Virus

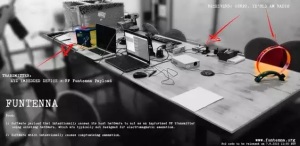

“Funtenna” software hack turns a laser printer into a covert radio

LAS VEGAS—During the Cold War, Soviet spies were able to monitor the US Embassy in Moscow by using a radioretroreflector bug—a device powered, like modern RFID tags, by a directed radio signal. But that was too old school for Ang Cui, chief scientist at Red Balloon Security and a recent PhD graduate of Columbia University. He wanted to see if he could do all of that with software.

Building on a long history of research into TEMPEST emanations—the accidental radio signals given off by computing systems’ electrical components—Cui set out to create intentional radio signals that could be used as a carrier to broadcast data to an attacker even in situations where networks were “air-gapped” from the outside world. The result of the work of his research team is Funtenna, a software exploit he demonstrated at Black Hat today that can turn a device with embedded computing power into a radio-based backchannel to broadcast data to an attacker without using Wi-Fi, Bluetooth, or other known (and monitored) wireless communications channels.

Cui has previously demonstrated a number of ways to exploit embedded systems, including printers and voice-over-IP phones. In 2012, he demonstrated an exploit of Cisco phones that turned on the microphone and transformed phones into a remote listening device. Michael Ossmann of Great Scott Gadgets, a hardware hacker who has done some development of exploits based on concepts from the NSA’s surveillance “playset,” suggested to Cui that he could turn the handset cord of the phone into a “funtenna”—an improvised broadcast antenna generating radio frequency signals programmatically.

With just seven lines of code injected into the embedded computer of an otherwise unmodified laser printer, Cui was able to turn the printer into a radio transmitter by simply leveraging the electrical properties of existing input and output ports on the printer. By rapidly flipping the power state of general purpose input/output (GPIO) pins, Pulse Width Modulation (PWM) outputs, and UART (serial) outputs on a Pantum P2502W laser printer—“the cheapest laser printer we could find,” Cui said—the Funtenna hack was able to create a modulated radio signal as a result of the magnetic fields created by the voltage and resulting electromagnetic waves.

The hack couldn’t generate signals strong enough using the relatively short wires of the GPIO connections on the printer. Despite flipping every GPIO output available, he only got an effective range of transmission of a few meters. Instead, the UART output with a 10-foot cable generated a signal that could be picked up from outside a building—even through reinforced concrete based on Cui’s research.

The demonstration, Cui said, shows that embedded devices need their own built-in defenses to truly be secure. And printers are merely a starting point for Cui’s work. The same sort of attack could conceivably be launched from any “internet of things” device or other system with onboard computing power—including network routers and firewalls.

“A network [intrusion detection system] is no substitute for host-based defense,” he said. “You could monitor every known spectrum, but it would be very expensive and may not work. The best way is to have host-based defense baked into every embedded device.”

Source:http://arstechnica.com/

Information Security age

In many organizations confusion when assigning or distinguish the functions expected of a Computer Security area versus the area of Information Security. Some of them do not even exist as separate areas. Because most have an installed technology infrastructure security, whether tools or perimeter defense or any other device.

What is the difference between them?

We can say that Information Security is the set of procedures, supported by technological tools provide mechanisms “Security” for information residing, stored or transmitted.

But what happens to the “Information” which is not transmitted by such means?

What to do with threats to the business as terrorist attacks, social engineering or defamation affecting a Brand or people in the organization?

As an example, remember the value of the action of Apple Computers was affected when the news that Steve Jobs (founder) was suffering from pancreatic cancer was disclosed. It was true, but it created an immediate devaluation.

To address anything related to “INFORMATION SECURITY” of the company, without necessarily being technological tools should have Information Security awareness. Additionally there are other roles that can not be covered by the Department of IT, because their engineers have the highest privilege level on Infrastructure. They could delete logs, removing evidence, scaled permits, install, uninstall and more.

For this reason the Technology Department needed someone else to “monitor” and check that the mechanisms of protection are met, even by themselves. This is where information security course play an important role to train organizations in the IT security areas.

Likewise, the normal operation of the IT department does not include management and control of information on paper, such as documents, contracts that are in charge of other areas of the company. This vital business information cannot be unprotected just because it is not in digital media. With this complex and comprehensive picture, it is clear that there must be a separate area, detached from IT, to monitor the effective implementation of the necessary controls to safeguard the most important asset of Business: INFORMATION.

Finally, the ISO / IEC 27001 standards in the category of segregation of duties require a separate area monitor and audit all controls Standard Information Security. It is clear that to accomplish this, information security is impaired as it would judge and party. International institute of cyber security is pioneer in providing information security course to individuals and organizations to understand importance to security in information age. Posted by Webimprints.

Seguridad en Windows con FEK

Según expertos de curso de seguridad en redes, con todos los fallos de seguridad de datos que han ocurrido durante los últimos cinco años y también con la llegada de los requisitos de protección de datos, tales como el estándar PCI-DSS, incluso la mayoría de las organizaciones de seguridad resistentes han visto obligados a evaluar y por lo menos hasta cierto grado mucho con los riesgos relacionados con la extrusión de datos y tomar curso seguridad informatica. En consecuencia, los proveedores de productos de seguridad y curso de Hacking en México

así como algunos proveedores de sistemas operativos, Microsoft incluyó, han incorporado controles de prevención de extrusión de datos en sus productos.

Según maestros de curso seguridad informatica, a partir de Windows 2000, Microsoft ha proporcionado el Sistema de cifrado de archivos (EFS) en sus sistemas operativos. EFS, que sólo funciona con el sistema de archivos NTFS-5, cifra los archivos y directorios de una manera que sea transparente para los usuarios.

En EFS tanto el cifrado de clave secreta y pública se utilizan. Codificación secreta se utiliza para cifrar y descifrar los archivos usando un archivo cifrado de clave (FEK). En Windows 2000 y Windows XP el algoritmo extendido de cifrado de datos (DES-X) con una longitud de clave de 128 bits se utiliza para el cifrado de datos. En Vista, Windows Server 2003/8 y Windows 7, el algoritmo de cifrado avanzado mucho más fuerte (AES) con una longitud de clave de 128 bits se utiliza pueden aprender eso todo durante curso de seguridad en redes de iicybersecurity.

Si destruido o dañado, la FEK es recuperable a través de la encriptación de clave pública. Uno de los pares de clave pública se utiliza para cifrar la FEK; el otro se utiliza para descifrar la FEK si la recuperación de claves se hace necesario según curso de Hacking en México.

Microsoft no es el primer proveedor del sistema operativo para ofrecer cifrado de datos, pero la SSC es en muchos aspectos mejor que la competencia, ya que es tan fácil de usar. Aún así, EFS tiene algunas desventajas importantes según curso seguridad informatica, uno de los más notables de las cuales es que si ambos las copias originales y en custodia de las FEKs están en el mismo disco duro y los accidentes del disco duro, los datos cifrados se pierden a menos que las copias de seguridad en otros medios disponibles. Además, no conozco a los usuarios que han activado el cifrado EFS para sus archivos sin ninguna conciencia del administrador local o de dominio acuerdo con expertos de curso de seguridad en redes. Para aprender mas pueden tomar curso de Hacking en México. Publicado por Webimprints.

Los procedimientos de buscar evidencias digitales

seguir las pautas de flujo de trabajo específicos creados para reducir el tiempo, aumentar la cantidad de datos relevantes y producir los resultados más altos de calidad es esencial. Con Informatica forense, puede trabajar con los investigadores y personal de seguridad para identificar y fuentes de pruebas, obtener una comprensión del caso y aplicar los procedimientos de Aprender Hacking en forenses informáticos

Adquirir : El proceso de adquisición se extiende de imágenes de disco forense completa a la recopilación de información de fuentes (como servidores) de una manera consistente con las mejores prácticas de las Directrices de Informatica forense, garantizando así la adecuada cadena de custodia y la admisibilidad.

Extracto : Expertos de iicybersecurity, tienen años de experiencia en recuperación de datos y adquisición. La capacidad de ir más allá de las capacidades de las herramientas de software de Forense Digital y procesos de diseño que producen resultados excepcionales, mientras que mantener la solidez forense es fundamental para hacer casos. Entender dónde buscar en los complejos entornos de redes corporativas y para trabajar la manera más discreta posible, ya que no se interrumpa el flujo de negocios o crear una carga es donde la experiencia pone aparte de otras personas.

Estudiantes de iicybersecurity que toman cursos de Aprender Hacking y forense, sabe dónde mirar, qué preguntar y cómo extraer datos de escritorio y PC portátil de correo electrónico a complicados y los sistemas financieros. Incluso las más pequeñas unidades de disco duro contienen decenas de miles de archivos.

IIcybersecurity, utiliza el estado de las técnicas más avanzadas y herramientas para minimizar la cantidad de datos a la vez dando resultados ejemplares. Nuestros clientes están de acuerdo, los resultados son de la mejor valor relevante y manejados en el menor tiempo posible. Los expertos de Forense Digital, tiene la capacidad de manejar grandes cantidades de datos y girar en torno a resultados rápidos. Una vez que el análisis de Informatica forense se completa presentando un informe comprensible, defendible y completa es la clave. Nuestros clientes encuentran los paquetes de prueba producidas como de Aprender Hacking por expertos de seguridad, completado, fácil de entender y se explican en detalle preciso. La adición de las cartas de relación, explicaciones entidad, líneas de tiempo, historias y análisis de hilo electrónico ofrece a nuestros clientes una clara comprensión del problema y de sus jugadores. Publicado por Webimprints.

Malware de android se llama ‘dendroid’

Expertos de de Seguridad de móviles han alertado a los usuarios de teléfonos inteligentes Android sobre las actividades maliciosas de un virus complicado llamado ‘dendroid’ cuya infección podría “completo compromiso” de su dispositivo de teléfono personal y podría resultar en Hackear Celulares. El virus de la familia mortal ‘Troya’, una vez activado, puede cambiar el servidor de comando y control del teléfono Android personal de un usuario e interceptar mensajes SMS privados.

Expertos de Seguridad de celulares se han informado de que un conjunto de herramientas malicioso llamado dendroid se utiliza para crear aplicaciones con virus que infecta a los teléfonos inteligentes basados en Android.

El malware es creado mediante la modificación de los permisos requeridos por cualquier APK limpia (Android Application Package) con funcionalidad RAT dendroid que permite detallada la gestión de los dispositivos infectados “, dijo el experto en Hackear Celulares .

Los expertos en Seguridad de móviles dicen que el virus es muy listos, ya que tiene un parecido sorprendente con el nombre de Android. La agencia dijo que tras la instalación de esta aplicación maliciosa, un atacante remoto podría “comprometer completamente el teléfono inteligente basado en Android afectada y podría controlar de forma remota”.

El virus se puede realizar una serie de actividades maliciosas. “Se puede cambiar el servidor de comando y control, eliminar los registros de llamadas, abrir páginas web, marcar ningún número, grabar llamadas y audio, intercepción de SMS, subir imágenes y vídeo a la ubicación remota y abrir una aplicación”, dijo el asesor de Seguridad de celulares. Se dijo que el malware infectado “es controlado por el atacante a través dendroidToolkit. Dendroid es una RATA HTTP, que tiene un panel de administración PHP sofisticado y un paquete de ligante APK de la aplicación.”

Los expertos han sugerido algunas medidas de lucha contra para Hackear Celulares, incluyendo mantener un control sobre el uso general y cualquier aumento insatisfactorio en la factura del teléfono móvil del usuario.

“No descargar e instalar aplicaciones de fuentes no confiables, instalar aplicaciones descargadas desde el mercado de aplicaciones de renombre sólo, ejecute un análisis completo del sistema en el dispositivo con una solución de Seguridad de celulares o solución antivirus móvil, verifique los permisos requeridos por una aplicación antes de instalar. Tomar la precaución durante su visita a sitios de confianza / no confiables para hacer clic en enlaces, instalar actualizaciones y parches como Android y cuando esté disponible de los proveedores de dispositivos Android, se recomienda a los usuarios utilizar el cifrado del dispositivo o cifrar función de tarjeta SD externa disponible con la mayor parte del sistema operativo Android,” el dijo el experto de Seguridad de móviles. Publicado por Webimprints.

Home Depot hack- Possible breach of millions of credit cards

Home Depot said on Tuesday that it was investigating a report that customer credit and debit card data was stolen from its systems and put up for sale online.

Multiple banks came across evidence that suggests Home Depot may be the point of origin for a new batch of stolen payment card information, according to Krebs on Security. The cards were posted for sale on the black market on Tuesday morning.

Home Depot said it’s working with banking partners and law enforcement to look into unusual activity.

“Protecting our customers’ information is something we take extremely seriously, and we are aggressively gathering facts at this point while working to protect customers. If we confirm that a breach has occurred, we will make sure customers are notified immediately,” Home Depot spokeswoman Paula Drake said in a statement.

If a breach is confirmed, Home Depot will be the latest target in a recent string of hacking attacks against major companies, after Target, Neiman Marcus, Michaels, Sally Beauty, P. F. Chang’s and UPS. Those companies said criminals had installed malicious software on their systems that siphoned customers’ payment information. The hackers who broke into the systems are believed to belong to the same crime ring in Eastern Europe.

Information security training is MUST

Security researchers have discovered a new version of the Stuxnet malware, known as “Havex” which was used in a series of cyber attacks against the above organizations in the energy sector. As you will see in most cases, the affected sector is the energy sector. The famous Stuxnet worm was designed to sabotage the Iranian nuclear plants, now, the new version is scheduled to affect software systems for industrial control SCADA and ICS capabilities disable devices in hydroelectric dams, as well nuclear power plants and even disable power grids using these types of devices.

The so-called Backdoor: W32 / Havex.A and variants of names depending on the antivirus vendor is a remote access Trojan generic and has recently been detected in a series of European companies that develop software applications for SCADA and ICS. Havex is equipped with a new component, whose purpose is to collect information from the network and connected devices by leveraging the OPC (Open Platform Communications) standard. OPC is a communication standard that allows interaction between Windows-based SCADA applications and process control hardware. The malware scans the local network for devices that respond to requests from OPC to collect information about industrial control devices and then sends that information to its command and control server (C & C). Intelligence on development, has prepared the Havex in a function to collect information and send it to a server for developers of this worm, can enhance the Havex more precise functions make efficient and achieve the attack. One of the issues which are companies that own these types of devices is still using SCADA with very tight versions of Windows that do not support or upgrades that may mitigate some of these safety issues and lack of Information Security Training emphasis on staff adds another level of threats. What we recommend is that the production line or that have SCADA network that has the following protections:

1) Where the SCADA LAN not have Internet access,

2) The teams are not accessible from the LAN to the users working in the company network.

3) If you must transfer files, do another VLAN or a segmented network and use services such as FTP or similar.

4) Do not allow the use of SCADA pendrive in those devices that support it. Transferring files to the same should be through a secure channel.

International institute of cyber security enables organizations to fight against the devastating cyber security threats by providing Information Security Course to employees and individuals. Posted by Webimprints.

Diferencia entre bot y back door

En un Curso seguridad informática la discusión de una back door que era primero un punto de entrada secreto escrito por los programadores que crea el código para el programa. A menudo sólo se conoce por el programador y se utiliza para obtener acceso a los programas de depuración y de prueba. Según experto de curso de seguridad en redes el código de back door se reconoce generalmente desencadena ser dirigido por un determinado ID de usuario o por una secuencia probable de los acontecimientos.

En caso de que alguna vez se utilizó para el mantenimiento se ha convertido en la vulnerabilidad a los atacantes explotar. En términos simples unback door a veces conocido como una trampilla es una pieza de software que permite el acceso al sistema de ordenador sin pasar por los procedimientos normales de autenticación acuerdo con temarios de Curso de Hacking en México.

Sobre la base de su funcionamiento y la propagación, hay dos grupos de back door que enseñan durante el Curso seguridad informatica. El primer grupo funciona como un troyano que se inserta manualmente en otra pieza de software, ejecutado a través de su software de host y se extendió por su software de host está instalado. El segundo grupo trabaja más como un gusano en que se ejecutan como parte del proceso de arranque y por lo general se transmiten por los gusanos que llevan ellos como su carga útil.

Un bot es un programa de malware ha controlado de forma remota que se instala en un ordenador sin el conocimiento o consentimiento del propietario del ordenador en secreto que se hagan cargo. Según Curso de Hacking en México, este tipo de programa puede tener un control completo sobre el funcionamiento de ese equipo y sus funciones de Internet, pero por lo general no revela su presencia al propietario del ordenador o usuarios.

En el curso de seguridad en redes muestran que cuando un Bot se instala en un equipo que no sólo va a ser controlado remotamente la computadora, pero se convertirá en un miembro involuntario de una red de bots similares, conocidas como botnets.

También ensenan sobre keylogger en Curso seguridad informatica, lo que son un tipo de software de vigilancia a veces se considera un tipo de spyware que tiene la capacidad de grabar cada tecla que realice en un archivo de registro, por lo general cifrado. Para saber más sobre bot etc pueden tomar Curso de Hacking en México. Experto de iicybersecurity dan curso de seguridad en redes que les ayudaría en entender todo sobre seguridad empresarial. Publicado por Webimprints.

ZESUS y ransomware CryptoLocker

México fue el tercer país más afectado en 2013 por el famoso Zeus malware ataque que se utiliza para robar datos confidenciales de industrias como finanzas, gobierno, manufactura y servicios, según empresa de servicios de Hacking Ético.

Zeus es un malware que se ejecuta en PCs con versiones del sistema operativo Microsoft Windows. Si bien se puede llevar a cabo muchas tareas maliciosos y criminales, a menudo se utiliza para robar información bancaria y pueden detectar con pentesting según maestro de curso seguridad informatica online.

También se utiliza para instalar ransomware CryptoLocker, que bloquea el acceso a la computadora a menos que se pague una tasa a los hackers por el usuario dijo experto de servicios de Hacking Ético.Mientras que uno de los primeros avistamientos generalizadas fue en el otoño de 2013, el virus CryptoLocker está evolucionando y sigue infectando ordenadores en todo el mundo.

La idea detrás de esta actividad delictiva es un archivo ejecutable que encripta el disco duro del ordenador de una manera que requiere una clave de descifrado de obtenerse mediante el pago de una “multa” para los criminales. Los archivos son mantenidos como rehenes por un rescate de US $ 300 a $ 500, que está conectado a un sitio anónimo. La falta de pago de la multa se traducirá en la destrucción de la clave de descifrado. Con los servicios de pentesting pueden detectar eso.

Una de las formas en que el virus está activado es a través de un correo electrónico que aparenta ser enviado por una compañía naviera que indica que su paquete se puede seguir a través de este enlace. Cuando el usuario hace clic en este enlace el virus empieza a infectar el ordenador rápido y eso enseñan durante el curso seguridad informatica online. A veces es capaz de cifrar todo el disco duro, y otras veces es sólo encripta ciertos tipos de archivos.

Las estimaciones especulan que sólo el 3% de los individuos afectados por este virus decide pagar la “multa”. Estas mismas aproximaciones producen una proyección de $ 27 millones en ingresos para estos ladrones a partir de diciembre de 2013 Todos los expertos prevén que la gente debe dejar de pagar a estos criminales ahora dijo empresa de pentesting !Mientras que los servicios fueron los más atacados, los sectores de manufactura, finanzas y gobierno seguidos de cerca en la lista. Un solución contra esa es los servicios de Hacking Ético o también pueden tomar curso seguridad informatica online para aprender más sobre Zesus y CryptoLocker. Publicado por Webimprints.

Como asegurar protección de datos personales en base de datos

Mediante la implementación de forma proactiva para protección de datos, los siguientes estos 10 pasos, una organización puede reducir su exposición al riesgo y asegurarse de que están en la vía rápida al éxito de seguridad de base de datos.

Evaluar el nivel actual de seguridad de la información de base de datos y establecer una línea de base para futuras comparaciones.Este simple esfuerzo pagará grandes dividendos al permitir que una organización de referencia y demostrar el progreso hacia adelante.

Reconocer Vulnerabilidades, Metodologías de Explotación y como asegurar seguridad de base de datos. Las vulnerabilidades se dividen en varias clases – algunos simples y otros complejos. La siguiente lista describe algunos de los ejemplos más comunes de vulnerabilidad:

a. Errores vendedor. Errores de proveedores, incluyendo los errores de programación, tales como desbordamientos de búfer, pueden llevar a los usuarios que tienen la capacidad de ejecutar órdenes impropias y peligrosas en la base de datos. Medida que se descubren estos errores críticos, vendedores lanzan parches para eliminar las vulnerabilidades asociadas para asegurar protección de datos.

b. Arquitectura pobre. Si la seguridad de la información no sea un factor adecuadamente en el diseño de cómo funciona una aplicación, las vulnerabilidades resultantes suelen ser muy difíciles de solucionar. Ejemplos de mala arquitectura incluyen formas débiles de cifrado o clave de almacenamiento inadecuado.

Los intrusos buscan vulnerabilidades conocidas y explotarán siempre que sea posible. Un elemento crucial de garantizar la base de datos es garantizar que los parches se aplican de una manera oportuna y vulnerabilidades conocidas son monitoreados en tiempo real.

c. Errores de configuración. Muchas opciones de configuración de seguridad de base de datos se pueden configurar de manera bien. De hecho, en algunos casos, de forma predeterminada, los parámetros se establecen de forma insegura. En otros casos, estas cuestiones no son problemáticos a menos que cambie la configuración predeterminada. Una vez que una organización ha establecido una línea de base de su postura de seguridad de la información y entiende la gravedad de las vulnerabilidades identificadas, puede comenzar el proceso de priorización de soluciones y mitigar el riesgo. Seguridad de base de datos es un proceso continuo. Los profesionales de seguridad deben monitorear continuamente los sistemas para garantizar protección de datos, mientras que evaluar y responder al entorno cambiante amenaza. Donde gran parte de la seguridad implica valoraciones regulares y validación, el trabajo del día a día puede disminuir rápidamente en tedio y se pasan por alto. A través de la automatización de los procesos de seguridad, profesionales de la seguridad pueden programar tareas y los informes de rutina. Publicado por Webimprints.

Problemas de seguridad en base de datos

Las bases de datos son parte integral de la parte final de muchas aplicaciones de software y servicios de seguridad informatica. Ya sea para el almacenamiento de datos médicos o simplemente mejores puntuaciones, las bases de datos son ampliamente utilizados y aplicados en una variedad de aplicaciones. Con los datos sensibles almacenados progresivamente en enormes bases de datos, se hace imperativo para garantizar la seguridad de los datos que se almacenan con auditoria informatica. Sin embargo, los datos almacenados en bases de datos no siempre están seguros, y hay a veces pueden ser importantes problemas de seguridad con el uso de la base de datos sin algo soluciones de seguridad informatica.

El problema más común con los sistemas de bases de datos es el uso no autorizado. Se trata de una monumental violación del derecho individual de la privacidad según experto de auditoria informatica. A menudo, los hackers informáticos tengan éxito en la obtención de acceso a la información sensible. La información que los hackers consiguen a menudo es mal utilizada para fines maliciosos.

Además, algunos usuarios legítimos a veces también utilizan bases de datos para uso no ético cuando no haya ninguno soluciones de seguridad informática implementado. Por ejemplo, los trabajadores de un hospital que tienen acceso a una base de datos de registros médicos pueden tener acceso a los registros de pacientes que no están relacionados a la atención médica. Tales acciones son vistas como poco ético y, muy a menudo, ilegal.

En algunas situaciones, los usuarios pueden tener acceso a las secciones de una base de datos que no sean esenciales para sus descripciones de trabajo. Es necesario asegurar que todos aquellos que utilizan una base de datos tienen el nivel correcto de acceso, y que los datos están protegidos adecuadamente contra el acceso no autorizado por los hackers con ayuda de servicios de seguridad informatica de iicybersecurity.

Las bases de datos son constantemente llenos de datos adicionales. Con el tiempo, la recuperación y el análisis de datos pueden ser agotadora como espacio dentro de los servidores disminuye. Esta sobrecarga en el sistema también puede conducir a problemas con el acceso y por ese razón una auditoria informática es muy importante .La falta de soluciones de seguridad informatica adecuada también puede conducir a la introducción de las infecciones de malware en servidores de bases de datos que pueden resultar ser muy perjudicial para los datos almacenados en ellas. Esto puede evitarse por tener varios niveles de codificación de seguridad. Actualizaciones constantes de seguridad también pueden mantener bases de datos libre de malware con ayuda de servicios de seguridad informatica. Publicado por Webimprints.

US Secret Service Warns 1000 Businesses Hit by Backoff Point-of-Sale Malware

Overview

This advisory was prepared in collaboration with the National Cybersecurity and Communications Integration Center (NCCIC), United States Secret Service (USSS), Financial Sector Information Sharing and Analysis Center (FS-ISAC), and Trustwave Spiderlabs, a trusted partner under contract with the USSS. The purpose of this release is to provide relevant and actionable technical indicators for network defense against the PoS malware dubbed “Backoff” which has been discovered exploiting businesses’ administrator accounts remotely and exfiltrating consumer payment data.

Over the past year, the Secret Service has responded to network intrusions at numerous businesses throughout the United States that have been impacted by the “Backoff” malware. Seven PoS system providers/vendors have confirmed that they have had multiple clients affected. Reporting continues on additional compromised locations, involving private sector entities of all sizes, and the Secret Service currently estimates that over 1,000 U.S. businesses are affected.

Recent investigations revealed that malicious actors are using publicly available tools to locate businesses that use remote desktop applications. Remote desktop solutions like Microsoft’s Remote Desktop [1], Apple Remote Desktop [2], Chrome Remote Desktop [3], Splashtop 2 [4], and LogMeIn [5] offer the convenience and efficiency of connecting to a computer from a remote location. Once these applications are located, the suspects attempted to brute force the login feature of the remote desktop solution. After gaining access to what was often administrator or privileged access accounts, the suspects were then able to deploy the point-of-sale (PoS) malware and subsequently exfiltrate consumer payment data via an encrypted POST request.

Source:https://www.us-cert.gov/ncas/alerts/TA14-212A

Asegurar red de la casa

El número problema de seguridad en redes cuando se trata de clientes de Windows es la mala aplicación de los servicios básicos de Seguridad Informatica y características – o falta de ella. Por ejemplo, el sistema puede obtener un virus (u otro tipo de malware) que hace que la red a fallar … o, congestiona los recursos del sistema con tanta intensidad que ni siquiera se puede navegar por una página Web. Es un hecho que la mayoría de las intrusiones más de la red provienen de dentro de la red, o muy fácilmente a través de conexiones inalámbricas según experto de Seguridad de la Nube.

Esto se ve más con oficinas en casa y pequeñas empresas que no pueden pagar (o están a ajeno) soluciones de Seguridad Informatica empresarial que se utilizan para controlar, monitorear y bloquear el uso inalámbrico. Eso no quiere decir que el PC de casa, o el router no es posible “asegurar”. Los beneficios que obtiene de la mayoría del hardware y software que se vende hoy en día es que casi todo lo que obtiene ahora viene con algún tipo de características de seguridad.

La aplicación de la seguridad en redes inalámbrica no es simple – las tecnologías más antiguas, como las claves WEP son fácilmente agrietados con fácil encontrar herramientas de hacking fácilmente disponibles para su descarga a través de Internet.

Otras formas de asegurar una red inalámbrica (aparte de WEP) es el uso de direcciones MAC de los clientes en su oficina que se encuentran en una lista el punto de acceso mantiene de manera que sólo aquellos usuarios tienen acceso según experto de Seguridad de la Nube.

Ya sea utilizando el Firewall de Windows, o alguna otra oferta de software de terceros, siempre se debe considerar el uso de una como la forma más básica de protección de seguridad en redes. Detectores de intrusos basados en red ayudan datos de tendencias y bloquear todo lo que parece ‘sospechoso’. Defensa en profundidad debe ser considerada y este concepto es fácil de entender. Cuando se aplican varias formas de protección, que está solicitando la defensa en profundidad de Seguridad Informatica.

El objetivo general consiste en ser capaz de solucionar problemas de Seguridad de la Nube su camino a través de estos temas y encontrar la causa “raíz” del problema – de esta manera se puede resolver el problema exacto y no sólo tratar de “cualquier cosa” para encontrar el problema. Publicado por Webimprints.

Las ventajas de Ethical Hacking

Una certificación en hacking ético o CEH, se logra después de estudiar para arriba en varios módulos de curso hacking etico y después de pasar un examen. El examen en sí se da en una computadora en un centro de pruebas registrado, es de cuatro horas y consiste de 125 preguntas diferentes. Con el fin de aprobar el examen y obtener la certificación, al menos el 70% de las preguntas deben ser contestadas correctamente. A medida que más y más empresas, agencias gubernamentales y las organizaciones se vuelven más dependientes de Internet, sistemas y herramientas de redes en línea, que están expuestos a violaciones de seguridad por ese razón Hacking Ético en México es muy importante.

Si bien la mayoría de estas organizaciones sienten que tienen su información segura y de sonido, muchos hackers expertos pueden moverse por estas medidas de seguridad con relativa facilidad, lo que puede ser una preocupación para las organizaciones que tienen una gran cantidad de información secreta o reservada en su sistema sin ayuda de hacking ético.

Así, es fácil ver por qué el curso hacking etico está ganando mucha fuerza en todo el mundo. Un hacker ético es capaz de utilizar todas las herramientas y habilidades de un hacker estándar puede con el fin de entrar en el sistema. Sin embargo, un hacker ético es el deber de no hacer nada con la información que ellos son capaces de acceder a excepción de alerta la organización el nivel de dificultad que se necesita para acceder a ella.

Muchas empresas y organizaciones consideran que mediante Hacking Ético en México para entrar en su sistema, en lugar de depender de un programa de seguridad o la seguridad de que serán capaces de entrar en la mente de un hacker por así decirlo, y comprender el proceso sofisticado de hacking.

Eso va a mostrar por qué tener una certificación en hacking ético es algo que puede tener una gran cantidad de ventajas. Esto es especialmente cierto en cuanto a los posibles y futuros movimientos de carrera de Hacking Ético en México. Hacking ético sólo va a ganar en popularidad con el tiempo, ya que hay un montón de hackers muy expertos por ahí que están constantemente en la búsqueda de sistemas que pueden exponer de manera relativamente fácil. Una de las mayores ventajas de obtener un curso hacking etico es las oportunidades de carrera que presenta. Muchas empresas grandes e incluso el gobierno de los Estados Unidos han comenzado a contratar hackers éticos en serio porque entienden lo importante que es para proteger la información. Publicado por Webimprints.

Information Security courses

The popularity of the Internet across multiple devices, from smart phones to tablets, to a myriad of objects they acquire intelligence and connectivity, cyber universe has expanded to about the limit. This digital age in which they are immersed not only end users but also, obviously, companies and public entities, has also brought new risks: the criminals are already aware that the Internet is now the breeding ground for carrying out their attacks. with the increase in risks,Information Security Course are in high needs. The hackers of the past, which only attacked to show your skills and computer skills have given way mostly to full-fledged criminals seeking in their actions a financial interest.

What is network security?

Network security is a security level that ensures that the operation of all machines in a network is optimal and that all users of these machines have the rights that have been granted to them

This may include:

- prevent unauthorized persons involved in the system for evil purposes

- prevent users from making unintentional actions that could damage the system

- secure data by anticipating failures

- ensure that services are not interrupted

The causes of insecurity

Generally, the uncertainty can be divided into two categories:

- A state of insecurity active, ie, lack of knowledge of the user about system functions, some of which can be harmful to the system (for example, disable the network services the user is not required)

- a passive state of insecurity; ie, when the administrator (or user) of a system is not familiar with the security mechanisms present in the system.

The aim of the attacking

The attackers (also called “pirates” or “hackers”) may have many reasons:

- attraction to the forbidden

- the desire for money (for example, violating a banking system)

- reputation (impress your friends)

- the desire to do damage (destroy data, cause a system not work)

- The behavior of the attacker

Frequently, the target for an attacker is able to control a machine to perform desired actions. There are several ways to accomplish this:

- obtaining information that can be used in attacks

- exploiting system vulnerabilities

- forcing a system to break it

How can you protect yourself?

- keep yourselves informed

- know your operating system

- limits access to the network (firewall)

- limit the number of entry points (ports)

- define an internal security policy (passwords, activation of executable files)

- make use of security utilities (registration)

Against this background the Information Security Training has become a topic of great interest to consumers and organizations of all kinds. In order to information on this topic, organizations and individuals are requested to visit http://www.iicybersecurtiy.com Posted by Webimprints.

Colección de evidencia en forense

Análisis forense digital puede definirse como: la búsqueda, recogida y análisis de las pruebas electrónicas de una manera estandarizada y bien documentado para mantener la admisibilidad y valor probatorio en un procedimiento legal. Más simplemente, es una investigación controlada de informatica forense de los datos electrónicos, con la palabra operativa es “controlado”. A través del uso de estándares de la industria y el software forense aprobado por el tribunal, puede aprender hacking y ser un análisis forense digital investigador con experiencia puede ayudar a reducir los riesgos asociados a una investigación.

La identificación es un primer paso crucial de forense digital que marca la pauta para todos los pasos posteriores. Para llevar a cabo una investigación exhaustiva, el investigador debe considerar todas las posibles ubicaciones de los datos pertinentes. Estos lugares pueden incluir las unidades del equipo duro, recursos de red, dispositivos portátiles como teléfonos inteligentes, y los medios de comunicación sueltos, como unidades flash USB, CD y DVD.

Una vez que los datos han sido identificados, los procesos de preservación de informatica forense adecuados deben aplicarse para asegurar que los datos recogidos se mantiene inalterada. Esto se puede lograr mediante el uso de hardware y software especializado. Por ejemplo, “bloqueadores de escritura de hardware” permiten la recolección de datos sin alterar la fuente; tales dispositivos son críticos en esta fase. Hay un tremendo riesgo implicado en esta etapa.

La evidencia que se recoge o echado a perder puede ser inadmisible en los tribunales de forma incorrecta. Por esta razón, las organizaciones deberían considerar seriamente el uso de expertos externos para la colección pueden tomar ayuda de IICS (Instituto Internacional de Seguridad Cibernética )para aprender hacking y forense.

El propósito de la cadena de custodia de la documentación de forense digital es a cuenta del paradero de los datos o los dispositivos desde el punto de recogida hasta el momento en que se les ofrece como prueba. A menudo, las colecciones internas no están debidamente documentada. La principal debilidad es que el personal de TI no está normalmente capacitado en las técnicas apropiadas y las herramientas utilizadas para llevar a cabo la recopilación de informatica forense o activos.

Se basan en las herramientas con las que están familiarizados, y que pueden conducir a la recolección parcial, métodos inconsistentes y la expoliación no intencionada de los datos. Además, el tiempo de respuesta puede ser lento, ya que continúan realizando sus tareas regulares.. Por último, las personas responsables de la recogida de datos pueden ser llamados a testificar en la corte con respecto a su experiencia en el manejo de la evidencia y por ese razón deben aprender hacking también para entender cosas bien. Publicado por Webimprints.

Ethical Hacking Guys Must Know

In this article we will speak on 8 Types of Hackers that exist and their respective profiles. Many do not know them apart because he is known as Hacker or is said to be a hacker to anyone who can hack a site, break a password, if you know programming well, even those who manage computer some say you are Hackers tremendous. As there are several types of Hackers and want to mention 8 Types of Hackers You Should Know below:

1 Black Hat Hackers

The Black Hat Hackers and Black Hat are the bad guys, who are commonly referred to as ‘Hackers’. The term is used very specifically for hackers to break the security of a computer a Network or create Computer Viruses.The Black Hat Hackers often seek the path of least resistance, either some vulnerability, human error, laziness or some new method of attack.Black Hat classification comes from the identification of the villains in old movies Old West Black Hats typically used.

2 White Hat Hackers

The White Hat Hackers White Hat Hackers or are the good guys, the ethical. Are regularly entering security systems to find vulnerabilities. Some are security consultants, working for a company in the area of computer security systems protecting the Black Hat Hackers.The White Hat Hackers Black Hats were few and jumped to the side of good or have knowledge of them and use them to do good. White Hat classification comes from the identification of Heroes in ancient old western movies typically used White Hats.

3 Gray Hat Hackers

The Gray Hat Hackers or Grey Hat Hackers are pretending to be the good and the bad, in other words, have ambiguous ethics. They have the knowledge of a Black Hat Hacker and use to penetrate systems and look for vulnerabilities and then offer their services to repair them under contract.

4 Crackers

The Crackers fall into the camp of the Black Hats. These commonly come into vulnerable systems for stealing information, leaving any virus, malware, trojan into the system and create backdoors to re-enter as they please.It is also known as Crackers those who design programs to break securities Softwares, expand software functionality or the original hardware known as Cracks, Key Generators, etc. This is often done by reverse engineering.

- Script Kiddies

The Script Kiddies is known to hackers who use other programs written to penetrate a system, network computer, website, etc. because they have small knowledge about what is happening internally in programming.

6 Phreaker

The Phreaker can say is the Hacker telephone systems, mobile phones, wireless and Voice over IP (VoIP). A phreak is a person who investigates telephone systems through the use of technology for the pleasure of handling a technologically complex and sometimes also to obtain some benefit such as free calling system.

7 Newbie

The Newbie is encountered with a site about Hacking and low all utilities and programs to your PC, start reading and implementing programs to see what they do. Rarely achieving penetrate a vulnerable system and then not knowing what to do. It is a harmless beginner looking for more information on Hacking.Sometimes they are mistaken for “Lammer” to start bragging about his “new skills” acquired and often end up being one of 2 things: Lammers or become mature and Hackers.

8 Lammer

The Lammer is nothing more and nothing less that Hacker is believed and has the necessary knowledge and logic to understand what is really happening when you use a ready-made program to hack and break some security. Often they are made to be a Hacker.

If you would like to explore more about the world of ethical hacking, visit www.iicybersecurity.com

Basics terminologies of Malware Reverse Engineering

Worms

They are developed to be played by some media as the (most common) email, messengers or P2P programs. The purpose of these is to reach as many users as possible and achieve distributing other types of malicious code that will be mentioned below. The latter will be responsible for carrying out the deception, theft or embezzlement. Another common objective is to worms DDoS attacks against specific websites or even eliminate “virus within the jurisdiction” for the business that is attempted.

Trojan

In theory, a Trojan virus is not because it does not meet all of the same features, but because these threats can spread similarly, usually within the same group.

A Trojan is a small program generally stayed within a normal application (a file).

Goal is to pass unnoticed to the user and installed on the system when it runs the file “host”. After installed, you can perform different tasks, hidden from the user. Currently they are used for the installation of other malware such as backdoors and allow system access to the creator of the threat. Some Trojans, least, perform a useful function simulates the user while also performing the harmful action. The similarity to the “Trojan horse” of the Greeks is evident and because of that feature were named.

Backdoors

These programs are designed to open a “back door” in our system so as to allow the creator of this application to access the system and do what you want with it. The aim is to achieve a large number of infected computers to freely dispose of forms point networks as described below.

Adware

Adware is software that displays advertisements of different products or services. These applications include additional code that displays pop-up advertising, or through a bar that appears on the screen simulating offer different services useful to the user.

Generally, add graphics icon in the toolbar of Internet browsers or email clients, which have the predefined keywords for the user to reach advertising sites, whatever it is you’re looking for.

Spyware

The spyware or spyware is an application that gathers information about a person or organization without their knowledge or consent. The most common objective is to distribute to advertising companies or other organizations.

Typically this software sends information to its servers, according to user’s browsing habits. Also, collect data about the websites that are navigated and requested information on those sites and IP addresses and URLs visited.

This information is exploited for marketing purposes, and is often the source of other pests such as SPAM, as they may face personalized advertising to the affected user. With this information, it is also possible to create statistical profiles of the habits of Internet users.

To understand more about malware reverse engineering concepts, please visit International Institute of cyber security, www.iicybersecurity.com for individual and corporate courses.Posted by Webimprints.

Como hackear maquinas de Slots de Casinos

Muy a menudo los jugadores inexpertos son fácilmente engañados, y no de forma gratuita, por las cosas bajo el nombre de los secretos de las máquinas tragamonedas, creen en su eficacia y están tratando de engañar a los slots y jugar en forma gratuita y sin registro. Acuerdo con experto de Seguridad Informatica en México los secretos de las slots son una secuencia de manipulaciones con el juego en la ranura, que por todos los medios le llevará a la ganadora. Incluso hay una opinión de que los programadores hicieron un error en el desarrollo de software, y no hicieron bien pentesting el jugador, el uso de los secretos libres de las máquinas de slotso con ayuda de curso seguridad informatica online puede ganar fácilmente, arriesgando nada.

Por supuesto, en el programa de software puede tener errores según expertos de Seguridad Informatica en México. Muy a menudo en los reglamentos o las condiciones de uso del casino en línea usted puede encontrar artículos similares: Si la conquista se produjo debido al mal funcionamiento de las franjas horarias (fallo del sistema, errores de software, etc), la administración de los casino se reserva el derecho no a pagar.

En Internet se pueden encontrar un gran número de ofertas o curso seguridad informatica online para aprender los secretos de ranuras o descargarlos de forma gratuita. Completamente nuevo y desconocido por nadie secretos de Slots de hacking se describen en estos sitios en detalle y de una manera emocionante. Muchos jugadores están tomando ayuda de vulnerabilidades de slots encontrado durante de pruebas de pentesting.

Por lo general, las máquinas slots están programadas para el pago de las ganancias en el casino en el rango de 82% a 98% por ciento del dinero que jugadores apuesta en el transcurso del juego. Este es el porcentaje de pago teórica. El porcentaje mínimo generalmente se requiere por ley o regulación oficial. Cualquiera que sea el porcentaje de pago es, la máquina de slots, y por lo tanto, casino, permanece siempre en la ganancia según profesionales de Seguridad Informatica en México. Caminos secretos de hackear máquinas de slots han estado alrededor durante mucho tiempo, y los redujo a cambiar el software para ver donde la matemática es responsable de emitir las operaciones de lotería.

Hay varios tipos de máquinas tragamonedas rompen el secreto que enseñan en curso seguridad informatica online: En primer lugar – tarjetas de Patch, que trabajan en una manera de reemplazar las tarjetas de emisión al azar a una duplicación (riesgo) en sus tarjetas de la tabla interna en la lista, o un conjunto cada vez que gana lo habría tirado una galleta. El segundo método es nuevo y un poco conocido y encontrado durante de pruebas de pentesting. – dar las combinaciones ganadoras de la máquina de juego carretes. Publicado por Webimprints.

Como hackearcajeros automáticos

Como se informó anteriormente en conferencias de Hacking Ético en México, Microsoft dejará de apoyar el sistema operativo Windows XP después de 08 de abril, al parecer el 95% de los 3 millones de cajeros automáticos del mundo se ejecutan XP. La decisión de Microsoft de retirar el soporte para Windows XP representa una amenaza de seguridad crítica para la infraestructura económica y para personas de hacking etico en todo el mundo. Los investigadores de seguridad de curso hacking ético afirmó que los hackers pueden explotar una debilidad en los cajeros automáticos basados en Windows XP, que les permiten retirar dinero simplemente enviando un SMS a los cajeros automáticos comprometidos.

Lo interesante de esta variante de Ploutus fue que permitió a los ciber delincuentes para simplemente enviar un SMS al cajero automático comprometido, entonces subir y recoger el dinero en efectivo dispensado. Puede parecer increíble, pero esta técnica está siendo utilizada en varios lugares a través de el mundo en este momento según investigadores de hacking etico. De acuerdo con los investigadores de Hacking Ético en México – En 2013, detectaron un malware llamado Backdoor. Ploutus, instalado en los cajeros automáticos en México, que está diseñado para robar a un cierto tipo de cajero automático independiente con sólo los mensajes de texto.

Para instalar el malware en máquinas de cajeros automáticos, hacker debe conectar el cajero automático a un teléfono móvil a través de tethering USB y luego iniciar una conexión compartida a Internet, que puede ser usado para enviar comandos específicos SMS al teléfono conectado o cableado en el interior del cajero automático dijo un experto de curso hacking ético de IICS,Instituto Internacional de Seguridad Cibernética .Dado que el teléfono está conectado a la ATM a través del puerto USB, el teléfono también obtiene la energía de la conexión, que carga la batería del teléfono. Como resultado, el teléfono permanecerá encendido indefinidamente.”

Para hacer hacking etico,conecte un teléfono móvil a la máquina con un cable USB e instalar Ploutus malware. El atacante envía dos mensajes SMS en el teléfono móvil en el interior del cajero automático.

SMS 1 contiene un ID de activación válida para activar el malware

SMS 2 contiene un comando de dispensación válida para conseguir el dinero

Adjunta móvil dentro de la ATM detecta los mensajes SMS entrantes válidos y los reenvía a la ATM como un paquete TCP o UDP. Monitor de paquetes de red módulo de código en el software malicioso recibe el paquete TCP / UDP y si contiene un comando válido, ejecutará Ploutus Para aprender mas pueden tomar curso hacking ético .

Los investigadores de Hacking Ético en México han detectado algunas variantes más avanzadas de este malware, algunos intentos de robo de datos de tarjetas de cliente y PIN, mientras que otros intentan man-in-the-middle. Publicado por Webimprints.