Month: April 2019

SEIS APLICACIONES DE HACKING PARA ANDROID QUE TODO USUARIO DEBE TENER

CONTENIDO ORIGINAL: https://noticiasseguridad.com/tutoriales/seis-aplicaciones-de-hacking-para-android-que-todo-usuario-debe-tener/

Android se ha convertido en el principal sistema operativo móvil del mundo; pensando en ello, el Instituto Internacional de Seguridad Cibernética (IICS) trata de mantener a los usuarios actualizados sobre las más recientes tendencias de hacking y seguridad para este sistema en su curso de hacking ético. En esta ocasión, se ha integrado una lista de las seis aplicaciones móviles más avanzadas de hacking para Android.

Acorde al IICS, esta lista incluye las mejores aplicaciones para hacking en Android de 2019:

- cSploit

- Orbot VPN

- whatsapps web pro

- Netcut pro

- BOMitUP

- Hoverwatch

CSPLOIT

Este es el kit de herramientas de seguridad más avanzado y completo para Android OS. Esta herramienta enumera hosts locales, encuentra vulnerabilidades y sus respectivos exploits, cuenta con un módulo de instalación de backdoor, entre otras características. El aprendizaje de esta herramienta forma parte del curso de hacking ético del IICS.

IMPORTANTE – Esta aplicación funciona sólo con dispositivos rooteados

Descargar Aquí: http://www.csploit.org/downloads/

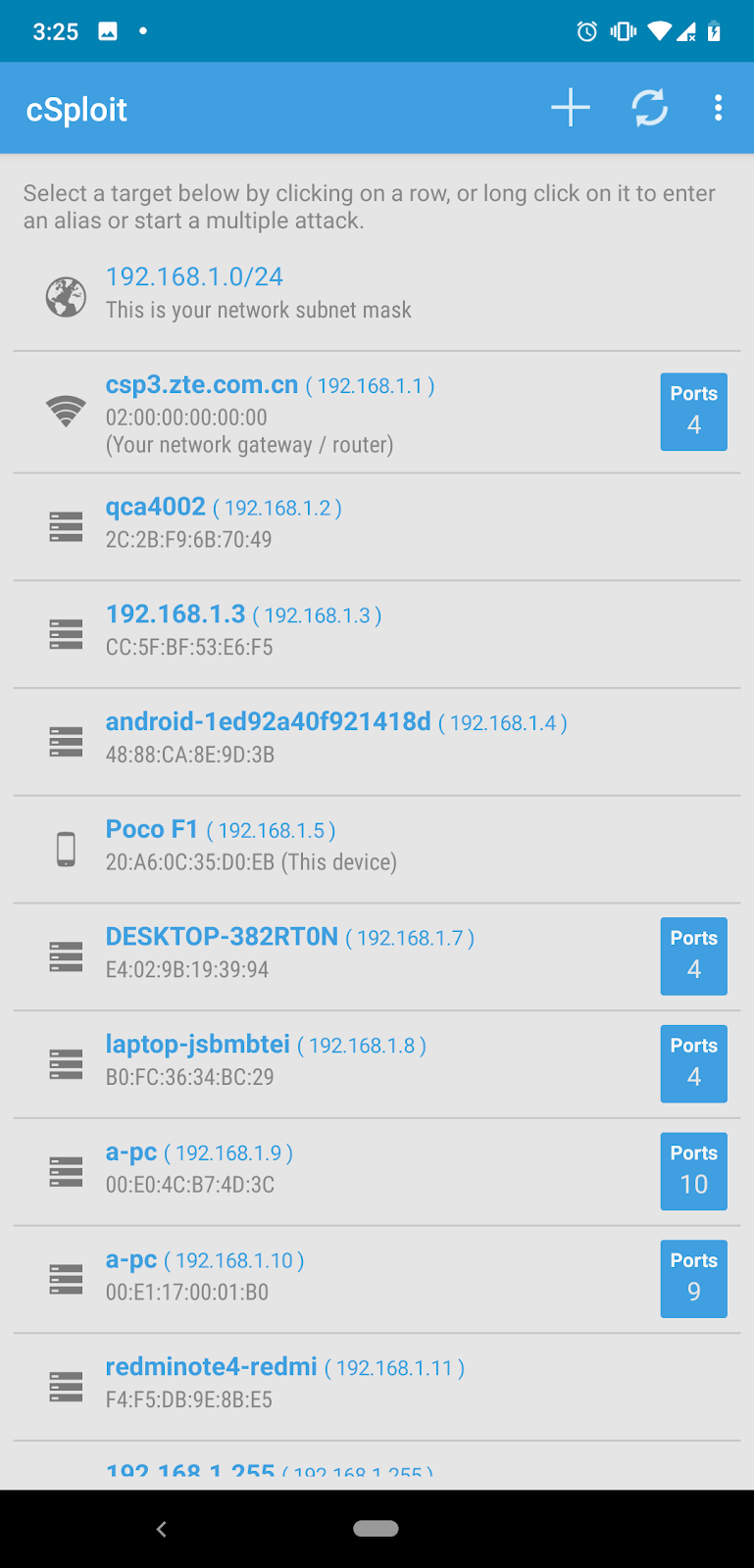

- Comience abriendo la aplicación

- La app escaneará toda su red y mostrará la lista de dispositivos, ahora tiene que elegir un objetivo en la misma LAN que desee atacar. En nuestro caso estamos atacando en DESKTOP-382RTON (192.168.1.7)

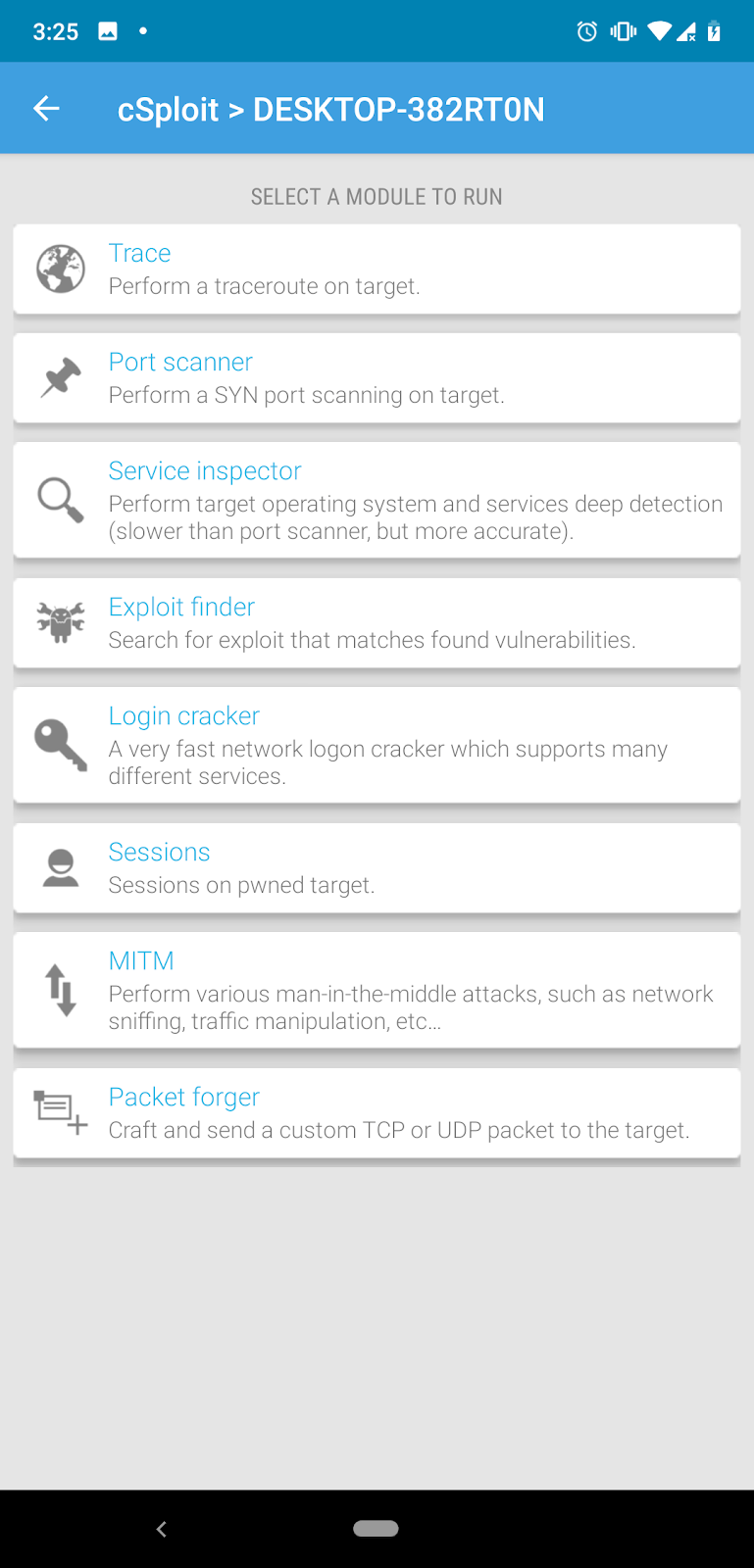

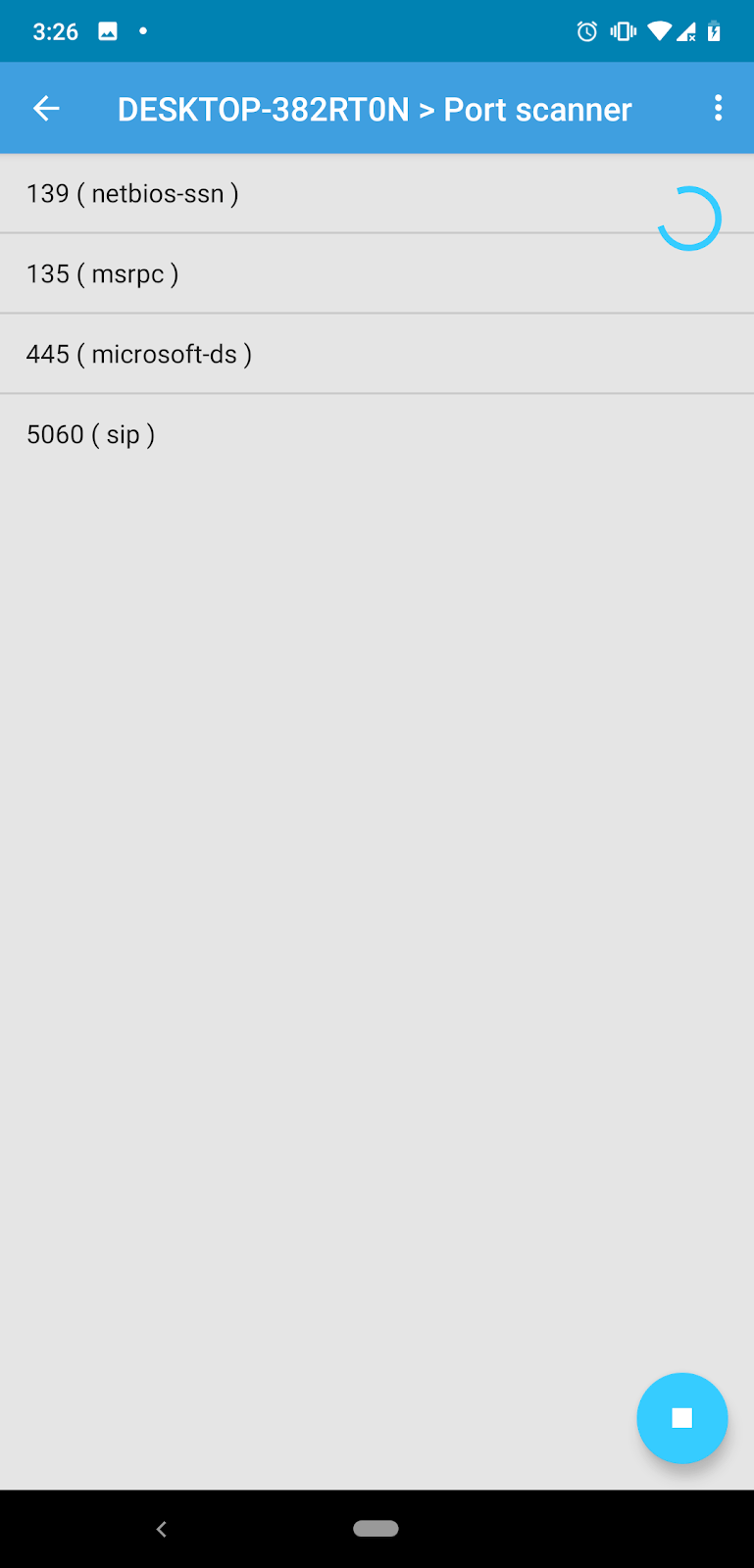

- Ahora tendrá muchas opciones para usar, así que vamos a usarlas. Estamos usando el escáner de puertos, haga clic en él y escaneará y mostrará todo lo abierto en este dispositivo

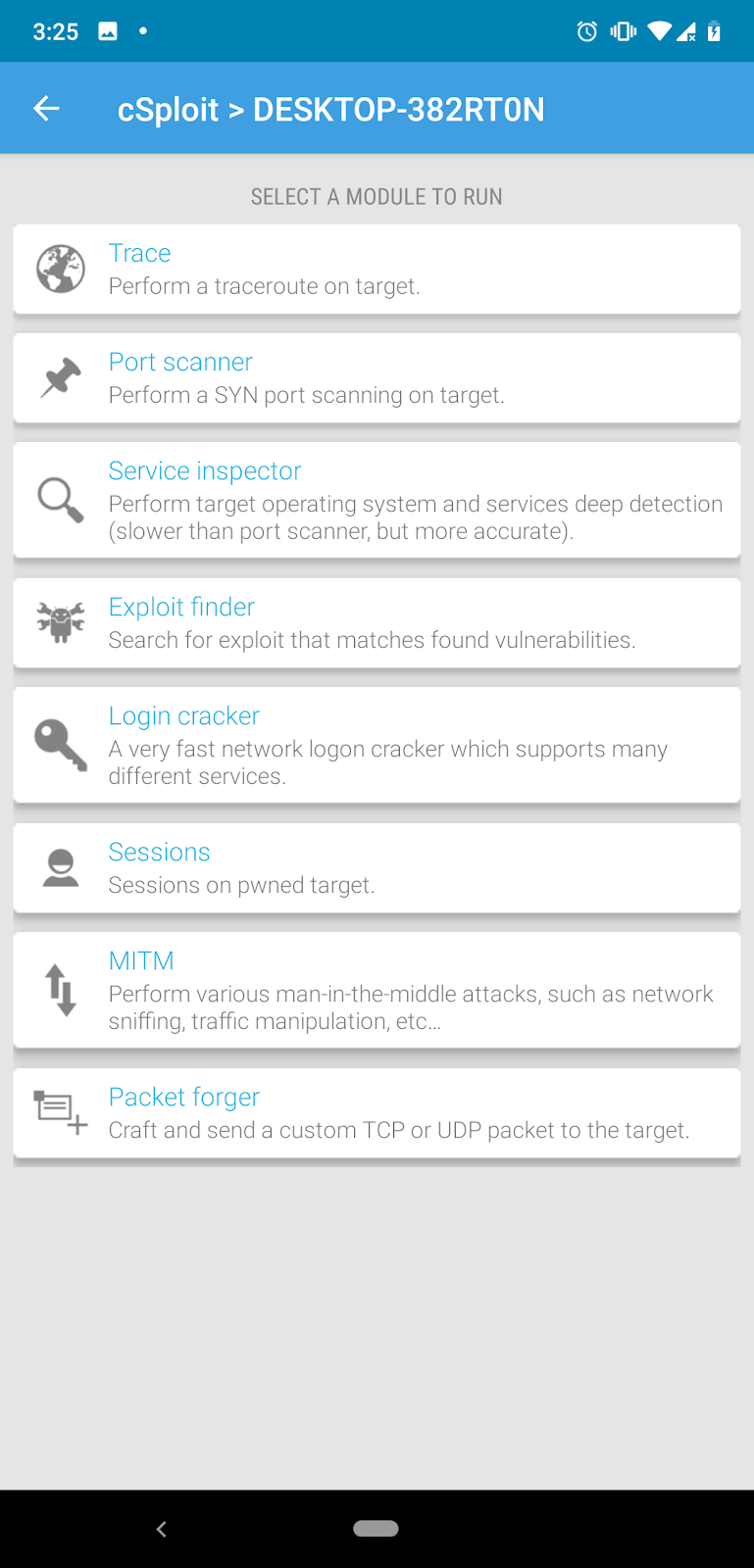

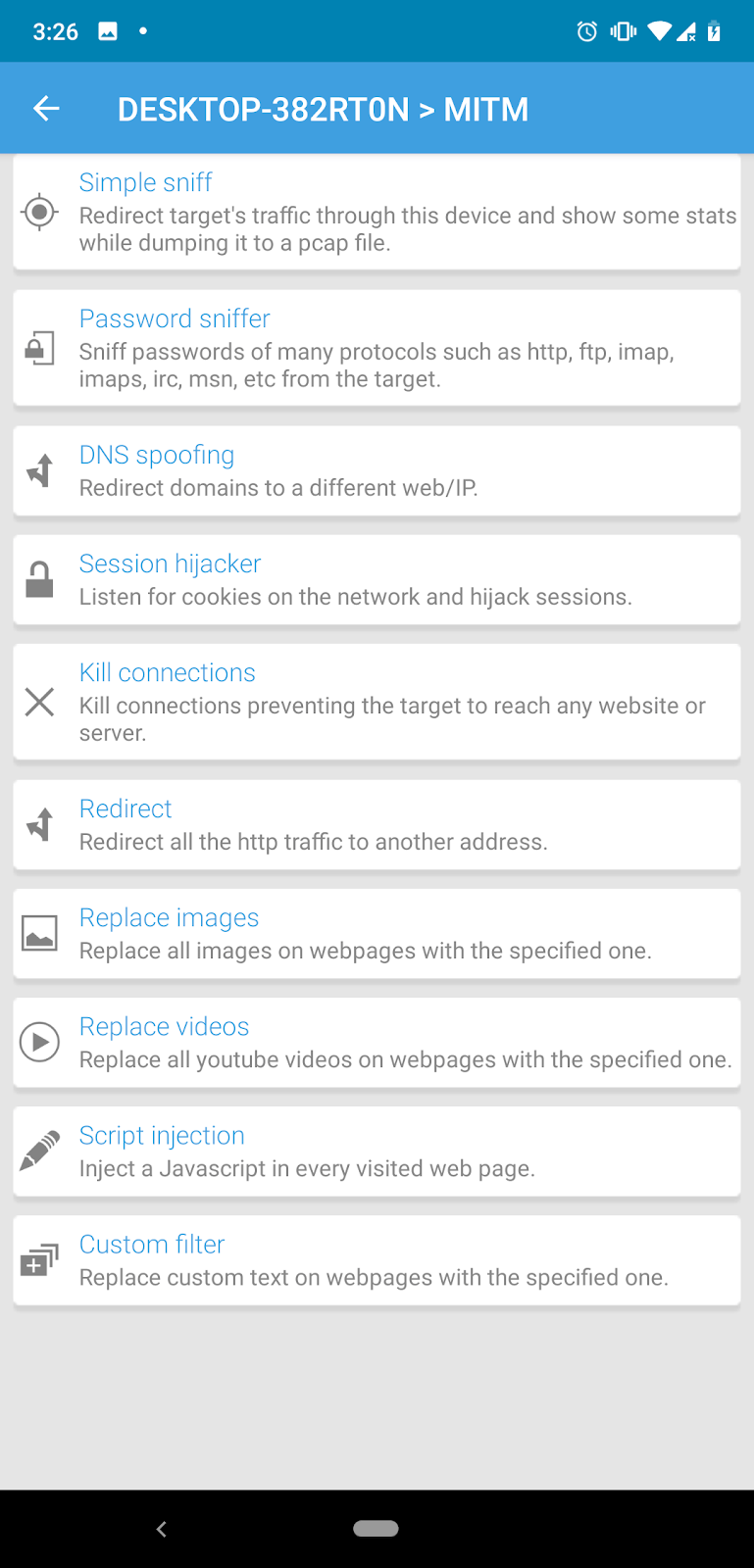

- Ahora haga clic en back y verá esta pestaña

- Ahora haga clic en MITM, obtendrá más opciones útiles muy avanzadas para usar

ORBOT VPN

Orbot es una aplicación gratuita creada por el proyecto Guardian pensada para incrementar el anonimato en la red de un equipo Android. Acorde a los especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), esta es una herramienta muy útil para los activistas o usuarios regulares de dark web.

Esta aplicación funciona en dispositivos no rooteados

Puede descargarla desde Google Play Store

- Descargar Orbot

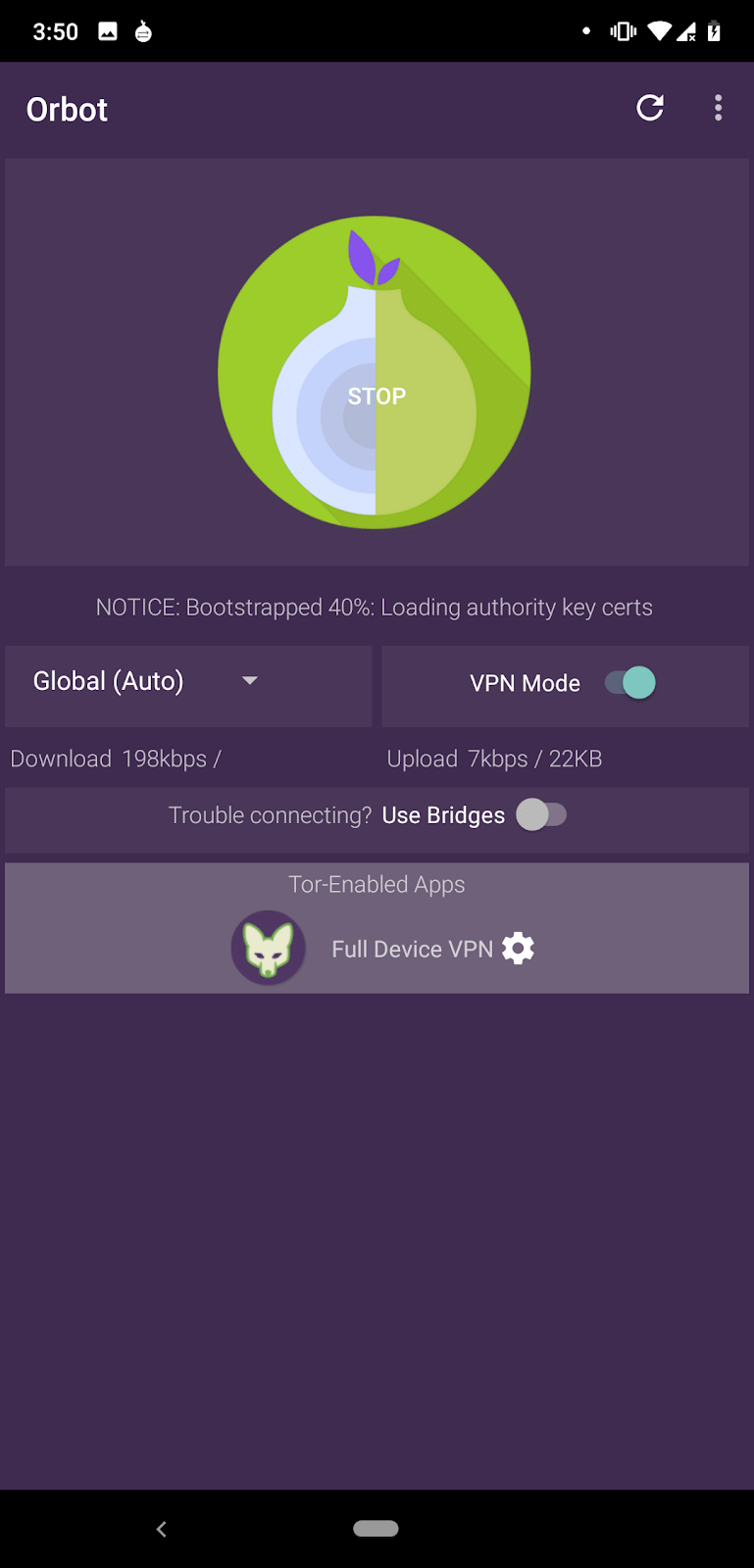

- Abrir Orbot VPN

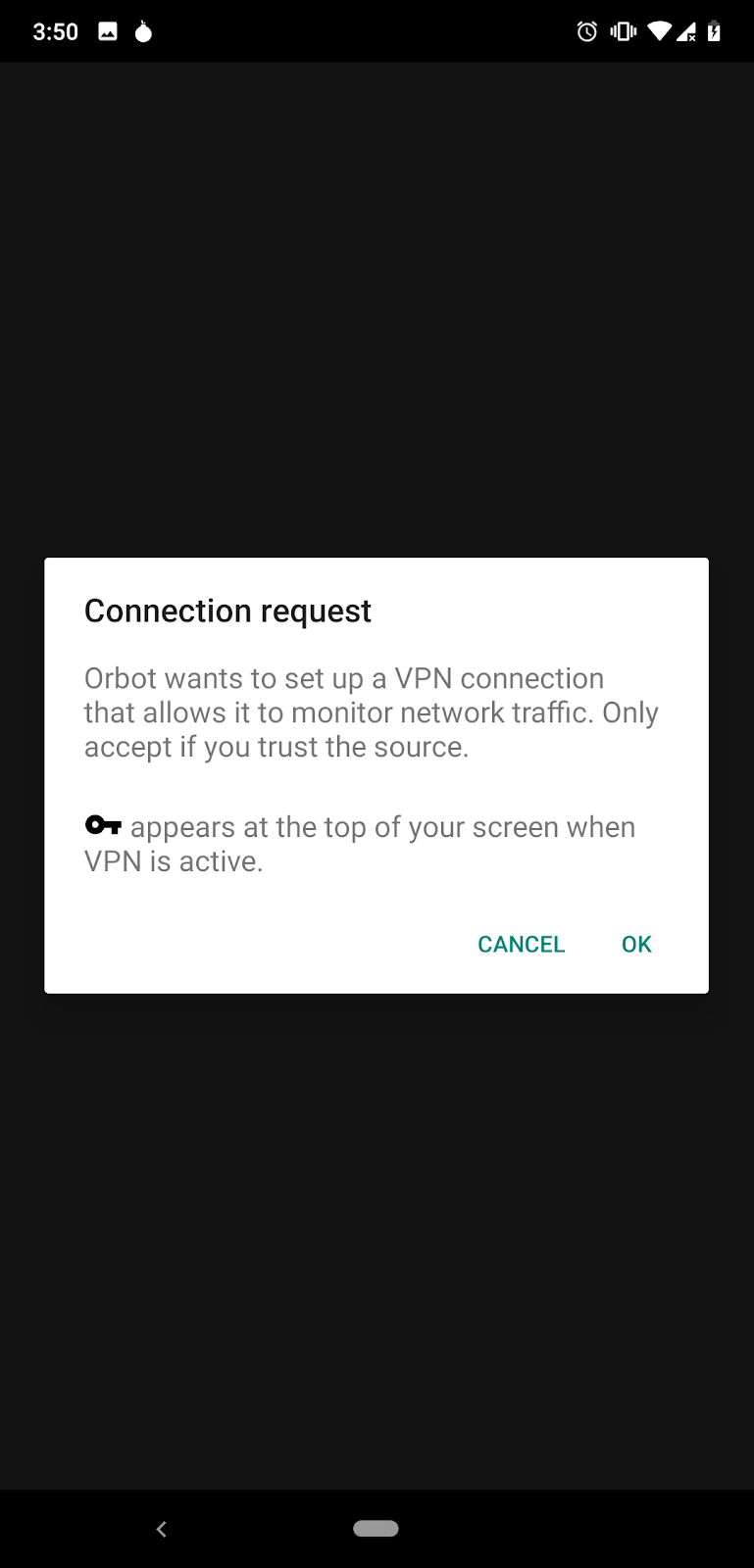

- Posteriormente encontrará esta pestaña:

Aquí tiene dos opciones para habilitar:

- Primero haga clic en Inicio, pero no es seguro porque habilitará VPN pero solo para el navegador. Cambiará las direcciones IP. Pero solo para ese navegador solamente

- La segunda opción es hacer clic en Modo VPN y habilitarlo. Le pedirá el permiso requerido para establecer un modo de túnel VPN. Esta es una opción muy útil porque cambiará la dirección IP para todo el dispositivo. Y esta es una de las formas más seguras de ocultar nuestra identidad en línea

WHATSAPP WEB PRO

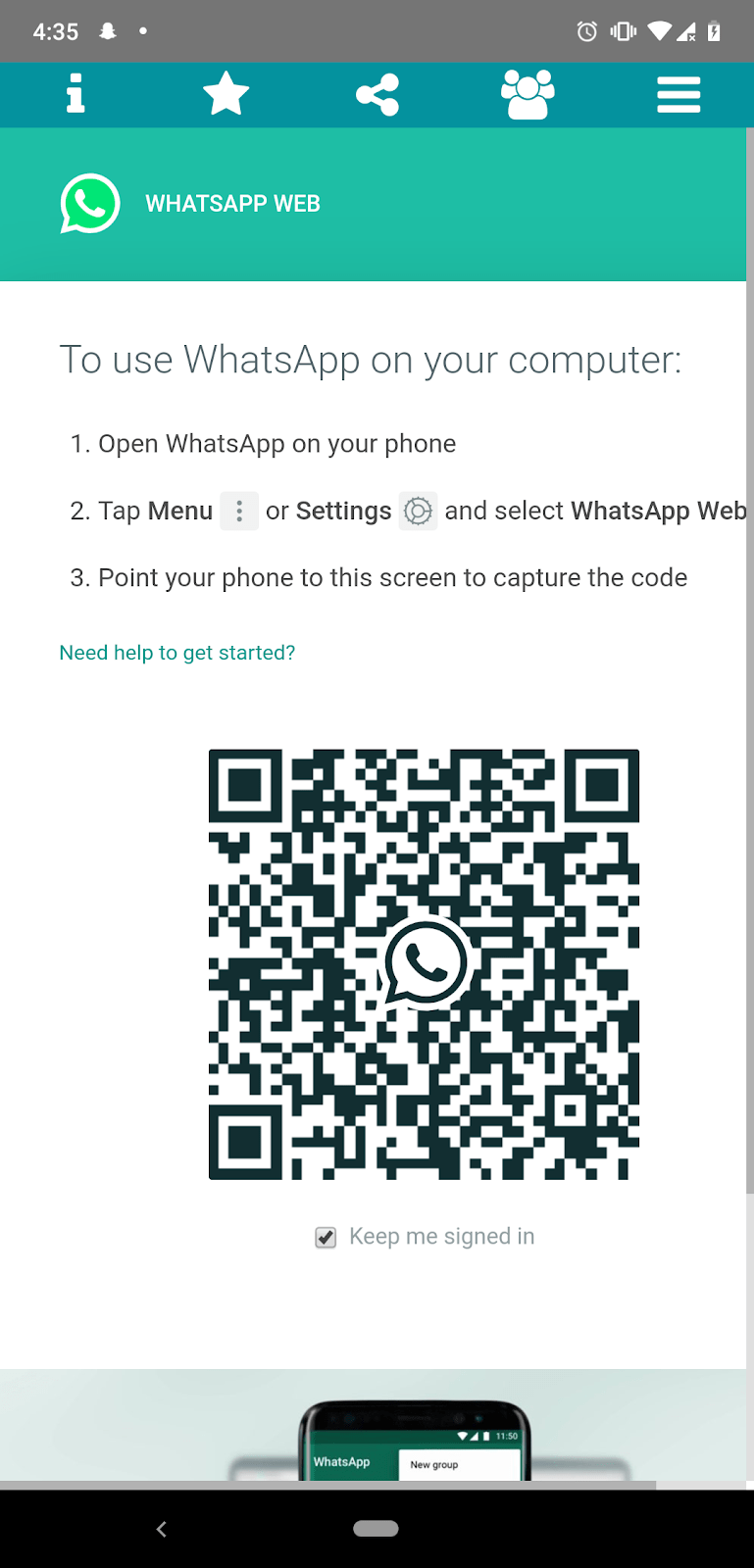

Whatsapp Web es la alternativa para las personas que trabajan todo el tiempo desde una PC. No obstante, hackear una sesión de WhatsApp Web puede resultar muy fácil para algunos actores de amenazas. Con WhatsApp Web Pro, un hacker puede obtener acceso completo a la sesión de WhatsApp Web de la víctima.

Especialistas en forense digital han analizado WhatsApp Web Pro, especificando que no todas las funciones se encuentran disponibles en la versión gratuita.

Esta aplicación funciona en dispositivos sin rootear

Abra la aplicación y comience a escanear las cuentas de Whatsapps en la versión Pro. Puede agregar muchas cuentas en una aplicación web de WhatsApp.

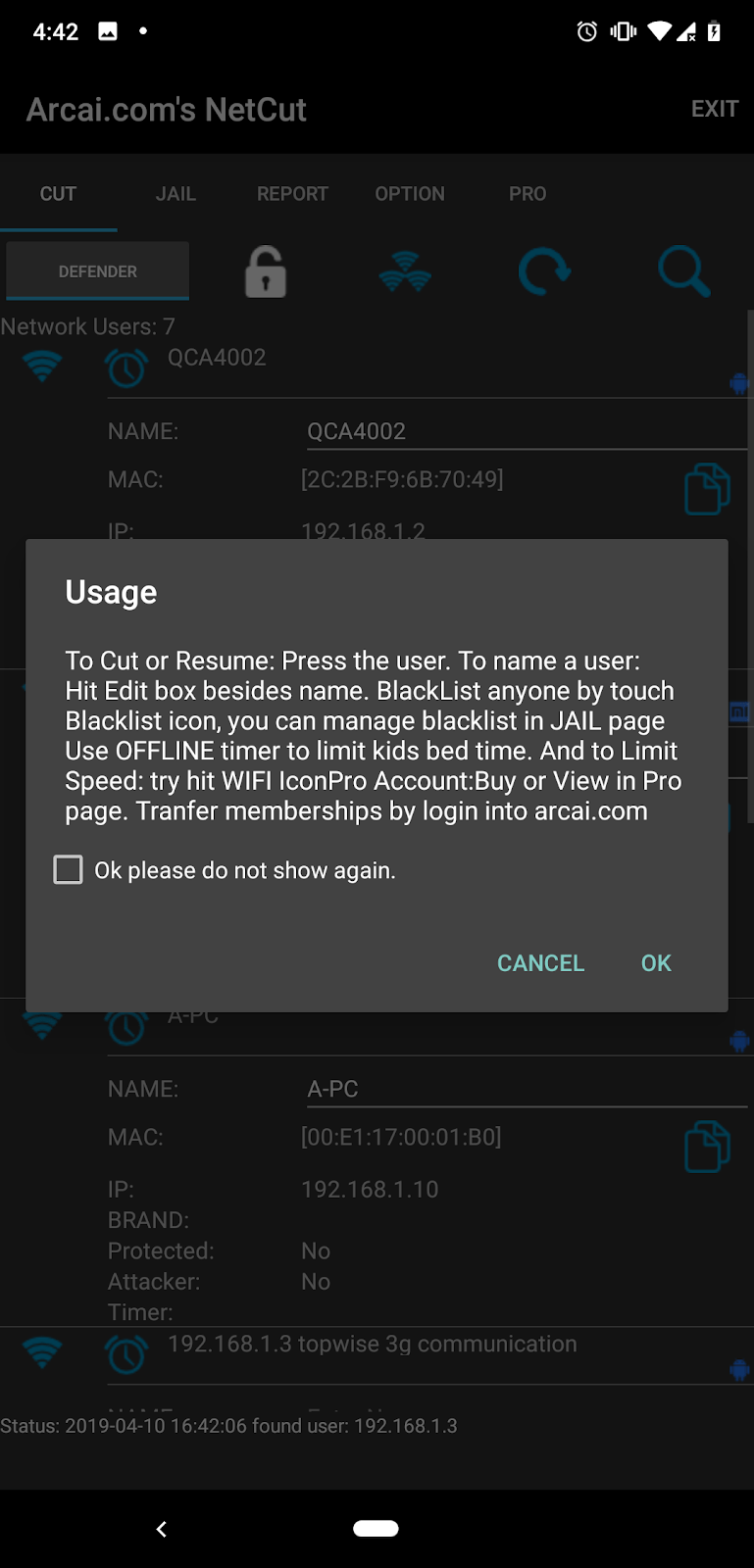

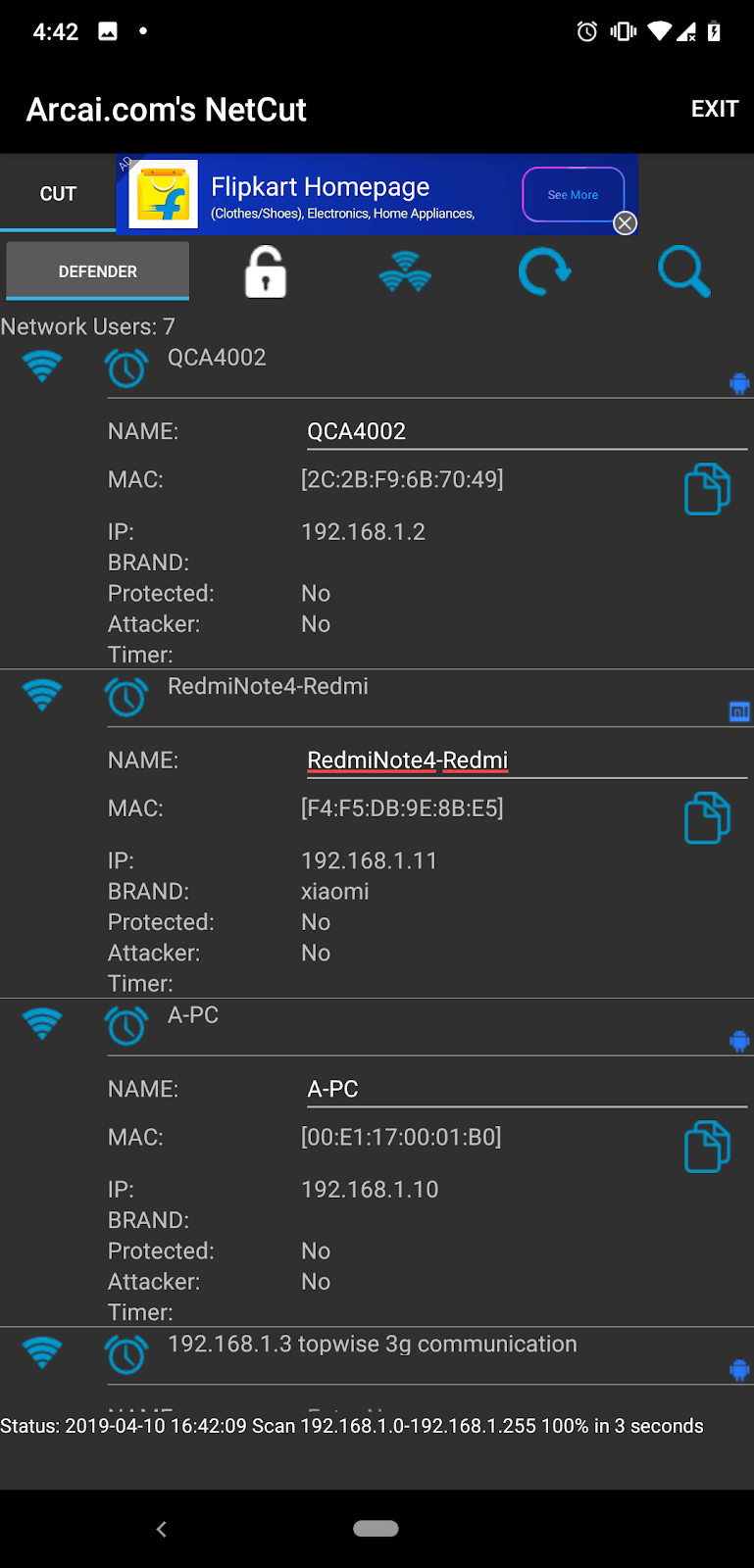

NETCUT PRO

Netcut es una herramienta que trabaja con las redes WiFi. Desconectará a todos los usuarios y le dará acceso a Internet WiFi completo para navegar. El Instituto Internacional de Seguridad Cibernética (IICS) también demostró los conceptos internos de esta aplicación en sus clases de hacking ético y es la mejor herramienta para administradores de red.

IMPORTANTE – Esta aplicación funciona sólo con dispositivos rooteados

- Descargue e instale Netcut pro, le daremos el enlace

- Una vez instalada, abra la app

- Concédale el permiso de superusuario o, de lo contrario, no funcionará

- Una vez que se haya otorgado el permiso de root, permita que Netcut For Android lea o escanee todo el dispositivo usando la misma red WiFi

- Simplemente haga clic en las distintas direcciones IP que desea bloquear, puede hacer clic en pocas o también puede cortar el acceso de todos a Internet

- Esta es una aplicación muy útil para incrementar el rendimiento de su red WiFi

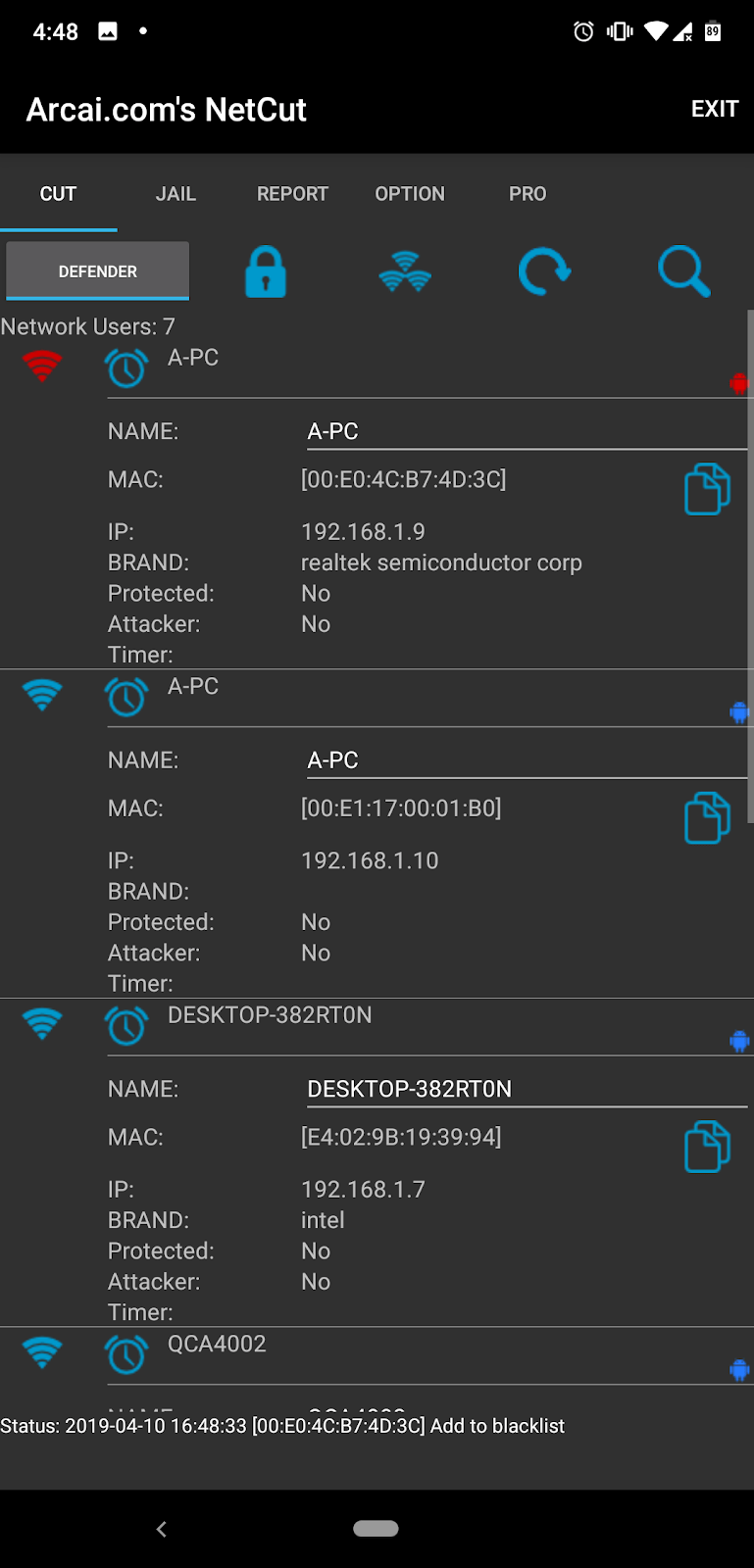

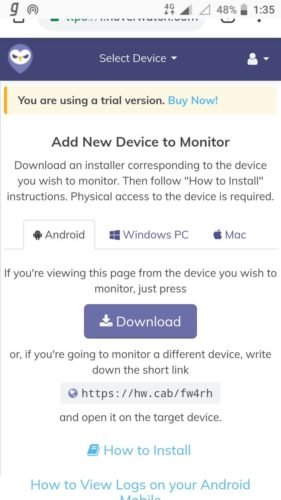

HOVERWATCH

Hoverwatch es una aplicación espía que le ayuda a monitorear a sus hijos, espos@, etc. para rastrear los detalles de las llamadas de las víctimas, mensajes de chat, cámara, captura de pantalla, historial de cromo de la víctima, y muchas otras características.

Esta aplicación funciona en dispositivos no rooteados

Enlace al sitio web: https://www.hoverwatch.com/

- Para usar Hoverwatch, vaya al enlace del sitio web oficial y regístrese allí con su ID de correo electrónico, luego descargue la aplicación desde el sitio

- Durante la instalación, la aplicación le pedirá algunos permisos para su funcionamiento

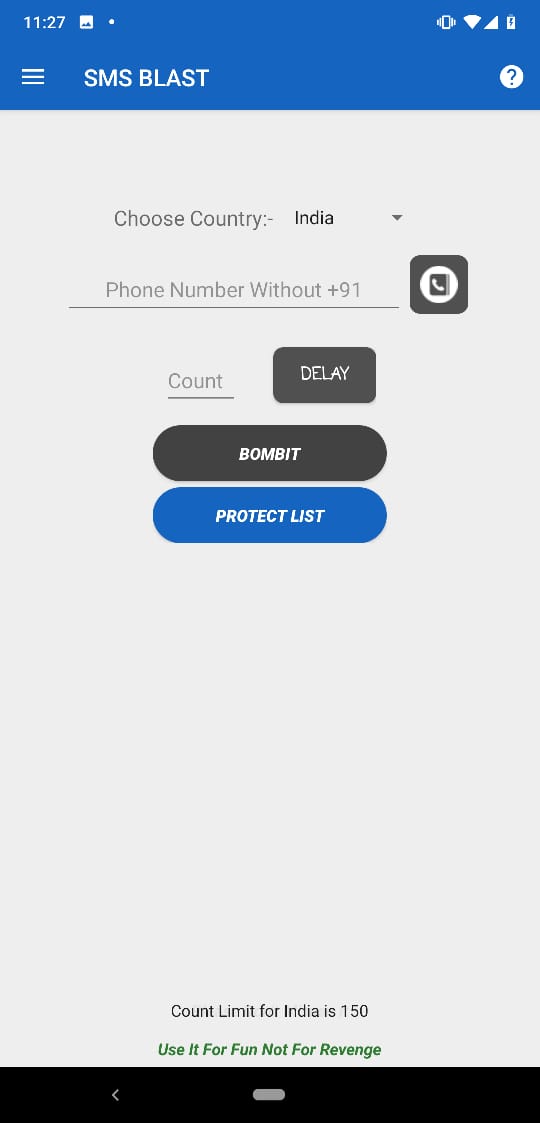

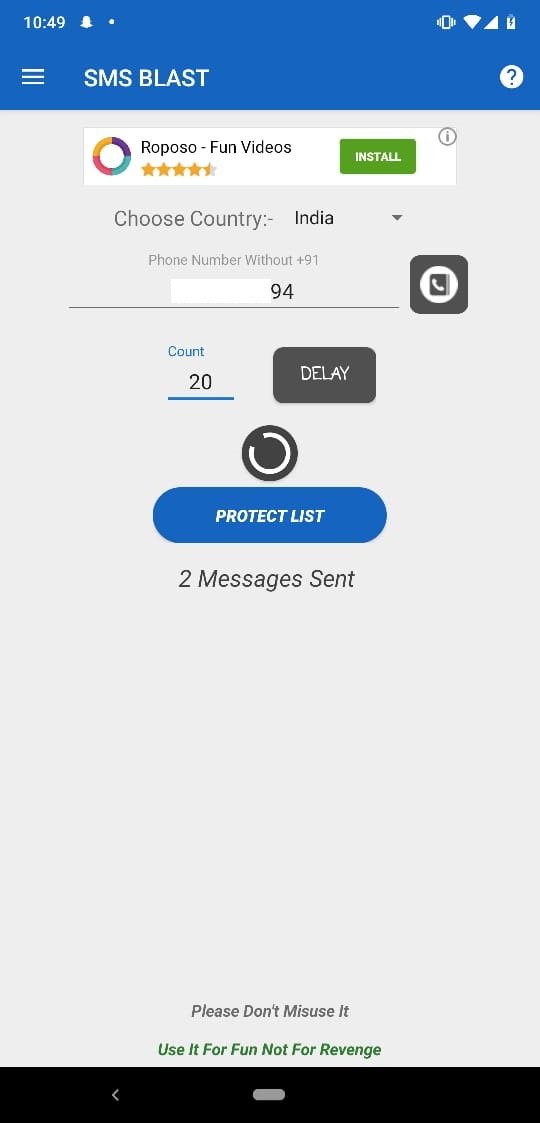

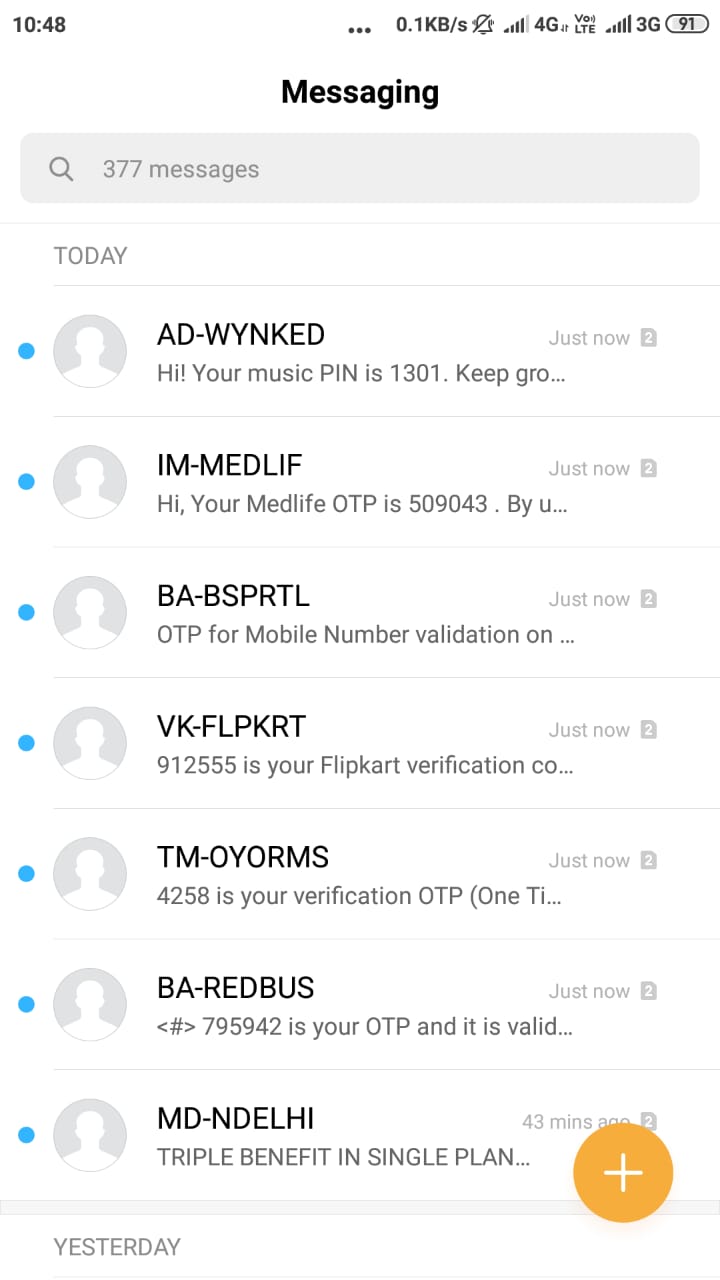

BOMBITUP

Esta herramienta está desarrollada para “la venganza”, es una especia de ataque DDoS que puede enviar múltiples mensajes SMS a la víctima para interrumpir sus actividades.

Esta aplicación funciona en dispositivos no rooteados

Sitio de descarga: https://www.bombitup.net/

- Descargue e instale en su dispositivo

- Después de eso, escriba el número de teléfono de la víctima y establezca el número de SMS que desee enviar, puede seleccionar hasta 150, pero no más

- Para esta prueba, seleccionamos la opción de 20 SMS

MICROSOFT ELIMINA POLÍTICA DE EXPIRACIÓN DE CONTRASEÑAS; CONSIDERAN QUE NO SIRVE

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/%EF%BB%BFmicrosoft-elimina-politica-de-expiracion-de-contrasenas-consideran-que-no-sirve/

El gigante de la tecnología Microsoft planea eliminar la llamada política de expiración de contraseña, por la que solicita a los usuarios de Windows cambiar sus claves de inicio de sesión de forma periódica, reportan especialistas de un curso de seguridad informática.

La compañía dio a conocer esta propuesta mediante una publicación en su blog oficial; en el texto, Microsoft menciona que su configuración de seguridad estándar dejará de solicitar a los usuarios que cambien sus contraseñas en intervalos de semanas o meses.

Este primer borrador de nuevas políticas de seguridad de la compañía incluye algunas recomendaciones que impactarían a los usuarios de redes corporativas, con el propósito primordial de evitar el uso indebido. Además, la compañía pretende restringir algunas características inherentes al sistema Windows que podrían ser útiles para los ataques de malware.

“Microsoft considera que su actual política de expiración de contraseña es una medida de seguridad obsoleta y muy poco funcional en la práctica; ya no creen que valga la pena seguir dándole difusión”, mencionan los especialistas del curso de seguridad informática.

Por su parte, un portavoz de la compañía declaró: “Esta política solamente defiende al usuario en caso de que su contraseña activa sea robada; si las contraseñas no son robadas nunca, no es necesario establecer una fecha de expiración; en caso de que su contraseña fuese robada, un usuario realizaría un restablecimiento de contraseña, no esperaría a que esta simplemente expire”.

Acorde a los especialistas del curso de seguridad informática, Microsoft desea promover entre sus usuarios la implementación de contraseñas lo suficientemente seguras para eliminar la necesidad de cambiarlas constantemente.

Especialistas del Instituto Internacional de Seguridad Cibernética (IICS) afirman que el cambio de contraseña es poco útil en caso de que la contraseña de un usuario sea robada pues, si un actor de amenazas conoce la contraseña actual de un usuario, es capaz de adivinar la próxima contraseña fácilmente.

Otras organizaciones, como el Instituto Nacional de Estándares y Tecnología (NIST) también han eliminado esta clase de políticas de protección de contraseñas, considerando que, de hecho, su impacto en la seguridad de los usuarios podría considerarse negativo.

VULNERABILIDAD DÍA CERO EN SERVIDORES ORACLE WEBLOGIC

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-dia-cero-en-servidores-oracle-weblogic/

Una nueva vulnerabilidad día cero en el servidor de Oracle WebLogic está siendo explotada en ambientes reales, reportan especialistas en cómputo forense. La compañía ya ha sido notificada sobre la falla, aunque es probable que las correcciones demoren un poco en llegar, pues Oracle recién había lanzado su paquete de actualizaciones trimestral un par de días antes de recibir el reporte sobre la vulnerabilidad.

Los especialistas en cómputo forense consideran poco probable que Oracle lance nuevas actualizaciones antes de las correspondientes al tercer trimestre del año, por lo que al menos 36 mil servidores de WebLogic permanecerán expuestos hasta el lanzamiento de la actualización de Julio, así que los administradores de implementaciones de WebLogic tendrán que recurrir a soluciones alternativas hasta que la compañía decida actualizar.

Los desarrolladores de Zoomeye, un motor de búsqueda similar a Shodan, fueron los encargados de reportar la vulnerabilidad el fin de semana pasado. Según reportan, los hackers están dirigiendo sus ataques contra los servidores de WebLogic que ejecutan los componentes WLS9_ASYNC (que agrega soporte para las operaciones del servidor) y WLS-WSAT (componente de seguridad del servidor). La vulnerabilidad, presente en ambos componentes, podría provocar la deserialización de código malicioso, lo que permitiría a los hackers tomar control del sistema objetivo.

Como medida de protección, los expertos en cómputo forense recomiendan a los administradores de implementaciones de WebLogic eliminar los componentes comprometidos y reiniciar los servidores; establecer reglas de firewall para restringir las solicitudes a las rutas URL explotadas en los ataques ( /_async/* y /wls-wsat/*) también es una solución funcional.

Algunos de los administradores de servidores WebLogic afirman que, por ahora, los atacantes sólo están ejecutando un exploit benigno en las implementaciones vulnerables con el propósito de analizar/probar el error; en otras palabras, los hackers aún no intentan inyectar malware o ejecutar tareas maliciosas en los hosts comprometidos.

Especialistas del Instituto Internacional de Seguridad Cibernética (IICS) afirman que los servidores WebLogic son parte de las implementaciones más atacadas por actores de amenazas actualmente. En anteriores oportunidades, grupos de hackers lograron extraer más de 200 mil dólares en criptomoneda Monero explotando una vulnerabilidad en WebLogic presente en el componente WSL-WSAT.

VULNERABILIDAD EN CHIPS QUALCOMM PONE EN RIESGO LOS DISPOSITIVOS ANDROID

ORIGINAL CONTENT: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-en-chips-qualcomm-pone-en-riesgo-los-dispositivos-android/

Expertos en análisis forense informático reportan la aparición de una vulnerabilidad de seguridad en múltiples chips de la compañía Qualcomm; acorde a los especialistas, estas fallas podrían ser el punto de entrada para desplegar malware de robo de inicio de sesión en dispositivos Android.

El problema reside en el Entorno de Ejecución Segura de Qualcomm (QSEE), tecnología diseñada para almacenar claves criptográficas en el dispositivo de forma segura, esto gracias a que el chip incluye un área especial aislada del procesador principal.

“Aunque un dispositivo Android fuera comprometido, este entorno aislado debería ser invulnerable”, mencionan los especialistas en análisis forense informático. No obstante parece que esto no se cumple en la práctica; incluso se reporta que el sistema puede ser manipulado para que se filtren las claves almacenadas.

Un informe sobre la vulnerabilidad fue publicado recientemente. En el documento, los expertos describen cómo es posible analizar el caché de un chip Qualcomm para recolectar información sobre las claves almacenadas en el dispositivo; los investigadores lograron extraer una clave ECDSA de un smartphone Nexus 5X después de recopilar muestras de caché durante más de medio día.

Un actor de amenazas podría explotar de esta vulnerabilidad para abusar del método utilizado por las aplicaciones móviles para comprobar los inicios de sesión, mencionan los expertos en análisis forense informático.

“En la mayoría de los casos, después de que ingresamos una contraseña, la aplicación genera un conjunto de claves criptográficas que servirán para comprobar que los inicios de sesión futuros se generen desde el mismo dispositivo. Si un atacante explota la vulnerabilidad para robar ese conjunto de claves, podría hacerse pasar por el dispositivo del usuario legítimo, sin importar su ubicación o el dispositivo utilizado para el ataque”.

Expertos del Instituto Internacional de Seguridad Cibernética (IICS) comentan que los atacantes tampoco requieren de acceso local al dispositivo o al chip Qualcomm, pues se requiere acceso de root al dispositivo comprometido, lo que es posible inyectando malware en el sistema operativo.

La vulnerabilidad ha sido identificada como CVE-2018-11976, y Qualcomm afirma que el parche para corregirla ya está listo para su lanzamiento.

TOP 6 HACKING MOBILE APPS – MUST HAVE

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/04/24/top-6-hacking-mobile-apps-must-have/

Android has become a top mobile operating system. International Institute of Cyber Security has been constantly updating users on the new android threats in ethical hacking classes. Now we have made a list of latest top best hacking application for your android device. These are the most advanced applications which is used by the ethical hacker or technology enthusiast.

Below we have listed all the best Android hacking applications of 2019.

- cSploit

- Orbot VPN

- whatsapps web pro

- Netcut pro

- BOMitUP

- Hoverwatch

CSPLOIT

It is the most advanced and complete IT security toolkit for the Android operating system. It is a tool that enumerates local hosts, finds vulnerabilities and their exploits, installs backdoors, etc. This app will scan your whole wifi network, shows the devices connected with it and it is the part of the mobile hacking classes of the institute.

NOTE – This app is for rooted device only

Download link – http://www.csploit.org/downloads/

- First open the app

- It will scan whole your network and show the list of devices, now you have to pick a target on the same LAN which you want to attack. In our case we are attacking on DESKTOP-382RTON (192.168.1.7) click on it

- Now you will have lots of options to use lets use them. We are using Port scanner click on it and it will scan and show all the open on this device.

- Now click on back and you will see this tab

- Now here click on MITM, you will get more useful very advanced options to use.

ORBOT VPN

Orbot is a free android platform mobile application which is created by the guardian project , this is specially designed for increasing the anonymity of your android device on the internet. We can say its a hacking app but it is very very close too it because according to International Institute of cyber Security ethical hacking researcher, activists use this app to hide IP address form the government and do whatever we want to do. It is also use to suffer deep web or dark web . Now how to use it, here are the steps.

NOTE – This app is for Non-Rooted device only

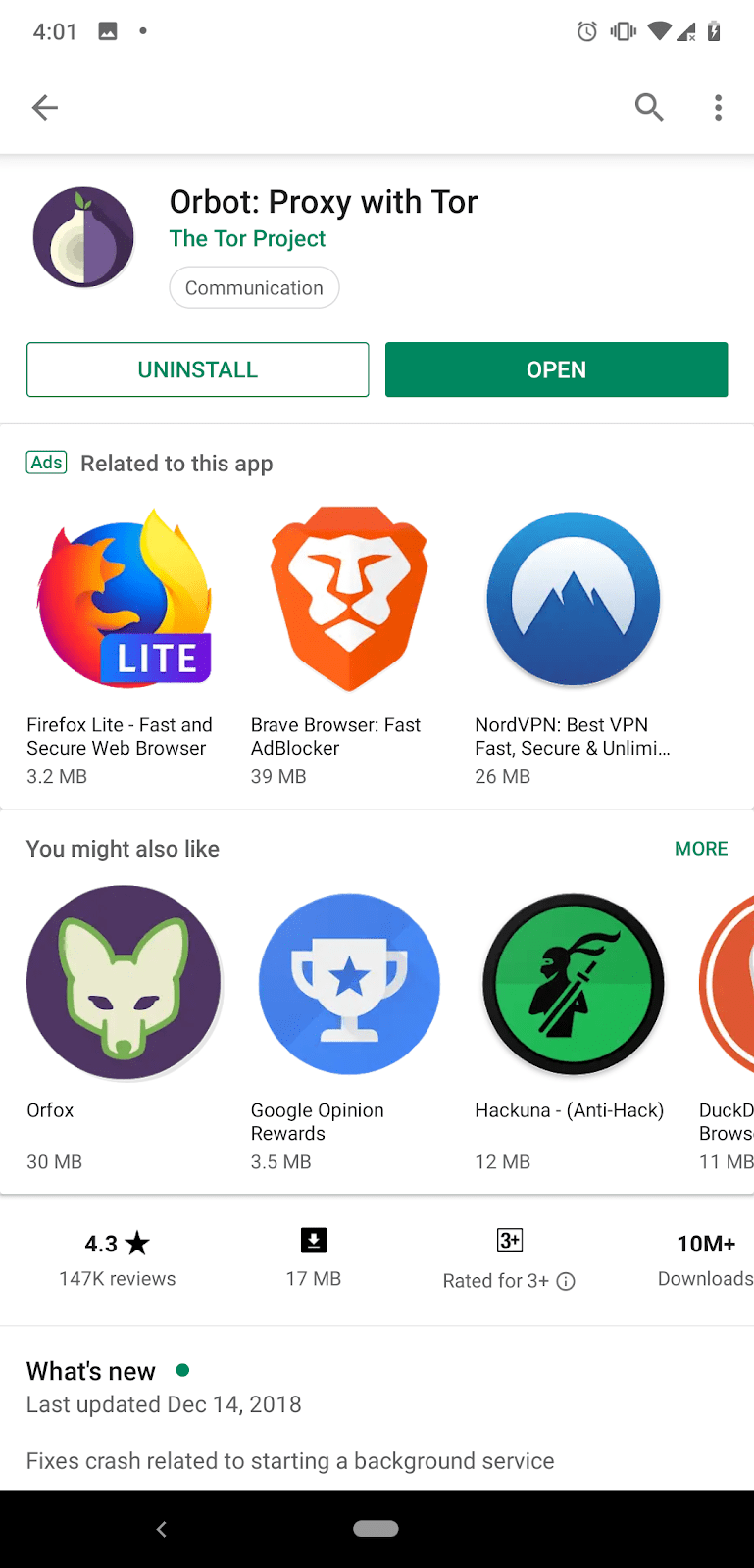

- First you can download it form playstore

- Now open orbot VPN

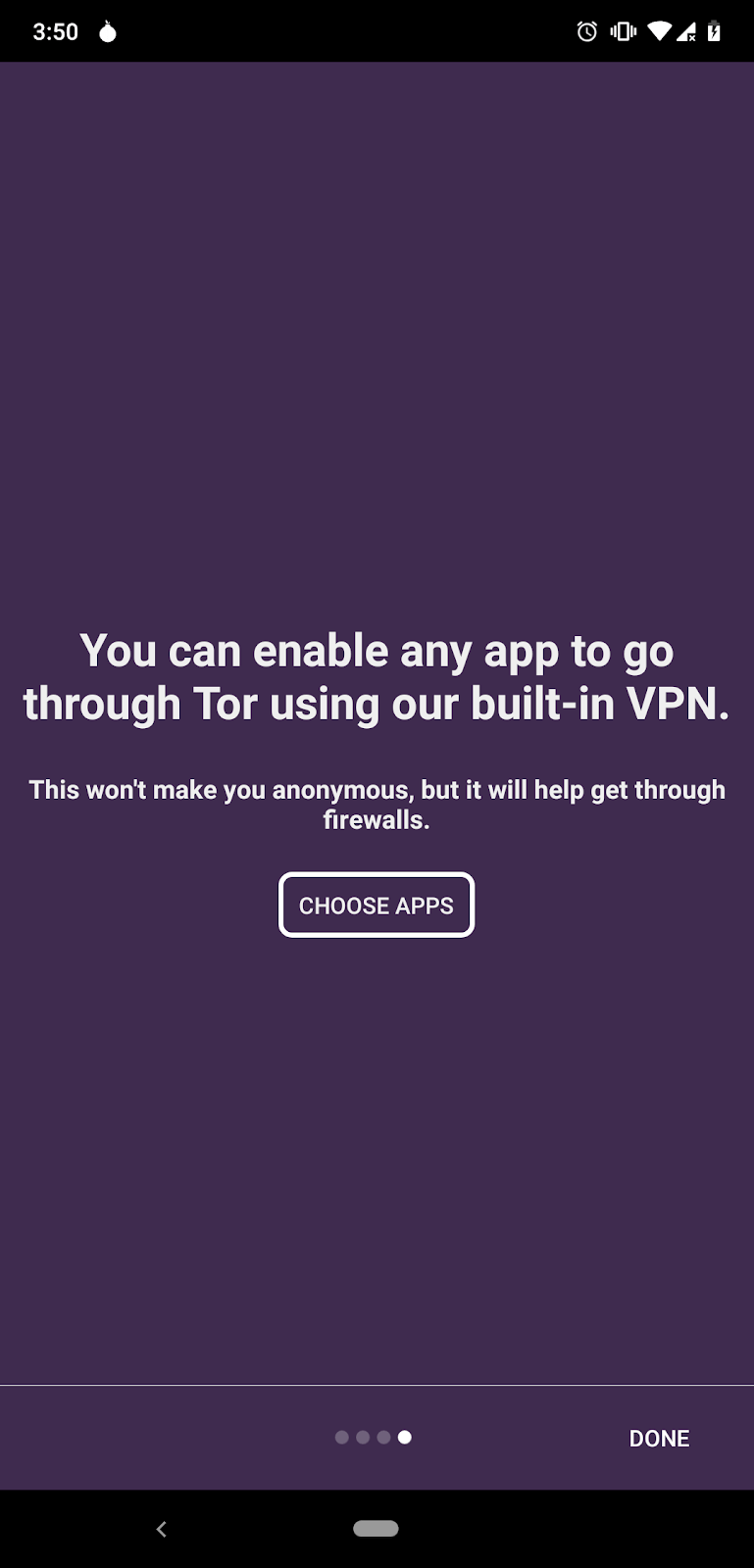

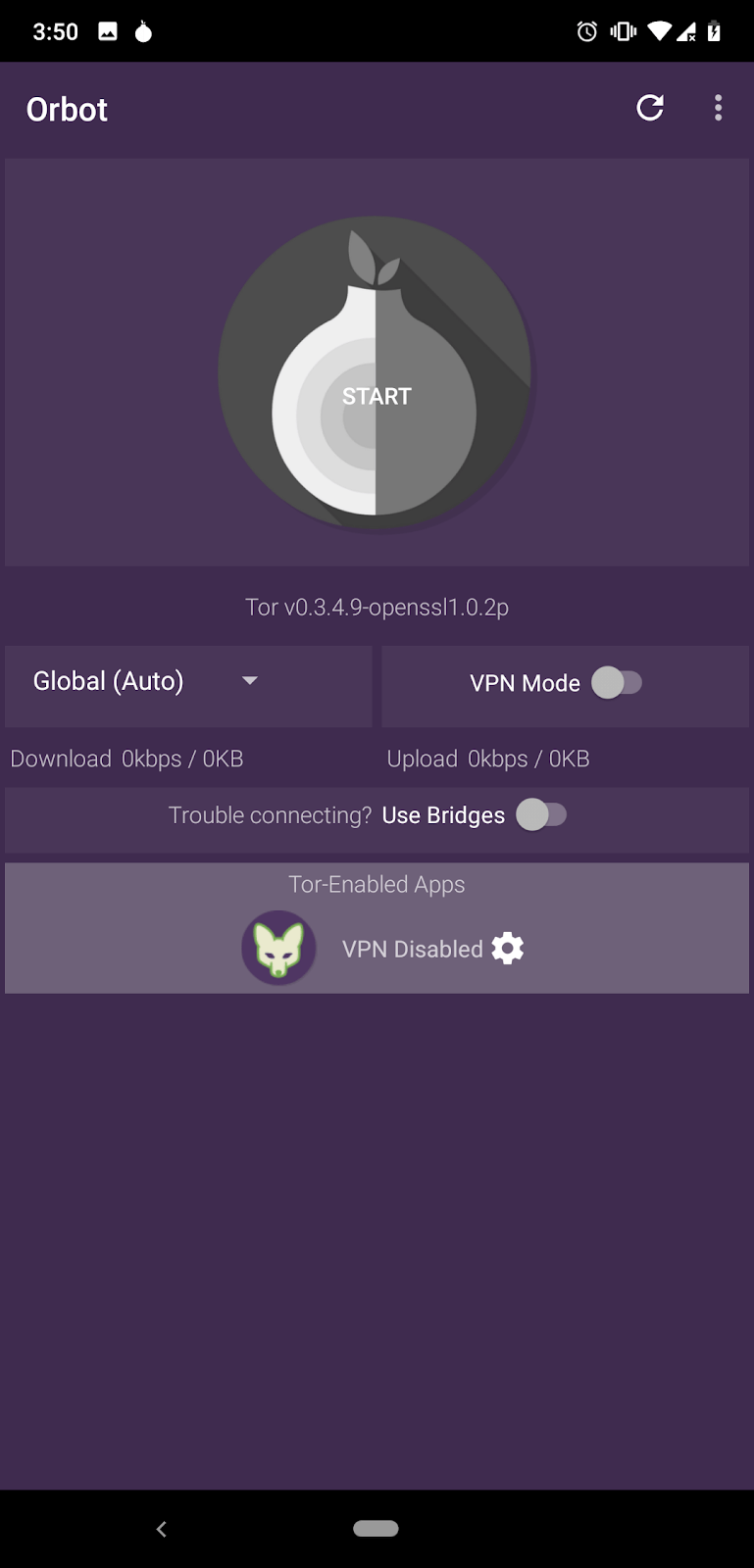

- When you finish up with the reading you will see this tab

Now here you have two options to enable:

- 1st click on start but it is not safe because it will enable VPN but only for there browser It will change IP addresses. But only for that browser only .

- 2nd option is click on VPN Mode and enable it. It will ask you for the permission required to established a VPN tunnel mode. This is very useful option because it will change the IP address for the whole device. And this is one of the most secure way to hide our online identity.

WHATS APP WEB PRO

So whatsapp web which is introduced by the company for those whe like to do all the works on PC’s. Whatsapp web is website where we can scan and use our whatsapp on PC to make our work easier . But some hackers or developers make the whatsapp web application for hacking whatsapp accounts. Once install this application on your device you will get the SCANNER code which you scan the victim whatsapp web. When the victim scan the code attacker have the full access to that whatsapps account you can send messages , change DP , calls etc.

But all the features are not available on free version, digital forensics researcher demonstrates the below link is used to download pro version of whatsapp web.

NOTE – This app is for Non-Rooted device only

Open the app and start scanning whatsapps accounts in pro version you can add lots of accounts on one whatsapp web application

NETCUT PRO

Netcut is a tool which will make you king of Wi-Fi. It will disconnect all users & gives to whole wi-fi internet to surf. International Institute of Cyber Security also also demonstrated the internal concepts of this app in ethical hacking classes and it is the best and one of the most powerful administrator networking tool and it easy to operate.

NOTE – This app is for Rooted device only

- Download and install Netcut pro we will give you the link.

- Once installed open it.

- Grant it SuperUser permission or else it won’t work

- After the root permission is granted , let Netcut For Android read or scan all the device using the same Wifi Network

- just click on the various IP’s you wanna block, you can click on few or you can cut everyones access to the internet too.

- This is very use full app when you have less wifi speed but lots of users

HOVERWATCH

Hoverwatch it is a spy app which is help you spy on your kids, husband,wife friends etc to trace victim call details, chat messages, camera, screenshot, victim chrome history, and many more features are in this you can easily trace.

NOTE – This app is for Non-Rooted device only

- Now how to use it go to official website link and register there with your email id then download the apk from the site, if you want to spy on other phone and send that file to your victim.

- While installing it will ask you some permissions and now you are able to trace victim phone easily without even knowing them.

Website link : https://www.hoverwatch.com/

BOMBITUP

This tool is developed for the one who wants to take revenge from there enemy, this is like a ddos attack in which you can send multiple messages to the victim as same things is used by BombitUP app. It send multiple sms to the victim to disturb then or take revenge

NOTE – This app is for Non-Rooted device only

It is freeware app download link- https://www.bombitup.net/

- Download and install on you device

- After that type the victim number and set the limit how much you want to send the SMS you can select upto 150 only not more then that.

- In our case we are sending only 20 SMS only for testing .

And this is the victim device

MICROSOFT WILL REMOVE PASSWORD EXPIRATION POLICY; THEY THINK IT’S USELESS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/04/25/microsoft-will-remove-password-expiration-policy-they-think-its-useless/

The technology giant Microsoft plans to eliminate the so-called password expiration policy, by which the company requests Windows users to change their login keys periodically, reported vulnerability testingspecialists.

The company announced this proposal through a publication on its official blog; in the text, Microsoft mentions that its standard security settings will stop asking users to change their passwords in weeks or months intervals.

This first draft of new company security policies includes some recommendations that would impact corporate network users, with the primary purpose of avoiding misuse. In addition, the company aims to restrict some features inherent to the Windows operating system that might be useful for malware attacks.

“Microsoft believes that its current password expiration policy is an obsolete and a really non-functional security measure in practice; they no longer believe that it is worthwhile to keep encouraging it”, mentioned the vulnerability testing specialists.

On the other hand, a spokesman for the company stated: “This policy only defends users in case their active password is stolen; if passwords are never stolen, you do not need to set an expiration date; in case of stolen password, users would do a password reset, not just wait it to expire”.

According to the vulnerability testing specialists, Microsoft wants to promote among its users the implementation of passwords secure enough to eliminate the need of constantly change them, anyways, it has proven to be a nearly useless security policy.

Specialists of the International Institute of Cyber Security (IICS) say that such policies are not secure because, if a password is stolen, a threat actor who knows the current password could be able to easily guess the next password.

Other organizations, such as the National Institute of Standards and Technology (NIST) have also eliminated this kind of password-protection policy, considering that its impact on users’ security could in fact be considered negative.

ZERO-DAY VULNERABILITY IN ORACLE WEBLOGIC SERVERS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/04/25/zero-day-vulnerability-in-oracle-weblogic-servers/

A new Oracle WebLogic server zero-day vulnerability is being exploited in the wild, reported vulnerability testing specialists. The company has already been notified of the flaw, although the corrections are likely to come a little further, as Oracle had just released its quarterly update package a couple of days before receiving the vulnerability report.

Vulnerability testing specialists consider it unlikely that Oracle will release new updates before the third quarter of the year, so at least 36k WebLogic servers will remain exposed until the launch of the July update, so WebLogic implementation managers will have to resort to workarounds until the company decides to update.

Zoomeye developers, a search engine similar to Shodan IP browser, were responsible for reporting the vulnerability last weekend. As reported, hackers are directing their attacks against WebLogic servers running two components: WLS9_ASYNC (which adds support for server operations) and WLS-WSAT (server security component). The vulnerability, present in both components, could cause malicious code deserialization, allowing hackers to take control of the targeted system.

As a protection measure, vulnerability testing experts recommend that WebLogic implementation managers delete the compromised components and restart the servers; setting firewall rules to restrict requests to exploited in attacks URL paths ( /_async/* and / wls-wsat/*) is also a functional solution.

Some WebLogic server administrators claim that, for now, attackers are only executing a benign exploit in vulnerable deployments for the purpose of analyzing/testing the flaw; in other words, hackers still don’t try to inject malware or run malicious tasks on compromised hosts.

Specialists from the International Institute of Cyber Security (IICS) claim that WebLogic servers are part of the most targeted implementations by threat actors nowadays. In previous opportunities, hacker groups managed to extract over $200k USD in Monero cryptocurrency exploiting a known vulnerability in WebLogic present in the WSL-WSAT component.

QUALCOMM CHIPS VULNERABILITY PUTS ANDROID DEVICES AT RISK

CONTENIDO ORIGINAL: https://www.securitynewspaper.com/2019/04/25/qualcomm-chips-vulnerability-puts-android-devices-at-risk/

Cyber forensics course specialists reported the finding of security vulnerability in several chips developed by the company Qualcomm; According to the specialists, these flaws could be the entry point for deploying login theft malware on Android devices.

The problem resides in Qualcomm Secure Execution Environment (QSEE), technology designed to store cryptographic keys on the device securely, this because the chip includes a special area isolated from the main processor.

“Even if an Android device were compromised this isolated environment should remain invulnerable”, cyber forensics course specialist mentioned. But it seems that this is not being fulfilled in practice; it is even reported that the system can be manipulated to leak the stored keys.

A report on the vulnerability was recently published. In the document, experts describe how it is possible to analyze the cache of a Qualcomm chip to collect information about the keys stored on the device; researchers managed to extract an ECDSA key from a Nexus 5X smartphone after collecting cache samples for more than half a day.

A threat actor could exploit this vulnerability to abuse the method used by mobile applications to check the login, cyber forensics course specialists mentioned.

“In most cases, after we enter a password, the application generates a set of cryptographic keys that will serve to verify that future logons are generated from the same device. If an attacker exploits the vulnerability to steal that set of keys, it could impersonate the legitimate user’s device, regardless of its location or the device used for the attack”.

Experts from the International Institute of Cyber Security (IICS) comment that the attackers do not require local access to the device or the Qualcomm chip, as root access is required to the compromised device, which is possible by injecting malware into the operating system.

The vulnerability has been identified as CVE-2018-11976, and Qualcomm claims that the patch to correct it is now ready for launch.

ATAQUE DE RANSOMWARE PARALIZA IMPORTANTE EMPRESA DEL SECTOR MANUFACTURERO

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/ataque-de-ransomware-paraliza-importante-empresa-del-sector-manufacturero/

Un ataque de ransomware ha sido detectado en los sistemas de Aebi Sschmidt, una de las compañías manufactureras más grandes de Europa y que cuenta con presencia en Estados Unidos, reportan especialistas en cómputo forense.

La compañía suiza, dedicada a la fabricación de vehículos de mantenimiento de aeropuertos y carreteras tuvo que interrumpir sus operaciones a raíz del incidente de ciberseguridad, informa una fuente cercana a la manufacturera.

Los sistemas de la compañía colapsaron a lo largo de toda su red internacional, incluyendo las sucursales en Estados Unidos, aunque los especialistas en cómputo forense afirman que los daños más severos se presentaron en la sede matriz, en Europa. Individuos cercanos al incidente afirman que el servidor de email de la compañía también sufrió severas afectaciones.

Aún se desconocen detalles adicionales sobre el ataque, como la variante de ransomwareutilizada contra la compañía.

Un par de días después de que el incidente fuera revelado, un portavoz de la compañía publicó un mensaje vía redes sociales mencionando que “algunos de los sistemas fueron interrumpidos debido a un incidente de seguridad”, generando principalmente fallas en el servidor de correo empresarial. En el mensaje se confirma que otros sistemas sufrieron o aún sufren algunas afectaciones, aunque el portavoz ya no agregó más detalles. “Expertos en cómputo forense están trabajando para restaurar nuestro ecosistema por completo, pero esto tomará algo más de tiempo”, concluyó el mensaje.

La fuente que reveló la información asegura que, a pesar de que la compañía no ha reconocido públicamente que este se trata de un ataque de ransomware, esto sí fue confirmado a los empleados de algunas áreas estratégicas de la compañía. Además, la fuente menciona que muchos de los sistemas de la compañía siguen sin operar.

Este incidente se suma a una larga cadena de ataques de ransomware contra grandes empresas acontecidos recientemente. Hace algunas semanas, expertos del Instituto Internacional de Seguridad Cibernética (IICS) informaron sobre una infección de ransomware en los sistemas de Norsk Hydro, una de las compañías productoras de aluminio más grandes del mundo. El ataque costó alrededor de 40 millones de dólares en pérdidas para la compañía; en el caso de Aebi Sschmidt, aún se desconoce el daño financiero que generará el incidente.

PÉRDIDAS POR DELITOS EN INTERNET CASI ALCANZAN LOS 3 MIL MILLONES DE DÓLARES EN 2018: FBI

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/perdidas-por-delitos-en-internet-casi-alcanzan-los-3-mil-millones-de-dolares-en-2018-fbi/

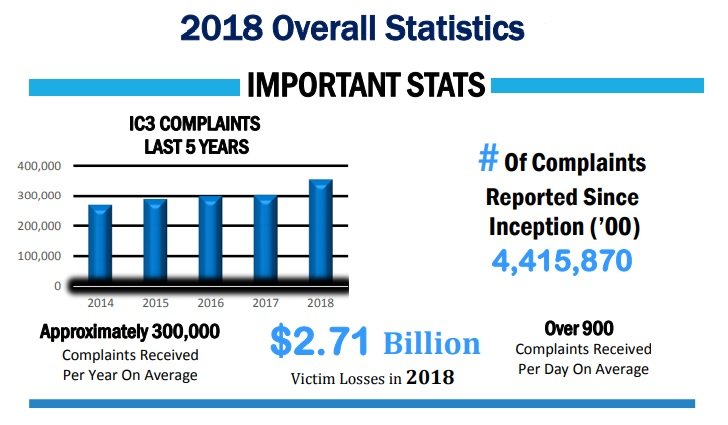

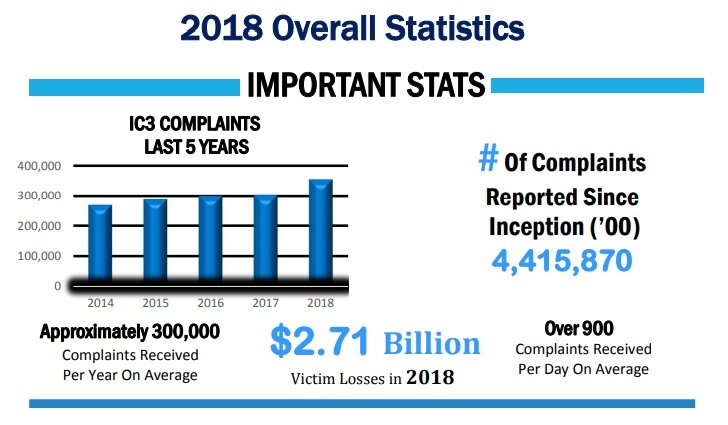

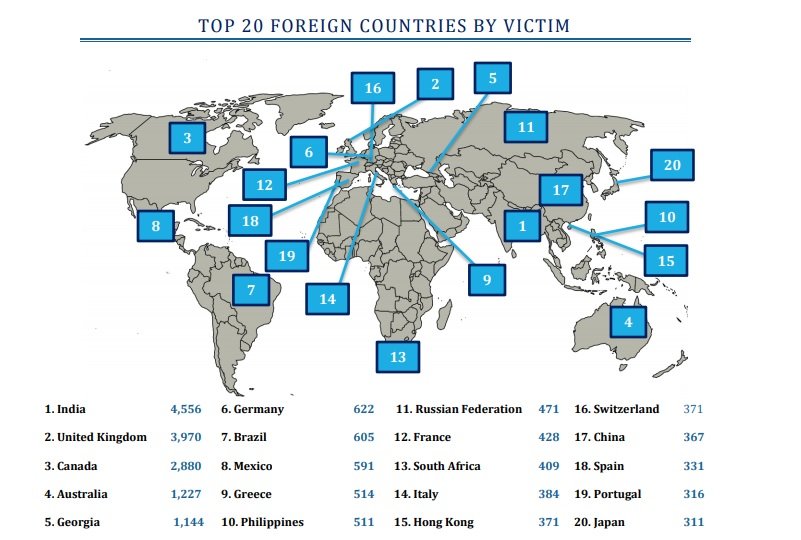

El Informe de Crímenes en Internet del gobierno de E.U. afirma que, durante el año 2018 el Centro de Denuncias de Delitos en Internet (IC3) del FBI recibió alrededor de 352 mil denuncias relacionadas con múltiples actividades ilícitas en línea. Acorde a un perito informático forense, estos crímenes han generado alrededor de 2 mil 700 millones de dólares en pérdidas para las compañías e individuos afectados.

Según el reporte, los tres delitos en línea más denunciados durante 2018 son:

- Estafas de envíos (se paga por un producto en línea y éste jamás es enviado)

- Extorsión/Chantaje

- Robo de datos personales

El perito informático forense destaca que, a pesar de que no es de los crímenes cibernéticos más reportados, el robo o manipulación de información y/o cuentas de correo empresariales es el delito que más pérdidas genera para las víctimas, con cerca de mil 300 millones de dólares.

En el combate contra esta creciente tendencia, el FBI lanzó el llamado “Equipo de Recuperación de Activos” para tratar de dar seguimiento a los activos extraídos de forma ilícita de las compañías como consecuencia de actividades de hacking. Funcionarios de la agencia federal explican que esta brigada de combate al cibercrimen trabaja con la Cadena Nacional de Combate al Fraude Financiero (DFFKC); una asociación de agencias policiales y organizaciones financieras. Esta asociación logró recuperar alrededor del 70% de los activos financieros robados durante 2018.

En cuanto a las tendencias que han mostrado mayor crecimiento, en el informe destacan:

- Desvío de nómina: Se usan emails de phishing para extraer credenciales de inicio de sesión de las víctimas, acceder a sus sistemas de nómina y redirigir los pagos a cuentas controladas por los criminales. El FBI recibió alrededor de 100 denuncias por este crimen, representando pérdidas por casi 100 millones de dólares

- Extorsión: Este delito aumentó un 240% respecto a las cifras registradas en 2017, alcanzando pérdidas por más de 80 millones de dólares

- Fraude de soporte técnico: Las denuncias por este tipo de estafa aumentaron un 161% en 2018; además, este delito cuenta con presencia en más de 50 países, acumulando pérdidas por casi 40 millones de dólares, afirma el perito informático forense

Desde el año 2000, cuando comenzó a funcionar el IC3, se han recibido alrededor de 4 millones 500 mil denuncias por delitos en Internet. Acorde al Instituto Internacional de Seguridad Cibernética, las personas mayores de 60 años son el grupo social más propenso a caer en alguna de estas estafas en línea.

HACKERS ENGAÑAN A MILLONES DE USUARIOS PARA LANZAR ATAQUE DOS MASIVO DESDE SUS MÓVILES

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/hackers-enganan-a-millones-de-usuarios-para-lanzar-ataque-dos-masivo-desde-sus-moviles/

Una de las amenazas más constantes a las que se enfrentan los operadores de sitios, aplicaciones web e infraestructura en línea, son los conocidos ataques de denegación de servicio (DoS). Acorde a expertos en cómputo forense, los actores de amenazas siempre están tratando de desarrollar métodos para desplegar esta clase de ataques, por lo que es necesario mantenerse un paso adelante de los hackers.

Una reciente investigación ha revelado un nuevo método para desplegar estos ataques; en un incidente de ataque DoS originado en Asia, se descubrió que los atacantes empleaban la etiqueta ping <a>, un atributo HTML5 común, para hacer que los usuarios participaran en un ataque DoS sin su conocimiento, generando más de 70 millones de solicitudes en cuatro horas para un sitio web.

Esta es una variante de ataque peculiar pues, en lugar de explotar una vulnerabilidad, los hackers convierten una función legítima en una herramienta de ataque. Los investigadores también descubrieron que la mayoría de las víctimas eran usuarios de QQBrowser, un navegador móvil desarrollado por la compañía china Tencent empleado casi exclusivamente por habitantes del gigante asiático.

Ping es un comando en HTML5 que especifica una lista de URL a las que se debe notificar si el usuario sigue un hipervínculo. Cuando el usuario haga clic en el hipervínculo, se enviará una solicitud POST a las URL especificadas, mencionan los expertos en cómputo forense. Este atributo es útil para los administradores de sitios web para dar seguimiento a las interacciones que logra un enlace.

Esta clase de servicios de notificación no son nuevos. WordPress, por ejemplo, cuenta con la función Pingback, que notifica a los administradores de sitios web cuando alguien hace clic en un enlace en el sitio. Múltiples grupos de hackers han empleado esta función en repetidas ocasiones para desplegar ataques DoS, enviando millones de solicitudes a implementaciones de WordPress vulnerables.

Además de usar el ping HTML5, este ataque DoS también recurrió a usuarios de dispositivos móviles en una sola región del mundo; los especialistas destacan que es muy poco común que los atacantes se enfocaran en los usuarios de un sólo servicio de navegador móvil.

Acorde a especialistas en cómputo forense del Instituto Internacional de Seguridad Cibernética (IICS), es posible que los atacantes emplearan una combinación de ingeniería social y malvertising para engañar a los usuarios de WeChat, un servicio de mensajería instantánea de China, para desplegar el ataque. Esto explicaría por qué la presencia masiva de usuarios del navegador móvil QQBrowser como víctimas del ataque.

VULNERABILIDADES CRÍTICAS EN SOCIAL WARFARE, PLUGIN PARA SITIOS EN WORDPRESS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidades-criticas-en-social-warfare-plugin-para-sitios-en-wordpress/

Especialistas en análisis forense informático reportan una campaña activa de explotación de dos vulnerabilidades críticas en Social Warfare, uno de los plugins de redes sociales más utilizados, para tomar control de sitios de WordPress que emplean una versión no actualizada de este plugin.

Social Warfare es un plugin ampliamente utilizado por los administradores de sitios en WordPress y ha sido descargado casi un millón de veces. Su función principal es agregar botones en las páginas web para compartir contenido en plataformas de redes sociales.

La más reciente versión de este plugin (3.5.3) fue lanzada a finales del mes de marzo y contenía correcciones para una vulnerabilidad de ejecución remota de código y para un error de secuencia de comandos entre sitios; ambas vulnerabilidades fueron identificadas con una sola clave (CVE-2019-9978), reportan los especialistas en análisis forense informático.

Los reportes afirman que un hacker podría explotar este par de fallas para ejecutar código PHP arbitrario y tomar control de un sitio web; el propósito de esta actividad sería emplear los sitos comprometidos para minar criptomoneda o para el alojamiento de códigos maliciosos.

Reportes del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que, poco después de que se lanzara la actualización de Social Warfare, fue revelada una prueba de concepto del exploit para la vulnerabilidad de scripts entre sitios. Poco después, algunos hackers emprendieron intentos por explotar la vulnerabilidad; cabe destacar aún no se encuentra evidencia que pruebe la explotación en ambientes reales de la vulnerabilidad de ejecución remota de código.

Sin embargo, especialistas en análisis forense informático encontraron posteriormente algunos exploits dirigidos a estas vulnerabilidades; la vulnerabilidad de ejecución de código permite a los atacantes controlar el sitio web comprometido, en tanto que la vulnerabilidad XSS redirige a los usuarios a un sitio web de publicidad.

Se cree que alrededor de 35 mil sitios de WordPress emplean una versión no actualizada del plugin Social Warfare, lo que pone en una situación comprometedora a un número considerablemente alto de usuarios. Los expertos creen que esta campaña de explotación sigue activa, por lo que recomiendan a los administradores de sitios en WordPress actualizar a la versión más reciente de Social Warfare a la brevedad para mitigar los riesgos de explotación.

RANSOMWARE ATTACK CRIPPLES AN IMPORTANT MANUFACTURING COMPANY

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/04/24/ransomware-attack-cripples-an-important-manufacturing-company/

A ransomware attack has been detected in the systems of Aebi Sschmidt, one of the largest manufacturing companies in Europe and that has presence in the United States, reported cyber forensics course specialists.

The Swiss company, dedicated to the manufacture of airport and highway maintenance vehicles, had to interrupt its operations following the cyber security incident, reports a source close to the manufacturer.

The company’s systems collapsed throughout its entire international network, including branches in the United States, although cyber forensics course specialists claim that the most severe damage was presented at its headquarters in Europe. Individuals close to the incident claim that the company’s email server also suffered severe affectations.

Additional details about the attack are still unknown, such as the ransomware variant used against the company.

A couple of days after the incident were revealed, a company spokesman posted a message via social media mentioning that “some of the systems were interrupted due to a security incident”, mainly generating server corporate email fails. The message confirms that other systems suffered or still suffer some damage; although the spokesman no longer added details. “Cyber forensics course experts are working to restore our entire environment, but this will take a little longer”, the message concluded.

The source that revealed the information ensures that, although the company has not publicly acknowledged that this is a ransomware attack, this was confirmed to employees in some strategic areas of the company. In addition, the source mentions that many of the company’s systems still do not operate.

This incident adds to a long chain of attacks by ransomware against large companies recently occurred. A few weeks ago, experts from the International Institute of Cyber Security (IICS) reported a ransomware infection in the systems of Norsk Hydro, one of the largest aluminum production companies in the world. The attack cost about $40M USD in losses for the company; in the case of Aebi Sschmidt, the financial damage that the incident will generate is still unknown.

LOSSES DUE TO INTERNET CRIMES REACHED NEARLY $3 BILLION USD IN 2018: FBI

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/04/24/losses-due-to-internet-crimes-reached-nearly-3-billion-usd-in-2018-fbi/

The U.S. government’s online crime report states that, during the year 2018, the FBI Internet Crime Complaints Center (IC3) received about 352k allegations related to multiple illicit online activities. According to cyber forensics course specialists, these crimes have generated about $2.7 billion USD in losses for the companies and individuals affected.

According to the report, the three most reported online crimes during 2018 are:

- Deliveries scams (you pay for an online product and it is never sent)

- Extortion/Blackmail

- Personal data theft

Cyber forensics course specialists emphasize that, although it is not of the most reported cyber crime, the theft, manipulation or compromising of corporate information/email accounts is the crime that generates the most losses for the victims, with about $1.3 billion USD.

In combating this growing trend, the FBI launched the so-called “Asset Recovery Team” to try to track the illegally extracted assets of companies as a result of hacking activities. Federal agency officials explain that this cybercrime combat brigade works with the Domestic Financial Fraud Kill Chain (DFFKC), a joint effort of law enforcement agencies and financial organizations. This association managed to recover about 70% of the stolen financial assets during 2018.

With regard to trends that have shown greater growth, the report highlights:

- Payroll diversion: Phishing emails are used to extract victims’ login credentials, access their payroll systems, and redirect payments to criminal-controlled accounts. The FBI received about 100 allegations for this crime, representing losses for almost $100M USD

- Extortion: This crime increased by 240% over the figures recorded in 2017, reaching losses of more than $80M USD

- Technical support fraud: Claims for this type of scam increased by 161% in 2018; in addition, this crime has presence in more than 50 countries, accumulating losses for almost $40M USD, said the cyber forensics course specialists

Since the year 2000, when the IC3 began its operations, it has received about 4.5 million allegations for crimes on the Internet. According to the International Institute of Cyber Security (IICS), people over the age of 60 are the social group most likely to fall into any of these online scams.

HACKERS DECEIVE MILLIONS OF MOBILE DEVICE USERS TO LAUNCH MASSIVE DOS ATTACK

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/04/24/hackers-deceive-millions-of-mobile-device-users-to-launch-massive-dos-attack/

One of the most constant threats faced by website, web applications, and online infrastructure operators are the so called denial-of-service (DoS) attacks. According to cyber forensics course specialists, threat actors are always trying to develop methods to deploy these kinds of attacks, so it is necessary to stay one step ahead of hackers.

Recent research has revealed a new method for deploying these attacks; during a DoS attack incident originated in Asia, it was discovered that the attackers used the <a> tag ping, a common HTML5 attribute, to make the users participate in a DoS attack without their knowledge, generating over 70 million of requests within four hours for a single website.

This is a one of a kind attack variant because, instead of exploiting a known vulnerability, hackers turn a legitimate feature into a hacking activity tool. The researchers also found that most of the victims were users of QQBrowser, a mobile browser developed by the Chinese company Tencent employed almost exclusively by the Asian giant population.

Ping is a command in HTML5 that specifies a list of URLs to notify if the user follows a hyperlink. When the user clicks on the hyperlink, a POST request is sent to the specified URLS, the cyber forensics course specialists mentioned. This attribute is useful for website administrators to track interactions that achieve a link.

These kinds of notification services are nothing new. WordPress, for example, has the Pingback function, which notifies web site administrators when someone clicks on a link on the site. Multiple hacker groups have repeatedly used this feature to deploy DoS attacks, sending millions of requests to vulnerable WordPress deployments.

In addition to using the ping HTML5, this DoS attack also turned to mobile device users in a single region of the world; Specialists point out that it is very rare for attackers to focus on the users of a single mobile browser service.

According to cyber forensics course specialists from the International Institute of Cyber Security (IICS), it is possible that attackers used a combination of social engineering and malvertising to deceive users of WeChat, a messaging service from China, to deploy the attack. This would explain why the massive presence of mobile browser QQBrowser as victims of the attack.

CRITICAL VULNERABILITIES IN SOCIAL WARFARE, A PLUGIN FOR WORDPRESS SITES

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/04/24/critical-vulnerabilities-in-social-warfare-a-plugin-for-wordpress-sites/

Cyber forensics course specialists report an active campaign to exploit two critical vulnerabilities in Social Warfare, one of the most used social media plugins, to take control over WordPress websites that use a non updated version of this plugin.

Social Warfare is a plugin widely used by WordPress site administrators and has been downloaded almost a million times. Its main function is adding buttons to pages to share content on social media platforms.

The latest version of this plugin (3.5.3) was launched at the end of March and contained corrections for a remote code execution vulnerability and a cross-site scripting flaw; both vulnerabilities were tracked with a single key (CVE-2019-9978), as reported by cyber forensics course specialists.

Reports claim that a hacker could exploit this pair of failures to execute arbitrary PHP code and take control of a compromised web site; the purpose of this activity would be to use these sites for cryptocurrency mining or hosting malicious codes.

Reports from the International Institute of Cyber Security (IICS) mention that, shortly after the release of the Social Warfare update, a proof of concept of the exploit for the cross site scripting vulnerability was disclosed. Shortly thereafter, some hackers undertook attempts to exploit the vulnerability; it is worth noting that there is still no evidence to test the exploitation in the wild of the remote code execution vulnerability.

However, cyber forensics course specialists subsequently found some exploits aimed at these vulnerabilities; the remote code execution vulnerability allows attackers to control the compromised website, while the XSS vulnerability redirects users to an advertising website.

It is believed that around 35k WordPress sites use a non-updated version of the Social Warfare plugin, which puts in a compromising situation to a considerably higher number of users. Experts believe that this exploitation campaign is still active, so they recommend that WordPress site admins update to the latest version of Social Warfare as soon as possible to mitigate the risks of exploitation.

ATENCIÓN: SI RECIBE ESTE MENSAJE, SU CUENTA DE WHATSAPP SERÁ HACKEADA

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-movil/atencion-si-recibe-este-mensaje-su-cuenta-de-whatsapp-sera-hackeada/

Los usuarios de WhatsApp podrían ser víctimas de hacking a través del servicio de mensajería con sólo recibir un mensaje, reportan algunos especialistas en cómputo forense. WhatsApp sigue siendo uno de los servicios de mensajería más utilizados del mundo, con más de mil 500 millones de usuarios activos actualmente.

Debido al nivel de usuarios activos con los que cuenta, WhatsApp se ha convertido en uno de los objetivos primordiales para múltiples grupos de hackers maliciosos en búsqueda de robar información, entre otras actividades ilícitas.

Es por esto que este servicio, propiedad de Facebook, está acostumbrado a hacer frente a esta clase de actividades de hacking, sin embargo, especialistas en cómputo forense afirman que la más reciente campaña de ataque podría ser la más peligrosa hasta ahora.

La Autoridad Reguladora de Telecomunicaciones (TRA) en Emiratos Árabes Unidos ha lanzado una alerta de seguridad solicitando a los usuarios no compartir con nadie sus códigos de confirmación, recibidos vía SMS. “De lo contrario, su cuenta podría ser hackeada”, menciona la alerta de seguridad.

Los criminales detrás de esta estafa tratan de engañar a los usuarios del servicio de mensajería a través de un falso código de verificación. Los expertos en cómputo forense mencionan que los atacantes tratan de hacer que quienes reciben este SMS respondan al mensaje o hagan clic en el enlace adjunto, lo que podría provocar el hackeo de una cuenta.

Acorde a expertos del Instituto Internacional de Seguridad Cibernética (IICS) el principal problema con esta campaña maliciosa es que los mensajes que la víctima recibe son prácticamente idénticos a los mensajes legítimos enviados por WhatsApp para configurar una nueva cuenta o para activar funciones como WhatsApp Web.

La principal medida de seguridad para prevenir el hackeo de su cuenta es eliminar cualquier SMS no solicitado que afirme proceder de la compañía, pues lo más probable es que se trate del mensaje de los estafadores.

Los especialistas aún no han confirmado si esta estafa sólo está presente en EAU, aunque consideran altamente probable que los actores de amenazas traten de atacar en otras regiones del mundo, incluyendo América y Europa.

Desafortunadamente, incidentes de esta clase se presentan con frecuencia en WhatsApp. Las estafas más populares, conocidas como WhatsApp Plus o WhatsApp Gold, consisten en un mensaje enviado a usuarios al azar anunciando una supuesta versión Premium del servicio, los perpetradores buscan principalmente inyectar malware o robar información.

VULNERABILIDAD CRÍTICA EN JQUERY EXPONE MILLONES DE SITIOS WEB

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-critica-en-jquery-expone-millones-de-sitios-web/

Reportes de especialistas en ciberseguridad mencionan que jQuery, la popular biblioteca JavaScript, ha sido comprometida por una inusual vulnerabilidad de contaminación de prototipo que podría permitir a los actores de amenazas modificar un prototipo de objeto JavaScript.

Se estima que el impacto de este problema podría ser serio, considerando que esta biblioteca es usada actualmente por más del 70% de los sitios web funcionales; la mayoría de los sitios aún usan las versiones 1.x y 2.x de la biblioteca, lo que los hace vulnerables a este error.

Recientemente fue lanzado un parche de actualización para corregir esta falla, tres años después de la última actualización de seguridad que recibió esta biblioteca, mencionan los expertos en ciberseguridad.

Los especialistas mencionan que los objetos JavaScript son como variables que pueden almacenar múltiples valores según una estructura predeterminada. En cuanto a los prototipos, estos se usan para definir una estructura en el objeto JavaScript.

Acorde a los expertos del Instituto Internacional de Seguridad Cibernética (IICS), Si un usuario malicioso está en condiciones de modificar un prototipo de objeto JavaScript, puede provocar que una aplicación se bloquee y modifique su funcionamiento en caso de no recibir los valores esperados. Debido al amplio uso de JavaScript, la explotación de una vulnerabilidad en un prototipo podría generar serios problemas en las aplicaciones web.

Los expertos en ciberseguridad demostraron que al explotar la vulnerabilidad (identificada como CVE-2019-11358) se pueden asignar derechos de administrador en una aplicación web que emplee el código de la biblioteca jQuery.

Los especialistas aclararon que esta vulnerabilidad de contaminación de prototipo no es funcional para su explotación masiva, pues el código del exploit en único para cada objetivo individual, por lo que no todo son malas noticias.

Los expertos recomiendan a los desarrolladores web que trabajan con esta biblioteca actualizar lo antes posible a la versión más reciente de jQuery (v3.4.0). Acorde a los reportes, la versión más reciente de la biblioteca incluye correcciones para algunas funciones indeseables durante su uso; detalles técnicos acerca de cada una de estas correcciones pueden encontrarse en el blog oficial de los desarrolladores de jQuery.

WIFI FINDER, APP PARA ANDROID, EXPONE MILLONES DE CONTRASEÑAS DE PUNTOS DE ACCESO A INTERNET

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/wifi-finder-app-para-android-expone-millones-de-contrasenas-de-puntos-de-acceso-a-internet/

Especialistas en análisis forense informático informan que WiFi Finder, una aplicación para sistema operativo Android, acaba de filtrar más de dos millones de contraseñas de puntos de acceso WiFi. Según los reportes, las claves de acceso expuestas forman parte de una base de datos sin asegurar descubierta en línea recientemente.

La aplicación, además de ayudar a los usuarios a encontrar puntos de acceso WiFi, expuso los nombres de usuario y contraseña de los puntos de acceso empleados por todo el conjunto de usuarios. Acorde a los expertos en análisis forense informático, la base de datos expuesta contaba con más de 2 millones de conjuntos de nombre de usuario/contraseña para miles de puntos de acceso en todo Estados Unidos.

Los desarrolladores de WiFi Finder son de origen chino y la aplicación cuenta con más de 500 mil descargas. Entre la información filtrada no sólo se encuentran puntos de acceso WiFi públicos, ya que también se han expuesto múltiples credenciales de acceso para señales WiFi de uso doméstico.

La base de datos filtrada contiene información como:

- Nombres de la red WiFi

- Geolocalización precisa de la red

- Identificador BSSID

- Contraseña de la red

Aunque en la base de datos expuesta no se incluían detalles personales de los propietarios de las redes domésticas o empresariales, la función de geolocalización en la aplicación podría dar indicios de la identidad de los propietarios.

Especialistas en análisis forense informático del Instituto Internacional de Seguridad Cibernética (IICS) consideran que este incidente no solamente deja en situación comprometedora a los usuarios de estos puntos de acceso, sino que también plantea un riesgo para los propietarios.

Acorde a los especialistas, un punto de acceso no asegurado puede ser el punto de partida para desplegar múltiples ciberataques, pues un hacker fácilmente podría acceder a un enrutador y modificar su configuración con fines maliciosos.

Es por todos conocido que, la mayoría de las veces, los administradores de los puntos de acceso WiFi (ya sean domésticos, empresariales o de acceso público) pocas veces implementan medidas de seguridad más allá de la configuración de una contraseña para protegerse contra variantes de ataque como el conocido Man-in-The-Middle (MiTM).

BRECHA DE DATOS EN SITIO WEB FITNESS BODYBUILDING.COM

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/brecha-de-datos-en-sitio-web-fitness-bodybuilding-com/

Acorde a especialistas en cómputo forense, el sitio web para aficionados al físico culturismo y otros deportes, bodybuilding.com, ha notificado a sus usuarios sobre una violación de seguridad detectada el pasado mes de febrero; los administradores del sitio web confirmaron que el incidente se presentó a partir de un correo de phishing recibido a mediados del año pasado.

En el informe sobre el incidente se menciona que la violación de seguridad podría haber comprometido algunos detalles personales sobre los usuarios de bodybuilding.com almacenados en el sitio web. “Llevamos a cabo una investigación en colaboración con especialistas externos en cómputo forense; aún no podemos confirmar si los atacantes accedieron a la información de los usuarios que está bajo nuestro resguardo”.

Cabe destacar que la información completa de las tarjetas de pago de los usuarios del sitio web no ha sido comprometida, pues la compañía solamente conserva un registro de los últimos cuatro dígitos de las tarjetas de los clientes.

No obstante, es necesario que los usuarios del sitio web reciban algunas medidas de protección contra potenciales fraudes o actividades de hacking; especialistas en cómputo forense del Instituto Internacional de seguridad Cibernética (IICS) mencionaron que, para comenzar, la compañía restablecerá las contraseñas de todos los usuarios de la plataforma en línea.

“Restableceremos las contraseñas de los usuarios durante los próximos inicios de sesión. Además, las autoridades correspondientes ya se encuentran trabajando en nuestro caso”, menciona un comunicado de la compañía.

Posteriores informes revelaron que, entre los detalles personales comprometidos durante este incidente se encuentran:

- Nombres de usuario

- Dirección email

- Número telefónico

- Dirección de facturación

- Historial de compras en el sitio

La compañía reafirmó que, con la evidencia con la que cuentan hasta este momento, no es posible determinar si la información ha sido extraída por algún actor de amenazas.

La compañía asegura que se pondrá en contacto vía email con los usuarios afectados a la brevedad. Es recomendable para todos los usuarios del sitio web que restablezcan su contraseña de forma manual, además de revisar periódicamente sus estados de cuenta bancaria en busca de cualquier indicio de actividad no autorizada relacionada con sus tarjetas de pago.