Month: July 2020

PHILIPS’ DREAMMAPPER VULNERABILITY ALLOW TO HACK THE WAY YOU SLEEP

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/07/31/philips-dreammapper-vulnerability-allow-to-hack-the-way-you-sleep/

Information security awareness specialists reported the finding of a critical vulnerability in DreamMapper, a monitoring system developed by Philips that serves as an assistant in the treatment of sleep apnea. According to the report, successful exploitation of this flaw would allow threat actors to access information in the log file that contains descriptive error messages.

This system is employed by health organizations, whether public or private, everywhere in the world, so the possible exploitation of this flaw is a risk that governments and cybersecurity agencies must seriously consider.

Tracked as CVE-2020-14518, this is an information entry flaw written in log files that can lead to subsequent attacks. The flaw received a score of 5.3/10 according to the Common Vulnerability Scoring System (CVSS), information security awareness specialists mentioned.

The report was reported by Lutz Weimann, Tim Hirschberg, Issam Hbib and Florian Mommertz of SRC Security Research & Consulting GmbH, based in Germany.

In response to the report, Philips announced the release of a new version of DreamMapper. The Netherlands-based company assures users that the corrected version of this software will be ready in a few months. While updates are ready, information security awareness experts advise users to implement the following measures to mitigate the risk of exploitation.

- Set up physical security measures to limit access to critical systems

- Restrict access to the system only to authorized personnel, by following a minimum privilege policy

- Apply defense strategies in depth

- Disable unnecessary or high-privileged accounts and services

Users can also contact Philips Support Services for additional information. The Cybersecurity and Infrastructure Security Agency (CISA) also asked users to implement the necessary security measures to prevent any malicious activity on their systems.

BRUSHING AMAZON SCAM: DON’T PLANT UNSOLICITED SEEDS FROM CHINA

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/07/30/brushing-amazon-scam-dont-plant-unsolicited-seeds-from-china/

Recently a new variant of scam was detected that has alerted authorities from multiple countries, as information security awareness specialists mentioned. This time, the U.S. Department of Agriculture (USDA) has issued an alert asking citizens not to plant any seed packages they could receive in their homes without being ordered online.

Authorities in states such as Virginia and Washington have also issued similar alerts, after detecting multiple cases of people receiving packages they never ordered. These packages, allegedly from China, contain seeds that could germinate in invasive species, very harmful to local crops and livestock.

The packages contain seeds of various sizes and colors, and in some cases the boxes containing them were labeled as jewelry or other small objects. In some cases, a note asked users to keep the bags sealed until they could be sown.

In response to this suspicious activity, the USDA began collecting all seeds received by random citizens in order to determine whether these pose a risk to agriculture on American soil or the environment. The agency is working with the Department of Homeland Security (DHS) and information security awareness experts to find out the exact origin of these seeds.

At the moment, this seems to be one more case of “brushing”, a scam that involves sending unsolicited packages by users. The intention of the companies that run these campaigns is to improve their reputation and post false reviews of their products.

Regarding the provenance of the packages, the USDA only mentioned that the seeds come from China, although no further details were added about the company sending them. This is especially complex at a time, as relations between China and the U.S. are going through their lowest point in decades.

Wang Webin, a spokesman for China’s Ministry of Foreign Affairs, says the local postal service and private shipping companies adhere to a strict restriction on the shipment of seeds or any other agricultural product, so he believes these packages may have been counterfeited.

U.S. authorities are investigating these statements, information security awareness experts mentioned. However, local governments in Washington and Alabama have taken a more forceful stance, calling these shipments “agricultural smuggling”.

For further reports on vulnerabilities, exploits, malware variants and computer security risks, it is recommended to enter the website of the International Institute of Cyber Security (IICS), as well as the official platforms of technology companies.

CRITICAL VULNERABILITIES IN CISCO SD-WAN ALLOW RANSOMWARE ATTACK ON THE NETWORK. PATCH THEM NOW

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/07/30/critical-vulnerabilities-in-cisco-sd-wan-allow-ransomware-attack-on-the-network-patch-them-now/

A team of penetration testing services specialists has revealed the finding of two vulnerabilities in Cisco products. According to the report, the successful exploitation of these vulnerabilities would allow threat actors to execute remote code and circumvent security measures on the system to install ransomware or other variants of malware.

Below is a brief overview of the reported vulnerabilities, in addition to their respective scores and tracking keys according to the Common Vulnerability Scoring System (CVSS).

CVE-2020-3375: A boundary error in SD-WAN products would allow threat actors to execute arbitrary code on the target system, causing severe memory corruption.

The flaw received a score of 8.5/10, so it is considered a severe vulnerability. Exploiting the flaw would allow a total commitment of the target system, the penetration testing services experts mentioned.

The full list of affected products can be found below:

- Cisco IOS XE SD-WAN: 16.9, 16.10, 16.12, 17.2

- Cisco SD-WAN vBond Orchestrator: 18.3, 18.4.0, 19.2.0, 19.3.0, 20.1.0

- Cisco SD-WAN vEdge Cloud Router: 18.3.0, 18.4, 19.2.0, 19.3.0, 20.1.0

- Cisco SD-WAN vEdge Routers: 18.3, 18.4.0, 19.2.0, 19.3.0, 21.1.0

- Cisco SD-WAN vManage: 18.3, 18.4, 19.2, 19.3, 20.1

- Cisco SD-WAN vSmart Controller: 18.3, 18.4.0, 19.2.0, 19.3.0, 20.1.0

CVE-2020-3374: Insufficient authorization verification in SD-WAN vManage allows remote hackers to bypass security mechanisms. This flaw would allow threat actors to send HTTP requests specially designed to perform privilege escalations, allowing for subsequent attacks.

This is an average security flaw that received a score of 7.7/10 on the CVSS scale, citing penetration testing services experts. The vulnerability resides in SD-WAN vManage v18.3, 18.4, 19.2, 19.3 & 20.1.

Although vulnerabilities can be exploited remotely by unauthenticated threat actors, researchers have not detected attempts at active exploitation or any malware variant linked to the attack. Patches to fix both bugs are now available, we recommend upgrading as soon as possible.

For further reports on vulnerabilities, exploits, malware variants and computer security risks, it is recommended to enter the website of the International Institute of Cyber Security (IICS), as well as the official platforms of technology companies.

PASSWORDS FOR ACCESSING PRIVATE MEETINGS IN ZOOM CAN BE EASILY DECRYPTED: NEW VULNERABILITY FOUND

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/07/30/passwords-for-accessing-private-meetings-in-zoom-can-be-easily-decrypted-new-vulnerability-found/

Zoom is arguably the most popular video conferencing platform today, although the increase in its popularity has also generated security issues, security testing course experts mentioned. The developers of the platform have just fixed a flaw that would allow threat actors to decrypt the code used to access a group session, exposing users to spying activities.

Zoom sessions are protected by a six-digit password by default; however, Tom Anthony, researcher at SearchPilot, say that a weakness in this mechanism allows threat actors to perform dictionary attacks with all possible combinations of numbers and decrypt a password in a matter of a few minutes.

The researcher reported the problem last April, attaching to his report a proof of concept based on Python, so the flaw was corrected a few days later. It should be noted that a six-digit password allows a total of one million possible combinations, which represents a minimal obstacle for hackers with sufficient knowledge and resources, as security testing course experts mentioned.

Zoom security teams forgot to set a maximum of attempts to enter the password, so threat actors could leverage Zoom’s web client (https://zoom.us/j/MEETING_ID) to send constant HTTP requests and decrypt the password.

In his proof of concept, the researcher proved able to access ongoing meetings once the password was decrypted. In addition, Anthony found that an identical procedure could be performed to access Zoom sessions scheduled for later hours, although this requires a list of 10 million possible combinations.

In addition, security testing course experts reported an error during the login detected when using the web client, which uses a temporary redirect to request customer consent about their terms of service. The token flaw could make it easier to exploit other malicious login mechanisms.

For security, Zoom disabled its web client until updates were released. The developers of the platform have recently worked on forced marches to correct all the reports they receive; while some of the issues reported to the company do not pose a risk to users, some flaws could compromise the sensitive information circulating on the platform.

For further reports on vulnerabilities, exploits, malware variants and computer security risks, it is recommended to enter the website of the International Institute of Cyber Security (IICS), as well as the official platforms of technology companies.

VULNERABILIDAD DE PHILIPS DREAMMAPPER PERMITE HACKEAR LA FORMA EN QUE DUERMES

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-de-philips-dreammapper-permite-hackear-la-forma-en-que-duermes/

Especialistas en seguridad de la información reportan el hallazgo de una vulnerabilidad en DreamMapper, un sistema de monitoreo desarrollado por Philips que sirve como auxiliar en el tratamiento de la apnea del sueño. Acorde al reporte, la explotación exitosa de esta falla permitiría a los actores de amenazas acceder a la información del archivo de registro que contiene mensajes de error descriptivos.

Este sistema es empleado por organizaciones para la salud, ya sean públicas o privadas, en todas partes del mundo, por lo que la posible explotación de esta falla es un riesgo que los gobiernos y agencias de ciberseguridad deben considerar seriamente.

Identificada como CVE-2020-14518, esta es una falla de ingreso de información escrita en los archivos de registro que puede conducir a ataques posteriores. La falla recibió un puntaje de 5.3/10 según el Common Vulnerability Scoring System (CVSS), mencionan los especialistas en seguridad de la información.

El reporte estuvo a cargo de Lutz Weimann, Tim Hirschberg, Issam Hbib y Florian Mommertz de SRC Security Research & Consulting GmbH, con sede en Alemania.

En respuesta al reporte, Philips anunció el lanzamiento de una nueva versión de DreamMapper. La compañía con sede en Países Bajos asegura que la versión corregida de este software estará lista en cuestión de unos pocos meses. Mientras las actualizaciones están listas, expertos en seguridad de la información recomiendan a los usuarios implementar las siguientes medidas para mitigar el riesgo de explotación

- Configurar medidas de seguridad física para limitar el acceso a sistemas críticos

- Restringir el acceso al sistema solo al personal autorizado, apegándose a una política de privilegios mínimos

- Aplicar estrategias de defensa en profundidad

- Deshabilitar cuentas y servicios innecesarios o con altos privilegios

Los usuarios también pueden contactar a los servicios de soporte de Philips para solicitar información adicional. La Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) también solicita a los usuarios implementar las medidas de seguridad necesarias para prevenir cualquier actividad maliciosa en sus sistemas.

2 VULNERABILIDADES DÍA CERO EN TOR SON PUBLICADAS. NO HAY PARCHES DISPONIBLES, 3 FALLAS MÁS POR PUBLICAR

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/2-vulnerabilidades-dia-cero-en-tor-son-publicadas-no-hay-parches-disponibles-3-fallas-mas-por-publicar/

Un nuevo riesgo de seguridad ha sido detectado. Expertos en seguridad web han reportado el hallazgo de dos vulnerabilidades en la red y el navegador Tor. El Dr. Neal Krawetz está a cargo del hallazgo de dos vulnerabilidades día cero en Tor Project, cuyos desarrolladores parecen no haber abordado desde que fueron notificadas.

Krawetz también menciona que revelará al menos otras tres vulnerabilidades día cero en Tor, incluyendo una falla que podría revelar la dirección IP real de los servidores Tor. A pesar de las recientes declaraciones del investigador, nadie de Tor Project se ha pronunciado al respecto.

El experto en seguridad web, que opera múltiples nodos Tor, menciona que la primera falla podría ser explotada por compañías y proveedores de servicios de Internet podrían bloquear a los usuarios y evitar que se conectaran empleando la red anónima con sólo escanear las conexiones de red, buscando una firma distinta de paquete, exclusiva del tráfico Tor. Este paquete podría usarse como método de bloqueo de conexiones, lo que podría considerarse como una conducta abusiva, especialmente en países donde el Internet se enfrenta a severas restricciones gubernamentales.

Hace apenas unas horas, Krawetz compartió algunos detalles sobre la segunda vulnerabilidad. Al igual que en el reporte anterior, esta falla permitiría detectar y bloquear el tráfico anónimo, aunque empleando un método diferente, pues este ataque depende de la detección de conexiones indirectas.

Acorde a expertos en seguridad web, estas conexiones se hacen entre los puentes Tor, un tipo especial de punto de entrada a la red que puede emplearse si los proveedores de servicios de Internet bloquean el acceso a la red anónima. Un puente Tor actúa como proxy y retransmite las conexiones de usuario a la propia red Tor.

“Las conexiones a los puentes Tor pueden ser detectadas con facilidad, empleando una técnica similar a la del rastreo de paquetes TCP específicos. De este modo es posible evitar que cualquier usuario se conecte a la red Tor, ya sea directa o indirectamente”, agregó Krawetz.

Respecto a sus motivaciones para divulgar públicamente su hallazgo, Krawetz menciona que Tor Project no ha tomado en serio sus fallas de seguridad, refiriéndose a otros incidentes en los que los responsables de este proyecto han desestimado los riesgos de seguridad encontrados, mismos que siguen activos y podrían ser explotados en cualquier momento.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

ESTAFADORES BANCARIOS ENGAÑAN A CIENTOS DE VÍCTIMAS; MÁS DE $600K ROBADOS EN 5 MESES

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/estafadores-bancarios-enganan-a-cientos-de-victimas-mas-de-600k-robados-en-5-meses/

Un grupo de actores de amenazas han estado estafando a usuarios de bancos en México y América Latina; acorde a expertos en seguridad de aplicaciones, las autoridades de múltiples países ya acumulan casi un centenar de informes relacionados con esta campaña, por la que los cibercriminales han robado más de 600 mil dólares.

El modo de operación de los hackers maliciosos es el siguiente: los usuarios reciben un mensaje SMS proveniente de su banco informándoles que sus cuentas fueron suspendidas o desactivadas por motivos de seguridad. El mensaje incluye un número de teléfono al que la víctima potencial deberá llamar para solicitar asistencia.

Al llamar al número en cuestión, la llamada es respondida por un supuesto ejecutivo bancario, quien pedirá a las víctimas sus datos confidenciales como nombre completo, número telefónico y detalles bancarios, incluyendo el último token de un solo uso recibido. Acorde a los expertos en seguridad de aplicaciones, al concluir la llamada los usuarios descubren que sus cuentas bancarias fueron comprometidas y su dinero se encuentra en manos de los hackers.

Estas campañas son muy comunes y cuentan con un alto nivel de éxito para los hackers, por lo que especialistas en seguridad de aplicaciones recomiendan a los usuarios considerar las siguientes medidas de seguridad:

- Tenga cuidado con los mensajes de texto o llamadas de supuestos ejecutivos bancarios. Los actores de amenazas emplean múltiples técnicas de suplantación de identidad (también conocido como phishing) para ocultar sus números telefónicos reales y usar información legítima del banco

- No comparta su información confidencial. Si responde a la llamada de los cibercriminales, recuerde que por ningún motivo debe compartir sus detalles personales o bancarios con nadie. Las compañías nunca solicitarán números de tarjeta de pago, tokens bancarios, nombres de usuario o contraseñas por teléfono, correo electrónico o mensajes SMS

- Notifique a su banco la actividad sospechosa. Las instituciones bancarias deben contar con toda la información posible sobre estos intentos de estafa para implementar las mejores medidas de mitigación de riesgo

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

ESTE INGENIERO INFORMÁTICO COBRÓ VENGANZA LUEGO DE SER DESPEDIDO DE SU EMPRESA. ¿CÓMO LO HIZO?

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/este-ingeniero-informatico-cobro-venganza-luego-de-ser-despedido-de-su-empresa-como-lo-hizo/

En ocasiones los incidentes de seguridad pueden ser perpetrados por quien menos se esperaría, aseguran especialistas en concientización de ciberseguridad. Las autoridades de Delhi, India, arrestaron a Vikesh Sharma, un ingeniero de software que decidió eliminar los historiales clínicos de 18 mil pacientes en cuatro ciberataques, además de borrar más de 300 mil registros de facturación y agregar alrededor de 20 mil registros falsos.

Acorde a Vijayanta Arya, CEO de la compañía afectada, Easy Solutions Private Limited, se presentó una demanda después de que un usuario desconocido hackeara la información de algunos centros hospitalarios. Después de la denuncia, las autoridades comenzaron a investigar, lo que llevó las miradas hacia Sharma.

Poco después de comenzar la investigación los agentes de la ley encontraron una dirección IP relacionada con el ataque, lo que eventualmente los condujo a la ubicación del acusado. La policía local allanó el domicilio de Sharma y lo detuvo; finalmente el implicado se declaró culpable del ciberataque, mencionan los expertos en concientización de ciberseguridad.

Respecto a sus motivaciones para desplegar el ataque, Sharma declaró que se desempeñaba como ingeniero de software en la compañía atacada. No obstante, durante el periodo de aislamiento derivado de la pandemia la compañía redujo su salario y eventualmente Sharma fue despedido, por lo que el fin de estos ciberataques era la venganza contra sus antiguos empleadores.

Sharma tenía información completa sobre el sitio web de la compañía, por lo que después de dejar el trabajo, decidió hacer tanto daño a la compañía como fuese posible, señalan los expertos en concientización de ciberseguridad. En sus declaraciones, el acusado menciona que esperaba que sus jefes terminaran pidiéndole ayuda, aunque no se esperaba la intervención de las autoridades.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

SI RECIBE SEMILLAS PROCEDENTES DE CHINA, NO LAS PLANTE: ESTAFA DE BRUSHING EN AMAZON

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/si-recibe-semillas-procedentes-de-china-no-las-plante-estafa-de-brushing-en-amazon/

Recientemente fue detectada una nueva variante de estafa que ha puesto en alerta a las autoridades de múltiples países, mencionan especialistas en seguridad de la información. En esta ocasión, el Departamento de Agricultura de Estados Unidos (USDA) ha emitido una alerta pidiendo a los ciudadanos no plantar cualquier paquete de semillas que pudieran recibir en sus hogares sin haber sido ordenadas en línea.

Las autoridades de estados como Virginia y Washington también han emitido alertas similares, después de detectar múltiples casos de personas que recibieron paquetes que nunca ordenaron. Estos paquetes, presuntamente provenientes de China, contienen semillas que podrían germinar en especies invasoras, muy perjudiciales para los cultivos y ganado local.

Los paquetes contienen semillas de diversos tamaños y colores, y en algunos casos las cajas que las contenían estaban etiquetadas como joyería u otros objetos pequeños. En algunos casos, una nota solicitaba a los usuarios mantener las bolsas selladas hasta que pudieran ser sembradas.

En respuesta a esta sospechosa actividad, el USDA comenzó a recolectar todas las semillas recibidas por ciudadanos aleatorios con el fin de determinar si éstas representan un riesgo para la agricultura en suelo norteamericano o el medio ambiente. La agencia está colaborando con el Departamento de Seguridad Nacional (DHS) y con expertos en seguridad de la información para averiguar el origen exacto de estas semillas.

Por el momento, esta parece ser un caso más de “brushing”, una estafa que involucra el envío de paquetes no solicitados por los usuarios. La intención de las compañías que llevan a cabo estas campañas es mejorar su reputación y publicar críticas falsas de sus productos.

Respecto a la procedencia de los paquetes, el USDA sólo mencionó que las semillas vienen de China, aunque no se agregaron más detalles sobre la compañía que las envía. Esto ocurre en un momento especialmente complejo, pues las relaciones entre China y E.U. atraviesan por su punto más bajo en décadas.

Por otra parte, Wang Webin, portavoz del Ministerio de Relaciones Exteriores de China, asegura que el servicio postal local y las compañías privadas de envíos se apegan a una estricta restricción sobre el envío de semillas o cualquier otro producto agrícola, por lo que cree que estos paquetes podrían haber sido falsificados.

Las autoridades estadounidenses están investigando estas declaraciones, mencionan los expertos en seguridad de la información. No obstante, los gobiernos locales de Washington y Alabama han adoptado una postura más enérgica, calificando estos envíos como “contrabando agrícola”.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

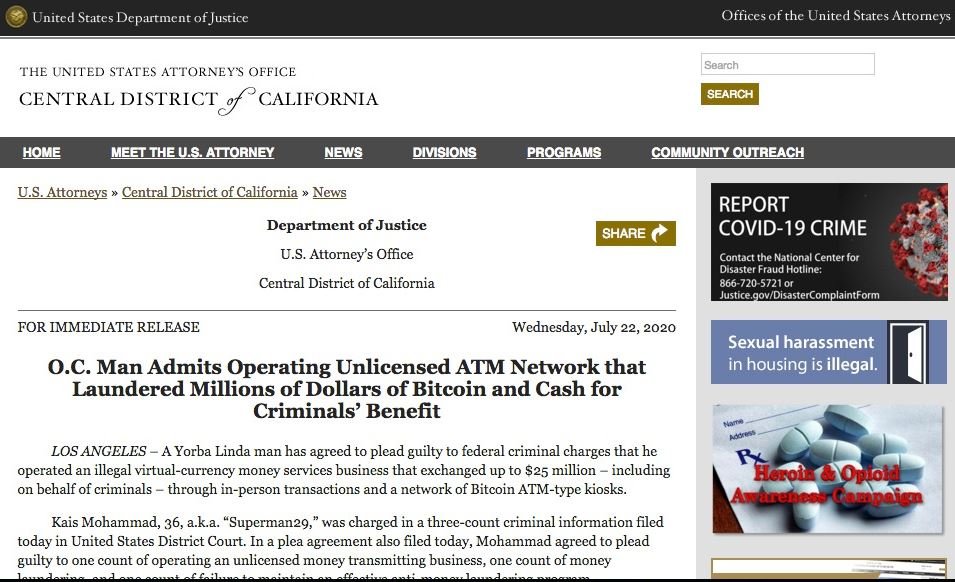

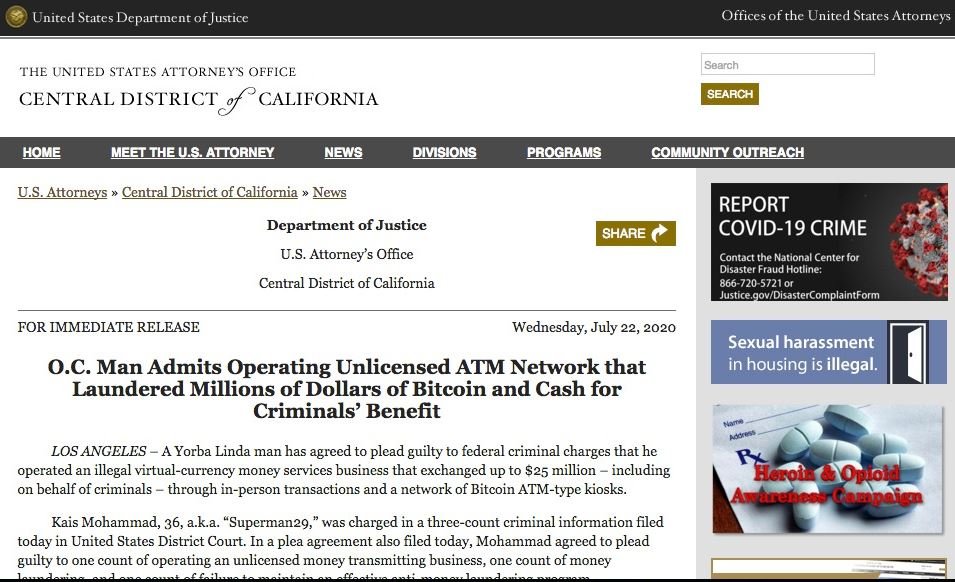

HOW THIS MAN LAUNDERED $25 MILLION USD VIA BITCOIN ATMS?

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/07/24/how-this-man-laundered-25-million-usd-via-bitcoin-atms/

An Orange County resident admitted to washing about $25 million USD using a network of unlicensed Bitcoin ATMs, logical security experts report. Kais Mohammad acknowledged being aware that many of his clients used these cryptocurrency ATMs to launder illicitly obtained assets.

The 36-year-old pleaded guilty to an unlicensed money transmission operation charge, money laundering charges and one more charge for non-compliance with an organized crime program.

According to the logical security experts, Mohammad was the main operator of Herocoin, an ATM network for Bitcoin transactions, a task he performed between 2014 and 2019; In addition, the defendant also made multiple transactions using the LocalBitcoins platform using a pseudonym. The defendant exchanged Bitcoin for cash using an exchange rate about 25% higher than the current average, the authorities mention. Herocoin’s Twitter account confirms the signaling of prosecutors.

A few months ago, the authorities pressured the defendant to register Herocoin with the Financial Crimes Execution Network (FinCEN), as stipulated by American law. Mohammad tried to complete the process, although FinCEN concluded that this network of Bitcoin cashiers did not comply with its regulations; U.S. law also requires companies to notify transactions that exceed a specific amount, which Mohammad also failed in complying with.

In September 2018, undercover federal investigators bought $14,000 USD in Bitcoin from a cashier owned by Herocoin; agents repeated this activity frequently, to ensure that the defendant did not comply with anti-money laundering laws, logical security experts mentioned. Eventually, the Department of Justice (DOJ) initiated proceedings against him.

Mohammad admitted to having exchanged about $25 million USD during the operation of Herocoin ATMs and in his LocalBitcoins account. The defendant also admitted that he did not ask his clients for the least detail about obtaining their assets, adding that some of those involved kept active profiles on hacking forums on dark web.

The International Institute of Cyber Security (IICS) mentions that, as part of the sentence, the authorities seized the Bitcoin ATMs, a non disclosed amount of money and multiple cryptocurrency addresses. Mohammad faces a sentence of up to 30 years in prison.

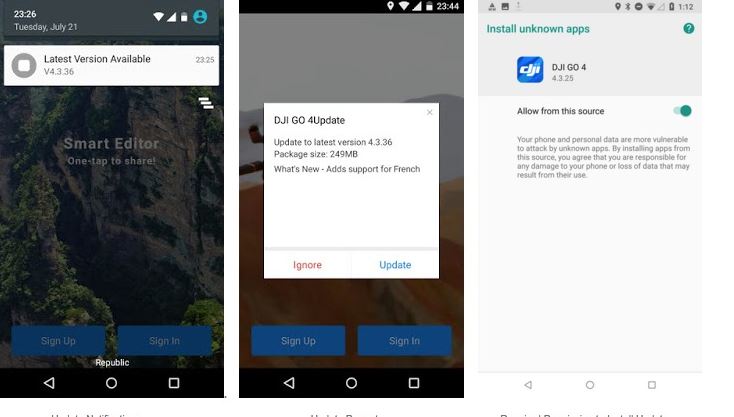

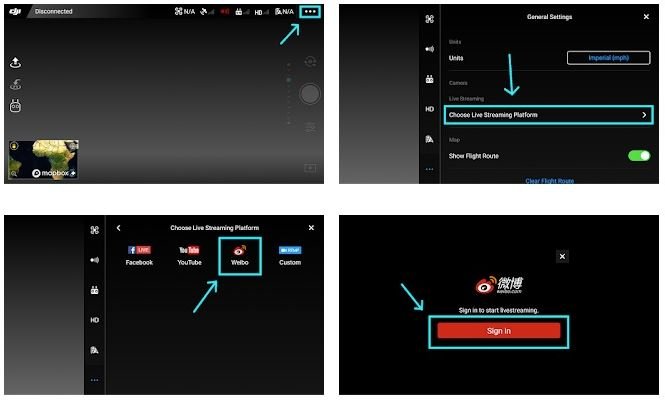

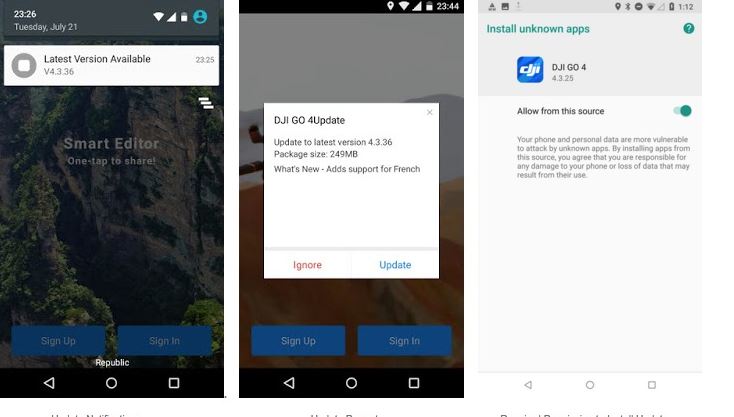

DJI GO 4 APPLICATION IS SPYING ON MILLIONS OF DRONE OWNERS LIKE TIKTOK

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/07/24/dji-go-4-application-is-spying-on-millions-of-drone-owners-like-tiktok/

A couple of malware reverse engineering teams have revealed multiple problems in the Android drone control app developed by Chinese manufacturer Da Jiang Innovations (DJI). It appears that exploiting these flaws can be used to bypass Google Play Store controls and install malicious content, as well as extract sensitive information to send to the company’s servers.

The reports, submitted by Synacktiv and GRIMM firms, mention that the Go 4 app requests overly invasive permissions and collects personal data such as IMSI, IMEI and SIM card number. In addition, the app contains anti-debug and encryption code, which prevents proper security analysis, similar to C&C servers in malware attacks.

“Thanks to the high permissions your app requests, the company has almost complete control over the affected devices,” the malware reverse engineering experts mention. It should be noted that these unsafe features are not present in the version of this app for iOS systems.

On the other hand, the second report mentions that, after reverse engineering the app, a URL (hxxps: //service-adhoc.dji.com/app/upgrade/public/check) used to download an update that allows unauthorized applications to be installed was discovered.

In the update, experts modified this request to trigger a forced update of an arbitrary application, allowing the installation of untrusted applications, and then block the use of the application until the update is installed.

This is not only a breach of Google Play Store policies, but also involves severe security issues, as threat actors could compromise update services to install malware on affected devices.

In addition to this, malware reverse engineering experts discovered that the app leverages the MobTech SDK to pass metadata over the phone, including screen size, brightness, WLAN address, MAC address, BSSIDs, Bluetooth addresses, among others.

DJI is the world’s largest manufacturer of commercial drones and has faced strict scrutiny from the U.S. Department of the Interior, in conjunction with other Chinese technology companies. For further reports on vulnerabilities, exploits, malware variants and computer security risks, it is recommended to enter the website of the International Institute of Cyber Security (IICS), as well as the official platforms of technology companies.

GERMAN POLICE CAN SEE ANYONE’S WHATSAPP MESSAGES AT ANYTIME, GERMAN MEDIA REPORTS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/07/23/german-police-can-see-anyones-whatsapp-messages-at-anytime-german-media-reports/

Security measures in messaging platform WhatsApp are being questioned again. Computer forensics specialists mention that the German Federal Criminal Agency (BKA) has been able to access the messages on the platform, protected with end-to-end encryption. The reports, issued by anonymous sources for the Regard News platform, ensure that the authorities do not require the use of malware, so they would have found a way to evade the encryption that protects chats.

It should be remembered that WhatsApp is the most popular instant messaging application in the world, with more than one billion active users worldwide. In addition, computer forensics experts mention that end to end encryption makes it impossible for a third party to access the conversation between two users.

At the moment the informants have not added more details, except that the hack is possible thanks to the use of WhatsApp Web, the version of the platform for desktops; however, some experts believe that it could be something much simpler than it appears. In this regard, a representative of the federal agency simply added that “the German authorities cannot share sensitive details about their methods of criminal investigation with the public.”

One of the sources mentions that the federal agency has been exploiting this flaw on WhatsApp Web practically since its launch, when it was used in the “Christmas Market” terrorist attack. Computer forensics experts mention that, if the reports are real, this activity is not even considered illegal by the authorities in Germany, since their laws allow trace suspects of serious crimes through their telecommunications.

If it is confirmed that the German government is able to avoid end-to-end encryption, WhatsApp would suffer a catastrophic blow, as this measure is touted as one of the most advanced information protection mechanisms and it is only possible to break its security with highly sophisticated spying malware and only within reach of terrorist groups or world powers.

For further reports on vulnerabilities, exploits, malware variants and computer security risks, it is recommended to enter the website of the International Institute of Cyber Security (IICS), as well as the official platforms of technology companies.

WATCHING THESE PIRATED NETFLIX AND AMAZON PRIME SERIES WILL INFECT YOUR DEVICES WITH VIRUS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/07/23/watching-these-pirated-netflix-and-amazon-prime-series-will-infect-your-devices-with-virus/

Looking for pirated content online is a common, if very dangerous practice, as mentioned by experts from a mobile hacking course. Recent figures point out that streaming is the fastest growing entertainment industry in recent years, offering tons of content to interested users, although companies that provide these services are not safe from piracy, which also exposes users who do not want to invest money to access platforms such as Netflix or Amazon Prime Video.

A study developed by SecureList has revealed that these users are exposed to malware infections, intrusive advertising campaigns, or information theft when unlawfully trying to access a streaming platform (via unofficial APKs or unsecure websites that offer to create accounts with permanent free trials or access to pirated content). In most cases, these access sources contain malicious programs, such as banking Trojans or backdoors.

According to the mobile hacking specialists, threat actors tend to associate these variants of malware with files containing the names of the most currently popular movies, series or documentaries. This problem gets worse when users look for content created by streaming platforms, because its catalogs have a lot of original and exclusive titles, so they get the user’s attention more easily.

Among the titles most related to malware infections are:

Netflix:

- Sex Education

- Ozark

- Stranger Things

- The Witcher

- Love is Blind

- BoJack Horseman

- Orange is the New Black

- Tiger King

Amazon Prime Video:

- Catastrophe

- Fleabag

- Transparent

- Bosch

- The Expanse

- The Marvelous Mrs. Maisel

- The Man in the High Castle

Considering that Netflix and Amazon Prime Video are the world’s most popular streaming platforms, the scope of malicious campaigns to infect users searching for content insecurely extends to millions of people in dozens of countries.

Another contributing factor to the increase in this criminal practice is the launch of Disney+, the media giant’s proprietary streaming platform that is already available in some countries. Many very popular series and movies will soon only be available on Disney+, which will surely increase the risk of infection when searching for pirated content, the mobile hacking experts point out.

For further reports on vulnerabilities, exploits, malware variants and computer security risks, it is recommended to enter the website of the International Institute of Cyber Security (IICS), as well as the official platforms of technology companies.

ESTE HOMBRE LAVÓ $25 MILLONES VÍA CAJEROS AUTOMÁTICOS DE BITCOIN. ¿CÓMO LO HIZO?

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/este-hombre-lavo-25-millones-via-cajeros-automaticos-de-bitcoin-como-lo-hizo/

Un residente del Condado de Orange, California, admitió haber lavado alrededor de $25 millones de dólares usando una red de cajeros automáticos de Bitcoin sin licencia, reportan expertos en seguridad lógica. Kais Mohammad reconoció estar al tanto de que muchos de sus clientes usaban estos cajeros de criptomoneda para blanquear activos obtenidos ilícitamente.

El individuo de 36 años se declaró culpable de un cargo de operación de transmisión de dinero sin licencia, un cargo de lavado de dinero y un cargo más por incumplimiento de un programa contra el crimen organizado.

Acorde a los expertos lógica, Mohammad era el principal operador de Herocoin, una red ATM para transacciones de Bitcoin, tarea que realizó entre 2014 y 2019; además, el acusado también realizó múltiples transacciones mediante la plataforma LocalBitcoins empleando un pseudónimo. El acusado cambiaba Bitcoin por efectivo empleando un tipo de cambio alrededor de 25% más alto que el promedio actual, mencionan las autoridades. La cuenta de Twitter de Herocoin confirma el señalamiento de los fiscales.

Hace unos meses las autoridades presionaron al acusado para registrar Herocoin ante la Red de Ejecución de Delitos Financieros (FinCEN), tal como estipula la ley americana. Mohammad trató de completar el proceso, aunque FinCEN concluyó que esta red de cajeros Bitcoin no cumplía con sus regulaciones; la ley en E.U. también exige a las compañías notificar las transacciones que rebasan un monto específico, cosa que Mohammad tampoco cumplió.

En septiembre de 2018, los investigadores federales encubiertos compraron $14 mil dólares en Bitcoin de un cajero propiedad de Herocoin; los agentes repitieron esta actividad con frecuencia, para asegurarse de que el acusado no cumplía con las leyes anti lavado de dinero, mencionan los expertos en seguridad lógica. Finalmente, el Departamento de Justicia (DOJ) inició un proceso en su contra.

Mohammad admitió haber cambiado cerca de $25 millones durante la operación de los cajeros automáticos Herocoin y en su cuenta de LocalBitcoins. El acusado también admitió que no solicitaba a sus clientes el menor detalle sobre la obtención de sus activos, agregando que algunos de los implicados mantenían perfiles activos en foros de hacking en dark web.

El Instituto Internacional de Seguridad Cibernética (IICS) menciona que, como parte de la sentencia, al acusado se le confiscaron los cajeros automáticos de Bitcoin, una cantidad no revelada de dinero y múltiples direcciones de criptomoneda. Mohammad enfrenta una sentencia de hasta 30 años en prisión.

APLICACIÓN DJI GO 4 ESTÁ ESPIANDO A MILLONES DE PROPIETARIOS DE DRONES COMO TIKTOK

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/aplicacion-dji-go-4-esta-espiando-a-millones-de-propietarios-de-drones-como-tiktok/

Un par de equipos de expertos en ingeniería inversa de software ha revelado la existencia de múltiples problemas en la aplicación de Android para controlar drones desarrollada por el fabricante chino Da Jiang Innovations (DJI). Al parecer, la explotación de estas fallas puede emplearse para esquivar los controles de Google Play Store e instalar contenido malicioso, además de extraer información confidencial para enviarla a los servidores de la compañía.

Los informes, presentados por las firmas Synacktiv y GRIMM, mencionan que la app Go 4 solicita permisos demasiado invasivos y recopila datos personales como IMSI, IMEI y número de tarjeta SIM. Además, la app contiene código contra la depuración y el cifrado, lo que impide un adecuado análisis de seguridad, de modo similar a los servidores C&C en ataques de malware.

“Gracias a los elevados permisos que solicita su app, la compañía tiene control casi completo de los dispositivos afectados”, mencionan los expertos en ingeniería inversa de software. Cabe mencionar que estas características inseguras no están presentes en la versión de esta app para sistemas iOS.

Por otra parte, el segundo reporte menciona que, después de aplicar ingeniería inversa a la app, se descubrió la existencia de una URL (hxxps: //service-adhoc.dji.com/app/upgrade/public/check) empleada para descargar una actualización que permite instalar aplicaciones no autorizadas.

En la actualización, los expertos modificaron esta solicitud para activar una actualización forzada de una aplicación arbitraria, lo que permite la instalación de aplicaciones no confiables, para posteriormente bloquear el uso de la aplicación hasta que la actualización sea instalada.

Esto no solo es un incumplimiento de las políticas de Google Play Store, sino que además implica severos problemas de seguridad, pues los actores de amenazas podrían comprometer los servicios de actualización para instalar malware en los dispositivos afectados.

Además de esto, los expertos en ingeniería inversa de software descubrieron que la aplicación aprovecha MobTech SDK para pasar metadatos sobre el teléfono, incluido el tamaño de la pantalla, el brillo, la dirección WLAN, la dirección MAC, los BSSID, las direcciones Bluetooth, entre otros.

DJI es el mayor fabricante mundial de drones comerciales y se ha enfrentado a un estricto escrutinio del Departamento del Interior de E.U., en conjunto con otras compañías tecnológicas chinas. Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

POLICÍA ALEMANA PUEDE VER LOS MENSAJES DE WHATSAPP DE CUALQUIER USUARIO EN CUALQUIER MOMENTO, MEDIOS ALEMANES REPORTAN

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-movil/policia-alemana-puede-ver-los-mensajes-de-whatsapp-de-cualquier-usuario-en-cualquier-momento-medios-alemanes-reportan/

De nueva cuenta la seguridad de WhatsApp está siendo cuestionada. Especialistas en cómputo forense mencionan que la Agencia Criminal Federal de Alemania (BKA) ha podido acceder a los mensajes en la plataforma, protegidos con cifrado de extremo a extremo. Los reportes, emitidos por fuentes anónimas para la plataforma Regard News, aseguran que las autoridades no requieren del uso de malware, por lo que habrían encontrado una forma para evadir el cifrado que protege los chats.

Cabe recordar que WhatsApp es la aplicación de mensajería instantánea más popular del mundo, con más de mil millones de usuarios activos en todo el mundo. Además, expertos en cómputo forense mencionan que el cifrado de extremo a extremo hace imposible que un tercero pueda acceder a la conversación entre dos usuarios.

Por el momento los informantes no han agregado más detalles, salvo que el hack es posible gracias al uso de WhatsApp Web, la versión de la plataforma para equipos de escritorio, no obstante, algunos expertos creen que podría tratarse de algo mucho más simple de lo que aparenta. Al respecto, un representante de la agencia federal sólo agregó que “las autoridades alemanas no pueden compartir con el público detalles sensibles sobre sus métodos de investigación criminal”.

Una de las fuentes menciona que la agencia federal ha estado explotando esta falla en WhatsApp Web prácticamente desde su lanzamiento, cuando fue utilizada en el ataque terrorista de “Christmas Market”. Los expertos en cómputo forense mencionan que, en caso de ser reales los reportes, esta actividad ni siquiera es considerada ilegal por las autoridades en Alemania, puesto que sus leyes permiten rastrear a los sospechosos de crímenes graves mediante sus telecomunicaciones.

En caso de confirmarse que el gobierno alemán es capaz de evitar el cifrado de extremo a extremo, WhatsApp sufriría un golpe catastrófico, pues esta medida es promocionada como uno de los más avanzados mecanismos de protección de la información y sólo es posible romper su seguridad con malware espía altamente sofisticado y sólo al alcance de grupos terroristas o potencias mundiales.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

VER ESTAS SERIES PIRATEADAS DE NETFLIX Y AMAZON PRIME INFECTARÁ SU DISPOSITIVO CON VIRUS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/ver-estas-series-pirateadas-de-netflix-y-amazon-prime-infectara-su-dispositivo-con-virus/

La búsqueda de contenido pirateado en línea es una práctica común, aunque muy peligrosa, mencionan expertos de un curso para hackear celulares. Cifras recientes señalan que el streaming es el sector de la industria del entretenimiento con mayor crecimiento en los últimos años, ofreciendo gran cantidad de contenido a los usuarios interesados, aunque las compañías que brindan estos servicios no están a salvo de la piratería, lo que también expone a los usuarios que no desean invertir dinero para acceder a plataformas como Netflix o Amazon Prime Video.

Un estudio elaborado por SecureList ha revelado que los usuarios se exponen a infecciones de malware, campañas de seguridad intrusivas o robo de información al tratar de acceder de forma ilegítima a alguna plataforma de streaming (vía APKs no oficiales o páginas web inseguras que ofrecen crear cuentas con pruebas gratuitas permanentes o acceso al contenido pirateado). En la mayoría de los casos, estas fuentes de acceso contienen programas maliciosos, como troyanos bancarios o backdoors.

Acorde a los expertos del curso para hackear celulares, los actores de amenazas tienden a agrupar estas variantes de software malicioso con archivos que contienen los nombres de las películas, series o documentales más buscados actualmente. Este problema se pone peor al tratarse de contenido creado por plataformas de streaming, ya que en sus catálogos se encuentra una gran cantidad de títulos originales y exclusivos, por lo que llaman la atención del usuario con mayor facilidad.

Entre los títulos más relacionados con infecciones de malware se encuentran:

Netflix:

- Sex Education

- Ozark

- Stranger Things

- The Witcher

- Love is Blind

- BoJack Horseman

- Orange is the New Black

- Tiger King

Amazon Prime Video:

- Catastrophe

- Fleabag

- Transparent

- Bosch

- The Expanse

- The Marvelous Mrs. Maisel

- The Man in the High Castle

Considerando que Netflix y Amazon Prime Video son las plataformas de streaming más populares del mundo, el alcance de campañas maliciosas para infectar a los usuarios que buscan contenido de forma insegura se extiende a millones de personas en decenas de países.

Otro factor que contribuye al incremento de esta práctica criminal es el lanzamiento de Disney+, la plataforma de streaming propiedad del gigante de los medios que ya está disponible en algunos países. Muchas series y películas muy populares pronto sólo estarán disponibles en Disney+, lo que seguro incrementará el riesgo de infección al buscar contenido pirateado, señalan los expertos del curso para hackear celulares.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

ZERO DAY BUG WITHOUT PATCH IN CISCO MEETINGS APP, CISCO WEBEX MEETING ALLOW INTERCEPTING TRAFFIC

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/07/21/zero-day-bug-without-patch-in-cisco-meetings-app-cisco-webex-meeting-allow-intercepting-traffic/

Malware reverse engineering experts disclosed the finding of two critical flaws affecting Cisco’s Webex Meetings and Meeting App. Successful exploitations of these vulnerabilities would allow malicious hackers to bypass authentication mechanisms on the affected systems.

Below are brief overviews of the reported vulnerabilities, in addition to their respective scores and tracking keys according to the Common Vulnerability Scoring System (CVSS). It should be remembered that one of these flaws has not been yet patched.

CVE-2020-3197: Insufficient protection mechanisms for the TURN server credentials allow remote threat actors to bypass the authentication process on Cisco Meeting App by intercepting legitimate traffic generated by an affected system. This is a medium severity vulnerability that received a CVSS score of 4/10.

Cisco has not released a security update to address CVE-2020-3197.

CVE-2020-3345: An improper check on parameter values within affected pages could lead to arbitrary URL attacks in Cisco Webex Meetings. Malicious hackers can create a link to a trusted website; when victims click on the link, they are redirected to an arbitrary domain.

According to malware reverse engineering experts, a successful attack would allow remote hackers to perform phishing attacks and steal confidential information. The flaw got a CVSS score of 3.8/10, as it is considered a low severity bug.

A security patch for CVE-2020-3345 has been already released, so admins of affected implementations should check its correct installation.

Even though these flaws could be exploited by remote, non-authenticated threat actors, malware reverse engineering experts have not tracked active exploitation attempts or a malware variant linked to the attack. Cisco will release more details as soon as the exploitation risk is surpassed.

For further reports on vulnerabilities, exploits, malware variants and computer security risks, it is recommended to enter the website of the International Institute of Cyber Security (IICS), as well as the official platforms of technology companies.

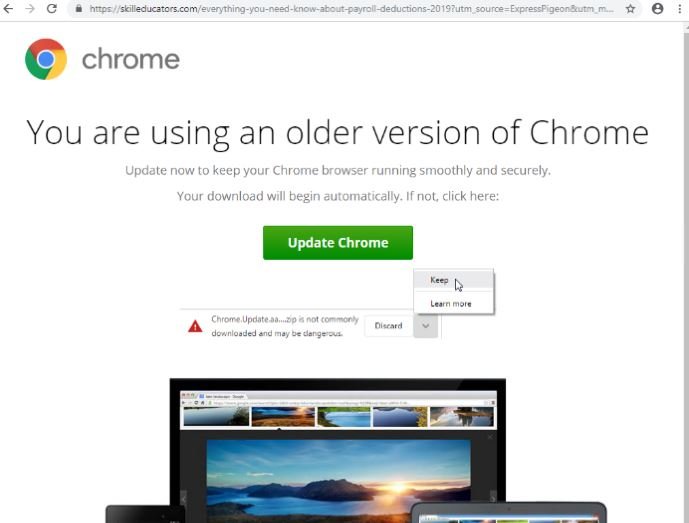

UPDATING CHROME OR INTERNET EXPLORER BROWSER COULD ALLOW HACKERS RECORD YOU VIA WEBCAM

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/07/21/updating-chrome-or-internet-explorer-browser-could-allow-hackers-record-you-via-webcam/

Computer forensics specialists have detected the presence of multiple apocryphal tools and websites for downloading browsers in multiple countries, used to deploy dangerous variants of malware that could record all the activities of victims through the webcam.

According to reports, the malware used by hackers is located in the links for downloading a browser update (Chrome, Internet Explorer, among others), although you can also find these links attached to emails. Although this technique, known as “fake downloader”, is not new, it is highly effective.

Researchers at Proofpoint recently detected a fake downloader campaign apparently perpetrated by threat actors from the TA569 group (also known as SocGholish).

According to computer forensics specialists, the attack begins by analyzing the location, version of the operating system and browser used by potential victims. If their computer meets the ideal features for the attack, users start receiving emails or links to redirect them to the fake update page.

Once on the malicious website, the criminals try to convince users to click a button or download a JavaScript or HTA file to protect their computers. If the victims fall into the trap, a script is initiated that will record the affected system information and begin the second stage of the attack, which includes infection by a banking Trojan (Chthonic) and a remote access software known as NetSupport, a legitimate tool that is abused for malicious purposes.

Perpetrators attack all kinds of targets, whether individual users, organizations, public institutions, private companies, members of the academic sector, among others.

As mentioned above, this is not a new practice, and while it should be a widely known attack variant, millions of users are unaware that hackers can take advantage of updates from legitimate companies. In addition, computer forensics experts always recommend that users keep their software up to date, so this security measure is also affected by criminals.

For further reports on vulnerabilities, exploits, malware variants and computer security risks, it is recommended to enter the website of the International Institute of Cyber Security (IICS), as well as the official platforms of technology companies.

HACKEAR CUALQUIER WINDOWS 10 CON EXPLOIT DÍA CERO PARA IE11 O EXCEL 2007-2019/OFFICE 365 POR SOLO 15 BITCOINS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/malware-virus/hackear-cualquier-windows-10-con-exploit-dia-cero-para-ie11-o-excel-2007-2019-office-365-por-solo-15-bitcoins/

Los foros de hacking venden toda clase de herramientas maliciosas para llevar a cabo múltiples ciberataques y comprometer la estructura informática de individuos y organizaciones. Expertos en ingeniería inversa de software reportan que un foro en dark web ha anunciado la venta de exploits día cero para ataques en Internet Explorer y Excel.

Según las capturas de pantalla obtenidas por los administradores del perfil de Twitter Shadow Intelligence, dedicado a la divulgación de informes sobre brechas de datos, cibercrimen y variantes de malware, los actores de amenaza afirman que es posible comprometer cualquier implementación de Windows 10 empleando estos exploits.

Los vendedores afirman que estas herramientas de hacking permiten a los usuarios esquivar cualquier mecanismo de seguridad de forma completamente sigilosa, incluyendo entornos de sandbox. Al parecer, el primer exploit, para Internet Explorer, funciona mejor en las versiones más recientes de Windows 10 Home, Pro, Pro Education y Pro for Workstations. El exploit podría mostrar un menor rendimiento en las versiones de Windows 1511,1607, 1703y 1803, mencionan los expertos en ingeniería inversa de software. Versiones anteriores del sistema operativo no son compatibles.

Este exploit funcionaría cuando la víctima visita sitios web empleando Internet Explorer; desde el navegador, los actores de amenazas ejecutan la carga útil, que llegará al sistema objetivo con privilegios de administrador. El ataque no muestra indicios de actividad inusual en el navegador o al ejecutar otras tareas.

El segundo exploit desencadena una vulnerabilidad en Excel para Windows 10 basada en el exploit anterior, aunque este ataque es menos sigiloso y puede generar la aparición de mensajes de error en el sistema objetivo.

Las dos herramientas pueden ser adquiridas por 15 Bitcoin (alrededor de 140 mil dólares). Acorde a los expertos en ingeniería inversa de software, los compradores recibirán el exploit, documentación técnica sobre el ataque, además de guías para la construcción de archivos maliciosos.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.