Noticias Ciberseguridad

IMPORTANTE BUFETE DE ABOGADOS RUSO ES HACKEDO; TERABYTES DE DATOS ROBADOS

Los hackers de Anonymous se han atribuido un nuevo ciberataque contra una organización rusa. Esta vez, el colectivo hacktivista asegura haber robado alrededor de 1 TB de información perteneciente al importante bufete de abogados Rustam Kurmaev and Partners (RKP Law).El anuncio llega apenas un par de días después de que el grupo filtrara la información contenida en los servidores de Vyberi Radio.

A través de dos cuentas de Twitter identificadas como @DepaixPorteur y @B00daMooda, los atacantes anunciaron la filtración de los datos pertenecientes a RKP Law: “Hemos hackeado RKPLaw (rkplawru) y filtramos 1 TB de archivos, emails, archivos judiciales, archivos de clientes, copias de seguridad y más. Tienen una lista de clientes muy grande e interesante que publicaré en los comentarios”, señala uno de los tweets.

Las cuentas de Twitter @YourAnonNews y @YourAnonTV, reconocidas como canales de comunicación oficiales de Anonymous, también reportaron el incidente.

Por otra parte, la periodista y cofundadora de la iniciativa sin fines de lucro Distributed Denial of Secrets (DDoSecrets), Emma Best, confirmó que la información supuestamente extraída de esta firma legal estaría disponible en DDoSecrets.

DDoSecrets reafirmó la versión de los presuntos hackers de Anonymous sobre el incidente, afirmando que la filtración de estos datos podría impactar de forma crítica en la empresa, considerando que mucho de su trabajo tiene que ver con importantes litigios a nivel nacional y que involucran a poderosos actores industriales y gubernamentales.

Considerando estos reportes, especialistas en ciberseguridad creen correcto tomar este incidente como parte de #OpRussia, campaña de ciberguerra contra Rusia desplegada por miembros de Anonymous en represalia a la invasión militar en territorio ucraniano.

UNA FIRMA DE PRESTIGIO

RKP Law se especializa en llevar disputas legales en los sectores inmobiliario, de construcción, y comercial. Esta firma de abogados también resuelve disputas relacionadas con la defensa penal de empresas y crea estrategias de defensa sistemática para los gerentes corporativos y la alta dirección en las diversas etapas de los procesos penales, además de colaborar en temas anticorrupción en Rusia.

Entre los principales clientes de RKP Law destacan Volkswagen Group Russia, Ikea, Toyota, Jones Lang LaSalle, Mechel PJSC, ChTPZ PJSC, Abbott Laboratories, Baker Hughes, ING Bank, Yamaha Motor , Caterpillar, Panasonic, Mars, Gilette, 2×2 Channel, VimpelCom, Citibank y Sberbank.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

CIUDAD ITALIANA SUFRE INFECCIÓN MASIVA DE RANSOMWARE; SERVICIOS PÚBLICOS PARALIZADOS

La administración de la ciudad de Palermo, al sur de Italia, confirmó que fue víctima de un ciberataque ocurrido el viernes pasado, lo que habría impactado en múltiples operaciones y servicios gubernamentales a nivel local. Palermo es la quinta ciudad más poblada de Italia, con cerca de 1.5 millones de habitantes a los que se suman unos 2 millones de turistas al año.

A pesar de que los expertos en TI del gobierno local han estado tratando de restaurar los sistemas afectados desde el fin de semana, los servicios y sistemas públicos en línea de la ciudad siguen interrumpidos.

De forma preliminar, se sabe que los sistemas afectados incluyen la gestión de videovigilancia pública, el centro de operaciones de la policía municipal y todos los servicios públicos de la ciudad. Por el momento es imposible comunicarse o solicitar cualquier servicio que dependa de sistemas digitales, a menos que sea a través de fax, una tecnología considerada obsoleta.

El incidente también ha afectado a los turistas, que se han visto imposibilitados para adquirir entradas a teatros, museos y recintos deportivos, sin mencionar que es imposible adquirir tarjetas de zona de tráfico limitado, que autorizan a los turistas ingresar al centro histórico de la ciudad.

Desde hace días, Italia se convirtió en un objetivo de gran interés para Killnet, un grupo de hackers presuntamente afiliado al Kremlin y que ha desplegado múltiples ataques contra Ucrania y países miembros de la Unión Europea usando la técnica de denegación de servicio (DoS). Aunque la posibilidad de que Killnet esté detrás de este ataque sigue latente, especialistas en ciberseguridad consideran que, debido al tipo de interrupción generada, este ataque está relacionado con una variante de ransomware.

Aun así, si bien la hipótesis del ransomware parece encajar, el concejal de innovación local, Paolo Petralia, mencionó que los sistemas afectados fueron cerrados y aislados de la red, una medida que no parece propia de una infección con malware de cifrado.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

HERRAMIENTA DE DESCIFRADO GRATUITA PARA RANSOMWARE TARRAK. CÓMO RECUPERAR SU INFORMACIÓN INFECTADA

Investigadores de Avast desarrollaron una herramienta de descifrado para el ransomware TaRRaK, una variante de malware detectada a mediados de 2021 y caracterizada por los múltiples errores en su codificación. Gracias a esta herramienta, las víctimas podrán recuperar sus archivos cifrados sin tener que negociar con los operadores de TaRRaK.

Antes de conocer la herramienta de descifrado, veamos algunos detalles sobre el desarrollo del ransomware, además de su proceso de cifrado y errores cometidos por sus creadores.

CONDUCTA Y DESARROLLO

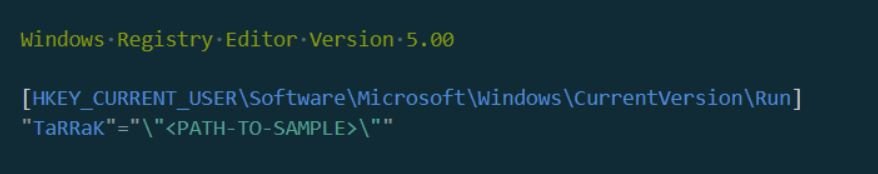

TaRRaK está escrito en .NET y su código no está protegido con ofuscación o cualquier otro método de evasión. Cuando se ejecuta, el ransomware crea un mutex identificado como TaRRaK para garantizar que solo se ejecute una instancia del malware, además de crear una entrada de registro de inicio automático para ejecutar el ransomware en cada inicio de sesión del sistema objetivo:

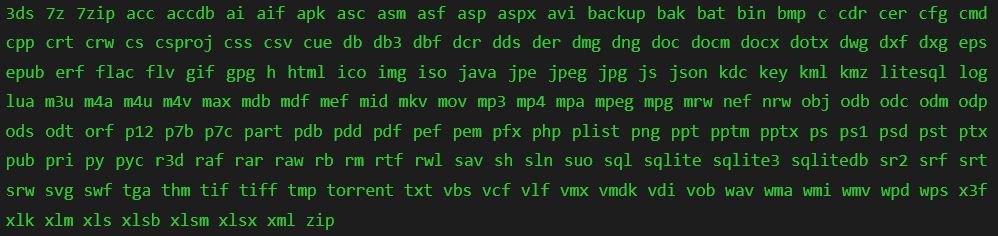

El ransomware contiene una lista de 178 extensiones de archivo:

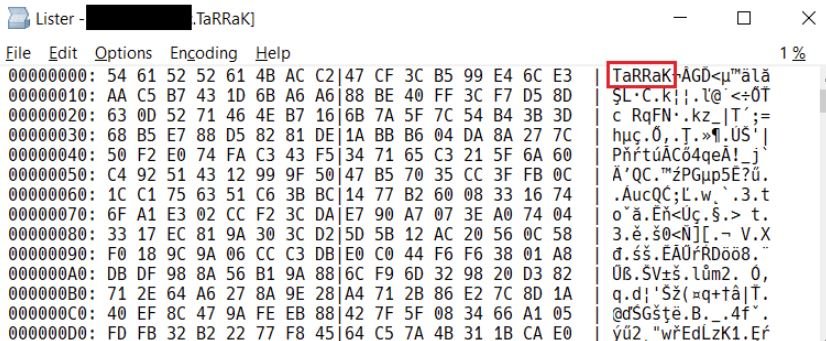

Después de evitar carpetas con cadenas como $Recycle.Bin, :\Windows, \Program Files, \Local\Microsoft\, y :\ProgramData\, los archivos cifrados reciben la extensión TaRRaK:

CIFRADO DE ARCHIVOS Y ERRORES

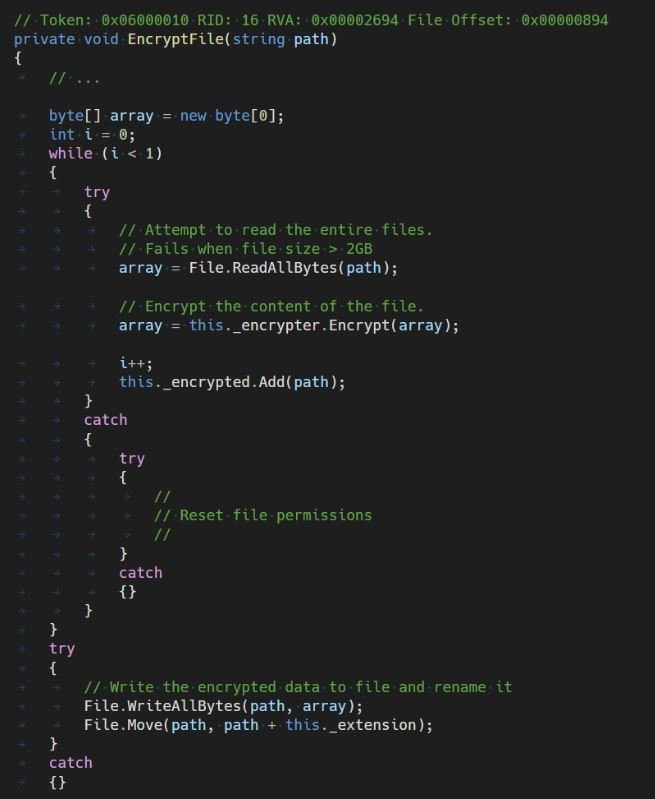

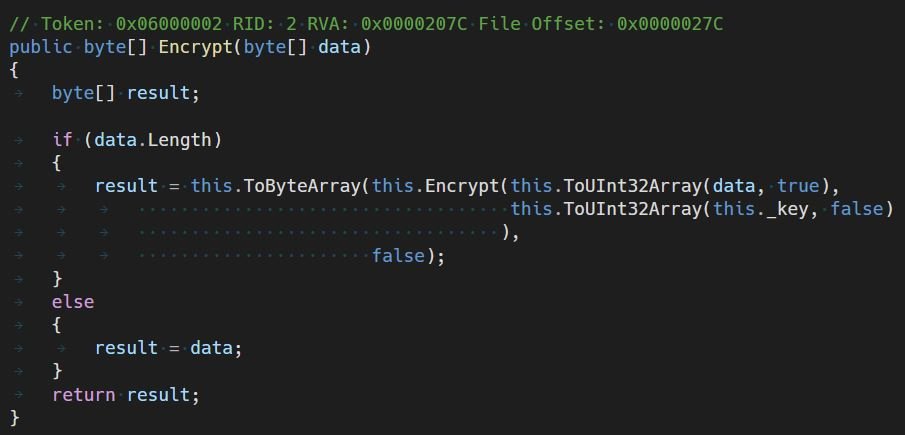

El código fuente y el proceso de cifrado están plagados de errores:

La muestra de malware intenta leer el archivo completo en la memoria usando File.ReadAllBytes(). Esta función tiene un límite interno que establece que se puede cargar un máximo de 2 GB de datos; en caso de que el archivo sea más grande, la función lanza una excepción, que luego es manejada por el bloque try-catch, que solo maneja una condición de permiso denegado.

TaRRaK agrega una entrada de ACL que otorga acceso completo a todos y vuelve a intentar la operación de lectura de datos. En caso de que se presente cualquier otro error, la excepción se vuelve a generar y el ransomware entra en un loop infinito.

Aunque la operación de carga resulte exitosa y los datos del archivo puedan entrar en la memoria, la función Encrypt convierte la matriz de bytes en una matriz de enteros de 32 bits.

El malware asigna otro bloque de memoria con el mismo tamaño que el tamaño del archivo y luego realiza una operación de cifrado, utilizando un algoritmo de cifrado personalizado. La matriz Uint32 cifrada se convierte en otra matriz de bytes y se escribe en el archivo. Por lo tanto, además de la asignación de memoria para los datos del archivo original, se asignan dos bloques adicionales; si alguna de las asignaciones de memoria falla, genera una excepción y el ransomware vuelve a entrar en loop.

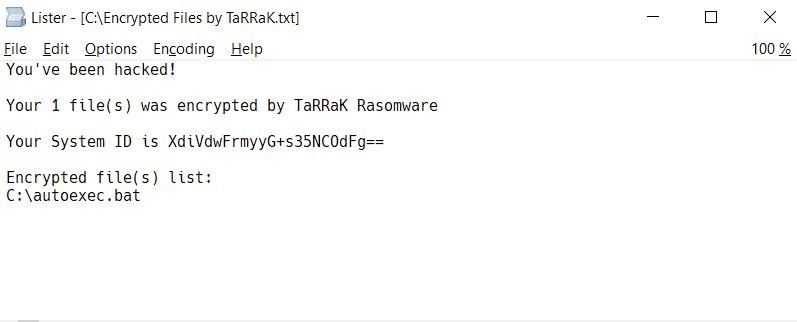

En los inusuales escenarios en que el ransomware logra completar el proceso de cifrado sin errores, aparecerá una nota de rescate en la carpeta root de las unidades comprometidas, además de mostrar un anuncio en el escritorio del usuario:

HERRAMIENTA DE DESCIFRADO

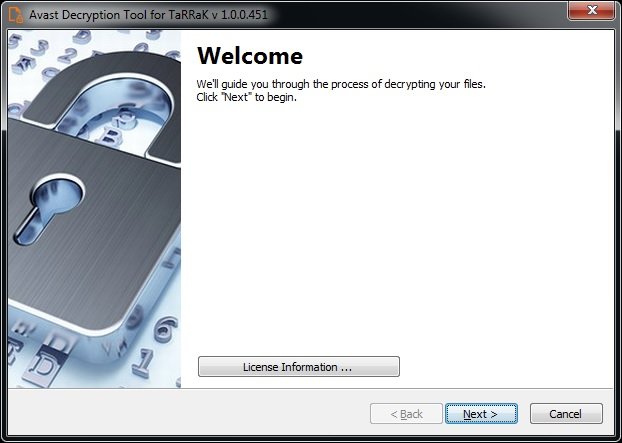

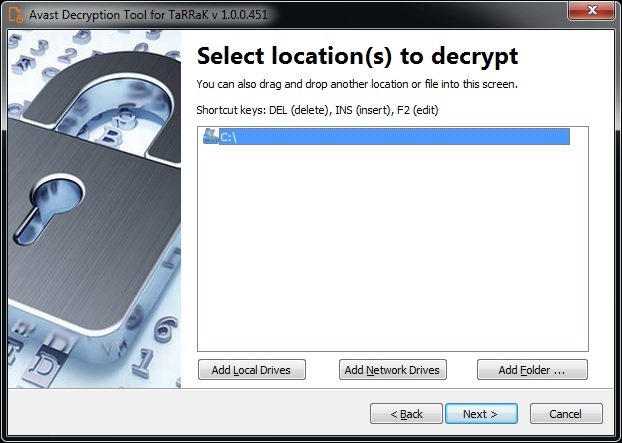

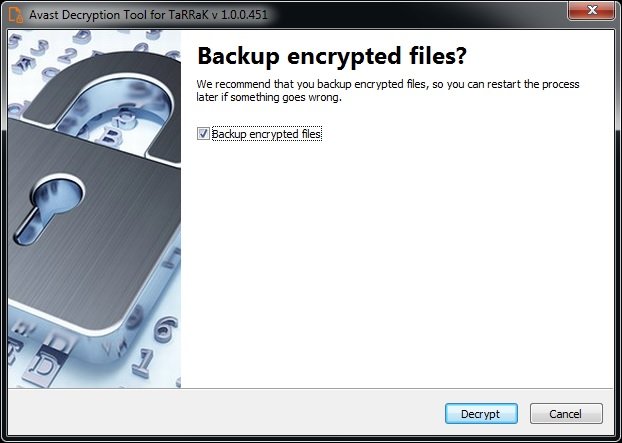

Los especialistas de Avast detallaron el proceso para descifrar los archivos infectados con el ransomware TaRRaK:

- Iniciar sesión en la misma cuenta del usuario afectado

- Descargar el descifrador de Avast gratuito para Windows de 32 o 64 bits

- Ejecutar el archivo descargado

- En la página inicial, después de leer la información de la licencia, haga clic en “Siguiente”

- En la página siguiente, seleccione la lista de ubicaciones en las que desea aplicar el descifrado. De forma predeterminada, la herramienta contiene una lista de todas las unidades locales:

- Puede optar por hacer una copia de seguridad de los archivos cifrados en caso de que algo salga mal durante el proceso de descifrado. Finalmente, haga clic en “Descifrar” para recuperar su información.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

TELEGRAM ENTREGA INFORMACIÓN DE SUS USUARIOS A LA POLICÍA, CONTRADICIENDO SU POLÍTICA DE PRIVACIDAD. ¿SERÁ MEJOR USAR TELEGRAM DESDE UNA VPN?

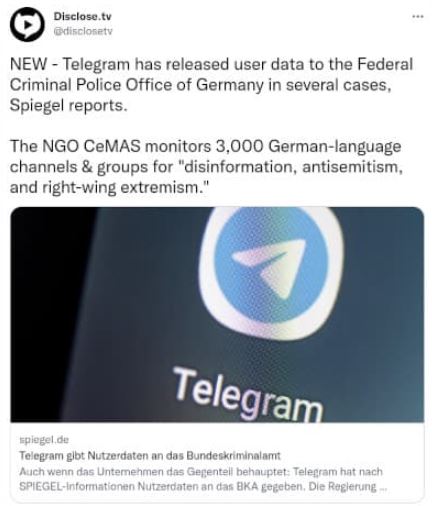

Según una investigación de la plataforma alemana Spiegel, la plataforma de mensajería instantánea Telegram ha entregado información de sus usuarios a la Oficina Federal de Policía Criminal de Alemania (BKA) en múltiples casos relacionados con actividades terroristas y abuso infantil.

El reporte señala que, si bien aún es difícil obtener órdenes de acceso a esta información, al menos desde 2018 Telegram ha estado adoptando medidas para el cumplimiento de las disposiciones legales de algunos gobiernos en occidente, mostrándose dispuesta a compartir direcciones IP y números telefónicos cuando así lo exigiera un tribunal.

Estos cambios incluso pueden apreciarse en las políticas de uso de la aplicación. En la sección “CON QUIÉN SE PUEDEN COMPARTIR SUS DATOS PERSONALES”, Telegram comparte algunos detalles sobre este posible escenario: “Si Telegram recibe una orden judicial que confirma que usted es sospechoso de terrorismo, podemos divulgar su dirección IP y número de teléfono a las autoridades pertinentes. Hasta ahora, esto nunca ha sucedido. Cuando ocurra, lo incluiremos en un informe de transparencia semestral publicado en https://t.me/transparency“.

LIBRE INTERPRETACIÓN

Si bien esta es una causa válida para el despliegue de tareas de inteligencia, es sabido que los gobiernos en todo el mundo siempre han usado las políticas antiterroristas para validar la implementación de medidas invasivas.

El propio gobierno alemán ya lleva a cabo algunas tareas de vigilancia sobre grupos opositores y agrupaciones civiles de interés. Hace poco, un tribunal alemán tuvo que ordenar a la agencia de inteligencia estatal BfV interrumpir sus investigaciones sobre el partido Alternativa para Alemania (AfD), una agrupación política de derecha que se opone a la inmigración, entre otras medidas ultra nacionalistas.

Además, los gobiernos de Estados Unidos y Canadá llevan años desplegando tareas de vigilancia masiva con el pretexto del combate a las actividades terroristas.

ESTRUCTURA DE PRIVACIDAD

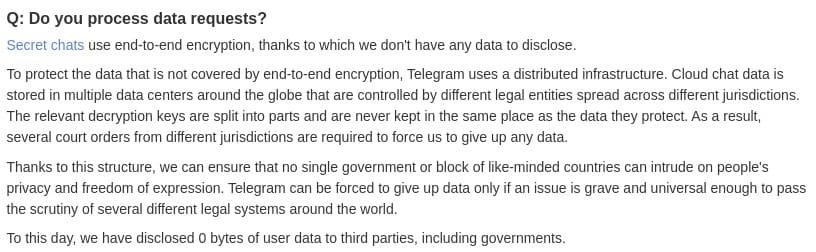

Al respecto, Telegram publicó un mensaje refrendando su compromiso por proteger la información confidencial y las conversaciones de sus usuarios: “Los chats secretos en la plataforma usan cifrado de extremo a extremo, por lo que no tenemos ningún dato que revelar”. Aún así, es importante mencionar que Telegram no usa cifrado de extremo a extremo de forma predeterminada.

Para resguardar los datos no protegidos con cifrado de extremo a extremo, Telegram utiliza una infraestructura distribuida; los datos de chat en la nube se almacenan en diversos centros de datos en todo el mundo que están controlados por diferentes entidades legales a lo largo de múltiples jurisdicciones. Las claves de descifrado relevantes se dividen en partes y nunca se guardan en el mismo lugar que los datos, por lo que las partes interesadas requerirían varias órdenes judiciales para forzar a Telegram a compartir esta información.

Telegram considera que esta estructura hace simplemente imposible para las agencias gubernamentales acceder a los registros confidenciales de sus usuarios, aunque siempre se ha especificado que la plataforma puede verse obligada a entregar datos solo en los casos suficientemente graves y relevantes a nivel multinacional. Aún así, no se conocen ejemplos de lo que Telegram considera suficientemente importante para pasar el escrutinio de los sistemas legales que resguardan su estructura de privacidad.

¿TELEGRAM ES SIQUIERA UNA BUENA OPCIÓN?

Aunque la idea del público en general es que Telegram representa una opción más segura que plataformas como WhatsApp o Facebook Messenger, esta no es una idea compartida por muchos expertos. Moxie Marlinspike, desarrollador del servicio de mensajería cifrada Signal, se ha convertido en uno de los más severos críticos de Telegram: “Me sorprende que los medios se refieran a Telegram como un servicio de mensajería cifrada; Telegram tiene muchas funciones atractivas, pero no hay peor opción en términos de privacidad y recopilación de datos”.

Según Marlinspike, Telegram almacena en sus servidores todos los contactos, grupos, medios y mensajes en texto sin formato que hayan enviado los usuarios: “Casi todo lo que podemos ver en la app, Telegram puede verlo también”, agrega el desarrollador.

Para el experto, esta falsa percepción de privacidad viene de una interpretación errónea de la función de “chat secreto”, conversaciones que sí están protegidas con cifrado de extremo a extremo aunque con una tecnología cuando menos cuestionable. Otras plataformas como Facebook Messenger o el chat de Instagram también tienen funciones de chat secreto o mensajes con caducidad, y no almacenan los archivos de los usuarios en sus servidores.

En conclusión, Telegram es una buena opción en el mundo de la mensajería instantánea, aunque los usuarios no deberían dar por hecho que nadie puede acceder a sus conversaciones, fotos, videos y documentos enviados a través de esta plataforma.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

FOLLINA, VULNERABILIDAD DE MICROSOFT OFFICE, TAMBIÉN AFECTA A FOXIT PDF READER; SIN PARCHES DISPONIBLES

Hace unos días se reportó la detección de una vulnerabilidad día cero en Microsoft Office que podría ser explotada a través de simples documentos de Word capaces de ejecutar comandos PowerShell a través de Microsoft Support Diagnostic Tool (MSDT).

Después de que la falla, bautizada como Follina, fuera divulgada públicamente y se lanzaran diversos exploits, Microsoft reconoció el error y le asignó la claves de identificación CVE-2022-30190, describiéndola como un error de ejecución remota de código (RCE).

El especialista en seguridad Kevin Beaumont, explica que los documentos maliciosos usan la función de plantilla remota de Word para recuperar un archivo HTML de un servidor web remoto, que a su vez usa el esquema de URI ms-msdt MSProtocol para cargar código y ejecutar PowerShell. Beaumont también explica que el error Follina también se puede explotar utilizando ms-search MSProtocol.

FOXIT VULNERABLE

Aunque este ya era un riesgo de seguridad considerable, las cosas no se detuvieron ahí, pues recientemente se confirmó que la vulnerabilidad también podría ser activada en Foxit PDF Reader. A través de su cuenta de Twitter, el usuario @j00sean mencionó: “Mientras probaba lectores PDF, encontré una manera de activar el error CVE-2022-30190, también conocido como #Follina, en Foxit PDF Reader. Esto no funciona en Adobe debido a las protecciones sandbox”.

El usuario compartió un video de su prueba de concepto (PoC), mostrando que las pruebas fueron realizadas en Foxit PDF Reader v11.2.2.53575, la más reciente versión de la herramienta. Al momento, los desarrolladores del lector PDF no han lanzado actualizaciones de seguridad para abordar el error ni han emitido alertas de seguridad al respecto.

El investigador también publicó la carga útil para desencadenar el error en Foxit, agregando que la explotación exitosa requiere que el usuario objetivo permita la conexión en la ventana emergente de una advertencia de seguridad.

EXPLOTACIÓN CONOCIDA

Grupos de actores de amenazas presuntamente chinos han estado explotando activamente esta vulnerabilidad. Los reportes señalan específicamente a TA413, un grupo de amenazas persistentes avanzadas (APT) que lanza constantes campañas de hacking contra la comunidad tibetana.

Finalmente, un reporte de Proofpoint detalla cómo diversos funcionarios en Europa y Estados Unidos han sido víctimas de esta campaña, recibiendo documentos maliciosos a través de emails de phishing presuntamente enviados por entidades legítimas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

NUEVO MALWARE ROOTKIT PARA LINUX ES INDETECTABLE Y SE ESTÁ PROPAGANDO RÁPIDAMENTE POR TODA AMÉRICA LATINA. PROTEJA SUS SERVIDORES ANTES DE QUE SEA TARDE

Investigadores de BlackBerry ThreatVector detallaron la detección de una variante de malware para Linux capaz de vivir a costa de los recursos del sistema comprometido. Apodado como Symbiote, los expertos aseguran que esta cepa es altamente sofisticada y tiene un comportamiento parasitario nunca antes visto, avanzando a pasos agigantados por toda América Latina.

La principal característica de Symbiote es que requiere infectar otros procesos en ejecución para logar un compromiso exitoso. En lugar de usar un ejecutable como lo haría cualquier variante de malware convencional, los hackers usan una biblioteca de objetos compartidos (SO) cargada en los procesos en ejecución a través de LD_PRELOAD, infectando así los sistemas vulnerables.

Después de infectar los procesos en ejecución en el sistema, Symbiote proporciona a sus operadores funcionalidades de rootkit, además de capacidades de acceso remoto y recopilación de credenciales.

ORÍGENES

Los investigadores detectaron por primera vez el malware en noviembre de 2021, atribuyendo su desarrollo a grupos de hacking contra el sector financiero en América Latina. Al infectar un sistema objetivo, Symbiote oculta cualquier indicio de actividad maliciosa, lo que vuelve las infecciones prácticamente indetectables, incluso usando técnicas de análisis forense.

Además de las tácticas de rootkit, el malware también implanta un backdoor en el sistema para que los operadores puedan iniciar sesión como cualquier usuario empleando una contraseña codificada y así ejecutar comandos con altos privilegios.

Otra característica interesante sobre Symbiote es su funcionalidad de enganche Berkely Packet Filter (BPF), empleado por otras variantes de malware para encubrir sus comunicaciones C&C. No obstante, Symbiote usa BPF con el fin de ocultar el tráfico de red malicioso en los sistemas infectados.

Si un administrador inicia cualquier herramienta de captura de paquetes en el sistema Linux afectado, el código de bytes BPF se inyecta en el kernel que define qué paquetes deben capturarse. En este proceso, Symbiote agrega primero su propio código de bytes para poder filtrar el tráfico de red que desea ocultar.

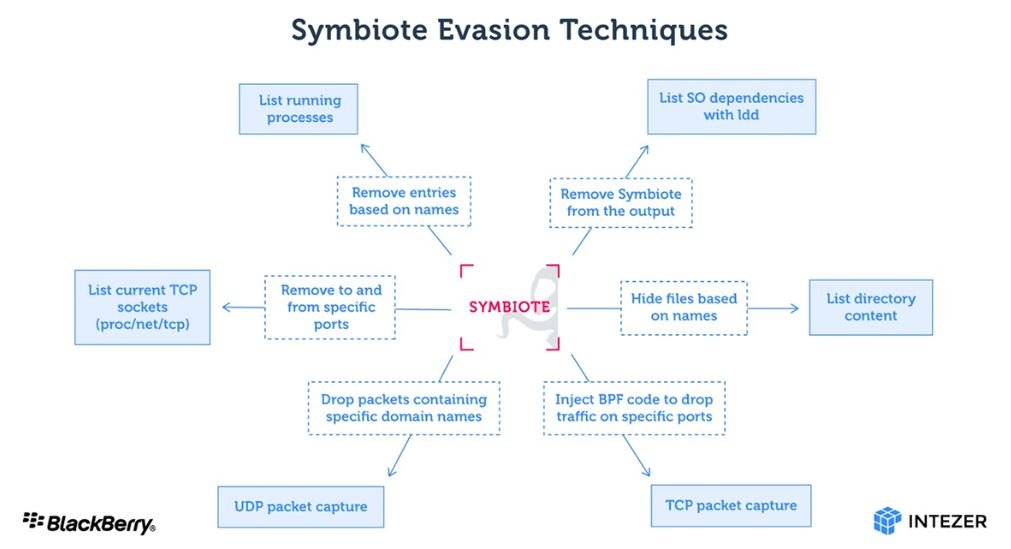

TÁCTICAS DE EVASIÓN

Está claro que este malware es altamente sigiloso. Según los expertos, Symbiote está diseñado para ser cargado a través de la directiva LD_PRELOAD, permitiendo que se cargue antes que cualquier otro objeto compartido. Gracias a que se carga primero, puede secuestrar las importaciones de otros archivos de la biblioteca cargados para la aplicación.

Symbiote usa esto para ocultar su presencia en la máquina conectando las funciones libc y libpcap. La siguiente captura de pantalla muestra las distintas tácticas de evasión del malware:

Debido a que Symbiote funciona como un rootkit a nivel de usuario, puede ser difícil detectar una infección. La telemetría de red se puede utilizar para detectar solicitudes de DNS anómalas, y herramientas de seguridad como el antivirus deben vincularse estáticamente para garantizar que no estén “infectados” por rootkits de usuario. Los vectores de infección aún son desconocidos, por lo que los administradores de sistemas Linux deberán permanecer atentos ante cualquier mínimo indicio de infección.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

HACKERS ESTÁN EXPLOTANDO FOLLINA, VULNERABILIDAD DÍA CERO EN WINDOWS, PARA ENTREGAR TROYANO BANCARIO QBOT

Grupos de hacking han estado explotando una vulnerabilidad de día cero en Windows identificada como Follina para el despliegue de un troyano bancario ampliamente utilizado y con vínculos conocidos con otras operaciones cibercriminales. Como se ha venido reportando, CVE-2022-30190, se encuentra en Microsoft Support Diagnose Tool (MSDT), y ya ha sido explotada por grupos de hacking estatales.

A inicios de esta semana, los investigadores de Proofpoint compartieron evidencia que demuestra que el grupo de hacking identificado como TA570 está usando esta falla para entregar cargas maliciosas de Qbot en busca de robar información bancaria confidencial.

Para la distribución, los hackers usan adjuntos HTML que contienen una imagen con un documento de Word, un archivo de acceso directo y una DLL. Mientras el enlace ejecutará la DLL para iniciar Qbot, el documento carga y ejecuta un archivo HTML cargado con PowerShell capaz de explotar CVE-2022-30190, completando así la instalación del troyano.

Otros actores de la comunidad de la ciberseguridad, como la analista de amenazas cibernéticas Nicole Hoffman, corroboraron lo dicho por Proofpoint, mencionando que ya se han detectado múltiples intentos de entrega de Qbot a través de la explotación de Follina.

También conocido como QakBot, el troyano ha estado siempre asociado con diversas operaciones de ransomware, incluidos Conti y Black Basta: “Dada su capacidad para establecerse como un punto de apoyo persistente en las redes afectadas, probablemente sea cuestión de tiempo antes de que un grupo de ransomware pueda aprovecharse de esto”, agrega Hoffman.

POSIBLE ATAQUE GENERALIZADO

Investigadores de Sophos reportan haber detectado ataques explotando Follina para entregar otros tipos de cargas útiles, como Cobalt Strike, para la entrega de malware de segunda etapa. Andrew Brandt, principal investigador de la compañía, también se ha dicho preocupado por la posibilidad de que Follina pueda ser explotada para el despliegue de ataques de ransomware.

Por su parte, el Equipo de Respuesta a Emergencias Informáticas de Francia (CERT-FR), una división de la agencia de ciberseguridad local, también ha publicado reportes sobre la estrecha relación entre Qbot y operaciones de ransomware, así que Follina podría estar a poco tiempo de convertirse en una de las principales amenazas de seguridad, como ocurriera hace poco con las fallas en Log4j.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

ATAQUE DE RANSOMWARE CONTRA DISTRITO ESCOLAR PROVOCA CANCELACIÓN DE EXÁMENES FINALES

Los administradores del Distrito de Escuelas Públicas de Tenafly, Condado de Bergen, Nueva Jersey, confirmaron que el problema de ciberseguridad detectado este jueves por la mañana se trata de una infección de ransomware que bloqueó el acceso a algunas computadoras en sus redes. Este incidente provocó la cancelación de los exámenes finales para todos los estudiantes de secundaria en el distrito, pues los administradores del condado de Bergen siguen tratando de restablecer todo a la normalidad.

Padres de familia, estudiantes y personal de las escuelas en el distrito escolar fueron notificados sobre la situación apenas hace unas horas, y han estado recibiendo actualizaciones periódicas a través del sistema de notificaciones de las Escuelas Públicas de Tenafly, una estructura independiente de los sistemas afectados.

Hasta el momento, se desconoce la variante de ransomware empleada en este ataque o el monto del rescate exigido por los cibercriminales. Tampoco se sabe si las autoridades locales planean negociar con los atacantes o si tratarán de restablecer sus sistemas por sus propios medios.

Fuentes extraoficiales habían reportado que el ataque de ransomware volvió inútiles decenas de equipos de cómputo en el condado, ante lo que las autoridades locales estaban siendo obligadas a pagar un rescate en criptomoneda.

La Oficina del Fiscal del Condado de Bergen y la Unidad de Delitos Cibernéticos de la Policía Estatal de Nueva Jersey ya están al tanto del ataque, y se ha ordenado una investigación a cargo del Buró Federal de Investigaciones (FBI), ya que en Bergen consideran que este caso va más allá de sus capacidades.

Esta es una variante de hacking cada vez más común. Hace apenas unas semanas, el condado de Somerset sufrió una brecha de ciberseguridad que forzó el cierre temporal de todos sus sistemas electrónicos, mientras que el año pasado los distritos escolares de Hillsborough y Bernards Township también tuvieron que interrumpir sus actividades académicas debido a una infección de malware de cifrado.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

SEÑALES BLUETOOTH EN SMARTPHONES PERMITEN RASTREAR LA UBICACIÓN DE CUALQUIER PERSONA EXPLOTANDO BLE

Un grupo de investigadores logró demostrar que las señales Bluetooth emitidas por dispositivos electrónicos pueden ser identificadas y rastreadas individualmente. Los expertos de la Universidad de California aseguran que solo se requiere una herramienta de rastreo adecuada para llevar a cabo este seguimiento.

Aunque el ataque suena sencillo, los investigadores señalan que un actor de amenazas tendría que superar múltiples obstáculos para replicar este escenario en un dispositivo de uso común: “Por su naturaleza, las balizas de seguimiento inalámbricas Bluetooth Low Energy (BLE)podrían representar un riesgo significativo para la privacidad de los usuarios. Por ejemplo, un adversario podría rastrear un dispositivo colocando receptores BLE cerca de lugares públicos y luego registrar la presencia de las balizas del usuario”.

Ejemplo de esto son las balizas BLE que Microsoft y Apple agregaron a sus sistemas operativos para funciones como rastrear dispositivos perdidos, conectar smartphones a dispositivos inalámbricos como auriculares o altavoces inalámbricos y permitir a los usuarios cambiar de dispositivo de forma sencilla.

Los dispositivos transmiten señales a una velocidad cercana a las 500 señales de baliza por minuto. Para abordar problemas de seguridad y privacidad, muchas aplicaciones de proximidad BLE utilizan medidas como anonimizar criptográficamente y rotar periódicamente la identidad de un dispositivo móvil en sus balizas. De forma rutinaria, volverán a cifrar la dirección MAC del dispositivo, mientras que las aplicaciones rotan los identificadores para que los receptores no puedan vincular balizas desde el mismo dispositivo.

Cualquier usuario podría evadir estos obstáculos tomando los registros del dispositivo en una capa inferior. Estudios anteriores han demostrado que los transmisores inalámbricos tienen pequeñas imperfecciones introducidas accidentalmente durante la fabricación que son exclusivas de cada dispositivo.

Los expertos descubrieron que imperfecciones similares en los transmisores Bluetooth crean distorsiones que pueden usarse para crear un registro digital único. Estos registros se pueden usar para rastrear dispositivos y, por lo tanto, a los usuarios desprevenidos.

Como se menciona anteriormente, este no es un proceso sencillo. Para comenzar, los actores de amenazas requerirían aislar el objetivo para capturar el registro en las transmisiones inalámbricas y encontrar las características únicas de la capa física del transmisor Bluetooth; posteriormente, los hackers requerirían un receptor en un lugar donde podría estar un dispositivo y forzar la detección pasiva de las transmisiones Bluetooth del objetivo.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

HACKERS ATACAN ESTACIÓN DE RADIO RUSA PARA TRANSMITIR EL HIMNO NACIONAL UCRANIANO

La transmisión de estación de radio rusa Kommersant FM fue interrumpida inesperadamente este miércoles, reemplazando el boletín en línea que formaba parte de la programación habitual con una transmisión del himno ucraniano y algunas canciones con mensajes anti bélicos.

Esta transmisión no autorizada fue cortada poco después, con Kommersant FM publicando un mensaje en relación al incidente poco después para confirmar que todo se debió a un ciberataque: “La estación de radio ha sido hackeada. La transmisión de Internet pronto se restablecerá”.

Alexey Vorobyob, editor en jefe de Kommersant FM, mencionó que la transmisión en línea fue hackeada el pasado miércoles, lo que llevó a sus equipos de seguridad a averiguar el origen del ataque.

La irrupción indebida ocurrió mientras el staff de la estación de radio estaba en su hora de almuerzo, lo que facilitó el ataque. Francis Scarr, reportero de BBC, fue el primero en hacer notar que la estación de radio rusa estaba transmitiendo el himno de Ucrania. Además del himno, los responsables del ataque transmitieron una canción titulada “No necesitamos una guerra”, a cargo del grupo ruso Nogu Svelo.

El multimillonario uzbeko Alisher Usmanov es dueño de la estación de radio hackeada. Los gobiernos de Estados Unidos y la Unión Europea le sancionaron tras la invasión de Ucrania por su supuesto vínculo con el presidente ruso Vladimir Putin. Sin embargo, Usmanov ha impugnado las sanciones y se espera una decisión pronto, del mismo modo que otros oligarcas vinculados al Kremlin han hecho recientemente.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

AGENCIA DE SEGURIDAD SOCIAL DE COSTA RICA SUFRE INFECCIÓN MASIVA DE RANSOMWARE

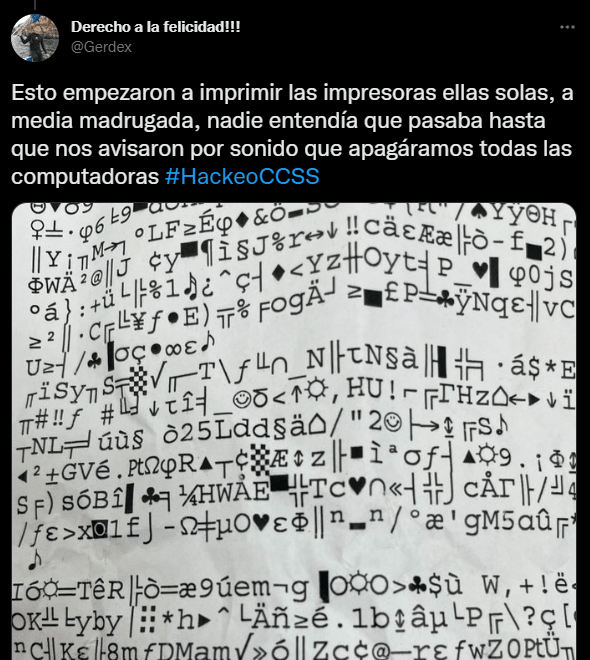

Los sistemas informáticos de la Caja Costarricense de Seguro Social (CCCS), principal institución de seguridad social en Costa Rica, han sido desconectados por completo luego de una devastadora infección de ransomware Hive. Esta variante funciona como una operación de ransomware como servicio (RaaS, por sus siglas en inglés) y está detrás de al menos 30 ataques confirmados.

La CCCS ya ha reconocido el incidente, mencionando únicamente que los hackers accedieron a sus redes durante la madrugada del martes. Una investigación está en curso, aunque las autoridades aseguran que la información fiscal y de salud de los costarricenses no se ha visto comprometida durante el ataque.

Después del ataque, todas las impresoras en la red gubernamental comenzaron a imprimir a la vez, por lo que el personal de CCCS instruyó a los empleados en general para desconectar sus equipos de las redes. Las hojas impresas por estos equipos estaban llenas de texto ilegible basado en ASCII.

La administración pública costarricense sigue trabajando para la restauración de los sistemas afectados, aunque aún se desconoce cuánto tiempo tomará el proceso de recuperación.

OLEADA DE RANSOMWARE AFECTA A COSTA RICA

El ataque de Hive fue confirmado un par de días después de que Costa Rica declarara estado de emergencia nacional a causa de los ataques del ransomware Conti contra múltiples agencias gubernamentales, incluyendo los ministerios de Hacienda, Trabajo y Seguridad Social y Ciencia, Innovación, Tecnología y Telecomunicaciones: “Se declara emergencia nacional en todo el sector público del Estado costarricense”, declaró el presidente entrante Rodrigo Chaves.

Hace unas semanas se supo que los operadores de Conti exigían un pago de $10 millones USD a cambio de restablecer los sistemas afectados y no filtrar la información comprometida. Desde un inicio, el gobierno de Costa Rica se negó a negociar con los cibercriminales.

Por el momento se desconoce si existe alguna relación real entre ambos incidentes, aunque esta hipótesis podría resultar acertada. Desde hace meses, Conti ha experimentado una notable baja en sus ataques, aunque se sabe que sus principales operadores se han aliado a otras bandas de ransomware (AvosLocker, BlackCat, BlackByte y posiblemente Hive) para conformar grupos independientes.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

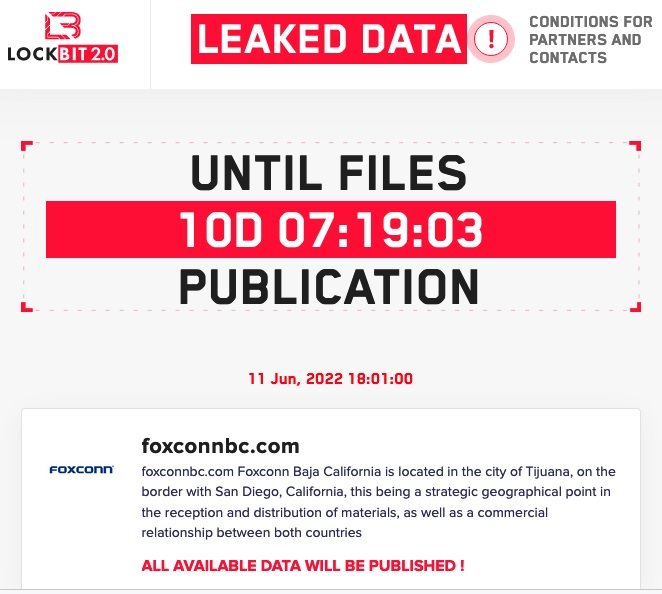

RANSOMWARE LOCKBIT ENCRIPTA COMPUTADORAS EN FÁBRICA FOXCONN MÉXICO, UNO DE LOS MAYORES PROVEEDORES DE APPLE

Un grupo cibercriminal afirma haber comprometido los sistemas informáticos de Foxconn, una importante firma dedicada a la fabricación de dispositivos médicos y electrónica de consumo, socio de gigantes tecnológicos como Apple. En específico, los hackers atacaron los sistemas de Foxconn México, ubicada en la ciudad fronteriza de Tijuana, Baja California.

El ataque habría estado a cargo de un grupo operando la variante de ransomware LockBit 2.0, y los perpetradores amenazan con divulgar información confidencial si la organización afectada se niega a pagar un rescate antes del 11 de junio. No ha sido confirmado si el ataque tuvo algún impacto considerable en las operaciones rutinarias de Foxconn México ni se conoce el monto del rescate exigido.

La compañía ya ha recibido solicitudes de información sobre el ataque, aunque no se ha pronunciado al respecto.

Foxconn ya ha sido objetivo de ataques de ransomware anteriormente. A finales de 2020, la firma confirmó que una de sus instalaciones en E.U. había sido atacada por los operadores del ransomware DoppelPaymer, que incluso filtraron información confidencial en dark web.

En ese incidente, los hackers también aseguraban haber atacado las instalaciones de Foxconn México, además de exigir un rescate de más de $30 millones USD en Bitcoin. A pesar de estas afirmaciones, la compañía siempre sostuvo que solo sus sistemas en E.U. se habían visto afectados.

Recientemente, LockBit 2.0 también se atribuyó un ataque contra el gigante de los neumáticos y el caucho Bridgestone Americas, robando información confidencial y exponiéndola en foros de hacking ilegal. A inicios de 2021, el Buró Federal de Investigaciones (FBI) publicó un documento con los principales indicadores de compromiso de esta variante de ransomware, mencionando que los atacantes suelen violar las redes afectadas comprando accesos en dark web o bien explotando vulnerabilidades día cero.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

GOBIERNO DE CHINA PUDO CONTROLAR EXITOSAMENTE LOS RESULTADOS DE BÚSQUEDA DE GOOGLE, BING Y YOUTUBE EN CAMPAÑAS DE DESINFORMACIÓN

Aunque el gobierno de China se ha resistido a expresar abiertamente su apoyo a Rusia y su decisión de invadir Ucrania, los medios estatales de Beijing parecen haber encontrado una forma de apoyar el discurso de Vladimir Putin. Desde hace un par de meses, grupos de operaciones especiales en China han promovido las acciones de Rusia en línea, desplegando complejas campañas de desinformación y descrédito de organizaciones como el gobierno de E.U., la OTAN y las Naciones Unidas.

Este impulso ha sido fundamental para validar ante millones de personas la postura de Putin, ya que los medios estatales rusos han dejado de operar en occidente. Además, los medios estatales chinos ya no se valen solamente de las plataformas de redes sociales para operaciones como esta, pues parecen haber encontrado una forma más eficiente de distribuir sus mensajes usando los resultados de búsqueda en Internet.

Estas prácticas no son nuevas, aunque parecen seguir siendo efectivos para China sin que los motores de búsqueda hayan hecho algo para prevenirlas. Según un reporte de Brookings, China ha podido alterar los resultados de consultas como ‘Xinjiang’ o ‘COVID-19’ en línea, dos temas preocupantes para el Partido Comunista, que busca reducir la discusión sobre su cuestionable historial en materia de derechos humanos y sus pésimas decisiones al abordar las primeras fases de la pandemia.

Por 120 días consecutivos, el equipo de Brookings compiló información sobre las consultas de estos términos en fuentes como Google Search, Google News, Bing Search, Bing News, y YouTube, realizando hallazgos interesantes.

CONTAMINACIÓN DE RESULTADOS DE BÚSQUEDA

El informe señala que, con el paso de los días, los términos analizados mostraron progresivamente más contenido auspiciado por el estado chino. Específicamente, la propaganda estatal ya había acaparado los primeros 10 resultados para ‘Xinjiang’ y ‘COVID-19’ para los últimos días del análisis.

Otro hallazgo interesante es que los medios estatales chinos también han recurrido a las teorías de conspiración, generando gran cantidad de contenido sensacionalista para aparecer en los resultados de búsqueda antes que la información validada. El reporte de Brookings pone como ejemplo el gran volumen de contenido relacionado con ‘Fort Detrick’, una antigua base militar en E.U. que albergaba un programa de armas biológicas, lo que el gobierno chino ha vinculado con falsas teorías sobre el origen del coronavirus.

Finalmente, al buscar términos relacionados con la pandemia en plataformas de noticias y videos, es mucho más probable encontrar contenido creado por medios chinos, influenciando notablemente la distribución de información.

Los navegadores web pueden tomar algunas medidas para abordar estos problemas, incluyendo el análisis de prácticas de hosting, reenvío de contenido y sindicación, además de impulsar la práctica de etiquetado de plataformas en línea operadas por medios estatales, lo que puede dar a los usuarios una idea más clara de la intención con la que el contenido en Internet fue elaborado.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

MILLONES DE SMARTPHONES ANDROID EXPUESTOS AL HACKING REMOTO DEBIDO A VULNERABILIDAD EN CHIPS DE BANDA BASE UNISOC

Puede que no suene familiar para millones de usuarios de telefonía móvil, pero el fabricante chino de chips UNISOC ha sido un importante miembro en la industria por poco más de 20 años. Fundada como Spreadtrum Communications en 2001, la compañía creció aceleradamente hasta estar presente en más de la mitad de los teléfonos chinos para 2011. Actualmente, la firma produce chipsets económicos para dispositivos Android compatibles con tecnología 2G, 3G, 4G y 5G, además de smart TVs y más, con presencia predominante en Asia y algunas regiones de África y solo por detrás de gigantes como Qualcomm y MediaTek.

Si bien UNISOC es un importante productor de chips, su tecnología ha sido muy poco analizada por especialistas de seguridad móvil, por lo que es difícil saber cuáles son los riesgos de seguridad presentes en los dispositivos con estos chips y ni siquiera hay referencias a alguna vulnerabilidad detectada en su firmware.

Un reciente esfuerzo de investigación estuvo a cargo de Check Point Research, y se enfoca en el módem de los smartphones con chips UNISOC podría resultar un objetivo de ataque muy atractivo para los cibercriminales, pues se puede acceder a este componente de forma remota y de forma relativamente fácil, con el potencial de desplegar ataques de denegación de servicio (DoS) y bloquear las comunicaciones de los dispositivos afectados.

CONCEPTOS BÁSICOS DEL ATAQUE

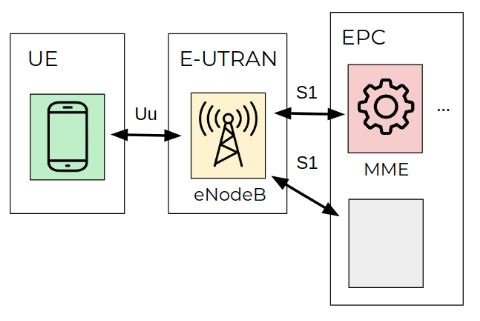

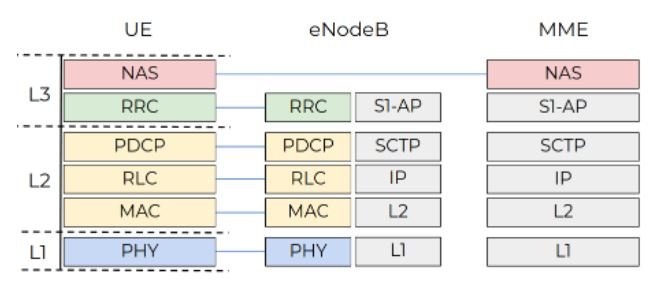

La red Long-Term Evolution (LTE) está formada por una docena de protocolos y componentes, y es necesario entenderla para comprender cómo funciona el módem UNISCO. El Grupo 3GPP introdujo el sistema de paquetes evolucionado (EPS), una arquitectura de la tecnología LTE que consta de tres componentes clave interconectados:

- Equipo del usuario (UE)

- Red de acceso de radio terrestre UMTS evolucionada (E-UTRAN)

- Núcleo de paquetes evolucionado (EPC)

E-UTRAN tiene solo una pila, la estación eNodeB, que controla las comunicaciones de radio entre el UE y el EPC. Un UE se puede conectar a un eNodeB a la vez.

El componente EPC consta de cuatro pilas, una de las cuales es la entidad de gestión de movilidad (MME). El MME controla las operaciones de alto nivel de los dispositivos móviles en la red LTE. Este componente envía mensajes de señalización relacionados con el control de seguridad, gestión de áreas de seguimiento y mantenimiento de movilidad.

Las pruebas de Check Point Research, realizadas por un smartphone con módem UNISOC, se enfocan en las comunicaciones entre las pilas MME y UE, que ocurren vía los protocolos de gestión de sesiones EPS (ESM) y de gestión de movilidad (EMM). La siguiente captura de pantalla muestra la pila de protocolos del módem. El nivel de estrato sin acceso (NAS) alberga mensajes de señalización de EPS y EMM.

El protocolo NAS opera con estructuras de alto nivel, lo que permitiría a los actores de amenazas crear paquetes EMM especialmente diseñados y enviarlos a un dispositivo vulnerable, cuyo módem lo analizará y creará objetos internos según la información recibida. Un error en el código de análisis permitiría a los hackers bloquear el módem e incluso realizar ataques de ejecución remota de código (RCE).

FALLAS DE SEGURIDAD EN CONTROLADORES NAS

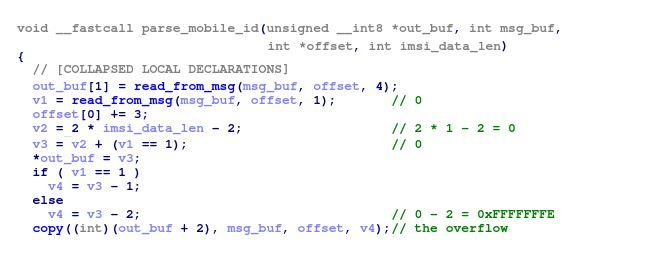

Gran parte de los analizadores de mensajes NAS tienen tres argumentos: un búfer de salida, que es un objeto de la estructura de mensaje adecuada, el blob de datos de mensajes NAS para la decodificación, y el desplazamiento actual en el blob de mensajes.

El formato de función unificada permite implementar fácilmente el arnés para fuzzear las funciones de análisis de NAS. Los expertos de Check Point usaron la combinación clásica de AFL y QEMU para fuzzear el binario del módem en una PC, parcheando el binario del módem para redirigir las llamadas de malloc al equivalente de libc. El fuzzer permutó los datos del mensaje NAS y los pasó como un búfer de entrada a la función de análisis.

Uno de los campos opcionales ATTACH_ACCEPT es la identidad móvil. El firmware del módem implementa una función de desempaquetado como liblte_mme_unpack_mobile_id_ie de srsRAN para extraer la identidad móvil del mensaje NAS. El bloque de datos de identidad comienza con la longitud de la identidad; si el dispositivo está representado por una identidad de suscriptor móvil internacional (IMSI), los 2 bytes de longitud de los datos del mensaje se copian en el búfer de salida como el número IMSI.

Se omite la comprobación para asegurarse de que el valor de longitud proporcionado es mayor que uno. Por lo tanto, si el valor del campo de longitud es cero, se copian 0-2 = 0xFFFFFFFE bytes del mensaje NAS a la memoria del montón, conduciendo a una condición DoS.

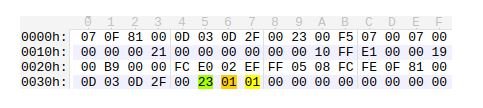

En la siguiente captura de pantalla, puede verse el mensaje ATTACH_ACCEPT, que provoca el desbordamiento.

El valor 0x23 resaltado indica que los siguientes datos son el bloque de identidad del mensaje, donde el primer 0x01 es la longitud y el segundo 0x01 es el tipo IMSI.

CONCLUSIONES

UNISOC está al tanto de esta condición, y ya se le ha asignado la clave de identificación CVE-2022-20210. Si bien las variantes de hacking descritas por Check Point no son fáciles de explotar y requieren grandes recursos y planeación, la posibilidad de explotación es real y no debe ser desestimada.

Los errores serán debidamente abordados, protegiendo a millones de usuarios de dispositivos inteligentes. Google también está al tanto del reporte y emitirá algunas protecciones adicionales para el sistema Android.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

ADVERTENCIA: NUEVO GRUPO CIBERCRIMINAL KARAKURT ESTÁ EXTORSIONANDO A MILLONES DE EMPRESAS EN TODO EL MUNDO

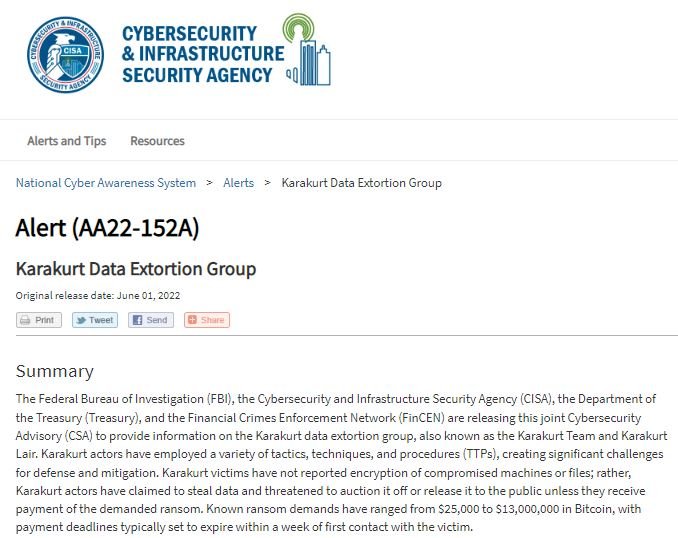

La Agencia de Ciberseguridad y Seguridad de Infraestructura de E.U. (CISA) ha emitido una alerta de seguridad sobre Karakurt, un grupo cibercriminal de extorsión que extrae datos de las organizaciones afectadas y amenaza con venderlos o filtrarlos en dark web si las víctimas no pagan un rescate.

Esta operación maliciosa se caracteriza por no usar malware durante sus intrusiones, contrario a prácticamente cualquier otro grupo de extorsión. Los rescates exigidos por Karakurt van desde los $25,000 hasta los $13 millones, y siempre se debe realizar el pago a través de Bitcoin.

Al contactar a sus víctimas, los hackers enviaban capturas de pantalla o copias de archivos robados para demostrar que el ataque era real, además de compartir detalles sobre el método de intrusión empleado. Los operadores de Karakurt también acosan a los empleados, socios y clientes de las compañías afectadas, en un intento por forzar el pago del rescate.

En los casos más críticos, los hackers filtran pequeñas muestras de la información robada, incluyendo detalles confidenciales como nombres completos, números de seguridad social, números telefónicos, historiales médicos y más registros sensibles.

Karakurt había comenzado como una agrupación de filtraciones y subastas en dark web, aunque el dominio utilizado para sus operaciones fue desconectado hace un par de meses. Para inicios de mayo, el nuevo sitio web de Karakurt contenía varios terabytes de datos presuntamente pertenecientes a víctimas en América del Norte y Europa, además de una lista de supuestas víctimas.

Otro rasgo característico de Karakurt es que no se enfocan solamente en un tipo específico de víctima, ya que simplemente basan sus ataques en la posibilidad de acceder a las redes comprometidas. Para sus ataques, los hackers pueden usar mecanismos poco protegidos y debilidades de infraestructura, o bien colaborar con otros grupos cibercriminales para obtener acceso inicial al objetivo. Acorde a CISA, comúnmente los hackers obtienen acceso a las redes comprometidas explotando dispositivos SonicWall VPN o Fortinet FortiGate si actualizaciones u obsoletos, empleando fallas populares como Log4Shell o errores en Microsoft Windows Server.

Según un informe de la firma de seguridad AdvIntel, Karakurt es parte de la red Conti, que opera como un grupo autónomo junto con Black Basta y BlackByte, otros dos grupos que dependen del robo de datos y la extorsión con fines de monetización.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

YOURCYANIDE, NUEVA Y SOFISTICADA VARIANTE DE RANSOMWARE QUE INTEGRA DOCUMENTOS EN PASTEBIN, DISCORD Y MICROSOFT OFFICE

Especialistas de Trend Micro analizaron un conjunto de muestras de ransomware basado en CMD que parecen tener avanzadas capacidades para el robo de información confidencial, evasión de conexiones de escritorio remoto, y una función para propagarse a través de unidades físicas y correos electrónicos por igual.

Identificado como YourCyanide, este nuevo ransomware integra documentos de PasteBin, Discord y Microsoft para ocultar su carga útil antes de la etapa final de infección, además de emplear otros métodos de ofuscación y explotar las variables en cada entorno comprometido. Si bien el malware sigue en desarrollo y algunas de sus tareas siguen sin funcionar como se espera, los investigadores creen que esta variante podría evolucionar a su forma final dentro de poco.

PROCESO DE ATAQUE

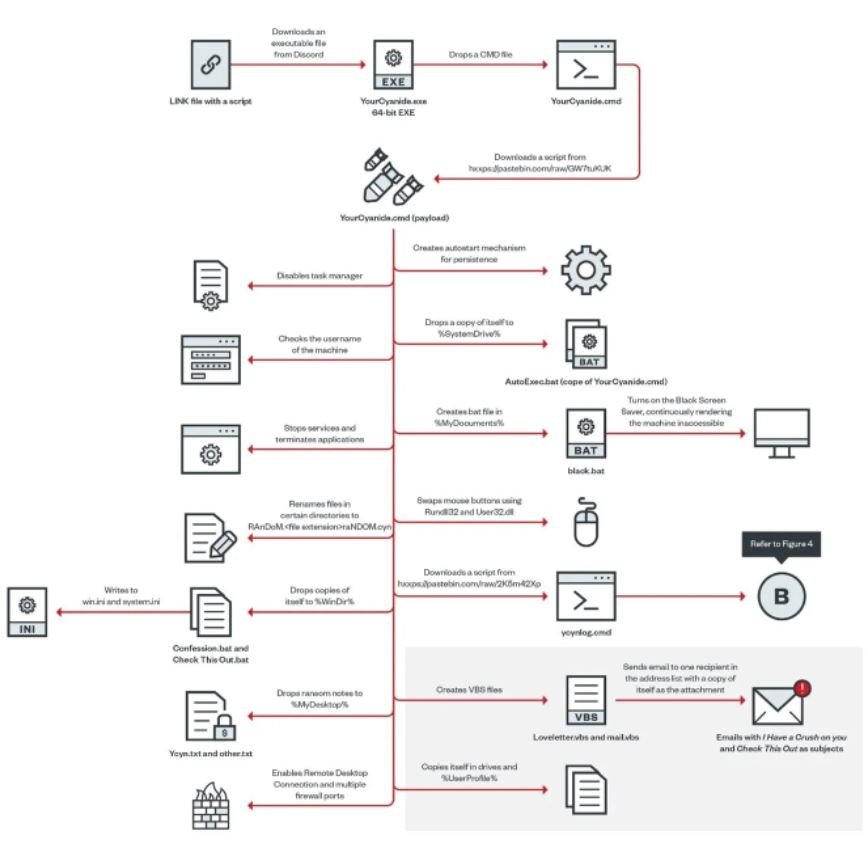

El diagrama mostrado a continuación describe el proceso de infección que sigue YourCyanide:

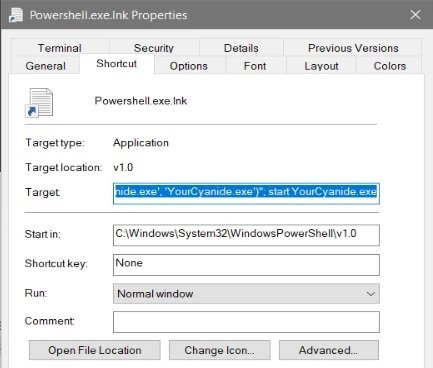

El malware se entrega como un archivo LNK que contiene un script de PowerShell para descargar el ejecutable de 64 bits “YourCyanide.exe” de Discord y ejecutarlo:

El ejecutable creará y ejecutará un archivo CMD con el nombre de archivo YourCyanide.cmd.

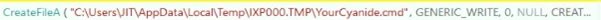

El archivo YourCyanide.cmd entregado contiene un script descargado de Pastebin que se guarda con el mismo nombre de archivo:

El ransomware creará una clave de registro para depuración y ejecutará advpack.dll para eliminar la carpeta que contiene el archivo CMD malicioso para eliminar los rastros del descargador de la máquina.

Una vez completada la infección, los operadores del malware envían mensajes a todos los usuarios de la red comprometida notificándoles sobre el ataque. Junto con este mensaje se envía otra nota en la que los hackers sugieren que los ataques continuarán eventualmente.

ENFOQUE EN LA EVASIÓN

El uso continuo de scripts ofuscados hace muy difícil la tarea de identificar cargas maliciosas de YourCyanide, lo que resulta muy favorable para los actores de amenazas. Aunque esta no es una técnica completamente nueva, la forma en que los operadores de esta variante de malware la utilizan hace mucho más eficaz el proceso de ofuscación.

Además, es altamente probable que los desarrolladores de este malware monitoreen continuamente informes como el elaborado por Trend Micro, recolectando información potencialmente crítica para mejorar el funcionamiento del ransomware. Como se menciona anteriormente, las muestras analizadas son versiones incompletas de YourCyanide, por lo que es difícil decir con certeza qué tan peligrosa será su versión final, así que lo más recomendable para individuos y organizaciones es mantenerse al tanto de potenciales infecciones ataques de ransomware y otras variantes de hacking.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

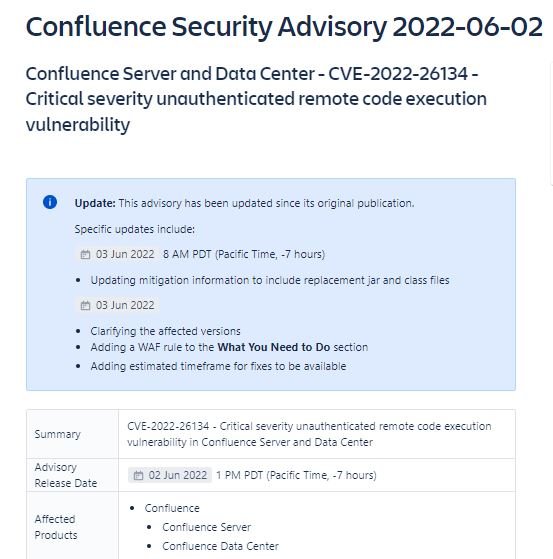

CVE-2022-26134: VULNERABILIDAD DÍA CERO DE EJECUCIÓN REMOTA DE CÓDIGO EN CONFLUENCE SERVER Y DATA CENTER

Especialistas en seguridad informática de la firma Volexity descubrieron una vulnerabilidad de ejecución remota de código (RCE) que reside en las versiones más recientes y con parches completos de Atlassian Confluence Server. Identificada como CVE-2022-26134, la falla ya ha sido notificada a la compañía.

Los investigadores describen que esta es una falla día cero en Confluence Server y Data Center. Volexity no planea publicar su prueba de concepto (PoC), pues Atlassian no ha emitido un parche oficial. La falla fue descubierta cuando los investigadores identificaron actividad sospechosa en sus servidores Atlassian Confluence, pudiendo comprobar que el error existe debido a que un actor de amenazas lanzó un exploit RCE contra su infraestructura.

Al continuar con su investigación, Volexity identificó bash shells lanzados desde los procesos de la aplicación web de Confluence: “Creemos que el atacante lanzó un solo intento de explotación en cada uno de los sistemas del servidor Confluence, que a su vez cargó un archivo de clase malicioso en la memoria. Esto permitió al actor de amenazas tener efectivamente un webshell con el que podía interactuar a través de solicitudes posteriores”.

Un ataque exitoso permitiría a los actores de facilitar el acceso al servidor afectado y ejecutar comandos sin la necesidad de usar un backdoor en el disco del sistema comprometido o volver a desplegar un ataque cada vez que los hackers deseen acceder al sistema objetivo.

Por el momento no hay una lista de todas las versiones de Confluence Server afectadas, aunque los investigadores aseguran que la falla puede ser explotada incluso en las implementaciones con los últimos parches instalados. En pocas palabras, es probable que todas las versiones en uso de Confluence Server puedan ser explotadas.

Los ataques exitosos permitirían a los hackers implementar una copia en la memora del implante BEHINDER, y por tanto acceder a webshells de solo memoria y soporte integrado para la interacción con herramientas como Meterpreter y Cobalt Strike. Este es un método de ataque funcional, sin mencionar que no requiere de escribir archivos en el disco objetivo y no permite la persistencia, por lo que el reinicio del sistema eliminará cualquier rastro de ataque.

Cuando se implementa el implante BEHINDER, los actores de amenazas usan el webshell en memoria para implementar dos webshells adicionales en el disco.

RIESGO DE SEGURIDAD ACTIVO

Como se menciona anteriormente, las vulnerabilidades no han sido corregidas por Atlassian, por lo que se recomienda a los administradores de implementaciones afectadas considerar algunas medidas de seguridad alternativas. Entre las recomendaciones de Volexity destacan:

- Restringir acceso a las instancias de Confluence Server y Data Center desde Internet

- Desactivar las instancias de Confluence Server y Data Center

Para los usuarios que no puedan aplicar alguna de estas recomendaciones, se recomienda implementar una regla de firewall de aplicaciones web (WAF) para bloquear las URL con los caracteres ${, lo que debería reducir el riesgo de ataque.

Además de estas recomendaciones, los administradores de Atlassian Confluence pueden aplicar las siguientes medidas:

- Bloquear el acceso externo a los sistemas Confluence Server y Data Center

- Verificar que los servicios web orientados a Internet tengan capacidades de monitoreo sólidas y políticas de retención de registros

- Envío de archivos de registro relevantes desde servidores web conectados a Internet a un servidor SIEM o Syslog

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

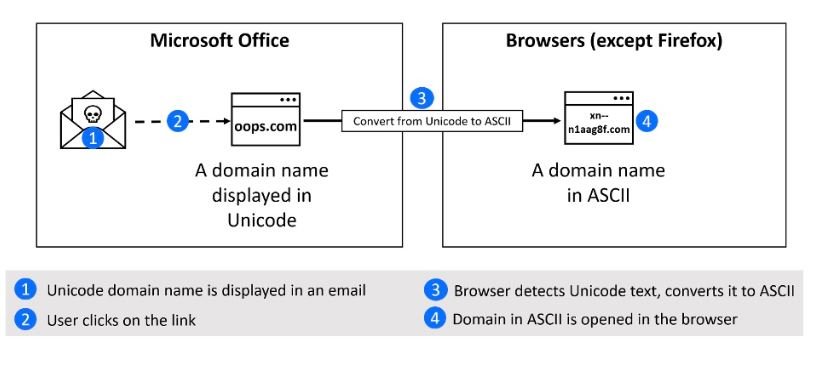

¿CÓMO OCULTAR UN DOMINIO MALICIOSO FALSIFICADO CUANDO LOS USUARIOS SE DESPLAZAN EL MOUSE SOBRE UN ENLACE DE PHISHING O DOCUMENTO DE MICROSOFT OUTLOOK/WORD/EXCEL?

Un reciente reporte señala que las aplicaciones de Microsoft Office podrían verse expuestas a ataques homógrafos basados en nombres de dominio internacionalizado (IDN). En un ataque exitoso, un usuario objetivo desplazándose sobre un enlace en un email de phishing o documento de Word o Excel, podría ser redirigido automáticamente a un dominio malicioso.

El reporte, a cargo de Bitdefender, menciona: “Los usuarios en condiciones de validar un enlace en un cliente email antes de hacer clic en él, serán susceptibles de hacer clic en él porque aún no se ha traducido a un nombre de dominio real en su navegador. El nombre de dominio real solo se vería después de que la página haya comenzado a abrirse”.

El término IDN se refiere a los nombres de dominio que, total o parcialmente, utilizan caracteres de una escritura o alfabeto no latino, que están codificados por el estándar Unicode. Para que el Sistema de nombres de dominio (DNS) pueda interpretarlos correctamente, los IDN se almacenan en el DNS como cadenas ASCII mediante la transcripción Punycode.

Los dominios homógrafos de IDN falsificados pueden ser creados mediante la combinación de letras de diferentes alfabetos, que para el usuario se ven tan parecidas entre sí que es imposible distinguirlos, aunque Unicode los trata como entidades separadas. Este no es un concepto nuevo, aunque sigue siendo un problema para muchos usuarios.

La mayoría de los navegadores, por ejemplo, muestran en la barra de direcciones el nombre real de un nombre de dominio internacionalizado (https://xn--n1aag8f.com, por ejemplo) en lugar del nombre para mostrar el nombre real (https://žugec.com) si el sitio es sospechoso. No obstante, las aplicaciones de Office, incluyendo Outlook, muestran el nombre en otro método:

Dado que la verificación del registro de dominios limita en gran medida qué dominios falsificados se pueden registrar y la mayoría de los navegadores muestran el nombre real del dominio IDN falsificado, los ataques homógrafos de IDN han dejado de ser una amenaza de ciberseguridad constante, aunque los actores de amenazas pueden encontrar formas de desplegar estos ataques a gran escala.

Microsoft reconoció el problema cuando recibió el reporte de Bitdefender, aunque no está claro si el problema será corregido. Mientras el problema es resuelto, las soluciones de seguridad de endpoint y los servicios de reputación de IP y URL podrían colaborar bloqueando la mayoría de los dominios sospechosos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

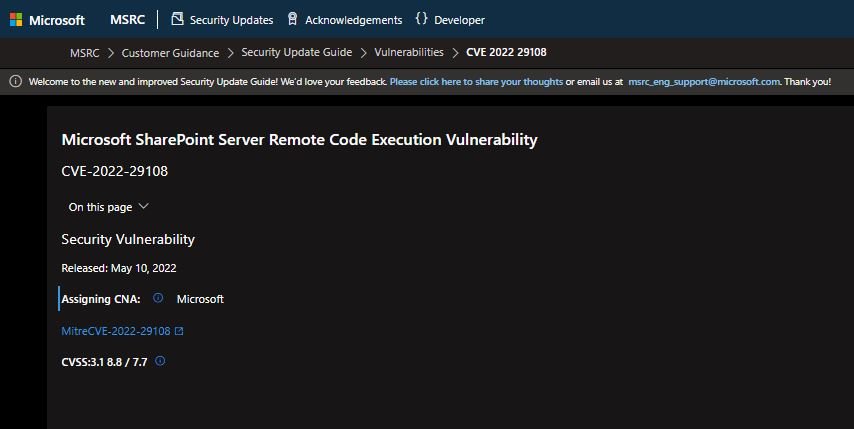

INVESTIGADOR DE SEGURIDAD ENCUENTRA NUEVA FORMA DE EXPLOTAR CVE-2022-22005, ERROR DE DESERIALIZACIÓN EN MICROSOFT SHARPOINT ABORDADO RECIENTEMENTE

A inicios de 2022, Microsoft abordó CVE-2022-22005, una vulnerabilidad de ejecución remota de código (RCE) que utilizaba las funciones de creación de sitios web en SharePoint, lanzando un parche de seguridad. A pesar de que la falla ya había sido corregida, un investigador de seguridad encontró una nueva forma de explotar el error de deserialización mediante la carga de archivos maliciosos en el servidor.

Muchos lenguajes usan serialización y deserialización para pasar objetos complejos a servidores y entre procesos. Si el proceso de deserialización no es seguro, los atacantes podrán explotarlo para enviar objetos maliciosos y ejecutarlos en el servidor. Nguyễn Tiến Giang, investigador de seguridad de StarLabs, descubrió que cuando los servidores se configuran en cierta forma, son propensos a los ataques de deserialización, que eventualmente llevarían a la ejecución de código.

En su blog, el experto explica que los hackers pueden explotar el error creando una SharePoint List en el servidor y cargando una cadena de dispositivos maliciosos con la carga útil de deserialización como un archivo adjunto PNG. Al enviar una solicitud de procesamiento para el archivo cargado, el atacante activará el error y ejecutará la carga útil en la implementación afectada.

La buena noticia es que la falla solo puede ser explotada por actores de amenazas autenticados, además de que se requiere una configuración desactivada por defecto. Esta variante de la vulnerabilidad, identificada como CVE-2022-29108, fue abordada en el parche de Microsoft para mayo.

El experto encontró la falla mientras analizaba CVE-2022-22005, descubriendo que había otra forma de desencadenar el ataque: “En realidad, este error es muy fácil de detectar. Hubo una publicación al respecto marzo; simplemente hay que seguir las instrucciones en esa publicación y las personas pueden detectar fácilmente la nueva variante de CVE-2022-22005. Es como beber un vino viejo de una botella nueva”, bromeó el experto.

Finalmente, el investigador conocido como hir0ot, quien había publicado un análisis detallado sobre CVE-2022-22005, menciona que hay dos formas principales de corregir las fallas de deserialización: limitando los endpoints que deserializan los datos no confiados, o bien usar una carpeta de tipo basada en una lista blanca.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

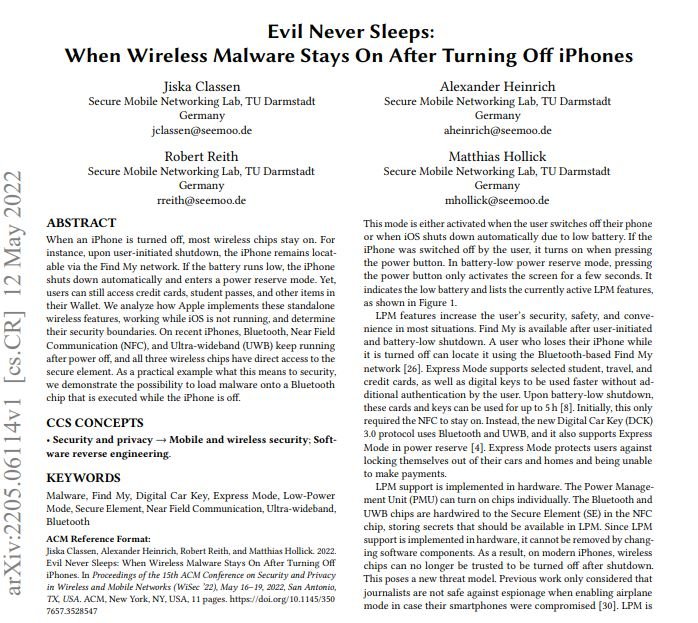

INVESTIGADORES ENCUENTRAN UNA NUEVA FORMA DE HACKEAR DISPOSITIVOS IPHONE INCLUSO CUANDO ESTÁN APAGADOS

Expertos en ciberseguridad publicaron una investigación detallando cómo las funciones inalámbricas Bluetooth, Near Field Communication (NFC) y las tecnologías de banda ultraancha (UWB) en los dispositivos iPhone permitirían desplegar algunas variantes de ciberataques, ya que permanecen activas incluso cuando los dispositivos afectados están apagados.

Estas características tienen acceso a Secure Element, que almacena información confidencial del dispositivo y permanece activa en los modelos más recientes de iPhone incluso con el teléfono apagado. Acorde a los especialistas de la Universidad Técnica de Darmstadt, Alemania, esto permitiría cargar malware en un chip Bluetooth ejecutado en un dispositivo inactivo.

El compromiso de estas funciones permitiría a los actores de amenazas acceder a información protegida, incluyendo detalles de tarjetas de pago, información bancaria y otros detalles. Si bien este riesgo es considerado real y activo, los investigadores reconocen que la explotación de estas fallas es compleja, pues los hackers requerirían cargar malware en un iPhone objetivo cuando está encendido, para lo cual es necesaria una herramienta de ejecución remota de código (RCE).

Según el reporte, el error existe debido a la forma en que se implementa el modo de bajo consumo (LPM) en los chips inalámbricos de Apple: “La configuración LPM se activa cuando el usuario apaga su teléfono o cuando el sistema iOS se apaga automáticamente debido a la falta de batería”.

Los expertos consideran que, además de sus obvias ventajas, la implementación actual de LPM creó nuevos vectores de ataque. La compatibilidad con LPM se basa en el hardware del iPhone, por lo que errores como este no pueden ser corregidos con actualizaciones de software.

En un escenario de ataque, probado por los investigadores, se describe cómo el firmware del smartphone permitiría que los atacantes tuvieran acceso a nivel sistema para la ejecución remota de código empleando una vulnerabilidad Bluetooth conocida, como la popular Braktooth. La investigación fue compartida con Apple antes de su publicación. Aunque la compañía no comentó al respecto, los expertos propusieron que Apple agregue un interruptor basado en hardware para desconectar la batería, impidiendo que las funciones relacionadas con el error reciban energía con el dispositivo apagado.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).