New WhatsApp for Android 2.20.173 web release is available now!https://wabetainfo.com/wa-android-web/ #WhatsApp #Android #Bot

WhatsApp Messenger for Android | WABetaInfo

WhatsApp Messenger for Android (Web Release) page.

wabetainfo.com

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/05/28/hacker-who-stole-15-million-payment-cards-hacked-3600-businesses-finally-arrested/

Cyber security solutions specialists report that the Federal Bureau of Investigation (FBI) arrested an alleged member of FIN7, a well-known hacker group specializing in the theft of financial information that has stolen millions of payment cards and other similar details since it was first detected in 2015.

According to documents filed at U.S. District Court for Western Seattle, US, Denys Iarmak, a Ukrainian citizen, was arrested in Thailand and extradited by American justice last Friday. Iarmak is the fourth individual linked to this hacking group who is arrested within the last two years.

A key element during FIN7’s period of activity has been the creation of a phantom company called Combi Security, which offered supposed cybersecurity services. This company “hired” various programmers for alleged pentesting projects, which were actually cyberattack campaigns. Iamark was recruited this way by FIN7.

Law enforcement agencies say that Iamark managed to extract a large amount of stolen information from the leaders of the cybercriminal group. In addition, as evidence, the authorities filed multiple communications between the hacker and other alleged FIN7 members using the Jabber messaging protocol.

Cyber security solutions specialists note that Iarmak faces multiple charges, including electronic fraud, conspiracy to commit electronic fraud, conspiracy to commit bank fraud, aggravated identity theft, unauthorized access to protected computer equipment, intentionally damage to protected computer equipment, among others.

Regarding the criminal organization FIN7 (also known as Carbanak or Navigator), they are financially motivated hackers who resort mostly to sending phishing emails uploaded from malware, hidden in Word documents or PDFs. The malware used by FIN7 fulfilled various functions to extract information from payment cards, mentioning court documents. One of the main attack vectors employed by these hackers is obtaining card data through attacks on restaurants, casinos and hotels, among other businesses.

According to estimates from it security service specialists, FIN7 has stolen information from more than 15 million payment cards and attacked at least 6,500 point-of-sale terminals worldwide, resulting in losses of millions of dollars for all those affected.

The International Institute of Cyber Security (IICS) notes that the other arrested individuals linked to FIN7 are Dmytro Fedorov, Andrii Kolpakov and Fedir Hladyr.Fedorov was arrested in Poland, while Hladyr and Kolpakov were arrested in Spain in mid-2018. At the moment his trial is interrupted, although it is only a matter of time before the hackers know their sentences.

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/05/28/see-how-this-new-whatsapp-scam-steals-your-verification-codes/

Remote communication tools are especially useful today and, although there are multiple attractive options, WhatsApp remains the most popular service worldwide (with over one billion active users). This huge popularity also poses a disadvantage, as mentioned by experts of a mobile hacking course, as threat actors are always trying to take advantage of the millions of users of this platform with scams and fraudulent messages.

Recently a new scam was detected in which malicious hackers try to fake the verification codes that users of the platform receive when creating a new account or recovering their information on a new device, aiming to gain access to the victims’ phones. Users should remain alert, as the possibility of receiving a malicious message via WhatsApp is considerably high.

As mobile hacking specialists say, WhatsApp does not send messages to its users through the platform (except when sending verification codes via SMS). In cases where the company wants to share information with users, it is always done through its official Twitter account or on its business blog, which are very easy to identify. However, many users ignore this, so hackers came up with the thought of using a phone number to create a WhatsApp account and send messages impersonating an employee of the platform; cybercriminals even use a WhatsApp image as a profile picture.

In the message, written in Spanish, the hackers mention to the victims that their account needs to be verified: “We inform you that someone recently registered for a WhatsApp account using their phone number, we cannot determine if the login is legitimate”; Although this is clearly a scam, many users could fall into the trap.

The experts of the mobile hacking course recommend that WhatsApp users try to identify any indications of suspicious activity, such as poor wording of the message or the unrecognized number. WhatsApp is an encrypted platform, so under no circumstances will users be asked to share verification codes or personal data with alleged support employees.

To prevent these attacks, the International Institute of Cyber Security (IICS) recommends enabling two-factor verification (2FA) in the Settings section of your WhatsApp account, which will add an additional layer of protection in case of verification code theft. Multi-factor authentication is an essential measure to prevent phishing attacks and illegitimate logins.

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/05/28/how-the-amazon-web-services-phishing-attack-vector-works-and-steals-amazon-credentials/

Thousands of public organizations and private companies keep using remote work to comply with isolation measures due to coronavirus combat, so demand for cloud services has been increasing during the last months. Network perimeter security specialists say that even though social distancing is necessary, this behavior has also favored cybercriminals, who now have greater resources to deploy malicious campaigns.

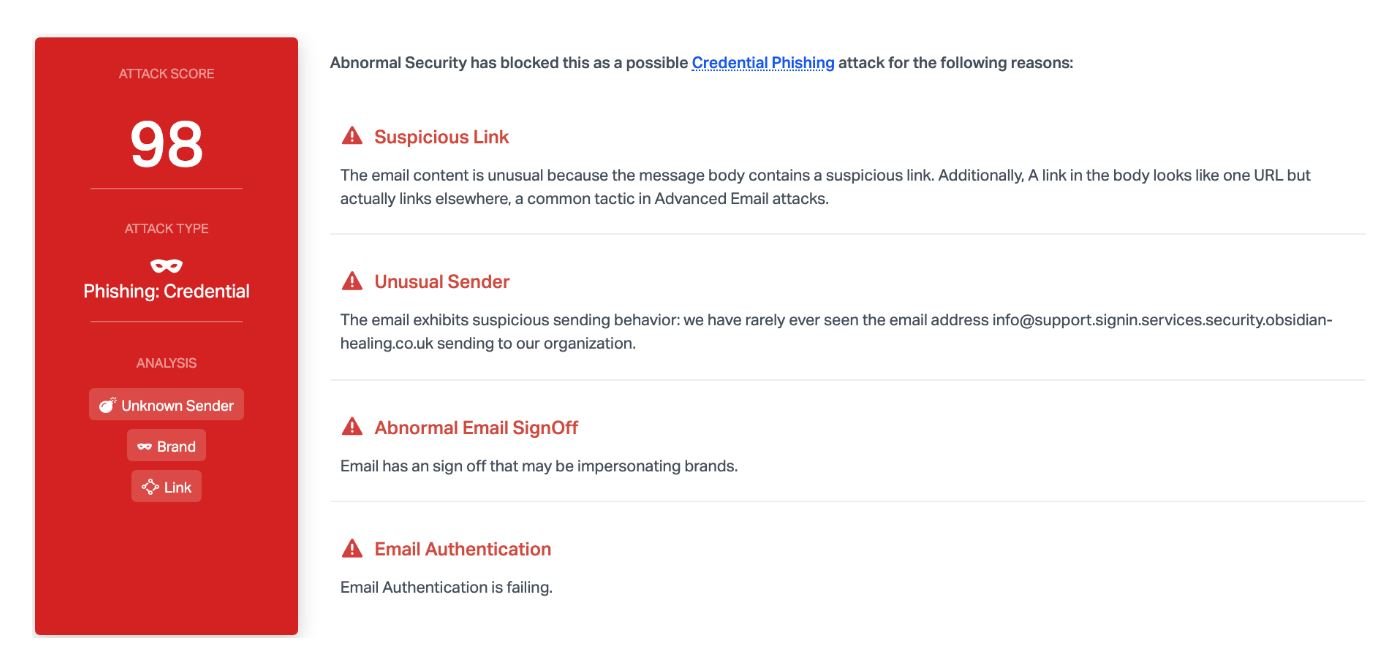

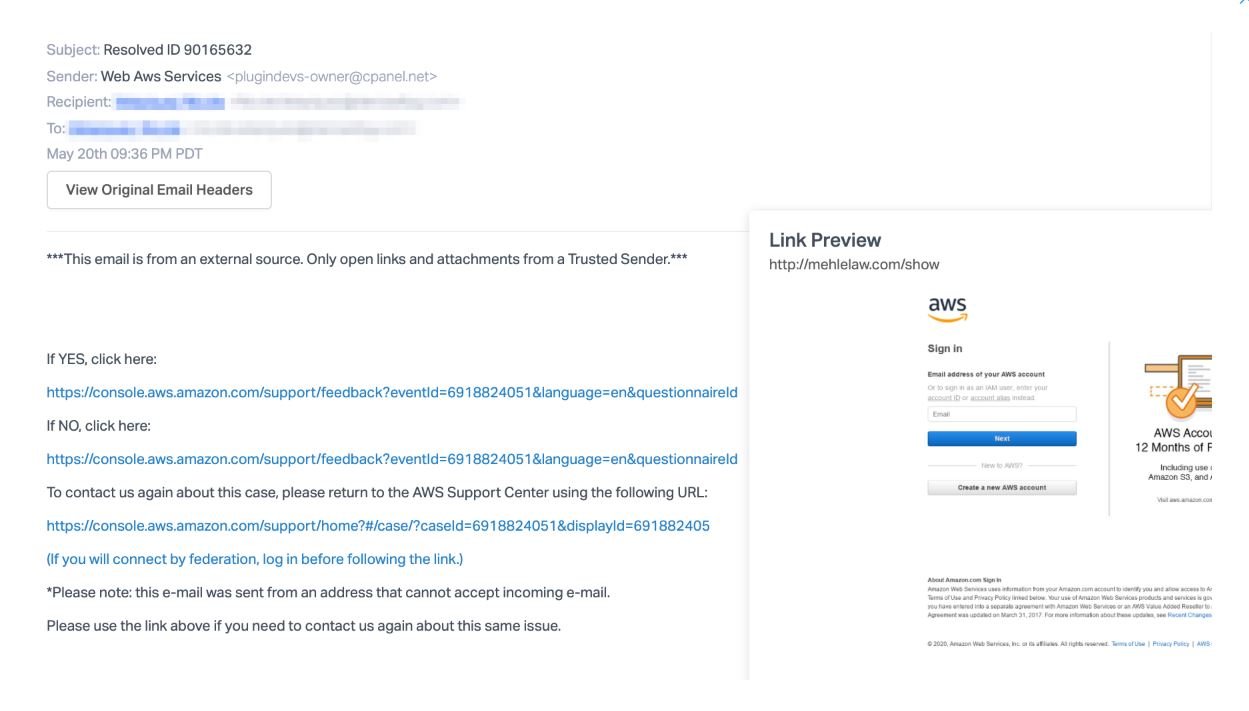

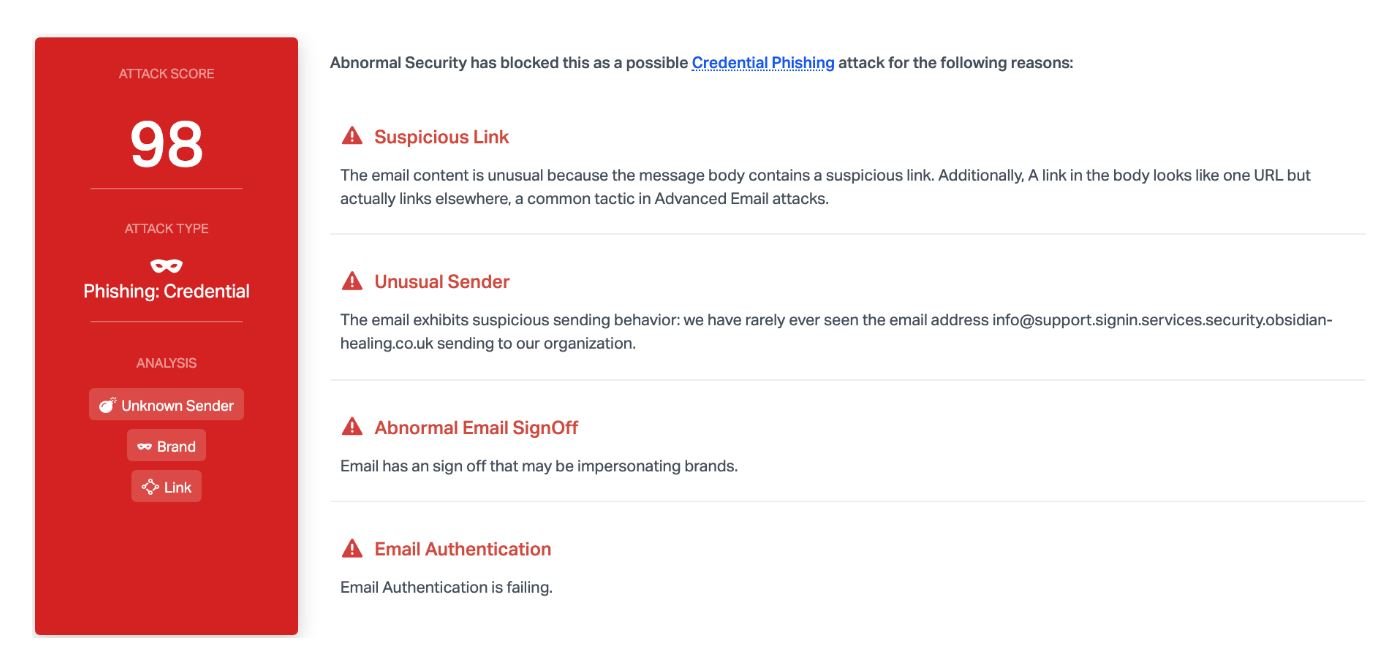

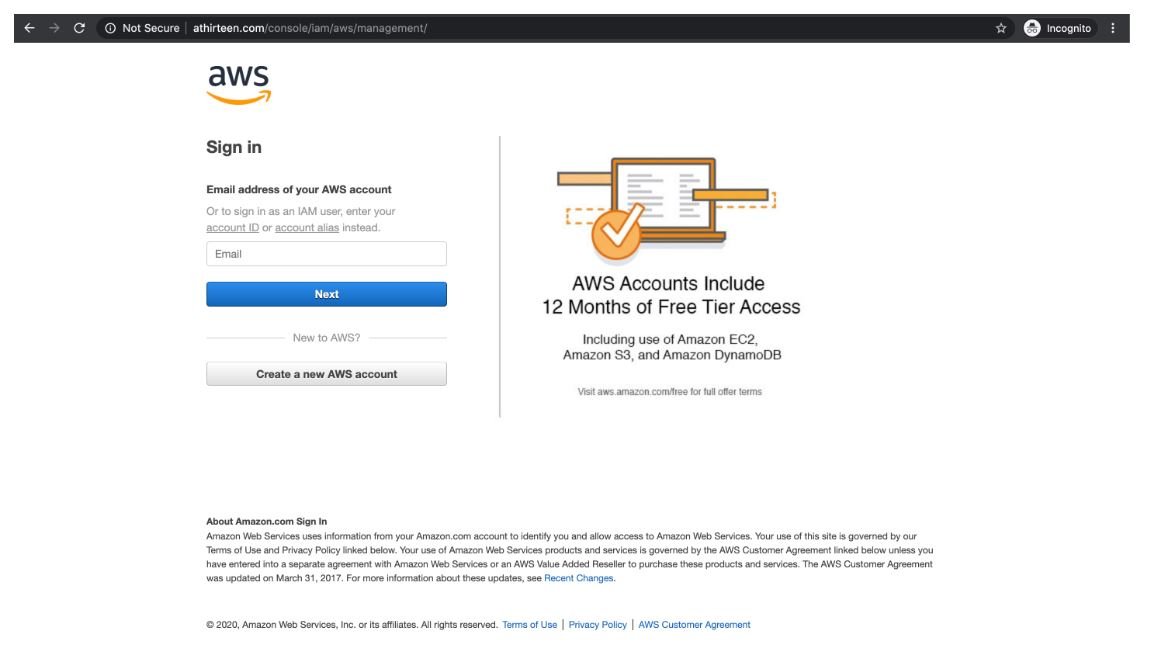

A report from cybersecurity firm Abnormal Security describes a recently detected phishing campaign in which threat actors pose as Amazon staff members to extract access credentials to Amazon Web Services (AWS).

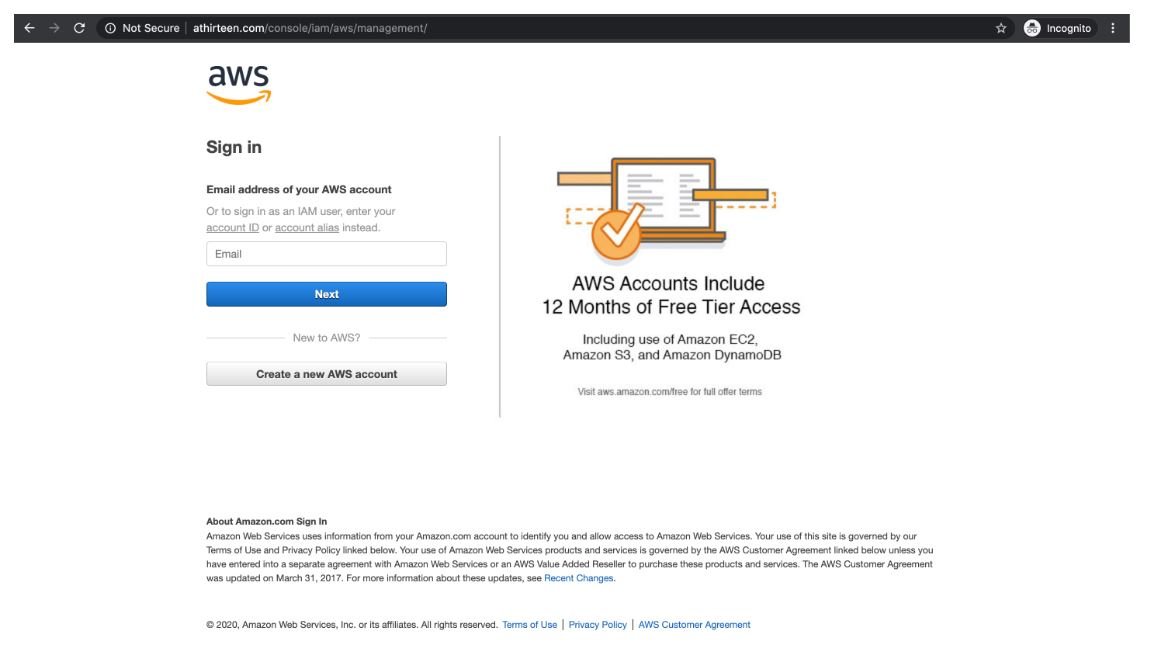

This attack begins with an email, allegedly sent by AWS support, in a format that is actually identical to that of the company’s legitimate notifications. However, when users carefully analyze the content of the message, they may see that the link in the text is different from the Amazon address, although many users may not notice this, the network perimeter security specialists mentioned.

The link contained in the message redirects users to a website identical to AWS login (threat actors even took their time to embed images extracted from the company’s official website). As in any other phishing campaign, this fake login will only work to collect the credentials of unsuspecting users.

Abnormal Security’s network perimeter security specialists claim to have detected multiple versions of this attack, using different sender addresses and a variety of payloads, although all attacks were aimed at stealing AWS login credentials. It should be noted that all emails related to this campaign come from the same IP address, hosted on a French VPN.

Cybersecurity specialist Balaji Parimi points out that this information could be used by threat actors to easily access companies’ most valuable resources, such as intellectual property, human resources information, financial details, growth or expansion plans, among others: “Companies use cloud storage to protect valuable resources. The loss of access credentials would be a severe problem.”

Social distancing measures remain in place in hundreds of cities, and will remain in place over the next few months, so the International Institute of Cyber Security (IICS) anticipates that phishing campaigns targeting remote employees will remain a serious problem in the medium term.

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/05/28/this-armv7-vulnerability-allows-hacking-remotely-smart-cars-like-in-movies/

Smart cars have become one of the main targets of some cybercriminal gangs. Malware reverse engineering experts from the Cisco Customer Experience Assessment and Penetration Team (CX APT) have revealed the finding of a memory corruption vulnerability in ARMv7 that, if exploited, would make it easy to compromise a smart car.

Thanks to the inclusion of computer systems, many today’s cars are considered complex machines beyond mechanical and design aspects, including sensors and other devices that help determine their exact location, engine performance, theft protection and other functions.

In the report, malware reverse engineering experts point out that these sensors provide smart vehicle owners with various indicators in real time, merging mobile components and cloud deployments to facilitate some functions, such as door opening or auto start-up. The implementation of these systems also involves the introduction of multiple attack vectors in vehicles that are connected via mobile networks such as WiFi, Bluetooth, DAB or USB.

Researcher Andrew Tierney mentions that the presence of this failure is not limited to smart cars, but could affect multiple Internet of Things (IoT) deployments: “While it is true that more than 90% of vehicles with satellite systems are based on ARM/Linux, which makes them vulnerable to these failures, the problem extends beyond this implementation, even some industrial controllers could be affected.”

The malware reverse engineering expert ensures that this is a relevant flaw that must be addressed shortly; While OEMs have the ability to fix these vulnerabilities and release updates in short periods of time, there are thousands of enterprise and industrial environments that don’t have the same chance of receiving security patches, so hackers could take advantage of these flaws for years before the risk of exploitation is fully mitigated.

According to the International Institute of Cyber Security (IICS), Cisco’s research team reported the vulnerability to some companies, which have committed to release the corresponding updates by August. While it’s good news, experts believe smart vehicle owners don’t have any protection against these attacks until updates are released. The good news is that exploiting these failures is a complex process, so the possibilities of exploitation in real-world scenarios are actually reduced.

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/hacker-que-robo-15-millones-de-tarjetas-y-ataco-3-mil-600-empresas-finalmente-arrestado/

Especialistas en servicios de seguridad informática reportan que el Buró Federal de Investigación (FBI) arrestó a un presunto miembro de FIN7, un reconocido grupo de hackers especializado en el robo de información financiera que ha robado millones de tarjetas de pago y otros detalles similares desde que fue detectado en 2015.

Acorde a los documentos presentados en el Tribunal de Distrito de E.U. para el Oeste de Seattle, E.U., Denys Iarmak, ciudadano ucraniano, fue arrestado en Tailandia y extraditado por la justicia americana el pasado viernes. Iarmak es el cuarto individuo vinculado a este grupo de hacking que es arrestado durante los últimos dos años.

Un elemento fundamental durante el periodo de actividad de FIN7 ha sido la creación de una compañía fantasma llamada Combi Security, la cual ofrecía supuestos servicios de ciberseguridad. Esta compañía “contrataba” a diversos programadores para presuntos proyectos de pentesting, que en realidad eran campañas de ciberataque. Iamark fue reclutado de esta forma por FIN7.

Las agencias de la ley aseguran que Iamark logró extraer una gran cantidad de información robada a los líderes del grupo cibercriminal. Además, como evidencia, las autoridades presentaron múltiples comunicaciones entre el hacker y otros presuntos integrantes de FIN7 mediante el protocolo de mensajería Jabber.

Los especialistas en servicios de seguridad informática señalan que Iarmak enfrenta múltiples cargos, incluyendo fraude electrónico, conspiración para cometer fraude electrónico, conspiración para cometer fraude bancario, robo de identidad agravado, acceso no autorizado a equipo de cómputo protegido, daño intencional a equipo de cómputo protegido, entre otros.

Respecto a la organización criminal FIN7 (también conocida como Carbanak o Navigator), son hackers con motivaciones financieras que recurren mayoritariamente al envío de emails de phishing cargados de malware, oculto en documentos de Word o PDFs. El malware empleado por FIN7 cumplía con diversas funciones para extraer información de tarjetas de pago, mencionan los documentos de la corte. Uno de los principales vectores de ataque empleados por estos hackers es la obtención de datos de tarjetas a través de ataques a restaurantes, casinos y hoteles, entre otros negocios.

Según estimaciones de especialistas en servicios de seguridad informática, FIN7 ha robado la información de más de 15 millones de tarjetas de pago y atacado al menos 6 mil 500 terminales de puntos de venta en todo el mundo, resultando en pérdidas por millones de dólares para todos los afectados.

El Instituto Internacional de Seguridad Cibernética (IICS) señala que, los otros individuos arrestados vinculados a FIN7 son Dmytro Fedorov, Andrii Kolpakov y Fedir Hladyr.Fedorov fue arrestado en Polonia, mientras Hladyr y Kolpakov fueron detenidos en España a mediados de 2018. Por el momento su juicio se encuentra interrumpido, aunque es cuestión de tiempo para que los hackers conozcan sus sentencias.

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-movil/vea-como-esta-nueva-estafa-de-whatsapp-roba-sus-codigos-de-verificacion/

Las herramientas de comunicación remota son especialmente útiles hoy en día y, aunque existen múltiples opciones atractivas, WhatsApp sigue siendo el servicio más popular a nivel mundial (con más de mil millones de usuarios activos). Esta enorme popularidad también representa una desventaja, mencionan los expertos de un curso para hackear celulares, pues los actores de amenazas siempre están tratando de aprovecharse de los millones de usuarios de esta plataforma con estafas y mensajes fraudulentos.

Recientemente fue detectada una nueva estafa en la que los hackers maliciosos tratan de falsificar los códigos de verificación que los usuarios de la plataforma reciben al crear una nueva cuenta o recuperar su información en un nuevo dispositivo, con el objetivo de ganar acceso a los teléfonos de las víctimas. Los usuarios deben permanecer alertas, pues la posibilidad de recibir un mensaje malicioso vía WhatsApp es considerablemente alta.

Como señalan especialistas del curso para hackear celulares, WhatsApp no envía mensajes a sus usuarios mediante la plataforma (salvo al enviar códigos de verificación vía SMS). En los casos en que la compañía desea compartir información con los usuarios, siempre se realiza mediante su cuenta oficial de Twitter o en su blog empresarial, que son muy fáciles de identificar. No obstante, muchos usuarios ignoran esto, por lo que a los hackers se les ocurrió usar un número telefónico para crear una cuenta de WhatsApp y enviar mensajes suplantando la identidad de algún empleado de la plataforma; los cibercriminales incluso emplean una imagen de WhatsApp como foto de perfil.

En el mensaje, redactado en español, los hackers mencionan a las víctimas que su cuenta requiere ser verificada: “Le informamos que alguien se registró recientemente en una cuenta de WhatsApp usando su número telefónico, no podemos determinar si el inicio de sesión es legítimo”; aunque a todas luces esta es una estafa, muchos usuarios podrían caer en la trampa.

Los expertos del curso para hackear celulares recomiendan a los usuarios de WhatsApp tratar de identificar cualquier indicio de actividad sospechosa, como la deficiente redacción del mensaje o el número no reconocido. WhatsApp es una plataforma cifrada, por lo que bajo ninguna circunstancia se solicitará a los usuarios compartir códigos de verificación o datos personales con supuestos empleados de soporte.

Para prevenir estos ataques, el Instituto Internacional de Seguridad Cibernética (IICS) recomienda habilitar la verificación de dos factores (2FA) en la sección de Configuración de su cuenta de WhatsApp, lo que añadirá una capa de protección adicional en caso de robo de códigos de verificación. La autenticación multi factor es una medida esencial para prevenir ataques de phishing e inicios de sesión ilegítimos.

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/como-funciona-el-ataque-de-phishing-para-robar-credenciales-de-amazon-web-services/

Miles de organizaciones públicas y compañías privadas siguen recurriendo al trabajo remoto para cumplir con las medidas de aislamiento por el combate al coronavirus, por lo que la demanda de servicios en la nube sigue incrementando. Los especialistas en seguridad perimetral aseguran que, a pesar de que el distanciamiento social es necesario, esta conducta también ha favorecido a los cibercriminales, que ahora cuentan con mayores recursos para desplegar campañas maliciosas.

Un reporte de la firma de ciberseguridad Abnormal Security describe un ataque de phishing recientemente detectado en el que los actores de amenazas se hacen pasar por miembros del personal de Amazon con el objetivo de extraer credenciales de acceso a Amazon Web Services (AWS).

Este ataque comienza con un email, supuestamente enviado por el equipo de soporte de AWS, con un formato realmente idéntico al de las notificaciones legítimas de la compañía. No obstante, al analizar con detenimiento el contenido del mensaje puede verse que el enlace que se encuentra en el texto es diferente a la dirección de Amazon, aunque es probable que muchos usuarios no noten esto, mencionan los especialistas en seguridad perimetral.

El enlace contenido en el mensaje redirige a los usuarios a un sitio web idéntico al inicio de sesión de AWS (los actores de amenazas incluso se tomaron el tiempo de incrustar imágenes extraídas del sitio oficial de la compañía). Al igual que en cualquier otra campaña de phishing, este falso inicio de sesión sólo servirá para recolectar las credenciales de usuarios desprevenidos.

Los especialistas en seguridad perimetral de Abnormal Security aseguran haber detectado múltiples versiones de este ataque, empleando diferentes direcciones de envío y una gran variedad de cargas útiles, aunque todos los ataques tenían como meta el robo de credenciales de inicio de sesión de AWS. Cabe señalar que todos los emails relacionados con esta campaña provienen de la misma dirección IP, alojada en una VPN francesa.

Balaji Parimi, especialista en ciberseguridad, señala que esta información podría ser empleada por los actores de amenazas para acceder de forma fácil a los recursos más valiosos de las compañías, como propiedad intelectual, información de recursos humanos, detalles financieros, planes de crecimiento o expansión, entre otros: “Las compañías emplean el almacenamiento en la nube para la protección de recursos valiosos. La pérdida de credenciales de acceso representaría un severo problema”.

Las medidas de distanciamiento social siguen vigentes en cientos de ciudades, y seguirán vigentes durante los siguientes meses, por lo que el Instituto Internacional de Seguridad Cibernética (IICS) prevé que las campañas de phishing apuntando contra empleados a distancia seguirán siendo un problema serio a mediano plazo.

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/esta-vulnerabilidad-de-armv7-permite-hackear-autos-inteligentes-de-forma-remota-como-en-las-peliculas/

Los autos inteligentes se han convertido en uno de los principales objetivos de algunas pandillas cibercriminales. Los expertos en ingeniería inversa de software del Equipo de Evaluación y Penetración de Experiencia de Clientes de Cisco (CX APT) han revelado el hallazgo de una vulnerabilidad de corrupción de memoria en ARMv7 que, de ser explotada, haría muy fácil el compromiso de un auto inteligente.

Gracias a la inclusión de sistemas informáticos, muchos automóviles actuales son considerados máquinas complejas más allá de los aspectos mecánicos y de diseño, incluyendo sensores y otros dispositivos que ayudan a determinar su ubicación exacta, rendimiento del motor, protección anti robo y otras funciones.

En el informe, los expertos en ingeniería inversa de software señalan que estos sensores proporcionan a los propietarios de vehículos inteligentes diversos indicadores en tiempo real, fusionando componentes móviles e implementaciones en la nube para facilitar algunas funciones, como la apertura de las puertas o el arranque del auto. La implementación de estos sistemas también implica la introducción de múltiples vectores de ataque en vehículos que están conectados a través de redes móviles como WiFi, Bluetooth, DAB o USB.

El investigador Andrew Tierney menciona que la presencia de esta falla no se limita a los autos inteligentes, sino que podría afectar a múltiples implementaciones de Internet de las Cosas (IoT): “Si bien es cierto que más del 90% de los vehículos con sistema satelital están basados en ARM/Linux, lo que los hace vulnerables a estas fallas, el problema se extiende más allá de esta implementación, incluso algunos controladores industriales podrían ser afectados”.

El experto en ingeniería inversa de software asegura que esta es una falla relevante que debe ser atendida a la brevedad; si bien los fabricantes de equipo original cuentan con la capacidad de corregir estas vulnerabilidades y lanzar actualizaciones en periodos cortos de tiempo, existen miles de entornos empresariales e industriales que no cuentan con la misma posibilidad de recibir parches de seguridad, por lo que los hackers podrían aprovechar estas fallas durante años antes de que el riesgo de explotación sea completamente mitigado.

Acorde al Instituto Internacional de Seguridad Cibernética (IICS), el equipo de investigación de Cisco notificó la vulnerabilidad a algunas compañías, que se han comprometido a lanzar las actualizaciones correspondientes antes del mes de agosto. Aunque son buenas noticias, los expertos creen que los propietarios de vehículos inteligentes no cuentan con ninguna protección contra estos ataques hasta que las actualizaciones sean lanzadas. La buena noticia es que la explotación de estas fallas es un proceso complejo, por lo que las posibilidades de explotación en escenarios reales se ven realmente reducidas.

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/25-vulnerabilidades-criticas-en-zephyr-rtos-y-mcuboot-bootloader-asegure-sus-dispositivos-iot/

Los desarrolladores de Zephyr se han llevado una desagradable sorpresa. Una auditoría realizada por expertos en análisis de vulnerabilidades de NCC Group ha revelado 25 vulnerabilidades en este sistema operativo en tiempo real (RTOS) pensado para su uso en dispositivos de Internet de las Cosas (IoT).

Los expertos encontraron 6 vulnerabilidades en el stak de red, 5 en los controladores de llamadas del sistema, 5 en el subsistema USB, 4 en el kernel, 3 en el mecanismo de actualización de firmware y 2 fallas más en el shell de comandos. Dos de estas fallas son consideradas críticas, otras dos son consideradas de seriedad alta, mientras que el resto recibieron puntajes medianos y bajos. Las fallas críticas afectan el stack IPv4 y el analizador MQTT; las vulnerabilidades de severidad alta afectan los componentes para USB en el sistema.

Hasta el momento sólo han sido lanzadas correcciones para las 15 fallas más peligrosas, aunque los desarrolladores no han terminado de corregir todos los errores encontrados por los expertos en análisis de vulnerabilidades.

Una de las fallas más peligrosas reside en el stack de IPv4, y su explotación podría conducir a un escenario de corrupción de memoria durante el procesamiento de paquetes ICMP especialmente diseñados. Por otra parte, la vulnerabilidad en el analizador de protocolo MQTT, generada por una insuficiente verificación de longitud en los campos de encabezados, lo que podría conducir a la ejecución remota de código.

Entre los problemas derivados de la explotación del resto de las vulnerabilidades se encuentran los ataques de denegación de servicio (DoS), ejecución de código a nivel de kernel, entre otros. Los expertos en análisis de vulnerabilidades mencionan que la mayor parte de estas fallas están relacionadas con la falta de comprobaciones en diversas funciones del sistema, lo que podría conducir a problemas adicionales.

Otras fallas afectan el stack USB y los controladores individuales. Por ejemplo, un problema en el almacenamiento masivo USB le permite causar un desbordamiento del búfer y ejecutar código a nivel kernel cuando se conecta el dispositivo a un host atacante. Además, se estudió el código del cargador de arranque abierto MCUboot, en el que se encontró una vulnerabilidad de seriedad reducida, cuya explotación podría conducir a un desbordamiento de búfer al usar el protocolo de administración simple (SMP) mediante UART.

Los desarrolladores de Zephyr se han comprometido a lanzar las actualizaciones para las vulnerabilidades que no han sido corregidas. Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática puede ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

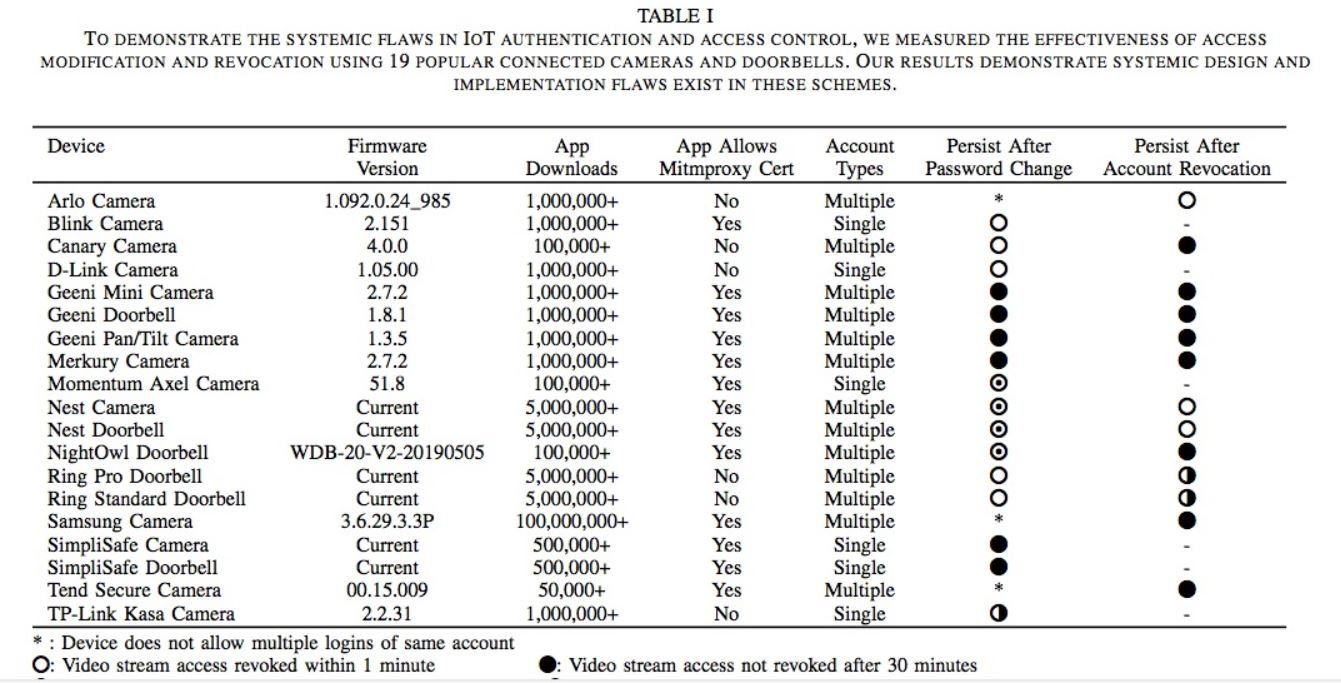

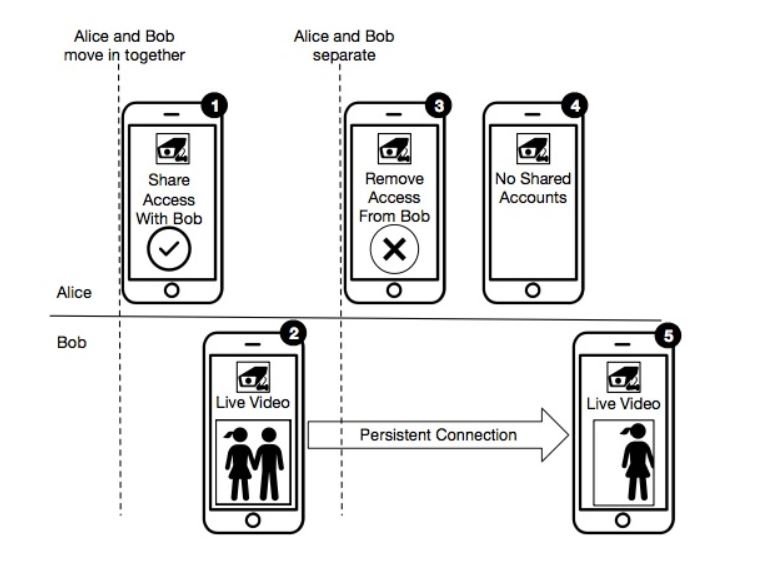

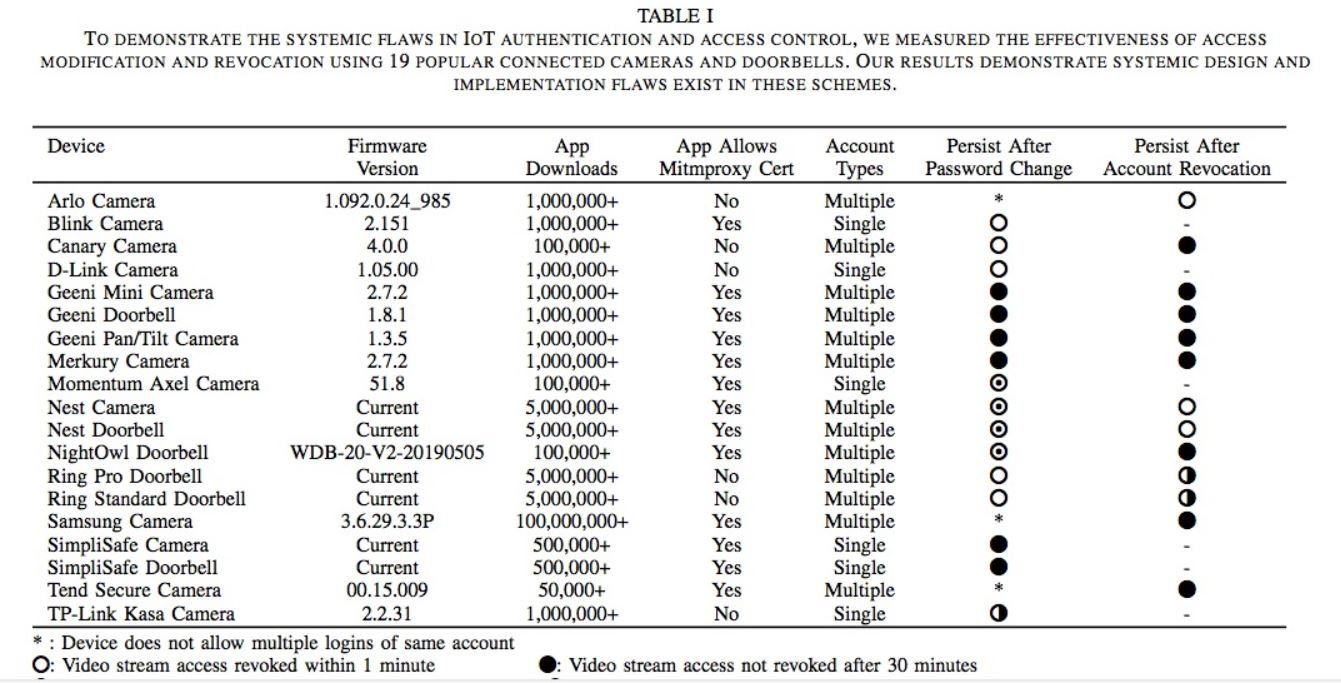

A medida que crece el uso de dispositivos de Internet de las Cosas (IoT) en entornos domésticos también incrementan los reportes sobre riesgos de seguridad y privacidad. Blake Janes, un estudiante de informática de Florida Tech, reveló el hallazgo de lo que llamó “fallas sistemáticas de diseño” en las cámaras y timbres inteligentes de Nest, Ring, SimpliSafe y otras ocho compañías; estas fallas permitirían que una cuenta compartida supuestamente eliminada permanezca activa y con total acceso a las transmisiones de video.

Este hallazgo fue publicado por Janes y dos de sus colegas en el documento “Historia interminable: Fallas de diseño de autenticación y control de acceso en dispositivos IoT compartidos”.

El joven investigador descubrió que el mecanismo para remover las cuentas de usuario no funciona como debería en muchos de estos dispositivos, pues no se eliminan las cuentas de usuario activas. Esta condición permitiría que actores de amenazas exploten la falla y obtengan acceso al sistema con la posibilidad de grabar audio y video sin que los administradores de los dispositivos afectados puedan detectar esta actividad.

“Piense en esto: una pareja que compartía el mismo hogar se divorcia; ambos cuentan con acceso a su sistema de vigilancia. El sujeto A elimina el acceso del sujeto B, aunque esta acción no se replica en el smartphone del sujeto B. Esto quiere decir que, a pesar de que el sujeto A revoque otros accesos y restablezca la contraseña para acceder al dispositivo, el sujeto B aún contará con acceso a los datos de la cámara, incluyendo la transmisión de audio y video”, menciona Janes.

Los investigadores atribuyen este comportamiento al hecho de que el otorgamiento de acceso se realiza en la nube y no de forma local (usando las apps móviles de los sistemas de vigilancia o interfaces de administración web). Acorde al Instituto Internacional de Seguridad Cibernética (IICS), las compañías decidieron adoptar este enfoque debido a que permite que las cámaras transmitan datos sin necesidad de emplear forzosamente un smartphone. Además, estos dispositivos fueron diseñados para que los usuarios no tuvieran que responder a solicitudes de acceso de forma frecuente, pues esto incrementa el tiempo requerido para acceder a los datos transmitidos por la cámara, algo contraproducente al tratarse de un sistema de esta naturaleza.

Uno de los factores más inquietantes sobre este hallazgo es el hecho de que los actores de amenazas no requerirían emplear herramientas de hacking sofisticadas para acceder a las transmisiones de estas cámaras, pues sólo se necesita cualquier aplicación o interfaz de usuario.

Entre las compañías cuyos productos contienen este error se encuentran Blink, Canary, D-Link, Merkury, Momentum Axel, Nest, NightOwl, Samsung, SimpliSafe, TP-Link. Los usuarios de dispositivos comprometidos deben permanecer alertas para instalar las actualizaciones de firmware que lancen los fabricantes. Verificar las configuraciones de sus dispositivos también es una buena medida preliminar.

Los fabricantes cuyos productos se ven afectados por estas fallas ya han sido notificados y están trabajando en la implementación de las estrategias adecuadas para corregirlas. Además, Google entregó una recompensa de más de 3 mil dólares a los investigadores por la identificación de una falla adicional en Nest; por su parte, firmas como Samsung y Ring corregirán la falla en colaboración con los investigadores.

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/05/27/25-critical-vulnerabilities-in-zephyr-rtos-mcuboot-bootloader-secure-your-iot-devices/

The developers of Zephyr have taken a nasty surprise. An audit by vulnerability assessment experts from NCC Group has revealed 25 vulnerabilities in this real-time operating system (RTOS) designed for use on Internet of Things (IoT) devices.

Experts found 6 vulnerabilities in the network stack, 5 on system call controllers, 5 on the USB subsystem, 4 in the kernel, 3 in the firmware update mechanism, and 2 more failures in the command shell. Two of these failures are considered critical, two others are considered high serious, while the rest received medium and low scores. Critical failures affect the IPv4 stack and MQTT parser; High severity vulnerabilities affect USB components in the system.

So far only fixes have been released for the 15 most dangerous flaws, although the developers have not finished fixing all the bugs found by vulnerability assessment experts.

One of the most dangerous failures lies in the IPv4 stack, and its exploitation could lead to a memory corruption scenario during the processing of specially designed ICMP packets. On the other hand, the vulnerability in the MQTT protocol parser generated by insufficient length verification in the header fields, which could lead to remote code execution.

Problems arising from exploiting the rest of the vulnerabilities include denial of service (DoS), kernel-level code execution, and more. Vulnerability assessment experts mention that most of these failures are related to the lack of checks on various system functions, which could lead to additional problems.

Other failures affect the USB stack and individual drivers. For example, a usb mass storage issue allows you to cause a buffer overflow and run kernel-level code when the device is connected to an attacking host. In addition, the code of the MCUboot open boot loader, which found a reduced seriousness vulnerability, which could lead to a buffer overflow when using simple management protocol (SMP) using UART, was studied.

Zephyr developers are committed to releasing updates for vulnerabilities that have not been fixed. For further reports on vulnerabilities, exploits, malware variants and computer security risks you can access the Website of the International Institute of Cyber Security (IICS), as well as the official platforms of technology companies.

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/05/27/zero-day-bug-allows-spying-on-security-doorbell-cameras-ring-nest-simplisafe-8-others-affect-40-million-users/

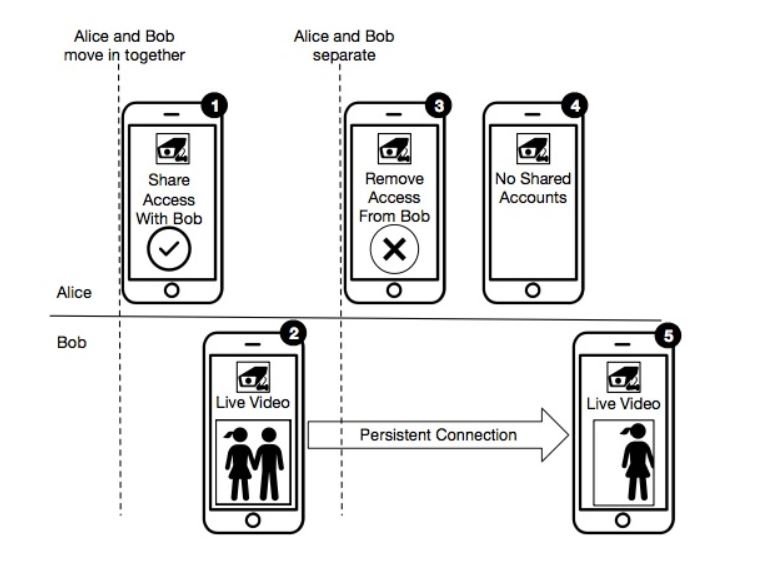

As the use of Internet of Things (IoT) devices in home environments grows, so do reports of security and privacy risks. Blake Janes, a computer science student at Florida Tech, revealed the finding of what he called “systematic design flaws” in the smart cameras and doorbells of Nest, Ring, SimpliSafe and eight other companies; these flaws would allow a supposedly deleted shared account to remain active and with full access to video streams.

This finding was published by Janes and two of her colleagues in the document “Never ending story: Authentication and Access Control Design Flaws in Shared IoT Devices”.

The young researcher found that the mechanism for removing user accounts does not work as it should on many of these devices, as active user accounts are not deleted. This condition would allow threat actors to exploit the flaw and gain access to the system with the ability to record audio and video without the administrators of the affected devices being able to detect this activity.

“Think of this: a couple who shared the same home is divorced; both have access to their surveillance system and Subject A removes the access for subject B, although this action is not replicated to Subject B’s smartphone. This means that even though Subject A revokes other accesses and resets the password to access the device, Subject B will still have access to the camera data, including audio and video streaming,” Janes says.

Researchers attribute this behavior to the fact that the granting of access is done in the cloud and not on-premises (using mobile apps from surveillance systems or web management interfaces). According to the International Institute of Cyber Security (IICS), the companies decided to take this approach because it allows cameras to transmit data without the need to forcibly use a smartphone. In addition, these devices were designed so that users did not have to respond to frequently access requests, as this increases the time required to access the data transmitted by the camera, something counterproductive as it is a system of this nature.

One of the most disturbing factors about this finding is the fact that threat actors would not require using sophisticated hacking tools to access the transmissions of these cameras, as only any application or user interface is needed.

Companies whose products contain this error include Blink, Canary, D-Link, Merkury, Momentum Axel, Nest, NightOwl, Samsung, SimpliSafe, TP-Link. Users of compromised devices must remain alert to install firmware updates released by manufacturers. Verifying your device settings is also a good preliminary measure.

Manufacturers whose products are affected by these flaws have already been reported and are working on implementing appropriate strategies to correct them. In addition, Google gave a reward of more than $3,000 USD to investigators for identifying an additional flaw at Nest; for their part, firms such as Samsung and Ring will correct the flaw in collaboration with researchers.

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/05/13/this-t-shirt-makes-you-invisible-in-front-of-any-camera-in-the-world/

Facial surveillance and recognition systems have evolved considerably, but so have methods to deceive this kind of software. According to cloud computing security services experts, a group of IBM researchers have developed a T-shirt stamped with a kaleidoscopic patch that makes the carrier undetectable for facial recognition systems with artificial intelligence. This T-shirt is a new option of what experts call “adversary items”, which are physical objects designed to counteract some technological implementation, such as surveillance systems.

These objects alter the functioning of neural networks used for object detection. Under normal conditions a neural network recognizes an individual or object which is within its visual field and assigns it a recognition flag.

The group of researchers found the boundary points of a neural network, which are the thresholds within which it is decided whether or not something is a particular object. Thanks to this, experts were able to create a design capable of confusing the network classification system with artificial intelligence.

Experts conducted the tests using two neural object recognition networks (YOLOv2 and Faster R-CNN). As a result, cloud computing security services experts identified areas of the body where it was possible to add pixels to confuse the artificial intelligence system, making the user virtually invisible to surveillance cameras.

Previous research has already sought the right object design to deceive these systems. A couple of years ago, a Carnegie Mellon team created glasses capable of bypassing the most sophisticated surveillance systems to prevent the wearer from being detected. Other research has focused on traffic monitoring systems and speed limits.

However, cloud computing security services experts point out that previous attempts have been tested only on static material, as getting this to work with real surveillance systems is much more complex: “Going completely unnoticed for surveillance systems during a full video sequence is the real challenge,” says Battista Biggio, a researcher at the University of Cagliari.

The creators of this T-shirt claim to be the first to overcome these challenges and evade detection even in a complete video sequence. According to your report, this is due to the use of a “transformer”, a method of measuring how a T-shirt moves and then adding those patterns to the design.

Despite the success achieved during testing, the International Institute of Cyber Security (IICS) anticipates that it will be difficult for these kinds of objects to be used in reality with the same results, as these systems are constantly updated and, depending on how a pattern of shapes and colors is perceived, multiple failures can occur.

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/05/13/new-technique-for-firewall-and-antivirus-evasion-used-by-youtube-malware/

The 2019 cybersecurity community was surprised by the emergence of Astaroth, a Trojan developed for information theft that quickly became one of the most popular malware variants. Now, cloud security course experts point out that this malware has evolved to add anti-malware and anti-security analysis controls, making it an extremely stealth variant.

Apparently, Astaroth’s highest concentration of activity is in Brazil. Although researchers have so far not mentioned the likely causes of this behavior, this is an advantage, as experts can continue to investigate this malware before it spreads to more countries.

Cofense’s cloud security course experts were the first to detect malware nearly two years ago, although reports from IMB and Microsoft researchers have also emerged. With each new report, experts noticed new features in malware, infection chain improvements, and increasingly complex evasion capabilities.

In one of the most recent reports regarding Astaroth, Cisco Talos experts claim that malware follows a process of constant evolution. As at startup, the Trojan is still distributed by sending spam emails, although experts point to the emergence of two new features.

One of Astaroth’s new features is a collection of anti-sandbox and anti-security scanning controls; the Trojan runs these checks before running itself, making sure it is running on a real computer and not in an isolated environment. Thanks to this feature, Astaroth operators prevent payloads from being identified as malware, so infection levels will remain very high and victims and security companies will have fewer resources to identify these infections. “This is a very difficult malware to analyze,” concludes the report of cloud security course experts.

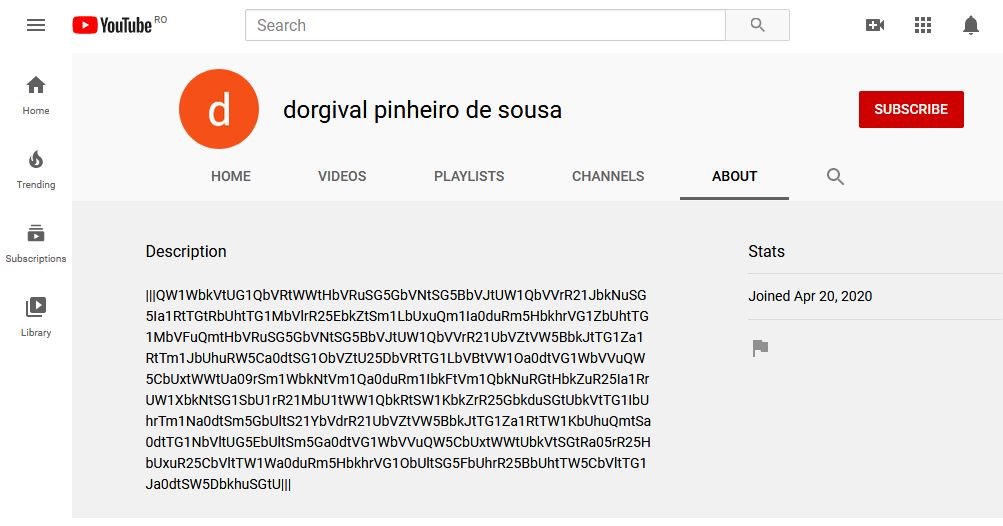

The second of Astaroth’s new features detected by researchers is the difficulty in stopping their communications with their command and control (C&C) servers. Malware developers added descriptions of random YouTube channels to hide the URL from their servers.

The report mentions that, after Astaroth infects the target system, the Trojan connects to a YouTube channel and extracts its description. After encoding this text, the malware receives new instructions and sends the extracted information from the target system for storage in a location controlled by the hackers. Other malware variants, such as Janicab, have employed similar techniques to hide previously. However, experts point to its presence in Astaroth’s code as a sign of the level of sophistication of the Trojan’s creators.

For further reports on vulnerabilities, exploits, malware variants and computer security risks you can access the website of the International Institute of Cyber Security (IICS), as well as the official platforms of technology companies.

CONTENIDO ORIGINAL: https://noticiasseguridad.com/tecnologia/esta-camiseta-te-hace-invisible-frente-a-cualquier-camara-del-mundo/

Los sistemas de vigilancia y reconocimiento facial han evolucionado de forma considerable, aunque también lo han hecho los métodos para engañar a esta clase de software. Acorde a expertos en servicios de seguridad en la nube, un grupo de investigadores de IBM han desarrollado una camiseta estampada con un parche de color caleidoscópico que vuelve al portador indetectable para los sistemas de reconocimiento facial con inteligencia artificial. Esta camiseta es una nueva opción de lo que los expertos llaman “artículos adversarios”, que son objetos físicos pensados para contrarrestar alguna implementación tecnológica, como los sistemas de vigilancia.

Estos objetos alteran el funcionamiento de las redes neuronales utilizadas para la detección de objetos. En condiciones normales, una red neuronal reconoce a un individuo u objeto dentro de su campo visual y le asigna una etiqueta de reconocimiento.

El grupo de investigadores encontró los puntos límite de una red neuronal, que son los umbrales dentro de los que se decide si algo es o no determinado objeto. Gracias a esto, los expertos pudieron crear un diseño capaz de confundir al sistema de clasificación de la red con inteligencia artificial.

Los expertos realizaron las pruebas empleando dos redes neuronales de reconocimiento de objetos (YOLOv2 y Faster R-CNN). Gracias a esto, los expertos en servicios de seguridad en la nube identificaron las áreas del cuerpo en las que era posible agregar píxeles para confundir al sistema de inteligencia artificial, por lo que el usuario se volvía virtualmente invisible para las cámaras de vigilancia.

Investigaciones anteriores ya han buscado el diseño de objetos adecuado para engañar a estos sistemas. Hace un par de años, un equipo de Carnegie Mellon creó unos anteojos capaces de esquivar a los sistemas de vigilancia más sofisticados y así evitar que el portador fuese detectado. Otras investigaciones se han enfocado en los sistemas de monitoreo de tránsito y límites de velocidad.

No obstante, los expertos en servicios de seguridad en la nube señalan que los intentos anteriores han sido probados sólo sobre material estático, pues lograr que esto funcione con los sistemas de vigilancia reales es mucho más complejo: “Pasar completamente inadvertido para los sistemas de vigilancia durante una secuencia de video completa es el verdadero desafío”, asegura Battista Biggio, investigador de la Universidad de Cagliari.

Los creadores de esta camiseta aseguran ser los primeros en superar estos retos y evadir la detección incluso en una secuencia de video completa. Acorde a su informe, esto se debe al uso de un “transformador”, un método para medir la forma en la que se mueve una camiseta para posteriormente agregar esos patrones al diseño.

A pesar del éxito obtenido durante las pruebas, el Instituto Internacional de Seguridad Cibernética (IICS) prevé que será complicado que esta clase de objetos se empleen en la realidad con los mismos resultados, pues estos sistemas se actualizan constantemente y, al depender de cómo es percibido un patrón de formas y colores, múltiples fallas pueden presentarse

CONTENIDO ORIGINAL: https://noticiasseguridad.com/malware-virus/nueva-tecnica-para-evasion-de-antivirus-y-firewall-utilizada-por-el-malware-de-youtube/

El 2019 la comunidad de la ciberseguridad se sorprendió por la irrupción de Astaroth, un troyano desarrollado para el robo de información que rápidamente se convirtió en una de las variantes de malware más populares. Ahora, expertos en seguridad en la nube señalan que este malware ha evolucionado para agregar controles anti malware y anti análisis de seguridad, lo que lo volvió una variante extremadamente sigilosa.

Al parecer, la mayor concentración de actividad de Astaroth está en Brasil. Aunque hasta ahora los investigadores no han mencionado las causas probables de esta conducta, esta es una ventaja, pues los expertos pueden seguir investigando este malware antes de que se propague a más países.

Los expertos en seguridad en la nube de Cofense fueron los primeros en detectar el malware hace casi dos años, aunque también han surgido reportes de investigadores de IMB y Microsoft. Con cada nuevo reporte, los expertos notaban nuevas características en el malware, mejoras en la cadena de infección y capacidades de evasión cada vez más complejas.

En uno de los reportes más recientes referentes a Astaroth, los expertos de Cisco Talos afirman que el malware sigue un proceso de evolución constante. Al igual que al inicio, el troyano sigue siendo distribuido mediante el envío de emails de spam, aunque los expertos señalan la aparición de dos nuevas características.

Una de las nuevas funciones de Astaroth es una colección de controles anti-sandbox y anti-análisis de seguridad; el troyano ejecuta estas comprobaciones antes de ejecutarse a sí mismo, asegurándose de que se está ejecutando en una computadora real y no en un entorno aislado. Gracias a esta función, los operadores de Astaroth evitan que las cargas útiles sean identificadas como malware, de modo que los niveles de infección seguirán siendo muy altos y las víctimas y compañías de seguridad contarán con menos recursos para identificar estas infecciones. “Este es un malware muy difícil de analizar”, concluye el reporte de los expertos en seguridad en la nube.

La segunda de las nuevas funciones de Astaroth detectadas por los investigadores es la dificultad para detener sus comunicaciones con sus servidores de comando y control (C&C). Los desarrolladores del malware agregaron descripciones de canales de YouTube aleatorios para ocultar la URL de sus servidores.

El reporte menciona que, después de que Astaroth infecta al sistema objetivo, el troyano se conecta a un canal de YouTube y extrae su descripción. Después de codificar este texto, el malware recibe nuevas instrucciones y envía la información extraída del sistema objetivo para su almacenamiento en una ubicación controlada por los hackers. Otras variantes de malware, como Janicab, han empleado técnicas similares para ocultarse anteriormente. No obstante, los expertos señalan su presencia en el código de Astaroth como muestra del nivel de sofisticación de los creadores del troyano.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática puede ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

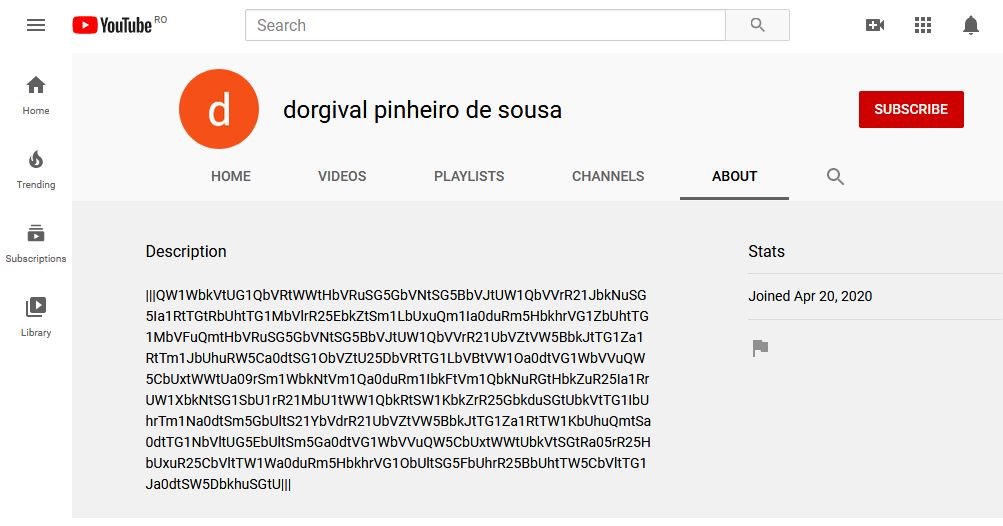

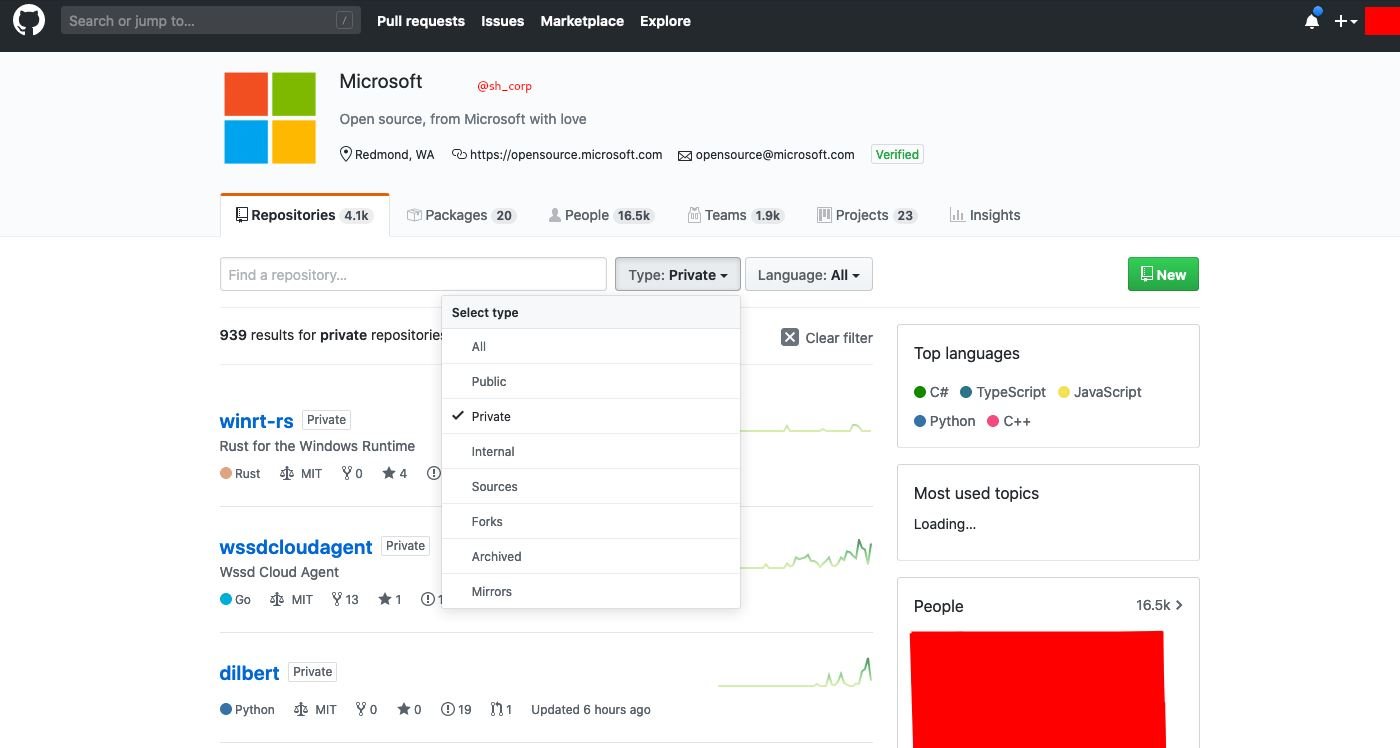

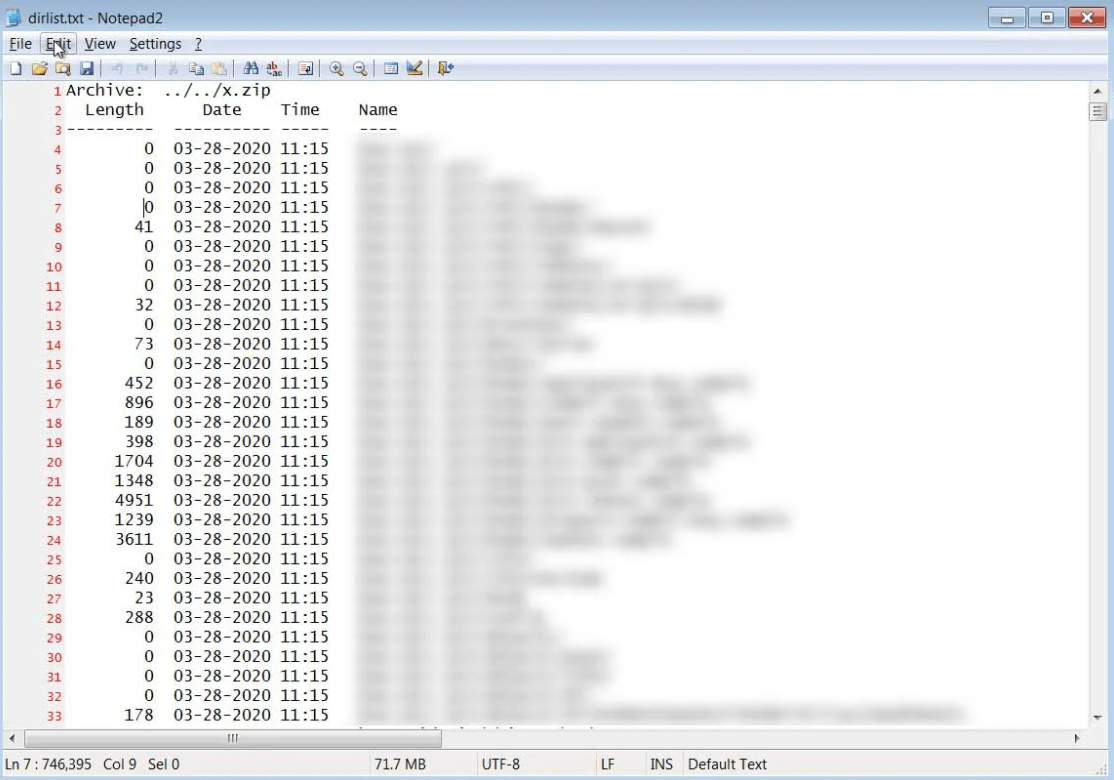

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/05/07/microsoft-is-owner-of-github-and-its-own-github-account-hacked/

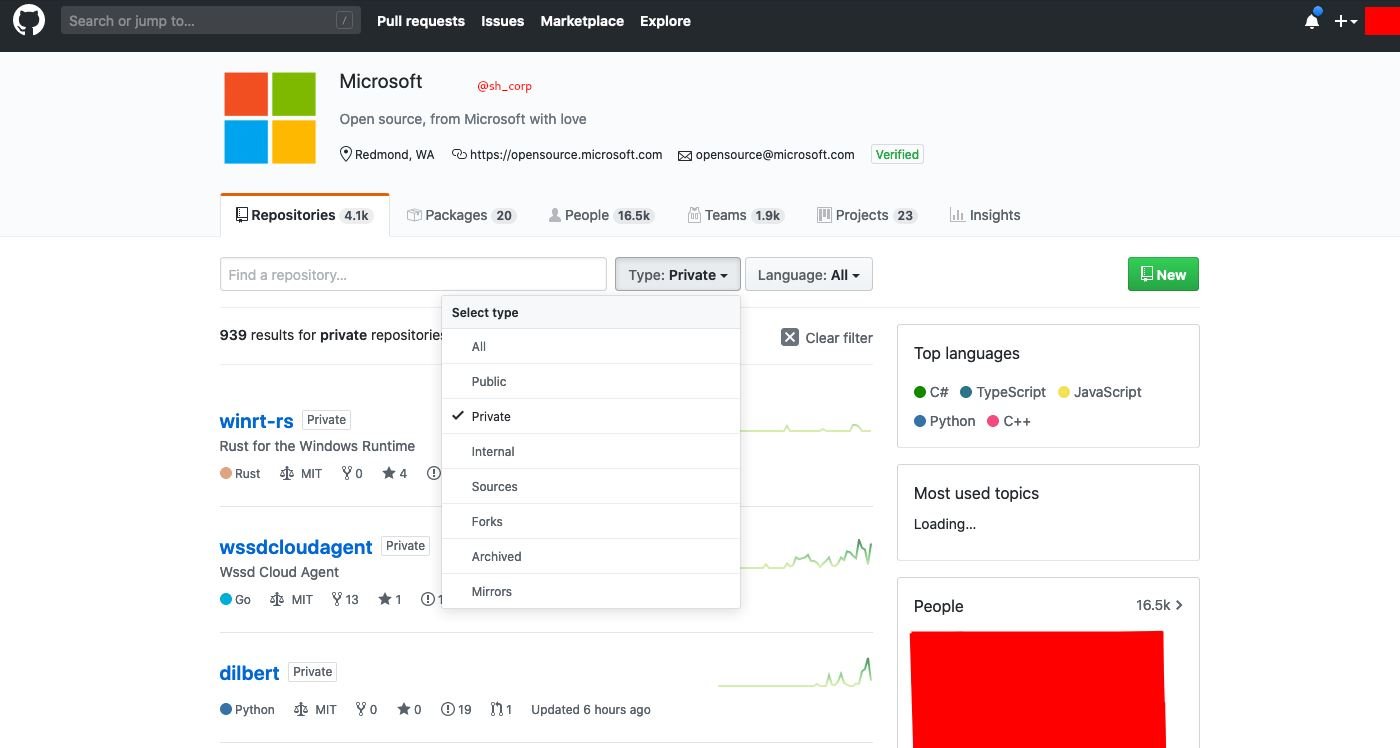

Even big tech companies are exposed to critical cybersecurity incidents. Specialists in secure data erasure report that an alleged hacker (self-appointed Shiny Hunters) claims to have stolen more than 500 GB of data stored in Microsoft’s private repositories on GitHub.

The alleged hacker contacted the moderators of the specialized platform BleepingComputer, to which he confirmed he managed to download the 500 GB of private projects in order to sell the information, although he notes that he changed his mind and decided to leak them at no cost.

From the timestamps on the leaked files, experts in secure data erasure deduced that the data breach may have occurred on March 28, 2020. In addition, Shiny Hunters told BleepingComputer that he no longer has access to the compromised account.

The threat actor offered to post 1 GB of files on a hacking forum for registered members to use site ‘credits’ to gain access to the exposed data. As some of the leaked files contain Chinese text or references to latelee.org, other hackers who frequent this forum do not feel that the data is real.

In addition, in a list of directories and samples from other private repositories sent to the platform, the stolen data appears to be mainly code samples, test projects, an e-book and other generic articles, as mentioned by experts in secure data erasure. However, some other repositories appear to contain more important information, but not enough for Microsoft to be sufficiently interested in the incident.

On the other hand, a researcher at cyber intelligence firm Under the Breach claims that he was able to access the full leak in the hacker forum, although he also doesn’t think there’s much to worry about. Still, the researcher exaggerated his concern that the API’s private keys or passwords may have been accidentally left in some of the private repositories, as other developers did in the past.

In this regard, Sam Smith, a Microsoft employee, responded to Under the Breach by stating that he thought the leak was false as “Microsoft has a rule that says GitHub repositories must become public after 30 days”. BleepingComputer tried to contact Microsoft, but the company has not responded.

For further reports on vulnerabilities, exploits, malware variants and computer security risks you can access the website of the International Institute of Cyber Security (IICS), as well as the official platforms of technology companies.

According to data security training specialists, Fresenius, Europe’s largest private hospital operator company, has been the victim of a ransomware attack on its IT systems. The company said the incident has limited some of its operations, but that patient care services remain smoothly.

Fresenius Group is integrated by four independent firms:

A couple of days ago, a user of the KrebsOnSecurity website (who asked to remain anonymous) revealed that one of his relatives working for Fresenius in the U.S. reported that all computer equipment in the building had been compromised by a cyberattack, affecting the company’s operations globally, as mentioned by data security training experts.

The informant claims that it is an infection of the Snake ransomware, a little-known and identified variant in early 2020. As usual in these attacks, the company’s data was encrypted and hackers demand a payment in Bitcoin in exchange for restoring access to compromised information.

Shortly after this leak, a company spokesman stated, “I can confirm that Fresenius’ IT team detected a virus on the company’s computers. We implemented some security protocols in response to the incident, so we get the infection deployed on a large scale; our IT teams continue to work to resolve the issue as soon as possible to ensure that our operations are maintained.”

Recently an untimely wave of similar attacks has been detected against medical service providers, data security training experts report. In April, Interpol issued a report pointing to an unusual increase in ransomware attacks against health companies, in which threat actors try to capitalize on the pandemic to force a cash ransom.

According to the International Institute for Cyber Security (IICS), the Department of Homeland Security issued a joint alert with the UK’s National Cyber Security Centre, informing health companies about the most large-facing threat actor groups as well as their main attack methods.

Another risk faced by companies is the leaking of sensitive data, as threat actors often resort to exposing business information as a way to pressure companies that are victims of ransomware.

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/microsoft-es-el-dueno-de-github-y-su-propia-cuenta-de-github-hackeada/

Ni siquiera las grandes compañías tecnológicas están a salvo de los incidentes de ciberseguridad. Especialistas en borrado seguro de archivos reportan que un supuesto hacker (autonombrado Shiny Hunters) afirma haber robado más de 500 GB de datos almacenados en los repositorios privados de Microsoft en GitHub.

El supuesto hacker se puso en contacto con los moderadores de la plataforma especializada BleepingComputer, a quienes aseguró que logró descargar los 500 GB de proyectos privados con el fin de vender la información, aunque señala que cambió de opinión y decidió filtrarlos sin costo alguno.

A partir de las marcas de tiempo en los archivos filtrados, los expertos en borrado seguro de archivos dedujeron que la brecha de datos pudo haber ocurrido el 28 de marzo de 2020. Además, Shiny Hunters dijo a BleepingComputer que ya no tiene acceso a la cuenta comprometida.

El actor de amenazas ofreció publicar 1 GB de archivos en un foro de hacking para que los miembros registrados utilicen ‘créditos’ del sitio para obtener acceso a los datos expuestos. Como algunos de los archivos filtrados contienen texto en chino o referencias a latelee.org, otros hackers que frecuentan este foro no sienten que los datos sean reales.

Además, en una lista de directorios y muestras de otros repositorios privados enviados a la plataforma, los datos robados parecen ser principalmente muestras de código, proyectos de prueba, un libro electrónico y otros artículos genéricos, mencionan los expertos en borrado seguro de archivos. No obstante, algunos otros repositorios parecen contener información más importante, aunque no lo suficiente como para que Microsoft se muestre suficientemente interesada en el incidente.

Por otra parte, un investigador de la firma de inteligencia cibernética Under the Breach asegura que pudo acceder a la filtración completa en el foro de hackers, aunque tampoco cree que haya mucho de qué preocuparse. Aún así, el investigador externó su preocupación por el hecho de que las claves o contraseñas privadas de la API pudieran haberse quedado accidentalmente en algunos de los repositorios privados, como lo hicieron otros desarrolladores en el pasado.

Al respecto, Sam Smith, empelado de Microsoft, respondió a Under the Breach declarando que pensaba que la filtración era falsa ya que “Microsoft tiene una regla por la que los repositorios de GitHub deben ser públicos después de 30 días”. BleepingComputer trató de contactar a Microsoft, pero la compañía no ha respondido.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática puede ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Acorde a especialistas en gestión de la seguridad de la información, Fresenius, la compañía operadora de hospitales privados más grande de Europa ha sido víctima de un ataque de ransomware en sus sistemas de TI. La compañía dijo que el incidente ha limitado algunas de sus operaciones, pero que los servicios de atención a pacientes se mantienen sin contratiempos.

Fresenius Group se integra por cuatro firmas independientes:

Hace un par de días, un usuario del sitio web KrebsOnSecurity (que pidió permanecer en el anonimato) reveló que uno de sus familiares que trabaja para Fresenius en E.U., notificó que todos los equipos de cómputo del edificio habían sido comprometidos por un ciberataque, afectando las operaciones de la compañía a nivel mundial, mencionan expertos en gestión de la seguridad de la información.

El informante asegura que se trata de una infección del ransomware Snake, una variante poco conocida e identificada a inicios de 2020. Como es usual en estos ataques, los datos de la compañía fueron cifrados y los hackers exigen un pago en Bitcoin a cambio de restablecer el acceso a la información comprometida.

Poco después de esta filtración, un portavoz de la compañía declaró: “Puedo confirmar que el equipo de TI de Fresenius detectó un virus en las computadoras de la compañía. Implementamos algunos protocolos de seguridad en respuesta al incidente, por lo que logramos que la infección se desplegara a gran escala; nuestros equipos de TI siguen trabajando para resolver el problema lo antes posible y así garantizar el mantenimiento de nuestras operaciones”.

Recientemente se ha detectado una inoportuna oleada de ataques similares contra proveedores de servicios médicos, reportan los expertos en gestión de la seguridad de la información. El mes de abril, Interpol emitió un reporte en el que señalan un incremento inusitado de ataques de ransomware contra compañías de salud, en los que los actores de amenazas tratan de sacar provecho de la pandemia para forzar un pronto pago del rescate.

Acorde al Instituto Internacional de Seguridad Cibernética (IICS), la Agencia de Seguridad de Infraestructura y Ciberseguridad del Departamento de Seguridad Nacional (CISA) emitió una alerta conjunta con el Centro Nacional de Seguridad Cibernética del Reino Unido, informando a las compañías de salud acerca de los grupos de actores de amenazas con mayor presencia, así como sus principales métodos de ataque.

Otro riesgo que enfrentan las compañías es la filtración de datos confidenciales, pues los actores de amenazas suelen recurrir a la exposición de información empresarial como forma de presionar a las compañías víctimas de ransomware.