Month: April 2021

NEW UNLOCK FEATURE WITH APPLE WATCH ALLOWS HACKERS TO ACCESS ANYONE’S IPHONE

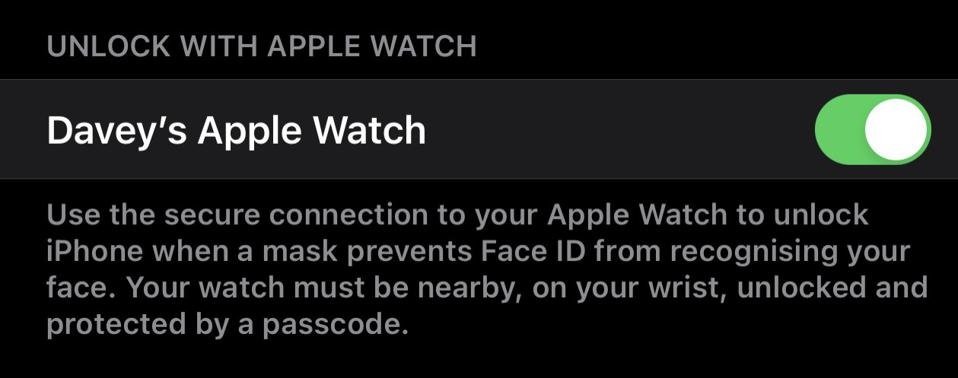

As many iPhone users may have noticed, the iOS 14.5 update includes an unlock feature using the Apple Watch. The feature was included in order to unlock the smartphone with facial recognition even if the user is wearing a mask, although many already wonder if this feature does not pose a security risk.

Recently a researcher detailed how his daughter was able to easily unlock her smartphone, first mentioning that she previously used a Samsung Galaxy Android device, although she tried to find on the iPhone 12 Pro Max a device with better security features.

The latest version of the system allows you to unlock your device even if the user is wearing a mask, which requires linking an Apple Watch to the iPhone and keeping it in a location near the device. The problem is that your device allows too wide a distance between your Apple Watch and your iPhone.

Jack Moore, ESET cybersecurity specialist, mentions how he got acquainted with this new device: “After setting up iOS 14.5, I asked my eight-year-old daughter to test system security. She put on a mask and immediately accessed the phone while standing next to it; I was notified on my watch that the phone was unlocked and I had the option to block it, although this could be circumvented relatively easily by threat actors,” Moore says.

The researcher continued to conduct tests with the help of his partner, who also used a mask: “We went to opposite ends of the house and the iPhone unlocked in the same way, regardless of whether my partner looks nothing like me, even with the face shield on.” Moore mentions that this new feature is not based on Face ID to recognize the user trying to unlock the device: “Even when this feature is enabled the device mentions that it will unlock when any face with mask is detected if the iPhone detects that the linked Apple Watch is nearby,” adds the expert.

One thing worth noting is that if you use the iPhone lock button on your Apple Watch, the unlock feature is disabled until the user enters their password. This would prevent someone from having immediate access to the device, although the security hole created by this new feature should not be ignored.

Moore believes that using this feature is not recommended, at least until Apple implements a more appropriate security mechanism: “This may not be such a bad idea, although its implementation for now is too permissive and it would be worth it for Apple to make some modifications.”

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

HOW TO CREATE YOUR PROFESSIONAL DEEP FAKE VIDEO EASILY AND FREE OF COST

While it would be difficult for the vast majority of people to develop a concrete definition of the concept of “deepfake”, it is a fact that many of us have heard on more than one occasion about this technology and even know some of its possible malicious implications. As mentioned in previous occasions, its main use is the creation of fake pornographic material, featuring the faces of celebrities or even former sentimental couples of some user seeking revenge, which does not mean that it does not have other real applications.

In addition to pornography, this technology is also used in politics, creating false or intentionally misleading news, such as a popular video clip in which Barak Obama refers to the former President Donald Trump as “a complete idiot.” Shortly thereafter it was shown that the video was created from multiple Obama images and a speech by actor and director Jordan Peele, proving that its use could have serious implications for users’ data protection.

Deepfake has even been used by the artistic community. An example of this was the exhibition in honor of the 115th anniversary of Salvador Dalí’s birth date, in which the curators projected a prototype of the artist driven by artificial intelligence that was even able to interact with the attendees.

This technology may seem very complex, although there are already some attempts to make it available to any user. This time, data protection specialists from the International Institute of Cyber Security (IICS) will show you how to create a deepfake image from a simple photo or video of the face you want to emulate.

This process requires image animation, which is possible through neural networks that cause the image to move over a video stream previously selected by the user. It should be mentioned that the content of this article was developed for specifically academic purposes, so the principle of data protection must prevail in the use of this knowledge. IICS is not responsible for any misuse that may be given to this information.

HOW DOES THIS PROCESS WORK?

Data protection experts mention that deepfake is based on adverse generative neural networks (GAN), machine learning algorithms responsible for creating new content from a particular and limited set of information, for example by analyzing thousands of photographs of a person to create new images that preserve all the physical traits of the selected person.

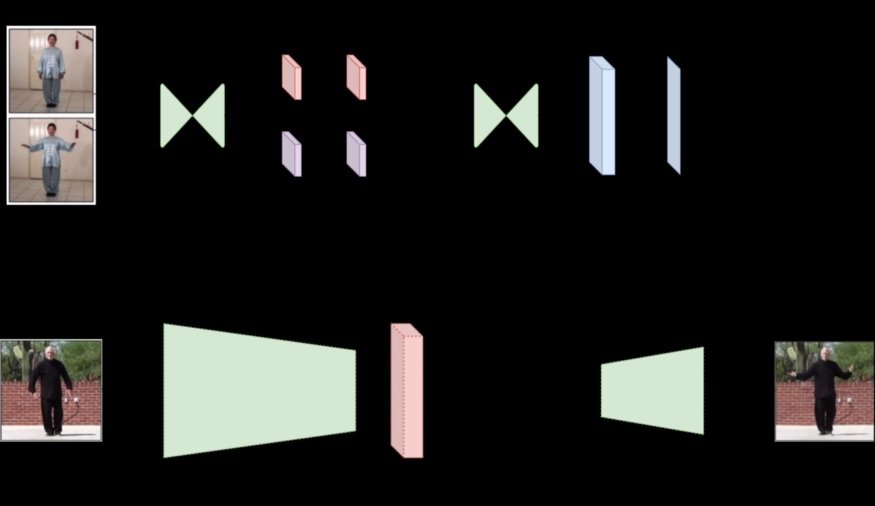

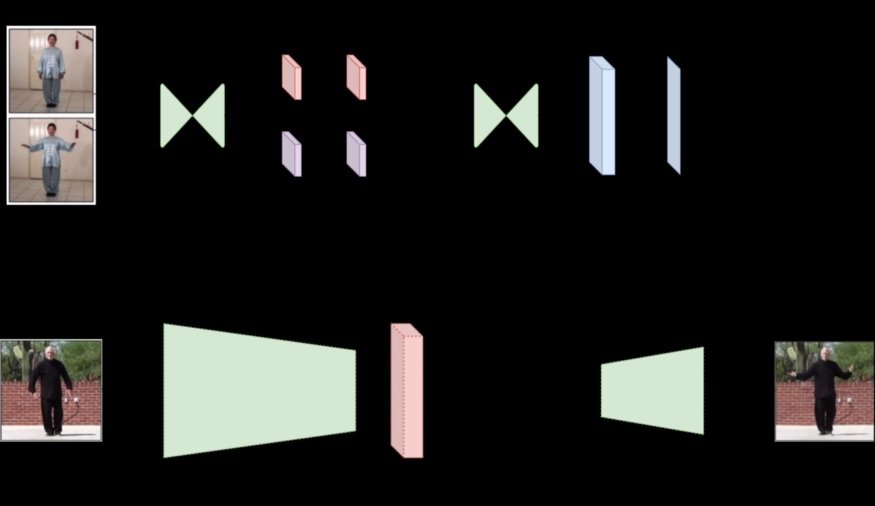

In this case, the model presented in First Order Motion Model for Image Animation is detailed, an approach that will replace the ways in which previously worked, dependent on replacing objects in a video with other images.

Using this model, the neural network helps reconstruct a video, where the original subject is replaced by another object in the original image. During the test, the program tries to predict how the object will move in the original image based on the video added, so in practice it is tracked to the smallest movement presented in the video, from turns of the head to the movement of the cornering of the lips.

CREATING A DEEPFAKE VIDEO

It all starts by testing a lot of video samples, mentioned by data protection experts. To start video rebuilding, the model extracts multiple frames to analyze the contained motion patterns and then learn how to encode the motion as a mixture of multiple variables.

During testing, the model reconstructs the video stream by adding an object from the original image to each frame of the video, and therefore an animation is created.

The framework is implemented by using a motion estimation module and an image generation module.

The purpose of the motion evaluation module is to understand exactly how the different frames in the video move, mentioned by data protection experts. In other words, you try to track each movement and code it to move key points. As a result, a dense field of motion is obtained by working in conjunction with an occlusal mask that determines which parts of the object should be replaced by the original image.

In the GIF file used as an example below, the woman’s back is not animated.

Finally, the data obtained by the motion estimation module is sent to the image generation module along with the original image and the selected video file. The imager creates moving video frames with the original image object replaced. Frames come together to create a new video later.

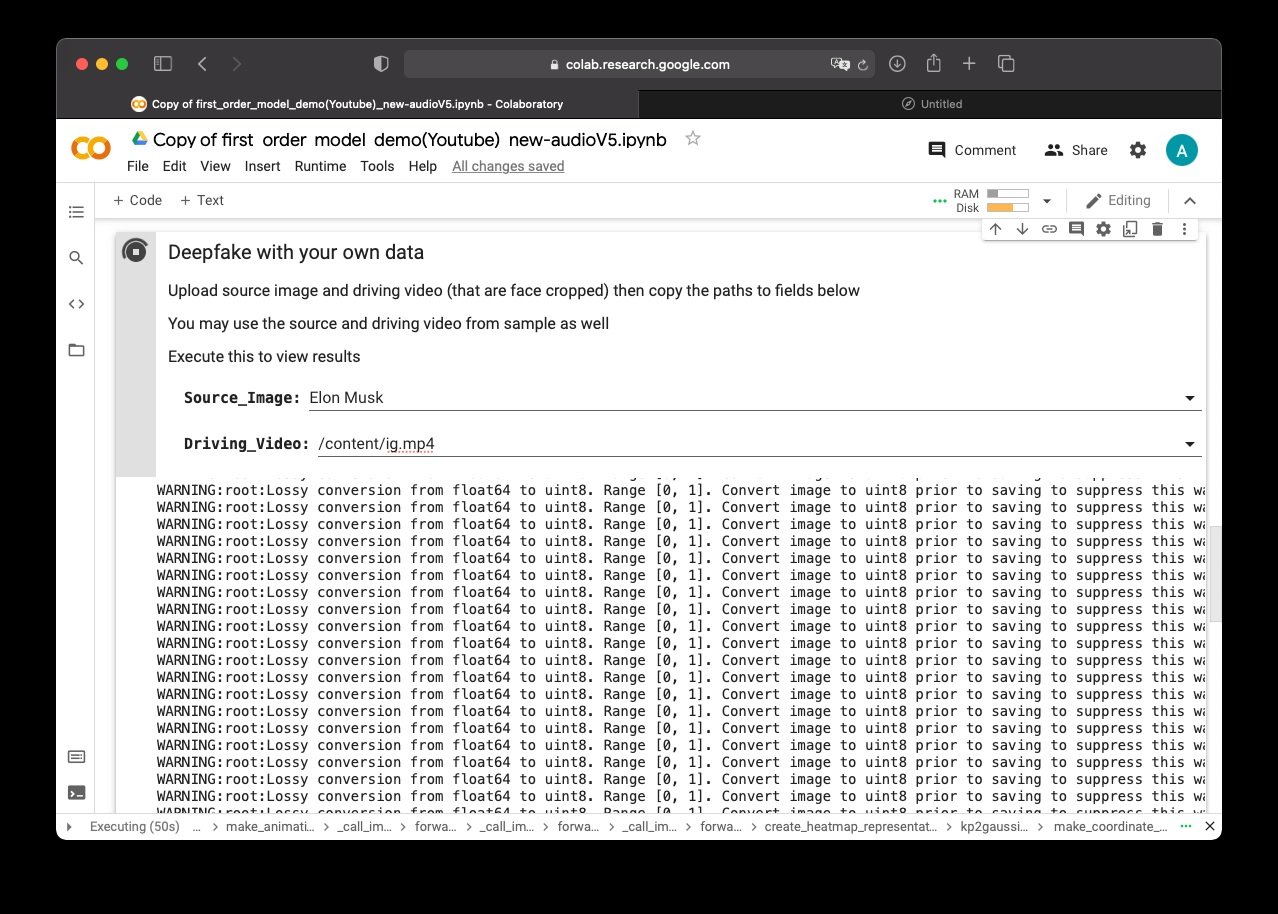

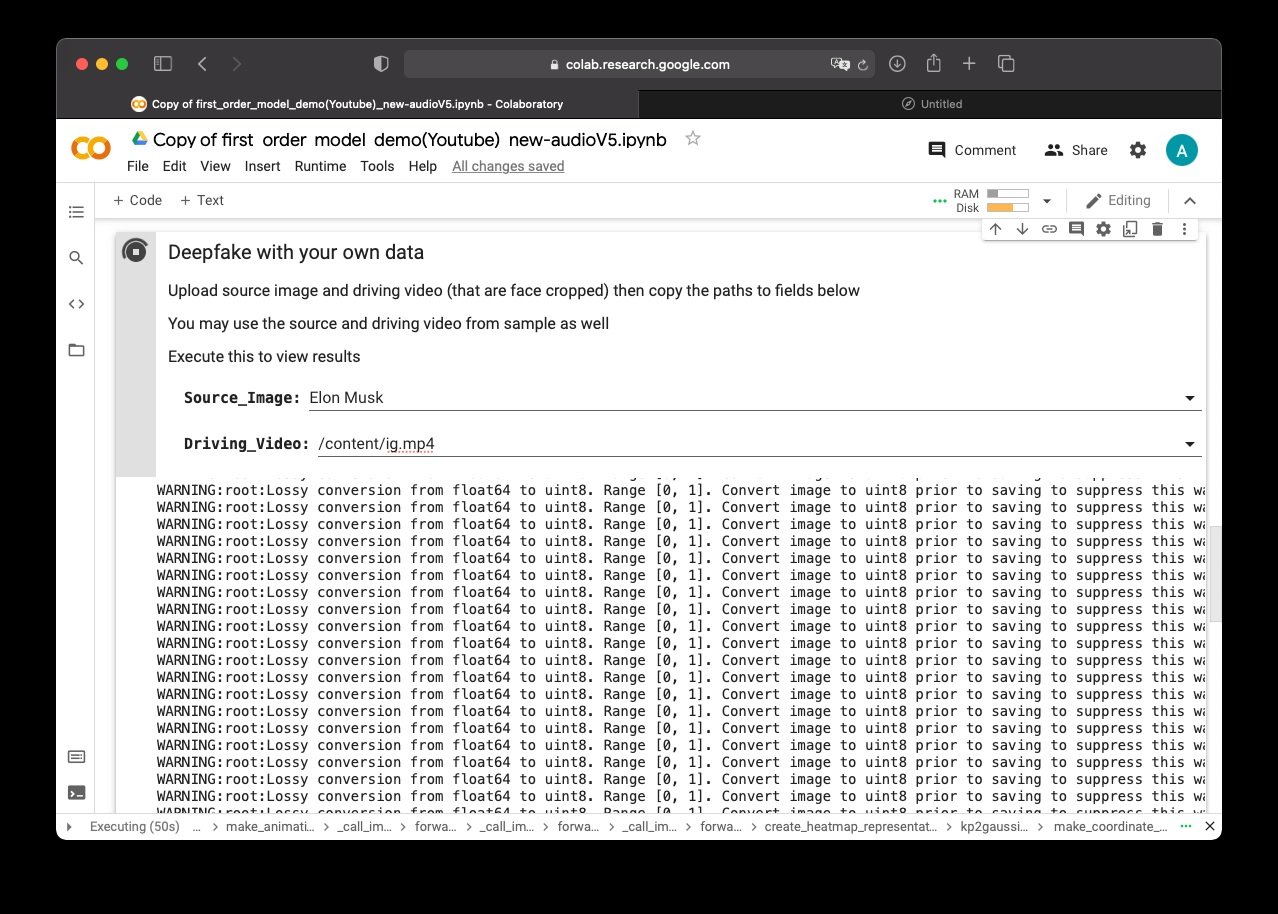

HOW TO CREATE A DEEPFAKE

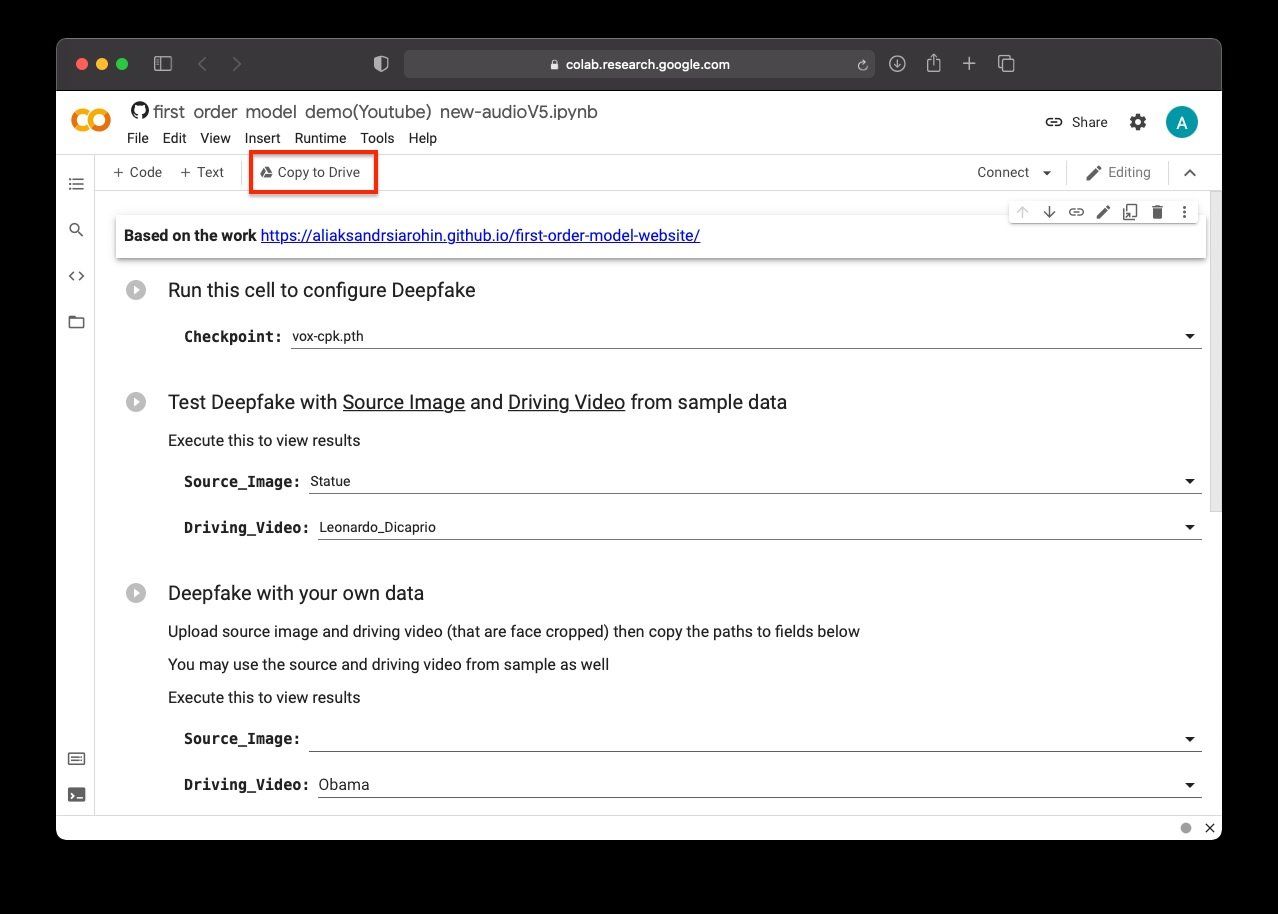

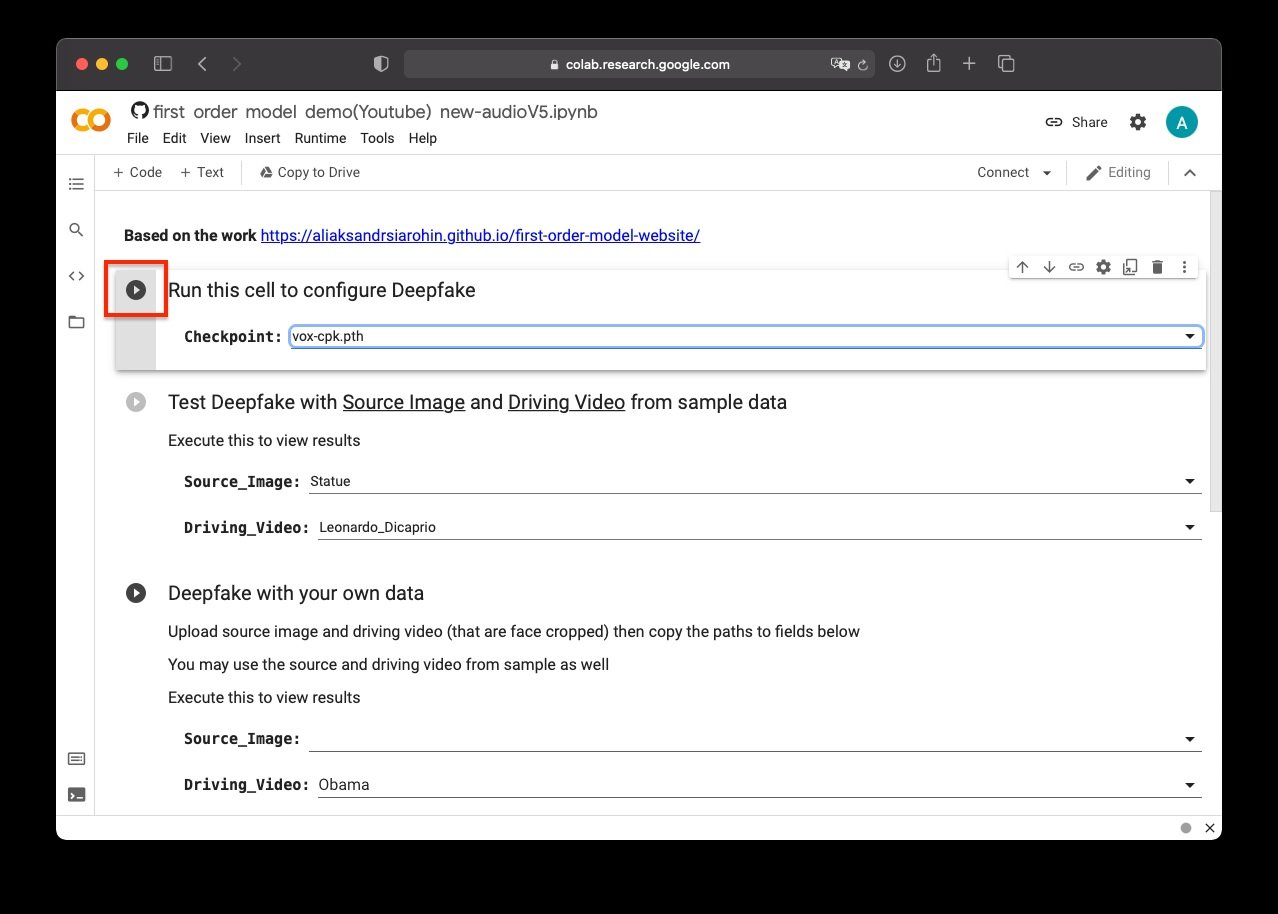

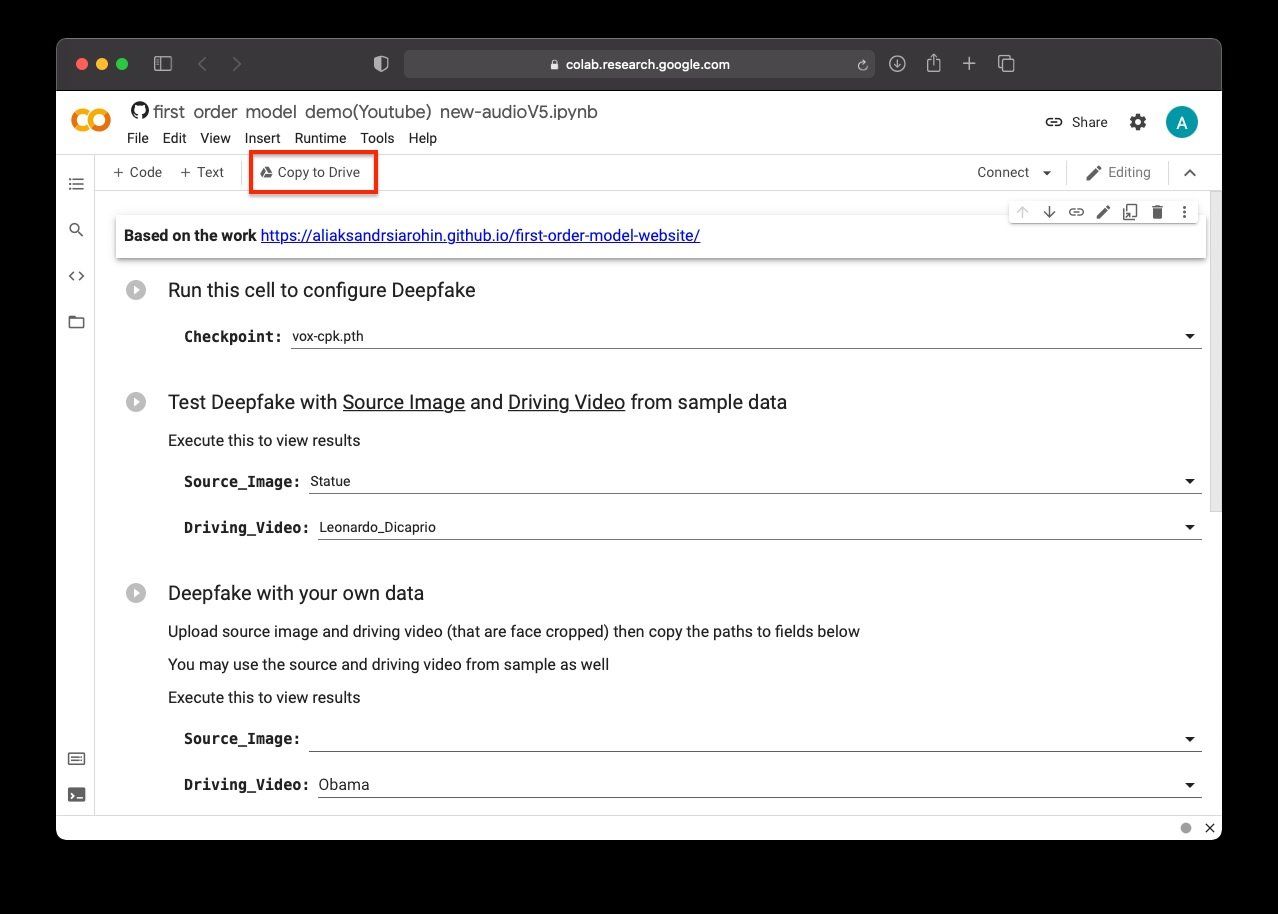

You can easily find the source code of a deepfake tool on GitHub, clone it on your own machine and run everything there; however, there is an easier way that allows you to get the finished video in just 5 minutes.

- Follow the next link:

- Then create a copy of the ipynb file on your Google drive

- Run the first process to download all the necessary resources and configure the model parameters

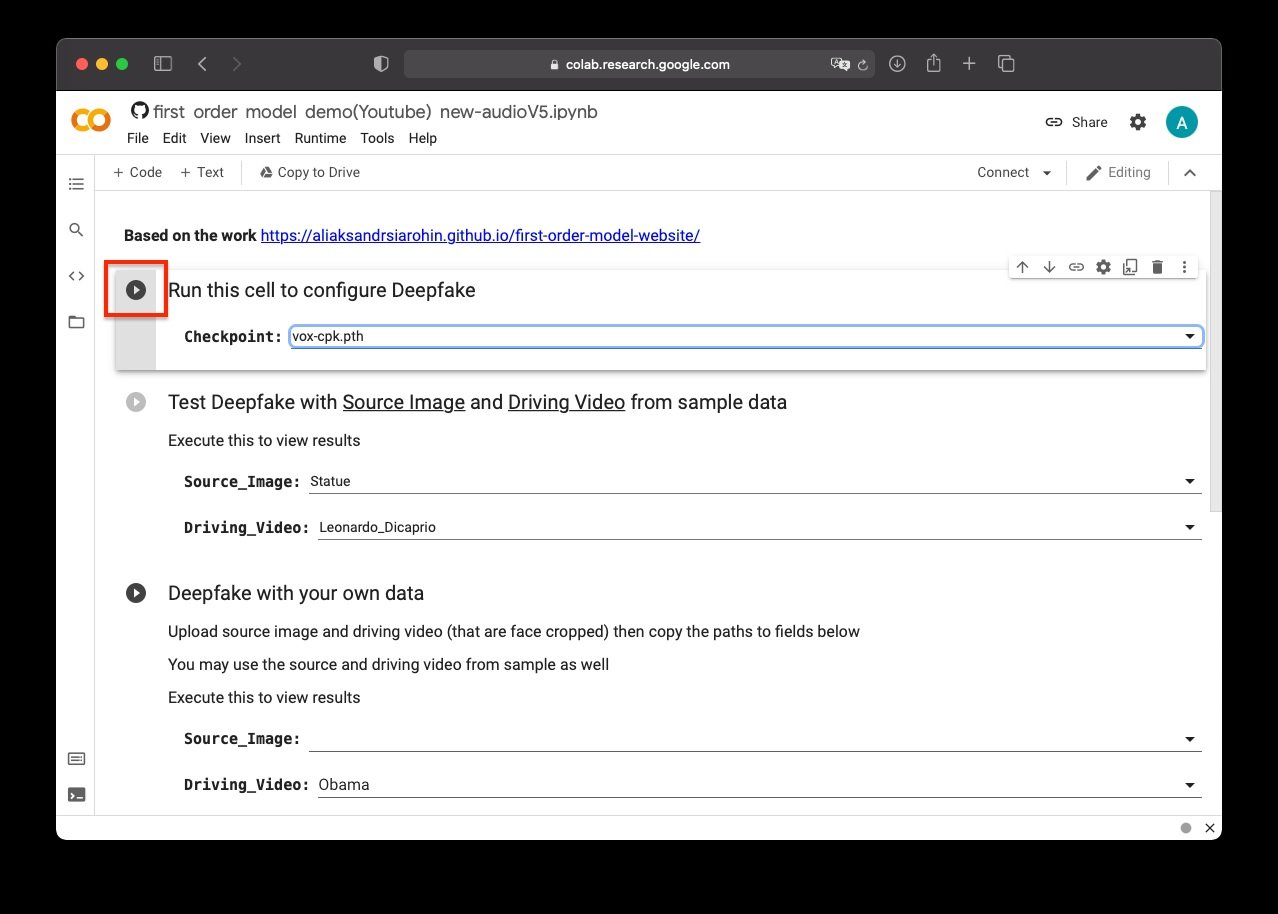

- You can now test the algorithm using a default set of photos and videos. Just select a source image and the video in which you want to project the image. According to data protection experts, after a couple of minutes the deepfake material will be ready

- To create your own video, specify the path to the original image and moving video in the third cell. You can download them directly to the folder with the model, which can be opened by clicking the folder icon in the menu on the left. It is important that your video is in mp4 format

As a result, by combining the video with Ivangai and Elon Musk’s photo, we managed to get the following deepfake:

To learn more about data protection, information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

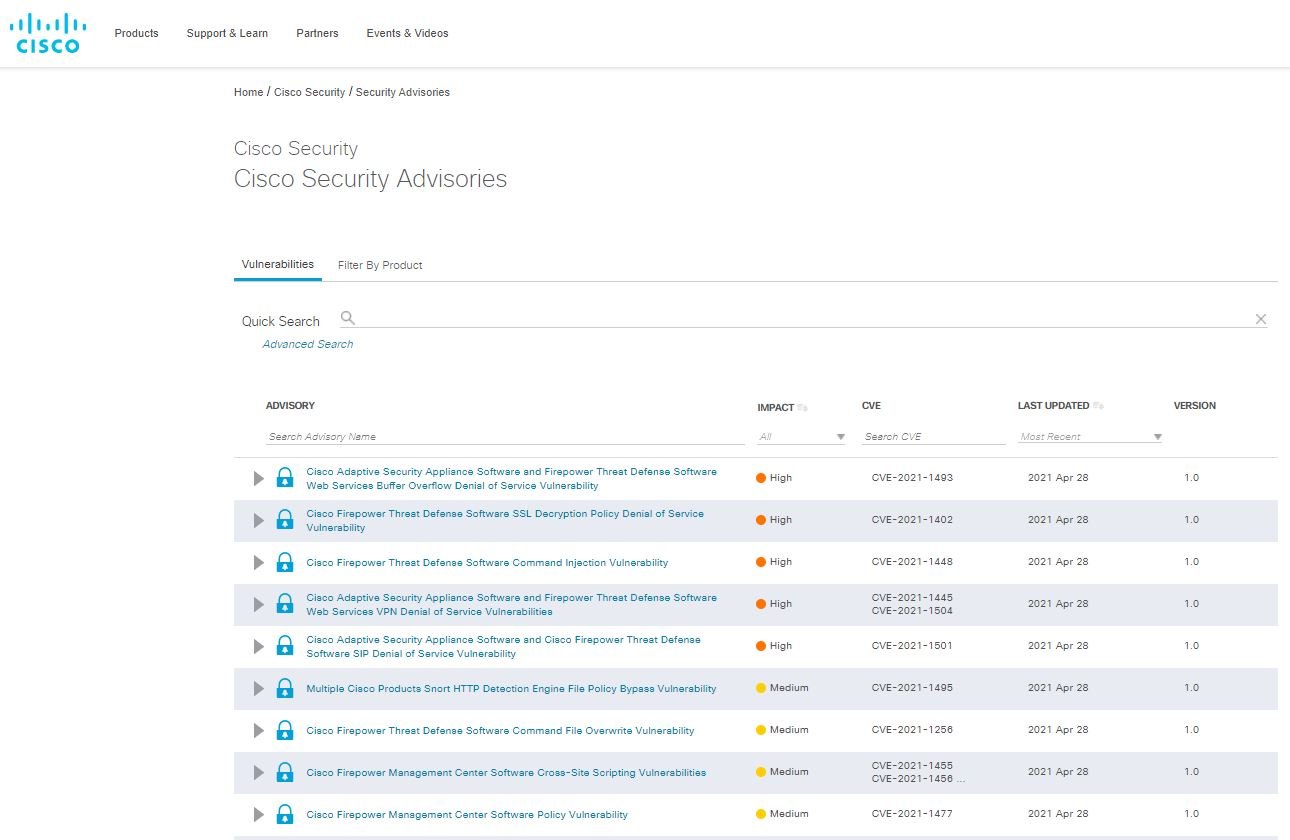

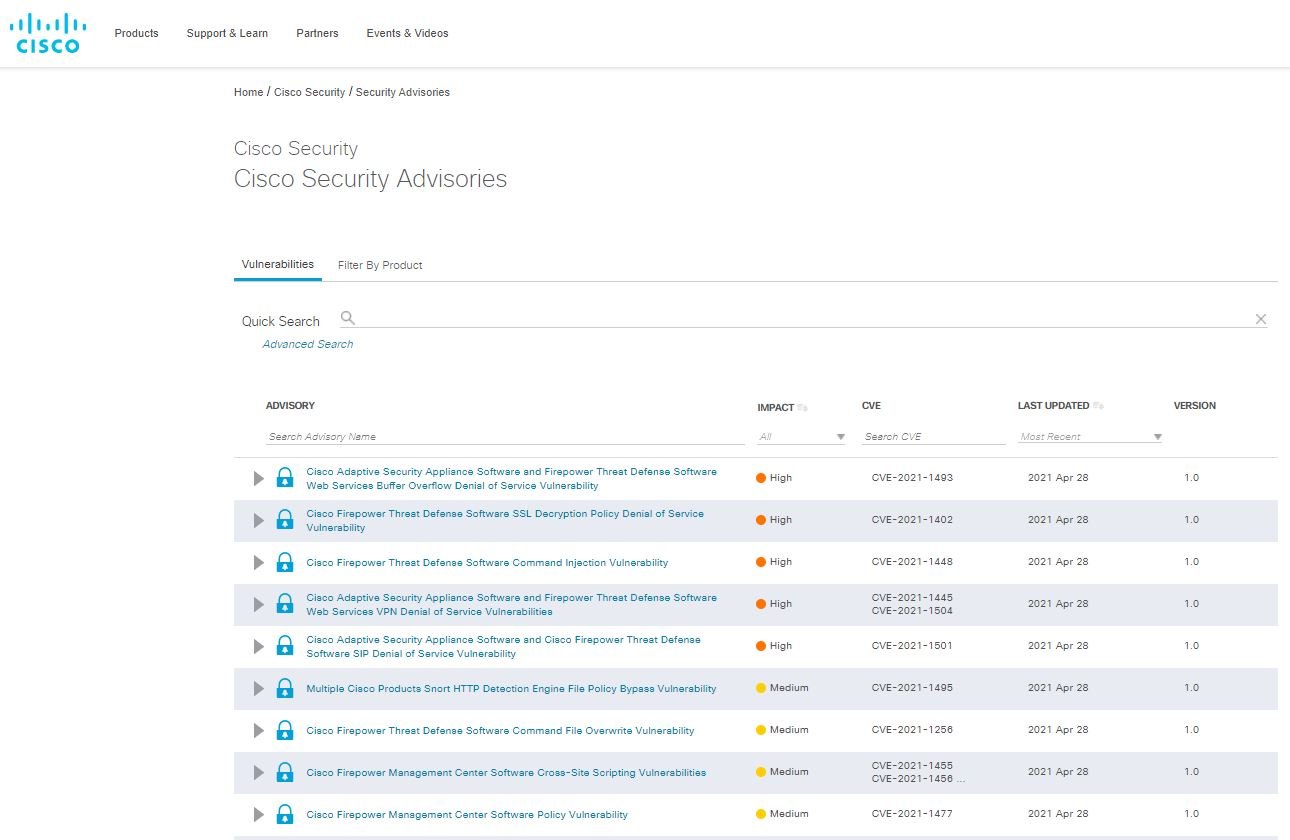

MULTIPLE CRITICAL VULNERABILITIES IN CISCO INDUSTRIAL PRODUCTS; UPDATE IMMEDIATELY

Cisco announced the release of some security patches to address multiple vulnerabilities in Firepower Threat Defense (FTD), an intrusion prevention and monitoring solution. According to the report, successful exploit of the vulnerability would allow threat actors to perform denial of service (DoS) attacks or execute arbitrary commands on affected systems.

The most severe flaw, tracked as CVE-2021-1448, was described as a command injection flaw that required local access and authentication but would allow root access to the underlying operating system. The flaw received a score of 7.8/10 according to the Common Vulnerability Scoring System (CVSS).

The report reports that this flaw exists because the arguments in user-entered commands are not validated correctly, impacting firepower 4100 and 9300 series devices. At the moment there are no functional alternative solutions.

Another reported flaw (CVE-2021-1402) was described as incorrect validation in the SSL/TSL message handler based on FTD software. The vulnerability could be exploited to trigger a DoS condition and received a score of 8.6/10 on the CVSS scale: “A remote threat actor could exploit the flaw by sending specially designed SSL/TSL messages, although this action does not trigger the error by itself,” the Cisco report notes.

Affected devices include some 3000 Series Industrial Security (ISA) implementations, ASA 5512-X/ASA 5515-X/ASA 5525-X/ASA 5545-X/ASA 5555-X Adaptive Security Appliances, Firepower Series 1000/2100, and Fire Threatpower Defense Virtual Products (FTDv).

Patch release also addresses 4 DoS flaws on the Cisco Adaptive Security Appliance (ASA) that could be exploited remotely. While the company mentions that no exploit attempts have been detected in real-world scenarios, users of affected deployments are invited to install the updates as soon as possible to fully mitigate the risk of exploitation.

Patches also address multiple medium severity issues, including four in FTD software (two also in ASA impact software), five in Firepower Management Center (FMC), and one in Firepower Device Manager (FDM).

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

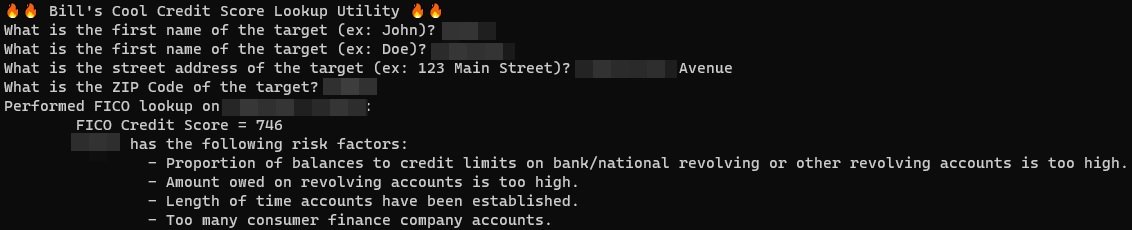

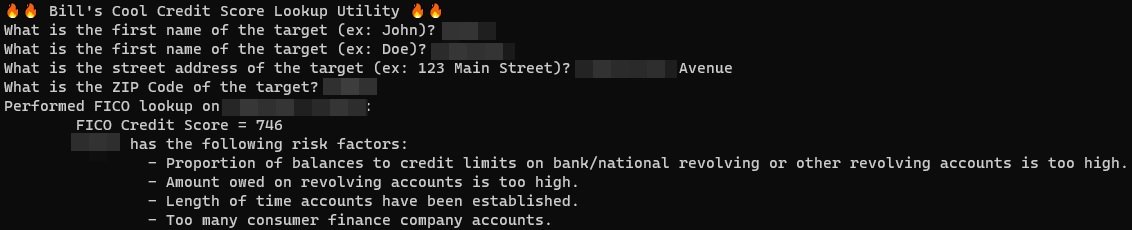

CREDIT INFORMATION FROM MILLIONS OF PEOPLE EXPOSED BY EXPERIAN API

Security teams at popular consumer credit agency Experian announced the correction of a weakness on an associated website that would have allowed any unauthorized user to conduct credit searches related to millions of U.S. citizens. Although the flaw has already been resolved, the researcher who made the first report mentions that this same scenario could be replicated on many other websites working with Experian.

Bill Demirkapi, an independent security researcher and student at Rochester Institute of Technology, said he discovered this leak while looking for loan services for college students.

The student mentions that he found a website offering to verify his eligibility for a loan by simply entering his name, address, and date of birth: “By verifying the code on this website, I could see that an Experian API was invoked,” Demirkapi said. For obvious reasons, this is not a process that should be available to any lending website: “Experian must require non-public information for such queries, as attackers could use this condition as a vulnerability,” the expert adds.

Demirkapi discovered that the Experian API could be accessed directly without any authentication, and that entering only zeros in the “date of birth” field allowed obtaining the credit score of almost any user, even creating a command-line tool to perform an automated search.

A group of researchers tested this tool and was able to demonstrate that it is really functional, helping to find credit scores and risk factors for the analyzed users

Demirkapi refused to share with Experian the name of the lender or the website where the API was exposed, arguing that there could be many more sites exposing this information: “If we let them know the name of this website, Experian could simply block specific requests, which doesn’t really solve anything.”

Still, shortly after receiving Demirkapi’s report, Experian’s security teams discovered the source of the leak: “We have confirmed that only one instance is impacted by this incident, and that it has already been corrected.”

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

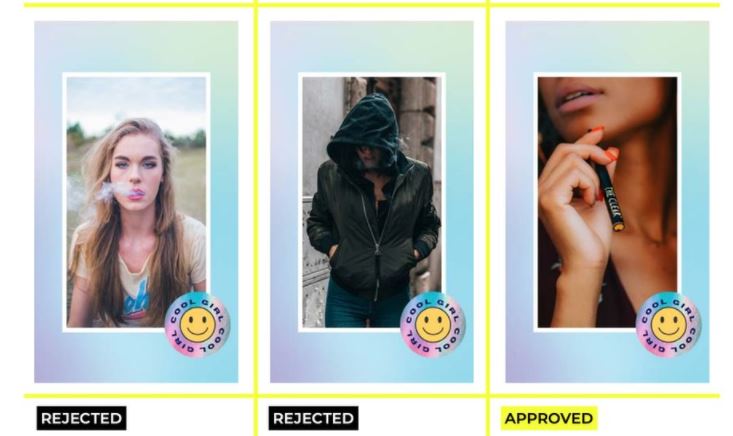

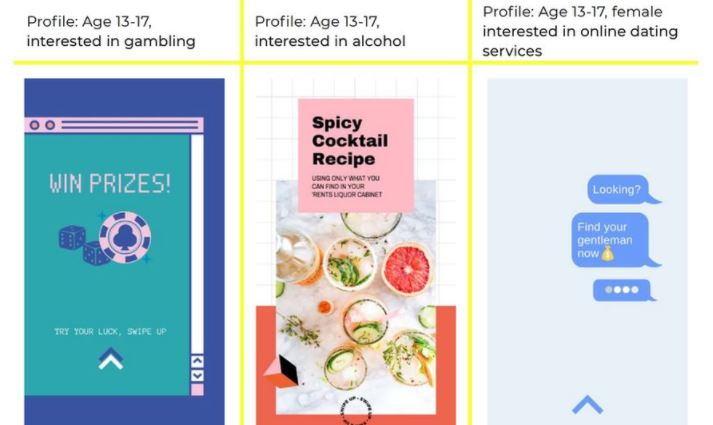

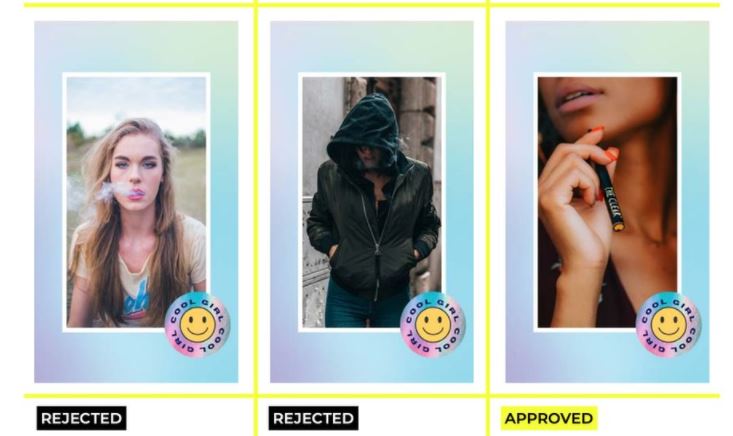

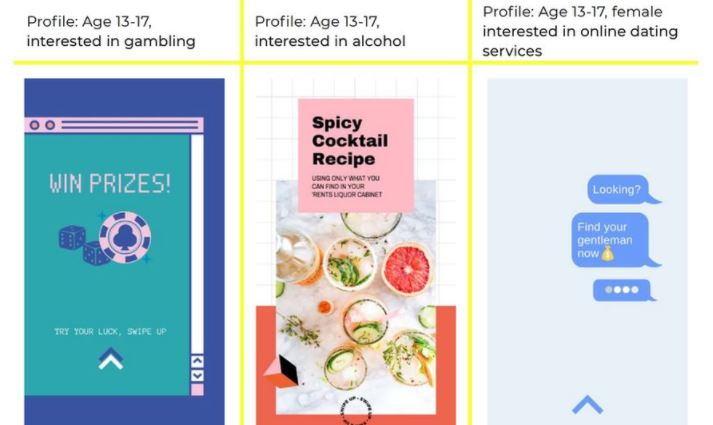

FACEBOOK IS SHOWING SMOKING AND ALCOHOL ADVERTISEMENTS TO CHILDREN AND TEENS

Social media advertising may be about to change forever. A recent report ensures that Facebook finally approved its platforms to issue ads to children and teens who may be interested in gambling, alcohol and smoking. This research was conducted by the non-profit organization Reset Australia, which created a Facebook page to explore all the advertising options of the platform.

Researchers were able to create highly targeted ads based on Facebook user profiling tools, which is available to any page manager for about $5 USD. Still, Facebook says every ad is reviewed before and after its post: “Keeping young people safe on Facebook and Instagram is vital for us,” a spokesperson said.

While the Facebook representative says the platform has automated monitoring systems and human moderators to prevent harmful ads from being served, the cybersecurity community still has many doubts about Facebook’s ability to monitor every ad posted on the page.

Facebook prohibits Page administrators from advertising alcohol and other inappropriate products to children under the age of 18, but researchers devised a method to serve all kinds of unusual ads, including:

- A cocktail recipe that would have reached up to 50,000 profiles of children potentially interested in topics such as alcohol

- an e-cigarette that would have reached up to a thousand underage users possibly interested in tobacco and vaporizers

In total, Facebook’s Ads Manager platform provides access to some 740,000 Australian teens.

The non-governmental organization also identified another 14,000 profiles of these game stakeholders, including:

- Gambling

- Extreme weight loss

- Fast meals

- Online dating

On the other hand, approved text in ads includes phrases related to:

- Explicit mention of prizes to gambling interested parties

- Questions to those interested in extreme weight loss

Reset Australia director Chris Cooper said: “Facebook seems to be using teen data the same way it uses adult information.” Cooper believes that this should open the debate about how Facebook benefits from collecting information from its users, as it seems obvious that the platform does not have adequate information protection mechanisms.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

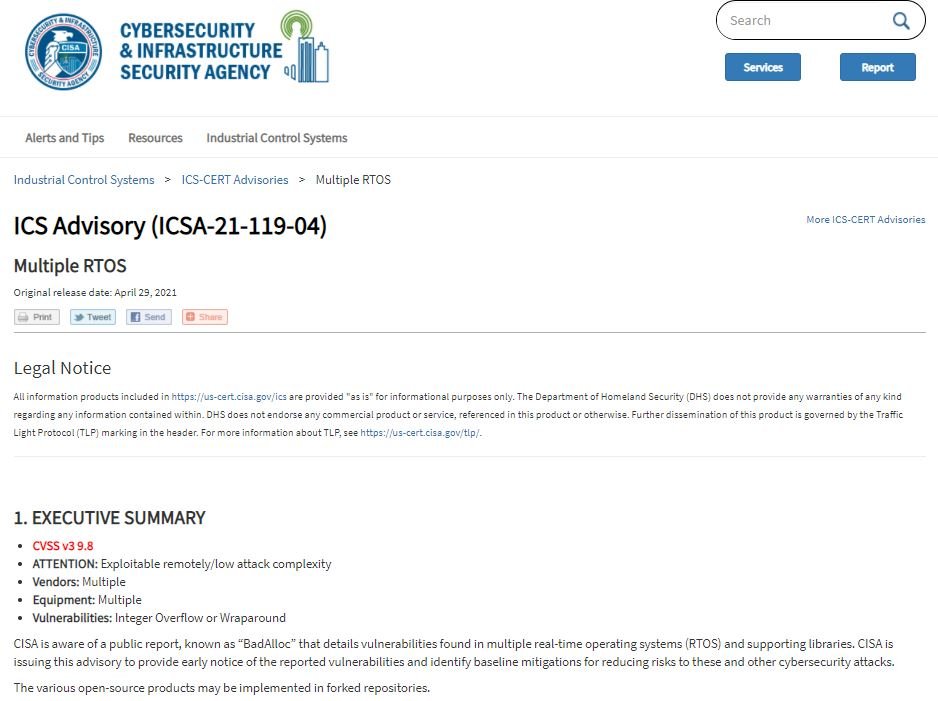

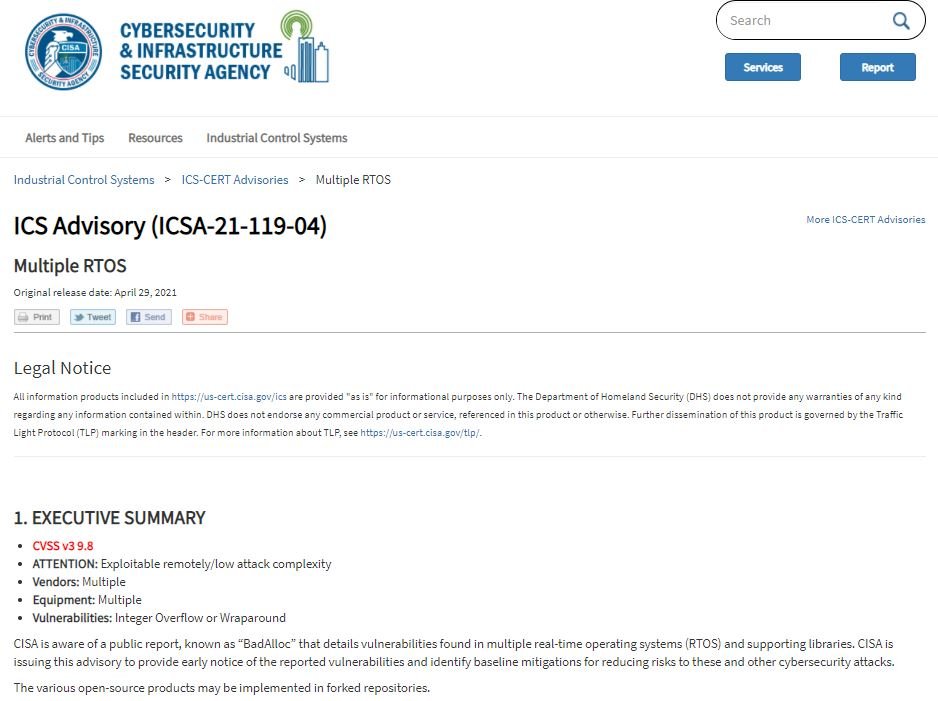

MULTIPLE IOT DEVICE FLAWS COULD EXPOSE INDUSTRIAL ENVIRONMENTS TO HACKERS

The Azure Defender for IoT research group reported the finding of at least 25 security flaws impacting all kinds of intelligent devices and industrial application Internet of Things (IoT) equipment. This set of vulnerabilities, identified as “BadAlloc”, was identified by experts from Microsoft and the Cybersecurity and Infrastructure Security Agency (CISA).

According to the report, failures exist in standard memory allocation functions spanning real-time operating systems (ROTS), software development kits (SDKs), and C-standard library implementations. As the name implies, memory allocation features allow developers to control how a device’s firmware and applications work with the device’s built-in physical memory.

Researchers mention that BadAlloc flaws occur because memory allocation implementations written for IoT devices and integrated software have not incorporated proper input validation: “Without this protection mechanism, an attacker could exploit the memory allocation function to perform a stack overflow that could lead to the execution of malicious code in a compromised deployment.” In addition, attacks can be deployed remotely if vulnerable devices are exposed on the Internet.

In the report, the company confirmed that problems were encountered with entry validation in the following products:

- Amazon FreeRTOS, v10.4.1

- Apache Nuttx OS, v9.1.0

- ARM CMSIS-RTOS2, versions prior to 2.1.3

- ARM Mbed OS, v6.3.0

- ARM mbed-uallaoc, v1.3.0

- Cesanta Mongoose OS Software, v2.17.0

- eCosCentric eCosPro RTOS, v2.0.1 to v4.5.3

- Google Cloud IoT Device SDK, v1.0.2

- Linux Zephyr RTOS, versions prior to 2.4.0

- Media Tek LinkIt SDK, versions prior to 4.6.1

- Micrium OS, v5.10.1 and earlier

- Micrium uCOS II / uCOS III v1.39.0 and earlier

- NXP MCUXpresso SDK, v2.8.2 and earlier

- NXP MQX, v5.1 and earlier

- Redhat newlib, prior to v4.0.0

- RIOT OS, v2020.01.1

- Samsung Tizen RT RTOS, prior to v3.0.GBB

- TencentOS-tiny, v3.1.0

- Texas Instruments CC32XX, prior to v4.40.00.07

- Texas Instruments SimpleLink MSP432E4XX

- Texas Instruments SimpleLink-CC13XX, prior to v4.40.00

- Texas Instruments SimpleLink-CC26XX, prior to v4.40.00

- Texas Instruments SimpleLink-CC32XX, prior to v4.10.03

- Uclibc-NG, prior to v1.0.36

- Windriver VxWorks, prior to v7.0

On the other hand, CISA notes that only 15 of the 25 affected deployments released security updates to fix these failures, although the remaining ones are expected to be fixed over the next few months.

While updates are available, CISA and Microsoft recommend that affected organizations reduce exposure to vulnerable devices, as well as implement monitoring mechanisms for potential anomalies and segment internal networks to contain a potential exploitation case.

So far, no cases of active exploitation of any of these failures have been detected, although administrators should not be neglected for a second. To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

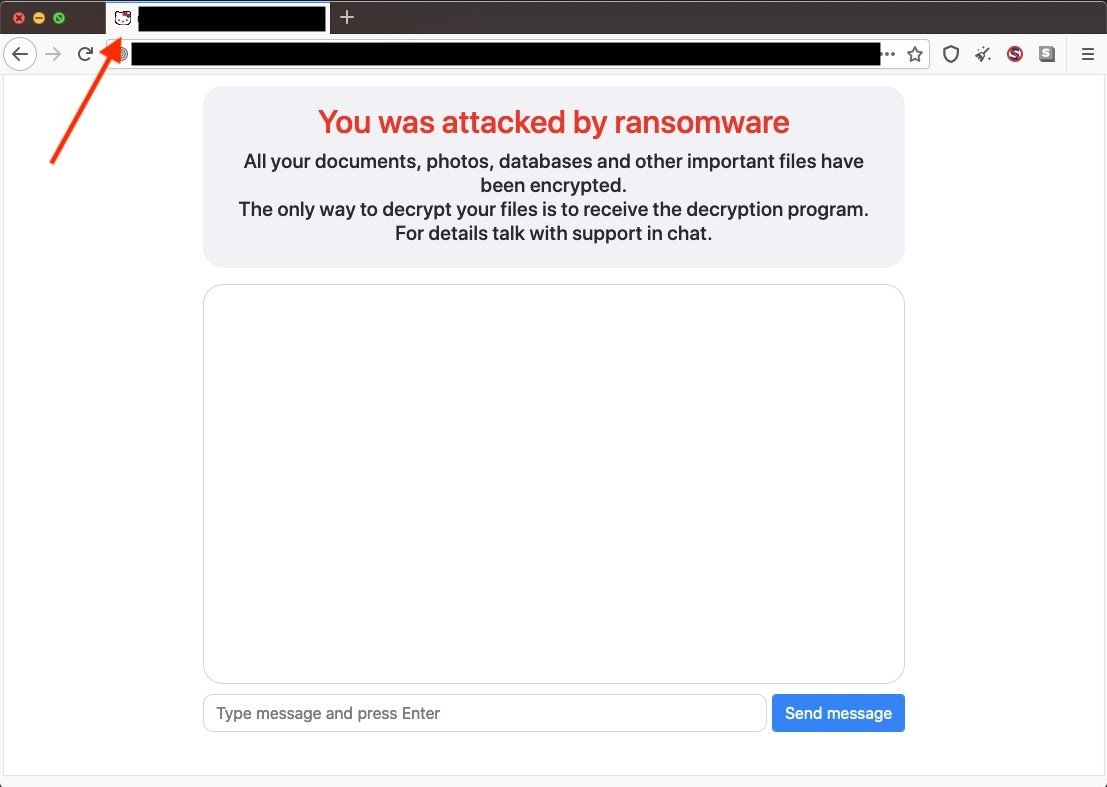

RANSOMWARE HACKERS INFECT THOUSANDS OF SONICWALL VPN IMPLEMENTATIONS

Cybersecurity experts reported that operators of a new variant of ransomware identified as FiveHands managed to exploit a zero-day flaw in SonicWall SMA 100 Series VPN solutions to compromise the networks of different organizations in the United States and Europe. Hackers reportedly abused a flaw tracked as CVE-2021-20016 to inject ransomware payloads and complete the infection.

Before implementing ransomware payloads, this hacking group identified as UNC2447 used CobaltStrike implants pays to gain persistence on the target system and install the SombRAT backdoor, detected a few months ago in the hacking campaign identified as CostaRicto.

The report mentions that this variant of ransomware was first detected in the wild in late 2020, drawing the attention of the cybersecurity community due to its similarities to the HelloKitty ransomware, a restructuring of the DeathRansom malware.

The HelloKitty ransomware was detected in multiple attacks against the systems of the CD video game studio Projekt Red, which allowed threat actors to access the source code of titles such as Cyberpunk 2077, The Witcher and Gwent, among others. Many other companies around the world have fallen victim to this variant of ransomware, including Brazilian power company CEMIG. However, reports related to HelloKitty infections declined sharply in early 2021, just as FiveHands reports began.

Subsequently, the researchers discovered that FiveHands’ Tor website uses HelloKitty’s favicon.

It was also recently reported that whistler municipality was affected by a hacking group using a really similar website in Tor, although it is not yet clear whether this incident is linked to the FiveHands ransomware.

About the hacking group, experts mention that UNC2447 monetizes intrusions by extorting its victims first with the FiveHands ransomware and then pressing through media attention threats and offering victim data for sale on hacking forums. Moreover, UNC2447 has been particularly active in Europe and the United States, showing its advanced capabilities to evade almost any detection mechanism and minimize the ability of researchers to obtain information from forensic analysis.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

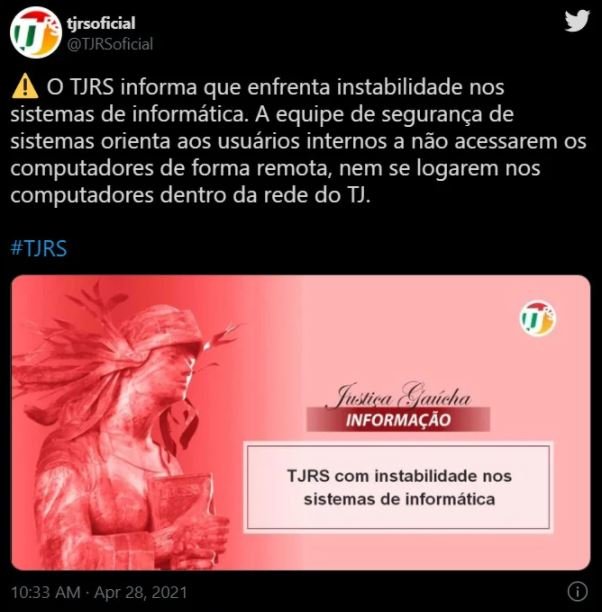

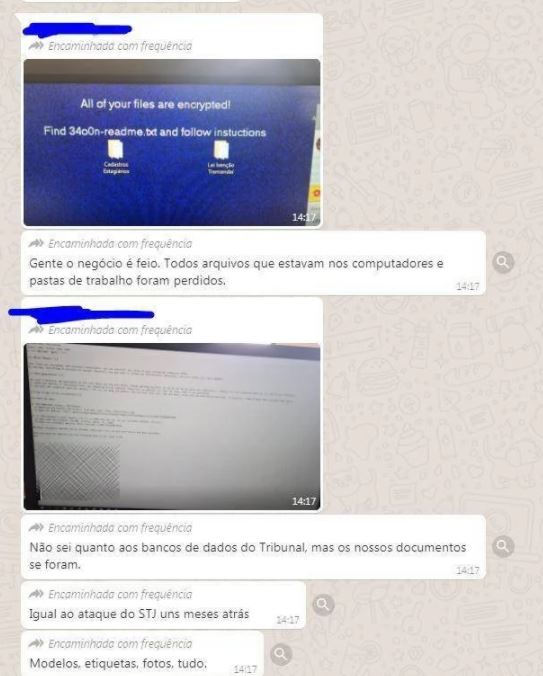

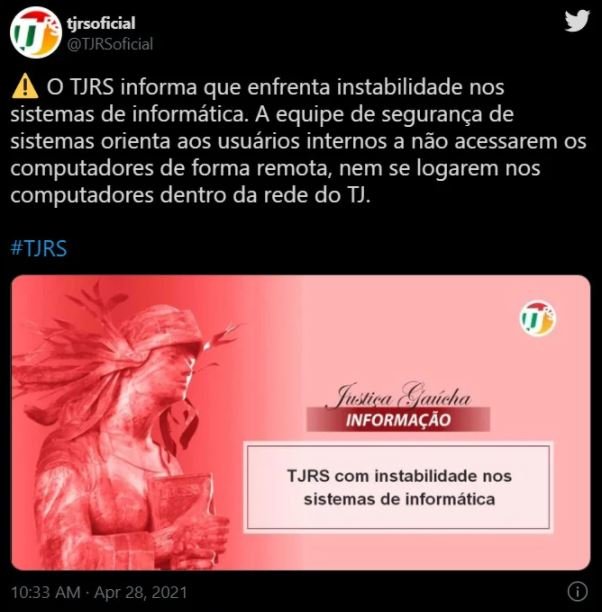

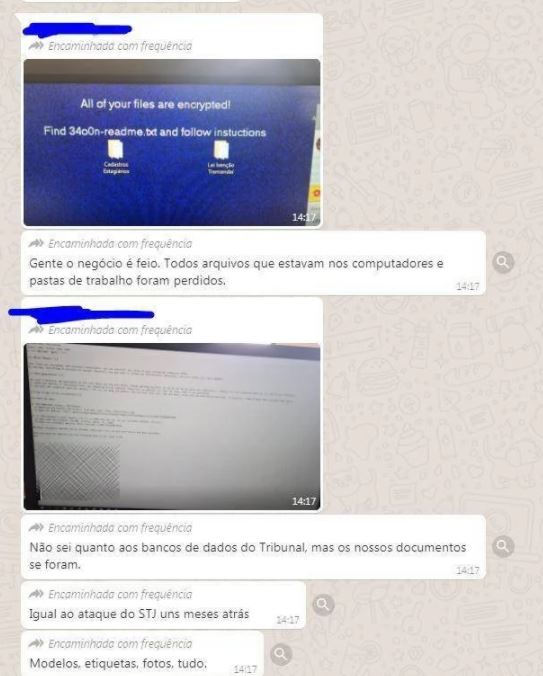

BRAZILIAN GOVERNMENT AFFECTED BY RANSOMWARE ATTACK; HACKERS DEMAND A MILLIONAIRE RANSOM

Officials from the Court of Justice in Rio Grande do Sul, Brazil, confirmed that their computer systems were affected by a ransomware attack that encrypted employee files and forced the closure of court networks. Apparently, the attack was deployed by the operators of the REvil ransomware.

Everything indicates that the attack would have begun on Thursday morning, when multiple employees discovered that something prevented them from accessing their documents and images, and that a copy of the ransom note had appeared on the screens of all affected machines.

Shortly after the attack began, the court’s official Twitter account began warning employees not to log in to TJ network systems locally or remotely: “The TJRS reports that it faces instability in computer systems. The system security team advises internal users not to access computers and log on to computers within the network,” the security alert says.

On the other hand, a Brazilian cybersecurity specialist shared a screenshot in which some employees exchanged their opinions regarding the attack, as well as showing their surprise at finding the ransom notes sent by the hackers.

A separate report mentions that REvil hackers demanded a $5 million USD ransom in exchange for restoring access to encrypted systems and not disclosing compromised information.

This is not the first time a ransomware attack has compromised Brazil’s judicial systems. Last November, Brazil’s Superior Court of Justice was attacked by RansomEXX ransomware operators who began encrypting devices just during a court session via a video conferencing platform. At the same time, websites of other Brazilian federal government agencies were disconnected as a security measure at the risk of an extended attack.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

CÓMO CREAR SU PROPIO VIDEO DEEPFAKE DE FORMA PROFESIONAL, FÁCIL Y SIN COSTO

Aunque resultaría difícil para la gran mayoría de las personas elaborar una definición concreta del concepto “deepfake”, es un hecho que muchos hemos escuchado en más de una ocasión sobre esta tecnología e incluso conocemos sus posibles implicaciones maliciosas. Como se ha mencionado antes, su principal uso es la creación de material pornográfico falso, incluyendo los rostros de celebridades o incluso de antiguas parejas sentimentales de algún usuario en busca de venganza, lo que no quiere decir que no tenga otras aplicaciones reales.

Además de la pornografía, esta tecnología también se utiliza en política, creando noticias falsas o intencionalmente engañosas, como un popular clip de video en el que Barak Obama se refiere al entonces presidente Donald Trump como “un completo idiota.” Poco después se demostró que el video fue creado a partir de múltiples imágenes de Obama y un discurso del actor y director Jordan Peele, con lo que quedó claro que su uso podría tener serias implicaciones para la protección de datos.

El deepfake incluso ha sido usado por la comunidad artística. Ejemplo de ello fue la exposición en honor del 115 aniversario del natalicio de Salvador Dalí, en la que los curadores proyectaron un prototipo del artista impulsado por inteligencia artificial que incluso era capaz de interactuar con los asistentes.

Esta tecnología podrá parecer de lo más compleja, aunque ya existen algunos intentos por ponerla al alcance de cualquier usuario. En esta ocasión, especialistas en protección de datos del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán cómo crear una imagen deepfake a partir de una simple foto o video del rostro que desea emular.

Este proceso requiere de la animación de imágenes, lo cual es posible mediante redes neuronales que hacen que la imagen se mueva sobre una secuencia de video previamente seleccionada por el usuario. Cabe mencionar que el contenido de este artículo fue elaborado con fines específicamente académicos, por lo que en el uso de estos conocimientos debe prevalecer el principio de protección de datos. IICS no es responsable por el mal uso que pudiera darse a esta información.

¿CÓMO FUNCIONA ESTE PROCESO?

Expertos en protección de datos mencionan que el deepfake se basa en redes neuronales generativas adversarias (GAN), algoritmos de aprendizaje automático responsables de crear nuevo contenido a partir de un conjunto determinado y limitado de información, por ejemplo, analizando miles de fotografías de una persona para crear nuevas imágenes en las que se conserven todos los rasgos físicos de la persona en cuestión.

En este caso, se detalla el modelo presentado en First Order Motion Model for Image Animation, un enfoque que reemplazará las formas en las que se trabajaba anteriormente, dependientes de reemplazar objetos en un video con otras imágenes.

Usando este modelo, la red neuronal ayuda a reconstruir un video, donde el sujeto original es reemplazado por otro objeto en la imagen original. Durante la prueba, el programa intenta predecir cómo se moverá el objeto en la imagen original basándose en el video agregado, por lo que en la práctica se rastrea hasta el movimiento más pequeño presentado en el video, desde giros de la cabeza hasta el movimiento de las comisuras de los labios.

CREACIÓN DE UN VIDEO DEEPFAKE

Todo comienza realizando pruebas en una gran cantidad de muestras de video, mencionan los expertos en protección de datos. Para iniciar la reconstrucción del video, el modelo extrae múltiples fotogramas para analizar los patrones de movimiento contenido para después aprender a codificar el movimiento como una mezcla de múltiples variables.

Durante la prueba, el modelo reconstruye la secuencia de video agregando un objeto de la imagen original a cada fotograma del video y, por lo tanto, se crea una animación.

El marco se implementa mediante el uso de un módulo de estimación de movimiento y un módulo de generación de imágenes.

El propósito del módulo de evaluación del movimiento es comprender exactamente cómo se desplazan los diferentes cuadros del video, mencionan los expertos en protección de datos. En otras palabras, se intenta rastrear cada movimiento y codificarlo para mover puntos clave. Como resultado se obtiene un denso campo de movimiento trabajando en conjunto con una máscara oclusal que determina qué partes del objeto deben ser reemplazadas por la imagen original.

En el archivo GIF empleado como ejemplo a continuación, la espalda de la mujer no está animada.

Finalmente, los datos obtenidos por el módulo de estimación de movimiento se envían al módulo de generación de imágenes junto con la imagen original y el archivo de video seleccionado. El generador de imágenes crea cuadros de video en movimiento con el objeto de imagen original reemplazado. Los marcos se unen para crear un nuevo video más tarde.

CÓMO CREAR UN DEEPFAKE

Puede encontrar fácilmente el código fuente de una herramienta deepfake en GitHub, clonarlo en su propia máquina y ejecutar todo allí, sin embargo, hay una forma más fácil que le permite obtener el video terminado en solo 5 minutos.

- Siga este enlace: https://colab.research.google.com/github/AwaleSajil/DeepFake_1/blob/master/first_order_model_demo(Youtube)_new_audioV5_a.ipynb

- A continuación, cree una copia del archivo ipynb en su unidad de Google

- Ejecute el primer proceso para descargar todos los recursos necesarios y configurar los parámetros del modelo

- Ahora podrá probar el algoritmo usando un conjunto predeterminado de fotos y videos. Solo selecciones una imagen de origen y el video en el que desee proyectar la imagen. Acorde a los expertos en protección de datos, después de un par de minutos el material deepfake estará listo

- Para crear su propio video, especifique la ruta a la imagen original y al video en movimiento en la tercera celda. Puede descargarlos directamente a la carpeta con el modelo, que se puede abrir haciendo clic en el icono de la carpeta del menú a la izquierda. Es importante que su video esté en formato mp4

Como resultado, combinando el video con Ivangai y la foto de Elon Musk, logramos obtener el siguiente deepfake:

Para conocer más sobre riesgos de seguridad informática, malware, protección de datos, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

MÚLTIPLES VULNERABILIDADES CRÍTICAS EN PRODUCTOS INDUSTRIALES DE CISCO; ACTUALICE DE INMEDIATO

Cisco anunció el lanzamiento de algunos parches de seguridad para abordar múltiples vulnerabilidades en Firepower Threat Defense (FTD), una solución para el monitoreo y prevención de intrusiones. Acorde al reporte, la explotación exitosa de la vulnerabilidad permitiría a los actores de amenazas realizar ataques de denegación de servicios (DoS) o ejecutar comandos arbitrarios en los sistemas afectados.

La falla más severa, identificada como CVE-2021-1448, fue descrita como una falla de inyección de comandos que requiere de acceso local y autenticación pero permitiría obtener acceso root al sistema operativo subyacente. La falla recibió un puntaje de 7.8/10 según el Common Vulnerability Scoring System (CVSS).

El reporte señala que esta falla existe debido a que los argumentos en los comandos ingresados por el usuario no están validados correctamente, impactando a los dispositivos Firepower de las series 4100 y 9300. Por el momento no existen soluciones alternativas funcionales.

Otra de las fallas reportadas (CVE-2021-1402) fue descrita como una validación incorrecta en el controlador de mensajes SSL/TSL basado en el software de FTD. La vulnerabilidad podría ser explotada para desencadenar una condición DoS y recibió un puntaje de 8.6/10 en la escala CVSS: “Un actor de amenazas remoto podría explotar la falla enviando mensajes SSL/TSL especialmente diseñados, aunque esta acción no activa el error por sí misma”, señala el reporte de Cisco.

Entre los dispositivos afectados se encuentran algunas implementaciones de seguridad industrial (ISA) de la serie 3000, dispositivos de seguridad adaptativa ASA 5512-X/ASA 5515-X/ASA 5525-X/ASA 5545-X/ASA 5555-X, Firepower Series 1000/2100 y Firepower Threat Defense Productos virtuales (FTDv).

El lanzamiento de los parches también aborda 4 fallas DoS en Cisco Adaptative Security Appliance (ASA) que podrían ser explotadas de forma remota. Si bien la compañía menciona que no se han detectado intentos de explotación en escenarios reales, se invita a los usuarios de implementaciones afectadas a instalar las actualizaciones a la brevedad y así mitigar completamente el riesgo de explotación.

Los parches también abordan múltiples problemas de gravedad media, incluidos cuatro en el software FTD (dos también en el software ASA de impacto), cinco en Firepower Management Center (FMC) y uno en Firepower Device Manager (FDM).

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

INFORMACIÓN CREDITICIA DE MILLONES DE PERSONAS EXPUESTA POR API DE EXPERIAN

Los equipos de seguridad de la popular agencia de crédito al consumidor Experian anunciaron la corrección de una debilidad en un sitio web asociado que habría permitido a cualquier usuario no autorizado realizar búsquedas crediticias relacionadas con millones de ciudadanos estadounidenses. A pesar de que la falla ya ha sido resuelta, el investigador que realizó el primer reporte menciona que este mismo escenario podría replicarse en muchos otros sitios web que trabajan con Experian.

Bill Demirkapi, investigador de seguridad independiente y estudiante en Rochester Institute of Technology, dijo que descubrió esta filtración mientras buscaba servicios de préstamos para estudiantes universitarios.

El estudiante menciona que encontró un sitio web en el que se le ofrecía verificar su elegibilidad para un préstamo con solo ingresar su nombre, dirección y fecha de nacimiento: “Al verificar el código de este sitio web, pude ver que se invocaba una API de Experian”, mencionó Demirkapi. Por obvias razones, este no es un proceso que debería estar disponible para cualquier sitio web de préstamos: “Experian debe exigir información no pública para esta clase de consultas, pues los atacantes podrían usar esta condición como una vulnerabilidad”, agrega el experto.

Demirkapi descubrió que se podía acceder a la API de Experian directamente sin ningún tipo de autenticación, y que ingresar solo ceros en el campo de “fecha de nacimiento” permitía obtener el puntaje crediticio de casi cualquier usuario, incluso creando una herramienta de línea de comandos para realizar una búsqueda automatizada.

Un grupo de investigadores probó esta herramienta y pudo demostrar que es realmente funcional, ayudando a encontrar las puntuaciones de crédito y factores de riesgo para los usuarios analizados.

Demirkapi se negó a compartir con Experian el nombre del prestamista o el sitio web donde se expuso la API, argumentando que podría haber muchos más sitios exponiendo esta información: “Si permitimos que sepan el nombre de este sitio web, Experian podría limitarse a simplemente bloquear solicitudes específicas, lo que realmente no soluciona nada.”

Aún así, poco después de recibir el informe de Demirkapi los equipos de seguridad de Experian descubrieron el origen de la filtración: “Hemos confirmado que solo una instancia se ve impactada por este incidente, además de que ya ha sido corregida.”

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

FACEBOOK MUESTRA ANUNCIOS DE TABACO Y ALCOHOL A NIÑOS Y ADOLESCENTES

La publicidad en redes sociales podría estar por cambiar para siempre. Un reporte reciente asegura que Facebook al fin aprobó que sus plataformas emitan anuncios dirigidos a niños y adolescentes que pudieran estar interesados en apuestas, alcohol y tabaquismo. Esta investigación fue realizada por la organización sin fines de lucro Reset Australia, que creó una página de Facebook para explorar todas las opciones de publicidad de la plataforma.

Los investigadores pudieron crear anuncios altamente dirigidos basados en las herramientas para la elaboración de perfiles de usuarios de Facebook, que está a disposición de cualquier administrador de página por unos 5 dólares. Aún así, Facebook afirma que cada anuncio es revisado antes y después de su publicación: “Mantener a los jóvenes seguros en Facebook e Instagram es vital para nosotros”, mencionó un portavoz.

Si bien el representante de Facebook afirma que la plataforma cuenta con sistemas de monitoreo automatizado y moderadores humanos para prevenir la publicación de anuncios perjudiciales, a la comunidad de la ciberseguridad le siguen quedando muchas dudas sobre la capacidad de Facebook para monitorear cada anuncio publicado en la página.

Facebook prohíbe a los administradores de páginas anunciar alcohol y otros productos inapropiados a menores de 18 años, pero los investigadores idearon un método para publicar toda clase de anuncios inusuales, incluyendo:

- Una receta de cóctel que habría llegado hasta a 50 mil perfiles de niños potencialmente interesados en temas como el alcohol

- un cigarrillo electrónico que habría llegado hasta a mil usuarios menores de edad posiblemente interesados en el tabaco y los vaporizadores

En total, la plataforma Ads Manager de Facebook ofrece acceso a unos 740 mil adolescentes australianos.

La organización no gubernamental también identificó a otros 14 mil perfiles de estos interesados en juegos otros temas, incluyendo:

- Juegos de apuestas

- Pérdida extrema de peso

- Comidas rápidas

- Citas en línea

Por otra parte, el texto aprobado en los anuncios incluye frases relacionadas con:

- Mención explícita de premios a los interesados en los juegos de azar

- Preguntas a los interesados en la pérdida de peso extrema

Al respecto, el director de Reset Australia Chris Cooper mencionó: “Facebook parece estar usando los datos de los adolescentes del mismo modo que usa la información de los adultos.” Cooper cree que esto debería abrir el debate respecto a cómo Facebook se beneficia de la recolección de información de sus usuarios, pues parece obvio que la plataforma no cuenta con mecanismos de protección de información adecuados.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

MÚLTIPLES FALLAS EN DISPOSITIVOS IOT PODRÍAN EXPONER LOS ENTORNOS INDUSTRIALES A LOS HACKERS

El grupo de investigación Azure Defender for IoT reportó el hallazgo de al menos 25 fallas de seguridad impactando toda clase de dispositivos inteligentes y equipos de Internet de las Cosas (IoT) de aplicación industrial. Este conjunto de vulnerabilidades, identificado como “BadAlloc”, fue identificado por los expertos de Microsoft y la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA).

Acorde al reporte, las fallas existen en las funciones de asignación de memoria estándar que abarcan sistemas operativos en tiempo real (ROTS), kits de desarrollo de software (SDK) e implementaciones de biblioteca estándar C. Como su nombre indica, las funciones de asignación de memoria permiten a los programadores controlar cómo funcionan el firmware de un dispositivo y sus aplicaciones con la memoria física incorporada del dispositivo.

Los investigadores mencionan que las fallas BadAlloc se presentan debido a que las implementaciones de asignación de memoria escritas para los dispositivos IoT y el software integrado no han incorporado una validación de entrada adecuada: “Sin este mecanismo de protección, un atacante podría explotar la función de asignación de memoria para realizar un desbordamiento de pila que podría derivar en la ejecución de código malicioso en una implementación comprometida.” Además, los ataques pueden ser desplegados de forma remota si los dispositivos vulnerables están expuestos en Internet.

En el informe la compañía confirmó que se encontraron problemas con la validación de entrada en los siguientes productos:

- Amazon FreeRTOS, v10.4.1

- Apache Nuttx OS, v9.1.0

- ARM CMSIS-RTOS2, versiones anteriores a 2.1.3

- ARM Mbed OS, v6.3.0

- ARM mbed-uallaoc, v1.3.0

- Software Cesanta Mongoose OS, v2.17.0

- eCosCentric eCosPro RTOS, v2.0.1 a v4.5.3

- SDK de dispositivos Google Cloud IoT, v1.0.2

- Linux Zephyr RTOS, versiones anteriores a 2.4.0

- Media Tek LinkIt SDK, versiones anteriores a 4.6.1

- Micrium OS, v5.10.1 y anteriores

- Micrium uCOS II/uCOS III v1.39.0 y anteriores

- NXP MCUXpresso SDK, v2.8.2 y anteriores

- NXP MQX, v5.1 y anteriores

- Redhat newlib, anteriores a v4.0.0

- RIOT OS, v2020.01.1

- Samsung Tizen RT RTOS, anteriores a v3.0.GBB

- TencentOS-tiny, v3.1.0

- Texas Instruments CC32XX, anteriores a v4.40.00.07

- Texas Instruments SimpleLink MSP432E4XX

- Texas Instruments SimpleLink-CC13XX, anteriores a v4.40.00

- Texas Instruments SimpleLink-CC26XX, anteriores a v4.40.00

- Texas Instruments SimpleLink-CC32XX, anteriores a v4.10.03

- Uclibc-NG, anteriores a v1.0.36

- Windriver VxWorks, anterior a v7.0

Por otra parte, CISA señala que solo 15 de las 25 implementaciones afectadas publicaron actualizaciones de seguridad para corregir estas fallas, aunque se espera que las restantes sean corregidas durante los próximos meses.

Mientras las actualizaciones están disponibles, CISA y Microsoft recomiendan a las organizaciones afectadas reducir la exposición de los dispositivos vulnerables, además de implementar mecanismos de monitoreo en busca de posibles anomalías y segmentar las redes internas para contener un potencial caso de explotación.

Hasta el momento no se han detectado casos de explotación activa de alguna de estas fallas, aunque los administradores no deben descuidarse ni por un segundo. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

HACKERS DE RANSOMWARE INFECTAN MILES DE IMPLEMENTACIONES DE SONICWALL VPN

Expertos en ciberseguridad reportan que los operadores de una nueva variante de ransomware identificada como FiveHands lograron explotar una falla día cero en las soluciones VPN de SonicWall SMA 100 Series para comprometer las redes de distintas organizaciones en Estados Unidos y Europa. Según los reportes, los hackers abusaron de una falla identificada como CVE-2021-20016 para inyectar las cargas útiles del ransomware y completar la infección.

Antes de implementar las cargas útiles de ransomware, este grupo de hacking identificado como UNC2447 empleó implantes de CobaltStrike paga ganar persistencia en el sistema objetivo e instalar el backdoor SombRAT, detectado hace unos meses en la campaña de hacking identificada como CostaRicto.

El reporte menciona que esta variante de ransomware fue detectada por primera vez en escenarios reales a finales de 2020, llamando la atención de la comunidad de la ciberseguridad debido a sus similitudes con el ransomware HelloKitty, una reestructura del malware DeathRansom.

El ransomware HelloKitty fue detectado en múltiples ataques contra los sistemas del estudio de videojuegos CD Projekt Red, lo que permitió a los actores de amenazas acceder al código fuente de títulos como Cyberpunk 2077, The Witcher y Gwent, entre otros. Muchas otras compañías de todo el mundo han sido víctimas de esta variante de ransomware, incluyendo la compañía eléctrica brasileña CEMIG. No obstante, los reportes relacionados con infecciones de HelloKitty disminuyeron abruptamente a inicios de 2021, justo cuando comenzaron los reportes de FiveHands.

Posteriormente, los investigadores descubrieron que el sitio web en Tor de FiveHands emplea el favicon de HelloKitty.

Recientemente también se informó que el municipio de Whistler fue afectado por un grupo de hacking empleando un sitio web en Tor realmente similar, aunque aún no está claro si este incidente está vinculado con el ransomware FiveHands.

Sobre el grupo de hacking, los expertos mencionan que UNC2447 monetiza las intrusiones extorsionando a sus víctimas primero con el ransomware FiveHands y luego presionando a través de amenazas de atención de los medios y ofreciendo datos de las víctimas a la venta en foros de hacking. Por otra parte, UNC2447 se ha visto especialmente activo en Europa y Estados Unidos, mostrando sus avanzadas capacidades para evadir casi cualquier mecanismo de detección y minimizar la capacidad de los investigadores para obtener información a partir de un análisis forense.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

GOBIERNO BRASILEÑO AFECTADO POR ATAQUE DE RANSOMWARE; HACKERS EXIGEN UN RESCATE MILLONARIO

Funcionarios del Tribunal de Justicia de Rio Grande do Sul, Brasil, confirmaron que sus sistemas informáticos fueron afectados por un ataque de ransomware que cifró los archivos de los empleados y forzó el cierre de las redes de los tribunales. Al parecer, el ataque fue desplegado por los operadores del ransomware REvil.

Todo indica que el ataque habría comenzado el jueves por la mañana, cuando múltiples empleados descubrieron que algo les impedía acceder a sus documentos e imágenes, además de que una copia de la nota de rescate había aparecido en las pantallas de todas las máquinas afectadas.

Poco después de que comenzara el ataque, la cuenta oficial de Twitter del tribunal comenzó a advertir a los empleados que no iniciaran sesión en los sistemas de la red TJ localmente o de forma remota: “El TJRS informa que enfrenta inestabilidad en los sistemas informáticos. El equipo de seguridad de sistemas aconseja a los usuarios internos que no accedan a las computadoras y que inicien sesión en computadoras dentro de la red”, menciona la alerta de seguridad.

Por otra parte, un especialista en ciberseguridad brasileño compartió una captura de pantalla en la que algunos empleados intercambiaban sus opiniones respecto al ataque, además de mostrar su sorpresa al encontrar las notas de rescate enviadas por los hackers.

Un reporte separado menciona que los hackers de REvil exigieron un rescate de 5 millones de dólares a cambio de restablecer el acceso a los sistemas cifrados y no revelar la información comprometida.

Esta no es la primera vez que un ataque de ransomware compromete los sistemas judiciales de Brasil. En noviembre pasado, la Corte Superior de Justicia de Brasil fue atacada por los operadores del ransomware RansomEXX que comenzaron a cifrar dispositivos justo durante una sesión de la corte a través de una plataforma de videoconferencia. Al mismo tiempo, los sitios web de otras agencias del gobierno federal brasileño eran desconectados como una medida de seguridad ante el riesgo de un ataque extendido.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

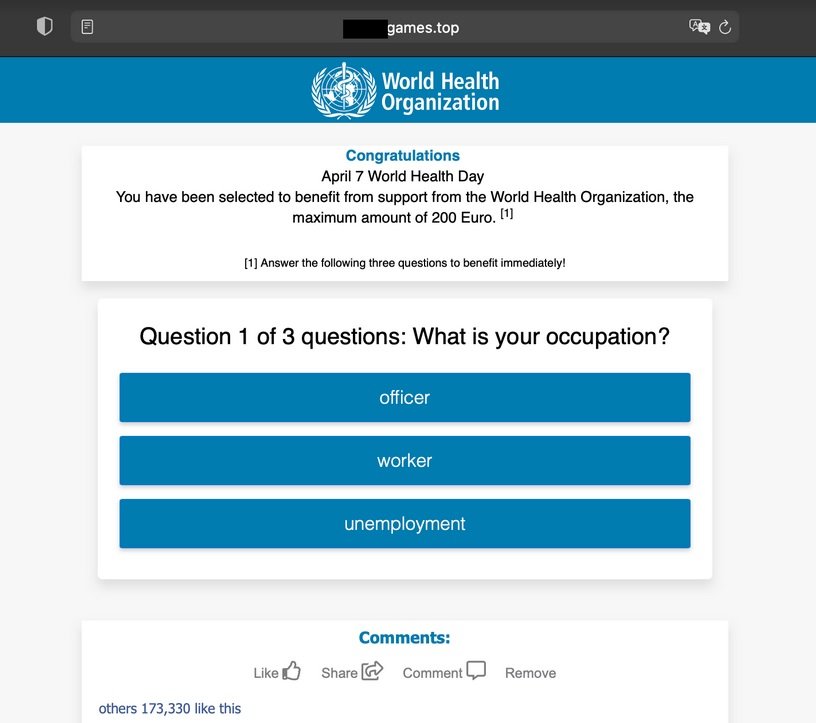

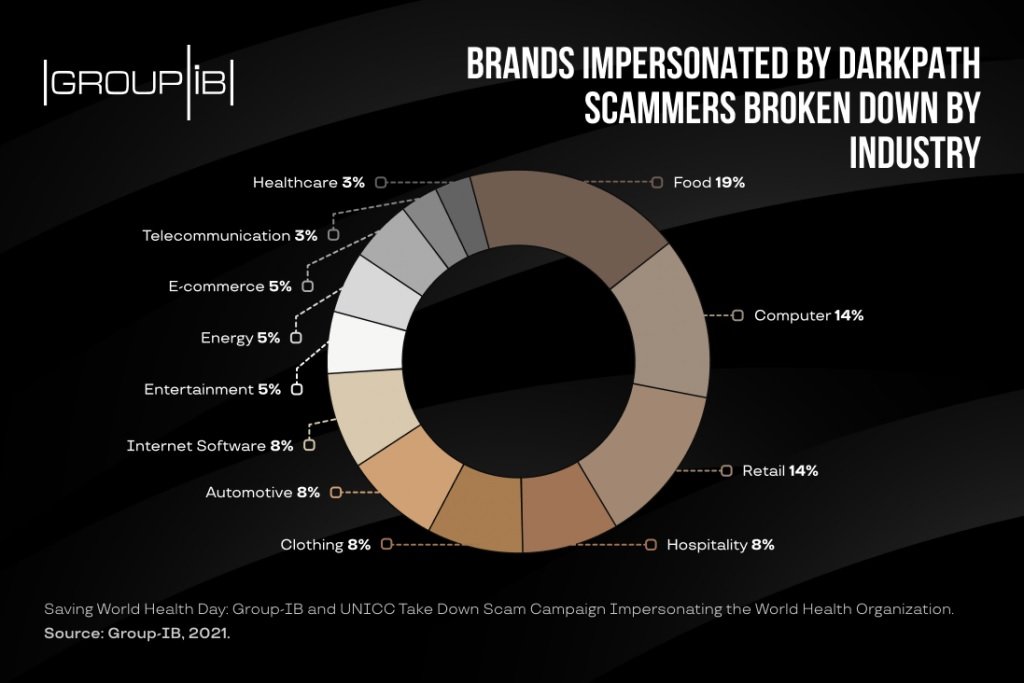

LA ONU DERRIBA RED MASIVA DE SITIOS WEB FRAUDULENTOS; HACKERS USABAN IMAGEN DE LA OMS PARA DESPLEGAR RED MASIVA DE SPAM

Una investigación conjunta de la firma de seguridad Group-IB y la Organización de las Naciones Unidas (ONU) concluyó con la eliminación de 134 sitios web operados por un grupo cibercriminal identificado como DarkPath. Al parecer estos sitios web eran empleados como plataformas falsas de la Organización Mundial de la Salud (OMS).

“Este grupo de actores de amenazas creó una red de 134 sitios web fraudulentos para hacerse pasar por agencias internacionales como la OMS, aprovechando el día de la concientización sobre la salud para tratar de recolectar información confidencial a través de una supuesta encuesta”, señala el informe.

La estafa consistía en prometer a los usuarios un pago de 200 euros a cambio de completar una encuesta y compartir el enlace a cualquiera de estos sitios a sus contactos de WhatsApp. Sobra decir que los usuarios no recibían tal pago y que esta treta solo era usada para generar una campaña de spam de rápido crecimiento. Group-IB menciona que el esquema estaba dirigido a millones de usuarios en todo el mundo.

La compañía mencionó que, después de notificar a los equipos de seguridad de la ONU, comenzaron a buscar la mejor forma de eliminar esta red de spam que empleó servicios de registradores de nombres de dominio, proveedores de hosting y otras asociaciones.

Group-IB dijo que los 134 sitios de estafa fueron administrados por un conocido actor de amenazas identificado como DarkPath: “Después de nuestros esfuerzos de bloqueo, los estafadores dejaron de usar la marca de la OMS en toda su red”, menciona el reporte.

Aún así, a pesar del derribo centrado en la OMS, el grupo sigue activo. Group-IB dice que el actor de amenazas todavía opera alrededor de otros 500 sitios que se hacen pasar por otras marcas. La firma de seguridad estima el alcance de estos sitios en millones, con alrededor de 200 mil usuarios que llegan a los sitios fraudulentos cada día.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

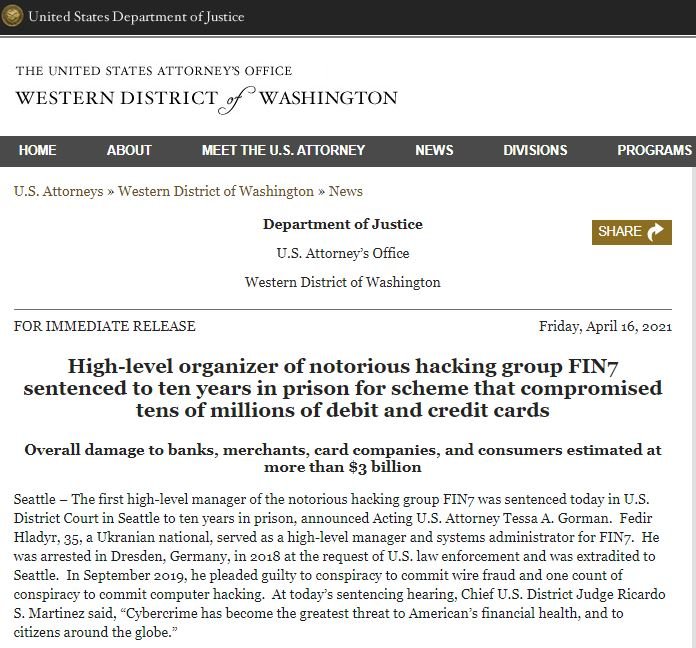

HEAD OF A DANGEROUS HACKING GROUP IS ARRESTED; FACES SENTENCE OF UP TO 10 YEARS IN PRISON

The U.S. Department of Justice (DOJ) announced that Ukrainian citizen Fdir Hladyr, recognized as one of the most important operators of the advanced hacking group FIN7 was sentenced to 10 years in prison for his involvement in the multiple attacks orchestrated by this cybercriminal group.

Hladyr was arrested in 2018 in Germany and extradited to the U.S. soon after. In September 2019, the defendant pleaded guilty to conspiracy to commit electronic fraud and illegitimate access to protected computer systems.

The defendant served as system administrator of the hacking group, actively participating in the collection of confidential information such as stolen payment card numbers, as well as deploying the network of servers employed by FIN7 to perform its malicious activities and operate encrypted communication channels.

The defendant was sentenced to ten years in prison after the presentation of evidence collected by the Seattle Cyber Working Group and the U.S. Attorney’s Office for Washington. The DOJ and police agencies in Germany also worked importantly on this investigation.

About FIN7, cybersecurity experts mention that the hacking group has at least 70 members divided into teams dedicated to activities such as malware development, phishing campaign deployment and online account engagement. Interim Prosecutor Tessa Gorman says: “The defendant has actively worked on these activities, so we can give him great responsibility for the millions of dollars in losses experienced by affected individual organizations and users.”

This group, also identified as Carbanak or Navigator Group, has participated in multiple malware campaigns against targets around the world at least since 2015, counting betting companies, hotel chains and restaurants among its main objectives. FIN7 has also operated major financial information theft campaigns for later sale in hacking forums. DOJ reports mention that FIN7 has stolen more than 20 million payment cards by committing some 6,000 malware-infected point-of-sale terminals.

As mentioned above, these hackers have operated to the need since 2015 in countries such as the United States, Australia, France, the United Kingdom and other sectors of Europe. Among FIN7’s most recent victims are companies such as Chipotle Mexican Grill, Chili’s, Arby’s, Red Robin and Jason’s Deli.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

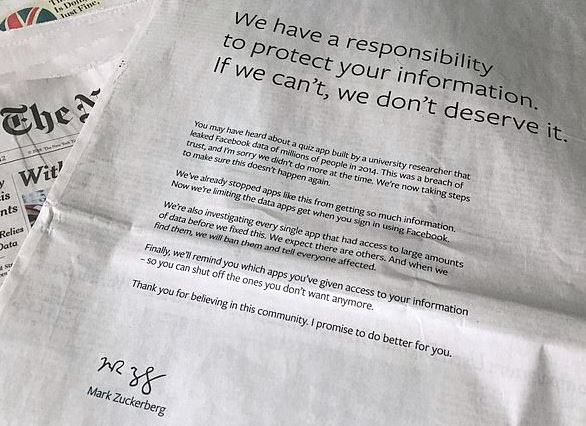

INTERNAL FACEBOOK DOCUMENTS REVEAL COMPANY EXPECTS MORE MASS LEAKS IN THE FUTURE AND PLANS DOING NOTHING ABOUT IT

In an email leaked to the cybersecurity community, Facebook admits anticipating more massive data leak incidents. This message was addressed to Facebook’s public relations teams in Europe, Africa and the Middle East, although it was leaked to the Belgian press on April 8 by mistake. For many users this is an act of cynicism, because instead of focusing on security issues, the company seems to be waiting for information leaks to be a known fact before acting on it.

As users may recall, a couple of weeks ago a massive leak of more than 500 million records was revealed, involving private user information in more than 100 countries. Many of this data were sold on dark web platforms, which would allow its use in phishing campaigns, identity fraud and other forms of cyberattack. A report indicates that the leak could even contain confidential information from Mark Zuckerberg, CEO and founder of Facebook, in addition to data from other social network executives.

In response to the leaking of this email, a Facebook spokesperson stated: “Our commitment to user safety remains in place. We understand user concerns, so we will continue to strengthen our systems to make it difficult to extract sensitive data.”

However, the company’s internal document seems to imply that Facebook prefers to maintain a more passive stance on this: “We expect more long-term leaks. It is important that people understand this as an inherent problem in using these platforms and normalizing these events,” the leaked report notes. To do this, Facebook security teams propose a follow-up post to broadly address these issues, in an attempt to be more transparent about them.

This message also revealed that Facebook proposes not to make additional comments on the recent mass leak to try to get the discussion on this topic and other related topics diluted in the bottomless sea which is the Internet.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

THREE ZERO-DAY VULNERABILITIES IN SONICWALL EMAIL SECURITY SOLUTION ACTIVELY EXPLOITED; UPDATE NOW

SonicWall security teams launched an emergency alert asking their users to install the released security patches to fix three zero-day flaws in their email security solution. SonicWall ES is a solution designed to protect traffic and email communication, capable of containing any phishing emails and other business email compromise (BEC) attempts.

The risk increases as the company acknowledged that at least one case of active exploitation of these flaws has been detected: “It is urgent that hardware or virtual device administrators install the latest available versions,” the security alert says.

Below are brief descriptions of the reported flaws by SonicWall security teams:

- CVE-2021-20021: A misconfigured endpoint API would allow HTTP requests to be sent to a remote host, leading to unauthorized creation of administrator accounts. The flaw received a score of 9.4/10 according to the Common Vulnerability Scoring System (CVSS)

- CVE-2021-20022: After authentication, a threat actor might upload arbitrary files to a remote host due to a problem with the “branding” functionality. The flaw received a CVSS score of 6.7/10

- CVE-2021-20023: Attackers can also read arbitrary files on a remote host due to “branding” configuration flaws. This vulnerability received a CVSS score of 6.7/10

The flaws were discovered by FireEye as part of an investigation of post-exploitation web shell activity in the email security solution, which was identified as the original source of the engagement soon after.

Josh Fleischer, Chris DiGiamo and Alex Pennino, responsible for this investigation, point out that vulnerabilities have already been chained up to gain administrative access and execute code in vulnerable deployments or even install a backdoor for subsequent attacks.

After receiving the reports, SonicWall began working on developing the necessary updates, which were released this week. The company strongly requests customers to install the required updates for their virtual (v10.0.9.6173) and hardware (v10.0.9.6177) deployments to mitigate the risk of exploitation. SonicWall has published a detailed guide to installing these patches on its official platforms.

What are your thoughts about this security issue? Does it put your email platforms under risk? Are you willing to learn more about it? To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

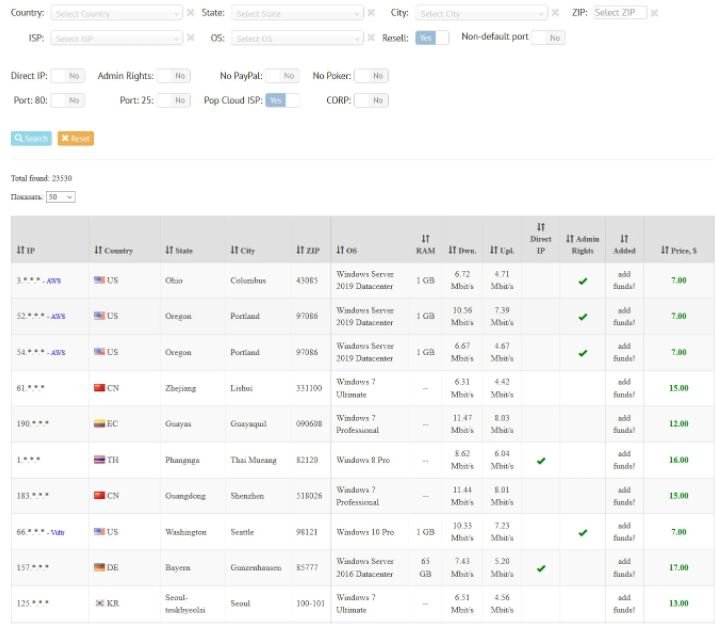

MORE THAN 1 MILLION ADMIN CREDENTIALS TO ACCESS WINDOWS RDP SERVERS FOR SALE ON DARK WEB HACKING FORUM

A recent security report mentions that a dark web leak containing access keys has been published to more than 1.3 million Windows Remote Desktop servers. This is a clear indication of the scope of cybercrime and could even be binding on other incidents of which cybersecurity community knows little.

It’s not all bad news, as network administrators will also benefit from a new service launched by advanced cybersecurity firm Advanced Intel called RDPwned that allows you to verify whether an organization’s RDP credentials have been sold on the hacking black market.

As users may remember, Remote Desktop Protocol (RDP) is a Microsoft remote access solution that allows users to remotely access applications and the desktop of a Windows device. Due to their frequent use in corporate networks, malicious hackers develop an important market around the theft and sale of stolen access credentials to multiple public and private organizations.

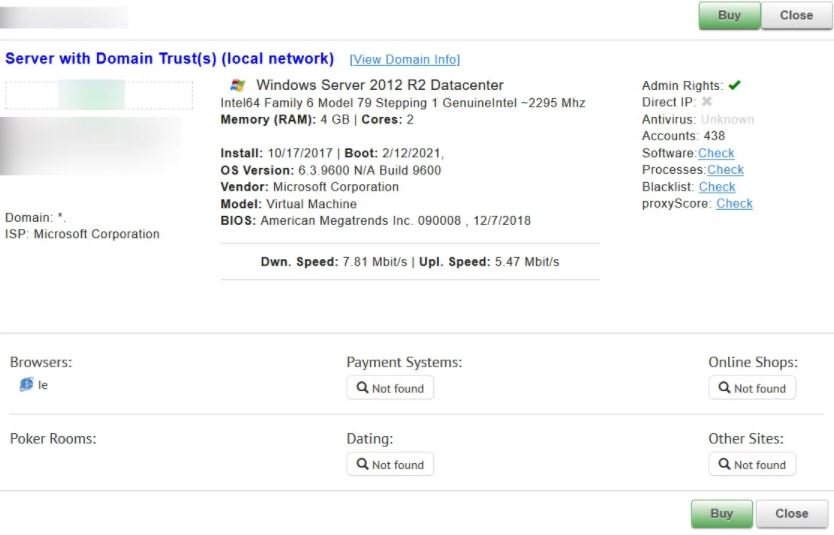

Ultimate Anonymity Services (UAS) is a platform where developers can purchase Windows Remote Desktop login credentials, social security numbers, and access to SOCKS proxy servers. According to cybersecurity experts, the most prominent feature of UAS is that potential customers can manually verify the credentials of sold RDP accounts, as well as request customer service services and usage guides for stolen information.

Potential clients can drill down into each server to see the number of Windows accounts, Internet connection speed, server hardware, and more, as shown below.

According to the latest reports, UAS is selling at least 23,000 RDP access credentials.

Cybersecurity specialist Vitali Kremez launched a service called RDPwned, which any individual user or organization will be able to use to find out if their servers are in the databases of hacking platforms such as UAS: “RDPwned will help administrators learn more about previous security incidents, as well as be able to resolve issues before they become a massive commitment to their assets.”

To use the service, Kremez mentions that companies would have to submit the contact information of an executive or company administrator. Once the user’s identity is verified, Advanced Intel experts will confirm whether the company’s servers are listed in RDPwned. Visitors can perform this search through reverse DNS, IP addresses, and domain names.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.