Month: March 2018

EL PARCHE DE MELTDOWN ABRE UNA VULNERABILIDAD EN WINDOWS 7

La solución Meltdown de Microsoft abrió un gran vacío en la seguridad de Windows 7, advierten investigadores.

Meltdown y Spectre son, probablemente, las peores vulnerabilidades descubiertas en la historia de la informática. Estos dos fallos de seguridad se hicieron públicos a principios de año y afectan a prácticamente todos los procesadores modernos al estar relacionados con la forma en la que el Kernel y la CPU se comunican entre sí, comenta in investigador de seguridad de la información. Además, la complejidad de estas vulnerabilidades hace que su solución sea muy complicada, tanto que, a veces, los correspondientes parches abren nuevas brechas de seguridad en los sistemas operativos, como acaba de suceder con Windows 7.

Los primeros parches de Microsoft para la vulnerabilidad del procesador Intel Meltdown crearon un problema aún mayor en Windows 7 que permitía a cualquier aplicación sin privilegios leer la memoria del kernel, afirma un experto en seguridad de la información.

Los parches de enero y febrero de Microsoft detuvieron el error de Meltdown que expuso las contraseñas en la memoria protegida, pero el investigador de seguridad de la información Ulf Frisk descubrió que los parches introdujeron un error del kernel mucho peor, que permite que cualquier proceso lea y escriba en cualquier lugar de la memoria kernel.

Frisk dice que la vulnerabilidad afecta a Windows 7 x64 y Windows 2008R2 con los parches de enero o febrero.

Los dos parches defectuosos configuraron erróneamente un poco en el traductor de memoria virtual a física conocido como PLM4 para permitir que cualquier aplicación en modo usuario acceda a las tablas de páginas del núcleo, según Frisk.

La CPU de Intel usa estas tablas de página para traducir la memoria virtual de un proceso en memoria física. El bit correctamente establecido normalmente aseguraría que el kernel tenga acceso exclusivo a estas tablas.

“El bit de permiso Usuario / Supervisor se estableció en Usuario en la entrada de autorreferencia PML4. Esto hizo que las tablas de páginas estuvieran disponibles para el código de modo de usuario en cada proceso. Normalmente, las tablas de páginas solo deberían ser accesibles por el núcleo”, dijo. “El PML4 es la base de la jerarquía de tabla de páginas en memoria de 4 niveles que utiliza la Unidad de administración de memoria de la CPU (MMU) para traducir las direcciones virtuales de un proceso en direcciones de memoria física en la RAM”.

Además, el profesional de seguridad de la información dice que el error sería “trivialmente fácil” de usar para acceder a toda la memoria física, debido a que la tabla de páginas PML4 se encuentra en una dirección de memoria fija en Windows 7. Esta situación significa que un atacante también podrá para ubicar la tabla de páginas de Windows 7 a la que ahora se puede acceder mediante aplicaciones en modo de usuario.

“Windows 7 ya hizo el arduo trabajo de mapeo en la memoria requerida en cada proceso en ejecución. La explotación era solo una cuestión de lectura y escritura en la memoria virtual en proceso ya mapeada”, escribe Frisk. “Una vez que se ha obtenido acceso de lectura / escritura a las tablas de páginas, será trivialmente fácil acceder a la memoria física completa, a menos que esté adicionalmente protegido por las tablas de páginas extendidas (EPT) utilizadas para la virtualización. Todo lo que uno tiene que hacer es escribir sus propias entradas de tabla de páginas (PTE) en las tablas de página para acceder a la memoria física arbitraria”.

El investigador de seguridad de la información Frisk aconsejó a todos los administradores y usuarios de Windows 7 y Windows 2008R2 que instalen el parche de marzo de Microsoft para resolverlo. Windows 10 y Windows 8.1 no se ven afectados.

ANDROID MALWARE EN LAS APLICACIONES DE QR READER EN PLAY STORE

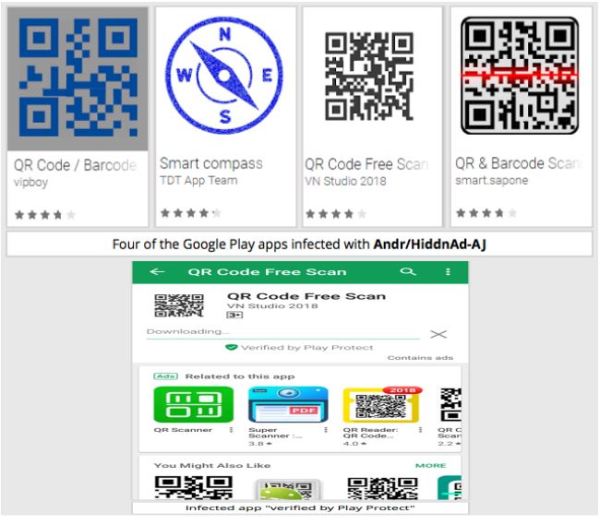

Los investigadores de seguridad de la información de SophosLabs han descubierto un nuevo malware de Android en aplicaciones de lectores QR aparentemente inofensivas en Google Play Store. El malware se ha desarrollado para inundar dispositivos Android con anuncios de pantalla grande para generar ingresos para los atacantes.

Etiquetado como Andr / HiddnAd-AJ por los investigadores de seguridad de la información, el malware se encontró en seis aplicaciones de lectura de código QR y una en brújula inteligente. Todas las aplicaciones infectadas se realizaron en Play Store al evadir Play Protect de Google, una aplicación desarrollada para intensificar aún más la seguridad de los sistemas que se ejecutan en Android.

Según el análisis, el malware funciona de tal manera que una vez que infecta el dispositivo, espera hasta seis horas para comenzar a enviar correo no deseado con irritantes anuncios de gran pantalla y notificaciones que contienen enlaces, todo para generar la mayor cantidad de ingresos posible.

“La parte de adware de cada aplicación estaba integrada en lo que parece a primera vista, como una biblioteca de programación estándar de Android que estaba integrada en la aplicación. Al agregar un subcomponente “gráfico” de aspecto inocente a una colección de rutinas de programación que esperarías encontrar en un programa regular de Android, el motor de adware dentro de la aplicación se está ocultando a simple vista “, escribió el profesional de seguridad de la información Paul Ducklin de SophosLabs.

Las aplicaciones infectadas con malware se informaron a Google, quien hizo un trabajo rápido para eliminar las aplicaciones antes de que ocurrieran más daños. Sin embargo, algunas de las aplicaciones ya se descargaron más de 500,000 veces.

Si ha descargado alguna de estas aplicaciones, es hora de eliminarlas ahora mismo. Además, el único lugar seguro para que los usuarios de Android busquen aplicaciones limpias sigue siendo Play Store, por lo tanto, evite descargar aplicaciones innecesarias. Los expertos en seguridad de la información también recomiendan adherirse a Google Play si es posible.

CPU DE INTEL VULNERABLE AL ATAQUE ‘BRANCHSCOPE’

Un nuevo método de ataque de canal lateral que se puede lanzar contra dispositivos con procesadores Intel, y los parches lanzados en respuesta a las vulnerabilidades de Spectre y Meltdown podrían no prevenir este tipo de ataques, ha sido descubierto por investigadores de seguridad de la información.

El nuevo ataque, denominado BranchScope, ha sido identificado y demostrado por un equipo de investigadores del Colegio de William & Mary, la Universidad de California Riverside, la Universidad Carnegie Mellon en Qatar y la Universidad de Binghamton.

Similar a Meltdown y Spectre, BranchScope puede ser explotado por un atacante para obtener información potencialmente sensible a la que normalmente no podrían acceder directamente. El atacante debe tener acceso al sistema de destino y debe poder ejecutar código arbitrario.

Los investigadores creen que los requisitos para tal ataque son realistas, convirtiéndolo en una amenaza seria para las computadoras modernas, “a la par con otros ataques de canal lateral”.

El ataque de BranchScope se ha demostrado en dispositivos con tres tipos de CPU Intel i5 e i7 basadas en Microarquitecturas Skylake, Haswell y Sandy Bridge. Los expertos en seguridad de la información demostraron que el ataque funciona incluso si la aplicación específica se ejecuta dentro de un enclave Intel SGX. Intel SGX, o Software Guard Extensions, es un sistema de ejecución aislado basado en hardware diseñado para evitar que el código y los datos se filtren o modifiquen.

BranchScope es similar a Spectre ya que ambos se dirigen a los predictores de bifurcación direccional. Las unidades de predicción de ramas (BPU) se utilizan para mejorar el rendimiento de los procesadores enrutados adivinando la ruta de ejecución de las instrucciones de derivación. El problema es que cuando dos procesos se ejecutan en el mismo núcleo físico de la CPU, comparten una BPU, lo que potencialmente permite que un proceso malintencionado manipule la dirección de una instrucción de bifurcación ejecutada por la aplicación seleccionada.

El BPU tiene dos componentes principales: un búfer de destino de bifurcación (BTB) y un predictor direccional, y la manipulación de cualquiera de ellos puede utilizarse para obtener datos potencialmente confidenciales de la memoria. Intel publicó recientemente un video que proporciona una explicación de alto nivel de cómo funcionan estos ataques.

En varias ocasiones en el pasado cómo la manipulación de BTB se puede utilizar para ataques, pero BranchScope implica la manipulación de predictores de ramas.

“BranchScope es el primer ataque de grano fino en el predictor de bifurcación direccional, ampliando nuestra comprensión de la vulnerabilidad de canal lateral de la unidad de predicción de bifurcación”, explicaron los investigadores de seguridad de la información en su artículo.

Los investigadores que identificaron el método de ataque BranchScope han propuesto una serie de contramedidas que incluyen soluciones basadas en software y hardware.

Dmitry Evtyushkin, una de las personas involucradas en esta investigación, le dijo a SecurityWeek que si bien no han sido probados, las actualizaciones de microcódigo lanzadas por Intel en respuesta a Meltdown y Spectre solo pueden arreglar el vector BTB, lo que significa que los ataques de BranchScope aún podrían ser posibles. Sin embargo, Intel les dijo a los investigadores que la guía de software para mitigar Specter Variant 1 también podría ser efectiva contra los ataques de BranchScope.

BranchScope no es el único método de ataque de canal lateral de CPU descubierto después de la divulgación de Meltdown y Spectre. Uno de ellos, apodado SgxPectre, muestra cómo se puede aprovechar Spectre para vencer a SGX. Investigadores de seguridad de la información también han demostrado nuevas variantes de los ataques Meltdown y Spectre, que han llamado MeltdownPrime y SpectrePrime.

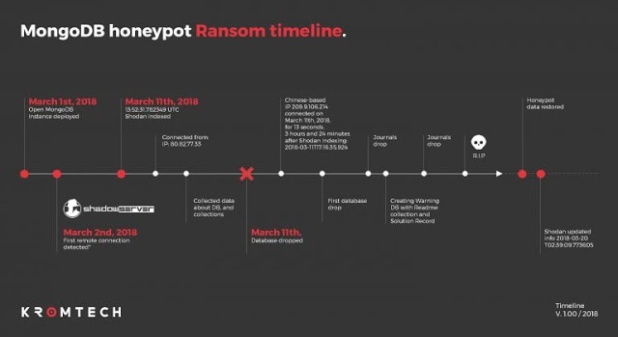

MONGODB HACKEADO EN 13 SEGUNDOS

Durante los últimos años, hackers han estado explotando servidores basados en MongoDB sin protección para robar datos y mantener las bases de datos expuestas a cambio de un rescate. Los hackers filtraron 36 millones de registros de datos internos recopilados de varios servidores vulnerables.

Los investigadores en seguridad de la información de la firma alemana Kromtech llevaron a cabo un experimento en el que deliberadamente dejaron expuesta una base de datos MongoDB al público y vigilaron las conexiones entrantes, para determinar y medir la profundidad de los ataques contra MongoDB.

La seriedad del asunto puede entenderse por el hecho de que en julio de 2015 John Matherly de Shodan, el primer motor de búsqueda del mundo para dispositivos IoT reveló que hay más de 30,000 bases de datos MongoDB sin protección expuestas para el acceso público.

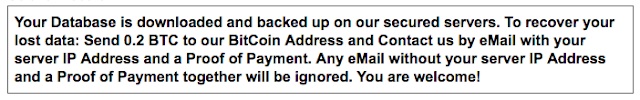

El honeypot (un mecanismo de seguridad configurado para detectar y contrarrestar los intentos de uso no autorizado de los sistemas de información) contenía 30 GB de datos falsos. Los hackers tardaron solo tres horas en identificar la base de datos antes de borrar sus datos en solo 13 segundos y dejaron una nota de rescate exigiendo 0.2 Bitcoin de acuerdo con la publicación de blog de Kromtech.

En enero de 2017, los hackers tenían varias bases de datos MongoDB para pedir rescate y exigían 0.2 Bitcoins a cambio. No está claro si los piratas informáticos que tomaron la base de datos de honeypot son parte del mismo grupo. Sin embargo, de acuerdo con el Director de Comunicación de Kromtech, Bob Diachenko, el ataque a su base de datos se remonta a China.

Los investigadores de seguridad de la información están seguros de que solo un script automatizado puede completar dicha tarea en 13 segundos.

“El atacante se conecta a nuestra base de datos primero, luego descarta las bases de datos para eliminarlas, descarta las revistas para borrar sus pistas, crea una base de datos llamada Advertencia con la colección Léame y el Registro de soluciones, luego deja caer las revistas nuevamente para cubrir sus pistas. Todo esto se completó en solo trece segundos, lo que llevó a la conclusión de que este era el trabajo de un guión automatizado “, señalaron analistas de seguridad de la información de Kromtech.

Los expertos en seguridad de la información aconsejan a los usuarios que protejan su base de datos ya que los servidores expuestos de MongoDB aún están en riesgo. Otro aspecto importante de los ataques de rescate contra MongoDB es que los hackers simplemente eliminan la base de datos, por lo tanto, incluso si la víctima paga, sus datos nunca serán devueltos.

EXPLOIT DE ASISTENCIA REMOTA DE WINDOWS PERMITE A HACKERS ROBAR ARCHIVOS

Siempre se le ha advertido que no comparta el acceso remoto a su computadora con personas que no son de confianza por algún motivo, es un consejo básico de seguridad de la información y de sentido común.

Se descubrió una vulnerabilidad crítica en la función Asistencia remota de Windows (Quick Assist) de Microsoft que afecta a todas las versiones de Windows hasta la fecha, incluidos Windows 10, 8.1, RT 8.1 y 7, según informaron investigadores de seguridad de la información. Esta vulnerabilidad permite a los atacantes remotos robar archivos confidenciales en la máquina objetivo.

La asistencia remota de Windows es una herramienta integrada que permite que alguien de confianza tome control de su PC (o que tome el control remoto de otras personas) para que puedan ayudarlo a solucionar un problema desde cualquier parte del mundo.

La característica se basa en el protocolo de escritorio remoto (RDP) para establecer una conexión segura con la persona necesitada.

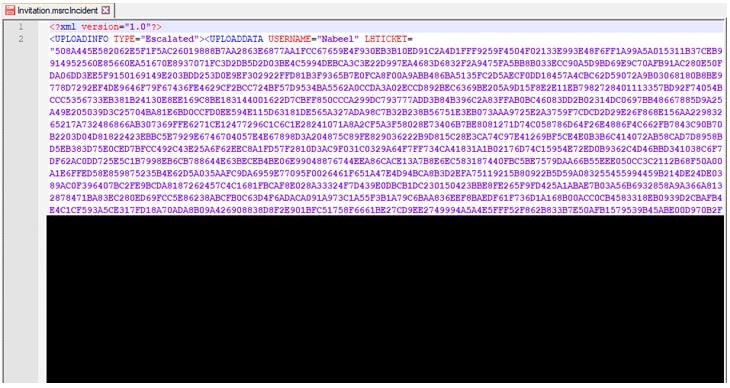

Sin embargo, Nabeel Ahmed de Trend Micro Zero Day Initiative descubrió y reportó una vulnerabilidad de divulgación de información (CVE-2018-0878) en Asistencia remota de Windows que podría permitir a los atacantes obtener información para comprometer aún más el sistema de la víctima.

La vulnerabilidad, que ha sido resuelta por la compañía en el parche de este mes, reside en la forma en que Windows Remote Assistance procesa las Entidades Externas XML (XXE).

La vulnerabilidad afecta a Microsoft Windows Server 2016, Windows Server 2012 y R2, Windows Server 2008 SP2 y R2 SP1, Windows 10 (ambos de 32 y 64 bits), Windows 8.1 (ambos de 32 y 64 bits) y RT 8.1, y Windows 7 (32 y 64 bits).

Dado que ahora está disponible un parche de seguridad para esta vulnerabilidad, el investigador de seguridad de la información finalmente ha lanzado al público los detalles técnicos y el código de prueba de prueba de la vulnerabilidad.

Para explotar esta falla, que reside en el analizador MSXML3, el hacker necesita utilizar la técnica de ataque “Extracción de datos fuera de banda” al ofrecer a la víctima acceso a su computadora a través de Asistencia remota de Windows.

Al configurar Asistencia remota de Windows, la función le ofrece dos opciones: invitar a alguien para que lo ayude y responder a alguien que necesite ayuda.

Seleccionar la primera opción ayuda a los usuarios a generar un archivo de invitación, es decir, ‘invitation.msrcincident’, que contiene datos XML con muchos parámetros y valores necesarios para la autenticación.

Como el analizador no valida correctamente el contenido, el atacante puede simplemente enviar un archivo de invitación de Asistencia remota especialmente diseñado que contiene una carga maliciosa a la víctima, engañando a la computadora objetivo para que envíe el contenido de archivos específicos desde ubicaciones conocidas a un servidor remoto controlado por los atacantes

“La información robada podría enviarse como parte de la URL en las solicitudes HTTP al atacante. En todos los casos, un atacante no tendría manera de obligar a un usuario a ver el contenido controlado por el atacante. En cambio, un atacante tendría convencer a un usuario para que actúe “, explica el colaborador de seguridad de la informaciónde Microsoft.

“Esta vulnerabilidad XXE puede usarse genuinamente en ataques de phishing masivos dirigidos a personas que creen que realmente están ayudando a otra persona con un problema de TI. Totalmente inconscientes de que el archivo de invitación .srcincident podría potencialmente dar como resultado la pérdida de información confidencial”, advierte Ahmed.

Entre los parches de otras vulnerabilidades críticas resueltas este mes, se recomienda encarecidamente a los usuarios de Windows que instalen la última actualización para Asistencia remota de Windows lo antes posible.

VPN HOTSPOT SHIELD, PUREVPN Y ZENMATE ESTÁN REVELANDO DIRECCIÓN IP REAL DE CLIENTES

Según VPN Mentor, una empresa privada que revisa redes privadas virtuales (VPN), después de una investigación en profundidad, se descubrió que tres proveedores de servicios VPN con millones de clientes en todo el mundo están filtrando datos confidenciales como las direcciones IP de los usuarios. Las principales son HotSpot Shield, PureVPN y ZenMate.

El propósito de usar una VPN depende de la situación, pero la mayoría de las personas optan por las VPN para combatir la censura en línea accediendo a sitios web bloqueados por sus ISP, mientras que otros eligen usar VPN para anonimato y mejor privacidad, dijeron profesionales de seguridad de la información.

Pero cuando la VPN que pensabas que estaba protegiendo tu privacidad en realidad representaba una amenaza para ella. Eso significa que ahora puede estar bajo vigilancia gubernamental o en organizaciones maliciosas, los piratas informáticos pueden rastrear su dirección IP e identificar su ISP o, a nivel empresarial, puede permitir que los atacantes lleven a cabo ataques distribuidos de denegación de servicio (DDoS).

Según la publicación de blog de VPN Mentor, con el fin de encontrar vulnerabilidades en HotSpot Shield, PureVPN y ZenMate VPN Mentor contrataron a tres hackers éticos que después de las pruebas concluyeron que las tres VPN han filtrado la dirección IP del usuario, incluso cuando se usa una VPN existe una amenaza de privacidad.

Cabe señalar que las vulnerabilidades existen en los complementos del navegador Chrome para las tres VPN y no en las aplicaciones de escritorio o smartphone.

Según el informe de investigación de expertos en seguridad de la información, el HotSpot Shield de AnchorFree se llenó con tres vulnerabilidades. La primera vulnerabilidad (CVE-2018-7879) permitió a los atacantes remotos provocar una recarga del sistema afectado o ejecutar código de forma remota.

La segunda y la tercera vulnerabilidad (CVE-2018-7878 y CVE-2018-7880) filtraron las direcciones IP y DNS, lo que representa una amenaza para la privacidad de los usuarios, ya que los hackers pueden rastrear la ubicación del usuario y el ISP.

Se debe reconocer que HotSpot Shield respondió rápidamente a VPN Mentor con respecto a las vulnerabilidades y parchó todas las vulnerabilidades de manera profesional y oportuna para proteger a millones de sus usuarios de lo que podría ser una amenaza grave si se explota.

“La respuesta rápida de HotSpot Shield es algo que creemos que vale la pena recomendar. Sentimos que trabajaron con nuestro equipo de investigación de una manera rápida y seria y que se preocupan por sus usuarios. Tomaron nuestra investigación como ayuda para mejorar en lugar de criticar “, dijo el cofundador de VPN Mentor, el Sr. Ariel Hochstadt.

En PureVPN y ZenMate, los investigadores en seguridad de la información también descubrieron que las lagunas similares a HotSpot Shield pueden perder sitios de usuario y direcciones IP. Sin embargo, debido a que no recibieron una respuesta de ambos fabricantes, no especificaron las vulnerabilidades de ambos.

EL NUEVO ATAQUE CRYPTOJACKING UTILIZA EXPLOITS DE REDIS Y NSA

Investigadores de seguridad de la información han revelado un ataque cryptojacking extremadamente complejo llamado RedisWannaMine, que está impulsado por los exploits de Redis y NSA y dirigido tanto a los servidores de bases de datos como a los servidores de aplicaciones

Según una publicación de blog, el ataque cryptojacking de nueva generación, demuestra un comportamiento tipo gusano combinado con exploits avanzados para aumentar la tasa de infección de los atacantes y engordar sus billeteras. Los atacantes apuntan a máquinas que usan el exploit SME EternalBlue de la NSA, así como el servidor de caché de Redis.

Los investigadores encontraron el malware cuando sondeó un servidor remoto y encontró una lista de archivos sospechosos. La lista incluye archivos maliciosos conocidos, como minerd, pero también algunos archivos sospechosos desconocidos como transfer.sh.

Un archivo de script de shell que encontró fue un programa de descarga que es similar en algunos aspectos a los descargadores de cryptojacking más antiguos. Este archivo descarga un malware crypto miner desde una ubicación externa, gana persistencia en la máquina a través de nuevas entradas en crontab y obtiene acceso remoto a la máquina a través de una nueva entrada de clave ssh en /root/.ssh/authorized_keys y nuevas entradas en el sistema iptables, reportaron investigadores de seguridad de la información.

Según los investigadores, el script instala una gran cantidad de paquetes utilizando los gestores de paquetes estándar de Linux, como apt y yum. “Esto es probablemente para asegurarse de que sea autosuficiente y no necesite depender de las bibliotecas locales en la máquina de la víctima”, dijeron.

También descarga una herramienta públicamente disponible, llamada masscan, de un repositorio de Github, luego la compila e instala. El script inicia otro proceso llamado “redisscan.sh”. El nuevo proceso utiliza el masscantool mencionado anteriormente para descubrir e infectar los servidores Redis disponibles públicamente.

Una vez que el script completó el escaneo de Redis, se inicia otro proceso de escaneo llamado “ebscan.sh”. Esta vez, el nuevo proceso utiliza la herramienta masscan para descubrir e infectar servidores Windows disponibles públicamente con la versión SMB vulnerable.

“La vulnerabilidad de SMB que esta secuencia de comandos está explorando fue utilizada por la NSA para crear el exploit” Eternal Blue”. Este exploit fue adaptado posteriormente para llevar a cabo “WannaCry”, uno de los mayores ciberataques en el mundo “, dijeron los investigadores.

Los investigadores de seguridad de la información dijeron que las organizaciones deberían proteger las aplicaciones web y las bases de datos. “El vector de ataque inicial se introdujo a través de una vulnerabilidad de aplicación web. Una aplicación correctamente parcheada o una aplicación protegida por un WAF debe ser segura “, dijo Nadav Avital, analista de seguridad de aplicaciones técnicas.

Joseph Carson, jefe de seguridad de Thycotic, dijo que sin lugar a dudas veremos más ciberataques utilizando las hazañas de Redis y NSA ya que muchas organizaciones de todo el mundo siguen teniendo problemas con Patch Management. “Los hackers siempre seguirán utilizando cualquier sistema con exploits no parcheados de vulnerabilidades conocidas”.

“Aplicar un enfoque de privilegios mínimos y gestión de acceso privilegiado reducirá la capacidad de dichos exploits para moverse fácilmente e infectar sistemas en la red, lo que significa que incluso si un ciberataque es exitoso, el impacto para la organización puede mantenerse aislado”. El experto en seguridad de la información agrego.

Jon Topper, CTO de The Scale Factory, dijo que los atacantes no discriminan: usarán cualquier exploit que los lleve a un sistema remoto. “Si hay una cantidad de servidores Redis y SMB en el acceso público y sin parches, entonces corren el riesgo de ser utilizados como un vector de ataque “, dijo.

“Las organizaciones pueden mitigar los ataques poniendo en marcha mejores controles de acceso a la red; ni los servidores Redis ni SMB deben estar orientados a Internet en la mayoría de los casos de uso”. En un entorno corporativo, es posible que tenga servidores SMB accesibles para las estaciones de trabajo de los usuarios, por lo que una estación de trabajo comprometida podría usarse como un vector para obtener acceso a un servidor SMB. Si está ejecutando un software de servidor, debe mantenerlo actualizado. Sin peros, peros ni excusas “, agrego el experto en seguridad de la información.

CONFIGURACIÓNES DE ANDROID QUE LOS USUARIOS DEBERÍAN CAMBIAR AHORA MISMO

La mayoría de nosotros no interfiere con la configuración predeterminada de Android, sin embargo, en el caso de que esté buscando formas de mejorar su experiencia general de Android, hay un par de cambios que los expertos en seguridad de la información dijeron que vale la pena intentar. Android tiene muchas funciones, pero no todas están eliminadas del contenedor. Con la lista de capacidades en desarrollo constante, apenas se nota la configuración de Android profundamente cubierta que puede mejorar su experiencia.

Hacer un par de mejoras en la configuración de Android puede tener un efecto importante en su ejecución. Aquí hay 5 configuraciones de Android que los expertos en seguridad de la información dicen que debe cambiar ahora para sacar el máximo provecho de su smartphone con estas características básicas.

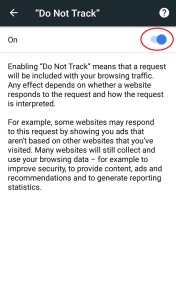

- No rastrear el historial de navegación

Numerosos sitios mantienen un registro de su historial de búsqueda y navegación que, en consecuencia, le mostrará promociones y propuestas. Puede paralizar este elemento intercambiando la alternativa ‘No rastrear’ presente en Chrome.

- Abre Chrome y selecciona Configuración desde la opción de menú.

- Seleccione en Privacidad y active la opción ‘No rastrear’.

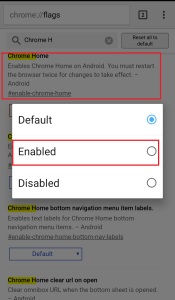

- Barra de direcciones de Chrome en la parte inferior

En el caso de que tu smartphone tenga substantial display, entonces debe saber qué tiene la oportunidad de utilizar una barra de direcciones en Chrome cuando utiliza el smartphone con una mano. Ahora podría obtener la barra de entrega a la base utilizando los medios debajo.

- Abre Chrome y escribe “Chrome: // flags”

- Desplázate hacia abajo a la pestaña “Chrome Home Android” y Configuraciones de Predeterminado a Habilitar.

- Vuelve a abrir Chrome y encontrarás los cambios.

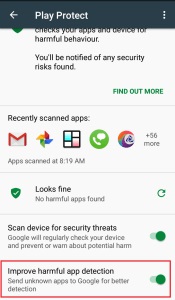

- Google Play Protect

Google Play Protect es un escáner de malware en curso que verifica hasta la última aplicación que se introduce o se va a introducir en su dispositivo, nos explico un especialista en seguridad de la información.

- Abra la configuración en su smartphone Android.

- Luego selecciona Google y seguridad.

- Haga clic en Google Play Protect y mejore la detección de aplicaciones dañinas.

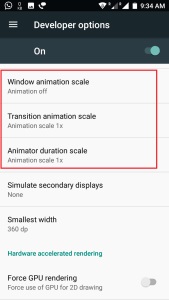

- Aceleración de animaciones

Las animaciones de Android ayudan a mantener las cosas nuevas y además influyen en su smartphone para que parezca extravagante. Puedes acelerar la animación para acelerar tu gadget.

- Abra la configuración en su Android.

- A continuación, seleccione Opciones de desarrollador y Escala de animación.

- Realice cambios en la Escala de animación de Windows, la Escala de animación de transición y la Escala de duración del animador.

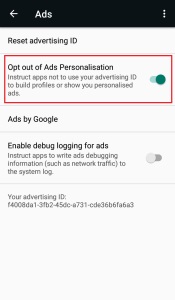

- Optar por no recibir anuncios

Es más probable que no vea los anuncios mientras lee su smartphone. Los expertos en seguridad de la información recomiendan la mejora de esta configuración para evitar posibles malwares en los anuncios.

- Abra la configuración en su smartphone Android.

- Luego selecciona Google y Anuncios.

- Habilite “Exclusión de la personalización de anuncios”

HACKERS ROBAN DATOS DE PC AIR-GAPPED CON MICRÓFONOS Y ALTAVOCES

Un equipo de investigación del centro de investigación de seguridad cibernética de la Universidad Ben-Gurion de Israel ha descubierto una nueva forma de extracción de datos de computadoras con Air-Gapped mediante el uso de dispositivos pasivos como audífonos, auriculares y altavoces.

Ahora, el mismo centro de investigación ha afirmado poder usar altavoces y auriculares para actuar como micrófonos y recibir datos. Los dispositivos se pueden utilizar para enviar de vuelta las señales y hacer menos segura la práctica segura de Air-Gapped.

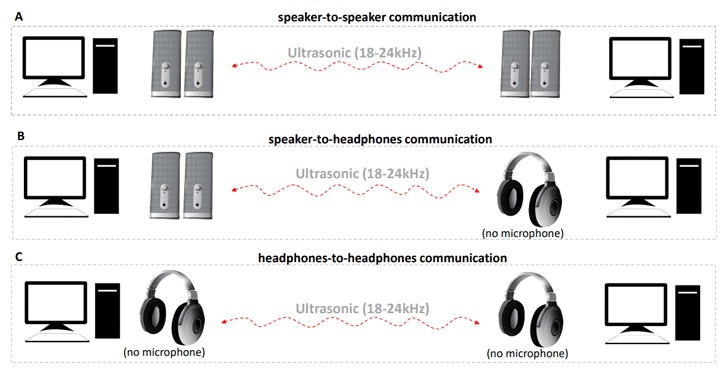

Según la nueva técnica de los profesionales de la seguridad de la información, los datos se extraen en forma de ondas de sonido ultrasónico inaudible y la transmisión se produce entre dos computadoras instaladas en la misma habitación mientras se comparten los datos sin usar micrófonos.

El equipo de investigación creó un protocolo personalizado para llevar a cabo la transmisión de datos entre dos computadoras. Uno de ellos tendría Air-Gapped mientras que el otro está conectado a internet y se usaría para retransmitir los datos. A través del ataque, los investigadores afirman que llevan a cabo la exfiltración de datos de altavoz a auricular, auriculares a auriculares y de altavoz a altavoz.

Los resultados de esta investigación fueron publicados por ArXiv el viernes en un documento académico titulado “MOSQUITO: transmisiones ultrasónicas secretas entre dos computadoras con Air-Gapped y comunicación de altavoz a altavoz”. Analistas de seguridad de la información explicaron que su investigación muestra cómo los hablantes pueden ser usados secretamente para llevar a cabo la transmisión de datos entre computadoras no conectadas ubicadas a una distancia de 9 metros.

La razón por la que usaron parlantes es que estos pueden considerarse micrófonos que funcionan en orden inverso; los altavoces convierten las señales electrónicas en señales acústicas, mientras que los micrófonos convierten las señales acústicas en eléctricas. La conversión es asistida por un diafragma en cada uno de estos dispositivos, que se puede utilizar para revertir el proceso. Este proceso de inversión del mecanismo de un dispositivo como un altavoz se denomina jack retasking.

La mayoría de los nuevos conjuntos de chips de audio se pueden utilizar para volver a realizar las tomas porque ofrecen la opción de alterar la función del puerto de audio a través del software. El malware se puede utilizar para reconfigurar un altavoces o auriculares para que actúe como un micrófono dado que el dispositivo no tiene alimentación y es pasivo. El documento dice:

“El hecho de que los audífonos, auriculares y altavoces estén físicamente construidos como micrófonos, junto con el hecho de que el rol de un puerto de audio en la PC puede modificarse programáticamente, cambiándolo de salida a entrada, crea una vulnerabilidad que puede ser abusada por los atacantes”.

En el ataque de MOSQUITO, los investigadores de seguridad de la información utilizaron una computadora con Air-Gapped y también podrían usarse para modular o transformar documentos almacenados localmente en señales de audio. Estas señales podrían transmitirse fácilmente a otra computadora usando auriculares, audífonos o parlantes.

La computadora que recibe también se infectará con malware y convertirá los audífonos, auriculares o altavoces conectados utilizando jack retasking para que sirvan como micrófono. El problema es que la mayoría de las PC ahora tienen altavoces pasivos, mientras que estos tienen audífonos, auriculares y altavoces activos.

Los investigadores podrían lograr la transmisión de datos con éxito a una velocidad de 166 bit / seg usando frecuencias que oscilan entre 18 y 24 kHz. Había solo una tasa de error del 1% cuando los datos se transmitían a un archivo binario de 1 kb a una distancia de 3 metros. Si la distancia aumenta hasta 9 metros, se logró una velocidad de transmisión de 10 bit / seg con la misma tasa de error.

Los autores también proporcionaron varias técnicas de mitigación pero admitieron que todas tenían sus limitaciones. Estas técnicas incluyeron el diseño de altavoces y auriculares equipados con amplificadores integrados para evitar su uso como micrófono.

Alternativamente, se puede usar un jammer ultrasónico y se pueden escanear transmisiones ultrasónicas. El software puede desarrollarse para evitar el jack retasking y el uso de UEFI / BIOS para deshabilitar completamente el hardware de audio. Aunque hay otra solución más práctica para desconectar los auriculares o altavoces, no es un método muy factible. Mientras que los analistas de seguridad de la información creen que la supervisión de la banda de ultrasonido es una solución mucho más práctica y confiable, pero cuando se aplica, es probable que genere falsas alarmas.

DARK WEB, DONDE TODA SU IDENTIDAD ESTÁ A LA VENTA

SU IDENTIDAD COMPLETA ESTÁ A LA VENTA EN DARK WEB.

Tener varias cuentas en línea es una práctica común ya que utilizamos todo tipo de servicios desde la realización de transacciones en PayPal hasta las redes sociales a través de Facebook y la compra de comestibles desde Walmart. Los hackers ahora han encontrado otra forma de explotar la identidad de los usuarios desprevenidos, dijeron profesionales de seguridad de la información.

Pero, si todas sus cuentas pudieran ser hackeadas y vendidas a estafadores, su completa identidad en la web será secuestrada.

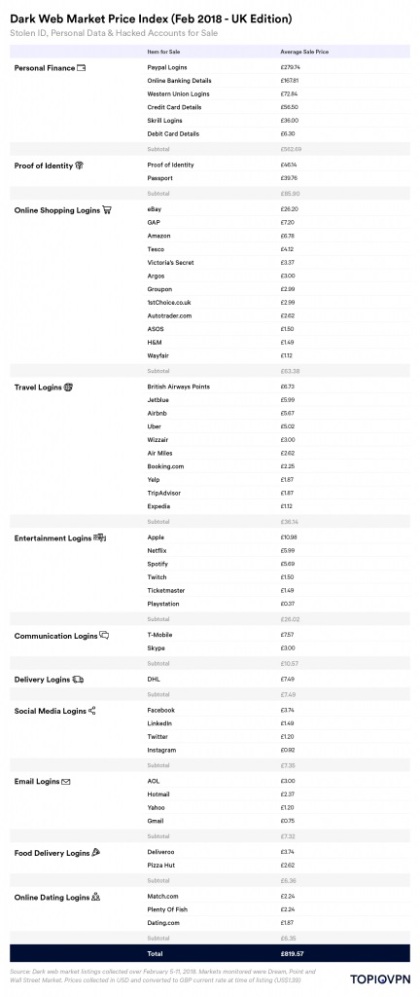

De acuerdo con los hallazgos de un equipo de expertos en seguridad de la información del servicio de Private Network comparison con sede en el Reino Unido Top10VPN, los estafadores en Dark Web ahora son todas sus cuentas en la web. Según se informa, los hackers maliciosos que operan en la Dark Web pueden comprar la identidad completa de una persona (que los hackers denominan Fullz) por tan solo 820 £. Las sorprendentes revelaciones se hicieron en el primer Dark Web Market Price Index por Top10VPN.

Los expertos en seguridad de la información analizaron decenas de miles de listas de identificación cargadas en 2018 en tres mercados principales en la Web oscura, a saber, Wall Street Market, Dream y Point. Según sus conclusiones, los datos bancarios de una persona se pueden adquirir por alrededor de £ 168, mientras que los inicios de sesión de PayPal pueden alcanzar casi £ 280. Los detalles del pasaporte se pueden obtener por solo £ 40 y los detalles de las cuentas de compras en línea en plataformas como Amazon, Walmart y Tesco están disponibles por £ 5.

Todos los tipos de credenciales de inicio de sesión están en demanda desde los ID de inicio de sesión de Match.com a los perfiles de Airbnb, las cuentas de redes sociales como Facebook o Twitter, las cuentas de Netflix e incluso las credenciales de eBay y Deliveroo. Casi todos los tipos de cuentas pueden ser hackeadas y vendidas en Dark Web.

La razón por la que estos ID hackeados son tan solicitados es que los hackers pueden llevar a cabo el robo de identidad utilizando estas credenciales como puerta trasera por solo unos pocos dólares.

Según el investigador de seguridad de la información, Simon Migliano: “Nuestra investigación es un claro recordatorio de lo fácil que es obtener información personal en la red oscura y la gran variedad de rutas que los estafadores pueden tomar para hacerse con su dinero. Esto realmente subraya la importancia de la autenticación de dos factores y, en términos más generales, del uso seguro de sitios web y aplicaciones”.

Los investigadores no aclararon si los precios de la información de identidad personal están subiendo o bajando en la Web oscura, pero los expertos en seguridad de la información están observando una tendencia a la baja. El especialista en seguridad de McAfee, Raj Samani, declara:

“Parece que los precios son un poco más bajos que en 2015. Sin embargo, ciertamente hay más servicios en oferta que antes. Las tasas de validez no están incluidas, por lo que las comparaciones parecidas son difíciles”.

Los expertos en seguridad de la información están preocupados por las bajas tasas de este tipo de información vital, ya que estos datos personales tan valiosos están disponibles de manera tan fácil y sencilla a un precio tan bajo que cualquiera puede comprarlos y llevar a cabo una variedad de ataques maliciosos.

BINANCE PAGA UNA RECOMPENSA DE 250K PARA EXPONER HACKERS

El intercambio de criptomonedas chino Binance está ofreciendo $ 250,000 en Binance Coin (BNB) a cualquiera que pueda proporcionar pruebas concluyentes contra los hackers y llevar a enjuiciamiento y cárcel por intentar piratear el intercambio el 7 de marzo de 2018.

El intercambio Binance permite a las personas intercambiar criptomonedas por otros activos. Según los expertos en seguridad de la información, fue golpeado por un ataque coordinado de phishing que también fue frustrado por el sistema automático de administración de riesgos de la compañía.

Los hackers desconocidos engañaron a los usuarios para que visiten la versión clonada del sitio web oficial de Binance para robar sus credenciales de inicio de sesión y transferir fondos. El mismo día, los hackers usaron las credenciales robadas para iniciar sesión y aumentar el índice de una criptomoneda Viacoin que de otro modo sería poco líquida y transfirieron los retornos a varias cuentas que ya controlaban.

Según la investigación de los profesionales de seguridad de la información, el aumento masivo en los pedidos de compra de Viacoin capitalizó su mercado de $ 64 millones a $ 159 millones en pocos minutos. Sin embargo, Binance detectó actividad inusual y detectó órdenes de venta no autorizadas y evitó que los hackers hicieran más daño.

$ 250,000 Bounty

Sin embargo, Binance se está preparando para venganza y ofreciendo a todos los detalles que conducirían a la detención legal de los hackers detrás de la estafa. De acuerdo con la publicación de blog de Binance:

“La primera persona que proporcione información sustancial y evidencia que conduzca al arresto legal de los hackers, en cualquier jurisdicción, recibirá el equivalente a $ 250,000 USD en BNB. La tasa de cambio se determinará en el momento de la transferencia”.

“Si las leyes locales lo permiten, puede permanecer en el anonimato”, escribió la compañía. “Si se utilizan múltiples fuentes / segmentos de datos para conducir a las detenciones legales finales, la recompensa puede dividirse entre las fuentes”.

Además, Binance también ha asignado $ 10 millones para los hackers que ayudan a la empresa a protegerse de los ciberataques en el futuro.

Los ciberataques contra el intercambio de criptomonedas y los usuarios están aumentando donde los hackers se vuelven altamente sofisticados y persistentes, dijeron analistas de seguridad de la información. Existen programas maliciosos especialmente desarrollados para robar criptomonedas de carteras en línea, por lo tanto, se recomienda no almacenar sus fondos en carteras en línea.

KALI LINUX DE MICROSOFT STORE Y USO EN WINDOWS 10

Gracias a Microsoft, que hace unos meses se comprometió a llevar el software de código abierto a su tienda, ahora puede descargar Kali Linux e instalarlo en Windows 10.

Kali Linux es una distribución de Linux derivada de Debian desarrollada para pruebas de penetración y análisis forense digital. La plataforma incluye cientos de herramientas de prueba de penetración, lo que la convierte en una de las mejores distribuciones de prueba de penetración jamás realizada.

En la entrada del blog del 6 de marzo del experto en seguridad de la información de WSL (Windows Subsystem for Linux) de Microsoft, Tara Raj, se anunció que Debian GNU / Linux para WSL ahora está disponible en Windows Store.

“¡Ahora puede descargar e instalar Debian GNU / Linux a través de Windows Store! Después de que anunciamos que podría instalar y ejecutar múltiples distribuciones lado a lado en WSL, nos complace presentarle otra de sus distribuciones Linux favoritas a la Tienda Windows. Según lo prometido, estamos ampliando su capacidad para ejecutar múltiples distribuciones en WSL “, escribió Tara.

Sin embargo, hay un problema. De acuerdo con los profesionales de seguridad de la información que descargaron Kali Linux en sus dispositivos Windows, se quejan de que Windows Defender, un componente antimalware de Microsoft Windows, está marcando los paquetes de Kali Linux como amenazas.

Microsoft es consciente de la situación ya que la página oficial de descarga de Kali Linux aborda el problema. “Algunas herramientas pueden desencadenar advertencias antivirus cuando se instalan, planifique con anticipación en consecuencia”, dice Microsoft.

“La aplicación Kali para Windows permite instalar y ejecutar la distribución de prueba de penetración de fuente abierta Kali Linux de forma nativa, desde el sistema operativo Windows 10, y de hecho, es muy fácil lanzar el shell Kali”, dijeron los especialistas en seguridad de la información, solo hay que escribir “kali” en el símbolo del sistema o hacer clic en el icono de Kali en el menú Inicio. Para obtener más información sobre lo que puede hacer con esta aplicación, consulte https://www.kali.org/kali-on-windows-app.

NUEVOS ATAQUES A LA RED 4G LTE

La red 4G LTE ya es el estándar de red móvil que más se utiliza en la actualidad, siendo responsable del 83,73% de la disponibilidad de cobertura. Por ello, es realmente peligroso que un grupo de investigadores de seguridad de la información haya descubierto vulnerabilidades importantes en el protocolo de red.

Un conjunto de nuevos ataques cibernéticos, descubiertos por investigadores universitarios de seguridad de la información, explotan las operaciones de protocolo de red para espiar llamadas y mensajes, rastrear la ubicación de un usuario y enviar alertas falsas.

Un ataque que explota las vulnerabilidades en las operaciones del protocolo 4G LTE permite a los usuarios falsificar su ubicación, lo que hace que sea más difícil de rastrear por parte de las autoridades.

Otros de los ataques permite bloquear a un dispositivo el acceso a la red o poder dificultarle la cobertura, así como poder perseguir a un usuario por las antenas a las que se va conectando o enviar alertas de emergencia falsas. Para estos dos últimos es necesario usar un nodo malicioso para el paginado. Acceder a esta parte permite también drenar la batería de la víctima forzando constantemente la validación en la red.

Se puede utilizar un conjunto de 10 nuevos ataques cibernéticos en redes 4G LTE para espiar las llamadas y mensajes de los usuarios, rastrear la ubicación de un usuario, enviar alertas falsas o desconectar completamente un dispositivo, como se detalla en una nueva investigación de la Universidad Purdue y la Universidad de Iowa.

Los nuevos ataques se unen a un conjunto de otros nueve que aprovechan las vulnerabilidades en tres procedimientos distintos en el protocolo 4G LTE conocidos como conexión, desconexión y paginado. Los investigadores de seguridad de la información usaron una herramienta de prueba llamada LTEInspector y pudieron verificar ocho de los 10 ataques en una plataforma de pruebas real. En concreto, los protocolos afectados son 3:

- Conexión (attach): en este procedimiento se asocia el dispositivo de un usuario con la red (5la primera conexión que se realiza cuando lo encendemos).

- Desconexión (detach): el proceso contrario, donde el usuario apaga el dispositivo y se desconecta de la red, o la red desconecta el dispositivo (por no poder validarlo o quedarse sin cobertura)

- Paginado (paging): parte del procedimiento para realizar una llamada y que busca al dispositivo en la red para adquirir información del sistema o para contactar con él en caso de emergencia.

El problema de estas vulnerabilidades es que no se pueden arreglar de manera 100% segura sin romper la retrocompatibilidad con dispositivos antiguos, explican profesionales de seguridad de la información. Esto no es sólo importante para el 4G, si no que de cara a la futura especificación del 5G habría que tener en cuenta estos fallos para que no se repliquen en las redes siguientes. El estándar 5G fue aprobado antes del descubrimiento de estas vulnerabilidades, por lo que veremos si esto no supone un retraso en el estándar que ya han recibido los fabricantes.

HIJACKER V1.3 – HERRAMIENTAS DE CRAQUEO DE WI-FI PARA ANDROID

Hijacker es una interfaz gráfica de usuario para las herramientas de prueba de penetración Aircrack-ng, Airodump-ng, MDK3 y Reaver. Ofrece una interfaz de usuario simple y fácil para usar estas herramientas sin escribir comandos en una consola y copiar y pegar direcciones MAC.

Esta aplicación requiere un dispositivo Android ARM con un adaptador inalámbrico que sea compatible con el modo monitor. Especialistas en seguridad cibernética comentan, “Algunos dispositivos Android lo hacen, pero ninguno de ellos de forma nativa”. Esto significa que necesitará un firmware personalizado. Nexus 5 y cualquier otro dispositivo que use el chipset BCM4339 funcionará con Nexmon. Los dispositivos que usan BCM4330 pueden usar bcmon. Una alternativa sería usar un adaptador externo que admita el modo de monitor en Android con un cable OTG.

Las herramientas necesarias están incluidas para los dispositivos armv7l y aarch64 a partir de la versión 1.1. El controlador Nexmon y la utilidad de administración para BCM4339 también están incluidos. Un experto en seguridad cibernética dice que root es necesario, ya que estas herramientas necesitan un root para funcionar.

Características

- Recopilación de información

- Ver una lista de puntos de acceso y estaciones a su alrededor

- Ver la actividad de una red específica, midiendo beacons y paquetes de datos, y sus clientes

- Estadísticas sobre puntos de acceso y estaciones

- Consulte al fabricante de un dispositivo (AP o estación) desde la base de datos OUI

- Vea la potencia de señal de los dispositivos y filtre los que están más cerca de usted

- Guarde los paquetes capturados en el archivo .cap

Ataques

- Desautenticar a todos los clientes de una red, ya sea para cada uno de ellos o sin un objetivo específico.

- Desautenticar a un cliente específico de la red a la que está conectado

- MDK3 Beacon Flooding con opciones personalizadas y lista SSID

- DoS de Autenticación MDK3 para una red específica o para todos

- Capture un WPA handshake o junte IV para romper una red WEP

- Reaver WPS cracking, ataque pixie-dust usando NetHunter chroot y adaptador externo

Otro

- Deja la aplicación ejecutándose en segundo plano

- Copie comandos o direcciones MAC al portapapeles

- Incluye las herramientas necesarias, sin necesidad de instalación manual

- Incluye el controlador de Nexmon y la utilidad de administración para dispositivos BCM4339

- Establecer comandos para habilitar y deshabilitar el modo de monitor automáticamente

- Crack archivos .cap con una lista de palabras personalizada

- Cree acciones personalizadas y ejecútelas fácilmente en un punto de acceso o cliente

- Ordenar y filtrar puntos de acceso con muchos parámetros

- Exportar toda la información recopilada a un archivo

- Agregue un alias a un dispositivo (por MAC) para una identificación más fácil

Instalación

Los expertos en seguridad de datos nos dicen que es necesario estar en Android 5+y estar rooteado, se requiere SuperSU, si está en CM / LineageOS instale SuperSU. Además tener un firmware para admitir el modo monitor en su interfaz inalámbrica

Cuando ejecuta Hijacker por primera vez, se le preguntará si desea instalar el firmware de Nexmon o ir a la pantalla de inicio. Si ha instalado su firmware o utiliza un adaptador externo, puede ir a la pantalla de inicio. De lo contrario, haga clic en ‘Instalar Nexmon’ y siga las instrucciones. Tenga en cuenta que, en algunos dispositivos, el cambio de archivos en / system puede activar una función de seguridad de Android y la partición de su sistema se restaurará cuando reinicie. Después de instalar el firmware, aterrizará en la pantalla de inicio y se iniciará el airodump. Asegúrate de haber habilitado tu WiFi y está en modo monitor.

NUEVO SPYWARE QUE AMENAZA NUESTRA PRIVACIDAD

Una nueva forma de spyware llamado RedDrop presenta una amenaza de seguridad cibernética, obligando a los profesionales en seguridad de datos a idear un mecanismo para hacer frente a esta infección que sigue propagándose.

Un nuevo spyware para Android capaz de grabar todo lo que se dice delante de nuestro Smartphone y subirlo a distintos servidores de almacenamiento. La investigación sobre la amenaza de seguridad cibernética revela que el spyware se implementa para robar datos de los teléfonos inteligentes para garantizar el acceso ininterrumpido a la privacidad de los usuarios, lo que también incluye las actividades bancarias.

Cuando RedDrop se implementa puede robar; fotos, grabar llamadas, mensajes almacenados y datos personales.

Los profesionales de seguridad cibernética dicen en el malware de Android usa distintos métodos para atraer a sus víctimas. Este malware no se encuentra dentro de la Play Store, o al menos no se ha detectado en la tienda oficial de Google. Sin embargo, podemos encontrarlo en una gran variedad de apps publicadas en tiendas de terceros, especialmente en aplicaciones y juegos para adultos. Incluso un solo archivo, si se descarga, fácilmente toma el control de todo el servidor y el sistema para seguir descargando muchos otros componentes.

Cuando la víctima descarga esta aplicación maliciosa y la instala en su Smartphone, RedDrop toma el control del dispositivo gracias a una serie de permisos intrusivos en el equipo, se configura para arrancar al inicio del sistema y establece una conexión con el servidor C&C remoto, desde donde descarga otras aplicaciones para poder hacer uso de todas sus funciones.

Un usuario infectado, llega a saberlo solo después de recibir una factura telefónica exorbitante, ya que el malware sigue enviando mensajes silenciosos y utilizando datos.

Los hackers nunca ordenan a los usuarios que descarguen los archivos infectados, cuentan con una red propagada en más de 3.000 dominios, lo que ayuda a que el usuario caiga en el malware. El motivo detrás de esto, es el espionaje, y por eso, el grupo de hackers tiene un inmenso recurso invertido en el malware.

Debido a las funciones de persistencia y los permisos avanzados que utiliza este malware, eliminarlo por los medios convencionales es complicado, ya que se puede replicar fácilmente.

Si sospechamos que podemos estar infectados, expertos en seguridad cibernética dicen que lo mejor que podemos hacer es restablecer los valores de fábrica de nuestro Smartphone para eliminar cualquier rastro de la amenaza. Si nuestro Smartphone tenía permisos de root, es recomendable incluso flashear de nuevo la rom para asegurarnos de que no se ha copiado el malware en la partición System y se replica tras restablecerlo.

¿CÓMO DEBE RESPONDER EMPRESA CUANDO SUFRE UN ATAQUE CIBERNÉTICO?

La amenaza de ataques a los sistemas de seguridad de datos ciertamente está creciendo: según la investigación de una empresa de seguridad cibernética, los ciberataques aumentaron en una cuarta parte en el segundo trimestre de 2017. En un mundo abrumado por las redes sociales, las noticias de un desastre pueden ser internacionales y dañar la reputación de sus negocios. Efectos negativos en el precio de las acciones y un impacto en la moral del personal.

Si se produce una violación de datos, las organizaciones deben estar en posición de comunicar información instantánea y precisamente a todas las partes afectadas; clientes, socios, proveedores y personal.

Hay dos tipos de comunicación que los expertos en seguridad de datos recomiendan para apoyar un programa de manejo de crisis. Ambos requieren una preparación suficiente para garantizar una respuesta rápida y adecuada en tiempos de crisis, y que los afectados son mantenidos al tanto por los líderes empresariales, no por una publicación aleatoria en las redes sociales.

Mensajes predefinidos: Estos deben ser la piedra angular de cualquier buen programa de gestión de crisis y son cruciales para evitar perder el tiempo deliberando sobre qué decir a medida que se desarrolla la crisis. Las organizaciones deben dedicar tiempo a identificar posibles escenarios, desarrollar las plantillas de mensajería adecuadas y seleccionar los canales de comunicación adecuados para cada situación. Se recomienda llevar a cabo un análisis integral de las partes interesadas para identificar a las partes que necesitarán ser informadas como prioridad, y lo que necesita saber. Construir y borrar declaraciones provisionales por adelantado colocará a la empresa en una posición mucho más sólida para responder de manera rápida y precisa.

Respuesta adaptada: Las respuestas personalizadas son exclusivas de una crisis en particular. Si bien no es posible prepararse para cada resultado de la crisis, esto no justifica el descuido de la previsión, las bases o la planificación. Llevar a cabo ejercicios de simulación para educar y formar a los equipos de crisis, familiarizarlos con los posibles resultados y descubrir oportunidades y lagunas en sus programas los ayudará a desarrollar una mentalidad de preparación. Esto los coloca en una posición mucho más sólida para gestionar las amenazas.

Es crucial contar con un equipo de comunicaciones de crisis, liderado desde el directorio, integrado en el corazón de su negocio y que posea una comprensión sólida de los riesgos y las amenazas que se le presentan a la organización. Sin embargo, en una crisis, la responsabilidad no solo recae en el equipo de comunicaciones. La gerencia deberá estar capacitada en los medios para responder a situaciones a fin de reducir el daño a la marca comercial, para mantener al personal con la sensación de estar centrado y motivado y para generar confianza entre las partes interesadas.

El estado de una crisis dependerá por completo de la capacidad de su organización para armarse y mantenerse alerta cuando llegue el momento. Las empresas que entreguen comunicaciones bien pensadas en caso de ataque a la seguridad de datos serán las que demuestren previsión y agilidad, mostrándose como una empresa más fuerte.

COMO HACKEAR DIRECTORIO ACTIVO CON ICEBREAKER?

Icebreaker automatiza los ataques de red contra Active Directory para entregarle credenciales de texto claro cuando está dentro de la red pero fuera del entorno de Active Directory. Investigadores de seguridad cibernética explican que Icebreaker realiza 5 ataques de red diferentes para credenciales de texto claro y hash. Se han encontrado hashes de Autocracks con JohnTheRipper y una lista de palabras personalizada de 1 millón de contraseñas específicamente para contraseñas de Active Directory.

RID cycling

Utiliza Nmap para encontrar sesiones NULL SMB

Realiza ciclos RID asíncronos para encontrar nombres de usuario válidos

Realiza una contraseña inversa de fuerza bruta de nombres de usuario encontrados

Contraseñas probadas: P @ ssw0rd y <season> <year>, p. Ej., Winter2018

Carga de archivos SCF

Utiliza Nmap para encontrar anónimamente acciones editables en la red

Escribe un archivo SCF en el recurso compartido con un ícono de archivo que apunta a su máquina

Cuando un usuario abre el recurso compartido en Explorer, se le envía su hash

Autocracks el hash con JohnTheRipper y los 10 millones de listas de contraseñas

LLMNR / NBTNS / mDNS

Utiliza Responder.py para envenenar la red de capa 2 y capturar hash de usuario

Autocracks el hash con JohnTheRipper y los 10 millones de listas de contraseñas

SMB relay

Utiliza ntlmrelay.py y Responder.py para transmitir hashes SMB

Después de un relevo exitoso, hará lo siguiente en la máquina de la víctima:

Agregar un usuario administrativo – icebreaker: P @ ssword123456

Ejecuta una versión de Mimikatz omitida y analiza el resultado para hashes y contraseñas.

IPv6 DNS

Utiliza mitm6 y ntlmrelayx.py para envenenar el DNS IPv6 y capturar hash de usuario y máquina

Crea un servidor WPAD falso con autenticación

Esto puede causar fácilmente problemas de conectividad de red para los usuarios, por lo que especialistas en seguridad de datos recomiendan usarlos con moderación.

Cómo funciona

Realizará los 5 ataques de red anteriores en orden. El RID cycling y las cargas de archivos SCF generalmente van más rápido, luego permanece en el ataque 3, Responder.py, durante 10 minutos de manera predeterminada. Después de ese período de tiempo, o de la cantidad de tiempo especificada por el usuario, pasarán a los dos ataques finales que se ejecutan en paralelo e indefinidamente.

Después de realizar un ciclo de RID y una fuerza bruta asíncrona, pasa a cargar archivos SCF a recursos compartidos anónimamente editables. De acuerdo con los expertos en seguridad cibernética, si un archivo SCF se cargó con éxito y un usuario visita ese archivo compartido en Explorer, se capturará el hash del usuario y se intentará descifrarlo mediante Icebreaker. Si el hash es capturado mientras el ataque 4, SMB retransmite, se está ejecutando, el hash será retransmitido para la posible ejecución del comando. Trasladar un hash a otra máquina permite suplantar al usuario cuyo hash capturamos y si ese usuario tiene derechos administrativos para la máquina, transmitimos el hash para que luego podamos ejecutar el comando.

Cuando ntlmrelayx retransmite un hash capturado, ejecutará un comando PowerShell codificado en base64 que primero agrega un usuario administrativo (rompehielos: P @ ssword123456) y luego ejecuta una versión ofuscada y omisión de AMSI de Mimikatz. Este resultado de mimikatz se analiza y se entrega al usuario en la salida estándar, así como en el archivo found-passwords.txt si se encuentran contraseñas de texto sin formato o hashes NTLM.

Si el Icebreaker se ejecuta con –auto flag, luego de alcanzar el ataque 4 Icebreaker ejecutará Empire y DeathStar en ventanas xterm. En lugar de ejecutar mimikatz en el dispositivo remota a la que transmitimos el hash, Icebreaker agrega un usuario administrativo e inmediatamente después ejecuta el código del iniciador de PowerShell de Empire para obtener un agente en la máquina remota. DeathStar usará este agente para automatizar el proceso de adquisición del administrador del dominio. Las ventanas Empire y DeathStar xterm no se cerrarán cuando salgas de Icebreaker.

El descifrado de contraseñas se realiza con JohnTheRipper y una lista de palabras personalizada. La lista de palabras se filtro y no incluye contraseñas con: todas minúsculas, todas mayúsculas, todos los símbolos, menos de 7 caracteres, más de 32 caracteres. Esto ajusta los requisitos de contraseña predeterminados de Active Directory y llevaron la lista de 20 millones a poco más de 1 millón, lo que según los profesionales de seguridad de datos hace que el descifrado de las contraseñas sea extremadamente rápido.

Intoxicación DNS IPv6; este ataque es propenso a causar problemas en la red. Causa errores de certificado en las máquinas cliente en el navegador. También reducirá la velocidad de la red. De acuerdo a expertos en seguridad de datos, los entornos Windows AD son vulnerables por defecto.

CHAOS BACKDOOR, UN CÓDIGO QUE APUNTA A LINUX

Hackers están lanzando ataques de fuerza bruta SSH contra servidores Linux de baja seguridad para desplegar una puerta trasera llamada Chaos Backdoor.

Un especialista en seguridad cibernética lo describe como una puerta trasera que genera un shell inverso totalmente encriptado.

Chaos Backdoor era uno de los componentes del rootkit Linux “sebd” que apareció en el 2013, los investigadores en seguridad de datos aseguran saber cómo se hizo público Chaos Backdoor.

Parece que el código fuente fue capturado por un supuesto “investigador” que lo liberó en un foro al cambiar el nombre para engañar a los miembros haciéndoles creer que se trataba de una nueva amenaza.

El código ahora está siendo utilizado por hackers para atacar servidores Linux en todo el mundo. Los investigadores realizaron un escaneo en Internet utilizando el protocolo de enlace extraído del cliente para determinar el número de servidores Linux infectados y descubrieron que este número aun es bajo, cerca de 150 dispositivos.

La instalación de Chaos Backdoor comienza cuando el atacante descarga un archivo que simula ser un jpg. El archivo era actualmente un archivo .tar que contenía Chaos (ELF ejecutable), el cliente (ELF ejecutable), niveles de ejecución init Shell script, el script de instalación de Shell.

El archivo tar “Chaos”, es la puerta trasera real que está instalada en el sistema de la víctima y el archivo “Client” es el cliente para conectarse a la puerta trasera instalada. La puerta trasera no es sofisticada, no se basa en ningún exploit, sino que abre un socket en el puerto 8338 en el que escucha los comandos.

De acuerdo con especialistas en seguridad de datos, cualquier firewall decente bloquearía los paquetes entrantes a cualquier puerto que no se haya abierto explícitamente para fines operativos. Sin embargo, Chaos usa un socket sin formato, la puerta trasera puede activarse en puertos que ejecutan un servicio legítimo existente.

Para comprobar si su sistema está infectado, los expertos sugieren ejecutar el siguiente comando como raíz:

1 netstat -lwp

Después se debe analizar la lista de procesos para determinar cuáles son legítimos.

Chaos Backdoor no viene solo, normalmente contiene al menos un Bot IRC que tiene capacidades de ejecución remota de código, debido a esto los profesionales en seguridad cibernética aconsejan a los hosts infectados que se reinstalen completamente desde una copia de seguridad confiable con un nuevo conjunto de credenciales.