Month: May 2021

FORMER FBI AGENT ON TRIAL FOR THEFT OF CLASSIFIED CYBERSECURITY AND TERRORISM INFORMATION

A recent report states that an analyst at the Federal Bureau of Investigation (FBI) with security clearance level “ultra-secret” would have improperly concealed national security information related to cybercriminal operations and terrorist groups such as Al-Qaeda. Kendra Kingsbury was working in the Kansas City Division of the FBI until she was licensed in December 2017. Now, the former agent faces accusations for alleged extraction of confidential documents between June 2004 and December 2017.

The report notes that the type of information committed is a national priority and was collected for at least 10 years. Alan Koher, deputy director of the FBI’s Counterintelligence Division, says: “The defendant was able to jeopardize some of the country’s most important secret operations; we will do our best to investigate anyone who prepends their own interests to U.S. national security.”

The defendant was an intelligence analyst in Kansas City for nearly 13 years at the time of her suspension. Kingsbury was assigned to various FBI investigative teams focused on illicit activities such as drug trafficking, violent crime, counterintelligence and gangs. The former agent faces two counts of improper possession of documents related to national security issues.

The first charge against Kingsbury relates to the possession of documents related to the fight against terrorist activities, counterintelligence and cyberwarfare tactics: “Documents relate to sensitive national security operations, as well as including details about the FBI’s intelligence capabilities,” the court documents state. The second charge concerns efforts to gather intelligence on terrorist groups, including information on Al-Qaeda members in Africa and an alleged associate of terrorist Osama bin Laden.

The indictment mentions that Kingsbury was not authorized to extract and retain this information: “The agent knew that unauthorized removal of these documents and their storage in unauthorized locations is a serious violation of national security laws.”

Kingsbury is in detention and is awaiting his sentence, which could lead her to spend a long time in prison.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

BOSE CONFIRMS DATA BREACH DUE TO RANSOMWARE ATTACK; INFORMATION FROM THOUSANDS OF EMPLOYEES LEAKED

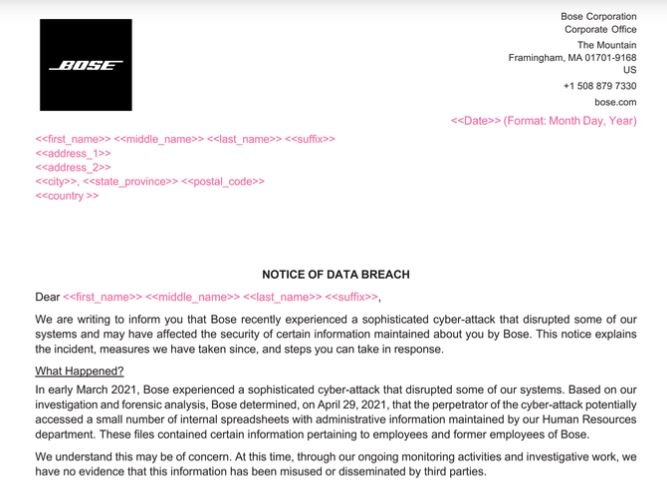

A representative of audio equipment manufacturer Bose Corporation unveiled a data breach resulting from a ransomware attack that compromised the company’s computer systems a couple of months ago. The representative filed a notification of security incidents with the New Hampshire Attorney General’s Office in compliance with local law.

The company is already in collaboration with cybersecurity specialists to complete the process of restoring affected systems, and they also work with a digital forensic team to determine whether threat actors have managed to access sensitive information.

On the other hand Joanne Berthiaume, director of public relations at Bose, says the company will not pay any ransom: “We are in the process of retrieving the information committed to advising cybersecurity specialists with extensive experience in cases like this,” Berthiaume says.

In a later update, Bose confirmed that some employee information may have been affected: “We have identified that information from a small group of people was compromised, so our legal team will provide advice to those affected. We will continue to focus on providing our customers and employees with the best possible experience.”

Bose’s investigation identified the attack vector used by hackers, as well as concluding that current and former employee information was compromised: “Forensic analysis determined that the incident occurred in late April, when attackers accessed a small number of spreadsheets with administrative information from the last couple of years. These files stored information from old and current employees in Bose.” The company concludes by mentioning that no interruptions have been detected in its operations arising from this incident.

About the threat actors behind the attack, the company did not add further details, so data such as the malware variant used by the hackers or the amount of ransom demanded are unknown. The cybersecurity community has also not been able to find out more about the incident, as no information related to the Bose attack has appeared on some hacking forum at the moment. Cybersecurity experts will continue to monitor dark web platforms for any new information.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

MAJOR BANKING INSTITUTIONS PLANNING TO IMPLEMENT FACIAL RECOGNITION TECHNOLOGY TO PREVENT FRAUD AND ATM THEFT

To face the increasing attacks on hundreds of ATMs, many of the major banks in the United States began implementing security camera software capable of monitoring workers, customers, and others prowling these machines to prevent potential security incidents.

Cybersecurity experts believe that these artificial intelligence tools will experience widespread deployment and their regulation could represent an important step in banking institutions’ security measures. In this regard, the director of computer security at City National Bobby Dominguez states that this implementation arose from the facial recognition technology used by some current smartphones.

City National will begin implementing some facial recognition mechanisms in the coming months in order to identify customers and employees in its branches, which they believe would replace old user authentication measures with more efficient methods, as well as identify potential criminals using law enforcement agencies’ databases.

On the other hand, JPMorgan also confirmed that it will be implementing similar evidence at some Ohio branches in order to prevent fraudulent activity, although no further details were confirmed.

IS THIS A PRIVACY ISSUE?

Although bankers see this technology as the future in preventing fraud and attacking ATMs, many civil liberties activists have already expressed concern, as wrong implementation of this technology could have unpleasant consequences for legitimate users, as well as accentuating problems such as discrimination against some minorities.

This is not a new problem and there is even legislation on this. The Oregon government, for example, prohibits companies from using facial recognition technology in public spaces, considering this practice to be a violation of some fundamental rights.

In this regard, Dominguez says that the institution it represents will properly implement this technology: “Our intention has never been to compromise the privacy of our customers or employees; we want to apply this technology that is already used in many parts of the world in the best possible way to provide an ideal experience.”

JPMorgan began evaluating the possible use of facial recognition in 2019, using software designed for the analysis of file images taken by security systems at some of its branches. Testing facial recognition to identify customers when they enter a branch, with prior consent and in order to improve their experience is also a possibility.

Security in banks continues to advance, so it would not be strange if in the near future the major banking institutions implemented these mechanisms in order to prevent losses due to cybercriminal activity.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

BRITISH GOVERNMENT FINS AMERICAN EXPRESS FOR SENDING SPAM TO ITS CUSTOMERS

Cybersecurity specialists report that the UK government fined American Express Services Europe with $127,000 USD after the company illegally sent around 4 million emails for marketing purposes to customers not subscribed to its newsletter service. For its part, American Express states that these messages were not for advertising purposes, but were intended to communicate the company’s regular activities, which is permitted under UK privacy law.

However, the UK Information Commissioner’s Office ordered an investigation that revealed that of the 50 million “service” emails sent by the company at least 4.9 million messages contained advertising targeted to some users.

The ICO says this was a completely deliberate action that the company planned to make a profit with, as well as adding that American Express continued this practice even after receiving multiple customer complaints.

As many will know, the Privacy and Electronic Communications Regulations (PECR) are a series of guidelines that give UK service users complete control over the type of messages they wish to receive to their email addresses, as well as give the ICO the ability to fine infringing companies.

In a later update, ICO Research Director Andy Curry mentioned, “We began to look into the incident after receiving multiple complaints from some users who were constantly receiving advertising via email despite having denied permission for this action.” Curry asked American Express and other companies to refrain from sending advertising to users who do not wish to receive such messages.

While this seems like a hefty fine, many experts believe that companies will not abandon this kind of practices. Cybersecurity researcher John Bambenek thinks that the fines in such cases are too low and won’t stop companies looking for greater incomes: “Current legislation is really ineffective, so a more proactive approach is needed and companies are really considering leaving this unethical practice behind.”

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

IRANIAN HACKERS USE RANSOMWARE TO HIDE ESPIONAGE CAMPAIGN TARGETING ISRAEL

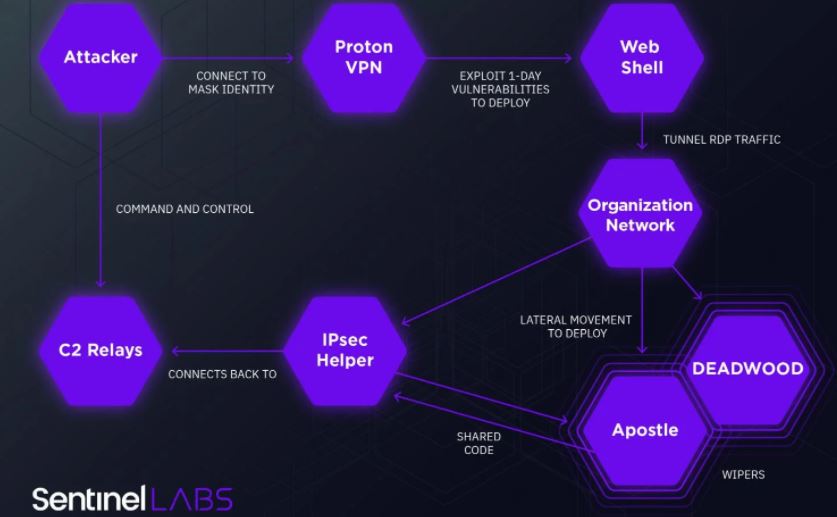

Cybersecurity specialists report detecting a hacking group operating from Iran that has deployed multiple attacks and cyber espionage campaigns against Israeli organizations pretending to be a ransomware operation. This hacker group was identified as Agrius and would have been launching attacks since late last year.

Amitai Ben Shushan Ehrlich, researcher at security firm SentinelOne, says: “Agrius has deployed a series of powerful cyberattacks against multiple targets in Israel, hiding this targeted campaign as if they were common ransomware attacks.”

Agrius’ early attacks involved deploying a malware variant known as DeadWood, created to randomly delete data on infected systems. However, the latest reports indicate that hackers have left DeadWood behind, opting for a similar but more powerful version identified as Apostle.

This hacking group employs multiple attack vectors, including exploiting a vulnerability in FortiOS, SQL injection attacks and abusing some zero-day flaws: “We believe hackers use ransomware to hide their true intent, related to the mass deletion of information,” the experts add.

The experts’ claim is based on finding an earlier version of Apostle that hackers used exclusively to remove information from infected systems. This version failed due to an error in malware logic, so hackers had to continue developing the tool. The hacking group also created its own .NET malware identified as “IPsec Helper”, designed to provide hackers with a backdoor-like set of tools to access compromised hosts to deliver malware and steal sensitive information.

This is not the first hacking group to employ similar tactics targeting Israel. Previous reports indicate that the hackers of the APT33 group, also sponsored by the Iranian government, were behind the multiple incidents related to Shamoon malware, which works much like Apostle. Moreover, in 2019 the Agency for Cybersecurity and Infrastructure Security (CISA) issued a report on the increase in cybersecurity incidents potentially related to the Iran government. These attacks involved the use of powerful malware variants capable of removing huge amounts of sensitive information.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

CRITICAL VULNERABILITIES IN NGINX ALLOWS COMPLETE TAKEOVER OF AFFECTED SYSTEMS. EXPLOIT PUBLICLY AVAILABLE; PATCH NOW

Nginx security teams published a report related to a critical vulnerability in their DNS resolution implementation. Tracked as CVE-2021-23017, successful exploitation of this vulnerability would allow threat actors to take full control of affected systems. The flaw does not yet receive a score in the Common Vulnerability Scoring System (CVSS).

The risk increases because the existence of a publicly available exploit has already been confirmed. The report notes that this flaw exists due to an error variant known as off-by-one in the ngx_resolevr_copy () function during DNS response processing. Remote threat actors could abuse the error to write a character outside the allocated memory area to the buffer, allowing malicious code to be executed.

The flaw might exist due to a DNS response to an Nginx DNS query when configuring a resolution primitive. A specially designed package would allow you to overwrite the least significant metadata byte of the next stack block 0x2E and execute the code.

This flaw lies in Nginx Open Source, Nginx Plus and Nginx Ingress Controller. The full list of affected versions is available on the company’s official platforms.

The company’s report also refers to two flaws in Nginx. The first vulnerability, tracked as CVE-2021-23019, is related to a system.txt file that is included in the Nginx support package. Threat actors could obtain the support package, recover the administrator password, and gain privileged access to the target system. This flaw received a CVSS score of 7.4/10.

On the other hand, CVE-2021-23021 exists due to incorrect application of default permissions for the /etc/controller-agent/agent.conf agent configuration file. A local user with system access can get sensitive information, such as the API key. The vulnerability allows a local user to scale privileges on the system and received a CVSS score of 2.9/10. This flaw can only be exploited locally, reducing the risk of abuse.

Nginx has already released the necessary fixes to address these security issues, so users in affected deployments are advised to install the updates as soon as possible.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

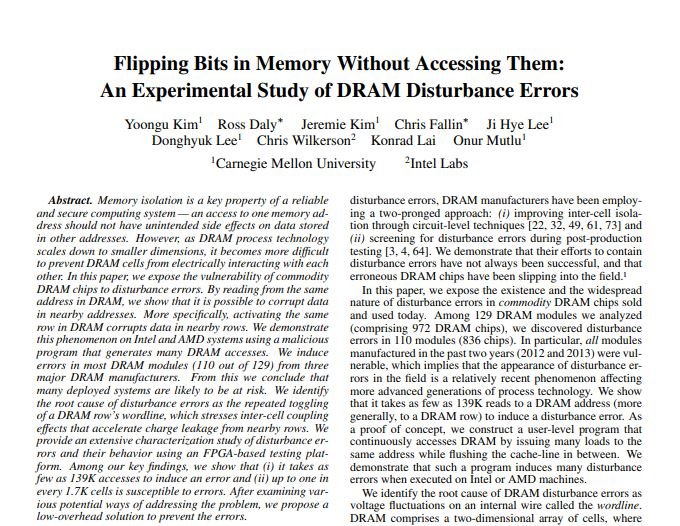

GOOGLE EXPERTS DISCOVER A NEW AND MORE POWERFUL VARIANT OF ROWHAMMER ATTACKS

Google Project Zero researchers revealed the discovery of a new Rowhammer attack variant that targets RAM cards and can be more devastating than previously revealed attack methods. Rowhammer is a cyberattack variant detected in 2014 and is capable of abusing the design of modern, memory cell-based RAM cards.

This attack depends on a malicious application capable of performing read/write operations on the memory cells of the compromised system. These cells change their values from 0 to 1 and vice versa in a short time, generating almost imperceptible electromagnetic changes at first. As a result, nearby memory rows sometimes alter adjacent bits and data fail.

Rowhammer’s initial attacks targeted DDR3 RAM cards, but experts continued to investigate the topic until they discovered that Rowhammer attacks could also affect DDR4 RAM by running JavaScript code uploaded to a website or by sending specially designed network packets.

Researchers later also discovered that Rowhammer attacks can be used in order to steal data from RAM, and that an attack could be enhanced using graphics cards installed on the target system.

Hardware vendors responded to these attacks by implementing a set of mitigations known as Target Row Refresh (TRR). When enabled on a RAM card, TRR would combine a set of hardware and software configurations to detect and decrease the effects of Rowhammer attacks. These mitigations are not always functional, and researchers demonstrated that a new variation of Rowhammer’s initial attack called TRRespass could bypass TRR mechanisms even on the latest generation of RAM cards.

Google researchers proved they’ve taken Rowhammer attacks to a new level. In a new attack variant, the researchers managed to deploy a Rowhammer attack that altered the bits of multiple cells instead of one at a time.

In other words, even though RAM cards become smaller and smaller, the distance between rows of memory was also reduced, allowing the electromagnetic field caused by Rowhammer to reach more memory cells than early versions of the attack.

While no incidents related to this attack have been detected in real-world scenarios, Google researchers believe this may be about to change. To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

HOW TO HACK INSTAGRAM ACCOUNTS FROM A SMARTPHONE USING TERMUX

Instagram has become one of the most popular social platforms since its origins, and it has even become a source of income for many people and therefore a target of multiple threat actors.

Many users may already know, but it is possible to compromise a user account on this platform using Termux, the terminal emulator for Android system, as mentioned in the cybersecurity course of the International Institute of Cyber Security (IICS).

Below we will show you the appropriate way to use this hacking method.

To get started, you need to make sure you have installed a compatible version of Termux on your smartphone, as well as install stable packages. Then run the following commands.

| 123456 | apt-get update -yapt-get upgrade -ypkg install python -ypkg install python2 -ypkg install git -ypip install lolcat |

To install the Instagram hacking tool, run the following commands:

| 123456 | git clone https://github.com/noob-hackers/ighacklscd ighacklsbash setupbash ighack.sh |

More information on how this tool works will be available in the IICS cybersecurity course. For the next step we will need an Internet connection. You can select any option by clicking on your keyboard. IMPORTANT: Do not delete any of the scripts included in the main files.

Now open a new session and type tor into it and then go back to the previous session and start the ig hack tool and start attacking the target user’s account. There is also a custom pass list option in the tool, so use the appropriate location to use the password list in the tool, for example, /sdcard/Download/pass.txt.

As in the previous example, you must use the location in a custom access list attack.

Please note that this article was prepared for informational purposes only, so IICS is not responsible for any misuse of the information contained herein. To learn more about information security risks, malware, vulnerabilities and information technologies, feel free to request information about the cybersecurity course by specialists from the International Institute of Cyber Security (IICS).

HACKERS USE MASSIVE PHISHING CAMPAIGN TO DELIVER DANGEROUS RANSOMWARE VARIANT TO THOUSANDS OF WINDOWS USERS

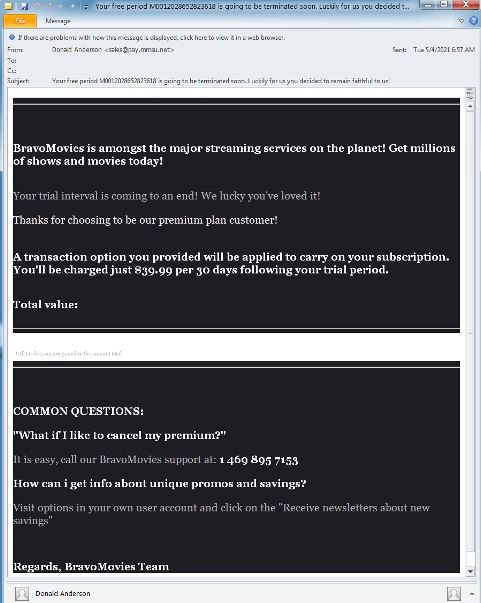

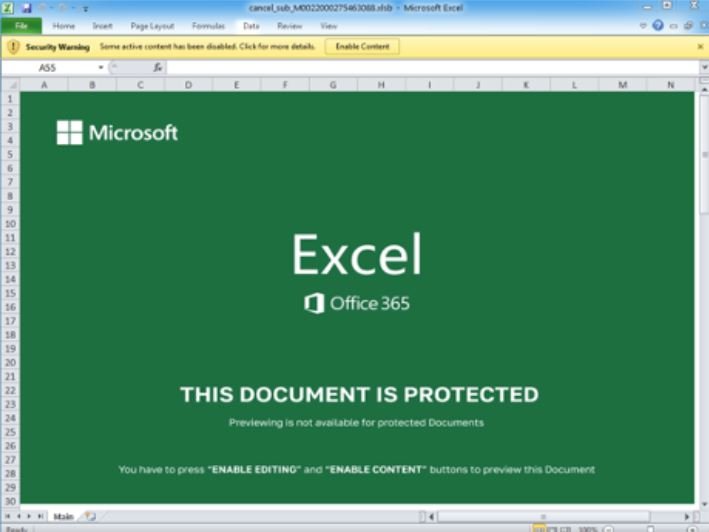

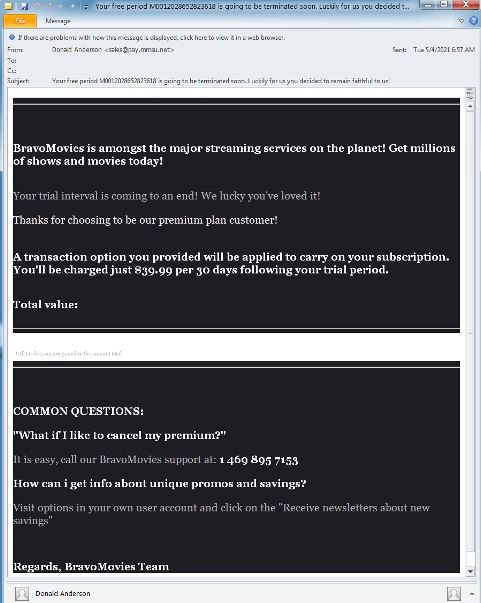

Cybersecurity specialists reported the detection of an ambitious phishing campaign in which operators try to trick users while posing as employees of a paid service that must be cancelled. The goal of these hackers is to infect the attacked systems with the BazaLoader malware variant.

This malware is able to implant a backdoor on Windows systems, allowing the deployment of subsequent attacks such as Ryuk ransomware infections, which is usually delivered via BazaLoader. The latest campaign depends on the interaction of affected users, plus a complex chain of attack is required to complete a successful infection.

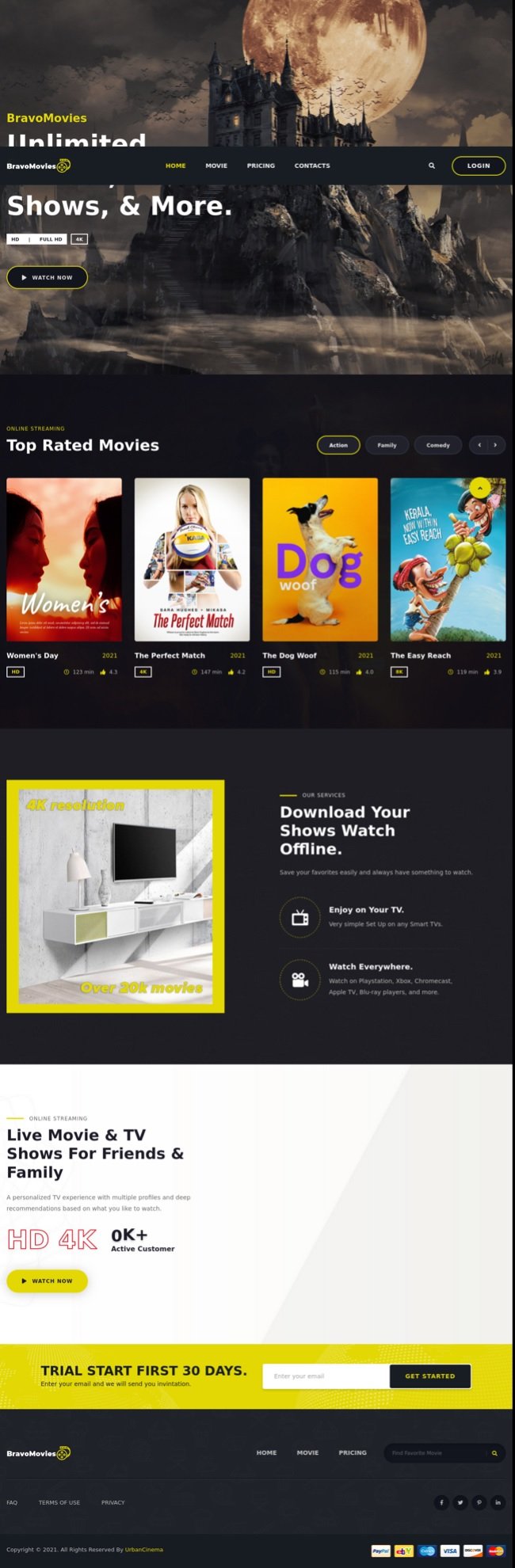

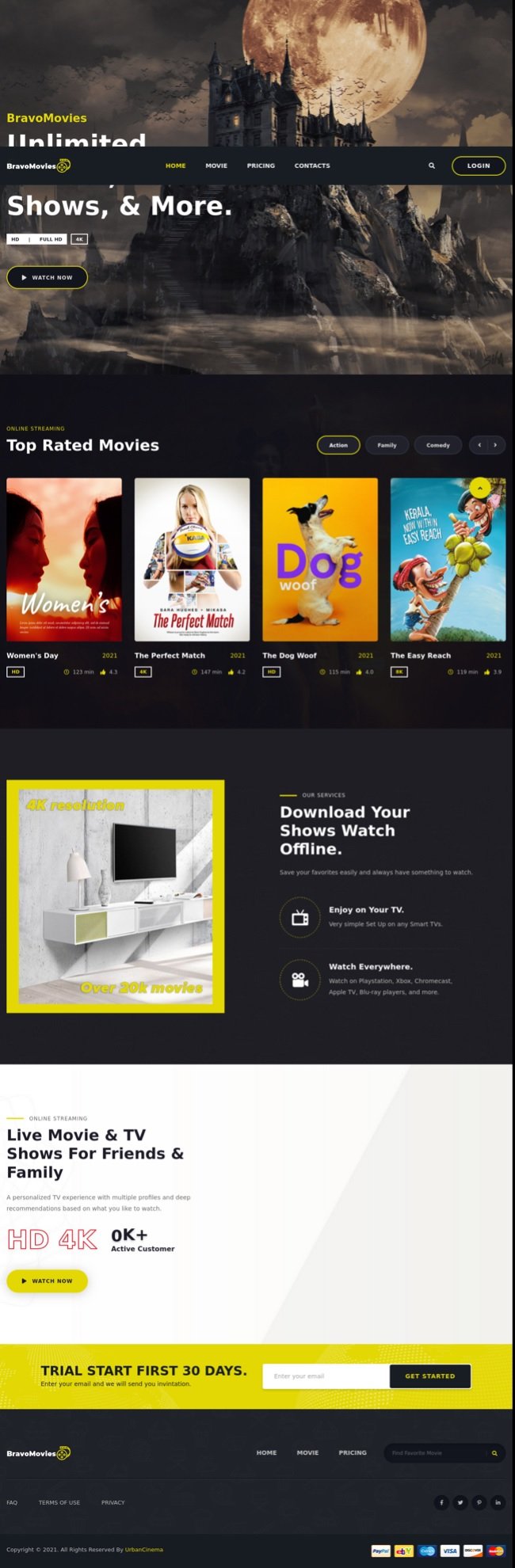

Researchers at security firm Proofpoint mention that the first stage of attack begins with the deployment of thousands of malicious emails allegedly sent from a fake streaming service named “BravoMovies”, a name used by hackers to trick victims.

Hackers seem to have devoted many resources to creating the website, even remembering movie posters to make it more attractive. However, more analytical users will notice some spelling errors on this platform.

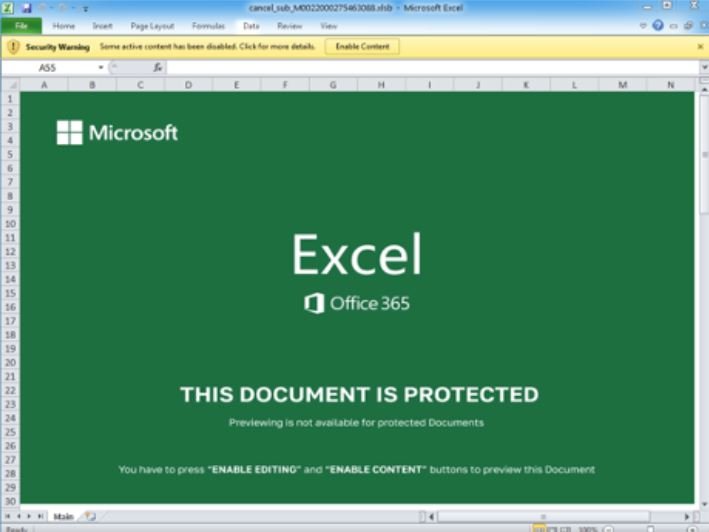

The message received by the affected users ensures that the victim’s trial period is over, so a charge of $40 per month will start unless the user decides to cancel by calling the phone number provided in the message. If the user decides to call, they will be contacted by a supposed customer service representative who, pretending to help cancel the service, will be forcing the installation of the malware on the victim’s computer.

Hackers achieve the infection by directing the user to a fake subscription website, where the user will be attempted to download an Excel document. This document contains macros that, when enabled, will download the BazaLoader malware to the compromised device. This is another example of how social engineering can be very useful in deploying an attack on hundreds and even thousands of users, allowing hackers to work almost automatedly and make huge profits on reduced time windows.

For security reasons, users should ignore these kinds of messages, as it is clear that these are very well designed but flawed electronic fraud attempts that give away the intentions of hackers. This is an effective technique because hackers threaten to charge users’ cards, so it creates a sense of urgency on the affected user.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

PDF CERTIFICATION PROCESS IS VULNERABLE TO NEW ATTACK VARIANTS; FLAWS AFFECT ADOBE, FOXIT AND OTHER PDF TOOLS

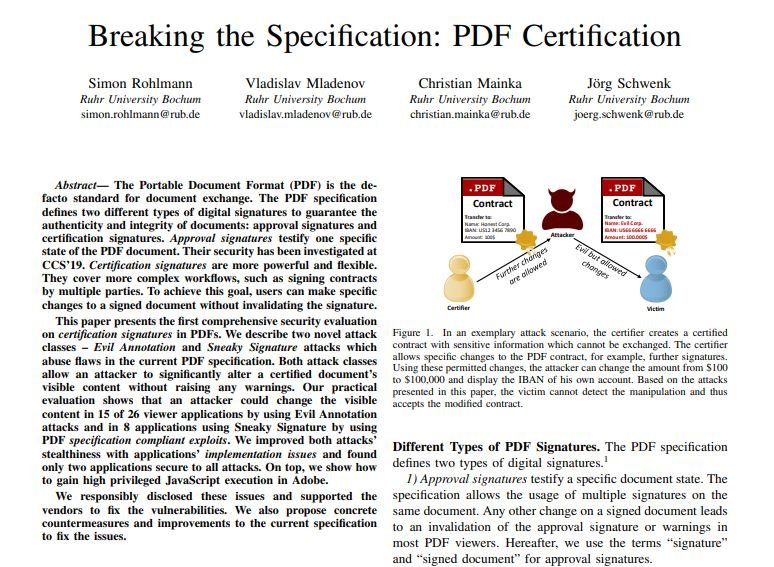

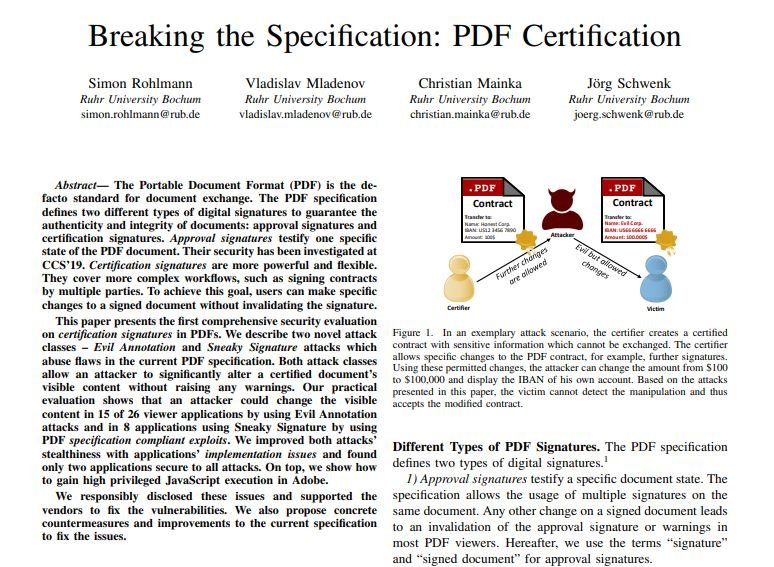

A recent research states that certified PDF files are not protected enough, so they are vulnerable to various types of cyberattack. These files are often used to securely sign agreements between two parties, as certification protects document integrity.

The research, by a specialized team at Ruhr University, notes that certified PDF documents employ two specific signatures for authentication, in addition to a certification firm. Certification firms are the most flexible and are made to handle complicated agreements between multiple parties, as well as en allow for some limited changes to the document.

The vulnerabilities reside in these certified signatures, as experts discovered that this mechanism is exposed to two new attacks identified as “Evil Annotation” and “Sneaky Signature”, which allow the overlapping of malicious content over the legitimate signature.

While the first attack variant allows hackers to display malicious content in document annotations and send it with the digital signature intact, the Sneaky Signature attack adds malicious content above the legitimate content.

Researchers analyzed 26 of the most popular PDF visualizing tools, finding alarming results: “Only two of these tools are safe from these attacks, while multiple versions of applications like Adobe, Foxit and LibreOffice are affected by at least one of these malicious techniques,” experts say.

These findings were presented to all affected suppliers, in conjunction with a series of supplementary reports on each security flaw found.

In order to mitigate the risk of exploitation, researchers recommend that administrators disable FreeText, Stamp and Redact, three particular annotations that can be abused by threat actors. This is not to say that the risk will be completely eliminated, so developers need to address these security risks.

The report also mentions that signature fields must be configured in locations defined in the PDF document before completing the certification process: “Subsequent addition of signature fields must be penalized with an invalid certification status. Otherwise, it can always be used to add text or images included in the signature at any position,” concludes the report.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

BOSE CONFIRMA BRECHA DE DATOS DERIVADA DE ATAQUE DE RANSOMWARE; INFORMACIÓN DE MILES DE EMPLEADOS FILTRADA

Un representante de la compañía fabricante de equipos de audio Bose Corporation dio a conocer una brecha de datos derivada de un ataque de ransomware que comprometió los sistemas informáticos de la empresa hace un par de meses. El representante presentó una notificación de incidentes de seguridad ante la Oficina del Fiscal General de New Hampshire en cumplimiento con la legislación local.

La compañía ya está en colaboración con especialistas en ciberseguridad para completar el proceso de restablecimiento de sistemas afectados, además trabajan con un equipo forense digital para determinar si los actores de amenazas lograron acceder a información confidencial.

Por otra parte Joanne Berthiaume, directora de relaciones públicas de Bose, afirma que la compañía no pagará rescate alguno: “Estamos en proceso de recuperar la información comprometida con la asesoría de especialistas en ciberseguridad con amplia experiencia en casos como este”, afirma Berthiaume.

En una actualización posterior, Bose confirmó que la información de algunos empleados pudo verse afectada: “Hemos identificado que la información de un grupo reducido de personas se vio comprometida, por lo que nuestro equipo legal prestará asesoría a los afectados. Seguiremos enfocados en brindar a nuestros clientes y empleados la mejor experiencia posible.”

La investigación de Bose permitió identificar el vector de ataque empleado por los hackers, además de concluir que la información de empleados actuales y antiguos se vio comprometida: “El análisis forense determinó que el incidente ocurrió a finales de abril, cuando los atacantes accedieron a una cantidad reducida de hojas de cálculo con información administrativa del último par de años. Estos archivos almacenaban información de antiguos y actuales empleados en Bose.” La compañía concluye mencionando que no se han detectado interrupciones en sus operaciones derivadas de este incidente.

Sobre los actores de amenazas detrás del ataque, la compañía no agregó mayores detalles, por lo que se desconocen datos como la variante de malware empleada por los hackers o el monto del rescate exigido. La comunidad de la ciberseguridad tampoco ha podido averiguar más sobre el incidente, ya que por el momento no ha aparecido información relacionada con el ataque a Bose en algún foro de hacking. Expertos en ciberseguridad seguirán monitoreando las plataformas de dark web en busca de cualquier nueva información.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

IMPORTANTES BANCOS PLANEAN IMPLEMENTAR TECNOLOGÍA DE RECONOCIMIENTO FACIAL PARA PREVENIR FRAUDES Y ROBO A CAJEROS AUTOMÁTICOS

Ante los crecientes ataques contra cientos de cajeros automáticos, muchos de los bancos más importantes en Estados Unidos comenzaron a implementar un software para cámaras de seguridad capaz de monitorear a los trabajadores, clientes y demás personas que merodean alrededor de estas máquinas para prevenir posibles incidentes de seguridad.

Los expertos en ciberseguridad creen que estas herramientas de inteligencia artificial experimentarán un despliegue generalizado y su regulación podría representar un paso importante en las medidas de seguridad de las instituciones bancarias. Al respecto, el director de seguridad informática en City National Bobby Domínguez afirma que esta implementación surgió de la tecnología de reconocimiento facial empleada por algunos smartphones actuales.

City National comenzará a implementar algunos mecanismos de reconocimiento facial en los próximos meses con el fin de identificar a los clientes y empleados en sus sucursales, lo que creen que permitiría reemplazar las antiguas medidas de autenticación de usuario con métodos más eficientes, además de identificar a potenciales criminales empleando bases de datos de las agencias de la ley.

Por otra parte, JPMorgan también confirmó que estará implementando una prueba similar en algunas sucursales de Ohio con el fin de prevenir actividades fraudulentas, aunque no se confirmaron mayores detalles.

¿PROBLEMAS DE PRIVACIDAD?

A pesar de que los banqueros ven esta tecnología como el futuro en la prevención de fraude y ataque a cajeros automáticos, muchos activistas de las libertades civiles ya han mostrado su preocupación, ya que la implementación errónea de esta tecnología podría tener consecuencias desagradables para los usuarios legítimos, además de acentuar problemas como la discriminación contra algunas minorías.

Este no es un problema nuevo e incluso existe legislación al respecto. El gobierno de Oregon, por ejemplo, prohíbe a las compañías emplear tecnología de reconocimiento facial en espacios públicos, al considerar que esta práctica es violatoria de algunos derechos fundamentales.

Al respecto, Domínguez asegura que la institución que representa implementará de forma adecuada esta tecnología: “Nuestra intención nunca ha sido comprometer la privacidad de nuestros clientes o empleados; deseamos aplicar esta tecnología que ya es usada en muchas partes del mundo de la mejor forma posible para brindar una experiencia ideal.”

JPMorgan comenzó a evaluar el posible uso de reconocimiento facial en 2019, empleando un software diseñado para el análisis de imágenes de archivo tomadas por los sistemas de seguridad en algunas de sus sucursales. Probar el reconocimiento facial para identificar a los clientes cuando ingresan a una sucursal, con previo consentimiento y con fines de mejorar su experiencia, también es una posibilidad.

La seguridad en los bancos sigue avanzando, por lo que no sería extraño que en el futuro cercano las más importantes instituciones bancarias implementen estos mecanismos a fin de prevenir pérdidas debido a la actividad cibercriminal.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

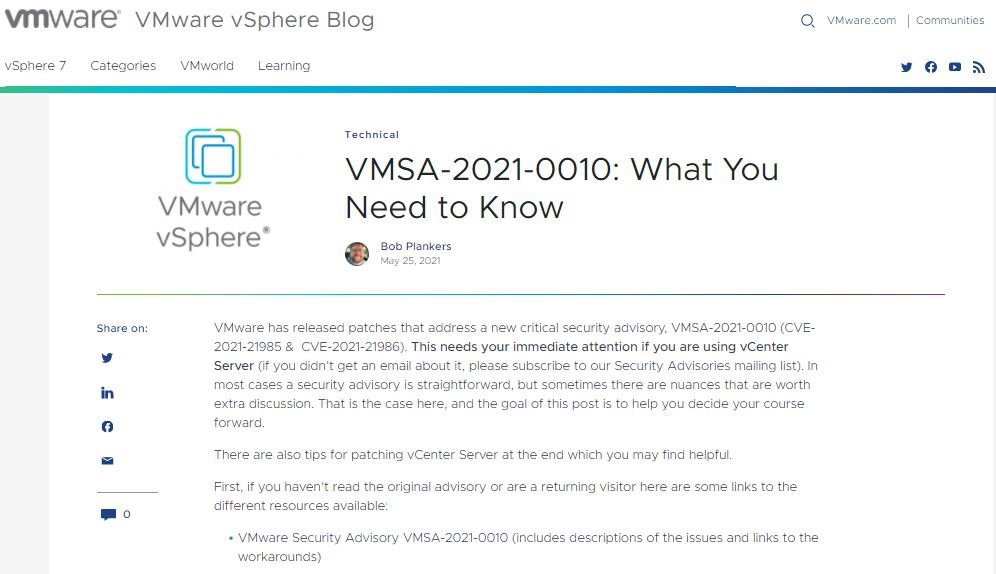

VULNERABILIDAD CRÍTICA EN VMWARE VCENTER SERVER EXPONE SISTEMAS AFECTADOS

Los equipos de seguridad de VMware solicitaron a sus clientes que instalen una vulnerabilidad crítica de ejecución remota de código en Virtual SAN Health Check, presente en todas las implementaciones de vCenter Server. Bob Plankers, especialista de VMware, asegura que la vulnerabilidad es crítica y debe ser corregida de inmediato.

Como muchos usuarios recordarán, vCenter Server es una solución de administración de servidores que ayuda a los administradores de TI a controlar máquinas virtuales y hosts virtualizados en entornos empresariales a través de una única consola.

La vulnerabilidad fue identificada como CVE-2021-21985 y recibió un puntaje de 9.8/10 acorde a la escala del Common Vulnerabiliry Scoring System (CVSS). La falla puede ser explotada de forma remota por actores de amenazas no autenticados en ataques de baja complejidad que no requieren interacción del usuario

Acorde al reporte, el cliente vSphere (HTML5) contiene una vulnerabilidad de ejecución remota de código debido a la ausencia de validación de entradas en el complemento Virtual SAN Health Check: “Los actores de amenazas con acceso al puerto 433 podrían abusar de esta falla para ejecutar comandos con altos privilegios en el sistema operativo subyacente.”

Según VMware, el complemento vulnerable Virtual SAN Health Check está habilitado de forma predeterminada en todas las implementaciones de vCenter Server, ya sea que se utilice o no vSAN. La compañía también anunció la corrección de un problema del mecanismo de autenticación de gravedad media registrado como CVE-2021-21986 y que afecta a los complementos Virtual SAN Health Check, Site Recovery, vSphere Lifecycle Manager y VMware Cloud Director Availability.

Finalmente VMware dio a conocer algunas medidas alternativas para eliminar el vector de ataque y la posibilidad de explotación configurando los complementos afectados como “incompatibles”. Los pasos necesarios para deshabilitar los complementos de vCenter Server en dispositivos virtuales basados en Linux (vCSA) y las implementaciones de vCenter Server basadas en Windows configurándolos como incompatibles están disponibles en las plataformas oficiales del fabricante.

En febrero, VMware abordó un error crítico similar de RCE que afectaba a todas las implementaciones de vCenter Server que ejecutaban un complemento de vCenter Server vulnerable para vRealize Operations (vROps) presente en todas las instalaciones predeterminadas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

ENCUENTRAN MÁS DE 2 MIL EXTENSIONES DE NAVEGADOR MALICIOSAS EN TIENDA OFICIAL DE CHROME

Un reciente reporte de seguridad asegura que unos cuantos miles de extensiones de Google Chrome disponibles en la tienda oficial del popular navegador web podrían estar manipulando encabezados de seguridad en populares sitios web, lo que expone a los usuarios de Chrome a toda clase de variantes de ataque.

Cabe recordar que un encabezado de seguridad es una respuesta HTTP enviada por el servidor a una aplicación cliente, como un navegador. Cuando un usuario accede a un sitio web, el navegador realiza una solicitud a un servidor, que luego entrega el sitio web. Si bien los sitios web en sí se muestran a través de código HTML, JavaScript y CSS, los administradores de sitios web pueden agregar configuraciones adicionales en el encabezado de la conexión HTTP para indicar al navegador del usuario que trate el contenido entregado de una forma en específico.

Los encabezados de seguridad son un tipo de respuesta HTTP que permite a los administradores de sitios web activar y personalizar las funciones de seguridad dentro del navegador del usuario u otras aplicaciones cliente. Algunos de los encabezados de seguridad más comunes en la actualidad son usados por los operadores de sitios web para asegurarse de que su sitio funcione a través de una conexión HTTPS cifrada, protegiendo a los usuarios contra ataques de scripts entre sitios y variantes similares.

Muchos sitios web importantes emplean encabezados de seguridad para proteger a sus usuarios contra ataques, ya que debido a su mayor tamaño, suelen recibir más ataques basados en la web que los sitios normales. No obstante, esta no es una medida de seguridad a prueba de cualquier variante de ataque, ya que estos encabezados pueden ser interceptados o inhabilitados por actores de amenazas empleando ataques Man-in-The-Middle (MiTM) para comprometer a un usuario en el contexto de un sitio web vulnerable.

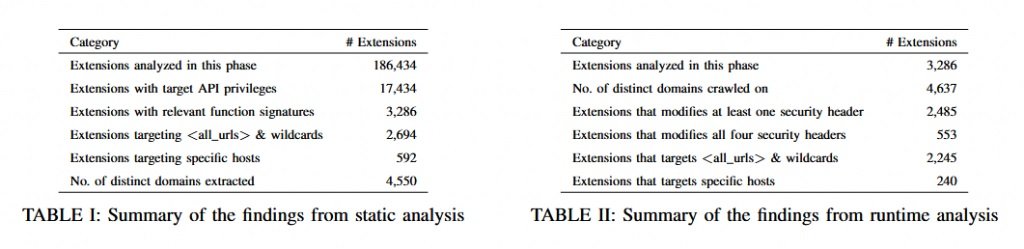

Acorde a la investigación presentada por el Centro CISPA Helmholtz para la Seguridad de la Información, más de 2 mil 400 extensiones de Chrome disponibles en Chrome Web Store son vulnerables a esta clase de ataques. Los expertos emplearon un marco de análisis especialmente diseñado para esta investigación, escaneando un total de 186 mil 434 extensiones de navegador.

El análisis detectó 2 mil 485 extensiones interceptando o modificando al menos un encabezado de seguridad empleado por 100 de los más populares sitios web de la actualidad, incluyendo plataformas sociales y sitios web de e-commerce.

Cabe señalar que este estudio no se centró en todos los encabezados de seguridad, sino solo en los cuatro más comunes: Content-Security Policy (CSP), HTTP Strict-Transport-Security (HSTS), X-Frame-Options y X-Content-Type-Options.

Son 2 mil 485 las extensiones que inhabilitan al menos uno de estos encabezados, mientras que al menos 530 extensiones inhabilitan los cuatro encabezados de seguridad más populares, reportan los expertos.

Los expertos mencionan que los encabezados son inhabilitados con el fin de introducir funcionalidades adicionales y de apariencia legítima en los sistemas afectados. Estos ataques buscan exponer a los usuarios al robo de información, ejecución de scripts arbitrarios y entrega de malware.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

VULNERABILIDADES CRÍTICAS EN NGINX PERMITEN A LOS HACKERS TOMAR CONTROL COMPLETO DEL SISTEMA AFECTADO. ACTUALICE AHORA

Los equipos de seguridad de Nginx publicaron un informe relacionado con una vulnerabilidad crítica en su implementación de resolución DNS. Identificada como CVE-2021-23017, la explotación exitosa de esta vulnerabilidad permitiría a los actores de amenazas tomar control completo de los sistemas afectados. La falla aún no recibe un puntaje en el Common Vulnerability Scoring System (CVSS).

El riesgo incrementa debido a que ya se ha confirmado la existencia de un exploit disponible públicamente. El reporte señala que esta falla existe debido a una variante de error conocida como off-by-one en la función ngx_resolevr_copy () durante el procesamiento de respuestas DNS. Los actores de amenazas remotos podrían abusar del error para escribir un caracter fuera del área de memoria asignada en el búfer, lo que permitiría ejecutar código malicioso.

Es posible que la falla exista debido una respuesta DNS a una consulta DNS de Nginx al configurar una primitiva de resolución. Un paquete especialmente diseñado permitiría sobrescribir el byte de metadatos menos significativo del siguiente bloque de pila con 0x2E y ejecutar el código.

Esta falla reside en Nginx Open Source, Nginx Plus y Nginx Ingress Controller. La lista completa de las versiones afectadas está disponible en las plataformas oficiales de la compañía.

En el reporte de la compañía también se hace referencia a dos fallas en Nginx. La primera vulnerabilidad, identificada como CVE-2021-23019 está relacionada con un archivo system.txt que se incluye en el paquete de soporte de Nginx. Los actores de amenazas podrían obtener el paquete de soporte, recuperar la contraseña de administrador y obtener acceso privilegiado al sistema objetivo. Esta falla recibió un puntaje CVSS de 7.4/10.

Por otra parte, CVE-2021-23021 existe debido a la aplicación incorrecta de permisos predeterminados para el archivo de configuración del agente /etc/controller-agent/agent.conf. Un usuario local con acceso al sistema puede obtener información sensible, como la clave API. La vulnerabilidad permite a un usuario local escalar privilegios en el sistema y recibió un puntaje CVSS de 2.9/10. Esta falla solamente puede ser explotada de forma local, lo que reduce el riesgo de abuso.

Nginx ya ha lanzado las correcciones necesarias para abordar estos problemas de seguridad, por lo que se recomienda a los usuarios de implementaciones afectadas instalar las actualizaciones a la brevedad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

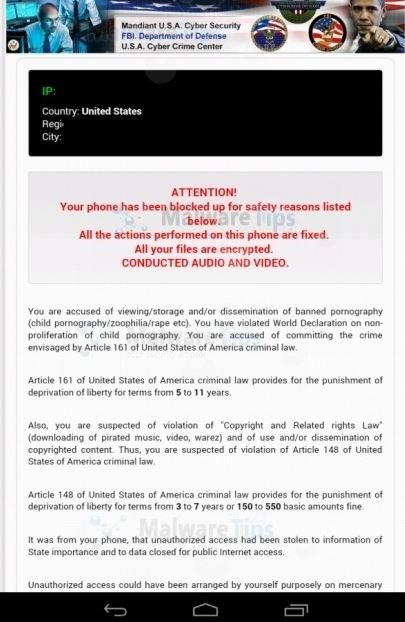

MICROSOFT ADVIERTE A USUARIOS DE ANDROID SOBRE NUEVAS VARIANTES DE RANSOMWARE MÓVIL

Un reporte de seguridad de Microsoft afirma que los usuarios de smartphones con sistema operativo Android están siendo afectados por una serie de aplicaciones maliciosas que contienen variantes de ransomware para equipos móviles conocidas como AndroidOS y MalLocker.B.

La compañía asegura que estas nuevas variantes de ransomware se activan cuando los usuarios instalan aplicaciones engañosas en sus dispositivos y presionan el botón de inicio en el smartphone, por lo que una infección no requiere de mucha colaboración de los usuarios afectados.

Como muchos recordarán, las variantes de ransomware móvil se inyectan usualmente a través de aplicaciones maliciosas o con la descarga de documentos infectados. Una vez instalado en el dispositivo afectado, el software malicioso toma control de la pantalla y muestra la nota de rescate a los usuarios.

Al igual que en otras campañas maliciosas, los operadores de estas variantes de ransomware móvil muestran un mensaje en el que se hacen pasar por una agencia policial o incluso muestran los emblemas del Buró Federal de Investigaciones (FBI), engañando a la víctima sobre la comisión de un supuesto delito y la obligación de pagar una multa. Estos mensajes parecen legítimos, por lo que muchos usuarios suelen caer en la trampa.

Microsoft también explicó que el nuevo ransomware puede abusar de la notificación de llamadas en el smartphone comprometido. Esto permitirá a los hackers mostrar una ventana que cubre las pantallas completas de sus víctimas hasta que el rescate sea pagado. Aunque en algunos foros de ciberseguridad se ha atribuido esta actividad criminal a los operadores del ransomware Conti, la realidad es que no hay certeza sobre su origen.

Finalmente, si bien los operadores de variantes de ransomware convencionales exigen rescates de en promedio 170 mil dólares, los hackers de ransomware móvil suelen ser menos estrictos con sus exigencias económicas, ya que en la mayoría de incidentes exigen apenas unos cientos de dólares. Esto no quiere decir que el problema sea de poco interés para la comunidad de la ciberseguridad, ya que algunas compañías se encuentran desarrollando algunos métodos para la prevención de estas infecciones abordado los principales vectores de ataque, que incluyen fallas de seguridad móvil.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

EXPERTOS DE GOOGLE DESCUBREN UNA NUEVA Y MÁS POTENTE VARIANTE DE ATAQUES ROWHAMMER

Los investigadores de Google Project Zero revelaron el descubrimiento de una nueva variante de ataque Rowhammer que apunta contra las tarjeas de memoria RAM y puede ser más devastador que los métodos de ataque revelados anteriormente. Rowhammer es una variante de ciberataque detectada en 2014 y que es capaz de abusar del diseño de las tarjetas RAM modernas, basadas en celdas de memoria.

Este ataque depende de una aplicación maliciosa capaz de realizar operaciones de lectura/escritura en las celdas de memoria del sistema comprometido. Debido a que las células cambian sus valores de 0 a 1 y viceversa en un tiempo reducido, generando cambios electromagnéticos casi imperceptibles en un inicio. Como resultado, se producen errores en las filas de memoria cercanas que, a veces, alteran los bits y datos adyacentes.

Los ataques iniciales de Rowhammer se dirigieron a las tarjetas de memoria RAM DDR3, pero los expertos siguieron investigando el tema hasta descubrir que los ataques de Rowhammer también podrían afectar a la RAM DDR4 mediante la ejecución de un código JavaScript cargado en un sitio web o a través del envío de paquetes de red especialmente diseñados.

Posteriormente los investigadores también descubrieron que los ataques Rowhammer pueden ser usados con el fin de robar datos de la memoria RAM, además de que un ataque podía ser potenciado empleando tarjetas gráficas instaladas en el sistema objetivo.

Los proveedores de hardware respondieron a estos ataques implementando un conjunto de mitigaciones conocidas como Target Row Refresh (TRR). Cuando se habilita en una tarjeta RAM, TRR combinaría un conjunto de configuraciones de hardware y software para detectar y disminuir los efectos de los ataques Rowhammer. Estas mitigaciones no siempre son funcionales, y los investigadores demostraron que una nueva variación del ataque inicial de Rowhammer llamada TRRespass podría omitir los mecanismos TRR incluso en la última generación de tarjetas RAM.

Los investigadores de Google demostraron haber llevado los ataques Rowhammer a un nuevo nivel. En una nueva variante de ataque, los investigadores lograron desplegar un ataque Rowhammer que alteró los bits de múltiples celdas en lugar de una a la vez.

En otras palabras, a pesar de que las tarjetas RAM se hacen cada vez más pequeñas, la distancia entre las filas de memoria también se redujo, lo que permite que el campo electromagnético causado por Rowhammer alcance más celdas de memoria que las primeras versiones del ataque.

Si bien no se han detectado incidentes relacionados con este ataque en escenarios reales, los investigadores de Google creen que esto podrí estar a punto de cambiar. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

CÓMO HACKEAR CUENTAS DE INSTAGRAM DESDE UN SMARTPHONE USANDO TERMUX

Instagram se convirtió en una de las plataformas sociales más populares desde su aparición, incluso se ha convertido en una fuente de ingresos para muchas personas y, por lo tanto, en objetivo de múltiples actores de amenazas.

Muchos usuarios tal vez ya lo sepan, pero es posible comprometer una cuenta de usuario en esta plataforma usando Termux, el emulador de terminal para sistema Android, tal como se menciona en el curso de ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS).

A continuación le mostraremos la forma adecuada de emplear este método de hacking.

Para comenzar, debe asegurarse de haber instalado en su smartphone una versión compatible de Termux, además de instalar paquetes estables. Posteriormente, ejecute los siguientes comandos.

| 123456 | apt-get update -yapt-get upgrade -ypkg install python -ypkg install python2 -ypkg install git -ypip install lolcat |

Para instalar la herramienta de hacking de Instagram, ejecute los siguientes comandos:

| 123456 | git clone https://github.com/noob-hackers/ighacklscd ighacklsbash setupbash ighack.sh |

Más información sobre el funcionamiento de esta herramienta estará disponible en el curso de ciberseguridad de IICS. Para el siguiente paso necesitaremos conexión a Internet. Puede seleccionar cualquier opción haciendo clic en su teclado. IMPORTANTE: No elimine ninguno de los scripts incluidos en los archivos principales.

Ahora abra una nueva sesión y escriba tor en ella y luego vuelva a la sesión anterior e inicie la herramienta ig hack y comience a atacar la cuenta del usuario objetivo. También hay una opción de lista de pases personalizada en la herramienta, así que use la ubicación adecuada para usar la lista de contraseñas en la herramienta, por ejemplo, /sdcard/Download/pass.txt.

Como en el ejemplo anterior, debe usar la ubicación en un ataque de lista de acceso personalizado.

Recuerde que este artículo fue elaborado con fines exclusivamente informativos, por lo que IICS no se hace responsable del mal uso que pudiera darse a la información aquí contenida. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en solicitar informes del curso de ciberseguridad impartido por los especialistas del Instituto Internacional de Seguridad Cibernética (IICS).

HACKERS USAN CAMPAÑA MASIVA DE PHISHING PARA ENTREGAR PELIGROSA VARIANTE DE RANSOMWARE A MILES DE USUARIOS WINDOWS

Especialistas en ciberseguridad reportan la detección de una ambiciosa campaña de phishing en la que los operadores tratan de engañar a los usuarios haciéndose pasar por empleados de un servicio de paga que deberá ser cancelado. El objetivo de estos hackers es infectar los sistemas atacados con la variante de malware BazaLoader.

Este malware es capaz de implantar un backdoor en sistemas Windows, permitiendo el despliegue de ataques posteriores como infecciones de ransomware Ryuk, que suele ser entregado a través de BazaLoader. La más reciente campaña depende de la interacción de los usuarios afectados, además se requiere una compleja cadena de ataque para completar una infección exitosa.

Los investigadores de la firma de seguridad Proofpoint mencionan que la primera etapa de ataque comienza con el despliegue de miles de correos electrónicos maliciosos supuestamente enviado de un servicio de streaming falso nombrado “BravoMovies”, un nombre empleado por los hackers para engañar a las víctimas.

Los hackers parecen haber dedicado muchos recursos a la creación del sitio web, incluso recordando carteles de películas para hacerlo más atractivo. No obstante, los usuarios más analíticos podrán notar algunos errores ortográficos en esta plataforma.

El mensaje recibido por los usuarios afectados asegura que el periodo de prueba de la víctima ha finalizado, por lo que se iniciará un cobro de 40 dólares al mes a menos que el usuario decida cancelar llamando al número telefónico proporcionado en el mensaje. Si el usuario decide llamar, será contactado por un supuesto representante de atención al cliente que, fingiendo ayudar a la cancelación del servicio, estará forzando la instalación del malware en la computadora de la víctima.

Los hackers logran la infección dirigiendo al usuario a un falso sitio web de suscripción, donde se intentará que el usuario descargue un documento de Excel. Este documento contiene macros que, al habilitarse, descargarán el malware BazaLoader en el dispositivo comprometido. Esta es una muestra más de cómo la ingeniería social puede resultar muy útil para desplegar un ataque contra cientos e incluso miles de usuarios, algo que permite a los hackers trabajar de forma casi automatizada y obtener enormes ganancias en ventanas de tiempo reducidas.

Por seguridad, los usuarios deben ignorar esta clase de mensajes, pues es claro que se trata de intentos de fraude electrónico muy bien diseñados pero con fallas que delatan las intenciones de los hackers. Esta es una técnica efectiva debido a que los hackers amenazan con realizar cargos a las tarjetas de los usuarios, por lo que se crea una sensación de urgencia en el usuario afectado.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

PROCESO DE CERTIFICACIÓN PDF ES VULNERABLE A NUEVAS VARIANTES DE ATAQUE; FALLAS AFECTAN ADOBE, FOXIT Y OTRAS HERRAMIENTAS

Una reciente investigación afirma que los archivos PDF certificados no cuentan con las protecciones necesarias, por lo que son vulnerables a diversos tipos de ciberataque. Estos archivos suelen ser empleados para la firma de acuerdos de forma segura entre dos partes, ya que la certificación protege la integridad del documento.

La investigación, a cargo de un equipo especializado de la Universidad de Ruhr, señala que los documentos PDF certificados emplean dos firmas específicas para la autenticación, además de una firma de certificación. Las firmas de certificación son las más flexibles y están hechas para manejar acuerdos complicados entre múltiples partes, además de que permiten algunos cambios limitados en el documento.

Las vulnerabilidades residen en estas firmas certificadas, pues los expertos descubrieron que este mecanismo se ve expuesto a dos nuevos ataques identificados como “Evil Annotation” y “Sneaky Signature”, que permiten la superposición de de contenido malicioso sobre la firma legítima.

Mientras que la primera variante de ataque permite a los hackers mostrar contenido malicioso en las anotaciones del documento y enviarlo con la firma digital intacta, el ataque Sneaky Signature agrega contenido malicioso encima del contenido legítimo.

Los investigadores analizaron 26 de las más populares herramientas PDF, encontrando resultados alarmantes: “Solo dos de estas herramientas están a salvo de estos ataques, mientras que aplicaciones como Adobe, Foxit y LibreOffice se ven afectadas por al menos una de estas técnicas maliciosas”, afirman los expertos.

Estos hallazgos fueron presentados a los proveedores, en conjunto con una serie de informes complementarios sobre cada vulnerabilidad específica.

Con el fin de mitigar el riesgo de explotación, los investigadores recomiendan a los administradores inhabilitar FreeText, Stamp y Redact, tres anotaciones particulares que pueden ser abusadas por los actores de amenazas. Esto no quiere decir que el riesgo será completamente eliminado, por lo que es necesario que los desarrolladores aborden estos riesgos de seguridad.

El reporte también menciona que los campos de firma deben configurarse en ubicaciones definidas en el documento PDF antes de completar el proceso de certificación: “La adición posterior de campos de firma debe ser penalizada con un estado de certificación inválido. De lo contrario, siempre se puede usar para agregar texto o imágenes incluidos en la firma en cualquier posición”, concluye el informe.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).