Month: October 2020

GOOGLE CHROME WIDEVINE DRM VULNERABILITY ALLOWS EASY PIRACY OF VIDEO STREAMING SITES CONTENT USING BROWSER EXTENSION

Experts report that Widevine has a critical problem with the encryption technology’s protection for L3 streams, which is used for low-quality video and audio streams only. According to Google, the security bug does not affect L1 and L2 streams: “We are currently working to update our Widevine software DRM with the latest advancements in code protection to address this issue”, the company’s statement mentioned.

As mentioned by Kerbsonsecurity, at the beginning of 2019 security specialist David Buchanan tweeted about the L3 weakness he found so that Google could launch a fix. This latest Widevine hack has been made into an extension for Microsoft Windows users of the Google Chrome web browser and posted for download on the software development platform Github.

Researcher Tomer Hadad, who developed the browser extension, said his proof-of-concept code was done to further show that code obfuscation, whitebox cryptography algorithms and other methods of security-by-obscurity will eventually by defeated anyway, so the industtry should remain alert.

As per Google, this is a bypass weakness that could be easily fixed. Nonetheless, Hadad thinks this is a way more serious matter: It’s not a bug but an inevitable flaw because of the use of software, which is also why L3 does not offer the best quality,” Hadad wrote in a report. “L3 is usually used on desktops because of the lack of hardware trusted zones”.

Media companies that stream video using Widevine can opt for several protection levels to stream their content depending on their resources’ capacities. Nowadays most smartphones and mobile devices support L1 and L2 protection.

GOVERNMENT WILL PAY YOU $27,000 USD IF YOU COULD IDENTIFY LOCATIONS FROM AUDIO AND VIDEOS. GEO-LOCATING VIDEO & AUDIO RECORDINGS

An ambitious new technology project could put U.S. agencies at the forefront of the rest of the world. The National Geospatial Intelligence Agency (NGA) has announced the launch of a bounty program that will reward those who manage to develop data extraction solutions from audio and video samples.

Through the Soundscapes Competition project, the agency will offer rewards of up to $27,000 if researchers manage to create “innovative and novel means for the identification, analysis and modeling of acoustic and sound scene indicators”. Michelle Brennan, director of the image and video research module, told Nextgov, “This is the first time NGA has offered rewards to exploit the potential of using data extracted from multimedia material.”

Brennan mentions that the agency’s analysts gain great experiences from leveraging data for geolocation purposes, determining activities, patterns and application characteristics in national security. In other words, NGA seeks to determine geographical locations based on aspects of audiovisual media, including background noise, natural light, among others.

On Brennan’s orders, NGA’s research area implemented extensive research to determine the feasibility of this project: “Academics, research institutes and small businesses have done some interesting research on acoustic characterization, so we decided to launch this project for which we hope to have great collaboration from the specialist community,” Brennan adds.

While determining the geographical provenance of a video from a minimal audio sample would seem like a practical output from science fiction, the NGA maintains high expectations about this project, thinking that the increasing ease of communication allowed by technological developments could facilitate the development of these systems.

For Brennan, machine learning technology has advanced to the point where it can support complex acoustic pattern models, such as the sounds of the city or the singing of a particular species of bird: “Acoustic analysis can be beneficial for the development of this kind of technology,” she adds.

By associating data with specific geographic areas of the Earth, this technology will be able to support U.S. national security in research in areas of soundscape characterization, environmental diversity measurement, bird species identification, and location of some specific sound events. This program will cover an open period of five weeks and is scheduled to end on 27 November. During this time, those involved will produce and test machine learning solutions that can accurately link audio files to the city where they were recorded.

HACKERS ATTACK 3 COVID-19 HOSPITALS IN NEW YORK. ACTIVITIES RETURNED TO PEN AND PAPER AFTER RANSOMWARE ATTACK

A security report mentions that two hospitals in New York City have been the victims of a ransomware incident that disrupted some of their regular operations. Canton-Potsdam, Massena and Gouverneur executives have already confirmed the incident, mentioning that personal patient and employee information has not been compromised. This is a serious incident considering that the world remains in the fight against coronavirus, so hospitals are considered critical infrastructure.

“As a security measure, all affected systems were disconnected to prevent further spread of infection; patient care continues to be provided safely and effectively,” says a joint statement. Still, the unforeseen event of the incident has caused many of the hospital’s regular activities (shift changes, patient records, and prescriptions) to be carried out with pencil and paper.

As many remember, ransomware is a cyberattack variant that infects computers, blocks access to a device and demands a ransom from victims in exchange for restoring their systems to normal. In this case, threat actors used the Ryuk ransomware variant, widely popular among hacker groups.

Officials at the affected hospitals have notified the Federal Bureau of Investigation (FBI) and the Department of Homeland Security (DHS): “We implement appropriate controls to prevent similar incidents from coming forward and will continue to work to restore our systems as soon as possible,” concludes the statement.

On the other hand, the New York State Department of Health confirmed the cyberattack against these health centers: “The DOH has been in communication with St. Lawrence Hospital System, which operates Canton-Potsdam Hospital and Gouverneur Hospital, on a cyberattack,” said Jeffrey Hammond, DOH representative.

The affected county emergency response team also mentioned that facilities affected by ambulance delivery were supported on Tuesday morning, so patients requiring critical attention will not be affected by this incident.

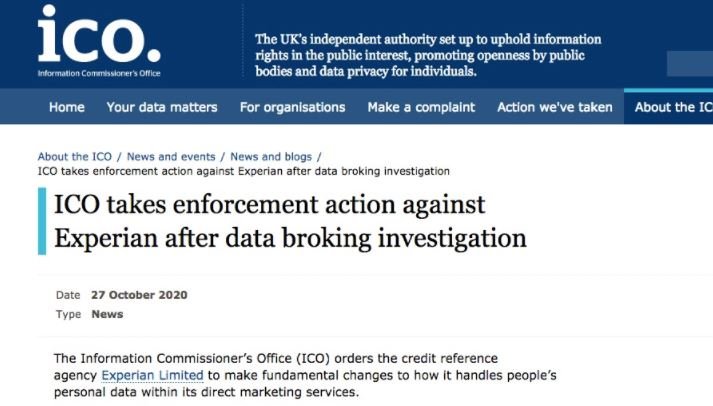

BIGGEST CREDIT AGENCY BANNED FROM SELLING FINANCIAL DATA OF MILLIONS WITHOUT THEIR PERMISSION

The UK’s Information Commissioner Office (ICO) has ruled that the credit agency Experian has been sharing personal data of millions of people without their consent. According to British authorities, the firm has sold this information to business aiming to identify users who could afford goods and services. Political parties may have accessed to this information too.

Although the ICO has concluded that the company must implement fundamental changes on how it handles data or face a huge fine, Experian has stated its will to appeal the decision.

“We think the ICO’s view goes beyond the legal requirements,” the Dublin-based firm considers. “This interpretation may also place risks of damaging the services that help consumers, thousands of small business and charities, especially as they try to recover from the crisis”, the statement adds.

Experian argues it has made enormous efforts to improve its information security practices, the ICO said it’s still not enough. From now on, the company has a nine months term to satisfy the regulator’s measures; in case of not complying, Experian faces a fine of up to £20m, or 4% of its global turnover, as set by the General Data Protection Regulation (GDPR).

This is the conclusion of a two-year investigation prompted after a complaint by the non-benefit group Privacy International, which also involves Equifax and TransUnion; all these firms provide a way for people to check their credit score for loans and credit cards. These agencies also operate with data brokers, collecting and selling on information gathered from all kind of sources.

The investigation concluded that the agencies had access to the data of almost every adult in the UK, which was then screened, traded, profiled, enriched, or enhanced to provide direct marketing services. The probe was limited to offline data broking, so did not include data collected about online behavior. That is being investigated by the ICO separately.

Equifax and TransUnion are not facing further actions from the British regulators as they both have already made changes, including withdrawing some products and services. The report did not specify what these products and services were. All three credit reference agencies failed to clearly explain what they were doing with people’s data, said the ICO, despite this being a GDPR requirement.

$20 MILLION CYBERINSURANCE FOR RANSOMWARE ATTACKS. WHAT IS THE ADVANTAGE OF HIRING THIS POLICY?

Baltimore government officials have made public their intention to renew their $20 million cybersecurity insurance, which was contracted a year ago after government computer systems were infected with a variant of ransomware. This service is provided by Chubb Insurance and AXA XL.

This insurance will allow the city government to cover expenses arising from any new attempt at cyberattack, including investigation processes, coverage of activity disruption losses, recovery process, among other expenses. The city will invest about $110,000 more than last year.

Brandon Scott, a city official, created a committee responsible for cybersecurity in Baltimore after the ransomware incident in 2019. Scott is the main driver of this initiative, because he believes that the city cannot be unprotected in the event of a new cyberattack: “We all remember the great negative impact that last year’s incident had, it is our responsibility to ensure that this does not happen again.”

As mentioned above, the city of Baltimore contracted this policy after suffering a devastating ransomware attack that blocked hundreds of computer equipment and impacted the email accounts of all employees in the city. Those responsible for the attack used the Robbinhood ransomware variant, demanding payment of a ransom in Bitcoin in exchange for restoring access to the affected systems.

Since the Baltimore government refused to pay the ransom, its IT teams began an arduous recovery process that generated expenses of nearly $20 million directly, in addition to other expenses. Unfortunately, the process was not entirely successful and the city lost a considerable amount of information that had not been backed up, so they began to analyze other possibilities.

By hiring this insurance, the government not only prevents the loss of millions of dollars as a result of an attack, but will also have the help of the most renowned specialists, which in the medium and long term will help consolidate comprehensive protection of its systems.

NOW IT IS POSSIBLE TO REVERSE ENGINEER ENCRYPTED INTEL CPU CODE TO WRITE CUSTOM FIRMWARE OR FINDING VULNERABILITIES

A group of specialists managed to extract the secret key to encrypting updates on a wide variety of Intel CPUs, a finding that could have significant impact on the industry. This key allows you to decrypt microcode updates released by Intel for bug fix and other issues.

A decrypted copy of an update would allow threat actors to reverse engineer and learn every aspect of the repaired vulnerability and security patch. Attackers could also release fake updates, fully exposing Intel users, mentions the report shared with Ars Technica.

Researcher Maxim Goryachy, responsible for the finding, mentions that it is not yet possible to determine the actual impact of this possible attack, although it is a fact that this could be used for malicious purposes.

It all started a few years ago, when the researcher found a critical flaw in Intel that allowed arbitrary code to be executed on the Intel Management Engine. The company fixed this flaw with the release of a patch, although users can reset the chips to previous versions, another way to say that there is no way to permanently eliminate the flaw.

A few months ago, experts found a way to exploit this flaw to access “Red Unlock”, a service mode integrated into Intel chips used for microcode debugging prior to chip launch. Researchers developed a tool to access this debugger, allowing them to experiment with its inner workings through a USB cable or a special Intel adapter.

By testing this method on a Goldmont-based CPU, experts were able to extract a special ROM area known as MSROM, from where it was possible to reverse engineer the microcode. After months of research, experts discovered how the upgrade process and the RC4 key used by Intel worked; this process did not reveal the key the company uses to demonstrate the authenticity of an update.

At the moment threat actors cannot use this method to remotely hack an exposed CPU, unless the failure is exploited in chains with other failures that have not yet been discovered. Malicious hackers also could not use this flaw to infect the supply chain of vulnerable devices, although it is possible to deploy attacks involving physical access to compromised devices.

HACKERS USE THESE NEW BOOTLOADERS TO INSTALL RANSOMWARE ON AFFECTED NETWORKS

A report from security firm FireEye specialists details the detection of multiple ransomware distribution campaigns in which operators abuse the new KEGTAP, SINGLEMALT and WINEKEY bootloaders. In some of the reported cases, the infection chain was completed within 24 hours after the attack began.

The ransomware variants detected up to this point hold minimal similarities; however, experts discovered that they are all part of the same campaign after detecting that these variants interact with the same command and control server. These ransomware variants primarily target hospitals and health centers, a really worrying trend in the context of the pandemic.

For malware distribution, threat actors sent emails to employees of the targeted companies. These messages contained a link to a document in Google Docs, plus a link containing the payload of the ransomware in question.

Clicking on the links would start downloading malware binaries with file names disguised as legitimate documents. After starting the bootloader and backdoor on the target system, the threat actors downloaded the POWETRICK and Cobalt Strike beacons, in addition to using other backdoor variants like ANCHOR for the use of the TrickBot ransomware.

In other attacks, malware binaries were hosted on a compromised infrastructure, but attackers soon switched to hosting their malware on legitimate web services, including Google Drive, Basecamp, Slack, Trello, Yougile and JetBrains.

In at least one case, cybercriminals maintained access to the victim’s environment using stolen credentials to access a VPN infrastructure without multi-factor authentication, allowing them to deploy a variety of malicious actions, such as running PowerShell commands via Cobalt Strike beacons.

Finally, experts also reported attacks related to KEGTAP, including Ryuk, Conti and Maze ransomware infections, all related to the ANCHOR backdoor.

3 EASILY EXPLOITABLE VULNERABILITIES IN SAMBA

Cybersecurity specialists report the finding of multiple vulnerabilities in Samba, a free software re-implementation of the SMB networking protocol. According to the report, successful exploitation of these flaws would allow performing denial of service (DoS) attacks.

Below are brief details of the reported failures, in addition to their respective identification keys and scores according to the Common Vulnerability Scoring System (CVSS).

CVE-2020-14383: A boundary error when processing DNS records allows threat actors deploying DoS attacks. A remote attacker able to create MX or NS records that can trigger the RPC service to dereference uninitialized memory, resulting in DoS attacks.

This is a low-severity vulnerability that received a 3.8/10 CVSS score.

CVE-2020-14323: A severe NULL pointer dereferences error when processing requests in winbind in Samba would allow remote attackers to send specially crafted request to winbind daemon, triggering a NULL pointer dereference error and crashing it.

This flaw got a 5.7/10 CVSS score, as it is considered a medium severity vulnerability.

CVE-2020-14318: The way “ChangeNotify” concept for SMB1/2/3 protocols was implemented in Samba could be abused to obtain change notify replies from the server. These replies contain information that should not be available to directory handles open for FILE_READ_ATTRIBUTE only. A local unprivileged user can abuse this lack of permissions check to obtain information about file changes.

This is a low-severity vulnerability that received a CVSS score of 3.8/10.

The vulnerabilities reside in the following versions of Samba: Samba: 3.6.0, 3.6.1, 3.6.2, 3.6.3, 3.6.4, 3.6.5, 3.6.6, 3.6.7, 3.6.8, 3.6.9, 3.6.10, 3.6.11, 3.6.12, 3.6.13, 3.6.14, 3.6.15, 3.6.16, 3.6.17, 3.6.18, 3.6.19, 3.6.20, 3.6.21, 3.6.22, 3.6.23, 3.6.24, 3.6.25, 4.0.0, 4.0.1, 4.0.2, 4.0.3, 4.0.4, 4.0.5, 4.0.6, 4.0.7, 4.0.8, 4.0.9, 4.0.10, 4.0.11, 4.0.12, 4.0.13, 4.0.14, 4.0.15, 4.0.16, 4.0.17, 4.0.18, 4.0.19, 4.0.20, 4.0.21, 4.0.22, 4.0.23, 4.0.24, 4.0.25, 4.0.26, 4.1.0, 4.1.1, 4.1.2, 4.1.3, 4.1.4, 4.1.5, 4.1.6, 4.1.7, 4.1.8, 4.1.9, 4.1.10, 4.1.11, 4.1.12, 4.1.13, 4.1.14, 4.1.15, 4.1.16, 4.1.17, 4.1.18, 4.1.19, 4.1.20, 4.1.21, 4.1.22, 4.1.23, 4.2.0, 4.2.1, 4.2.2, 4.2.3, 4.2.4, 4.2.5, 4.2.6, 4.2.7, 4.2.8, 4.2.9, 4.2.10, 4.2.11, 4.2.12, 4.2.13, 4.2.14, 4.3.0, 4.3.1, 4.3.2, 4.3.3, 4.3.4, 4.3.5, 4.3.6, 4.3.7, 4.3.8, 4.3.9, 4.3.10, 4.3.11, 4.3.12, 4.3.13, 4.4.0, 4.4.0rc4, 4.4.1, 4.4.2, 4.4.3, 4.4.4, 4.4.5, 4.4.6, 4.4.7, 4.4.8, 4.4.9, 4.4.10, 4.4.11, 4.4.12, 4.4.13, 4.4.14, 4.4.15, 4.4.16, 4.5.0, 4.5.1, 4.5.2, 4.5.3, 4.5.4, 4.5.5, 4.5.6, 4.5.7, 4.5.8, 4.5.9, 4.5.10, 4.5.11, 4.5.12, 4.5.13, 4.5.14, 4.5.15, 4.5.16, 4.6.0, 4.6.1, 4.6.2, 4.6.3, 4.6.4, 4.6.5, 4.6.6, 4.6.7, 4.6.8, 4.6.9, 4.6.10, 4.6.11, 4.6.12, 4.6.13, 4.6.14, 4.6.15, 4.6.16, 4.7.0, 4.7.1, 4.7.2, 4.7.3, 4.7.4, 4.7.5, 4.7.6, 4.7.7, 4.7.8, 4.7.9, 4.7.10, 4.7.11, 4.7.12, 4.8.0, 4.8.1, 4.8.2, 4.8.3, 4.8.4, 4.8.5, 4.8.6, 4.8.7, 4.8.8, 4.8.9, 4.8.10, 4.8.11, 4.8.12, 4.9.0, 4.9.1, 4.9.2, 4.9.3, 4.9.4, 4.9.5, 4.9.6, 4.9.7, 4.9.8, 4.9.9, 4.9.10, 4.9.11, 4.9.12, 4.9.13, 4.9.14, 4.9.15, 4.9.16, 4.9.17, 4.9.18, 4.10.0, 4.10.1, 4.10.2, 4.10.3, 4.10.4, 4.10.5, 4.10.6, 4.10.7, 4.10.8, 4.10.9, 4.10.10, 4.10.11, 4.10.12, 4.10.13, 4.10.14, 4.10.15, 4.10.16, 4.10.17, 4.10.18, 4.11.0, 4.11.1, 4.11.2, 4.11.3, 4.11.4, 4.11.5, 4.11.6, 4.11.7, 4.11.8, 4.11.9, 4.11.10, 4.11.11, 4.11.12, 4.11.13, 4.11.14, 4.12.0, 4.12.1, 4.12.2, 4.12.3, 4.12.4, 4.12.5, 4.12.6, 4.12.7, 4.12.8, 4.13.0.

Although these flaws pose a serious risk for potentially affected systems, cybersecurity experts have detected no active exploitation attempts so far. Samba developers have already launched a patched, so users must update as soon as possible.

15 THOUSAND CCTV CAMERAS IN MOSCOW CITY ARE AVAILABLE IN SHODAN; HACKERS WILL CREATE THEIR OWN FACIAL RECOGNITION SYSTEM WITH THEM

A recent report mentions that there are more than 15,000 cameras in Moscow potentially exposed to security flaws, all located in banks, shopping malls, houses, public spaces, among other places. Threat actors can use tools like Shodan to find vulnerable devices and even extract large amounts of sensitive data.

Moscow authorities mention that the number of surveillance cameras used in the city has increased to 170,000 devices. The security report from Izvestia mentions that cybercriminals have created an alternative facial recognition system, requiring some 15,000 private cameras to be compromised using the popular IoT analysis tool.

Experts say it is possible to use Shodan to search for servers, surveillance cameras, printers, routers and many other Internet-connected devices, especially those that do not have the necessary security measures.

“There must be about 2 million private cameras in Moscow,” says researcher Oleg Bakhtadze-Karnaukhov. As reported, about 15 thousand of these devices (0.8%) could be attacked; threat actors could compromise these devices easily, as it is non-complicated to exploit the flaws that reside in this kind of technology.

The facial recognition system that hackers plan cannot be created with the help of cameras connected to the city’s surveillance systems, as the Moscow Department of Information Technology (DIT) maintains rigorous monitoring on these systems. The problem this investigation poses is that the city does not have a contingency plan in case of a massive attack on the thousands of private cameras that exist in Moscow, which makes these devices an ideal attack vector for hackers.

Specialists from information security firms believe that the possibility of creating this illegal system is completely real, even though it sounds like a plan out of some sci-fi movie. On the other hand, if hackers want to sell data about a person’s movements, it is easier for them to fall victim to extortion attempts.

On how to prevent these attacks, experts recommend resorting to the most essential security measures, such as changing default passwords on IoT devices, performing periodic firmware updates, and, if possible, not connecting these computers to public networks. Hackers will remain active, so it is important that private camera users follow these recommendations.

SINCE 2012, BLOCKCHAIN HACKERS HAVE STOLEN $13.6 BILLION USD THROUGH 330 CYBERATTACKS

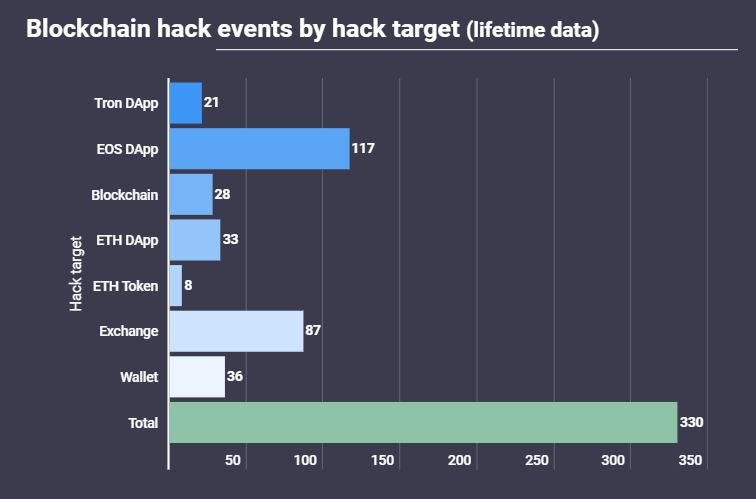

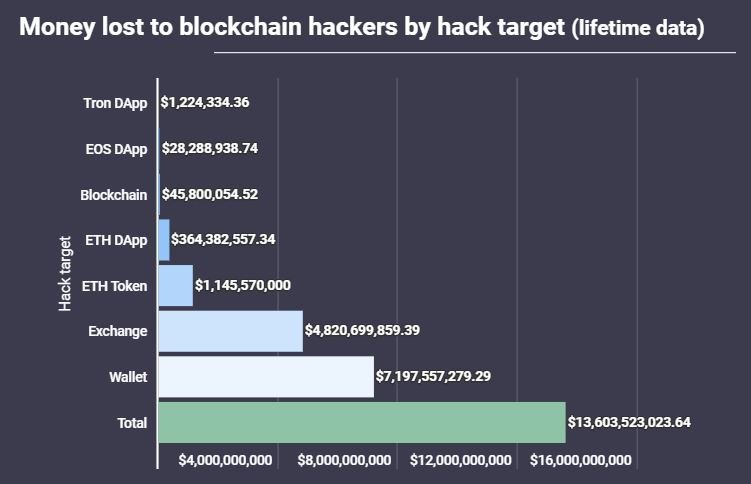

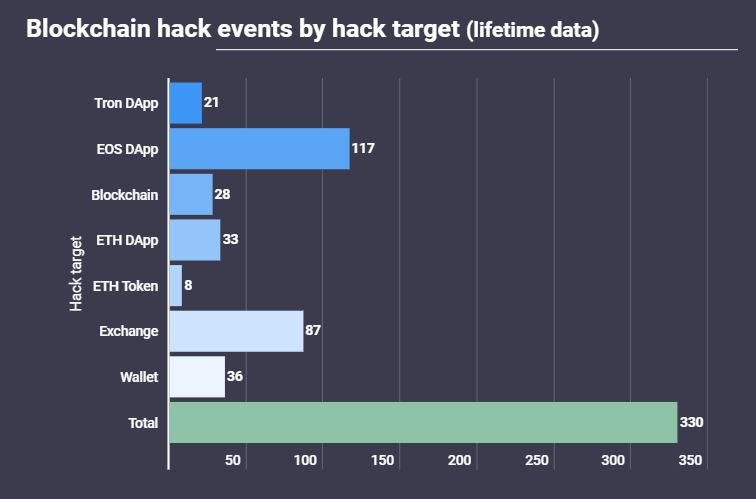

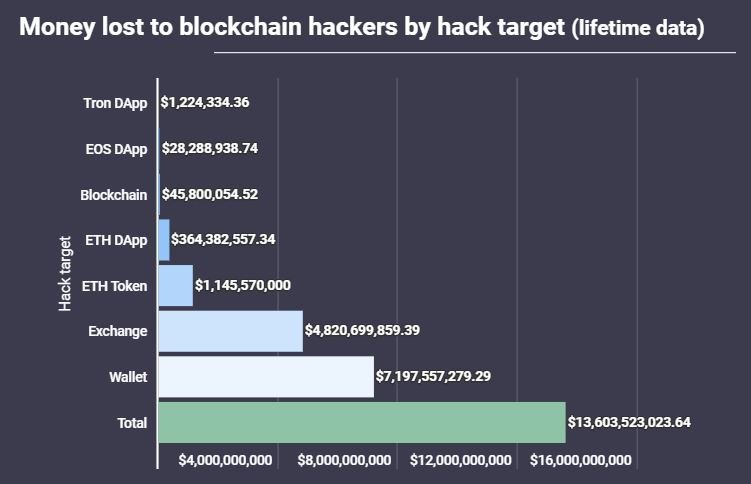

A report by Atlas VPN security team states that the cybercriminal community has stolen more than $13 billion by exploiting some 330 blockchain hacks. Although this technology is mainly used to conduct cryptocurrency transactions, there are many other applications that threat actors might try to compromise.

Attacks with a higher success range target EOS DApps, whose providers face nearly 36% of all blockchain-related attacks; in other words, these attacks equate to about $30 million in losses for this industry. EOS DApps are decentralized applications based on the EOS blockchain. Founded in 2017, the EOS contract platform was built to provide an easy-to-use, business-friendly infrastructure to create DApps.

According to statistics, the next big target of blockchain attacks is any cryptocurrency exchange platform, which have fallen victim to 87 successful attacks that generated losses of nearly $4.8 billion.

One interesting thing is that despite a small number of successful attacks on cryptocurrency wallets, these crimes are much more lucrative, as the 36 attacks reported so far have resulted in losses of more than $7.1 billion USD. In other words, on average $199, $932, $146 is lost in each incident.

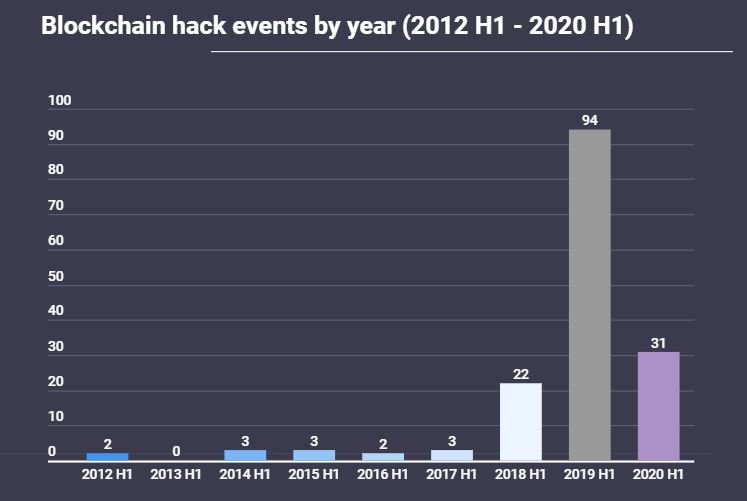

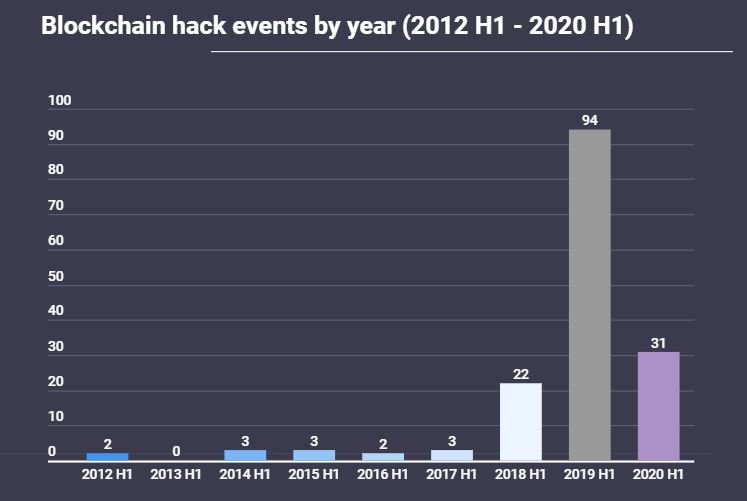

Since its launch in 2009 blockchain technology has gone through multiple stages, from the introduction of Bitcoin to the creation of smart contracts, among other implementations, although this development has also favored the advancement of malicious hacking, which has grown by 1450% between 2012 and 2020.

Still, the number of successful attacks in the first half of 2020 fell more than three times compared to the same period in 2019. What’s more, last year there was the highest point of activity of blockchain hackers, who managed to launch 94 successful attacks during the first half of 2019.

With a quarter remaining 2020 to analyze, more cybersecurity incidents related to blockchain technology are likely to occur before the end of the year. However, according to historical data, it appears that 2020 will not reach the record heights of last year, continuing the trend in the decline of this practice.

SHARON Y OZZY OSBOURNE CAEN EN ESTAFA BANCARIA; MILES DE DÓLARES EN PÉRDIDAS

Sharon Osbourne, reconocida estrella de televisión y esposa del cantante Ozzy Osbourne, ha relatado cómo la pareja se convirtió en víctima de fraude bancario. En su más reciente aparición en el programa matutino “The Talk”, Sharon detalla la desagradable experiencia que acaba de vivir hace un par de noches después de tratar de comprar un regalo para su hija Kelly; según Osbourne, al tratar de pagar el artículo todas sus tarjetas fueron rechazadas.

“Hoy es el cumpleaños de Kelly, y anoche fui a la tienda a recoger y a pagar su regalo; les di mi tarjeta de crédito pero fue rechazada en cada intento de los empleados de la tienda. Terminé intentando pagar con la tarjeta de Ozzy, pero tampoco funcionó”, reveló la celebridad, también conocida por su labor como representante.

Sobre la causa de este incidente, la celebridad no tuvo reparo en revelar que ella y su familia eran víctimas de un ambicioso fraude en el que un grupo de actores de amenazas logró clonar sus tarjetas de crédito, usándolas en múltiples tiendas hasta rebasar el límite de cada tarjeta, generando un severo impacto económico para la familia Osbourne. Sharon relata que ya se han presentado las quejas pertinentes, por lo que espera que al final el impacto sea menor.

Osbourne menciona que decidió llamar a la compañía de crédito, quienes confirmaron su temor: “Me dijeron que el límite de las tarjetas había sido rebasado. Al revisar mis estados de cuenta encontré decenas de compras en tiendas en las que nunca he estado; se trataba de una estafa”, concluyó Sharon Osbourne.

El fraude de tarjetas de crédito es un ataque muy común, por lo que los especialistas en ciberseguridad recomiendan a los usuarios nunca compartir esta información con nadie, principalmente vía telefónica o por email, pues estos son los medios más utilizados por los cibercriminales para obtener información confidencial de los usuarios desprevenidos.

AHORA ES POSIBLE HACER INGENIERÍA INVERSA DEL CÓDIGO DEL CPU INTEL CIFRADO PARA ESCRIBIR FIRMWARE PERSONALIZADO O ENCONTRAR VULNERABILIDADES

Un grupo de especialistas logró extraer la clave secreta para el cifrado de las actualizaciones en una amplia variedad de CPUs de Intel, hallazgo que podría tener importantes repercusiones en la industria. Esta clave permite descifrar las actualizaciones de microcódigo lanzadas por Intel para la corrección de vulnerabilidades y otros problemas.

Una copia descifrada de una actualización permitiría a los actores de amenazas realizar ingeniería inversa y aprender cada aspecto del funcionamiento de la vulnerabilidad reparada y el parche de seguridad. Los atacantes también podrían lanzar falsas actualizaciones, exponiendo completamente a los usuarios de Intel, menciona el reporte compartido con Ars Technica.

El investigador Maxim Goryachy, responsable del hallazgo, menciona que aún no es posible determinar el impacto real de este posible ataque, aunque es un hecho que esto podría ser usado con fines maliciosos.

Todo comenzó hace unos años, cuando el investigador encontró una falla crítica en Intel que permitía ejecutar código arbitrario en Intel Management Engine. La compañía corrigió esta falla con el lanzamiento de un parche, aunque los usuarios pueden restablecer los chips a versiones anteriores, otra forma de decir que no hay forma de eliminar definitivamente la falla.

Hace unos meses, los expertos encontraron una forma de explotar esta falla para acceder al “Red Unlock”, un modo de servicio integrado en los chips Intel usado para la depuración del microcódigo antes del lanzamiento de los chips. Los investigadores desarrollaron una herramienta para acceder a este depurador, lo que les permite experimentar con su funcionamiento interno a través de un cable USB o un adaptador especial de Intel.

Al probar este método en un CPU basado en Goldmont, los expertos lograron extraer un área ROM especial conocida como MSROM, desde donde fue posible realizar ingeniería inversa del microcódigo. Después de meses de investigación, los expertos descubrieron el funcionamiento del proceso de actualización y la clave RC4 utilizada por Intel; este proceso no reveló la clave que usa la compañía para demostrar la autenticidad de una actualización.

Por el momento los actores de amenazas no pueden usar este método para hackear de forma remota un CPU expuesto, a menos que la falla se explote de forma encadenada con otras fallas que por el momento no han sido descubiertas. Los hackers maliciosos tampoco podrían usar esta falla para infectar la cadena de suministro de los dispositivos vulnerables, aunque sí es posible desplegar ataques que involucran acceso físico a los dispositivos comprometidos.

HACKERS UTILIZAN ESTOS NUEVOS BOOTLOADERS PARA INSTALAR RANSOMWARE EN LAS REDES AFECTADAS

Un informe de la firma de seguridad FireEye detalla la detección de múltiples campañas de distribución de ransomware en las que los operadores abusan de los nuevos cargadores de arranque KEGTAP, SINGLEMALT y WINEKEY. En algunos de los casos reportados, la cadena de infección fue completada en menos de 24 horas después de iniciado el ataque.

Las variantes de ransomware detectadas hasta este momento guardan similitudes mínimas, no obstante, los expertos descubrieron que todas forman parte de la misma campaña luego de detectar que estas variantes interactúan con el mismo servidor de comando y control. Estas variantes de ransomware apuntan principalmente contra hospitales y centros de salud, una tendencia realmente preocupante en el contexto de la pandemia.

Para la distribución del malware los actores de amenazas enviaron emails a los empleados de las compañías atacadas. Estos mensajes contenían un enlace a un documento en Google Docs, además de un enlace que contenía la carga útil del ransomware en cuestión.

Al hacer clic en los enlaces se iniciaba la descarga de binarios de malware con nombres de archivo disfrazados de documentos legítimos. Después de iniciar el bootloader y el backdoor en el sistema objetivo, los actores de amenazas descargaron las balizas POWETRICK y Cobalt Strike, además del uso de otras variantes de backdoor como ANCHOR para el uso del ransomware TrickBot.

En otros ataques, los binarios de malware se alojaban en una infraestructura comprometida, pero los atacantes pronto cambiaron a alojar su malware en servicios web legítimos, incluidos Google Drive, Basecamp, Slack, Trello, Yougile y JetBrains.

En al menos un caso, los cibercriminales mantuvieron el acceso al entorno de la víctima utilizando credenciales robadas para acceder a una infraestructura VPN sin autenticación multifactor, lo que les permitió desplegar una gran variedad de acciones maliciosas, como la ejecución de comandos PowerShell vía balizas Cobalt Strike.

Finalmente, los expertos también reportaron ataques relacionados con KEGTAP, que incluyen infecciones de ransomware Ryuk, Conti y Maze, todos relacionados con el backdoor ANCHOR.

FRAUDE BANCARIO CONTRA 350 MIL CALIFORNIANOS. CARGOS DESCONOCIDOS DE ENTRE 100 HASTA 2 MIL DÓLARES AFECTAN A CLIENTES DE BANK OF AMERICA

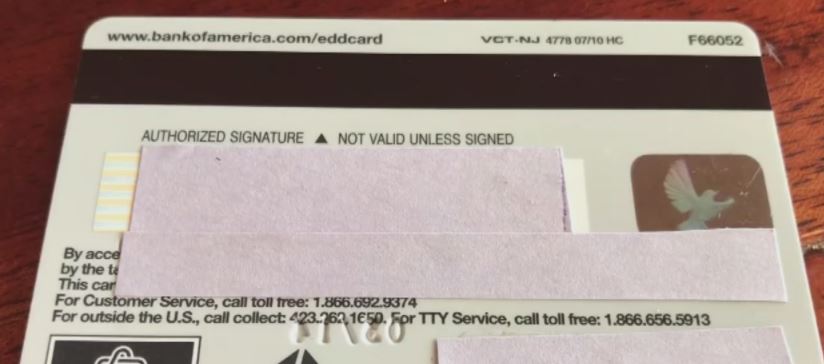

Miles de ciudadanos de California que reciben beneficios por desempleo están siendo víctimas de fraude bancario a través de sus tarjetas de débito emitidas por Bank of America. Tal como reporta CBS, este banco tiene un contrato exclusivo con el Departamento de Desarrollo de Empleo (EDD) en California, emitiendo una tarjeta de débito especial que al parecer está siendo comprometida.

Tatiana Solórzano, beneficiaria del programa, relata su experiencia a descubrir que su tarjeta fue vaciada sin su consentimiento: “Tenía miedo, sigo nerviosa pensando que esto pueda volver a pasar”. Solórzano recibió su tarjeta de débito hace unos meses; poco después detectó una transacción extraña en su cuenta de otro banco en la que solo se mostraban ceros.

“Mi cuenta aparecía en ceros y nadie podía darme explicaciones, esto pasó por los siguientes tres días. Al cuarto día volví a revisar mi cuenta y solo encontré el registro de un retiro de mil dólares”, menciona la víctima de fraude. Por desgracia, casos como el de Solórzano se han reportado frecuentemente durante los más recientes meses.

Aunque Bank of America se ha rehusado a emitir declaraciones sobre estos reportes, un representante aseguró que el banco sigue trabajando en el combate a las prácticas fraudulentas. Por otra parte, el EDD ha confirmado que al menos 350 mil personas han reportado problemas similares con sus tarjetas de débito, por lo que los responsables del programa han optado por congelar cualquier tarjeta potencialmente comprometida.

Sobre las causas de estos problemas, el especialista en cibercrimen Steve Morang cree que todo podría estar relacionado con una brecha de datos: “Los actores de amenazas podrían haber extraído información como nombres, números de cuenta, números de tarjeta y cualquier otro dato útil para clonar las tarjetas de débito”, menciona.

Morang cree que un importante grupo cibercriminal podría estar detrás de este ataque, incluso desde la etapa de recolección de datos y haciendo uso de una red de cajeros automáticos comprometidos: “Esta es una operación masiva; se requiere de una gran cantidad de actores para recolectar información, además de obtener los datos de las tarjetas expuestas de dark web”.

Se espera que Bank of America y el EDD tomen medidas para proteger a los beneficiarios de estos programas, aunque no se han anunciado mayores detalles.

UN HACKER DE 20 AÑOS FUE ARRESTADO POR MODIFICAR EL REGISTRO DE VOTANTE DE CELEBRIDADES COMO EL SENADOR RICK SCOTT, MICHAEL JORDAN Y LEBRON JAMES

Esta semana un hombre de Nápoles fue arrestado acusado de hackear el sistema de registro de votantes de Florida, reporta un comunicado de la Oficina del Sheriff del condado de Collier. Anthony Steven Guevara, de 20 años, es acusado de acceso no autorizado a una computadora y alteración del registro de votantes sin su consentimiento.

Al parecer el cibercriminal alteró la información de votante del gobernador de Florida, Ron DeSantis. Las autoridades locales también creen que Guevara accedió a la información de registro de votantes del senador estadounidense Rick Scott y las leyendas del baloncesto Michael Jordan y LeBron James.

DeSantis alertó a la policía de Florida que su dirección en la base de datos de registro de votantes de Florida fue cambiada a una dirección en West Palm Beach. Los agentes dicen que la dirección de registro se cambió a través de una computadora remota. La Oficina del Sheriff identificó a Guevara como sospechoso y lo arrestó tras una orden de registro.

“Estamos orgullosos del trabajo de nuestros agentes en este caso, y apreciamos el arduo trabajo de las oficinas de los fiscales estatales Amira Fox y Jack Campbell”, dijo Rick Swearingen, comisionado de la Policía de Florida, en el comunicado de prensa. “Las autoridades locales se comprometen a garantizar que los derechos de voto de los ciudadanos de Florida estén protegidos y continuaremos trabajando con nuestros socios locales, estatales y federales para garantizar la seguridad de nuestras elecciones”.

Guevara fue llevado a la cárcel del condado de Collier, donde está detenido con una fianza de 5 mil dólares. Este caso será procesado por la Fiscalía del Estado, Vigésimo Circuito Judicial.

15 MIL CÁMARAS CCTV EN LA CIUDAD DE MOSCÚ ESTÁN DISPONIBLES EN SHODAN; LOS HACKERS CREARÁN SU PROPIO SISTEMA DE RECONOCIMIENTO FACIAL CON ELLAS

Un reciente reporte menciona que existen más de 15 mil cámaras en Moscú potencialmente expuestas a fallas de seguridad, todas ubicadas en bancos, centros comerciales, casas, espacios públicos, entre otros lugares. Los actores de amenazas pueden usar herramientas como Shodan para encontrar dispositivos vulnerables e incluso extraer grandes cantidades de datos confidenciales.

Las autoridades de Moscú mencionan que el número de cámaras de vigilancia usadas en la ciudad ha incrementado hasta llegar a los 170 mil dispositivos. El reporte de seguridad de Izvestia menciona que los cibercriminales han creado un sistema alternativo de reconocimiento facial, lo que requiere de comprometer unas 15 mil cámaras privadas empleando la popular herramienta de análisis IoT.

Los expertos afirman que es posible usar Shodan para buscar servidores, cámaras de vigilancia, impresoras, enrutadores y muchos otros dispositivos conectados a Internet, especialmente aquellos que no cuentan con las medidas de seguridad necesarias.

“Debe haber alrededor de 2 millones de cámaras privadas en Moscú”, menciona el investigador Oleg Bakhtadze-Karnaukhov. Tal como se reporta, alrededor de 15 mil de estos dispositivos (0.8%) podrían ser atacados; los actores de amenazas podrían comprometer estos dispositivos fácilmente, pues es poco complicado explotar las fallas que residen en esta clase de tecnología.

El sistema de reconocimiento facial que planean los hackers no puede ser creado con la ayuda de cámaras conectadas a los sistemas de vigilancia de la ciudad, pues el Departamento de Tecnologías de la Información de Moscú (DIT) mantiene un riguroso monitoreo sobre estos sistemas. El problema que esta investigación plantea es que la ciudad no cuenta con un plan de contingencia en caso de un ataque masivo contra las miles de cámaras privadas que existen en Moscú, lo que convierte en estos dispositivos en un vector de ataque ideal para los hackers.

Especialistas de firmas de seguridad de la información creen que la posibilidad de creación de este sistema ilegal es completamente real, a pesar de que suena como un plan salido de alguna película de ciencia ficción. Por otra parte, si los hackers quieren vender datos sobre los movimientos de una persona, es más fácil que sean víctimas de intentos de extorsión.

Sobre la forma de prevenir estos ataques, los expertos recomiendan recurrir a las más esenciales medidas de seguridad, como el cambio de las contraseñas predeterminadas en dispositivos IoT, realizar las actualizaciones periódicas de firmware y, de ser posible, no conectar estos equipos a redes públicas. Los hackers seguirán activos, por lo que es importante que los usuarios de cámaras privadas sigan estas recomendaciones.

DESDE 2012, LOS HACKERS DE BLOCKCHAIN HAN ROBADO $13.6 MIL MILLONES DE DÓLARES A TRAVÉS DE 330 CIBERATAQUES

Un reporte realizado por el equipo de seguridad de Atlas VPN afirma que la comunidad cibercriminal ha robado más de 13 mil millones de dólares explotando unos 330 hacks de blockchain. Aunque esta tecnología es usada principalmente para realizar transacciones de criptomoneda, existen muchas otras aplicaciones que los actores de amenazas podrían tratar de comprometer.

Los ataques con mayor rango de éxito están dirigidos a las DApps de EOS, cuyos proveedores enfrentan casi el 36% de todos los ataques relacionados con blockchain; en otras palabras, estos ataques equivalen a cerca de 30 millones de dólares en pérdidas para esta industria. Las DApps de EOS son aplicaciones descentralizadas basadas en la blockchain EOS. Fundada en 2017, la plataforma de contratos EOS se creó para proporcionar una infraestructura fácil de usar y amigable para los negocios para crear DApps.

Según las estadísticas, el siguiente gran objetivo de ataques blockchain son las plataformas de intercambio de criptomoneda, que han sido víctimas de 87 ataques exitosos que generaron pérdidas por casi 4.8 mil millones de dólares.

Algo interesante es que a pesar de se han reportado un reducido número de ataques exitosos contra billeteras de criptomoneda, estos crímenes resultan mucho más lucrativos, pues los 36 ataques reportados hasta ahora han generado pérdidas que rebasan los 7.1 mil millones de dólares. En otras palabras, en promedio se pierden $199, 932, 146 USD en cada incidente.

Desde su lanzamiento en 2009 la tecnología blockchain ha atravesado múltiples etapas, desde la introducción del Bitcoin hasta la creación de contratos inteligentes, entre otras implementaciones, aunque este desarrollo también ha favorecido el avance del hacking malicioso, que ha crecido un 1450% entre 2012 y 2020.

Aún así, el número de ataques exitosos en el primer semestre de 2020 se redujo más de tres veces en comparación con el mismo período de 2019. Es más, el año pasado se registró el punto más alto de actividad de los hackers de blockchain, que lograron lanzar 94 ataques exitosos durante la primera mitad de 2019.

Dado que aun resta un trimestre 2020 para analizar, lo más probable es que ocurran más incidentes de ciberseguridad relacionados con la tecnología blockchain antes de fin de año. Sin embargo, según los datos históricos, parece que 2020 no alcanzará las alturas récord del año pasado, continuando la tendencia en la disminución de esta práctica.

HACKERS ROBARON 2.3 MILLONES DE DÓLARES DE LA CAMPAÑA DE DONALD TRUMP

A través de un comunicado, el Partido Republicano de Wisconsin, E.U., confirmó que ha sido víctima de un ataque de phishing usando facturas manipuladas que generó una pérdida de más de 2 millones de dólares pensados para la campaña de reelección del presidente Donald Trump. El ataque habría ocurrido apenas hace unos días y fue descubierto el pasado 22 de octubre.

“El viernes 23 de octubre notificamos al FBI que, como resultado de este ciberataque, los hackers obtuvieron $2.3 millones de dólares a través de facturas manipuladas a nombre de nuestros proveedores”, se lee en el comunicado. Andrew Hitt, presidente del Partido Republicano de Wisconsin dice que los actores de amenazas podrían haber robado el dinero alterando facturas legítimas, aunque no se han aportado mayores detalles.

“Los atacantes emplearon un sofisticado ataque de phishing, robando fondos destinados a la reelección del presidente Trump; si bien se robó una gran suma de dinero, nuestras operaciones está funcionando con normalidad”, agregó Hitt.

Kevin Epstein, vicepresidente de la firma de seguridad Proofpoint, cree que este es un ataque similar a las campañas de compromiso de email empresarial, muy populares contra compañías privadas: “Estos ataques emplean correos electrónicos altamente elaborados en los que solicitan transferencias urgentes a cuentas controladas por los cibercriminales”.

Aunque el ataque se ha producido pocos días antes de la elección presidencial, los líderes del Partido Republicano descartan que los atacantes tengan motivaciones políticas: “No podemos especular sobre los fines específicos de los criminales, aunque la intención de obtener dinero fácil parece ser la única explicación detrás del ataque”, concluye Hitt.

El paso del tiempo ha sofisticado los métodos de los operadores de estas campañas. El Centro de Quejas de Delitos en Internet del FBI informa que durante 2019 se registraron más de 24 mil denuncias relacionadas con el compromiso de correo electrónico empresarial, generando pérdidas por hasta 1.7 mil millones de dólares. Los principales centros de operación de los criminales se encuentran en California, Florida, Texas y Nueva York.

400 PERSONAS SON VÍCTIMAS DE FRAUDE BANCARIO POR WHATSAPP. LA MAYOR ESTAFA DE LA HISTORIA DE URUGUAY

Una consecuencia notable de la pandemia por COVID-19 es el inusitado incremento del fraude electrónico, para el que cada día aparecen más y mejores métodos en países como España, Estados Unidos y Sudamérica. Una de las herramientas más empleadas por estos grupos es WhatsApp, empleada para hacerse pasar por bancos, compañías de crédito, prestamistas y otras fachadas con el fin de obtener transferencias bancarias e incluso datos personales y financieros de las víctimas.

Desde hace un par de años la Fiscalía de Uruguay ha trabajado en la investigación de una notoria red de estafadores operando en WhatsApp, en lo que las autoridades definen como la mayor estafa en la historia del país. Todo inicia con una serie de publicaciones en Facebook en las que se ofrecen préstamos por importantes sumas de dinero y que los interesados podrían solicitar sin mayores complicaciones ni requisitos mínimos.

Los interesados deben ponerse en contacto con los estafadores a través de la página de Facebook. En cuanto los criminales ven la solicitud, se ponen en contacto con la víctima a través de la plataforma de mensajería argumentando que el préstamo podría ser aprobado de inmediato.

La supuesta aprobación del préstamo ocurre menos de 48 horas después, los criminales incluso envían detalles a la víctima sobre el pago del falso préstamo. La mayor señal de alarma se presenta aquí, pues los criminales solicitan que las víctimas realicen una transferencia de entre 150 y 700 dólares como “gastos administrativos”. Los estafadores ya han engañado a cerca de 500 personas, obteniendo unos 46 mil dólares en ganancias ilegales.

Según la fiscalía, esta organización cuenta con cuatro operadores principales y más de 100 miembros en total. Los miembros de la organización criminal, empleando números de identificación legítimos, reciben los envíos de dinero de las víctimas en las redes de cobranza, a cambio de un porcentaje de ganancia.

Hace unos días el fiscal de Delitos Económicos Ricardo Lackner anunció el arresto de ocho miembros de la organización, y pidió a la Justicia que se les condenara por delitos como crimen organizado y uso de dinero obtenido de forma ilegítima.

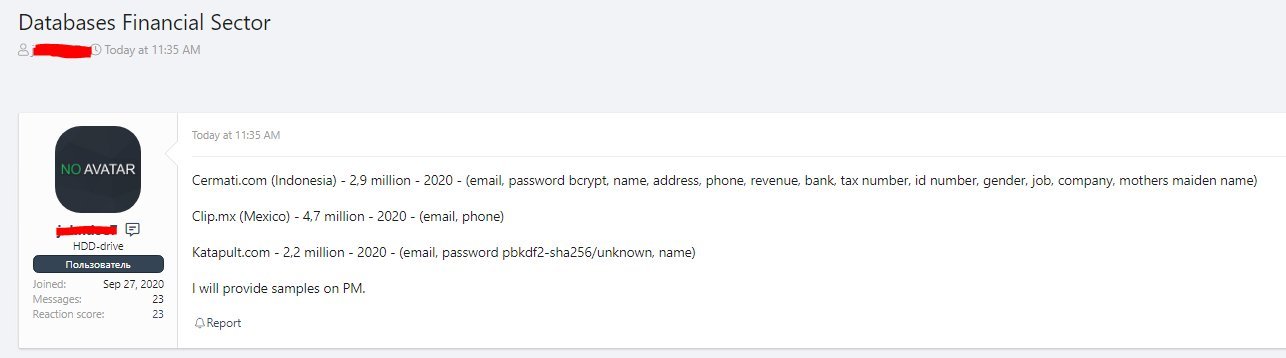

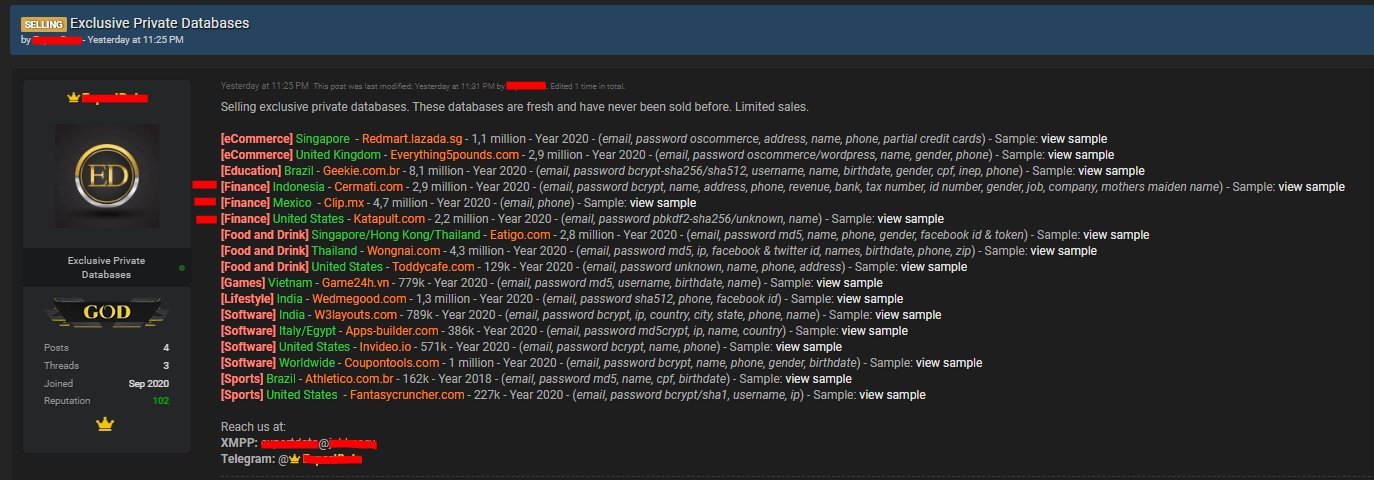

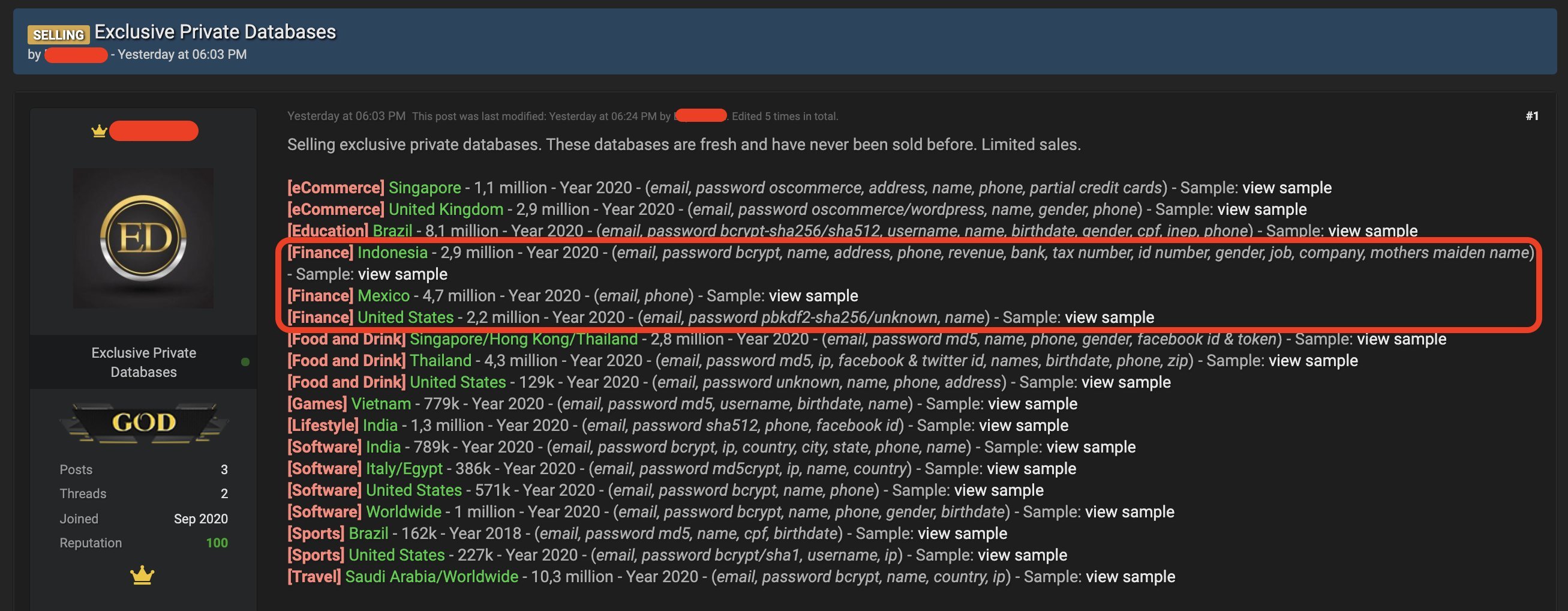

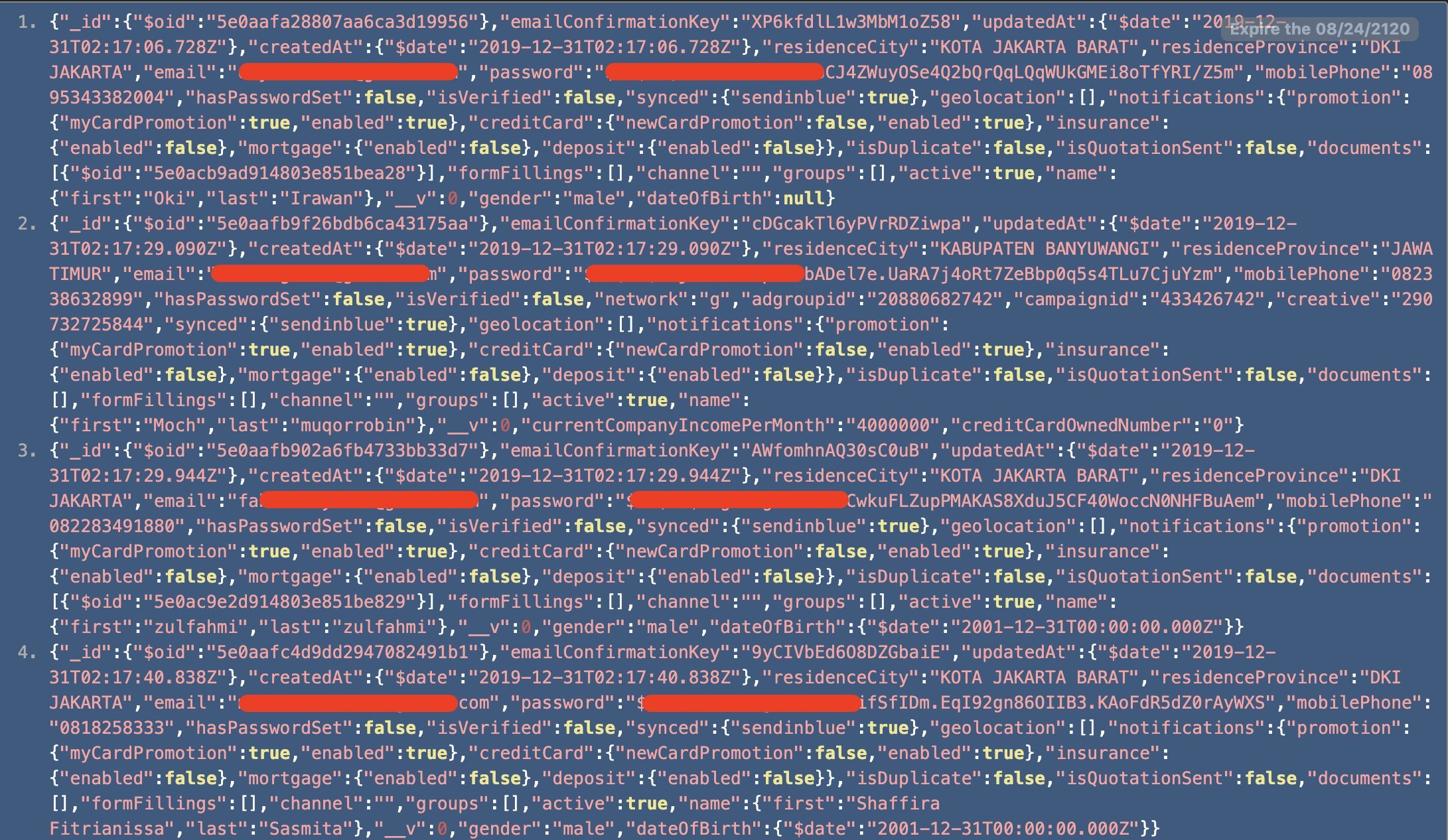

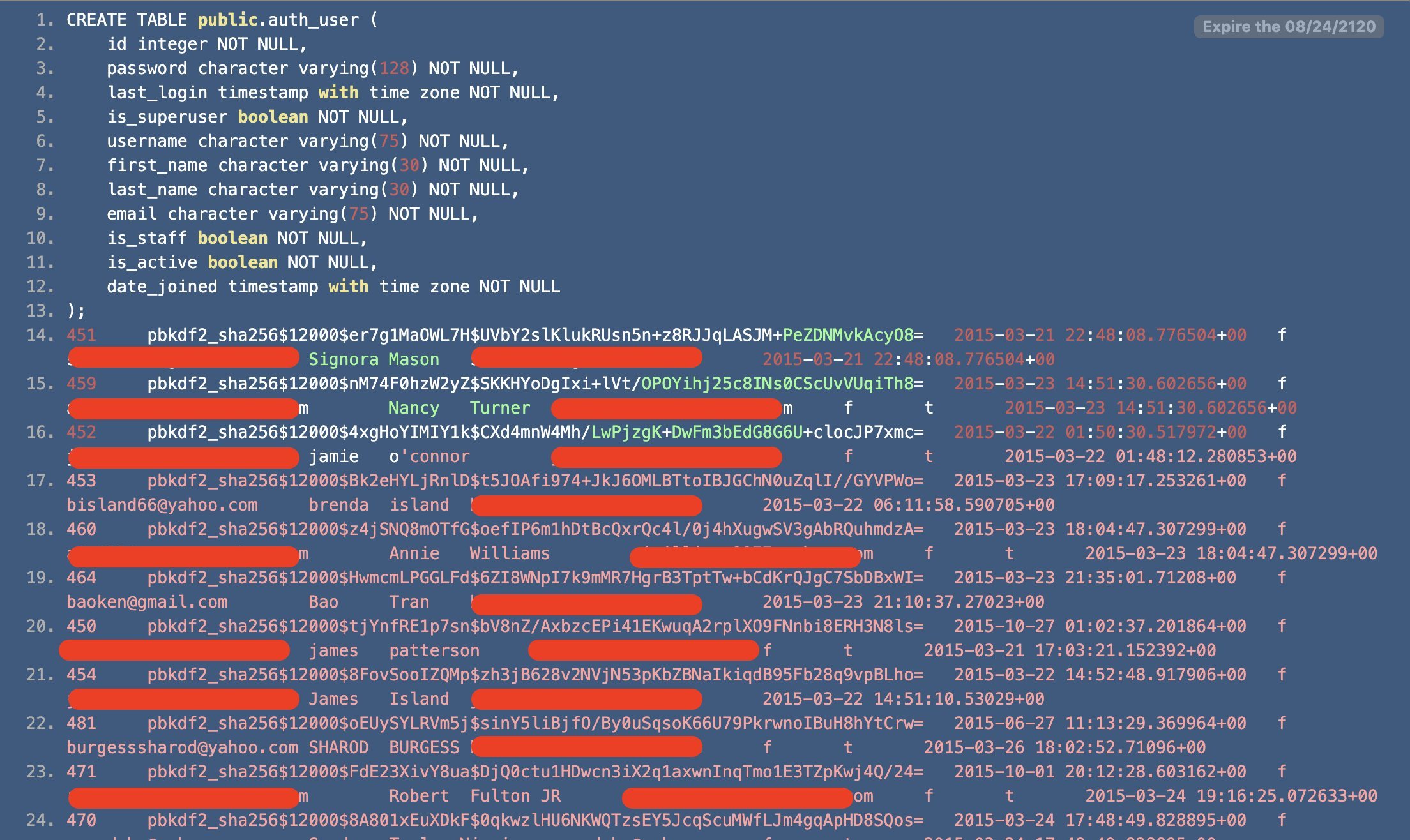

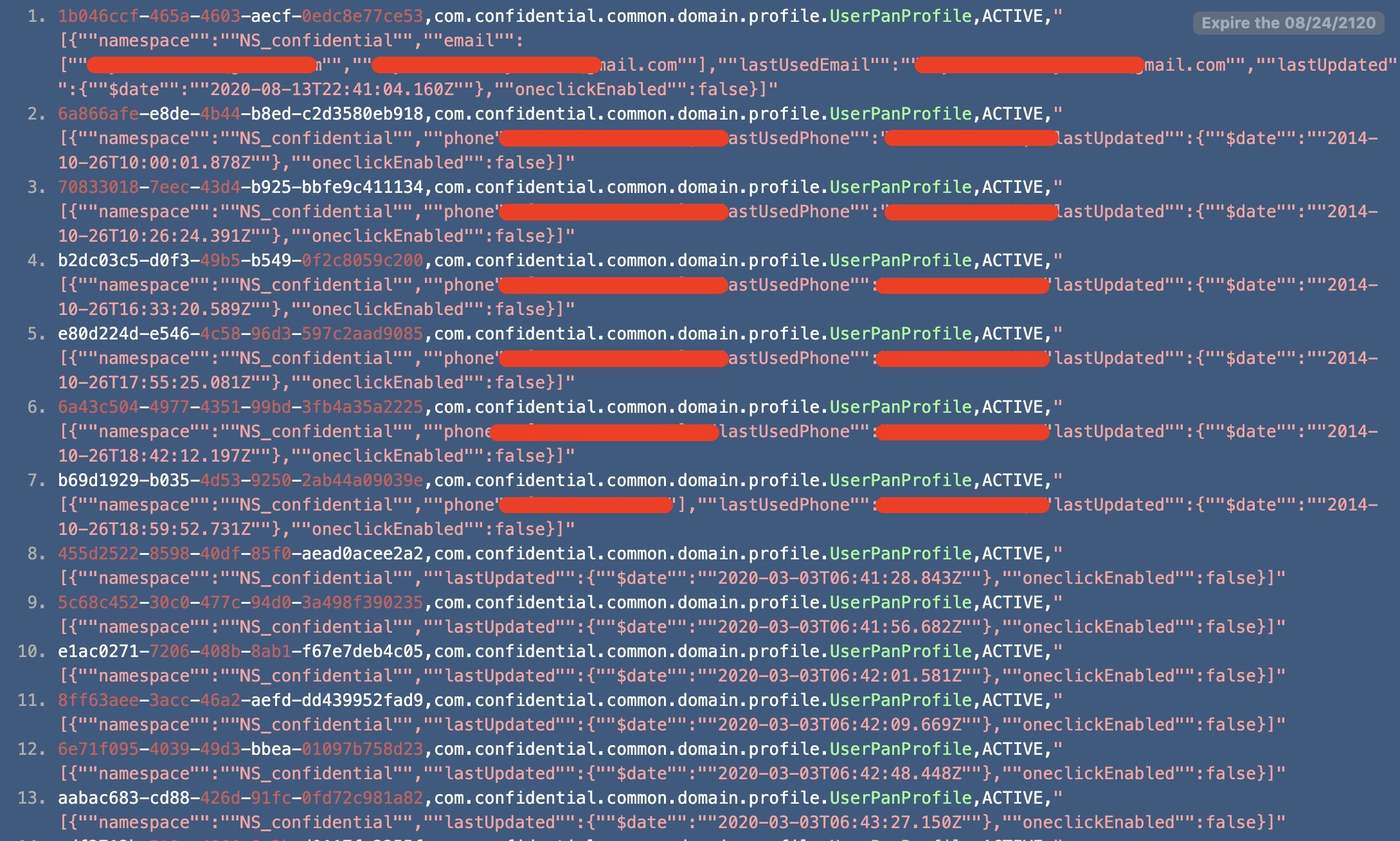

CLIP MÉXICO: FILTRACIÓN DE 4.7 MILLONES DE REGISTROS. HACKER ESTÁ VENDIENDO BASE DE DATOS CON DATOS PERSONALES

Los especialistas de una firma de ciberseguridad afirman haber encontrado a un hacker que vende base datos de Clip México. Lanzado en 2012 con el fin de brindar servicios de pago. Clip es una marca 100% mexicana. Es el mejor aliado de los comercios en México para que puedan hacer crecer sus ventas y acepten pagos con todas las tarjetas de crédito y débito, vales de despensa, tecnología contactless y Samsung Pay, de forma fácil y rápida.

Según los reportes, el hacker está vendiendo 4.7 millones de registros, incluyendo detalles de teléfonos y correo electrónicos. Los incidentes de brecha de seguridad sin duda son muestra de lo vulnerable que son los sistemas, recordando las más de 150 empresas financieras que han sido víctimas recientes de estas amenazas.

El actor de amenaza vende las bases de datos de varias empresas de diferentes países, que incluyen datos de empresas de finanzas, deportes, comida y también incluye detalles relacionados a pagos, fecha de nacimiento, teléfono, dirección y otros datos personales.

La información comprometida de Clip Mexico incluye los teléfonos y correo electrónicos de los clientes de la empresa. Una alerta técnica de seguridad cibernética emitida en conjunto por cuatro agencias federales, incluidos el Departamento del Tesoro y el FBI, menciona que este año se ha detectado un nuevo incremento en los esfuerzos de hacking con motivaciones financieras desplegadas por el gobierno norcoreano después de un periodo de casi nula actividad. Gran parte de los datos identificados por expertos de empresas de seguridad cibernética están disponibles públicamente, y casi todos son del tipo que los ciberdelincuentes compran y venden regularmente en plataformas de dark web.

Pero el hecho de que se encontraron 4.7 millones de registros personales confidenciales a la venta a granel subraya la facilidad con que los delincuentes y adversarios extranjeros pueden utilizar esta información para encontrar vulnerabilidades o estafar a los clientes de banco, como ha mencionado el FBI en repetidas ocasiones. Corea lo ha hecho recientemente, enviando correos electrónicos de phishing a clientes bancarios.

Por otra parte, los especialistas en ciberseguridad que detectaron este material señalan la facilidad con la que los hackers pueden acceder a estos datos: “Una enorme cantidad de datos de clientes financieros está disponible para los ciberdelincuentes y adversarios extranjeros; en las manos equivocadas, esta información se puede utilizar para robar millones de cuentas bancarias y estafar a millones de usuarios a través de las redes sociales, phishing y estafas de mensajes de texto y telefónicos”.

Los datos parecen ser de los clientes, por lo que los investigadores deducen que el hacker pudo robar estos datos comprometiendo algún servidor de empresa o servidor perteneciente al proveedor de la empresa . El año pasado, Scotiabank también se metió en muchos problemas cuando un grupo de hacking logró acceder su repositorio GitHub, pudiendo filtrar el código de aplicación móvil del banco.

Al monitorear los foros de dark web en busca de información sobre amenazas, los expertos de Bank Security encontraron al hacker autonombrado “ED GOLD”, quien estaba ofreciendo los datos y ofreció muestra de datos para que compradores puedan validar. Este hacker tiene buena reputación en foros de darkweb y por eso puede ser ciertos que base datos es real.Los expertos en seguridad cibernética utilizaron identidades ficticias para obtener más información del hacker, incluyendo los detalles de una billetera en línea de Bitcoin para cobrar el pago.

Los expertos en ciberseguridad de IICS mencionan que las carteras de Bitcoin, instalaciones de almacenamiento virtual para la criptomoneda más utilizada, muestran públicamente las transacciones pero no las identidades de quienes las realizan. Según los expertos, si la empresa financiera quiere, pueden trabajar junto con las agencias gubernamentales para rastrear los pagos a esta billetera. La misma billetera seguramente se usa en otras estafas e incidentes de hacking.

La amplia disponibilidad de datos no es una problemática nueva, pero la idea de que un base de dato tan grande esté a la venta durante la pandemia, cuando todo el mundo depende de la pago móvil y en línea, subraya lo fácil que sería para los agentes malintencionados causar serios problemas. Los expertos en seguridad cibernética dijeron que el hacker no ha mencionado el precio ya que primero quiere validar que el comprador no es de alguna agencia de seguridad.

Los datos a la venta permitirían a los actores de amenazas atacar a Clip y algunos de los clientes que estén utilizando estos servicios podrían verse afectados, incluyendo a los clientes empresariales.

Nadie tiene certeza sobre la autenticidad de la publicación encontrada en dark web, pero los investigadores han intentado contactar la empresa para confirmar la autenticidad de los datos filtrados y no recibimos respuesta.

En México y otros países de Latinoamérica, muchos clientes de bancos sufrieron estafas telefónicas y han perdido millones. Estas personas incluso han conformado un grupo de Facebook para demandar a los bancos y muchas de estas personas han afirmado que los estafadores también tienen los detalles de los clientes cuando llaman y parece ser una llamada al centro de llamadas de un banco real como el que se muestra en el video de arriba.

Esperamos que Clip verifique esta filtración, confirme su autenticidad y tome acciones necesarias para que los clientes no pasen por más problemas.