Month: November 2019

POLICÍA DE NUEVA YORK PIERDE BASE DE DATOS DE HUELLAS DACTILARES DEBIDO A UNA INFECCIÓN DE MALWARE

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/policia-de-nueva-york-pierde-base-de-datos-de-huellas-dactilares-debido-a-una-infeccion-de-malware/

Acorde a especialistas en forense digital, una compañía que presta servicios de TI al Departamento de Policía de Nueva York (NYPD) desconectó accidentalmente la base de datos de huellas dactilares por horas, todo debido al uso de una mini computadora infectada con una variante de malware.

Uno de los empleados de esta compañía se encontraba instalando una pantalla digital en las instalaciones de la academia de policía de Queens el año pasado, para ello usaba la mini computadora infectada. Después de conectar el dispositivo a la red de la academia, el malware se propagó a otras 23 computadoras, todas conectadas al sistema de rastreo de huellas dactilares de NYPD, impulsado por la tecnología LiveScan.

Jessica Tisch, del departamento de Tecnología de la Información de la ciudad de Nueva York, mencionó que apenas unas horas después NYPD detectó el incidente y determinó que se trataba de la intrusión de un software malicioso.

Posteriormente, los expertos en forense digital de la policía de Nueva York notificaron el incidente a agencias federales de ciberseguridad y anti terrorismo, pues es un protocolo de protección establecido ante cualquier actividad que pudiera comprometer la estructura de TI de las agencias de policía en E.U.

En cuanto al malware que infectó las computadoras de NYPD, Tisch mencionó que se trataba de una variante de ransomware, el cual no pudo ser activado, por lo que los archivos almacenados en los equipos comprometidos no fueron cifrados. Como medida de precaución, el equipo de TI de NYPD decidió cerrar sus sistemas de huellas dactilares.

Además del cierre temporal de este sistema, se actualizó el software de al menos 200 máquinas de la policía de Nueva York: “Estamos tomando todas las precauciones posibles”, mencionó Tisch. El cierre del sistema duró casi un día completo.

Por otra parte, un portavoz de NYPD mencionó que menos del 0.1% de las computadoras del departamento fueron afectadas durante este incidente. NYPD no reveló el nombre de la persona involucrada, mencionando sólo que fue interrogado sobre sus acciones, aunque no enfrentará un proceso penal por ahora.

Expertos en forense digital consideran que este tipo de incidentes deben ser investigados a fondo, pues la exposición de información confidencial podría derivar en miles de usuarios recibiendo emails de phishing o incluso siendo víctimas de actividades mucho más peligrosas, como el robo de identidad. Al parecer el sistema de huellas dactilares de NYPD está vinculado a alrededor de siete millones de archivos, por lo que un acceso no autorizado a esta información podría poner en riesgo a muchísimas personas.

Acorde a especialistas en forense digital del Instituto Internacional de Seguridad Cibernética (IICS), este año han surgido frecuentemente reportes de hackers accediendo a bases de datos administradas por entidades públicas, por lo que no es infundado pesar en que algún actor de amenazas haya conseguido acceso a la información de NYPD durante este incidente.

37 VULNERABILIDADES CRÍTICAS ENCONTRADAS EN LAS SOLUCIONES VNC. PARCHES YA DISPONIBLES

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/37-vulnerabilidades-criticas-encontradas-en-las-soluciones-vnc-parches-ya-disponibles/

Malas noticias para los programadores de software de todo el mundo. Investigadores de análisis de vulnerabilidades reportan el hallazgo de 37 fallas de seguridad que afectan cuatro importantes implementaciones del software de código abierto Virtual Network Computing (VNC).

Pavel Cheremushkin, investigador de Kaspersky Labs, fue el encargado de encontrar las vulnerabilidades en los productos LibVNC, TightVNC 1.x, TurboVNC y UltraVNC. En su reporte, el experto especificó que RealVNC, probablemente la más popular implementación de este software, no fue sometida a análisis puesto que no permite la ingeniería inversa.

El alcance de las vulnerabilidades es amplio, pues estos sistemas pueden ser ejecutados en una amplia variedad de sistemas operativos, incluyendo los más populares, como Windows, Linux, macOS, iOS y Android.

Según expertos en análisis de vulnerabilidades, una implementación VNC se compone de dos partes: cliente y servidor. Su composición permite a los usuarios de VNC acceder de forma remota a una máquina que ejecute un servidor VNC con la ayuda de un cliente empleando un protocolo RFB de transmisión de imágenes en pantalla, movimiento del mouse y envío de registros en el teclado.

En su reporte, el experto menciona que descubrió más de 600 mil servidores VNC accesibles de forma remota a través de Internet público usando Shodan. Al parecer todas las vulnerabilidades reportadas por Cheremushkin tienen que ver con el uso incorrecto de la memoria y su explotación conduce a condiciones de denegación de servicio (DoS), funcionamiento incorrecto, acceso no autorizado a la información de los usuarios e incluso ejecución de código malicioso en el sistema objetivo.

La mayoría de las fallas de seguridad ya han sido corregidas, aunque existen casos en los que hasta ahora no se han lanzado parches de seguridad. Uno de estos casos es el de TightVNC 1.x, pues sus desarrolladores consideran innecesario lanzar parches para la primera versión del software, que ha dejado de recibir soporte para el sistema TightVNC.

En resumen, las vulnerabilidades encontradas por el experto en análisis de vulnerabilidades son:

- LibVNC: Se descubrieron desbordamientos de búfer en la biblioteca LibVNC que podrían permitir a un hacker esquivar algunas medidas de seguridad para ejecutar código de forma remota en el lado del cliente

- ThightVNC: Se encontró una desreferencia de puntero que conduce a estados de denegación de servicio (DoS) y desbordamientos de búfer que podrían permitir la ejecución remota de código

- TurboVNC: Existe una vulnerabilidad de desbordamiento de búfer en el servidor de TurboVNC que podría permitir la ejecución remota de código. Este ataque requiere autorización en el servidor o control sobre el cliente antes de comenzar la conexión

- UltraVNC: Esta es la implementación donde más fallas descubrió el experto, desde desbordamientos de búfer hasta vulnerabilidades poco comunes y explotables en escenarios reales. El hallazgo más destacado es una vulnerabilidad que conduce a condiciones DoS y, en otros casos, a ejecución remota de códig

A pesar de que algunas fallas son de gravedad considerable, no todo son malas noticias, pues Cheremushkin añade que es necesario que un atacante cuente con autenticación para explotar cualquiera de las vulnerabilidades descubiertas del lado del servidor, por lo que se mitiga ampliamente el riesgo de explotación.

Especialistas en análisis de vulnerabilidades del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que una medida de protección posible para los clientes es evitar conectarse a servidores VNC desconocidos; además, los administradores podrían configurar la autenticación en el servidor para evitar explotaciones desde ese vector.

HACKERS FILTRAN INFORMACIÓN PERSONAL DE LOS CLIENTES DE ONEPLUS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/hackers-filtran-informacion-personal-de-los-clientes-de-oneplus/

Actualmente cualquier compañía está expuesta a incidentes de seguridad informática. En esta ocasión, expertos en seguridad de aplicaciones web reportan que OnePlus, compañía fabricante de smartphones con sede en China, ha sufrido una brecha de datos que derivó en la exposición de algunos detalles de sus clientes.

A través de un comunicado, la compañía mencionó que: “un actor no autorizado accedió a la información de los pedidos recientes de algunos clientes”. En el mensaje se especifica que estos registros incluyen datos como:

- Nombres completos

- Número telefónico para contacto

- Domicilio de envío

- Dirección email

OnePlus también afirma que los datos de tarjetas de pago de los usuarios no fueron expuestos durante este incidente, además de que todos los usuarios afectados serán notificados durante esta semana.

Los expertos en seguridad de aplicaciones web afirman que la brecha de datos fue reportada la semana pasada, notificando en tiempo y forma a la compañía. Por otra parte, OnePlus menciona que se han realizado continuos monitoreos en su sitio web y redes internas para determinar que el incidente ha finalizado. Los expertos consideran que, de forma implícita, OnePlus menciona en su comunicado que los atacantes accedieron a esta información a través de su sitio web.

En su mensaje la compañía también afirma que, inmediatamente después de detectar el incidente, se tomaron las medidas de seguridad adecuadas para detener la intrusión y asegurarse de que no existieran vulnerabilidades similares; no obstante, aún se desconocen otros detalles, como el número de clientes afectados. Al respecto, OnePlus sólo volvió a publicar el mismo mensaje, añadiendo que la investigación sigue en curso. Tampoco se sabe por qué la compañía tardó casi diez días en revelar el incidente.

En la sección de preguntas frecuentes del sitio web de OnePlus se menciona que el mayor riesgo para los usuarios afectados es recibir un email de phishing o spam publicitario. Sin embargo, los expertos en seguridad de aplicaciones web consideran que, debido a la gran cantidad de detalles personales expuestos, los usuarios afectados se enfrentan a escenarios de riesgo mucho más complejos, como robo de identidad, spear phishing, fraude telefónico, entre otros.

Esta no es la primera ocasión en la que OnePlus revela un incidente de seguridad informática. A inicios de 2018, la compañía china reveló que una brecha de seguridad en sus redes internas derivó en la exposición de los datos de hasta 40 mil clientes, incluyendo detalles de tarjetas de pago.

En esa ocasión, la compañía aseguró a los usuarios y autoridades que actualizarían sus políticas y prácticas de seguridad en un periodo no mayor a un mes, además de anunciar la creación de un programa de recompensas, aunque acorde a expertos en seguridad de aplicaciones web del Instituto Internacional de Seguridad Cibernética (IICS) no se han realizado cambios importantes en cuanto a la protección de los datos de sus usuarios.

MÁS DE MIL MILLONES DE REGISTROS PERSONALES FILTRADOS. LA MAYOR BRECHA DE DATOS DE LA HISTORIA

ORIGINAL CONTENT: https://noticiasseguridad.com/hacking-incidentes/mas-de-mil-millones-de-registros-personales-filtrados-la-mayor-brecha-de-datos-de-la-historia/

Las brechas de datos se han convertido en algo rutinario, aunque cada nuevo incidente reportado parece afectar de forma más seria a una cantidad más grande de usuarios. Especialistas en protección de datos afirman que, la mayoría de las ocasiones, los datos comprometidos terminan en manos de compañías de marketing e incluso de actores de amenazas.

Actualmente existen decenas de compañías dedicadas a recopilar enormes cantidades de datos desde perfiles de redes sociales, foros en línea o redes de trabajo; esto representa un problema de seguridad, pues muchas de estas compañías no cuentan con las implementaciones de protección de la información adecuadas, siendo propensas a las brechas de datos.

Bob Diachenko, experto en protección de datos dedicado principalmente a la búsqueda y reporte de bases de datos expuestas en Internet, en colaboración con el investigador Vinny Troia, reveló el descubrimiento de más de mil millones de registros expuestos en una implementación de Elasticsearch. Según reportan los investigadores los registros expuestos vienen de dos diferentes compañías de recolección de datos (conocidas como “data brokers”).

La primera de estas compañías, People Data Labs, con sede en California, no ha podido demostrar que cuenta con consentimiento expreso de las personas para el uso con fines comerciales de su información. En total, la compañía expuso 622 millones de direcciones email, cerca de 50 millones de números telefónicos y perfiles de personas elaboradas a partir de la búsqueda de información en plataformas como Facebook, LinkedIn, Twitter, entre otras. Al parecer no existen elementos duplicados, por lo que cada registro es único.

Los especialistas en protección de datos conocen a este tipo de recolección como “enriquecimiento de datos”, y consiste en la búsqueda de información personal de un usuario a partir de un solo dato (como nombre completo, nombre de usuario en alguna plataforma en línea, lugar de trabajo, etc.); posteriormente, los data brokers generan perfiles de cada usuario para ofrecerlos a las compañías de marketing.

En total los investigadores encontraron cuatro índices de datos, tres de los cuales pertenecían a People Data Labs. Estos tres índices abarcaban detalles de más de mil millones de personas, incluyendo direcciones email y otros datos de contacto.

Por otra parte, el cuarto índice pertenece a OxyData.io, y parece albergar información recolectada sólo de LinkedIn. Las dos compañías ya se han puesto en contacto con los investigadores, afirmando que ninguna de las bases de datos fue expuesta por usuarios maliciosos.

Al respecto, Carl Wearn, jefe de investigación de crímenes electrónicos en la firma de seguridad Mimecast, mencionó: “Estos datos no sólo son útiles para las compañías de marketing digital, sino que los cibercriminales también utilizan estos recursos para desplegar campañas de phishing, relleno de credenciales, entre otras variantes de ataque”.

El panorama es sin dudas complejo y los data brokers prefieren no hacer grandes cambios en sus prácticas para brindar mejores protecciones a los usuarios, por lo que especialistas en protección de datos del Instituto Internacional de Seguridad Cibernética (IICS) consideran que corresponde a los legisladores y autoridades de cada país establecer límites, tanto en plataformas de redes sociales como en las compañías de recolección de datos, para evitar que esta clase de detalles personales queden expuestos al alcance de cualquiera.

NYPD LOSES FINGERPRINT DATABASE DUE TO MALWARE INFECTION

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/11/25/nypd-loses-fingerprint-database-due-to-malware-infection/

According to digital forensics specialists, a company that provides IT services to the New York Police Department (NYPD) accidentally disconnected the database of fingerprints for hours, all due to the use of a mini computer infected with a malware variant.

One of the employees of this company was installing a digital screen on the facilities of the Queens’ police academy last year, using the infected minicomputer. After connecting the device to the academy network, the malware spread to other 23 computers, all connected to NYPD’s fingerprint tracking system, powered by LiveScan technology.

Jessica Tisch of the New York City Department of Information Technology mentioned that just a few hours after NYPD detected the incident and determined that it was the intrusion of malware.

Subsequently, New York Police digital forensics experts reported the incident to federal cybersecurity and counterterrorism agencies, as it is a protocol of protection in place against any activity that could compromise the IT structure of police agencies in the US.

As for the malware that infected NYPD computers, Tisch mentioned that it was a ransomware variant, which could not be activated, so the files stored on the compromised computers were not encrypted. As a precautionary measure, The NYPD IT team decided to shut down their fingerprint systems.

In addition to the temporary closure of this system, the software of at least 200 New York Police machines was updated: “We are taking all possible precautions,” Tisch said. The system shutdown lasted almost a full day.

On the other hand, an NYPD spokesman mentioned that less than 0.1% of the department’s computers were affected during this incident. NYPD did not disclose the name of the person involved, mentioning only that he was questioned about his actions, although he will not face criminal proceedings for now.

Digital forensics experts believe that such incidents should be thoroughly investigated, as exposing sensitive information could lead to thousands of users receiving phishing emails or even being victims of much more activities dangerous, such as identity theft. NYPD’s fingerprint system appears to be linked to around seven million files, so unauthorized access to this information could put many people at risk.

According to digital forensics specialists of the International Institute of Cyber Security (IICS), this year reports of hackers accessing databases managed by public entities have emerged, so it is not unfounded that it is not unfounded that some threat actor has gained access to NYPD information during this incident.

37 CRITICAL VULNERABILITIES FOUND IN VNC SOLUTIONS. PATCHES NOW AVAILABLE

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/11/25/37-critical-vulnerabilities-found-in-vnc-solutions-patches-now-available/

These are bad news for software programmers worldwide. Vulnerability testing researchers report the finding of 37 security flaws affecting four major implementations of Virtual Network Computing (VNC) open source software.

Pavel Cheremushkin, researcher at Kaspersky Labs, was responsible for finding the vulnerabilities in LibVNC, TightVNC 1.x, TurboVNC and UltraVNC products. In his report, the expert specified that RealVNC, probably the most popular implementation of this software, was not subjected to analysis since it does not allow reverse engineering.

The scope of the vulnerabilities is wide, as these systems can be run on a wide variety of operating systems, including the most popular ones, such as Windows, Linux, macOS, iOS and Android.

According to vulnerability testing experts, a VNC implementation consists of two parts: client and server. Its composition allows VNC users to remotely access a machine running a VNC server with the help of a client using an RFB protocol for on-screen image transmission, mouse movement, and keyboard logs.

In his report, the expert mentions that he discovered more than 600,000 VNC servers accessible remotely over the public Internet using Shodan. Apparently all vulnerabilities reported by Cheremushkin have to do with misuse of memory and their exploitation leads to conditions of denial of service (DoS), malfunction, unauthorized access to user information and even execution of malicious code on the target system.

Most security flaws have already been fixed, although there are cases where no security patches have been released so far. One such case is that of TightVNC 1.x, as its developers consider it unnecessary to release patches for the first version of the software, which has ceased to receive support for the TightVNC system.

In short, the vulnerabilities found by the vulnerability testing expert are:

- LibVNC: Buffer overflows were discovered in the LibVNC library that could allow a hacker to bypass some security measures to execute code remotely on the client side

- ThightVNC: A pointer dereference was found that leads to denial of service (DoS) states and buffer overflows that could allow remote code execution

- TurboVNC: A buffer overflow vulnerability exists on the TurboVNC server that could allow remote code execution. This attack requires authorization on the server or control over the client before starting the connection

- UltraVNC: This is the implementation where the expert discovered the most flaws, from buffer overflows to uncommon and exploitable vulnerabilities in the wild. The most prominent finding is a vulnerability that leads to DoS conditions and, in other cases, remote code execution

Although some flaws were of considerable severity, it is not all bad news, as Cheremushkin adds that an attacker needs to be authenticated to exploit any of the discovered vulnerabilities on the server side, so it is widely mitigates the risk of exploitation.

Specialists in vulnerability testing at the International Institute of Cyber Security (IICS) mention that a possible protective measure for customers is to avoid connecting to unknown VNC servers; In addition, administrators could configure server-side authentication to prevent exploits from that vector.

HACKERS LEAK PERSONAL INFORMATION FROM ONEPLUS CUSTOMERS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/11/25/hackers-leak-personal-information-from-oneplus-customers/

Currently any company is exposed to computer security incidents. This time, web application security experts report that OnePlus, a smartphone manufacturer based in China, has suffered a data breach that led to the exposure of some personal details of its customers.

Through a statement, the company mentioned that “an unauthorized actor accessed the information of recent orders from some customers”. The message specifies that these records include data such as:

- Full names

- Contact phone number

- Shipping address

- Email address

OnePlus also states that users’ payment card data was not exposed during this incident, and all affected users will be notified during this week.

Web application security experts claim that the data breach was reported last week, notifying the company in a timely manner. Moreover, OnePlus mentions that continuous monitoring has been carried out on its website and internal networks to determine that the incident has ended. Experts consider that, implicitly, OnePlus mentions in its statement that the attackers accessed this information through its website.

In its message, the company also states that, immediately after detecting the incident, appropriate security measures were taken to stop the intrusion and ensure that similar vulnerabilities did not exist; however, other details, such as the number of customers affected, are still unknown. In this regard, OnePlus only republished the same message, adding that the investigation is still ongoing. It is also not known why the company took nearly ten days to disclose the incident.

The FAQ section of the OnePlus website mentions that the biggest risk to affected users is receiving a phishing email or advertising spam. However, web application security experts believe that, due to the large amount of personal details exposed, affected users face much more complex risk scenarios, such as identity theft, spear phishing, fraud telephone, among others.

This is not the first time OnePlus has revealed a computer security incident. In early 2018, the Chinese company revealed that a security breach in its internal networks led to the exposure of data from up to 40,000 customers, including payment card details.

On that occasion, the company assured users and authorities that they would update their security policies and practices for a period of no more than one month, as well as announcing the creation of a rewards program, albeit according to web application security experts from the International Institute of Cyber Security (IICS) has not made any major changes in the protection of its users’ data.

MORE THAN A BILLION PERSONAL RECORDS LEAKED. THE BIGGEST DATA BREACH IN HISTORY

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/11/25/more-than-a-billion-personal-records-leaked-the-biggest-data-breach-in-history/

Data breaches have become routine, although each new reported incident seems to more seriously affect a larger number of users. Data protection specialists say that, most of the time, the compromised data ends up in the hands of marketing companies and even threat actors in dark web.

There are currently dozens of companies dedicated to collecting huge amounts of data from social media profiles, online forums or job networks; this is a security issue, as many of these companies do not have the right information protection implementations, being prone to data breaches.

Bob Diachenko, a data protection expert primarily dedicated to the search and reporting of databases exposed on the Internet, in collaboration with researcher Vinny Troia, revealed the discovery of more than one billion records exposed in an Elasticsearch implementation. As the researchers report, the exposed records come from two different data collection companies (known as “data brokers”).

The first of these companies, People Data Labs, based in California, has not been able to demonstrate that it has the express consent of individuals for the commercial use of their information. In total, the company exposed 622 million email addresses, about 50 million phone numbers and profiles of people developed from the search for information on platforms such as Facebook, LinkedIn, Twitter, among others. There are apparently no duplicate elements, so each record is unique.

Data protection specialists know this type of collection as “data enrichment” and it consists of searching for a user’s personal information from a single data (such as full name, username on some online platform, workplace, etc.); data brokers then profile each user to offer them to marketing companies.

In total, the researchers found four data indexes, three of which belonged to People Data Labs. These three indexes covered details of more than one billion people, including email addresses and other contact details.

On the other hand, the fourth index belongs to OxyData.io, and appears to hold information collected only from LinkedIn. The two companies have already contacted the researchers, claiming that none of the databases were exposed by malicious users.

Carl Wearn, head of e-crime research at security firm Mimecast, said: “These data are not only useful for digital marketing companies, but cybercriminals also use these resources to deploy phishing campaigns, credential stuffing, among other attack variants.”

The picture is certainly complex and data brokers prefer not to make major changes to their practices to provide better protections to users, so data protection specialists from the International Institute of Cyber Security (IICS) legislators and authorities in each country consider that limits are set, both on social media platforms and data collection companies, to prevent these kinds of personal details from being exposed to the reach of anyone.

PREVENCIÓN DE ATAQUES DOS – UNA GUÍA PASO POR PASO

CONTENIDO ORIGINAL: https://noticiasseguridad.com/tutoriales/prevencion-de-ataques-dos-una-guia-paso-por-paso/

El ataque de denegación de servicio (DoS) es una de las técnicas más comunes entre los actores de amenazas. Durante este ataque, los hackers inundan el ancho de banda del usuario objetivo con paquetes de datos con el propósito de interrumpir los servicios de la dirección IP o URL de la víctima. Expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) demuestran continuamente formas de desplegar ataques DoS para desarrollar métodos de prevención eficientes, como bloqueo de dirección IP, con la ayuda de algunas herramientas.

Fail2Ban es una herramienta utilizada para bloquear direcciones IP sospechosas cuando éstas envían múltiples solicitudes a un servidor específico. Esta herramienta escanea el archivo de registros y bloquea las direcciones IP que realizan tareas repetitivas contra una misma dirección, actualizando la política de firewall del usuario para negar nuevas conexiones de direcciones IP potencialmente maliciosas.

Ubuntu – 192.168.1.8

Ataque DoS desde un sistema operativo Ubuntu

- Aquí ejecutaremos un ataque DOS usando Slowloris, una herramienta muy comúnmente utilizada en esta clase de ataques

- Abra terminal en su máquina Ubuntu (del lado del atacante)

- Escriba sudo apt-get update

- Escriba sudo apt-get install python3

- Escriba sudo apt-get install python3-pip

- Escriba pip3 –version

|

1

2

|

root@ubuntu:/home/iicybersecurity# pip3 --version pip 9.0.1 from /usr/lib/python3/dist-packages (python 3.6) |

- Escriba pip3 install Slowloris

|

1

2

3

4

5

6

7

8

9

|

root@ubuntu:/home/iicybersecurity# pip3 install slowloris Collecting slowloris Downloading https://files.pythonhosted.org/packages/a6/37/5ae3d027727122039f52a22d278f1d73f564e03e5fdb93f10e3a2f26aa06/Slowloris-0.2.0.tar.gz Building wheels for collected packages: slowloris Running setup.py bdist_wheel for slowloris … done Stored in directory: /root/.cache/pip/wheels/bd/a1/f1/35dd5184db4e890b6ff5c992ff1f7a1b8b30e9bcd89aa6f7ba Successfully built slowloris Installing collected packages: slowloris Successfully installed slowloris-0.2.0 |

- Escriba slowloris –help

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

|

root@ubuntu:/home/iicybersecurity# slowloris --help usage: slowloris [-h] [-p PORT] [-s SOCKETS] [-v] [-ua] [-x] [--proxy-host PROXY_HOST] [--proxy-port PROXY_PORT] [--https] [--sleeptime SLEEPTIME] [host] Slowloris, low bandwidth stress test tool for websites positional arguments: host Host to perform stress test on optional arguments: -h, --help show this help message and exit -p PORT, --port PORT Port of webserver, usually 80 -s SOCKETS, --sockets SOCKETS Number of sockets to use in the test -v, --verbose Increases logging -ua, --randuseragents Randomizes user-agents with each request -x, --useproxy Use a SOCKS5 proxy for connecting --proxy-host PROXY_HOST SOCKS5 proxy host --proxy-port PROXY_PORT SOCKS5 proxy port --https Use HTTPS for the requests --sleeptime SLEEPTIME Time to sleep between each header sent. |

- Escriba slowloris 192.168.1.9; este comando iniciará dos ataques normales contra la máquina víctima (máquina Kali)

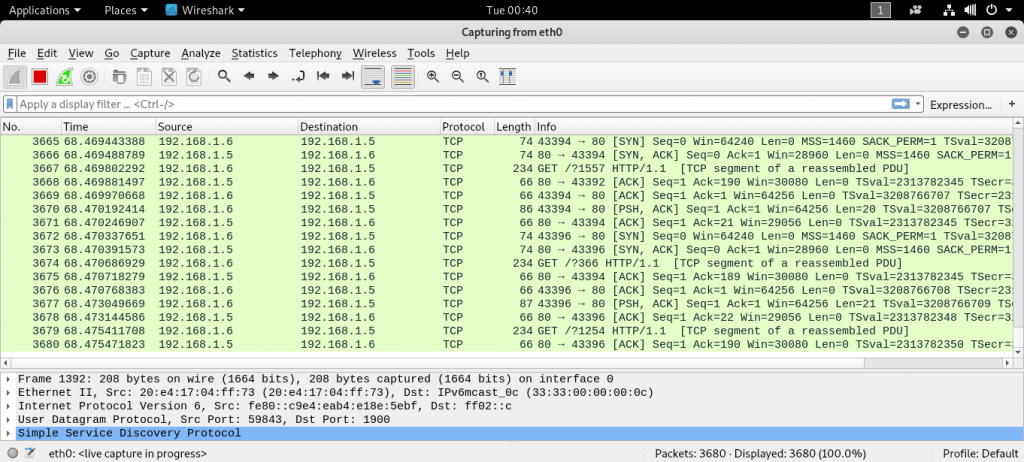

- La captura de pantalla anterior de Wireshark muestra la recepción de los paquetes TCP mientras la víctima ejecuta el servicio apache2. Por defecto, Slowloris envía múltiples paquetes de datos en el puerto 80

- Arriba se muestra un escenario muy simple de cómo se despliega un ataque DoS. Utilizaremos Fail2Ban como defensa contra estos ataques

Máquina de la víctima (Con sistema operativo Kali Linux)

Instalación de Fail2Ban

- Vamos a realizar las pruebas en distintas distribuciones de Linux. Al atacar usaremos Ubuntu 18.04 y para defender usaremos Kali Linux en:

- Kali Linux (víctima/defensor) – 192.168.1.9

- Ubuntu (atacante) – 192.168.1.8

- Para instalación en Kali Linux, abra el terminal

- Escriba sudo apt-get update

- Escriba sudo apt-get install fail2ban

- Escriba sudo service apache2 start

- Escriba sudo systemctl status apache2

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

|

root@kali:/etc/fail2ban# sudo systemctl status apache2 ● apache2.service - The Apache HTTP Server Loaded: loaded (/lib/systemd/system/apache2.service; disabled; vendor preset: disabled) Active: active (running) since Tue 2019-11-05 02:09:37 EST; 2h 47min ago Process: 4749 ExecStart=/usr/sbin/apachectl start (code=exited, status=0/SUCCESS) Main PID: 4753 (/usr/sbin/apach) Tasks: 152 (limit: 4662) Memory: 91.3M CGroup: /system.slice/apache2.service ├─4753 /usr/sbin/apache2 -k start ├─4754 /usr/sbin/apache2 -k start ├─6073 /usr/sbin/apache2 -k start ├─6074 /usr/sbin/apache2 -k start ├─6075 /usr/sbin/apache2 -k start ├─6077 /usr/sbin/apache2 -k start ├─6079 /usr/sbin/apache2 -k start ├─6080 /usr/sbin/apache2 -k start ├─6081 /usr/sbin/apache2 -k start ├─6083 /usr/sbin/apache2 -k start ├─6084 /usr/sbin/apache2 -k start ├─6085 /usr/sbin/apache2 -k start ├─6086 /usr/sbin/apache2 -k start ├─6087 /usr/sbin/apache2 -k start ├─6088 /usr/sbin/apache2 -k start ├─6089 /usr/sbin/apache2 -k start ├─6090 /usr/sbin/apache2 -k start ├─6091 /usr/sbin/apache2 -k start ├─6092 /usr/sbin/apache2 -k start ├─6093 /usr/sbin/apache2 -k start ├─6094 /usr/sbin/apache2 -k start |

- Presione Ctrl+c

- Antes de iniciar el servicio de Fail2Ban tenemos que configurarlo. Para eso:

- Escriba cd/etc/fail2ban

- Escriba nano jail.conf

- Aquí cambie:

- bantime = 30

- findtime = 50

- maxretry = 10

- Luego ingrese enabled = true después de [apache-auth], [apache-badbots], [apache-noscript] y [apache-overflows] como se muestra a continuación:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

|

ignorecommand = /path/to/command ignorecommand = "bantime" is the number of seconds that a host is banned. bantime = 30 A host is banned if it has generated "maxretry" during the last "findtime" seconds. findtime = 50 "maxretry" is the number of failures before a host get banned. maxretry = 10HTTP servers # [apache-auth] enabled = true port = http,https logpath = %(apache_error_log)s [apache-badbots] Ban hosts which agent identifies spammer robots crawling the web for email addresses. The mail outputs are buffered. enabled = true port = http,https logpath = %(apache_access_log)s bantime = 48h maxretry = 1[apache-noscript] enabled = true port = http,https logpath = %(apache_error_log)s [apache-overflows] enabled = true port = http,https logpath = %(apache_error_log)s maxretry = 2 |

- Escriba sudo nano /etc/fail2ban/jail.local y copie el texto mostrado a continuación. También puede cambiar maxretry, findtime en la sección [apache]

|

1

2

3

4

5

6

7

8

|

[apache]enabled = true port = http,https filter = apache-auth logpath = /var/log/apache2/*error.log maxretry = 2findtime = 50ignoreip = |

- Escriba sudo /etc/init.d/fail2ban start

|

1

2

3

|

root@kali:/etc/fail2ban# sudo /etc/init.d/fail2ban start [ ok ] Starting fail2ban (via systemctl): fail2ban.service. root@kali:/etc/fail2ban# |

- Guarde el archivo y escriba sudo systemctl status fail2ban.service

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

|

root@kali:/etc/fail2ban# sudo systemctl status fail2ban.service ● fail2ban.service - Fail2Ban Service Loaded: loaded (/lib/systemd/system/fail2ban.service; disabled; vendor preset: disabled) Active: active (running) since Tue 2019-11-05 05:02:20 EST; 3s ago Docs: man:fail2ban(1) Process: 6475 ExecStartPre=/bin/mkdir -p /var/run/fail2ban (code=exited, status=0/SUCCESS) Main PID: 6476 (fail2ban-server) Tasks: 13 (limit: 4662) Memory: 17.9M CGroup: /system.slice/fail2ban.service └─6476 /usr/bin/python3 /usr/bin/fail2ban-server -xf start Nov 05 05:02:20 kali systemd[1]: Starting Fail2Ban Service… Nov 05 05:02:20 kali systemd[1]: Started Fail2Ban Service. Nov 05 05:02:21 kali fail2ban-server[6476]: Server ready |

Máquina del atacante (Con sistema operativo Ubuntu)

- Escriba slowloris 192.168.1.9 -p 80; el programa comenzará a enviar los paquetes a la IP seleccionada para el ataque

- 192.168.1.9 es la IP objetivo

- -p se usa para indicar el número de puerto. Usar el puerto 80 genera el tráfico

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

|

root@ubuntu:/home/iicybersecurity# slowloris 192.168.1.9 -p 80 [05-11-2019 02:08:59] Attacking 192.168.1.9 with 150 sockets. [05-11-2019 02:08:59] Creating sockets… [05-11-2019 02:08:59] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:09:14] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:09:29] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:09:44] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:09:59] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:10:14] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:10:29] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:10:44] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:11:00] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:11:15] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:11:30] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:11:45] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:12:00] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:12:15] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:12:30] Sending keep-alive headers… Socket count: 150 |

Máquina de la víctima

- Ahora vaya a la máquina víctima con sistema operativo Kali Linux. En Wireshark, se aprecia el ataque DoS desde la máquina atacante a la dirección IP de destino, mencionan los expertos en hacking ético

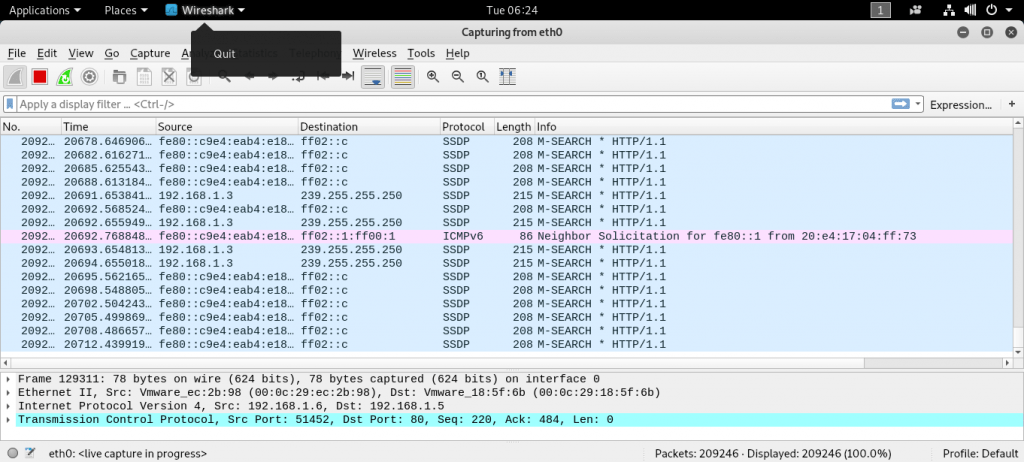

- Escriba sudo fail2ban-client set apache banip 192.168.1.8

- Este comando bloqueará la dirección IP de destino. La captura de pantalla siguiente muestra que 192.168.1.8 ha sido bloqueada

- Acorde a los expertos en hacking ético, la captura de pantalla anterior muestra que ninguno de los paquetes está siendo recibido

- Ahora, si verifica el estado de Fail2Ban notará que la IP del atacante ha sido bloqueada

- Para verificar el estado, abra otro terminal y escriba sudo fail2ban-client status apache

|

1

2

3

4

5

6

7

8

9

|

root@kali:/var/log/apache2# sudo fail2ban-client status apache Status for the jail: apache |- Filter | |- Currently failed: 0 | |- Total failed: 1 | - File list: /var/log/apache2/error.log - Actions |- Currently banned: 1 |- Total banned: 1 `- Banned IP list: 192.168.1.8 |

- Arriba se muestra como bloqueado el estado de la máquina atacante (Ubuntu) 192.168.1.8, mecnionan los expertos en hacking ético

RUSIA COMENZARÁ A BLOQUEAR DISPOSITIVOS IOS Y ANDROID

CONTENIDO ORIGINAL: https://noticiasseguridad.com/tecnologia/rusia-comenzara-a-bloquear-dispositivos-ios-y-android/

Hace algunos días se revelaron los planes del gobierno ruso para trasladar toda su infraestructura informática al uso de software doméstico. Ahora, expertos en seguridad en redes reportan que se ha aprobado una nueva ley para prohibir la venta de algunos dispositivos que no cuenten con software ruso preinstalado.

Al parecer, esta ley entrará en vigor a mediados del año próximo, y será aplicable a fabricantes de smartphones, equipos de cómputo y smart TVs, entre otros dispositivos inteligentes.

Al proponer esta nueva ley, los legisladores rusos argumentaron que su objetivo principal es promover e impulsar el uso de tecnología desarrollada en el país, además de facilitar el uso de nuevas tecnologías entre la población menos familiarizada con estos dispositivos.

No obstante, muchos expertos en seguridad en redes dudan de las buenas intenciones del gobierno ruso, pues se muestran preocupados por el riesgo potencial de vigilancia y espionaje, además de la posibilidad de que las compañías que no se apeguen a estos estándares sean expulsadas del mercado ruso.

Esto no significa que un smartphone o cualquier otro dispositivo inteligente disponible en Rusia no pueda ser vendido con el software regularmente usado por el fabricante (como el sistema operativo); no obstante, se deberá incluir su contraparte desarrollada en Rusia para que su venta sea permitida.

El proyecto de ley acaba de ser aprobado por la cámara baja del parlamento de Rusia; una vez completado el proceso legislativo, el Kremlin elaborará la lista de dispositivos que deberán ajustarse a esta ley, además de los desarrollos de software ruso que deberán instalarse en estos dispositivos, mencionan los especialistas en seguridad en redes.

Oleg Nikolayev, uno de los principales impulsores de este proyecto de ley, declaró: “Al adquirir uno de estos dispositivos electrónicos complejos encontramos que ya cuentan con algunas herramientas preinstaladas, la mayoría desarrolladas en occidente. Es normal que si un habitante de Rusia las encuentra incluidas en su dispositivo de forma predeterminada ni siquiera piense en usar una alternativa doméstica; estamos buscando que los usuarios tengan derecho a elegir”, mencionó el legislador.

Esta nueva ley ya ha generado algunas dudas y críticas entre fabricantes y distribuidores. A través de un comunicado, la Asociación de Empresas Comerciales y Fabricantes de Equipos Electrónicos para el Hogar y la Computación en Rusia (RATEK) aseguró que no es posible instalar software doméstico en muchos de estos dispositivos, además de que muchos fabricantes podrían optar por dejar este mercado, sin mencionar un posible uso invasivo contra la privacidad de los usuarios.

Los especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética (IICS) consideran que las preocupaciones sobre la privacidad y esta nueva ley no son infundadas, pues Rusia lleva algunos años implementando legislación sobre el uso de Internet cada vez más estrictas, forzando la eliminación de algunos resultados en los motores de búsqueda más usados y exigiendo a algunos servicios de mensajería instantánea eliminar el cifrado de extremo a extremo.

Hace algunas semanas, Rusia anunció la actualización de su “Ley de Internet Soberano”, que otorga al gobierno la capacidad para restringir el tráfico web al interior del país. El gobierno argumenta razones de seguridad informática, aunque se cree que sus intenciones reales es crear una especie de sistema aislado, de forma similar a lo que ocurre en China y su firewall a nivel nacional.

VULNERABILIDAD CRÍTICA EN PLUGIN JETPACK AFECTA A MILLONES DE SITIOS WEB DE WORDPRESS

CONTENIDO ORIGINAL:https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-critica-en-plugin-jetpack-afecta-a-millones-de-sitios-web-de-wordpress/

De nueva cuenta han aparecido reportes sobre fallas de seguridad que podrían afectar a los millones de usuarios de WordPress, el más popular sistema de gestión de contenido (CMS). Acorde a especialistas en seguridad de aplicaciones web, se ha reportado la presencia de una vulnerabilidad en Jetpack, uno de los plugins de WordPress más utilizados.

Jetpack cuenta con funciones gratuitas de seguridad, rendimiento y administración del sitio web, como análisis anti malware, inicio de sesión seguro, creación de copias de seguridad y medidas contra algunas actividades de hacking, como ataques de fuerza bruta. Se estima que Jetpack, desarrollado por Automattic (empresa matriz de WordPress) cuenta con más de cinco millones de usuarios activos actualmente, por lo que una falla de seguridad explotable tendría un amplio alcance.

Adham Sadaqah, especialista en seguridad de aplicaciones web, descubrió la vulnerabilidad mientras procesaba el código del plugin. Posteriormente reportó la falla a la compañía según los parámetros establecidos por la comunidad de la ciberseguridad.

Hasta ahora no se han revelado mayores detalles técnicos sobre la falla, pues es necesario proteger a los usuarios activos de Jetpack del riesgo de explotación. Por el momento sólo se sabe que la falla afecta a todas las versiones del plugin desde la 5.1. Es importante destacar que no han aparecido evidencias de explotación de esta falla en escenarios reales.

Después de recibir el reporte, Automattic lanzó la actualización de seguridad 7.9.1, aunque especialistas en seguridad de aplicaciones web consideran que es sólo cuestión de tiempo para que un actor de amenazas aplique ingeniería inversa al parche de seguridad y la vulnerabilidad sea explotable de nueva cuenta, por lo que se espera que el equipo encargado de este plugin lance actualizaciones automáticas de forma periódica.

En el sito oficial de WordPress se asegura que más de 4 millones de usuarios de Jetpack ya han implementado esta actualización, además se invita a los usuarios restantes a instalar el parche lo antes posible.

Esta no es la primera ocasión que se descubre una falla de seguridad en Jetpack. Acorde a expertos del Instituto Internacional de Seguridad Cibernética (IICS) los actores de amenazas han desarrollado algunos métodos para instalar plugins con backdoors en sitios de WordPress, exponiendo la seguridad de millones de usuarios.

DOS PREVENTION – STEP BY STEP GUIDE

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/11/13/dos-prevention-step-by-step-guide/

DOS is the most common attacks which is used by many attackers. DOS (Denial of Service) attacks which flows the bandwidth (data packets), to interrupt the services of victim IP address or URLs. Ethical Hacking researchers of International Institute of Cyber Security stimulated the DOS attack and demonstrated on how to block IP address if there is any DOS attack is occurring.

Fail2Ban is used to block suspicious IP address which are sending multiple requests on Server IP address. Fail2ban scans the logs file & blocks IP addresses which has make too many login attempts. Fail2ban updates the firewall policy to deny new connection from suspicious IP addresses.

DOS ATTACK FROM UBUNTU OS

- Here we will run DOS attack using slowloris. Slowloris is very common tool used in DOS attacks.

- Open terminal on Ubuntu machine (Attacker)

- Type sudo apt-get update

- Type sudo apt-get install python3

- Type sudo apt-get install python3-pip

- Type pip3 –version

root@ubuntu:/home/iicybersecurity# pip3 --version pip 9.0.1 from /usr/lib/python3/dist-packages (python 3.6)

- Type pip3 install slowloris

root@ubuntu:/home/iicybersecurity# pip3 install slowloris Collecting slowloris Downloading https://files.pythonhosted.org/packages/a6/37/5ae3d027727122039f52a22d278f1d73f564e03e5fdb93f10e3a2f26aa06/Slowloris-0.2.0.tar.gz Building wheels for collected packages: slowloris Running setup.py bdist_wheel for slowloris … done Stored in directory: /root/.cache/pip/wheels/bd/a1/f1/35dd5184db4e890b6ff5c992ff1f7a1b8b30e9bcd89aa6f7ba Successfully built slowloris Installing collected packages: slowloris Successfully installed slowloris-0.2.0

- Type slowloris –help

root@ubuntu:/home/iicybersecurity# slowloris --help

usage: slowloris [-h] [-p PORT] [-s SOCKETS] [-v] [-ua] [-x]

[--proxy-host PROXY_HOST] [--proxy-port PROXY_PORT] [--https]

[--sleeptime SLEEPTIME]

[host]

Slowloris, low bandwidth stress test tool for websites

positional arguments:

host Host to perform stress test on

optional arguments:

-h, --help show this help message and exit

-p PORT, --port PORT Port of webserver, usually 80

-s SOCKETS, --sockets SOCKETS

Number of sockets to use in the test

-v, --verbose Increases logging

-ua, --randuseragents

Randomizes user-agents with each request

-x, --useproxy Use a SOCKS5 proxy for connecting

--proxy-host PROXY_HOST

SOCKS5 proxy host

--proxy-port PROXY_PORT

SOCKS5 proxy port

--https Use HTTPS for the requests

--sleeptime SLEEPTIME

Time to sleep between each header sent.

- Type slowloris 192.168.1.9 this command will start normal dos attack to victim machine (Kali machine).

- Above screenshot of wireshark shows the receiving of TCP packets. As victim is running with apache2 service. By default slowloris send multiple data packets on port 80.

- Above shows very simple scenario that how dos attack is stimulated. For defending such dos attacks. we will use fail2ban.

VICTIM/ DEFENDER MACHINE – KALI OS

Fail2Ban Installation

- We will testing on Linux Distros. On attacking we will use Ubuntu 18.04 & on victim-defend we will use Kali Linux on.

- Kali Linux (Victim & Defender) – 192.168.1.9

- Ubuntu (Attacker) – 192.168.1.8

- For Installation on Kali Linux. Open terminal

- Type sudo apt-get update

- Type sudo apt-get install fail2ban

- Type sudo service apache2 start

- Type sudo systemctl status apache2

root@kali:/etc/fail2ban# sudo systemctl status apache2

● apache2.service - The Apache HTTP Server

Loaded: loaded (/lib/systemd/system/apache2.service; disabled; vendor preset: disabled)

Active: active (running) since Tue 2019-11-05 02:09:37 EST; 2h 47min ago

Process: 4749 ExecStart=/usr/sbin/apachectl start (code=exited, status=0/SUCCESS)

Main PID: 4753 (/usr/sbin/apach)

Tasks: 152 (limit: 4662)

Memory: 91.3M

CGroup: /system.slice/apache2.service

├─4753 /usr/sbin/apache2 -k start

├─4754 /usr/sbin/apache2 -k start

├─6073 /usr/sbin/apache2 -k start

├─6074 /usr/sbin/apache2 -k start

├─6075 /usr/sbin/apache2 -k start

├─6077 /usr/sbin/apache2 -k start

├─6079 /usr/sbin/apache2 -k start

├─6080 /usr/sbin/apache2 -k start

├─6081 /usr/sbin/apache2 -k start

├─6083 /usr/sbin/apache2 -k start

├─6084 /usr/sbin/apache2 -k start

├─6085 /usr/sbin/apache2 -k start

├─6086 /usr/sbin/apache2 -k start

├─6087 /usr/sbin/apache2 -k start

├─6088 /usr/sbin/apache2 -k start

├─6089 /usr/sbin/apache2 -k start

├─6090 /usr/sbin/apache2 -k start

├─6091 /usr/sbin/apache2 -k start

├─6092 /usr/sbin/apache2 -k start

├─6093 /usr/sbin/apache2 -k start

├─6094 /usr/sbin/apache2 -k start

- Press Ctrl+c

- Before starting fail2ban service. We have to configure it. For that

- Type cd /etc/fail2ban.

- Type nano jail.conf

- Here change

- bantime = 30

- findtime = 50

- maxretry = 10

- Then enter enabled = true after [apache-auth], [apache-badbots], [apache-noscript] & [apache-overflows] as shown below.

ignorecommand = /path/to/command ignorecommand = "bantime" is the number of seconds that a host is banned. bantime = 30 A host is banned if it has generated "maxretry" during the last "findtime" seconds. findtime = 50 "maxretry" is the number of failures before a host get banned. maxretry = 10 HTTP servers # [apache-auth] enabled = true port = http,https logpath = %(apache_error_log)s [apache-badbots] Ban hosts which agent identifies spammer robots crawling the web for email addresses. The mail outputs are buffered. enabled = true port = http,https logpath = %(apache_access_log)s bantime = 48h maxretry = 1 [apache-noscript] enabled = true port = http,https logpath = %(apache_error_log)s [apache-overflows] enabled = true port = http,https logpath = %(apache_error_log)s maxretry = 2

- Type sudo nano /etc/fail2ban/jail.local & copy the below text. You can also change maxretry, findtime under [apache] section.

[apache] enabled = true port = http,https filter = apache-auth logpath = /var/log/apache2/*error.log maxretry = 2 findtime = 50 ignoreip =

- Type sudo /etc/init.d/fail2ban start

root@kali:/etc/fail2ban# sudo /etc/init.d/fail2ban start [ ok ] Starting fail2ban (via systemctl): fail2ban.service. root@kali:/etc/fail2ban#

- Save the file & type sudo systemctl status fail2ban.service

root@kali:/etc/fail2ban# sudo systemctl status fail2ban.service

● fail2ban.service - Fail2Ban Service

Loaded: loaded (/lib/systemd/system/fail2ban.service; disabled; vendor preset: disabled)

Active: active (running) since Tue 2019-11-05 05:02:20 EST; 3s ago

Docs: man:fail2ban(1)

Process: 6475 ExecStartPre=/bin/mkdir -p /var/run/fail2ban (code=exited, status=0/SUCCESS)

Main PID: 6476 (fail2ban-server)

Tasks: 13 (limit: 4662)

Memory: 17.9M

CGroup: /system.slice/fail2ban.service

└─6476 /usr/bin/python3 /usr/bin/fail2ban-server -xf start

Nov 05 05:02:20 kali systemd[1]: Starting Fail2Ban Service…

Nov 05 05:02:20 kali systemd[1]: Started Fail2Ban Service.

Nov 05 05:02:21 kali fail2ban-server[6476]: Server ready

ATTACKER MACHINE – UBUNTU OS

- Type slowloris 192.168.1.9 -p 80 & slowloris will start sending packets to target IP address.

- 192.168.1.9 is the target IP address

- -p to mention port no. Using port 80 it will generate the traffic.

root@ubuntu:/home/iicybersecurity# slowloris 192.168.1.9 -p 80 [05-11-2019 02:08:59] Attacking 192.168.1.9 with 150 sockets. [05-11-2019 02:08:59] Creating sockets… [05-11-2019 02:08:59] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:09:14] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:09:29] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:09:44] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:09:59] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:10:14] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:10:29] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:10:44] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:11:00] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:11:15] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:11:30] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:11:45] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:12:00] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:12:15] Sending keep-alive headers… Socket count: 150 [05-11-2019 02:12:30] Sending keep-alive headers… Socket count: 150

VICTIM/ DEFENDER MACHINE

- Now go to victim machine Kali Linux. In the Wireshark, you will notice DOS from attacker machine to target IP address.

- Type sudo fail2ban-client set apache banip 192.168.1.8

- This command will block the target IP address. Below screenshot shows that 192.168.1.8 has blocked.

- Above screenshot shows that none of the packets are receiving from target machine.

- Now if you check fail2ban status. You will notice that attacker IP has been blocked because attacker was sending multiple packets.

- For checking status open another terminal type sudo fail2ban-client status apache

root@kali:/var/log/apache2# sudo fail2ban-client status apache

Status for the jail: apache

|- Filter

| |- Currently failed: 0

| |- Total failed: 1

| - File list: /var/log/apache2/error.log - Actions |- Currently banned: 1 |- Total banned: 1 `- Banned IP list: 192.168.1.8

- Above status that attacker machine (Ubuntu) 192.168.1.8 is now blocked.

RUSSIA WILL START BLOCKING IOS AND ANDROID DEVICES

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/11/22/russia-will-start-blocking-ios-and-android-devices/

A few days ago, the Russian government revealed its plans to move its entire IT infrastructure into the use of home software. Now, network security experts report that a new law has been passed to ban the sale of some devices that do not have Russian software preinstalled.

This law appears to come into force in the middle of next year, and will apply to manufacturers of smartphones, computer equipment and smart TVs, among other smart devices.

In proposing this new law, Russian lawmakers argued that their main objective is to promote the use of technology developed in the country, as well as to facilitate the use of new technologies among the population less familiar with these devices.

However, many network security experts doubt the good intentions of the Russian government, as they are concerned about the potential risk of surveillance and espionage, as well as the possibility that companies that do not adhere to these standards are expelled from the Russian market.

This does not mean that a smartphone or any other smart device available in Russia cannot be sold with software regularly used by the manufacturer (such as the operating system); however, its Russian-developed counterparty must be included in order for its sale to be permitted.

The bill has just been passed by the lower house of Russia’s parliament; Once the legislative process is complete, the Kremlin will draw up the list of devices to conform to this law, in addition to the Russian software developments to be installed on these devices, network security specialists mention.

Oleg Nikolayev, one of the main lawmakers behind this bill, stated: “When we acquire one of these complex electronic devices we find that they already have some tools preinstalled, most developed in the West. It is normal that if a Russian resident finds them included in their device by default not even think about using a domestic alternative; we’re looking for users to have the right to choose,” the lawmaker said.

This new law has already generated some doubts and criticisms among manufacturers and distributors. Through a statement, the Association of Trading Companies and Manufacturers of Electrical Household and Computer Equipment in Russia (RATEK) assured that it is not possible to install home software on many of these devices, in addition to many manufacturers they could choose to leave this market, not to mention a possible invasive use against users’ privacy.

Network security specialists from the International Institute of Cyber Security (IICS) believe that privacy concerns and this new law are not unfounded, as Russia has been implementing legislation on the use of Internet increasingly strict, forcing the removal of some results in the most used search engines and requiring some instant messaging services to remove end-to-end encryption.

A few weeks ago, Russia announced the update of its “Sovereign Internet Law”, which gives the government the ability to restrict web traffic to the interior of the country. The government argues computer security reasons; although it is believed that its real intentions are to create a kind of isolated system, similar to what happens in China and its firewall at the national level.

CRITICAL VULNERABILITY IN JETPACK PLUGIN AFFECTS MILLIONS OF WORDPRESS WEBSITES

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/11/22/critical-vulnerability-in-jetpack-plugin-affects-millions-of-wordpress-websites/

Again, new reports of security flaws that could affect the millions of WordPress users, the most popular content management system (CMS), have appeared. According to web application security specialists, the presence of a critical vulnerability has been detected in Jetpack, one of the most widely used WordPress plugins.

Jetpack has free security, performance, and website management features such as anti-malware analysis, secure login, backup creation, and measures against some hacking activities, such as brute force attacks. Jetpack, developed by Automattic (WordPress parent company) is estimated to have more than five million currently active users, so an exploitable security flaw would have a wide reach.

Adham Sadaqah, a web application security specialist, discovered the vulnerability while processing the plugin code. He subsequently reported the flaw to the company according to the parameters set by the cybersecurity community.

So far no further technical details about this flaw have been revealed, as it is necessary to protect Jetpack active users from exploitation risks. At this moment it is only known that the flaw affects all versions of the plugin since 5.1. It is important to note that no evidence of exploitation of this flaw in the wild has appeared.

After receiving the report, Automattic released the security update 7.9.1, although web application security specialists believe it is only a matter of time before a threat actor reverse-engineered the security patch and the vulnerability is exploitable again, so the team in charge of this plugin is expected to release automatic updates on a regular basis.

The official WordPress site ensures that more than 4 million Jetpack users have already implemented this update, and the remaining users are invited to install the patch as soon as possible.

This is not the first time a security flaw is discovered in Jetpack. According to experts from the International Institute of Cyber Security (IICS), threats have developed some methods to install plugins with backdoors on WordPress sites, exposing the security of millions of users.

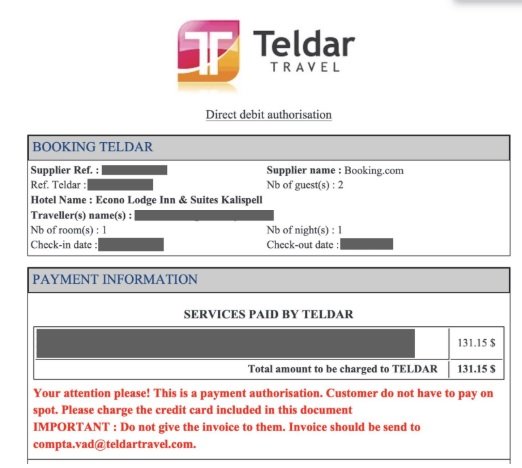

ACCOR HOTELS SUFRE BRECHA DE DATOS; SE FILTRA INFORMACIÓN PERSONAL DE LOS USUARIOS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/accor-hotels-sufre-brecha-de-datos-se-filtra-informacion-personal-de-los-usuarios/

Especialistas de la firma de seguridad informática de la firma vpnMentor, liderados por el experto Noam Rotem, descubrieron una brecha de datos que afectó a Gekko Group, una marca subsidiaria de Accor Hotels. Gekko Group es una plataforma europea líder de reservas de hoteles B2B que también posee varias marcas más pequeñas.

Al parecer la base de datos comprometida durante este incidente albergaba una cantidad considerable de información de Gekko Group y sus clientes, así como datos relacionados a sitios externos y plataformas como Booking.com.

Los expertos en seguridad informática consideran que este incidente es una seria amenaza a la seguridad de la información comprometida, pues se ha expuesto una cantidad considerable de datos empresariales y de los clientes de múltiples servicios de alojamiento.

En total se comprometió más de 1 TB de información de Gekko Group, compañías afiliadas y clientes, incluyendo detalles como:

- Reservas de hotel y transporte

- Detalles de tarjetas de pago de los clientes

- Información de identificación personal de usuarios y miembros de las compañías

- Credenciales de inicio de sesión para cuentas de clientes en plataformas propiedad de Gekko Group

La mayoría de la información expuesta se originó de dos plataformas distintas, propiedad de Gekko Group: Teldar Travel e Infinite Hotel. Estas dos plataformas cumplen con tareas independientes relacionadas con reservaciones y datos de usuarios. Cada vez que un agente de viajes utilizaba la plataforma para hacer una reserva para un cliente, se registraba una entrada en la base de datos del Grupo Gekko.

Acorde a los especialistas en seguridad informática, cada registro de reservación expuesto incluye datos como:

- Nombres completos

- Domicilio

- Direcciones email

- Información personal de familiares y acompañantes (incluyendo menores de edad)

- Fechas de viaje

- Hotel de destino

Además de la información personal de los usuarios, muchos registros de reservaciones incluían detalles como facturas, números de tarjeta, entre otros datos financieros confidenciales.

Acorde a especialistas en seguridad informática del Instituto Internacional de Seguridad Cibernética (IICS), las malas prácticas de seguridad no sólo exponen a la compañía, sino también a los usuarios, que podrían enfrentar múltiples variantes de ciberataques, como robo de identidad para realizar cargos a las tarjetas expuestas, phishing, entre otros.

Debido a que Accor Hotels y Gekko Group se encuentran en Francia, este incidente será investigado bajo las normas establecidas en el Reglamento General de Protección de Datos de la Unión Europea (GDPR); al tratarse de una filtración considerable, la compañía ahora enfrenta posibles demandas colectivas y multas según lo establecido en la nueva legislación de protección de datos.

HACKER ESTILO ROBIN HOOD IRRUMPE EN BANCOS DE ISLAS CAIMÁN Y MUESTRA CÓMO HACKEAR UN BANCO FÁCILMENTE

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/hacker-estilo-robin-hood-irrumpe-en-bancos-de-islas-caiman-y-muestra-como-hackear-un-banco-facilmente/

Un reporte recientemente publicado por Unicorn Riot, un colectivo de medios digitales independientes, ha revelado una operación de hacking contra una importante red bancaria para el lavado de dinero y evasión de impuestos utilizada por importantes empresarios y criminales. Especialistas en ciberseguridad mencionan que el ataque estuvo a cargo de “Phineas Fisher”, pseudónimo utilizado por una “hacktivista” decidida a asestar un duro golpe a millonarios de todo el mundo.

Acorde a Distributed Denial of Secrets (DDoS), colectivo dedicado a la transparencia digital, la hacker comprometió las redes de Cayman National Bank & Trust, logrando extraer copias de los servidores del banco, un caché de documentos y comunicaciones entre los banqueros y sus clientes.

Después del ataque a este banco, fue publicado en Internet un manifiesto en el que se explican las razones de Phineas Fisher para atacar firmas financieras; además de este documento, se publicó HackBack, un código nunca antes visto, mismo que ella afirma haber utilizado para atacar a Hacking Team, una firma de expertos en ciberseguridad dedicada a desarrollar productos y servicios para atacar a activistas y periodistas de todo el mundo. Los principales clientes de Hacking Team eran gobiernos autoritarios y represivos.

Phineas Fisher se describe como una socialista libertaria (término usado en ocasiones como sinónimo de anarquismo). Simpatizante del movimiento “zapatista” de México, la primera vez que el mundo supo acerca de sus actividades fue en el ciberataque a Gamma Group, compañía que desarrolló el malware conocido como “FinFisher”, usado para dar seguimiento a activistas políticos. Desde entonces, Phineas Fisher no ha dejado de colaborar en diversas campañas de hacking contra desarrolladores de software al servicio de gobiernos autoritarios e importantes grupos financieros, como Cayman National Bank & Trust.

Esta institución financiera cuenta con una sucursal en la Isla de Man, un pequeño territorio ubicado entre Inglaterra e Irlanda del Norte. Este es un servicio de banca offshore a la que muchos clientes (usualmente gente increíblemente rica) recurren para evadir algunas obligaciones fiscales.

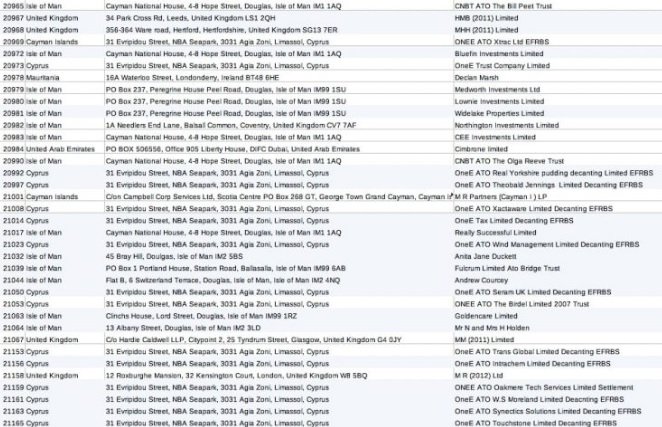

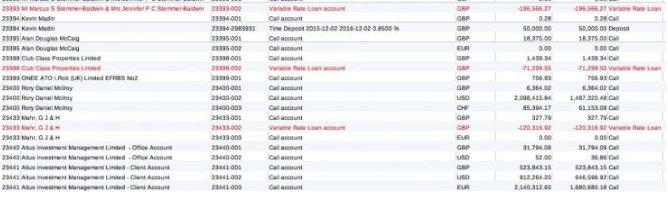

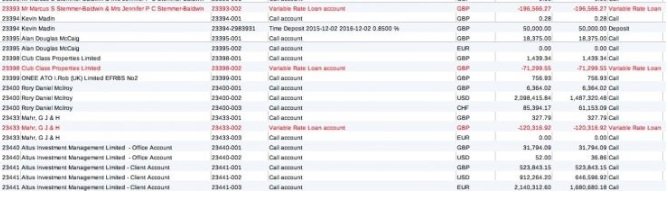

Durante el hack, Phineas Fisher logró extraer cerca de 2.2 TB de información de las redes del banco. El colectivo DDoS recuperó y comenzó a publicar parte de la información obtenida por la hacker, asegurando que pronto estará disponible en Hunter, un motor de búsqueda de documentos en caché que será lanzado próximamente. A partir de la información expuesta por la hacker y el colectivo, expertos en ciberseguridad elaboraron una lista de más de mil 400 cuentas de clientes de Cayman National Bank & Trust, incluyendo 780 ubicadas en la Isla de Man, 270 en Chipre, 150 en Reino Unido, 107 en Islas Caimán y muchas otras en territorios como Islas Vírgenes, Belice, Irlanda, Gibraltar, Barbados e incluso E.U.

De la investigación también se obtuvo información financiera detallada de más de 3 mil 800 compañías, fideicomisos y cuentas administradas por el banco pertenecientes a clientes de todo el mundo. La información incluye saldos de las cuentas y otros detalles confidenciales.

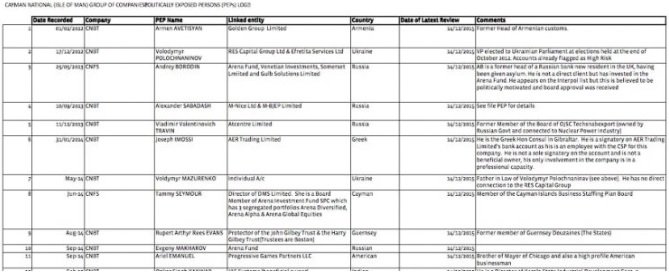

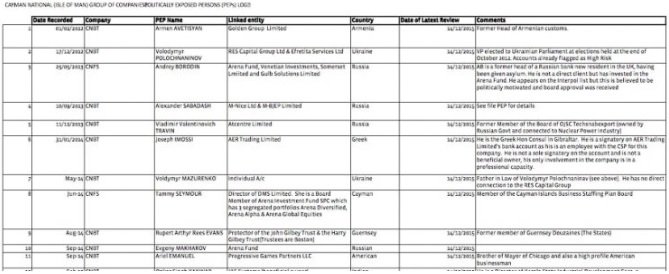

Finalmente, se filtró una lista de 22 “personas políticamente expuestas”, que incluye a empresarios involucrados en algún escándalo, así como datos de sus familiares. Se cree que estas personas estarían involucradas en lavado de dinero, corrupción o incluso financiamiento de actividades terroristas.

Acorde a especialistas en ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS), el manifiesto de Fisher también incluye posturas políticas acerca de las instituciones financieras y su servicio a los más ricos, así como continuas referencias a la ideología zapatista, junto con el ya mencionado código para hackear bancos, presuntamente utilizado en previas ocasiones por la hacker y sus aliados.

ESTA FUNCIÓN DEL SISTEMA DE ARCHIVOS DE WINDOWS AYUDA AL RANSOMWARE A CIFRAR ARCHIVOS SIN SER DETECTADO Y EN CUESTIÓN DE SEGUNDOS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/malware-virus/esta-funcion-del-sistema-de-archivos-de-windows-ayuda-al-ransomware-a-cifrar-archivos-sin-ser-detectado-y-en-cuestion-de-segundos/

Acorde a expertos en seguridad de aplicaciones web de la firma Nyotron, existe un nuevo método que permite a los actores de amenazas cifrar archivos de Windows de una forma especial, gracias a lo cual el software anti ransomware no podría detectar el ataque.

Los ataques de ransomware siguen siendo muy comunes y continúan evolucionando. Un informe elaborado a partir de cifras de múltiples firmas de seguridad menciona que el 28% de los incidentes de ciberseguridad reportados en E.U. están relacionados con infecciones de malware de cifrado, con los operadores de estos ataques empleando recursos cada vez más sofisticados y una clara evolución en la forma de ejecutar una campaña maliciosa.

La más reciente evolución de este malware muestra que los desarrolladores se han esforzado en encontrar formas de evitar la detección. Los expertos de Nyotro, firma de seguridad de aplicaciones web de California, E.U., reportan el hallazgo de una vulnerabilidad bautizada como “RIPlace”.

De ser explotada, la vulnerabilidad permitiría a los actores de amenazas esquivar las medidas de protección activas en un sistema usando una opción de “cambio de nombre” del sistema de archivos heredado en sistemas operativos Windows. Los expertos mencionan que este método de ataque apenas requiere un par de líneas de código para su ejecución.

Nir Gaist, fundador de Nyotron y líder de la investigación, menciona que la compañía ya ha reportado estas vulnerabilidades acorde a los parámetros establecidos por la comunidad de la ciberseguridad. Nyotron también ha publicado una herramienta gratuita para verificar si un dispositivo es vulnerable a este ataque.

Si bien este método no oculta el malware realmente, sí es posible utilizarlo para modificar los archivos del sistema sin llamar la atención de la mayoría de las herramientas de seguridad. “Es por esto que para los hackers podría ser útil durante un ataque de ransomware, completando el proceso de cifrado sigilosamente”, añade el experto en seguridad de aplicaciones web.

En una prueba de concepto, los expertos de Nyotron demostraron que un ransomware puede usar la vulnerabilidad RIPlace para infectar dispositivos protegidos con Windows Defender y otras soluciones como Symantec Endpoint Protection.

Hace unos meses también se reportó una vulnerabilidad similar en el software de algunas cámaras Canon. Los investigadores trataron de determinar si un actor de amenazas podría abusar del protocolo de transferencia de imágenes de la cámara para inyectar malware de cifrado en el sistema de forma sigilosa.

A pesar de que este ataque requería acceso físico al dispositivo, especialistas en seguridad de aplicaciones web del Instituto Internacional de Seguridad Cibernética (IICS) consideran que esta es una muestra de la evolución del malware de cifrado y la capacidad de los actores de amenazas para comprometer cualquier dispositivo con conexión a Internet, por lo que también es necesario que los investigadores y hackers éticos encuentren el siguiente paso en el combate al malware de cifrado.

ACTUALICE SUS SERVIDORES LINUX CON WEBMIN, VULNERABILIDAD CRÍTICA DETECTADA

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/actualice-sus-servidores-linux-con-webmin-vulnerabilidad-critica-detectada/

Investigadores de seguridad en redes de la firma Netlab acaban de publicar un informe donde mencionan que los servidores Linux que ejecutan instalaciones Webmin sin actualizar se encuentran bajo una seria campaña de ataque que tiene como objetivo integrar las implementaciones comprometidas a una botnet conocida como Roboto.

Durante su investigación, los especialistas lograron recolectar los módulos de bot y de descarga de la botnet, por lo que se espera publiquen nuevos hallazgos en el futuro.

Los primeros análisis publicados por la firma de seguridad en redes muestran que el bot de Roboto cuenta con siete funciones diferentes, incluyendo:

- Shell inverso

- Desinstalación automática

- Ejecución de comandos

- Recolección y extracción de información de redes

- Ejecución de carga útil cifrada desde una URL remota

- Despliegue de ataques de denegación de servicio (DoS)

En el informe destaca que, a pesar de que el módulo DoS admite cuatro variantes de ataque diferentes dependiendo de los permisos que pueda obtener en el sistema Linux objetivo, aún no se ha detectado un solo ataque DoS de Roboto desde que comenzó la actividad de esta botnet.

Respecto a la integración a la botnet de un sistema comprometido, los actores de amenazas explotan una vulnerabilidad de ejecución remota de código (RCE) en Webmin. Esta falla, identificada como CVE-2019-15107, permite a los hackers entregar el módulo de descarga del contenido malicioso en los servidores Linux que ejecutan instalaciones vulnerables de la herramienta de administración de sistemas Unix Webmin.

Los expertos en seguridad en redes afirman que actualmente existen más de un millón de instalaciones de Webmin vulnerables. Por otra parte, el equipo encargado de la herramienta Shodan menciona que hay alrededor de 230 mil servidores potencialmente expuestos, mientras que BinaryEdge descubrió alrededor de 450 mil. Es importante señalar que no todos los servidores Webmin encontrados en escaneos de Internet ejecutan versiones vulnerables del sistema Linux.

En su informe los investigadores también mencionaron que el servidor que atacó su honeypot para entregar el módulo de descarga de Roboto ejecutaba un servicio Webmin en el puerto TCP/10000, un indicio de que los hackers usan sistemas previamente infectados para integrar más dispositivos a la botnet.

Este bot también usa diversos algoritmos para garantizar la integridad de sus componentes y la red P2P, además de crear el script de inicio automático y ocultar sus archivos y procesos, asegurando su persistencia en el sistema comprometido.

A pesar de que las botnets P2P no son demasiado comunes, se tienen registros de su presencia desde al menos hace diez años con las conocidas Nugache y Storm, Sality P2P, Miner, Zeus P2P, entre otras.

A pesar de que estas botnets son conocidas por su gran resistencia contra algunas variantes de ataque, sí es posible interrumpir su funcionamiento y forzar a los operadores a interrumpir sus ataques.

A falta de la publicación de más detalles sobre esta botnet, especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética (IICS) recomiendan a los administradores verificar si sus instalaciones cuentan con los parches correspondientes para mitigar el riesgo de ataque.

ACCOR HOTELS SUFFERS FROM DATA BREACH; USERS’ PERSONAL INFORMATION GETS LEAKED

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/11/21/accor-hotels-suffers-from-data-breach-users-personal-information-gets-leaked/

Information security specialists from firm vpnMentor, led by expert Noam Rotem, discovered a data breach that affected Gekko Group, a subsidiary brand of Accor Hotels. Gekko Group is a leading European B2B hotel booking platform that also owns several smaller brands.

It seems that the database compromised during this incident hosted a considerable amount of information from Gekko Group and its customers, as well as data related to external sites and platforms such as Booking.com.

Information security experts consider this incident to be a serious threat to the security of compromised information, as a considerable amount of business and customer data from multiple hosting services has been exposed.

In total, more than 1 TB of information was compromised from Gekko Group, affiliated companies and customers, including details such as:

- Hotel and transport reservations

- Customer payment card details

- Personally identifiable information belonging to users and members of companies

- Login credentials for customer accounts on platforms owned by Gekko Group

Most of the information exposed originated from two different platforms, owned by Gekko Group: Teldar Travel and Infinite Hotel. These two platforms perform separate tasks related to reservations and user data. Each time a travel agent used the platform to make a reservation for a customer an entry was recorded in the Gekko Group database.

According to information security specialists, each reservation record exposed includes data such as:

- Full names

- Address

- Email addresses

- Personal information of family members and companions (including minors)

- Travel dates

- Destination hotel

In addition to users’ personal information, many reservation records included details such as invoices, card numbers, among other sensitive financial data.

According to information security specialists of the International Institute of Cyber Security (IICS), bad security practices not only expose the company, but also users, who could face multiple variants of cyberattacks, such as identity theft to charge exposed cards, phishing, among others.

Because Accor Hotels and Gekko Group are located in France, this incident will be investigated under the rules set out in the European Union General Data Protection Regulation (GDPR); as this is a significant leak, the company now faces possible class actions and fines as set out in the new data protection legislation.

ROBIN HOOD-LIKE HACKER BREAKS INTO CAYMAN ISLANDS BANKS AND SHOWS HOW TO HACK A BANK EASILY

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/11/21/robin-hood-like-hacker-breaks-into-cayman-islands-banks-and-shows-how-to-hack-a-bank-easily/

A report recently published by Unicorn Riot, an independent digital media collective, has revealed a hacking operation against a major money laundering and tax evasion network used by leading entrepreneurs and criminals. Cybersecurity specialists mention that the attack was carried out by “Phineas Fisher”, a pseudonym used by a “hacktivist” determined to deal a severe punch against millionaires around the world.

According to Distributed Denial of Secrets (DDoS), a collective dedicated to digital transparency, the hacker compromised Cayman National Bank and Trust networks, managing to extract copies from the bank’s servers, a cache of documents and communications between the bankers and their clients.