Month: September 2021

HOW XIAOMI MI 10T, HUAWEI P40 AND ONEPLUS 8T SPY ON WHAT USERS TYPE ON THEIR PHONES. 5 REASONS NOT TO BUY THESE DEVICES

2021 has been a really good year for Xiaomi, as trends indicate that for the first time the company will occupy the first place in the shipment of smartphones, surpassing giants such as Samsung. This and other emerging manufacturers such as Huawei and OnePlus have shown incredible growth over the past few years, although recent reports cast serious doubts on the functionality of security measures in these products.

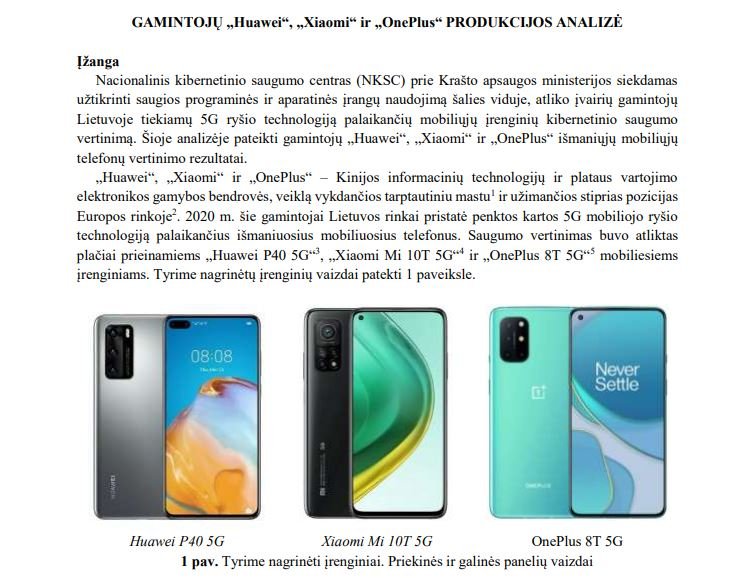

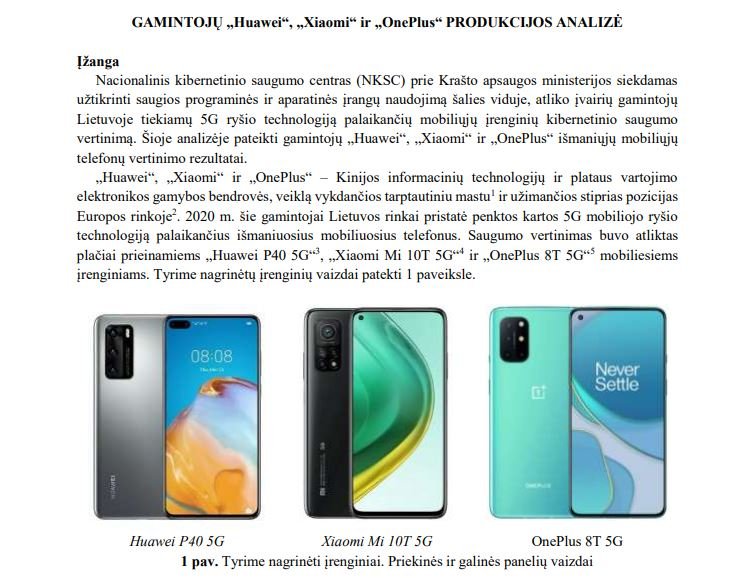

The police’s cybersecurity unit in Lithuania published a report in which they point out that some recent models of smartphones could detect and censor the use of specific words remotely. These tests were performed on the Xiaomi Mi10T, Huawei P40 and OnePlus 8T models.

According to this research, the problems exist because the apps preinstalled on these devices sometimes receive a blacklist of words blocked by decision of the manufacturer, especially terms considered offensive and related to issues such as the independence of regions such as Taiwan and Tibet.

Specialists say that devices enabled with this list of words could block any content that includes these terms.

This feature, probably intended for devices sold in China, is disabled for smartphones sold in Lithuania (place of research), the United States and other countries outside Asia, although the researchers point out that manufacturers have no impediment to enable this function arbitrarily and remotely.

For Xiaomi devices, this set of terms subject to censorship is called “MiAdBlocklist” and is active in preloaded applications, including package installers, security and optimization tools, web browser and others, so the operation of this blacklist could be related to these applications and not work independently.

In addition to the report on the list of censored terms, experts noted that Mi Browser collects a large amount of user information unnecessarily and without requesting express permission from users, in addition to Xiaomi sending an encrypted SMS from the user’s device when registering for its suite of cloud services, which they consider a potential risk of leakage of confidential data.

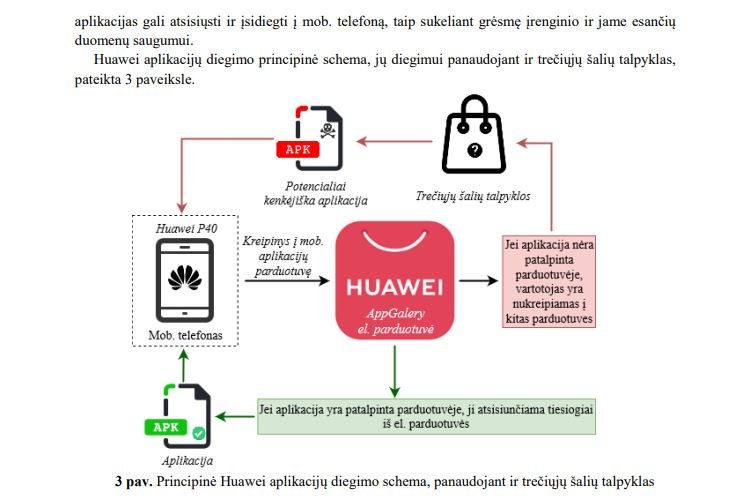

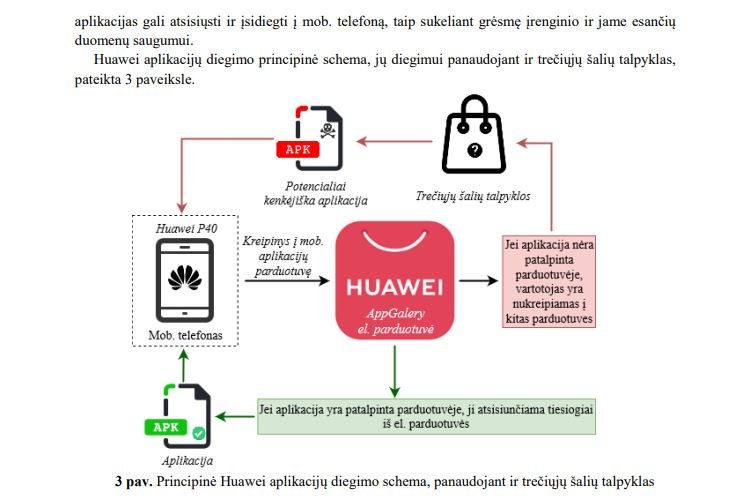

Regarding the Huawei P40, experts believe that it is not recommended that Huawei App Gallery redirect users to third-party repositories, as these platforms are plagued by malicious developers looking to infiltrate vulnerable devices.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

NEW GOOGLE CHROME UPDATE HAS A DANGEROUS IDLE DETECTION FEATURE THAT WILL TRACK SYSTEM USAGE IN DETAIL

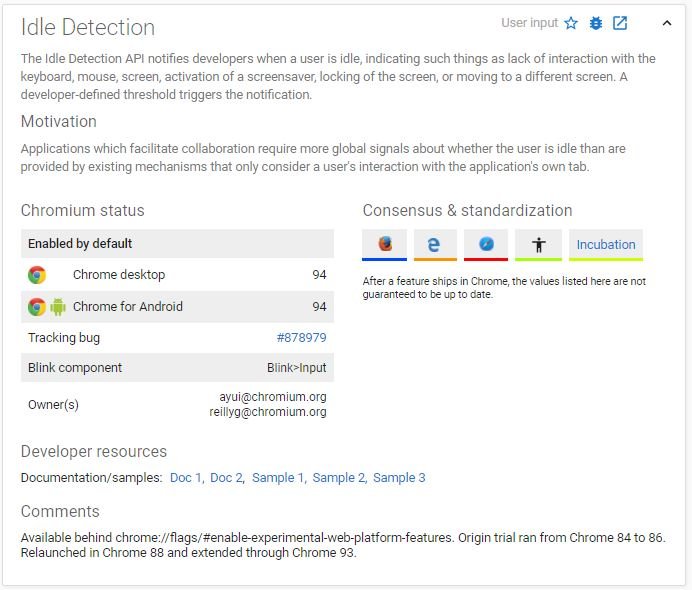

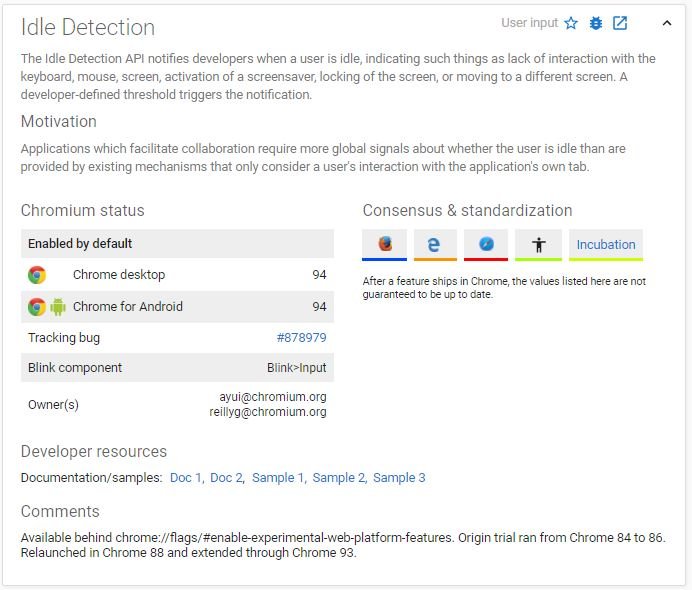

Despite the disagreement of companies such as Apple and Mozilla, Google security teams released the Chrome 94 update for Android devices and desktops, which includes an inactivity detection API. The Chrome update includes other features described on Google’s official platforms.

This feature, known as IdleDetection has generated controversy because it is designed for multi-user applications, such as video calling, chat and online gaming platforms. The feature will notify the web application when a user is idle, using signals such as mouse and keyboard inactivity, screen lock, or changing users in running an application.

The feature is considered intrusive because the events detected by IdleDetection occur outside the browser, although Google defended the measure: “These kinds of applications require global signals about user activity, more than those provided by existing mechanisms,” the report on the launch states. Developers from Slack and Google Chat and others were also in favor of implementing the API.

As mentioned at the outset, Mozilla was against implementing the API: “We consider Idle Detection to be too tempting an opportunity for financially motivated websites to collect information in bulk, keeping detailed records of users’ online activities,” says Tantek Çelik, Mozilla’s web standards leader.

Apple’s Ryosuke Niwa said, “Our concerns are not limited to recording information. In terms of privacy, the API allows a website to observe whether a person is close to the device or not. This could be used, for example, to mine cryptocurrency when the user is not around or begins to implement security vulnerabilities, among other malicious scenarios.”

The stance of these companies was clear, although Google implemented the API anyway after a couple of weeks of testing in Chrome. It should be clarified that this feature is subject to the user’s permission, which can be found in chrome 94 settings. Users can specify whether or not sites can collect this activity information, although experts fear this is not enough to mitigate security risks.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

ZERO-DAY VULNERABILITY IN APPLE’S NEW ICLOUD PRIVATE RELAY SERVICE FOR IOS 15 ALLOWS SEEING USER REAL IP ADDRESSES

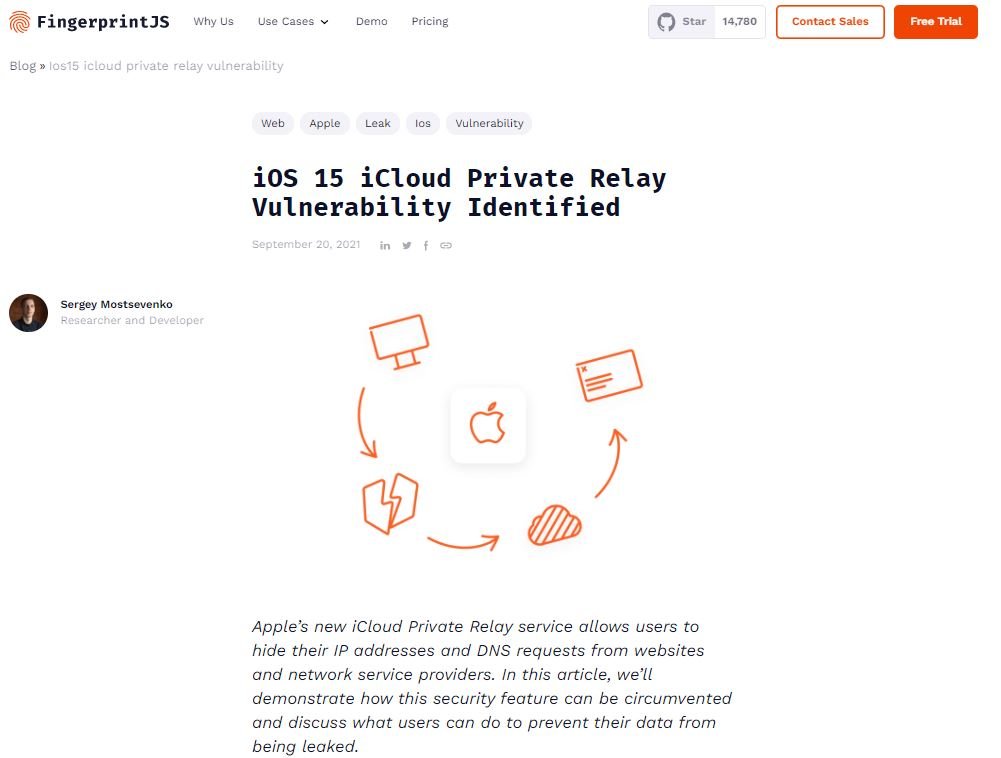

Cybersecurity specialists report the detection of an unpatched vulnerability in iCloud Private Relay, a service implemented by Apple in its latest update and whose successful exploitation would allow threat actors to obtain the true IP address of a user online. As some users may remember, iCloud Private Relay is a new feature for iPhone users who have paid for the upgrade to iOS 15, released on Tuesday.

This feature operates similarly to a VPN service in that it encrypts web browsing traffic and sends it through a relay to hide the user’s content, location, and IP address. All visited websites should only see the proxy IP address assigned by iCloud.

Just a few hours ago, a researcher discovered that it is possible to filter IP addresses through WebRTC, a browser API that allows websites to initiate direct communication between their visitors. This functionality has been the subject of multiple web security reports on previous occasions.

WebRTC communication is initiated using the Interactive Connectivity Establishment (ICE) framework, which requires collecting so-called “ICE candidates” such as IP addresses, domain name, ports, protocols, and other data. Subsequently, the web browser will return the ICE candidates to the browser applications.

On the other hand, researcher and developer Sergey Mostsevenko mentions that Safari passes ICE candidates containing real IP addresses to the JavaScript environment: “Deanonymizing this information becomes a matter of analyzing your real IP address of ICE candidates, something trivial and achievable with just a web application.”

The expert recommends switching to a real VPN service or disabling JavaScript in your Safari browser settings to disable WebRTC. Mostsevenko mentions that the vulnerability was fixed in the beta version of macOS Monterey, released this week.

Finally, the researcher mentions that a patch could also be available for Safari under iOS, in addition to the stable version is about to be released.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

19 CRITICAL VULNERABILITIES IN VMWARE VCENTER SERVER. PATCH IMMEDIATELY

Cybersecurity specialists report multi-vulnerability detection in VMware vCenter Server, the centralized management utility for VMware deployments. According to the report, the successful exploitation of these flaws would allow threat actors to deploy all kinds of attack variants.

Below are brief descriptions of some of the reported flaws, in addition to their respective identification keys and scores assigned according to the Common Vulnerability Scoring System (CVSS).

CVE-2021-21991: The way vCenter Server handles session tokens would allow local users to escalate privileges to Administrator in the vSphere Client (HTML5) or vCenter Server vSphere Web Client (FLEX/Flash).

This is a low severity flaw and received a CVSS score of 7.7/10.

CVE-2021-22013: An input validation error when processing directory cross-streams in the appliance management API would allow unauthenticated remote threat actors to send specially crafted HTTP requests to port 443/TCP in order to access arbitrary information on the system.

The vulnerability received a CVSS score of 6.5/10.

CVE-2021-22020: Insufficient validation of user-provided inputs in the analytics service would allow a remote hacker to send specially crafted requests in order to trigger a denial-of-service (DoS) attack.

This is a low severity flaw and received a CVSS score of 3.8/10.

CVE-2021-22019: Insufficient validation of user-provided inputs in the VAPI service would allow remote threat actors to pass a specially crafted jsonrpc message to port 5480/TCP to deploy a DoS attack.

The flaw received a CVSS score of 4.6/10.

CVE-2021-22018: Inadequate security restrictions in a VMware vSphere Life-cycle Manager plug-in would allow unauthenticated remote hackers to send a specially crafted request to port 9087/TCP and delete random files.

This vulnerability received a 5.7/10 CVSS score.

CVE-2021-22017: Improper implementation of URI normalization in rhttpproxy would allow unauthenticated remote attackers to request a specially crafted URL, evade the rhttpproxy mechanism, and access exposed endpoints.

This is a medium severity flaw and received a CVSS score of 6.4/10.

CVE-2021-22016: Improper disinfection of user-provided data would allow remote hackers to trick the victim into executing HTML code and arbitrary scripts in the context of a vulnerable website.

This is a low severity flaw and received a CVSS score of 5.3/10.

CVE-2021-22015: Incorrect use of default permissions for configuration files and folders would allow local users with system access to escalate privileges to root on the vCenter Server Appliance.

This is a medium severity flaw and received a CVSS score of 6.8/10.

CVE-2021-22014: Incorrect input validation in VAMI would allow a remotely authenticated user to send a specially crafted request to port 5480/TCP and execute arbitrary code on the target system.

The flaw received a CVSS score of 6.3/10.

According to the report, all detected flaws reside in the following implementations of vCenter Server: 6.5, 6.5 U1, 6.5 U3, 6.5 U3a, 6.5 U3b, 6.5 U3c, 6.5 U3d, 6.5 U3e, 6.5 U3f, 6.5 U3g, 6.5 U3h, 6.5 U3i, 6.5 U3j, 6.5 U3k, 6.5 U3l, 6.5 U3m, 6.5 U3n, 6.5 U3o, 6.5 U3p, 6.5.0, 6.5.0a, 6.5.0b, 6.5.0c, 6.5.0d, 6.5u2c, 6.7, 6.7 U3, 6.7 U3a, 6.7 U3b, 6.7 U3c, 6.7 U3d, 6.7 U3e, 6.7 U3f, 6.7 U3g, 6.7 U3h, 6.7 U3i, 6.7 U3k, 6.7 U3l, 6.7 U3m, 6.7 U3n, 6.7.0, 6.7.0d, 7.0, 7.0 U1a, 7.0 U1b, 7.0 U1c, 7.0 U2a & 7.0 U2b.

While some of the flaws can be exploited remotely by unauthenticated threat actors, cybersecurity experts have not detected active exploitation attempts or the existence of any malware variant associated with these scenarios. A full list of the reported security flaws is available on VMware official platforms.

Security patches are now available, so users of affected deployments are encouraged to install the updates as soon as possible.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

MICROSOFT EXCHANGE VULNERABILITY LEAKS THOUSANDS OF DOMAIN CREDENTIALS. CHECK IF YOU’RE IN THE LIST

Cybersecurity specialists report the detection of a design error in an important function of the Microsoft Exchange email server that could be abused by threat actors in order to collect Windows domains and application credentials from millions of users.

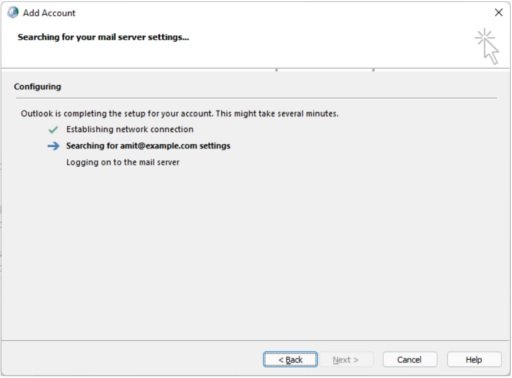

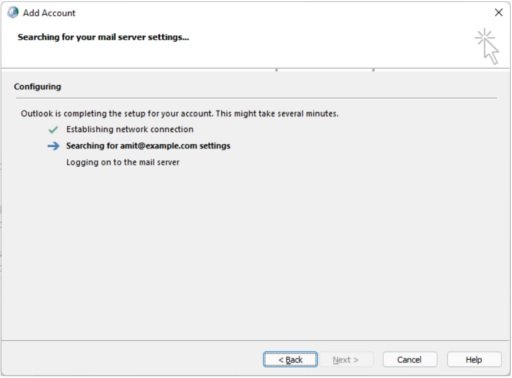

Amit Serper, the specialist in charge of the finding, mentions that the error lies in the Microsoft Autodiscover protocol, a feature of email servers in Exchange that allows email clients to automatically detect a server, provide credentials and receive the corresponding configurations.

This protocol is a fundamental element for Exchange email servers, as it allows administrators to ensure that clients use configurations such as SMTP, IMAP, LDAP and WebDAV, among others. Accessing these automatic settings would allow email clients to ping a set of default URLs, all derived from the user’s email domain:

- https://autodiscover.example.com/autodiscover/autodiscover.xml

- http://autodiscover.example.com/autodiscover/autodiscover.xml

- https://example.com/autodiscover/autodiscover.xml

- http://example.com/autodiscover/autodiscover.xml

The expert mentions that this automatic detection mechanism used a back-off procedure in case of not finding the endpoint of the Exchange server in a first attempt: “This mechanism is the culprit of this leak because it always tries to solve the automatic detection part of the domain and will always try to fail, so to speak,” says Serper.

The result of the next attempt to create an autodiscover URL would be: http://autodiscover.com/autodiscover/autodiscover.xml, which means that the owner of autodiscover.com will receive all requests that cannot reach the original domain.

For his research, the expert registered a number of top-level domains based on automatic detection that were still available online, including:

- Autodiscover.com.br (Brazil)

- Autodiscover.com.cn (China)

- Autodiscover.com.co (Columbia)

- Autodiscover.es (Spain)

- Autodiscover.fr (France)

- Autodiscover.in (India)

- Autodiscover.it (Italy)

- Autodiscover.sg (Singapore)

- Autodiscover.uk (United Kingdom)

- Autodiscover.xyz

- Autodiscover.online

Using honeypots to measure the scale of the problem, Serper found that vulnerable servers received hundreds of requests, involving thousands of user credentials trying to set up their email clients.

The researcher found credentials associated with all kinds of organizations, including food manufacturers, financial institutions, critical infrastructure and other public organizations. Microsoft acknowledged the report and said steps are being taken to detect the exact causes of the flaw before incidents of malicious exploitation are known.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

FRANCE PRESIDENT EMMANUEL MACRON COVID-19 PASSPORT QR CODE LEAKED ON SOCIAL MEDIA; SUSPECT ARRESTED

A representative of the French authorities revealed that the health employees who would have been responsible for leaking some confidential details of President Emmanuel Macron, including his COVID-19 vaccination status, have already been identified.

As some users will recall, in recent days some personal records of President Macron were leaked on social networks, including documents showing his full name and date of birth.

Among the confidential information compromised was the president’s “health pass,” a document confirming that people have already taken any of the coronavirus vaccines applied by the French government. This document includes a QR code that works as a COVID-19 case monitoring tool and its use allows access to spaces such as offices, restaurants, theaters and others.

After the leak, an anonymous employee of France’s presidency confirmed that the health pass was authentic. It is important to mention that all health professionals have access to the systems that store this information as part of the work of citizen attention during the pandemic.

Weeks ago, a similar incident affected Prime Minister Jean Castex, although this happened due to an oversight while the politician appeared before the media.

The representative of CNAM, the national health agency in France, mentioned that the health workers who intentionally leaked their vaccination pass have already been identified and will face administrative sanctions and a potential judicial process.

Health authorities confirmed that both Macron and Castex received new QR codes for their respective health passes in order to prevent any attempted malicious use of this information.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

8 TECHNIQUES TO PROTECT YOUR WINDOWS NETWORK DOMAINS AGAINST MIMIKATZ CREDENTIAL STEALING TOOL

One of the main variants of attack against Windows systems is the abuse of Active Directory using tools for credential theft such as Mimikatz. According to network security specialists, the use of Mimikatz and other similar tools allows threat actors to extract passwords stored in memory from the Local Security Subsystem Service (LSSAS. EXE), so it is considered a severe security threat.

This time, network security experts from the International Institute of Cyber Security (IICS) will show you the best methods to protect against password theft using Mimikatz, allowing you to consolidate a complete cybersecurity environment.

As usual, we remind you that this article was prepared for informational purposes only, so this should not be considered as a call to action. IICS is not responsible for the misuse that may occur to the information contained herein.

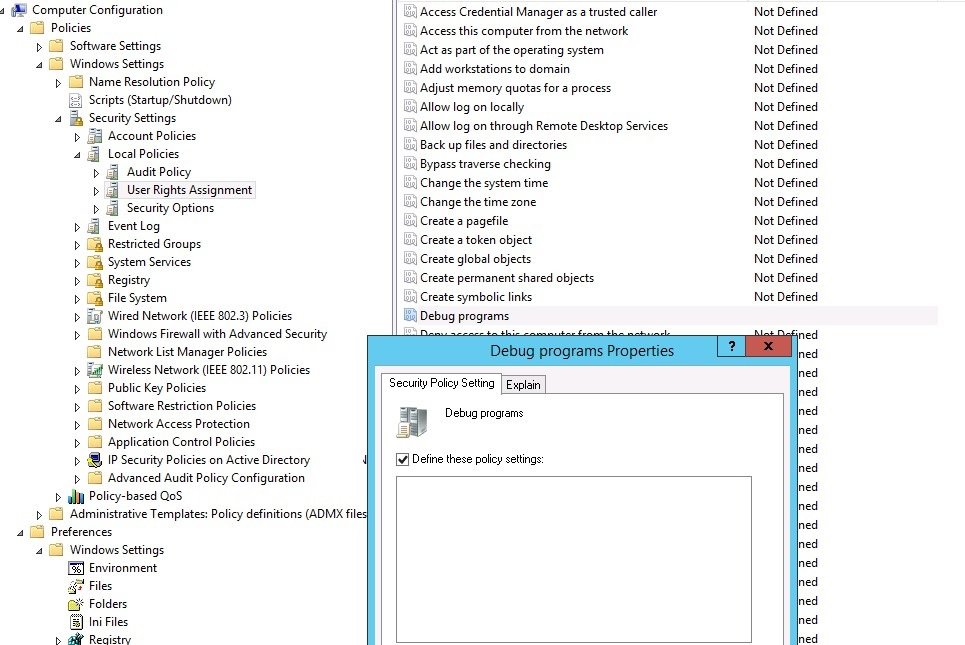

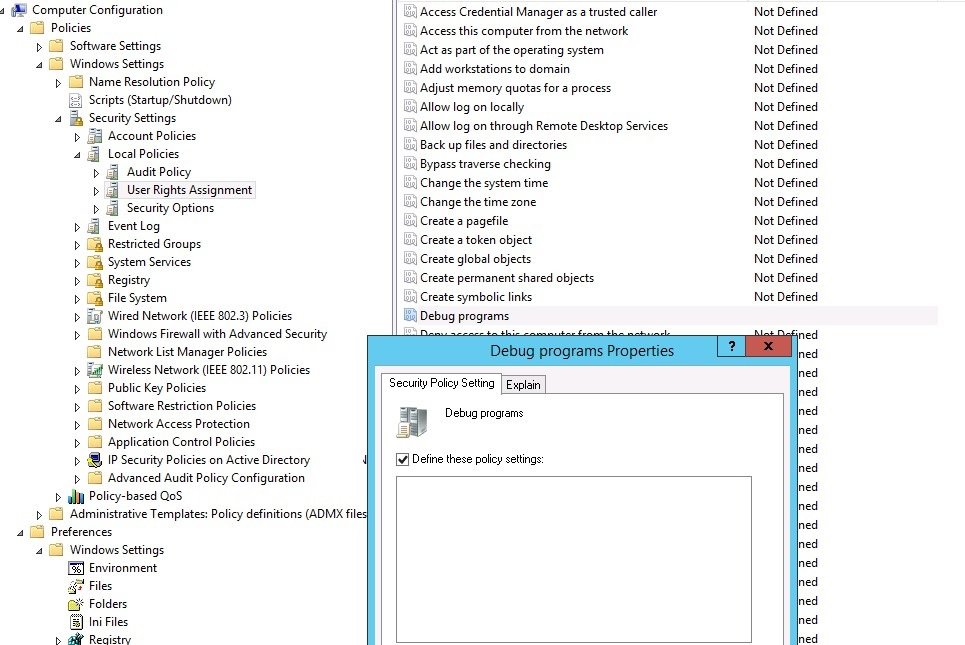

METHOD 1: AVOID THE DEBUGGING POSSIBILITIES

Debugging mode is enabled by default on Windows systems and is granted to the local Administrators group (BUILTIN\Administrators). According to network security experts, almost 99% of administrators do not use this feature, so it is better to disable it before threat actors try to exploit it.

To do this, go to Group Policy (local or domain) and go to Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment and enable the Debugging Program Policy.

This configuration must be included in the domain group of users who require debug rights, leaving this space empty so that no other user can access this privilege.

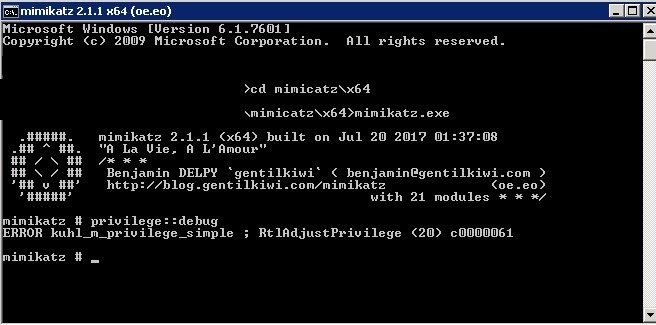

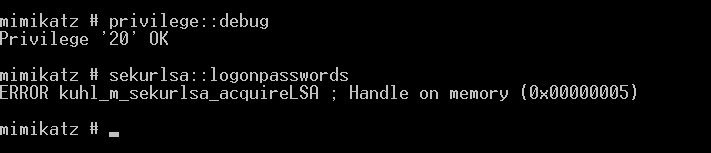

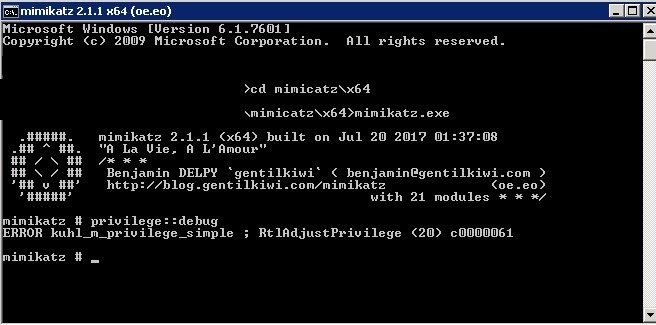

After applying these changes, if the system detects a debugging attempt through mimikatz, the attacker will receive an error in response:

This should not be considered a full protection, as this restriction can be easily evaded by an experienced hacker.

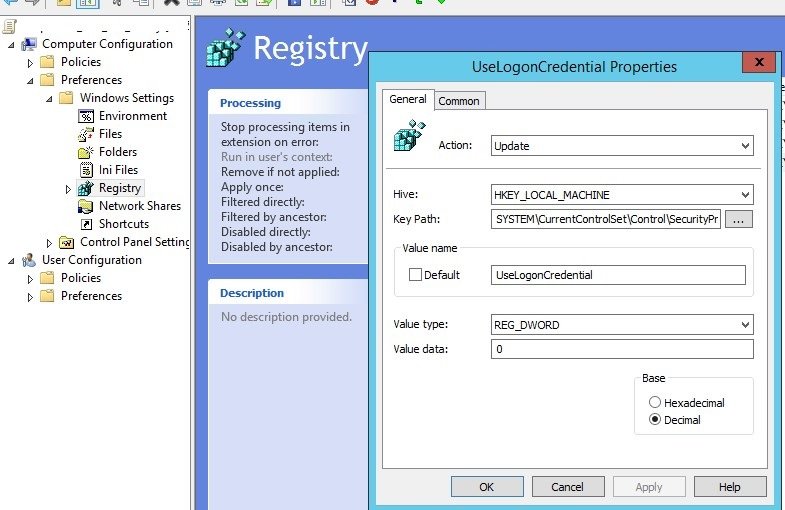

METHOD 2: DISABLE WDIGEST

This protocol was introduced in Windows XP and allows HTTP Digest authentication, a feature that requires the use of the user’s password in clear text. Windows 8.1 and Server 2012 R2 add the ability to completely prevent LSASS from storing passwords in clear text.

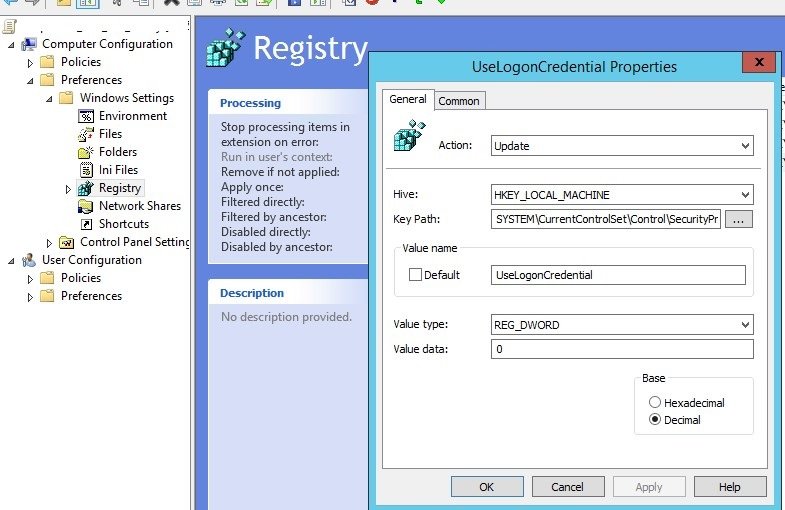

To prevent WDigest from being stored in memory, a DWORD32 parameter called UseLogonCredential and a value of 0 in the registry key HKEY_LOCAL_MACHINE \System\CurrentControlSet\Control\SecurityProviders\WDigest were added, mention network security specialists.

If you need to completely disable the WDigest authentication method, set the value of the Negotiate key to 0 in the same branch, experts recommend. Implementing these measures in Windows 7, 8 and Windows Server 2008 R2/2012 requires the installation of a specific update (KB2871997).

METHOD 3: LSA PROTECTION AGAINST CONNECTING THIRD-PARTY MODULES

For users of Windows 8.1 and Windows Server 2012 R2 systems, there is the possibility of including LSA protection, a security measure for LSA memory that prevents connection to unprotected processes.

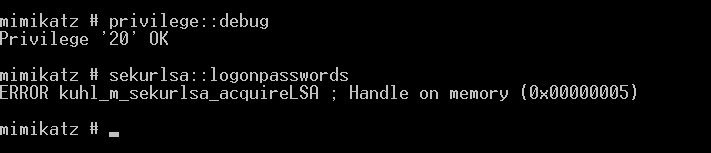

To enable this protection, network security experts recommend that you create a RunAsPPL parameter with a value of 1 in the registry key HKEY_LOCAL_MACHINE \SYSTEM\CurrentControlSet\Control\LSA.

After applying this parameter, the attacker will not be able to access the LSA memory, so Mimikatz will only get the erorsecurlsa::logonpassword command in response.

METHOD 4: DISABLE LM AND NTLM

The legacy LM authentication protocol and the associated LM stored hash must be disabled using the Network Security Group Policy. Network security experts do not recommend saving the LAN Manager hashing value in the next password change.

You must also stop using at least the NTLMv1 protocol (this is changed in Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options – Network Security: Restrict NTLM) and, in some cases, NTLMv2.

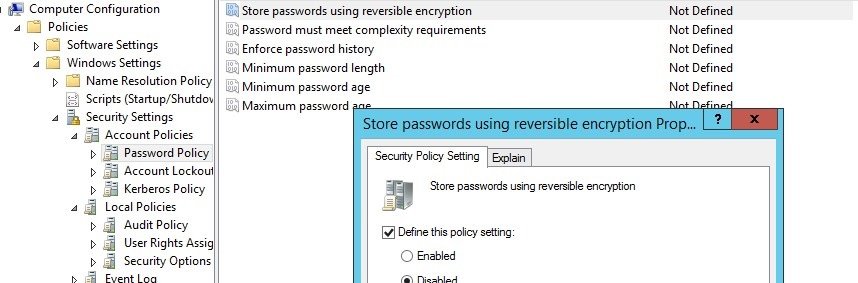

METHOD 5: AVOID USING REVERSIBLE ENCRYPTION

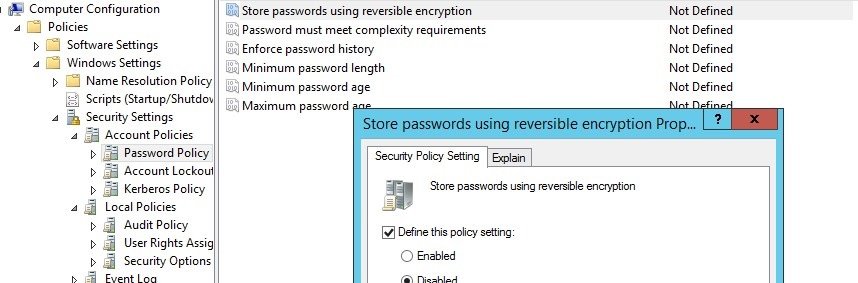

Network security experts should strictly prohibit the storage of user passwords in plain text in Active Directory. To avoid this practice you must disable the Store Password using reversible encryption domain policy, which you must apply to all users; go to Computer Configuration -> Windows Settings -> Security Settings -> Account Policies -> Password Policy and set its value to Disabled.

METHOD 6: USING THE PROTECTED USERS GROUP

Windows Server 2012 R2 allows the use of a special protected group to increase the security of highly privileged users. These accounts are better protected against hackers, as members of this group can authenticate through Kerberos and other services.

This group can include users with administrator accounts for a specific domain or server. This feature works on servers and runs on Windows Server 2012 R2, network security experts mention.

METHOD 7: AVOID USING STORED PASSWORDS

Another recommended measure is to prevent domain users from saving their passwords to network shares in CreedManager. To do this, enable the Network Access Policy and go to Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options to prevent password storage.

If this measure is applied, remember that users will also be prohibited from using passwords saved in the programmer’s jobs.

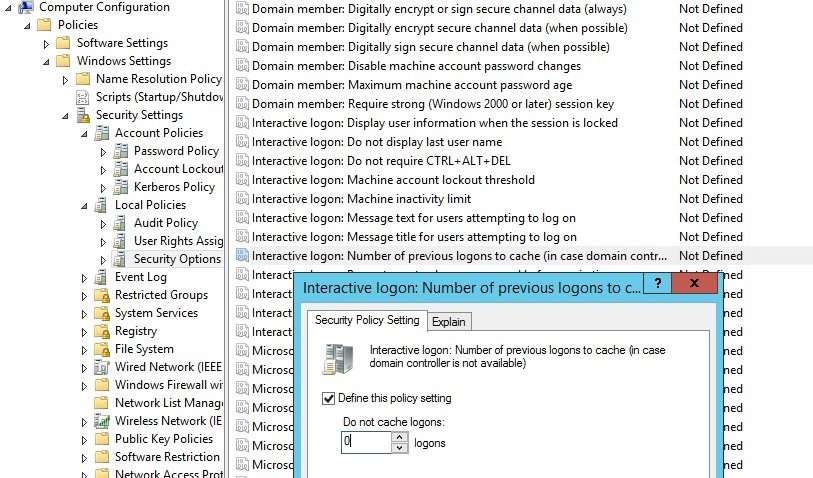

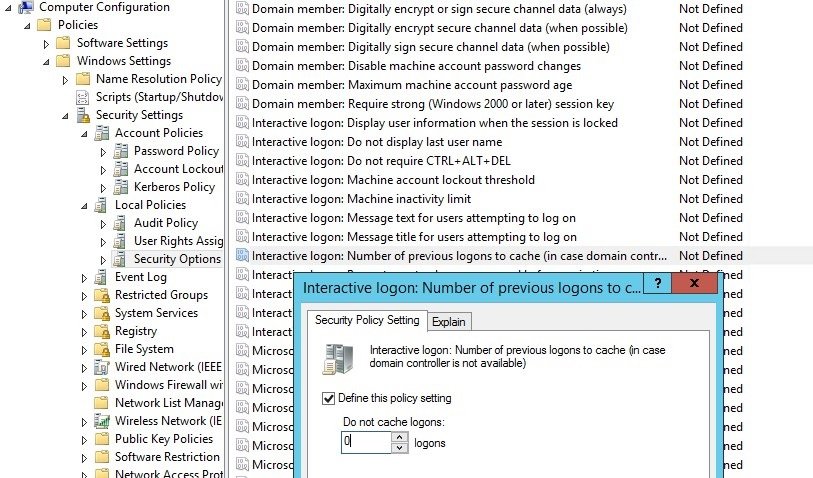

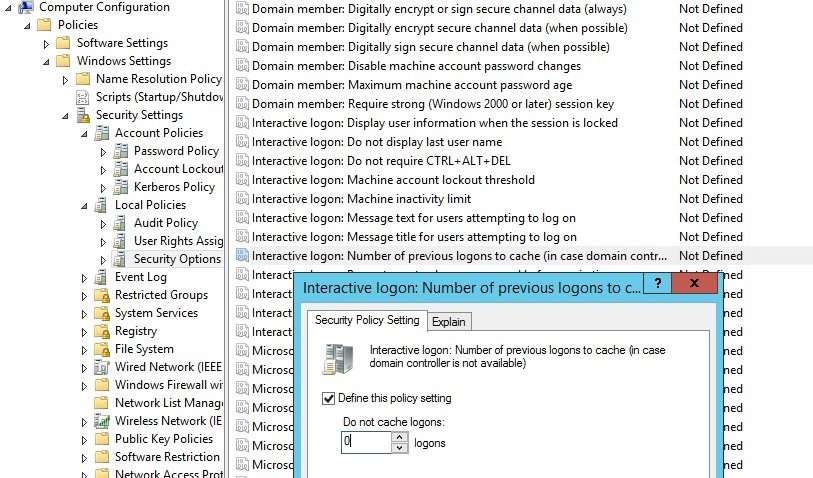

METHOD 8: DISABLE CREDENTIAL CACHING

One of the functions of Mimikatz is to obtain a hash of the passwords of the system users of the registration branch HKEY_LOCAL_MACHINE \ SECURITY \ Cache, which stores by default the hash of the password of the last 10 records in the system. These hashes are used to authorize users on the system if the domain controller is unavailable.

Network security experts recommend disabling this feature with the activation of the Interactive Login Policy in Computer Configuration -> Windows Settings -> Local Policy -> Security Options, where we must change the value of this parameter to 0.

While these are not all methods to protect a system against the use of tools like Mimikatz, they are some of the most functional network security practices, helping thousands of administrators stop countless attacks on a daily basis.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

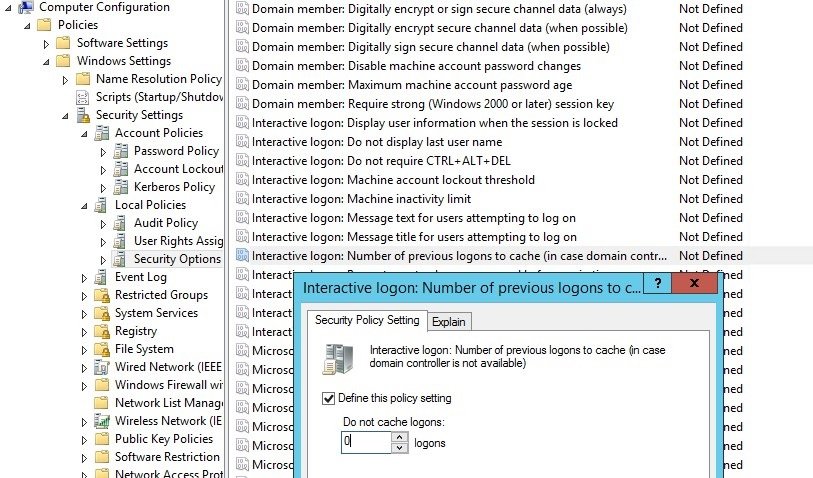

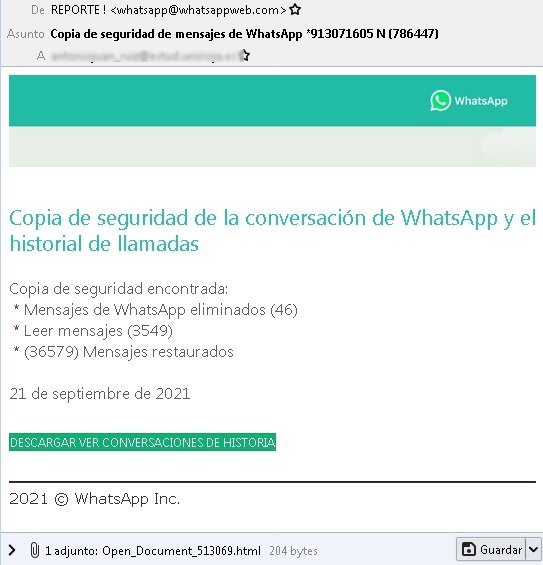

CLICKING THIS WHATSAPP BACKUP NOTIFICATION CAN ALLOW HACKERS TO SPY ON YOUR CONVERSATIONS

Cybersecurity specialists report the detection of a massive phishing campaign in which threat actors pose as WhatsApp employees in order to trick the user into downloading and installing a banking Trojan on their devices.

Apparently, the campaign operators pretend to send the user a backup of their conversations and call history, so it is highly likely that potential victims will fall into the trap.

In one of the detected messages, a subject line can be seen mentioning “WHATSAPP BACKUP *913071605”, although it is most likely that all the messages that are part of this campaign use this tactic with all potential victims knowing that such a message will attract the attention of any user.

Specialists indicate that it could be difficult for users to distinguish that the message was written by a hacking group, since it is well written and does not contain serious spelling faults, in addition to using a well-designed fake WhatsApp template.

On the other hand, the domain from which the message was sent is easily identifiable as an illegitimate address, although threat actors compensate for this disadvantage with the fact of a rapid infection process that starts as soon as the user clicks on the malicious link received.

When redirected to the malicious website, the user will initiate the automatic download of a ZIP file where the Trojan is hidden, which will be released at the end of the installation.

As in any other phishing scam, users are advised to ignore these kinds of messages and always remember that technology companies, government agencies and online stores never approach the user in this way or send unsolicited files, so prevention is the best way to avoid an attack.

On the other hand, users who have interacted with this email are recommended to perform an intensive scan of their systems in search of any indicator of compromise, in addition to keeping their antivirus solutions installed to the latest versions in order to stay protected against the eventual execution of the malicious file.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

2 WORDPRESS NIJA FORMS PLUGINS ALLOW HACKING MILLIONS WORDPRESS WEBSITES

Cybersecurity specialists notified WordPress of the detection of two vulnerabilities in the popular Ninja Forms plugin. According to the report, successful exploitation of the flaws could allow malicious hackers to extract sensitive information and send phishing emails from compromised websites.

The report, presented by Wordfence, mentions that the flaw in this plugin with more than one million active installations exists because its main function for creating shapes is based on an insecure implementation of the mechanism that verifies a user’s permissions.

This means that instead of ensuring that a logged-in user had the appropriate permissions to perform certain actions, Ninja Forms only checks whether the user is logged in or not.

The first flaw, described as a bulk mail export error, would allow any logged-on user to export everything that has ever been sent to one of the site’s forms, regardless of their privilege level.

On the other hand, the exploitation of the second bug allowed any user to send an email from a vulnerable WordPress site to any email address. The report adds that the flaws could easily be exploited in order to deploy an ambitious phishing campaign to trick thousands of unsuspecting users and force them to perform malicious actions.

The researchers reported the vulnerabilities to Ninja Forms in early August and adhered to established guidelines in the cybersecurity community. The developers of the vulnerable plugin immediately recognized the issues and issued a security patch, released alongside Ninja Forms v3.5.8.

Users of compromised versions of the plugin are strongly requested to install updates as soon as possible. It is worth mentioning that at the moment no attempts of active exploitation of these failures have been detected, although users should not ignore the reports and updates.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

THIS MOBILE BANKING MALWARE IS TARGETING CUSTOMERS OF 27 INDIAN BANKS VIA INCOME TAX REFUND

Cybersecurity specialists from India reported the detection of Drinik, a new variant of malware for Android devices that masquerades as a fake tax refund notification in order to access victims’ financial information, including their online banking login credentials.

In the attacks reported so far, users receive an SMS message containing a link, which redirects to a phishing website very similar to the official platform of the Income Tax Department. Upon entering this website victims find a form for them to enter their confidential information and download a malicious APK.

This application, disguised as a tool for calculating taxes, will ask the user for permission to access their contact list, SMS messages, call history and other records. In case the user has not completed the website form, it could appear again in the application.

This form asks users to submit records such as full names, dates of birth, email addresses, phone numbers, and Aadhaar numbers. In addition to these records, the form asks users for some financial details, such as debit card number, expiration date, security number, and PIN, in a clear indication that this is all a scam.

If victims fall into the trap and hand over their information to users, this information will be sent to a location controlled by the attackers, including the victim’s SMS messages, calls and system logs.

For security, citizens of India are advised to avoid downloading potentially harmful apps on their devices, which also involves evading the use of unofficial app repositories. As for email security, always remember to verify the authenticity of the sender’s address, since at this stage of the attack is when users have more capabilities to cut short with the threat.

The Drinik malware could affect customers of nearly 30 financial institutions in India, so it’s best to be alert to avoid worst-case scenarios.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

SMARTPHONES XIAOMI MI 10T, HUAWEI P40 Y ONEPLUS 8T ESPÍAN LO QUE ESCRIBEN LOS USUARIOS EN EL TECLADO. 5 RAZONES PARA NO COMPRAR ESTOS TELÉFONOS

2021 ha sido un año muy bueno para Xiaomi, ya que las tendencias indican que por primera vez la compañía ocupará el primer lugar en el envío de smartphones, superando a gigantes como Samsung. Este y otros fabricantes emergentes como Huawei y OnePlus han mostrado un crecimiento increíble durante los más recientes años, aunque recientes informes ponen en duda la funcionalidad de las medidas de seguridad en estos productos.

La unidad de ciberseguridad de la policía en Lituania publicó un informe en el que señalan que algunos modelos recientes de smartphones podrían detectar y censurar el uso de palabras específicas de forma remota. Estas pruebas fueron realizadas en los modelos Xiaomi Mi10T, Huawei P40 y OnePlus 8T.

Según esta investigación, los problemas existen debido a que las apps preinstaladas en estos dispositivos en ocasiones reciben una lista de palabras bloqueadas por decisión del fabricante, especialmente términos considerados ofensivos y relacionados con temas como la independencia de regiones como Taiwán y el Tíbet.

Los especialistas aseguran que los dispositivos habilitados con esta lista de palabras podrían bloquear cualquier contenido que incluya estos términos.

Esta función, seguramente pensada para los dispositivos vendidos en China, está deshabilitada para los smartphones vendidos en Lituania (lugar de la investigación), Estados Unidos y otros países fuera de Asia, aunque los investigadores señalan que los fabricantes no tienen impedimento alguno para habilitar esta función arbitrariamente y de forma remota.

Para los dispositivos Xiaomi, este conjunto de términos sujetos a censura se denomina “MiAdBlocklist” y está activa en las aplicaciones precargadas, incluyendo instaladores de paquetes, herramientas de seguridad y optimización, navegador web y otras, por lo que el funcionamiento de esta lista negra podría estar relacionado con estas aplicaciones y no funcionar de forma independiente.

Además del reporte sobre la lista de términos censurados, los expertos señalaron que Mi Browser recopila una gran cantidad de información del usuario de forma innecesaria y sin solicitar permiso expreso de los usuarios, además de que Xiaomi envía un SMS cifrado desde el dispositivo del usuario al registrarse en su suite de servicios en la nube, lo cual consideran un potencial riesgo de filtración de datos confidenciales.

Respecto al Huawei P40, los expertos creen que es poco recomendable que Huawei App Gallery redirija a los usuarios a repositorios de terceros, pues estas plataformas están plagadas de desarrolladores maliciosos en busca de infiltrarse en dispositivos vulnerables.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

NUEVA ACTUALIZACIÓN DE GOOGLE CHROME TIENE UNA PELIGROSA FUNCIÓN DE DETECCIÓN DE INACTIVIDAD QUE RASTREARÁ DETALLADAMENTE EL USO DEL SISTEMA

A pesar de la inconformidad de compañías como Apple y Mozilla, los equipos de seguridad de Google lanzaron la actualización Chrome 94 para dispositivos Android y equipos de escritorio, que incluye una API de detección de inactividad. La actualización de Chrome incluye otras funciones descritas en las plataformas oficiales de Google.

Esta función, conocida como IdleDetection ha generado polémica debido a que está diseñada para aplicaciones multiusuario, como plataformas de videollamada, chat y gaming online. La función notificará a la aplicación web cuando un usuario está inactivo, utilizando señales como inactividad del mouse y el teclado, bloqueo de la pantalla o el cambio de usuario en la ejecución de una aplicación.

La función se considera intrusiva debido a que los eventos detectados por IdleDetection ocurren fuera del navegador, aunque Google defendió la medida: “Esta clase de aplicaciones requieren señales globales sobre la actividad del usuario, más de las que proporcionan los mecanismos existentes”, señala el informe sobre el lanzamiento. Desarrolladores de Slack y Google Chat y otros también se mostraron a favor de la implementación de la API.

Como se menciona al inicio, Mozilla estaba en contra de la implementación de la API: “Consideramos que Idle Detection es una oportunidad demasiado tentadora para que los sitios web con motivaciones financieras recolecten información de forma masiva, manteniendo registros detallados de las actividades en línea de los usuarios”, señala Tantek Çelik, líder de estándares web de Mozilla.

Por otra parte, Ryosuke Niwa de Apple mencionó: “Nuestras preocupaciones no se limitan al registro de información. En términos de privacidad, la API permite que un sitio web observe si una persona está cerca del dispositivo o no. Esto podría usarse, por ejemplo, para minar criptomoneda cuando el usuario no está cerca o comienza a implementar vulnerabilidades de seguridad, entre otros escenarios maliciosos”.

La postura de estas compañías estaba clara, aunque Google implementó la API de todas formas después de un par de semanas de pruebas en Chrome. Cabe aclarar que esta función está sujeta al permiso del usuario, que se puede encontrar en la configuración de Chrome 94. Los usuarios pueden especificar si los sitios pueden o no recolectar esta información de actividad, aunque los expertos temen que esto no sea suficiente para mitigar los riesgos de seguridad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

CIBERATAQUE EN EL INAI; ¿LOS HACKERS DESEAN TUMBAR LA PLATAFORMA O USARLA PARA MINAR CRIPTOMONEDA?

A inicios de esta semana se reportó acerca de un posible ciberataque contra los sistemas informáticos del Instituto Nacional de Transparencia, Acceso a la Información y Protección de Datos Personales (INAI), un organismo público autónomo mexicano dedicado a garantizar el debido acceso a la información pública y a la protección de la información de los mexicanos.

Después de un par de días llenos de rumores, el comisionado del INAI Óscar Guerra Ford confirmó que el incidente fue originado en el extranjero y que no tuvo impacto alguno en la información confidencial que maneja el Instituto. Guerra Ford también mencionó que los equipos de TI del organismo ya trabajan para incrementar la protección de estos datos.

El comisionado mencionó que al mediodía del 20 de septiembre comenzó un bombardeo de solicitudes maliciosas en el sitio web del Sistema Nacional de Transparencia (SNT), lo que condujo a una condición de denegación de servicio (DoS) que impidió a los usuarios legítimos el acceso a la plataforma.

La actividad maliciosa no se detuvo ahí, ya que los equipos de seguridad del INAI comenzaron un análisis exhaustivo de la plataforma, descubriendo un archivo malicioso descrito como “una muestra de malware para el minado de criptomoneda”. La infección fue removida de inmediato y se comenzó el proceso de restablecimiento de los sitios web afectados.

Entre las medidas de seguridad que el Instituto tomará se encuentran la implementación de filtros para mitigar ataques al detectar direcciones IP del extranjero y la realización de un diagnóstico perimetral en los servidores y aplicativos del INAI y el SNT, informó el comisionado.

Sobre las motivaciones de los hackers, el comisionado mencionó que el único fin del ataque era tumbar los sitios web del INAI y el SNT, por lo que los equipos de seguridad descartaron el robo de datos como motivo. En su reporte, Guerra Ford también desmintió una versión divulgada este martes, la cual aseguraba que los atacantes estaban exigiendo al gobierno de México el pago de un rescate.

Expertos en ciberseguridad aseguran que los ataques DoS e infecciones de ransomware son un riesgo común para los sitios web públicos y privados en cualquier país, por lo que este incidente no debe ser tomado como un ataque con motivaciones políticas contra el gobierno de México. No obstante, esta es una muestra clara de que los hackers atacan sin distinción alguna con tal de obtener ganancias.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

¡LAS NOTAS DE VOZ SON PELIGROSAS! ASÍ USAN LOS HACKERS LOS AUDIOS DE WHATSAPP PARA CLONAR TU VOZ Y VACIAR TUS CUENTAS BANCARIAS

Un informe recientemente publicado afirma que es posible emplear software de inteligencia artificial para tomar un registro de la voz de cualquier persona con fines maliciosos. Según los investigadores detrás de este informe, cuando este software sea perfeccionado, cualquier hacker podría crear clips de audio falsos, haciendo parecer que una persona dice cualquier cosa que deseen los atacantes.

Esta investigación fue elaborada por los expertos de Baidu, el gigante del Internet chino, quienes demostraron la forma en que un modelo generativo podría aprender todas las características posibles sobre la voz de una persona, replicando fielmente estas características en una muestra de audio completamente nueva.

En un primer ejemplo, los expertos usaron el clip de voz de una mujer mencionando: “Los periódicos regionales han superado a los títulos nacionales”. Después de pasar esta muestra por el software de inteligencia artificial, obtuvieron una nueva nota de voz mencionando: “Los artículos grandes deben colocarse en contenedores para su eliminación”.

Aunque el resultado aún dista mucho de considerarse perfecto, las muestras de audio obtenidas del software sí pueden ser confundidas con la nota de voz original, por lo que incluso los usuarios podrían tener problemas para identificar su propia voz.

Sobre el trabajo que involucró este software, los expertos mencionan haber recurrido a dos enfoques distintos para la creación de un sistema de clonación neuronal. El primero de estos, definido como adaptación de locutor requiere el entrenamiento de un modelo alimentado por miles de muestras de voz; para ello, se utilizó el conjunto de datos LibriSpeech, con más de 2,500 mil registros de hablantes de todo el mundo.

Por otra parte, la codificación de locutor implica entrenar a un modelo para que aprenda las incrustaciones de voz particulares del hablante, reproduciendo muestras de audio con un sistema separado entrenado por millones de registros.

La idea de que la inteligencia artificial pueda ser manipulada con fines maliciosos es una alerta de seguridad temprana en un mundo en que la tecnología avanza a pasos agigantados. Además, hoy en día obtener muestras de voz de una persona es la tarea más trivial del mundo, ya que basta con usar nuestros smartphones para grabar una llamada telefónica o solicitarle a una persona una nota de voz vía WhatsApp.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

VULNERABILIDAD EN MICROSOFT EXCHANGE FILTRA MILES DE CREDENCIALES DE DOMINIO. COMPRUEBA SI ESTÁS EN LA LISTA

Especialistas en ciberseguridad reportan la detección de un error de diseño en una importante función del servidor email de Microsoft Exchange que podría ser abusado por actores de amenazas con el fin de recolectar dominios Windows y credenciales de aplicaciones de millones de usuarios.

Amit Serper, especialista encargado del hallazgo, menciona que el error reside en el protocolo Microsoft Autodiscover, una característica de los servidores email en Exchange que permite a los clientes email detectar automáticamente un servidor, proporcionar credenciales y recibir las configuraciones correspondientes.

Este protocolo es un elemento fundamental para los servidores email de Exchange, pues permite a los administradores asegurarse de que los clientes usen configuraciones como SMTP, IMAP, LDAP y WebDAV, entre otras. Acceder a estas configuraciones automáticas permitiría a los clientes email hacer ping a un conjunto de URLs predeterminadas, todas derivadas del dominio email del usuario:

- https://autodiscover.example.com/autodiscover/autodiscover.xml

- http://autodiscover.example.com/autodiscover/autodiscover.xml

- https://example.com/autodiscover/autodiscover.xml

- http://example.com/autodiscover/autodiscover.xml

El experto menciona que este mecanismo de detección automática utilizaba un procedimiento back-off en caso de no encontrar el endpoint del servidor Exchange en un primer intento: “Este mecanismo es el culpable de esta filtración porque siempre intenta resolver la parte de detección automática del dominio y siempre intentará fallar, por decirlo de algún modo”, menciona Serper.

El resultado del próximo intento de crear una URL de detección automática sería: http://autodiscover.com/autodiscover/autodiscover.xml, lo que significa que el propietario de autodiscover.com recibirá todas las solicitudes que no puedan llegar al dominio original.

Para su investigación, el experto registró una serie de dominios de nivel superior basados en la detección automática que todavía estaban disponibles en línea, incluyendo:

- Autodiscover.com.br (Brasil)

- Autodiscover.com.cn (China)

- Autodiscover.com.co (Columbia)

- Autodiscover.es (España)

- Autodiscover.fr (Francia)

- Autodiscover.in (India)

- Autodiscover.it (Italia)

- Autodiscover.sg (Singapur)

- Autodiscover.uk (Reino Unido)

- Autodiscover.xyz

- Autodiscover.online

Empleando honeypots para medir la escala del problema, Serper descubrió que los servidores vulnerables recibieron cientos de solicitudes, involucrando miles de credenciales de usuarios tratando de configurar sus clientes email.

El investigador encontró credenciales asociadas a toda clase de organizaciones, incluyendo fabricantes de alimentos, instituciones financieras, infraestructura crítica y otras organizaciones públicas. Microsoft reconoció el reporte y afirmó que se están tomando las medidas necesarias para detectar las causas exactas de la falla antes de que se conozcan incidentes de explotación maliciosa.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

ASÍ FUE COMO EL CIBERCRIMINAL MÁS PELIGROSO GANÓ MIL MILLONES DE DÓLARES ENGAÑANDO A SU EQUIPO DE HACKERS

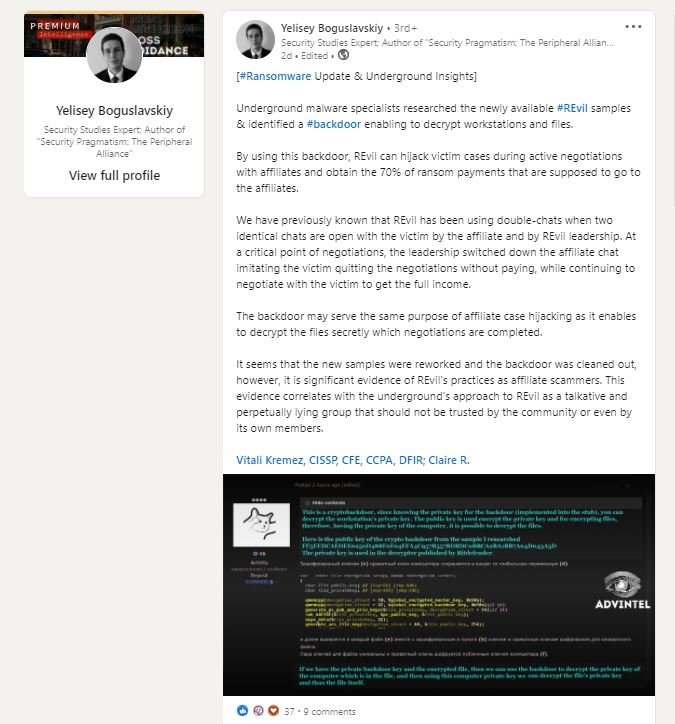

Acorde a analistas de malware, algunas de las muestras del ransomware REvil (también conocido como Sodinokibi) incluyen un backdoor que podría haber permitido a los creadores del malware original tomar control de las negociaciones de rescate, en una especie de estafa entre dos operadores de malware.

Yelisey Boguslavskiy, especialista en ciberseguridad, cree que este backdoor también podría ser empleado por los desarrolladores originales para descifrar archivos y otras implementaciones.

Esta combinación no es nada nuevo para una banda de ransomware, aunque en plataformas ransomware como servicio (RaaS) al usar el backdoor los creadores del malware podrían secuestrar los sistemas mientras las víctimas negocian con los atacantes. Eso permitiría a los creadores del malware arrebatar la parte de las ganancias que corresponde a los afiliados.

Como algunos usuarios recordarán, las ganancias obtenidas en esta clase de operaciones se dividen en un 70% para los afiliados responsables de atacar a los objetivos, y un 30% para los desarrolladores del malware. En este caso, son los propios grupos cibercriminales quienes se estafan unos a otros, algo que podría afectar aún más a los objetivos de ataque.

Además de la configuración para tomar control del chat, el backdoor también podría permitir a los desarrolladores de malware tomar control de toda la infraestructura de los afiliados y exigirles el pago de rescates a cambio de permitirles seguir operando sus ataques, demostrando que no existe tal cosa como la lealtad en la comunidad cibercriminal.

Por otra parte, Boguslavskiy mencionó que esta podría ser la causa por la que REvil cerró repentinamente sus operaciones durante los meses pasados, ya que sostiene que el uso del backdoor creó una mala reputación para esta operación de ransomware, tomando la decisión de cerrar sus servidores hasta tener disponible una nueva versión de REvil que no incluyera este punto de acceso oculto: “Al parecer las últimas muestras recolectadas fueron reelaboradas y se removió el backdoor”, concluyó el investigador.

Otra explicación a la desaparición temporal de esta operación maliciosa es que los desarrolladores de REvil estaban tratando de evitar que los analistas de malware y firmas de seguridad lograran descifrar esta variante de ransomware. Hace un par de semanas se reveló una herramienta de descifrado, por lo que las nuevas versiones tratarán de ser inmunes a las herramientas de seguridad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

8 TÉCNICAS PARA PROTEGER SU DOMINIO DE RED WINDOWS CONTRA LA HERRAMIENTA DE ROBO DE CREDENCIALES DE MIMIKATZ

Una de las principales variantes de ataque contra sistemas Windows es el abuso de Active Directory usando herramientas para el robo de credenciales como Mimikatz. Acorde a especialistas en seguridad en redes, el uso de Mimikatz y otras herramientas similares permite a los actores de amenazas extraer contraseñas almacenadas en la memoria del proceso Local Security Subsystem Service (LSSAS.EXE), por lo que se le considera una amenaza de seguridad severa.

En esta ocasión, expertos en seguridad en redes del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán los mejores métodos para protegerse contra el robo de contraseñas usando Mimikatz, lo que le permitirá consolidar un entorno completo de ciberseguridad.

Como de costumbre, le recordamos que este artículo fue elaborado con fines exclusivamente informativos, por lo que este no debe ser considerado como un llamado a la acción. IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

MÉTODO 1: EVITAR LA POSIBILIDAD DE DEPURACIÓN

El modo de depuración está habilitado por defecto en los sistemas Windows y se otorga al grupo de administradores locales (BUILTIN\Administrators). Acorde a los expertos en seguridad en redes, prácticamente el 99% de los administradores no usan esta función, por lo que es mejor deshabilitarla antes de que los actores de amenazas traten de explotarla.

Para esto, diríjase a Política de Grupo (local o de dominio) y vaya a Configuración del Equipo -> Configuración de Windows -> Configuración de seguridad -> Políticas Locales -> Asignación de Derechos de Usuario y habilite la Política del Programa de Depuración.

Esta configuración debe ser incluida en el grupo de dominio de usuarios que requieran derechos de depuración, dejando este espacio vacío para que ningún otro usuario pueda acceder a este privilegio.

Después de aplicar estos cambios, si el sistema detecta un intento de depuración a través de mimikatz, el atacante recibirá un error como respuesta:

Esta no debe ser considerada una protección completa, ya que esta restricción puede ser fácilmente evadida por un hacker experimentado.

MÉTODO 2: DESHABILITAR WDIGEST

Este protocolo fue introducido en Windows XP y permite la autenticación HTTP Digest, una función que requiere el uso de la contraseña en texto sin cifrar del usuario. Windows 8.1 y Server 2012 R2 agregan la capacidad de evitar por completo que LSASS almacene contraseñas en texto sin cifrar.

Para evitar que WDigest se almacene en la memoria se agregó un parámetro DWORD32 llamado UseLogonCredential y un valor de 0 en la clave de registro HKEY_LOCAL_MACHINE \System\CurrentControlSet\Control\SecurityProviders\WDigest, mencionan los especialistas en seguridad en redes.

Si necesita deshabilitar completamente el método de autenticación WDigest, establezca el valor de la clave Negociar en 0 en la misma rama, recomiendan los expertos. La implementación de estas medidas en Windows 7, 8 and Windows Server 2008 R2/2012 requiere la instalación de una actualización específica (KB2871997).

MÉTODO 3: PROTECCIÓN LSA CONTRA LA CONEXIÓN DE MÓDULOS DE TERCEROS

Para los usuarios de sistemas Windows 8.1 y Windows Server 2012 R2 existe la posibilidad de incluir protección LSA, una medida de seguridad para la memoria LSA que evita la conexión a los procesos desprotegidos.

Para habilitar esta protección, los expertos en seguridad en redes recomiendan crear un parámetro RunAsPPL con un valor de 1 en la clave de registro HKEY_LOCAL_MACHINE \SYSTEM\CurrentControlSet\Control\LSA.

Después de aplicar este parámetro, el atacante no podrá acceder a la memoria LSA, por lo que Mimikatz solamente obtendrá en respuesta el comando erorsecurlsa::logonpassword.

MÉTODO 4: DESHABILITAR LM Y NTLM

El protocolo de autenticación LM heredado y el hash almacenado de LM asociado deben desactivarse mediante la Política de Grupo de Seguridad de Red. Los expertos en seguridad en redes no recomiendan guardar el valor de hash de LAN Manager en el próximo cambio de contraseña.

También debe dejar de usar al menos el protocolo NTLMv1 (esto se cambia en Configuración del equipo -> Políticas -> Configuración de Windows -> Configuración de seguridad -> Políticas locales -> Opciones de seguridad – Seguridad de red: Restringir NTLM) y, en algunos casos, NTLMv2.

MÉTODO 5: EVITAR EL USO DE CIFRADO REVERSIBLE

Los expertos en seguridad en redes deben prohibir estrictamente el almacenamiento de contraseñas de usuario en texto sin formato en Active Directory. Para evitar esta práctica debe inhabilitar la política de dominio Almacenar Contraseña usando cifrado reversible, que debe aplicar para todos los usuarios; diríjase a Configuración del Equipo -> Configuración de Windows -> Configuración de Seguridad -> Políticas de cuenta -> Política de Contraseña y establezca su valor en Deshabilitado.

MÉTODO 6: USO DEL GRUPO DE USUARIOS PROTEGIDOS

Windows Server 2012 R2 permite el uso de un grupo protegido especial para incrementar la seguridad de usuarios con altos privilegios. Estas cuentas están mejor protegidas contra los hackers, ya que los miembros de este grupo pueden autenticarse a través de Kerberos y otros servicios.

Este grupo puede incluir usuarios con cuentas de administrador para un dominio o servidor específico. Esta característica funciona en servidores y se ejecuta en Windows Server 2012 R2, mencionan los expertos en seguridad en redes.

MÉTODO 7: EVITAR EL USO DE CONTRASEÑAS ALMACENADAS

Otra medida recomendable es evitar que los usuarios del dominio guarden sus contraseñas en recursos compartidos de red en CreedManager. Para hacer esto, habilite la Política de Acceso a la Red y diríjase a Configuración del Equipo -> Configuración de Windows -> Configuración de Seguridad -> Políticas locales -> Opciones de Seguridad para evitar el almacenamiento de contraseñas.

En caso de aplicar esta medida, recuerde que también se les prohibirá a los usuarios el uso de contraseñas guardadas en los trabajos del programador.

MÉTODO 8: DESHABILITAR EL ALMACENAMIENTO EN CACHÉ DE CREDENCIALES

Una de las funciones de Mimikatz es obtener un hash de las contraseñas de los usuarios del sistema de la rama de registro HKEY_LOCAL_MACHINE \ SECURITY \ Cache, que almacena por defecto el hash de la contraseña de los últimos 10 registros en el sistema. Estos hash se utilizan para autorizar a los usuarios en el sistema si el controlador de dominio no está disponible.

Los expertos en seguridad en redes recomiendan deshabilitar esta función con la activación de la Política de Inicio de sesión Interactivo en Configuración del Equipo -> Configuración de Windows -> Política Local -> Opciones de seguridad, donde deberemos cambiar el valor de este parámetro a 0.

Si bien estos no son todos los métodos para proteger un sistema contra el uso de herramientas como Mimikatz, sí son algunas de las prácticas de seguridad en redes más funcionales, ayudando a miles de administradores a detener un sinnúmero de ataques a diario.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

¡CUIDADO! LOS HACKERS PUEDEN ESPIAR SUS CONVERSACIONES DE WHATSAPP SI HACE CLIC EN ESTA NOTIFICACIÓN DE RESPALDO

Especialistas en ciberseguridad reportan la detección de una campaña de phishing en la que los atacantes se hacen pasar por empleados de WhatsApp con la finalidad de engañar al usuario para que descargue e instale un troyano en su dispositivo.

Al parecer, los operadores de la campaña fingen enviar al usuario una copia de seguridad de sus conversaciones e historial de llamadas, por lo que es altamente probable que las víctimas potenciales caigan en la trampa.

En uno de los mensajes detectados, puede verse una línea de asunto mencionando “COPIA DE SEGURIDAD DE WHATSAPP *913071605”, aunque lo más probable es que todos los mensajes que forman parte de esta campaña usen esta táctica con todas las potenciales víctimas sabiendo que tal mensaje llamará la atención de cualquier usuario.

Los especialistas indican que para los usuarios podría ser difícil distinguir que el mensaje fue redactado por un grupo de hacking, ya que está bien redactado y no contiene faltas de ortografía graves, además de que usan una falsa plantilla de WhatsApp bien diseñada.

Por otra parte, el dominio desde donde fue enviado el mensaje es fácilmente identificable como una dirección ilegítima, aunque los actores de amenazas compensan esta desventaja con el hecho de un rápido proceso de infección que inicia apenas el usuario hace clic en el enlace malicioso recibido.

Al ser redirigido al sitio web malicioso, el usuario iniciará la descarga automática de un archivo ZIP donde se oculta el troyano, el cual se liberará al finalizar la instalación.

Como en cualquier otra estafa de phishing, se recomienda a los usuarios ignorar esta clase de mensajes y recordar siempre que las compañías tecnológicas, agencias gubernamentales y tiendas en línea nunca se acercan de esta forma al usuario ni envían archivos no solicitados, por lo que la prevención es la mejor forma de evitar un ataque.

Por otra parte, se recomienda a los usuarios que hayan interactuado con este correo electrónico realizar un escaneo intensivo de sus sistemas en busca de cualquier indicador de compromiso, además de mantener sus soluciones antivirus instaladas a las versiones más recientes con el fin de mantenerse protegidos ante la eventual ejecución del archivo malicioso.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

2 VULNERABILIDADES CRÍTICAS EN PLUGIN NINJA FORMS PERMITEN HACKEAR MILLONES DE SITIOS WEB WORDPRESS

Especialistas en ciberseguridad notificaron a WordPress la detección de dos vulnerabilidades en el popular plugin Ninja Forms. Acorde al reporte, la explotación exitosa de las fallas podría permitir a los hackers maliciosos extraer información confidencial y enviar emails de phishing desde sitios web comprometidos.

El reporte, presentado por Wordfence, menciona que la falla en este plugin con más de un millón de instalaciones activas existe debido a que su principal función para la creación de formas se basa en una implementación insegura del mecanismo que verifica los permisos de un usuario.

Esto quiere decir que, en lugar de garantizar que un usuario que había iniciado sesión tuviera los permisos adecuados para realizar determinadas acciones, Ninja Forms solamente verifica si el usuario ha iniciado sesión o no.

La primera falla, descrita como un error de exportación de envío masivo, permitiría a cualquier usuario que haya iniciado sesión exportar todo lo que se haya enviado alguna vez a uno de los formularios del sitio, sin importar su nivel de privilegios.

Por otra parte, la explotación del segundo error permitía a cualquier usuario enviar un email desde un sitio de WordPress vulnerable a cualquier dirección email. El reporte agrega que las fallas podrían ser fácilmente explotadas con el fin de desplegar una ambiciosa campaña de phishing para engañar a miles de usuarios desprevenidos y forzarlos para realizar acciones maliciosas.

Los investigadores reportaron las vulnerabilidades a Ninja Forms a inicios de agosto y apegándose a los lineamientos establecidos en la comunidad de la ciberseguridad. Los desarrolladores del plugin vulnerable reconocieron los problemas de inmediato y emitieron un parche de seguridad, lanzado junto con Ninja Forms v3.5.8.

Se solicita encarecidamente a los usuarios de versiones comprometidas del plugin instalar las actualizaciones lo más pronto posible. Cabe mencionar que por el momento no se han detectado intentos de explotación activa de estas fallas, aunque los usuarios no deben ignorar los reportes y las actualizaciones.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

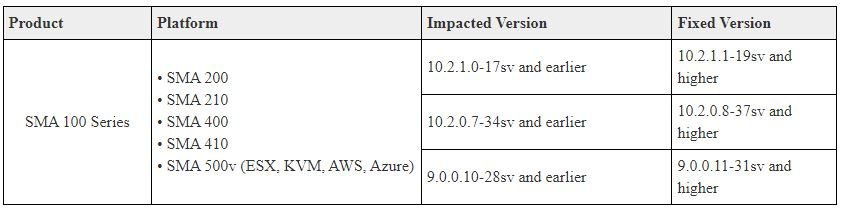

VULNERABILIDAD CRÍTICA EN PRODUCTOS SONICWALL SECURE MOBILE ACCESS (SMA) 100 PERMITE A LOS HACKERS NO AUTENTICADOS OBTENER ACCESO DE ADMINISTRADOR DE FORMA REMOTA

Los equipos de seguridad de SonicWall anunciaron el lanzamiento de parches para corregir una falla de seguridad crítica que reside en varios productos Secure Mobile Access (SMA) Series 100. Según el reporte, la explotación exitosa de la falla permitiría a los actores de amenazas obtener acceso de administrador de forma remota. La vulnerabilidad fue identificada como CVE-2021-20034 y existe en dispositivos SMA 200, 210, 400, 410 y 500v.

Por el momento no se conocen soluciones alternativas para mitigar el riesgo de explotación, por lo que los expertos de SonicWall recomiendan encarecidamente a los usuarios de dispositivos afectados actualizar a la brevedad.

Al parecer, la explotación exitosa de la falla permitiría a un atacante eliminar archivos arbitrarios de los SMA comprometidos, todo con el fin de reiniciar los dispositivos a su configuración de fábrica y desplegar ataques posteriores de forma sustancialmente más fácil. Los investigadores señalan que la falla existe debido a una limitación adecuada de la ruta de un archivo restringido.

La compañía solicitó a sus clientes acceder a su plataforma en línea (MySonicWall.com) para aplicar la actualización de firmware correspondiente. SonicWall asegura que hasta el momento no se habían detectado intentos de explotación activa.

Es importante que los administradores implementen estos parches a la brevedad, ya que en oportunidades anteriores diversos grupos de actores de amenazas han atacado instancias SonicWall vulnerables con el fin de infectarlas con ransomware. Hace unos meses, el grupo de hacking identificado como UNC2447 logró explotar la falla día cero CVE-2021-20016 para desplegar la variante de ransomware conocida como FiveHands.

Las actualizaciones para abordar esta vulnerabilidad fueron emitidas en febrero de 2021, aunque los atacantes tuvieron tiempo suficiente para desplegar decenas de infecciones, detectadas principalmente en Norteamérica y Europa. Fue esta misma falla la que otro grupo explotó a inicios de 2021 durante una campaña especialmente dirigida a un reducido grupo de organizaciones privadas.

SonicWall reveló recientemente que sus productos son utilizados por más de 500,000 clientes comerciales en más de 200 países y territorios en todo el mundo, por lo que una campaña de explotación cuenta con el potencial de poner en riesgo operaciones críticas en casi cualquier sector comercial e industrial.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).