Month: November 2020

27 MILLION TEXAS DRIVERS’ LICENSE NUMBERS WERE LEAKED, IN ADDITION TO NAMES, DATES OF BIRTH, ADDRESSES, AND VEHICLE REGISTRATION. CHECK IF YOU’RE ON THE LIST

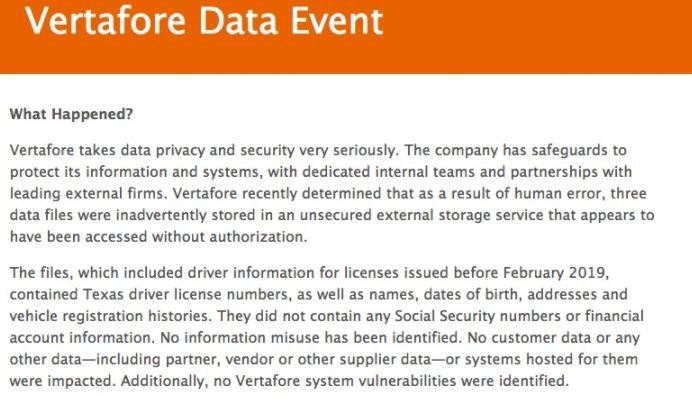

Insurance software provider Vertafore revealed that it was the victim of a data breach after a third party gained access to its networks, exposing information from nearly 28 million Texas-based drivers. The leak would have occurred between 11 March and 1 August and was the result of a human error resulting in the storage of this information in uninsured services.

The company mentions that the files were removed from this unsafe system, although subsequent investigations revealed that a third party managed to access this information. Vertafore mentions that the files exposed contained driver’s license information issued before February 2019.

Among the records above are details such as driver’s license numbers, full names, and dates of birth, addresses and vehicle registration histories. Users’ financial information and social security numbers have not been compromised during the incident.

Authorities are already aware of the incident, including the Texas Attorney General, the State Department of Public Safety, and representatives of federal agencies.

While authorities continue to investigate the incident, affected drivers are being notified of the exposure of information. Vertafore is working with prominent members of the cybersecurity community, although so far there is no information indicating that this data has been used for malicious purposes: “Although no evidence of malicious behavior has been found, Vertafore offers affected drivers one year of free credit monitoring and identity protection services,” the company’s statement said.

Texas drivers are not the only ones who have been affected by a recent data breach. Thousands of drivers in New South Wales, Australia, experienced multiple personal details after the security of an Amazon Web Services (AWS) deployment was compromised.

NEW DEFAULT APP ON ANDROID SMARTPHONES WILL ALLOW BANKS TO LOCK YOUR PHONE IF YOU DON’T MAKE YOUR PAYMENTS ON TIME

Mobile users are increasingly turning to the use of apps to pay for their telephony, pay TV, streaming platforms and even credit fees. Still, many users may fall behind on their monthly payments, which have some consequences depending on the service to be paid.

While companies like Verizon offer users additional deadlines to cover their debts, other companies like Samsung India restrict multiple functionalities on delinquent users’ devices, a practice Google would be looking to replicate.

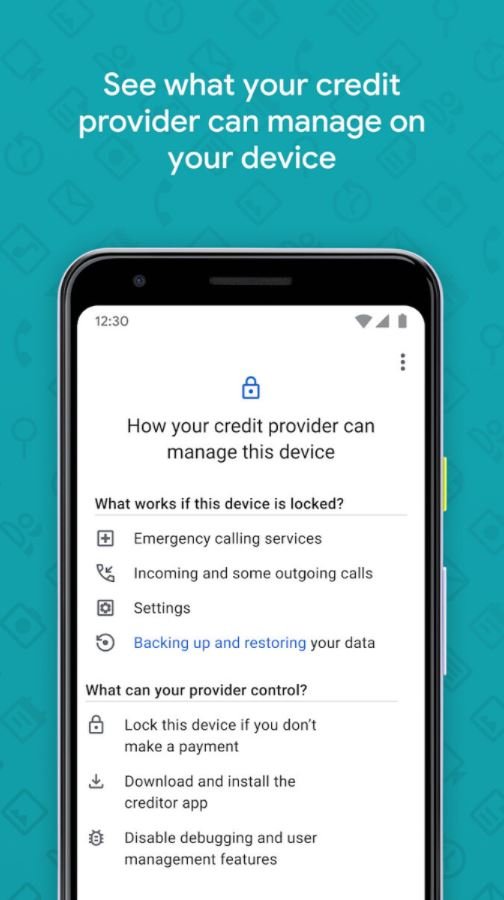

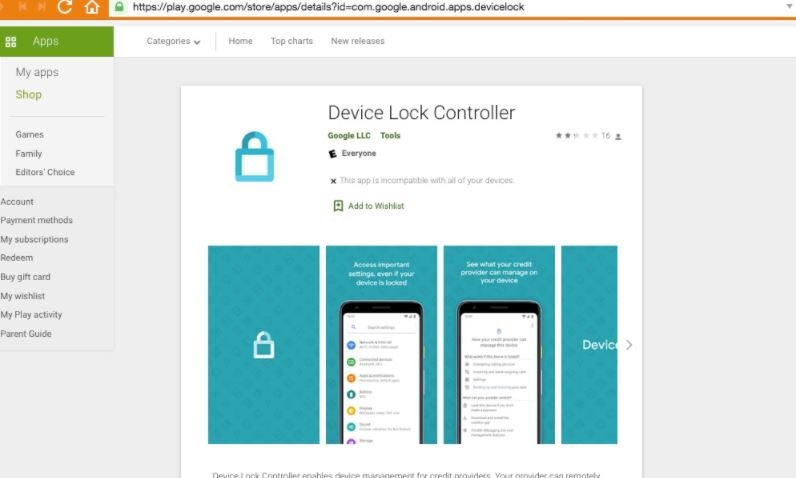

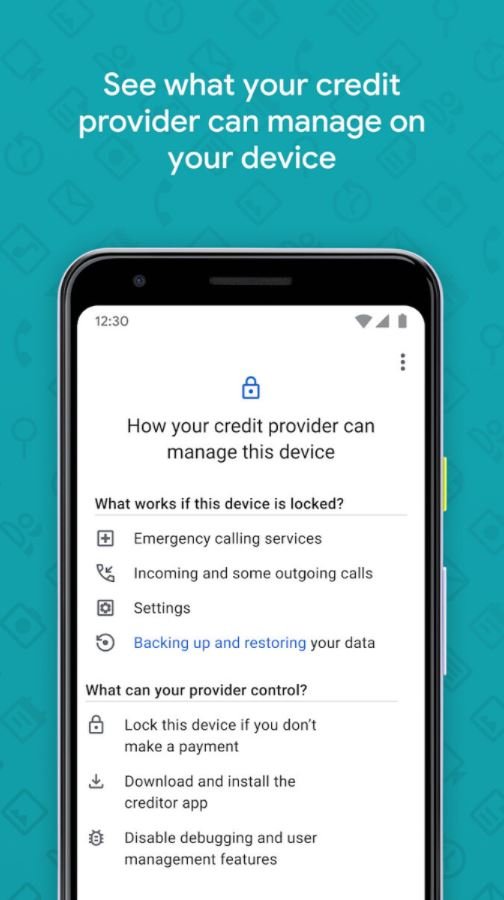

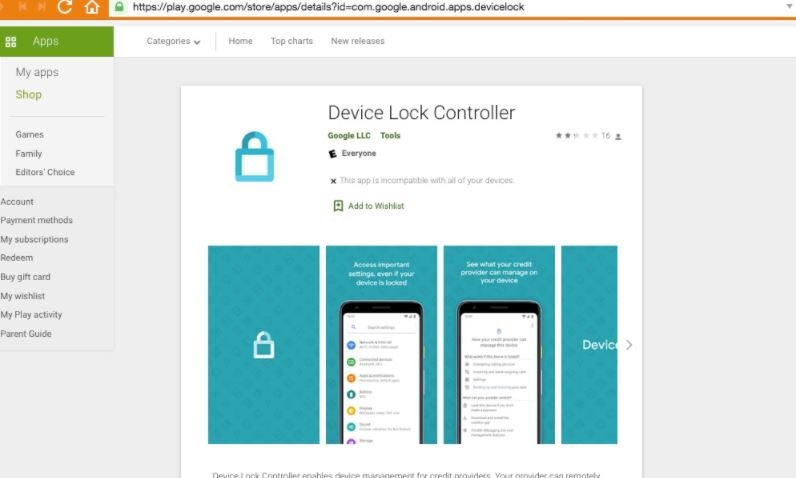

XDA experts recently released an analysis performed on “Device Lock Controller”, an app available on Google Play that would allow credit providers to manage devices remotely. In other words, your smartphone may be subject to restrictions on its functions if it does not cover your payments on time; features such as emergency calls or access to device settings would remain available.

The app uses the Android DeviceAdminService API to remotely control device functionality. Companies that deliver mobile devices to their employees resort to using this API, which is included by default and impossible to remove. Credit providers (banks, department stores, and other companies) can preload Google’s Device Lock Controller app before delivering a device to their customers, and if that customer is unused, the device will be remotely locked.

Device Lock Controller does not appear if you are searched in the Play Store; however, it is clear that this app was developed by Google. Obviously this has been a practice questioned by members of the cybersecurity community, considering it too invasive a tool. Regardless of the considerable investments of credit companies, mobile devices are too important a resource for people, so blocking them to avoid late payments is otherwise questionable. While users might still be able to make calls, all other features on their computer would be blocked.

SE FILTRARON 27 MILLONES DE NÚMEROS DE LICENCIAS DE CONDUCIR DE TEXAS, ADEMÁS DE NOMBRES, FECHAS DE NACIMIENTO, DIRECCIONES Y REGISTRO DE VEHÍCULOS. COMPRUEBA SI ESTÁS EN LA LISTA

La compañía proveedora de software para aseguradoras Vertafore reveló que fue víctima de una brecha de datos luego de que un tercero lograra acceder a sus redes, exponiendo la información de casi 28 millones de conductores radicados en Texas. La filtración habría ocurrido entre el 11 de marzo y el 1 de agosto y fue resultado de un error humano que derivó en el almacenamiento de esta información en servicios no asegurados.

La compañía menciona que los archivos se eliminaron de este sistema inseguro, aunque las investigaciones posteriores revelaron que un tercero logró acceder a esta información. Vertafore menciona que los archivos expuestos contenían información de licencias de conducir emitidas antes de febrero de 2019.

Entre los registros expuestos destacan detalles como números de licencia de conducir, nombres completos, fechas de nacimiento, direcciones e historiales de registro de los vehículos. La información financiera y los números de seguridad social de los usuarios no se han visto comprometidos durante el incidente.

Las autoridades ya están al tanto del incidente, incluyendo al Fiscal General de Texas, el Departamento Estatal de Seguridad Pública y los representantes de las agencias federales.

Mientras las autoridades siguen investigando el incidente, los conductores afectados están siendo notificados sobre la exposición de información. Vertafore está trabajando con miembros destacados de la comunidad de la ciberseguridad, aunque hasta el momento no hay información que indique que estos datos hayan sido usados con fines maliciosos: “Aunque no se ha encontrado evidencia de conducta maliciosa, Vertafore ofrece a los conductores afectados un año de monitoreo de crédito gratuito y servicios de protección de identidad”, mencionó el comunicado de la compañía.

Los conductores de Texas no son los únicos que han sido afectados por una reciente brecha de datos. Miles de conductores en Nueva Gales del Sur, Australia, sufrieron la exposición de múltiples detalles personales luego de que se comprometiera la seguridad de una implementación de Amazon Web Services (AWS)

La compañía proveedora de software para aseguradoras Vertafore reveló que fue víctima de una brecha de datos luego de que un tercero lograra acceder a sus redes, exponiendo la información de casi 28 millones de conductores radicados en Texas. La filtración habría ocurrido entre el 11 de marzo y el 1 de agosto y fue resultado de un error humano que derivó en el almacenamiento de esta información en servicios no asegurados.

La compañía menciona que los archivos se eliminaron de este sistema inseguro, aunque las investigaciones posteriores revelaron que un tercero logró acceder a esta información. Vertafore menciona que los archivos expuestos contenían información de licencias de conducir emitidas antes de febrero de 2019.

Entre los registros expuestos destacan detalles como números de licencia de conducir, nombres completos, fechas de nacimiento, direcciones e historiales de registro de los vehículos. La información financiera y los números de seguridad social de los usuarios no se han visto comprometidos durante el incidente.

Las autoridades ya están al tanto del incidente, incluyendo al Fiscal General de Texas, el Departamento Estatal de Seguridad Pública y los representantes de las agencias federales.

Mientras las autoridades siguen investigando el incidente, los conductores afectados están siendo notificados sobre la exposición de información. Vertafore está trabajando con miembros destacados de la comunidad de la ciberseguridad, aunque hasta el momento no hay información que indique que estos datos hayan sido usados con fines maliciosos: “Aunque no se ha encontrado evidencia de conducta maliciosa, Vertafore ofrece a los conductores afectados un año de monitoreo de crédito gratuito y servicios de protección de identidad”, mencionó el comunicado de la compañía.

Los conductores de Texas no son los únicos que han sido afectados por una reciente brecha de datos. Miles de conductores en Nueva Gales del Sur, Australia, sufrieron la exposición de múltiples detalles personales luego de que se comprometiera la seguridad de una implementación de Amazon Web Services (AWS).

NUEVA APLICACIÓN PREDETERMINADA EN SMARTPHONES ANDROID PERMITIRÁ A LOS BANCOS BLOQUEAR SU TELÉFONO SI NO REALIZA SUS PAGOS A TIEMPO

Los usuarios de dispositivos móviles recurren cada vez más al uso de apps para pagar sus servicios de telefonía, televisión de paga, plataformas de streaming e incluso cuotas crediticias. Aún así, muchos usuarios pueden llegar a atrasarse en sus pagos mensuales, lo que genera algunas consecuencias dependiendo del servicio a pagar.

Mientras compañías como Verizon ofrecen a los usuarios plazos adicionales para cubrir sus deudas, otras empresas como Samsung India restringen múltiples funcionalidades en los dispositivos de los usuarios morosos, una práctica que Google estaría buscando replicar.

Recientemente los expertos de XDA publicaron un análisis realizado a “Device Lock Controller”, una app disponible en Google Play que permitiría a los proveedores de crédito la administración de dispositivos de forma remota. En otras palabras, su smartphone podría ser objeto de restricciones en sus funciones si no cubre sus pagos a tiempo; funciones como las llamadas de emergencia o el acceso a las configuraciones de los dispositivos permanecerían disponibles.

La aplicación utiliza la API DeviceAdminService de Android para controlar de forma remota la funcionalidad del dispositivo. Las compañías que entregan dispositivos móviles a sus empleados recurren al uso de esta API, que se incluye de forma predeterminada y es imposible de remover. Los proveedores de crédito (bancos, tiendas departamentales y otras compañías) puede precargar la aplicación Device Lock Controller de Google antes de entregar un dispositivo a sus clientes, y si ese cliente no puede realizar un pago, el dispositivo será bloqueado de forma remota.

Device Lock Controller no aparece si se le busca en Play Store, no obstante, es claro que esta app fue desarrollada por Google. Obviamente esta ha sido una práctica cuestionada por los miembros de la comunidad de la ciberseguridad, considerándola una herramienta demasiado invasiva. Sin importar las considerables inversiones de las compañías de crédito, los dispositivos móviles son un recurso demasiado importante para las personas, por lo que bloquearlos para evitar atrasos en los pagos es algo por demás cuestionable. Si bien los usuarios aún podrían realizar llamadas, todas las demás funciones de su equipo se verían bloqueadas.

EN VENTA DATOS PERSONALES DE 350 MIL PACIENTES DE COVID-19 DE MÉXICO, PERÚ, COLOMBIA Y ARGENTINA. A LAS EMPRESAS DE DESINFECCIÓN O SEGUROS MÉDICOS LE INTERESARÁ ESTA BASE DE DATOS

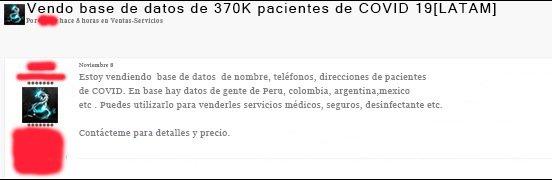

Los especialistas de una firma de ciberseguridad afirman haber encontrado a un ciberdelincuente vendiendo una base de datos de personas que han padecido COVID-19. La pandemia por la enfermedad de coronavirus (COVID-19) comenzó en el mes de marzo de 2020, acumulando más de 5 millones de casos en América Latina. Muchos hospitales, ya sean públicos o clínicas privadas almacenan la información de los pacientes de COVID-19.

¿Pero estos hospitales o clínicas están haciendo lo suficiente para proteger datos de los pacientes en medio de pandemia?

Según la investigación de expertos de ciberseguridad del Instituto Internacional de Seguridad cibernética, el hacker está vendiendo 350 mil registros, incluyendo nombres completos, teléfonos y direcciones de personas que han contraído el virus. Los incidentes de brecha de seguridad sin duda son muestra de lo vulnerable que son los sistemas informáticos, recordando las más de 80 empresas de salud que han sido víctimas recientes de estas amenazas en América Latina.

El delincuente cibernético afirma que la base de datos contiene información de pacientes en México, Perú, Colombia y Argentina. Una alerta técnica de ciberseguridad emitida en conjunto por cuatro agencias federales, incluidos el Departamento del Tesoro y el FBI, menciona que este año se ha detectado un nuevo incremento en los esfuerzos de hacking contra hospitales desplegados por el gobierno ruso después de un periodo de casi nula actividad. Gran parte de los datos identificados por expertos de ciberseguridad están disponibles públicamente, y casi todos los ciberdelincuentes compran y venden regularmente en plataformas de dark web.

Pero el hecho de que se encontraron 350,000 registros personales confidenciales a la venta a granel subraya la facilidad con que los delincuentes y adversarios extranjeros pueden utilizar esta información para encontrar vulnerabilidades o estafar a los clientes de hospitales o clínicas, como ha mencionado el FBI en repetidas ocasiones. Rusia lo ha hecho recientemente, desplegando ataques de ransomware sobre hospitales y después publicando datos de los pacientes.

Por otra parte, una tendencia inquietante entre los vendedores de seguros es ponerse en contacto con pacientes con COVID-19 poco después de que se recuperan de la enfermedad, lo que ha generado grandes preocupaciones sobre la violación de la privacidad y la filtración de datos médicos desde los hospitales o instituciones gubernamentales. Los expertos en ciberseguridad han destacado sus preocupaciones ante diferentes clínicas médicas que tratan a pacientes con COVID-19, así como instituciones gubernamentales que gestionan datos relacionados con pacientes afectados por el coronavirus.

Liliana Hernández (nombre cambiado), residente de Ciudad de México, dio positivo por COVID-19. Poco después recibió la llamada de una empresa que ofrecía servicios de desinfección en su casa. Al principio, asumió que era una agencia del gobierno, pero más tarde descubrió que era una empresa privada. Al preguntar cómo consiguieron su número, Liliana no obtuvo respuesta. Otras dos personas que sufrieron COVID-19 en agosto de 2020 también recibieron llamadas de agentes de seguros ofreciendo servicios personalizados.

La pregunta es: ¿Cómo obtuvieron los vendedores los datos de los pacientes?

Los especialistas en ciberseguridad que detectaron este material señalan la facilidad con la que los hackers pueden acceder a estos datos: “Una enorme cantidad de datos de pacientes de hospitales o clínicas están disponible para los ciberdelincuentes y adversarios extranjeros; en las manos equivocadas, esta información se puede utilizar para robar millones de cuentas bancarias y estafar a millones de usuarios a través de las redes sociales, phishing y estafas de mensajes de texto y llamadas telefónicas”.

Los datos parecen ser de los clientes, por lo que los investigadores deducen que el hacker pudo robar estos datos comprometiendo algún servidor de hospital o bien perteneciente a los proveedores de las empresas o clínicas afectadas, así como pueden ser de los departamentos gubernamentales a cargo de la salud pública en estos países. Este año, la Secretaría de Salud también se metió en muchos problemas cuando un grupo de hackers logró hackear su Portal de Adquisiciones.

Al monitorear los foros de dark web en busca de información sobre esta clase de amenazas, los expertos de iicybersecurity encontraron al hacker autonombrado “DragonLi”, quien estaba ofreciendo los datos e incluso ofrecía una muestra para que los compradores pudieran validar su autenticidad. Este hacker tiene buena reputación en foros de dark web y por eso puede ser ciertos que estas bases datos sean reales. Los expertos en ciberseguridad utilizaron identidades ficticias para obtener más información del hacker, incluyendo los detalles de una billetera en línea de Bitcoin para cobrar el pago por sus servicios.

Los expertos en ciberseguridad de IICS mencionan que las billeteras de Bitcoin, implementaciones de almacenamiento virtual para la criptomoneda más utilizada, muestran públicamente las transacciones realizadas pero no las identidades de los usuarios. Según los expertos, las empresas de salud pueden trabajar en conjunto con las agencias gubernamentales para rastrear los pagos a esta billetera. La misma billetera seguramente está relacionada con otras estafas e incidentes de hacking.

La amplia disponibilidad de datos no es una problemática nueva, pero la idea de que una base de datos tan grande esté a la venta durante la pandemia, cuando todo el mundo depende del pago móvil y en línea, enfatiza lo fácil que sería para los agentes de amenazas causar serios problemas. Los expertos en ciberseguridad dijeron que el hacker no ha mencionado el precio ya que primero quiere validar que el comprador no sea un agente encubierto o un miembro de la comunidad de la ciberseguridad.

Los datos a la venta permitirían a los delincuentes cibernéticos atacar a los usuarios cuya información está disponible en la base de datos, y algunos de los clientes que estén utilizando estos servicios podrían verse afectados, incluyendo a los clientes empresariales.

Nadie tiene certeza sobre la autenticidad de la publicación encontrada en dark web, pero los investigadores han intentado contactar la empresas y gobiernos para confirmar la autenticidad de los datos filtrados aunque no hemos recibido respuesta.https://www.youtube.com/embed/waET-RsOakM?feature=oembed

En México y otros países de Latinoamérica, muchas personas han sufrido estafas telefónicas, generando pérdidas millonarias. Estas personas incluso han conformado un grupo de Facebook para demandar a las empresas y muchas de estas personas han afirmado que los estafadores también tienen los detalles de los clientes cuando llaman, fingiendo operar como el call center de una institución gubernamental real como se muestra en el video.

Nuestra investigación sigue en curso, por lo que los pacientes de COVID-19 deberán permanecer al tanto de las próximas actualizaciones en esta nota.

RESIDENT EVIL” & “STREET FIGHTER” GAMING COMPANY HACKED

Videogame developing company Capcom has disclosed a recent security breach that could have affected its internal systems as hackers could have accessed them. The Japanese company has developed several well-known titles such as “Street Fighter” or “Resident Evil”.

Trough a press release, the company stated that some of its internal networks started showing abnormal activity since early hours of last Monday.

After detecting the malicious activity, the company shut down some of its systems. However, it seems the attack has not affected players’ online access to the firm’s video games and other online platforms. On the other hand, Capcom has stated that there is no evidence that a threat actor had accessed customers’ confidential data.

Nonetheless, cybersecurity specialists say Capcom users should remain worried about their confidential data: “If you have ever shared financial details with the videogame company, yo might assume that those details could be in the hands of threat actors”, a security report mentioned. Besides, Capcom may be storing other customer’s data, so financial details are not the only potentially exposed information.

Some reports suggest that, in fact, there was a data breach involving Capcom’s clients. Last month, cybersecurity specialists reported that Ubisoft and Crytek, two other videogame companies, suffered a cybersecurity breach due to a ransomware attack that exposed its data through dark web forums. Some experts suggest these data extracted using the Maze ransomware variant in an attack perpetrated by hackers from Egregor.

If Capcom has been hit by the Egregor ransomware group, there are chances are they had been directed to a darknet website operated by the hackers, demanding a cryptocurrency payment in exchange for a decryption key and the promise that stolen data will not be leaked publicly.

THREE ZERO-DAY VULNERABILITIES CAN BE USED IN IOS 14.2 AND EARLIER VERSIONS TO SPY ON YOUR IPHONE. UPDATE NOW

Apple‘s security teams announced the fix for three zero-day vulnerabilities in the iOS system, which have been actively exploited and affect iPhone, iPad, and iPod devices: “We are aware of reports about an exploit for this issue in real-world scenarios,” the company’s security alert mentions.

On vulnerable devices, the flaws affect all versions of iPhone after 6S, seventh generation iPod touch, iPad Air 2 and later, in addition to iPad mini 4 and later. The flaws were fixed by Apple with the release of iOS 14.2, the latest stable version of the mobile operating system.

The first flaw, tracked as CVE-2020-27930, is a remote code execution (RCE) error triggered by a memory corruption issue when processing a source created for malicious purposes using the FontParser library. The second zero-day flaw is a kernel memory leak tracked as CVE-2020-27950 and caused by a memory initialization issue that allows malicious applications to access kernel memory.

Finally, the third is a kernel privilege escalation flaw (CVE-2020-27932) caused by a type confusion issue that makes it possible for malicious applications to execute arbitrary code with kernel privileges. Project Zero, Google’s vulnerability search team was in charge of these reports, notifying Apple in a timely way.

In addition to these critical flaws, Project Zero reported four other vulnerabilities that were fixed over the past two weeks. Google fixed two actively exploited Chrome zero-day flaws, including a stack buffer overflow flaw in the Android user interface.

NEW PHISHING SCAM OFFERS A JOB AT MARVEL’S AVENGERS. DON’T TRY TO BE A SUPERHERO BY OPENING THIS EMAIL

Crystal Dynamics, developer of the video game Marvel’s Avengers, has released an alert regarding a fraudulent campaign asking users to submit their information for a fake vacancy in the studio. In addition to the superhero game, Crystal Dynamics is also in charge of the popular Tomb Raider franchise; because their video games are considerably successful, experts believe the company becomes a constant target of threat actors.

It has recently been reported to detect multiple scams that, while not generating million-dollar losses, are constantly presented to users. An example of this is the popular video game Fall Guys, whose developers had to warn about a fake mobile version that was only intended to deceive interested users.

In its security alert, the company mentions that attackers are using a phishing campaign in which they pretended to be Crystal Dynamics’ personnel, offering people jobs that don’t actually exist. Scammers ask people interested in this fraudulent offer to install apps like Telegram to arrange a job interview.

In fact, what criminals are looking for is for users to share their confidential information, including full names, email addresses, phone numbers and even financial information and social security numbers.

Through a tweet, the company shared a link to a Federal Trade Commission (FTC) website where users can find all the information needed to prevent these scams. It should be remembered that criminals often usurp the image of popular companies like Netflix or Amazon to deceive users. With the right information, scammers can access things like people’s bank accounts. To avoid these risks, people need to know who they are giving their information to and protect their accounts through multi-factor authentication methods.

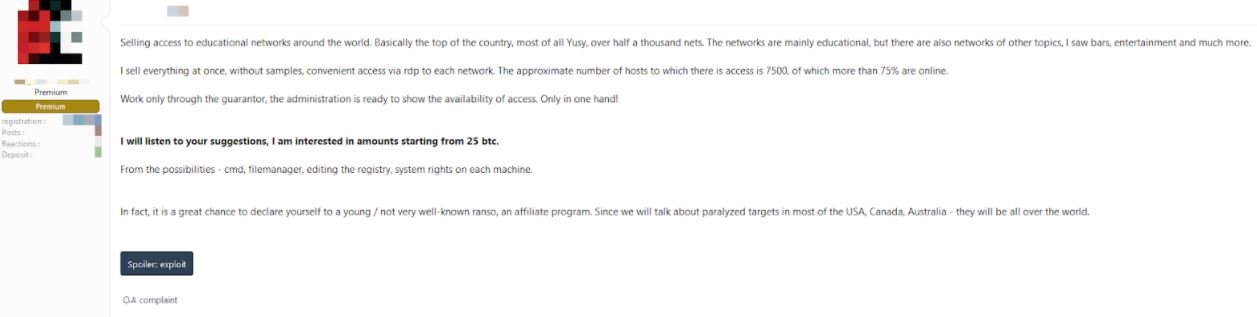

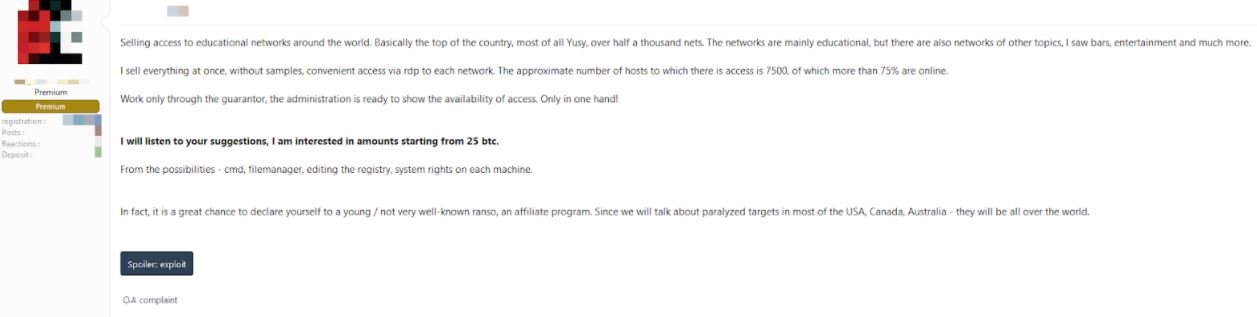

ACCESS TO THE NETWORKS OF 7500 UNIVERSITIES AND ACADEMIES FOR SALE BY 75 BITCOIN

A group of malicious hackers is selling access to the networks of nearly 7500 organizations through various Russian-speaking dark web forums. Most affected organizations provide education services, but also include access to entertainment companies, the bar industry, among others. All of these deployments are vulnerable to Remote Desktop Protocol (RDP) attacks.

Access is sold through an auction, with an initial offer from 25 Bitcoin (approximately $330k USD). Interested parties can also buy all the accesses without entering the auction in exchange for 75 Bitcoin (almost one million USD).

Search for affected devices

It is difficult to know how many targets can fall victim to an RDP attack, although it is possible to know an approximate number using the Shodan IoT finder. An analysis by Cybernews yielded alarming results:

Millions of devices are open to the public, although this does not mean that all of them are vulnerable to RDP attacks, since some machines may have all their updates installed. Still, a significantly high percentage of the devices analyzed could be subject to these attacks.

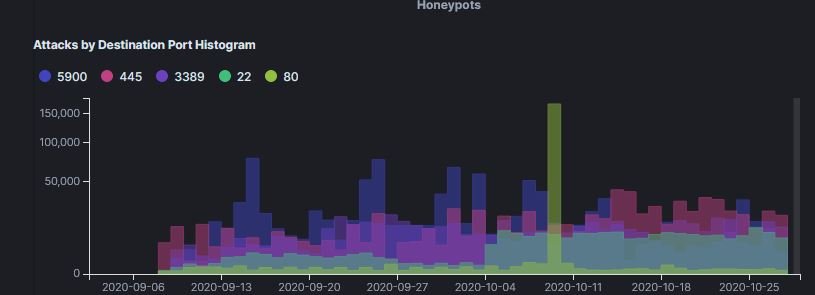

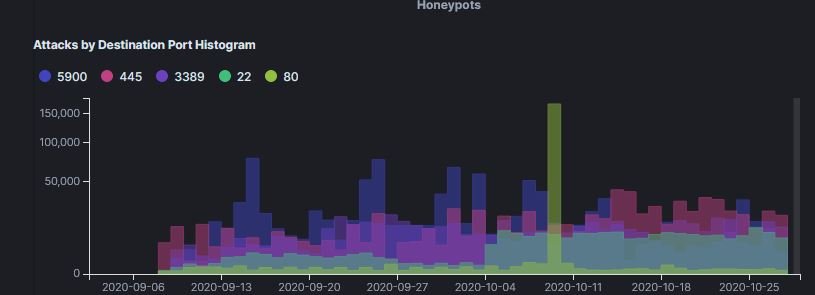

Using a technique known as honeypot, researchers were able to detect how often threat actors exploit RDP vulnerabilities, collecting evidence of more than 440,000 security incidents within seven weeks.

Port 3389 represents the RDP protocol, placing it among the 3 most attacked ports during the investigation. Ports 5900 (VNC) and 445 (SMB) are also popular attack vectors among the cybercriminal community, usually exploited for initial access to corporate networks.

The role of organizations in combating RDP attacks

There are many factors related to the increase of these attacks, although the main factor is the excessive way in which ransomware groups and other security threats have increased their presence. On the other hand, although installing security patches is one of the main methods for correcting these attacks, this practice has not become widespread in organizations, which continue to operate without security patches even for years.

An essential part of combating these attacks is up to organizations, so it’s worth remembering these simple tips that will help system administrators prevent these scenarios:

- Patch detected vulnerabilities

- Check if your machines have RDP ports exposed or not up-to-date

- Keep your networks and devices protected with a highly reliable firewall and antivirus solutions

Finding these available accesses in hacking forums is really common, so organizations need to start taking these risks seriously.

10 STEPS TO DELETE YOUR DIGITAL DATA FROM INTERNET COMPLETELY

Anyone who frequently using email or social media platforms has left behind a considerable trace, which has become undesirable considering the number of companies, individuals and even threat actors interested in collecting any record that may be useful to them, even for malicious purposes.

That is why users should take into account the existence of various methods to delete their records on the Internet, which will allow them to keep a digital history in condition. Below are some recommendations to phase out your Internet history, which will also allow you to keep space available for new information.

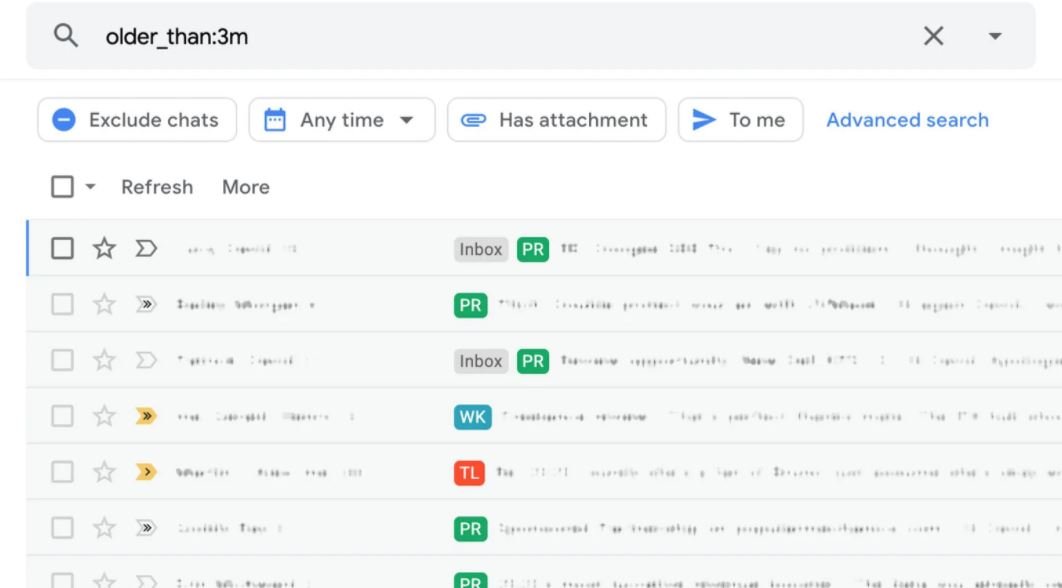

RELEASE SPACE IN YOUR EMAIL ACCOUNT

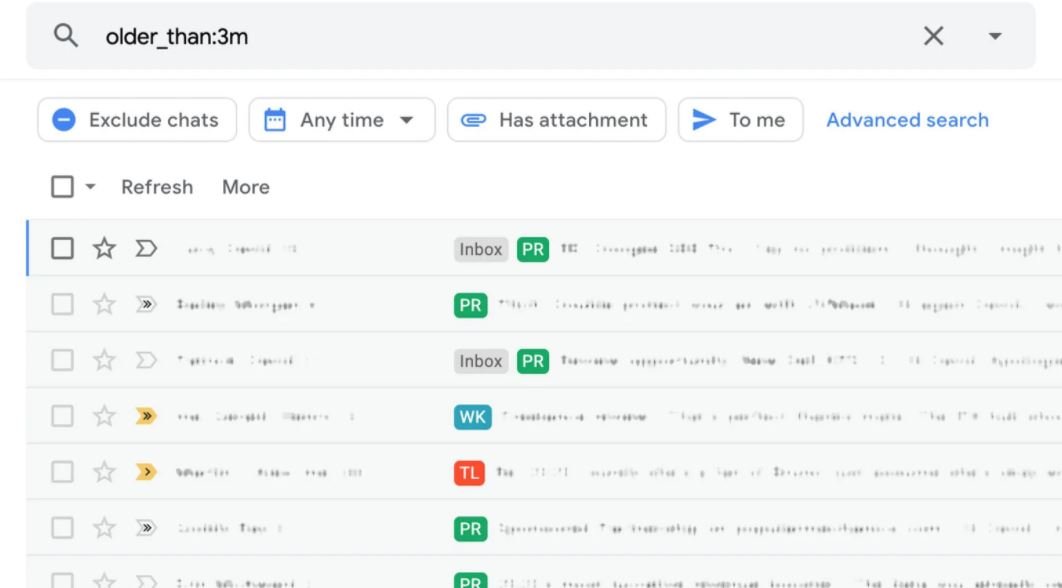

Although email platforms offer so much storage space that users don’t consider deleting their oldest records, it’s important to take this recommendation into account. The process for cleaning old emails depends entirely on the service used. For Gmail users, it’s important to remember that there is no automatic deletion mechanism, so you’ll need to do it manually and regularly.

In the search field, Gmail users can enter the term “old_than:” followed by a specific date. It is best to use the search parameter “old_than: 1y”, which will search for any message received more than a year ago, allowing users to discard older messages. In case users want to do an even more specific search, they can combine this search parameter with other terms. For example, searching “old_than: 1y is: unimportant” will yield all messages identified as low priority.

For Outlook users, this platform does not have search tools like Gmail, although there is the Filter option, available at the top of any folder. By entering that menu, users will be able to sort their emails ascending to immediately find their oldest messages and delete them easily.

OLD INFORMATION ON SOCIAL MEDIA

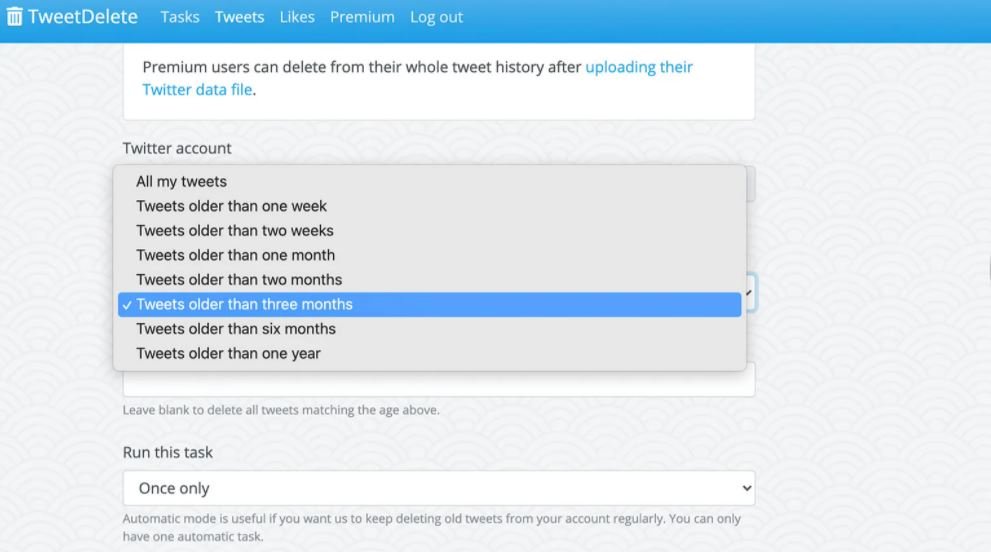

Surely every Twitter user would like to delete some old posts, which is possible using the tools included in the platform. This social platform also has an option to download all your tweets before deleting your account, so the user can keep a record of their activity.

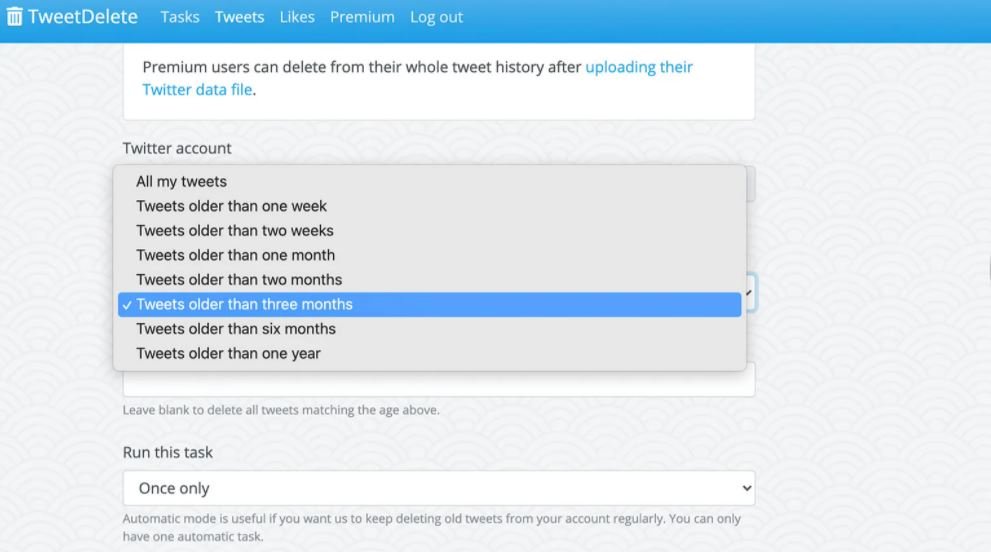

Although there are multiple tools available for automatic deletion of records on Twitter, cybersecurity specialists highlight TweetDelete and Tweet Deleter, which are based on deleting tweets that reach a certain date. It should be mentioned that both applications have a free version and a paid version that does not go over $15 USD.

For iOS and Android mobile systems, there are also tool to debug the content of users’ Twitter and Facebook accounts; Jumbo allows us to delete old messages on these platforms after a certain time. Although they also have a limited free version, Jumbo’s full features are available for $9 per month.

If you want to delete old messages without using these tools, you can also do so manually. For your posts, you may want to use only tools like Facebook or Instagram stories, which are automatically deleted after 24 hours.

ONLINE FILE STORAGE

Constantly deleting files stored in the cloud that are no longer useful will help keep intruders away from their sensitive information, as well as reduce online storage costs for businesses and individuals. While there aren’t many options for deleting files automatically, there are ways to make this job easier.

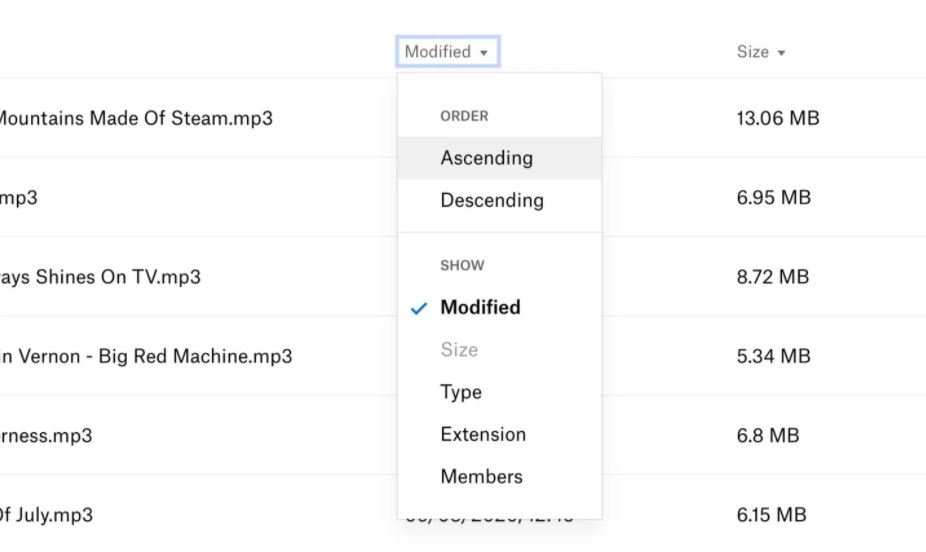

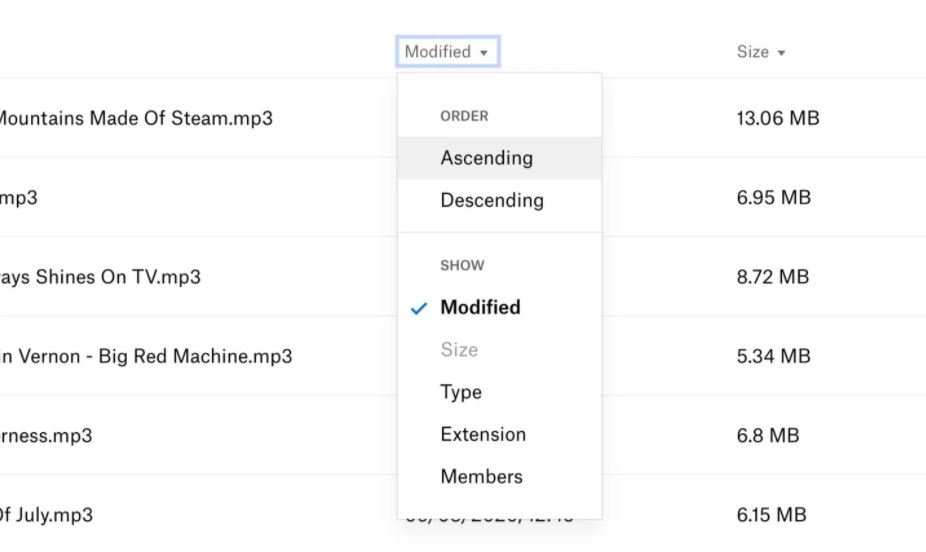

Dropbox is one of the most popular storage platforms, and it’s important for users to maintain constant debugging. Users can select the header of the “Modified” column and select “Ascending” to see the files that have been un modified for the longest time. This will help users remove users from getting rid of files that only take up meaningless space.

Because it’s Google Drive, users might look for the header of the Last Modified column. Then click this header to toggle between viewing a list of recently changed files or recently changed files. You can also run a search like “Before: 2020-01-01” in the main Google Drive search box to find files that were last modified before a specific date (change the date if necessary). Use the Ctrl key while holding down to select multiple files at once, and then use the Trash icon to delete them.

Other popular platforms like iCloud and OneDrive have similar options, so users won’t have any trouble getting rid of their old records.

INTERNET USE AND ACTIVITY RECORDS

Although Google has implemented some changes to its data collection policy, Google continues to exercise leadership in this practice. Security specialists consider that other companies like Apple and Microsoft do not require these tools because they do not collect as much user information as Google.

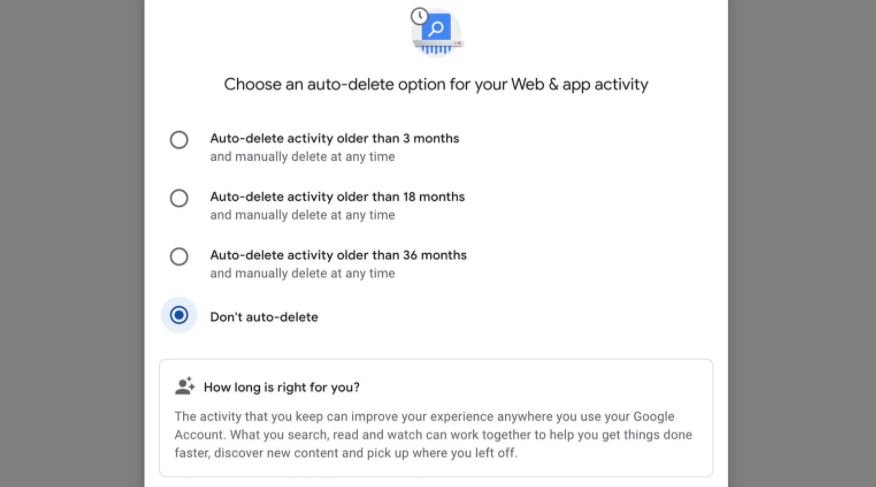

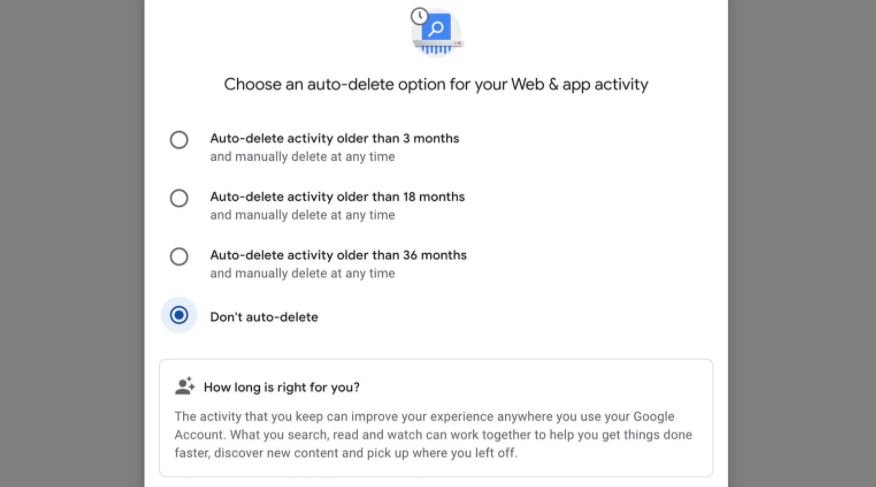

Deleting your Google logs is very easy: Sign in to your account and then click “Data & Customization” to see the information the company stores about your activity (search history, location, logins and devices). In each of these options, users can enable the Auto-Delete option, so that the information is automatically deleted after 3, 18, or 36 months.

In addition, the Basic Actions pane allows you to delete some of the information collected after a few weeks. For example, you can delete all your interactions with Google Nest systems from the last seven days.

After Google, Facebook must be the company that collects the most information from its users. In the Social Network Settings menu, you can click Facebook Info and View, allowing you to access and delete some of your old records. If necessary, you can also delete your information permanently.

POLICÍA INCAUTA 24 MILLONES DE DÓLARES EN CRIPTOMONEDAS VINCULADAS A LA ESTAFA DE LA “OPERACIÓN EGYPTO”

Este miércoles, el Departamento de Justicia de Estados Unidos (DOJ) anunció la incautación de millones de dólares alojados en direcciones de criptomoneda a nombre del gobierno brasileño. En total, las autoridades confiscaron 24 millones de dólares pertenecientes al crimen organizado brasileño.

A través de una compleja investigación las autoridades desmantelaron la conocida como “Operación Egypto” después de que miles de inversores brasileños fueran estafados por más de 200 millones de dólares. Los estafadores afirmaban ofrecer inversiones en criptomoneda para atraer a las víctimas con un supuesto rendimiento del 15% mensual.

Poco después, las autoridades de Brasil y E.U. identificaron la estafa, colaborando en virtud del tratado de Asistencia Legal Mutua en Asuntos Penales, lo que incluye trabajo encubierto de agentes americanos, además de una denuncia presentada en sus tribunales federales en la que se señalaba el papel del ciudadano brasileño Marcos Antonio Fagundes como principal operador de la estafa.

Fagundes ha sido acusado de múltiples delitos por las autoridades brasileñas, incluyendo cargos como la gestión fraudulenta, la apropiación indebida financiera, las infracciones a la ley de valores y lavado de dinero.

Las autoridades también incautaron los activos financieros relacionados con este esquema, incluyendo decenas de bienes raíces, vehículos de lujo, joyas de alta calidad y una cantidad no revelada de efectivo. Tras las investigaciones de la Operación Egypto, las autoridades señalaron a 13 personas y 5 organizaciones por su posible participación en la estafa.

Sobre la operación, los estafadores no invertían realmente en criptomoneda, sino que estaban usando el dinero de los inversores para sus gastos personales mientras que invertían el dinero de las personas en esquemas de tasa fija con un rendimiento muy bajo. A inicios de 2020, las autoridades localizaron y confiscaron múltiples direcciones Bitcoin pertenecientes a tres inversores de criptomoneda que participaron en el fraude.

Las quejas de decomiso involucraron esquemas de financiamiento para el ala militar de Hamas, además de Al-Qaeda e ISIS. Los movimientos yihadistas y algunos otros grupos violentos relacionados han sido excluidos del sistema financiero tradicional. Sin embargo, en los últimos años, han desarrollado una campaña cada vez más sofisticada para recaudar dinero utilizando Bitcoin.

SE PUEDEN USAR TRES VULNERABILIDADES DÍA CERO EN IOS 14.2 Y VERSIONES ANTERIORES PARA ESPIAR SU IPHONE. ACTUALICE AHORA

Los equipos de seguridad de Apple anunciaron la corrección de tres vulnerabilidades día cero en el sistema iOS, mismas que han sido explotadas activamente y que afectan a los dispositivos iPhone, iPad e iPod: “Estamos al tanto de los informes sobre un exploit para este problema en escenarios reales”, menciona la alerta de seguridad de la compañía.

Sobre los dispositivos vulnerables, las fallas afectan a todas las versiones de iPhone posteriores a 6S, iPod touch de séptima generación, iPad Air 2 y posteriores, además del iPad mini 4 y posteriores. Las fallas fueron corregidas por Apple con el lanzamiento de iOS 14.2, la última versión estable del sistema operativo móvil.

La primera falla, identificada como CVE-2020-27930, es un error de ejecución remota de código (RCE) desencadenado por un problema de corrupción de memoria al procesar una fuente creada con fines maliciosos usando la biblioteca FontParser. La segunda falla día cero es una fuga de memoria del kernel identificada como CVE-2020-27950 y causada por un problema de inicialización de la memoria que permite que las aplicaciones maliciosas obtengan acceso a la memoria del kernel.

Finalmente, la tercera es una falla de escalada de privilegios del kernel (CVE-2020-27932) causada por un problema de confusión de tipos que hace posible que las aplicaciones maliciosas ejecuten código arbitrario con privilegios del kernel. Project Zero, el equipo de búsqueda de vulnerabilidades de Google estuvo a cargo de estos reportes, notificando a Apple en tiempo y forma.

Además de estas fallas críticas, Proyecto Zero reportó otras cuatro vulnerabilidades que fueron corregidas durante las últimas dos semanas. Google corrigió dos fallas de día cero de Chrome explotadas activamente, incluyendo una falla de desbordamiento de búfer de pila en la interfaz de usuario Android.

NUEVA ESTAFA DE PHISHING OFRECE UN PUESTO PARA TRABAJAR EN MARVEL’S AVENGERS. NO INTENTE SER UN SUPERHÉROE ABRIENDO ESTE CORREO ELECTRÓNICO

Crystal Dynamics, firma desarrolladora del videojuego Marvel’s Avengers, ha lanzado una alerta relativa a una campaña fraudulenta en la que se le pide a los usuarios que envíen su información para una vacante falsa en el estudio. Además del videojuego de superhéroes, Crystal Dynamics también está a cargo de la popular franquicia Tomb Raider; ya que sus videojuegos son considerablemente exitosos, los expertos creen que la compañía se vuelve objetivo constante de actores de amenazas.

Recientemente se ha reportado la detección de múltiples estafas que, si bien no generan pérdidas millonarias, se presentan de forma constante ante los usuarios. Un ejemplo de ello es el popular videojuego Fall Guys, cuyos desarrolladores tuvieron que advertir sobre una falsa versión para dispositivos móviles que sólo buscaba engañar a los usuarios interesados.

En su alerta de seguridad, la compañía menciona que los atacantes están usando una campaña de phishing en la que se hacían pasar por personal de Crystal Dynamics, ofreciendo a las personas trabajos que en realidad no existen. Los estafadores piden a las personas interesadas en esta oferta fraudulenta que instalen apps como Telegram para acordar una entrevista laboral.

En realidad, lo que los criminales buscan es que los usuarios compartan su información confidencial, incluyendo nombres completos, direcciones email, números telefónicos e incluso información financiera y números de seguridad social.

A través de un tweet, la compañía compartió un enlace a un sitio web de la Comisión Federal de Comercio (FTC) en el que los usuarios podrán encontrar toda la información necesaria para prevenir estas estafas. Cabe recordar que los criminales suelen usurpar la imagen de populares compañías como Netflix o Amazon para engañar a los usuarios. Con la información correcta, los estafadores pueden acceder a cosas como las cuentas bancarias de las personas. Para evitar estos riesgos, las personas deben saber a quién le están dando su información y proteger sus cuentas a través de métodos de autenticación de múltiples factores.

ACCESO A LAS REDES DE 7500 UNIVERSIDADES Y ACADEMIAS A LA VENTA POR 75 BITCOIN

Un grupo de hackers maliciosos está vendiendo acceso a las redes de cerca de 7500 organizaciones mediante diversos foros en dark web de habla rusa. La mayoría de las organizaciones afectadas brindan servicios de educación, aunque también se incluyen los accesos a compañías de entretenimiento, la industria de los bares, entre otras. Todas estas implementaciones son vulnerables a ataques de escritorio remoto (RDP).

El acceso se vende a través de una subasta, con una oferta inicial desde 25 Bitcoin (aproximadamente $330 mil dólares). Los interesados también pueden comprar todos los accesos sin entrar en la subasta a cambio de 75 Bitcoin (casi un millón de dólares).

Búsqueda de dispositivos afectados

Es complicado saber cuántos objetivos pueden ser víctimas de un ataque RDP, aunque es posible conocer un número aproximado usando el buscador IoT Shodan. Un análisis realizado por Cybernews arrojó resultados alarmantes:

Millones de dispositivos están abiertos al público, aunque esto no significa que todos ellos sean vulnerables a ataques RDP, puesto que algunas máquinas pueden contar con todas sus actualizaciones instaladas. Aún así, un porcentaje significativamente alto de los dispositivos analizados podrían ser objeto de estos ataques.

Mediante una técnica conocida como honeypot, los investigadores lograron detectar la frecuencia con la que los actores de amenazas explotan vulnerabilidades RDP, recolectando evidencia de más de 440 mil incidentes de seguridad en un plazo de siete semanas.

El puerto 3389 representa el protocolo RDP, lo que lo coloca entre los 3 puertos más atacados durante la investigación. Los puertos 5900 (VNC) y 445 (SMB) también son vectores de ataque populares entre la comunidad cibercriminal, usualmente explotados para obtener acceso inicial a redes corporativas.

El papel de las organizaciones en el combate a los ataques RDP

Son muchos los factores relacionados con el incremento de estos ataques, aunque el principal factor es la forma desmedida en la que han aumentado su presencia los grupos de ransomware y otras amenazas de seguridad. Por otra parte, aunque la instalación de parches de seguridad es uno de los métodos principales para corregir estos ataques, esta práctica no se ha generalizado en las organizaciones, que siguen operando sin parches de seguridad incluso durante años.

Una parte esencial del combate a estos ataques corresponde a las organizaciones, por lo que vale la pena recordar estos simples consejos que ayudarán a los administradores de sistemas a prevenir estos escenarios:

- Parchear las vulnerabilidades detectadas

- Verificar si sus máquinas tienen puertos RDP expuestos o que no estén actualizados

- Mantener sus redes y dispositivos protegidos con un firewall y soluciones antivirus altamente confiables

Encontrar estos accesos disponibles en foros de hacking es realmente común, por lo que es necesario que las organizaciones comiencen a tomar estos riesgos en serio.

10 PASOS PARA ELIMINAR COMPLETAMENTE SUS DATOS DIGITALES DE INTERNET

Cualquier persona que use plataformas de correo electrónico o redes sociales con frecuencia ha dejado tras de sí un rastro considerable, lo cual se ha vuelto indeseable considerando la cantidad de empresas, individuos e incluso actores de amenazas interesados en recolectar cualquier registro que pueda serles de utilidad.

Es por ello que los usuarios deben tener en cuenta la existencia de diversos métodos para eliminar sus registros en Internet, lo que le permitirá mantener un historial digital en condiciones. A continuación se presentan algunas recomendaciones para eliminar paulatinamente su historial de Internet, lo que además le permitirá mantener espacio disponible para la nueva información.

LIBERAR ESPACIO EN SU EMAIL

Aunque las plataformas email ofrecen tanto espacio de almacenamiento que los usuarios no consideran eliminar sus registros más antiguos, es importante tomar esta recomendación en cuenta. El proceso para limpiar correos electrónicos antiguos depende completamente del servicio utilizado. Para los usuarios de Gmail, es importante recordar que no existe un mecanismo de borrado automática, por lo que habrá que hacerlo de forma manual y regular.

En el campo de búsqueda, los usuarios de Gmail pueden ingresar el término “old_than:”, seguido de una fecha específica. Lo mejor es usar el parámetro de búsqueda “old_than: 1y”, lo que buscará cualquier mensaje recibido más de un año atrás, permitiendo a los usuarios desechar los mensajes más antiguos.

En caso de que los usuarios deseen hacer una búsqueda aún más específica, pueden combinar este parámetro de búsqueda con otros términos. Por ejemplo, la búsqueda “old_than: 1y is: unimportant” arrojará todos los mensajes identificados como de baja prioridad.

Para los usuarios de Outlook, esta plataforma no cuenta con herramientas de búsqueda como las de Gmail, aunque existe la opción de Filtro, disponible en la parte superior de cualquier carpeta. Al ingresar a dicho menú, los usuarios podrán ordenar sus correos de forma ascendente para encontrar de inmediato sus mensajes más antiguos y eliminarlos fácilmente.

INFORMACIÓN ANTIGUA EN REDES SOCIALES

Seguramente todos los usuarios de Twitter desearían eliminar algunas publicaciones antiguas, lo cual es posible usando las herramientas incluidas en la plataforma. Esta red social también cuenta con una opción para descargar todos sus tweets antes de eliminar su cuenta, por lo que el usuario puede conservar un registro de su actividad.

Aunque existen múltiples herramientas disponibles para la eliminación automática de registros en Twitter, especialistas en ciberseguridad destacan a TweetDelete y Tweet Deleter, que se basan en la eliminación de los tweets que alcanzan una fecha determinada. Cabe mencionar que ambas aplicaciones cuentan con una versión gratuita y una de paga que no rebasa los 15 dólares.

Los sistemas móviles iOS y Android también cuentan con una herramienta para depurar el contenido de nuestras cuentas de Twitter y Facebook; Jumbo nos permite eliminar antiguos mensajes en estas plataformas después de un tiempo determinado. Aunque también cuentan con una versión gratuita limitada, las funciones completas de Jumbo están disponibles por 9 dólares al mes.

Si desea eliminar los mensajes antiguos sin usar estas herramientas, también puede hacerlo de forma manual. Respecto a sus publicaciones, tal vez quiera usar solo herramientas como las historias de Facebook o Instagram, que se eliminan automáticamente después de 24 horas.

ALMACENAMIENTO DE ARCHIVOS

Eliminar de forma constante los archivos almacenados en la nube que ya no sean de utilidad le ayudará a mantener a los intrusos alejados de su información confidencial, además de reducir los costos de almacenamiento en línea para empresas e individuos. Aunque no hay muchas opciones para eliminar archivos de forma automática, existen formas de hacer esta labor más fácil.

Dropbox es una de las plataformas de almacenamiento más populares, y es importante que los usuarios mantengan una depuración constante. Los usuarios pueden seleccionar el encabezado de la columna “Modificado” y seleccionar “Ascendente” para ver los archivos que llevan más tiempo sin ser modificados. Esto ayudará a los usuarios a eliminar a los usuarios a deshacerse de los archivos que sólo ocupan espacio sin sentido.

Al tratarse de Google Drive, los usuarios podrían buscar el encabezado de la columna Última Modificación. Después, haga clic en este encabezado para alternar entre ver una lista de archivos que se han cambiado recientemente o archivos que se han cambiado recientemente. También puede ejecutar una búsqueda como “Antes: 2020-01-01” en el cuadro de búsqueda principal de Google Drive para encontrar archivos que se modificaron por última vez antes de una fecha específica (cambie la fecha si es necesario). Use la tecla Ctrl mientras mantiene presionada para seleccionar varios archivos a la vez, y luego el icono de la papelera para eliminarlos.

Otras plataformas populares como iCloud y OneDrive cuentan con opciones similares, por lo que los usuarios no tendrán problemas para deshacerse de sus antiguos registros.

USO DE INTERNET

Aunque Google ha implementado algunos cambios en su política de recolección de datos, esta compañía sigue ejerciendo liderazgo en esta práctica. Los especialistas en seguridad consideran que otras empresas como Apple y Microsoft no requieren de estas herramientas puesto que no recopilan tanta información del usuario como Google.

Eliminar sus registros de Google es muy fácil: Inicie sesión en su cuenta y después haga clic en “Datos y Personalización” para ver la información que la compañía almacena sobre su actividad (historial de búsqueda, ubicación, inicios de sesión, dispositivos). En cada una de estas opciones los usuarios podrán habilitar la opción Auto-Delete, para que la información se elimine de forma automática después de 3, 18 o 36 meses.

Además, el panel de Acciones Básicas permite eliminar algo de la información recopilada después de algunas semanas. Por ejemplo, puede eliminar todas sus interacciones con los sistemas Google Nest de los últimos siete días.

Después de Google, Facebook debe ser la compañía que más información recopila de sus usuarios. En el menú de Configuración de la red social, puede hacer clic en Información y Vista de Facebook, lo que le permitirá acceder y eliminar algunos de sus registros antiguos. De ser necesario, también podrá eliminar su información de forma permanente.