Month: March 2021

THIS NEW VULNERABILITY IN 5G NETWORKS ALLOWS INTERCEPTING DATA & PERFORMING DOS ATTACKS

A group of specialists revealed the finding of a security flaw in the architecture of 5G networks and virtualized network functions. Successful exploitation of this vulnerability would allow threat actors to access potentially sensitive information, as well as the ability to deploy denial of service (DoS) attacks between different segments of the 5G network, exposing business customers to dangerous cyberattacks.

This flaw could cause serious cybersecurity risks employing the technique known as network division, although experts point out that at the moment the risk of exploitation in the wild is really low.

On network division, experts mention that this technique allows mobile operators to segment their central network into multiple virtual blocks, which provide different resources and prioritize certain types of traffic. This technique allows mobile operators to provide priority care to certain organizations, including healthcare services, critical infrastructure, and even entertainment.

AdaptiveMobile Security experts examined 5G core networks that contain both shared and dedicated network features, discovering that when a network has these “hybrid” network functions, there is a lack of mapping between application and transport layer identities.

As mentioned above, this flaw could cause both operators and customers to compromise their sensitive information, including location data: “While 5G technology is driving the mobile industry to a new level, there must be a broader change of mindset to protect networks through standards agencies, workgroups, operators, and suppliers” , he mentions, AdaptiveMobile Security’s research director, Dr. Silke Holtmanns.

At this time, researchers are trying to determine whether the mechanisms of existing 5G standards will be enough to stop threat actors. For this, experts describe three main attack scenarios based on a failure that is apparently impossible to patch:

- Extraction of user data, including location details

- Denial of service against other network functions

- Access to a network function and related information from another vertical client

Finally, experts mention that as more network infrastructure moves to cloud deployments, hacking tools could become more functional: “The actual impact of these attacks is limited only by the reduced use of 5G networks globally,” concludes the report. To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

BYPASSING WAF IN AZURE, CLOUDFLARE ACCESS VIA H2C SMUGGLING ATTACK

A group of specialists has detailed a method for abusing a well-known “H2C smuggling” technique in order to authenticate and bypass some WAF mechanisms on multiple cloud platforms. Early stages of the attack include WAF routing and omissions in Microsoft Azure, as well as an authentication bypass in Cloudflare Access.

Bishop Fox developers mention that load balancers such as AWS ALB/CLB, NGINX, and Apache Traffic Server block H2C smuggling because the headers required for H2C connection upgrade compliance are not forwarded.

Experts also mention that not all backends comply, which they were able to test with the unsupported Connection:Upgrade variant in which the HTTP2-Settings value is ignored in the Connection header: “By redesigning the h2cSmuggler tool, it was possible to find multiple instances of ready-to-use configured services that allowed H2C updates, allowing evasion of authorization controls”.

This attack variant, introduced in late 2020, abuses front-ends that are not aware of H2C to tunnel to backend systems, allowing threat actors to bypass front-end rewrite rules and exploit internal HTTP headers.

It should be remembered that this is an outdated protocol, which updates a regular transient HTTP connection to a persistent connection using the HTTP2 binary protocol; When an HTTP request issued to a reverse proxy includes a Connection:Upgrade header, this proxy maintains a persistent connection and the scope of continuous communication between the client and the server: “When using H2C smuggling, it is possible to bypass routing rules, which reverse proxy uses when processing route-based requests,” experts mention.

In this regard, Microsoft Azure mentions that Azure application gateways offer the ability to connect the Azure WAF to the gateway: “With the access gateway removing HTTP2 settings from the update header but leaving the others intact, researchers can avoid routing rules.”

On the other hand, rules applied by Cloudflare Access, an authentication service imposed by the Cloudflare load balancer, can be ignored because the request proxy modifies the update header to exclude HTTP2-Settings, but retains the other headers.

Cloudflare received a report through its rewards program, so the company has already established the necessary mechanisms to prevent the exploitation of this failure. To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

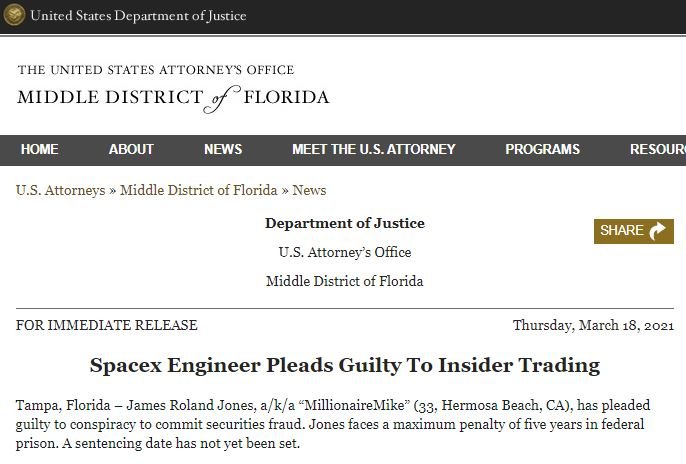

FORMER SPACEX EMPLOYEE ACCUSED OF SELLING CONFIDENTIAL INFORMATION ON DARK WEB

A former employee of SpaceX, the aerospace company property of the renowned millionaire Elon Musk, acknowledged that he was involved in the operation of a security fraud that led to the publication of private information on the dark web.

According to documents filed by the US Department of Justice (DOJ), software engineer James Rolando Jones, a California resident, pleaded guilty to trafficking sensitive SpaceX information on a dark web platform, acknowledged his involvement in a conspiracy to commit fraud and in the purchase and sale of business secrets.

The investigation involved the involvement of an undercover agent from the Federal Bureau of Investigation (FBI), with whom the defendant shared multiple details of his fraudulent activities.

Between 2016 and 2017, the defendant purchased names, dates of birth and social security numbers on the dark web in order to create fake accounts and transact using sensitive information. In addition to the charges filed by the DOJ, Jones faces separate accusations from the Securities and Exchange Commission (SEC) relating to access to confidential information and the sale of data on the dark web.

The SEC claims that Jones violated the provisions of multiple anti-fraud laws, extracting private information to exchange it on illegal hacking platforms.

Jones is awaiting his sentence, which could reach up to 5 years in prison; It should be remembered that the highest sentence imposed by U.S. law is 12 years in prison, which attorney Matthew Kluger currently serves in a federal prison.

The defendant reached an agreement with the SEC to turn himself in and agree on a reduction in his conviction in exchange for cooperating with the authorities in the investigation of this case and similar ones. On the other hand, SEC Regional Director David Peavler believes this is a great example of the agency’s work: “In this case show that the SEC can prosecute and prosecute securities law violators wherever they operate, even on digital platforms. We have the best personnel and technology to pierce the cloak of anonymity with which these criminals try to cover their tracks.”

What do you think of these cybercriminal practices? Do you think the authorities are doing enough to mitigate the activities of threat actors? To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

HOW THESE HACKERS USED MALWARE TO CASH OUT £120,000 FROM ATMS?

Authorities in Essex, England, announced the arrest of six individuals accused of having used malware to hack multiple ATMs, stealing more than 120,000 pounds. Petru-Giani Feraru, Razvan Danaila, Robert Danaila, Victor Camara, Ioan Constantin and Constantin Lupoaie were charged with conspiracy to commit fraud, for which they were sentenced to a joint sentence of 13 years in prison.

Committed ATMs were reportedly located in banks and shopping plazas in Basildon, Colchester, Northfleet, Greenwich and Baking. Each of the defendants was involved in a cybercriminal group dedicated to the handling of these machines.

Threat actors manipulated the ATMs by connecting a device to the machines to inject the malware variant to force the ATM’s systems to expel cash, in an attack popularly known as jackpotting.

After multiple complaints, authorities began investigating the incident, collecting images of surveillance systems featuring some of the defendants, who deployed their malicious campaign between January and February 2021.

Authorities arrested four of the defendants in early February, as well as confiscating a smartphone containing all instructions to understand how the ATM works and how to hack these devices. Still, on April 6, authorities detected a new incident similar to the previous ones, where after a brief investigation they arrested the two remaining gang members.

This time the authorities confiscated a laptop used to compromise malware-infected ATMs. Soon after, the six individuals pleaded guilty to conspiracy to steal and were sentenced to Maidstone Crown Court on Thursday.

In a statement, Kent police mentioned, “Each of these individuals was involved in a sophisticated and well-organized conspiracy that resulted in the theft of a substantial amount of legitimately obtained money, so it was a priority to end this cybercriminal operation.”

- Camara, 32, was sentenced to two years and four months in prison

- Constantin, 27, was sentenced to three years and four months

- Feraru, 23, was sentenced to two years and one month

- Razvan Danaila, 30, was sentenced to two years and six months

- Robert Danaila, 25, was sentenced to two years and four months

- Lupoaie, 18, was sentenced to one year in prison

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

FAKE ANDROID UPDATE APP INFECTS THOUSANDS OF SMARTPHONES

A recent investigation details the detection of a new method of infection for Android devices based on the use of malware that threat actors disguise as a critical update on the system. Successful infections would allow hackers to take full control of the affected device and even steal sensitive information.

Reports indicate that the malware was detected in the code of an app called “System Update”, which requested its download and installation outside of Google’s official platforms, including the Play Store. If users fell into the trap and installed this update, the malicious code would hide its icon and start extracting information from the device to send it to the attacking servers inadvertently.

The report, prepared by security firm Zimperium mentions that at the end of the installation, the malware establishes communication with the hackers’ Firebase server, used to remotely control the compromised smartphone.

Among the capabilities of this malware are messages and contact lists theft, collection of details about the infected device, browser preferences and search history, phone call recording and screenshot stealing. This malware could also extract the user’s location details and copy documents in various formats. To make it difficult to uninstall, the malware hides its processes by reducing the amount of network data consumed, as well as hiding its icon on the victim’s screen.

According to Shridhar Mittal, director of Zimperium, this malware could be part of a malicious campaign targeting specific users, as well as pointing out the complexity of the attack: “It’s one of the most sophisticated attacks we’ve found; operators devoted significant resources to this operation and it is highly possible that they have created other similar applications that we should detect as soon as possible.”

Moreover, Zimperium mentions that it is relatively easy to trick a user into installing the malicious app on their device, as it is enough to redirect potential victims to websites of dubious reputation but attractive to the eye. The main recommendation to prevent these cases of infection is not to install apps hosted on non-Google platforms, in addition to keeping their apps always up to date to the latest version, which ensures the user is protected against the latest trends in mobile hacking.

A subsequent Google report also confirmed that this app was never available on its official platforms, so infected users had to download it from some illegitimate platform. It should be remembered that in the past other malicious apps have managed to sneak into Google Play Store, so it is necessary to take all necessary precautions before installing a new app on our devices.

ZERO-DAY FLAWS ON IOS ACTIVELY EXPLOITED; UPDATE YOUR MOBILE SYSTEM ASAP

Apple developers announced the release of a set of updates to fix a zero-day iOS flaw that impacts both iPhone and iPad devices and Apple Watch. According to the report, this flaw has already been exploited in real scenarios, so the installation of the patches is urgent.

Tracked as CVE-2021-1879, this flaw was reported by Clement Lecigne and Billy Leonard of Google Threat Analysis Group.

The flaw lies in the Webkit browser engine and would allow threat actors to launch cross site scripting (XSS) attacks after tricking affected users into opening malicious websites on their devices.

These flaws were fixed by making an improvement in object lifetime management in iOS 14.4.2, iOS 12.5.2, and watchOS 7.3.3. According to Apple’s message, this security measure provides important security updates, so it is recommended that all users upgrade to the latest version of iOS available for their devices.

In addition to fixing this flaw, Apple released security patches for two other recently exploited zero-day flaws in some versions of iOS. These flaws were reported by Project Zero, Google’s team specializing in vulnerability analysis.

Last January the company also released a patch to fix a race condition vulnerability in the iOS kernel and two Webkit flaws; these vulnerabilities were identified as CVE-2021-1782, CVE-2021-1870 and CVE-2021-1871.

Finally, it should be remembered that Apple fixed three other iOS zero-day vulnerabilities: a remote code execution error (CVE-2020-27930), a kernel memory leak (CVE-2020-27950) and a kernel privilege escalation flaw (CVE-2020-27932), so it’s important that iOS device users stay on top of the latest updates.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

FALLAS CRÍTICAS EN PLUGIN DE FACEBOOK PARA WORDPRESS; ACTUALICE DE INMEDIATO

Los especialistas en seguridad web de Wordfence anunciaron la detección y posterior corrección de dos severas fallas en el plugin de Facebook for WordPress. Acore a Wordfence Threat Intelligence, las fallas residen en Facebook for WordPress, antes conocido como Official Facebook Pixel.

Este es un plugin utilizado para registrar las acciones de los usuarios cuando visitan un sitio web, además de monitorear el tráfico, y cuenta con más de 500 mil instalaciones activas en sitios web operando con este sistema de gestión de contenido (CMS).

A finales de 2020, este grupo de investigación informó a los desarrolladores sobre una falla crítica de inyección de objetos PHP encontrada en la función run_action () de este plugin. Esta falla recibió un puntaje de 9/10 según la escala del Common Vulnerabiliy Scoring System (CVSS).

Si se genera un nonce válido (a través de un script personalizado, por ejemplo), los actores de amenazas podrían entregar al plugin objetos PHP, además de cargar archivos maliciosos en sitios web vulnerables y realizar ataques de ejecución remota de código.

Sobre la falla, los expertos reportan que un actor de amenazas no autenticado con acceso a las claves de administrador de un sitio web podría ejecutar código remoto a través de una falla de deserialización. Por otra parte, la segunda falla es considerada crítica y permite la falsificación de solicitudes entre sitios, eventualmente permitiendo ataques de scripts entre sitios.

Cuando se actualizó el software, se introdujo una función AJAX para facilitar la integración del plugin, aunque una falla de verificación de permisos presentaba a los hackers maliciosos una oportunidad para ejecutar solicitudes especialmente diseñadas, menciona Wordfence: “Los hackers podrían utilizar la acción para actualizar la configuración del plugin, atacando a su propia consola de Facebook Pixel para robar datos de un sitio web objetivo”, menciona el reporte, que también señala la posibilidad de una inyección de JavaScript malicioso para la implementación de backdoors en el sitio comprometido.

Después de recibir los reportes, Facebook comenzó a trabajar en el lanzamiento de un parche de seguridad; las correcciones completas para estas fallas están disponibles desde el 17 de febrero, por lo que se invita a los administradores de sitios web que usan versiones vulnerables a actualizar de inmediato.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

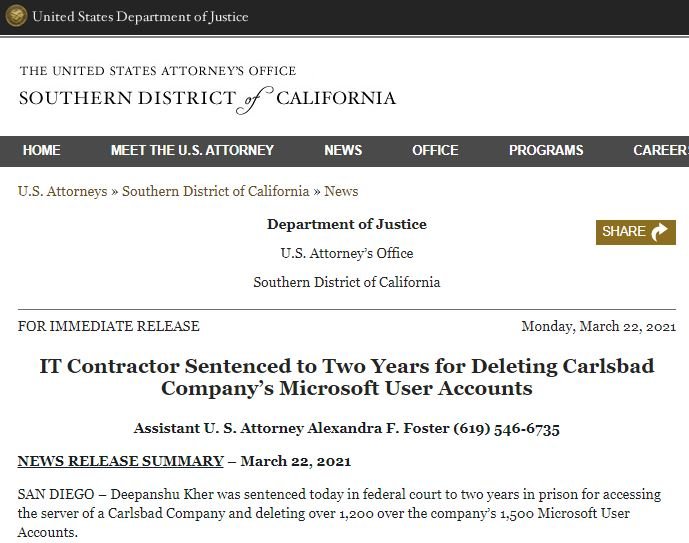

UN EMPLEADO ENOJADO ELIMINA LAS CUENTAS DE MICROSOFT OFFICE 365 DE SU ANTIGUA COMPAÑÍA; 1,200 EMPLEADOS AFECTADOS

Las relaciones laborales no siempre terminan de la mejor forma, aunque hay personas que no saben cuándo detenerse si se trata de cobrar venganza. En un reciente reporte de ciberseguridad se reveló que un consultor de TI logró hackear los sistemas de su antiguo empleo, en un acto de venganza que lo ha llevado a la cárcel.

El ataque tuvo consecuencias desastrosas, ya que el ex empleado logró eliminar alrededor de mil 200 cuentas de usuarios de Microsoft Office 365, forzando el cierre temporal de todas las actividades en la empresa afectada, con sede en California.

El individuo, llamado Deepanshu Kher, solía trabajat para una consultoría de tecnologías de la información, misma que lo puso a cargo de un proyecto para migrar los servicios de un cliente a Microsoft Office 365. No obstante, la compañía recibía constantes quejas del cliente que solicitó este trabajo, por lo que la consultoría removió al empleado de su puesto en enero de 2018, para finalmente despedirlo un par de meses después.

Ante la falta de trabajo, Kher decidió volver a su país de origen, desde donde comenzó a planear su venganza. Unos meses después, el acusado comenzó a desplegar diversos ciberataques contra la compañía, incidentes que derivaron en la eliminación de mil 200 de las mil 500 cuentas de Microsoft Office 365 existentes en su infraestructura de TI.

Como resultado de estos ataques, los empleados de la compañía afectada perdieron acceso a los servicios almacenados en la nube, incluyendo su dirección email, listas de contactos, agendas, documentos confidenciales, cuentas de Microsoft Teams y otros registros importantes.

En total, tomó tres meses a la compañía afectada solucionar todos los inconvenientes generados por las acciones maliciosas de su antiguo empleado, lo que representó un costo de alrededor de 500 mil dólares.

Por otra parte, el acusado tiene un hermano que trabaja como ingeniero en Nueva York, lo que aprovechó para solicitar una visa que fue aprobada en diciembre de 2019, aunque decidió viajar hasta más de un año después, pensando que sus acciones quedarían impunes. No obstante, las autoridades estaban listas para ejecutar la orden de arresto, pendiente por más de un año.

Marilyn Huff, jueza del Tribunal de Distrito de los Estados Unidos, condenó a Kher a dos años de prisión con tres años de libertad supervisada, además de imponerle una multa por 567 mil 084 dólares como compensación por las molestias causadas a su antiguo empleador.

FALSA ACTUALIZACIÓN DE ANDROID INFECTA MILES DE SMARTPHONES

Una reciente investigación detalla la detección de un nuevo método de infección de dispositivos Android basado en el uso de un malware que los actores de amenazas disfrazan de una actualización crítica en el sistema. La infección exitosa permitiría a los hackers tomar control total del dispositivo afectado e incluso robar información confidencial.

Los reportes indican que el malware fue detectado en el código de una app llamada “System Update” (Actualización del Sistema), que solicitaba su descarga e instalación fuera de las plataformas oficiales de Google, incluyendo Play Store. Si los usuarios caían en la trampa e instalaban esta actualización, el código malicioso ocultaba su ícono y comenzaba a extraer información del dispositivo para enviarla a los servidores atacantes de forma inadvertida.

El reporte, elaborado por la firma de seguridad Zimperium, menciona que al concluir la instalación, el malware establece comunicación con el servidor Firebase de los hackers, utilizado para controlar de forma remota el smartphone comprometido.

Entre las capacidades de este software malicioso se encuentra el robo de mensajes, listas de contactos, recopilación de detalles sobre el dispositivo infectado, preferencias del navegador e historial de búsquedas, grabación de llamadas y captura de pantalla. Este malware también podría extraer los detalles de ubicación del usuario y copiar documentos en diversos formatos. Para dificultar su desinstalación, el malware oculta sus procesos reduciendo la cantidad de datos de red consumidos, además de ocultar su ícono en la pantalla de la víctima.

Acorde a Shridhar Mittal, director de Zimperium, este malware podría ser parte de una campaña maliciosa dirigida contra usuarios en específico, además de señalar la complejidad del ataque: “Es uno de los ataques más sofisticados que hemos encontrado; los operadores dedicaron importantes recursos a esta operación y es altamente posible que hayan creado otras aplicaciones similares que debemos detectar cuanto antes.”

Por otra parte, Zimperium menciona que es relativamente sencillo engañar a un usuario para que instale la app maliciosa en su dispositivo, ya que basta con redirigir a las posibles víctimas a sitios web de dudosa reputación aunque atractivos a la vista. La principal recomendación para prevenir estos casos de infección es no instalar apps alojadas en plataformas ajenas a Google, además de mantener sus apps siempre actualizadas a la más reciente versión, lo que asegura al usuario estar protegido contra las últimas tendencias en hacking móvil.

Un posterior informe de Google también confirmó que esta app nunca estuvo disponible en sus plataformas oficiales, por lo que los usuarios infectados tuvieron que descargarla de alguna plataforma ilegítima. Cabe recordar que en el pasado otras aplicaciones maliciosas han logrado filtrarse a Google Play Store, por lo que es necesario tomar todas las precauciones necesarias antes de instalar una nueva app en nuestros dispositivos.

FALLAS DÍA CERO EN IOS EXPLOTADAS ACTIVAMENTE; ACTUALICE DE INMEDIATO SU SISTEMA MÓVIL

Los desarrolladores de Apple anunciaron el lanzamiento de un conjunto de actualizaciones para corregir una falla día cero en iOS que impacta tanto a dispositivos iPhone como iPad y Apple Watch. Acorde al reporte, esta falla ya ha sido explotada en escenarios reales, por lo que la instalación de los parches es urgente.

Identificada como CVE-2021-1879, esta falla fue reportada por Clement Lecigne y Billy Leonard, de Google Threat Analysis Group.

La falla reside en el motor del navegador Webkit y permitiría a los actores de amenazas lanzar ataques de scripts entre sitios (XSS) después de engañar a los usuarios afectados para abrir sitios web maliciosos en sus dispositivos.

Estas fallas fueron corregidas realizando una mejora en la administración de la vida útil de los objetos en iOS 14.4.2, iOS 12.5.2 y watchOS 7.3.3. Acorde al mensaje de Apple, esta medida de seguridad proporciona importantes actualizaciones de seguridad, por lo que se recomienda a todos los usuarios actualizar a la más reciente versión de iOS disponible para sus dispositivos.

Además de corregir esta falla, Apple lanzó parches de seguridad para otras dos fallas día cero recientemente explotadas en algunas versiones de iOS. Estas fallas fueron reportadas por Project Zero, el equipo de Google especializado en análisis de vulnerabilidades.

En enero pasado la compañía también lanzó un parche para corregir una vulnerabilidad de condición de carrera en el kernel iOS y dos fallas de Webkit; estas vulnerabilidades fueron identificadas como CVE-2021-1782, CVE-2021-1870 y CVE-2021-1871.

Finalmente, cabe recordar que Apple corrigió otras tres vulnerabilidades días cero de iOS: un error de ejecución de código remoto (CVE-2020-27930), una fuga de memoria del kernel (CVE-2020-27950) y una falla de escalamiento de privilegios del kernel (CVE-2020-27932), por lo que es importante que los usuarios de dispositivos iOS se mantengan al tanto de las actualizaciones más recientes.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

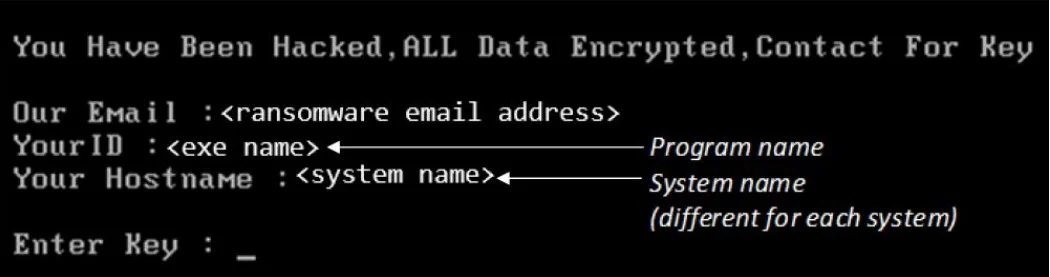

CÓMO RECUPERAR LOS ARCHIVOS CIFRADOS POR EL RANSOMWARE MAMBA SIN PAGAR EL RESCATE

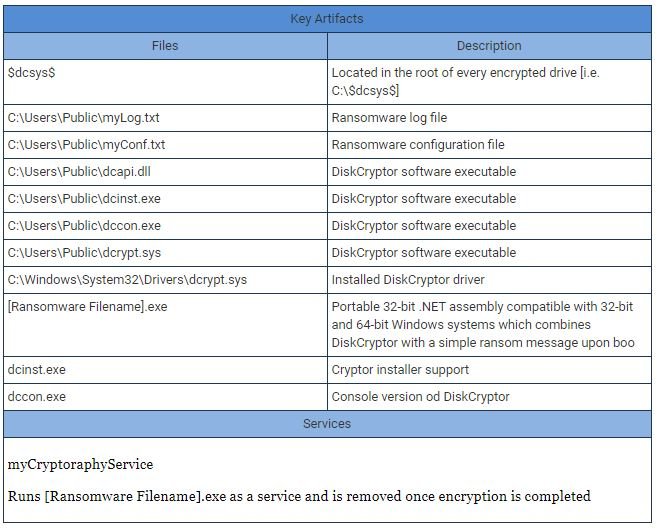

El Buró Federal de Investigaciones de E.U. (FBI) reveló un informe especial sobre la variante de ransomware Mamba para advertir la presencia de una debilidad en el proceso de cifrado de este malware, lo que permitiría a las víctimas recuperar su información comprometida sin tener que pagar dinero a los cibercriminales.

Mamba (también conocido como HDDCryptor) es una variante de malware de cifrado recientemente detectada que apunta principalmente contra organizaciones públicas, incluyendo gobiernos locales y oficinas de servicios de transporte, además de infectar organizaciones privadas en sectores tecnológicos, industriales y de manufactura.

Este software malicioso basa su funcionamiento en una solución de código abierto conocida como DiskCryptor, que cifra los sistemas infectados en segundo plano con una clave definida por los actores de amenazas.

El reporte del FBI menciona que esta clave de cifrado, además de una cuenta regresiva de reinicio, se almacenan en las configuraciones de DiskCryptor, específicamente en un archivo de texto sin formato llamado “myConf.txt”.

Este ransomware forzará un segundo reinicio del sistema cerca de dos horas después de que se complete el proceso de cifrado, finalizando con la aparición de la nota de rescate. La debilidad en el proceso consiste en que no hay protección alguna para esta clave de cifrado, por lo que los usuarios infectados podrían usar las dos horas que demora el proceso de cifrado para recuperar la clave y remover el cifrado después.

“Al detectar alguno de los archivos DiskCryptor, los usuarios afectados deben tratar de determinar si aún es posible acceder a myConf.txt; de ser así, es posible recuperar las claves de descifrado sin tener que pagar el rescate. Es importante mencionar que esta oportunidad se perderá si el sistema llega al segundo reinicio fijado por Mamba”, señalan los investigadores.

Las autoridades mencionan que los operadores de Mamba comenzaron su más grande periodo de actividad a finales de 2019, comprometiendo a miles de víctimas a pesar de no contar con una red de socios como las plataformas ransomware como servicio (RaaS). Las firmas de seguridad incluso consideran a Mamba dentro de las 3 operaciones de ransomware más grandes de la actualidad, junto con otras plataformas como REvil y Ryuk.

Un rasgo notable de esta variante de ransomware es que sobrescribe el Master Boot Record (MBR) de los sistemas afectados, por lo que restringe el acceso a los archivos comprometidos en el almacenamiento local, volviendo los ataques muy difíciles de rastrear. Esto ha provocado que hasta el momento no se cuente con muestras de este malware analizables automáticamente en plataformas como ID-Ransomware.

La Agencia concluye su mensaje emitiendo una lista de indicadores que podrían ayudar a prevenir los ataques de este grupo de hacking:

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

ARRESTAN A OPERADORES DE ESTAFAS ROMÁNTICAS; MILES DE USUARIOS DEFRAUDADOS

El Departamento de Justicia de E.U. (DOJ) anunció el arresto de seis individuos acusados de participar activamente en un esquema fraudulento en línea dirigido a los habitantes de E.U. Osakpamwan Henry Omoruyi, Osaretin Godspower Omoruyi y Macpherson Osemwegie, ciudadanos nigerianos, han sido señalados como los principales operadores de este esquema, declarándose culpables de conspiración para cometer fraude.

Por otra parte, Mark Arome Okuo y Florence Mwende Musau, ciudadanos kenianos, fueron acusados en una denuncia separada con un cargo de conspiración para cometer fraude electrónico y bancario. Por último, en nigeriano Mike Oziegbe Amiegbe, fue arrestado por conspiración para cometer fraude postal.

Acorde al DOJ, los acusados participaron activamente en múltiples campañas de estafas románticas y otras variantes de fraude específicamente diseñadas para engañar a las personas que han solicitado asistencia económica por la pandemia.

Los estafadores comenzaban creando perfiles falsos en redes sociales para contactar a posibles víctimas, ganando su confianza mediante interacción constante para finalmente conseguir que la víctima enviara dinero a cuentas bancarias controladas por los criminales. Este grupo incluso usó pasaportes falsos para abrir cuentas bancarias usando múltiples alias, tratando de ocultar sus actividades fraudulentas.

Una vez que los acusados reunían una cantidad de dinero considerable, los criminales realizaban grandes retiros en un solo día, realizado en montos de menos de 10 mil dólares para tratar de pasar inadvertidos. Estas cuentas bancarias también habrían sido utilizadas para realizar cobros de beneficios por desempleo obtenidos de forma fraudulenta y en total habrían acumulado hasta 4 millones de dólares en ganancias ilegítimas.

Los cargos imputados a los acusados podrían llevarles a sentencias de hasta 30 años en prisión, además de 5 años de libertad bajo supervisión y una multa de hasta 1 millón de dólares, sin mencionar la confiscación del dinero obtenido ilegalmente. Los acusados están a la espera de conocer su sentencia, que será determinada por un juez de tribunal federal según las evidencias encontradas por las autoridades. Como dictan las leyes de E.U., mientras inicia el proceso en su contra se considerará a los acusados como inocentes de todo cargo.

Las estadas en línea son un problema que creció considerablemente durante el periodo de aislamiento derivado de la pandemia por coronavirus, pues la constante interacción vía Internet brindó a los actores de amenazas la oportunidad de acercarse a toda clase de potenciales víctimas. Los usuarios deben tener precaución y estar siempre alertas, ya que los perfiles que se encuentran en Facebook, Instagram y otras plataformas no siempre son lo que parecen.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

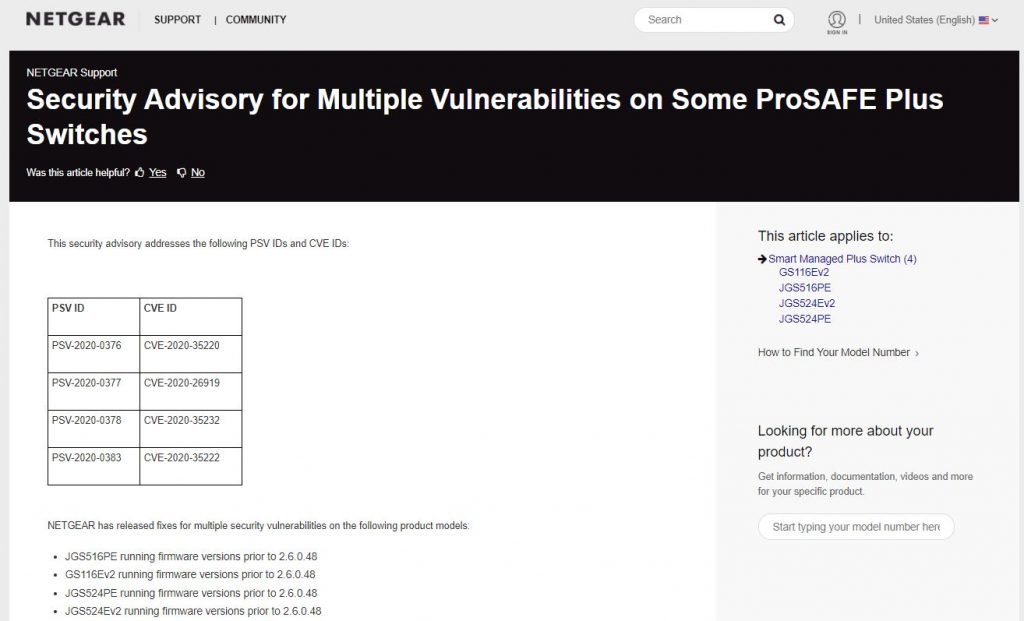

15 VULNERABILITIES IN NETGEAR SWITCH. PATCH NOW

Netgear security teams announced the release of emergency firmware and security updates to fix 15 vulnerabilities in their JGS516PE Ethernet switch, including a remote code execution failure that can be exploited without authentication.

The vulnerabilities were reported to have been reported by NCC Group experts, who mention that most flaws affect the NSDP protocol, enabled for legacy reasons. The most serious flaw of all, tracked as CVE-2020-26919, received a score of 9.8/10 according to the Common Vulnerability Scoring System (CVSS) scale.

This flaw resides in the switch’s web management interface in firmware versions earlier than 2.6.0.43 and could be exploited by unauthenticated threat actors to bypass authentication mechanisms on the system and run tasks with administrator privileges.

“Each section of the web could be used as a valid endpoint to send POST requests being the action defined by the submitId argument. The problem is found on the login.html web page, which must be publicly available to make login requests, but does not implement any restrictions to execute debugging actions, allowing system commands to run,” the investigation notes.

“Affected versions cannot properly implement access controls on one of their endpoints, allowing unauthenticated hackers to bypass detection and execute actions with administrator privileges,” the report says.

Another failure fixed in this update is an NSDP authentication bypass tracked as CVE-2020-35231 that received a CVSS score of 8.8/10: “Vulnerable protocol is used by Netgear Switch Discovery Tool and ProSafe Plus Configuration Utility software”, experts add.

Finally, experts also found a flaw in the firmware update mechanism identified as CVE-2020-35220. A TFTP server with the ability to update firmware that is active by default could allow a threat actor to stealthily load malicious firmware updates: “This flaw even allows the installation of dangerous backdoors,” experts say.

Netgear released firmware updates for the JGS516PE switch on its website; the latest version available for download is 2.6.0.48, so users of vulnerable versions are invited to update as soon as possible to mitigate the risk of exploitation.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

SOLARWINDS HACKERS STOLE SOURCE CODE FROM EMAIL SECURITY FIRM MIMECAST

Representatives of the email security firm Mimecast have confirmed that the hackers responsible for the attack targeting SolarWinds were able to access their IT systems and download the source code from a small number of their repositories. This would have been made possible by the use of the Sunburst backdoor, the malware used by SolarWinds hackers that affected nearly 18,000 customers using SolarWinds Orion monitoring software.

Through a statement released a few hours ago, the company reported, “Using this entry point malicious hackers managed to access some certificates issued by Mimecast, as well as compromise information related to the client’s server connection.”

“The malicious hacker would have accessed a small subset of email addresses and other contact details, some hashed protected access credentials, as well as accessing and downloading a limited number of our source code repositories, although we can say that there is no evidence of arbitrary alterations in these resources,” the company adds.

The report ensures that the source code extracted by threat actors is incomplete and it is impossible to develop functional versions from stolen information: “Forensic analysis indicates that the process of building our executables was not altered.”¡

As users may remember, the hackers responsible for the SolarWinds supply chain attack managed to compromise the security of a small number of Microsoft 365 users after stealing a company-issued certificate in order to protect Microsoft 365 synchronization tasks.

While Mimecast did not disclose the exact number of clients that used the stolen certificate, the release refers to 105 of the total affected users; Since Mimecast is employed by about 36,000 users, the total number of affected deployments could approach 3,600.

Mimecast’s internal investigation revealed some of the access methods used by hackers, which were shut down after detection. So far, no evidence has been found to suggest that threat actors have been able to access the content of affected users’ emails. It should be remembered that a couple of weeks ago Microsoft also confirmed that SolarWinds hackers also managed to download incomplete snippets of the source code from deployments such as Azure or Exchange, although the compromised material is also not enough to develop functional versions for subsequent attacks.

Security measures established by Mimecast to mitigate the risks arising from this incident include:

- Rotation of all affected certificates and encryption keys

- Strengthening the updated encryption algorithm for all stored credentials

- Implementation of enhanced monitoring protocols for all certificates and encryption keys

- Implementation of additional host security monitoring features across the infrastructure

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

REAL MADRID’S SOCIAL MEDIA ACCOUNTS WERE HACKED

The social media accounts of the world’s leading sports clubs are a frequent target of threat actors and even overly curious users with little hacking knowledge, demonstrating how easily such a platform can be accessed.

This time, the victim is Real Madrid, probably the most important football club in the world, which suffered the hacking of its official social media accounts, attracting the attention of its millions of followers.

Prior to their match against Italian club Atalanta for the Champions League on Tuesday, Real Madrid’s official Twitter account announced the downing of Brazilian striker Rodrygo due to an alleged right leg injury, which represented a serious setback to the aspirations of the Spanish team, recently affected by constant injuries.

However, moments before the match began, the young Brazilian player was seen training along with the rest of the team as normal, so it was clear that the report posted via Twitter was in error. Soon after, the club confirmed that its account on this platform had been hacked, so it asked its followers to ignore previously published information.

More details about the incident are currently ignored, including the group responsible for the cyberattack or its intentions. Moreover, even though this is a successful attack, this seems like a closed case for the club and its press and media area, as no reports have been issued since the last statement.

What do you think about this incident? Do you know other similar cases? To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

REVIL: THE WORLD’S RICHEST AND MOST DANGEROUS HACKING GROUP, CLAIMS TO HAVE ACCESS TO BALLISTIC MISSILE LAUNCH SYSTEMS

Cybersecurity experts report that a purported member of REvil, one of the world’s most dangerous ransomware groups, disclosed multiple details about the activities of these hackers. According to this report, hackers prefer to attack secured companies against cybersecurity incidents, as well as claiming that REvil avoids political conflict but has access to major nuclear facilities and even missile launch systems.

This alleged hacker, self identified as “Unknown” on various dark web forums, was interviewed by Dmitry Smilyanets, from security firm Recorded Future. As you may remember, operators of REvil (also known as Sodinokibi) base their attacks on the use of spam, exploits, and flaws in remote desktop services and managed service providers.

During the interview, the hacker mentioned that this has always been a very lucrative cybercriminal practice, even since its inception and before an advanced process of sophistication. In addition, Unknown states that profits have increased since the advent of cyberattack insurance: “Sometimes we first attack insurance companies to find out which companies have cyberattack insurance; after reviewing this information, the real attacks begin.”

On the other hand, the cybercriminal confirmed that the coronavirus pandemic impacted REvil operations to some extent, so in many cases they negotiated bailouts for smaller than expected amounts. However, this is not repeated in the affected pharmaceutical companies, as many of them have seen their revenues increase due to the health crisis: “It is worth paying attention to these companies, they are making good profit margins,” adds Unknown.

On the possibility that this variant of ransomware will be used as a cyberwarfare resource, Unknown states that the infrastructure of this malware could be very useful in a potential cyberwarfare scenario, although it believes that this would be counterproductive to all actors involved.

Eventually, the hacker issued a controversial recommendation to negotiators working for the affected companies: “Avoid submitting too low bids; when this happens we assume that we will not make a profit and the stage of selling stolen information begins,” says the cybercriminal.

The statements issued in this interview confirm some theories of the cybersecurity community, such as the fact that REvil tries not to get involved in politics and not engage public and private organizations in too poor countries.

What do you think about ransomware operator groups? Do you know other similar criminal associations? To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

LOCKBIT RANSOMWARE ERROR WOULD HAVE ALLOWED VICTIMS TO RECOVER THEIR FILES WITHOUT PAYING RANSOM TO HACKERS

A ransomware specialist has discovered a flaw in LockBit malware code that could have been used to remove encryption for free and without having to negotiate with threat actors. LockBit is one of the most popular encryption malware variants nowadays, operating as a ransomware as a service (RaaS) platform at least since January 2020.

Just like other RaaS platforms, LockBit customers manage the cyberattacks to infect the affected network with this variant of ransomware, requiring administrators to pay a ransom to restore the systems to normal.

This payment must be made through a platform hosted on dark web, usually in cryptocurrency. LockBit operators even offer victims the ability to decrypt a file for free, as confirmation that cybercriminals have the right decryption tool.

On the flaw found by the researcher, the report was posted on an illegal hacking forum in which it is mentioned that an error in the free encryption mechanism described above could have been exploited to decrypt files unlimitedly. Although this report did not include additional evidence, the claims were confirmed by Bassterlord, a renowned Russian hacker who has collaborated with multiple ransomware groups, including LockBit, REvil, Avaddon and RansomExx.

As in similar incidents reported above, the cybersecurity community expects malware developers to update their code. A recent malwarebytes report mentions that the platform was down for a couple of days, which could mean that the malware has already been updated.

While it was difficult for victims to recover all their encrypted information, this error may certainly have been exploited massively by a large number of victims.

This flaw would certainly have proved somewhat beneficial to victims of this malware variant, so in the cybersecurity community a new policy debate has begun to address such an infection. John Fokker, McAfee’s director of security research, believes that any errors related to these infections should ideally be reported to those in charge of the No More Ransom security project, or to cybersecurity services firms.

“These organizations have perfectly established mechanisms to use this information for the sake of cybercrime victims before malware developers can fix bugs,” the expert says.

Fokker also considers that this recommendation applies to all potential ransomware victims, from individual users to entire organizations, as well as independent researchers and security firms.

HACKERS DE SOLARWINDS ROBAN CÓDIGO FUENTE DE MIMECAST, FIRMA DE SEGURIDAD EMAIL

Los representantes de la firma de seguridad email Mimecast han confirmado que los hackers responsables del ciberataque a SolarWinds lograron acceder a sus sistemas informáticos y descargar el código fuente de un número reducido de sus repositorios. Esto habría sido posible gracias al uso del backdoor Sunburst, el malware utilizado por los hackers de SolarWinds que afectó a cerca de 18 mil clientes que empleaban el software de monitoreo SolarWinds Orion.

A través de un comunicado publicado hace unas horas, la compañía informó: “Usando este punto de entrada los hackers maliciosos lograron acceder a algunos certificados emitidos por Mimecast, además de comprometer información relacionada con la conexión del servidor del cliente.”

“El hacker malicioso habría accedido a un reducido subconjunto de direcciones email y otros datos de contacto, además de algunas credenciales de acceso protegidas con hashing, además de acceder y descargar un número limitado de nuestros repositorios de código fuente, aunque podemos afirmar que no hay evidencia de alteraciones arbitrarias en estos recursos”, agrega la compañía.

El reporte asegura que el código fuente extraído por los actores de amenazas está incompleto y es imposible desarrollar versiones funcionales a partir de la información robada: “El análisis forense indica que el proceso de construcción de nuestros ejecutables no se vieron alterados.”

Como recordará, los hackers responsables del ataque a la cadena de suministro de SolarWinds lograron comprometer la seguridad de un número reducido de usuarios de Microsoft 365 después de robar un certificado emitido por la compañía con el fin de proteger las tareas de sincronización de Microsoft 365.

Si bien Mimecast no reveló el número exacto de clientes que usaron el certificado robado, el comunicado hace referencia a un 105 del total de usuarios afectados; dado que Mimecast es empleado por alrededor de 36 mil usuarios, el total de implementaciones afectadas podría acercarse a los 3 mil 600.

La investigación interna de Mimecast reveló algunos de los métodos de acceso empleados por los hackers, los cuales fueron clausurados después de su detección. Hasta el momento no se ha encontrado evidencia que sugiera que los actores de amenazas lograron acceder al contenido de los correos electrónicos de los usuarios afectados. Cabe recordar que hace un par de semanas Microsoft también confirmó que los hackers de SolarWinds también lograron descargar fragmentos incompletos del código fuente de implementaciones como Azure o Exchange, aunque el material comprometido tampoco es suficiente para desarrollar versiones funcionales para ataques posteriores.

Entre las medidas de seguridad establecidas por Mimecast para mitigar los riesgos derivados de este incidente se encuentran:

- Rotación de todos los certificados y claves de cifrado afectadas

- Fortalecimiento del algoritmo de cifrado actualizado para todas las credenciales almacenadas

- Implementación de protocolos de supervisión mejorados para todos los certificados y claves de cifrado

- Implementación de funciones adicionales de monitoreo de seguridad del host en toda la infraestructura

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

HACKEAN CUENTAS DE REDES SOCIALES DEL REAL MADRID

Las cuentas de redes sociales de los clubes deportivos más importantes del mundo son un objetivo frecuente de los actores de amenazas e incluso de usuarios demasiado curiosos sin grandes conocimientos en hacking, lo que demuestra la facilidad con la que puede accederse a una plataforma de esta naturaleza.

Esta vez, la víctima es el Real Madrid, probablemente el club de fútbol más importante del mundo, que sufrió el hackeo de sus redes sociales oficiales, llamando la atención de sus millones de seguidores.

Previo a su encuentro ante el club italiano Atalanta por la Liga de Campeones de este martes, la cuenta oficial de Twitter del Real Madrid anunciaba la baja del delantero brasileño Rodrygo debido a una supuesta lesión en la pierna derecha, lo que representaba un serio revés a las aspiraciones del equipo español, recientemente afectado por constantes lesiones.

No obstante, momentos antes de iniciar el partido se pudo ver al joven brasileño entrenar junto con el resto del equipo de forma normal, por lo que era evidente que el reporte publicado a través de Twitter estaba en un error. Poco después, el club confirmó que su cuenta en esta plataforma había sido hackeada, por lo que solicitaba a sus seguidores ignorar la información publicada previamente.

Por el momento se ignoran mayores detalles sobre el incidente, incluyendo al grupo responsable del ciberataque o sus intenciones. Por otra parte, a pesar de que se trata de un ataque exitoso, este parece un caso cerrado para el club y su área de prensa y medios, ya que no se han vuelto a emitir informes al respecto.

¿Qué opina sobre este incidente? ¿Conoce otros casos similares? Para obtener más información sobre riesgos de seguridad informática, variantes de malware, vulnerabilidades y tecnologías de la información, no dude en acceder a los sitios web del Instituto Internacional de Seguridad Cibernética (IICS).

REVIL, EL GRUPO DE HACKING MÁS RICO Y PELIGROSO DEL MUNDO, AFIRMA TENER ACCESO A SISTEMAS DE LANZAMIENTO DE MISILES BALÍSTICOS

Expertos en ciberseguridad reportan que un supuesto miembro de REvil, uno de los grupos de ransomware más peligrosos del mundo, divulgó múltiples detalles sobre las actividades de estos hackers. Según este reporte, los hackers prefieren atacar empresas aseguradas contra incidentes de ciberseguridad, además de afirmar que REvil evita entrar en conflictos políticos pero cuenta con acceso a importantes instalaciones nucleares e incluso a sistemas de lanzamiento de misiles.

Este supuesto hacker, identificado como “Unknown” en diversos foros de dark web, fue entrevistado pro Dmitry Smilyanets, de la firma de seguridad Recorded Future. Como recordará, los operadores de REvil (también conocido como Sodinokibi) basan sus ataques en el uso de spam, exploits y fallas en servicios de escritorio remoto y proveedores de servicios gestionados.

Durante la entrevista, el hacker mencionó que esta siempre ha sido una práctica cibercriminal muy lucrativa, incluso desde sus inicios y antes de un avanzado proceso de sofisticación. Además, Unknown afirma que las ganancias han aumentado desde la llegada de los seguros contra ciberataques: “En ocasiones atacamos primero a las compañías aseguradoras para saber qué empresas cuentan con un seguro contra ciberataques; después de revisar esta información comienzan los ataques de verdad.”

Por otra parte, el cibercriminal confirma que la pandemia por coronavirus impactó sus operaciones en cierta medida, por lo que en muchos casos negociaron rescates por cantidades menores a las esperadas. No obstante, esto no se repite en las compañías farmacéuticas afectadas, ya que muchas de ellas han visto sus ingresos aumentar debido a la crisis sanitaria: “Vale la pena prestar atención a estas empresas, están obteniendo buen margen de ganancias”, agrega Unknown.

Sobre la posibilidad de que esta variante de ransomware sea utilizada como recurso de ciberguerra, Unknown afirma que la infraestructura de este malware podría ser de gran utilidad en un potencial escenario de ciberguerra, aunque cree que esto sería contraproducente para todos los actores involucrados.

Finalmente, el hacker lanzó una polémica recomendación a los negociadores que trabajan para las compañías afectadas: “Eviten presentar ofertas demasiado bajas; cuando esto sucede damos por hecho que no obtendremos ganancias y comienza la etapa de venta de información robada”, afirma el cibercriminal.

Las declaraciones emitidas en esta entrevista confirman algunas teorías de la comunidad de la ciberseguridad, como el hecho de que REvil trata de no involucrarse en política y no comprometer organizaciones públicas y privadas en países demasiado pobres.

¿Qué piensa sobre los grupos operadores de ransomware? ¿Conoce otras asociaciones criminales similares? Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).