.@WhatsApp 2FA code is saved in plain-text at /var/mobile/Containers/Data/Application/Whatsapp/Library

Month: March 2020

ZERO-CLICK/NO-TOUCH REMOTE EXPLOITATION VULNERABILITIES ALLOW HACKING MACOS SYSTEMS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/03/27/zero-click-no-touch-remote-exploitation-vulnerabilities-allow-hacking-macos-systems/

Apple recently released a couple of security alerts regarding the finding of at least five Bluetooth vulnerabilities on MacOS. According to information security consulting specialists, these flaws would allow threat actors to compromise a device without clicks and without contact (attack variants known as zero-click/no-touch).

The report was filed by the team of researchers at the 360 Alpha Lab firm. Apple subsequently recognized the report and began work on the release of the corresponding security patches. Researchers received a $75k USD payment as part of the company’s vulnerability rewards program.

The security flaw, dubbed “Bluewave“, exists in the Bluetooth process of the macOS system. In their report, information security consulting specialists mention that once the hacker compromises a device, you can use it as an access point to a Bluetooth-paired computer.

Apparently, the flaw is extensive for all Apple notebooks running macOS, including Mojave 10.14.6, macOS High Sierra 10.13.6 and macOS Catalina 10.15.2. Specialists in the 360 information security consulting recommend that users upgrade to the latest versions of the operating system as soon as possible.

This is a particular case where a potential security flaw affects macOS OS devices more than Windows machines. The report mentions that this vulnerability affects more than twice as much macOS devices as Windows.

However, Windows devices continue to master the security vulnerability statistics, making them one of the most frequent targets of threat actors. This scenario could change in the future, as the growing popularity of Apple devices among tech users could cause threat actors to start investing more resources for attacking these devices, not forgetting that attacks Apple devices have grown by nearly 40% in the last two years.

The International Institute of Cyber Security (IICS) recommends checking the official platforms of technology developers to download the corresponding updates for more details on the report.

IOS VULNERABILITY PREVENTS VPN NETWORKS FROM ENCRYPTING WEB TRAFFIC CORRECTLY

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/03/26/ios-vulnerability-prevents-vpn-networks-from-encrypting-web-traffic-correctly/

Information security awareness specialists have revealed the finding of a virtual private network (VPN) bypass vulnerability affecting iOS devices.

Typically, when a user connects to a VPN, their device’s operating system closes all existing Internet connections and then resets them through the VPN tunnel. In iOS version 13.3.1, the operating system fails to close existing connections appropriately. Most connections are short-lived and eventually reset themselves through the VPN tunnel. However, some are persistent and can remain open for minutes, and even hours, outside the VPN tunnel.

For example, Apple push notification service, which maintains a long-lasting connection between the device and the company’s servers, information security awareness specialists say. Although the problem was detected at Apple, researchers say any other similar services could be affected.

This flaw would allow user data to be exposed if the affected connections are not encrypted, although it should be mentioned that this would not be a normal situation. In fact, this condition could be able to generate an IP leakage scenario, which could allow threat actors to access to affected users’ data.

According to the information security awareness specialists, the most at-risk users are those living in countries where monitoring and monitoring online activities are common, such as China, besides other countries where civil and free Internet use rights scarce.

The International Institute of Cyber Security (IICS) mentions that connections established after VPN is enabled are not affected by this security flaw. However, connections that are already running prior to VPN service enablement are compromised. Users are encouraged to expect an Apple update. Details about this vulnerability existing in other operating systems could be publicly disclosed in the near future.

The International Institute of Cyber Security (IICS) also recommends checking the official platforms of the developers of this distribution to download the corresponding updates and find more details about these flaws.

VULNERABILIDAD “ZERO-CLICK/NO-TOUCH” EN MACOS PERMITE COMPROMETER UN DISPOSITIVO DE FORMA REMOTA

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-zero-click-no-touch-en-macos-permite-comprometer-un-dispositivo-de-forma-remota/

Apple lanzó recientemente un par de alertas de seguridad en referencia al hallazgo de al menos cinco vulnerabilidades Bluetooth en MacOS. Acorde a especialistas de un diplomado de seguridad informática, estas fallas permitirían a los actores de amenazas comprometer un dispositivo sin clics y sin contacto (variantes de ataque conocidas como zero-click/no-touch).

El reporte fue presentado por el equipo de investigadores de la firma 360 Alpha Lab. Posteriormente, Apple reconoció el informe y comenzó a trabajar en el lanzamiento de los parches de seguridad correspondientes. Los investigadores recibieron un pago de 75 mil dólares como parte del programa de recompensas por vulnerabilidades de la compañía.

La falla de seguridad, apodada “Bluewave“, existe en el proceso Bluetooth del sistema macOS. En su reporte, los especialistas del diplomado de seguridad informática mencionan que una vez que el hacker compromete un dispositivo, puede usarlo como punto de acceso a un equipo emparejado vía Bluetooth.

Al parecer, la falla es extensiva para todas las portátiles de Apple con sistema macOS, incluyendo Mojave 10.14.6, macOS High Sierra 10.13.6 y macOS Catalina 10.15.2. Los especialistas del diplomado de seguridad informática de 360 recomiendan a los usuarios actualizar a las más recientes versiones del sistema operativo lo antes posible.

Este es un caso particular, en el que una potencial falla de seguridad afecta en mayor medida los dispositivos con sistema operativo macOS que a las máquinas de Windows. En el reporte se menciona que esta vulnerabilidad afecta a más del doble de dispositivos macOS que Windows.

No obstante, los dispositivos Windows siguen dominando la estadística de vulnerabilidades de seguridad, por lo que son uno de los objetivos más frecuentes de los actores de amenazas. Este escenario podría cambiar en el futuro, pues la creciente popularidad de los dispositivos de Apple entre los usuarios de tecnología podría provocar que los hackers comiencen a invertir más recursos para el ataque a estos dispositivos, sin olvidar que los ataques reportados contra los dispositivos Apple han crecido casi 40% en los últimos dos años.

El Instituto Internacional de Seguridad Cibernética (IICS) recomienda consultar las plataformas oficiales de los desarrolladores de tecnología para descargar las actualizaciones correspondientes para encontrar mayores detalles sobre el reporte.

VULNERABILIDAD EN IOS EVITA QUE REDES VPN CIFREN EL TRÁFICO WEB CORRECTAMENTE

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-en-ios-evita-que-redes-vpn-cifren-el-trafico-web-correctamente/

Especialistas en concientización de ciberseguridad han revelado el hallazgo de una vulnerabilidad de omisión de red privada virtual (VPN) que afecta a los dispositivos iOS.

Por lo general, cuando un usuario se conecta a una VPN, el sistema operativo de su dispositivo cierra todas las conexiones de Internet existentes y luego las restablece a través del túnel VPN. En la versión 13.3.1 de iOS, el sistema operativo falla al cerrar las conexiones existentes de forma adecuada. La mayoría de las conexiones son de corta duración y eventualmente se restablecen por sí mismas a través del túnel VPN. No obstante, algunas son persistentes y pueden permanecer abiertas por minutos, e incluso horas, fuera del túnel VPN.

Por ejemplo, el servicio de notificaciones push de Apple, que mantiene una conexión de larga duración entre el dispositivo y los servidores de la compañía, aseguran los especialistas en concientización de ciberseguridad. A pesar de que el problema fue detectado en Apple, los investigadores aseguran que cualquier otro servicio similar podría resultar afectado.

Esta falla permitiría que los datos de los usuarios se vean expuestos si las conexiones afectadas no se cifran, aunque es necesario mencionar que esta no sería una situación normal. Lo que sí es probable es que los hackers logren generar condiciones de fuga de IP, con lo que podrían acceder a los datos de conexión de los usuarios afectados.

Acorde a especialistas en concientización de ciberseguridad, los usuarios en mayor riesgo son aquellos que viven en países donde la vigilancia y el monitoreo de actividades en línea son comunes, como China.

El Instituto Internacional de Seguridad Cibernética (IICS) menciona que las conexiones establecidas después de habilitar la VPN no se ven afectadas por esta falla. Sin embargo, las conexiones que ya se encuentran en ejecución previo a la habilitación del servicio VPN sí se ven comprometidas. Se recomienda a los usuarios esperar una actualización de Apple.

El Instituto Internacional de Seguridad Cibernética (IICS) también recomienda consultar las plataformas oficiales de los desarrolladores de esta distribución para descargar las actualizaciones correspondientes y encontrar mayores detalles sobre estas fallas.

REMOTE CODE EXECUTION VULNERABILITY ON LINUX AFFECTS MILLIONS OF NETWORK DEVICES

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/03/25/remote-code-execution-vulnerability-on-linux-affects-millions-of-network-devices/

A researcher specializing in database security audit has reported the finding of a remote code execution vulnerability in the OpenWrt operating system, which could be exploited to inject malicious payloads into an affected system.

This is a Linux-based operating system primarily used for the operation of integrated devices and network routers. OpenWrt is employed by companies from multiple industrial sectors around the world.

An update implemented to address a previous vulnerability allowed the package manager to ignore SHA-256 checksums embedded in the signed repository index, allowing threat actors to bypass the integrity check of downloaded .ipk components.

According to database security audit experts, hackers must send compromised packets from a web server and intercept communication between the device and the downloads.openwrt.org address to exploit the vulnerability. Failing that, a threat actor could take control of the DNS server that the target device used to make downloads.openwrt.org target a malicious web server.

In fact, opkg in OpenWrt runs as root, allowing threat actors to gain write access to all file systems to perform an arbitrary code injection remotely using counterfeit .ipk packages with a payload Malicious.

Database security audit experts mention that completing the attack also requires hackers to deploy a Man-in-the-Middle (MiTM) attack to serve a valid and signed package index; for example, one obtained from downloads.openwrt.org, in addition to one or more counterfeit .ipk packages that are the same size as specified in the repository index while an ‘opkg install’ command is invoked on the victim’s system.

The vulnerability was tracked as CVE-2020-7982 by the Common Vulnerability Scoring System (CVSS). Affected deployment administrators are prompted to install the required updates as soon as possible. Security patches are available on official developer platforms.

The International Institute of Cyber Security (IICS) recommends checking the official platforms of the developers of this distribution to download the corresponding updates and find more details about these flaws.

THE PRIVACY OF MILLIONS OF CHILDREN IS EXPOSED BECAUSE OF THESE ANDROID APPS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/03/25/the-privacy-of-millions-of-children-is-exposed-because-of-these-android-apps/

Despite the implementation of strict security measures, multiple malicious applications manage to infiltrate the Google Play Store, as mentioned by information security consulting experts. This time, researchers have reported the detection of at least 56 malicious apps, downloaded by about 1.7 million users, many of them children.

These were simple apps (mobile games, camera filters, horoscope guide, among other services) developed by virtually unknown companies.

The identified applications were infected with Tekya, a malware variant used to generate fraudulent clicks in advertising controlled by Facebook, Google, AdMob, among others. This malware mimics the behavior of a legitimate user to prevent anti-malware tools and the companies that place these ads from identifying anomalous actions.

According to information security consulting experts, malicious apps managed to bypass the detection of tools like Google Play Protect and the Virus Total platform. Eventually, the malware was located by a team of Check Point researchers, who reported that at least half of these apps, focused on children’s audiences, contained the Tekya malware in their code. Google has already removed these apps from the Play Store.

In their report, Check Point experts also highlight the difficulty in keeping this platform completely safe from cyber threats: “There are about 3 million apps available on Google Play, and every day dozens, or even hundreds more are added. Users must verify the developer profile before installing a new app.”

Cybersecurity experts mention that threat actors avoid detection using native Android code, which generally uses the C and C++ programming languages, in addition to using Java to implement logic.

Although Android devices often automatically uninstall apps that Google identifies as malicious, this mechanism doesn’t always respond as it should, so the company recommends that users verify that their apps are recognized as legitimate.

Recently, the International Institute of Cyber Security (IICS) revealed the presence of a malicious app on the Play Store, claiming that it had already been downloaded more than 700 thousand times. This app was infected with a malware known as Android.Circle.1, and was used in order to infest the affected device with invasive advertisements.

VULNERABILIDAD DE EJECUCIÓN REMOTA DE CÓDIGO EN LINUX AFECTA MILLONES DE DISPOSITIVOS DE RED

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-de-ejecucion-remota-de-codigo-en-linux-afecta-millones-de-dispositivos-de-red/

Un investigador especializado en auditoría de base de datos ha reportado el hallazgo de una vulnerabilidad de ejecución remota de código en el sistema operativo OpenWrt que podría ser explotada para inyectar cargas maliciosas en un sistema afectado.

Este es un sistema operativo basado en Linux empleado principalmente para el funcionamiento de dispositivos integrados y enrutadores de red. OpenWrt es empleado por compañías de múltiples ramos industriales en todo el mundo.

Una actualización implementada para abordar una vulnerabilidad anterior permitió que el administrador de paquetes ignore las sumas de verificación SHA-256 incrustadas en el índice de repositorio firmado, lo que permite a los actores de amenazas esquivar la verificación de integridad de los componentes .ipk descargados.

Acorde a los expertos en auditoría de base de datos, los hackers deben enviar paquetes comprometidos desde un servidor web e interceptar la comunicación entre el dispositivo y la dirección downloads.openwrt.org para explotar la vulnerabilidad. En su defecto, un actor de amenazas podría tomar control del servidor DNS que el dispositivo objetivo empleó para hacer que downloads.openwrt.org se dirija a un servidor web malicioso.

De hecho, opkg en OpenWrt se ejecuta como root, lo que permite a los actores de amenazas obtener acceso de escritura a todos los sistemas de archivos para realizar una inyección de código arbitrario de forma remota mediante paquetes .ipk falsificados con una carga útil maliciosa.

Los expertos en auditoría de base de datos mencionan que completar el ataque también requiere que los hackers desplieguen un ataque Man-in-the-Middle (MiTM) para servir un índice de paquete válido y firmado; por ejemplo, uno obtenido de downloads.openwrt.org, además de uno o más paquetes .ipk falsificados que tengan el mismo tamaño que el especificado en el índice del repositorio mientras se invoca un comando `opkg install` en el sistema de la víctima.

La vulnerabilidad fue identificada como CVE-2020-7982 por el Common Vulnerability Scoring System (CVSS). Se solicita a los administradores de implementaciones afectadas instalar las actualizaciones requeridas a la brevedad. Los parches de seguridad se encuentran disponibles en las plataformas oficiales de los desarrolladores.

El Instituto Internacional de Seguridad Cibernética (IICS) recomienda consultar las plataformas oficiales de los desarrolladores de esta distribución para descargar las actualizaciones correspondientes y encontrar mayores detalles sobre estas fallas.

LA PRIVACIDAD DE MILLONES DE NIÑOS ESTÁ EXPUESTA DEBIDO A ESTAS APLICACIONES DE ANDROID

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/la-privacidad-de-millones-de-ninos-esta-expuesta-debido-a-estas-aplicaciones-de-android/

A pesar de la implementación de estrictas medidas de seguridad, múltiples aplicaciones maliciosas logran infiltrarse en Google Play Store, afirman especialistas de un diplomado en ciberseguridad. En esta ocasión, se ha reportado la detección de al menos 56 apps maliciosas, descargadas por cerca de 1.7 millones de usuarios, muchos de ellos niños.

Estas eran apps sencillas (juegos para móvil, filtros, guía de horóscopos, entre otros servicios) desarrolladas por compañías casi desconocidas.

Las aplicaciones identificadas estaban infectadas con Tekya, una variante de malware empleado para generar clics fraudulentos en publicidad controlada por Facebook, Google, AdMob, entre otras. Este malware imita la conducta de un usuario legítimo para evitar que las herramientas anti malware y las compañías que colocan estos anuncios identifiquen las acciones anómalas.

Acorde a los instructores del diplomado en ciberseguridad las apps maliciosas lograron esquivar la detección de herramientas como Google Play Protect y la plataforma Virus Total. Finalmente, el malware fue localizado por un equipo de investigadores de Check Point, quienes reportaron que al menos la mitad de estas aplicaciones, enfocadas en el público infantil, contenían el malware Tekya en su código. Google ya ha eliminado estas aplicaciones de Play Store.

En su reporte, los expertos de Check Point también destacan la dificultad para mantener esta plataforma completamente a salvo de amenazas cibernéticas: “Existen alrededor de 3 millones de apps disponibles en Google Play, y cada día se añaden decenas, o incluso cientos más. Los usuarios deben verificar el perfil de los desarrolladores antes de instalar una nueva app”.

Los expertos del diplomado en ciberseguridad mencionan que los actores de amenazas evitan la detección empleando el código nativo de Android, que generalmente emplea los lenguajes de programación C y C ++, además del uso de Java para implementar la lógica.

Aunque los dispositivos Android suelen desinstalar de forma automática las aplicaciones que Google identifica como maliciosas, este mecanismo no siempre responde como debería, por lo que la compañía recomienda a los usuarios verificar que sus aplicaciones sean reconocidas como legítimas.

Recientemente, el Instituto Internacional de Seguridad Cibernética (IICS) reveló la presencia de una app maliciosa en Play Store, afirmando que ya había sido descargada más de 700 mil veces. Esta app estaba infectada con un malware conocido como Android.Circle.1, y era usada con el fin de infestar el dispositivo afectado con anuncios invasivos.

DANCE OF THE POPE, A NEW WHATSAPP & FACEBOOK VIRUS

CONTENIDO ORIGINAL: https://www.securitynewspaper.com/2020/03/25/dance-of-the-pope-a-new-whatsapp-facebook-virus/

Since the use of WhatsApp became massive, users have been exposed to multiple scam attempts, cyber security awareness specialists assure. One of the most popular variants is the “Martinelli scam”, which speaks of an alleged video that will be sent to all users of the messaging platform, and that would have the ability to hack a device.

The Martinelli scam was part of the widely popular campaign known as WhatsApp Gold, a supposedly improved version of the app, used by government officials, athletes and celebrities, which is actually a variant of mobile malware.

The resurgence of the Martinelli variable was recently reported, albeit with some changes. The message assures WhatsApp users that the next day will be sent in bulk a video capable of formatting the devices of the victims, although the subject of the alleged video changed this time.

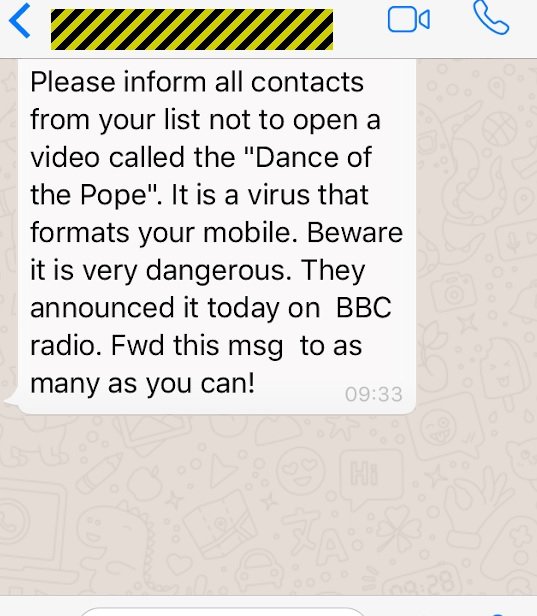

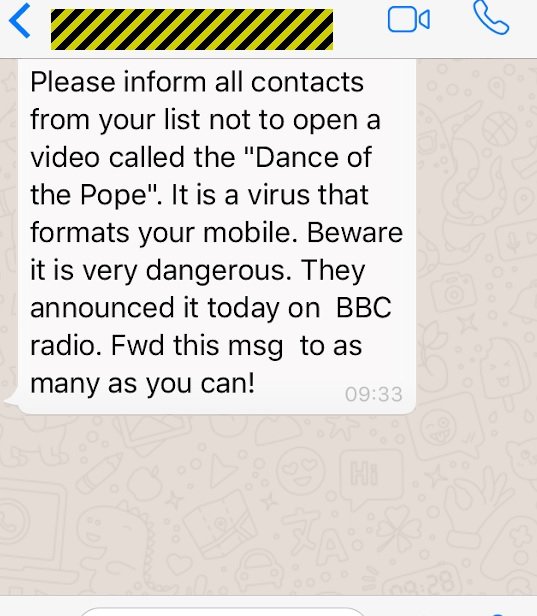

According to the cyber security awareness specialists, the supposed video is now called “Dance of the Pope”, and the following message is sent to users: “Please inform all your contacts so that they do not open a video called Dance of the Pope, as this is a virus that formats your mobile; send this message to as many users as you can.”

As if that weren’t enough, the chain messages alluding to Martinelli’s video have not stopped appearing. Cyber security awareness specialists suggest that this trend could be related to the growth in popularity of a footballer named Martinelli recently joined the roster of London club Arsenal.

The goals of the threat actors behind these fraudulent campaigns are somewhat ambiguous. Even so, specialists say that in fact it is possible to compromise a smartphone through a video loaded with malware, taking advantage of unfixed bugs in a media player or on a messaging platform.

On the other hand, the International Institute of Cyber Security (IICS) mentions that, while these attacks are possible in theory, the possibility of them occurring in practice is remote, as the work of constant updating these platforms prevents the most security risks.

These kinds of messages will continue to appear, so the main recommendation is to ignore, as well as verify that your applications are always updated.

83K MEMCACHED SERVERS COULD EASILY CRASHED USING THIS VULNERABILITY

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/03/25/83k-memcached-servers-could-easily-crashed-using-this-vulnerability/

A team from a security testing course has revealed a persistent security flaw that could compromise deployments of popular cached distributed data storage software (popularly known as “Memcached“).

This is a buffer overflow vulnerability in the binary protocol header in Memcached versions 1.6.0 and 1.6.1 that could be exploited to cause the compromised software to collapse. Project developers were not alerted prior to the public disclosure of the flaw.

In this regard, one of Memcached maintainers revealed that the vulnerability was corrected just hours before the disclosure of its existence. In addition, users of affected deployments can now find the updated version (1.6.2) on their official platforms.

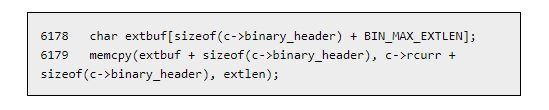

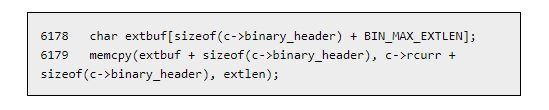

Instructors from the security testing course mentioned that the flaw exists due to a missing check on the extlen parameter during a call to the mamcpy () function.

If threat actors could make the extlen extension larger, buffer overflow would be triggered to paralyze the software completely; experts suggest that this could also lead to remote code execution, although it has not been proven.

The developers of the project even took their time to criticize the decision of security testing course specialists who decided to disclose this flaw (announcing it as a zero-day vulnerability) without previously notifying them. It should be remembered that the cybersecurity community establishes a private notification period to developers of a vulnerable project prior to public disclosure of errors.

The International Institute of Cyber Security (IICS) reminds administrators of affected deployments to update as soon as possible, and advise against exposing Memcached on the Internet as an additional security measure.

Unfortunately this is a common practice, as it is estimated that there are currently tens of thousands of servers running Memcached exposed through port 11211. In a superficial analysis with Shodan, specialists found at least 83,000 systems exposed by the port, a poor safety practice.

It is not known how many of these deployments are vulnerable, although one reference that could help in this calculation is that the flaw was introduced with the release of version 1.6.0, so administrators of this release, and later 1.6.1, are recommended, update as soon as possible.

BAILE DEL PAPA; NUEVO VIRUS DE FACEBOOK Y WHATSAPP

CONTENIDO ORIGINAL: https://noticiasseguridad.com/videos-noticias/baile-del-papa-nuevo-virus-de-facebook-y-whatsapp/

Desde que se popularizó el uso de WhatsApp, los usuarios han estado expuestos a múltiples intentos de estafas, aseguran los especialistas en seguridad de la información. Una de las variantes más populares es la “estafa Martinelli”, que habla de un supuesto video que será enviado a todos los usuarios de la plataforma de mensajería, y que tendría la capacidad de hackear un dispositivo.

La estafa Martinelli era parte de la ampliamente popular campaña conocida como WhatsApp Gold, una supuesta versión mejorada de la app, empleada por funcionarios del gobierno, atletas y celebridades, que es en realidad una variante de malware para móviles.

Recientemente se reportó el resurgimiento de la variable Martinelli, aunque con algunos cambios. En el mensaje se asegura a los usuarios de WhatsApp que al día siguiente será enviado de forma masiva un video capaz de formatear el dispositivo de las víctimas, aunque el tema del supuesto video cambió en esta ocasión.

Acorde a los especialistas en seguridad de la información, el video ahora se llama “Baile del Papa” (Dance of the Pope), y se muestra el siguiente mensaje a los usuarios: “Por favor informe a todos sus contactos para que no abran un video llamado Baile del Papa, pues este es un virus que formatea su móvil; envíe este mensaje a todos los usuarios que pueda”.

Por si fuera poco, los mensajes en cadena haciendo alusión al video de Martinelli no han dejado de aparecer. Los especialistas en seguridad de la información sugieren que esta tendencia podría estar relacionada con el crecimiento en la popularidad de un futbolista de apellido Martinelli, recientemente incorporado a las filas del club londinense Arsenal.

Los objetivos de los actores de amenazas detrás de estas campañas fraudulentas son algo ambiguos. Aún así, especialistas aseguran que de hecho sí es posible comprometer un smartphone mediante un video cargado de malware, aprovechándose de vulnerabilidades sin corregir en un reproductor de medios o en una plataforma de mensajería.

Por otra parte, el Instituto Internacional de Seguridad Cibernética (IICS) menciona que, si bien estos ataques son posibles en teoría, la posibilidad de que ocurran en la práctica es remota, pues la labor de actualización constante de estas plataformas previene la mayoría de riesgos de seguridad.

Esta clase de mensajes seguirán apareciendo, por lo que la recomendación principal es hacer caso omiso, además de verificar que sus aplicaciones se mantengan siempre actualizadas.

83 MIL SERVIDORES MEMCACHED PODRÍAN COLAPSAR FÁCILMENTE USANDO ESTA VULNERABILIDAD

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/83-mil-servidores-memcached-podrian-colapsar-facilmente-usando-esta-vulnerabilidad/

Un equipo de especialistas en seguridad web ha revelado la existencia de una falla de seguridad persistente que podría comprometer las implementaciones de un popular software de almacenamiento de datos distribuido en memoria caché (conocido popularmente como “Memcached”).

Esta es una vulnerabilidad de desbordamiento de búfer en el encabezado del protocolo binario en las versiones 1.6.0 y 1.6.1 de Memcached que podría ser explotada para hacer colapsar el software comprometido. Los investigadores no fueron alertados antes de la divulgación pública de la falla.

Al respecto, uno de los mantenedores de Memcached reveló que la vulnerabilidad fue corregida apenas unas horas antes de la divulgación de su existencia. Además, los usuarios de implementaciones afectadas ya pueden encontrar la versión actualizada (1.6.2) en sus plataformas oficiales.

Los investigadores en seguridad web mencionan que la falla existe debido a una comprobación faltante en el parámetro extlen durante una llamada a la función mamcpy ().

Si los actores de amenazas pudieran hacer más grande la extensión de extlen, se desencadenaría el desbordamiento de búfer para paralizar el software por completo; los expertos sugieren que esto también podría conducir a la ejecución de código remoto, aunque no se ha demostrado.

Los desarrolladores del proyecto se tomaron el tiempo para criticar la decisión de los expertos en seguridad web que decidieron revelar esta falla (anunciándola como una vulnerabilidad día cero) sin notificar con anterioridad. Cabe recordar que la comunidad de la ciberseguridad establece un periodo de notificación privada a los desarrolladores de un proyecto vulnerable antes de la divulgación pública de los errores.

El Instituto Internacional de Seguridad Cibernética (IICS) recuerda a los administradores de implementaciones afectadas que deben actualizar a la brevedad, además, aconsejan no exponer Memcached en Internet como medida de seguridad adicional.

Desafortunadamente esta es una práctica común, pues se calcula que actualmente existen decenas de miles de servidores ejecutando Memcached expuestos a través del puerto 11211. En un análisis superficial realizado con Shodan, especialistas encontraron al menos 83 mil sistemas expuestos por el mencionado puerto, una deficiente práctica de seguridad.

Se desconoce cuántas de estas implementaciones son vulnerables, aunque una referencia que podría ayudar en este cálculo es que la falla se introdujo con el lanzamiento de la versión 1.6.0, por lo que se recomienda a los administradores de esta versión, y la posterior 1.6.1, actualizar lo antes posible.

NEW VULNERABILITY IN WHATSAPP ALLOWS HACKING 2FA CODES

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/03/24/new-vulnerability-in-whatsapp-allows-hacking-2fa-codes/

Any internet-connected platform is exposed to hacking, even if the most recommended security practices are implemented, as mentioned by mobile hacking specialists. A couple of years ago, WhatsApp launched a two-factor authentication (2FA) mechanism to provide an additional layer of security for its users.

A group of researchers recently revealed the finding of a new vulnerability in the WhatsApp versions for iOS and Android that, if exploited, could allow threat actors to obtain the 2FA code sent by the company, which is stored in plain text.

It should be noted that this is not the first time that a serious flaw in the security of the messaging platform, employed by hundreds of millions of people around the world, is uncovered.

According to the instructors of a mobile hacking course, the only protection that this code has is that it is stored in a sandbox environment, so it is not possible for third-party applications to access this information, besides that the company does not stores this code in backups. However, the fact that code is stored in clear text is a poor security practice.

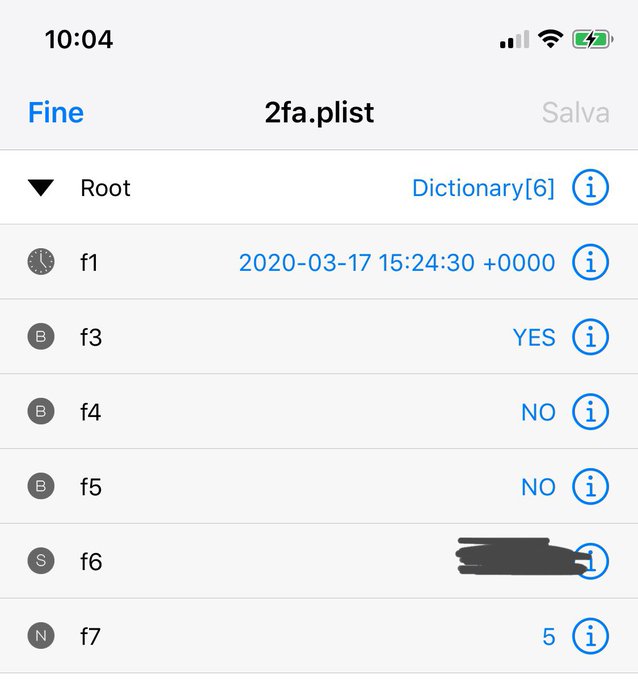

Below is how WhatsApp stores the 2FA password in plain text. It is also possible to appreciate that the files are stored in a private container.

The mobile hacking specialists note that this 2FA key is also visible on rooted Android devices, so other apps with root permissions could access this code.

A third-party application that could access this code would still require obtaining a six-digit PIN code sent to the user’s phone number to fully compromise their account, so the ability to exploit this security flaw with malicious ends is significantly reduced.

Although users are not facing imminent danger, the International Institute of Cyber Security (IICS) recommends to WhatsApp not storing this information in plain text to completely eliminate any risk to users and their accounts in the messaging app

WINDOWS ZERO-DAY VULNERABILITY PUBLISHED; IT’S POSSIBLE TO HACK ANY WINDOWS MACHINE

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/03/24/windows-zero-day-vulnerability-published-its-possible-to-hack-any-windows-machine/

The frequency with which news on zero-day vulnerabilities exploited in the wild have appeared is one of the main concerns for the cybersecurity community. Recently, a report by Microsoft’s vulnerability assessment team revealed that threat actors have been actively exploiting a zero-day flaw to run malicious code on Windows systems, even those that have all company security updates.

According to the report, this is a remote code execution vulnerability linked to some recently detected attacks and residing in the Adobe Type Manager Library, a Windows DLL used by multiple applications for the management and representation of Adobe Systems fonts.

To be specific, the attack involves exploiting two code execution vulnerabilities that could be triggered to generate inappropriate handling of master sources designed for malicious purposes. To exploit the flaws, hackers only have to trick the target user into opening a specially crafted document.

Microsoft’s vulnerability assessment team did not specify whether threat actors have succeeded in their attacks or if they are otherwise only hacking attempts. It should be noted that, in most cases, Windows security mechanisms can prevent an exploit from working as attackers expect.

So far, Microsoft has not released a patch, although a group of vulnerability assessment specialists issued the following recommendations to mitigate the risk of exploitation:

- Disable Preview and Details panes in Windows Explorer

- Disable the WebClient service

- Rename ATMFD. DLL; or deactivate the log file

In addition, Windows deployment administrators are encouraged to stay on top of company updates about this security issue and the release of full patches.

According to the International Institute of Cyber Security (IICS), given the characteristics of the attack, and Microsoft’s apparent opacity with respect to the targets identified so far, it is highly likely that it will be a cyber espionage campaign against relevant government officials or managers/directors of some major company.

NUEVA VULNERABILIDAD EN WHATSAPP PERMITE HACKEAR CÓDIGOS 2FA

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-movil/nueva-vulnerabilidad-en-whatsapp-permite-hackear-codigos-2fa/

Cualquier plataforma conectada a Internet está expuesta al hacking, incluso si se implementan las prácticas de seguridad más recomendadas, aseguran expertos de un curso para hackear celulares. Hace un par de años, WhatsApp lanzó un mecanismo de autenticación de dos factores (2FA) para proporcionar una capa de seguridad adicional para sus usuarios.

Un grupo de investigadores reveló recientemente el hallazgo de una nueva vulnerabilidad en las versiones de WhatsApp para iOS y Android que, de ser explotada, podría permitir a los actores de amenazas obtener el código de acceso 2FA enviado por la compañía, el cual está almacenado en texto sin cifrar.

Cabe mencionar que esta no es la primera ocasión en la que se descubre una seria falla en la seguridad de la plataforma de mensajería, empleada por cientos de millones de personas en todo el mundo.

Acorde a los instructores del curso para hackear celulares, la única protección con la que cuenta este código es que está almacenado en un entorno sandbox, por lo que no es posible que aplicaciones de terceros puedan acceder a esta información, además de que la compañía no almacena este código en las copias de seguridad. No obstante, el hecho de que el código se almacene en texto sin cifrar es una deficiente práctica de seguridad.

A continuación, se muestra cómo WhatsApp almacena la contraseña de 2FA en texto simple. También es posible apreciar que los archivos son almacenados en un contenedor privado.

Los expertos del curso para hackear celulares señalan que esta clave 2FA también es visible en dispositivos Android rooteados, por lo que otras aplicaciones con permisos de root podrían acceder a este código.

Una aplicación de terceros que pudiera acceder a este código aún requeriría de la obtención de un código PIN de seis dígitos enviado al número de teléfono del usuario para comprometer completamente su cuenta, por lo que la posibilidad de explotar esta falla de seguridad con fines maliciosos es reducida de forma considerable.

A pesar de que los usuarios no están ante un peligro inminente, el Instituto Internacional de Seguridad Cibernética (IICS) recomienda a WhatsApp no almacenar esta información en texto sin cifrar para eliminar completamente cualquier riesgo para los usuarios y sus cuentas en la aplicación de mensajería.

PUBLICAN VULNERABILIDAD DÍA CERO DE WINDOWS; ES POSIBLE HACKEAR CUALQUIER COMPUTADORA CON ESTE SISTEMA

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/publican-vulnerabilidad-dia-cero-de-windows-es-posible-hackear-cualquier-computadora-con-este-sistema/

La frecuencia con la que han estado apareciendo reportes sobre vulnerabilidades día cero explotadas en escenarios reales es una de las principales preocupaciones de la comunidad de la ciberseguridad. Recientemente, un reporte elaborado por el equipo de análisis de vulnerabilidades de Microsoft reveló que los actores de amenazas han estado explotando activamente un error día cero para ejecutar código malicioso en sistemas Windows, incluso en los que cuentan con todas las actualizaciones de seguridad de la compañía.

Acorde al reporte, esta es una vulnerabilidad de ejecución remota de código vinculada a algunos ataques recientemente detectados y que reside en Adobe Type Manager Library, un DLL de Windows empleado por múltiples aplicaciones para la administración y representación de las fuentes de Adobe Systems.

Para ser específicos, el ataque consiste en la explotación de dos vulnerabilidades de ejecución de código que podrían ser desencadenadas para generar un manejo inapropiado de fuentes maestras diseñadas con fines maliciosos. Para explotar las fallas, los hackers sólo tienen que engañar al usuario objetivo para que abra un documento especialmente diseñado.

El equipo de análisis de vulnerabilidades de Microsoft no especificó si los actores de amenazas han tenido éxito en sus ataques o si, en caso contrario, sólo son intentos de hacking. Cabe mencionar que, en la mayoría de ocasiones, los mecanismos de seguridad de Windows pueden evitar que un exploit funcione tal como esperan los atacantes.

Hasta el momento, Microsoft no ha lanzado un parche, aunque un grupo de especialistas en análisis de vulnerabilidades emitió las siguientes recomendaciones para mitigar el riesgo de explotación:

- Inhabilitar los paneles de Vista Previa y Detalles en el Explorador de Windows

- Inhabilitar el servicio WebClient

- Cambiar el nombre de ATMFD.DLL; o bien desactivar el archivo de registro

Además, se recomienda a los administradores de implementaciones Windows permanecer al tanto de las actualizaciones de la compañía sobre este inconveniente de seguridad y el lanzamiento de los parches completos.

Acorde al Instituto Internacional de Seguridad Cibernética (IICS), dadas las características del ataque, y a la aparente opacidad de Microsoft respecto a los objetivos identificados hasta el momento, es altamente probable que se trate de una campaña de espionaje contra altos funcionarios gubernamentales o directivos de alguna compañía.

HOW TO PROTECT YOUR SMALL BUSINESS FROM PRIVACY BREACHES AND GDPR FINES

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/03/23/how-to-protect-your-small-business-from-privacy-breaches-and-gdpr-fines/

Although almost two years have passed since the entry into force of the European Union’s General Data Protection Regulation (GDPR), the implementation of the appropriate measures for compliance keeps generating confusion and even some myths, mainly for small businesses, including those that rely on the advice of experts in IT security services.

To help resolve some of the most frequent questions on the subject, here are some clarifications, presented from the experience of multiple small companies and nonprofits and charities.

Only large companies, such as Google or Facebook, must comply with the GDPR: Although tech giants are the primary responsible for securing our personal information, data protection is the responsibility of any company or organization properly safeguarding any confidential user and employee information.

Non-governmental organizations (NGA) and small businesses should review their existing data protection policies and update all necessary points to ensure that their current information handling policy complies with GDPR collection, storage, protection and destruction of personal data and storage systems.

The implementation of general policies is sufficient to comply with GDPR: Although multiple public organizations, firms and IT security services specialists agree on most points to be met by companies and NGOs in terms of data protection, it is critical that each organization analyze its own infrastructure, resources and expertise to find the best way to adapt to the legislation.

Consent does not exempt companies from further improvement: Many companies mistakenly believe that users cannot disagree with their data collection policies after they have consented to this process. In addition, companies must remember that consent must be freely granted, in an informed, specific and explicit manner, and that it may be withdrawn at any time.

Charities must also adjust: It is true that some NGOs are not subject to GDPR compliance, although this exemption is reserved only for organizations that process only information from their members or beneficiaries.

This is different when talking about organizations working with other companies or beneficiaries. In these cases, NGOs must register with the country’s data protection authority, as mentioned by the IT security services specialists.

GDPR compliance never ends: Information security is an ever-moving world, so small and medium-sized enterprises, plus nonprofits, must conduct consistent security assessments on an ongoing basis to ensure that their policies and procedures are not over the over reality, becoming an easy prey for threat actors. According to the experts of the International Institute of Cyber Security (IICS), this update work must be carried out at least every two years.

OVER 10,000 EMPLOYEES AFFECTED BY RANSOMWARE; ALL SERVERS WERE ENCRYPTED DUE TO CITRIX VULNERABILITY

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/03/23/over-10000-employees-affected-by-ransomware-all-servers-were-encrypted-due-to-citrix-vulnerability/

Ransomware incidents keep affecting companies across any kind of industry. The most recent victim is Finastra, a major British finance technology firm with more than 10,000 employees and providing software and other services to more than 9,000 companies in 130 countries around the world. According to malware reverse engineering specialists, the company had to put offline multiple servers after detecting a severe encryption malware infection.

The infection was discovered this weekend, while the IT security team performed routine monitoring on the company’s servers. Although at the beginning they opted to disconnect only the compromised server, Finastra staff took additional steps to prevent the spread of malware and carry out an investigation in collaboration with a malware reverse engineering firm.

A statement signed by Tom Kilroy, the company’s chief operating officer, recognized the nature of the incident: “It is at this point that we can confirm that the incident is the result of a ransomware attack; there is no evidence to suggest that the information of our customers or employees has been compromised.”

Although it has been just under a full day since the incident was detected, the firm ensures that its systems will be completely restored as soon as possible, although the situation will not cease to be monitored: “We have a sophisticated security program, we will continue to rigorously evaluate our IT systems to ensure the security of confidential information for all of our customers and employees,” Kilroy concluded.

Finastra did not reveal technical details about the attack, although malware reverse engineering experts from Bad Packets claim that threat actors could have exploited a known vulnerability on Citrix servers. Tracked as CVE-2019-11510, this vulnerability would allow an unauthenticated remote hacker to compromise a vulnerable VPN server, access resources, and execute arbitrary code. The cybersecurity firm claims to have notified Finastra, although the financier did not rule on these reports.

The International Institute of Cyber Security (IICS) says ransomware attacks remain one of the most common practices among cybercriminal groups. Victims of these attacks are advised to visit the No More Ransom platform, to check if there is a tool capable of removing encryption from their systems before considering any payments to attackers.

CÓMO PROTEGER A SU PEQUEÑA EMPRESA DE BRECHAS DE PRIVACIDAD Y MULTAS DE GDPR

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/como-proteger-a-su-pequena-empresa-de-brechas-de-privacidad-y-multas-de-gdpr/

A pesar de que ya han pasado casi dos años desde la entrada en vigor del Reglamento General de Protección de Datos de la Unión Europea (GDPR), la implementación de las medidas necesarias para su cumplimiento sigue generando confusión e incluso algunos mitos, principalmente para las pequeñas empresas, incluso aquellas que recurren a la asesoría de expertos en servicios de seguridad informática.

Para ayudar a resolver algunas de las más frecuentes dudas sobre el tema, a continuación se presentan algunas aclaraciones, presentadas a partir de la experiencia de múltiples compañías pequeñas y organizaciones no lucrativas y de beneficencia.

Sólo las grandes empresas, como Google o Facebook, deben cumplir con el GDPR: A pesar de que los gigantes tecnológicos son los principales responsables de asegurar nuestra información personal, la protección de datos corresponde a cualquier compañía u organización gubernamental resguardar debidamente cualquier información confidencial de usuarios y empleados.

Las organizaciones no gubernamentales y empresas pequeñas deben revisar sus políticas de protección de datos vigentes y actualizar todos los puntos necesarios para asegurarse de que su actual política de manejo de información cumpla con lo estipulado en GDPR en lo respectivo a sus procesos de recolección de información, almacenamiento, protección y destrucción de datos personales y sistemas de almacenamiento.

La implementación de políticas generales basta para cumplir con GDPR: A pesar de que múltiples organizaciones públicas, firmas y especialistas en servicios de seguridad informática concuerdan en la mayoría de los puntos a cumplir por las compañías y ONGs en materia de protección de datos, es fundamental que cada organización analice su propia infraestructura, recursos y experiencia para encontrar la mejor forma de adaptarse a la legislación.

El consentimiento no exenta a las compañías de seguir mejorando: Muchas compañías creen, erróneamente, que los usuarios no pueden presentar inconformidades sobre sus políticas de recolección de datos después de haber otorgado su consentimiento para esta labor. Además, las empresas deben recordar que el consentimiento debe ser otorgado libremente, de forma informada, específica y explícita, además de que puede ser retirado en cualquier momento.

Las organizaciones benéficas deben ajustarse también: Es cierto que algunas ONGs no están sujetas al cumplimiento de GDPR, aunque esta exención está reservada sólo para las organizaciones que procesan únicamente información de sus miembros o beneficiarios.

Esto cambia al tratarse de organizaciones que trabajan con otras compañías o beneficiarios. En estos casos, las ONGs deberán registrarse ante la autoridad de protección de datos correspondiente a cada país, mencionan expertos en servicios de seguridad informática.

El cumplimiento de GDPR nunca termina: La seguridad informática es un mundo en constante avance, por lo que las pequeñas y medianas empresas, además de organizaciones no lucrativas deben realizar constantes evaluaciones de seguridad de manera continua para asegurarse de que sus políticas y procedimientos no se vean rebasados por la realidad, convirtiéndose en presa fácil para los actores de amenazas. Acorde a los expertos del Instituto Internacional de Seguridad Cibernética (IICS), esta labor de actualización debe llevarse a cabo al menos cada dos años.A

MÁS DE 10 MIL EMPLEADOS AFECTADOS POR RANSOMWARE; TODOS LOS SERVIDORES ENCRIPTADOS DEBIDO A VULNERABILIDAD DE CITRIX

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/mas-de-10-mil-empleados-afectados-por-ransomware-todos-los-servidores-encriptados-debido-a-vulnerabilidad-de-citrix/

Los incidentes de ransomware siguen afectando a empresas de todos los sectores por igual. La víctima más reciente es Finastra, una importante firma británica de tecnología aplicada a las finanzas, con más de 10 mil empleados y que proporciona software y otros servicios a más de 9 mil compañías en 130 países del mundo. Según reportan especialistas en ingeniería inversa de software, la compañía tuvo que desconectar múltiples servidores después de detectar una severa infección de malware de cifrado.

La infección fue descubierta este fin de semana, mientras el equipo de seguridad de TI realizaba un monitoreo de rutina en los servidores de la compañía. Aunque al inicio se optó por desconectar sólo el servidor comprometido, el personal de Finastra tomó medidas adicionales para evitar la propagación del malware y comenzar una investigación en colaboración con una firma de ingeniería inversa de software.

A través de un comunicado firmado por Tom Kilroy, director de operaciones de la compañía, se reconoció la naturaleza del incidente: “Es en este punto que podemos confirmar que el incidente es resultado de un ataque de ransomware; no existe evidencia que sugiera que la información de nuestros clientes o empleados se haya visto comprometida”.

Aunque ha pasado poco menos de un día completo desde la detección del incidente, la firma asegura que sus sistemas serán restablecidos completamente a la brevedad, aunque la situación no dejará de ser monitoreada: “Contamos con un sofisticado programa de seguridad, seguiremos evaluando rigurosamente nuestros sistemas informáticos para garantizar la seguridad de la información confidencial de todos nuestros clientes y empleados”, concluyó Kilroy.

Finastra no reveló detalles técnicos sobre el ataque, aunque expertos en ingeniería inversa de software de la firma Bad Packets aseguran que los actores de amenazas podrían haber explotado una vulnerabilidad conocida en los servidores de Citrix. Identificada como CVE-2019-11510, esta vulnerabilidad permitiría a un hacker remoto no autenticado comprometer un servidor VPN vulnerable, obtener acceso a los recursos y ejecutar código arbitrario. La firma de ciberseguridad asegura haber notificado a Finastra, aunque la financiera no se pronunció al respecto de estos reportes.

El Instituto Internacional de Seguridad Cibernética (IICS) asegura que los ataques de ransomware siguen siendo una de las prácticas más comunes entre los grupos cibercriminales. A las víctimas de estos ataques, se recomienda visitar la plataforma No More Ransom, para verificar si existe una herramienta capaz de eliminar el cifrado de sus sistemas antes de considerar cualquier pago a los atacantes.

Lucas

Lucas