Month: February 2014

Pasos Para Mantener Su Celular Seguro De Hackers

Cuanto más dependemos de nuestros teléfonos para realizar transacciones nuestro negocio financiero personal , más todo lo que estamos expuestos a peligros de seguridad móvil : amenazas poco conocidos a todo, desde la contraseña de banca en línea a los datos de su tarjeta de crédito. In país como México es muy importante a proteger contra Hackear Celulares. Ya que todos empresa aquí están pensando contra problemas de Seguridad Informática en México.

Conecte hasta aplicaciones con fugas. Es difícil decir la diferencia entre una aplicación de buenas y malas. Dado que tantas personas están creando aplicaciones móviles , a veces vemos aplicaciones poco sofisticados que podrían comprometer seriamente su privacidad en línea a través de las prácticas de privacidad o malos código descuidado. Sólo descargar aplicaciones de sitios seguros, y sólo después de comprobar rating ‘ cada aplicaciones y leer los comentarios de usuarios para asegurarse de que es ampliamente utilizado y respetado.Establecer una contraseña en su teléfono para que es difícil a Hackear Celulares.Sin una contraseña , cualquier persona dentro de la distancia de un brazo puede deslizar el teléfono y comenzar a leer su correo electrónico, mensajes de texto o escuchar su correo de voz. Establecimiento de una contraseña es la primera línea de defensa, y sólo te llevará unos 30 segundos.

Conecte hasta aplicaciones con fugas. Es difícil decir la diferencia entre una aplicación de buenas y malas. Dado que tantas personas están creando aplicaciones móviles , a veces vemos aplicaciones poco sofisticados que podrían comprometer seriamente su privacidad en línea a través de las prácticas de privacidad o malos código descuidado. Sólo descargar aplicaciones de sitios seguros, y sólo después de comprobar rating ‘ cada aplicaciones y leer los comentarios de usuarios para asegurarse de que es ampliamente utilizado y respetado.Establecer una contraseña en su teléfono para que es difícil a Hackear Celulares.Sin una contraseña , cualquier persona dentro de la distancia de un brazo puede deslizar el teléfono y comenzar a leer su correo electrónico, mensajes de texto o escuchar su correo de voz. Establecimiento de una contraseña es la primera línea de defensa, y sólo te llevará unos 30 segundos.

Esté atento a los enlaces sospechosos. EN países como México ,incidentes de hacking están aumentando y es muy importante a pensar de Seguridad Informática en México .Las personas son tres veces más propensos a hacer clic en un enlace sospechoso desde su teléfono a su PC, según un estudio reciente. Debido al pequeño tamaño de la pantalla , es más difícil de descifrar si un sitio se ve legítima o no. Tenga cuidado con los enlaces de aspecto sospechoso enviado a usted por correo electrónico , SMS o en los sitios de redes sociales.

Ten cuidado con lo que haces en puntos de acceso WiFi sin garantía ya que es fácil para hackers a hackear celulares de ese WiFi.Tenga cuidado al revisar su correo electrónico en WiFi pública.

Proteger contar software espía. El spyware puede sonar como algo salido de una historia de detectives , pero es mucho más que parece sacado de un cuento de terror si terminas con ella en el teléfono. Sin una contraseña hacker puede Hackear Celulares y descargar programas espía en el teléfono y realizar un seguimiento de su uso del teléfono , mensajes de texto , la ubicación y la actividad bancaria , entre otras cosas, sin su conocimiento.

Learn Exploit Programming Course in Mexico with Expert Trainer

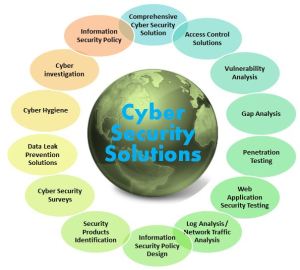

International Institute of cyber security offers exploits Programming Course in Mexico. It completely designed for student and people working in companies that want to make their career in new and demanding technology. Cyber security is one of the biggest challenges in the world for information. This can’t be avoid as large number of hackers work around the clock to hack your personal information from your mobile, PC, Laptop, website and many more location where your data is stored. We have provide the better solutions to safe guard your data by finding out the vulnerabilities and further writing your own exploit before somebody else does. We have our expert trainers that provide fully practical training for Exploit Programming Course in Mexico at affordable cost. You may be using advance communication software’s and applications to connect to the world, but sometimes small threats can be a big danger towards your privacy and personal data. We help you develop skills to find vulnerabilities and write your own 0day exploits to test your applications and software’s before any hacker does.

Iicybersecurity is also provided Mobile Hacking Course in Mexico at affordable price and on update technology. In upcoming times, each and every user will need data security to safe their personal information from real time hacker. Your personal information from your mobile phone is moving on the internet for data mining purpose. It may sometimes also be sold by organization to other organization for tracking your internet nature. Mobile data security is very important aspect that can’t be ignored.

Iicybersecurity is also provided Mobile Hacking Course in Mexico at affordable price and on update technology. In upcoming times, each and every user will need data security to safe their personal information from real time hacker. Your personal information from your mobile phone is moving on the internet for data mining purpose. It may sometimes also be sold by organization to other organization for tracking your internet nature. Mobile data security is very important aspect that can’t be ignored.

An information security technique for protecting mobile devices varies from Android to I phone’s or other mobile device. As Android being more popular, Information Security becomes more important. We have special courses which have high demand in Information technology industry, such as- Introduction to Android Security, Android Penetration Testing Workspace, Application Static Analysis, Application Dynamic Analysis and Traffic Manipulation. More details are also available on website, http://www.iicybersecurity.com/index-eng.html.

Iicybersecurity is also offers Ethical Hacking Course in Mexico with expert trainers and fully practically class room and virtual sessions. They have highly skilled and motivational trainers that help you in elevating your future and solving your problem with fully practical sessions. Now Digital Forensic Course is very famous in Information Technology. If you are looking for legal advice and hacking information for recovery then contact our experts by writing or calling us. We will be happy to help you with better options about information protection.

Fácil De Proteger Sus Datos Con Empresa De Seguridad De Móviles

¿Cuáles son los riesgos de seguridad de Móviles y Nube ?

Abajo son algunos de riesgos acuerdo con una empresa de seguridad de móviles y seguridad en la nube en México:

Con sus propios dispositivos móviles y con sus propias cuentas de proveedores de servicios en la nube , los empleados pueden participar en prácticas de seguridad inseguras. Los dispositivos móviles no pueden ser cifrados o protegidos por contraseña , incluso . Al utilizar los servicios de nube , los empleados no pueden tener la configuración adecuada o una contraseña suficientemente fuerte. Ellos no pueden entender los riesgos y cómo mitigarlos .

Con sus propios dispositivos móviles y con sus propias cuentas de proveedores de servicios en la nube , los empleados pueden participar en prácticas de seguridad inseguras. Los dispositivos móviles no pueden ser cifrados o protegidos por contraseña , incluso . Al utilizar los servicios de nube , los empleados no pueden tener la configuración adecuada o una contraseña suficientemente fuerte. Ellos no pueden entender los riesgos y cómo mitigarlos .

Hay muchos proveedores de servicios en la nube en México , y varían considerablemente en cuanto a sus prácticas de privacidad y seguridad . Muchos no tiene nada sistema Seguridad en la Nube en México. Esas proveedores de servicios de nube no pueden tener términos adecuados de servicio y no pueden proporcionar una protección de la privacidad adecuados o medidas de seguridad .Los problemas regulatorios . Muchas empleados y empresas no saben nada sobre ley de protección de datos y hace violación de ley cada vez comparten información de los clientes .

La Facilidad de compartir datos con otros: En México sin regulaciones de tecnologías, compartir archivos es muy fácil con muchos proveedores de la nube – a veces demasiado fácil. Sólo se necesita una persona para poner accidentalmente datos regulados en una carpeta de archivos compartidos , y presto, que será inmediatamente compartida con todas las personas con permisos para ver esa carpeta. Ya que no hay seguridad en la nube en México sobre acceso de archivos.

La Facilidad de perder . Si usted no lleva un paraguas en un día nublado , seguramente lloverá . Y si se pone de datos regulado en un dispositivo móvil sin la protección adecuada , ese dispositivo que seguramente será de pérdida o robo. En ese respecto Seguridad de los Móviles es muy importante. Webimprints es una Empresa de Seguridad de Móviles que da soluciones para protección de celulares y otros tablets .

Estos son los riesgos fácilmente prevenibles que pueden ser mitigados sin gran gasto como con desarrollo de las políticas . Acuerdo con estudio del instituto de seguridad cibernética indica que a menudo hay una falta de políticas sobre el uso de dispositivos móviles y en la nube. Debe haber políticas escritas claras acerca de estas cosas , y los empleados deben recibir capacitación sobre estas políticas.

Los empleados deben conocer más acerca de los riesgos del uso de los proveedores de servicios nube no aprobadas , así como los riesgos especiales que aplicaciones de servicios en la nube pueden plantear . El estudio revela que casi sistemáticamente en la mayoría de las organizaciones , los riesgos de la telefonía móvil y la nube son subestimados y, a menudo ignorado y eso debemos que poner mas atención.

Virus de WiFi

No es ciencia-ficción más. Por primera vez, investigadores de la Universidad del Reino Unido de Liverpool han sido capaces de demostrar que ” las redes WiFi pueden ser infectados con un virus que puede moverse a través de áreas densamente pobladas tan eficientemente como las resfriado común se propaga entre los seres humanos : ”

En efecto , esto significa que con la conectividad WiFi en todas partes en las oficinas , cafés , casas – virtualmente por todas partes – si mi tableta estornuda, su computadora portátil será coger un resfriado . Y las zonas densamente pobladas significan más puntos de acceso en un área relativamente pequeña . Esto significa que si usted fuera a ir a un café en el que mucha gente tenía acceso a la Internet a través de WiFi en las proximidades de uno al otro , el virus tienen una mejor oportunidad de infectar su dispositivo.

El virus que el equipo de investigación diseñó fue llamado Camaleón, y una vez que se simuló un ataque, el virus era capaz de ” se extendió rápidamente entre los hogares y las empresas “, señaló el equipo . Y no sólo eso , fiel a su nombre , el camaleón fue capaz de evitar la detección e identificar los puntos en los que el acceso Wi-Fi está menos protegida por encriptación y contraseñas.

La razón por la cual camaleón fue capaz de evitar la detección es que los sistemas de detección de virus actual buscan los virus que están presentes en el Internet o las computadoras, pero Chameleon es sólo alguna vez presente en la red WiFi.

Mientras que muchos puntos de acceso están suficientemente encriptados y protegidos con contraseña , el virus simplemente siguió adelante para encontrar a aquellos que no estaban protegidas fuertemente incluyendo puntos de acceso libre WiFi comunes en lugares como cafeterías y aeropuertos .

Durante la simulación del ataque a Belfast y Londres en un entorno de laboratorio , el equipo dijo “Chameleon se asemejó a un virus en el aire , viajando a través de la red WiFi a través de puntos de acceso (APs) que conectan a los hogares y las empresas a las redes WiFi . ”

Alan Marshall , profesor de la seguridad de la red de la Universidad , dijo: “Cuando Camaleón atacó un punto de acceso , que no afecta a cómo funcionaba, pero fue capaz de recoger y comunicar las credenciales de todos los demás usuarios de WiFi que conectados a él . El virus luego buscó a otros puntos de acceso WiFi que podría conectarse a e infectar ” .

” El aumento de la disponibilidad de Wi-Fi se ha producido a pesar de las vulnerabilidades de seguridad bien documentadas , como la denegación de servicio ( DoS ) y el punto de acceso dudoso ataques ( AP rogue ) “, señala el artículo de investigación publicado en EURASIP Diario sobre la Seguridad de la Información.

“La consecuencia de esto es que a medida que la demanda hace subir la disponibilidad y el uso de Wi-Fi, la zona geográfica de que un ataque puede explotar aumenta exponencialmente . Es pertinente señalar sin embargo, que en la actualidad el mayor obstáculo para la erradicación de las amenazas a los usuarios y propietarios de redes WiFi es una mala configuración del sistema y el dispositivo , en lugar de las fallas tecnológicas inherentes. Esto se pone de manifiesto en el uso continuado de la privacidad equivalente abierta y por cable ( WEP) en entornos domésticos y empresariales “, dice .

El virus camaleón emplea una técnica de ataque WLAN que infecta y se propaga entre los sistemas integrados WiFi AP, las notas de investigación independiente. La propagación del virus constituye efectivamente un ataque AP rogue avanzada que es único, ya que ocupa la posición exacta del dispositivo de la víctima , añade .

Esto es diferente de la forma más conocida ‘ ataque gemelo malvado “, donde aparece un dispositivo adicional que disfraza las credenciales y la información de difusión de la víctima. En el ataque gemelo malvado , el volumen de tráfico aumenta de manera significativa y RSSI conflictiva ( indicador de intensidad de señal recibida ) las mediciones se observó para los paquetes , que pueden ser observados por un sistema de detección de intrusiones. Como el ataque Camaleón requisa el hardware existente, no tiene un impacto en cualquiera de estas métricas .

Esto hace que el camaleón más peligroso en que los sistemas de detección actuales no son lo suficientemente sofisticados como para detectarlo a tiempo para contener los daños . La Universidad asumió este ejercicio para exponer las vulnerabilidades de seguridad que están presentes en las redes. ”

Seguridad Informática en México

Aprender Curso de Forense Digital en México

En México en ultimo 5 anos ,los incidentes de hacking han subido mucho y por eso ciberseguridad en México es muy importante. Y hay muy pocas personas que conocen rastrear a fuente del hacking y reportar eso a policía. Como parte del sistema legal, un investigador forense digital ayuda a construir un caso a favor o en contra de una persona o empresa acusada de mala conducta. Encurso de Forense Digital en México de iicybersecurity y en proyectos que un investigador forense podría asumir incluyen los de la siguiente lista:  Examinar las pruebas electrónicas del abogado contrario de enjuiciamiento o de interpretaciones alternativas. La alegación de que un acusado manipulado el software de contabilidad puede no ser soportable por el e-pruebas que se han recogido.

Examinar las pruebas electrónicas del abogado contrario de enjuiciamiento o de interpretaciones alternativas. La alegación de que un acusado manipulado el software de contabilidad puede no ser soportable por el e-pruebas que se han recogido.

En México el ley de Ciberseguridad en México es muy débil y sin una evidencia bueno es muy difícil tomar acciones. Por eso evaluar la fuerza de la dirección de la evidencia en contra de un sospechoso. A veces el cliente y la necesidad acusado a saber lo que la fiscalía conoce el fin de decidir si tomar un acuerdo con la fiscalía es la elección correcta. Declararse culpable lleva menos tiempo en la cárcel de ser hallado culpable.

En el curso de Forense Digital en México examinara los informes periciales de inconsistencias, omisiones, exageraciones, y otras lagunas. Revise estos documentos cuidadosamente para ver si usted puede encontrar errores.

Además con el Curso de Forense Digital en México aprenderáexperiencia en investigaciones completas del ciclo de vida, la experiencia con los procesos y las herramientas de la informática forense, habilidades de comunicación e interpersonales fuertes, capacidad para establecer relaciones positivas con los profesionales de la ley, capacidad para documentar los informes en la evidencia e investigación completa.

También para asegurar ciberseguridad en México aprenderá esas:

• La familiaridad con las leyes locales , regionales , nacionales , e internacionales

• La comprensión de las metodologías forenses

• Capacidad para manejar incidentes en vivo con las respuestas adecuadas

• Habilidades de análisis forense , incluyendo hardware , almacenamiento de medios , almacenamiento de datos , imágenes forenses , y el análisis del sistema de archivos

• habilidades de investigación y habilidades de entrevista personal

• La experiencia con los métodos de acceso no autorizado y la explotación de vulnerabilidades conocidas , como la inyección SQL , mensajería instantánea móvil (MIM ) , desbordamientos de buffer , y otros

• Excelentes habilidades escritas y verbales

Capacidad para comunicar información técnica compleja en el personal no técnico .

• Capacidad para dirigir presentaciones.

Para mas información sobre curso de Forense Digital en México contacta info@iicybersecurity.com

Fácil de encontrar Empresa de SEO en México Para la comercialización del Internet

Según Google México , cerca de 1 millones de búsquedas al día regresaron sitios hackeados. Estos sitios hackeados se clasifican ya sea como en peligro o bots (computadoras de los usuarios pueden ser infectados con malware). Google no le gustan los sitios inseguros o hackeadas. En la era de la tecnología y las infracciones en línea a escala mundial, los hackers son capaces de instalar código malicioso, la reorientación de su sitio web a otro, extraer datos privados o eliminar su sitio web por completo. Las consecuencias de estos cambios no consentidos a su sitio web puede tener un impacto demoledor en su negocio, ranking, y SEO. Acuerdo con una empresa de SEO en México mal Seguridad del Sitio Web puede ser muy peligroso para un negocio y sus clientes.

Si un motor de búsqueda encuentra que no hay Seguridad del Sitio Web y su pagina web sea insegura para los usuarios, que tendrá que ganarse su confianza de nuevo para ganar de nuevo el ranking . Restauración de esta confianza puede llevar un tiempo – y eso es después de probar la seguridad y la estabilidad de su sitio. Mediante la corrección de un ataque dentro de uno o dos días , se puede esperar para recuperar cualquier rango que puede haber perdido ” rápidamente” – es decir, dentro de una semana o dos. No está mal, ¿eh ? Piense otra vez . Imagínese perder todo el tráfico de búsqueda, las conversiones y las ventas que pretendes en un día , y mucho menos cinco días o años. Eso podría conducir a una pérdida de 20 por ciento de sus ventas trimestrales de tráfico de motores de búsqueda . Webimprints una Empresa de SEO en México esta ayudando muchas empresas en parte de Seguridad del Sitio Web y SEO.

Si un motor de búsqueda encuentra que no hay Seguridad del Sitio Web y su pagina web sea insegura para los usuarios, que tendrá que ganarse su confianza de nuevo para ganar de nuevo el ranking . Restauración de esta confianza puede llevar un tiempo – y eso es después de probar la seguridad y la estabilidad de su sitio. Mediante la corrección de un ataque dentro de uno o dos días , se puede esperar para recuperar cualquier rango que puede haber perdido ” rápidamente” – es decir, dentro de una semana o dos. No está mal, ¿eh ? Piense otra vez . Imagínese perder todo el tráfico de búsqueda, las conversiones y las ventas que pretendes en un día , y mucho menos cinco días o años. Eso podría conducir a una pérdida de 20 por ciento de sus ventas trimestrales de tráfico de motores de búsqueda . Webimprints una Empresa de SEO en México esta ayudando muchas empresas en parte de Seguridad del Sitio Web y SEO.

Acuerdo con Jorge Camaro de Webimprints, volver a construir su sitio web es algo más que la eliminación de los códigos , restablecimiento de redirecciones , o cambiar las contraseñas. Una empresa tendrá que encontrar la forma en que el hacker entró en su sitio, actualizar el servidor y el software , y asegurarse de que todas sus páginas son de vuelta a su versión original (y optimizado ) .

Incluso los sistemas de gestión de contenidos (CMS), en el que se alojan la mayoría de páginas web de empresas. Famoso CMS como WordPress , que alberga el 20 por ciento de la Internet, incluso ha tenido problemas recientes con los sitios hackeados e inseguros .

Para Seguridad de la Infraestructura en México y SEO en México contacta coninfo@webimprints.com para mas información.

Capacitación de Seguridad Informática en México

Seguridad de la información desempeña un papel fundamental en el mundo de la empresa , debido a la dependencia de los flujos de información. Asegurar la confianza en la integridad y exactitud de la información es tan importante como impedir el acceso no autorizado y el acceso ininterrumpido a los datos. Muchas infracciones y pérdidas Seguridad Informática en México provenir de los empleados internos , espionaje industrial por los competidores, los hackers , el crimen organizado , e incluso extranjera gobiernos. El capacitación de seguridad Informática en México no sólo incluye conocimientos sobre el control de acceso a las computadoras , sino también el acceso físico a decir áreas de seguridad , tales como los centros de datos . Capacitación de seguridad de la información también incluye la protección contra peligros físicos , es decir, el fuego y las inundaciones y la pérdida o robo de los activos de TI portátiles, como ordenadores portátiles , cintas y otros dispositivos.

Los costos asociados a una violación de la Seguridad Informática en México están aumentando anualmente. Los costos provienen de varios tecla factores : número de datos / registros implicados , la notificación al cliente los gastos de auditoría o de honorarios de abogados, gastos de centros de llamadas , y servicios gratis o con descuento de restauración de crédito / monitoreo. Estos son sólo los costes directos. Los costos indirectos incluyen la pérdida de la confianza pública que afecta a la reputación de la marca y una menor productividad . También puede haber potencial para la legal responsabilidad y litigios costosos . Estas son algunas de las tendencias y observaciones que demuestran la importancia de curso de hacking Ético en México y Capacitación de Seguridad Informática en México.

Los costos asociados a una violación de la Seguridad Informática en México están aumentando anualmente. Los costos provienen de varios tecla factores : número de datos / registros implicados , la notificación al cliente los gastos de auditoría o de honorarios de abogados, gastos de centros de llamadas , y servicios gratis o con descuento de restauración de crédito / monitoreo. Estos son sólo los costes directos. Los costos indirectos incluyen la pérdida de la confianza pública que afecta a la reputación de la marca y una menor productividad . También puede haber potencial para la legal responsabilidad y litigios costosos . Estas son algunas de las tendencias y observaciones que demuestran la importancia de curso de hacking Ético en México y Capacitación de Seguridad Informática en México.

Teniendo en cuenta el grave impacto financiero de un fallo de seguridad en un negocio, es imprescindible que las empresas mexicanas tienen una estrategia de gestión de riesgos para abordar este riesgo o dar Capacitación de Seguridad Informática en México. Marco de gestión de riesgos de la identificación de riesgos,

Evaluación , las opciones de mitigación y control de instrucción, ejecución y seguimiento , se puede aplicar a la gestión de tecnología de la información y los riesgos de seguridad . En el caso de los sistemas de información, identificar las amenazas y vulnerabilidades juega una parte crucial de la evaluación de riesgos . Estas amenazas y vulnerabilidades pueden ser internas o externa . Selección de los controles dependerá del tipo de riesgo , los requisitos legales , obligaciones contractuales , y las mejores prácticas industriales . Hay muchos temas de cumplimiento legal y de regulación que se han presentado durante elaño. Un programa de Curso de Hacking Ético en México ensenara empresas mexicanas a hacer una política contra riesgos deseguridad informática en México.

Para mas información sobre Curso de Hacking Ético en México contacta con info@iicybersecurity.com

Encuentra El Instituto Mejor pionero Para Ciberseguridad en México

¿Cómo te sentirías si descubrieras que un par de miradas indiscretas había estado siguiendo todos sus movimientos? Que alguien había estado escuchando sus conversaciones – personal y laboral? Y que todos estos detalles se habían vendido en el mercado negro en línea? Si usted se pregunta : “¿ cómo sería eso posible” sólo echar un vistazo a su teléfono inteligente. En caso de infección por spyware o por hackear celulares, puede convertirse en una verdadera herramienta de ciber espionaje.

Móviles, en estos días , se han convertido en algo más que un simple medio de comunicación , sino que son sofisticados dispositivos de almacenamiento de documentos y datos personales , que son guías , consultores y guardianes incluso secretas. Y los cibercriminales son plenamente conscientes de que , por lo que se están desarrollando continuamente malware móvil y intentado Hackear Celulares que puede poner su seguridad de móviles en alto riesgo.

Móviles, en estos días , se han convertido en algo más que un simple medio de comunicación , sino que son sofisticados dispositivos de almacenamiento de documentos y datos personales , que son guías , consultores y guardianes incluso secretas. Y los cibercriminales son plenamente conscientes de que , por lo que se están desarrollando continuamente malware móvil y intentado Hackear Celulares que puede poner su seguridad de móviles en alto riesgo.

La investigación realizada por iicybersecurity en México ha puesto de manifiesto que desde 2008 hasta 2012 , los incidentes de hackear celulares ha registrado un aumento del 200 % en todas las plataformas , y la de todos los tipos de malware móvil , software espía es la de más rápido crecimiento .En este tiempo es muy fácil a aprender hacking con videos de youtube. También, de acuerdo a datos de investigación la cantidad de spyware móvil descubierto desde 2012 se ha duplicado – en comparación con la cantidad descubierto en los últimos ocho años juntos – que hace que sea el de más rápido crecimiento, la amenaza de Ciberseguridad en México más común que hay.

No deje que los hackers hackear móvil violó su seguridad móvil y privacidad

Entonces, ¿qué medidas puede tomar para proteger su privacidad, identidad y datos muy importantes de estas miradas indiscretas digitales y espías? He aquí algunos consejos:

• Asegúrese de que la aplicación que desea descargar es “limpio” y de fiar. Examine el nombre del desarrollador de la aplicación, busque las revisiones y grados de la estrella de otros usuarios, y sólo descargar desde las plataformas confiables y seguras.

• Lea cuidadosamente los permisos solicitados por la aplicación que desea descargar. A ver si estas solicitudes se ajustan a las características de la aplicación, y si estás bien con ellos, iniciar la descarga.

• Manténgase informado acerca del software espía móvil. Además, corre la voz entre tus amigos y familiares acerca de esta amenaza de seguridad móvil – ningún artículo en sus teléfonos pueden incluir información acerca de usted, de manera similar.

• Asegúrese de que usted plantea la cuestión con los administradores de TI en el trabajo. Son probablemente ya es consciente de la cuestión, en cuyo caso, en realidad podría aprender algunos consejos de ellos también , acerca de cómo proteger su seguridad móvil .

Para las empresas hay soluciones de seguridad de móviles de Iicybersecurity.

Conseguir un Seguridad en la Nube en México Para el Cultivo de Empresas

Prosperidad de México y la fortaleza económica depende de sistema grande de nuestra nación de las redes de infraestructura informática crítica. De los millones de kilómetros de líneas de transmisión eléctrica a nuestros sistemas de telecomunicaciones y de información general, la protección de estos recursos esenciales requiere que se hagan mejoras continuas para mejorar ellos, ya que son desafiados por la edad, los desastres naturales y el terrorismo.

Como Centro de Investigación y Desarrollo de instituto internacional de seguridad cibernética tiene la capacidad de aplicar los medios y capacidades únicas para estos desafíos y desarrollar soluciones que protegen y sustentan la Seguridad de la Infraestructura en México y seguridad de funcionamiento. Llevamos a cabo la investigación, la formación conducta y desarrollar tecnología en las siguientes áreas:

Como Centro de Investigación y Desarrollo de instituto internacional de seguridad cibernética tiene la capacidad de aplicar los medios y capacidades únicas para estos desafíos y desarrollar soluciones que protegen y sustentan la Seguridad de la Infraestructura en México y seguridad de funcionamiento. Llevamos a cabo la investigación, la formación conducta y desarrollar tecnología en las siguientes áreas:

• Sistemas de Control de Seguridad Cibernética

• Pruebas, evaluación, demostración y Modelado y Simulación

• Seguridad Física y Sistemas de Control de Seguridad Cibernética

• Seguridad en la Nube en México

Webimprints entiende que la confidencialidad, integridad y disponibilidad de los datos y de los activos de los clientes son de vital importancia para todas las organizaciones, independientemente de su tamaño. La empresa de seguridad informática y la compañía de de automatización de servicios proporcionan funciones y servicios – en un entorno seguro y fiable – que de automatización de soporte de servicio de TI del cliente, ITSM, flujo de trabajo, aplicaciones personalizadas y de interacción con la aplicación. Webimprints proporciona operaciones 24×7 y la supervisión de seguridad de la Infraestructura en México para asegurar las instancias de los clientes están protegidos y operar como es debido.

Programas de protección de la infraestructura en México de webimprints incluyen el desarrollo y uso de tecnologías de modelado y simulación avanzadas que proporcionan un análisis rápido y fiable de las interacciones e interdependencias de infraestructura complejas. Webimprints adquirió una sistema de seguridad y una metodología de imprints certificado. Este sistema y nuestros expertos capacitados brindan a los clientes del mundo e industriales con el análisis de las consecuencias en tiempo real de las interdependencias de sus datos y crecimiento de la empresa. Nuestros ingenieros también han desarrollado herramientas de modelado y simulación para dar soluciones de Seguridad en la Nube en México.

Webimprints emplea una arquitectura multi-instancia que está protegida por un mayor, marco de defensa en profundidad de firewalls, balanceadores de carga y sistemas de detección de intrusiones (IDS) .Sistemas de la empresa están alojados dentro geográficamente separadas, centros de datos seguros. Webimprints proporciona soluciones de seguridad de alta calidad que apoya las integraciones altamente seguras entre webimprints, al cliente y otras infraestructuras de terceros.

iOS 7 vulnerabilidad puede desactivar ‘Find my iPhone’

Anuncio de las noticias para los propietarios de iPhones que utilizan iOS 7 : la aplicación anti-robo ” Encuentra mi iPhone ” se puede desactivar , incluso sin una contraseña, pero no gracias a una falla en el sistema operativo.

Entusiasta sitio MacRumors dice el fallo en efecto potencialmente puede permitir que el iPhone sea ” oculto ” de iCloud.com de Apple.

” Esto es un error potencialmente grave como Find My iPhone es un método útil para la localización de un dispositivo perdido , ” dijo.

Pero el consuelo para los usuarios es que este exploit no quita Lock Activación del sistema antirrobo de Apple.

Con bloqueo de la activación de Apple, el dispositivo permanecerá bloqueado a la cuenta original y continuar pidiendo que Apple ID y la contraseña durante el proceso de configuración.

pasos sencillos

MacRumors dice desactivación de ” Buscar mi iPhone ” se puede repetir fácilmente en dispositivos que ejecutan la versión actual de iOS ( 7.0.4 ) , y consiste en hacer cambios sencillos en la sección de cuenta de iCloud de la aplicación de configuración .

Sin embargo, señaló que no podría conseguir el exploit para trabajar en un dispositivo con iOS 7.1, ” por lo que el fallo probablemente se corregirá con la próxima actualización. ”

Asimismo , tomó nota de que el exploit sólo funciona en un dispositivo que no tiene ID Touch o un código de acceso habilitado, como el exploit requiere el acceso al menú Configuración.

” Para evitar tener Find My iPhone desactivada , los usuarios deben actualizar sus teléfonos con una clave de acceso e instalar iOS 7.1 cuando Apple lanza el software

Instituto de seguridad informática

Iicybersecurity Ofrecer Seguridad en la Nube en México al Mejor Precio

La economía está de nuevo esta malo . Es difícil ignorar el daño significativo estos últimos años fiscalmente turbulentos han infringido el gasto corporativo. Presupuestos de TI sin duda sintieron la presión, pero hay una parte crítica de la previsión financiera de las empresas que no se sentía la contracción: la seguridad cibernética.

Al caer la economía, la seguridad de datos aumentó sucesivamente.

El gasto mundial sobre Seguridad Informática continuó creciendo en un mercado plagado de secuestradores y recortes presupuestarios. De acuerdo con iicybersecurity, el gasto en infraestructura cibernética de seguridad como Seguridad en la Nube en México – el software, los servicios y aparatos de red de seguridad para proteger tanto a los sistemas de TI de consumo de la empresa y – está en camino de llegar a 100 mil millones dólares en 2016. Se trata de un aumento significativo de 40 $ millones de dólares gastados en 2011.

El gasto mundial sobre Seguridad Informática continuó creciendo en un mercado plagado de secuestradores y recortes presupuestarios. De acuerdo con iicybersecurity, el gasto en infraestructura cibernética de seguridad como Seguridad en la Nube en México – el software, los servicios y aparatos de red de seguridad para proteger tanto a los sistemas de TI de consumo de la empresa y – está en camino de llegar a 100 mil millones dólares en 2016. Se trata de un aumento significativo de 40 $ millones de dólares gastados en 2011.

¿Hacia dónde va este gasto de seguridad informática en México?

Para los expertos en gestión de riesgos empresariales en México que son capaces de proporcionar soluciones proactivas y personalizados para las organizaciones a prevenir, detectar y reaccionar a esas violaciones de la seguridad de datos potencialmente desastrosas

Para información sobre el entrenamiento de la conciencia integral de seguridad que mantiene a los empleados hasta la fecha (y comprometida por) la protección de datos.

¿Están tomando las decisiones de seguridad cibernética como seguridad en la Nube en México correctas?

¿Estás haciendo lo que sea necesario para evitar que las amenazas a la seguridad informática en México que ponen en riesgo su negocio?

• Enfoque de seguridad para la seguridad.

No sea víctima de la política errónea típica: la contratación de un CIO sólo para mantener conforme. Su equipo principal debe centrarse en la seguridad de la información desde la base.

• Mantenga sus ojos en el cambio de las mareas.

Mantener en estado de alerta para los puntos del ciclo de vida de su organización que le hacen especialmente vulnerables a las amenazas informáticas:

Fusiones y adquisiciones: Cuando no se maneja correctamente, la exposición al riesgo de la entidad resultante de la fusión se convierte en una bomba de relojería.

• Conozca las últimas y más grandes amenazas que hay como de seguridad en la Nube.

Manténgase al día sobre la tecnología emergente y la última – y cada vez más accesible – formas de infiltrarse redes.

El malware nuevo en el mercado y la computación en nube no es el éxito seguro de protección de seguridad muchos ejecutivos piensan que es. Asegúrese de que conoce los riesgos de seguridad de TI que vienen a mover la información y mensajes de correo electrónico a la nube.Conecta con expertos de instituto internacional de seguridad cibernética para saber mas sobre Seguridad Informática en México.

Elegir la Mejor Empresa de Seguridad de Móviles Para la Seguridad de Datos

Acuerdo con David thomas de una empresa de seguridad de móviles y seguridad d la pagina web, hay de Una serie de fallos de seguridad común en los sitios Web, móviles y los servidores Web se visitan aquí. Debido a la frecuencia de estas prácticas de seguridad deficientes, que parece importante recoger las buenas prácticas que se ocupan de estos problemas en un lugar y ponerlos a disposición a los administradores de servidores Web a desarrolladores web, desarrolladores de aplicaciones móviles y webmasters. Para aquellos de ustedes que no han considerado todos estos factores en la gestión de sus recursos de la Web, le recomiendo tratar con lo que le queda no considerada lo más rápido posible.

Para aquellos cuya gestión ha demostrado ser resistente a las sugerencias para

mejorar la Seguridad del Sitio Web y seguridad de móviles en estas áreas, o que simplemente necesitan ayuda para redactar un mensaje a la dirección que hará que su punto de claridad para que no se entiende mal, espero que encuentre la siguiente lista de verificación de la Web prácticas de seguridad útiles.

mejorar la Seguridad del Sitio Web y seguridad de móviles en estas áreas, o que simplemente necesitan ayuda para redactar un mensaje a la dirección que hará que su punto de claridad para que no se entiende mal, espero que encuentre la siguiente lista de verificación de la Web prácticas de seguridad útiles.

Páginas de inicio de sesión se deben cifrada : el número de veces que he visto a los sitios Web que sólo utilizan SSL (con http:o esquemas ), después de la autenticación del usuario se lleva a cabo es realmente desalentador . El cifrado de la sesión después de inicio de sesión puede ser útil – como cerrar la puerta del establo para que los caballos no salen – pero no para cifrar los inicios de sesión es un poco como dejar la llave en la cerradura cuando hayas terminado el bloqueo de la puerta del granero. Eso es necesario para asegurar seguridad del sitio web y seguridad de móviles.

La validación de datos se debe hacer en el servidor: Muchos formularios Web incluyen algunos de validación de datos de JavaScript. Si esta validación incluye todo lo destinado a proporcionar una mayor seguridad, que la validación significa casi nada. Un cracker de seguridad malicioso puede diseñar una forma propia, que tiene acceso al recurso en el otro extremo de la forma de acción de la página Web que no incluye ningún tipo de validación en absoluto. Peor aún, muchos casos de validación de formularios con JavaScript pueden eludirse simplemente desactivando JavaScript en el navegador o usar un navegador Web que no admite JavaScript en absoluto.

No deje que su seguridad del sitio Web sea una víctima de la validación de datos del lado del cliente . La validación del lado del servidor no se caiga presa de las deficiencias de la validación en el cliente debido a que un cracker de seguridad malicioso ya se debe haber obtenido acceso al servidor para ser capaz de comprometerlo. Administrar su sitio web a través de conexiones cifradas .Hay otra formas para asegurar seguridad acuerdo con Empresa de Seguridad de Móviles, Webimprints.

Kickstarter hackeado, nombres de usuario, direcciones de correo electrónico, información de la cuenta comprometida

Kickstarter ha revelado que los hackers han conseguido acceder a la información de cuenta de usuario en su sitio .

” La noche del miércoles , los funcionarios encargados de hacer cumplir la ley en contacto Kickstarter y nos alertaron de que los hackers habían solicitado y obtenido acceso no autorizado a algunos de los datos de nuestros clientes”, dijo el CEO de Kickstarter Yancey Strickler en su blog oficial . ” Al enterarse de esto, inmediatamente cerramos la brecha de seguridad y comenzamos a reforzar las medidas de seguridad en todo el sistema de pedal de arranque . ”

Kickstarter , dijo la información accesible incluyó los nombres de usuario , direcciones de correo electrónico, direcciones de correo, números de teléfono y las contraseñas encriptadas .

Se dijo que hasta ahora no hay evidencia de actividad no autorizada de ningún tipo sobre todos menos dos cuentas , sino que anima a cambiar su contraseña en Kickstarter y en cualquier otro que utilice la misma contraseña.

Kickstarter no dijo por qué esperó hasta hoy para revelar que él fue hackeado .

” Estamos muy lo siento que esto haya sucedido “, dijo Strickler . ” Hemos establecido un listón muy alto para la forma en que servimos a nuestra comunidad, y este incidente es frustrante y molesto. ”

Seguridad de sitio web con iicybersecurity

Forbes.com hackeado por el Ejército Electrónico Sirio

El MAR ha afirmado que hackeó el sitio web Forbes.com, la publicación de una imagen (abajo) de lo que parece ser un panel de administrador de WordPress para varios sitios Web de Forbes.

Mientras Forbes.com ahora parece haber vuelto a la normalidad, las capturas agarró por Softpeida muestran los hackers desfiguraron un número de páginas en el sitio, la publicación de un artículo que afirmaba haber sido escrito por el corresponsal de la ciberseguridad web Andy Greenberg, bajo el título: “Hacked by el Ejército electrónico sirio ”

“Odio flagrante para Siria”

Además de desfigurar el sitio web, que han secuestrado tres cuentas de Twitter relacionados con el sitio web. Junto con la cuenta @ ForbesTech, los hackers también han ganado con éxito el control de la cuenta perteneciente a la editora de medios sociales Alex Knapp (@ TheAlexKnapp) y el informe de finanzas personales Samantha Sharf (@ Samsharf).

La cuenta Forbes Tech y la de Alex Knapp se han restablecido, pero un mensaje que dice “Ejército Electrónico Sirio Was Here” permanece en la cuenta de Sharf.

Únete Centro de Aprendizaje de Clase Mundial Para Curso de Forense Digital en México

Según IIcybersecurity (Instituto líder en México de curso de Hacking ético en México, Curso de forense digital en México) el último ano de 2013 se amplió en un 21% el número de sitios webs y aplicaciones móviles que contienen Virus etc como Malicious programa. Un virus o Malicious programa que envuelve a todo tipo de programa o programa informático cuya aplicación es dañar y tomar control del sistema y causar causar un mal actividad).

En México 90 Mil sitios web son peligrosos para sistemas que entran ese sitios. Estos sitios dan demasiadas oportunidades a un hacker para tomar control de víctimas y robar información personal como datos bancarios. Por esto habríamos ser más juiciosos y cuidado que sitio web que estamos entrando por internet. Acuerdo de IIcybersecurity recomendaciones que gente que tarjaban por internet mucho tiempo deben que tener algo sistema de seguridad informático para no tener una mala experiencia ya que cuesta menos prevenir que curar. Muchas empresa están poniendo mucha atención en ese área ya que ellos manejan información confidencial de sus clientes. Por eso muchas profesionales están tomando Curso de Hacking Ético en México de Iicybersecurity para que pueden aprender proteger y pensar como hacker para protege sus datos y información del negocio. Técnicos del instituto están certificados como Expertos en Seguridad y están organizados para arreglar cualquier incidencia de seguridad al respecto.

En México 90 Mil sitios web son peligrosos para sistemas que entran ese sitios. Estos sitios dan demasiadas oportunidades a un hacker para tomar control de víctimas y robar información personal como datos bancarios. Por esto habríamos ser más juiciosos y cuidado que sitio web que estamos entrando por internet. Acuerdo de IIcybersecurity recomendaciones que gente que tarjaban por internet mucho tiempo deben que tener algo sistema de seguridad informático para no tener una mala experiencia ya que cuesta menos prevenir que curar. Muchas empresa están poniendo mucha atención en ese área ya que ellos manejan información confidencial de sus clientes. Por eso muchas profesionales están tomando Curso de Hacking Ético en México de Iicybersecurity para que pueden aprender proteger y pensar como hacker para protege sus datos y información del negocio. Técnicos del instituto están certificados como Expertos en Seguridad y están organizados para arreglar cualquier incidencia de seguridad al respecto.

Acuerdo con el reporte del instituto asimismo refleja que el 60% de los ataques de hacking tienen una motivo de dinero. Frente a estos ataques de hacking las empresa deben tener mas preocupación. Muchas empresas están intentando pensar acerca de poner esfuerzo en lo que respecta a la seguridad empezando con antivirus y firewall. Las empresa se han transformado en el nuevo motivos de los ciber bandidos que buscan dinero fácil y rápido y información que pueden vender. Para guerrear contra hackers y esos amenazas, las empresas han que tener conciencia de las problemas y entendimiento de seguridad y vulnerabilidades lo antes posible. Por eso muchas profesionales de las empresa también están tomando Curso de Forense Digital en México ya que eso puede ayudarlos en restear fuente de hacking y para hacer parte de encontrar el fuente de hacking y tomar acción contra hacker.

El instituto internacional de seguridad cibernética, esta trabajando en el área de la informática que se examina en la protección de la información y infraestructura tecnología y todo lo conectado con ésta. El instituto es líder en formación de los curso.

Seguridad de la Infraestructura en México

Ahorita exigimos publicar, que información de negocio, que sus productos hablen por sí solos, que las personas lo saben y que sea producto de demanda de su sector. Productos de negocios deben exhibirse, venderse, y por ese razón, pagina web, aplicaciones móviles y pagina web de móviles de una empresa deben estar publicando información de servicios y productos en internet y las redes sociales. Ya ahorita toda la gente usan internet para buscar cualquier tipo de cosa. En México ,80% de gente de edad 14 hasta 40 buscan en internet primero y después usan formas tradicional .Considerando eso, es muy importante pro cualquier tipo de negocio a tener sitio web, aplicaciones móviles y pagina web de móviles de la empresa. También empresas tienen la responsabilidad de proteger datos de sus clientes y por eso Seguridad Web en México como sabemos Seguridad de la Infraestructura en México y Seguridad de Aplicaciones Móviles en México son tan importante ahorita en México.

Si, hay que hacer algo para seguridad Web en México para las empresa, ya nos estamos haciendo familiarizarse de manera poco a poco. Seguridad web es mas que subir mi sitio en servidor y esperar que con firewall o sin firewall nuestro sitio web va estar seguras y también datos de nuestro clientes van a estar seguros. Pero ¿como lo hacemos?, ¿como podemos asegurar datos y información confidencial ? .Para resolver esa duda tenemos que tomar ayuda de expertos que tiene anos y anos de experiencia en el área de seguridad web. Uno de esos expertos es Webimprints , ellos son expertos de seguridad web en México y están ayudando muchas empresas de México para asegurar que nadie puede hackear .

Si, hay que hacer algo para seguridad Web en México para las empresa, ya nos estamos haciendo familiarizarse de manera poco a poco. Seguridad web es mas que subir mi sitio en servidor y esperar que con firewall o sin firewall nuestro sitio web va estar seguras y también datos de nuestro clientes van a estar seguros. Pero ¿como lo hacemos?, ¿como podemos asegurar datos y información confidencial ? .Para resolver esa duda tenemos que tomar ayuda de expertos que tiene anos y anos de experiencia en el área de seguridad web. Uno de esos expertos es Webimprints , ellos son expertos de seguridad web en México y están ayudando muchas empresas de México para asegurar que nadie puede hackear .

Invertir en Seguridad de Sitio Web en México siempre es bueno, siempre se gana, porque de cierto manera su empresa va a ser visto por clientes y miles de personas, y entre todas ésas personas y potenciales clientes se acercarán a su negocio ya que sienten seguro con su empresa, se contactarán con su empresa. Y si con un cliente vana ver retorno de la inversión inicial en Seguridad de Sitio Web en México . También si tienes muchos clientes potenciales que pueden llegar por móviles ya cada persona tiene un Smart teléfono. En ese caso su empresa debería que tener un aplicación móvil. Invertir para hacer un aplicación móvil y en Seguridad Informatica en México D.F siempre es muy bueno ya que atrae muchos clientes que usan móviles .También eso va dar una ventaja a su negocio sobre competencia porque todos ésos clientes sienten seguro con su empresa, da sus confianza en sus productos y servicios .

Webimprints da soluciones de Seguridad Web en México ,Seguridad de Sitio Web en México para proteger datos de los clientes que entran través de sitio web o aplicaciones web. Para asegurar datos de móviles Webimprints da soluciones de Seguridad de Aplicaciones Móviles en México.

Snapchat hackeado por batidos de frutas

el año pasado, un hack de Instagram que publica fotos de la fruta a los plazos de los usuarios surgieron dos veces – una en junio y julio.

Parece que el hack se ha extendido a Snapchat en esta ocasión, como los informes de Wired. El hack básicamente envía fotos de batidos con la dirección URL de un sitio web scammy a tus amigos. Snapchat dice Wired que es consciente de la corte y está rastreando la fuga – pero estos son en su mayoría de los casos en los que alguien se mete en su cuenta en el primer intento con su dirección de correo electrónico y contraseña, en lugar de emplear cualquier táctica de fuerza bruta.

Hay numerosos informes de la última corte Snapchat en Twitter. Ni que decir tiene, no haga clic en el enlace – y si usted ha sido afectado, no restablecer tu contraseña Snapchat.

Obtenga Capacitación Certificada Con Expertos Para Curso de Hacking Ético en México

El intrusión de los hackers a nuestros sistemas informáticos se debe primariamente al programas malos se llama malware, con eso roban información y detalles de bancos y contraseñas. Tener un firewall ayuda mucho ya que ofrece como un cuidadoso, permite control el tráfico de la organización y bloquea el tráfico como malware que puede dañar las sistemas informáticos, y ataques de hacking, robo de la información. Todos los sistema tienen un firewall, ese firewall podemos configurar para bloquear el tráfico malo, pero ese firewall sólo averigua las entradas y no las salidas, por eso no puede revisar si hay un ataque de hacking a tus equipos y parar robo de datos de los equipos. Por esta entendimiento es bueno a considerase y invertir en un firewall que proteja a los equipos en ambos lado.

Ahorita muchos antivirus traen esta tipo de firewall. Firewall si sirve para equipos de casa pero en caso de empresas solo firewall no es suficiente. En caso de empresas hay mas riesgos ya que manejan datos confidenciales de los clientes .En México hay ley de protección de datos y acuerdo con ese ley, todos las empresa que manejan datos de los clientes tienen que proteger eses datos contra acceso ilegal o hackers. Considerando ese ley muchas empresas están trabajando con IIcybersecurity para capacitar sus recursos de TI con Curso de Hacking Ético en México. Para protegerse en redes sociales. Las redes sociales como Facebook se han estabilizado como una fuente de spam y robo de identidad, por eso es importante para pensar sobre seguridad y amenazas de redes sociales. Lo primitivo que tenemos que pensar es que como proteger contra spam. No tnemos que hacer click sobre mensajes que no conocemos . Cuando nos aparecen mensajes raros de las cuentas de nuestros amigos es porque estos han sido hackeados.

Ahorita muchos antivirus traen esta tipo de firewall. Firewall si sirve para equipos de casa pero en caso de empresas solo firewall no es suficiente. En caso de empresas hay mas riesgos ya que manejan datos confidenciales de los clientes .En México hay ley de protección de datos y acuerdo con ese ley, todos las empresa que manejan datos de los clientes tienen que proteger eses datos contra acceso ilegal o hackers. Considerando ese ley muchas empresas están trabajando con IIcybersecurity para capacitar sus recursos de TI con Curso de Hacking Ético en México. Para protegerse en redes sociales. Las redes sociales como Facebook se han estabilizado como una fuente de spam y robo de identidad, por eso es importante para pensar sobre seguridad y amenazas de redes sociales. Lo primitivo que tenemos que pensar es que como proteger contra spam. No tnemos que hacer click sobre mensajes que no conocemos . Cuando nos aparecen mensajes raros de las cuentas de nuestros amigos es porque estos han sido hackeados.

Impide instalar aplicaciones o softwares desconocidas ya que es una ingreso con autorización a toda la información. Muchas empresas no permitan usar redes sociales en oficina y estos redes sociales están bloqueado. Hay muchas formas y soluciones para controlar el uso de redes sociales y proteger contra ataque de hacking. Con el curso de hacking en México de Iicybersecurity, las personas como administrador pueden aprender nuevas formas para proteger sus redes y asegurar datos de la empresa. El Instituto Internacional de Seguridad Cibernética tiene oficinas en México, EE:UU y India. Con Curso de Hacking ético en México del instituto un profesional técnico puede convertirse en un experto de seguridad cibernética y puede ganar mucho mas dinero..

Cómo Aumentar Personal Seguridad de la Información Para la Web

Los programadores cada vez están más sensibilizados de la importancia de las pruebas de software y seguridad de la información. No pueden pasar por alta calidad del software sin considerarse pruebas de software, ya que pueden caer en errores y en gran problemas si no contemplados sin darse cuenta. Con algunos pruebas del software podemos checar vulnerabilidades del software y errores en software. Las pruebas del software en México no están tan popular ya que empresas piensan errores del software como problema que necesitan mas dinero para resolver. No es bastante con hacer unos pruebas y pensar que todo está todo bien ya que software pasa esas pruebas, es importante a pensar en si cómo hacer las pruebas en la forma bien hecho para detectar errores reales del programación. Con esas pruebas podemos asegurar seguridad de la información y que nadie pueden entrar base de datos del software.

En México no hay muchos expertos en realizar pruebas del software, pero muchos programadores están aprendiendo con compañía de Pruebas en México D.F como Webimprints. También muchos programadores están aprendiendo con forma de compartir con uno a otro algunos errores comunes. También competirse estrategias para implementar seguridad de la información . Que es pruebas unitarias, pruebas de mock, pruebas de integración, pruebas de funcionales y como implementar seguridad de la información.

En México no hay muchos expertos en realizar pruebas del software, pero muchos programadores están aprendiendo con compañía de Pruebas en México D.F como Webimprints. También muchos programadores están aprendiendo con forma de compartir con uno a otro algunos errores comunes. También competirse estrategias para implementar seguridad de la información . Que es pruebas unitarias, pruebas de mock, pruebas de integración, pruebas de funcionales y como implementar seguridad de la información.

Pruebas unitarias de software

Es sencillo probar un software con sólo llamar a todos los métodos del software y sus revisar sus funcionalidades , pasando diferente valores y probando si el resultado es que esperamos. Aquí es muy importante poner esfuerza como pruebas de casos limites como cuando los valores son null o si se provoca una excepción .Muchas veces muchos programadores no hacen esas pruebas bien y solo hacen del estilo: 2+3= 5 y 4+1=5. También ellos tienen que considerar pruebas de penetración para revisar seguridad del código y base de datos para asegurar seguridad de la información y seguridad de base de datos.

Pruebas de mock :-

Si nos descubrimos en el caso de que tenemos que probar la capa de servicio del software , podemos hacer manualmente y usar un mock y sus frameworks. Eso nos permite hacer pruebas más cercanas a la realidad.

Test de integración

En las pruebas de integración tenemos que cubrir las diferentes partes del software que trabajan en conjunción de engine del software. Una de las esos son validación del actividad conjunto con los parámetros que entran, las conexiones de base de datos y resultados del software.

Pruebas funcionales y pruebas de Seguridad de la Información

Después de probar código técnicamente, no debemos olvidar los errores funcionales. A través de los pruebas funcionales podemos detectar esos errores. También tenemos que considerar diferente métodos para implementar seguridad en el software. Con soluciones de Webimprints que es una compañía de Pruebas en México D.F podemos resolver esos problemas fácilmente y asegurar seguridad de la información.

Hackear cualquier coche de forma remota y tomar su control del volante

En la era de los dispositivos inteligentes , tenemos smartphones , televisores inteligentes , inteligentes Neveras , e incluso los coches inteligentes ! Hemos hecho nuestra vida más fácil y cómoda , proporcionando el control maestro de todas las tareas de este tipo de dispositivos inteligentes.

Pero imagínese si un atacante quiere vengarse o hacer daño a alguien , ya que sólo puede hackear coches , en lugar de fallar sus descansos en la forma tradicional . Suena horrible!

Bueno, dos investigadores de seguridad – Javier Vázquez – Vidal y Alberto García Illera ha desarrollado un gadget casero llamado ‘CAN Herramientas de hacking ( CHT ) ‘ , compuesto por un dispositivo minúsculo pequeño que su Smartphone, lo cual es suficiente para cortar los Cars.

El kit cuesta menos de $ 20, pero es mucho capaz de quitar todo el control del coche de las ventanas y los faros a su dirección y los frenos .

El dispositivo utiliza la red de área de controlador (CAN) los puertos que se construyen en los coches de los controles del sistema informático , y obtiene la energía de sistema eléctrico del coche. La inyección de un código malicioso a los puertos de la CAN permite a un atacante enviar comandos inalámbricos de forma remota desde un ordenador. Una vez que los hackers se apoderan de esta red pueden controlar luces , cerraduras , dirección e incluso frenos.

” Se puede tomar cinco minutos o menos para conectarlo y luego a pie “, dice Vázquez Vidal Forbes, y agrega: “Podríamos esperar un minuto o un año y , a continuación, disparar a hacer lo que hemos programado que haga. ”

Ellos ya han probado su dispositivo CHT sobre cuatro vehículos diferentes y lo hizo con éxito trucos , incluyendo la aplicación de los frenos de emergencia mientras el coche estaba en movimiento que podría causar una interrupción súbita en el tráfico, apagar los faros , lo que desató las alarmas , y que afectan a la dirección.

Hasta ahora su dispositivo es capaz de comunicarse a través sólo de Bluetooth, la cual está limitada al rango menor, pero por lo pronto se actualizará a usar una radio celular GSM que haría que el dispositivo permite controlar desde kilómetros de distancia .

Para saber mas sobre contacta instituto de seguridad en Mexico.