Virus, Malware, Spyware

NAXSI – FIREWALL DE SOFTWARE ABIERTO PARA NGINX

Un WAF protege una aplicación Web controlando su entrada y salida y el acceso desde la aplicación. Se ejecuta como un dispositivo, un plug-in de servidor o un servicio basado en la nube, el WAF inspecciona todos los paquetes de datos HTML, HTTPS, SOAP y XML-RPC. A través de una inspección personalizable, es capaz de prevenir ataques contra seguridad web como XSS, inyección de SQL,sessionhijacking y buffer overflows, que los firewalls de red y los sistemas de detección de intrusos a menudo no son capaces de realizar.

NAXSI es un WAF de código abierto para Nginx (Web Application Firewall), que por defecto puede bloquear el 99% de los patrones conocidos involucrados en las vulnerabilidades del sitio web. NAXSI significa Nginx Anti XSS & SQL Injection y es creado por expertos de seguridad web.

Por defecto, lee un pequeño subconjunto de reglas simples de seguridad web que contienen el 99% de los patrones conocidos involucrados en vulnerabilidades de sitios web.

Siendo muy simple, esos patrones pueden coincidir con las consultas legítimas. El administrador de seguridad web puede agregar listas blancas manualmente analizando el registro de errores de Nginx o (recomendado) iniciar el proyecto mediante una fase de auto aprendizaje intensivo que generará automáticamente las reglas de lista blanca con respecto al comportamiento del sitio web.

Por el contrario de la mayoría de los firewall de aplicación web, Naxsi no se basa en una base de firmas, como un antivirus, y por lo tanto no puede ser eludido por un patrón de ataque “desconocido”. Acuerda a experiencia de expertos de seguridad web, otra diferencia principal entre NAXSI y otros WAF, NAXSI filtra sólo las solicitudes GET y POST, es un software libre y libre de usar.

Según los expertos de seguridad web de iicybersecurity, WAF como Naxsi puede ser utilizado por PYMES para implementar seguridad web Requiere un poco más de esfuerzo ya que usted tiene a la lista blanca para conseguir que las cosas funcionen, pero bloqueará ataques más ofuscados y poco comunes sin actualizaciones ni modificaciones.

¿CÓMO GENERAR FÁCILMENTE UNA PUERTA TRASERA PARA LINUX, WINDOWS, MAC Y EVITAR EL ANTIVIRUS?

Una puerta trasera es un medio de acceso a un programa informático que evita los mecanismos de ciberseguridad. Un programador de ciberseguridad algunas veces puede instalar una puerta trasera para que se pueda acceder al programa para solucionar problemas de ciberseguridad o para otros fines. Sin embargo, los atacantes suelen utilizar puertas traseras que se detectan o se instalan, como parte de una vulnerabilidad.

En este artículo vamos a discutir una herramienta con la ayuda de expertos de cloud security de iicybersecurity IICS. La herramienta se llama TheFatRat que puede ser utilizada para generar una puerta trasera para Linux, Windows, Mac y evitar AntiVirus.

Según expertos de ciberseguridad y cloud security, TheFatRat es una herramienta fácil de generar puerta trasera con msfvenom (una parte de metasploit Framework). Esta herramienta recopila un malware con una carga útil popular y luego el malware compilado se puede ejecutar en Windows, Mac, Android. El malware que se crea con esta herramienta también tiene la capacidad de pasar por alto la mayor parte de protección de software de Anti Virus. Según su creadores y expertos de ciberseguridad, la puerta trasera, se ejecuta automáticamente si la victima desactiva el uac (user acces control).

UAC es una característica de ciberseguridad de Windows Vista, Windows 7 y Windows 8, que ayuda a evitar cambios no autorizados en el equipo. Estos cambios pueden ser iniciados por aplicaciones, virus u otros usuarios. User Account Control se asegura de que estos cambios se realizan sólo con la aprobación por parte del administrador. Si los cambios no han sido aprobados por el administrador, ellos no se ejecutan y Windows se mantiene sin cambios. Es como si nada hubiera pasado menciona experto de cloud security.

La herramienta de ciberseguridad revisa el servicio de Metasploit y se inicia si no está presente y pueden crear fácilmente meterpreter reverse_tcp playloads para Windows, Linux, Android y Mac.

TheFatRat ha sido creado para hacer frente a los problemas generales que enfrentan los profesionales de ciberseguridad y cloud security. La herramienta se puede iniciar varias meterpreter reverse_tcp listners y hacer una búsqueda rápida en searchsploit.

Los expertos de ciberseguridad han estado utilizando esta herramienta para eludir antivirus, ejecutar Auto run script para los listeners.

Esta herramienta es parte de sistema operativo hacking ético, Dracos Linux

REQUERIMIENTOS

- Un sistema operativo Linux. Expertos en ciberseguridad recomiendan Kali Linux 2 o Kali 2.016,1 rolling / Cyborg / Parrot / Dracos / BackTrack / Blackbox / y otro sistema operativo (Linux)

- Debe instalar metasploit Framework

¿CÓMO MONITOREAR EL TRÁFICO DE RED EN LINUX?

Con ayuda de expertos de ethical hacking y test de intrusión, en este artículo menciona algunas herramientas de línea de comandos de Linux que se pueden utilizar para monitorear el tráfico de red. Estas herramientas supervisan el tráfico que fluye a través de las interfaces de red y miden la velocidad a la que se están transfiriendo datos. El tráfico entrante y saliente se muestra por separado. Algunos de los comandos muestran el ancho de banda utilizado por los procesos individuales. Esto hace que sea fácil de detectar un proceso que este sobre utilizando en el ancho de banda de la red durante test de intrusión.

Aquí está una lista de los comandos, ordenadas según sus características

NLOAD

Nload es una herramienta de línea de comandos que permite a los usuarios controlar el tráfico entrante y saliente por separado. Que también atrae hacia afuera a un gráfico para indicar el mismo, la escala de los cuales se puede ajustar. Según curso de ethical hacking es muy fácil y sencillo de utilizar, y no es compatible con muchas opciones.

$ sudo apt-get install nload $ nload

IFTOP

Iftop mide los datos que fluyen a través de conexiones de socket individuales, y funciona de una manera diferente de Nload. Aunque iftop informa el ancho de banda utilizado por las conexiones individuales, no puede informar nombre / identificación del proceso involucrados en la conexión de socket en particular. Sin embargo, basándose en la biblioteca pcap, iftop es capaz de filtrar el tráfico de ancho de banda e informar sobre las conexiones de host seleccionados según lo especificado por el filtro.

$ sudo apt-get install iftop $ sudo iftop -n

Según consultores de test de intrusión, la opción n previene a iftop de resolver direcciones IP a nombre del host, lo que causa tráfico de la red adicional a sí mismo.

IPTRAF

Iptraf es un monitor de LAN interactivo y colorido. Muestra las conexiones individuales y la cantidad de datos que fluyen entre los anfitriones y es usado por experto de ethical hacking. Aquí está una captura de pantalla

$ sudo apt-get install iptraf iptraf-ng $ sudo iptraf

NETHOGS

Nethogs es una pequeña herramienta de ‘net top’ que muestra el ancho de banda utilizado por los procesos individuales y ordena la lista poniendo los procesos más intensivos en la parte superior. En el caso de un repentino aumento de ancho de banda, de forma rápida abre nethogs y encuentra el proceso responsable explican expertos de ethical hacking y test de intrusión. Nethogs informa de PID, el usuario y la ruta de acceso del programa.

$ sudo apt-get install nethogs $ sudo nethogs

SLURM

Slurm es otro monitor de carga de red que muestra las estadísticas del dispositivo junto con un gráfico ASCII. Es compatible con 3 estilos diferentes de cada uno de los gráficos que se pueden activar. Simple en funciones, slurm no muestra más detalles sobre la carga de la red.

$ sudo apt-get install slurm $ slurm -s -i eth0

TCPTRACK

Tcptrack es similar a iftop, y utiliza la biblioteca pcap para capturar paquetes y calcular varias estadísticas como el ancho de banda utilizado en cada conexión explican expertos de ethical hacking y test de intrusión. También es compatible con los filtros pcap estándar que pueden ser utilizados para controlar las conexiones específicas.

$ sudo apt-get install tcptrack

VNSTAT

VnStat es poco diferente de la mayoría de las otras herramientas menciona Mike Stevens experto de test de intrusión de International Institute of Cyber Security. Esto realmente ejecuta un servicio en segundo plano / daemon y sigue grabando el tamaño de la transferencia de datos todo el tiempo. A continuación puede ser utilizado para generar un informe de la historia de uso de la red. VnStat es más como una herramienta para obtener informes históricos de cuánto ancho de banda se utiliza todos los días o durante el mes pasado. No es estrictamente una herramienta para el monitoreo de la red en tiempo real.

$ sudo apt-get install vnstat

BWM-NG

BWM-ng (Bandwidth Monitor Next Generation) es otro monitor de carga de la red en tiempo real muy simple que reporta un resumen de la velocidad a la que se están transfiriendo datos dentro y fuera de todas las interfaces de red disponibles en el sistema.

$ bwm-ng

CBM – COLOR BANDWIDTH METER

Un diminuto monitor simple de ancho de banda que muestra el volumen de tráfico a través de las interfaces de red. No hay más opciones, sólo las estadísticas de tráfico son la pantalla y actualizado en tiempo real.

$ sudo apt-get install cbm

SPEEDOMETER

Otra herramienta pequeña y sencilla que simplemente extrae buenos gráficos en busca de tráfico entrante y saliente durante test de intrusión a través de una interfaz dada.

$ sudo apt-get install speedomete $ speedometer -r eth0 -t eth0

PKTSTAT

Pktstat muestra todas las conexiones activas en tiempo real, y la velocidad a la que se están transfiriendo datos a través de ellos y es usado por expertos de ethical hacking. También muestra el tipo de la conexión.

$ sudo apt-get install pktstat $ sudo pktstat -i eth0 -nt

NETWATCH

Netwatch es parte de la colección de herramientas netdiag, y también muestra las conexiones entre el anfitrión local y otros equipos remotos, y la velocidad a la que se transfieren datos en cada conexión durante test de intrusión.

$ sudo apt-get install netdiag $ sudo netwatch -e eth0 –nt

TRAFSHOW

Esto informa de las conexiones activas actuales, su protocolo y la velocidad de transferencia de datos en cada conexión. Sólo monitorea las conexiones TCP

$ sudo apt-get install netdiag $ sudo trafshow -i eth0 tcp

NETLOAD

El comando Netload simplemente muestra un pequeño informe sobre la carga de tráfico actual y el número total de bytes transferidos desde el inicio del programa.

$ sudo apt-get install netdiag $ netload eth0

DSTAT

Dstat es una herramienta versátil (escrito en Python por expertos de ethical hacking) que puede controlar diferentes estadísticas del sistema e informar de ellas en un modo de estilo de lotes o registrar los datos a un archivo CSV o similar. Este ejemplo muestra cómo utilizar dstat para reportar el ancho de banda de la red durante test de intrusión.

$ sudo apt-get install dstat$ dstat -nt

COLLECTL

Collectl informa de las estadísticas del sistema en un estilo y se recoge estadísticas sobre los diversos diferentes recursos del sistema como CPU, memoria, red, etc.

$ sudo apt-get install collectl$ collectl -sn -oT -i0.5

7 PASOS IMPORTANTES DURANTE UNA INVESTIGACIÓN DE ANÁLISIS FORENSE

A continuación se presenta un resumen de los pasos importantes que una empresa de seguridad informática deben cubrir durante una investigación de análisis forense. Cualquier diplomado de seguridad informática también debe enfocar sobre estos pasos.

VERIFICACIÓN

Normalmente la investigación de análisis forense se llevará a cabo como parte de un escenario de respuesta a incidentes según profesores de diplomado de seguridad informática, como el primer paso se debe verificar que un incidente ha pasado. Determinar la amplitud y el alcance del incidente, evaluar el caso.

¿Cuál es la situación, la naturaleza del caso y sus características específicas? Este paso es importante porque ayudará a una empresa de seguridad informática a determinar las características del incidente y definir el mejor enfoque para identificar, conservar y reunir evidencias. También podría ayudar a justificar a dueños del negocio de desconectar un sistema.

DESCRIPCIÓN DEL SISTEMA

Siguiente paso en análisis forense es donde una empresa de seguridad informática empezará a reunir información sobre el incidente específico. Comenzando por tomar notas y describir el sistema que se va a analizar, cuál sea el sistema que está siendo adquirido, ¿cuál es el papel del sistema en la organización y en la red? El esquema del sistema operativo y su configuración general, tales como formato de disco, la cantidad de RAM y la ubicación de las pruebas según profesores de diplomado de seguridad informática.

ADQUISICIÓN DE EVIDENCIA

Esto paso en análisis forense incluye Identificar las posibles fuentes de datos, adquirir datos volátiles y no volátiles, verificar la integridad de los datos y garantizar la cadena de custodia. Cuando tengas dudas de que colectar para estar en el lado seguro y es mejor recoger demasiado a que te falte. Durante esta etapa también es importante que la empresa de seguridad informática dé prioridad a colección de evidencias e involucra a los dueños del negocio para determinar la ejecución y el impacto en el negocio de las estrategias elegidas. Dado que los datos volátiles cambian con el tiempo, el orden en el que se recogen los datos es importante acuerdo a recomendaciones de diplomado de seguridad informática. Después de recoger estos datos volátiles vas a entrar en la siguiente etapa de recogida de datos no volátiles como el disco duro. Después de la adquisición de datos, garantiza y verifica su integridad. También debes ser capaz de describir claramente cómo se encontró la evidencia, la forma en que se manejó y todo lo que pasó con él, es decir la cadena de custodia.

ANÁLISIS DE LÍNEA DE TIEMPO

Después de la adquisición de evidencias una empresa de seguridad informática podrá empezar a hacer investigación y análisis en el laboratorio forense. Comienza por hacer un análisis de línea de tiempo. Este es un paso crucial y muy útil en análisis forense y cada diplomado de seguridad informática debe cubrir esto, ya que incluye información tal como cuando se modifican los archivos, acceso, cambios y creaciones en un formato legible por humanos. El plazo de presentación de artefactos de memoria también puede ser muy útil en la reconstrucción lo que sucedió según Mike Ross un experto de iicybersecurity IICS, una empresa de seguridad informática.

MEDIOS DE COMUNICACIÓN Y ANÁLISIS DE LOS ARTEFACTOS

En este paso de análisis forense tú vas a ser abrumado con la cantidad de información que tú podrías estar buscando. Un experto de empresa de seguridad informática debe ser capaz de responder a preguntas como, qué programas fueron ejecutados, que archivos fueron descargados, a qué archivos se les hizo clic, que directorios fueron abiertos, que archivos fueron borrados, dónde el usuario visito y muchas otras cosas más. Una técnica utilizada con el fin de reducir el conjunto de datos es identificar los archivos que sea conocen bien y los que se sabe que son malos. Cuidado con las técnicas anti-forenses como esteganografía o alteración y destrucción de datos, que tendrán impacto en análisis forense. Según profesores de diplomado de seguridad informática de International Institute of Cyber Security este paso es muy importante para cualquier experto de forense digital.

BÚSQUEDA DE BYTE O TEXTO

Esta etapa de análisis forense consistirá en el uso de herramientas que buscarán las imágenes en bruto de bajo nivel. Si usted sabe lo que está buscando, puede utilizar este método para encontrarlo. En este paso una empresa de seguridad informática utilizara las herramientas y técnicas que buscarán firmas de bytes de archivos conocidos. Las cadenas o firmas de bytes que vas a estar buscando son las que son relevantes para el caso de que estás tratando.

INFORME DE LOS RESULTADOS

La fase final consiste en informar sobre los resultados de los análisis forense, que pueden incluir la descripción de las acciones que se realizaron, la determinación de qué es necesario realizar , que otras acciones, y recomendar mejoras en las políticas, directrices, procedimientos, herramientas y otros aspectos del proceso forense .Informe de los resultados es una parte clave de cualquier investigación según expertos de empresa de seguridad informática.

Cualquier diplomado de seguridad informática debe enseñar estos pasos en detalle para que sean expertos en el área de análisis forense.

HERRAMIENTAS IMPORTANTES PARA INGENIERÍA INVERSA DE APLICACIONES ANDROID

Con la ayuda de profesores de curso de ciberseguridad y curso de seguridad informática de escuela de ciberseguridad, IICS hemos creado una lista de las diferentes herramientas para Ingeniería Inversa para sistema operativo de Android.

ANDBUG

AndBug es un depurador orientado hacia la máquina virtual Dalvik de la plataforma Android dirigido a ingenieros y desarrolladores inversos. Utiliza las mismas interfaces como Android’s Eclipse debugging plugin, Java Debug WireProtocol (JDWP) y DalvikDebug Monitor (DDM) según expertos de curso de seguridad informática.

A diferencia de sus propias herramientas de depuración de Google Android Software Development Kit, AndBug no requiere ni espera el código fuente. Lo hace, sin embargo, requiere que tengas un cierto nivel de comodidad con Python, ya que utiliza un concepto de puntos de corte con guión, llamado “Hooks”, para la mayoría de las tareas no triviales explica maestro de iicybersecurity IICS, una escuela de ciberseguridad.

APKTOOL

Es una herramienta para la ingeniería inversa de aplicaciones de terceros, cerrado binarias de Android. Según curso de ciberseguridad, puede decodificar los recursos de forma casi original y reconstruirlos después de hacer algunas modificaciones. También trabaja más fácil con una aplicación debido a la estructura de archivos y la automatización de algunas tareas repetitivas como la construcción de apk etc.

Caracteristicas:

- Desmontaje de los recursos de forma casi original,

- Reconstrucción decodifica de los recursos de regreso al binario APK / JAR

- La organización y el manejo de los archivos APKs que dependen de recursos estructurales

- Depuración smali

- Ayudando con tareas repetitivas

DARE

Dare es un proyecto que tiene por objetivo a ayudar en el análisis de aplicaciones Android. Muchos curso de seguridad informática cubren esta herramienta durante el curso.

La herramienta Dare vuelve a segmentar las aplicaciones de Android en .dex o de formato apk a archivos .class tradicionales. Estos archivos .class pueden ser procesados por las herramientas Java existentes, incluyendo descompiladores. Por lo tanto, las aplicaciones de Android se pueden analizar utilizando una amplia gama de técnicas desarrolladas para aplicaciones tradicionales de Java explican maestros de International Institute of Cyber Security IICS, una escuela de ciberseguridad.

DEDEXER

Dedexer es una herramienta desensambladora para archivos DEX. DEX es un formato introducido por los creadores de la plataforma Android. Dedexer es capaz de leer el formato DEX y se convierten en un “formato de ensamblaje similar”.

INDROID

El objetivo del proyecto es demostrar que una sencilla funcionalidad de depuración en sistemas *nix que es ptrace () puede ser objeto de abuso por el malware para inyectar código malicioso en los procesos remotos. Indroid proporciona CreateRemoteThread () equivalente para el dispositivo de *nix ARM basado acuerdo al curso de ciberseguridad de iicybersecurity.

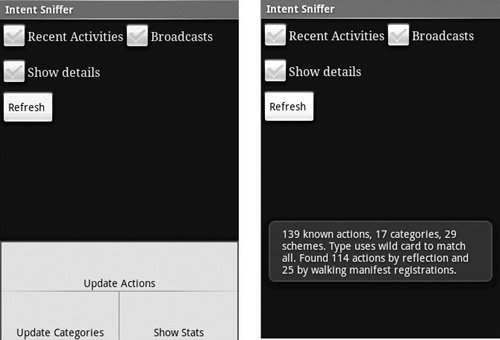

INTENT SNIFFER

Intent Sniffer es parte de muchos cursos de seguridad informática de teléfonos móviles. IntentSniffer es una herramienta que se puede utilizar en cualquier dispositivo con el sistema operativo de Google Android (OS). En el sistema operativo Android, Intent es la descripción de una acción a realizar, tales como StartService para iniciar un servicio. La herramienta IntentSniffer realiza el monitreo runtime routed broadcasts Intents. La herramienta también puede actualizar dinámicamente acciones y categorías.

BYTECODE VIEWER

Bytecode Viewer es una avanzada herramienta Lightweight Java Bytecode Viewer, GUI Java Decompiler, GUI Bytecode Editor, GUI Smali, GUI Baksmali, GUI APK Editor, GUI Dex Editor, GUI APK Decompiler, GUI DEX Decompiler, GUI Procyon Java Decompiler, GUI Krakatau, GUI CFR Java Decompiler, GUI FernFlower Java Decompiler, GUI DEX2Jar, GUI Jar2DEX, GUI Jar-Jar, Hex Viewer, Code Searcher, Debugger y más acuerdo a curso de ciberseguridad.

También existe un sistema de plugins que te permitirá interactuar con los archivos de clases cargadas, por ejemplo, se puede escribir un Deobfuscator, un buscador de códigos maliciosos, o cualquier otra cosa que te puedas imaginar. Podrías aprender más sobre Bytecode viewer en los cursos de escuela de ciberseguridad.

RADARE2

radare2 es una reescritura de radare con el fin de proporcionar un conjunto de bibliotecas y herramientas para trabajar con archivos binarios. Cualquier escuela de ciberseguridad debe cubrir Radar en sus cursos. Radare proyecto comenzó como una herramienta forense, una línea de comandos de secuencias de comandos editor hexadecimal capaz de abrir archivos de disco, pero más tarde se añadió soporte para revertir archivos APK, el análisis de los binarios, desmontaje código, depuración de programas, etc según los maestro de curso de seguridad informática.

JEB

JEB es una plataforma modular de ingeniería inversa para profesionales. Su naturaleza extensible permite a los ingenieros inversos realizar el desmontaje, descompilación, depuración y análisis de código y archivos de documentos, manualmente o como parte de un análisis de tuberías. JEB llega con módulos especializados de análisis de estática y dinámica de aplicaciones Android. Pueden aprender todo sobre JEB en curso de ciberseguridad.

¿CÓMO APRENDER LENGUAJE DE MÁQUINA PARA SER UN HACKER AVANZADO?

Con ayuda de los expertos de ethical hacking, la siguiente es una lista de los cursos gratuitos de lenguaje de máquina para principiantes en el área de programación.

1. MACHINE LEARNING

En primer lugar, podría decirse que el curso más popular en esta lista, Machine Learning ofrece una amplia introducción al aprendizaje automático, minería de datos, y el reconocimiento de patrones estadísticos según profesores de curso de ethical hacking de iicybersecurity IICS.

Los temas incluyen:

- Aprendizaje supervisado (parametric/non-parametric algorithms, support vector machines, kernels, neural networks).

- El aprendizaje no supervisado (clustering, dimensionality reduction, recommender systems, deep learning).

- Las mejores prácticas en el lenguaje de máquina y recomendaciones de los expertos de pruebas de penetración.

El curso también se basará en numerosos estudios de casos y aplicaciones, de modo que usted también aprenderá cómo aplicar algoritmos de aprendizaje para la construcción de robots inteligentes, comprensión del texto (búsqueda en la Web, anti-spam), la visión de computadora, la informática médica, audio, extracción de bases de datos, ethical hacking, pruebas de penetracióny otras áreas.

2. MACHINE LEARNING FOUNDATIONS: A CASE STUDY APPROACH

En Machine Learning Foundations: A Case Study Approach, obtendrás experiencia práctica con el lenguaje de máquina a partir de una serie de estudios de casos prácticos. A través de ejercicios prácticos con estos casos de uso, usted será capaz de aplicar los métodos de lenguaje de máquina en una amplia gama de dominios acuerdo a consultores de pruebas de penetración.

Para el final de este curso, usted será capaz de:

- Identificar las posibles aplicaciones de lenguaje de máquina en la práctica.

- Describir las diferencias fundamentales en los análisis habilitados por regresión, clasificación y agrupamiento.

- Seleccionar la tarea de lenguaje de máquina apropiada para una aplicación potencial.

- Aplicar regression, classification, clustering, retrieval, recommender systems y deep learning a ethical hacking y pruebas de penetración.

- Representar los datos como características para servir como entrada para modelos de lenguaje de máquina.

- Utilizar un conjunto de datos para ajustar un modelo de análisis los nuevos datos.

- Construir una aplicación de extremo a extremo que utilice la lenguaje de máquina en su núcleo que podrías usar durante práctica de ethical hacking.

- Poner en práctica estas técnicas en Python.

3. LEARNING FROM DATA

Learning From Data es un curso introductorio de lenguaje de máquina que cubrirá la teoría básica, algoritmos y aplicaciones.

Se equilibra la teoría y la práctica, y cubre las matemáticas, así como los aspectos heurísticos. Las clases teóricas se suceden de una manera similar a la historia acuerda a los profesores de curso de ethical hacking de international institute of cyber secrity:

- ¿Qué es el aprendizaje?

- ¿Puede una máquina aprender?

- ¿Cómo hacerlo?

- ¿Cómo hacerlo bien?

- Lecciones para llevar a casa.

Usted aprenderá a:

- Identificar los principios básicos teóricos, algoritmos y aplicaciones del aprendizaje automático

- Elaborar las conexiones entre la teoría y la práctica en lenguaje de máquina.

- Dominar los aspectos matemáticos y heurísticos de lenguaje de máquina y sus aplicaciones a situaciones del mundo real para hacer programas de ethical hacking, pruebas de penetración.

4. MACHINE LEARNING: CLASSIFICATION

En Machine Learning: Classification, va a crear clasificadores que proporcionan un rendimiento del estado técnico en una variedad de tareas. Usted se familiarizará con las técnicas más exitosas, que son los más ampliamente utilizadas en la práctica en el ámbito de ethical hacking y pruebas de penetración. Este curso es práctico, lleno de acción, y lleno de visualizaciones y ejemplos de cómo estas técnicas se comportarán en datos reales.

Para el final de este curso, usted será capaz de:

- Describir la entrada y salida de un modelo de clasificación

- Hacer frente a ambos problemas de clasificación binaria y multiclase

- Implementar un modelo de regresión logística para la clasificación a gran escala

- Mejorar el rendimiento de cualquier modelo utilizando boosting

- Escala sus métodos con stochastic gradient ascent

- Describir los límites de decisión que subyacen

- Analizar los datos financieros para predecir créditos incobrables

- Utilizar técnicas para el manejo de los datos faltantes para hacer pruebas de penetración

- Evaluar sus modelos usando las métricas de precision-recall

- Poner en práctica estas técnicas en

5. MACHINE LEARNING: CLUSTERING & RETRIEVAL

En Machine Learning: Clustering & Retrieval va a examinar algoritmos basados en la similitud para la recuperación.

Según curso de ethical hacking, para el final de este curso, usted será capaz de:

- Crear un sistema de recuperación de documentos

- Identificar las diferentes medidas de similitud para los datos de texto

- Comparar y contrastar supervisado, y tareas de aprendizaje sin supervisión

- Documentos de Cluster por tema utilizando k-means

- Examinar probabilistic clustering usando modelos de mezclas

- Describir los pasos de un muestreado de Gibbs y cómo utilizar su salida para sacar conclusiones

- Poner en práctica estas técnicas en Python

6. MACHINE LEARNING FOR DATA SCIENCE AND ANALYTICS

Machine Learningfor Data Science and Analytics es una introducción a los algoritmos de lenguaje de máquina. Va a desarrollar una comprensión básica de los principios del lenguaje de máquina y obtener soluciones prácticas utilizando el análisis predictivo. También examinamos las razones de porque los algoritmos juegan un papel esencial en el análisis de Big Data y pruebas de penetración avanzados.

En este curso, usted aprenderá:

- ¿Qué es lenguaje de máquina y cómo se relaciona con las estadísticas y análisis de datos?

- ¿Cómo se usa el lenguaje de máquina con algoritmos informáticos para buscar patrones en los datos durante ethical hacking?

- ¿Cómo utilizar los patrones de datos para tomar decisiones y predicciones con ejemplos del mundo real?

- ¿Cómo descubrir temas ocultos en grandes colecciones de documentos utilizando el modelado tema?

- Modo de preparación de datos, hacer frente a los datos faltantes y crear datos personalizados, soluciones de análisis para diferentes industrias y soluciones de pruebas de penetración.

- Las básicas y frecuente usadas técnicas algorítmicas que incluyen la clasificación, búsqueda, algoritmos codiciosos y programación dinámica

DIEZ REGLAS PARA LA PROTECCIÓN DE DATOS PERSONALES

Seguridad de datos personales es un tema muy importante para empresas. Las empresas siempre deben seguir reglas básicas para seguridad de datos personales.

1. CONSENTIMIENTO

Siempre que sea posible obtener el consentimiento antes de la adquisición, posesión o el uso de datos personales. Según reglas de protección de datos personales, cualquier formulario, ya sea en papel o basado en web, quienes están diseñados para recopilar datos personales deben contener una declaración explicando qué es la información que se utilizará para y quién puede ser revelada.

2. DATOS CONFIDENCIALES

Tenga especial cuidado con los datos personales confidenciales (es decir, información relacionada con la raza, opinión política, la salud física o mental, las creencias religiosas, afiliación sindical, la sexualidad, delitos, etc.). Acuerdo a recomendaciones de empresa de adaptación LOPD International Institute of Cyber Security IICS, dicha información sólo debe mantenerse y utilizarse cuando sea estrictamente necesario. Siempre obtener el consentimiento de la persona en cuestión y notificarles de que existe uso probable (s) de estos datos.

3. LOS DERECHOS INDIVIDUALES

Siempre que sea posible se abierto con las personas en relación con la información que se llevan a cabo sobre ellos para asegurar protección de datos personales. En la preparación de informes o de agregar notas a los documentos oficiales, tenga en cuenta que los individuos tienen el derecho de ver todos los datos personales y por lo tanto podrían leer los comentarios ‘informales’ hechos por ellos. También tenga en cuenta que esto incluye los correos electrónicos que contienen datos de carácter personal y así mismo se debe tener precaución cuando se envían correos electrónicos.

4. LOS ARCHIVOS DE REVISIÓN

Sólo crear y conservar los datos personales cuando sea absolutamente necesario ya que seguridad de datos personales es muy importante. De forma segura disponer o eliminar cualquier dato personal que no esté actualizado, irrelevantes o que no necesite. Acuerdo a recomendaciones deempresa de adaptación LOPD deben realizar exámenes regulares de los archivos y desechar los datos innecesarios u obsoletos de forma sistemática.

5. ELIMINACIÓN DE LOS REGISTROS

Para mantener seguridad de dataos personales, cuando se deshaga de los registros en papel que contienen datos personales, tratarlos con confidencialidad (es decir desmenuza este tipo de archivos en lugar de disponer de ellos como papel de desecho). Del mismo modo cualquiera innecesario o fuera de la fecha de los documentos electrónicos deben suprimirse. Otro punto muy crítico para protección de datos personales es que los equipos de negocios no deben ser regalados o vendidos a menos que los servicios de información se han asegurado de que toda la información almacenada en él se ha eliminado o borrado.

6. PRECISIÓN

Mantenga todos los datos personales actualizados y precisos. Tenga en cuenta los cambios de dirección y otras modificaciones. Si hay alguna duda sobre la exactitud de los datos personales, entonces no deberían ser utilizados explica experto de una empresa de adaptación LOPD.

7. SEGURIDAD

Mantenga todos los datos personales de forma segura como sea posible (por ejemplo, en archivadores con llave o en habitaciones que se puede bloquear cuando estén desocupadas). Para mantener seguridad de dataos personales, no deje los registros que contengan datos de carácter personal sin vigilancia en oficinas o áreas accesibles a los miembros del público. Asegúrese de que los datos personales no se muestran en las pantallas de los ordenadores visibles para los transeúntes. Tenga en cuenta que estas consideraciones de seguridad también se aplican a los registros tomados fuera de la empresa, por ejemplo, para el trabajo en casa o para una reunión fuera. También tener en cuenta que el correo electrónico no es necesariamente confidencial para protección de datos personales o asegurar así que no debe ser utilizado para las comunicaciones potencialmente sensibles.

8. LA REVELACIÓN DE DATOS

Nunca revele datos personales a terceros sin el consentimiento de la justificación razonable de otro individuo explica experto de una empresa de adaptación LOPD. Esto incluye los padres, tutores, familiares y amigos de los datos del sujeto quienes no tienen derecho a acceder a la información sin el consentimiento del interesado. Los datos personales sólo pueden comunicarse legítimamente a terceros para fines relacionados y para cumplir con los requisitos legales de protección de datos personales, pero sólo en los que se conforman con las solicitudes de información de identidad ‘y la legitimidad de la solicitud.

Las solicitudes de información personal se reciben de vez en cuando de organizaciones tales como la policía y el gobierno. Las empresas deben esforzarse por cooperar con estas organizaciones, pero los primeros pasos se deben tomar son asegurarse de que las solicitudes son genuinas y legítimas.

9. TRANSFERENCIA DE TODO EL MUNDO

Siempre debes obtener el consentimiento de la persona de que se trate antes de colocar la información sobre ellos en Internet (aparte de los detalles básicos del contacto de oficina) y antes de enviar cualquier información personal fuera del país acuerdo a recomendaciones de iicybersecurity, una empresa de adaptación LOPD.

10. PROCESADORES TERCEROS

Tenga en cuenta que si está utilizando un procesador de datos, por ejemplo, a un tercer partido para gestión de base de datos y se les da acceso a los datos personales, entonces usted debe tener un contrato escrito en marcha con ellos para garantizar que ellos tratan a dicha información con confidencialidad, tienen medidas de seguridad de datos personales y en cumplimiento de la ley de protección de datos personales.

Podrían aprender más sobre protección de datos personales, medidas de seguridad de datos personales con ayuda de expertos de empresas de adaptación LOPD.

¿CÓMO LIMPIAR UN TELÉFONO ANDROID COMPLETAMENTE?

La opción “Restablecer configuración de fábrica” de Android es perfecta para usarse cuando usted está teniendo problemas con el teléfono o simplemente quiere un teléfono completamente limpio para empezar de nuevo. Sin embargo, uno de sus principales usos es borrado seguro de datos para protección de datos personales antes de deshacerse de su teléfono, ya sea para venderlo, dárselo a alguien o simplemente tirarlo a la basura.

EL RESTABLECIMIENTO DE FÁBRICA NO ELIMINA TODOS LOS DATOS

Uno podría pensar que toda la información personal se elimina por completo y está segura ante los ojos de otras personas. Pero ese no es el caso, algunos de los datos, incluyendo información personal, sigue siendo accesible en el almacenamiento local, incluso después de la reiniciación de fábrica acuerdo a expertos de servicios de protección de datos.

Cuando restauras de fábrica tu teléfono Android. Dicha información es en realidad “marcado como eliminado” y oculto por lo que no se puede ver a simple vista. Que incluso tus fotos, correos electrónicos, textos y contactos, etc y hace borrado seguro de datos.

Según expertos de protección de datos personales, todos los datos están presentes en la memoria del teléfono y se puede recuperar fácilmente utilizando una herramienta gratuita de recuperación de datos, tales como FKT Imager. Si usted acaba de hacer un simple reinicio de fábrica y alguien pone sus manos en su teléfono, ellos podrán recuperar fácilmente la mayor parte de su información personal con el uso de una herramienta de este tipo de recuperación de datos.

¿POR QUÉ EL REINICIO DE FÁBRICA DEJA DATOS?

Ahora, usted debe estar pensando que ¿por qué ocurre esto? Y porque no hace borrado seguro de datos en realidad. Actualmente esto toma espacio en la memoria, pero esto no se le muestra a usted y al empezar a utilizar el teléfono de nuevo, estos datos se sobrescriben.

En un momento en que los discos duros eran muy lentos, los fabricantes de sistemas operativos encontraron que era mucho mejor marcar el espacio como libre en lugar de realmente (física) eliminar el contenido menciona experto de servicios de protección de datos.

Con el tiempo, el nuevo contenido se escribiría, por lo que parecía innecesario para escribir ceros o números aleatorios en la parte superior de la misma. Esto también evita el desgaste de la memoria Flash, que tiene un número limitado de operaciones de escritura en su vida útil. Es una buena práctica, pero supone que usted cuenta todavía con control de su dispositivo. Además, esto le da la oportunidad de recuperar los datos eliminados cuando no hace borrado seguro de datos.

Sin embargo, si desea eliminar por completo su teléfono Android a continuación, la respuesta a este problema es realmente simple, todo lo que necesita hacer es cifrar los datos del teléfono antes de reiniciarlo de fábrica. Siguiendo estos sencillos pasos, usted será capaz asegurar protección de datos personales.

CIFRAR SU TELÉFONO ANTES DE BORRAR LOS DATOS

PASO 1: CIFRAR EL TELÉFONO

Al cifrar todos los datos del teléfono antes de reiniciar de fábrica el teléfono, serán revueltos todos sus datos. Incluso si un experto de servicios de protección de datos quiere recuperar los datos utilizando cualquiera de las herramientas de recuperación de datos, ellos tendrán que proporcionar una clave específica para descifrar los datos en primer lugar.

Para cifrar los datos sólo tiene que ir a:

Configuración y pulse en Seguridad

En Seguridad, verá la opción de dispositivo de cifrado (en algunos teléfonos se Cifrar teléfono) pulsa sobre él, y en la página siguiente puedes simplemente pulsar en Configurar el tipo de bloqueo de pantalla para activar el bloqueo.

Todo el proceso puede tardar hasta una hora, así que asegúrese de que su teléfono esté cargado lo suficiente y no se tenga que utilizar su teléfono durante al menos una hora.

PASO 2: RESTABLECER CONFIGURACIÓN DE FÁBRICA DE TU TELÉFONO

Una vez cifrados los datos del teléfono, se puede con seguridad restablecer de fábrica su teléfono. Para restablecer de fábrica su teléfono, vaya a:

Ajustes y toque en Copia de seguridad y restablecimiento bajo el título “personal”.

The whole process can take up to an hour, so make sure your phone is charged enough and you don’t need to use your phone for at least an hour.

Al final, verá la opción de Restablecer datos de fábrica, pulse en él y en la página siguiente pulse en Reiniciar teléfono al final de la pantalla.

El teléfono se reiniciará y tomará alrededor de 2-5 minutos para reiniciar. Asegúrese de que tiene suficiente batería para manejar el proceso y la batería no se retira durante el proceso. Esto puede conducir a la corrupción de los datos.

PASO 3: CARGA DE DATOS FALSOS Y RESTABLECE TU TELEFONO DE FÁBRICA

Si no estás satisfecho y quieres ir aún más lejos con la protección de datos personales, a continuación, puede agregar algunos pasos adicionales explica experto de servicios de protección de datos.

Cargar datos falsos en su teléfono, puedes conectar el teléfono a una PC y copiar / pegar cosas que sean lo suficientemente grandes como para llenar todo el espacio (aunque no es necesario llenar todo el espacio, más es simplemente mejor).

Después de cargar todos los datos falsos, hacer otro reinicio de fábrica al igual que en el Paso 2. Ahora, ¿cómo este paso adicional añade más protección? Al cargar datos falsos y eliminarlos mediante la opción de restablecimiento tu teléfono de fábrica, todos sus datos personales será enterrado bajo todos los datos falsos, lo que los hace aún más difícil de alcanzar.

Si aún no está satisfecho, a continuación, repetir este paso tantas veces quiera hasta que esté completamente satisfecho. Este proceso no hace borrado seguro de datos pero asegura que sea difícil recuperar tus datos.

BENEFICIOS Y DESAFÍOS DE LAS PRUEBAS AUTOMATIZADAS DE SOFTWARE

La agenda de software parecen siempre “realizable” en su comienzo, pero a medida que progresan lo deslizamiento ocurren típicamente. Una razón fundamental de esto es que la prueba de software esencial, incluyendo los requisitos de prueba, no comienza de forma simultánea con el desarrollo de código. Esta situación lleva a encontrar errores SHOWSTOPPER en el código o en el diseño final del ciclo de desarrollo acuerdo empresa de pruebas automatizadas de software. Éstos toman más tiempo para rectificar que si se hubieran encontrado más tempranamente.

PRUEBA TEMPRANA Y A MENUDO, DE FORMA AUTOMÁTICA

Empujar un producto inadecuadamente con el fin de cumplir con el programa no es una opción viable, ya sea que. Una percepción de mala calidad en el mercado va a permanecer mucho más tiempo que la decepción de una versión tarde que sea de una calidad decente.

Por lo tanto, las pruebas de software a fondo es un requisito clave para cualquier proyecto de software. Se deben comenzar temprano, y para asegurar la eficacia y eficiencia, deben ser pruebas automatizadas de software tanto como sea posible.

¿QUÉ SE PUEDE AUTOMATIZAR?

La automatización puede ser aplicada eficazmente a casi todos los aspectos del proceso de QA:

- Unit tests dentro de los desarrolladores.

- Control de funcionamiento de los componentes de software.

- Las pruebas de software negativas que intentan forzar errores a través de las entradas no válidas.

- Las pruebas de software de estrés para determinar la capacidad funcional del software y la plataforma.

- Las pruebas de rendimiento para medir el cumplimiento de los requisitos del producto.

- Las pruebas de UI / UX o la instrumentación para determinar el uso del software.

- Las pruebas de regresión para detectar nuevos defectos en el código existente en cada nueva construcción.

- Generación de casos y de script de pruebas de software para mejorar la cobertura de la prueba.

BENEFICIOS DE LAS PRUEBAS AUTOMATIZADAS DE SOFTWARE

Con respecto a la agenda de software, las pruebas automatizadas tienen una ventaja fundamental: se ahorra tiempo, lo que significa que reduce el riesgo de deslizamiento de lo programado, mejora la calidad y reduce los costos de corto y largo plazo. Cuanto mayor es el esfuerzo de automatización, las mayores las ventajas que se obtienen.

MÁS RÁPIDA GENERACIÓN DE CASOS DE PRUEBA Y UNA MEJOR COBERTURA

El desarrollo de casos de prueba es a menudo un proceso que consume tiempo se hace manualmente mediante la traducción de los requisitos de diseño y de código en scripts de prueba. La mayoría de casos de prueba pueden ser generados por las herramientas que utilizan anotaciones de código, análisis de ruta de ejecución, la aleatorización de las entradas o de generación de secuencia de comandos desde la grabación de las interacciones del usuario. Todos los métodos de generación de casos de prueba aumentan la cobertura de las pruebas de software.

MEJORA DE LA FIABILIDAD Y REPETITIVIDAD

Las pruebas automatizadas de software eliminan los errores que surgen de las pruebas de software que se ejecutan manualmente, tales como omisiones intencionales o no en los pasos de prueba, que pierden errores o que producen los que en realidad no existen. Cuando se detectan errores, por el bien de los desarrolladores, deben ser confiablemente repetibles.

HABILITACIÓN DE METODOLOGÍAS AGILE

La reducción de retardo temporal a lo largo del proceso de desarrollo de software es una característica esencial de la metodología agile. Cuanto más próximo en el tiempo que pueden existir los requisitos de, diseño, codificación y las pruebas, más rápido el desarrollo iterativo podrá tener lugar. Esto conduce a una mayor eficiencia en el trabajo entre todos los equipos que participan en la producción de software.

AHORRANDO DE TIEMPO EN EL PRÓXIMO PROYECTO

La capacidad de almacenar las pruebas en scripts o un código es no sólo un ahorro de tiempo para el proyecto actual. Estos se pueden reutilizar para la próxima revisión del producto o incluso para diferentes pero similares productos realizados más tarde.

LOS RETOS DE LA AUTOMATIZACIÓN DE PRUEBAS

La automatización no es ciertamente un sustituto de las prácticas de prueba pobres dentro de la organización. No se garantiza la inexistencia de fallos ni tampoco es una garantía de una versión la calidad del producto.

Si la automatización de pruebas de software es nueva para una organización, el departamento de QA tendrá obstáculos para aclarar:

- Las expectativas poco realistas probable que existan con respecto a cuánto tiempo se guardará en el calendario de pruebas.

- No cuesta tiempo y dinero para analizar, adquirir, aprender, utilizar y mantener las herramientas de pruebas automatizadas de software.

- Un nuevo nivel de experiencia puede ser necesaria dentro del equipo de QA para escribir código de automatización.

- El software de prueba es como cualquier software, eso tiene fallos y éstos deben ser tratados.

La automatización de pruebas puede requerir cálculo adicional e infraestructura de red.

La respuesta simple en apoyo de las pruebas automatizadas de software es que se ahorra tiempo. A pesar de los costos iníciales, una vez establecido, el retorno de la inversión es rápida. El personal y los desarrolladores se vuelven más eficaces y conscientes de la calidad en un entorno en el que ambos son capaces de colaborar de manera eficiente.

¿CÓMO EXTRAER DATOS FORENSES DEL DISPOSITIVO MÓVIL DE ANDROID?

En este artículo, vamos a hablar de la utilización de los programas que se utilizan en el día a día en la informática forense y la exanimación para el análisis de los dispositivos móviles que ejecutan el sistema operativo Android con ayuda de expertos de pruebas de penetración.

INTRODUCCIÓN

La mayoría de los dispositivos móviles en el mundo ejecutan el sistema operativo Android. Durante la exanimación de los dispositivos móviles que ejecutan el sistema operativo Android (en adelante, dispositivos móviles) expertos de informática forense se enfrentan a las siguientes dificultades:

- No hay un programa de informática forense que soporte la extracción de datos de todos los dispositivos móviles existentes en el mundo.

- Hay un gran número de programas diseñados para el sistema operativo Android, en los cuales los datos podrían ser potencialmente interesantes para los investigadores de pruebas de penetración. Hasta el momento, no existe un programa de apoyo de análisis forense de los registros y los datos de todos esos programas.

- El tiempo, cuando los investigadores estaban interesados en los datos de una libreta de teléfonos, llamadas, mensajes SMS que fueron extraídos por el experto de pruebas de penetración, ha pasado. Ahora también están interesados en la historia de los recursos de la red (datos de navegadores), la historia de los programas de intercambio de mensajes cortos, los archivos eliminados (archivos gráficos, vídeos, bases de datos SQLite, etc.) y otra información criminalística valiosa acuerdo una encuesta de empresas de pruebas de penetración.

- Los delincuentes a menudo eliminan los archivos de la memoria de sus dispositivos móviles, tratando de ocultar información sobre el crimen cometido.

- Los laboratorios de informática forense y subdivisiones de pruebas de penetración que examinan no pueden permitirse el lujo de comprar paquetes de software especializado, debido al alto costo.

SOLUCIÓN PARA ESTO

EXTRACCIÓN DE DATOS FÍSICOS DE LOS DISPOSITIVOS MÓVILES

Teniendo en cuenta el hecho de que los investigadores también están interesados en los archivos borrados que se encuentran en la memoria de los dispositivos móviles, los expertos de informática forense tienen que hacer la extracción de datos físicos de la memoria del dispositivo móvil. Eso significa que los expertos de análisis forense tienen que obtener una copia completa del dispositivo examinado. Un experto de análisis forense puede hacer un volcado de memoria física utilizando los métodos siguientes:

- Extracción de los datos directamente de los chips de memoria del dispositivo móvil utilizando el método de Chip-off. Según empresa de pruebas de penetración, este método más difícil de extracción de datos, pero a veces es la única manera de extraer los datos desde el dispositivo.

- La extracción de datos desde la memoria del dispositivo móvil utilizando la interfaz JTAG de depuración. Este método permite extraer datos de los dispositivos que tengan insignificantes daños en hardware y software.

- Extracción de los datos de a través de programas especializados (por ejemplo,Oxygen Forensic Suit) y complejos hardware-software (.XRY (Micro Systemation), UFED (CellebriteForensics), Secure View 3.

- Creación de copia de la memoria del dispositivo móvil manualmente.

Métodos combinados según expertos de informática forense y pruebas de penetración.

EXTRACCIÓN DE DATOS LÓGICOS

2.1. Ganando un acceso a los datos que se encuentran en copia de una memoria del dispositivo móvil

No importa qué método los expertos análisis forense utilicen para obtener la copia de memoria del dispositivo móvil, al final un experto de análisis forense va a recibir un archivo (o varios archivos), los cuales tienen que ser examinados de alguna manera y lo que necesita es extraer los datos necesarios.

En este caso, la tarea del experto de análisis forense es la extracción solamente de datos lógicos que se encuentran en la copia de la memoria de un dispositivo móvil que ejecuta el sistema operativo Android, se puede montar una imagen recibida en FTK Imager o UFS Explorer. Según expertos de pruebas de penetración, copias de memoria de los dispositivos móviles que ejecutan el sistema operativo Android por lo general contienen un gran número de particiones lógicas. Los datos del usuario de dispositivos móviles están en la partición lógica, que se nombra USERDATA. De esta partición, puedes extraer datos tales como bases de datos, vídeos, archivos gráficos, archivos de audio, etc.

LA DESCODIFICACIÓN DE LA BASE DE DATOS SQLIT

Como regla general, bases de datos SQLite extraídas de la memoria de copia del dispositivo móvil son de sumo interés para los expertos de análisis forense. En primer lugar, está conectado con el hecho de que la información criminalística valiosa se almacena en este formato. Según expertos de pruebas de penetración, en bases de datos SQLite se almacenan los datos siguientes: una agenda de teléfonos, llamadas, mensajes SMS, mensajes MMS, diccionarios, los datos de los dispositivos móviles de los navegadores web, registros de sistema del dispositivo móvil y etc.

| № | Tipo de data | Nombre del archivo |

| 1 | Phone book | \data\data\com.android.providers.contacts\ databases\contacts2.db |

| 2 | SMS, MMS messages | \data\data\com.android.providers.telephony\ databases\mmssms.db |

| 3 | Calendar | \data\com.android.providers.calendar\databases\ calendar.db |

| 4 | Log | \data\com.sec.android.provider.logsprovider\ databases\logs.db |

| 5 | User’s data | \data\system\users\accounts.db |

| 6 | Web-browser history | \data\data\com.android.browser\databases\ browser2.db |

| 7 | Dictionary | \data\user\comc.android.providers.userdictionary\ databases\user_dict.db |

Algunos investigadores proponen utilizar dos programas para decodificar los archivos de bases de datos SQLite: DCode v4.02a, SQLite Database Browser 2.0b1. En caso de que nosotros usemos la combinación de estos programas, todavía hay un problema en la recuperación y el análisis de los archivos borrados.

Una de las herramientas que solucionan este problema Oxygen Forensic SQLite Viewer.

RECUPERACIÓN DE DATOS Y ARCHIVOS BORRADOS

La recuperación de los datos y los archivos borrados de los dispositivos móviles es un proceso complicado. No es común, pero la mayor parte de los programas de análisis forense no son compatibles con el sistema de archivos YAFFS2. Por eso el experto de informática forense puede encontrarse a sí mismo en una situación en que su programa no es capaz de recuperar algo de la descarga de memoria del dispositivo móvil durante el examen de copia física de los dispositivos móviles que ejecutan el sistema operativo Android. Como muestra experiencia de análisis forense práctica, es difícil recuperar vídeos borrados y archivos de gran tamaño de esas copias.

UFS Explorer, R-Studio mostró los mejores resultados en la esfera de la recuperación de datos borrados de dispositivos móviles que ejecutan el sistema operativo Android.

Para la recuperación de datos borrados y los archivos de dispositivos móviles que ejecutan el sistema operativo Android los cuales contienen archivos de YAFFS2, se recomienda utilizar los siguientes programas: Encase Forensic version 7, The Sleuth Kit o Belkasoft Evidence Center.

ANÁLISIS DE THUMBNAILS BASES

Al igual que en los sistemas operativos Microsoft Windows, en el sistema operativo Android hay archivos que son thumbnails bases y que contienen imágenes en miniatura de los archivos gráficos y de vídeo, creados por el usuario (incluyendo archivos borrados). En el sistema operativo Microsoft Windowss thumbnails bases tiene nombres: Thumbs.DB o thumbcache_xxx.db (donde xxx es el tamaño de la imagen en miniatura en la base). En el sistema operativo Android no hay un nombre unificado de tales bases según expertos de pruebas de penetración . Además, vale la pena señalar que estas bases se pueden encontrar como en el almacenamiento interno al igual que en la tarjeta de memoria instalada en el dispositivo móvil. Para buscar thumbnails bases nosotros utilizamos Thumbnail Expert Forensic. Por regla general, este tipo de archivos permiten recibir información criminalística valiosa, si las principales evidencias son archivos gráficos (fotos) o videos que fueron tomados por el dispositivo móvil examinado.

CONCLUSIÓN

La combinación de los programas tradicionales para el análisis de los dispositivos móviles y los programas tradicionales que se utilizan en forense cibernética da los mejores resultados de análisis de copia de los dispositivos móviles que ejecutan el sistema operativo Android.

¿QUÉ ES UN ATAQUE DOS DE PING FLOODING?

Un DoS (Denegación de Servicio) es un intento de hacer que los recursos de un ordenador no estén disponibles para su usuario. Cuando no hay seguridad perimetral, un ataque DoS pueda desactivar un ordenador y sus redes si se planea y ejecuta cuidadosamente. Se puede montar desde cualquier parte, en cualquier momento de todas maneras según expertos de seguridad en redes.

Por lo general, un atacante no usa su propio ordenador. Se crearía lo que se llamado Botnet. De esta manera, el hacker puede controlar varios ordenadores de forma anónima para atacar un objetivo para derribarlo seguridad perimetral. El atacante también podría utilizar Tunneling y IP Spoofing para camuflar su identidad y evitar cualquier mecanismo de seguridad en redes.

¿QUÉ ES UN PING FLOODING?

En este tutorial vamos a centrarnos en un tipo de ataque llamado Ping flood con ayuda de expertos de seguridad en redes. Ping flooding es la forma más primitiva de ataques DoS, porque cualquiera puede hacerlo muy fácilmente. Cuando un equipo objetivo se encuentra bajo un ataque de ping flood, lo que sucede es la red del ordenador se falla, tratando de mantenerse con las solicitudes de ping. Sin mecanismo de seguridad perimetral, cada vez que el servidor recibe una solicitud de ping tiene que calcularla y a continuación, enviar una respuesta con la misma cantidad de datos. Ping flooding es cuando el atacante inunda el servidor con solicitudes de ping y el servidor tiene que calcular toneladas de peticiones de cada fracción de segundo, lo cual ocupa una gran cantidad de recursos.

Cuando haces ping flooding desde tu propio ordenador, estarías básicamente atacándote a ti mismo también a menos que uses IP Spoofing según expertos de seguridad en redes.

PING FLOODING

En este tutorial se te enseñara este tipo de ataques DoS:

- Targeted local disclosed ping flood (IP Addy)

- Router disclosed ping flood

- Blind ping flood (Unknown IP Addy)

TARGETED LOCAL DISCLOSED PING FLOOD

Un ataque Targeted local disclosed ping flood es cuando no hay seguridad perimetral y se conoce la dirección IP del destino conectado a la red y se ataca directamente.

Muy bien, por lo que desea hacer ping flood a un solo equipo. En primer lugar tenemos que asegurarnos de que estamos conectados a él, inicia control de comandos y escribe:

ipconfig

Lo que estamos buscando es una dirección IP local que nosotros podamos atacar. Busca un registro llamado IPv4 Address.

Vamos a atacar directamente al blanco, entonces ve a la otra PC y abre el control de comando y escribe esto allí:

ping *ip address here* -t -l 65500

Utilice la dirección IP que ha anotado desde el otro PC y sustituye *ipaddresshere * con esa dirección IP. Verás que está haciendo ping al equipo que has especificado explica experto de seguridad en redes. Ahora esta hacienda ataque de ping flooding.

Para entender correctamente el comando aquí está el argumento desglosado: El -t especifica que se mantiene haciendo ping al blanco hasta que se acaba el tiempo (o se desconecta hasta que lo detengas). -l especifica la información que quieres enviar, por lo que estamos enviando 65500 bytes al blanco cada ping. Esa es una gran cantidad de datos a gestionar, el tamaño habitual de ping por defecto es de 32 bytes.

Si se echa un vistazo en el PC que está siendo atacada, notarás un aumento bastante significativo en la actividad y disminuicion de la velocidad.

ROUTER DISCLOSED PING FLOOD

Un router disclosed ping flood tiene los mismos fundamentos como objetivo uno, excepto que tu apuntas a los routers y no una computadora. Cuando haces ping flood a un router tú pones en peligro la red que lo está alojando. Si hay unos 20 ordenadores conectados a un router sin seguridad perimetral y el router es bajo ataque DoS, los 20 equipos no serán capaces de comunicarse entre sí o con el router.

Tiene el mismo procedimiento que el target flood, excepto que necesita saber la dirección IP interna del router. Abre el indicador de comando y escribe:

ipconfig

Necesitamos la Default Gateway, esta es la dirección IP local del router.

ping 192.168.1.1 -t -l 65500

Cuando ejecute este comando, verás la pantalla de comandos ahora haciendo ping al router con 65500 bytes cada ping. Cuando el objetivo es un ordenador en una red a través de un switch o router, en general, el router / switch se llevará la peor parte del ataque y podría hacer que se caiga, lo que resulta en un restablecimiento completo acuerdo a experto de seguridad en redes.

BLIND PING FLOOD

Un ataque ciego de cualquier tipo es cuando el atacante no conoce la dirección IP de su objetivo y usa las técnicas para descubrir a través de programas externos. Nosotros vamos a usar Cain y Abel para recuperar una lista de direcciones IP. Usted puede aprender más sobre esto en el curso de seguridad en redes y seguridad perimetral.

HACKEAR LA CONTRASEÑA DE WPA WIFI / WPA2 USANDO REAVER SIN LISTA DE PALABRAS

Reaver-WPS desempeña un ataque de fuerza bruta contra el número de pin de WiFi de un punto de acceso. Una vez encontrado el pin de WPS, WPA PSK se puede recuperar y alternativamente la configuración inalámbrica de AP puede ser reconfigurada. Con ayuda de profesores de curso de seguridad en redes y ethical hacking describimos los pasos y los comandos que ayudan al cracking las contraseñas WPA Wifi / WPA2 utilizando Reaver-WPS.

Reaver-wps enfoca sobre la funcionalidad de registro externo exigido por la especificación de la configuración de Wi-Fi protegida. Los puntos de acceso proporcionarán registradores autenticados con su configuración inalámbrica actual (incluyendo la WPA PSK), y también aceptan una nueva configuración del registrador.

Con el fin de autenticar como registrador, el registrador debe demostrar su conocimiento del número de PIN de 8 dígitos de la AP. Los registradores podrán autenticarse en un punto de acceso en cualquier momento y sin interacción con el usuario. Dado que el protocolo WPS se lleva a cabo sobre EAP, el registrador sólo tiene que estar asociado con el AP y no necesita ningún conocimiento previo de la encriptación o la configuración inalámbrica explica el profesor de curso de seguridad en redes y ethical hacking.

Reaver-WPS desempeña un ataque de fuerza bruta contra la AP, intentando todas las combinaciones posibles con el fin de adivinar el número PIN de 8 dígitos de la AP. Dado que el número de pines son totalmente numéricos, hay 10 ^ 8 (100.000.000) valores posibles para cualquier número de pin dado. Según experto de ethical hacking, el último dígito del pin es un valor de suma de control que puede ser calculada en base a los 7 dígitos anteriores, que el espacio clave se reduce a 10 ^ 7 (10, 000,000) valores posibles.

Otro factor que afecta la seguridad en redes es la longitud de la clave. Longitud de claves se reduce aún más debido al hecho de que el protocolo de autenticación WPS corta el pin en medio y valida cada medio individual. Eso significa que hay 10 ^ 4 (10.000) valores posibles para la primera mitad del pin y 10 ^ 3 (1000) valores posibles para la segunda mitad del pin, con el último dígito del pin siendo una suma de comprobación.

Reaver-WPS adivina la primera mitad del pin y luego la segunda mitad del pin, lo que significa que todo la longitud de clave para el número PIN WPS puede agotarse en 11.000 intentos. Estadísticamente, sólo tendrá la mitad de ese tiempo con el fin de adivinar el número PIN correcto. Vamos a ver cómo configurar e instalar Reaver-WPS con ayuda de profesores de curso de seguridad en redes y ethical hacking.

INSTALACIÓN:

Instalar Linux Kali, todo construido en él. (Reaver-WPS, libpcap y libsqlite3)

USO:

Generalmente los únicos argumentos necesarios para Reaver-WPS son el nombre de la interfaz y el BSSID del AP objetivo:

# reaver -i mon0 -b 00:01:02:03:04:05

El canal y el SSID del AP objetivo serán identificados automáticamente por Reaver-WPS, salvo que se especifique explícitamente en la línea de comandos:

# reaver -i mon0 -b 00:01:02:03:04:05 -c 11 -e linksys

Por defecto, si el punto de acceso cambia de canal, Reaver-WPS también cambiar su canal en consecuencia. Sin embargo, esta función puede ser desactivada mediante la fijación del canal de la interfaz explica experto de ethical hacking:

# reaver -i mon0 -b 00:01:02:03:04:05 –fixed

La recepción predeterminada del tiempo de espera es de 5 segundos. Este período de tiempo de espera se puede ajustar manualmente si es necesario.

# reaver -i mon0 -b 00:01:02:03:04:05 -t 2

El período de demora predeterminado entre los intentos del pin es de 1 segundo. Este valor puede ser aumentado o disminuido a cualquier valor entero no negativo. Un valor de cero significa que no hay retraso:

# reaver -i mon0 -b 00:01:02:03:04:05 -d 0

Algunas APs bloquearán temporalmente su estado WPS, por lo general durante cinco minutos o menos, cuando se detecte actividad “sospechosa”. De forma predeterminada cuando se detecte un estado bloqueado, Reaver-WPS comprobara el estado cada 315 segundos y no continuara ataques de fuerza bruta al pin hasta que el estado WPS este desbloqueado. Según profesores de curso de seguridad en redes y ethical hacking, esta comprobación puede ser aumentada o disminuida a cualquier valor no negativo:

# reaver -i mon0 -b 00:01:02:03:04:05 –lock-delay=250

Para un resultado adicional, la opción verbose puede ser proporcionada. Proporcionando la verbose dos veces aumentará la verbosidad y mostrará cada número del pin, ya que se intenta:

# reaver -i mon0 -b 00:01:02:03:04:05 -vv

El período de tiempo de espera predeterminado para la recepción de los mensajes de respuesta M5 y M7 WPS es .1 segundo. Este período de tiempo de espera se puede ajustar manualmente si es necesario (tiempo de espera máximo es de 1 segundo):

# reaver -i mon0 -b 00:01:02:03:04:05 -T .5

Aunque la mayoría de AP no les importa, el envío de un mensaje de EAP FAIL para cerrar una sesión WPS. Por defecto esta función está desactivada, pero se puede habilitar para aquellas AP que lo necesitan:

# reaver -i mon0 -b 00:01:02:03:04:05 –eap-terminate

En primer lugar, asegúrese de que su tarjeta inalámbrica está en modo monitor:

# airmon-ng start wlan0

Para ejecutar Reaver, debe especificar el BSSID del AP objetivo y el nombre de la interfaz en modo monitor (por lo general ‘mon0’, no ‘wlan0’, aunque esto puede variar en función de la tarjeta inalámbrica / controladores):

# reaver -i mon0 -b 00:01:02:03:04:05

Es probable que también desee utilizar -vv para obtener información verbose sobre progreso de Reaver:

# reaver -i mon0 -b 00:01:02:03:04:05 -vv

ACELERANDO EL ATAQUE

De forma predeterminada, Reaver-WPS tiene un retardo de 1 segundo entre los intentos del pin. Puede deshabilitar este retraso añadiendo ‘-d 0’ en la línea de comandos, pero a algunas AP podría no gustarle menciona el profesor de curso de seguridad en redes y ethical hacking:

# reaver -i mon0 -b 00:01:02:03:04:05 -vv -d 0

Otra opción que puede acelerar un ataque es -dh-small. Esta opción indica a Reaver para utilizar un pequeño número secreto diffie-Hellman con el fin de reducir la carga computacional en la AP objetivo:

# reaver -i mon0 -b 00:01:02:03:04:05 -vv –dh-small

SUPLANTACIÓN DE MAC

En algunos casos es posible que se desee / necesite suplantar tu dirección MAC. Reaver es compatible con Suplantación de MAC con la opción -mac, pero hay que asegurarse de que ha falsificado su MAC correctamente con el fin de que funcione.

# ifconfig wlan0 down

# ifconfig wlan0 hw ether 00:BA:AD:BE:EF:69

# ifconfig wlan0 up

# airmon-ng start wlan0

# reaver -i mon0 -b 00:01:02:03:04:05 -vv –mac=00:BA:AD:BE:EF:69

Controladores inalámbricos compatibles

Los siguientes controladores inalámbricos han sido probados o reportados para trabajar con éxito con Reaver-WPS:

ath9k

rtl8187

carl19170

ipw2000

rt2800pci

rt73usb

SÓLO DE FORMA PARCIAL

Los siguientes controladores inalámbricos han tenido un éxito relativo, y pueden o no pueden trabajar en función de su tarjeta inalámbrica

ath5k

iwlagn

rtl2800usb

b43

CONCLUSIÓN

Si desea Pentest o Hackear sus contraseñas Wifi, entonces lo primero que se necesita es una tarjeta Wi-Fi compatible. Durante el curso de seguridad en redes y ethical hacking, tu tendrás la oportunidad de aprender a PenTest o hackear contraseñas Wifi, cómo inyectar, falsificar, configurar una AP falsa o Honeypot.

¿CÓMO HACER UN ATAQUE EVIL TWIN PARA OBTENER INFORMACIÓN PERSONAL?

La idea es la creación de tu propia red inalámbrica que se vea exactamente como la que usted está atacando. Acuerdo con los profesionales de ethical hacking, las computadoras no van a diferenciar entre los SSID´s que comparten el mismo nombre. En cambio, para visualizar únicamente el que tiene la señal de conexión más fuerte. El objetivo es que la víctima se conecte a su red falsificada y ejecute un man-in-the-middle (MITM) y enviar sus datos a la Internet sin que él jamás sospeche nada. Según curso de ciberseguridad, esto puede ser usado para robar credenciales de alguien o DNS falsas por lo que la víctima visitara un sitio de phishing, y ¡muchos más!

HARDWARE / SOFTWARE NECESARIOS:

Un adaptador inalámbrico compatible TL-WN722N.

Kali Linux – Puedes ejecutar el comando a partir de una USB o una VM.

Una forma alternativa de conectarse a Internet – La tarjeta que está utilizando va a estar ocupado y por lo tanto no se puede conectar a internet. Usted necesitará una forma de conectarse, de manera que se transmita la información de la víctima sucesivamente. Según recomendación de experto de ethical hacking, es posible utilizar un adaptador inalámbrico por separado, conexión 3G / módem o una conexión Ethernet a una red.

PASOS:

- Instalar el software que también establecerá nuestro servicio de DHCP.

- Instalar algún software que falsifique la AP.

- Editar los archivos .conf para conseguir nuestra red pasando.

- Iniciar los servicios.

- Ejecutar los ataques.

–

CONFIGURACIÓN DEL ADAPTADOR INALÁMBRICO

Esto va a suponer que usted está ejecutando Kali desde una máquina virtual en Virtual Box.

Según el curso de ciberseguridad, en primer lugar, conecte el adaptador inalámbrico en uno de los puertos USB.

En segundo lugar, si ya está ejecutando Kali, apáguelo. Abra virtual Box y vaya a la configuración de la VM.

A continuación, haga clic en “Red” y seleccione la ficha Adaptador 2.

Haga clic en “Habilitar adaptador de red ‘y luego seleccione’ Adaptador puenteado ‘

A continuación, haga clic en el nombre y seleccione el adaptador inalámbrico.

Haga clic en Aceptar y luego arrancar en su VM.

Escriba su nombre de usuario y contraseña e iniciar sesión. El valor por defecto es root / Toor.

Según experto de ethical hacking Mike Dens, aquí viene la parte difícil. Hemos establecido Kali para utilizar el adaptador inalámbrico como una NIC, pero a la VM, el adaptador inalámbrico no se ha conectado todavía.

Ahora en la máquina virtual, vaya a la parte superior y haga clic en “Dispositivos”, seleccione “Dispositivos USB”, y, finalmente, haga clic en el adaptador inalámbrico.

A veces, cuando seleccionamos el dispositivo USB, no se carga correctamente en la máquina virtual. Según el curso de ciberseguridad que si usted está teniendo problemas para conseguir Kali para reconocer el adaptador inalámbrico, intente desactivar los puertos USB. Es posible que tenga que probar varios antes de que funcione.

DNSMASQ

Abre una terminal.

Teclear el comando:

apt-get install -y hostapd dnsmasq wireless-tools iw wvdial

Esto instalará todo el software necesario.

Ahora, vamos a configurar dnsmasq para servir a DHCP y DNS en su interfaz inalámbrica e iniciar el servicio

Voy a pasar por este paso a paso para que pueda ver qué es exactamente lo que está sucediendo:

cat <<EOF > etc/dnsmasq.conf – Esto le indica a la computadora para tomar todo lo que vamos a escribir e insertarlo en el archivo /etc/dnsmaq.conf.

log-facility=var/log/dnsmasq.log – Esto le indica al ordenador dónde debe poner todos los registros de que este programa podría generar.

#address=/#/10.0.0.1 – – es un comentario diciendo que vamos a utilizar la red 10.0.0.0/24.

interface=wlan0 – le dice al ordenador cual NIC vamos a utilizar para el DNS y el servicio DHCP.

dhcp-range=10.0.0.10,10.0.0.250,12h – Esto le indica a la computadora que rango de direcciones IP nosotros deseamos asignar a las personas..

service dnsmasq start – inicia el servicio dnsmasq.

–

CONFIGURACIÓN DEL PUNTO DE ACCESO INALÁMBRICO

Vamos a configurar una red con un SSID de ‘linksys’.

ifconfig wlan0 up – Esto confirma que nuestra interfaz wlan0 está trabajando explica experto de ethical hacking.

ifconfig wlan0 10.0.0.1/24 – Establece la interfaz wlan0 con la dirección IP 10.0.0.1 en el rango de dirección privada de clase C.

iptables -t nat -A POSTROUTING -o pp0 -j MASQUERADE – – Esto le indica a la computadora cómo vamos a encaminar la información según curso de ciberseguridad.

iptables -A FORWARD -i wlan0 -o ppp0 -j ACCEPT – Esto le dice al equipo que vamos a encaminar los datos de wlan0 para ppp0.

echo ‘1’ > /proc/sys/net/ipv4/ip_forward – Esto se suma el número 1 al archivo ip_forward que le dice al equipo que queremos que transmita la información.

cat <<EOF > /etc/hostapd/hostapd.conf – Una vez más, esto le dice al equipo que lo siguiente que escribimos queremos añadir al archivo hostapd.conf.

interface=wlan0 – le dice al ordenador qué interfaz queremos usar.

driver=nl80211 – le dice al ordenador que operador debe utilizar para la interfaz.

ssid=Freewifi – Esto le indica a la computadora que quieres el SSID sea, el nuestro es linksy.

service hostapd start – Arranca el servicio

En este punto, usted debe ser capaz de buscar, ya sea con su teléfono u ordenador portátil, y encontrar el punto de acceso inalámbrico Rojo.

A partir de aquí, usted debería ser capaz de comenzar a realizar todo tipo de trucos sucios, ataques MITM, la detección de paquetes, sacar contraseñas, etc. Según expertos de experto de ethical hacking y ciberseguridad, un buen programa de MITM es Ettercap. Pueden aprender más sobre este ataque durante el curso de ciberseguridad.

¿CÓMO DESCUBRIR FÁCILMENTE SUBDOMINIOS PARA HACER ATAQUE CIBERNÉTICO?

Este artículo es para fines educativos solamente. Cuando buscamos un blanco para hacer pruebas de seguridad informática sobre un blanco * .target.com, siempre es una buena idea buscar el camino menos problemático. Aplicaciones exóticas y olvidadas que se ejecutan en subdominios con nombres extraños conducirán rápidamente a descubrir las vulnerabilidades críticas y, a menudo grandes pagos. Según curso de seguridad web, el descubrimiento de estos subdominios es una habilidad crítica para un hacker y la elección de las técnicas y herramientas adecuadas es de suma importancia.

Hay muchas técnicas para el descubrimiento de un subdominio, a partir de la utilización de los recursos públicos, tales como Google o VirusTotal, con fuerza bruta, a veces también el escaneo de un bloque de IP y hacer búsquedas inversas. Cualquiera de estos métodos lograra resultados aceptables, mientras que una combinación de ellos asegura una solución más amplia durante pruebas de seguridad informática.

RECURSOS PÚBLICOS PARA DESCUBRIMIENTO DE SUBDOMINIOS:

Acuerdo con maestros de curso de seguridad web, hay una serie de recursos públicos para grabar información de subdominio. Algunos de estos sitios son creados para ese propósito específico, mientras que otros como el índice de los motores de búsqueda, que eso es para lo que están diseñados a hacer. Aquí está un ejemplo:

Sacar subdominios de Google es un trabajo fácil con Google Dorks. La Directiva sobre sitio filtrará los resultados de su sitio solo y ayuda mucho durante pruebas de seguridad informática:

Después de que tengamos el dominio inicial dentro, allí podamos utilizar la directiva -inurl. Ese subdominio que encontramos entonces se puede filtrar con más directivas -inurl para hacer lugar para otros:

Después de notar e interactuar a través de todas las posibilidades (hasta que lleguemos a no tener más resultados de nuestras búsquedas) obtenemos algunos subdominios menciona maestros de curso de seguridad web. Para hacer esto manualmente es un dolor de cabeza, pero, existen herramientas que ayudan a automatizar esto y también consultar múltiples motores de búsqueda en el momento.

Los recursos públicos que podemos usar durante pruebas de seguridad informática:

- Los motores de búsqueda (Google, Bing, Yahoo, Baidu)

- http://www.virustotal.com – Búsqueda de “dominio: target.com” y VirusTotal proporcionará amplia información, además de los sub-dominios observados, lo cual es una lista de todos los subdominios que dispone de información.

- http://www.dnsdumpster.com – El nombre lo dice todo. Entrar en el dominio de destino, y busca.

- https://crt.sh/?q=%25target.com – A veces SSL es una mina de oro de información. Utilice este sitio mediante la búsqueda de “% target.com” y eso sacará subdominios para ti. Fácil de ganar.

- https://censys.io – No es genial, pero tiene alguna información útil a veces.

- http://searchdns.netcraft.com/ – No es genial, pero tiene alguna información útil a veces.

- https://www.shodan.io – Shodan es una infraestructura basada en spider con una información asociada con la base de datos que se hizo principalmente para profesionales de pruebas de seguridad informática. Cuenta con datos históricos y actuales sobre una gran franja de los servidores de la red, incluyendo los subdominios vistos, manejo de versiones del servidor, y mucho más.

FUERZA BRUTA:

Raspando lo que hay en el Internet puede ser un medio rápido para la inclusión de una buena parte de los sub-dominios disponibles de un blanco. El otro, a veces mejor parte se puede encontrar mediante la prueba de palabras comunes como subdominios por fuerza bruta a través del espacio posible de caracteres alfanuméricos. Si un no-averiguable subdominio esta por ahí, fuerza bruta a veces puede encontrarlo. Y si la fuerza bruta de forma recursiva encontró a cada subdominio, usted está en un buen camino para encontrar activos importantes acuerdo con maestros de curso de seguridad web.

Hay muchas herramientas que o bien fueron construidas específicamente para fuerza bruta de DNS o soporte como funcionalidad y cual podrían aprender durante curso de seguridad web. Ellos hacen que sea fácil recorrer rápidamente a través de una gran lista de palabras y el uso de múltiples procesos para la velocidad / eficiencia. Aquí está una lista exhaustiva de las herramientas que ayudan a tal esfuerzo:

- Subbrute – Un DNS meta-query spider que enumere los registros DNS, subdominios.

- dnscan – Un escáner de subdominio DNS de phyton basado en lista de palabras.

- Nmap – Sí, es un escáner de puertos, pero puede hacer fuerza bruta de subdominios también.