Month: September 2020

RUSSIAN HACKER SELLS COURSE AND EXPLOIT TO ATTACK E-COMMERCE STORES FOR $5K USD

An ambitious hacking campaign was detected last weekend. Specialists from a malware analysis course detected an attack that would have compromised around 2,000 websites around the world operating with Magento, the popular open source software for e-commerce sites.

Preliminary reports indicate that the incident brings together all the characteristics of Magecart attacks, in which threat actors inject malicious code into a website to extract financial information from inadvertent users; this campaign has been identified as “CardBleed Attack”. It should be noted that the affected websites operated Magento 1, a version that stopped receiving updates for a few months now.

A Sansec report mentions that at least 1904 different e-commerce sites were infected with a sophisticated keylogger in their payment sections; the attack began this Friday with the infection of 10 websites, and spread throughout the weekend, infecting 1058 more websites on Saturday and 839 more between Sunday and Wednesday, mention specialists from the malware analysis course.

The security firm had detected a similar campaign in 2005, although on that occasion hackers only managed to attack 960 online stores, indicating that the operators of the attack have managed to advance the development of more sophisticated methods of skimming. This incident could have compromised the financial information of tens of thousands of people.

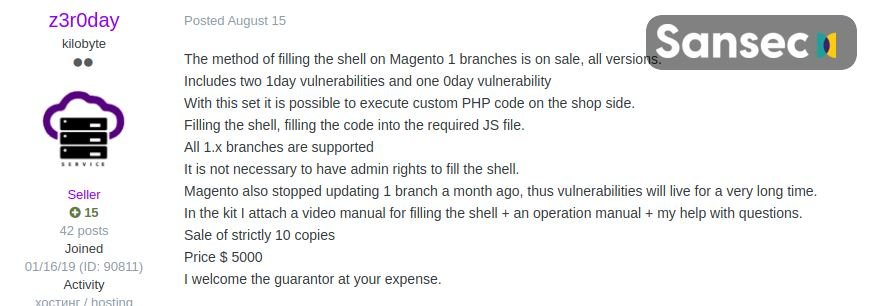

Another interesting fact about this incident is that many of the affected websites had not been attacked before, suggesting that a new method of attack was used to access the servers of the affected sites. Although the incident is still under investigation, experts from the malware analysis course mention that the campaign could be related to a zero-day exploit that was released a couple of weeks ago on a hacking forum.

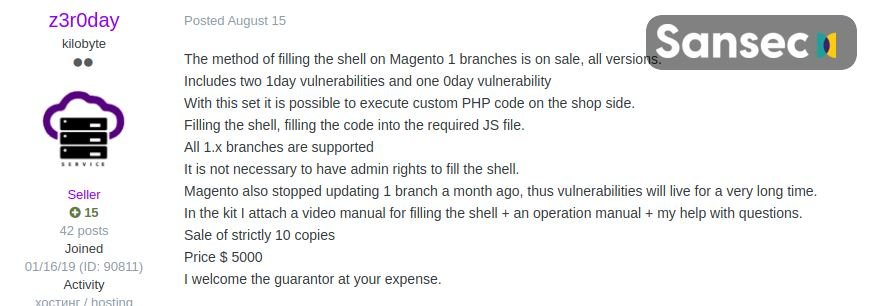

A seller on dark web, self-called z3r0day, announced the sale of a remote code execution exploit of functional code in Magento 1 for $5,000 USD, a payment that includes a manual to carry out the attack. In a video posted by the allegedly Russian hacker, it can be seen that a Magento administrator account is not even required to complete the attack.

Finally, Adobe disclosed that it does not plan to release fixes for these vulnerabilities since Magento 1 is in the final stretch of its lifetime, although this seems like an unreasonable decision due to the large number of e-commerce sites that still operate with this version of the software.

MOBILE CONTACT DISCOVERY: THE ZERO-DAY ATTACK VECTOR THAT AFFECTS WHATSAPP, TELEGRAM AND SIGNAL

From the advent of instant messaging apps, a few taps are enough on the screen of our phones to get in touch with family, friends and acquaintances. While they have facilitated many things these platforms have their own security issues, although potential attack vectors are not always in sight, as mentioned by network penetration testing experts.

One of the most popular attack vectors for researchers recently is Mobile Contact Discovery (MCD), the messaging app feature that allows you to find other users a list of contacts without needing more information in addition to their phone number.

The most popular messaging apps, including WhatsApp, feature MCD, constantly accessing users’ contact list to find other users registered on the same platform. On the other hand, services with a greater focus on privacy, such as Signal, depend on a brief hashing of the user’s phone number, although network penetration testing experts point out that this is not a much more secure method than other services.

The most recent research on this feature, conducted by the University of Würzburg, shows that MCD services can pose a serious security threat to users of messaging apps.

DATA LEAKING

The main risk in implementing MCD is the potential leak of a user’s contacts due to security incidents; as such an incident would present the ideal opportunity for threat actors to deploy phishing attacks or identity fraud for all kinds of malicious purposes. Another risk comes from the actions of governments around the world, which could begin to put pressure on messaging platforms to deliver information from a user under investigation or suspected of a crime.

FINDING A USER THROUGH METADATA

Metadata is also not safe from the activity of malicious hackers, the worst thing is that millions of users are not even consenting to the existence of these particles of information; Profile picture, statuses, last connection and username are some of the data that can be very useful to criminals, even if they don’t seem like important information.

It is incredibly easy for a malicious user to collect metadata from messaging apps to find a person’s social media profiles, which can be useful for profiling users for criminal purposes.

Another risk that users might be exposed to is enumeration attacks, impossible to prevent on these platforms given the limited requirements to register for these services.

CASE STUDIES: WHATSAPP, TELEGRAM AND SIGNAL

Network penetration testing experts analyzed these messaging apps by discovering that in all three cases it is completely possible to carry out attacks such as those described in previous paragraphs at an unusual scale. Another interesting finding has to do with user practices, who rarely change the default privacy settings in the service of their choice, exposing themselves to much greater security risks than those related only to the use of MCD.

Finally, hash-based contact discovery protocols (such as the one used in Signal) can be easily breached by comparing three methods for hashing phone numbers, becoming a very unsafe mechanism.

This research has shown that it is possible to compromise the security of billions of users who rely on these platforms to manage their day-to-day communications; the researchers’ findings were shared with WhatsApp, Signal and Telegram in order for companies to find the mechanisms needed to implement improvements in MCD usage.

In addition to analyzing security risks in MCD, researchers propose some measures to mitigate the risks involved in this practice, with a focus on using highly secure encryption protocols that can prevent any information leakage.

Using encryption protocols for the intersection of private sets is probably the most prominent approach to improving security in future MCD deployment. These protocols would allow users and providers to find contacts without exposing unavailable information outside of the simple phone number, although their actual effectiveness remains to be seen.

VULNERABILITIES IN MICROSOFT OFFICE 365 ALLOW HACKERS TO BYPASS MULTIFACTOR AUTHENTICATION

Proofpoint security firm specialists have revealed the finding of multiple critical vulnerabilities in multi-factor authentication of cloud environments where WS-Trust is enabled. According to network security course experts, flaws could allow threat actors to bypass multi-factor authentication and access applications like Microsoft 365, committing all kinds of sensitive information.

As if that weren’t enough, flaws could also be exploited to access other Microsoft cloud services, including Azure and Visual Studio, among others.

In their presentation, the researchers mentioned that flaws are likely to have existed for some time, although this has not been entirely proven. They also mention that these flaws exist due to the combination of multiple errors in the implementation of the WS-Trust protocol. In some of the scenarios described, malicious hackers could forge the IP address of a target user to bypass multi-factor authentication using request header manipulation.

Although encountering these faults is complicated, their operation can be very simple and can even be carried out in an automated way. Investigating a potential attack is also complicated, since malicious activities do not appear in the logs or leave traces of activity, as mentioned by network security course specialists.

With regard to the deployment of attacks, it is possible for threat actors to use widely resorted methods, such as phishing or channel hijacking, as described below.

Real-time phishing attacks

Real-time phishing is a much more aggressive variant since threat actors can capture users’ login credentials with automated tools. A popular variant of real-time phishing is the one known as Challenge Mirroring, in which users are asked to complete their login credentials on a malicious website, distributing a real-time attack.

Channel hijacking

This scenario requires a malware variant that can be injected into the victim’s system via Man-in-The-Browser attacks or with web injection to obtain target user information.

Malware variants used in these attacks can extract your phone’s login credentials, as well as intercept text messages and hack an answering machine.

Legacy protocols

These are not the only methods used by threat actors. A more economical and less complex variant abuses legacy protocols present in disused devices or accounts; According to network security course experts, legacy email protocols (POP, IMAP) do not support multi-factor authentication in non-interactive applications, so it is not applied correctly. While multiple organizations have blocked legacy protocols as a security measure, this remains a general problem.

Applicable security mechanisms

The threat is real, so Proofpoint experts recommend implementing the following measures to improve the security of your cloud infrastructure:

- Automatically block access from locations and risky networks

- Implement people-centered policies

- Apply more aggressive controls: multi-factor authentication, access through browser isolation, use of virtual private network (VPN), among others

Implementing these measures will positively impact your organization’s security.

TOP 5: UNHACKABLE AND UNTRACKABLE SMARTPHONES. THE MOST SECURE PHONES

Although when buying a new smartphone most users focus on material quality, number of cameras or design, experts from a cyber security audit firm ensure that device security should be their main concern.https://www.youtube.com/embed/9YCvndaBr90?feature=oembed

Mobile security is a real problem, so some manufacturers have options available to users concerned about protecting sensitive information stored on their devices.

Many of the most popular smartphone models are highly vulnerable to hacking, which should be reason enough for users to at least consider purchasing a safer computer without stopping to think about whether the design is good enough. Below are some high-security device options that deliver great performance to users. These equipments were tested by experts from the cyber security audit firm.

Bittium Tough Mobile 2

This is an ultra-secure device designed and built for professionals with the highest security requirements, as it is virtually impossible to hack. Its high standards have made it one of the most widely used tools by security agencies in more than 30 countries.

Bittium Tough Mobile

Although it is a version prior to Bittium Tough Mobile 2, this device has the most advanced security features, ensuring that sensitive user data will always be out of reach of threat actors.

Finney U1

Finney U1. Developed by Swiss-based Sirin Labs, this smartphone operates with military-grade blockchain technology at the hardware and software level. In addition, experts from the cyber security audit firm mention that the phone has an internet-free Bitcoin wallet ideal for cryptocurrency investors.

Silent Circle Blackphone 2

This is a smartphone designed to isolate user conversations, ensuring that no intruder will be able to intercept their communications. The device is fully encrypted, so no unauthorized party will be able to hear anything, including text messages, calls, location data, files and more.

Blackberry DTEK50

This device will help users protect their privacy comprehensively at an affordable price, in what means BlackBerry’s return to the mobile market.

While most of these devices are intended for law enforcement agencies, politicians, entrepreneurs, and activists, this does not mean that any other user can purchase one, although they should remember that some features are limited in favor of privacy.

HOW CHINA HACKING THE POPE, THE VATICAN & MILLIONS OF CATHOLICS?

Information security managers at the Vatican are working overtime. Specialists in data destruction report that a group of hackers allegedly backed by the Chinese Communist Party have embarked on a new hacking campaign with the intention of compromising the email servers at the Vatican for espionage purposes. This campaign is presented at a delicate moment in relations between China and the Catholic Church.

The hacking group, identified as RedDelta, began its first attacks on the Vatican last May, although they interrupted their activities after being mentioned in some intelligence reports published by the American firm Recorded Future. More recent reports indicate that further attacks have been detected, although this time hackers are also attacking the Catholic Diocese of Hong Kong.

RedDelta has advanced techniques used to address the priorities of the Chinese government, including strict surveillance of Catholicism groups within China, which involves espionage, phishing and hacking campaigns, as mentioned by experts in data destruction. It should be remembered that the Vatican and China are in the process of renewing an agreement by which the Catholic authorities will be able to appoint bishops to the Asian giant.

After the breakup of diplomatic relations between China and the Vatican in 1951, the Communist Party was reluctant to reach agreements with the church. This is therefore a sign of diplomatic capacity, considering that Xi Jinping’s government has undertaken fierce policies of repression against minority ethnic groups in China, including believers; the demolition of temples and the arrest of priests are clear evidence of the Communist Party’s stance on Catholicism.

A Vatican spokesman expressed the intention of both sides to extend the agreement, which expires in October, although there are serious impediments. Thanks to recent leaks, data destruction experts were able to know that one of China’s conditions is for the Vatican to cut off any relationship with Taiwan.

In this regard, China’s Ministry of Foreign Affairs has repeatedly denies its relationship to this alleged hacking campaign, calling these reports “simple speculation”. For their part, the researchers support their version and claim that RedDelta will follow the attack, albeit more discreetly since its recent actions have attracted unwanted attention.

SITIOS WEB OSINT/OSINV PARA VISUALIZAR WEBCAMS DE TODAS PARTES DEL MUNDO EN VIVO

INTRODUCCIÓN

A la gente le encanta husmear en cámaras web abiertas. Cualquier incidente reportado en algún lugar del mundo puede ser autenticado por las transmisiones en vivo de esa área en particular, como sugieren investigaciones de hacking ético del Instituto Internacional de Seguridad Cibernética (IICS). A continuación se muestra una lista de cámaras web en vivo abiertas para OSINT (Inteligencia de código abierto) o OSINV (Investigación de código abierto).

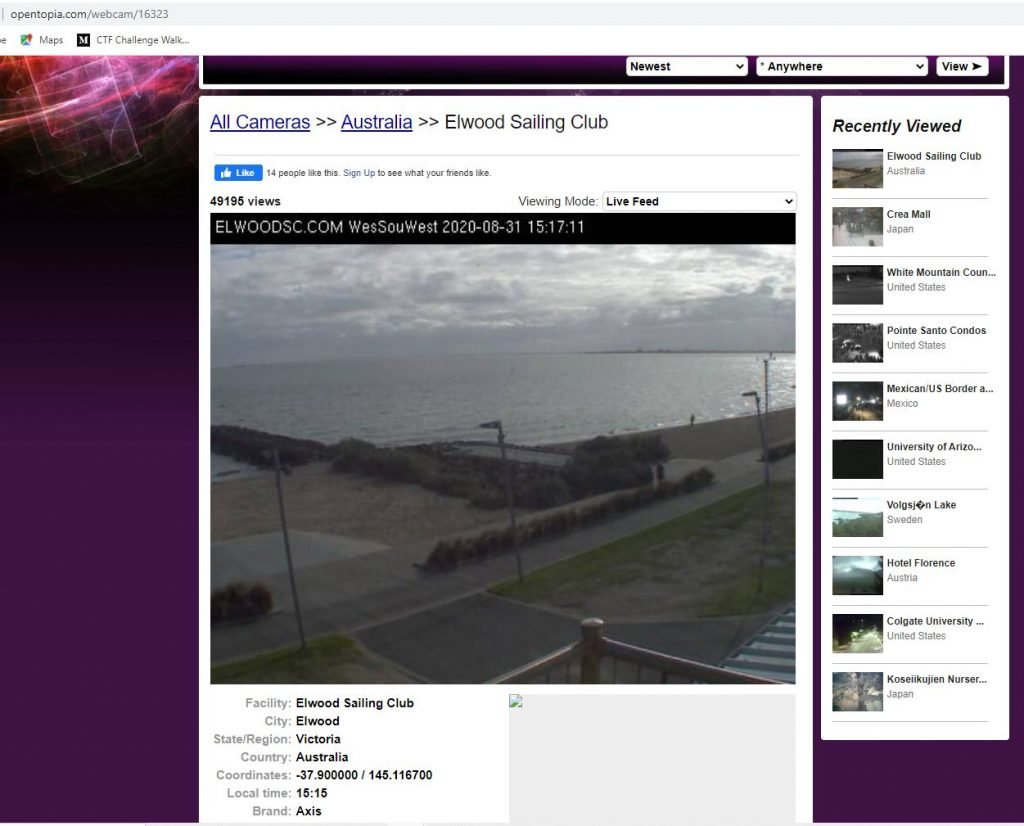

OPENTOPIA

Opentopia, es uno de los sitios web de transmisión de cámaras web abiertas en vivo. Aquí podremos encontrar miles de cámaras web disponibles, todas accesibles a través de los motores de búsqueda convencionales. En este sitio web, tenemos pocas técnicas para buscar un país en particular y podemos elegir opciones para tomar fotografías o ver transmisiones en vivo. Incluso podemos sugerir el sitio web para agregar la cámara enviando un correo electrónico a webmaster@opentopia.com.

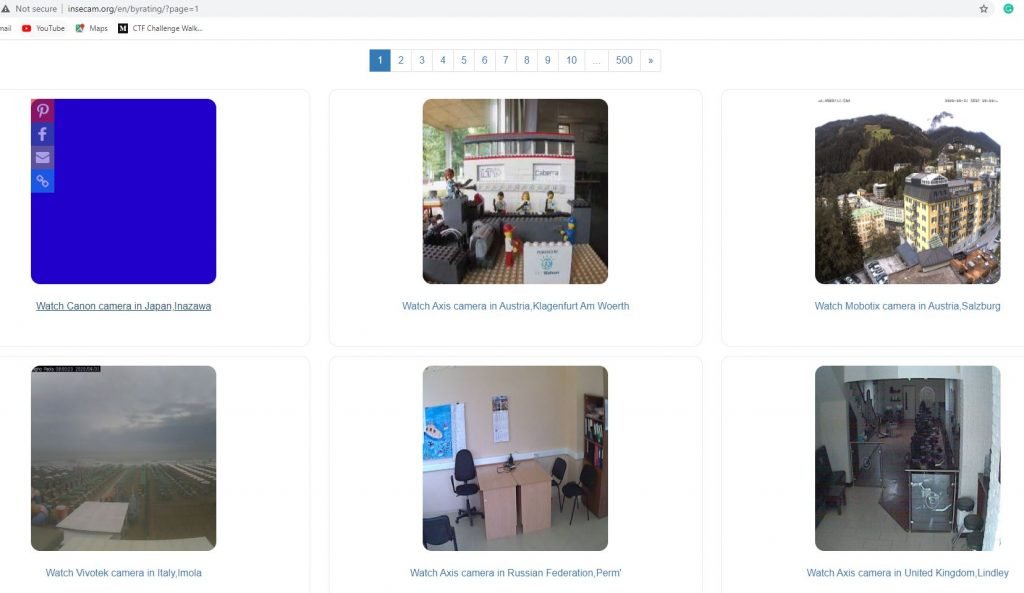

INSECAM

Este sitio web cuenta con alrededor de 73 mil cámaras con bajas medidas de seguridad, como contraseñas predeterminadas o de muy baja seguridad (admin/password/12345, entre otros ejemplos). Insecam cuenta con cámaras web de hoteles, bancos, parques, etcétera, además de contar con opciones de búsqueda avanzada.

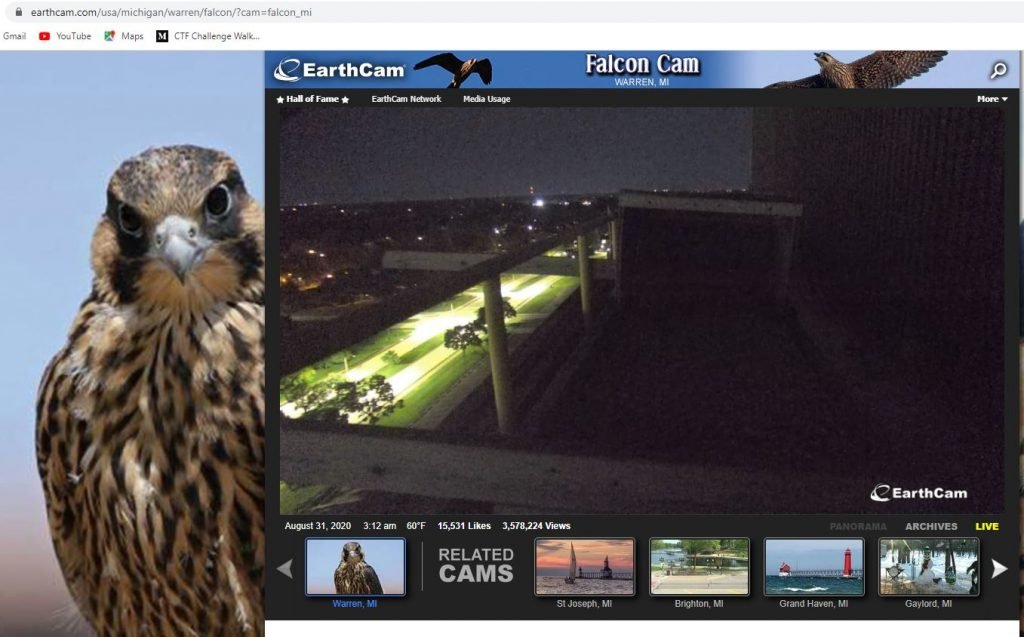

EARTHCAM

EarthCam es otro sitio web fundado en el año 1996 para descubrir y conectar personas. Este sitio web selecciona algunas ubicaciones interesantes y únicas en todo el mundo, lo que nos permite explorar libremente lugares populares como Dubin, CN Tower, el cruce de Abbey Road en Londres y muchos otros más, mencionan los expertos en hacking ético.

WEBCAMS TRAVEL

Webcams Travel es un sitio web de acceso gratuito y muestra los símbolos de la cámara que están abiertos al acceso. Este sitio web tiene pocas opciones en comparación con el resto, incluyendo acceso a cámaras en aeropuertos, cruces peatonales, submarinos, parques y centros vacacionales.

PICTIMO

Pictimo ofrece acceso a transmisiones en vivo 2/7 y de forma gratuita. Este sitio también ofrece pocas cámaras web, aunque cuenta con opciones interesantes como cámaras de la NASA, aeropuertos, espacios públicos, entre otras

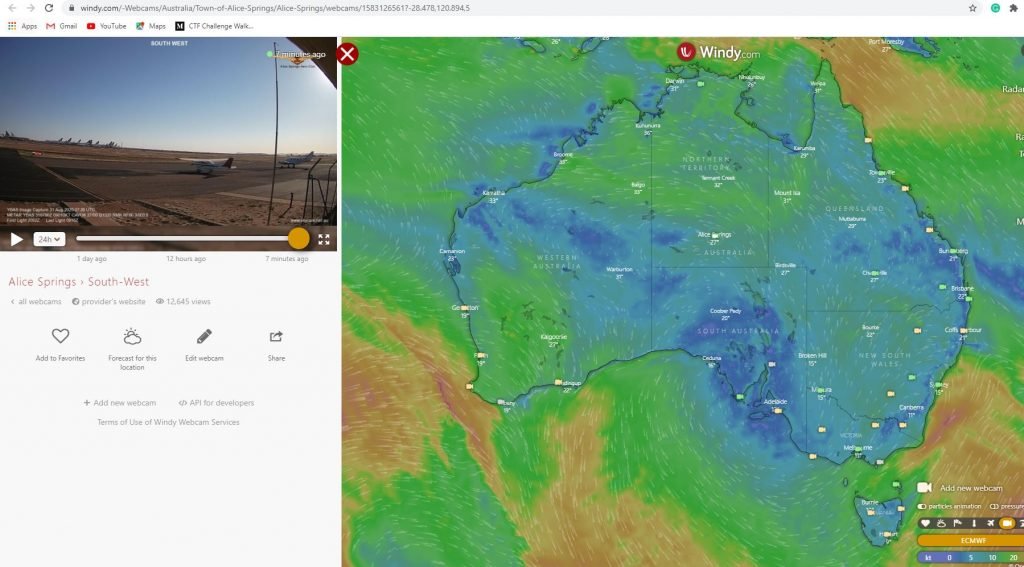

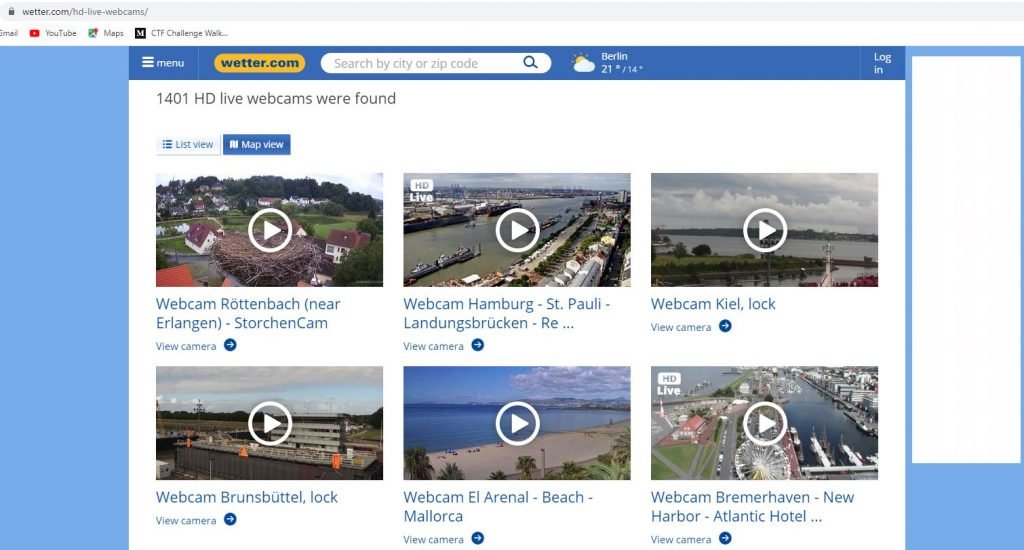

WETTER

Wetter ofrece transmisiones todo el día, además de contar con la opción de transmitir desde nuestra propia cámara web. Este sitio cuenta con 1400 cámaras HD e incluye un motor de búsqueda avanzada.

WEBCAMTAXI

Este es un sitio web de acceso gratuito que ofrece a los usuarios acceso a miles de cámaras de todo el mundo, además de contar con la opción de transmitir desde nuestras propias cámaras web. La mayoría de las cámaras en Webcamtaxi se encuentran en lugares públicos como playas, centros comerciales, grandes avenidas, entre otros.

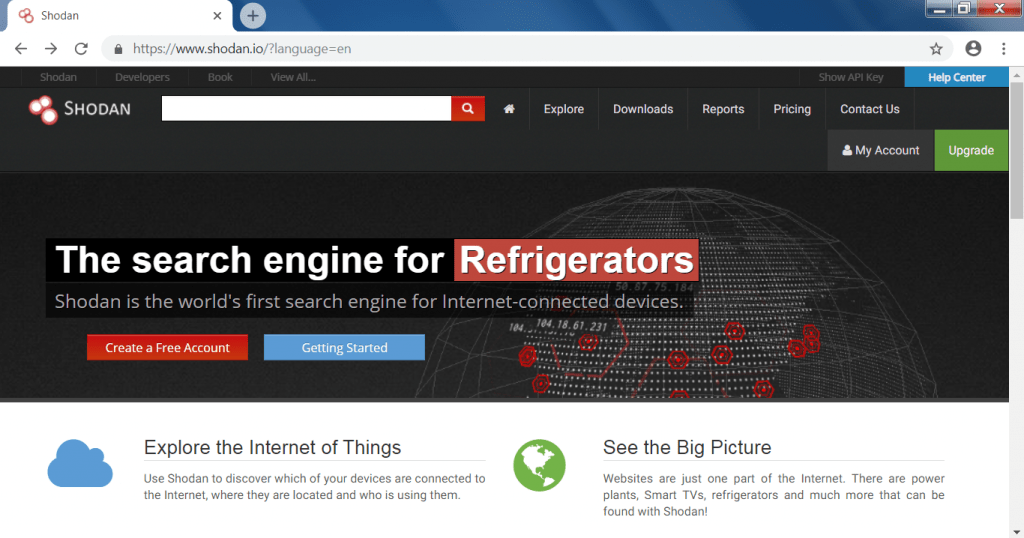

SHODAN

Este es el servicio más conocido para encontrar cámaras web abiertas en todo el mundo, mencionan especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS).

HACKER RUSO VENDE CURSO Y EXPLOIT PARA ATACAR TIENDAS DE COMERCIO ELECTRÓNICO POR $5 MIL USD

Una ambiciosa campaña de hacking fue detectada durante este fin de semana. Especialistas de un curso de análisis de malware detectaron un ataque que habría comprometido alrededor de 2 mil sitios web de todo el mundo que operan con Magento, el popular software de código abierto para sitios de e-commerce.

Los informes preliminares señalan que el incidente reúne todas las características de los ataques de Magecart, en los que los actores de amenazas inyectan código malicioso en un sitio web para extraer la información financiera de los usuarios inadvertidos; esta campaña ha sido identificada como “Ataque CardBleed”. Cabe mencionar que los sitios web afectados operaban Magento 1, una versión que dejó de recibir actualizaciones desde hace algunos meses.

Un reporte de Sansec menciona que al menos 1904 sitios de e-commerce distintos fueron infectados con un sofisticado keylogger en sus secciones de pago; el ataque comenzó este viernes con la infección de 10 sitios web, y se extendió durante todo el fin de semana, infectando 1058 páginas web el sábado y 839 más entre el domingo y el miércoles, mencionan los especialistas del curso de análisis de malware.

La firma de seguridad había detectado una campaña similar en 2005, aunque en esa ocasión los hackers sólo lograron atacar 960 tiendas en línea, lo que indica que los operadores del ataque han logrado avanzar en el desarrollo de métodos más sofisticados de skimming. Este incidente podría haber comprometido la información financiera de decenas de miles de personas.

Otro dato interesante sobre este incidente es que muchos de los sitios web afectados no habían sido atacados anteriormente, lo que sugiere que se empleó un nuevo método de ataque para acceder a los servidores de los sitios afectados. Aunque el incidente sigue bajo investigación, los expertos del curso de análisis de malware mencionan que la campaña podría estar relacionada con un exploit día cero que fue puesto en venta hace un par de semanas en un foro de hacking.

Un vendedor en dark web, identificado como z3r0day, anunció la venta de un exploit de ejecución remota de código funcional en Magento 1 por 5 mil dólares, pago que incluye un manual para llevar a cabo el ataque. En un video publicado por el hacker, presuntamente ruso, puede apreciarse que ni siquiera se requiere una cuenta de administrador de Magento para completar el ataque.

Finalmente, Adobe dio a conocer que no planea lanzar correcciones para estas vulnerabilidades puesto que Magento 1 está en la recta final de su vida útil, aunque esta parece una decisión poco razonable debido a la gran cantidad de sitios de e-commerce que aún operan con esta versión del software.

NUEVA VULNERABILIDAD AFECTA WHATSAPP, TELEGRAM Y SIGNAL. EL VECTOR DE ATAQUE MOBILE CONTACT DISCOVERY

Desde la aparición de las aplicaciones de mensajería instantánea bastan unos cuantos toques a la pantalla de nuestros teléfonos para ponernos en contacto con familiares, amigos y conocidos. Si bien han facilitado muchas cosas estas plataformas cuentan con sus propios problemas de seguridad, aunque los potenciales vectores de ataque no siempre están a la vista, mencionan expertos en seguridad en redes inalámbricas.

Uno de los vectores de ataque que más ha llamado la atención de los investigadores recientemente es el Descubrimiento de Contactos Móviles (MCD, por sus siglas en inglés), la función de las apps de mensajería que permite encontrar a otros usuarios una lista de contactos sin necesidad de más información además de su número telefónico.

Las apps de mensajería más populares, incluyendo a WhatsApp, cuentan con MCD, accediendo constantemente a la lista de contactos de los usuarios para encontrar a otros usuarios registrados en la misma plataforma. Por otra parte, servicios con un mayor enfoque en la privacidad, como Signal, dependen de un breve hashing del número telefónico del usuario, aunque los expertos en seguridad en redes inalámbricas señalan que este no es un método mucho más seguro que el de otros servicios.

En la más reciente investigación sobre esta función, a cargo de la Universidad de Würzburg, se demuestra que los servicios MCD pueden representar una seria amenaza de seguridad para los usuarios de apps de mensajería.

FILTRACIÓN DE DATOS

El principal riesgo en la implementación de MCD es la potencial filtración de los contactos de un usuario debido a incidentes de seguridad, pues un incidente de esta naturaleza presentaría la oportunidad ideal para que los actores de amenazas desplieguen ataques de phishing o fraudes de identidad con toda clase de fines maliciosos. Otro riesgo viene del actuar de los gobiernos de todo el mundo, que podrían comenzar a ejercer presión contra las plataformas de mensajería para que entreguen la información de algún usuario bajo investigación o sospechoso de algún crimen.

ENCONTRAR A UN USUARIO POR MEDIO DE LOS METADATOS

Los metadatos tampoco están a salvo de la actividad de los hackers maliciosos, lo peor es que millones de usuarios ni siquiera están consientes de la existencia de estas partículas de información; foto de perfil, estados, última conexión y nombre de usuario son algunos de los datos que pueden resultar de gran utilidad para los criminales, aunque no parezcan información importante.

Es increíblemente fácil para un usuario malicioso recolectar metadatos de apps de mensajería para encontrar los perfiles en redes sociales de una persona, labor que puede resultar útil para elaborar perfiles detallados de los usuarios con fines criminales.

Otro riesgo al que los usuarios podrían estar expuestos son los ataques de enumeración, imposibles de prevenir en estas plataformas dados los limitados requisitos para registrarse en estos servicios.

CASOS DE ESTUDIO: WHATSAPP, TELEGRAM Y SIGNAL

Los expertos en seguridad en redes inalámbricas analizaron estas apps de mensajería descubriendo que en los tres casos es completamente posible realizar ataques como los descritos en párrafos anteriores a una escala inusitada. Otro hallazgo interesante tiene que ver con las prácticas de los usuarios, quienes muy pocas veces cambian la configuración de privacidad predeterminada en el servicio de su preferencia, exponiéndose a riesgos de seguridad mucho mayores que los relacionados solo con el uso de MCD.

Finalmente, los protocolos de descubrimiento de contactos basados en hash (como el usado en Signal) pueden ser vulnerados fácilmente al comparar tres métodos para la inversión hash de números telefónicos, convirtiéndose en un mecanismo muy poco seguro.

Gracias a esta investigación ha quedado demostrado que es posible comprometer la seguridad de miles de millones de usuarios que confían en estas plataformas para la administración de sus comunicaciones cotidianas; los hallazgos de los investigadores fueron compartidos con WhatsApp, Signal y Telegram con el propósito de que las compañías encuentren los mecanismos necesarios para implementar las mejoras en el uso de MCD.

Además del análisis de los riesgos de seguridad en MCD, los investigadores proponen algunas medidas para mitigar los riesgos que conlleva esta práctica, con enfoque en el uso de protocolos de cifrado altamente seguros que puedan evitar cualquier filtración de información.

El uso de protocolos de cifrado para la intersección de conjuntos privados es probablemente el enfoque más destacado para mejorar la seguridad en la implementación de MCD a futuro. Estos protocolos permitirían a los usuarios y proveedores encontrar contactos sin necesidad de exponer información no disponible fuera del simple número telefónico, aunque aún está por verse su efectividad real.

VULNERABILIDADES EN MICROSOFT OFFICE 365 PERMITEN ESQUIVAR LA AUTENTICACIÓN MULTIFACTOR

Especialistas de la firma de seguridad Proofpoint han revelado el hallazgo de múltiples vulnerabilidades críticas en la autenticación multifactor de entornos en la nube donde se habilita WS-Trust. Acorde a expertos en seguridad en redes inalámbricas, las fallas podrían permitir a los actores de amenazas esquivar la autenticación multifactor y acceder a aplicaciones como Microsoft 365, comprometiendo toda clase de información confidencial.

Por si fuera poco, las fallas también podrían ser explotadas para acceder a otros servicios de Microsoft en la nube, incluyendo Azure y Visual Studio, entre otros.

En su presentación, los investigadores mencionaron que es probable que las fallas hayan existido desde hace tiempo, aunque esto no ha sido del todo comprobado. Además mencionan que estas fallas existen debido a la combinación de múltiples errores en la implementación del protocolo WS-Trust. En algunos de los escenarios descritos, los hackers maliciosos podrían falsificar la dirección IP de un usuario objetivo para esquivar la autenticación multifactor empleando la manipulación de encabezados de solicitud.

Aunque encontrar estas fallas es complicado, su explotación puede ser muy sencilla e incluso puede llevarse a cabo de forma automatizada. La investigación de un potencial ataque también es complicada, puesto que las actividades maliciosas no aparecen en los registros ni dejan rastros de actividad, mencionan los expertos en seguridad en redes inalámbricas.

Respecto al despliegue de ataques, es posible para los actores de amenazas utilizar métodos ampliamente recurridos, como el phishing o el secuestro de canales, como se describe a continuación.

Ataques de phishing en tiempo real

El phishing en tiempo real es una variante mucho más agresiva puesto que los actores de amenazas pueden capturar las credenciales de inicio de sesión de los usuarios con herramientas automatizadas. Una variante popular de phishing en tiempo real es la conocida como reflejo de desafío, en la que se pide a los usuarios que completen sus credenciales de inicio de sesión en un sitio web malicioso, distribuyendo un ataque en tiempo real.

Secuestro de canal

Este escenario requiere de una variante de malware que puede ser inyectado en el sistema de la víctima mediante ataques Man-in-The-Browser o con la inyección web para obtener la información del usuario objetivo.

Las variantes de malware usadas en estos ataques pueden extraer las credenciales de inicio de sesión del teléfono, además de interceptar mensajes de texto y hackear un contestador automático.

Protocolos heredados

Estos no son los únicos métodos usados por los actores de amenazas. Una variante más económica y menos compleja abusa de los protocolos heredados presentes en dispositivos o cuentas en desuso; acorde a los expertos en seguridad en redes inalámbricas, los protocolos email heredados (POP, IMAP) no son compatibles con la autenticación multifactor en aplicaciones no interactivas, por lo que no se aplica correctamente. Si bien múltiples organizaciones han bloqueado protocolos heredados como medida de seguridad, este sigue siendo un problema general.

Mecanismos de seguridad aplicables

La amenaza es real, por lo que los expertos de Proofpoint recomiendan implementar las siguientes medidas para mejorar la seguridad de su infraestructura en la nube:

- Bloquear automáticamente el acceso desde ubicaciones y redes de riesgo

- Aplicar políticas centradas en las personas

- Aplicar controles más agresivos: autenticación multifactor, acceso a través del aislamiento del navegador, uso de red privada virtual (VPN), entre otras

La implementación de estas medidas impactará positivamente la seguridad de su organización

¿CÓMO Y POR QUÉ CHINA ESTÁ HACKEANDO AL PAPA, AL VATICANO Y A MILLONES DE CATÓLICOS?

Los responsables de la seguridad informática en el Vaticano están trabajando horas extras. Especialistas en borrado seguro de archivos reportan que un grupo de hackers presuntamente respaldados por el Partido Comunista Chino han emprendido una nueva campaña de hacking con la intención de comprometer los servidores de correo electrónico del Vaticano con propósitos de espionaje. Esta campaña se presenta en un momento delicado en las relaciones entre China y la iglesia católica.

El grupo de hacking, identificado como RedDelta, comenzó sus primeros ataques contra el Vaticano en mayo pasado, aunque interrumpieron sus actividades después de que se les mencionara en algunos informes de inteligencia publicados por la firma americana Recorded Future. Los informes más recientes indican que se han detectado nuevos ataques, aunque esta vez los hackers también están atacando a la Diócesis Católica de Hong Kong.

RedDelta cuenta con avanzadas técnicas empleadas para atender las prioridades del gobierno chino, entre las cuales se encuentra la estricta vigilancia de los grupos que ejercen el catolicismo al interior de China, lo que implica el espionaje, phishing y campañas de hacking, mencionan expertos en borrado seguro de archivos. Cabe recordar que el Vaticano y China están en proceso de renovar un acuerdo por el que las autoridades católicas podrán nombrar obispos en el gigante asiático.

Después de la ruptura de relaciones diplomáticas entre China y el Vaticano ocurrida en 1951 el Partido Comunista se mostraba reacio a alcanzar acuerdos con la iglesia. Por ello, esta es una muestra de capacidad diplomática, considerando que el gobierno de Xi Jinping ha emprendido feroces políticas de represión contra los grupos étnicos minoritarios en China, incluyendo a los creyentes; la demolición de templos y el arresto de sacerdotes son muestra clara de la postura del Partido Comunista sobre el catolicismo.

Un portavoz del Vaticano expresó la intención de ambas partes por extender el acuerdo, que vence en octubre, aunque hay serios impedimentos. Gracias a las recientes filtraciones, expertos en borrado seguro de archivos pudieron saber que una de las condiciones de China es que el Vaticano corte cualquier relación con Taiwán.

Al respecto, el Ministerio de Relaciones Exteriores de China ha desmentido en repetidas ocasiones su relación con esta supuesta campaña de hacking, calificando estos informes como “simple especulación”. Por su parte, los investigadores sostienen su versión y afirman que RedDelta seguirá al ataque, aunque de forma más discreta puesto que sus recientes acciones han atraído atención indeseada.

EVERY NINTENDO SWITCH MODEL COULD BE JAILBROKEN WITH THIS TUTORIAL. NINTENDO SUING THE HACKERS

The Nintendo Switch handheld console has become very popular, emulating sales of consoles like the PlayStation 4. However, there is a problem with this device: video game crackers have deciphered possible methods of hacking the console, affecting Nintendo’s profits, mentioning information security awareness experts.

Team-Xecuter hackers, jailbroken in the first generation of Switch in 2018, have just announced the development of SX Core and SX Lite, tools to crack all versions of Switch.

According to information security awareness researchers, a cracked switch can be used by downloading network resources and does not require players to purchase authentic games, either in their physical or digital version. After Nintendo announced the correction of exploited vulnerabilities, Team-Xecuter hackers followed their investigation into the console code, putting various cracking tools up for sale through its website.

What has Nintendo done about it? There is currently a legal procedure to prevent Team-Xecuter from further selling these cracking tools. However, given the nature of cracking developed by this group, Nintendo cannot do much to stop users using pirated software, so only new versions of the console remain to be released: “Team-Xecuter illegally designs and manufactures an unauthorized operating system, in addition to the hacking tools that complement it,” Nintendo’s demand mentions.

The company has also managed to shut down some hacking websites, although video game crackers do not stop. In the event that things don’t change, information security awareness specialists anticipate that Nintendo will start reporting ever-increasing economic losses, so it will be difficult to develop quality video games without the fear of loss.

BREAKING TLS ENCRYPTION USING RACCOON ATTACK

A team of cybersecurity awareness specialists published information describing a theoretical attack on the Transport Layer Security (TLS) encryption protocol that could lead to the decryption of HTTPS connections between users and servers, exposing potentially sensitive communications.

This scenario, dubbed the Raccoon Attack, was described as “a highly difficult security risk to exploit”, due to its “abnormal” conditions, the experts mentioned.

Broadly speaking, cybersecurity awareness specialists describe the Raccoon attack as “timing”-dependent scenario in which a threat actor must consider the time required to perform encryption operations in order to determine some parts of the algorithm.

The main object of attack in Raccoon is the Diffie-Hellman key exchange process, from which hackers will try to obtain some bytes of information: “This helps threat actors define a set of equations and employ a solver for the hidden number problem (HNP), in order to calculate the premaster original secret established between the client and the server”, as mentioned by one of the researchers.

The report specifies that all servers that use Diffie-Hellman key exchange to configure TLS connections are vulnerable to such attacks, and that it is a server-side attack and cannot be performed on a client, such as in a browser. The attack must also run for each client-server connection in part, and cannot be used to retrieve the private key from the server and decrypt all connections at once. Any version of TLS earlier than 1.2 could be considered vulnerable, cybersecurity awareness experts mention.

While this is a significant risk scenario, the researchers emphasize the difficulty that its execution would entail: “This attack requires that certain very rare conditions be met, in addition to requiring a specific server configuration, so we consider the vulnerability to be highly difficult to exploit,” one of the researchers says.

In additional comments, experts point out that an attacker would need to be located near the target server for very accurate measurements, which is very impractical.

SOMEONE CLONED MY ACCOUNTS ON TINDER AND BUMBLE TO STEAL MY IDENTITY: NEW SCAM

Since their breakthrough in the market, dating apps have become a highly popular tool for people looking for a partner, open relationships or simply interested in socializing, ensuring information security awareness experts. Among the different options available, Tinder is probably the most popular app, with millions of active users per month, and it is precisely this popularity that has made this platform the center of operations of multiple malicious users, who create fake profiles for malicious purposes.

In addition to fake profiles, there are Tinder bots, which are a simple software variant with the ability to reply messages much like legitimate users, which can go completely unnoticed.

For frequent users of these platforms, information security experts have developed a number of helpful recommendations to help them identify potential malicious users or bot accounts on Tinder.

Incomplete biography

The timeline is probably the most important element of a Tinder profile, even more than the user’s photos, so it would be suspicious if an account did not provide further details in this section. For many information security researchers this is the main sign of suspicion.

Response time is always the same

When interacting with another account in Tinder the response time may vary. However, users should consider a bot to be an automated program that does not take into account variables, so the response time will be invariably fast; you have to take things realistically, no user immediately responds to all their messages.

Meaningless and out-of-context responses

Bots don’t understand concepts like context in a conversation, so users will often find answers without a clear sense, an indication that they are interacting with a software tool.

No one is perfect, even though bots appear to be perfect

In Tinder we can find all kinds of profiles showing their photos as they are. With regard to fake profiles, it is a very common practice for bot operators to steal photos of models or influencers with great physical appeal to engage unsuspecting users. Remember, a profile with overly elaborate or perfect photos is surely a fake profile.

Malicious users can ask for things in return

Users should be careful if a Tinder profile asks them for money, gifts or anything in exchange for this interaction, as it could be a scam. Under no circumstances should they deliver any financial details to strangers on these platforms.

For further reports on vulnerabilities, exploits, malware variants and computer security risks, it is recommended to visit the International Institute of Cyber Security (IICS) website, as well as the official platforms of technology companies.

JAILBREAK PARA TODOS LOS MODELOS DE NINTENDO SWITCH CON ESTE TUTORIAL. NINTENDO DEMANDA A LOS HACKERS

La consola portátil Nintendo Switch se ha vuelto muy popular, emulando las ventas de consolas como el PlayStation 4. No obstante, hay un problema con este dispositivo: los crackers de videojuegos han descifrado los posibles métodos para piratear la consola, lo que afecta las ganancias de Nintendo, mencionan expertos en seguridad de la información.

Los hackers de Team-Xecuter, encargados de hacer jailbreak en la primera generación de Switch en 2018, acaban de anunciar el desarrollo de SX Core y SX Lite, herramientas para crackear todas las versiones de Switch.

Acorde a los investigadores en seguridad de la información, un Switch crackeado se puede usar descargando recursos de red y no requiere que los jugadores compren juegos auténticos, ya sea en su versión física o digital. Después de que Nintendo anunciara la corrección de las vulnerabilidades explotadas, los hackers de Team-Xecuter siguieron su investigación sobre el código de la consola, poniendo a la venta diversas herramientas de cracking a través de su sitio web.

¿Qué ha hecho Nintendo al respecto? Actualmente existe un procedimiento legal para impedir que Team-Xecuter siga vendiendo estas herramientas de cracking. No obstante, dada la naturaleza del cracking desarrollado por este grupo, Nintendo no puede hacer mucho para frenar a los usuarios que usan software pirateado, por lo que solo queda lanzar nuevas versiones de la consola: “Team-Xecuter diseña y fabrica de forma ilegal un sistema operativo no autorizado, además de las herramientas de piratería que lo complementan”, menciona la demanda de Nintendo.

La compañía también ha logrado cerrar algunos sitios web de piratería, aunque los crackers de videojuegos no se detienen. En caso de que las cosas no cambien, los especialistas en seguridad de la información prevén que Nintendo comenzará a reportar pérdidas económicas cada vez más grandes, por lo que será difícil el desarrollo de videojuegos de calidad sin el temor a sufrir pérdidas.

ROMPIENDO EL CIFRADO TLS CON EL ATAQUE RACCOON

Un equipo de especialistas en concientización de ciberseguridad publicó una información en la que se describe un ataque teórico contra el protocolo de cifrado Transport Layer Security (TLS) que podría conducir al descifrado de conexiones HTTPS entre usuarios y servidores, exponiendo comunicaciones potencialmente sensibles.

Este escenario, bautizado como Ataque Raccoon, fue descrito como “un riesgo de seguridad altamente difícil de explotar”, debido a sus “anormales” condiciones, mencionaron los expertos.

A grandes rasgos, los especialistas en concientización de ciberseguridad describen el ataque Raccoon como un escenario dependiente del “timing” en el que un actor de amenazas debe de considerar el tiempo necesario para realizar operaciones de cifrado con el fin de determinar algunas partes del algoritmo.

El principal objeto de ataque en Raccoon es el proceso de intercambio de claves Diffie-Hellman, del que los hackers tratarán de obtener algunos bytes de información: “Esto ayuda a los actores de amenazas a definir un conjunto de ecuaciones y emplear un solucionador para el problema de números ocultos (HNP, por sus siglas en inglés), con el fin de calcular el secreto de premaster original establecido entre el cliente y el servidor”, mencinoa uno de los investigadores.

En el reporte se especifica que todos los servidores que utilizan el intercambio de claves Diffie-Hellman para configurar conexiones TLS son vulnerables a esta clase de ataques, además de que es un ataque del lado del servidor y no se puede realizar en un cliente, como en un navegador. El ataque también debe ejecutarse para cada conexión cliente-servidor en parte, y no se puede utilizar para recuperar la clave privada del servidor y descifrar todas las conexiones a la vez. Cualquier versión de TLS anterior a 1.2 podría ser considerada vulnerable, mencionan los expertos en concientización de ciberseguridad.

Si bien este es un escenario de riesgo considerable, los investigadores hacen énfasis en la dificultad que implicaría su ejecución: “Este ataque requiere de que se cumplan ciertas condiciones muy poco comunes, además de que se requiere una configuración de servidor específica, por lo que consideramos que la vulnerabilidad es altamente difícil de explotar”, menciona uno de los investigadores.

En comentarios adicionales, los expertos señalan que un atacante requeriría ubicarse cerca del servidor objetivo para realizar mediciones muy precisas, lo cual es muy poco práctico.

ALGUIEN CLONÓ MIS CUENTAS EN TINDER Y RUMBLE PARA ROBAR MI IDENTIDAD: NUEVA ESTAFA

Desde su irrupción en el mercado, las apps de citas se han convertido en una herramienta altamente popular para las personas en búsqueda de pareja, relaciones abiertas o simplemente interesadas en socializar, aseguran expertos en seguridad de la información. Entre las diferentes opciones disponibles, Tinder es probablemente la app más popular, con millones de usuarios activos al mes, y es precisamente esta popularidad lo que ha convertido a esta plataforma en el centro de operaciones de múltiples usuarios maliciosos, quienes crean perfiles falsos con fines malintencionados.

Además de los perfiles falsos, existen los bots de Tinder, que son una variante de software simple con la capacidad de responder mensajes en forma muy parecida a usuarios legítimos, que pueden pasar completamente desapercibidos.

Para los usuarios frecuentes de estas plataformas, los expertos en seguridad de la información han elaborado una serie de útiles recomendaciones que les ayudarán a identificar posibles usuarios maliciosos o cuentas de bots en Tinder.

Biografía incompleta

La biografía es probablemente el elemento más importante de un perfil de Tinder, incluso más que las fotos del usuario, por lo que sería sospechoso que una cuenta no aporte mayores detalles en esta sección. Para muchos investigadores en seguridad de la información esta es la principal señal de sospecha.

El tiempo de respuesta siempre es igual

Al interactuar con otra cuenta en Tinder el tiempo de respuesta puede variar. No obstante, los usuarios deben considerar que un bot es un programa automatizado que no toma en cuenta variables, por lo que el tiempo de respuesta será invariablemente rápido; hay que tomar las cosas con realismo, ningún usuario responde inmediatamente a todos sus mensajes.

Respuestas sin sentido y fuera de contexto

Los bots no entienden conceptos como el contexto en una conversación, por lo que los usuarios frecuentemente encontrarán respuestas sin un sentido claro, indicio de que se está interactuando con una herramienta de software.

Nadie es perfecto, aunque los bots aparentan serlo

En Tinder podemos encontrar toda clase de perfiles mostrando sus fotos tal cual son. Respecto a los perfiles falsos, es una práctica muy común que los operadores de bots roben las fotos de modelos o influencers con gran atractivo físico para enganchar a los usuarios desprevenidos. Recuerde, un perfil con fotos demasiado elaboradas o perfectas seguramente es falso.

Los usuarios maliciosos pueden pedir cosas a cambio

Los usuarios deben tener cuidado si un perfil de Tinder les pide dinero, regalos o cualquier cosa a cambio de esta interacción, pues podría tratarse de una estafa. Bajo ninguna circunstancia deben entregar cualquier detalle financiero a desconocidos en estas plataformas.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

CYBERSECURITY TRAINING WILL BE COMPULSORY FOR LAWYERS IN SOME U.S. STATES

Information security is no longer an issue where only experts need to stay updated. The New York State Bar Association (NYSBA) House of Delegates approved a proposal for attorneys in this region to complete cybersecurity training courses as part of the Continuing Legal Education (CLE) requirements they must meet.

This proposal originates after the Technology and Legal Profession Committee submitted a report on the cybersecurity risks that legal firms currently face.

Approval of this proposal could take place before October, which would be a good sign of New York lawyers’ commitment to the safety of legal service users. It should be remembered that legal firms that store confidential information of their customers and employees in electronic means must ensure adequate protection of this data, which involves the constant training of their IT staff, for compliance with the New York State Stop Hacks and Improve Electronic Data Security (SHIELD) Act.

Experts say cybersecurity threats to legal firms have increased considerably. In an investigation published in the New York Law Journal, the Committee notes that the number of computer security incidents affecting law firms has increased by 100% compared to 2018.

Security incidents could increase due to the pandemic, as multiple firms have turned to work from home, largely depending on remote communication platforms and making their employees more vulnerable to cyberattacks.

In addition to applying for legal firms and law firms, the SHIELD Act also applies to any individual or company that owns or licenses computerized data from New York residents. To comply with the Act, companies and individuals must develop, implement and maintain reasonable security mechanisms to protect the safety of their users.

Legal professionals are in continuous work with sensitive and even confidential information, which is why the guild has begun to consider cybersecurity training as a way to protect private information from any incident that could compromise its integrity. In addition, under the New York Professional Conduct Rule, attorneys must make any reasonable effort to prevent inadvertent or unauthorized disclosure or use or unauthorized access to the information they work with, so this proposal is, in practice, a new way to enforce state law.

CYBERSECURITY FIRM CYGILANT INFECTED WITH RANSOMWARE

Ironically, cybersecurity companies are the organizations most exposed to hacking incidents. Such is the case of Cygilant, a signature dedicated to detecting cybersecurity threats that has been the victim of a ransomware infection. Through a statement, Chief Financial Director Christina Lattuca acknowledged that the firm was aware of a recent encryption malware infection affecting some of the company’s systems.

In the document, the company mentions: “Our Cyber Response and Defense Center has already taken appropriate steps to stop the infection. We are working in conjunction with external specialists and relevant authorities to determine the impact of that attack.”

Nothing is yet known about those responsible for the attack or the ransomware variant used, although some members of the cybersecurity community attribute the incident to NetWalker, a ransomware-as-a-service group that makes its tools and capabilities available to anyone willing to pay the price.

It has become customary that threat actors are not limited to encrypting compromised information, as they now also steal data and publish it on hacking forums, so company executives feared this would be the case. Cygilant’s fears were confirmed soon after, when some screenshots of files and directories of the company’s internal network were posted on a dark web site. At the time of publication the data had been deleted from that forum, although it is ignored whether the company paid the ransom.

Brett Callow, of security firm Emsisoft, claims that these hacking groups usually delete the information exposed after companies pay the ransom, although there are other scenarios: “Sometimes criminals delete this information temporarily in order to negotiate a ransom, so it is not yet possible to confirm whether Cylantgi has already made any payments.

CAPACITACIÓN EN CIBERSEGURIDAD OBLIGATORIA PARA LOS ABOGADOS EN ALGUNOS ESTADOS DE E.U.

La seguridad informática ha dejado de ser un tema en el que sólo los expertos deben mantenerse actualizados. La Cámara de Delegados de la Asociación de Abogados del Estado de Nueva York (NYSBA) aprobó una propuesta para que los abogados en esta región completen cursos de capacitación en ciberseguridad como parte de los requisitos de Educación Legal Continua (CLE) que deben cumplir.

Esta propuesta se origina después de que el Comité de Tecnología y de la Profesión Jurídica presentara un informe sobre los riesgos de ciberseguridad que las firmas legales enfrentan en la actualidad.

La aprobación de esta propuesta podría darse antes del mes de octubre, lo que sería una buena muestra del compromiso de los abogados de Nueva York con la seguridad de los usuarios de servicios legales. Cabe recordar que las firmas legales que almacenan en medios electrónicos la información confidencial de sus clientes y empleados deben garantizar la adecuada protección de estos datos, lo que implica la constante capacitación de su personal de TI, para el cumplimiento de la Ley de Mejora de la Seguridad de los Datos Electrónicos (SHIELD).

Expertos afirman que las amenazas de ciberseguridad para las firmas legales han incrementado considerablemente. En una investigación publicada en el New York Law Journal el Comité señala que el número de incidentes de seguridad informática afectando a bufetes legales ha incrementado en 100% con relación al 2018.

Los incidentes de seguridad podrían incrementar debido a la pandemia, pues múltiples firmas han recurrido al trabajo desde casa, dependiendo en gran medida de las plataformas de comunicación remota y haciendo a sus empleados más vulnerables a los ciberataques.

Además de aplicar para firmas legales y bufetes de abogados, la Ley SHIELD también aplica para cualquier individuo o compañía que posea o licencie datos computarizados de los residentes de Nueva York. Para el cumplimiento de la Ley, las empresas e individuos deberán desarrollar, implementar y mantener mecanismos de seguridad razonables para proteger la seguridad de sus usuarios.

Los profesionales en materia legal están en continuo trabajo con información sensible e incluso de carácter confidencial, es por ello que el gremio ha comenzado a plantearse la capacitación en ciberseguridad como una forma de proteger la información privada de cualquier incidente que pudiera comprometer su integridad. Además, según la Regla de Conducta Profesional de Nueva York, los abogados deben hacer cualquier esfuerzo razonable para evitar la divulgación o el uso inadvertido o no autorizado o el acceso no autorizado a la información con la que trabajan, así que esta propuesta es, en la práctica, una nueva forma de hacer cumplir la ley estatal

CYGILANT, EMPRESA DE CIBERSEGURIDAD, ES INFECTADA CON RANSOMWARE

Por irónico que parezca, las empresas de ciberseguridad son las organizaciones más expuestas a incidentes de hacking. Tal es el caso de Cygilant, una firma dedicada a la detección de amenazas de ciberseguridad que ha sido víctima de una infección de ransomware. A través de un comunicado, la directora financiera Christina Lattuca reconoció que la firma estaba al tanto de una reciente infección de malware de cifrado afectando algunos sistemas de la compañía.

En el documento, la compañía menciona: “Nuestro Centro de Respuesta y Defensa Cibernética ya ha tomado las medidas pertinentes para detener la infección. Estamos trabajando en conjunto con especialistas externos y las autoridades pertinentes para determinar el impacto de ese ataque”.

Nada se sabe aún de los responsables del ataque ni de la variante de ransomware utilizada, aunque algunos miembros de la comunidad de la ciberseguridad atribuyen el incidente a NetWalker, un grupo operador de ransomware como servicio (ransomware-as-a-service) que pone sus herramientas y capacidades a disposición de cualquiera dispuesto a pagar el precio.

Se ha vuelto una costumbre que los actores de amenazas no se limitan a cifrar la información comprometida, pues ahora también roban datos y los publican en foros de hacking, por lo que los directivos de la compañía temían que este fuera el caso. Los temores de Cygilant se confirmaron poco después, cuando se publicaron algunas capturas de pantalla de archivos y directorios de la red interna de la compañía en un sitio de dark web. Al momento de la publicación los datos habían sido eliminados de dicho foro, aunque se ignora si la compañía pagó el rescate.

Brett Callow, de la firma de seguridad Emsisoft, asegura que estos grupos de hacking suelen eliminar la información expuesta después de que las compañías pagan el rescate, aunque hay otros escenarios: “En ocasiones los criminales eliminan esta información de forma temporal con el fin de negociar un rescate, por lo que aún no es posible confirmar si Cygilant ya ha realizado algún pago