Month: February 2019

HACKERS SE INFILTRAN EN SITIOS WEB EXPLOTANDO NUEVA VULNERABILIDAD EN DRUPAL

Algunas versiones del sistema de administración de contenido presentan una vulnerabilidad crítica que los deja expuestos a ataques de ejecución remota de código

Especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética reportan la presencia de una vulnerabilidad crítica en Drupal, el popular sistema de administración de contenido.

La vulnerabilidad (CVE-2019-6340) existe porque “algunos tipos de campos no sanean correctamente los datos de fuentes que no son formularios”, menciona el equipo encargado de Drupal, que es un proyecto de código abierto. “Esto podría conducir a la ejecución de código arbitrario”, afirman los especialistas en seguridad en redes.

En días recientes Drupal lanzó las correcciones para actualizar las versiones de 8.6.x hasta 8.6.10, además de Drupal 8.5.x y anteriores a 8.5.11. “No se requiere una actualización del núcleo para Drupal 7, pero varios módulos requieren ser actualizados”.

Según los desarrolladores de Drupal, las versiones del sistema de administración de contenido podrían verse en riesgo si se presenta alguna de las siguientes condiciones:

- Drupal 8 Web Services: Un sitio solo se ve afectado por esto si tiene habilitado el módulo de servicios web RESTful y permite las solicitudes PATCH o POST

- Otros módulos de servicios web: “El sitio tiene otro módulo de servicios web habilitado, como JSON: API en Drupal 8, o Servicios o Servicios web RESTful en Drupal 7

Drupal dice que si bien la versión 7 del módulo de servicios web no está en riesgo, es altamente recomendable aplicar todas las actualizaciones posibles.

Los especialistas en seguridad en redes mencionan que la vulnerabilidad puede ser mitigada desactivando los módulos de servicios web o configurando los servicios para no todas las solicitudes PUT, PATCH, o POST a los recursos de los servicios web.

El equipo del proyecto también observa que cualquier versión de Drupal que sea 8.5.x o anterior ha llegado a su fecha de vencimiento y no recibirá más soporte.

Troy Mursch, especialista en ciberseguridad, mencionó que los hackers han estado explotando esta vulnerabilidad, infiltrándose en sitios web de forma masiva. “Hemos encontrado exploraciones relacionadas con Drupal que intentan usar el método CHANGELOG.txt para localizar sitios vulnerables al error CVE-2019-6340.

Drupal es uno de los sistemas de administración de contenido más populares del mundo, sólo después de Joomla y WordPress, que abarca un 60% del total de este mercado. Acorde a las estimaciones de sus desarrolladores, más de 1 millón de sitios web utilizan Drupal actualmente.

El año pasado, Drupal dio a conocer que alrededor de 500 sitios web habían sido atacados por grupos de hackers desconocidos explotando una vulnerabilidad de ejecución remota de código con el propósito de minar la criptomoneda Monero.

Entre las víctimas de este ataque se encontraban Lenovo, el Zoológico de San Diego y la oficina del Inspector General de la Comisión de Igualdad de Oportunidades Laborales en E.U., entre otros usuarios del sistema de administración de contenido.

USUARIOS DE INSTAGRAM VÍCTIMAS DE CAMPAÑA DE INVERSIONES FALSAS

Múltiples víctimas, la mayoría jóvenes de entre 18 y 25 años, son invitadas a invertir a través de anuncios en la app; después los estafadores desaparecen

Autoridades británicas reportan un incremento en la actividad de algunos grupos criminales en línea, sobre todo los que aseguran incrementar inversiones en poco tiempo. En este caso, acorde a especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética, las víctimas reciben promesas de altos rendimientos después de sólo 24 horas, pero los criminales toman el dinero para desaparecer poco tiempo después.

Durante los últimos 5 meses las autoridades británicas han recibido más de 300 denuncias sobre este tipo de fraude, y las pérdidas acumulan más de 3 millones de euros, sin considerar a las víctimas que no han presentado denuncias.

Acorde a los expertos en seguridad en redes, la estafa comienza con un anuncio en la app de Instagram. En éste, se invita a las víctimas a transferir diversas cantidades (600 euros en promedio), prometiéndoles ganancias casi automáticas. Cuando las víctimas envían el dinero a los estafadores, reciben de vuelta capturas de pantalla con sus supuestas ganancias acumulándose en una cuenta bancaria.

Posteriormente los atacantes incitan a las víctimas a incrementar su inversión, además les mencionan que sus ganancias pueden ser liberadas pagando una cuota, por lo que una sola víctima podría llegar a perder miles de euros.

Después viene lo peor: los estafadores cierran las cuentas de Instagram, dejan de contactar a las víctimas y desaparecen llevándose consigo el dinero.

Acorde a expertos en seguridad en redes, los estafadores recurren al uso de imágenes de aspecto profesional, además pueden prometer descuentos especiales en algunos comercios, consejos de inversión en “acciones secretas”, entre otra información relacionada con el mercado de valores.

Según una firma de ciberseguridad, existen más de dos millones de publicaciones potencialmente fraudulentas en Instagram, fraude apodado por el gobierno de Reino Unido como ‘money-flipping’. Action Fraud, una oficina de concientización sobre el fraude en territorio británico, mencionó en un reporte: “Los criminales siempre tratarán de aprovecharse de las redes sociales, pues se han vuelto parte de la vida cotidiana de las personas”.

Action Fraud insiste en que nunca se debe enviar dinero a desconocidos en línea, además invita a los usuarios a denunciar cualquier publicación potencialmente fraudulenta ante las autoridades competentes.

FALSO RECAPTCHA ESCONDE MALWARE EN APPS DE ANDROID

En esta campaña de phishing los atacantes se hacen pasar por Google en ataques contra las instituciones bancarias y sus usuarios

Especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética reportan la aparición de una nueva campaña de phishing que apunta hacia usuarios de servicios bancarios en línea. Los operadores de la campaña se hacen pasar por Google para tratar de obtener las credenciales de acceso de las víctimas.

La campaña ha impactado a una institución bancaria en Polonia y a sus clientes. Los atacantes han hecho pasar el ataque como un sistema de reCAPTCHA de Google y además usan el chantaje y la intimidación para que las víctimas hagan clic en los enlaces maliciosos incluidos en los emails enviados por los operadores de la campaña.

Los mensajes que los atacantes envían contienen información falsa sobre transacciones recientes con un enlace a un archivo malicioso. En el mensaje, los atacantes solicitan a la víctima que verifique las transacciones haciendo clic en el enlace.

Aunque hasta ahora esta campaña no parece diferente a cualquier ataque de phishing, especialistas en seguridad en redes afirman que esta campaña es fácilmente distinguible en su segunda etapa. En lugar de redirigir a la víctima a una réplica del sitio web legítimo, la víctima encuentra una página falsa de error 404.

La página tiene una cantidad de agentes de usuario específicamente definidos que están limitados a los rastreadores de Google. Si la solicitud no está relacionada con el rastreador de Google, en otras palabras, los motores de búsqueda alternativos están en uso, entonces el script PHP en su lugar carga un Google reCAPTCHA falso compuesto de JavaScript y HTML estático.

“La página muestra una réplica muy buena del reCAPTCHA de Google. Sin embargo, debido a que se basa en elementos estáticos. Las imágenes mostradas siempre serán las mismas, a menos que se cambie la codificación del PHP malicioso”, reportan los especialistas en seguridad en redes. “Además, a diferencia del reCAPTCHA legítimo, no es compatible con la reproducción de audio”.

Luego se vuelve a verificar el agente del navegador para determinar cómo ha visitado la víctima la página. Una vez ahí, los usuarios encontrarán un APK maliciosa reservada para los usuarios de Android que completan el CAPTCHA y descargan la carga útil.

Algunas muestras de este software malicioso ya han sido analizadas. En la mayoría de los casos puede ser encontrado en su forma de Android y puede leer el estado, la ubicación y los contactos de un dispositivo móvil; escanear y enviar mensajes SMS, realizar llamadas telefónicas, grabar audio y robar otra información confidencial.

Acorde a especialistas en seguridad en redes, algunas soluciones antivirus han detectado a este troyano como Banker, BankBot, Evo-gen, Artemis, entre otros nombres.

El pasado mes de enero, especialistas en seguridad en redes descubrieron una campaña de phishing relacionada con el troyano Anubis. Los especialistas descubrieron dos apps en Google Play (un convertidor de divisas y un software de ahorro de energía) cargados con malware listo para activarse en cuanto el usuario interactuara con su dispositivo.

Por último, los investigadores afirman que el malware trató de evitar que recurrieran al uso de un entorno de sandbox usando los datos del sensor de movimiento para detonar su ejecución.

10 MIL DÓLARES DE RECOMPENSA PARA EL HACKER QUE REPORTÓ VULNERABILIDAD EN YAHOO MAIL

La vulnerabilidad podría haber sido utilizada para extraer los mensajes de los usuarios e inyectar de código malicioso sus mensajes salientes

Especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética reportan que Yahoo ha corregido una vulnerabilidad crítica de scripts entre sitios (XSS) en el servicio de Yahoo Mail. La vulnerabilidad podría haber sido explotada por usuarios maliciosos para extraer mensajes de las víctimas, incluso para inyectar código malicioso en la bandeja de salida.

La vulnerabilidad podría haber sido explotada por grupos de hackers para reenviar los correos de las víctimas a sitios web externos bajo su control, incluso podrían haber conseguido hacer cambios en la configuración de las cuentas de Yahoo Mail comprometidas para realizar otras actividades no autorizadas.

Los especialistas en seguridad en redes creen que esta vulnerabilidad está relacionada con una inadecuada filtración de código HTML malicioso en las plataformas de correo electrónico. Esta vulnerabilidad XSS fue descubierta alojada en Yahoo Mail a finales del año pasado, aunque Yahoo pudo corregirla hasta enero de 2019. El investigador que reportó la vulnerabilidad a la compañía fue recompensado con 10 mil dólares.

Originario de Finlandia, Jouko Pynnönen, el experto en seguridad en redes que reportó la vulnerabilidad, mencionó que no le es posible revelar detalles técnicos sobre la vulnerabilidad debido a que Oath, empresa propietaria de Yahoo, así se lo ha solicitado, aunque sí mencionó que se relaciona con el filtrado de código HTML.

Pynnönen ha descubierto otras fallas similares en el pasado. Por ejemplo, en 2015 reportó otra vulnerabilidad XSS en Yahoo Mail por la que también le fue otorgada una recompensa. Esa falla en específico podría haber permitido a un hacker enviar emails con código JavaScript oculto, mismo que se ejecutaría una vez que el usuario interactuara con el mensaje.

Asimismo, en 2016 el experto descubrió una nueva vulnerabilidad XSS en el mismo servicio de email, que podría haber expuesto los mensajes personales de cualquier usuario, por la que también recibió una recompensa de 10 mil dólares de parte de Yahoo.

NUEVA VARIANTE DE ATAQUE CONTRA REDES 4G Y 5G

Estas nuevas técnicas permiten el uso de dispositivos de intercepción de comunicaciones

Durante un reciente evento dedicado a los expertos en seguridad en redes, un equipo de investigadores dio a conocer una serie de vulnerabilidades en redes de telefonía móvil que impactan los protocolos 4G y 5G LTE.

En su investigación, titulada “Violaciones de privacidad contra los protocolos de telefonía celular 4G y 5G”, los expertos afirman que las nuevas variantes de ataque podrían permitir acceso remoto a las telecomunicaciones evadiendo las medidas de seguridad implementadas en estos protocolos, con lo que de nueva cuenta posible el uso de dispositivos IMSI (como el conocido StingRay) para la intercepción de señales de telefonía móvil.

A continuación, especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética describen la forma de desplegar estas nuevas variantes de ataques:

- Ataque TORPEDO

Este ataque explota el protocolo de búsqueda en telefonía móvil, permitiendo a los usuarios maliciosos rastrear la ubicación del dispositivo de la víctima. Gracias a esto, los atacantes pueden inyectar mensajes de búsqueda especialmente diseñados para generar condiciones de denegación de servicio (DoS).

Si un equipo no establece comunicación activa con una red celular, éste ingresa en un modo inactivo para ahorrar batería. Antes de que una llamada o mensaje de texto llegue a un dispositivo, la red celular le envía un mensaje de búsqueda para que reconozca la llamada o el mensaje entrantes; este mensaje incluye también un valor conocido como Identidad Temporal del Suscriptor (TMSI), este valor no cambia muy frecuentemente.

Los especialistas en seguridad en redes descubrieron que si un atacante llama y cuelga las llamadas repetidas veces en un lapso breve, la base actualiza el valor TMSI con más frecuencia de lo normal al enviar los mensajes de búsqueda. Si un atacante detecta estos mensajes de búsqueda usando un dispositivo IMSI, puede verificar si la víctima se encuentra dentro de un rango donde sea posible interceptar sus comunicaciones.

Los especialistas en seguridad en redes afirman que el ataque TORPEDO impacta a los protocolos 4G y 5G; también agregan que este ataque fue probado contra proveedores de servicios de telefonía móvil en Estados Unidos y Canadá.

- Ataques de cracking de IMSI y PIERCER

Además de lo mencionado anteriormente, el ataque TORPEDO parece habilitar otras dos variantes de ataques, llamados IMSI cracking y PIERCER.

El ataque de exposición de información por red CORE (PIERCING) existe debido a un error de diseño y permite a los atacantes vincular el IMSI de la víctima con su número de teléfono.

“Algunos proveedores de servicios utilizan IMSI en lugar de TMSI en los mensajes de búsqueda para identificar los dispositivos con servicios pendientes”, mencionan los expertos en su documento. Una prueba manual reveló que es posible dar al proveedor del servicio la impresión de que se está produciendo un caso excepcional que lo obliga a revelar el IMSI de la víctima”, concluyeron los expertos.

Con el número de IMSI de la víctima, los atacantes pueden lanzar otras variantes de ataques descubiertos con anterioridad, con lo que podrían usar receptores IMSI para tener acceso completo a las comunicaciones telefónicas de las víctimas.

HACKERS ATTACK WEBSITES EXPLOITING NEW VULNERABILITY IN DRUPAL

Some versions of the content management system present a critical vulnerability that leaves them exposed to remote code execution attacks

Network security and ethical hacking specialists from the International Institute of Cyber Security report the presence of a critical vulnerability in Drupal, the popular content management system.

Vulnerability (CVE-2019-6340) exists because “some types of fields do not properly heal data from non-forms sources”, mentions the Drupal team, which is an open source project. “This could lead to arbitrary code execution,” said network security specialists.

In recent days Drupal released the fixes to update the versions of 8.6.x to 8.6.10, as well as Drupal 8.5.x and previous to 8.5.11. “A kernel update is not required for Drupal 7, but several modules need to be updated”.

According to Drupal developers, content management system versions might be at risk if any of the following conditions are present:

- Drupal 8 Web services: A site is only affected by this if you have the RESTful Web Services Module enabled and allow PATCH or POST requests

- Other Web services modules: “The site has another enabled web services module, such as JSON: API in Drupal 8 , or RESTful Web services or services in Drupal 7

Drupal says that although version 7 of the Web Services module is not at risk, it is highly recommended to apply all possible updates.

Network security specialists mention that vulnerability can be mitigated by disabling Web service modules or configuring services for not all PUT, PATCH, or POST requests to Web services resources.

The project team also notes that any version of Drupal that is 8.5.x or earlier has reached its expiration date and will not receive more support.

Troy Mursch, a cybersecurity specialist, mentioned that hackers have been exploiting this vulnerability, infiltrating on websites on a massive scale. “We have found Drupal-related scans that try to use the CHANGELOG.txt method to locate sites that are vulnerable to the CVE-2019-6340 error.

Drupal is one of the most popular content management systems in the world, only after Joomla and WordPress, which covers 60% of the total of this market. According to developers, more than 1 million websites are currently using Drupal.

Last year, Drupal announced that around 500 websites had been attacked by groups of unknown hackers exploiting remote code execution vulnerability in order to mine the cryptocurrency Monero.

Among the victims of this attack were Lenovo, the San Diego Zoo and the office of the Inspector General of the U.S. Equal Employment Opportunities Commission, among other users of the content management system.

INSTAGRAM USERS BECOME VICTIMS OF FAKE INVESTMENT CAMPAIGN

Multiple victims, mostly young people between the ages of 18 and 25, are invited to invest through an ad in the app; then the scammers disappear

British authorities report an increase in the activity of some online criminal groups, especially those that claim to increase investments in a short time. In this case, according to network security and ethical hacking specialists from the International Institute of Cyber Security, victims receive promises of high returns after only 24 hours, but criminals take the money to disappear shortly thereafter.

Over the past 5 months, the British authorities have received more than 300 allegations about this type of fraud, and the losses accumulate over £3M, without considering the victims who have not filed allegations.

According to experts in network security, the scam starts with an ad in the Instagram app. In this, victims are invited to transfer various amounts (£600 on average), promising gains almost automatic. When the victims send the money to scammers, they receive back screenshots with their supposed profits piling up in a bank account.

Later the attackers incite the victims to increase their investment, also mentioning that their earnings can be released paying a fee, so that a single victim could lose thousands of pounds.

Then worst part comes later: scammers close their Instagram accounts, stop contacting the victims and disappear taking the money with them.

According to experts in network security, scammers resort to the use of professional-looking images, and can also promise special discounts in some stores, investment tips in “secret stocks”, among other information related to the stock market.

According to a cybersecurity firm, there are more than two million potentially fraudulent Instagram posts, fraud dubbed by the UK governmentas ‘money-flipping’. Action Fraud, an office of fraud awareness in British territory, mentioned in a report: “Criminals will always try to take advantage of social networks, because they have become part of the daily life of people”.

Action fraud insists that money should never be sent to strangers online, and also invites users to report any potentially fraudulent publication to the competent authorities.

FAKE RECAPTCHA HIDES MALWARE IN ANDROID APPS

In this phishing campaign the attackers are impersonating Google in attacks against banking institutions and their users

Network security and ethical hacking specialists from the International Institute of Cyber Security report the emergence of a new phishing campaign that targets online banking users. Campaign operators are impersonating Google to try to get the victim’s access credentials.

The campaign has impacted a banking institution in Poland and its customers. Attackers have passed the raid as a Google reCAPTCHA system and also use blackmail and intimidation for victims to click on malicious links included in emails sent by campaign operators.

The messages that the attackers send contain fake information about recent transactions with a link to a malicious file. In the message, attackers ask the victim to verify the transactions by clicking on the link.

Although so far this campaign does not seem different from any phishing attacks, network security specialists claim that this campaign is easily distinguishable in its second stage. Instead of redirecting the victim to a replica of the legitimate Web site, the victim finds a fake 404 error page.

The page has a number of specifically defined user agents that are limited to Google crawlers. If the request is not related to the Google crawler, in other words, alternative search engines are in use; then the PHP script instead loads a fake Google reCAPTCHA composed of JavaScript and static HTML.

“The page shows a very good replica of Google’s reCAPTCHA. However, because it is based on static elements, the images shown will always be the same, unless the malicious PHP coding is changed”, network security specialists report. “In addition, unlike legitimate reCAPTCHA, it is not compatible with audio playback”.

The browser agent is then re-verified to determine how the victim has visited the page. Once there, users will find a malicious APK reserved for Android users who complete the CAPTCHA and download the payload.

Some samples of this malicious software have already been analyzed. In most cases it can be found in its Android form and can read the status, location and contacts of a mobile device; Scan and send SMS messages, make phone calls, record audio and steal other sensitive information.

According to specialists in network security, some antivirus solutions have detected this Trojan as banker, BankBot, Evo-Gen, Artemis, among other names.

Last January, network security specialists discovered a phishing campaign related to the Anubis Trojan. The specialists discovered two apps in Google Play (a currency converter and energy saving software) loaded with malware ready to be activated as soon as the user interacted with his device.

Finally, the investigators claim that the malware tried to prevent them from resorting to using a sandbox environment using the motion sensor data to detonate their execution.

A $10K USD BOUNTY FOR THE HACKER WHO REPORTED CRITICAL VULNERABILITY IN YAHOO MAIL

The vulnerability could have been used to extract messages from users and to inject malicious code their outgoing messages

Network security and ethical hacking specialists from the International Institute of Cyber Security reported that Yahoo has corrected a critical cross-site scripting vulnerability (XSS) in the Yahoo Mail service. The vulnerability could have been exploited by malicious users to extract messages from the victims, even to inject malicious code into their outgoing messages.

The vulnerability could have been exploited by groups of hackers to extract the victims’ emails and forward them to external websites under their control; they might even have managed to make changes to the configuration of compromised Yahoo Mail accounts to perform other unauthorized activities.

Network security specialists believe that this vulnerability is related to inadequate filtering of malicious HTML code on email platforms. This XSS vulnerability was discovered hosted in Yahoo Mail at the end of last year, although Yahoo could fix it until January 2019. The investigator who reported the vulnerability to the company was rewarded with $10k USD.

Finland born, Jouko Pynnönen, the network security expert who reported the vulnerability, mentioned that it is not possible to disclose technical details about the vulnerability because Oath, Yahoo proprietary company, has asked for it, but he did mention that it’s related to Yahoo Mail HTML-code filtering.

Pynnönen has discovered other similar flaws in the past. For example, in 2015 reported XSS vulnerability in Yahoo Mail which was also granted a reward. That specific flaw could have allowed a hacker to send emails with hidden JavaScript code, which would run once the user interacted with the message.

In addition, in 2016 the expert discovered a new vulnerability XSS in the same email service, which could have exposed the personal messages of any user, which also received a reward a $10k USD bounty from Yahoo.

NEW ATTACK VARIANT AGAINST 4G AND 5G NETWORKS

These new techniques allow the use of communication intercepting devices again

During a recent event dedicated to network security experts, a team of researchers unveiled a set of vulnerabilities in mobile networks that impact 4G and 5G LTE protocols.

In their research, entitled “Privacy attacks against 4G and 5G cell phone protocols,” experts say that new attack variants could allow remote access to telecommunications by evading security measures implemented in these protocols, which brings back again the possible use of IMSI devices (like the known StingRay) for the interception of mobile telephony signals.

Then, network security and ethical hacking specialists from the International Institute of Cyber Security describe how these new attack variants work:

- Torpedo attack

This attack exploits the paging protocol in mobile telephony, allowing malicious users to trace the location of the victim’s device. Because of this, attackers can inject specially designed paging messages to generate denial-of-service (DoS) conditions.

If a device does not establish active communication with a cellular network, it enters into a kind of battery saving mode. Before a call or text message reaches a device, the cellular network sends it a paging message to recognize the incoming call or message; this message also includes a value known as the Temporary Mobile Subscriber Identity (TMSI), this value does not change very frequently.

Network security specialists found that if an attacker calls and hangs phonecalls repeatedly over a short period of time, the database updates the TMSI value more often than usual when sending the paging messages. If an attacker detects these search messages using an IMSI device, it can verify whether the victim is within a range where it is possible to intercept their communications.

Network security specialists say the Torpedo attack impacts 4G and 5G protocols; they also add that this attack was tested against mobile phone service providers in the United States and Canada.

- IMSI cracking and Piercer attacks

In addition to the aforementioned, the Torpedo attack seems to enable two other variants of attacks, called IMSI cracking and PIERCER.

Persistent Information Exposure by the Core Network (PIERCER) attack exists due to a design error and allows attackers to link the victim’s IMSI to their phone number.

“Some service providers use IMSI instead of TMSI in paging messages to identify devices with outstanding services,” the experts mention in their paper. A manual test revealed that it is possible to give the service provider the impression that an exceptional case is occurring that forces him to disclose the victim’s IMSI,” the experts concluded.

With the victim’s IMSI number, attackers can launch other variants of previously discovered attacks, thereby using IMSI receptors to have full access to victims’ phone communications.

GOOGLE NEST INCLUYE UN MICRÓFONO Y LOS USUARIOS NO LO SABÍAN

La empresa omitió mencionar que su sistema doméstico de seguridad cuenta con un micrófono integrado

Especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética reportan un nuevo golpe contra la privacidad de los usuarios de tecnología. Según los reportes, Nest Secure, el sistema doméstico de seguridad de Google, cuenta con un micrófono integrado que la compañía “olvidó” mencionar a sus usuarios.

Entre finales de enero y principios de febrero, Google lanzó una actualización para Nest Secure que, en pocas palabras, convirtió a este dispositivo en un nuevo Google Assistant, con lo que se activó el micrófono que el dispositivo incluía en su diseño de fábrica.

“Incluimos un micrófono en el Nest Guard para habilitar características similares a las de Google Assistant. El micrófono no ha sido utilizado por Google hasta este momento, y los usuarios podrán habilitarlo o inhabilitarlo en el momento que deseen usando la aplicación de Nest”, publicó la cuenta de Nest en Twitter.

Tras recibir cuestionamientos de parte de algunos expertos en seguridad en redes, Google se pronunció respecto al incidente. “Nunca tuvimos la intención de mantener en secreto el micrófono instalado en el Google Nest; fue nuestro error no mencionarlo en las especificaciones del producto. Queremos asegurarle a los usuarios que este micrófono no ha sido encendido hasta ahora, y sólo podrá ser usado si el usuario decide activarlo”, agregó la compañía.

Para los especialistas en seguridad en redes, el comunicado de Google no repara en nada el daño hecho; del mismo modo que nuestra actividad en línea es monitoreada y analizada sin nuestro consentimiento, Google trata de hacer lo mismo con las rutinas domésticas de los usuarios de dispositivos como Google Nest.

Además del micrófono integrado, el sistema Nest Secure cuenta con una serie de sensores, un hub y un teclado para ingresar códigos de seguridad. En la página web oficial del producto ya se hace mención de la presencia del micrófono, describiéndolo como parte del “Google Assistant incorporado en Nest Secure”.

CÁMARAS ESCONDIDAS EN LAS PANTALLAS DE LAS AEROLÍNEAS PREOCUPAN A LOS USUARIOS

Algunos usuarios consideran que estas cámaras pueden comprometer su privacidad

Recientemente, una fotografía que mostraba una cámara en una de las pantallas de TV de un avión de Singapore Airlines se volvió viral, pues los usuarios se preguntaban si esto no era una falta contra su privacidad durante el vuelo. Ahora, acorde a reportes de especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética, se ha revelado que las pantallas en algunos vuelos de American Airlines también tienen este tipo de cámaras.

Uno de los pasajeros de un vuelo de American Airlines con destino a Tokio notó algo fuera de lo normal: una pequeña cámara incrustada en la parte inferior del sistema de entretenimiento correspondiente a su asiento en el avión.

“Soy bastante paranoico” afirma Sri Ray, el pasajero que realizó este peculiar descubrimiento. “Siempre estoy preguntándome cómo es que alguien podría explotar la tecnología que usamos a diario en nuestra contra, así que cuando noté ese pequeño círculo en pantalla de mi asiento, tuve que inspeccionarla a detalle, sólo para darme cuenta de que, en efecto, se trataba de una cámara”, agrega el usuario.

Un portavoz de American Airlines confirmó que estas cámaras se encuentran en algunos de los sistemas de entretenimiento de la aerolínea, pero destaca que nunca han sido activadas y no hay planes para su uso en el futuro. “Este es el diseño estándar de nuestros sistemas de entretenimiento, los fabricantes las incluyen para futuras implementaciones, como la navegación por gestos”, agregó el portavoz.

Singapore Airlines ofreció una explicación similar cuando un usuario posteó en Twitter fotografías de cámaras instaladas en sus sistemas de entretenimiento. “Esas cámaras están inhabilitadas”, publicó en Singapore Airlines en Twitter. Ambas aerolíneas afirman que las cámaras no fueron instaladas intencionalmente en sus centros de entretenimiento, sino que es una característica de fábrica.

No obstante, expertos en seguridad en redes consideran que las aerolíneas al menos podrían cubrir las cámaras incrustadas en sus pantallas para que los usuarios no se sientan vigilados durante sus vuelos.

Cada día aparece un nuevo dispositivo inteligente con cámaras integradas, desde los smartphones hasta los smart speakers y, debido a lo comunes que se han vuelto las violaciones a la privacidad de los usuarios a través de dispositivos inalámbricos conectados a Internet, no es descabellado que un usuario se sienta observado por uno de estos dispositivos. Acorde a especialistas en seguridad en redes, aunque las aerolíneas no estén interesadas en recolectar imágenes de sus usuarios, sí hay actores maliciosos capaces de explotar vulnerabilidades en estos equipos para sus propios fines.

Además, las cámaras no son la única preocupación de los usuarios. Recientemente fue revelado que la muñeca con conexión a Internet Hello Barbie, desarrollada por Mattel, podría ser hackeada para espiar las grabaciones de las personas a través del micrófono integrado en la muñeca. Las autoridades estadounidenses incluso han emitido algunas alertas de seguridad para el uso de estos “juguetes inteligentes”.

ADOBE DEBE LANZAR NUEVO PARCHE PARA CORREGIR VULNERABILIDAD CRÍTICA

Después de descubrir que la primera corrección podía ser eludida, la compañía deberá lanzar una segunda actualización de Adobe Reader

Acorde a especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética, Adobe acaba de lanzar un segundo parche de actualización para corregir una vulnerabilidad día cero en Adobe Reader, esto debido a que el primer parche no consiguió corregir el error.

La vulnerabilidad, rastreada como CVE-2019-7089, es un problema de filtrado de información sensible que, en primera instancia, habría sido corregido en la actualización de Adobe de febrero. Este error afecta las versiones Acrobat DC, Acrobat Reader DC, Acrobat 2017 Classic, y Acrobat Reader DC en equipos con sistemas Windows y macOS.

Después del lanzamiento del primer parche de actualización, un experto en seguridad en redes informó a Adobe sobre el descubrimiento de un método para esquivar la corrección, por lo que el error seguía presente. “Al parecer la vulnerabilidad no fue parcheada adecuadamente. Descubrí una forma de evasión que voy a reportar a Adobe”, posteó el investigador en su cuenta de Twitter.

Esta vulnerabilidad es similar a la conocida como BadPDF, permitiendo a los usuarios maliciosos explotar las debilidades de una función de integración de contenido en Adobe Reader, forzando al software a enviar solicitudes a un servidor bajo el control de los atacantes cuando se abre un archivo PDF.

Esta técnica de ataque, bautizada como “telefonear a casa” por los expertos en seguridad en redes, permite a los hackers obtener valores de contraseñas con hash, además de alertarlos cuando un archivo se encuentra abierto en el equipo de la víctima.

Después de descubrir que la vulnerabilidad no fue corregida adecuadamente se le asignó una nueva clave de CVE (CVE-2019-7815). Se espera que este segundo parche de actualización contemple el bypass descubierto por el investigador.

Según los reportes de seguridad de la compañía, hasta ahora no existen evidencias de que la vulnerabilidad haya sido explotada en escenarios reales, aunque recomienda encarecidamente a los usuarios de Adobe que actualicen sus servicios a la brevedad para mitigar cualquier riesgo de explotación.

ENCUENTRAN VULNERABILIDAD EN NUEVA FUNCIÓN BIOMÉTRICA DE WHATSAPP

Un error de seguridad ha sido encontrado en la función de reconocimiento biométrico del servicio de mensajería

Especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética reportan el hallazgo de una vulnerabilidad en una de las funciones de privacidad recientemente agregadas al servicio de mensajería WhatsApp.

Hace un par de semanas, WhatsApp habilitó el reconocimiento biométrico para acceder a la aplicación con el propósito de proteger el contenido sensible de los usuarios cuando el teléfono se encuentra desbloqueado, una función muy útil pero que al parecer presenta algunos inconvenientes en su aplicación. Por ahora, esta función sólo está disponible para algunos equipos de Apple.

Acorde a los expertos en seguridad en redes, un usuario de la red social Reddit encontró un inconveniente de seguridad en esta nueva función: un usuario puede acceder a WhatsApp desde iOS Share Sheet sin tener que pasar por la identificación biométrica. Si el usuario configuró un inicio de sesión biométrico inmediato no se ve afectado por este incidente; sin embargo, si el usuario seleccionó algún intervalo de tiempo, el acceso a Share Sheet restablece el temporizador, y cualquiera podría acceder a la app sin verificar su identidad.

Según el usuario, el proceso para explotar esta falla es:

- Acceder a iOS Share Sheet a través de la app de Fotos, por ejemplo

- Hacer clic en el icono de WhatsApp en iOS Share Sheet

- Durante la transición a la siguiente pantalla, observe que no se realiza la verificación de FaceID o TouchID si se configuró una opción diferente a “Inmediatamente” con antelación. Ahora simplemente salga a la pantalla de inicio de iOS

- Intente abrir WhatsApp y listo, podrá acceder a WhatsApp sin realizar la identificación biométrica (ya sea por reconocimiento facial o de huellas dactilares)

Los equipos de seguridad en redes de Facebook, compañía propietaria de WhatsApp, afirman que ya han identificado la vulnerabilidad; la red social asegura que una corrección será implementada a la brevedad.

“Tenemos conocimiento sobre este error; una solución estará disponible en breve. Por ahora, recomendamos a los usuarios configuren el intervalo de bloque de pantalla en la opción ‘Inmediatamente’ para no estar expuestos a la explotación de esta falla”, menciona un portavoz de la compañía.

GOOGLE NEST HAS A BUILT-IN MICROPHONE AND USERS DID NOT KNOW

The company failed to mention that its home security system has an integrated microphone

Network security and ethical hacking specialists from the International Institute of Cyber Security report a new blow against the privacy of technology users. According to the reports, Nest Secure, the home security system of Google, has an integrated microphone that the company “forgot” to mention its users.

Between the end of January and the beginning of February, Google launched an update for Nest Secure that, in a nutshell, turned this device into a new Google Assistant, thus activating the microphone that the device included in its factory design.

“We included a microphone in the Nest Guard to enable features similar to those of Google Assistant. The microphone has not been used by Google until now, and users can enable or disable it at any time using the Nest mobile app”, posted the Nest account on Twitter.

After receiving questions from some network security experts, Google spoke about the incident. “We never intended to keep the microphone installed in the Google Nest secret; it was our mistake not to mention it in the product specifications. We want to assure users that this microphone has not been turned on so far, and can only be used if the user decides to activate it,” the company added.

For network security specialists, the Google statement does nothing to repair the damage done; just as our online activity is monitored and analyzed without our consent, Google tries to do the same with the home routines of device users like Google Nest.

In addition to the built-in microphone, the Nest Secure system has a series of sensors, a hub and a keypad for entering security codes. The official website of the product already mentions the presence of the microphone, describing as part of the “Google Assistant incorporated in Nest Secure”.

HIDDEN CAMERAS ON AIRLINES’ TOUCH SCREENS MAKE USERS CONCERN

Some users consider that these cameras can compromise their privacy

Recently, a photograph showing a camera on one of the TV screens of a Singapore Airlines plane became viral, as users wondered if this was not a lack of privacy during the flight. Now, according to reports of network security specialists from the International Institute of Cyber Security, it has been revealed that the screens on some flights of American Airlines also have this type of cameras.

One of the passengers on an American Airlines flight to Tokyo noticed something out of the ordinary: a small camera embedded in the lower part of the entertainment system corresponding to his seat on the plane.

“I’m quite paranoid,” says Sri Ray, the passenger who made this peculiar discovery. “I’m always wondering how someone could exploit the technology we use on a daily basis against us, so when I noticed that little circle on the screen of my seat, I had to inspect it in detail, just to realize that, indeed, it was a camera”, adds the user.

A spokesman for American Airlines confirmed that these cameras are in some of the airline’s entertainment systems, but highlights that they have never been activated and there are no plans for future use. “This is the standard design of our entertainment systems, manufacturers include them for future implementations, such as gesture navigation”, the spokesman added.

Singapore Airlines offered a similar explanation when a user posted photographs of cameras installed on their entertainment systems on Twitter. “Those cameras are disabled,” Singapore Airlines posted on Twitter. Both airlines claim that the cameras were not intentionally installed in their entertainment centers, but are a factory feature.

However, network security experts consider that airlines could at least cover the cameras embedded in their screens so that users do not feel monitored during their flights.

Every day appears a new smart device with built-in cameras, from smartphones to smart speakers and, because of the commonness that privacy breaches through wireless devices connected to the Internet, It is not unreasonable for a user to feel observed by one of these devices have become. According to specialists in network security, although the airlines are not interested in collecting images of their users, there are malicious actors capable of exploiting vulnerabilities in these teams for their own purposes.

In addition, the cameras are not the only concern of the users. It was recently revealed that the Hi Barbie Internet-connected doll, developed by Mattel, could be hacked to spy on people’s recordings through the built-in microphone on the doll. The U.S. authorities have even issued some security alerts for the use of these “smart toys”.

ADOBE MUST LAUNCH A NEW PATCH TO CORRECT A CRITICAL VULNERABILITY

After discovering that the first correction could be bypassed, the company should launch a second Adobe Reader update patch

According to network security and ethical hacking experts from the International Institute of Cyber Security, Adobe has just released a second update patch to fix an Adobe Reader zero-day vulnerability, this because the first patch did not succeed to correct the flaw.

The vulnerability, tracked as CVE-2019-7089, is a sensitive information leaking issue that, in first instance, would have been corrected in the February Adobe update. This error affects the versions Acrobat DC, Acrobat Reader DC, acrobat 2017 Classic, and Acrobat Reader DC on computers with Windows and MacOS systems.

After the release of the first update patch, a network security expert informed Adobe about the discovery of a method to bypass the fix, so the bug was still present. “Apparently the vulnerability was not properly patched. I discovered a way of evasion that I’m going to report to Adobe”, the investigator posted on his Twitter account.

This vulnerability is similar to that known as BadPDF, allowing malicious users to exploit the weaknesses of a content integration feature in Adobe Reader, forcing the software to send requests to a server under attackers’ control when a PDF file is opened.

This attack technique, dubbed “phone home” by network security experts, allows hackers to obtain password values with hashes, as well as alerting them when a file is open on the victim’s computer.

After discovering that the vulnerability was not corrected properly, a new CVE key was assigned to it (CVE-2019-7815). This second update patch is expected to contemplate the bypass discovered by the investigator.

According to the company’s security reports, so far there is no evidence that the vulnerability has been exploited in real scenarios, although it strongly recommends Adobe users to update their services as soon as possible to mitigate Any risk of exploitation.

VULNERABILITY IN NEW WHATSAPP BIOMETRICS FEATURE IS FOUND

A security flaw has been found in the biometric analysis function of the messaging service

Network security and ethical hacking specialists from the International Institute of Cyber Security report the finding of vulnerability in one of the recently added privacy features to the WhatsApp messaging service.

A couple of weeks ago, WhatsApp enabled biometric recognition to access the application with the purpose of protecting the sensitive content of users when the phone is unlocked, a very useful function but apparently presents some drawbacks on its implementation. For now, this feature is only available for some Apple devices.

According to experts in network security, a user of the social network Reddit found a drawback of security in this new feature: A user can access WhatsApp from the iOS Share Sheet without having to go through biometric identification. If the user configured an immediate biometric login is not affected by this incident; however, if the user selected a time interval, access to the Share Sheet resets the timer, and anyone could access the app without verifying its identity.

According to the user, the process to exploit this fault is:

- Access iOS Share Sheet through the photo app, for example

- Click on the WhatsApp icon in iOS Share Sheet

- During the transition to the next screen, note that the FaceID or TouchID check is not performed if a different option was set to “immediately” in advance. Now just go to the IOS home screen

- Try to open WhatsApp and ready, you can access WhatsApp without taking biometric identification (either by facial recognition or fingerprints)

Facebook Network security teams, the proprietary company of WhatsApp, claim that they have already identified the vulnerability; the social network ensures that a correction will be implemented as soon as possible.

“We have knowledge of this error; a solution will be available shortly. For now, we recommend users to configure the screen block interval in the ‘ immediately’ option to not be exposed to the exploitation of this flaw”, mentions a company spokesman.

¿HAY ALGUIEN ESPIÁNDOLO? REVISE SUS NAVEGADORES MÓVILES

La privacidad es fundamental para cualquier usuario de tecnología actualmente, en especial si el usuario recurre al uso de un navegador convencional. Existen múltiples métodos para proteger su identidad en Internet, aunque también hay diversas formas en las que un navegador tratará de recolectar toda la información posible del usuario. Cada sitio web visitado por un usuario recolecta múltiples detalles, además, hay muchas URL que muestran cuán propenso es su navegador a filtrar información.

Expertos en seguridad en redes del Instituto Internacional de Seguridad Cibernética comentan que los métodos que se mostrarán a continuación pueden ser usados en la recopilación de información, o fase de reconocimiento. Las pruebas realizadas a continuación se realizaron usando un proxy en India, para que el usuario pueda probar sus navegadores con o sin proxy.

Hay muchos métodos para mostrar lo vulnerable que puede ser un navegador. Existen, por ejemplo, muchos ataques de scripts entre sitios (XSS) usados para robar credenciales de usuario desde los navegadores, incluso campañas de ingeniería social para recolectar información sobre el objetivo. A continuación, veremos un sitio web que puede ayudar a encontrar qué información están filtrando los navegadores a los hackers.

- Abra cualquier navegador web. Vaya a: https://panopticlick.eff.org

- Después de abrir el sitio web, el sitio web explica lo que cada sitio web trata de captar sobre los usuarios

- Haga clic test me

- Al hacer clic esta opción, Panopticlick intentará capturar los detalles de su navegador

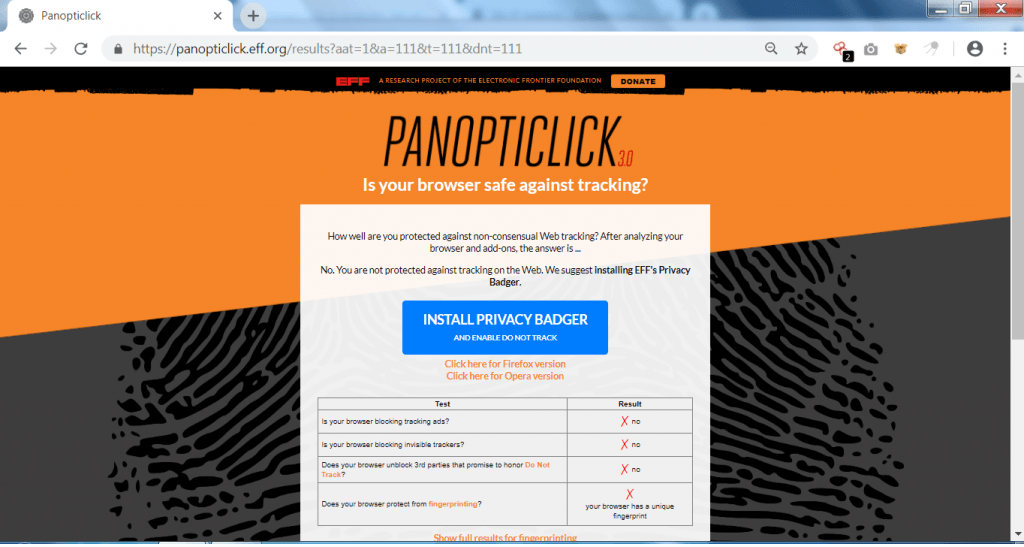

- La captura de pantalla anterior muestra que el navegador web no está bloqueando anuncios o software de rastreo

- Cada navegador web tiene una huella digital única, el registro de estas huellas (fingerprinting) es un proceso de identificación del navegador basado en su huella digital única. El enlace anterior también muestra que el navegador web tiene una huella digital única que puede revelar información

- La mayoría de los sitios web conocen la información del equipo de cómputo. Vamos a ver algunos otros sitios web que da más detalles sobre el navegador web

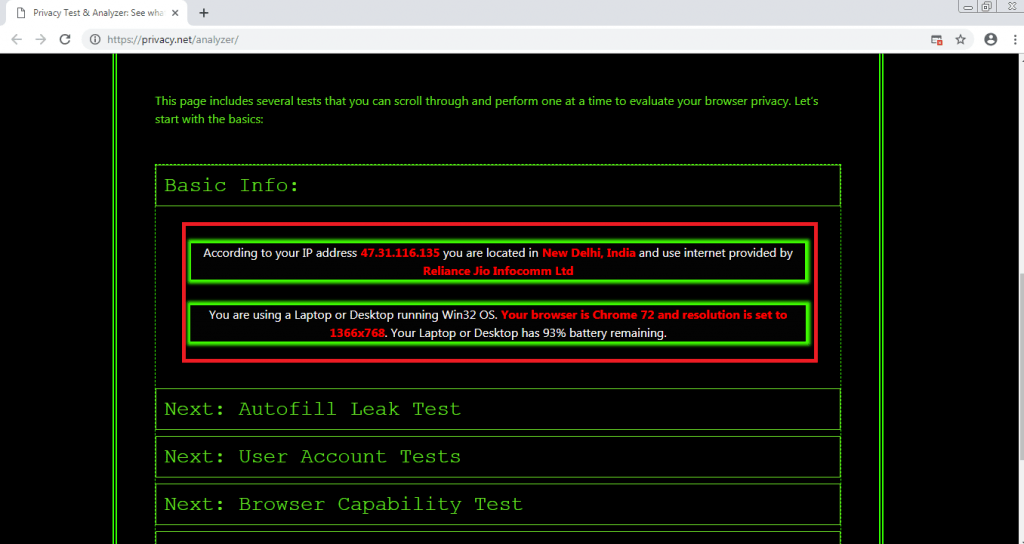

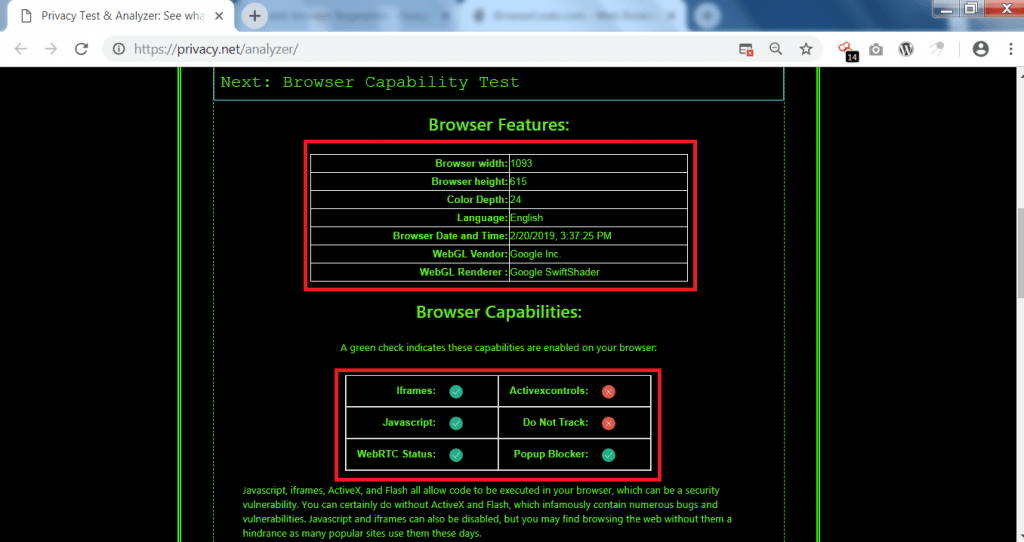

- Ir al sitio web https://privacy.net/analyzer/

- Al abrir la URL anterior, privacy.net recopilará información como la dirección IP, la ubicación y el operador de red. La información que se muestra es básica, pero se puede utilizar en la recopilación de información

- Privacy.net ofrece algunas funciones excelentes que se pueden analizar para verificar las actividades del navegador web. También puede verificar si el navegador web tiene una vulnerabilidad de llenado automático

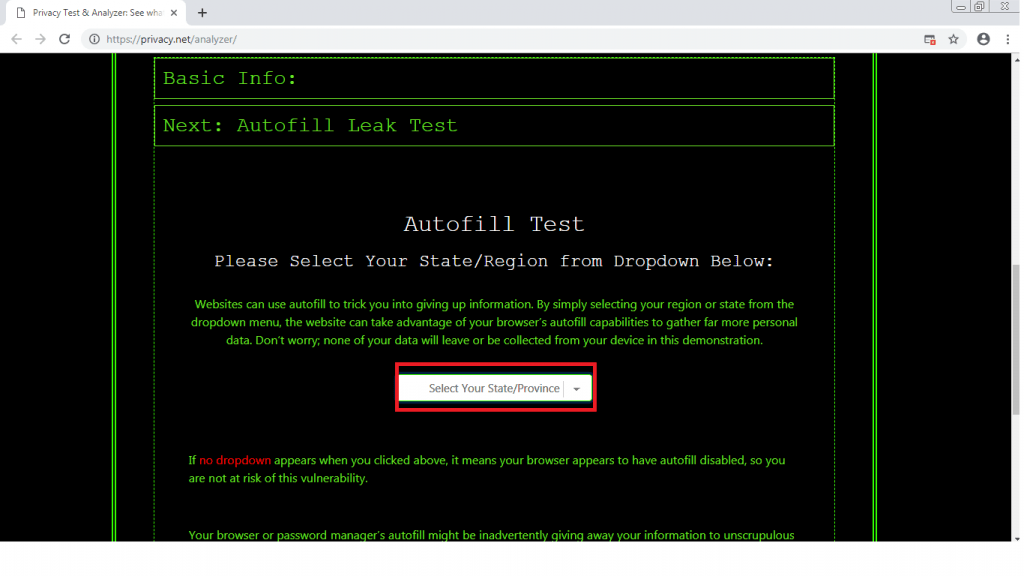

- Haciendo clic en state/province

- Si no aparece un menú desplegable, significa que este navegador web está a salvo de esta vulnerabilidad. Esta vulnerabilidad puede revelar su ubicación local a través de la red

- privacy.net puede autenticar más información sobre el navegador web

- La captura de pantalla anterior muestra los detalles del navegador como el ancho, la altura, e incluso muestra la fecha y hora del navegador. Las capacidades del navegador web muestran las configuraciones que están habilitadas en el navegador

- Además, desplácese a la página web, muestra el agente de usuario, acepte la codificación, el idioma, el host y las cookies. La información recopilada en privacy.net se puede utilizar en otras actividades de hacking

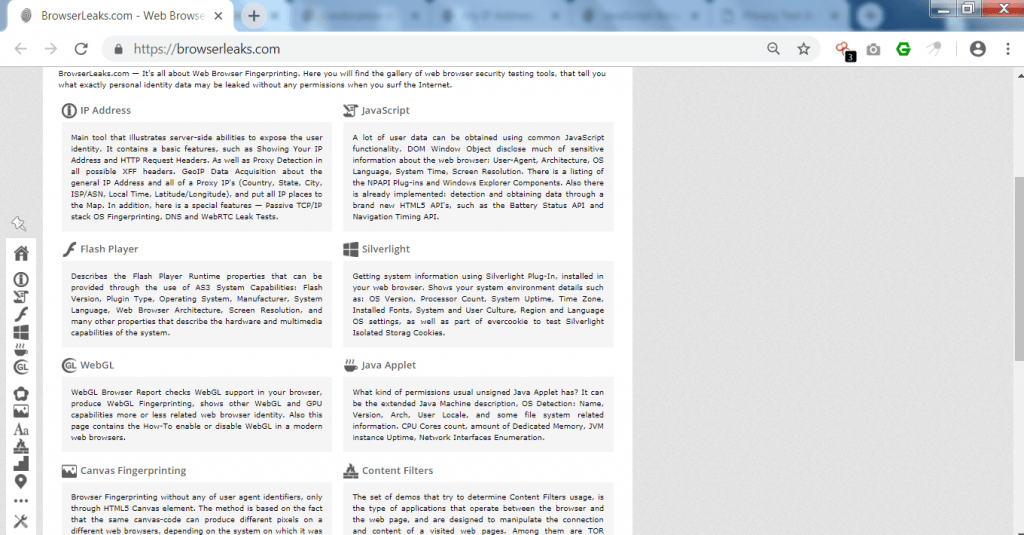

- Abrir URL: https://browserleaks.com/

- Haga clic en las opciones anteriores para conocer los detalles de su navegador web

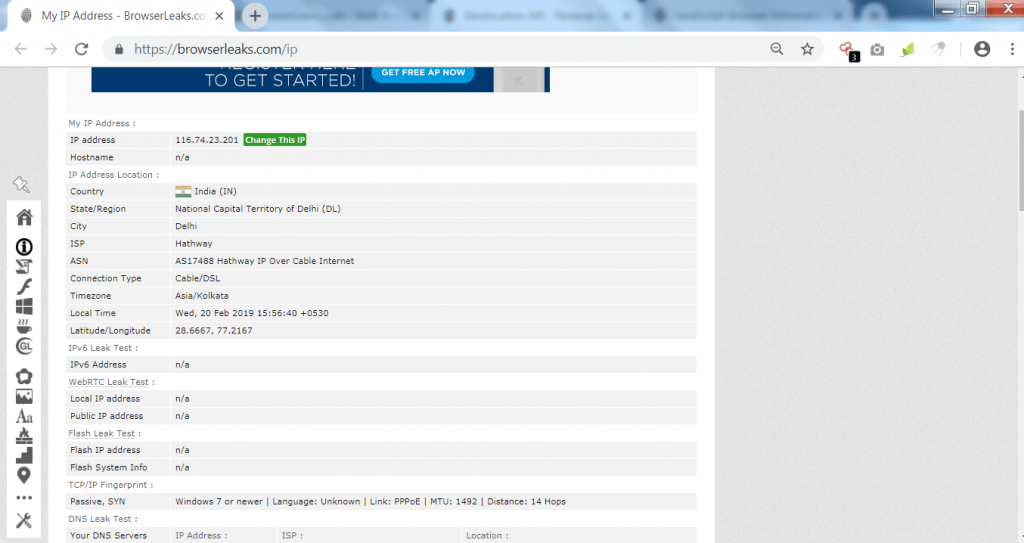

- Como hemos hecho clic en la dirección IP, se mostrarán los detalles de la dirección IP, país, ciudad, sistema operativo, agentes de usuario y ubicación

- La captura de pantalla de información básica anterior sobre el navegador web

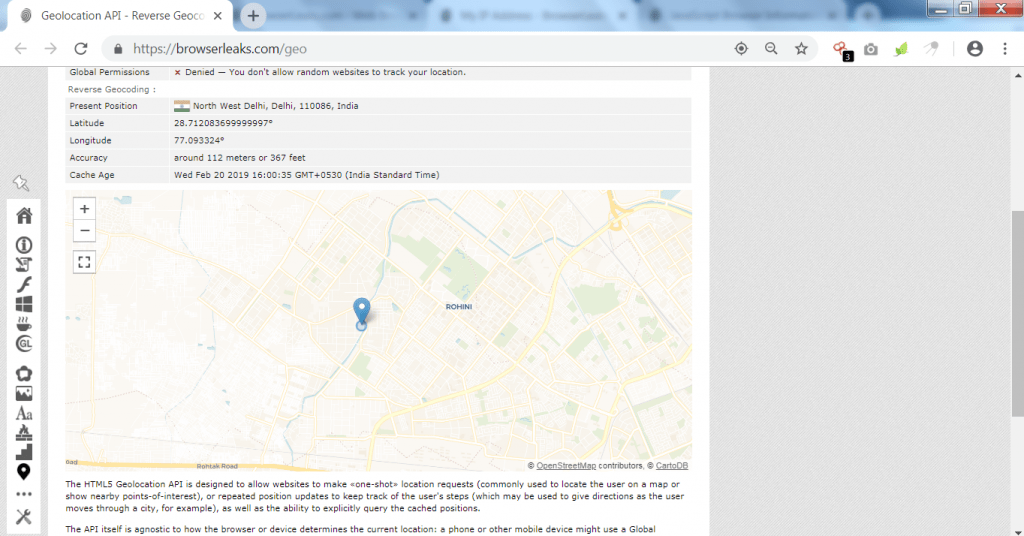

- Desplácese hacia abajo en el navegador web para ver la ubicación del navegador web

- La captura de pantalla anterior muestra la geolocalización exacta del navegador web

- Habilitar javascript puede revelar gran cantidad de información sobre su navegador web y su computadora

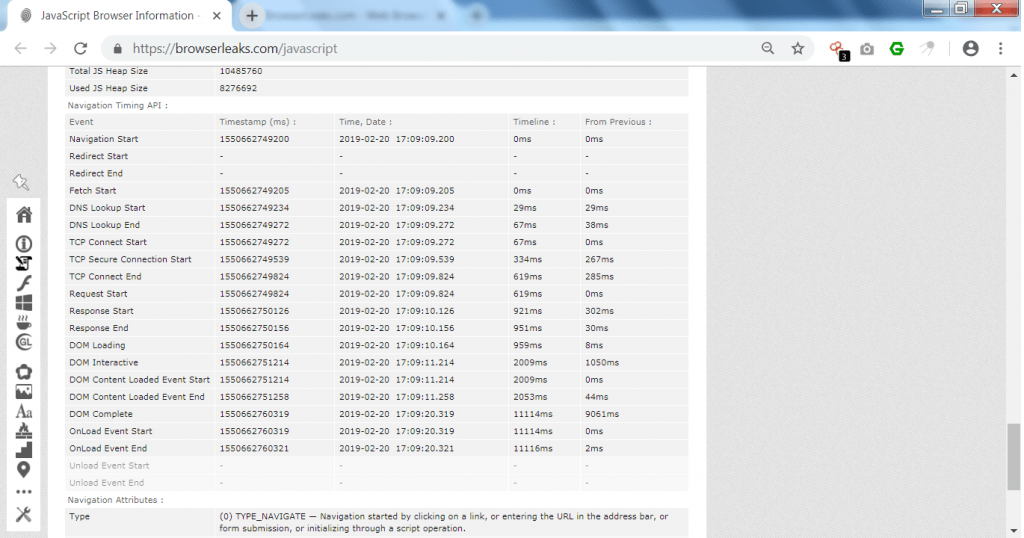

- La captura de pantalla de arriba muestra la marca de tiempo de cada protocolo de red. El complemento javascript revela muchas características sobre la computadora. Las fugas del navegador utilizan una API para recopilar todos los detalles sobre el navegador web y sobre la computadora

- Ahora vaya a: http://webkay.robinlinus.com/

- Este sitio web explica cómo el navegador web almacena su información, además brinda consejos para evitarlo

- El enlace anterior muestra el sistema operativo, el navegador y los complementos que están instalados

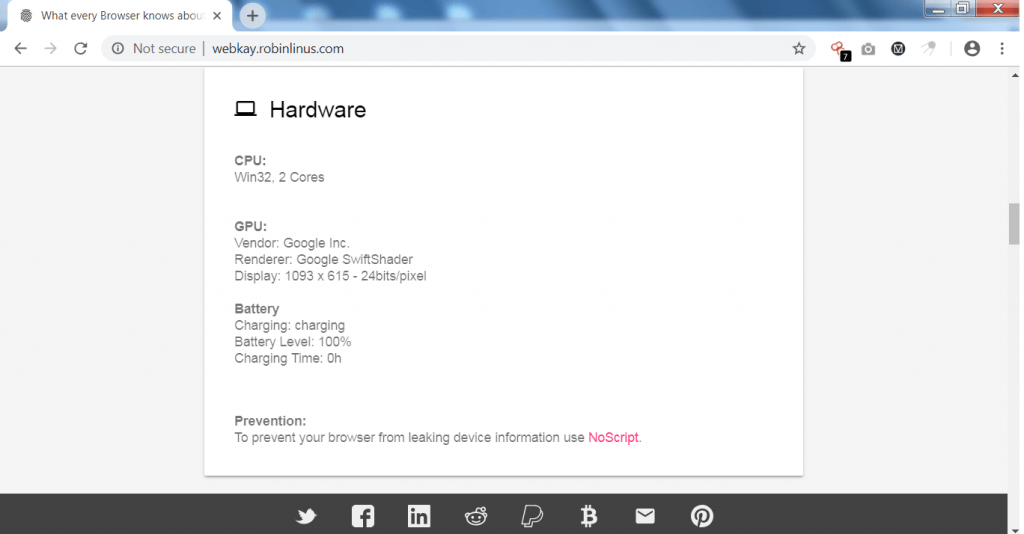

- El sitio también muestra las especificaciones de hardware del sistema

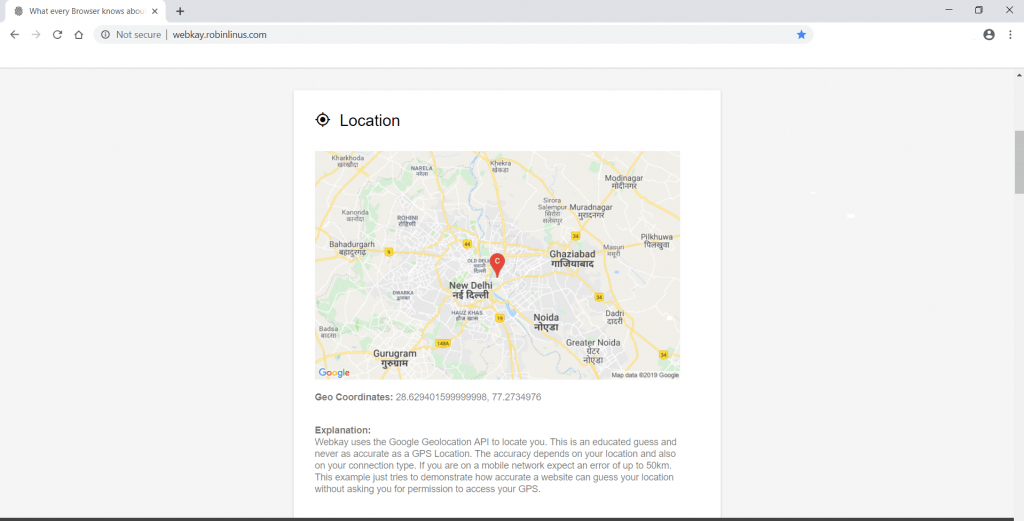

- El sitio también menciona si se han habilitado sus servicios de ubicación

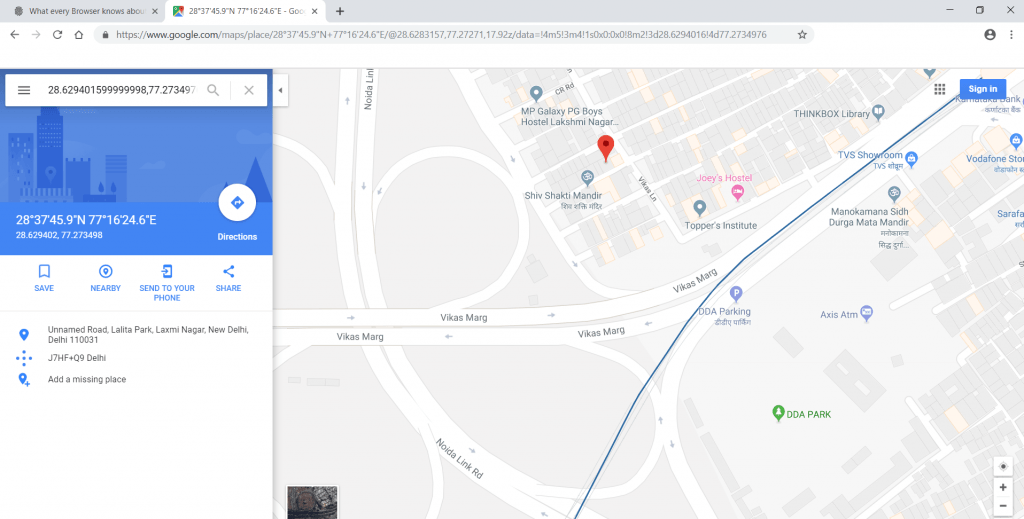

- Si hace clic en los mapas, mostrará su ubicación real con la longitud y latitud tomadas de webkay.com

- La información anterior se puede utilizar en la fase inicial de pentesting

- En el sitio webkay.com, también se muestra que puede evitar que el navegador web revele su información sin usar un script. Ningún script es un programa gratuito disponible en la mayoría de las tiendas para descargar y deshabilitar javascript en el navegador

- Pero deshabilitar javascript puede poner algunas páginas URL para no abrir

CORREDORES Y EMPRESAS DE BOLSA DE VALORES SON ATACADOS CON NUEVO MALWARE

Una empresa de tecnología detectó una infección con un troyano para extraer información

Expertos en seguridad en redes del Instituto Internacional de Seguridad Cibernética confirman la aparición de un nuevo troyano infectando las redes de múltiples comercios minoristas. En esta nueva campaña, los hackers ya han conseguido robar grandes cantidades de datos confidenciales para ponerlos a la venta en foros de dark web.

La compañía especializada en el desarrollo de tecnología para pequeños comercios Panda Trading Systems afirma haber detectado el troyano hace algunas semanas.

“Esta es una campaña perfectamente estructurada contra corredores, redes de afiliados y otras empresas consideradas comercios minoristas”, comentó la directora de desarrollo comercial en Panda Trading Systems. “Después de detectar el virus lanzamos una advertencia de seguridad, esperando que pudiera ayudar a nuestros colegas en la industria para prevenir posibles infecciones”.

Según los expertos en seguridad en redes, los equipos de TI de Panda TS detectaron el malware durante un análisis rutinario en los call centers de sus clientes. Después de una investigación interna, los equipos de seguridad de Panda TS encontraron el malware; la compañía afirma que también detectó a los autores del ataque, pero descartó dar más detalles debido a que está en curso una investigación policiaca.

Al cuestionar a diversos actores en las industrias minoristas, algunos confirmaron que el malware también había sido detectado en sus redes, además, comentan que en algunos casos los hackers lograron su cometido. “Puedo confirmar que nuestros sistemas fueron infectados con un virus, aunque descartamos que los hackers hayan conseguido robar nuestra información”, comenta el CEO de una agencia de bróker.

Acorde a los expertos en seguridad en redes, el virus llegó a las redes empresariales de estos comercios mediante hackers que fingían ser comerciantes. Los hackers enviaron falsos documentos a los brokers, haciéndolos pasar por facturas o listas de clientes.

Después de descargar alguno de esos archivos (documentos de Word, por lo general), los hackers pedían a las víctimas que habilitaran la edición del contenido, acción que comenzaba la descarga de un PowerShell en la máquina de la víctima.

Los equipos de Panda TS han identificado diversas variantes de malware, entre ellas el virus Emotet, usado para actividades como robo de contraseñas, emails y detalles de tarjetas de pago. También se encontraron algunos tipos de malware para acceder de forma remota al equipo de una víctima y operarlo en modo silencioso.

“Estas variantes de malware son muy similares a las utilizadas en los ataques contra la infraestructura de Ucrania”, mencionó un especialista de una firma de ciberseguridad. “Se han identificado variantes de malware parecidas en múltiples ataques a bancos; si yo operara alguno de los negocios posiblemente vulnerables, trataría de fortalecer mi seguridad lo más pronto posible”.

Los equipos de Panda TS comentan que, aunque hasta ahora sólo pequeños comerciantes han sido infectados, no se descarta que empresas más grandes en diversos ramos comiencen a ser atacadas también.

Finalmente, Panda TS pudo confirmar que la información extraída de estas empresas ya se encuentra a la venta en diversos foros de dark web.