Month: August 2021

THIS IS HOW YOU CAN INFECT WITH PEGASUS SPYWARE AN IPHONE OR IPAD WITHOUT EVEN TOUCHING IT. PUBLISHED EVIDENCE

A recent report by security firm Citizen Lab points to the discovery of a new zero-day attack on Apple iMessage exploited to infect affected devices with the dangerous Pegasus spyware, developed by NSO Group. This wave of attacks was detected in Bahrain and at least 9 targets have already been spotted, all identified as activists and users of iPhone devices.

The spy tool was installed on these devices after successfully exploiting two zero-click failures in iMessage; the term “zero click” means that exploiting the vulnerabilities requires no interaction from the target user. The exploits employed in this campaign have been identified as FORCEDENTRY and 2020 KIMSET.h

The researchers tested a Pegasus infection using an iPhone Pro Max with iOS 14.6, the latest version of the iOS system, finding that these zero-click attacks are fully functional even on the latest Apple devices.

As you may recall, NSO Group sells Pegasus spyware primarily to state actors, regardless of whether they are governments characterized by their constant violations of the human rights of political opponents, activists and journalists.

Anyone would think that the risk of infection can be mitigated by simply disabling iMessage and Facetime, however, it is important to remember that NSO Group can compromise many other functions or applications on the infected device, including the popular messaging app WhatsApp.

Considering the lines above, the only method that could eliminate this risk definitively is for Apple to address the flaws exploited by FORCEDENTRY and 2020 KIMSET. In the meantime, NSO Group could continue to rack up successful attacks.

This is just one more report in the long list of scandals involving NSO Group. A couple of years ago, Facebook sued the Israel-based company over the sale of a zero-day exploit to compromise smartphones via WhatsApp; this attack would have involved people of interest such as diplomats, journalists and activists.

Although Pegasus’ existence and purposes have been known for years, this spyware was again in the news due to a report published by the non-governmental organization (NGO) Amnesty International, which revealed details such as NSO Group’s government clients and possible targets of the infection.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

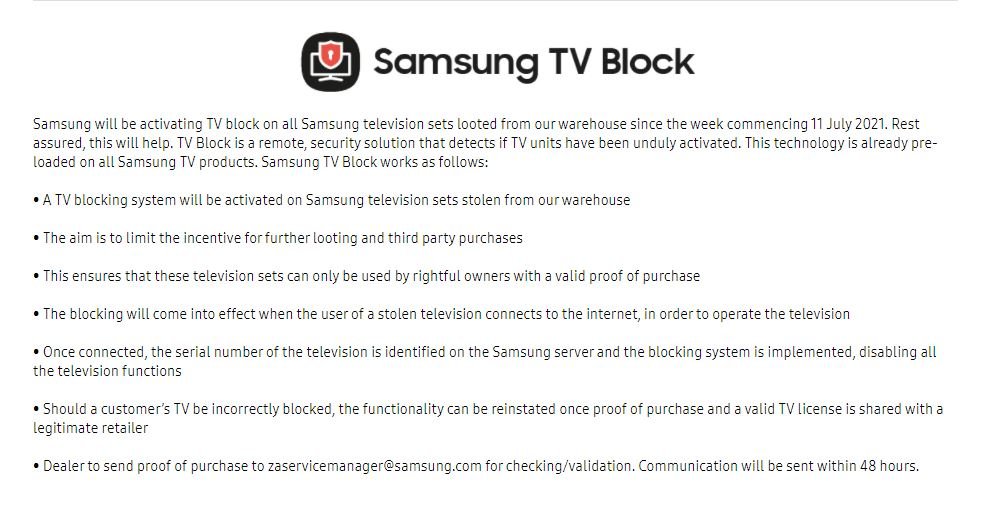

NOW YOU CAN BLOCK YOUR SAMSUNG TV REMOTELY AS IF IT WAS A STOLEN PHONE. NEW TV BLOCK FUNCTIONALITY ADDED

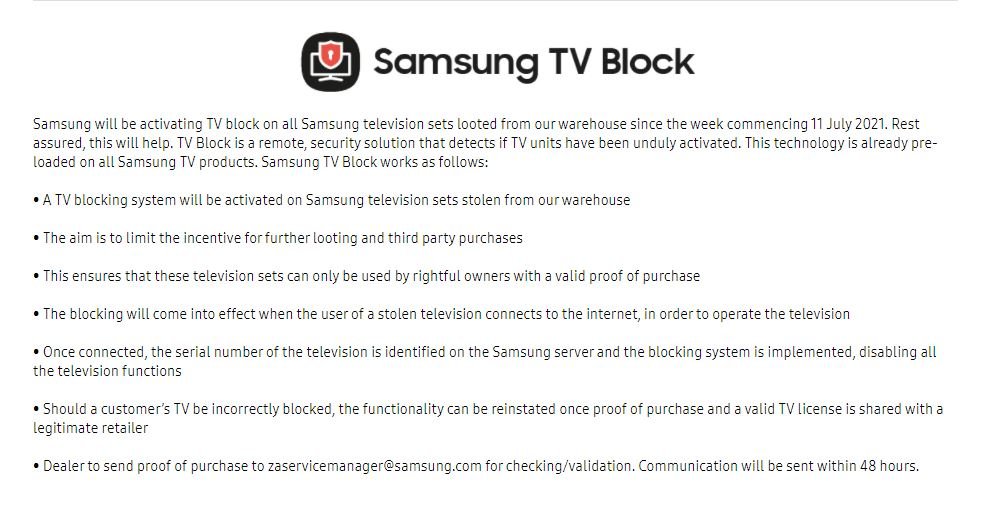

In a recent statement, Samsung revealed to its customers that it is possible to disable any smart TV from the company with the TV Block feature. This is a little-known feature, so the company had to issue this message as a measure against the recent looting in some cities in South Africa.

The company mentions that this is a remote security feature to detect if these devices were improperly activated, in an attempt to ensure that Samsung’s smart TVs are only used by legitimate users: “The goal is to mitigate the creation of secondary markets linked to the sale of illegally obtained goods. This technology is already preloaded on all Samsung TV products.”

This feature is activated remotely on all televisions stolen from looted warehouses, and it is enough to send the serial numbers to Samsung servers. When these stolen devices connect to the internet, Samsung will check the list of stolen devices and disable all smartphone functions in case of finding a match.

As in any technological implementation, a device can be locked by mistake. In these cases, the full functions of the smart TV will be restored if the user requests it from the technical support area of the company, which can be done via email; the problems should be solved within 48 hours.

Mike Van Lier, Samsung’s chief consumer officer, said: “In line with our values of harnessing the power of technology to solve societal challenges, we will continuously develop and expand strategic products in our specially designed defense-grade security consumer electronics division with innovative and intuitive business tools designed for a new world.”

While Samsung says TV Block is an innovative feature with demonstrable positive results, the cybersecurity community believes it would be possible for threat actors to gain access to these block lists and perform malicious actions. Samsung has not commented on the matter, although it is expected that the necessary measures will be implemented to mitigate this risk.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

HOW ANYBODY CAN STEAL NFTS FROM SITES LIKE OPENSEA, RARIBLE AND METAMASK WALLETS LIKE A PRO

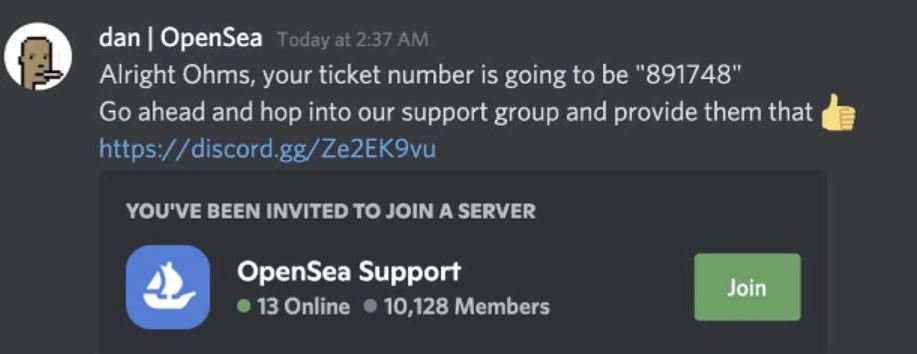

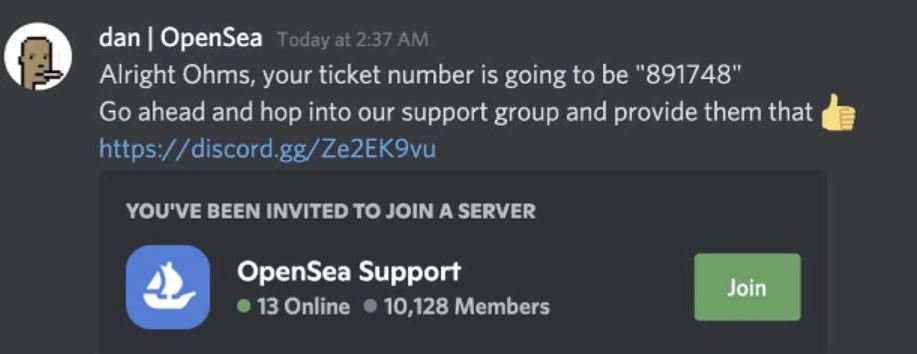

Users of the OpenSea digital platform are being target of a sophisticated phishing attack that aims at the theft of non-fungible tokens (NFT) and cryptocurrency. The hackers behind this campaign infiltrate OpenSea’s Discord server posing as support employees, making it easier to trick victims.

As some users may know, OpenSea is the world’s largest digital marketplace, operating as a decentralized platform backed with blockchain technology. This platform specializes in NFTs, technology with various implementations, mainly digital art.

The attackers were trying to contact OpenSea users to offer them support privately, a tactic similar to other social engineering campaigns and which has proven to be truly useful for stealing sensitive information and login credentials to digital platforms.

The scam mainly targeted new users on OpenSea’s Discord server, who could post a request for help. The hackers monitored the platform to detect these requests as soon as they were published, allowing them to send messages with an invitation to a secondary server called “OpenSea Support”.

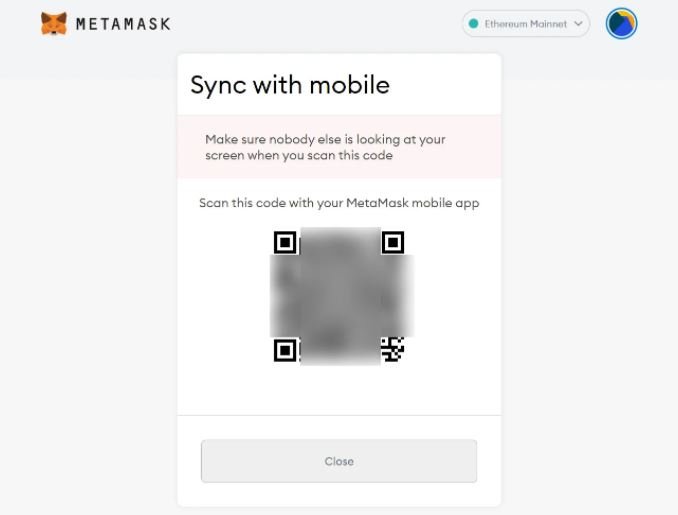

Jeff Nicholas, a digital artist who was a victim of the scam, points out that after joining this fake support server, hackers asked him to enable a screen sharing to solve his doubts. As part of this process, scammers tell the victim that they need to “resynchronize” their MetaMask Chrome extension with the MetaMask mobile app: “Users don’t really know what they mean by those terms, we just end up accepting because we need to solve our problems,” Nicholas adds.

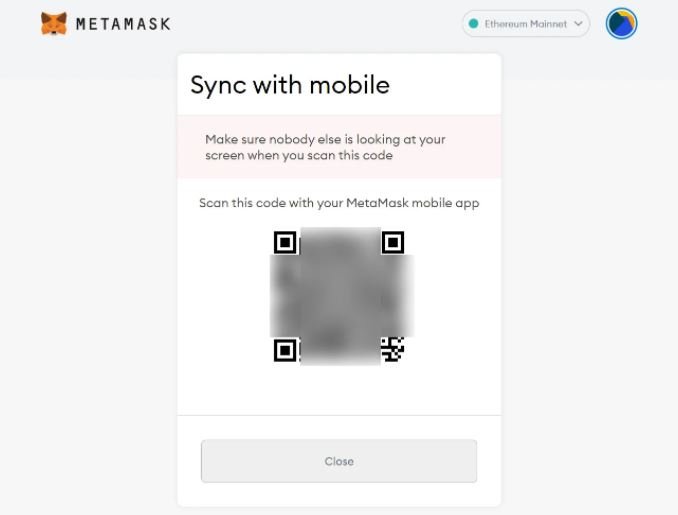

At this point, MetaMask users will perform the Configuration> Advanced> Sync with Mobile action chain. Then the affected users enter their password on the page and a QR code appears.

The key to the attack is that anyone who sees this QR code can take a screenshot and then use that image to sync a wallet with their own mobile app, which is exactly what hackers do. The attack is highly dangerous as it only requires tricking the target user and obtaining this code to steal any assets from OpenSea users.

The platform has already been notified and it is expected that threat actors will soon be identified on Discord’s server or other security measures will be taken.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

BUFFER OVERFLOW AND OUT OF BOUNDS READ VULNERABILITIES IN OPENSSL

Cybersecurity specialists report the detection of two severe vulnerabilities in OpenSSL. According to the report, the successful exploitation of these flaws would allow the execution of attacks that could completely compromise the target system.

Below are brief descriptions of the reported failures in addition to their respective identification keys and scores assigned according to the Common Vulnerability Scoring System (CVSS).

CVE-2021-3711: A boundary error in EVP_PKEY_decrypt() function within implementation of the SM2 decryption would allow remote threat actors to send specially crafted SM2 content and trigger a buffer overflow by 62 bytes, resulting in an arbitrary code execution scenario.

The vulnerability received a CVSS score of 8.5 / 10, which is why it is considered a high severity bug.

CVE-2021-3712: A boundary condition when processing ASN.1 strings allows remote attackers to pass specially crafted data to the application, thus triggering an out-of-bounds read flaw.

This flaw received a 5.7/10 CVSS score and its successful exploitation allows performing denial of service (DoS) attacks.

According to the report, these flaws reside in the following OpenSSL versions: 1.0.2, 1.0.2a, 1.0.2b, 1.0.2c, 1.0.2d, 1.0.2e, 1.0.2f, 1.0.2g, 1.0.2h, 1.0.2i, 1.0.2j, 1.0.2k, 1.0.2l, 1.0.2m, 1.0.2n, 1.0.2o, 1.0.2p, 1.0.2q, 1.0.2r, 1.0.2s, 1.0.2t, 1.0.2u, 1.0.2v, 1.0.2w, 1.0.2x, 1.0.2y, 1.1.1, 1.1.1a, 1.1.1b, 1.1.1c, 1.1.1d, 1.1.1e, 1.1.1f, 1.1.1g, 1.1.1h, 1.1.1i, 1.1.1j & 1.1.1k.

Although flaws can be exploited by unauthenticated remote threat actors, cybersecurity experts have detected no active exploit attempts so far. Still, users of affected OpenSSL implementations are advised to update as soon as possible; security patches are now available on official platforms.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

DANGEROUS & NEVER SEEN BEFORE WHATSAPP SCAM THAT ALLOWS SPYING YOUR MESSAGES IN SECONDS. HOW TO PROTECT YOURSELF

Stealing WhatsApp verification code is perhaps the best known method to hack an account on the popular instant messaging app. In this attack, hackers will try to intercept the code sent by WhatsApp via SMS messages, using various methods.

A recently detected variant of this attack is based on sending messages apparently sent by a family member or friend. The message tries to make the target user believe that the contact mistakenly sent the WhatsApp startup code, requesting that it be sent back.

In reality the user is not talking to his family or friends, but a threat actor has managed to compromise the sender’s phone number and is now trying to get the passcode, which will allow evading WhatsApp’s multi-factor authentication mechanism.

If successful, hackers can wreak havoc and even compromise other people’s phone numbers. This is a really smart scam because it is based on the fact that a friend or family member will agree to fulfill this favor.

Given its effectiveness and simplicity, this has become the most popular WhatsApp scam today.

The recommendation for those who receive this message or any similar one is to completely ignore this scam attempt, in addition to trying to contact the affected person by other means to inform them that their phone has been compromised.

If your account has been compromised due to this scam, be sure to try to log in immediately and remove intruders from your account, even if these actions mean resetting the affected account again.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

MICROSOFT WARNS COMPANIES TO PATCH THESE 3 PROXYSHELL VULNERABILITIES IN EXCHANGE SERVERS BEFORE IT’S TOO LATE

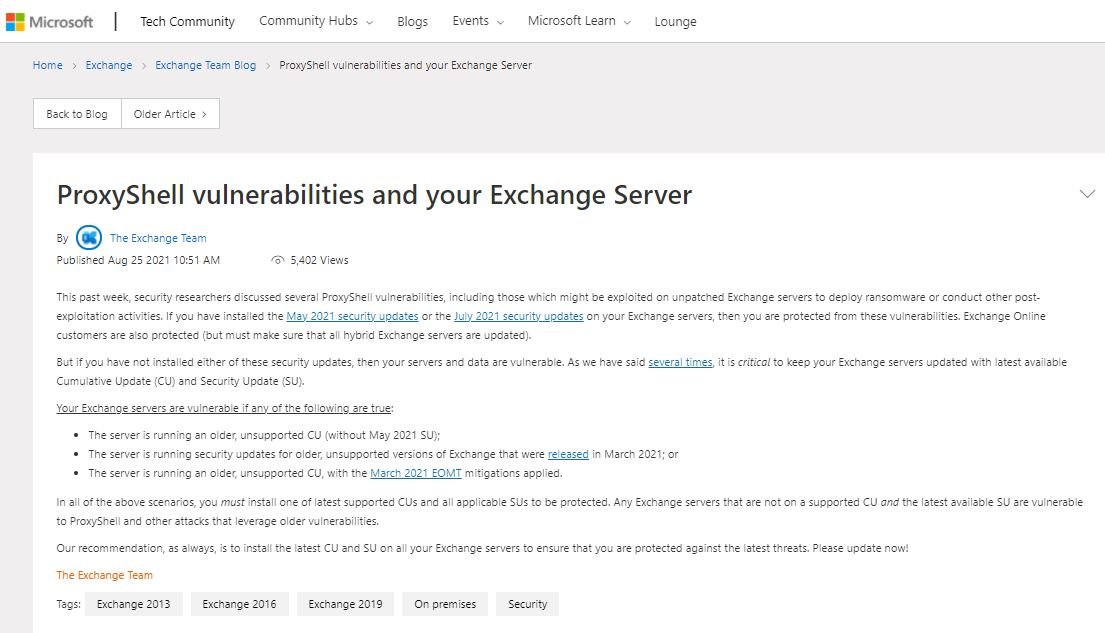

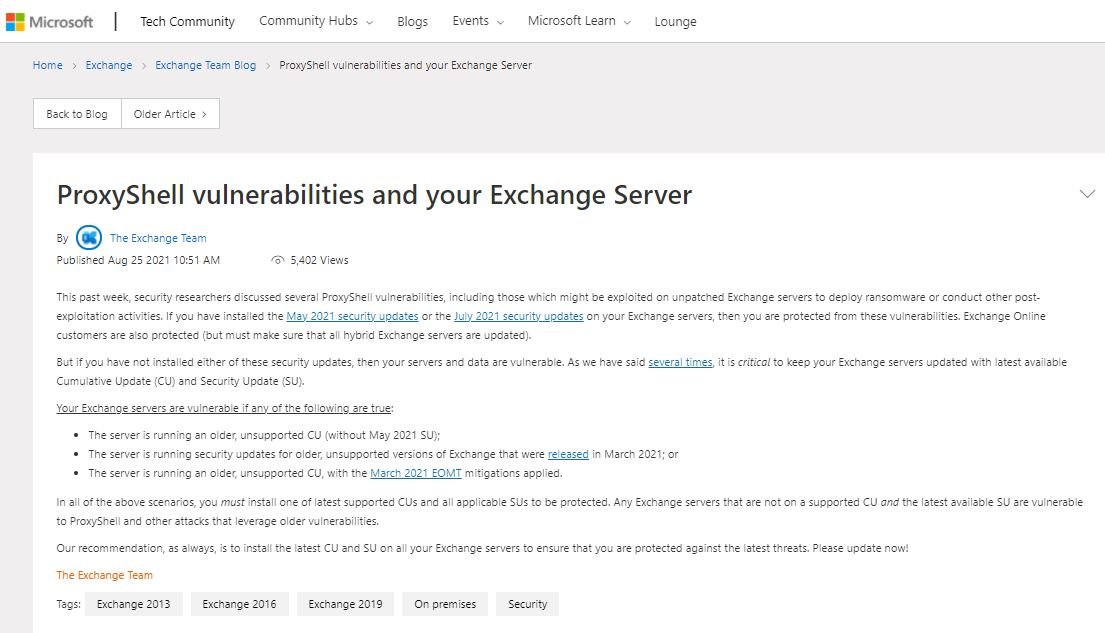

In a security alert, Microsoft released a guidance to prevent the exploitation of the three vulnerabilities that integer ProxyShell, which reside in Exchange deployments. Recently reported, these three flaws were discovered by researcher Orange Tsai and addressed in May.

During her presentation at the Pwn2Own hacking event, Orange Tsai demonstrated the commitment of a vulnerable Exchange server by exploiting these three flaws:

- CVE-2021-34473: Pre-authentication path confusion that would lead to ACL evasion (patched in April by KB5001779)

- CVE-2021-34523: Privilege Escalation in the Exchange PowerShell Backend

- CVE-2021-31207: Arbitrary writing of files after authentication that would lead to remote code execution

While the flaws were addressed months ago, Microsoft didn’t assign a CVE identification key until Julo, making it difficult for organizations running vulnerable deployments to discover the flaws in their networks. That’s why the cybersecurity community has started a campaign to invite Exchange administrators to install the necessary patches.

The issue remains, as Microsoft has confirmed that its on-premises Exchange servers have been under constant attacks related to these flaws: “If you have installed security updates on your Exchange servers, your systems will be protected against these vulnerabilities. Exchange Online customers are also protected, but they must ensure that all Exchange hybrid servers are updated.”

The company adds that users should install at least one of the latest updates to mitigate the risk of proxyshell exploitation. In the report, Microsoft details some factors that could facilitate the exploitation of these flaws, including:

- The server is running an unsupported CU

- The server is running security updates for versions prior to May 2021

- The server is running an older CU, not compatible with the May 2021 mitigations

In addition to the Microsoft report, the Cybersecurity and Infrastructure Security Agency (CISA) warns that multiple hacking groups are actively exploiting these vulnerabilities, not to mention that other security agencies have already detected various exploit attempts in real scenarios, so it is urgent that the updates be implemented immediately.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

IF YOU FOLLOW THESE TECHNIQUES EVEN CIA CAN’T SPY ON YOUR WHATSAPP ACCOUNT

Despite the presence of multiple competitors and its ban in countries such as China, WhatsApp remains the most popular instant messaging platform in the world, making it easy to send billions of messages, files, images, videos and even stickers on a daily basis.

Being so useful and popular, this platform has attracted the attention of threat actors, who see it as a resource to obtain confidential information from a person of interest, which is possible without even interacting with the target user.

That is why it has become necessary for all users to know the security features shown below, which will protect their WhatsApp accounts from cybercriminals.

Delete or change your profile picture: A profile picture can say a lot about people, so it would be preferable to use a somewhat more impersonal image or even not use any photo at all. To do this, go to the WhatsApp settings, press the Edit Profile option and once inside replace your current photo with another image.

WhatsApp settings also allow you to choose who can see your profile picture, if you want to keep your personal photo.

Turn off double checking: Disabling this feature of the app will allow you a greater degree of privacy, as your contacts in the app won’t be able to know at what precise moment a message was read.

This setting is changed in the Account menu and then entered to Privacy – Read receipts.

Delete the last connection: You can modify this function by entering settings, in the Account section and the Privacy option. This way, no one will know when you last entered WhatsApp.

Hide the “typing…” feature: Your WhatsApp contacts won’t be able to tell when you’re composing a message if you want. To do this you must download a complementary application, so it is up to the users to consider whether it is worth taking so much trouble.

Listen to voice memos without the sender knowing: To do this, you must have a contact with your own number and then enter the voice note sender’s chat. Before playing it, you’ll need to forward it to your own chat.

Hide your statuses and any other information: If you don’t want any user to have access to these details, you can go to the Account menu and select the Privacy section. In the Information option, you must modify the public visibility of this data.

Prevent anyone from adding you to a group: Log in to Account, and in the Privacy section, modify the settings for the Groups option to prevent spam.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

IF AN EMPLOYEE IS USING STEELSERIES MOUSE OR HEADPHONES, THEN HACKERS CON TAKE CONTROL OF YOUR NETWORK

A couple of days ago it was reported that the mice and keyboards of the technology company Razer could allow threat actors to access Windows 10 systems because their installer runs with SYSTEM privileges. As if that weren’t enough, it was confirmed that a SteelSeries bug could remove Windows 10 administrator rights by simply connecting a device and even tricking an Android smartphone to complete a successful attack.

SteelSeries is a hardware developing company, specialized in the manufacture of devices like gamer mouse, keyboards, headsets, controllers and mousepads.

The Danish firm has already fixed this vulnerability, which could have been exploited during the process of configuring a new device through the License Agreement, which as in Razer runs with SYSTEM privileges.

Researcher Lawrence Amer presented his findings to SteelSeries on Tuesday. In turn, the company responded by mentioning that the problem had already been detected and would be addressed as soon as possible in order to mitigate the risk of active exploitation.

“We are aware of the identified issue and will proactively disable the release of the SteelSeries device installer, automatically activated when connecting new hardware to a system.” The company expects this to completely eliminate any attack risk, though it is believed that further action will be taken eventually.

In this regard, the researcher believes that the company has not realized the severity of this report, since the vulnerability could still be exploited in updated systems, as hackers are able to save the signed executable that causes this problem in a temporary folder and inject it into the exposed systems in the form of a DNS poisoning attack.

As some users may already know, this is an attack variant that allows the introduction of malicious data into the compromised system, causing the DNS to return incorrect records.

So far, the company has not commented on the diagnosis the researcher provided about the patch released.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

THIS 21 YEAR OLD HACKER WAS BEHIND MASSIVE T-MOBILE ATTACK THAT EXPOSED DATA OF 50 MILLION PEOPLE

A recent report notes that John Erin Binns, a U.S. citizen based in Turkey, admitted being the primarily responsible for the cybersecurity incident that impacted T-Mobile IT infrastructure, resulting in the leak of more than 50 million users’ confidential records. This seems to confirm the hypothesis of Alon Gal, co-founder of cybersecurity firm Hudson Rock.

A few weeks ago, the researcher shared some tweets stating that the intention of the perpetrator of this attack was to retaliate against the U.S. government due to the kidnapping and subsequent torture Binss suffered back in 2019: “Our intention was simply to damage critical American infrastructure,” the alleged hacker claimed.

Binns, 21 year-old, gave an interview to the Wall Street Journal (WSJ), during which he claimed responsibility for the attack, assuring that the entire operation was deployed from his home in Izmir, Turkey, where he has lived since 2018. Binns’ father, now deceased, was American, while his mother is of Turkish origin.

Using Telegram, a privacy-focused instant messaging platform, Binns provided his interviewer with evidence to prove that it was actually he who deployed the attack on the telecom giant. Binns apparently gained access to the company’s networks through a vulnerable router.

The young hacker mentioned he was looking for security flaws in T-Mobile through its internet addresses, gaining access to a data center in Washington from where he was able to access more than 100 vulnerable servers. Just a few days later, Binns had managed to access and steal millions of confidential files: “Their security is really bad, so it was even a challenge to get detected and make all the fuss possible about it,” says the attacker.

Despite the revelation of these details, the attacker decided not to confirm whether the compromised information was sold to a third party or if someone else paid for the deployment of the attack. In this regard, the WSJ report indicates that the affected company received a report from a security firm, which specified that the compromised information was being sold in some dark web forums.

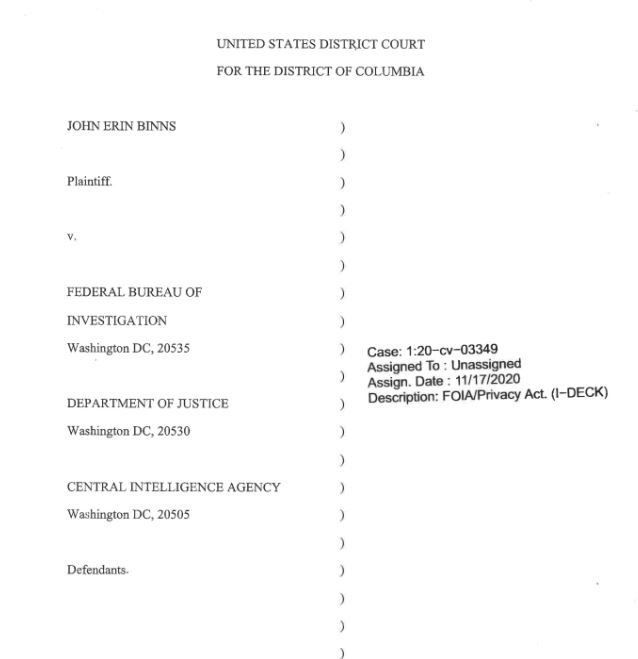

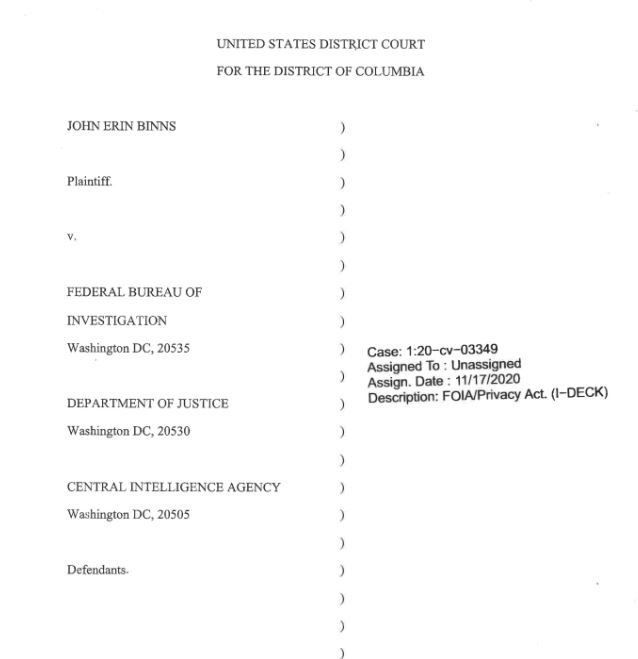

At all times Binns said he was upset with the way he was treated by U.S. authorities. A year ago, the hacker filed a lawsuit against the Federal Bureau of Investigation (FBI), the Department of Justice (DOJ) and the Central Intelligence Agency (CIA), claiming that the agencies wrongly accused him of participating in multiple criminal schemes, including the operation of the Satori botnet.

The lawsuit states that Binns was also tortured and monitored on suspicion of belonging to the Islamic State terrorist group. The young hacker has denied these allegations all along, mentioning that he was kidnapped and taken into mental institutions in Germany and Turkey as part of the harassment he suffered: “I have no reason to lie, I hope that someone inside the intelligence agencies can help me,” he adds.

Although T-Mobile has not stated anything about Binns’ actions, a few days ago the company confirmed the data exposure, mentioning that the incident exposed details of its customers such as full names, phone numbers, dates of birth, social security numbers and other sensitive data. As part of its security incident response protocol, the company will offer affected customers a free subscription to a protection service against identity theft and other variants of fraud.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

HOW THE PARENTS OF TWO TEENAGE HACKERS ARE PAYING KARMA AFTER THEIR SONS STOLE $1 MILLION USD IN BITCOIN

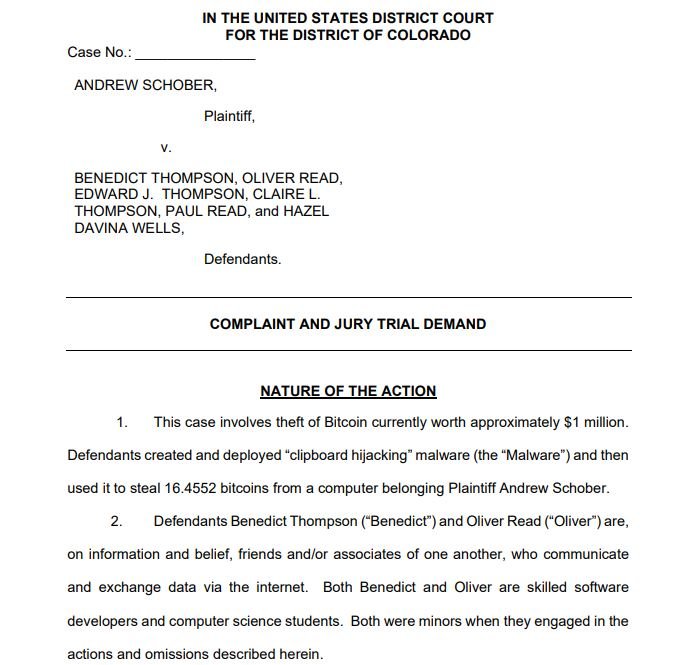

Andrew Schober is one of many cryptocurrency enthusiasts who have been the victim of one of many variants of fraud related to this technology. A few years ago, the Colorado resident downloaded the Electrum Atom Bitcoin wallet from Reddit, unaware that this tool was hiding a dangerous malware variant.

The file downloaded by Schober included a piece of clipboard hijacking malware, which allowed a hacker (hackers, actually) to steal more than 15 units of Bitcoin, equivalent to almost $800,000 USD according to the current exchange rate.

The victim did not stay with his arms crossed, since after years and an investment of thousands of dollars, Schober claims to have discovered those responsible for the theft of his virtual assets. According to a recently filed lawsuit, the hackers are Benedict Thompson and Oliver Read, who are currently studying computer science but were just teenagers when the robbery occurred.

Because they were underage at the time of the incident, Schober decided to sue the parents of both individuals for $1 million USD as compensation for the damage caused by the then-teens.

According to the lawsuit, “the deployment of malware against Schober, and the subsequent theft of the cryptocurrency, was a severe blow to the plaintiff, for which he deserves to be compensated.” The document also claims that stolen cryptocurrencies accounted for around 90% of his assets at the time, so the attack left him in a critical situation.

This was not the first step taken by Schober, as the victim tried to fix things out of court by offering a deal to the defendants’ lawyers: “Apparently your son has been using malware to steal money,” schober’s letter mentions, which also claimed to tell evidence of the attacks, including data on the use of the e-wallet. About Electrum Atom, cybersecurity specialists point out that this is a fork of Electrum Bitcoin, one of the most popular cryptocurrency wallets, so it is easily employed by threat actors.

Obtaining the desired compensation will not be easy for Schober, since the defense of the alleged attackers ensures that the charges filed have already expired, so the lawsuit should be dismissed. Still, no one seems to have any intentions to deny that the two individuals did steal the cryptocurrency.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

AHORA PUEDE BLOQUEAR SU SMART TV SAMSUNG DE FORMA REMOTA COMO SI FUERA UN IPHONE ROBADO. NUEVA FUNCIONALIDAD DE BLOQUEO DE TV

En un reciente comunicado, Samsung reveló a sus clientes que es posible desactivar cualquier smart TV de la compañía con la función TV Block. Esta es una función poco conocida, por lo que la compañía tuvo que emitir este mensaje como una medida contra los recientes saqueos en algunas ciudades de Sudáfrica.

La compañía menciona que esta es una función de seguridad remota para detectar si estos dispositivos fueron activados indebidamente, en un intento de garantizar que los smart TVs de Samsung solo sean usados por usuarios legítimos: “El objetivo es mitigar la creación de mercados secundarios vinculados a la venta de bienes obtenidos de forma ilegal. Esta tecnología ya está precargada en todos los productos Samsung TV”.

Esta función se activa de forma remota en todas las televisiones robadas de los almacenes saqueados, y solo basta con enviar los números de serie a los servidores Samsung. Cuando estos dispositivos robados se conectan a Internet, Samsung verificará la lista de dispositivos robados y desactivará todas las funciones del smartphone en caso de encontrar una coincidencia.

Como en cualquier implementación tecnológica, un dispositivo puede ser bloqueado por error. En estos casos, las funciones completas del smart TV serán restablecidas si el usuario lo solicita al área de soporte técnico de la compañía, lo que puede hacerse vía email; los problemas deberían ser solucionados en 48 horas.

Al respecto, Mike Van Lier, director de consumo de Samsung, menciona: “De acuerdo con nuestros valores de aprovechar el poder de la tecnología para resolver los desafíos sociales, desarrollaremos y expandiremos continuamente productos estratégicos en nuestra división de electrónica de consumo con seguridad de grado de defensa, especialmente diseñada, con herramientas comerciales innovadoras e intuitivas diseñadas para un nuevo mundo.”

Si bien Samsung dice que TV Block es una función innovadora con resultados positivos demostrables, la comunidad de la ciberseguridad cree que sería posible que los actores de amenazas lograran acceder a estas listas de bloqueo y realizar acciones maliciosas. Samsung no se ha pronunciado al respecto, aunque se espera que se implementen las medidas necesarias para mitigar este riesgo.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

CUALQUIERA PUEDE ROBAR NFT DE PLATAFORMAS COMO OPENSEA, RARIBLE Y METAMASK COMO UN PROFESIONAL

Los usuarios de la plataforma digital OpenSea están siendo objeto de un sofisticado ataque de phishing que tiene como fin el robo de tokens no fungibles (NFT) y criptomoneda. Los hackers detrás de esta campaña se infiltran en el servidor de Discord de OpenSea haciéndose pasar por empleados de soporte, lo que hace más fácil engañar a las víctimas.

Como algunos usuarios sabrán, OpenSea es el marketplace digital más grande del mundo, operando como una plataforma descentralizada y respaldada con tecnología blockchain. Esta plataforma se especializa en NFTs, tecnología con diversas implementaciones, principalmente el arte digital.

Los atacantes trataban de contactar a los usuarios de OpenSea para ofrecerles soporte de forma privada, táctica similar a otras campañas de ingeniería social y que ha demostrado ser verdaderamente útil para el robo de información confidencial y credenciales de acceso a plataformas digitales.

La estafa se dirigía principalmente a los nuevos usuarios en el servidor Discord de OpenSea, quienes podían publicar una solicitud de ayuda. Los hackers monitoreaban la plataforma para detectar estas solicitudes en cuanto fueran publicadas, lo que les permitía enviar mensajes con una invitación a un servidor secundario llamado “OpenSea Support”.

Jeff Nicholas, artista digital que fue víctima de la estafa, señala que después de unirse a este servidor de soporte falso, los hackers le pidieron habilitar una pantalla compartida para solucionar sus dudas. Como parte de este proceso, los estafadores le dicen a la víctima que necesitan “resincronizar” su extensión MetaMask Chrome con la aplicación móvil MetaMask: “Los usuarios realmente no saben a qué se refieren con esos términos, solo terminamos aceptando porque necesitamos resolver nuestros problemas”, agrega Nicholas.

En este punto, los usuarios de MetaMask realizarán la cadena de acciones Configuración> Avanzado> Sincronizar con el móvil. A continuación los usuarios afectados ingresan su contraseña en la página y aparece un código QR.

La clave del ataque está en que cualquiera que vea este código QR puede tomar una captura de pantalla y luego usar esa imagen para sincronizar una billetera con su propia app móvil, que es exactamente lo que hacen los hackers. El ataque es altamente peligroso ya que solo requiere engañar al usuario objetivo y obtener este código para robar cualquier activo de los usuarios de OpenSea.

La plataforma ya ha sido notificada y se espera que pronto identifiquen a los actores de amenazas en el servidor de Discord o bien se tomen otras medidas de seguridad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

ASÍ ES COMO LOS HACKERS ESTÁN ROBANDO BITCOIN DE WALLETS EN COINBASE. NUEVO TRUCO NUNCA ANTES VISTO

Tanja y Jared Vidovic son una pareja que reside en Florida, E.U. y que hace algunos años decidió adentrarse en el mundo de las criptomonedas a través de Coinbase, una de las plataformas de intercambio más importantes del mundo. Aunque desde 2017 sus activos crecieron casi 4 veces, todo cambió para mal cuando Tanja comenzó a recibir inusuales alertas de seguridad: “Al entrar a mi cuenta para saber qué pasaba, descubrí que los $168 mil USD que almacenaba nuestra billetera electrónica se habían esfumado”, relata la víctima en entrevista para CNBC.

Aunque este y otros incidentes similares siguen siendo investigados, especialistas en ciberseguridad creen que lo más probable es que se trate de una variante de fraude conocida como intercambio de SIM (del inglés SIM swap). En este ataque los estafadores toman control del número telefónico y la tarjeta SIM del usuario objetivo, usualmente engañando a los empleados del respectivo operador telefónico.

Dado que el uso de plataformas de intercambio y billeteras de criptomoneda está estrechamente relacionado con los números telefónicos de los usuarios, el compromiso de este recurso facilita enormemente el robo de activos virtuales. David Silver, abogado y especialista en criptomoneda que asesora a la familia Vidovic, afirma que esta es una variante de ataque en constante desarrollo y eficaz: “Una vez que un actor de amenazas tiene acceso al número telefónico de la víctima, es posible vaciar una billetera Bitcoin en menos de 30 minutos”, señala.

Un ataque de intercambio de SIM suele ser relativamente fácil, ya que los actores de amenazas solo deben hacerse pasar por el usurario afectado y llamar a su compañía telefónica para solicitar que su número telefónico sea transferido a otra tarjeta SIM, algo a lo que las compañías telefónicas suelen acceder sin realizar mayores verificaciones de seguridad. Al obtener control del número telefónico de la víctima, el acceso a las billeteras de criptomoneda se vuelve algo casi trivial para los hackers.

Por si no fuera suficiente, el Buró Federal de Investigaciones (FBI) afirma que las transacciones no pueden ser revertidas como podría suceder en un banco tradicional, por lo que las víctimas recuperan su dinero en muy escasas ocasiones, por no decir que nunca lo recuperan.

Para Silver, Coinbase también es parte del problema, ya que muestran una casi nula respuesta ante los constantes reclamos que su área de servicio al cliente recibe: “Están victimizando de nuevo a las víctimas, ya que en ningún momento reciben respuestas claras de la plataforma.” Los hechos parecen respaldar estas acusaciones. Al día de hoy, Coinbase acumula más de 11 mil quejas presentadas ante la Comisión Federal de Comercio y la Oficina de Protección al Consumidor de E.U., lo que deja muy claro la deficiencia de la plataforma en esta materia.

Mientras la familia Vidovic espera una respuesta satisfactoria de la compañía, casos como este siguen acumulándose, por lo que es urgente que las plataformas de intercambio de criptomoneda comiencen a implementar mejores medidas para proteger a sus clientes contra esta y otras variantes de fraude electrónico.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

PELIGROSA ESTAFA DE WHATSAPP NUNCA ANTES VISTA PERMITE A LOS HACKERS ESPIAR TUS MENSAJES EN CUESTIÓN DE SEGUNDOS. CÓMO PROTEGERSE

El robo del código de verificación de WhatsApp es quizá el método más conocido para hackear una cuenta en la popular aplicación de mensajería instantánea. En este ataque, los hackers tratarán de interceptar el código enviado por WhatsApp vía mensajes SMS, empleando para ello diversos métodos.

Una variante de este ataque recientemente detectada se basa en el envío de mensajes aparentemente enviados por un familiar o amigo. El mensaje trata de hacer creer al usuario objetivo que el contacto envió por error el código del inicio de WhatsApp, solicitando que se le envíe de vuelta.

En realidad el usuario no está hablando con sus familiares o amigos, sino que un actor de amenazas ha logrado comprometer el número telefónico del remitente y ahora está tratando de obtener el código de acceso, lo que permitirá evadir el mecanismo de autenticación multi factor de WhatsApp.

De tener éxito, los hackers pueden causar estragos e incluso comprometer los números telefónicos de otras personas. Esta es una estafa realmente inteligente debido a que se basa en el hecho de que un amigo o familiar accederá a cumplir con este favor.

Dada su efectividad y simpleza, esta se ha convertido en la estafa de WhatsApp más popular en la actualidad.

La recomendación para aquellos que reciban este mensaje o alguno similar es ignorar completamente este intento de estafa, además de tratar de contactar a la persona afectada por otros medios para informarle que su teléfono ha sido comprometido.

Si su cuenta ha sido comprometida debido a esta estafa, asegúrese de intentar iniciar sesión inmediatamente y eliminar a los intrusos de su cuenta, aunque estas acciones signifiquen volver a restablecer la cuenta afectada.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

MICROSOFT ADVIERTE A LAS EMPRESAS QUE ABORDEN LAS 3 VULNERABILIDADES PROXYSHELL EN SERVIDORES EXCHANGE ANTES DE QUE SEA DEMASIADO TARDE

En una alerta de seguridad, Microsoft publicó una guía para prevenir la explotación de las tres vulnerabilidades que componen ProxyShell, que residen en implementaciones de Exchange. Reportadas recientemente, estas tres fallas fueron descubiertas por el investigador Orange Tsai y abordadas el mes de mayo.

Durante su presentación en el evento de hacking Pwn2Own, Orange Tsai demostró el compromiso de un servidor Exchange vulnerable explotando estas tres fallas:

- CVE-2021-34473: Confusión de ruta previa a la autenticación que conduciría a la evasión de ACL (parcheado en abril por KB5001779)

- CVE-2021-34523: Escalada de privilegios en el backend de Exchange PowerShell

- CVE-2021-31207: Escritura arbitraria de archivos posterior a la autenticación que conduciría a la ejecución remota de código

Si bien las fallas fueron abordadas desde hace meses, Microsoft no asignó una clave de identificación CVE sino hasta julo, dificultando que las organizaciones ejecutando implementaciones vulnerables descubrieran las fallas en sus redes. Es por ello que la comunidad de la ciberseguridad ha comenzado una campaña para invitar a los administradores de Exchange a instalar los parches necesarios.

El problema sigue vigente, ya que Microsoft ha confirmado que sus servidores Exchange locales han estado bajo ataques constantes relacionados con estas fallas: “Si ha instalado las actualizaciones de seguridad en sus servidores de Exchange, sus sistemas estarán protegido contra estas vulnerabilidades. Los clientes de Exchange Online también están protegidos, pero deben asegurarse de que todos los servidores híbridos de Exchange estén actualizados.”

La compañía agrega que los usuarios deben instalar al menos una de las últimas actualizaciones para mitigar el riesgo de explotación de ProxyShell. En el reporte, Microsoft detalla algunos factores que podrían facilitar la explotación de estas fallas, incluyendo:

- El servidor ejecuta una CU no compatible

- El servidor ejecuta actualizaciones de seguridad para versiones anteriores a mayo de 2021

- El servidor ejecuta una CU anterior, no compatible con las mitigaciones de mayo de 2021

Además del reporte de Microsoft, la Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) advierte que múltiples grupos de hacking están explotando activamente estas vulnerabilidades, sin mencionar que otras agencias de seguridad ya han detectado diversos intentos de explotación en escenarios reales, por lo que es urgente que se implementen las actualizaciones de inmediato.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

CUBA APRUEBA NUEVA LEY DE CIBERSEGURIDAD Y CENSURA EN INTERNET

Después de casi un mes de constantes protestas e incidentes de violencia, el gobierno de Cuba decidió aprobar algunas leyes que limitarán aún más la libertad de expresión de sus ciudadanos en Internet, forzando a los proveedores de servicios a implementar medidas de censura en plataformas locales.

Estas nuevas leyes serán aplicadas por una agencia de reciente creación bautizada como Instituto de Información y Comunicación Social, dependiente del Ministerio de Comunicaciones de Cuba.

En términos generales, la idea es que los operadores de telecomunicaciones locales tendrán que asegurarse de contar con equipos y tecnología capaz de interceptar y monitorear el tráfico web.

De este modo, las pocas compañías que proveen servicios de Internet en la isla deberán interrumpir la comunicación de los usuarios cuando “se transmita información falsa, ofensiva o lasciva para la dignidad humana; contenido sexual discriminatorio y que promueva el acoso; que afecte la privacidad y que altere la seguridad colectiva, la moral y el respeto al orden público.”

Estas nuevas leyes también tienen por objetivo tomar medidas contra las llamadas “redes de vecindarios”, puntos de conexión a Internet surgidas de los barrios cubanos en los que las operadoras de estos servicios no están presentes formalmente.

Además, las nuevas leyes también prohíben la importación y venta de dispositivos de red sin la autorización del Ministerio de Comunicaciones, en un intento del gobierno comunista para evitar la propagación de información potencialmente perjudicial para el régimen.

No obstante, la medida más polémica de todas es la implementación de una ley que vuelve obligatorio el reporte de incidentes de ciberseguridad ante la Oficina de Seguridad para Redes de Computadoras. Estos incidentes de ciberseguridad también incluyen las críticas al régimen político y económico vigente en Cuba, que en adelante serán considerados como “actividades de terrorismo cibernético”.

Esta nueva legislación, vigente desde hace unos días, permitirá al gobierno cubano contar con un fundamento legal para justificar el límite en el acceso a Internet, pero lo que es más importante, proporciona el fundamento legal para crear un firewall a nivel nacional de forma similar a lo que hacen gobiernos en países como China, Rusia, Arabia Saudita y otros regímenes considerados cerrados por el resto del mundo.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

NI SIQUIERA LA CIA PODRÁ ESPIAR SU CUENTA DE WHATSAPP SI SIGUE ESTAS TÉCNICAS

A pesar de la presencia de múltiples competidores y su prohibición en países como China, WhatsApp sigue siendo la plataforma de mensajería instantánea más popular del mundo, facilitando el envío de miles de millones de mensajes, archivos, imágenes, videos e incluso stickers a diario.

Al ser tan útil y popular, esta plataforma ha atraído la atención de los actores de amenazas, que la ven como un recurso para obtener información confidencial de una persona de interés, lo cual es posible sin siquiera interactuar con el usuario objetivo.

Es por ello que se ha vuelto necesario que todos los usuarios conozcan las funciones de seguridad mostradas a continuación, lo que protegerá sus cuentas de WhatsApp de los cibercriminales.

Elimine o cambie su foto de perfil: Una foto de perfil puede decir mucho sobre las personas, por lo que sería preferible usar una imagen algo más impersonal o incluso no usar foto alguna. Para ello, diríjase a los ajustes de WhatsApp, pulse la opción Editar Perfil y una vez dentro sustituya su actual foto con otra imagen.

Los ajustes de WhatsApp también permiten elegir quién puede ver su foto de perfil, si es que desea mantener su foto personal.

Desactivar la doble verificación: Deshabilitar esta función de la aplicación le permitirá un mayor grado de privacidad, ya que sus contactos en la aplicación no podrán saber en qué preciso momento se leyó un mensaje.

Esta configuración se cambia en el menú Cuenta y posteriormente ingresar a Privacidad – Confirmaciones de lectura.

Elimina la última conexión: Puede modificar esta función ingresando a ajustes, en la sección Cuenta y la opción Privacidad. De este modo, nadie sabrá cuándo ingresó a WhatsApp por última vez.

Ocultar la función “escribiendo…”: Sus contactos de WhatsApp no podrán saber cuándo está redactando un mensaje si así lo desea. Para ello debe descargar una aplicación complementaria, por lo que queda a consideración de los usuarios si vale la pena tomarse tantas molestias.

Escuche notas de voz sin que el remitente lo sepa: Para hacer esto, debe tener un contacto con su propio número y posteriormente ingresar al chat del remitente de la nota de voz. Antes de reproducirlo, deberá reenviarlo a su propio chat.

Oculte sus estados y cualquier otra información: Si no quiere que cualquier usuario tenga acceso a estos detalles, puede ir al menú Cuenta y seleccionar la sección Privacidad. En la opción Información, deberá modificar la visibilidad pública de estos datos.

Evite que cualquier persona lo agregue a un grupo: Ingrese a Cuenta y, en la sección Privacidad, modifique la configuración de la opción Grupos para evitar el spam.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

VULNERABILIDAD CRÍTICA EN ATLASSIAN CONCFLUENCE EXPONE ENTORNOS EMPRESARIALES A LOS HACKERS

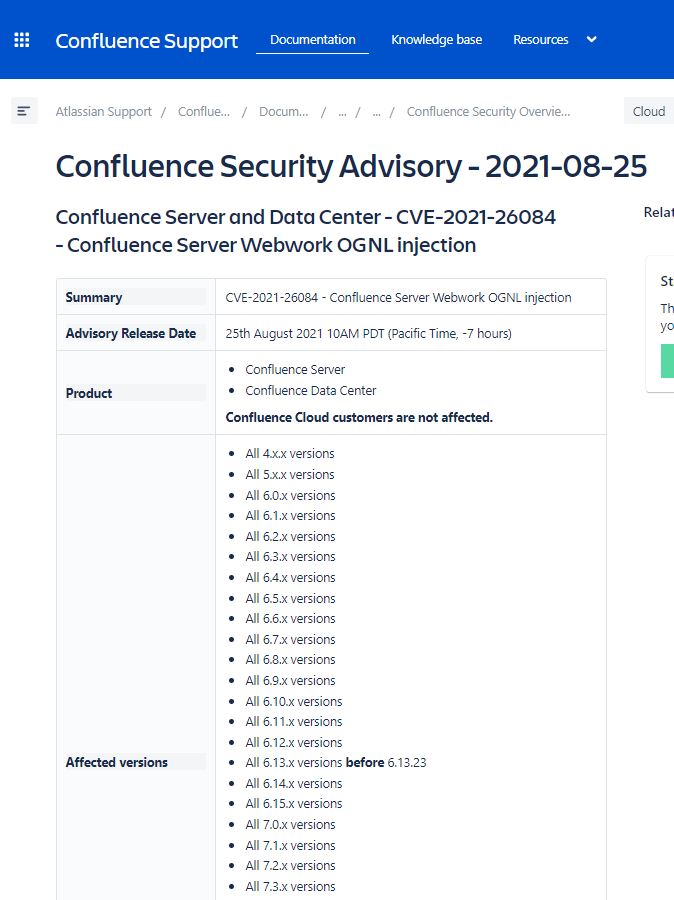

Esta semana la firma de desarrollo de software Atlassian confirmó a sus clientes que los parches de seguridad para abordar una vulnerabilidad crítica en la solución empresarial Confluence ya están disponibles. La compañía con sede en Australia señala que esta es una falla de inyección OGNL que podría ser explotada por actores de amenazas no autenticados con el fin de ejecutar código arbitrario en las implementaciones vulnerables.

Confluence es un software de colaboración en equipo escrito en Java y utilizado principalmente en entornos corporativos. Esta solución es vendida tanto como software de uso local como solución de servidor.

Identificada como CVE-2021-26084, la falla impactaba en todas las versiones actuales de Confluence y recibió un puntaje de 9.8/10 según el Common Vulnerability Scoring System (CVSS). La compañía señala que las versiones seguras son v6.13.23, v7.4.11, v7.11.6, v7.12.5 y v7.13.0. Esta vulnerabilidad fue reportada por el investigador de seguridad Benny Jacob a través del programa de recompensa de la compañía. Cabe mencionar que este es el primer reporte sobre una vulnerabilidad en Atlassian Confluence publicado desde finales de 2019.

Los productos de Atlassian son un objetivo muy atractivo para cibercriminales y grupos de hacking auspiciados por actores estatales, por lo que se recomienda a las organizaciones que usen implementaciones afectadas actualizar a la brevedad para prevenir cualquier riesgo de explotación.

La información sobre el programa de recompensas de Atlassian, disponible en Bugcrowd, señala que los investigadores que presenten reportes por fallas de alta severidad en Concluence Server pueden recibir hasta $6,000 USD. El pago más alto establecido en el programa de recompensas de Atlassian es de $10,000 USD.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

VULNERABILIDAD CRÍTICA EN APP DE CITAS BUMBLE PERMITE LOS ATACANTES SACAR TU UBICACIÓN EXACTA EN TIEMPO REAL

Según un reporte, una falla en la popular app de citas Bumble habría permitido a los actores de amenazas obtener la ubicación precisa de cualquier usuario sin mayores complicaciones. Bumble cuenta con alrededor de 100 millones de usuarios en todo el mundo y funciona de modo muy similar a Tinder y otras plataformas similares.

El investigador de seguridad Robert Heaton usó algunos perfiles falsos para diseñar lo que llamó un “ataque de trilateración” con el fin de determinar la ubicación precisa de un potencial usuario afectado. La falla fue presentada a los desarrolladores de la aplicación, quienes se apresuraron a lanzar un parche de seguridad después de recibir el reporte.

Heaton menciona que, si bien la falla no brindaba a los atacantes la ubicación en tiempo real de los usuarios, sí permitía delimitar sus movimientos y, por lo tanto, descubrir sus domicilios particulares y dar cierto nivel de seguimiento a sus rutinas diarias. El investigador recibió una recompensa de $2,000 USD por su reporte, cantidad que donó a Against Malaria Foundation.

Para su investigación, Heaton desarrolló un script para el envío automático de secuencias de solicitudes a los servidores de Bumble para saber la ubicación relativa de un usuario objetivo: “Si, como atacantes, podemos encontrar el punto en que la distancia del usuario cambia de 3 a 4 millas, podremos inferir que este es el punto en el que la víctima está a 3.5 millas de distancia”, señala el investigador.

Después de que el atacante encuentra tres “puntos de inflexión”, tendría las tres distancias exactas a su víctima necesarias para ejecutar una trilateración precisa.

Aunque Bumble corrigió la falla, el experto asegura que este es un problema persistente: “Simplemente tendría que editar el script para evadir las modificaciones implementadas por la aplicación”, menciona Heaton. Finalmente, el investigador recomendó a los desarrolladores algunas medidas de seguridad para mitigar esta clase de riesgos en el futuro.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

ESTE HACKER DE 21 AÑOS ESTUVO DETRÁS DEL ATAQUE MASIVO A T-MOBILE, QUE EXPUSO DATOS DE 50 MILLONES DE PERSONAS

Un reciente reporte señala que John Erin Binns, ciudadano estadounidense radicado en Turquía, reconoció ser el principal responsable del incidente de ciberseguridad que afectó a T-Mobile, derivando en la filtración de más de 50 millones de registros confidenciales. Esto parece confirmar la hipótesis de Alon Gal, cofundador de la firma de ciberseguridad Hudson Rock.

Hace unas semanas, el investigador compartió algunos tweets afirmando que la intención del perpetrador de este ataque era tomar represalias contra el gobierno de E.U. debido al secuestro y posterior tortura que sufrió en 2019: “Nuestra intención era simplemente dañar la infraestructura crítica estadounidense”, aseguraba el presunto hacker.

Binns, de apenas 21 años de edad, brindó una entrevista para Wall Street Journal (WSJ), durante la cual se atribuyó la autoría del ataque, asegurando que toda la operación fue desplegada desde su hogar en Izmir, Turquía, donde vive desde 2018. El padre de Binns, ya fallecido, era estadounidense, mientras que su madre es de origen turco.

Empleando Telegram, plataforma de mensajería instantánea enfocada en la privacidad, Binns proporcionó a su entrevistador pruebas para demostrar que en realidad fue él quien desplegó el ataque contra el gigante de las telecomunicaciones. Al parecer, Binns obtuvo acceso a las redes de la compañía a través de un enrutador vulnerable.

El joven hacker mencionó haber estado buscando fallas de seguridad en T-Mobile a través de sus direcciones de Internet, obteniendo acceso a un centro de datos en Washington desde donde pudo acceder a más de 100 servidores vulnerables. Apenas unos días después, Binns había logrado acceder y robar millones de archivos confidenciales: “Su seguridad es muy mala, por lo que incluso fue un reto lograr ser detectado y hacer todo el alboroto posible al respecto”, afirma el atacante.

A pesar de la revelación de estos detalles, el atacante decidió no confirmar si la información comprometida fue vendida a un tercero o si alguien más pagó por el despliegue del ataque. Al respecto, el reporte de WSJ señala que la compañía afectada recibió un reporte de una firma de seguridad, donde se especificaba que la información comprometida estaba siendo vendida en algunos foros de dark web.

En todo momento Binns se dijo molesto con la forma en que fue tratado por las autoridades de E.U. Hace un año, el hacker presentó una demanda contra el Buró Federal de Investigaciones (FBI), el Departamento de Justicia (DOJ) y la Agencia Central de Inteligencia (CIA), afirmando que las agencias lo acusaban erróneamente de participar en múltiples esquemas criminales, incluyendo la operación de la botnet Satori.

La demanda señala que Binns también fue torturado y vigilado bajo sospecha de pertenecer al grupo terrorista Estado Islámico. El joven hacker negó en todo momento tales acusaciones, mencionando que fue raptado y llevado a instituciones mentales en Alemania y Turquía como parte del acoso que sufrió: “No tengo razones para mentir, espero que alguien al interior de las agencias de inteligencia me pueda ayudar”, agrega.

Aunque T-Mobile no ha declarado nada sobre las acciones de Binns, hace unos días la compañía confirmó la exposición de datos, mencionando que el incidente expuso detalles de sus clientes como nombres completos, números telefónicos, fechas de nacimiento, números de seguridad social y otros datos confidenciales. Como parte de su protocolo de atención a incidentes de seguridad, la compañía ofrecerá a los clientes afectados una suscripción gratuita a un servicio de protección contra el robo de identidad y otras variantes de fraude.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).