Month: June 2021

BUFFER OVERFLOW AND CODE INJECTION VULNERABILITIES IN CODESYS

Cybersecurity specialists reported the finding of at least 4 critical vulnerabilities in CODESYS V2 Runtime Toolkit, a set of tools for CODESYS, the development environment for driver programming in accordance with the international industry standard IEC 61131-3. According to the report, successful exploitation of these flaws would allow denial of service (DoS) attacks, arbitrary code execution, buffer overflow, and other attacks to be deployed.

Below are brief descriptions of the reported flaws, in addition to their respective research keys and scores according to the Common Vulnerability Scoring System (CVSS).

CVE-2021-30186: A limit bug in affected developments would allow remote attackers to send a specially crafted request, triggering a heap-based buffer overflow and leading to a DoS condition.

This is a flaw of medium severity and received a CVSS score of 6.5/10.

CVE-2021-30188: A thth limit bug would allow unauthenticated remote attackers to send a specially crafted request, trigger a stack-based buffer overflow, and execute arbitrary code.

The flaw received a score of 8.5/10.

CVE-2021-30195: Improper validation of user-provided input would allow remote attackers to pass a specially crafted entry to the affected application.

This vulnerability received a score of 6.5/10 and would allow the deployment of DoS attacks.

CVE-2021-30187: Incorrect input validation allows local users to pass specially crafted data to the application and execute arbitrary commands from the target operating system.

This flaw received a CVSS score of 6.8/10.

The vulnerabilities reside in the following affected versions and products:

- CODESYS V2 Runtime Toolkit: any version prior to v2.4.7.55

- CODESYS PLCWinNT: any version prior to v2.4.7.55

Flaws must be exploited locally, which significantly reduces the risk of attack. The updates are now available, so CODESYS recommends users of affected deployments install the security patches as soon as possible.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

MIAMI HIGHWAY SIGN HACKED TO READ ‘ARREST FAUCI, COVID WAS A HOAX’

Malicious hackers can deploy all kinds of attacks, sometimes with financial or political motivations, although at other times they only try to send a message. Such is a recently reported case in Miami, where an unidentified individual managed to gain access to systems controlling a traffic signal to leave a controversial message about the coronavirus.

The hacker accessed the electronic sign to modify traffic information and spread messages such as “COVID-19 was a hoax,” “Vaccines kill, or “Arrest Fauci,” in reference to Dr. Anthony Fauci.

Officials at the Miami-Dade Highway Authority are already aware of the incident, so the e-sign systems were restored and the hacker’s message was removed. As some users will know, Fauci is the nation’s top infectious disease expert, current director of the U.S. National Institute of Allergy and Infectious Diseases and chief medical adviser to President Joe Biden.

At the moment any details about the identity of the hacker or the technique he used to gain unauthorized access to the systems that control these electronic signs are unknown.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

EYE CLINIC HACK LEAKS MEDICAL RECORDS OF THOUSAND OF PAST AND PRESENT PATIENTS

Confidential information of more than half a million patients at Wolf Eye Clinic, an eye clinic in Iowa, USA would have been compromised due to a devastating ransomware attack. The company confirmed that no ransom was paid to the hackers. The compromised records include confidential details like full names, email addresses, Social Security numbers, birth dates, among other details.

Additional details about the ransomware variant used by the attackers or the amount of the ransom demanded are currently unknown.

The company also issued a statement to release some details: “Last February 8, 2021, Wolfe Eye Clinic was the target of a cybersecurity incident that involved an unauthorized access to our computer network. After the detection, we moved quickly to secure our network environment and launched a thorough investigation. We take the privacy and protection of patient and employee information very seriously, so we sincerely apologize and regret any inconvenience this incident may cause”.

Company executives announced their plan to notify all affected patients, as their information could have been compromised. Wolfe Eye Clinic mentioned that it will offer a year of credit monitoring services and protection against attempted identity fraud.

Luke Bland, chief financial officer at Wolfe Eye Clinic, says the company has already hired a team of specialists to analyze the incident, admitting that user data could have been affected.

Still, Bland was unoptimistic about the possibilities for preventing these attacks: “Cybersecurity incidents have become all too common, especially for health care companies around the world.” The company also enabled a call center for users to report any possible new incidents.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

3 CRITICAL VULNERABILITIES IN RED HAT LINUX VIRTUALIZATION. PATCH NOW

Cybersecurity specialists report the detection of three critical vulnerabilities in virtualization solutions developed by the technology company Red Hat. According to the report, the successful exploitation of the vulnerabilities would allow threat actors to deploy denial of service (DoS) attacks, privilege escalation and other risk scenarios.

Below are brief descriptions of the reported flaws, as well as the respective tracking keys and scores according to the Common Vulnerability Scoring System (CVSS).

CVE-2020-24489: The incomplete cleanup on the affected implementations leads to a security restriction bypassing condition and to privilege escalation attacks.

The failure received a CVSS score of 6.8 / 10, which is why it is considered a low severity error.

CVE-2021-25217: The inadequate validation of options data stored in DHCP leases allows remote threat actors to pass specially crafted input to the affected applications.

The vulnerability received a CVSS score of 4.7/10 and its exploitation would allow hackers to deploy DoS conditions over the affected system.

CVE-2021-27219: The integer overflow within the gbytes_new() function on 64-bit platforms due to an implicit cast from 64-bit to 32-bit allows local users to run a specially crafted program to trigger an integer overflow and execute arbitrary code with elevated privileges.

The vulnerability received a 4.6/10 score and would allow local threat actors to escalate privileges on the target system.

The flaws reside in the following products and versions:

- redhat-virtualization-host (Red Hat package): 4.3.11-20200922.0.el7_9, 4.3.12-20201216.0.el7_9, 4.3.13-20210127.0.el7_9, 4.3.14-20210322.0.el7_9

- redhat-release-virtualization-host (Red Hat package): 4.3.4-1.el7ev, 4.3.5-2.el7ev, 4.3.5-4.el7ev, 4.3.6-2.el7ev, 4.3.6-5.el7ev, 4.3.9-2.el7ev, 4.3.11-1.el7ev, 4.3.12-4.el7ev, 4.3.13-2.el7ev, 4.3.14-2.el7ev

- Red Hat Virtualization Host: 4

- Red Hat Virtualization: 4

Although some of these flaws can be exploited by unauthenticated remote threat actors, experts have not detected exploit attempts in real scenarios or the existence of a variant of malware associated with the attack. The updates are available now, so Red Hat encourages users of affected deployments to correct as soon as possible.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

VULNERABILITIES IN DELL LAPTOPS’ SOFTWARE ALLOW HACKERS TO EXECUTE CODE REMOTELY IN MILLIONS OF DEVICES

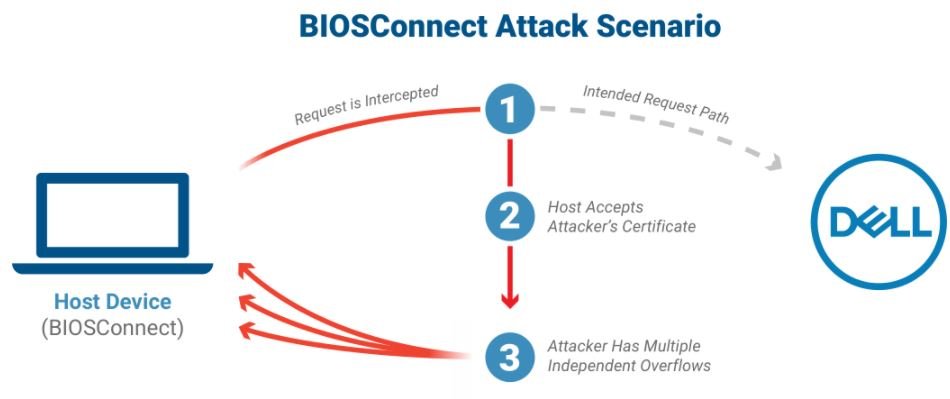

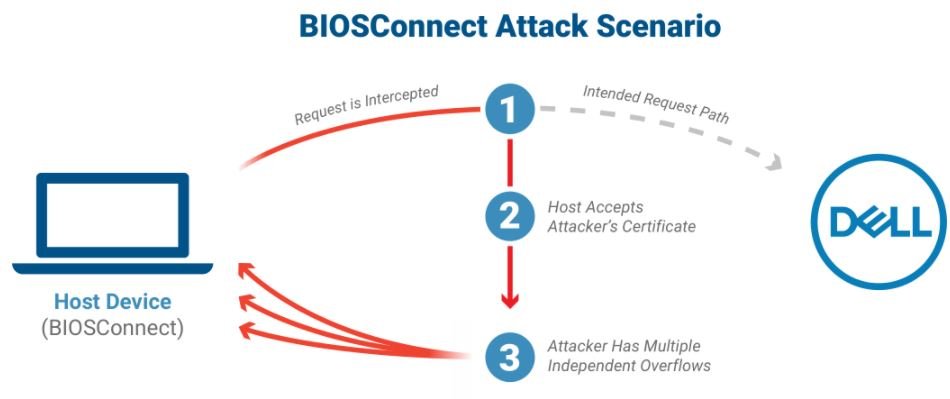

Cybersecurity experts reported the detection of at least four flaws in Dell SupportAsist’s BIOSConnect feature, the exploitation of which would allow threat actors to deploy remote code to affected devices. It should be noted that this software is preinstalled by default on most Dell computers running Windows systems, and BIOSConnect allows remote firmware update and some operating system recovery features.

This set of flaws received a score of 8.3/10 on the Common Vulnerability Scoring System (CVSS) scale, and its exploitation would allow privileged remote hackers on the target system to impersonate an official Dell service in order to take control of the operating system boot process and thus break any security controls enabled. So far no active exploitation attempts or a functional attack have been detected for the abuse of these flaws.

The report was presented by security firm Eclypsium, whose researchers say the problem lies in at least 129 Dell devices, including desktops, laptops and electronic tablets used by nearly 130 million users worldwide.

The flaws were described as an insecure TLS connection from BIOS to Dell (CVE-2021-21571) and three overflow errors (identified as CVE-2021-21572, CVE-2021-21573, and CVE-2021-21574). All vulnerabilities are independent and their exploitation would allow multiple risk scenarios, including the execution of arbitrary code in BIOS.

For security reasons, Eclypsium experts recommend users update the BIOS/UEFI of affected systems, as well as employ an alternative method to BIOSConnect for the installation of updates released by Dell. A detailed report on these findings is available on the company’s official platforms.

While CVE-2021-21573 and CVE-2021-21574 do not require users to take additional actions, the remaining flaws necessarily require the installation of updates for Dell ClientBIOS to mitigate the risk of exploitation.

Finally, it is recommended that users who are unable to update their systems soon can disable BIOSConnect from the BIOS setup page or by using Dell Command | Configure, the remote system administration tool.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

PHILIPS INTEROPERABILITY SOLUTION HAS A CLEAR TEXT TRANSMISSION VULNERABILITY THAT CAN CAUSE MEDICAL RECORDS DATA BREACH IN HOSPITALS WORLDWIDE. PATCH NOW

Cybersecurity specialists reported the finding of a critical vulnerability in Interoperability Solution XDS, the document exchange system developed by the technology company Philips. According to the report, successful exploitation of the flaw would allow the theft of confidential information.

Tracked as CVE-2021-32966, this flaw exists because the LDAP configuration over TLS in affected product allows the transmission of sensitive information in plain text. When the domain controller returns LDAP referrals, threat actors could intercept system credentials remotely.

The flaw received a score of 3.7/10 according to the Common Vulnerability Scoring System (CVSS), so it is considered a low-severity error. The report was submitted by Philips security teams to the Cybersecurity and Infrastructure Security Agency (CISA).

Organizations in the health services industry are especially vulnerable to exploiting this flaw. The good news is that so far no active exploitation attempts or the existence of an attack variant have been detected to complete the compromise.

This error resides in the following versions of the affected product:

- Philips Interoperability Solution XDS v2.5 through 3.11

- Philips Interoperability Solution XDS v2018-1 through 2021-1

In its report, Philips includes some recommendations to mitigate a potential exploitation campaign:

- Disable LDAP referrals on LDAP servers if LDAP over TLS is used

- Configure LDAP servers to include a complete structure for search

In addition to the manufacturer’s recommendations, CISA issued some security measures:

- Minimize network exposure for all exposed devices or systems

- Identify control system networks and remote devices behind firewalls to isolate them from the enterprise network

- Employing tools like VPN for remote access

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

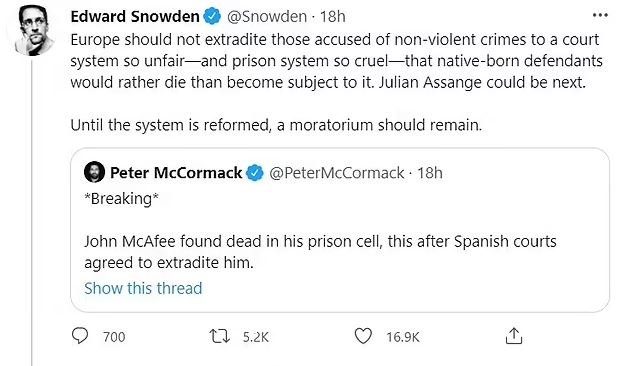

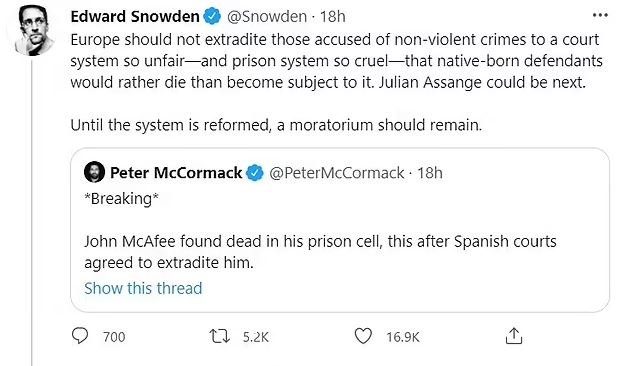

JULIAN ASSANGE COULD BE KILLED OR COMMIT SUICIDE AFTER JOHN MCAFEE’S DEATH, WARNS EDWARD SNOWDEN

The renowned former NSA agent and CIA whistleblower Edward Snowden has again made public statements, this time to warn that Julian Assange, founder of WikiLeaks, could be the “next John McAfee“, after the creator of the popular antivirus was found dead in his cell in a Spanish prison in an apparent suicide.

“Europe should not allow the extradition to the US of those accused of non-violent crimes… Assange could be next,” he posted on his Twitter account. It should be recalled that Snowden is currently residing in Russia as an exile.

The founder of McAfee died just a few hours ago in Barcelona, shortly after his extradition to the United States, where he was accused of tax fraud, was approved. McAfee spent years claiming that the American government harassed him and even wanted him dead.

On the other hand, Assange is being held in one of the United Kingdom’s strictest prisons and, despite being able to enjoy bail, British authorities consider him dangerous and prone to escape. Assange faces a total of 18 U.S. charges, including charges of conspiracy to commit wire fraud and disclosure of confidential information.

Snowden’s message is unclear, as his tweet only concludes by mentioning that those individuals whom the U.S. government seeks to extradite “would rather be dead than face American justice.”

Two different interpretations have emerged from this message: for some the tweet only suggests that McAfee simply could not accept the idea of being prosecuted in the U.S., while others believe that Snowden is tacitly claiming that the businessman did not committed suicide, but was killed by the U.S. government in complicity with Spanish authorities.

This would Julian Assange could be killed or commit suicide after John McAfee’s death, warns Edward Snowdennot be the first time that public opinion has accused the U.S. government of such a crime. In August 2019, millionaire Jeffrey Epstein was found dead in his cell after being found guilty of multiple sex crimes against minors. While the official version is that the tycoon committed suicide, many still believe that the government murdered him to prevent him from tell on other powerful individuals in cases of pedophilia.

In the most recent hours, these hypotheses appeared again, supported by a series of tweets published by McAfee in which he claimed to feel good and confident that everything would work out for him. Although an investigation into the case will be conducted, it is unlikely that suicide will no longer be the official version.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

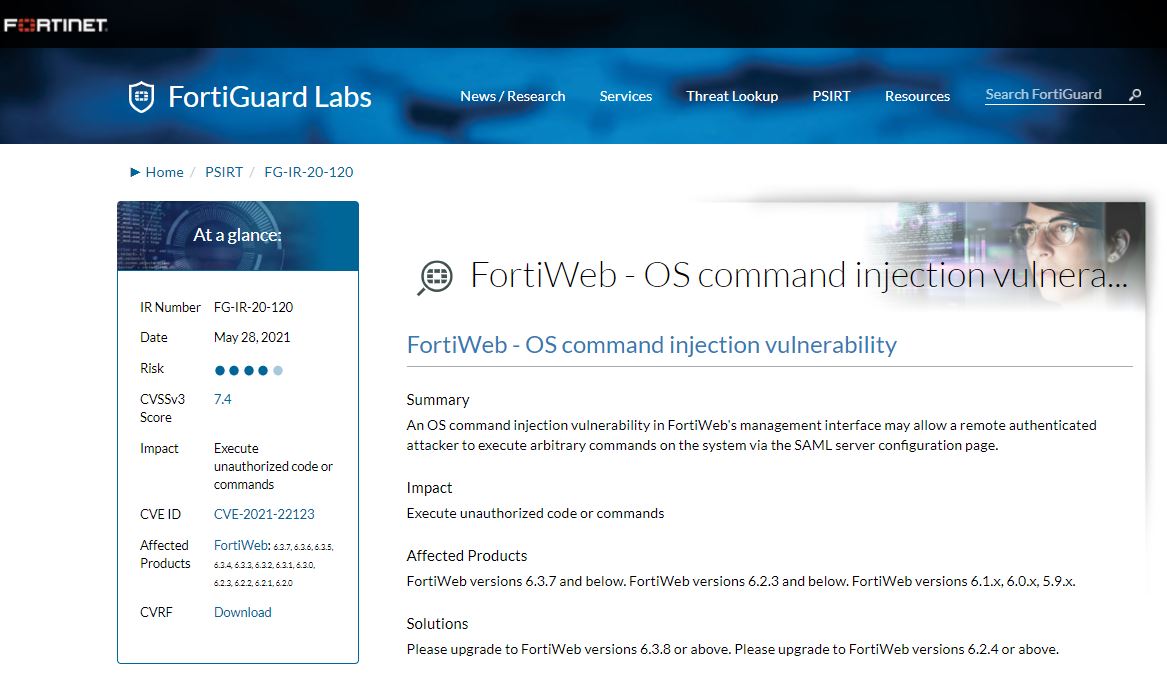

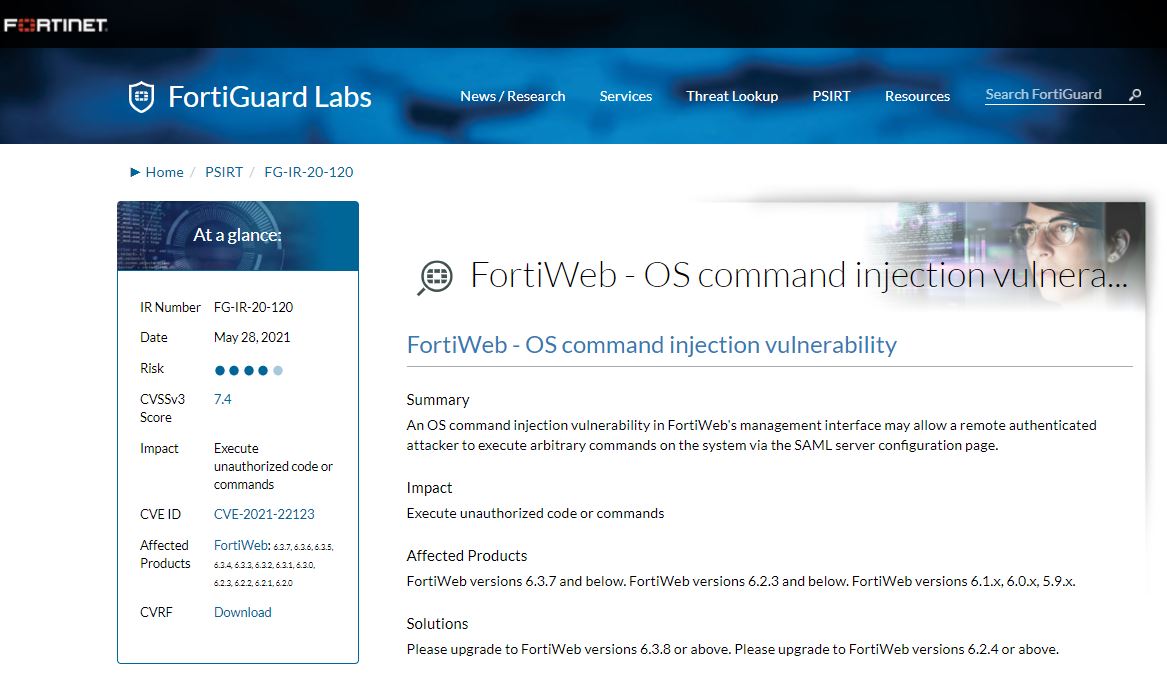

2 CRITICAL VULNERABILITIES IN FORTINET’S FORTIWEB WEB APPLICATION FIREWALL CAN GIVE CYBER CRIMINALS ACCESS TO YOUR APPLICATIONS

Cybersecurity experts report the discovery of a critical vulnerability in FortiWeb, the web application firewall (WAF) of the technology firm Fortinet. The vulnerability could be exploited for arbitrary code execution, which poses a critical risk to affected system operators, especially if the flaw is chained to other recently discovered bugs.

Positive Technologies researcher Andrey Medov says that the management interface of these devices is exposed to the exploitation of a flaw that would allow authenticated threat actors to execute remote commands through the SAML server configuration page. Tracked as CVE-2021-22123, the flaw was addressed with the release of FortiWeb v6.3.8 and v6.2.4.

The expert mentions that the flaw can be exploited for the execution of arbitrary commands with high privileges, which would allow attackers to take complete control of the affected servers. Medov adds that the impact of the vulnerability can be even more severe if it is chained with an incorrect configuration and a separate vulnerability previously reported.

The flaw that can be chained to this bug is CVE-2020-29015 and was revealed by Fortinet last January. The vulnerability was described as a highly severe SQL injection issue: “If, as a result of incorrect configuration, the firewall management interface is available on the Internet and the product is out of date, the combination of CVE-2021-22123 and CVE-2020-29015 would allow attackers to penetrate the internal network.”

While Positive Technologies submitted its reports in a timely manner, the firm faces some accusations for alleged collaboration with the Russian government, even receiving a sanction from the U.S. government.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

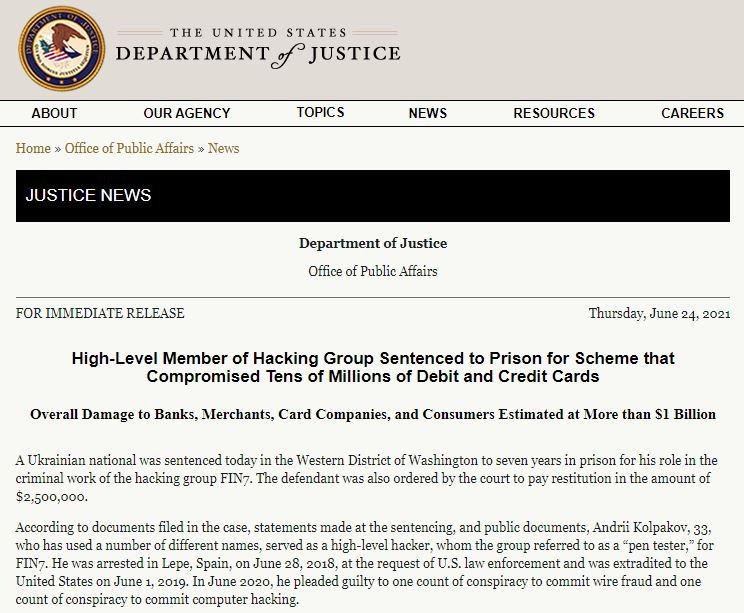

THE HACKER WHO STOLE BILLIONS OF DOLLARS FROM BANKS, BUSINESSES AND USERS HAS FINALLY BEEN ARRESTED

The U.S. Department of Justice (DOJ) announced that a Ukrainian citizen has been sentenced to seven years in prison due to his participation in the hacking group FIN7. Andrii Kolpakov, 33, used multiple identities during his time as a high-level hacker for this dangerous cybercriminal group.

The defendant was arrested in Spain in June 2018 and extradited to the U.S. in June 2019. Kolpakov pleaded guilty to conspiracy to commit wire fraud and illegal access to protected computer systems.

FIN7’s activity began to be documented in 2015, when this hacking group operated a malware campaign that compromised the systems of hundreds of companies in the United States, mainly in the hotel and gaming industry. FIN7 sent carefully crafted emails that would appear legitimate to employees of the affected companies. These messages contained a file infected with an improved version of the Carbanak malware, in addition to many other hacking tools in order to steal confidential information from the affected companies.

Hackers turned these attacks into profits primarily by selling payment card numbers and selling sensitive information on dark web hacking forums.

The DOJ mentions that, in the U.S. alone, FIN7 compromised the computer networks of companies in all 50 states and the District of Columbia, stealing more than 20 million payment card records through the attack on nearly 7 thousand point-of-sale (PoS) terminals in more than 3 thousand different locations. , which represented losses of about a billion dollars.

Among the companies that have confirmed FIN7 attacks are some of the major restaurant chains in the U.S., including Chipotle Mexican Grill, Chili’s, Arby’s, Red Robin and Jason’s Deli.

Kolpakov worked for FIN7 from April 2016 until his arrest in June 2018, collaborating with other hackers tasked with violating the security of vulnerable computer systems. Although Kolpakov and his associates were aware of the arrests of some FIN7 members since the beginning of 2018, they continued to attack multiple companies in the U.S. and other countries until the time of their arrest.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

INDIAN CITY BIRTH AND DEATH REGISTRATION WEBSITE HACKED; 1.4 MILLION FAKE CERTIFICATES WERE ISSUED

During an investigation related to the issuance of a fake death certificate, local authorities in India discovered that the official platforms of the city of Gurugram were hacked in order to issue fake birth and death certificates in what appears to be a scam that extends to the entire city.

It seems that as a result of the compromise of these systems, at least 14 false certificates were issued between February and June 2021. Of the false documents, 13 were from the Sohna block and one more from the Bhondsi block.

Local authorities mention that there is no information available on the issuance of these certificates on the local department’s systems. As a security measure, the authorities changed the access credentials to the affected systems: “We notified all the corresponding authorities about this cyberattack, in addition to filing the relevant criminal complaint,” local government officials say.

In a related report, local authorities detected a multi-level scam this week after a group of individuals tried to claim the money from Dr Prashant Bhalla, director of the Manav Rachna education centre. Local police mention that the alleged criminals tried to hack the credentials to enter the registration system and then stole the QR codes of the death certificates issued in recent months to modify the data in these documents.

Many usurers experienced the consequences of this fraud after visiting service centers and discovering the fraud of their QR codes. Authorities will continue to investigate the incident, hoping to find all members of the fraud network.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

SEÑAL DE CARRETERA DE MIAMI ES HACKEADA; ATACANTES PUBLICAN MENSAJES COMO ‘ARRESTEN A FAUCI, EL COVID-19 FUE UN ENGAÑO’

Los hackers maliciosos pueden desplegar toda clase de ataques, a veces con motivaciones financieras o políticas, aunque en otras ocasiones solo tratan de enviar un mensaje. Tal es un caso recientemente reportado en Miami, donde un individuo no identificado logró acceder a los sistemas que controlaban una señal de tráfico para dejar un mensaje polémico sobre el coronavirus.

El hacker accedió al cartel electrónico para modificar la información de tránsito y difundir mensajes como “COVID-19 es una farsa”, “Las vacunas matan” o “Arresten a Fauci”, en referencia al Dr. Anthony Fauci.

Los funcionarios de la Autoridad de Autopistas de Miami-Dade ya están al tanto del incidente, por lo que los sistemas del letrero electrónico fueron restablecidos y se eliminó el mensaje del hacker. Como algunos usuarios sabrán, Fauci es el principal experto en enfermedades infecciosas del país, actual director del Instituto Nacional de Alergias y Enfermedades Infecciosas de E.U. y asesor médico en jefe del presidente Joe Biden.

Por el momento se ignora cualquier detalle sobre la identidad del hacker o la técnica que usó para acceder sin autorización a los sistemas que controlan estos letreros electrónicos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

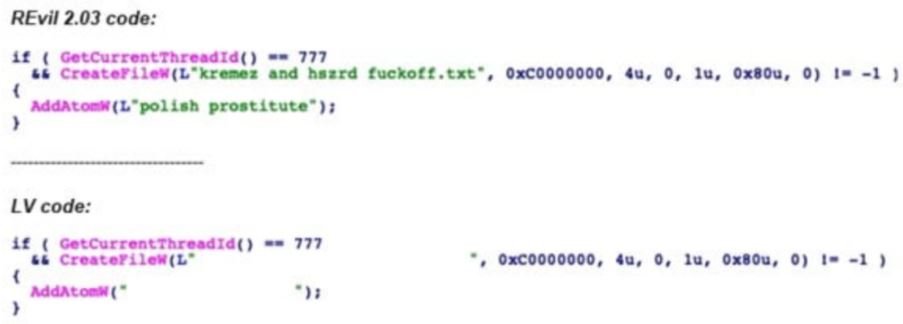

APARECE NUEVO RANSOMWARE CON CÓDIGO ROBADO DE LA MAFIA DE HACKING REVIL

Especialistas en ciberseguridad reportan la detección de una nueva variante de ransomware que podría estar estrechamente relacionada con REvil. Acorde a los investigadores de Secureworks Counter Threat Unit (CTU), el ransomware LV es prácticamente una copia idéntica del popular malware, cambiando solo una configuración de la versión beta de REvil v2.03 con el mismo binario en lo que parece un trabajo de ingeniería inversa.

“La estructura del código y las funcionalidades de las muestras recolectadas de LV son idénticas a REvil. El valor de la versión en el binario LV es 2.02, su marca de tiempo de compilación es 2020-06-15 16:24:05, y su configuración se almacena en una sección llamada ‘.7tdlvx’. Todas estas características se ajustan a las muestras de REvil 2.02”, menciona el reporte de seguridad.

Aunque es posible que esto se trate simplemente del robo del código fuente de Reddit, los investigadores creen que algunos detalles del caso descartan esta hipótesis: “Algunas muestras del código fuente de REvil incluyen insultos contra algunos miembros de la comunidad de la ciberseguridad. Estos mensajes fueron completamente eliminados del código de LV ransomware”, mencionan los expertos.

Esta diferencia entre ambas variantes señala que los desarrolladores de LV no cuentan con acceso completo al código fuente de REvil. Los desarrolladores de LV podrían haber usado un editor hexadecimal para eliminar algunos rasgos característicos del binario original para evitar que se detectara que copiaron el código.

Los operadores de LV también parecen estar imitando el modo de operación de REvil, ya que ambos grupos de hacking recurren a pasos como el análisis del sistema objetivo, el robo de información durante el ataque y la filtración de algunos detalles en dark web a manera de extorsión, aunque en el proceso pueden apreciarse más diferencias.

REvil es una de las operaciones de ransomware más prolíficas en la actualidad, generando millones de dólares en ganancias a través de ataques de alto perfil contra organizaciones gubernamentales, firmas tecnológicas y servicios críticos. Uno de los ataques más devastadores de 2021 impactó en las redes de JBS, el mayor productor de carne del mundo, generando millones de dólares en pérdidas e incluso el incremento en los precios de la carne.

Aún no se ha confirmado si este es un grupo afiliado o simplemente imitadores. No obstante, dado el nivel de ganancias de REvil, los expertos creen que no sería extraño que algún grupo de hackers no identificados esté tratando de usar este malware para su propio beneficio.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

VULNERABILIDADES EN EL SOFTWARE DE LAS LAPTOPS DELL PERMITEN A LOS HACKERS EJECUTAR CÓDIGO DE FORMA REMOTA EN MILLONES DE DISPOSITIVOS

Expertos en ciberseguridad reportan la detección de al menos cuatro fallas en la función BIOSConnect de Dell SupportAssist, cuya explotación permitiría a los actores de amenazas desplegar código remoto en los dispositivos afectados. Cabe señalar que este software está preinstalado de forma predeterminada en la mayoría de equipos Dell que ejecutan sistemas Windows, además de que BIOSConnect permite la actualización remota del firmware y algunas funciones de recuperación del sistema operativo.

Este conjunto de fallas recibió un puntaje de 8.3/10 en la escala del Common Vulnerability Scoring System (CVSS), y su explotación permitiría a los hackers remotos con privilegios en el sistema objetivo hacerse pasar por un servicio oficial de Dell con el fin de tomar control del proceso de arranque del sistema operativo y así romper cualquier control de seguridad habilitado. Hasta el momento no se han detectado intentos de explotación activa o un ataque funcional para el abuso de estas fallas.

El reporte fue presentado por la firma de seguridad Eclypsium, cuyos investigadores aseguran que el problema reside en al menos 129 dispositivos Dell, incluyendo computadoras de escritorio, laptops y tabletas electrónicas empleadas por casi 130 millones de usuarios en todo el mundo.

Las fallas fueron descritas como una conexión TLS insegura desde BIOS a Dell (CVE-2021-21571) y tres errores de desbordamiento (identificados como CVE-2021-21572, CVE-2021-21573 y CVE-2021-21574). Todas las vulnerabilidades son independientes y su explotación permitiría múltiples escenarios de riesgo, incluyendo la ejecución de código arbitrario en BIOS.

Por seguridad, los expertos de Exlypsium recomiendan a los usuarios actualizar el BIOS/UEFI de los sistemas afectados, además de emplear un método alternativo a BIOSConnect para la instalación de las actualizaciones lanzadas por Dell. Un reporte detallado sobre estos hallazgos está disponible en las plataformas oficiales de la compañía.

Mientras que CVE-2021-21573 y CVE-2021-21574 no requieren que los usuarios realicen acciones adicionales, las fallas restantes requieren forzosamente la instalación de las actualizaciones para Dell ClientBIOS para mitigar el riesgo de explotación.

Finalmente, se recomienda a los usuarios que no puedan actualizar sus sistemas en breve pueden inhabilitar BIOSConnect desde la página de configuración del BIOS o usando Dell Command | Configure, la herramienta de administración remota del sistema.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

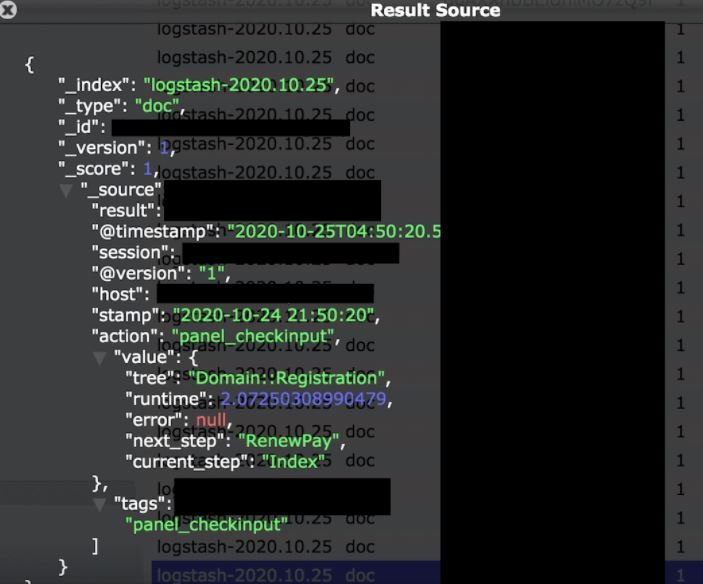

DREAMHOST, UNO DE LOS MAYORES PROVEEDORES DE HOSTING, EXPONE POR ERROR CASI MIL MILLONES DE REGISTROS CONFIDENCIALES

Investigadores de WebsitePlanet reportan que una base de datos propiedad de DreamHost, el servicio de hosting de WordPress fue encontrada en línea sin mecanismo de seguridad alguno. La base de datos fue encontrada en abril de 2021 y contenía casi mil millones de registros confidenciales pertenecientes a los clientes de DreamHost y operadores de sitios web en WordPress.

Sobre la compañía afectada, DreamHost es un proveedor de hosting que trabaja con más de 1.5 millones de sitios web y que ofrece una solución muy sencilla para la instalación de sus servicios en sitios web de WordPress conocida como DreamPress.

Los archivos comprometidos almacenaban información recolectada entre marzo de 2018 y abril de 2021 e incluían información sobre las cuentas de WordPress alojadas en servidores DreamHost. La compañía fue notificada después del hallazgo y respondió que la filtración sería abordada de inmediato en conjunto con su equipo legal.

En total, la filtración expuso 814, 709,344 registros, los cuales se componen de información de administradores y usuarios de DreamPress, nombres de los sitios web afectados, direcciones email, direcciones IP de los hosts y otros registros de las plataformas comprometidas.

Debido al tipo de información expuesta los expertos creen que los clientes cuyos datos se vieron afectados podrían ser víctimas de ataques de ransomware, infecciones de otras variantes de malware e incluso campañas de phishing. Esta información también podría permitir a los hackers maliciosos mapear las redes afectadas o acceder a estos recursos por otros métodos.

Por el momento se desconocen detalles adicionales, como cuánto tiempo estuvo expuesta públicamente la base de datos o quién pudo haber accedido a estos registros. Los investigadores tampoco pueden afirmar si los usuarios de DreamPress ya han sido notificados sobre el incidente.

Si hay una “buena noticia” es que este es el único incidente de ciberseguridad en DreamHost reportado desde hace casi diez años. En noviembre de 2012, un usuario de PasteBin publicó un volcado de información del servidor que parecía pertenecer a DreamHost e incluía información básica del servidor, subdominios, nombres de usuario y contraseñas e información del servidor FTP.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

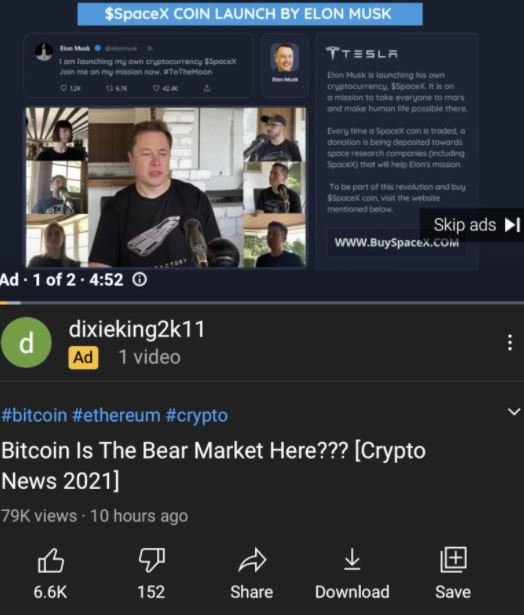

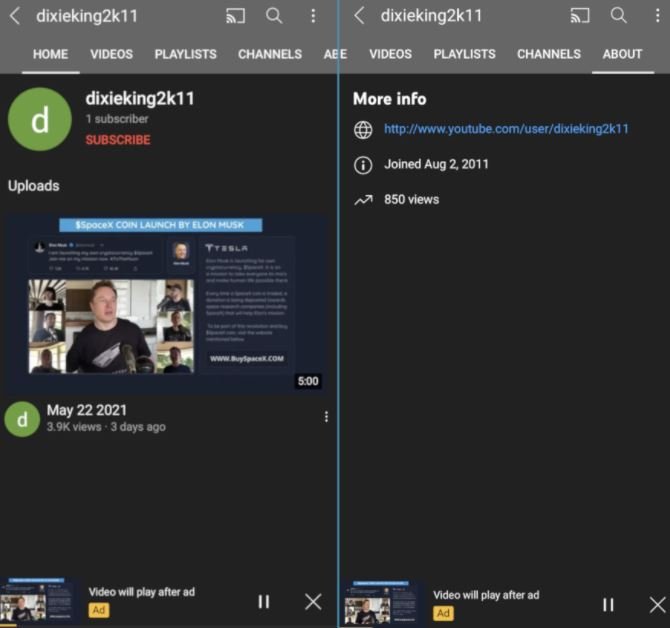

SPACEX COIN: LA ESTAFA DE CRIPTOMONEDA ANUNCIADA EN VIDEOS DE YOUTUBE

Las estafas de criptomoneda se convirtieron en algo muy común, lo que generó pérdidas millonarias para los entusiastas de los activos virtuales en busca de obtener ingresos de un modo relativamente fácil. Una de las más notorias estafas fue detectada este mes de mayo, cuando un grupo de actores de amenazas comenzó a usar cuentas de Twitter comprometidas para promocionar la supuesta venta de $SpaceX, una falsa criptomoneda que los hackers aseguraban había sido creada por el reconocido multimillonario Elon Musk.

En un reciente reporte publicado por Tenable se menciona que los estafadores llevaron la apuesta a un nuevo nivel cuando decidieron crear anuncios de YouTube diseñados para engañar a las víctimas potenciales en una agresiva campaña de marketing fraudulento. Los anuncios duraban entre tres y cinco minutos y en todo momento mostraban una plantilla con un tweet falso en el que los impostores invitaban a los usuarios a invertir en $SpaceX.

En la descripción de los anuncios se aseguraba que Musk lanzaría su propia criptomoneda para incrementar la inversión en su firma tecnológica SpaceX, incluso afirmando que el plan del empresario era terraformar el planeta Marte, haciendo donaciones a SpaceX con cada transacción de la supuesta criptomoneda.

Como era de esperarse, estos anuncios se alojaban solo en canales de YouTube comprometidos. Cuando aparecen, el nombre del usuario asociado al anuncio es visible.

En el ejemplo mostrado por Tenable, puede verse que el canal donde apareció uno de estos videos fue creado en agosto de 2011 aunque en la actividad del canal solo pueden encontrarse los videos de la estafa. Una explicación posible es que los hackers comprometen cuentas de YouTube inactivas para no generar sospechas con actividad desde cuentas recientemente creadas.

Los videos no incluyen enlaces directos a los sitios web operados por los hackers, sino que las direcciones web se encuentran escritas en las plantillas del video. Hasta el momento los investigadores aseguran haber encontrado al menos 12 sitios web diferentes relacionados con esta estafa:

- buyspacex.com

- buyspx.com

- getspx.com

- spxlaunch.com

- spacexbuy.com

- officialspx.com

- missionspx.com

- spacexsale.com

- salespacex.com

- buyspxcoin.com

- muskspx.com

- falconspacex.com

Todos estos sitios web son de reciente creación y los expertos creen que podría haber muchos más. Cabe señalar que estos sitios web fueron creados empleando la plataforma anónima Telegra.ph.

Una vez que el usuario objetivo entra en estas plataformas comienza la estafa, ya que los actores de amenazas realizarán una falsa venta de tokens $SpaceX. Esta tarea se realiza mediante la instalación de MetaMask, una billetera de criptomoneda ampliamente utilizada. Si bien este es un proceso conocido para los iniciados en el mundo de los activos virtuales, el proceso en este sitio web está viciado de origen, por lo que los dispositivos y los datos de los usuarios se verán comprometidos con la instalación de este software.

Hasta el momento se ignora la cantidad de dinero aproximada que esta campaña fraudulenta ha generado, aunque los investigadores temen que la cifra podría ser muy alta, mucho más alta que la obtenida en otras campañas similares. Sobra decir que Elon Musk no creó una nueva moneda virtual, por lo que cualquier mensaje de esta clase es una estafa; la campaña sigue activa por lo que debe tener precaución, si desea invertir en criptomoneda, lo mejor será buscar una plataforma confiable.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

JULIAN ASSANGE PODRÍA SUICIDARSE O SER ASESINADO DESPUÉS DE LA MUERTE DE JOHN MCAFEE, ADVIERTE EDWARD SNOWDEN

El reconocido ex agente de la NSA e informante Edward Snowden ha vuelto a hacer declaraciones públicas, esta vez para advertir que Julian Assange, fundador de WikiLeaks, podría ser el “próximo John McAfee“, después de que el creador del popular antivirus fuera encontrado muerto en su celda en una cárcel de España en un aparente suicidio.

“Europa no debería permitir la extradición a E.U. de acusados por delitos no violentos… Assange podría ser el siguiente”, publicó en su cuenta de Twitter. Cabe recordar que Snowden radica actualmente en Rusia en calidad de exiliado.

El fundador de McAfee murió hace apenas unas horas en Barcelona, poco después de que se aprobara su extradición a E.U., donde se le acusaba de fraude fiscal. McAfee pasó años asegurando que el gobierno americano lo acosaba e incluso lo querían muerto.

Por su parte, Assange se encuentra recluido en una de las más estrictas prisiones de Reino Unido y, a pesar de haber podido gozar de libertad bajo fianza, las autoridades británicas le consideran peligroso y propenso a la fuga. Assange enfrenta un total de 18 cargos en E.U., incluyendo acusaciones por conspiración para cometer fraude electrónico y divulgación de información confidencial.

El mensaje de Snowden es poco claro, ya que su tweet solo concluye mencionando que aquellos individuos a quienes el gobierno de E.U. busca extraditar “preferirían estar muertos antes que enfrentar a la justicia americana.”

De este mensaje han surgido dos interpretaciones distintas: para algunos el tweet solo sugiere que McAfee simplemente no pudo aceptar la idea de ser enjuiciado en E.U., mientras que otros creen que Snowden está afirmando tácitamente que el empresario no se suicidó, sino que fue asesinado por el gobierno de E.U. en complicidad con las autoridades españolas.

Esta no sería la primera vez que la opinión pública acusa al gobierno de E.U. de un crimen semejante. En agosto de 2019, el millonario Jeffrey Epstein fue encontrado muerto en su celda después de ser encontrado culpable de múltiples crímenes sexuales contra menores. Si bien la versión oficial es que el magnate se suicidó, muchos todavía creen que el gobierno lo asesinó para evitar que delatara a otros individuos poderosos en casos de pedofilia.

En las más recientes horas aparecieron de nuevo esas hipótesis, sustentadas con una serie de tweets publicados por McAfee en las que aseguraba sentirse bien y confiado en que todo saldría bien para él. Aunque se realizará una investigación sobre el caso, es poco probable que el suicidio deje de ser la versión oficial.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

DESCONECTA TU WESTERN DIGITAL MY BOOK NAS DE INTERNET O PERDERÁS TODOS TUS ARCHIVOS PARA SIEMPRE

Los usuarios de Western Digital My Book NAS a nivel mundial experimentaron un restablecimiento forzoso en sus dispositivos sin razón aparente. WD My Book es un dispositivo de almacenamiento conectado a la red (NAS) similar a un libro vertical y controlado a través de una aplicación que permite a los usuarios acceder a sus archivos y administrar sus dispositivos de forma remota, incluso si el NAS está detrás de un firewall o enrutador.

Según los reportes, los propietarios de WD My Book en todo el mundo descubrieron que todos sus archivos se eliminaron de forma imprevista y ya no podían iniciar sesión en el dispositivo a través de un navegador o la app móvil.

“Tengo un WD My Book Live conectado a la LAN doméstica desde hace años y nunca había tenido un problema hasta hoy, que descubrí que todos mis datos desaparecieron, liberando totalmente la memoria del dispositivo. Además, al tratar de iniciar sesión aparecía un mensaje de “Contraseña Inválida”, menciona un testimonio publicado en el foro para usuarios.

Después de que se revelaran otros reportes similares del mismo día, los propietarios informaron que los registros de actividad del MyBook mostraban que los dispositivos recibieron un comando remoto para realizar un restablecimiento de fábrica ayer por la tarde y durante la noche.

A diferencia de los dispositivos QNAP, que suelen estar conectados a Internet y expuestos a ataques como QLocker Ransomware, los dispositivos Western Digital My Book se almacenan detrás de un firewall y se comunican a través de los servidores en la nube My Book Live para brindar acceso remoto.

Algunos usuarios creen que los servidores de Western Digital podrían haber sido hackeados por actores de amenazas mediante el envío de comandos de restablecimiento de fábrica remoto a todos los dispositivos conectados al servicio.

La compañía emitió un comunicado para confirmar que está al tanto del incidente y que ha comenzado una investigación al respecto, aunque no se menciona alguna causa aparente ni se informa si este problema tiene solución. Si posee un dispositivo NAS Western Digital My Book, se recomienda encarecidamente que lo desconecte de la red hasta que la compañía concluya su análisis.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

2 VULNERABILIDADES CRÍTICAS EN EL FIREWALL DE APLICACIONES WEB FORTIWEB PERMITEN A LOS CIBERCRIMINALES ACCEDER A SU RED

Expertos en ciberseguridad reportan el hallazgo de una vulnerabilidad crítica en FortiWeb, el firewall de aplicaciones web (WAF) de la firma tecnológica Fortinet. La vulnerabilidad podría ser explotada para la ejecución de código arbitrario, lo que representa un riesgo crítico para los operadores de sistemas afectados, especialmente si la falla se encadena a otros errores recientemente descubiertos.

El investigador de Positive Technologies Andrey Medov asegura que la interfaz de administración de estos dispositivos se ve expuesta a la explotación de una falla que permitiría a los actores de amenazas autenticados ejecutar comandos remotos a través de la página de configuración del servidor SAML. Identificada como CVE-2021-22123, la falla fue abordada con el lanzamiento de v6.3.8 y v6.2.4 de FortiWeb.

El experto menciona que la falla puede ser explotada para la ejecución de comandos arbitrarios con altos privilegios, lo que permitiría a los atacantes tomar control completo de los servidores afectados. Medov agrega que el impacto de la vulnerabilidad puede ser aún más grave si se encadena con una configuración incorrecta y una vulnerabilidad separada reportada anteriormente.

La falla que puede encadenarse a este error es CVE-2020-29015 y fue revelada por Fortinet en enero pasado. La vulnerabilidad fue descrita como un problema de inyección SQL de alta severidad: “Si, como resultado de una configuración incorrecta, la interfaz de administración del firewall está disponible en Internet y el producto no está actualizado, la combinación de CVE-2021-22123 y CVE-2020-29015 permitiría que los atacantes penetre en la red interna.”

Si bien Positive Technologies presentó sus reportes en tiempo y forma, la firma enfrenta algunas acusaciones por la supuesta colaboración con el gobierno de Rusia, recibiendo incluso una sanción del gobierno de Estados Unidos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

EL HACKER QUE ROBÓ MIL MILLONES DE DÓLARES DE BANCOS, EMPRESAS Y USUARIOS AL FIN HA SIDO ARRESTADO

El Departamento de Justicia de E.U. (DOJ) anunció que un ciudadano ucraniano ha sido sentenciado a siete años de prisión debido a su participación en el grupo de hacking FIN7. Andrii Kolpakov, de 33 años, empleó varias identidades durante el tiempo que se desempeñó como hacker de alto nivel para este peligroso grupo cibercriminal.

El acusado fue arrestado en España en junio de 2018 y extraditado a E.U. en junio de 2019. Kolpakov se declaró culpable de conspiración para cometer fraude electrónico y de acceso ilegal a sistemas informáticos protegidos.

La actividad de FIN7 comenzó a ser documentada en 2015, cuando este grupo de hacking operó una campaña de malware que comprometió los sistemas de cientos de empresas en Estados Unidos, principalmente en la industria hotelera y de los juegos de azar. FIN7 enviaba mensajes de correo electrónico cuidadosamente elaborados que parecerían legítimos para los empleados de las compañías afectadas. Estos mensajes contenían un archivo infectado con una versión mejorada del malware Carbanak, además de muchas otras herramientas de hacking con el fin de robar información confidencial de las compañías afectadas.

Los hackers convertían estos ataques en ganancias principalmente mediante la venta de números de tarjetas de pago y la venta de información confidencial en foros de hacking en dark web.

El DOJ menciona que, solo en E.U., FIN7 comprometió las redes informáticas de empresas en todos los 50 estados y el Distrito de Columbia, robando más de 20 millones de registros de tarjetas de pago a través del ataque a cerca de 7 mil terminales de puntos de venta (PoS) en más de 3 mil ubicaciones distintas, lo que representó pérdidas por alrededor de mil millones de dólares.

Entre las empresas que han confirmado ataques de FIN7 se encuentran algunas de las principales cadenas de restaurantes en E.U., incluyendo a Chipotle Mexican Grill, Chili’s, Arby’s, Red Robin y Jason’s Deli.

Kolpakov trabajó para FIN7 desde abril de 2016 hasta su arresto en junio de 2018, colaborando con otros hackers encargados de violar la seguridad de los sistemas informáticos vulnerables. Aunque Kolpakov y sus socios estaban al tanto de los arrestos de algunos miembros de FIN7 desde inicios de 2018, siguieron atacando múltiples compañías en E.U. y otros países hasta el momento de su arresto.

Para más información sobre vulnerabilidades, exploits, variantes de malware, riesgos de ciberseguridad y cursos de seguridad de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

ASÍ SE HACKEA UN CAJERO AUTOMÁTICO USANDO SOLO UN TELÉFONO INTELIGENTE

Los ciberataques contra cajeros automáticos se han convertido en una de las principales ocupaciones de los hackers maliciosos, que han conseguido realizar avances significativos en esta labor ilegal con el fin de sortear todas las protecciones implementadas por los bancos. Estos ataques han pasado por diversas etapas, desde el compromiso de la integridad física de un cajero automático hasta las complejas intrusiones en las redes bancarias, aunque los atacantes parecen estar a punto de llevar sus habilidades a un nuevo nivel.

Acorde a un reporte publicado por Wired, al menos un experto en ciberseguridad ha demostrado que es posible evadir todas las restricciones de seguridad en un cajero automático empleando solo un smartphone. Josep Rodríguez, especialista de la firma de seguridad IOActive, menciona que su método se basa en el abuso de un conjunto de fallas en sistemas de Comunicación de Campo Cercano (NFC por sus siglas en inglés), empleados para la transmisión de información por miles de implementaciones modernas, incluyendo las tarjetas de pago.

Rodríguez, que colabora con bancos y firmas tecnológicas para mejorar la seguridad de estas máquinas, demostró que es posible usar lectores NFC para desencadenar una condición de desbordamiento de búfer, un tipo de vulnerabilidad en la que se corrompe la memoria del sistema objetivo.

Esta variante de ataque existe desde hace décadas y la mayoría de los sistemas modernos cuentan con las medidas de protección adecuadas, aunque Rodríguez descubrió que es posible abusar de estas fallas en cajeros automáticos y puntos de venta (PoS) para interceptar información de las tarjetas de pago, inyectar malware e incluso realizar un ataque de jackpotting para extraer el dinero de una máquina afectada.

Lo más sorprendente de todo es que el investigador logró esto mediante el desarrollo de una app para dispositivos Android con la que puede imitar las comunicaciones entre las tarjetas de pago y el firmware del sistema NFC: “Con unos cuantos movimientos de su teléfono demostró cómo explotar algunas fallas sin corregir para comprometer la seguridad de estos sistemas, interceptando toda clase de información confidencial”, señala el reporte.

El trabajo de Rodríguez ha sido de gran utilidad para evitar que estos ataques lleguen a las comunidades cibercriminales, aunque para muchos expertos en ciberseguridad parece ridículo que estos sistemas puedan verse comprometidos de forma tan relativamente simple, siendo que los criminales apuntan frecuentemente contra cajeros automáticos y puntos de venta.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).