Month: August 2019

PRUEBE EL GENERADOR DE TEXTO DE OPENAI PARA ESCRIBIR FAKE NEWS O SPAM EN REDES SOCIALES

CONTENIDO ORIGINAL: https://noticiasseguridad.com/tecnologia/pruebe-el-generador-de-texto-de-openai-para-escribir-fake-news-o-spam-en-redes-sociales/

Una firma de investigadores de seguridad informática ha desarrollado un sistema de inteligencia artificial capaz de crear historias cortas, artículos periodísticos o poesía a partir de unas cuantas palabras escritas por una persona; muchos expertos ya la han analizado y consideran que esta herramienta escribe textos de forma “casi humana”.

Este software generador de textos, desarrollado por la firma OpenAI, fue lanzado hace algún tiempo, aunque entonces se le consideró una herramienta demasiado poderosa para ser usada de forma masiva debido a sus posibles usos con fines maliciosos. Ahora, con las nuevas actualizaciones, es posible usar esta herramienta para crear cientos y cientos de notas falsas y spam masivo en redes sociales.

Algunos expertos en seguridad informática miembros de distintas firmas e instituciones relacionadas con la ciberseguridad decidieron probar esta herramienta. La nueva versión, conocida como GPT-2, es un software entrenado que integra un conjunto de datos de más de ocho millones de sitios web y es capaz de adaptarse a cualquier estilo de texto, basta con que el usuario ingrese en la interfaz unas cuantas palabras para obtener un texto completo. “Partiendo de algunas palabras, esta herramienta es capaz de completar poemas, notas periodísticas o editoriales”, mencionaron los expertos.

Después de lanzar la primera versión, y ante los posibles usos maliciosos de la herramienta, OpenAI mencionó: “Nos preocupa la posible aplicación malintencionada de esta tecnología, por lo que no lanzaremos el modelo entrenado. La versión actualmente disponible es un modelo mucho más pequeño, lanzado con fines de investigación”.

Hace un par de semanas, la firma decidió expandir la versión de prueba, ampliando la base de datos para entrenar al software. Después de analizar esta versión extendida, expertos en seguridad informática consideraron que la herramienta funciona lo suficientemente bien como para usarla para generar textos coherentes y bien redactados a partir de la inteligencia artificial.

A pesar de que es un desarrollo increíblemente poderoso, muchos miembros de la comunidad de la ciberseguridad se muestran poco optimistas sobre los usos de esta herramienta. “Me aterra pensar que GPT-2 sea ese tipo de tecnología que una persona malintencionada use para mentir, manipular o desinformar a la población; esta posibilidad convierte la tecnología en el arma más poderosa”, menciona Tristan Greene, especialista en ciberseguridad.

Por su parte, especialistas en seguridad informática del Instituto Internacional de Seguridad Cibernética (IICS) consideran que, en caso de que este proyecto funcione tal como espera la firma desarrolladora, sería ridículamente fácil crear contenido falso, spam y clickbait, un escenario indeseable dado el alcance que puede tener esta clase de contenido gracias a su exposición en páginas web, redes sociales y demás, además de exponer a los usuarios a sitios web de phishing o infestados de malware.

“Por fortuna, por ahora esta herramienta genera contenido legible, pero de poca credibilidad en comparación con plataformas de noticias o redacción reales; un texto generado automáticamente es perfectamente identificable en comparación con un texto redactado por un ser humano, especialmente cuando se trabaja con palabras con más de una aplicación posible”, agrega Greene.

OpenAI fue fundada en 2015 como una organización sin fines de lucro cuya intención era impulsar el desarrollo de la inteligencia artificial en beneficio de los colectivos humanos. En su fundación incluso participó el famoso empresario Elon Musk, aunque hace un tiempo que dejó de colaborar con esta firma.

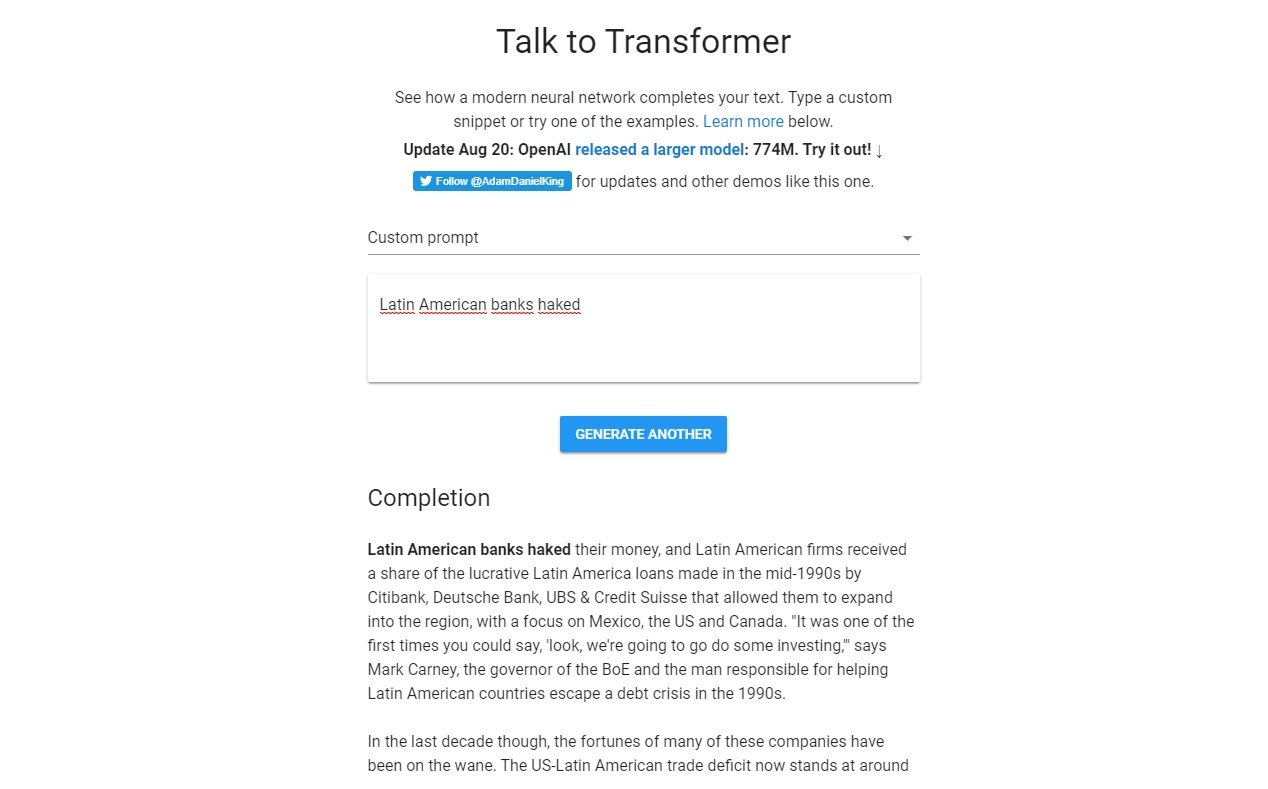

A continuación se muestra un ejemplo de un texto generado automáticamente por la herramienta usando sólo cuatro palabras:

NUEVA TÉCNICA DE HACKING PARA EXPLOTAR ANTIVIRUS Y EXTRAER DATOS DE SERVIDORES

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/nueva-tecnica-de-hacking-para-explotar-antivirus-y-extraer-datos-de-servidores/

El equipo de expertos en seguridad de aplicaciones web de TokyoWesterns acaba de revelar un nuevo método de ataque que, de ser explotado, permitiría la extracción de información confidencial de cualquier servidor protegido con Windows Defender.

Este método de ataque, apodado “AV Oracle”, fue revelado durante un reciente evento de ciberseguridad y, según sus desarrolladores, se trata de una técnica especializada de falsificación de solicitudes en el lado del servidor que aprovecha los mecanismos de seguridad incluidos en Windows Defender por defecto. Windows Defender es la herramienta de seguridad antivirus preinstalada en los sistemas de Microsoft.

Esta clase de ataques (comúnmente conocidos como ataques SSRF) dependen del envío de paquetes de solicitudes especialmente diseñados para engañar a los servidores y obtener como respuesta información confidencial, inaccesible de otro modo para los actores de amenazas, aseguran los especialistas en seguridad de aplicaciones web.

Usualmente, los hackers recurren al uso de ataques SSRF para acceder a ciertos recursos, como archivos confidenciales y otros recursos, a los que sólo se puede acceder a través de una red local del servidor objetivo. En el método desarrollado por los investigadores se muestra un ataque contra una aplicación web ejecutada en un servidor protegido con Windows Defender.

La aplicación objetivo contenía algunas URL disponibles públicamente (cualquier usuario podría acceder a ellas), además de una URL accesible solamente para los administradores usando la dirección local “localhost” (en el mismo servidor); según los expertos, esta URL contenía la información confidencial del objetivo.

Posteriormente, los expertos en seguridad de aplicaciones web crearon un fragmento de código JavaScript especialmente diseñado para incrustarlo en la cadena de consulta de una de las URL disponibles públicamente. Esto provoca que algunas características de protección en Windows Defender analicen el fragmento de código buscando comandos maliciosos. Este análisis afecta las respuestas del servidor al cliente, por lo que un hacker podría hacer que Windows Defender filtre información confidencial almacenada en la aplicación web objetivo manipulando su script cuidadosamente.

Además, esta vulnerabilidad también podría ser clasificada como un exploit de la categoría XS-Search. En otras palabras, esta falla hace que el software antivirus pierda un valor secreto al almacenar un archivo que contiene un valor controlado por el atacante e información confidencial.

Acorde a especialistas en seguridad de aplicaciones web del Instituto Internacional de Seguridad Cibernética (IICS) Windows Defender comenzaría a filtrar de forma involuntaria múltiples detalles sobre el sistema atacado a los atacantes. Al ser consultado acerca de esta falla, uno de los miembros del equipo que realizó esta investigación aseguró que este método de ataque podría ser funcional en otras soluciones de protección de endpoint, destacando este escenario requeriría que el antivirus atacado cuente con un componente para analizar código JavaScript, al igual que Windows Defender.

Por otra parte, al ser cuestionado acerca del potencial dañino del ataque AV Oracle en otros escenarios o contra otros objetivos, el especialista mencionó que la investigación aún no concluye, por lo que nuevas formas de explotar estas fallas podrían aparecer en breve, aunque sí menciona un potencial escenario: “Puede que este ataque también funcione contra la memoria caché de un navegador, por lo que AV Oracle afectaría a los servidores y a los usuarios”, advierte el experto.

GOBIERNO DE NUEVA YORK PAGÓ 88 MIL DÓLARES POR ATAQUE DE RANSOMWARE A PESAR DE CONTAR CON FIREWALL Y ANTIVIRUS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/gobierno-de-nueva-york-pago-88-mil-dolares-por-ataque-de-ransomware-a-pesar-de-contar-con-firewall-y-antivirus/

A pesar de que las complejas soluciones de ciberseguridad actualmente disponibles en el mercado, un sistema, red o computadora nunca estará 100% protegida contra las amenazas de seguridad. Expertos en servicios de ciberseguridad reportan un incidente en la ciudad de Nueva York que comprometió la seguridad de un distrito escolar a pesar de contar con antivirus y firewall.

Se trata de una infección del peligroso ransomware Ryuk, que ha comprometido los sistemas del distrito escolar de Rockville Center, en Nueva York; debido a la infección, el gobierno local tuvo que pagar casi 90 mil dólares a los hackers para recuperar el acceso a los archivos cifrados por el malware.

El incidente ocurrió el pasado 25 de junio según un reporte publicado por la plataforma especializada SC Media. A pesar de que los administradores implementaron las mejores medidas de seguridad disponibles, los operadores del ransomware consiguieron completar la infección y, finalmente, el personal de servicios de seguridad del distrito fue forzado a cerrar todas las computadoras de la red para evitar la propagación del ransomware.

“Detectamos el proceso de cifrado en una etapa relativamente temprana, por lo que nuestra compañía de seguros pudo arreglar el pago de una cantidad menor a la que era pretendida inicialmente por los atacantes, así que sólo corresponde al gobierno de Nueva York un pago de 10 mil dólares de deducible”, mencionaron los funcionarios del distrito escolar. El reporte de SC Media sostiene que el monto inicial del rescate era de más de 170 mil dólares.

Sobre su decisión de pagar el rescate, las autoridades declararon: “Agotamos todos nuestros esfuerzos tratando de recuperar el acceso a la información por nuestra cuenta. Sin embargo, después de analizar las consecuencias que podría generar la pérdida permanente de estos datos decidimos pagar el rescate para mantener las operaciones del distrito”.

Acorde a expertos en servicios de ciberseguridad, el distrito escolar de Rockville Centre no es el único que ha sido víctima de ciberataques en tiempos recientes. Diversos informes indican que una serie de campañas maliciosas han sido desplegadas al menos durante los últimos seis meses contra todo el Departamento de Educación de Nueva York, que ha enviado advertencias de seguridad a todos los distritos escolares del estado, tratando de prevenir futuros incidentes de seguridad.

Aunque los especialistas recomiendan encarecidamente no pagar los rescates exigidos por los hackers en estos casos, cada vez es más frecuente que las compañías afectadas traten de negociar con los atacantes; incluso las pólizas de seguro contra incidentes de ciberseguridad se han actualizado, incluyendo cobertura contra ataques de ransomware.

Especialistas en servicios de ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) han reportado incidentes similares recientemente. Entre los casos más destacados se encuentran las infecciones de ransomware en múltiples ciudades y condados en el estado de Florida y al menos dos distritos escolares al norte del estado de Louisiana. En estos casos, las organizaciones afectadas también han decidido ceder a las exigencias de los actores de amenazas y pagar el rescate para recuperar su información. Es necesario recordar que esto no es lo más recomendable, pues no existe garantía alguna de que los atacantes cumplan con su parte del trato y restablezcan los accesos comprometidos una vez que se les entrega el dinero exigido.

DESINSTALE LENOVO SOLUTION CENTER PARA PROTEGER SUS DATOS DE LOS HACKERS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/desinstale-lenovo-solution-center-para-proteger-sus-datos-de-los-hackers/

Si es usuario de una laptop Lenovo tal vez deba desinstalar la herramienta Lenovo Solution Center, pues un equipo de expertos en análisis de vulnerabilidades ha revelado la existencia de una vulnerabilidad crítica en este software preinstalado que, de ser explotada, podría otorgar a un actor de amenazas privilegios de administrador.

Los expertos de la firma Pen Test Partners mencionan que esta es una vulnerabilidad de sobrescritura de la lista de control de acceso discrecional (DACL); “Cualquier usuario con privilegios mínimos podría acceder a archivos confidenciales explotando un proceso que requiere altos privilegios”, mencionan los especialistas. En otras palabras, se trata de una clásica vulnerabilidad de escalada de privilegios, ampliamente usadas por los hackers para obtener acceso a recursos en un sistema a los que sólo los administradores pueden acceder de forma legítima.

Acorde a los expertos en análisis de vulnerabilidades, los hackers pueden escribir un “pseudoarchivo” que, al ser ejecutado por Solution Center, puede acceder a archivos confidenciales que de otro modo son inaccesibles. Posteriormente el código malicioso puede ejecutarse en el sistema con privilegios de administrador, comprometiendo completamente el sistema.

Solution Center es un software preinstalado en todas las laptops Lenovo lanzadas al mercado entre 2011 y 2018, por lo que millones de dispositivos se encuentran potencialmente expuestos a la explotación de esta falla. Esta herramienta fue pensada para monitorear el estado de seguridad de estos equipos, por lo que resulta un poco irónico que se haya convertido en un vector de ataque importante.

Después de que las fallas fueran reveladas, la compañía publicó un comunicado para alertar a los usuarios sobre el riesgo, invitándolos a desinstalar Solution Center, que por cierto ya ha dejado de recibir actualizaciones de Lenovo. “Se ha revelado la existencia de una vulnerabilidad en Lenovo Solution Center que podría brindar a un hacker una escalada de privilegios; recomendamos a todos los usuarios de nuestras herramientas de seguridad migrar a Lenovo Vantage o Lenovo Diagnostics, que continúan recibiendo soporte”, menciona el comunicado.

Por desgracia no todo son buenas noticias. Los especialistas en análisis de vulnerabilidades afirman que, después de recibir el reporte sobre la vulnerabilidad, Lenovo modificó la fecha en la que dejó de lanzar soporte para Solution Center para que pareciera que esto sucedió antes del lanzamiento de la última versión del sistema, por lo que los expertos temen que algunos usuarios continúen expuestos a la explotación.

Al respecto, Lenovo comentó: “Es muy común que algunos clientes olviden hacer la transición a otras soluciones, incluso hay quien decide no migrar a los nuevos productos. En estos casos, seguimos lanzando actualizaciones para las herramientas que han alcanzado el final de su soporte, lo que garantiza que los usuarios aún gocen de protección y soporte, al menos en una escala muy reducida”.

Mientras esta polémica se resuelve, especialistas en análisis de vulnerabilidades del Instituto Internacional de Seguridad Cibernética (IICS) recomiendan a los usuarios de equipos Lenovo lanzados entre 2011 y 2018 desinstalar Solution Center tan pronto como sea posible. Un manual estándar para completar este proceso está disponible en la página web de la compañía.

NEW HACKING TECHNIQUE TO EXPLOIT ANTIVIRUS AND EXTRACT DATA FROM SERVERS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/08/27/new-hacking-technique-to-exploit-antivirus-and-extract-data-from-servers/

TokyoWesterns’ team of web application security experts just unveiled a new attack method that, if exploited, would allow the extraction of sensitive information from any server protected with Windows Defender.

This attack method, dubbed “Oracle AV”, was disclosed during a recent cybersecurity event and, according to its developers, is a specialized server-side request forgery technique that leverages security mechanisms included in Windows Defender by default. Windows Defender is the antivirus security tool pre-installed on Microsoft systems.

These kinds of attacks (commonly known as SSRF attacks) rely on sending specially designed request packages to trick servers into responding with sensitive information, otherwise inaccessible for threat actors, as assured by web application security specialists.

Hackers usually use SSRF attacks to access certain resources, such as sensitive files and other resources that can only be accessed through a local network of the target server. The method developed by the researchers shows an attack against a web application running on a Windows Defender-protected server.

The target application contained some publicly available URLs (any user could access them), plus a URL accessible only to administrators using the local address “localhost” (on the same server); according to the experts, this URL contained the target’s confidential information.

Subsequently, web application security experts created a specially crafted JavaScript snippet to embed it in the query string of one of the publicly available URLs. This causes some protection features in Windows Defender to scan the snippet for malicious commands. This analysis affects responses from the server to the client, so a hacker could have Windows Defender filter sensitive information stored in the target web application by manipulating its script carefully.

In addition, this vulnerability could also be classified as an exploit of the XS-Search category. In other words, this flaw causes antivirus software to lose a secret value by storing a file that contains attacker-controlled value and sensitive information.

According to web application security specialists from the International Cyber Security Institute (IICS) Windows Defender would start unintentionally filtering multiple details about the attacked system of attackers. When asked about this flaw, one of the team members who conducted this research ensured that this attack method could be functional in other endpoint protection solutions, highlighting this scenario would require that the attacked antivirus have a component to analyze JavaScript code, just like Windows Defender.

Moreover, when questioned about the harmful potential of Oracle AV attack in other scenarios or against other targets, the specialist mentioned that the investigation is not yet completed, so new ways to exploit these flaws could appear shortly, although it does mention a potential scenario: “This attack may also work against a browser’s cache, so Oracle AV would affect servers and users,” warns the expert.

TRY THE TEXT GENERATOR BY OPENAI TO WRITE FAKE NEWS OR ABUSIVE SPAM ON SOCIAL MEDIA

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/08/27/try-the-text-generator-by-openai-to-write-fake-news-or-abusive-spam-on-social-media/

An information security research team has developed an artificial intelligence system capable of creating short stories, newspaper articles or poetry from a few words written by any individual; many experts have already analyzed it and consider this tool to write texts in a “human-like” way.

This text generator software, developed by the firm OpenAI, was released some time ago, although it was then considered a tool too powerful to be used massively due to its possible uses for malicious purposes. Now, with the new updates, it is possible to use this tool to create hundreds of fake news sites and massive spam on social media.

Some information security experts members of different cybersecurity firms and institutions decided to try this tool. The new version, known as GPT-2, is a trained software that integrates a data set of more than eight million websites and is able to adapt to any style of text, it is sufficient for the user to enter the interface a few words to get a full text. “From a few words, this tool is capable of completing poems, journalistic texts or editorial notes,” the experts said.

After releasing the first version, and in the face of possible malicious uses of the tool, OpenAI mentioned: “We are concerned about the possible malicious application of this technology, so we will not launch the trained model. The currently available version is a much smaller model, released for research purposes”.

A couple of weeks ago, the firm decided to expand the testing version, expanding the database to train the software. After analyzing this extended version, information security experts considered that the tool works well enough to use it to generate consistent, well-written text from artificial intelligence.

Although it is an incredibly powerful development, many members of the cybersecurity community are unoptimistic about the uses of this tool. “I am terrified to think that GPT-2 is that kind of technology that a malicious person uses to lie, manipulate or misinform the population; this possibility makes technology the most powerful weapon,” says Tristan Greene, a cybersecurity specialist.

On the other hand, information security specialists at the International Institute of Cyber Security (IICS) believe that, should this project work as expected by the developer firm, it would be ridiculously easy to create fake content, spam and clickbait, an undesirable scenario given the scope that this kind of content can have thanks to its exposure on web pages, social media and so on, as well as exposing users to phishing or malware-infested websites.

“Fortunately, for now this tool generates readable but untrustworthy content compared to real news or writing platforms; an auto-generated text is perfectly identifiable compared to text written by a human being, especially when working with words with more than one possible application,” Greene adds.

OpenAI was founded in 2015 as a non-profit organization intended to drive the development of artificial intelligence for the benefit of the world. The famous entrepreneur Elon Musk even participated in its foundation, although he has long since stopped collaborating with this firm.

Below is an example of a text automatically generated by the tool using only four words:

NEW YORK GOVERNMENT PAID $88K USD DUE TO RANSOMWARE ATTACK DESPITE HAVING FIREWALL AND ANTIVIRUS SOLUTIONS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/08/27/new-york-government-paid-88k-usd-due-to-ransomware-attack-despite-having-firewall-and-antivirus-solutions/

Even though the complex cybersecurity solutions currently available on the market, a system, network, or computer will never be 100% protected against security threats. Cybersecurity services experts report an incident in New York City that compromised the security of a school district despite having antivirus and firewall solutions.

It is an infection of the dangerous Ryuk ransomware, which has compromised the systems of the Rockville Center School District in New York; due to the infection, the local government had to pay almost $90k USD to hackers to regain access to the files encrypted by the malware.

The incident occurred on June 25, according to a report published by the specialized platform SC Media. Although the administrators implemented the best available security measures, the ransomware operators managed to complete the infection and eventually district security services personnel were forced to close all computers on the network to prevent the spread of ransomware.

“We detected the encryption process at a relatively early stage, so our insurance company was able to arrange payment of less than what was initially intended by the attackers, so it only corresponds to the New York government a $10K USD payment of deductible,” school district officials said. SC Media’s report holds that the initial ransom amount was over $170k USD.

On their decision to pay the ransom, the authorities stated, “We exhausted all our efforts trying to regain access to the information on our own. However, after analyzing the consequences that the permanent loss of this data could generate, we decided to pay the ransom to keep up the district’s operations.”

According to cybersecurity services experts, the Rockville Center School District is not the only one that has been the victim of cyberattacks in recent times. Several reports indicate that a series of malicious campaigns have been deployed for at least the past six months against the entire New York Department of Education, which has sent safety warnings to all school districts in the state, trying to prevent future security incidents.

While specialists strongly recommend not paying the ransoms demanded by hackers in these cases, it is increasingly common for affected companies to try to negotiate with the attackers; even some cybersecurity insurance policies have been updated, including coverage against ransomware attacks.

International Institute of Cyber Security (IICS) cybersecurity services specialists have reported similar incidents recently. Among the most prominent cases are ransomware infections in multiple cities and counties in the state of Florida and at least two school districts in northern Louisiana. In these cases, the affected organizations have also decided to yield to the demands of the threat actors and pay the ransom to recover their information. It is necessary to remember that this is not the most advisable, as there is no guarantee that the attackers will comply with their part of the deal and restore the compromised accesses once the required money is given to them.

UNINSTALL LENOVO SOLUTION CENTER TO KEEP YOUR DATA AWAY FROM HACKERS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/08/27/uninstall-lenovo-solution-center-to-keep-your-data-away-from-hackers/

If you are a user of a Lenovo laptop you may need to uninstall the Lenovo Solution Center tool, as a team of vulnerabiliy testing experts has revealed the existence of a critical vulnerability in this pre-installed software that, if exploited, could grant a threat actor system administrator privileges.

Experts at Pen Test Partners mention that this is a discretionary access control list (DACL) overwrite vulnerability; “Any user with low privileges could access sensitive files by exploiting a process that requires high privileges,” specialists say. In other words, it’s a classic privilege escalation vulnerability, widely used by hackers to gain access to resources on a system that only administrators can legitimately access.

According to vulnerability testing experts, hackers could write a “pseudofile” that, when executed by Solution Center, can access sensitive files that are otherwise inaccessible. Subsequently the malicious code can run on the system with administrator privileges, completely compromising the system.

Solution Center is a preinstalled software on all Lenovo laptops released between 2011 and 2018, so millions of devices are potentially exposed to the exploitation of this flaw. This tool was designed to monitor the security status of these computers, so it is a bit ironic that it has become such an important attack vector.

After the flaws were revealed, the company released a statement alerting users to the risk, inviting them to uninstall Solution Center, which by the way has already stopped receiving updates from Lenovo. “A critical vulnerability in Lenovo Solution Center that could give a hacker an escalation of privilege has been publicly disclosed; we recommend to all users of our security tools migrate to Lenovo Vantage or Lenovo Diagnostics, which continue receiving support,” the statement reads.

Unfortunately, not all it’s good news. Vulnerability testing specialists say that after receiving the flaw report, Lenovo modified the date it stopped releasing support for Solution Center to make it look like this happened before the release of the last version of the system, so experts fear that some users will remain exposed to exploitation.

Lenovo commented: “It’s very common for some customers to forget to transition to other solutions, even some people choose not to migrate to new products. In these cases, we continue to release updates for tools that have reached the end of their support, ensuring that users still enjoy protection and support, at least on a very small scale.”

While this controversy is resolved, vulnerability testing specialists from the International Institute of Cyber Security (IICS) recommend Lenovo computer users released between 2011 and 2018 to uninstall Solution Center as soon as possible. A standard manual to complete this process is available on the company’s website.

DESCUBREN NUEVAS VULNERABILIDADES EN PLUGINS DE WORDPRESS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/descubren-nuevas-vulnerabilidades-en-plugins-de-wordpress/

Los reportes sobre incidentes de ciberseguridad afectando a individuos y compañías no dejan de aparecer. En esta ocasión, un equipo de especialistas en servicios de ciberseguridad ha revelado la presencia de nuevas vulnerabilidades en algunos plugins para el popular sistema de gestión de contenido (CMS) WordPress.

Según los reportes, al explotar estas fallas los actores de amenazas redirigen la URL de las víctimas a sitios web infestados de malware.

Los expertos en servicios de ciberseguridad de la firma WordFence descubrieron algunos casos de explotación de estas fallas en escenarios reales. Según los reportes, los actores de amenazas explotan algunas vulnerabilidades recientemente reveladas, en combinación con errores conocidos, en los plugins de WordPress. “Las vulnerabilidades conocidas ya han sido corregidas, no obstante, las actualizaciones para algunas de estas fallas sólo están disponibles para las cuentas Premium de WordPress”, mencionaron los expertos.

Los atacantes usan solicitudes AJAX muy similares para explotar las fallas en todos los plugins de NicDark. Estas solicitudes registran una acción nopriv_AJAX accesible incluso para los visitantes sin autenticación, de modo que es posible acceder a las configuraciones de WordPress sin la aprobación de los operadores del sitio.

Después, los hackers modifican la configuración de URL del sitio web de las víctimas. Estos cambios permiten que los scripts del sitio afectado se carguen en relación con la ruta inyectada, redirigiendo la URL a un sitio malicioso. “Si el usuario intenta cargar http://www.sitiowebejemplo.com, el visitante encontrará el sitio controlado por los hackers en su lugar”, agregan los expertos en servicios de ciberseguridad.

Durante la campaña de ataque los hackers han utilizado múltiples sitios web maliciosos, entre los que se encuentran:

- gabriellalovecats.com

- gabriellalovecats.com

- tomorrowwillbehotmaybe.com

- developsincelock.com

Los principales objetivos de estos ataques son los plugins desarrollados por la firma Endreww, anteriormente conocida como NicDark, incluyendo Simple 301 Redirects, Bilk Uploader, entre otros.

Como ya se ha mencionado, WordPress implementó una regla de firewall para solucionar estas fallas, pero está disponible sólo para usuarios con cuenta Premium. En otras palabras, los usuarios de la versión gratuita del CMS siguen expuestos a cualquier variante de ataque basado en la explotación de estas fallas.

Al respecto, WordPress emitió un comunicado confirmando las declaraciones de los expertos en servicios de ciberseguridad, agregando que la actualización estará disponible para los usuarios de la versión gratuita antes del mes de septiembre. “Existen actualizaciones disponibles para la mayoría de los plugins afectados; se recomienda a los usuarios a actualizar los plugins que utilizan a las versiones más recientes”, menciona WordPress.

Acorde a expertos del Instituto Internacional de Seguridad Cibernética (IICS), las vulnerabilidades ya han sido corregidas por la compañía desarrolladora de los plugins, además, los usuarios reciben constantemente recordatorios para instalar las actualizaciones más recientes para mitigar el riesgo de explotación. Por otra parte, el equipo de WordFence menciona que su investigación aún no concluye, por lo que más fallas podrían ser reveladas en el futuro cercano.

PRIMERO HACKEO DESDE EL ESPACIO. ASTRONAUTA HACKEA LA CUENTA BANCARIA DE SU EX DESDE LA ESTACIÓN ESPACIAL

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/primero-hackeo-desde-el-espacio-astronauta-hackea-la-cuenta-bancaria-de-su-ex-desde-la-estacion-espacial/

Un hecho sin precedentes relacionado con la ciberseguridad y los viajes espaciales fue revelado este fin de semana. Acorde a especialistas en seguridad de aplicaciones web, una astronauta de la NASA ha sido acusada de acceder de manera no autorizada a la cuenta bancaria de su ex esposa mientras se encontraba en una misión de la agencia, en lo que podría tratarse de el primer cibercrimen perpetrado desde el espacio exterior.

La ex oficial de la Fuerza Aérea de E.U., Summer Worden detectó actividad anómala en los registros de su banca en línea y, tras solicitar mayores informes sobre esto accesos al personal de seguridad de aplicaciones web bancario, descubrió que el equipo usado para entrar a su cuenta bancaria estaba conectado a una red de la NASA, lo que apuntaba a su ex pareja, la astronauta Anne McClain, que se encontraba en una misión en las instalaciones de la estación espacial.

La astronauta ya ha aceptado que accedió a la cuenta de su antigua pareja desde una computadora en la Estación Espacial Internacional; no obstante, la defensa de McClain asegura que la astronauta no cometió ilícito alguno.

Después de detectar la intrusión, Worden presentó una queja ante la Comisión Federal de Comercio de E.U. (FTC) acusando a la astronauta de fraude de identidad, mencionaron los expertos en seguridad de aplicaciones web; cabe mencionar que no se reportaron indicios de algún movimiento no autorizado en la cuenta bancaria de Worden. La pareja se encuentra separada actualmente.

Además, la familia de la víctima presentó una queja ante los oficiales de la NASA por la conducta de McClain, mencionando que la pareja se encuentra en medio de una disputa legal por la custodia del hijo de Worden, concebido por fertilización artificial antes de que la pareja se casara. La familia asegura que las acciones de la astronauta tienen la intención de orillar a Worden a ceder a sus exigencias y así obtener la custodia del infante.

Por su parte, McClain publicó un comunicado en su cuenta de Twitter defendiéndose de estas acusaciones: “Puedo decir con seguridad que no hay una sola verdad en estas afirmaciones. Atravesamos por un proceso de separación muy difícil y lamento que este tema se haya vuelto público; agradezco las muestras de apoyo que he recibido y me reservo mis comentarios hasta que termine la investigación”.

La defensa de McClain, encabezada por el abogado Rusty Hardin, menciona ante los medios la misma versión de la astronauta, afirmando que no hizo nada indebido y ofreciendo total cooperación con las autoridades durante la investigación.

Acorde a especialistas en seguridad de aplicaciones web del Instituto Internacional de Seguridad Cibernética, el fraude de identidad es uno de los crímenes cibernéticos más comunes en la actualidad. Normalmente, los actores de amenazas que realizan estos fraudes recurren al uso de campañas de phishing para obtener algunos datos confidenciales de las víctimas, aunque cabe aclarar que en ocasiones las personas abusan de la confianza de amigos, familiares o gente cercana para acceder indebidamente a cuentas de correo, perfiles de redes sociales o incluso cuentas bancarias, como parece ser en este caso.

LA COMPAÑÍA DE HOSTING WEB MÁS INSEGURA; 14 MILLONES DE CUENTAS DE HOSTINGER HACKEADAS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/la-compania-de-hosting-web-mas-insegura-14-millones-de-cuentas-de-hostinger-hackeadas/

Debido a la detección de un acceso no autorizado a la base de datos que almacena la información de sus clientes, y como medida de prevención de futuros ciberataques, la compañía de hosting web Hostinger forzó un restablecimiento masivo de las contraseñas de al menos 14 millones de usuarios, reportan expertos en forense digital.

A través de un comunicado, la compañía con sede en Lituania mencionó: “Un tercero sin autorización obtuvo acceso a la API de nuestros sistemas internos, lo que a la postre le concedió acceso a las contraseñas cifradas de nuestros usuarios, entre otros datos relacionados con el pago de servicios”. La compañía fue fundada en 2004 y cuenta con casi 30 millones de usuarios en más de 170 países.

Este incidente de seguridad habría ocurrido hace un par de semanas, aunque la compañía fue notificada hasta el 23 de agosto por un grupo de expertos en forense digital. Según se ha informado, los actores de amenaza habrían usado un token de autorización en el servidor para acceder a los sistemas de la compañía sin necesidad de utilizar credenciales de acceso; posteriormente, los hackers realizaron un ataque de escalada de privilegios para obtener un mayor acceso a los sistemas de Hostinger.

Este ataque concedió a los actores de amenaza control total de un servidor API, presuntamente usado para consultar algunos detalles acerca de las cuentas de los clientes, como nombres, direcciones email, teléfonos, contraseñas cifradas y dirección IP de Hostinger. La compañía asegura que los datos financieros y la información sobre los dominios web de sus clientes no se ha visto afectada durante este incidente.

Los portavoces de la compañía aseguran que sus sistemas no almacenan detalles de las tarjetas de pago de sus clientes, pues esto es responsabilidad de un proveedor externo que cuenta con “las mejores certificaciones de seguridad”; Hostinger se abstuvo de revelar el nombre de estos proveedores. En un posterior informe de forense digital, la compañía mencionó que este acceso fue suprimido, la API fue asegurada y se están monitoreando los sistemas relacionados.

Sobre el acceso comprometido, los especialistas mencionan que un servidor podría generar un token de autorización con firma digital para verificar su autenticidad para acceder a un servidor como administrador. Por su parte, la compañía afirma que su investigación interna sigue en proceso: “estamos implementando nuevos protocolos de seguridad y estableciendo controles más estrictos para el acceso a nuestras redes y servidores”. Además, Balys Kriksciunas, CEO de Hostinger, menciona que aún se desconoce el número exacto de clientes afectados “debido a las características de esta brecha de seguridad”. La compañía ya ha notificado a la mayoría de clientes afectados vía email, además ha publicado constantes actualizaciones sobre el incidente a través de su página web y perfiles en redes sociales.

Especialistas en forense digital del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que existe el riesgo que la información comprometida pudiese ser utilizada en campañas de phishing, por lo que recomiendan a los usuarios potencialmente afectados mantenerse alertas sobre el envío de emails maliciosos, además de establecer controles más estrictos para el control de sus sitios web alojados en Hostinger, como autenticación multi factor, entre otros.

GRUPOS DE TELEGRAM REVELAN SUS NÚMEROS DE TELÉFONO. TODOS LOS HACKTIVISTAS TENGAN CUIDADO CUANDO ORGANICEN UNA PROTESTA MASIVA

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/grupos-de-telegram-revelan-sus-numeros-de-telefono-todos-los-hacktivistas-tengan-cuidado-cuando-organicen-una-protesta-masiva/

Muchos activistas, investigadores, e incluso algunas personas malintencionadas ven en Telegram como una opción para establecer canales de comunicación mucho más seguros que otras opciones en el mercado de la mensajería instantánea como WhatsApp o Facebook Messenger. Acorde a especialistas en seguridad informática, incluso algunos movimientos sociales, como la lucha por la democracia en Hong Kong, han recibido un impulso particular a través de esta plataforma.

Por desgracia, no todo son buenas noticias, pues recientemente se ha descubierto una falla técnica en la plataforma que podría exponer los números telefónicos de los participantes de grupos de Telegram; en el caso de las protestas en Hong Kong, esta falla podría ser aprovechada por las autoridades chinas para anticiparse a la organización de las manifestaciones e identificar a los líderes del movimiento.

Los grupos de Telegram usados para difundir los movimientos de esta lucha social son públicos, por lo que este no es precisamente un problema de acceso indebido a un chat de Telegram, no obstante es un problema de seguridad informática serio, pues aunque esta es una plataforma de mensajería más segura que el resto, las autoridades podrían lograr comprometer la integridad de los activistas gracias a la información filtrada, vulnerando el mecanismo de cifrado de Telegram.

Chu Ka-Cheong, un experto en TI radicado en Hong Kong, reveló el incidente a través de su cuenta de Twitter: “Necesitamos algo de ayuda de Telegram. Hemos podido confirmar la presencia de una seria vulnerabilidad que filtra los números de teléfono de los participantes de algunos grupos públicos, sin importar las configuraciones de seguridad de cada usuario”, menciona el experto, quien también destaca la importancia de esta plataforma en las manifestaciones de Hong Kong.

Es importante mencionar que, acorde a algunos especialistas en seguridad informática, la vulnerabilidad es ampliamente conocida y muy fácil de explotar. “Este es un escenario de riesgo para los activistas que usan Telegram, podría comprometer algunas acciones clave”, afirma el experto.

La falla fue publicada en algunos foros de hacking populares en Hong Kong y, según se ha mencionado, explota los grupos de acceso público en los que los usuarios han decidido mantener su número de teléfono privado. Para explotarla, se pueden agregar miles de números de teléfono a un dispositivo que después deberá ser sincronizado con Telegram para buscar coincidencias entre los números almacenados y los números privados en los grupos públicos; “de hecho cualquier compañía de teléfono puede explotar esta falla”, agrega Chu Ka-Cheong.

A pesar de ser considerado más seguro que otros servicios de mensajería instantánea, Telegram sufre la misma debilidad de seguridad crítica que sus contrapartes, recurre al uso del número de teléfono como identificador de usuario, aunque los especialistas en seguridad informática afirman que esta falla en específico no había sido identificada sino hasta hace unos cuantos días. Por ahora, la única forma de protegerse de la explotación de esta falla es modificando la configuración de la cuenta de Instagram a “modo anónimo”, aunque esto complica el uso de la plataforma como medio de difusión masivo.

Acorde a especialistas del Instituto Internacional de Seguridad Cibernética (IICS) este error no puede ser considerado un backdoor, pues su presencia es completamente accidental. Por otra parte, esta falla ha generado nuevas opiniones y debates sobre la seguridad de los servicios de mensajería instantánea y la capacidad de las autoridades para intervenir en estas plataformas, ya sea de modo puramente incidental, explotando vulnerabilidades conocidas o, en el peor de los casos, obligando a los desarrolladores de estas plataformas a instalar backdoors para poder acceder a información confidencial.

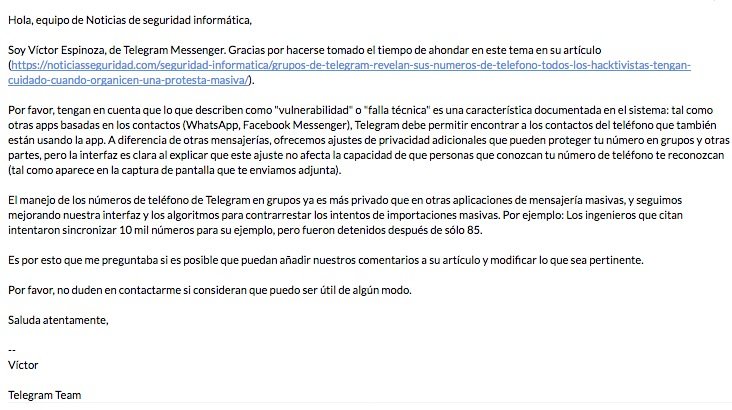

ACTUALIZACIÓN: El equipo de Telegram ha contactado a este medio para señalar que la falla explotada es en realidad una característica propia de Telegram y otros servicios de mensajería que usan el número telefónico de los usuarios como identificador.

MULTIPLE AUSTRALIAN BANKS HACKED; THOUSANDS OF CUSTOMERS’ INFORMATION LEAKED

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/08/26/multiple-australian-banks-hacked-thousands-of-customers-information-leaked/

According to IT security audit experts, a serious security incident has compromised the personal banking information of thousands of Australia citizens, as their accounts have been hacked by unidentified threat actors. Due to this incident, tens of thousands of phone numbers, full names and account details linked to the PayID electronic payment system have been exposed online.

According to reports, the PayID service allows users to register their phone number and search for their accounts, which are linked to this system, so users won’t have to memorize their account numbers or any other data. In addition, PayID is used by all of the big four Australian and New Zealand banking institutions (Commonwealth Bank, National Australia Bank, Australia and New Zealand Banking Group and Westpac Group), which means that those clients could have been affected by the incident.

As per the IT security audit reports, using lots of fake accounts, fraudsters managed to generate a series of random numbers. Further, those random numbers were matched with real phone numbers registered in PayID mobile app, thus revealing customers’ personal details.

Unfortunately, this isn’t the only recent cybersecurity incident affecting Australian financial institutions. Last June, reports on cyberattacks against Westpac emerged among the cybersecurity community. That breach affected nearly 100k Westpac costumers, whose information was shared with seven malicious accounts, as reported by the Australian authorities.

During the investigation, Westpac spokespersons stated: “Our customers’ privacy and data is extremely serious at Westpac Group. We keep monitoring our IT systems in order to prevent any further IT security audit incident or intrusion. Since the entire big four Australian banks feature the use of PayID, other banks’ confidential information could be vulnerable too”.

Now, Westpac spokespersons assure that the bank was notified on the security breach when another bank’s customers reported several affectations. The breach was likely reported by some minor Australian banking institution. “Westpac was notified about another incident resulting in the PayID account data leaking which affected several users of another financial institutions as well as Westpac costumers, which have being already notified”, spokespersons said.

It is worth noting than no customers from Bank of Melbourne, BankSA and St. George, which are other relevant Australian banks, were affected during this incident.

As a security measure, IT security audit experts from the International Institute of Cyber Security (IICS) recommend potentially affected costumers to remain aware on any email or text message than could be sent for malicious purposes. “Threat actors could perform several phishingattempts using your personal data; please ignore any suspicious message or personal information request. None of the affecter banking institutions will ask for personal data via SMS, email or phone call”, the experts noted.

THE FIRST HACKING FROM SPACE; AN ASTRONAUT HACKS HER EX’S BANK ACCOUNT FROM SPACE STATION

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/08/26/the-first-hacking-from-space-an-astronaut-hacks-her-exs-bank-account-from-space-station/

An unprecedented event related to cybersecurity and space missions was revealed this weekend. According to web application security specialists, a National Space Agency (NASA) astronaut has been accused of unauthorized access to his ex-wife’s bank account while on an agency mission, in what could be the first cybercrime perpetrated from the space.

Former US Air Force officer Summer Worden detected anomalous activity in her online banking logins and, after requesting further reports on this access to the bank’s web application security team, discovered that the equipment used to enter her bank account was connected to a NASA network, pointing to its former couple, the US astronaut Anne McClain, who was on a mission at the space station facilities.

The astronaut has already accepted that she accessed her former partner’s banking account from a computer on the International Space Station; however, McClain’s defense claims that the astronaut did not commit any felony.

After detecting the intrusion, Worden filed a complaint with the US Federal Trade Commission (FTC) accusing the astronaut of identity fraud, web application security experts mentioned; it is worth mentioning that no evidence of any unauthorized movement or transaction in Worden’s bank account was reported. The couple is currently divorced.

In addition, the victim’s family filed a complaint with NASA officials about McClain’s behavior, mentioning that the couple is in the midst of a legal dispute over custody of Worden’s son, conceived by artificial fertilization before the couple got married. The family claims that the astronaut’s actions are intended to force Worden give into his demands and thus obtain custody of the 6-year-old children.

On the other hand, McClain posted a statement on his Twitter account defending against these accusations: “I can surely say that there is not a single truth in these claims. We are going through a very difficult divorce process and I regret that this issue has become public; I appreciate the show of support I have received and I reserve any comments until the investigation is over”, she added.

McClain’s defense, led by lawyer Rusty Hardin, mentions the same version of the astronaut to the media, claiming that she did nothing improper and offering full cooperation with the authorities during the investigation.

According to web application security specialists at the International Institute of Cyber Security, identity fraud is one of the most common cyber crimes nowadays. Threat actors who perform these frauds typically rely to the use of phishing campaigns to obtain some victims’ confidential data, although it should be spotted that people sometimes abuse the trust of friends, family or close ones to improperly access email accounts, social media profiles or even bank accounts, as seems to be the case here.

THE MOST INSECURE WEB HOSTING COMPANY; 14 MILLION HOSTINGER ACCOUNTS WERE HACKED

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/08/26/the-most-insecure-web-hosting-company-14-million-hostinger-accounts-were-hacked/

Due to the detection of an unauthorized access to the database that stores its customers’ information, and as a measure of preventing future cyberattacks, the web hosting company Hostinger forced a massive password reset of an important part of its 14 million users, digital forensics experts report.

Through a statement, the Lithuania-based company mentioned: “An unauthorized third party gained access to the API of our internal systems, which ultimately granted it access to our users’ encrypted passwords, among other data related to service payment”. The company was founded in 2004 and has nearly 30 million users in more than 170 countries.

This security incident was detected a couple of weeks ago, although the company was notified until August 23 by a group of digital forensics experts. Threat actors reportedly would have used an authorization token on the server to access the company’s systems without using access credentials; the hackers subsequently performed a privilege escalation attack to gain greater access to Hostinger systems.

This attack gave the threat actors full control of an API server, allegedly used to query some details about customer accounts, such as names, email addresses, phones, encrypted passwords, and Hostinger IP addresses. The company asserts that financial data and information about its customers’ web domains has not been affected during this incident.

The company’s spokespersons claim that their systems do not store details of their customers’ payment cards, as the responsibility of managing these details was granted to third-party vendors which have “the best security and service certifications”; however, Hostinger refrained from disclosing the names of these providers. In a subsequent digital forensics report, the company mentioned that this access was suppressed, the API was secured and related systems are being constantly monitored by its IT team.

As for the compromised access, specialists mention that a server might generate a digitally signed authorization token to verify its authenticity to access a server with admin privileges. On the other hand, the company states that its internal investigation is still in progress: “We are implementing new security protocols and establishing stricter controls for access to our networks and servers”. In addition, Balys Kriksciunas, CEO of Hostinger, mentions that the exact number of customers affected “due to the characteristics of this security breach” is still unknown. The company has already notified most affected customers via email, and has also published constant updates about the incident through its website and social media profiles.

International Institute of Cyber Security (IICS) digital forensics specialists mention that there is a risk that compromised information could be used in spear phishing campaigns, so they recommend potentially affected users stay alert about sending malicious emails, as well as establish tighter controls for controlling their Hostinger websites, such as multi-factor authentication, or any other security option.a

TELEGRAM GROUPS REVEAL YOUR PHONE NUMBER. ALL HACKTIVISTS MUST BE CAREFUL WHEN ORGANIZE A MASS PROTEST

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/08/26/telegram-groups-reveal-your-phone-number-all-hacktivists-must-be-careful-when-organize-a-mass-protest/

Many activists, researchers, and even some malicious users see Telegram as an option to establish much more secure communication channels than other options available in the instant messaging market like WhatsApp or Facebook Messenger. According to information securityspecialists, even some social movements, such as the struggle for democracy in Hong Kong, have received a particular boost through this platform.

Unfortunately, not everything is good news, as a technical flaw has recently been discovered on the platform that could expose the phone numbers of Telegram public group participants; in the case of protests in Hong Kong, this flaw could be exploited by Chinese authorities to anticipate the organization of massive demonstrations and identify the movement’s leaders.

The Telegram groups used to spread the movements of this social struggle are public, so this is not exactly a problem of improper access to a Telegram chat, it is nevertheless a serious information security problem, although this is a more secure messaging platform than the rest, the authorities could be able to compromise the integrity of the activists thanks to the leaked information, violating Telegram’s encryption mechanism.

Chu Ka-Cheong, IT expert based in Hong Kong, revealed the incident via his Twitter account: “We need some help from Telegram. We have been able to confirm the presence of a serious vulnerability that leaks the phone numbers of participants from some public groups, regardless of the security settings of each user,” he says, who also highlights the importance of this platform in the Hong Kong demonstrations.

It is important to mention that, according to some information security specialists, the vulnerability is widely known and very easy to exploit. “This is a risky scenario for activists using Telegram, it could compromise some key actions,” he says.

The flaw was posted on some popular hacking forums in Hong Kong and, as mentioned, exploits public access groups where users have decided to keep their phone number private. To exploit it, thousands of phone numbers can be added to a device that must then be synchronized with Telegram to find matches between stored numbers and private numbers in public groups; “In fact any phone company can exploit this flaw,” adds Chu Ka-Cheong.

Despite being considered more secure than other instant messaging services, Telegram suffers from the same critical security weakness as its counterparts, it resorts to using the phone number as a user ID, although information security specialists claim that this specific flaw had not been identified until a few days ago. For now, the only way to protect you from exploiting this flaw is by modifying your Telegram account settings to “anonymous mode”, although this complicates the use of the platform as a massive information spreading medium.

According to specialists from the International Institute of Cyber Security (IICS) this error cannot be considered a backdoor, as its presence is completely accidental. On the other hand, this flaw has generated new opinions and debates about the security of instant messaging services and the ability of the authorities to intervene in these platforms, either in a purely incidental way, by exploiting vulnerabilities or, in the worst case, forcing the developers of these platforms to install backdoors in order to access confidential information.

ISRAEL ABRE MERCADO DE ARMAS CIBERNÉTICAS. CUALQUIER PERSONA CON $$$ PUEDE COMPRAR ARMAS CIBERNÉTICAS FÁCILMENTE

CONTENIDO ORIGINAL: https://noticiasseguridad.com/tecnologia/israel-abre-mercado-de-armas-ciberneticas-cualquier-persona-con-puede-comprar-armas-ciberneticas-facilmente/

La ciberguerra podría dejar de ser un terreno explorado sólo por estados nacionales. Acorde a especialistas en auditorías de sistemas, el gobierno de Israel ha decidido ser más flexible respecto a la exportación de armas cibernéticas de gran capacidad, sin importar las consecuencias que esta decisión genere entre sus aliados y opositores.

Esto deriva de un cambio en las reglas del Ministerio de Defensa, por lo que a partir de ahora cualquier empresa podrá obtener una licencia para la comercialización de algunas herramientas informáticas sofisticadas en algunos países.

Israel es una de las naciones más importantes en el campo de la exportación de armamento y software de defensa, que vende a múltiples estados nación aliados. No obstante, los expertos en auditorías de sistemas mencionan que la política para la venta de estos desarrollos cambiará el paradigma de la ciberguerra.

En principio, los cambios en la industria permitirían agilizar los procesos de aprobación para la venta de armas cibernéticas, como spyware o malware de disrupción, entre otras herramientas. El Ministerio de Defensa de Israel dijo que el cambio de reglas “se hizo para facilitar un servicio efectivo a las industrias israelíes mientras se mantienen y protegen los estándares internacionales de control y supervisión de exportaciones”.

El ministerio también menciona que se otorgó una exención de licencia de comercialización solo bajo “ciertas condiciones relacionadas con la autorización de seguridad del producto y la evaluación del país hacia el cual se comercializará el producto” y que las compañías aún debían contar con una licencia de exportación. El gobierno y las compañías israelíes se negaron a comentar qué estados se encuentran entre los interesados en estas herramientas.

Además, el Ministerio de Economía de Israel, principal responsable de promover el crecimiento económico y las exportaciones, está creando una división para manejar las exportaciones de desarrollos cibernéticos útiles para las operaciones de ciberguerra.

Especialistas en auditorías de sistemas mencionan que el avanzado desarrollo que ha mostrado el campo de la ciberguerra ha sido impulsado principalmente por los intereses de países como Estados Unidos, Rusia, China y por supuesto, Israel. La diferencia con la decisión del Ministerio de Defensa de Israel es que el mercado ahora podría expandirse a instituciones privadas o, en el peor de los casos, a grupos de hackers maliciosos, volviendo la ciberguerra un escenario al que prácticamente cualquier persona estaría expuesta.

Cabe mencionar que algunas compañías israelíes, como NSO Group, Verint y Elbit Systems son líderes mundiales en el mercado de las herramientas de ciberguerra. Los principales desarrollos de estas compañías son los llamados spywares, que se aprovechan de las vulnerabilidades en dispositivos móviles para espiar llamadas, mensajes de texto y otros datos.

Como era de esperarse, algunas organizaciones civiles de defensa de la privacidad consideran que el gobierno de Israel comete un grave error eliminando las restricciones en la venta de armas cibernéticas. Amnistía Internacional, por ejemplo, afirma que la eliminación de medidas estrictas para la venta de estas herramientas “es un abuso en contra de los derechos humanos de millones de personas en todo el mundo”, mencionan especialistas en auditorías de sistemas del Instituto Internacional de Seguridad Cibernética (IICS).

APAGUE SU BLUETOOTH. EXPERTOS DESCUBREN NUEVA VULNERABILIDAD BLUETOOTH KNOB

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/apague-su-bluetooth-expertos-descubren-nueva-vulnerabilidad-bluetooth-knob/

Un grupo de investigadores de análisis de vulnerabilidades ha revelado un nuevo método para romper el protocolo de negociación de claves de cifrado de Bluetooth; el ataque, bautizado como ‘Key Negotiation of Bluetooth’ (KNOB) es posible en cualquier dispositivo que admita el protocolo Bluetooth y ha exigido una pronta respuesta de los equipos de seguridad de Google para su corrección.

Los investigadores Kasper Rasmussen y Daniele Antonioli, de la Universidad de Oxford, fueron los encargados de revelar esta vulnerabilidad durante un reciente evento de ciberseguridad en California, EU.

Acorde a los expertos en análisis de vulnerabilidades, el ataque consiste en uso de fuerza bruta para explotar una debilidad en el firmware de un chip Bluetooth, lo que permite a los hackers desplegar un Man-in-The-Middle (MiTM) mediante la inyección de paquetes especialmente diseñados. Gracias a esto, los actores de amenazas podrían obtener acceso a otras partes del sistema comprometido para extraer información confidencial. Los expertos probaron este método de ataque en 17 chips Bluetooth integrados en dispositivos Apple, Broadcom, Intel y Qualcomm, además afirman que el ataque fue exitoso en cada modelo analizado.

No se requiere conocer las claves de cifrado del emparejamiento para completar el ataque, mencionan los especialistas, pues éste funciona haciendo que los usuarios confíen en una clave de cifrado de sólo 1 byte de entropía, lo que la hace muy poco segura y susceptible a sufrir ataques de fuerza bruta. Cabe mencionar que la mayoría de las conexiones Bluetooth usan claves más largas, pero el protocolo no verifica los posibles cambios en la entropía de las claves.

La negociación para determinar la entropía se realiza mediante el protocolo conocido como Link Manager Protocol (LMP); durante la negociación, el primer dispositivo sugiere longitud de clave para el cifrado, mientras que al segundo corresponde aceptar la clave propuesta. En caso de que un atacante encontrara la forma de interceptar el proceso de negociación para alterar la longitud de la clave sugerida, ambos dispositivos usarán la longitud de clave más corta. Posteriormente, usando un ataque de fuerza bruta se podrán descifrar fácilmente las claves de cifrado, acceder al intercambio de información e incluso inyectar mensajes cifrados válidos en tiempo real.

Los expertos en análisis de vulnerabilidades mencionan que un ataque de estas características requiere el uso de dispositivos especiales, como analizadores de protocolo Bluetooth, así como un script de fuerza bruta eficiente. Aunque la complejidad de este ataque es considerable, los expertos mencionan que es completamente funcional en la práctica. Por si no fuera suficiente riesgo, incluso es posible realizar un ataque de firmware contra sólo una de las víctimas, utilizando backdoors o chips no autorizados por los fabricantes.

Los investigadores informaron sobre estas vulnerabilidades a organizaciones encargadas de fortalecer la seguridad de este protocolo de conexión, como el Bluetooth Special Interest Group (SIG) antes de revelar su investigación al público. Acorde a especialistas en análisis de vulnerabilidades del Instituto Internacional de Seguridad Cibernética (IICS) los fabricantes de dispositivos con Bluetooth integrado lanzarán sus actualizaciones de seguridad para corregir estas fallas a la brevedad.

ESCUELAS DE IDAHO BAJO ATAQUE DE RANSOMWARE. ¿EL RANSOMWARE HARÁ QUE AMÉRICA SEA GRANDE OTRA VEZ?

CONTENIDO ORIGINAL: https://noticiasseguridad.com/malware-virus/escuelas-de-idaho-bajo-ataque-de-ransomware-el-ransomware-hara-que-america-sea-grande-otra-vez/

Los ataques de ransomware no dejan de aparecer en instituciones públicas y grandes compañías con sede en E.U., pues nuevos reportes surgen cada semana, lo que ha encendido las alarmas entre los miembros de la comunidad de la ciberseguridad. El incidente más reciente se reporta en el distrito escolar de Nampa, Idaho, cuyos funcionarios han revelado un serio ciberataque que logró interrumpir las funciones de toda la red del distrito escolar el pasado miércoles por la mañana, mencionan expertos en seguridad informática.

Kathleen Tuck, portavoz del distrito escolar, mencionó que el ataque se originó con un correo electrónico malicioso, aunque no especificó quién abrió dicho mensaje. Como medida de seguridad, el distrito de Nampa cerró sus redes y cortó de forma temporal el acceso a Internet en todas las escuelas. “Los profesores ya han sido informados, todas las escuelas seguirán sin Internet al menos hasta la próxima semana; además, la recuperación total tomará algo más de tiempo”, mencionó Tuck.

Aunque las clases no serán interrumpidas durante este proceso, los profesores y el personal administrativo de las escuelas de Nampa deberán recurrir al uso de lápiz y papel para seguir con sus actividades. “Hemos estado trabajando bastante bien sin tecnología”, mencionó uno de los profesores de la ciudad.

Los expertos en seguridad informática del gobierno de la ciudad afirman que toda la información resguardada por el distrito escolar se encuentra asegurada y pronto será restablecido el acceso para el personal escolar. Además, afirman que no todos los equipos de cómputo fueron comprometidos durante el incidente.

Las autoridades locales se encuentran colaborando con su agencia de seguros y con el Programa de Administración de Riesgos de Idaho para la investigación del incidente, además se contrataron los servicios de una firma de seguridad independiente. Según se ha reportado, el gobierno de la ciudad cuenta con una póliza de seguros contra incidentes de ciberseguridad, por lo que se espera que la compañía aseguradora cubra la mayor parte de los gastos provocados por este ciberataque.

Los ataques de ransomware reportados por los expertos en seguridad informática sólo habían sido detectados en algunos sistemas de administración en gobiernos locales, no obstante, hace poco los perpetradores de estos incidentes comenzaron a mostrar especial interés en comprometer las operaciones en las escuelas de algunas pequeñas ciudades.

Uno de los primeros casos ocurrió en Alabama, donde las autoridades reportaron un incidente de seguridad que comprometió los sistemas de un número no determinado de escuelas en el distrito escolar de Middletown.

Michael Conner, superintendente del distrito, mencionó que se trataba de una infección de ransomware, agregando que las autoridades no planeaban pagar ningún rescate. “Estamos colaborando con especialistas para determinar cómo ingresaron los hackers en nuestros sistemas, también implementaremos un proceso de recuperación a la brevedad”. A la fecha, dos de los seis sistemas informáticos de Middletown siguen operando con múltiples limitaciones.

Tal vez el caso más serio fue el ocurrido en el estado de Louisiana, que sufrió un ciberataque que afectó los sistemas de decenas de escuelas en el estado; acorde a especialistas en seguridad informática del Instituto Internacional de Seguridad Cibernética (IICS), el gobernador del estado incluso emitió una declaratoria de emergencia en todo el territorio de Louisiana, medida con la que el gobierno local esperaba obtener los recursos necesarios para la investigación y recuperación del incidente, que paralizó los sistemas escolares de forma crítica.