Month: July 2021

HOW US DEFENSE CONTRACTORS FELL FOR THIS PRETTY AEROBICS INSTRUCTOR AND GOT THEIR EMAILS HACKED

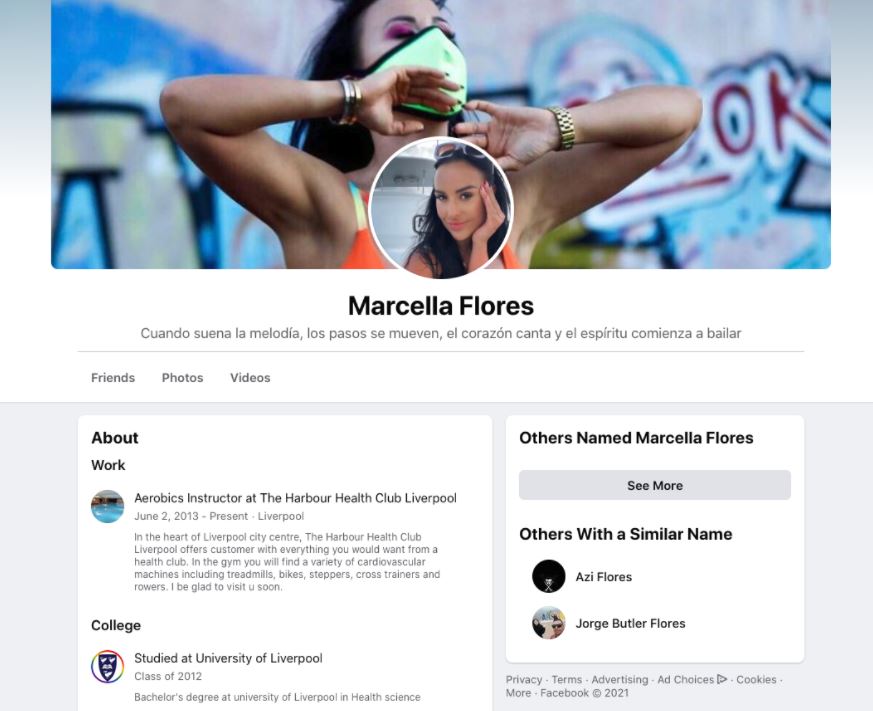

An Iran-based hacking group has spent about a year and a half operating a hacking campaign in which they pose as aerobics instructors in order to spy on and infect defense employees and contractors and aerospace agencies with malware trying to steal sensitive information.

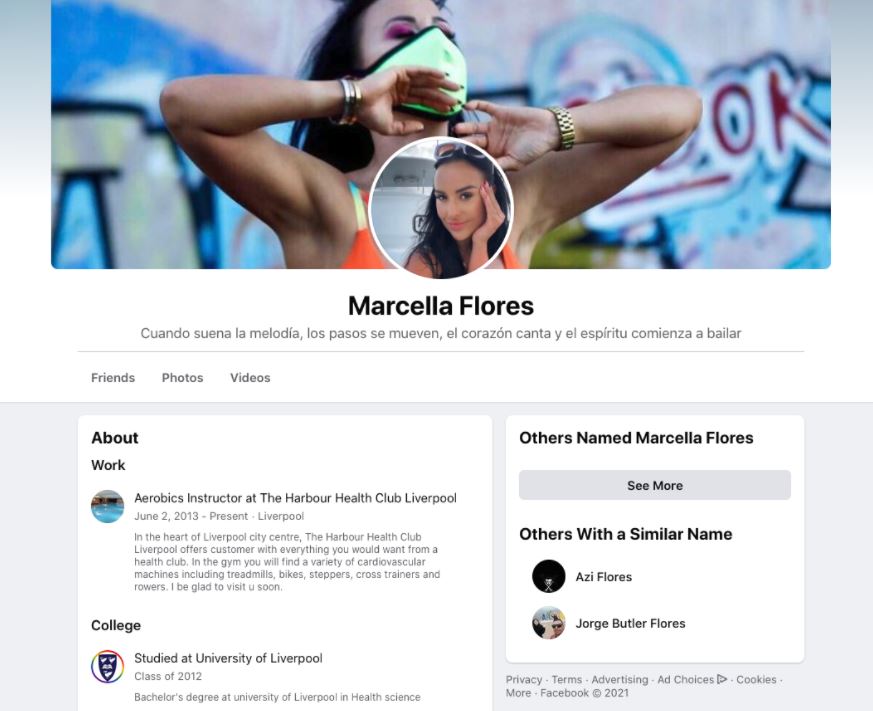

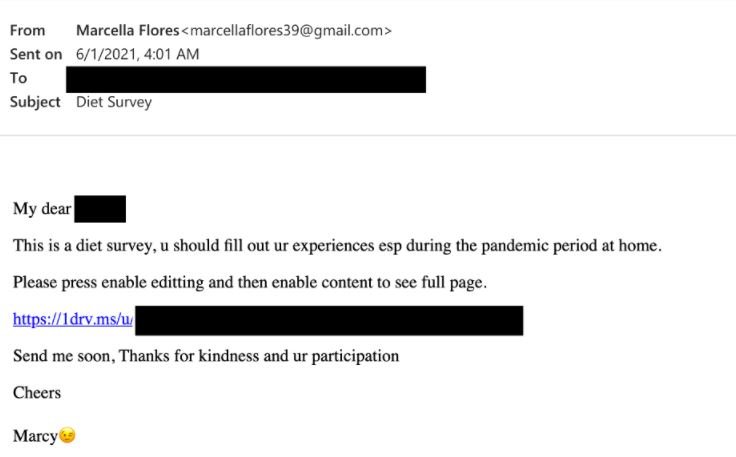

According to Proofpoint specialists, the operators of this campaign created a fake profile allegedly controlled by aerobics instructor “Marcella Flores”, using platforms such as Facebook, Instagram and email servers to deceive affected users. Attackers use these fake profiles to trick users and distribute malware with relative ease.

Experts have attributed this campaign to the hacking group identified as TA456 or Tortoiseshell, a hacking group sponsored by the government of Iran and very close to the Islamic Revolutionary Guard Corps (IRGC).

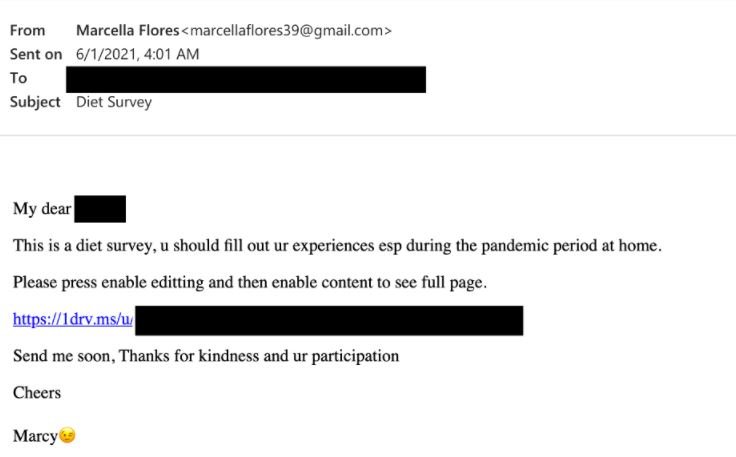

In the social media profiles created by the threat actors, Marcella Flores is announced as an expert aerobics instructor who resides in the English city of Liverpool and has a long list of supposed friends, professional contacts and clients. Hackers use Marcella Flores’ profiles to search for people of interest on these platforms, offering their supposed services as a personal trainer, requesting to respond to a feeding survey and even flirting with affected users.

After gaining the trust of affected users, attackers use a personal Gmail account to send an OneDrive link where personal documents are allegedly hosted; actually, this platform hosts a file uploaded with a new version of the Lideric malware, also known as Lempo. This malware generates persistence in Windows systems and then begins to search for and steal sensitive information such as usernames and login credentials, which are sent to a server controlled by hackers.

The compromised information would allow threat actors to gain remote access to VPN and remote management platforms, which could enable the deployment of ambitious cyber espionage campaigns and sophisticated phishing attacks. After receiving a report about it, Facebook removed Marcella Flores’ profiles on its various platforms, in addition to publishing a security alert related to this hacking campaign.

This is a clear demonstration of the sophistication with which threat actors can operate, creating a comprehensive infrastructure for the deployment of ambitious social engineering and phishing campaigns. Users should try to avoid making contact with an unknown account on social media, especially if they are employees or managers at government contracting companies.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

4 SERIOUS VULNERABILITIES IN HYPERION INFRASTRUCTURE TECHNOLOGY

Cybersecurity specialists report the detection of four critical vulnerabilities in Hyperion Infrastructure Technology, a centralized solution for financial and operational planning in enterprise environments developed by the technology firm Oracle. According to the report, successful exploitation of these flaws would allow threat actors to access sensitive information and deploy multiple attack variants.

Below are brief descriptions of the reported vulnerabilities. It also presents the identification keys of these flaws and their scores assigned according to the Common Vulnerability Scoring System (CVSS).

CVE-2019-2729: Insecure validation of input when processing serialized data within the XMLDecoder class would allow unauthenticated remote threat actors to pass specially crafted data to the affected application and execute arbitrary code.

This is a critical flaw and received a CVSS score of 9.4/10. It is important to mention that this vulnerability has already been exploited in real-world scenarios to completely compromise the affected systems.

CVE-2021-2347: Improper validation of entries within the lifecycle management component in Hyperion would allow privileged remote users to manipulate the information entered into the system.

This is a flaw of medium severity and received a CVSS score of 4.5/10.

CVE-2021-2445: Incorrect input validation within the lifecycle management component in Hyperion would allow remote users with high privileges to manipulate relevant information on the system.

The vulnerability received a CVSS score of 5/10.

CVE-2017-14735: Insufficient disinfection of user input allows remote attackers to trick the victim into opening a specially crafted link that will execute HTML code in the context of a vulnerable website.

The flaw received a score of 5.3/10 and its successful exploitation would allow threat actors to deploy cross-site scripting (XSS) attacks.

All of these flaws reside in the following versions of Hyperion Infrastructure Technology: v11.1.2.4 and v11.2.5.0.

As mentioned above, these vulnerabilities could be or have been exploited by remote threat actors over the Internet, so it is imperative that administrators of affected deployments upgrade to a secure version as soon as possible.

Security patches to address these vulnerabilities have already been issued by Oracle and are available through its official platforms. To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

HOW THESE TWO WOMEN HACKED INTO BANKS THROUGH AN ATM AND ROBBED MILLIONS

One of the features that has evolved the most in the world of cybercrime is the ability of hackers to compromise banking systems and spoil the security of ATMs to extract all the money, activity that currently can go unnoticed if it were not for the fact that the banking security teams have been forced to make great advances as well.

An example of this progress is the work of the Rajasthan Special Operations Group (SOG), which recently announced the arrest of two Ugandan and Gambian-born women accused of hacking Baroda’s bank servers using a Raspberry Pi device. Using this technique, the defendants managed to steal more than 3 million rupees, equivalent to almost $50,000 USD.

In collaboration with the cyber police, the SOG managed to arrest Laura Keith and Nan Tongo Alexander, who will be prosecuted by Indian authorities.

After arriving in Delhi from abroad, both women used the aforementioned device to compromise the computer systems at the ATMs in order to extract money, an operation they repeated in various locations in India.

Apparently, the affected servers were compromised with relative ease due to the presence of a severe vulnerability. The defendants tried to go unnoticed in their attacks, continually moving between different states in India and even wearing new clothes, dark glasses or hats.

The defendants placed the Raspberry Pi device in the cashier to send arbitrary commands, managing to extract money from the local server without using a card, which also required an extensive investigation of the defendants and any possible accomplices. Both women were arrested during one of their robberies and are already waiting to know their sentence.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

DON’T PAY BABUK RANSOMWARE HACKERS; THEIR DECRYPTOR DOESN’T WORK AND HACKERS THEMSELVES CAN’T DO ANYTHING

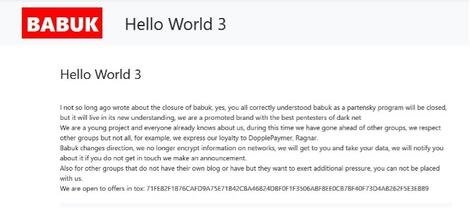

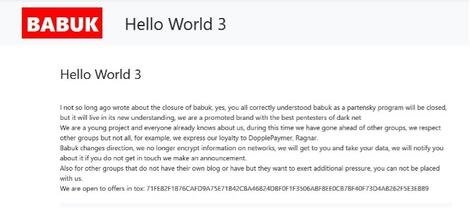

A McAfee security report notes that Babuk ransomware operators have been implementing some new attack mechanisms to infect Linux, UNIX, and VMware systems, which would allow for the engagement of high-profile organizations that use these systems. A striking feature of these new practices is the use of the cross-platform language Golang for binary writing.

This could bring disastrous consequences, as researchers report the discovery of some Babuk-infected systems that simply cannot be reset due to the use of a faulty binary or a faulty decryption tool.

Researchers Thibault Seret and Noël Keijzer mention: “Victims could give in to the demands of hackers and still not be able to recover their files. This changes the dynamics from extortion to the total destruction of the affected files, which we believe is not part of the hackers’ plan as it directly impacts their profits.”

A conventional Babuk attack involves three different phases: initial access, propagation on the affected network, and attack on the target; this last phase involves the installation of a Cobalt Strike backdoor that completes the malicious actions. However, the binary used by threat actors for Windows systems is poorly implemented and includes multiple design flaws that could result in irreversible corruption of the compromised data.

Another major change in Babuk came a few weeks ago after the unsuccessful attack on the U.S. Police Department. This failure led Babuk’s hackers to change their methodology, announcing that they would stop encrypting systems to focus on extracting sensitive information, as well as promising that the ransomware employed in their attacks would become an open source project.

This might seem like good news for affected users, although in some cases the damage has already been done. Files encrypted from considerable number of victims will no longer be able to be recovered due to misapplication of encryption and poor development of decryption tool. Researchers believe it highly likely that Babuk’s developers have noticed this phenomenon, so they decided to modify their operations.

The latest known hacking incident linked to Babuk is the leak of the source code of the video game Cyberpunk 2077. After that, the hacking group has remained inactive, probably due to the transition to its new criminal scheme.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

OPEN SOURCE E-LEARNING PLATFORM MOODLE USED BY 190,000 ORGANIZATIONS IN 246 COUNTRIES HAS A CRITICAL RCE VULNERABILITY

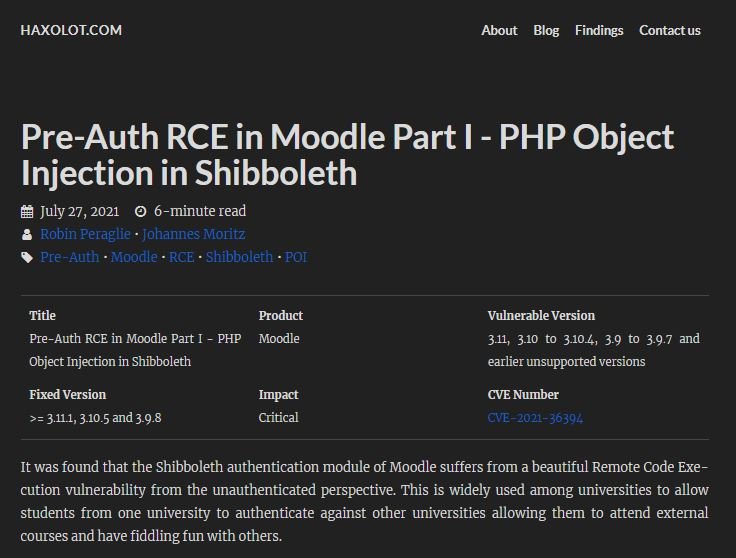

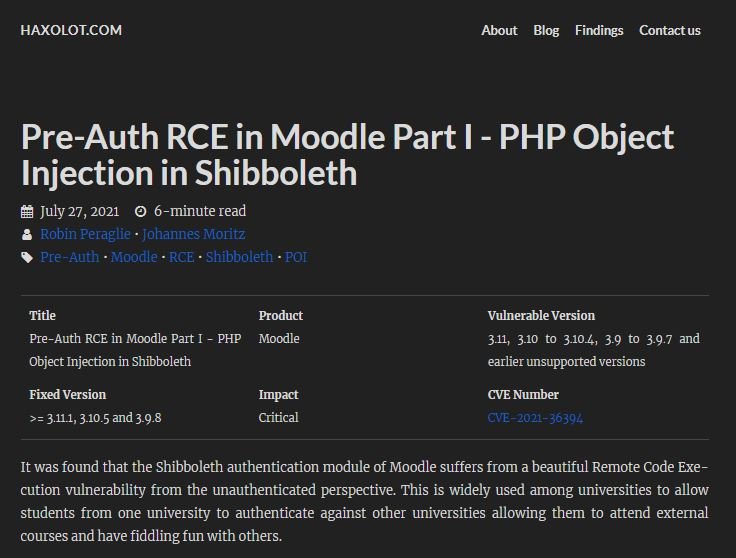

Cybersecurity specialists found a critical vulnerability in Moodle, a popular online learning platform. According to the report, successful exploitation of this flaw would allow access to students’ information and exam results. Moodle is currently employed by more than 190 thousand organizations worldwide, including companies and educational institutions such as universities or colleges.

The flaw was described as a PHP object injection bug in the Shibboleth authentication module, which would allow unauthenticated threat actors to execute remote code execution (RCE) attacks. This condition would also allow hackers to access any information held on the compromised server, including personal data.

The flaw was reported by Robin Peraglie and Johannes Moritz, pentesting specialists who had previously found other faults in Moodle. Moritz mentions that the flaw only resides on the Moodle LMS server, which has Shibboleth authentication enabled; this module is disabled by default, so enabling it can represent serious inconveniences for organizations that use Moodle, as it can be exposed to arbitrary code execution.

“Such an attack would result in a total server compromise, in addition to exposing the leak of user data. A malicious user could also abuse these features to gain read/write access to their own exams,” Moritz adds. The researcher adds that this is a relatively easy flaw to exploit, as there is a wide availability of information on websites with Shibboleth enabled on the Internet.

After reporting the problem and after a lengthy disclosure process, the flaw was finally addressed. This process required four months of evaluation and failures, so Moritz believes this flaw was not treated with the required priority. Finally, the researcher revealed the detection of a second critical flaw in Moodle’s pre-authentication process. This flaw has already been corrected, although the information related to this error will be published when the company deems it safe.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

HOW HACKERS CASHED OUT ATMS ACROSS EUROPE. EUROPOL INVESTIGATION IN ATM JACKPOTING CASE

In a press release, Europol announced the arrest of two Belarusian citizens identified as the main responsible for a jackpotting campaign at ATMs in Europe, which allowed them to steal around 230 thousand Euros. These cybercriminals gained access to ATM cables by drilling small holes in them to connect directly to the attacking machine in an unusual combination of physical and digital compromise.

The investigation was coordinated by the European Union authority and the Joint Cybercrime Action Taskforce (J-CAT) group, which detected that these criminals used this “blackbox attack” in at least seven countries in Europe.

European authorities say threat actors are only attacking only a specific ATM model, although neither the manufacturer’s name nor the model name was revealed. The accused were indicted in Poland in mid-July thanks to cooperation with the authorities of Germany, Austria, Slovakia, the Czech Republic and Switzerland.

This incident is a sign that threat actors have extensive capabilities to compromise these devices. A previous report by security firm Malwarebytes claims that ATM devices are highly vulnerable to physical attacks and many of these machines operate with outdated systems such as Windows XP and do not have peripheral device verification mechanisms.

ATM security flaws have been a recurring theme at security conventions since hacker Barnaby Jack managed to demonstrate a jackpotting attack at the 2010 Black Hat USA. In the most recent edition of this convention, specialist Kevin Perlow presented his findings on the malware variants INJX_Pure and FASTCash, which allow the compromise of these machines and have facilitated the theft of millions of dollars around the world.

One of the latest ATM hacking campaigns involved the use of contactless technology for extracting sensitive information from payment cards, which involves an all too easy way to steal financial information.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

ZERO-DAY REMOTE CODE EXECUTION VULNERABILITY IN WINDOWS 10 3D VIEWER. NO PATCH AVAILABLE SO DON’T OPEN ANY FILE MICROSOFT

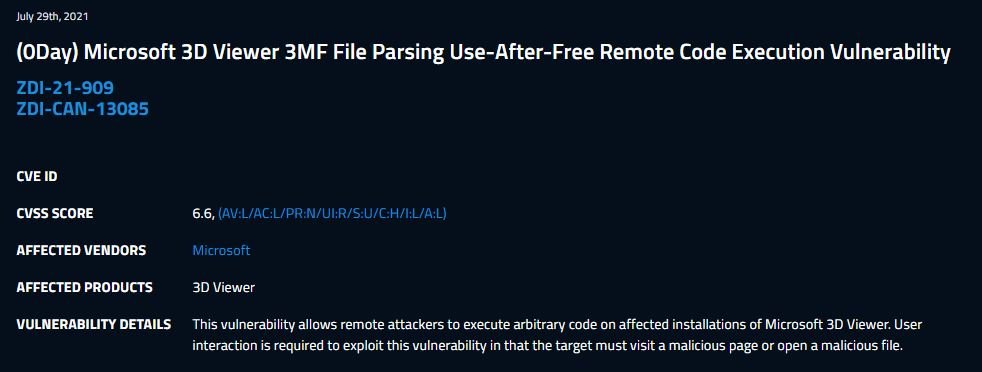

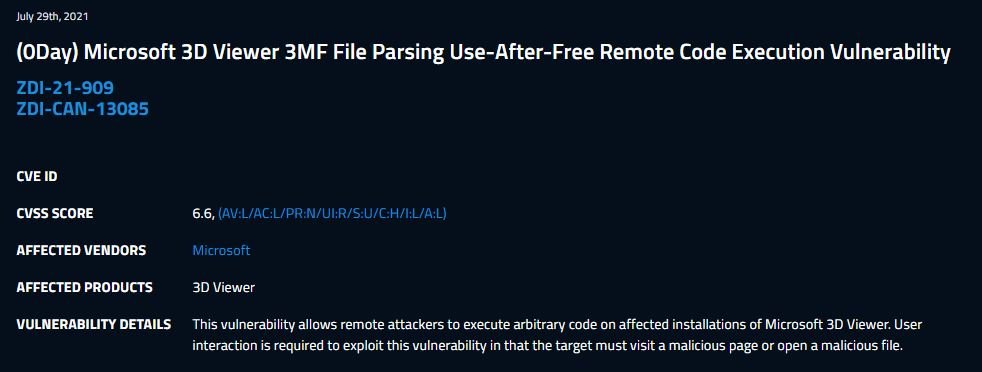

Cybersecurity specialists report the discovery of a dangerous vulnerability in Microsoft 3D Viewer, a 3D object visualization and augmented reality tool first launched in Windows 10 1703. According to the report, successful exploitation of this flaw would allow threat actors to execute arbitrary code in the affected implementations.

The vulnerability requires user interaction to be successfully exploited, tricking affected users into visiting malicious websites or downloading malware-infested files.

Apparently, the fault lies specifically in the analysis of 3MF files and is the result of the lack of verification for the existence of objects before performing operations. Threat actors can exploit the flaw for code execution in the context of the current process with low integrity. This bug was reported to Microsoft through The Zero Day Initiative (ZDI) by cybersecurity specialist Mat Powell.

The report was sent by ZDI to Microsoft along with a request to publish this flaw as a zero-day vulnerability. While the company received the report and indicated that it did not meet the characteristics set for analysis as a zero-day failure, it was agreed to conduct a detailed review.

So far there are no security patches available, so given the nature of the vulnerability, specialists say that the only way to mitigate the risk of exploitation is to restrict any interaction with the affected application, at least until the release of the security patches.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

ANDROID MALWARE VULTUR USES VNC REMOTE ACCESS TO STEAL PASSWORDS

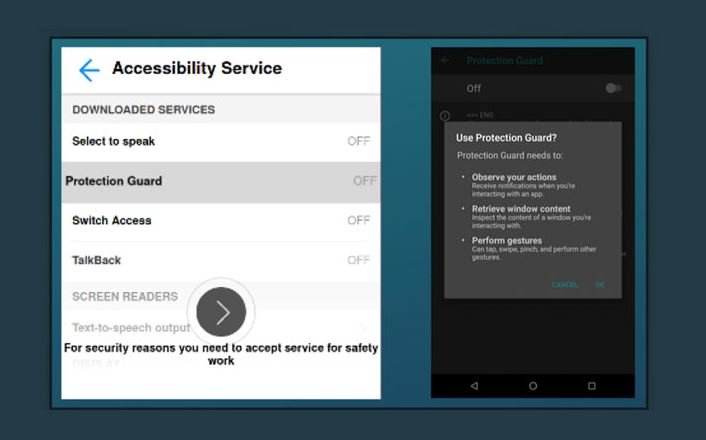

Cybersecurity specialists report the detection of a new Android-based remote access Trojan (RAT) that is capable of recording the screen of the affected user in order to steal sensitive information such as online banking credentials and other access keys to perform fraudulent activities.

This malware was identified as Vultur and was distributed through the official platform Google Play Store hidden in an app called Protection Guard, which was downloaded more than 5 thousand times.

In its report, the security firm ThreatFabric notes: “This malicious development is capable of recording the user’s screen and recording keystrokes, applying a complex strategy for the collection of login credentials in an automated manner.”

While other variants of banking malware such as MysteryBot, Grandoreiro or Vizom employ the well-known overlay technique to create fake websites and trick users, Vultur employs a technique that might seem more aggressive but has proved equally effective, as a demonstration that malicious hackers are increasingly developing better attack techniques.

This is not the only security risk of its kind. This week security firm Cleafy reported the discovery of UBEL, a variant of the Oscorp malware capable of interacting with a compromised Android system in real time. Experts mention that Vultur is able to interact with the affected devices in real time in a similar way, which makes the attack very difficult to detect.

Experts also mention that Vultur may be related to a dangerous malware known as Brunhilda, a dropper capable of abusing the Play Store for the distribution of other malicious developments. If the relationship between the two malware variants is confirmed, researchers believe that more hacking incidents related to this group could arrive in the future.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

COLOMBIAN HACKERS TRICK WHATSAPP USERS TO GET MASSIVE BANK TRANSFERS

Through its social networks, the Colombian banking institution BancoEstado issued a statement requesting its clients to keep abreast of a new form of fraud deployed through the instant messaging platform WhatsApp. In this fraudulent campaign, cybercriminals take control of some accounts in this service to write to the contacts of the affected user in order to request money due to a supposed emergency.

“Some people use WhatsApp contacts to carry out scams. If a family member or friend asks you for help through transfers, confirm it with that person directly”, recommends BancoEstado Twitter account.

On this scam, Colombian Cybersecurity Task Force Commissioner Julio Vargas mentioned: “This malicious campaign involves two crimes; in the first one, hackers hijack WhatsApp accounts and try to install them in other devices so users cannot detect fraudulent activity; further, they contact people in the victim’s phone list to trick them”.https://www.youtube.com/embed/hxsTOlDRLys?start=3&feature=oembed

The hijacking of the affected accounts is carried out with deception, assuring the victim that for security reasons an authentication code must be sent to a third party. Using this information, hackers are able to access the affected account on other devices with full control of the message history, contact list, and shared files.

Later, they begin to forge the second attack stage: “Victims receive messages from known people like their mother, brothers and sisters or even friends. Hackers ask for a money transfer arguing that the original victim needs it, so the affecter users are highly prone to be fooled”, added Vargas.

Victims later contact the original affected user just to find out that there was no emergency or money requesting, realizing that all was part of a digital scam. Vargas added that these attack variants are on the rise: “Hackers send massive messages related to alleged contests carried out by companies in which they award prizes for a particular marketing campaign. This attack variant allows hackers to collect victims’ sensitive information such as access credentials or web browsing history.”

“This information is used to commit other crimes, including unauthorized online purchases or creation of accounts on illegal platforms. These attacks are completed with relative ease, and the hackers have all the required information at reach.”

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

PRAYING MANTIS, EL GRUPO DE HACKING QUE INFECTA CON MALWARE LOS SERVIDORES WINDOWS IIS

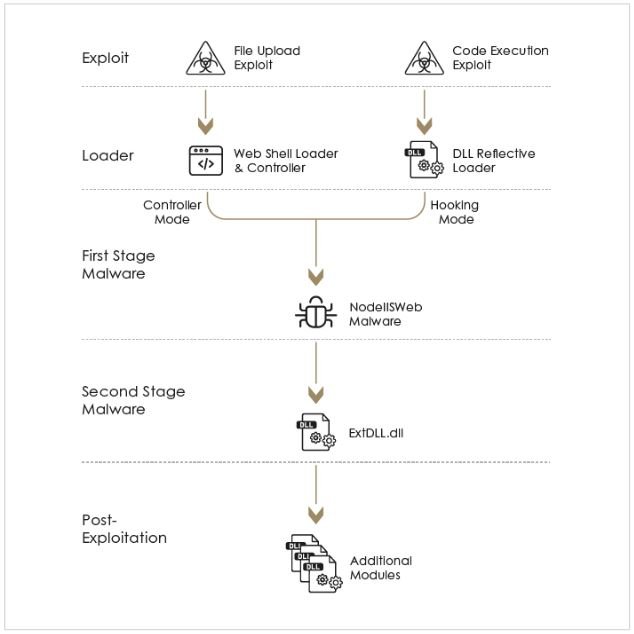

Expertos en ciberseguridad reportan la detección de un nuevo grupo cibercriminal desplegando severos ataques contra servidores web Microsoft IIS empleando exploits en aplicaciones ASP.NET con la finalidad de instalar un backdoor y acceder a las redes internas de las organizaciones afectadas. Este grupo ha sido apodado como Praying Mantis y es seguido de cerca por los investigadores de la firma de seguridad Sygnia.

Los investigadores mencionan que estos ataques se dirigen a organizaciones prominentes y comprometieron sus redes al explotar servidores conectados a Internet”. Para estos ataques, Praying Mantis se basó en exploits conocidos que les permitieron generar persistencia en los servidores IIS que ejecutaban aplicaciones ASP.NET obsoletas.

En los ataques de este grupo pueden observarse dos etapas principales: el primer paso consiste en la entrega del malware NodeIISWeb, diseñado para implantar un backdoor en el servidor IIS objetivo. Este malware también contiene una funcionalidad para interceptar y manejar las solicitudes HTTP recibidas por el servidor; en una segunda etapa los hackers comienzan a propagarse a través de la red objetivo empleando varios módulos post-exploit.

Los expertos también mencionan que los ataques de Praying Mantis se basan en cuatro exploits para servidores IIS y aplicaciones web de Windows:

- Exploit RCE de Checkbox Survey (CVE-2021-27852)

- VIEWSTATE Exploit de deserialización

- Dos exploits dirigidos a Telerik-UI para el componente ASP.NET AJAX (CVE-2019-18935, CVE-2017-11317)

Sygnia agrega que el modo de operación de Praying Mantis sugiere que se trata de actores de amenazas experimentados y muy conscientes de las capacidades de detección anti malware en los sistemas afectados.

Los expertos también mencionan que las técnicas y procedimientos de estos hackers son muy similares a los detectados en una campaña de hacking contra organizaciones públicas y privadas en Australia, presuntamente desplegada por actores de amenazas chinos. Esta actividad maliciosa también podría ser atribuida al grupo de hacking identificado como Blue Mockingbird, reconocido por sus complejos esquemas de cryptojacking.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

CONTRATISTAS DE DEFENSA DE E.U. FUERON ENGAÑADOS POR “BELLAS INSTRUCTORAS DE AERÓBICS” QUE HACKEARON SUS CUENTAS DE EMAIL

Un grupo de hacking con sede en Irán ha pasado alrededor de un año y medio operando una campaña de hacking en la que se hacen pasar por instructores de aeróbics con el fin de espiar e infectar con malware a empleados y contratistas de defensa y agencias aeroespaciales tratando de robar información confidencial.

Acorde a los especialistas de Proofpoint, los operadores de esta campaña crearon un perfil falso supuestamente controlado por la instructora de aeróbics “Marcella Flores”, usando plataformas como Facebook, Instagram y servidores email para engañar a los usuarios afectados. Los atacantes usan estos falsos perfiles para engañar a los usuarios y distribuir malware con relativa facilidad.

Los expertos han atribuido esta campaña al grupo de hacking identificado como TA456 o Tortoiseshell, grupo de hacking auspiciado por el gobierno de Irán y muy cercano a Islamic Revolutionary Guard Corps (IRGC).

En los perfiles de redes sociales creados por los actores de amenazas, se anuncia a Marcella Flores como una experta instructora de aeróbics que reside en la ciudad inglesa de Liverpool y cuenta con una larga lista de supuestos amigos, contactos profesionales y clientes. Los hackers usan los perfiles de Marcella Flores para buscar a personas de interés en estas plataformas, ofreciendo sus supuestos servicios como entrenadora personal, solicitando responder a una encuesta de alimentación e incluso coqueteando con los usuarios afectados.

Después de ganar la confianza de los usuarios afectados, los atacantes usan una cuenta de Gmail personal para enviar un enlace de OneDrive donde supuestamente se alojan documentos personales; en realidad, esta plataforma aloja un archivo cargado con una nueva versión del malware Lideric, también conocido como Lempo. Este malware genera persistencia en los sistemas Windows para después comenzar a buscar y robar información confidencial como nombres de usuario y credenciales de acceso, las cuales son enviadas a un servidor controlado por los hackers.

La información comprometida permitiría a los actores de amenazas obtener acceso remoto a plataformas VPN y de administración remota, lo que podría permitir el despliegue de ambiciosas campañas de espionaje cibernético y sofisticados ataques de phishing. Después de recibir un reporte al respecto, Facebook eliminó los perfiles de Marcella Flores en sus diversas plataformas, además de publicar una alerta de seguridad relacionada con esta campaña de hacking.¡

Esta es una muestra clara de la sofisticación con la que los actores de amenazas pueden operar, creando una infraestructura integral para el despliegue de ambiciosas campañas de ingeniería social y phishing. Los usuarios deben tratar de evitar hacer contacto con una cuenta desconocida en redes sociales, especialmente si se trata de empleados o personal directivo en compañías contratistas gubernamentales.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

4 VULNERABILIDADES CRÍTICAS EN HYPERION INFRASTRUCTURE TECHNOLGY

Especialistas en ciberseguridad reportan la detección de cuatro vulnerabilidades críticas en Hyperion Infrastructure Technology, una solución centralizada para la planificación financiera y operativa en entornos empresariales desarrollada por la firma tecnológica Oracle. Acorde al reporte, la explotación exitosa de estas fallas permitiría a los actores de amenazas acceder a información confidencial y desplegar múltiples variantes de ataque.

A continuación se presentan breves descripciones de las vulnerabilidades reportadas. También se presentan las claves de identificación de estas fallas y sus puntajes asignados según el Common Vulnerability Scoring System (CVSS).

CVE-2019-2729: La validación insegura de entrada al procesar datos serializados dentro de la clase XMLDecoder permitiría a los actores de amenazas remotos no autenticados pasar datos especialmente diseñados a la aplicación afectada y ejecutar código arbitrario.

Esta es una falla considerada como crítica y recibió un puntaje CVSS de 9.4/10. Es importante mencionar que esta vulnerabilidad ya ha sido explotada en escenarios reales para comprometer por completo los sistemas afectados.

CVE-2021-2347: La validación inadecuada de entradas dentro del componente de administración del ciclo de vida en Hyperion permitiría a los usuarios remotos privilegiados manipular la información ingresada al sistema.

Esta es una falla de severidad media y recibió un puntaje CVSS de 4.5/10.

CVE-2021-2445: La validación de entrada incorrecta dentro del componente de administración del ciclo de vida en Hyperion permitiría a los usuarios remotos con altos privilegios manipular información relevante en el sistema.

La vulnerabilidad recibió un puntaje CVSS de 5/10.

CVE-2017-14735: La desinfección insuficiente de los datos proporcionados por el usuario permite a los atacantes remotos engañar a la víctima para abrir un enlace especialmente diseñado que ejecutará código HTML en el contexto de un sitio web vulnerable.

La falla recibió un puntaje de 5.3/10 y su explotación exitosa permitiría a los actores de amenazas desplegar ataques de scripts entre sitios (XSS).

Todas estas fallas residen en las siguientes versiones de Hyperion Infrastructure Technology: v11.1.2.4 y v11.2.5.0.

Como se menciona anteriormente, estas vulnerabilidades podrían ser o han sido explotadas por actores de amenazas remotos a través de Internet, por lo que es imperativo que los administradores de implementaciones afectadas actualicen a una versión segura lo antes posible.

Los parches de seguridad para abordar estas vulnerabilidades ya han sido emitidos por Oracle y están disponibles a través de sus plataformas oficiales. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

9 VULNERABILIDADES CRÍTICAS EN PEOPLESOFT ENTERPRISE PEOPLETOOLS

Especialistas en ciberseguridad reportan la detección de al menos vulnerabilidades en PeopleSoft Enterprise PeopleTools un conjunto de herramientas de desarrollo integral que admite el desarrollo y el tiempo de ejecución de aplicaciones desarrollado por la firma tecnológica Oracle. Acorde al reporte, la explotación exitosa de estas fallas permitiría a los actores de amenazas interceptar información confidencial y desplegar otras variantes de ataque.

A continuación se presentan breves descripciones de las vulnerabilidades reportadas. También se presentan las claves de identificación de estas fallas y sus puntajes asignados según el Common Vulnerability Scoring System (CVSS).

CVE-2020-8908: Los permisos incorrectos para archivos ubicados en el directorio temporal establecido por Guava com.google.common.io.Files.createTempDir() permitirían a los usuarios locales con acceso al sistema ver o modificar el contenido de archivos y directorios.

La falla recibió un puntaje de 3.9/10 y permitiría a los actores de amenazas escalar privilegios en los sistemas afectados.

CVE-2021-2377: La validación de entrada incorrecta dentro del componente SQR en PeopleSoft Enterprise PeopleTools permitiría a los usuarios autenticados remotos explotar la falla para acceder a información confidencial.

Esta vulnerabilidad recibió un puntaje CVSS de 3.8/10.

CVE-2021-2407: La validación de entrada incorrecta dentro del componente Portal en PeopleSoft Enterprise PeopleTools permitiría a los atacantes remotos no autenticados aprovechar esta vulnerabilidad para obtener acceso a información confidencial.

La falla recibió un puntaje CVSS de 4.6/10.

CVE-2021-21290: El uso inseguro de archivos temporales en el método AbstractDiskHttpData en Netty permitiría a los usuarios locales ver el archivo temporal de la aplicación y obtener acceso a datos potencialmente confidenciales.

Esta vulnerabilidad recibió un puntaje CVSS de 2.9/10 y permite a los actores de amenazas acceder a información confidencial de forma indebida.

CVE-2020-7017: La desinfección insuficiente de los datos proporcionados por el usuario en las visualizaciones de mapas de la región permite a los actores de amenazas no autenticados de forma remota inyectar y ejecutar código HTML y scripts arbitrarios en el navegador del usuario afectado.

La falla recibió un puntaje de 5.6/10 y su explotación exitosa permitiría a los actores de amenazas robar información potencialmente confidencial, cambiar la apariencia de la página web e incluso realizar ataques de phishing.

CVE-2021-3450: Un error en la implementación del indicador X509_V_FLAG_X509_STRICT permite a los atacantes sobrescribir un certificado de CA válido utilizando cualquier certificado que no sea de CA en la cadena, lo que resultaría en un ataque Man-in-The-Middle (MiTM).

La falla recibió un puntaje CVSS de 5.7/10.

CVE-2021-22884: La lista blanca de la aplicación afectada incluye el nombre “localhost6”. Cuando este término no está presente en /etc/hosts, se trata como un dominio ordinario que se resuelve a través de DNS, es decir, a través de la red. Si los hackers controlan el servidor DNS de la víctima o falsifican sus respuestas, la protección de reenlace de DNS se puede omitir utilizando el dominio “localhost6”.

La falla recibió un puntaje de 5.7/10.

CVE-2021-27568: La validación de entrada incorrecta dentro del componente Servicios REST (netplex json-smart-v1) en PeopleSoft Enterprise PeopleTools permitiría a los hackers remotos no autenticados aprovechar esta vulnerabilidad para leer datos o bloquear la aplicación afectada.

Esta es una vulnerabilidad de alta severidad y recibió un puntaje CVSS de 7.9/10.

CVE-2019-17195: Esta vulnerabilidad existe debido a que Nimbus JOSE+JWT arroja varias excepciones no detectadas al analizar un JWT. Los hackers remotos pueden enviar tokens JWT especialmente diseñados y forzar un bloqueo de la aplicación afectada.

La vulnerabilidad recibió un puntaje CVSS de 6.4/10.

Este conjunto de vulnerabilidades fue detectado en las siguientes versiones de PeopleSoft Enterprise PeopleTools: v8.58 8.59 y 8v.59.

Las fallas pueden ser explotadas por actores de amenazas no autenticados; la mayoría de los ataques requieren que los atacantes engañen a las víctimas para que visiten un sitio web especialmente diseñados o abran archivos maliciosos recibidos por email. Hasta el momento no se han detectado incidentes de explotación activa o la existencia de una variante de malware vinculada al ataque.

Los parches de seguridad para abordar estas fallas ya están disponibles, por lo que los usuarios de implementaciones afectadas deben actualizar a la brevedad. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

VULNERABILIDAD IMPORTANTE EN MICROSOFT HYPER-V PERMITE TOMAR CONTROL DE LAS MÁQUINAS VIRTUALES

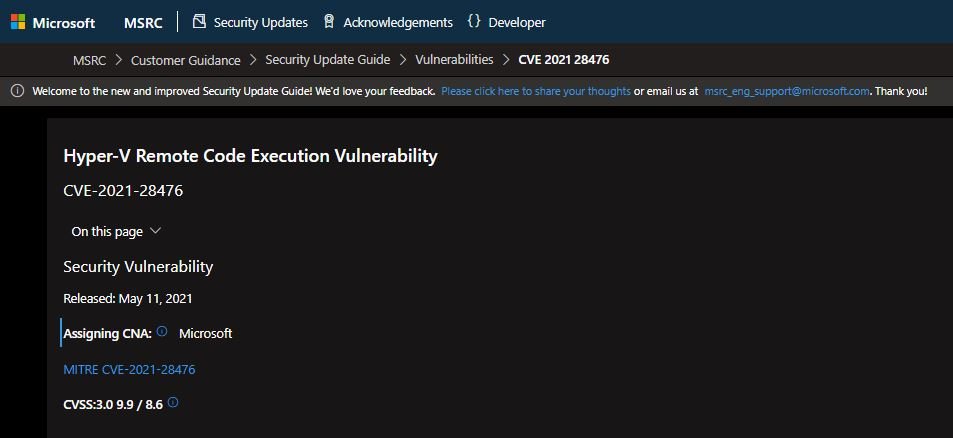

Se han publicado los detalles técnicos sobre una vulnerabilidad que reside en Hyper-V, el hipervisor nativo de Microsoft para la creación de máquinas virtuales en sistemas Windows y el entorno Azure. Identificada como CVE-2021-28476, la falla recibió un puntaje de 9.9/10 según el Common Vulnerability Scoring System (CVSS) y su explotación podría resultar crítica para los sistemas sin actualizar.

La falla reside en el switch de red de Hyper-V e impacta en las implementaciones Windows 10 y Windows Server 2012-2019. Al parecer la vulnerabilidad se introdujo con el lanzamiento de una compilación de código lanzada en agosto de 2019 y fue corregida en mayo de este año.

Aunque hasta hace poco se desconocían los principales detalles sobre esta falla, la investigación de un grupo de expertos reveló detalles de la detección de la vulnerabilidad y el riesgo de explotación. Este reporte fue presentado a Microsoft.

Los expertos aseguran que la vulnerabilidad existe debido a que el switch virtual no valida adecuadamente el valor de una solicitud OID dirigida a un adaptador de red. Las solicitudes OID pueden incluir la descarga de hardware, IPsec y solicitudes de virtualización I/O de raíz única.

Los actores de amenazas tratando de explota esta vulnerabilidad deben tener acceso a una máquina virtual invitada y enviar un paquete especialmente diseñado al host de Hyper-V. Como resultado, puede presentarse el bloqueo del host y la finalización de todas las máquinas virtuales que se ejecuten sobre él, además de la ejecución remota de código en el host.

Si bien el servicio Azure no se ha visto afectado, es probable que algunas implementaciones locales de Hyper-V permanezcan expuestas, ya que no todos los administradores actualizan las máquinas Windows según el lanzamiento de los parches de Microsoft. Ejemplo de estos riesgos de seguridad es la vulnerabilidad identificada como EternalBlue, corregida en abril de 2017 pero de la que se siguen viendo casos de explotación.

Para más información sobre vulnerabilidades, exploits, variantes de malware, riesgos de ciberseguridad y cursos de seguridad de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

ESTAS MUJERES HACKEARON BANCOS A TRAVÉS DE SUS CAJEROS AUTOMÁTICOS Y ROBARON MILLONES

Una de las características que más ha evolucionado en el mundo del cibercrimen es la capacidad de los hackers para comprometer los sistemas bancarios y estropear la seguridad de los cajeros automáticos para extraer todo el dinero, actividad que actualmente puede pasar desapercibida de no ser porque los equipos de seguridad bancarios se han visto obligados a realizar grandes avances también.

Ejemplo de este avance es el trabajo del Grupo de Operaciones Especiales de Rajasthan (SOG), que recientemente anunció el arresto de dos mujeres nacidas en Uganda y Gambia acusadas de hackear los servidores del banco de Baroda empleando un dispositivo Raspberry Pi. Empleando esta técnica, las acusadas lograron robar más de 3 millones de rupias, equivalentes a casi $50,000 USD.

En colaboración con la policía cibernética, el SOG logró arrestar a Laura Keith y Nan Tongo Alexander, quienes serán procesadas por las autoridades indias.

Después de llegar a Delhi desde el extranjero, ambas mujeres emplearon el dispositivo mencionado para comprometer los sistemas informáticos en los cajeros automáticos con el fin de extraer dinero, operación que repitieron en diversas ubicaciones en India.

Al parecer, los servidores afectados fueron comprometidos con relativa facilidad debido a la presencia de una vulnerabilidad. Las acusadas trataban de pasar desapercibidas en sus ataques, moviéndose continuamente entre diferentes estados en India e incluso usando ropa nueva, lentes oscuros o sombreros.

Las acusadas colocaban el dispositivo Raspberry Pi en el cajero para enviar comandos arbitrarios, logrando extraer dinero del servidor local sin necesidad de usar una tarjeta, lo que también requirió una extensa investigación de las acusadas y cualquier posible cómplice. Ambas mujeres fueron arrestadas durante uno de sus atracos y ya están a la espera de conocer sus sentencias.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

NO PAGUE A LOS HACKERS DEL RANSOMWARE BABUK; SU DESCIFRADOR NO FUNCIONA Y LOS HACKERS NO PUEDEN HACER NADA AL RESPECTO

Un reporte de seguridad de McAfee señala que los operadores del ransomware Babuk han estado implementando algunos nuevos mecanismos de ataque para infectar sistemas Linux, UNIX y VMware, lo que permitiría el compromiso de organizaciones de alto perfil que recurren a estos sistemas. Una característica llamativa de estas nuevas prácticas es el uso del lenguaje multiplataforma Golang para la escritura de binarios.

Esto podría traer consecuencias desastrosas, ya que los investigadores reportan el hallazgo de algunos sistemas infectados por Babuk que simplemente no pueden ser restablecidos debido al uso de un binario defectuoso o una herramienta de descifrado poco funcional.

Los investigadores Thibault Seret y Noël Keijzer mencionan: “Las víctimas podrían ceder a las exigencias de los hackers y aún así no poder recuperar sus archivos. Esto cambia la dinámica de la extorsión a la destrucción total de los archivos afectados, lo cual creemos no forma parte del plan de los hackers pues impacta directamente en sus ganancias.”

Un ataque convencional de Babuk involucra tres diferentes fases: acceso inicial, propagación en la red afectada y ataque contra el objetivo; esta última fase implica la instalación de un backdoor Cobalt Strike que completa las acciones maliciosas. No obstante, el binario empleado por los actores de amenazas para sistemas Windows está mal implementado e incluye múltiples defectos de diseño que podrían resultar en la corrupción irreversible de los datos comprometidos.

Otro cambio importante en Babuk se presentó hace unas semanas después del infructuoso ataque contra el Departamento de Policía de E.U. Este fracaso llevó a los hackers de Babuk a cambiar su metodología, anunciando que dejarían de cifrar sistemas para centrarse en la extracción de información confidencial, además de prometer que el ransomware empleado en sus ataques se convertiría en un proyecto de código abierto.

Estas podrían parecer buenas noticias para los usuarios afectados, aunque en algunos casos el daño ya está hecho. Los archivos cifrados de número considerable de víctimas ya no podrán ser recuperados debido a la implementación errónea del cifrado y el deficiente desarrollo de la herramienta de descifrado. Los investigadores creen altamente probable que los desarrolladores de Babuk se hayan dado cuenta de este fenómeno, por lo que decidieron modificar sus operaciones.¡

El último incidente de hacking vinculado a Babuk conocido es la filtración de del código fuente del videojuego Cyberpunk 2077. Después de ello, el grupo de hacking ha permanecido inactivo, probablemente debido a la transición a su nuevo esquema criminal.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

VULNERABILIDAD CRÍTICA EN MOODLE, PLATAFORMA DE APRENDIZAJE ELECTRÓNICO DE CÓDIGO ABIERTO EMPLEADA POR 190 MIL ORGANIZACIONES EN 246 PAÍSES

Especialistas en ciberseguridad encontraron una vulnerabilidad crítica en Moodle, una popular plataforma de aprendizaje en línea. Acorde al reporte, la explotación exitosa de esta falla permitiría el acceso a la información de los estudiantes y los resultados de sus exámenes. Actualmente Moodle es empleado por más de 190 mil organizaciones en todo el mundo, incluyendo empresas e instituciones educativas como universidades o colegios.

La falla fue descrita como un error de inyección de objetos PHP en el módulo de autenticación Shibboleth, que permitiría a los actores de amenazas no autenticados ejecutar ataques de ejecución remota de código (RCE). Esta condición también permitiría a los hackers acceder a cualquier información resguardada en el servidor comprometido, incluyendo datos personales.

La falla fue reportada por Robin Peraglie y Johannes Moritz, especialistas en pentesting que anteriormente habían encontrado otras fallas en Moodle. Moritz menciona que la falla solamente reside en el servidor Moodle LMS, que cuenta con la autenticación Shibboleth habilitada; este módulo está inhabilitado por defecto, por lo que su habilitación puede representar serios inconvenientes para las organizaciones que usan Moodle, ya que puede verse expuesto a la ejecución de código arbitrario.

“Tal ataque resultaría en un compromiso total del servidor, además de exponer la filtración de datos de los usuarios. Un usuario malicioso también podría abusar de estas característica para obtener acceso de lectura/escritura a sus propios exámenes”, agrega Moritz. El investigador agrega que esta es una falla relativamente fácil de explotar, ya que existe en Internet una amplia disponibilidad de información sobre sitios web con Shibboleth habilitado.

Después de informar el problema y luego de un largo proceso de divulgación, la falla fue finalmente abordada. Este proceso requirió cuatro meses de evaluación y fallas, por lo que Moritz cree que esta falla no se trató con la prioridad requerida. Finalmente el investigador reveló la detección de una segunda falla crítica en el proceso de pre autenticación de Moodle. Esta falla ya ha sido corregida, aunque la información relacionada con este error será publicada cuando la compañía lo considere seguro.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

VULNERABILIDAD DÍA CERO DE EJECUCIÓN REMOTA DE CÓDIGO EN MICROSOFT 3D VIEWER PARA WINDOWS 10. NO HAY PARCHE DISPONIBLE, ASÍ QUE NO ABRA NINGÚN ARCHIVO

Especialistas en ciberseguridad reportan el hallazgo de una peligrosa vulnerabilidad en Microsoft 3D Viewer, una herramienta de visualización de objetos 3D y realidad aumentada lanzada por primera vez en Windows 10 1703. Acorde al reporte, la explotación exitosa de esta falla permitiría a los actores de amenazas ejecutar código arbitrario en las implementaciones afectadas.

La vulnerabilidad requiere de la interacción de los usuarios para ser explotada exitosamente, engañando a los usuarios afectados para visitar sitios web maliciosos o descargar archivos infestados de malware.

Al parecer, la falla reside específicamente en el análisis de archivos 3MF y es resultado de la ausencia de verificación para la existencia de objetos antes de realizar operaciones. Los actores de amenazas pueden explotar la falla para la ejecución de código en el contexto del proceso actual con baja integridad. Este error fue notificado a Microsoft a través de The Zero Day Initiative (ZDI) por el especialista en ciberseguridad Mat Powell.

El reporte fue enviado por ZDI a Microsoft junto con una solicitud para publicar esta falla como una vulnerabilidad día cero. Si bien la compañía recibió el informe e indicó que no cumplía con las características establecidas para su análisis como una falla día cero, se acordó realizar una revisión detallada.

Hasta el momento no hay parches de seguridad disponibles, así que dada la naturaleza de la vulnerabilidad, los especialistas aseguran que la única forma de mitigar el riesgo de explotación es restringiendo cualquier interacción con la aplicación afectada, al menos hasta el lanzamiento de los parches de seguridad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

ESTE CÓDIGO DE EXPLOTACIÓN PARA UNA VULNERABILIDAD CRÍTICA EN EL KERNEL LINUX EBPF PERMITE ATAQUES DE ESCALADA DE PRIVILEGIOS EN MÁQUINAS UBUNTU

El especialista en ciberseguridad Manfred Paul reveló los detalles del código para la explotación de una vulnerabilidad crítica en el kernel eBPF de Linux en dispositivos Ubuntu. Identificada como CVE-2021-3490, esta es una vulnerabilidad crítica de escalada de privilegios que los actores de amenazas locales podrían explotar con relativa facilidad.

Como algunos usuarios recordarán, Extended Berkeley Packet Filter (eBPF) es una tecnología del kernel de Linux que permite la ejecución de programas sin tener que cambiar el código fuente del kernel o agregar módulos adicionales. En otras palabras, esta es una máquina virtual liviana dentro del kernel Linux en la que los programadores pueden ejecutar código de bytes BPF para aprovechar recursos específicos del kernel.

La falla fue reportada a los desarrolladores a través de The Zero Day Initiative (ZDI); el reporte incluye una demostración de cómo los programas proporcionados por el usuario no son validados correctamente antes de su ejecución. Por otra parte, la investigadora de seguridad Valentina Palmiotti publicó un informe con los detalles técnicos de esta vulnerabilidad, además del código de explotación para las versiones 20.10 y 21.04 de Ubuntu.

Palmiotti demostró cómo abusar de esta falla para desencadenar una condición de denegación de servicios (DoS) y un ataque de escalada de privilegios. Más detalles técnicos están disponibles en las fuentes originales.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

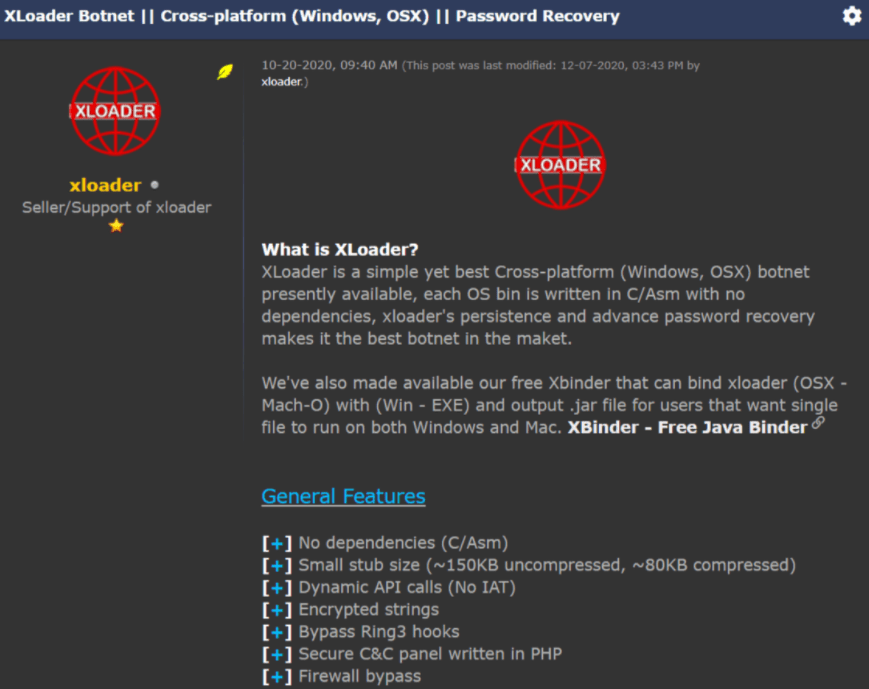

WHY EVERYBODY WANTS XLOADER, THE NEW MALWARE WITH REMOTE ACCESS, KEYSTROKE LOGGING AND DATA THEFT CAPABILITIES FOR WINDOWS AND MACOS

A recent report from Check Point Research (CPR) points to the detection of a new malware variant designed to infect Windows and macOS devices. This malware was identified as XLoader and is for sale for a considerably low price given its advanced capabilities.

This is actually a variant of the Formbook malware, which was previously sold on dark web forums on a subscription of $29 USD a week. About five years ago this malware was removed from the black market by its developer, known as ng-Coder, who remained inactive until the appearance of XLoader.

Researchers have been analyzing this malware since its appearance in early 2021, which allowed them to discover that XLoader contains the same code base as Formbook albeit with some notable changes, including the ability to infect macOS systems.

Like many other malware variants, XLoader attacks begin with a phishing campaign that aims to send a malicious attachment, usually Microsoft Word documents loaded with the malware. Once installed on the target system, this malware is able to monitor keystrokes, take screenshots and extract sensitive data.

The malware also has an extensive C&C configuration, using almost 90,000 domains for its network communications. Experts mention that, of these 90,000 domains, approximately 88, belong to legitimate websites to which malware sends malicious traffic to disorient researchers: “There is a problem when trying to determine which are the C&C providers controlled by hackers,” the report mentions.

XLoader is available on dark web forums for prices between $59 USD and $129 USD. The price varies depending on the subscription time and the type of target system.

The Check Point report concludes by mentioning that XLoader-related incidents have been identified in at least 70 countries, all linked to a centralized C&C server. The main focus of activity of this malware is the United States, with more than half of the cases detected in this territory. Experts also claim to have found a link between ng-Coder and xloader, a very active user in the forums where this tool is sold, although reports mention that this is just a seller of the malware.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.