Month: July 2019

HOW TO ANALYZE USB TRAFFIC

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/07/05/how-to-analyze-usb-traffic/

Everyone would have well known with capturing network packets using analyzer tools. But very few have known with capturing with USB packets. We are talking about USB sniffer which is quite often used in ethical hacking courses offered by International Institute of Cyber Security . USB sniffers capture and shows the packets which are transferring.

USB PROTOCOLS :-

USB interface consists of layers of protocol. In USB interface lower level layers are single handled. USB packets contain information like :-

- Data exchange

- Controlling the Data exchange

- Error correction & detection

USB CONTAINS DIFFERENT PACKET FIELDS :-

- SYNC – It is important field holding at start of the packet. For low and full speed mode, this field is 8 byte long and 32 byte high.

- PID – Indicates packet id. it shows that what type of packet is being sent. This field is 8 bit long.

- ADDR – This field stores the destination address of USB device.

- CRC – Cycle Redundancy Check is used to check for any error in the data packet.

- EOP – End Of Packet Signals the data lines for single-ended zero.

There are two methods to capture USB packets – GUI mode using Wireshark and the CUI mode using USBPcap installer.

- We will test wireshark on Windows 10 with build version 1709.

- Download Wireshark from : https://2.na.dl.wireshark.org/win64/Wireshark-win64-3.0.2.exe

- Install the wireshark. Make sure to install USBPcap while installing wirehark. If USBPcap does not install, go to : https://github.com/desowin/usbpcap/releases/download/1.2.0.3/USBPcapSetup-1.2.0.3.exe

- Install the USBPcap. After installing Wireshark & USBPcap. Start the Wireshark.

- Click on USBPcap1 & then connect USB device. And then start copying data from local computer to connected USB device.

- As you will start the copying the data. You will see the packets transferring from source to destination in wireshark.

- Above screenshot shows packets transferring from host to destination. The data is transferring on USB Mass Storage. Then it data is being transferred using protocol USBMS.

- The USB mass storage is an computing protocol determined by USB implement Forum. USBMS makes USB device accessible to host. USB device works as external Hard drive.

- Now we will analyze data packet. And we will try to explain each & every information which shows.

- Firstly it shows the frame. Frame is consisting basic info of the transferring bytes.

- Above screenshot shows the details about Frame of 40 bytes. Then it shows the interface ID on which data is captured.

- Then frame is having info of frame length, frame number & bytes. Then it shows complete time details from previous captured & displayed frame. All this analysis is part of ethical hacking course run by International Institute of Cyber Security.

- Further details it shows USB URB information which consists of IRP ID and IRP info.

- There are other light weight packets analyzer like termshark available on internet.

ALABAMA SCHOOLS ARE THE TARGET AFTER LOUISIANA, OKLAHOMA, CALIFORNIA, OHIO, IDAHO, NY. IS RANSOMWARE MAKING AMERICA GREAT AGAIN?

Information security specialists say that there are an increasing number of incidents of cyberattacks in schools or government institutions in the U.S. Just yesterday, a cybersecurity emergency declaration was released in the state of Louisiana, after the governor reported that a variant of malware had infected the computer systems of multiple academic institutions.

Now, Alabama authorities have reported a cybersecurity incident that has compromised systems for an as yet undetermined number of schools in the Middletown school district.

Michael Conner, school superintendent, mentioned that this is a ransomware infection, adding that authorities have not paid any ransom to hackers. “We are collaborating with information security specialists to determine how hackers entered our systems; we will also implement a recovery process as soon as possible”. Two of Middletown’s six computer systems are operating with multiple limitations.

On the other hand, Mayor Daniel Drew said local government systems operate normally; however, the county’s IT staff is working to monitor, detect, and prevent potential attacks. “We are working really hard to prevent any new incident. The fiscal year is about to end and we cannot allow our activities to be crippled by a computer virus,” the Mayor added.

Among the most recent ransomware victims in the U.S. are:

- Alabama School Districts

- Oklahoma City public schools

- Montebello Unified School District, California

- Sugar-Salem School District, Idaho

- Connecticut School Districts

- Schools and government offices in Florida

- Ohio schools

- Louisiana School Districts

- Schools in Syracuse and the Onondaga County Library, New York

Ransomware attack incidents keep affecting government institutions, businesses and individuals across the country. Information security specialists claim that these infections commonly start with a phishing attack. “Pretending to be an Education Department official, a threat actor could trick members of schools’ administrative staff into delivering contact information, primarily emails”, mentioned the experts.

The attackers then send school staff emails with attachments waiting for the victim to download them to their devices. Once the victims open these files, it releases a virus that blocks access to all files on a system, demanding up to $10k USD to restore the access.

Information security specialists from the International Institute of Cyber Security (IICS) have detected some of the most common variants among recently detected infection cases. Although harmful capabilities and infection methods may vary, all of these malware aim to the same goal: to get a ransom.

The five types of ransomware most used in school attacks in the U.S. are:

- Cryptomalware: This is a fairly common form of ransomware and can cause great damage. One of the best-known examples is the WannaCry variant, which in 2017 was used to attack thousands of targets worldwide; reaching the networks of some of the world’s largest corporations

- Locker: This type of ransomware is known for infecting an operating system to completely block the victim from their computer, disabling access to any file or application

- Scareware: This is fake software that acts like an antivirus or cleaning tool. Once installed, the scareware shows the victim a message that claims to have encountered a problem on their computer and demands a payment for its solution. Some types of scareware may even lock a computer, while others may spam supposed security messages on the user’s screen

- Doxware: Also known as leakware, this ransomware variant threatens victims with posting online private information if the ransom is not paid. People store hundreds, even thousands of sensitive files on their devices (photos, login credentials, bank details, etc.), so they are highly likely to panic and give their money away to attackers if they find messages of this kind

- Ransomware as a Service (RaaS): This is a service hosted online by malicious actors that anyone can hire to deploy ransomware campaigns against a particular target. When hired, hackers take care of everything they need to achieve the infection, from malware distribution and ransom transfers, to delivering the decryption keys

Protect your school

Although it is a basic security measure, it is worth reminding system administrators that all computers in a school must be protected with reliable antivirus tools with the latest updates installed. Other tools, such as email filters, help block most emails from malicious content. However, remember that these measures will not fully protect you, so they must be combined with appropriated information security policies and administrative staff awareness.

If case you’re not 100% sure:

- Don’t open any attachments or click on any links, and never forward or respond to a suspicious message

- Check the authenticity of the email with your colleagues to see if someone else received the same message

- If you do not have absolute certainty about the veracity or provenance of an email, you can contact the International Institute of Cyber Security (IICS) via e-mail info@iicybersecurity; by sending a screenshot of the suspicious email, highly trained staff in handling cybersecurity incidents will advise you what steps to take

HOW TO DO FACIAL RECOGNITION FROM A DISTANCE OF 1.5 KILOMETERS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/07/26/how-to-do-facial-recognition-from-a-distance-of-1-5-kilometers/

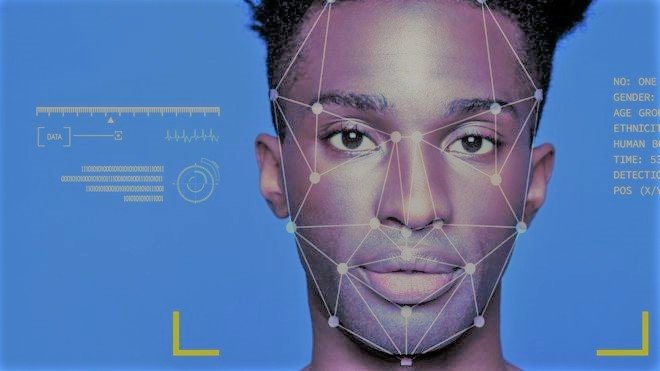

Facial recognition is becoming a common use tool, assure experts in ethical hacking. From its simplest applications (as an authentication method, e.g.), to the most complex (airport security), the growth in the use of this technology has exceeded any expectation.

While it offers some advantages, this technology also has a negative side, closely related to people’s privacy. As the use of facial recognition progresses, private companies, government agencies, and even malicious actors have greater capabilities to track people regardless of their intentions, so their application is truly privacy invasive.

Ethical hacking specialists believe that, due to this remarkable growth, it is vital for technology users to have at least basic notions about the operation, usage and applications of facial recognition technology. Having this information will give us new perspectives on the advancement of this technology, its capacity for inference in our daily lives and the measures that can be implemented to control it.

What is facial recognition?

To begin with, it’s worth remembering that facial recognition is one of several methods of “biometric identification“, which is basically a combination of hardware and software with the ability to examine a person’s physical characteristics to distinguish them from any other individual. Other forms of biometric identification include fingerprint or retina scanning and even voice recognition.

Biometric identification systems take an image to contrast it with images stored in a database and look for matches to determine the identity of the individual. According to ethical hacking experts, in the case of facial recognition, the process can be divided into three parts: detection, faceprint creation and identity verification.

After the image is captured, the recognition software scans it and then searches for matches in a real environment, a crowd or a mall, for example. In these cases, surveillance cameras will feed to facial recognition software, which will begin identifying each face.

Once the system has identified all possible faces in a security cam feed, it will perform a thorough analysis of each one with image reorientation and resizing techniques. In case the software manages to fully capture a face, a record of it will be created, sometimes called a ‘faceprint’. This record works in the same way as fingerprint identification, as facial features all put together compose a unique face.

Among the elements that the system analyzes highlight features such as eye shape, eyebrows, nose shape, scars, among others, although experts in ethical hacking say that a fundamental element is eye analysis. Some accessories, especially sunglasses, can make it difficult to be detected by one of these systems, functioning as anti-facial recognition tools.

Facial recognition tools

As we have already mentioned, the most important application of these systems is surveillance; private companies know this and have focused on developing increasingly sophisticated recognition tools. An example is the Japanese company Fujifilm, which seeks to break into this market considerably with the launch of the SX800 surveillance system.

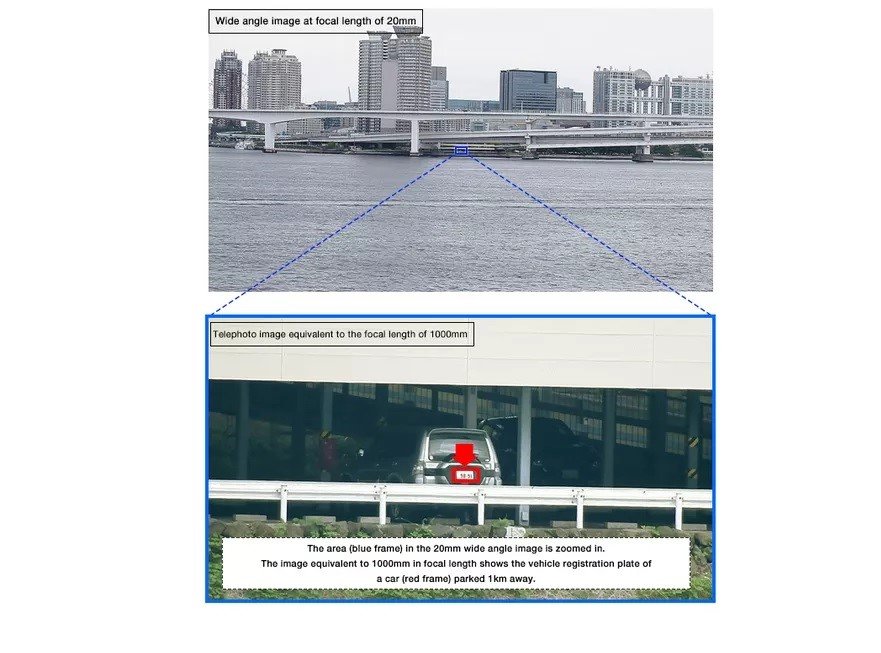

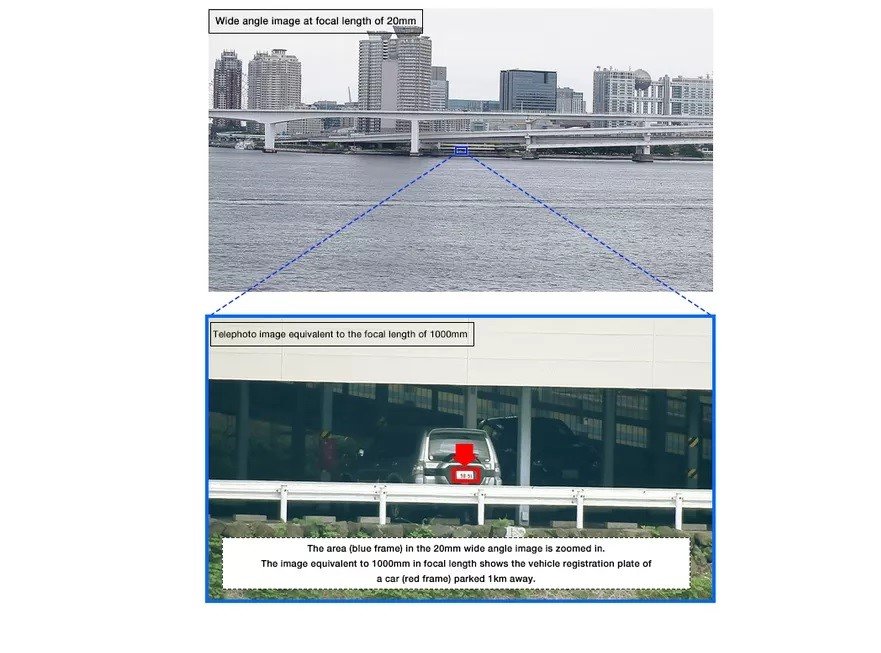

This is one of the most advanced long-range surveillance cameras; featuring a 40x optical zoom, the SX800 has been designed for security activities at border points and large commercial facilities. According to the company, this camera has a lens with an equivalent focal length up to 1000 millimeters; in simpler words, it is possible to focus the plate license of a car located over 1 kilometer (0.6 miles) away using the SX800.

Although there are cameras with a much more powerful zoom on the market, ethical hacking specialists claim that this tool remains one of the best options by including some additional features for security and surveillance implementations. For example, the SX800 features an autofocus function of up to 0.3 seconds and an image processing engine to eliminate the effect produced by rain, mist or other factors; in addition, the image processing engine allows you to record a fully viewable video using the maximum zoom, even at night.

According to specialists from the International Institute of Cyber Security (IICS), advanced tools such as this facilitate surveillance activities at critical security points, such as airports and other points of entry to certain territories; this technology can help consolidate some of the most ambitious security and surveillance plans for governments like the United States, where President Donald Trump has expressed his intention to store a record of every person who enters or leaves American territory.

CÓMO INTERCEPTAR EL TRÁFICO DE USB

CONTENIDO ORIGINAL: https://noticiasseguridad.com/importantes/como-interceptar-el-trafico-de-usb/

Muchos deben haber escuchado acerca de la captura de paquetes de red usando herramientas de análisis; no obstante, pocos conocen algo de captura de paquetes USB. Los rastreadores USB (sniffers) muestran los paquetes transmitidos mediante una conexión USB; estas herramientas son un tema recurrente en el curso de hacking ético del Instituto Internacional de Seguridad Cibernética (IICS).

Protocolos USB

La interfaz USB consiste en capas de protocolo. En la interfaz USB, las capas de nivel inferior se manejan individualmente. Los paquetes USB contienen información como:

- El intercambio de datos

- Control de intercambio de datos

- Detección y corrección de errores

El protocolo USB contiene diferentes campos de paquetes

- SYNC: es importante mantener el campo al inicio del paquete. Para el modo de velocidad baja y máxima, este campo tiene una longitud de 8 bytes y una altura de 32 bytes

- PID: indica la identificación del paquete. muestra que tipo de paquete se está enviando. Este campo es de 8 bits de largo

- ADDR: este campo almacena la dirección de destino del dispositivo USB

- CRC – Verificación de Redundancia del Ciclo: Se usa para verificar cualquier error en el paquete de datos

- EOP – Señal del Final del Paquete: Líneas de datos para el cero de extremo único

Existen dos métodos para capturar paquetes USB: el modo GUI con Wireshark y el modo CUI con el instalador USBPcap.

- Probaremos Wireshark en Windows 10 con la versión de compilación 1709

- Descargue Wireshark desde: https://2.na.dl.wireshark.org/win64/Wireshark-win64-3.0.2.exe

- Instale Wireshark. Asegúrese de instalar USBPcap al instalar Wireshark. Si USBPcap no se instala, vaya a: https://github.com/desowin/usbpcap/releases/download/1.2.0.3/USBPcapSetup-1.2.0.3.exe

- Instale USBPcap. Después de instalar Wireshark & USBPcap, inicie Wireshark

- Haga clic en USBPcap1 y luego conecte el dispositivo USB. Y luego comience a copiar datos de la computadora local al dispositivo USB conectado

- Cuando empiece a copiar los datos, verá que los paquetes se transfieren de origen a destino en Wireshark

- La captura de pantalla anterior muestra los paquetes que se transfieren desde el host al destino. Los datos se están transfiriendo en el almacenamiento masivo USB. Luego los datos se están transfiriendo usando el protocolo USBMS

- El almacenamiento masivo USB es un protocolo informático determinado por el foro de implementación USB. USBMS hace que el dispositivo USB sea accesible para el host. El dispositivo USB funciona como disco duro externo

- Ahora vamos a analizar el paquete de datos e intentaremos explicar cada información que se muestra

- En primer lugar se muestra el marco. El marco consiste en información básica de los bytes de transferencia

- La captura de pantalla anterior muestra los detalles sobre Frame de 40 bytes. Luego muestra el ID de la interfaz en la que se capturan los datos

- Luego el cuadro tiene información de la longitud del cuadro, el número del cuadro y los bytes. Luego muestra los detalles de tiempo completos del fotograma capturado y visualizado anterior. Todo este análisis es parte del curso de hacking ético realizado por el Instituto Internacional de Seguridad Cibernética (IICS)

- Más detalles muestra información USB URB que consiste en ID de IRP e información de IRP

- Hay otros analizadores de paquetes ligeros como termshark disponible en internet

ESCUELAS DE ALABAMA, EL OBJETIVO DESPUÉS DE LOUISIANA, OKLAHOMA, CALIFORNIA, OHIO, IDAHO, NY. ¿EL RANSOMWARE HACE QUE AMÉRICA VUELVA A SER GRANDE?

Especialistas en seguridad informática afirman que cada vez es mayor la frecuencia con la que se reportan incidentes de ciberataques en las escuelas o instituciones del gobierno en E.U. Apenas ayer se hizo pública una declaración de emergencia de ciberseguridad en el estado de Louisiana, después de que el gobernador informara que una variante de malware había infectado los sistemas informáticos de múltiples instituciones académicas.

Ahora, las autoridades de Alabama han reportado un incidente de ciberseguridad que ha comprometido los sistemas de un número aún no determinado de escuelas en el distrito escolar de Middletown.

Michael Conner, superintendente escolar, mencionó que se trata de una infección de ransomware, agregando que las autoridades no han pagado ningún rescate. “Estamos colaborando con especialistas en seguridad informática para determinar cómo ingresaron los hackers en nuestros sistemas, también implementaremos un proceso de recuperación a la brevedad”. Dos de los seis sistemas informáticos de Middletown siguen operando con múltiples limitaciones.

Por su parte, el alcalde Daniel Drew aseguró que los sistemas del gobierno local operan con normalidad, no obstante, el personal de TI del condado está realizando labores de monitoreo, detección y prevención de potenciales ataques. “Estamos trabajando a marchas forzadas para prevenir cualquier incidente, el año fiscal está por terminar y no podemos permitir que nuestras actividades se vean paralizadas por un virus de computadora”, añadió el alcalde.

Entre las más recientes víctimas de ransomware en E.U. se encuentran:

- Distrito escolar de Alabama

- Escuelas públicas de la ciudad de Oklahoma

- Distrito Escolar Unificado de Montebello, California

- Distrito Escolar de Sugar-Salem, Idaho

- Distrito escolar de Connecticut

- Escuelas y oficinas gubernamentales en Florida

- Escuelas de Ohio

- Distrito escolar de Louisiana

- Escuelas en Syracuse y la biblioteca del condado de Onondaga, Nueva York

Los incidentes de ataque de ransomware continúan afectando a instituciones del gobierno, empresas e individuos en todo el país. Especialistas en seguridad informática afirman que estas infecciones comúnmente empiezan con un ataque de phishing. Fingiendo ser un funcionario del Departamento de Educación, un actor de amenazas podría engañar al personal administrativo de una escuela para que entreguen información de contacto, principalmente correos electrónicos.

Posteriormente, los atacantes envían al personal de las escuelas correos electrónicos con archivos adjuntos esperando que la víctima los descargue en su dispositivo. Una vez que las víctimas abren estos archivos, se libera un virus que bloquea el acceso a todos los archivos en un sistema, exigiendo hasta 10 mil dólares para restablecer el acceso.

Especialistas en seguridad informática del Instituto Internacional de Seguridad Cibernética (IICS) han detectado algunas de las variantes más comunes entre los casos de infección detectados recientemente. Aunque capacidad dañina y métodos de infección pueden variar, todos estos programas maliciosos tienen el mismo objetivo: obtener un rescate.

Los cinco tipos de ransomware más empleados en los ataques a escuelas en E.U. son:

- Cryptomalware: Esta es una forma bastante común de ransomware y puede causar un gran daño. Uno de los ejemplos más conocidos es el ransomware WannaCry, que en 2017 fue empleado para atacar a miles de objetivos en todo el mundo; logrando extenderse dentro de las redes de algunas de las corporaciones más importantes a nivel mundial

- Locker: Este tipo de ransomware es conocido por infectar un sistema operativo para bloquear por completo a la víctima de su computadora, inhabilitando el acceso a cualquier archivo o aplicación

- Scareware: Este es un falso software que actúa como un antivirus o una herramienta de limpieza. Una vez instalado, el scareware muestra a la víctima un mensaje que afirma haber encontrado un problema en su equipo y demanda un pago para su solución. Algunos tipos de scareware incluso pueden bloquear una computadora, mientras que otros pueden realizar spam de supuestos mensajes de seguridad en la pantalla del usuario

- Doxware: También conocido como leakware, esta variante de ransomware amenaza a las víctimas con publicar información privada si no se paga el rescate. Las personas almacenan cientos, incluso miles de archivos confidenciales en sus dispositivos (fotos, credenciales de inicio de sesión, datos bancarios, etc), por lo que es altamente probable que entren en pánico y entreguen dinero a los atacantes si encuentran mensajes de esta clase

- Ransomware as a Service (RaaS): Este es un servicio alojado en línea por actores maliciosos que cualquiera puede contratar para desplegar campañas de ransomware contra un objetivo determinado. Al ser contratados, los hackers se encargan de todo lo necesario para lograr la infección, desde la distribución del malware y el cobro del rescate, hasta la entrega de las claves de descifrado

Proteja su escuela

Aunque es una medida de seguridad básica, vale la pena recordar a los administradores de sistemas que todos los equipos de cómputo de una escuela deben estar protegidos con antivirus confiables y con las últimas actualizaciones instaladas. Otras herramientas, como los filtros de correo electrónico, ayudan a bloquear la mayoría de emails de contenido malicioso. No obstante, recuerde que estas medidas no lo protegerán por completo, por lo que deben combinarse con adecuadas políticas de seguridad informática y concientización del personal administrativo.

En caso de duda:

- No abra ningún archivo adjunto ni haga clic en ningún enlace, y no reenvíe ni responda a un mensaje sospechoso

- Verifique la autenticidad del correo con sus colegas para saber si alguien más recibió el mismo mensaje

- Si no tiene la certeza absoluta sobre la veracidad o procedencia de un email, puede ponerse en contacto con el Instituto Internacional de Seguridad Cibernética (IICS) a través del correo electrónico info@iicybersecurity; enviando una captura de pantalla del correo en cuestión, personal altamente capacitado en el manejo de incidentes de ciberseguridad le aconsejará qué medidas tomar

CÓMO HACER RECONOCIMIENTO FACIAL A 1.5 KILÓMETROS DE DISTANCIA

CONTENIDO ORIGINAL: https://noticiasseguridad.com/importantes/como-hacer-reconocimiento-facial-a-1-5-kilometros-de-distancia/

El reconocimiento facial se está convirtiendo en una herramienta de uso común, aseguran expertos en hacking ético. Desde sus más sencillas aplicaciones (como método de autenticación), hasta las más complejas (seguridad en los aeropuertos), el crecimiento en el uso de esta tecnología ha rebasado cualquier expectativa.

Aunque brinda algunas ventajas, esta tecnología también tiene un lado negativo, estrechamente relacionado con la privacidad de las personas. A medida que avanza el uso del reconocimiento facial las compañías privadas, agencias del gobierno, e incluso actores maliciosos, cuentan con mayores capacidades para rastrear a las personas sin importar sus intenciones, por lo que su aplicación es realmente invasiva.

Los especialistas en hacking ético consideran que, debido a este notable crecimiento, es vital para los usuarios de tecnología tener al menos nociones básicas acerca del funcionamiento, usos y aplicaciones de la tecnología de reconocimiento facial. Contar con esta información nos aportará nuevas perspectivas sobre el avance de esta tecnología, su capacidad de inferencia en nuestra vida cotidiana y las medidas que se pueden implementar para su control.

En qué consiste el reconocimiento facial

Para comenzar, no está de más recordar que el reconocimiento facial es uno de varios métodos de “identificación biométrica“, que es básicamente una conjunción de hardware y software con la capacidad de examinar las características físicas de una persona para distinguirla de cualquier otro individuo. Otras formas de identificación biométrica incluyen el escaneo de huellas dactilares, retina, e incluso el reconocimiento de voz.

Los sistemas de identificación biométrica toman una imagen para contrastarla con datos almacenados en una base de datos y buscan coincidencias para determinar la identidad del individuo. Según los expertos en hacking ético, en el caso del reconocimiento facial, el proceso puede ser dividido en tres partes: detección, creación del registro e identificación/verificación de identidad.

Después de que la imagen es capturada, el software de reconocimiento la analiza para después buscar coincidencias en un entorno real, una multitud o un centro comercial, por ejemplo. En estos casos, las cámaras de vigilancia transmitirán al software de reconocimiento facial, el cual comenzará la identificación de cada rostro.

Una vez que el sistema ha identificado todos los posibles rostros en una transmisión, realizará un análisis exhaustivo de cada uno con técnicas de reorientación y redimensionamiento de imagen. En caso de que el software logre capturar plenamente un rostro, se creará un registro del mismo, a veces llamado ‘huella facial’. Este registro funciona del mismo modo que las identificación de huellas dactilares, pues se identifican características faciales que puestas en una sola imagen identifican un único rostro.

Entre los elementos que el sistema analiza destacan rasgos como la forma de los ojos, las cejas, forma de la nariz, cicatrices, entre otros, aunque los expertos en hacking ético aseguran que un elemento fundamental es el análisis ocular. Algunos accesorios, especialmente las gafas de sol, pueden dificultar la detección de estos sistemas, funcionando como herramientas anti reconocimiento facial.

Herramientas de reconocimiento facial

Como ya hemos mencionado, la más importante aplicación de estos sistemas es la vigilancia; las compañías privadas lo saben y se han enfocado en el desarrollo de herramientas de reconocimiento cada vez más sofisticadas. Un ejemplo es la compañía japonesa Fujifilm, que busca irrumpir de forma considerable en este mercado con el lanzamiento del sistema de vigilancia SX800.

Esta es una de las más avanzadas cámaras de vigilancia de largo alcance; con un zoom óptico de 40x, la SX800 ha sido diseñada para actividades de seguridad en puntos fronterizos y grandes instalaciones comerciales. Acorde a la compañía, esta cámara cuenta con una lente con una distancia focal equivalente hasta 1000 milímetros; en palabras más simples, es posible enfocar la placa de un auto a más de 1 kilómetro (0.6 millas) de distancia usando la SX800.

Aunque existen en el mercado cámaras con un zoom mucho más potente, especialistas en hacking ético aseguran que esta herramienta sigue siendo una de las mejores opciones por la inclusión de algunas características adicionales para implementaciones de seguridad y vigilancia. Por ejemplo, la SX800 cuenta con una función de enfoque automático de hasta 0.3 segundos y un motor de procesamiento de imagen para eliminar el efecto producido por lluvia, neblina u otros factores; además, el motor de procesamiento de imagen le permite grabar video aún con el zoom al máximo con la mayor nitidez, inclusive por la noche.

Acorde a especialistas del Instituto Internacional de Seguridad Cibernética (IICS), herramientas avanzadas como esta facilitan las actividades de vigilancia en puntos críticos de seguridad, como aeropuertos y otros puntos de ingreso a determinados territorios; esta tecnología puede ayudar a consolidar algunos de los planes más ambiciosos de seguridad y vigilancia para gobiernos como el de Estados Unidos, donde el presidente Donald Trump ha manifestado su intención de almacenar un registro de cada persona que ingresa o sale de territorio americano.

SEVERO CIBERATAQUE EN LOUISIANA; MÚLTIPLES ESCUELAS INFECTADAS CON RANSOMWARE

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/severo-ciberataque-en-louisiana-multiples-escuelas-infectadas-con-ransomware/

Los ataques de malware siguen a la alza. Especialistas en seguridad en páginas web del Instituto Internacional de Seguridad Cibernética (IICS) reportan que múltiples sistemas informáticos en instituciones académicas de Louisiana, E.U., han sido atacados con una variante de malware desconocida. Hasta el momento no se han identificado ataques contra otros sectores.

El incidente es tan serio que John Bel Edwards, gobernador del estado, emitió una declaratoria de emergencia después de que la violación de seguridad fuera descubierta el pasado miércoles, gracias a esto, las autoridades podrán destinar recursos públicos para resolver el incidente. Esta es la primera vez que el gobierno de Louisiana lanza una emergencia de ciberseguridad.

“Nuestros expertos en seguridad en páginas web han detectado un ataque de malware en algunos sistemas escolares al norte de nuestro territorio; estamos implementando medidas coordinadas para atender el incidente”, declaró el gobernador.

En los más recientes meses se han detectado varios casos en los que los hackers consiguen comprometer los sistemas informáticos de distintas ciudades con algunas variantes de software malicioso, especialmente ransomware. Sólo en E.U., han ocurrido múltiples ataques contra pequeñas ciudades y territorios en estados como Nueva York, Florida y Atlanta.

Además de la posibilidad de usar recursos económicos, la declaración de alerta permite al gobernador Edwards recurrir a especialistas en seguridad en páginas web de la Guardia Nacional de Louisiana, la Policía del Estado, la Oficina de Servicios Tecnológicos, entre otras corporaciones a nivel federal.

En 2017, el gobernador Edwards impulsó la creación de una comisión integrada por compañías proveedoras de servicios de tecnología, académicos y agencias de la ley; el objetivo de esta comisión era desarrollar protocolos para responder a esta clase de amenazas.

“Este es el tipo de incidentes en el que pensamos al crear la Comisión de Ciberseguridad; era necesario un organismo que se enfocara en la prevención, detección y respuesta a incidentes de seguridad informática, pues muchas veces los gobiernos locales se ven ampliamente superados por las capacidades de los grupos de hackers maliciosos”, añadió el gobernador.

En estos momentos, las agencias y profesionales que integran la comisión se encuentran desarrollando el plan que será implementado para corregir este serio incidente.

ATAQUE DE RANSOMWARE PROVOCA APAGÓN EN JOHANNESBURGO, SUDÁFRICA

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/ataque-de-ransomware-provoca-apagon-en-johannesburgo-sudafrica/

Los ciberataques contra la infraestructura crítica se han convertido en algo demasiado común, mencionan expertos en auditorías de sistemas; grupos de actores de amenazas se encuentran desarrollando constantemente nuevas formas de comprometer sectores críticos de la industria y los servicios públicos buscando beneficios económicos o incluso interferir en la vida política del territorio atacado.

En esta ocasión, ha sido reportada una infección de ransomware en los sistemas de uno de los proveedores de energía eléctrica más importantes de Sudáfrica, específicamente en la capital, Johannesburgo. El incidente fue sorpresivo y dejó a miles de residentes sin energía.

La compañía afectada por el incidente, City Power, presta un servicio de distribución de electricidad prepagada para los residentes y compañías locales. Acorde al reporte de la compañía, el malware de cifrado bloqueó el acceso a las bases de datos, redes internas, aplicaciones web y el sitio oficial de City Power.

La infección fue detectada el miércoles por la noche. Según han mencionado especialistas en auditorías de sistemas, el incidente ha impedido a los ciudadanos acceder a los servicios de prepago de la compañía; además, emprendedores que producen energía a partir de paneles solares para después venderla a la compañía también han visto interrumpido su negocio.

Para empeorar un poco el panorama, medios locales reportan que, por lo general, los planes de prepago de energía eléctrica de los residentes de Johannesburgo vencen durante los últimos cinco días de cada mes, por lo que un apagón masivo podría estar a la vuelta de la esquina. En una actualización del incidente, la compañía mencionó que el ransomware usado por los hackers les ha impedido responder a las interrupciones en el servicio detectadas hasta ahora, pues City Power no cuenta con acceso a sus aplicaciones internas. La compañía declinó revelar el nombre de la variante de ransomware empleada en el ataque.

Especialistas en auditorías de sistemas del Instituto Internacional de Seguridad Cibernética (IICS) han reportado recientes ciberataques contra los servicios y oficinas públicas en múltiples lugares del mundo, especialmente en Estados Unidos. Hace un par de meses fue detectada una pequeña oleada de ataques de ransomware contra pequeñas ciudades en Florida, E.U. que, si bien no resultaron en apagones o fallas de infraestructura, costaron cientos de miles de dólares en gastos de recuperación, por lo que se recomienda a los usuarios mantenerse alertas ante cualquier posible intento de ataque cibernético.

GOOGLE QUIERE ESCUCHAR TUS CONVERSACIONES CON LA NUEVA APP DE AMPLIFICACIÓN DE SONIDOS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-movil/google-quiere-escuchar-tus-conversaciones-con-la-nueva-app-de-amplificacion-de-sonidos/

Múltiples implementaciones de tecnología que alguna vez existieron sólo en la ciencia ficción, hoy son comunes en millones de hogares. Según especialistas en servicios de ciberseguridad, un ejemplo claro son las aplicaciones que se activan con la voz, como Google Sound Amplifier, para Android. Esta herramienta cuenta con acceso a cualquier cosa que escucha el usuario, como programas de TV, pláticas entre amigos, música que escucha el usuario, etc.

Si bien algunos consideran que su uso es realmente útil para múltiples propósitos, usuarios menos confiados consideran que estas herramientas son auténticos caballos de Troya en términos de vigilancia en plena era digital.

Los desarrolladores afirman que el uso más común de esta app es para ayudar a las personas con discapacidades auditivas. Usando Sound Amplifier, las personas con dificultad para escuchar claramente podrán detectar sonidos que de otro modo no podrían sin que esto intervenga en su entorno, por lo que otras personas cercanas ni siquiera notarán su uso. Esta aplicación usa aprendizaje automático para clasificar millones de muestras de audio y adaptarse a las necesidades de cada usuario.

Acorde a los expertos en servicios de ciberseguridad, cuando un usuario conecta sus audífonos a un smartphone con Sound Amplifier puede personalizar las frecuencias para aumentar los sonidos emitidos por una fuente de audio determinada. En pocas palabras, la aplicación aumenta amplifica el sonido deseado y filtra el ruido de ambiente, con lo que se puede escuchar cómodamente una conversación en un entorno ruidoso.

A pesar de sus ventajas, expertos del Instituto Internacional de Seguridad Cibernética (IICS) consideran que los actores de amenazas podrían aprovecharse de esta app con fines maliciosos. Por ejemplo, una conversación privada puede ser escuchada fácilmente con esta herramienta, además, un atacante podría combinar el uso de esta app con técnicas de ingeniería social para robar las credenciales de inicio de sesión de un usuario desprevenido.

Por si no fuese suficiente, el uso de esta aplicación implica inconvenientes de privacidad. Especialistas en servicios de ciberseguridad afirman es un hecho demostrado que Google Sound Amplifier almacenará un registro de cada conversación del usuario que después será enviado a la nube. Por obvias razones, este es un asunto de privacidad realmente serio, similar a las violaciones de privacidad en las que incurren frecuentemente herramientas de software que se activan con la voz, como los asistentes de Google y Apple.

Problemas como este, aunque indeseables, al menos deben ayudar a recordarnos la necesidad de crear una Declaración de Derechos en Internet que proteja al usuario contra estos intentos de vigilancia sistemática. ¿Acaso no hemos librado ya muchas batallas para evitar esa clase de violaciones a nuestra privacidad?

NUEVA BRECHA DE DATOS EN SKY; POR SEGURIDAD, REVISE SUS CUENTAS BANCARIAS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/nueva-brecha-de-datos-en-sky-por-seguridad-revise-sus-cuentas-bancarias/

Los incidentes de robo de datos son más comunes de los que pensamos. Acorde a especialistas en seguridad de datos, la mayoría de las veces los hackers no obtienen información directamente de los individuos, sino que se enfocan en comprometer la seguridad de compañías que almacenan múltiples datos personales de sus clientes.

Este parece ser el caso de la compañía de televisión de paga Sky, que ha solicitado a sus clientes restablecer sus contraseñas luego de que se detectara una posible brecha de datos en los sistemas de la compañía. Además, la compañía notificó que las contraseñas de todos los usuarios de la plataforma en línea de Sky serían restablecidas automáticamente como parte de la medida de seguridad. La medida aplica para todos los clientes de Sky en Reino Unido.

“Para nosotros, la seguridad de su información es un asunto extremadamente serio, por lo que hemos restablecido su contraseña de Sky; por favor, ayúdenos a mantener su cuenta segura restableciendo sus contraseñas en otras plataformas”, menciona el correo electrónico recibido por los usuarios potencialmente afectados.

A través de sus perfiles de redes sociales, la compañía mencionó que esta medida está relacionada con un “incidente ocurrido hace algunos días”, expertos en seguridad de datos consideran que lo más probable es que se trate de una brecha de datos.

Mientras que los portavoces de la compañía han mencionado que esta se trata de una medida preventiva, el proveedor de email de Sky ha filtrado información sobre un posible acceso no autorizado a múltiples cuentas de correo. Acorde a especialistas en seguridad de datos del Instituto Internacional de Seguridad Cibernética (IICS) este incidente podría estar vinculado de algún modo con la brecha de datos masiva de 2014 en Yahoo, pues esta es la compañía proveedora de correo electrónico de Sky.

No obstante esto es sólo una suposición, pues aún no es posible para Sky determinar la fecha exacta en la que ocurrió el incidente. Otra posible explicación es que los hackers hayan realizado un ataque de relleno de credenciales (credential stuffing); usando contraseñas robadas en otros incidentes, los hackers tratan de ingresar a las cuentas de los usuarios en múltiples plataformas.

A MAJOR MALWARE ATTACK IN LOUISIANA; MULTIPLE SCHOOLS INFECTED WITH RANSOMWARE

CONTENIDO ORIGINAL: https://www.securitynewspaper.com/2019/07/25/a-major-malware-attack-in-louisiana-multiple-schools-infected-with-ransomware/

Malware attacks are still on the rise. International Institute of Cyber Security (IICS) website security specialists report that multiple IT systems in academic institutions in Louisiana, US, have been attacked with an unknown malware variant. So far no attacks have been identified against other sectors.

The incident is so serious that John Bel Edwards, the state’s governor, issued an emergency alert after the security breach was discovered last Wednesday, as a result, the authorities will be able to allocate public resources to resolve the incident. This is the first time the Louisiana government has launched a cybersecurity emergency alert.

“Our website security experts have detected a malware attack on some school systems at the north of our territory; we are implementing coordinated measures to address the incident,” the governor said.

In recent months several cases have been detected in which hackers manage to compromise computer systems in different cities with some variants of malicious software, especially ransomware. In the US alone, multiple attacks have occurred against small towns and territories in states like New York, Florida, and Atlanta.

In addition to the ability to use financial resources, the emergency declaration allows Governor Edwards to turn to website security specialists of the Louisiana National Guard, the State Police, the Office of Technology Services, among other corporations at the federal level.

In 2017, Governor Edwards pushed for the creation of a commission made up of technology service providers, academics and law enforcement agencies; the objective of this committee was to develop protocols to respond to these kinds of threats.

“This is the type of incidents we were thinking about when creating the Cybersecurity Commission; an agency that focused on preventing, detecting and responding to information security incidents was needed, as local governments are often far overwhelmed by the capabilities of malicious hacker groups,” added the Governor.

At the moment, the agencies and professionals that work in this commission are developing the plan that will be implemented to correct this serious incident.

RANSOMWARE ATTACK CAUSES BLACKOUT IN JOHANNESBURG, SOUTH AFRICA

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/07/25/ransomware-attack-causes-blackout-in-johannesburg-south-africa/

Cyberattacks against critical infrastructure have become common, system audit experts mention; groups of threat actors are constantly developing new ways of compromising critical sectors of industry and public services seeking economic benefits or even interfering in the political life of the attacked territory.

This time, a ransomware infection has been reported on the systems of one of South Africa’s leading power suppliers, specifically in the capital, Johannesburg. The incident was surprising and left thousands of residents without electric power.

The company affected by the incident, City Power, provides a prepaid electricity distribution service for local residents and companies. According to the company’s report, the encryption malware blocked access to databases, internal networks, web applications and the official City Power site.

The infection was detected Wednesday night. As mentioned by system audit specialists, the incident has prevented citizens from accessing the company’s prepaid services; In addition, entrepreneurs who produce energy from solar panels and then sell it to the company have also been disrupted.

To make it worse, local media report that pre-payment electricity plans from Johannesburg residents typically expire during the last five days of each month, so a massive blackout could be just around the corner. In an update to the incident, the company mentioned that ransomware used by hackers has prevented them from responding to service interruptions detected so far, as City Power does not have access to its internal applications. The company declined to reveal the name of the ransomware variant used in the attack.

International Institute of Cyber Security (IICS) system audit specialists have reported recent cyberattacks against services and public offices in multiple locations around the world, especially in the United States. A couple of months ago a small wave of ransomware attacks were detected against small towns in Florida, US that, while not resulting in power outages or infrastructure failures, dispend hundreds of thousands of dollars in recovery costs, so it is recommended to users staying alert against any potential cyberattack attempt.

GOOGLE WANTS TO LISTEN TO YOUR CONVERSATIONS WITH THE NEW SOUND AMPLIFIER APP

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/07/25/google-wants-to-listen-to-your-conversations-with-the-new-sound-amplifier-app/

Multiple technology implementations that once existed only in science fiction are now common in millions of homes. According to cybersecurity services specialists, a clear example are voice-activated apps, such as Google Sound Amplifier, for Android. This tool has access to anything that the user listens to, such as TV shows, conversations between friends, music that the user listens to, etc.

While some consider its use to be really useful for multiple purposes, less confident users consider these tools to be authentic Trojan horses in terms of surveillance in the middle of the digital age.

The developers claim that the most common use of this app is to help people with hearing handicaps. Using Sound Amplifier, people with hearing difficulty will clearly be able to detect sounds that they might not otherwise be able to detect without this intervening in their environment, so other people nearby won’t even notice their use. This app uses machine learning to classify millions of audio samples and adapt to the needs of each user.

According to cybersecurity services experts, when a user connects their hearing aids to a smartphone with Sound Amplifier, they can customize frequencies to increase the sounds emitted by a given audio source. Simply put, the augments app amplifies the desired sound and filters out ambient noise, so you can comfortably listen to a conversation in a noisy environment.

Despite its advantages, experts from the International Institute of Cyber Security (IICS) believe that threat actors could take advantage of this app for malicious purposes. For example, a private conversation can be easily heard with this tool; in addition, an attacker could combine the use of this app with social engineering techniques to steal the login credentials of an unsuspecting user.

As if that is not enough, the use of this application implies privacy inconveniences. Cybersecurity services specialists claim it is a proven fact that Google Sound Amplifier will store a record of every user conversation that will then be sent to the cloud. For obvious reasons, this is a really serious privacy issue, similar to privacy violations that are frequently incurred by voice-activated software tools, such as Google and Apple attendees.

Problems like this, although undesirable, should at least help remind us of the need to create an Internet Bill of Rights that protects the user against these attempts at systematic surveillance. Haven’t we fought many battles before to prevent those kinds of violations of our privacy?

BE CAREFUL USING ROBINHOOD FOR STOCKS AS HACKERS COULD TAKE AWAY ALL YOUR MONEY ONE DAY

ORIGINAL CONTENT; https://www.securitynewspaper.com/2019/07/25/be-careful-using-robinhood-for-stocks-as-hackers-could-take-away-all-your-money-one-day/

For stock exchange investors, services like Robinhood, an app that makes it easy to trade shares, have become a fundamental tool because of its ease of use and its lows, or even no commissions. However, web application security experts believe that using these services can lead to serious security issues and, in the worst case, huge economic losses.

Robinhood, the popular stock buying and selling app, has just notified its users of a service failure that caused improper storage of login data. These logs were stored in plain text, so they do not have any encryption for their protection. The developers of Robinhood did not mention the total number of affected users.

“A few days ago we discovered that some logins had been stored on our systems in a simple format; it is necessary to inform you that your password could have been compromised”, mentions the mail sent to users by the company.

After several web application security specialists learned of the incident, a Robinhood spokesperson stated for various media: “This is not a data breach or cyberattack incident against our systems; I would also like to point out that this incident does not affect all of our customers,” he said.

Encryption protects sensitive data held by companies in the event of hacking. If this were to happen, a hacker would find information composed of random characters instead of simply finding readable usernames and passwords. Companies like Google have also suffered technical errors that result in inadequate login data storage. The best option in cases like this is for users to reset their passwords, as well as ignoring potential phishing messages that try to take advantage of the confusion.

According to web application security specialists from the International Institute of Cyber Security (IICS), the app reported a considerable increase in its number of users, going from 4 to 6 million in a span of less than a year.

Robinhood is owned by a group of U.S. investors and provides services such as stock movements and cryptocurrency investments without commission. According to local media reports, the company has presented to the U.S. Treasury Department its intentions to become a formal banking institution, even it has already hired important officials from other banks to make the project more robust.

ONCE AGAIN SKY HAS A DATA BREACH. KEEP AN EYE OVER YOUR CREDIT CARD NOTIFICATIONS

ORIGINAL CONTENT: https://www.securitynewspaper.com/2019/07/25/once-again-sky-has-a-data-breach-keep-an-eye-over-your-credit-card-notifications/

Data breach incidents are more common than we think. According to data security specialists, most of the time hackers do not get information directly from individuals, but focus on compromising the security of companies that store multiple personal data of their customers.

This appears to be the case of the pay-TV company Sky, which has asked its customers to reset their passwords after a possible data breach were detected in the company’s systems. In addition, the company notified that the passwords of all users of Sky’s online platform would be automatically reset as part of the security measure. The measure applies to all Sky customers in the UK.

“For us, the security of your information is an extremely serious matter, so we have reset your Sky password; Please help us keep your account secure by resetting your passwords on other platforms,” mentions the email received by potentially affected users.

Through their social media profiles, the company mentioned that this measure is related to an “incident that occurred a few days ago”, data security experts believe that it is most likely a data breach.

While the company’s spokespersons have mentioned that this is a preventive measure, Sky’s email provider has leaked information about possible unauthorized access to multiple email accounts. According to data security specialists from the International Institute of Cyber Security (IICS), this incident could be somehow linked to the massive 2014 data breach at Yahoo, as this is Sky’s email provider.

However, this is only an assumption, as it is not yet possible for Sky to determine the exact date on which the incident occurred. Another possible explanation is that the hackers have performed a credential stuffing attack; using stolen passwords in other incidents (most of the times, available on dark web forums), hackers try to access users’ accounts on multiple online platforms to perform malicious activities.

NUEVO ATAQUE EN ANDROID PERMITE ESCUCHAR LLAMADAS DE FORMA REMOTA

CONTENIDO ORIGINAL: https://noticiasseguridad.com/tecnologia/nuevo-ataque-en-android-permite-escuchar-llamadas-de-forma-remota/

Acorde a expertos en análisis de vulnerabilidades, los usuarios de dispositivos móviles con sistema operativo Android se enfrentan a múltiples amenazas a diario. Desde aplicaciones maliciosas hasta exploits en el sistema operativo, los hackers se encuentran desarrollando constantemente nuevas formas de comprometer la seguridad de estos dispositivos.

Ahora, se ha reportado la existencia de un nuevo método para escuchar las llamadas telefónicas conocido como Spearphone, ataque que consiste en usar los sensores de movimiento de un smartphone para intervenir la salida de audio de los altavoces.

Un grupo de expertos en análisis de vulnerabilidades de la Universidad de Alabama, Birminham, descubrió que cualquier sensor de movimiento (o acelerómetro) puede capturar cualquier contenido de audio que llegue a través de los altavoces de un dispositivo cuando se usa el altavoz durante una llamada.

Debido a que los sensores de movimiento de un smartphone están siempre activados y las aplicaciones no solicitan permiso para su uso, cualquier software malicioso podría registrar las reverberaciones de audio en tiempo real; asimismo, esto puede ser grabado o enviado a una ubicación controlada por los hackers.

Los expertos en análisis de vulnerabilidades probaron este ataque en tres modelos de smartphone diferentes, el LG G3, el Samsung Galaxy Note 4 y el Samsung Galaxy S6. Estos dispositivos fueron seleccionados debido a que los altavoces y el acelerómetro están ubicados relativamente cerca uno del otro, por lo que es muy fácil detectar las vibraciones de audio.

Aunque es relativamente fácil que un sensor detecte el audio, falta el método para acceder a estos datos. Acorde a los expertos, todo depende de los permisos de las aplicaciones instaladas por el usuario. “Existe una vulnerabilidad conocida asociada a los sensores de movimiento de un smartphone, pues estos dispositivos no cuentan con ninguna restricción para la lectura de los registros de un acelerómetro; virtualmente cualquier aplicación puede acceder y leer estos datos”, afirman los expertos.

Acorde a expertos del Instituto Internacional de Seguridad Cibernética (IICS) cualquier situación en el que un usuario realice una llamada en altavoz se vuelve un escenario de ataque potencial. Además, la extracción de información no se limita a las llamadas del usuario, sino que los hackers también pueden extraer datos de cualquier aplicación que reproduzca audio, como música, videos, consultas con el asistente de Google, entre otros servicios.

USUARIOS PODRÁN DEMANDAR A COMPAÑÍAS DE TELECOMUNICACIONES EN CASO DE HACKING DE SIM

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-movil/usuarios-podran-demandar-a-companias-de-telecomunicaciones-en-caso-de-hacking-de-sim/

Acorde a especialistas en ciberseguridad, cada año miles de usuarios de compañías de telecomunicaciones sufren ataques de hacking que tienen como objetivo tomar control de su número de teléfono para realizar fraudes de identidad, extorsiones, entre otros crímenes.

Un caso muy popular es el de Michael Terpin, un inversor en criptomoneda que, después de notar fallas en su servicio de telefonía móvil, llamó a la compañía sólo para descubrir que un hacker se había apoderado de su número telefónico personal usando una técnica conocida como “SIM swap”. La víctima afirma que, posteriormente, los actores de amenazas accedieron a su cuenta de Skype y engañaron a uno de sus clientes para que realizara una transferencia de criptomoneda.

El equipo de ciberseguridad de AT&T, la compañía de telecomunicaciones de Terpin, acordó con la víctima la implementación de un código de seguridad de seis dígitos que debía ser ingresado en caso de que cualquier usuario solicitara transferir el número de teléfono de Terpin a otra tarjeta SIM.

No obstante, esta medida de seguridad resultó inútil. Tiempo después del primer incidente, Terpin afirmó que, en complicidad con una tienda de AT&T, los hackers volvieron a cambiar su teléfono a otra tarjeta SIM; gracias a esto, los delincuentes lograron robar más de 20 millones de dólares en activos virtuales.

Michael Terpin decidió presentar una demanda por más de 25 millones de dólares contra AT&T. El demandante solicitó a la corte anular las cláusulas en las que la compañía renuncia a la responsabilidad por cualquier incidente de seguridad relacionado con sus servicios. Terpin considera que a los usuarios no les queda más opción que aprobar estos términos para seguir usando los servicios de telecomunicaciones.

Por su parte, la compañía solicitó al juzgado desestimar el caso, pues el demandante no fue capaz de establecer el nexo entre el hackeo de su número telefónico y el robo de la criptomoneda. En su demanda, Terpin no ofrece detalle alguno sobre las protecciones que implementó para sus activos virtuales y tampoco menciona si esta información fue de vital importancia para desplegar el ataque.

Aunque la mayoría de los cargos presentados por Terpin cuenta con un nuevo plazo de 21 días para volver a presentar su demanda; esta vez, el usuario deberá explicar completamente cómo fue robada su criptomoneda, así como las razones por las que cree que AT&T tiene un grado importante de responsabilidad en este incidente.

Acorde a expertos en ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS), esta clase de ataques enfocados en las tarjetas SIM de las víctimas son especialmente peligrosas para los miembros de la comunidad de la criptomoneda, pues la naturaleza de estos activos impide rastrear una transacción en caso de robo.

REPORTE DE VULNERABILIDAD DE EJECUCIÓN REMOTA EN VLC ERA FALSO; LOS USUARIOS DE ESTE REPRODUCTOR SE ENCUENTRAN A SALVO

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/reporte-de-vulnerabilidad-de-ejecucion-remota-en-vlc-era-falso-los-usuarios-de-este-reproductor-se-encuentran-a-salvo/

Los desarrolladores del reproductor multimedia VLC se han visto envueltos por una nueva polémica. Recientemente, un supuesto informe de expertos en auditorías informáticas afirmó que este software presentaba cada vez mayores fallas de seguridad que exponían a los usuarios a actividades maliciosas como ejecución remota de código.

El reporte, revelado en días pasados, incluso afirmaba que, usando un video cargado de código malicioso, un actor de amenazas podría bloquear el reproductor multimedia o abusar de éste para ejecutar malware en el sistema objetivo.

Debido al alboroto causado por estas noticias, los desarrolladores de la herramienta de código abierto, que ha sido descargada por miles de millones de usuarios, decidieron hacer algunas declaraciones. Acorde a los expertos en auditorías informáticas, el personal detrás de VLC afirma que, si bien el error de software existe, su explotación es prácticamente imposible.

El mes pasado el Instituto Nacional de Estándares y Tecnología de E.U. (NIST) documentó una vulnerabilidad de desbordamiento de búfer presente en VLC 3.0.7.1, la versión más reciente del reproductor de medios.

A pesar de que el NIST, e incluso el CERT, registraron la vulnerabilidad y la calificaron como “crítica”, los desarrolladores afirman que la falla no es explotable pero, ¿cómo respaldan esta afirmación?

Un grupo de expertos en auditorías informáticas trató de explotar la falla usando una prueba de concepto diseñada hace algunas semanas y que requiere de un video en formato mp4 cargado de malware, encontrando que la vulnerabilidad no puede ser explotada del modo que se explica en el informe. Los expertos también intentaron el ataque en versiones anteriores de VLC, sin obtener éxito alguno.

Francois Cartegnie, uno de los desarrolladores de VLC, se mostró molesto a través de sus perfiles de redes sociales por los señalamientos de la comunidad de la ciberseguridad; “la próxima vez les sugiero verificar sus fuentes y reconsiderar sus falsas acusaciones”, declaró.

Los desarrolladores de VLC agregan que no hace falta lanzar un parche de actualización: “si usa la versión más reciente con las últimas bibliotecas no hay nada de qué preocuparse”, afirman. Acorde a expertos del Instituto Internacional de Seguridad Cibernética (IICS), la vulnerabilidad residía en la librería libebml, por lo que si los usuarios emplean versiones anteriores a 1.3.6, es probable que experimenten algunos errores como los presentados en la prueba de concepto.

HACKERS TOMAN CONTROL DE LA CUENTA DE TWITTER DE LA POLICÍA DE LONDRES

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/hackers-toman-control-de-la-cuenta-de-twitter-de-la-policia-de-londres/

Un incidente poco usual ha traído un serio dolor de cabeza a las autoridades británicas. Acorde a especialistas en seguridad de aplicaciones web, hace alrededor de una semana, un hacker o grupo de hackers sin identificar comprometió la cuenta de Twitter de la Policía Metropolitana de Londres, mejor conocida como Scotland Yard. Los hackers publicaron algunos tweets con mensajes contra la policía.

La mayoría de los tweets publicados por los hackers hacen referencia al rapero británico Digga D, cuyo verdadero nombre es Rhys Herbert. El rapero fue encarcelado hace un año junto con cuatro miembros de una pandilla debido a que planeaban atacara otra pandilla armados con bates de béisbol y machetes. Herbert tenía sólo 17 años en ese entonces. “Liberen a Digga D”, menciona uno de los mensajes.

Por su parte, Roy Smith, Jefe de la Policía de Londres, declaró: “Estamos al tanto de que nuestra cuenta de Twitter ha sido comprometida; nuestros expertos en seguridad de aplicaciones web están trabajando a marchas forzadas para eliminar los mensajes publicados por los responsables del ataque y garantizar que esto no vuelva a ocurrir. Por favor, ignore cualquier publicación de esta cuenta hasta nuevo aviso”.

Como ya es una costumbre, el presidente de E.U. Donald Trump tomó este incidente como una oportunidad para criticar el trabajo de las autoridades en Londres, atacando específicamente al alcalde Sadiq Khan; “las calles de Londres nunca estarán a salvo con ese incompetente alcalde”, publicó Trump en su cuenta de Twitter.

Expertos en seguridad de aplicaciones web reportaron que horas después la página web de la Policía de Londres también había sido hackeada, alterando el contenido de la sección de noticias y el correo electrónico de la institución. Scotland Yard afirma que esto no se trata de un ataque contra su infraestructura informática, pues sólo la oficina de prensa en línea de la policía fue afectado. Este servicio es prestado a la Policía de Londres por MyNewsDesk, que distribuye de forma automática el contenido generado por Scotland Yard hacia su sitio web y la cuenta de Twitter.

Acorde a los especialistas del Instituto Internacional de Seguridad Cibernética (IICS) las autoridades recuperaron el acceso y control de los servicios comprometidos el sábado por la noche.

HACKEAN APP DE ENTREGAS A DOMICILIO; USUARIOS RECIBEN CARGOS POR ALIMENTOS Y BEBIDAS QUE NUNCA ORDENARON

ORIGINAL CONTENT: https://noticiasseguridad.com/seguridad-informatica/hackean-app-de-entregas-a-domicilio-usuarios-reciben-cargos-por-alimentos-y-bebidas-que-nunca-ordenaron/

Acorde a especialistas en seguridad informática, los usuarios de Deliveroo, una app para entrega de comida, sufrieron el hackeo de sus cuentas, por lo que cargaron a sus cuentas cientos de facturas de alimentos y bebidas que en realidad nunca ordenaron.

Una residente de Londres que fue afectada por el incidente afirma que un usuario desconocido realizó compras en múltiples negocios de comida, por lo que la usuaria afectada recibió una factura de más de 150 dólares.

Al parecer la mayor parte de los usuarios afectados son residentes de Londres; aunque esta no es la primera ocasión en la que esta compañía se encuentra con un incidente similar, es claro que tanto Deliveroo como sus usuarios siguen siendo un blanco muy fácil para los actores de amenazas, mencionan los expertos en seguridad informática.

No obstante, la compañía asegura que este incidente no se debe a un ciberataque, brecha de datos o similares, sino que los atacantes han estado usando credenciales de inicio de sesión robadas en otros incidentes de seguridad para tratar de acceder a las cuentas de Deliveroo, en lo que se conoce como ataque de relleno de credenciales (credential stuffing).

Acorde a los especialistas en seguridad informática, el relleno de credenciales es una variante de hacking muy común y poco compleja, pues las personas suelen usar la misma contraseña para más de una plataforma o servicio en línea, por lo que los actores de amenazas sólo tienen que tratar de ingresar las contraseñas robadas en las cuentas de las potenciales víctimas usando herramientas automatizadas.

Además, existen múltiples páginas de phishing similares a la plataforma oficial de Deliveroo usadas por los hackers para engañar a los usuarios y extraer sus credenciales de inicio de sesión. Por si fuera poco, los usuarios malintencionados también pueden comprar conjuntos de datos de usuarios de estos servicios en foros de hacking por alrededor de 60 dólares.

A través de un comunicado, la compañía afirmó que “como compañía de e-commerce, la seguridad informática es un asunto realmente serio para Deliveroo. Se están tomando medidas altamente estrictas para prevenir mayores daños derivados de este incidente”. Acorde a especialistas del Instituto Internacional de Seguridad Cibernética (IICS), la compañía podría identificar fácilmente los pedidos fraudulentos usando algunas herramientas de aprendizaje automático.