Month: February 2021

CRITICAL VMWARE FLAW; UPDATE NOW TO PREVENT EXPLOITATION RISK

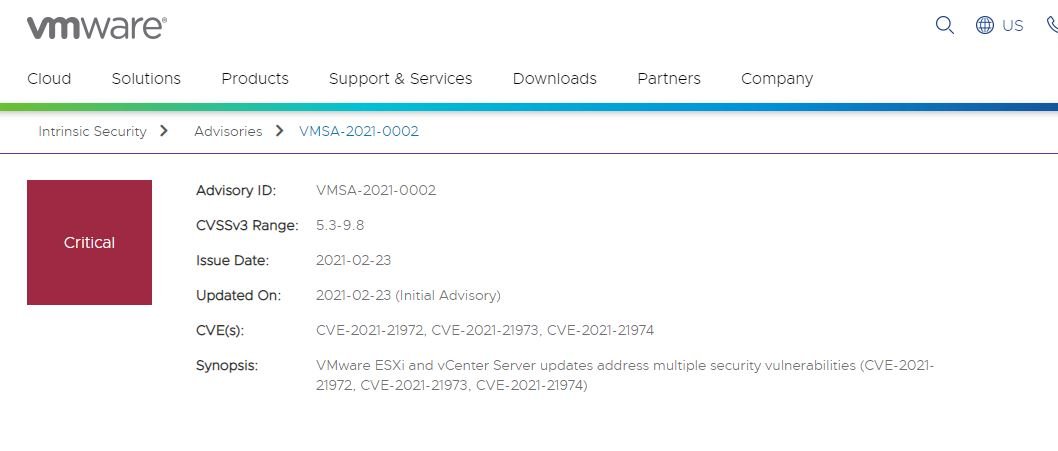

Cybersecurity specialists reported the finding of a critical vulnerability in VMware vCenter Server. Tracked as CVE-2021-21972, this is a Remote Code Execution (RCE) flaw that could be exploited by threat actors to take full control of affected systems. Fixes for this vulnerability are now available.

About the compromised solution, vCenter Server is a centralized management utility for VMware. This development is used for the management of virtual machines, ESXi hosts, and any dependent components from a single centralized location. It is important to mention that the vulnerability can be exploited by remote threat actors without requiring target user interaction.

The expert report mentions that the VSphere Client (HTML5) is affected by a remote code execution flaw in the mentioned plugin; the flaw would have received a score of 9.8/10 on the Common Vulnerability Scoring System (CVSS) scale, making it a critical vulnerability.

On exploitation, the researchers add: “Threat actors with network access to port 443 could abuse this condition by executing commands on the elevated compromised system.”

The flaw was initially reported by researcher Mikhail Klyuchnikov of Positive Technologies. In his report, the expert mentions that the failure affects the vCenter Server plug-in for vROP, available by default on all installations. VROPRs do not need to be present for this endpoint to be available. The virtualization solution provider has provided some solutions to disable it.

The company recommends upgrading vulnerable vCenter Server installations to U3n, 6.7 U3l, or 7.0 U1c versions as soon as possible to fully mitigate the risk of exploitation. VMware also provided some detailed instructions for implementing workarounds for CVE-2021-21972 and CVE-2021-21973, another recently fixed flaw. Eventually the company corrected an overflow failure identified as CVE-2021-21974, present in VMware ESXi. Threat actors could exploit this flaw to lead to arbitrary code execution on affected systems.

To learn more about information security risks, malware variants, vulnerabilities and information technology issues, feel free to access the International Institute of Cyber Security (IICS) website.

SOLARWINDS HACKERS ALSO COMPROMISED NASA SYSTEMS

According to a report published by The Washington Post, the National Aeronautics and Space Administration (NASA) and the US Federal Aviation Administration (FAA) were also compromised during the recent attack on the SolarWinds supply chain through the SolarWinds Orion solution. Although it was originally seen as an attack on private organizations, this shows that the incident also affected a considerable number of public institutions.

Authorities have not officially spoken out about it, although specialists believe the U.S. government has been aware of this incident for a few weeks now, when national security adviser Anne Neuberger stated that they were aware of at least nine federal agencies engaged during this incident.

In this regard, the Department of Transportation issued a statement in which they claim to be investigating the report. On the other hand, a NASA spokesperson mentions that a team from the Agency for Cybersecurity and Infrastructure Security (CISA) is working on a detailed investigation to find any possible traces of malicious activity.

About the group responsible for the attack, specialists mention that this campaign could be linked to a group identified as StellarParticle, also known as UNC2452, SolarStorm or Dark Halo.

Microsoft is one of the companies that has invested the most resources for investigating this incident, which has allowed its security teams to develop a detailed timeline regarding the attack. In addition to its description of the context in which the SolarWinds Orion hack occurred, Microsoft ensures that public agencies such as:

- US Treasury Department

- National Telecommunications and Information Administration (NTIA)

- State Department

- National Institute of Health (NIH)

- US Department of Homeland Security (DHS)

- Department of Energy (DOE)

- National Nuclear Safety Administration (NNSA)

In early 2021, the US Administrative Office revealed an investigation revealing a possible commitment by computer systems operating in U.S. federal courts, as well as a possible attack on their storage systems. Moreover, Microsoft also reported that SolarWinds hackers also managed to download snippets of the source code from developments such as Azure or Exchange.

Although considered ideologically opposed to former President Trump, Joe Biden’s administration could also implement some sanctions on the Russian government for its alleged involvement in these campaigns, although no official pronouncement has been issued. To learn more about information security risks, malware, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) website.

MAJOR AIRCRAFT MANUFACTURER SUFFERS RANSOMWARE INFECTION AND DATA BREACH

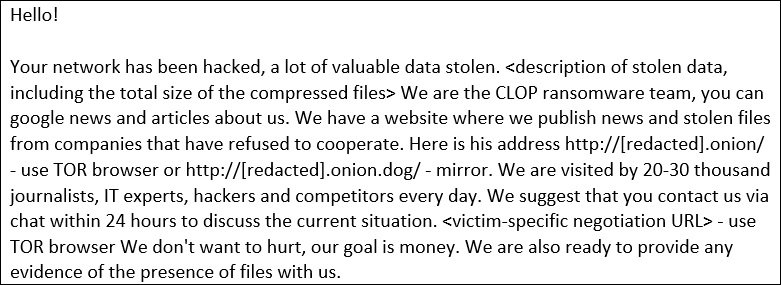

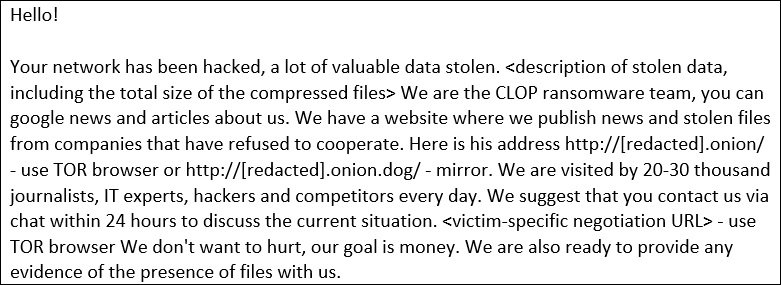

Commercial aircraft manufacturer Bombardier has just revealed that it was the victim of a data breach as a result of the operators of the Clop ransomware, which exploited a critical zero-day vulnerability in their systems to extract sensitive information. Bombardier is one of the most important companies in its field, with more than 16,000 employees worldwide.

Just a few days ago Clop operators published on their website a set of files allegedly stolen from Bombardier’s systems, including plans for some aircraft and flight test reports. Just hours after this incident, the company issued a statement confirming that some sensitive data may have been compromised due to the commitment of a file transfer platform.

“After an initial investigation we discovered that an unauthorized actor managed to access this platform in order to extract information through the exploitation of a vulnerability; this system is isolated from our main network,” Bombardier’s report says. In an email shared with some security firms, the company adds that the service compromised by hackers is Accellion FTA, a file transfer application that has been the subject of multiple attacks for a couple of months.

Bombardier acknowledges that threat actors managed to extract sensitive information from employees, customers and suppliers: “The incident has affected some of our employees, mainly in Costa Rica.” The company has been in contact with all affected parties since the incident was detection, mainly to assure them that Accellion’s servers are isolated from the company’s core networks.

Accellion, new favorite target of ransomware groups

Accellion FTA is a file transfer service developed 20 years ago and is widely popular with public and private organizations around the world. In December 2020, a hacking group managed to exploit a zero-day flaw in this protocol to access information stored on the servers of companies using Accellion.

While the updates required to fix this flaw were released, hackers had already managed to compromise the servers of an undetermined number of vulnerable organizations. About the Clop ransomware group, experts mention that these hackers began attacking Implementations of Accellion FTA to encrypt their systems and steal sensitive information. Among the victims of this hacking group are organizations such as Singtel, Jones Day and ABS Group. It is still unknown whether Clop is a ransomware as a service (RaaS) platform or if it operates as a hacking group, although it is a fact that they have become one of the most relevant security threats of early 2021.

SEVERE NGINX FLAWS EXPOSE WEBSITES AROUND THE WORLD TO DANGEROUS CYBERATTACKS

Cybersecurity specialists reported the finding of some incorrect middleware configurations in Nginx that could expose compromised web applications to severe cyberattacks. Nginx is a modular, lightweight and open source web server, which has made it one of the most popular web solutions worldwide.

The report, prepared by security firm Detectify, mentions that the problem lies in Nginx’s versatility, considered its main attribute and which has served to operate on one in three websites worldwide: “At the end of 2020, we analyzed nearly 50,000 configuration files for Nginx downloaded from GitHub with Google BigQuery, finding a set of possibly incorrect settings that could allow the launch of various attacks”, the experts mention.

Errors detected in this analysis include root location issuance, unsafe variable usage, and raw backend response reading.

Frans Rosen, Researcher at Detectify, mentions that many of these misconfigurations are widely used in the wild: “Many organizations are currently turning to the implementation of reward programs for independent researchers to update their security systems, which certainly identified some of the flaws and developed proof of concept to demonstrate a potential exploitation scenario.”

Researchers also mention that more and more hosts have been detected using proxy solutions for static content against Google Cloud Storage and Amazon Web Services deployments in locations such as /media/, /images/, /sitemap/, and some similar locations with weak regular expressions, allowing HTTP splitting.

Other misconfigurations that would allow you to control proxy servers or access Nginx internal controls were also analyzed. The expert mentions that many of these flaws were not detected by Gixy, the static analyzer for Nginx created by russian firm Yandex, raising new questions about middleware security and the use of Nginx: “The versatility in the use of this solution and its great popularity among web administrators around the world lead us to conclude that such errors have always occurred and will continue to occur” Rosen adds. “It’s very easy to fall for these mistakes and we find no indication that something has happened until it’s too late.”

These kinds of reports help system administrators take the best security measures and prevent not only hacking incidents, but also reduce the chances of making configuration errors that can bring problems to the end. To learn more about information security risks, malware, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) website.

WHAT IS LONG SHORT-TERM MEMORY (LSTM)?

Have you ever thought about how a video you haven’t seen but are interested in suddenly appears on your YouTube recommendations? Or how Google seems to know what you’re searching for by typing the first few letters? Machine learning and neural networks have made them possible.

Machine learning is a branch of artificial intelligence concerned with creating algorithms that can learn through experience. It was born from the ‘tediousness of human learning,’ as economist and cognitive psychologist Herbert Simon wrote. Provided with the right algorithm, a machine could learn as much as a human would’ve taken years to do so.

One of the most prevalent machine learning methods involves neural networks, which is also known today as deep learning. It exposes an algorithm to vast amounts of data, instructed to identify details or patterns shared among the data. In creating these networks, the human brain serves as the template–layers of nodes in place of nerve endings.

Among the ways of making neural networks include long short-term memory (LSTM). Introduced in the mid-1990s, LSTM is the conceived solution to the limitations of recurrent neural networks. Before delving deeper, an explanation of the types of neural networks in use is in order.

Feed-forward vs. Recurrent

Current machine learning techniques mostly involve feed-forward neural networks, where the data goes from input to output. It’s as simple as it appears, which is one of the reasons for its widespread application. However, the more data fed into the network, the results, most likely, will be inaccurate.

Data scientists cite this tendency to overfitting, where the network refuses to account for additional data. Instead, it works with the data already on hand.

Recurrent neural networks add an extra step called a feedback loop, feeding data back to the input before refining it further. The results are more accurate, but two problems make this neural network almost unusable–vanishing and exploding gradients.

These problems occur while training neural networks. Adding more layers may allow for accurate results, but it risks diminishing gradients (vanishing gradients). Similarly, the gradients could grow too large (exploding gradients). Either way, the outcome would be a network that stopped learning.

LSTM and Cell Memory

LSTM, a type of recurrent neural network, adds a memory unit or cell to the algorithm. It controls the flow of memory data into the process, either letting everything or nothing in. With this kind of data regulated, the network will be more protected from vanishing and exploding gradients.

Cnvrg published an article stating that the memory unit enables LSTM neural networks to process sequential data. The network would learn to arrange strings of data in the right order (i.e., ‘My name is John’ can’t be rearranged as ‘Name is my John’). Some applications of sequential data include analyzing periodic stock market trends and DNA sequences.

In summary, an LSTM model works fourfold:

- Forget irrelevant memory data

- Store new data after computation

- Repeat steps 1 and 2 for a time

- Release as output once it’s ready

Boundless Potential

Data science experts see potential in LSTM for broader applications. Below are several examples:

- In 2019, researchers from China tested an LSTM framework for predicting fog in the short term. They discovered that LSTM achieved better short-term predictions compared to three other neural networks.

- Researchers in Czechia (Czech Republic) in 2013 used LSTM in language modeling. The experiment involved determining the probability of words used in a sentence; in this case, analyzing data from a series of local phone calls.

- In South Korea, disaster prevention experts studied using LSTM to predict flooding risk in Vietnam’s Da River Basin. The model they created managed to achieve an average of 90% accuracy in forecasting based on the river’s one/two/three-day flow rate.

- A more recent example involves Chinese researchers determining stock market trends with an LSTM model. Compared to three other neural network models, LSTM achieved a higher coefficient and lower mean square error.

- A Danish researcher managed to promote awareness about how vulnerable smartwatches and other wearable devices are to hackers. He used an LSTM algorithm to retrieve various PIN codes by analyzing touch and key logs in the devices.

Conclusion

Given the growing number of published experiments that utilized LSTM, it should be no surprise if future algorithms will employ this neural network. Machine learning as a whole will continue to evolve in accuracy and efficiency, finding work in countless industries from business to medicine. Even with the next generation of neural networks currently being studied, LSTM and its precursors will remain relevant for as long as the world needs machine learning.

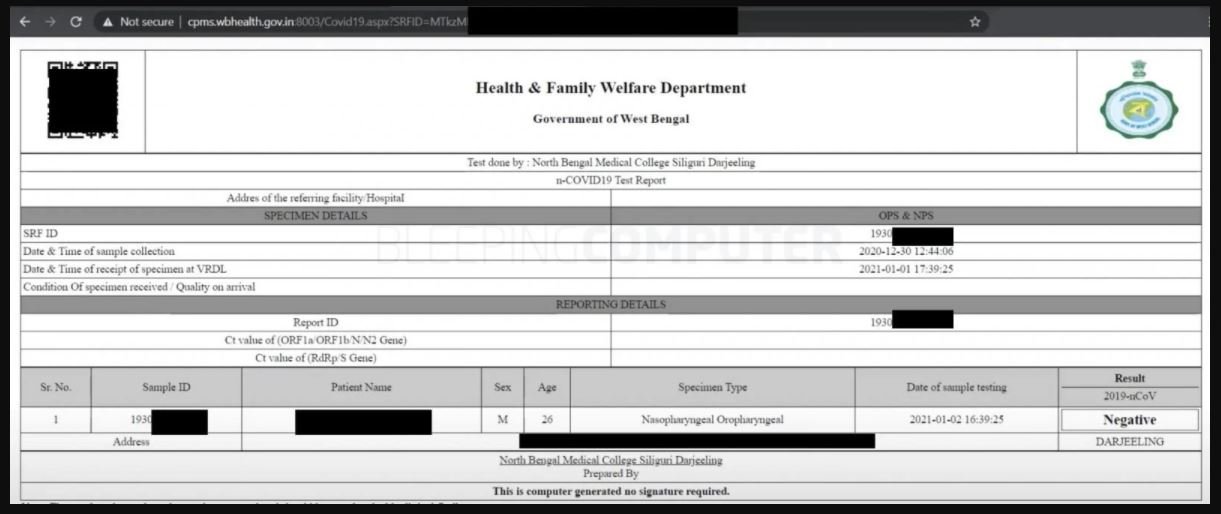

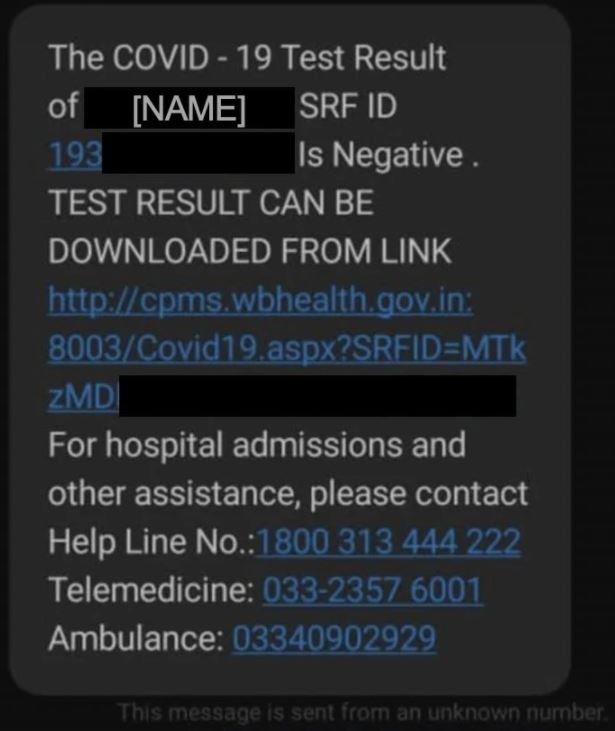

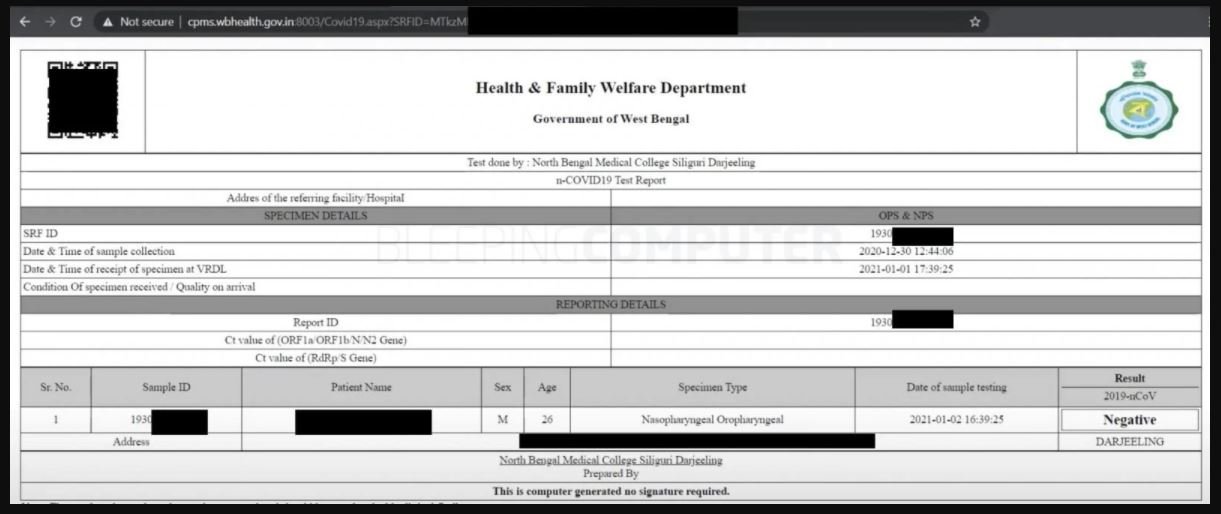

MILLIONS OF COVID-19 TEST RESULTS EXPOSED ONLINE

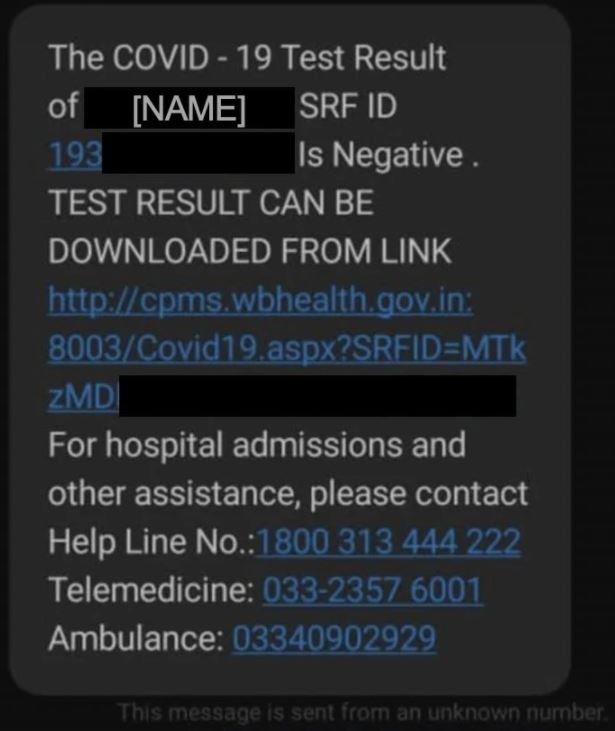

Due to an error in the implementation of its online system, the Department of Health and Welfare of West Bengal, India presented the information of at least 8 million COVID-19 tests performed on its population. This finding was reported by cybersecurity specialist Sourajeet Majumder, who in the past reported similar incidents.

“I can confirm that I found a problem on an Indian government website, which would have resulted in the leak of COVID-19 tests of millions of people in a particular territory,” Majumder says. The expert mentions that the reports presented contain various confidential records, including names, dates of birth, addresses, among others.

The researcher detected this leak by viewing the contents of a text message sent to a COVID-19 lab: “I was able to discover that the structure of the URL leading to this site is made up of a base64-encoded report identification number.”

This base64-encoded information could be decrypted to a simpler format, which would eventually lead to exposure to these confidential medical records. In addition, since the base64 encoding applied to the numeric identifier was optional, the Expert Advisor had no difficulty deleting it to retrieve the information. In this way Majumder demonstrated that a threat actor could retrieve the results of these tests through a simple URL enumeration process, for example:

- https://cpms.wbhealth.gov%5B.%5Din:8003/Covid19.aspx?SRFID=1931XXXXXX1

- https://cpms.wbhealth.gov%5B.%5Din:8003/Covid19.aspx?SRFID=1931XXXXXX2

- https://cpms.wbhealth.gov%5B.%5Din:8003/Covid19.aspx?SRFID=1931XXXXXX3

As mentioned above, each report contains the patient’s name, age, gender, home address, COVID-19 test result, application date, registration number, and laboratory name.

The Department of Health and Welfare received the report from and instructed its IT department to correct these safety issues. While the authorities did not respond directly to the investigator who filed the report, a speedy review of the affected platform shows that the failures have been corrected.

“Now, the endpoints that addressed these sensitive reports return a 404 (NOT FOUND) message to the user,” the researcher says. On the other hand, Dr. Sushant Roy, responsible for managing the pandemic in West Bengal also spoke about the leak: “We know that these records must be kept confidential for the benefit of the privacy of these patients,” he acknowledges.

Unfortunately this is not the first occasion to set out details of this nature. A couple of months ago multiple independent labs were affected by a similar incident, exposing the COVID-19 test results due to a URL configuration error. IT administrators in charge of these records should take a patient privacy protection approach, as leaking this information could have disastrous consequences.

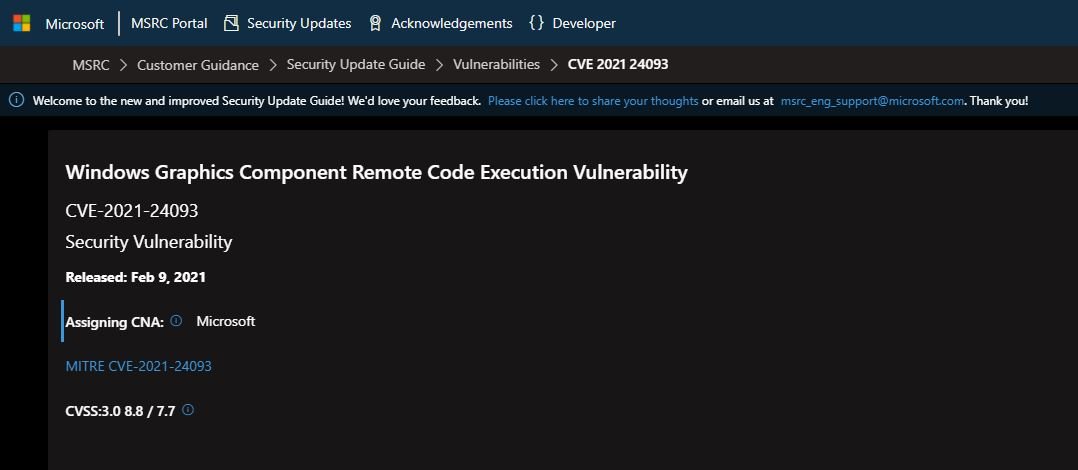

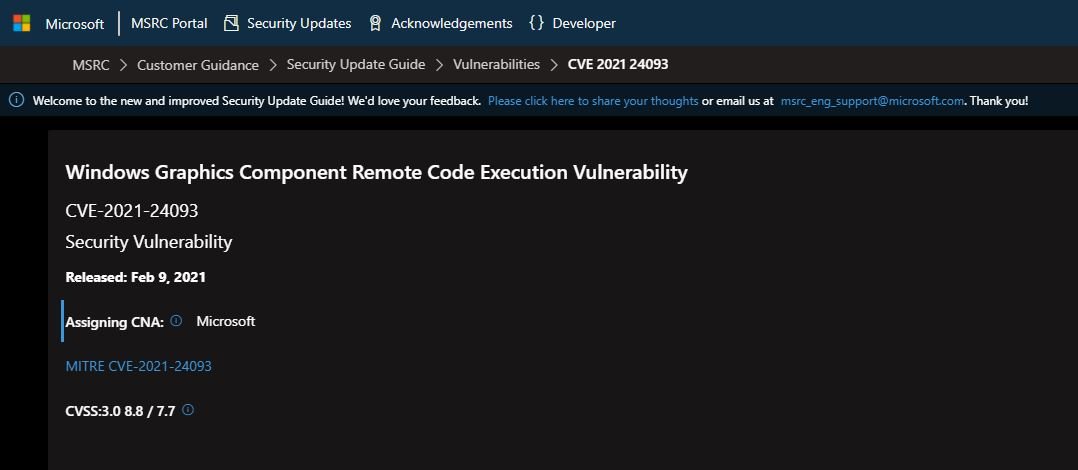

REMOTE CODE EXECUTION FAILURE ON WINDOWS SYSTEMS; UPDATE NOW

Google Project Zero researchers revealed the finding of a critical vulnerability present in Windows systems that could be exploited to deploy remote code execution attacks. Tracked as CVE-2021-24093, the vulnerability was fixed in the latest update package released by Microsoft. Project Zero is a team of security researchers formed by Google in charge of analyzing potential security risks and discovering zero-day vulnerabilities.

Remote code execution refers to a threat actor’s ability to execute arbitrary commands or inject remote code into a remote target system in order to deploy subsequent hacking tasks.

The flaw received an 8.8/10 score according to the Common Vulnerability Scoring System (CVSS), in addition to receiving a “critical” rating from Microsoft. Affected operating systems include Windows 10, Windows Server 2016, and Windows Server 2019. The company mentions that this security flaw resides in a graphical component of Windows and can be exploited via malicious websites.

Google Project Zero researchers reported this security flaw to Microsoft in late November 2020. The report was released last Wednesday, just two weeks after the company released the patches needed to mitigate the risk of exploitation.

Experts mention that CVE-2021-24093 is a buffer overflow flaw based on the DirectWrite heap and is directly related to processing a specially designed TrueType font. According to the report, a threat actor might trigger a memory corruption condition to execute arbitrary code in the context of the DirectWrite client.

It should be noted that DirectWrite is a Windows API specially designed to render you text in high quality.

Experts developed a proof-of-concept exploit, successfully committing vulnerable systems at a testing stage. However, because some pre-attack conditions are required, Microsoft rules out the possibility that the flaw may be exploited in the wild.

To learn more about information security risks, malware, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) website.

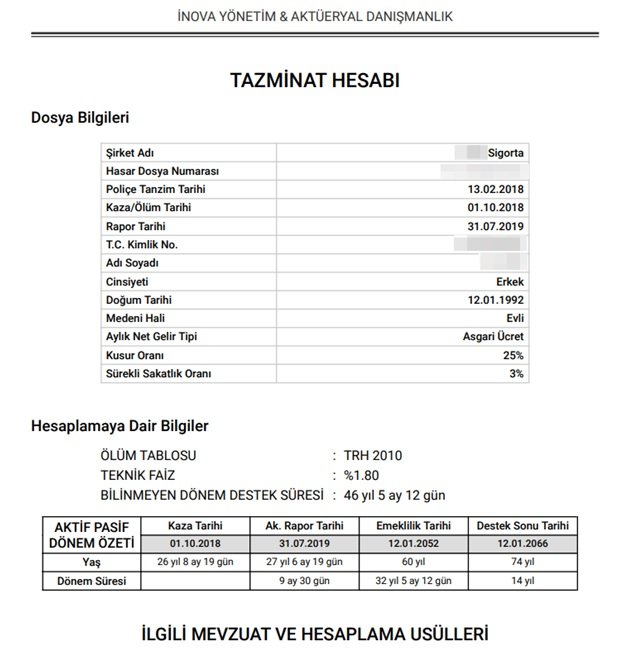

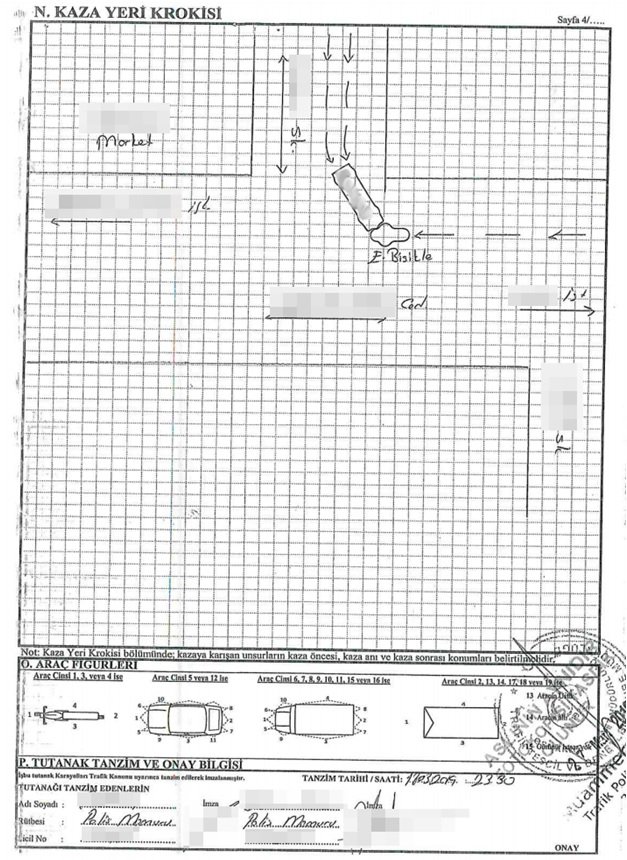

DATA BREACH EXPOSES INFORMATION FROM THOUSANDS OF CLIENTS OF A LEGAL FIRM

WizCase security researchers reported the finding of a private information leaking incident belonging to thousands of Turkish citizens due to a misconfiguration in an Amazon Web Services (AWS) bucket. This implementation contained information from more than 15,000 legal cases involving a minimum of 5,000 people.

The information was apparently stored by INOVA Y-NETIM & AKT-ERYAL DANI-MANLIK, an actuarial and legal advisory firm that stores statistical and risk analyses. Inova has operated in Turkey since 2021 and has significant business customers.

According to experts, the leak involves sensitive information such as full names, dates of birth, gender and national identification keys. In addition to this information, details about customers’ insurance policies, including the name of the insurance company, file number, start date and term of contract, were leaked too.

Due to the nature of the company affected by this incident, in addition to the details of the clients were also exposed the data of third parties as beneficiaries of insurance policies, police officers working in car accidents, prosecutors, legal representatives, among others. In a secondary file, experts even found scans of confidential documents such as:

- Photocopies of drivers licenses

- Photocopies of vehicle licenses

- Photocopies of alcohol breathalyzer tests

- Police officers’ accident reports

- Testimonials

All this information was publicly accessible for any user with the minimum information security knowledge level.

On the causes of this incident, specialists mention that everything happened due to a misconfigured AWS bucket, exposing a database of about 20 GB. This implementation was not adequately protected, so anyone could have accessed and downloaded a large amount of sensitive information.

As mentioned above, the compromised information involves data from people who suffered accidents and filed legal cases in collaboration with Inova between January 2018 and July 2020. While undue access to this information has not been confirmed, the consequences of this incident could be disastrous for both the legal firm and its representatives, involving phishing attacks and malware infection campaigns. Experts say those affected could be exposed to sophisticated identity fraud campaigns, very prevalent in Turkey in recent years. Moreover, since some documents also mention the estimated figures that some accident victims might receive, threat actors would have clear attack targets.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) website.

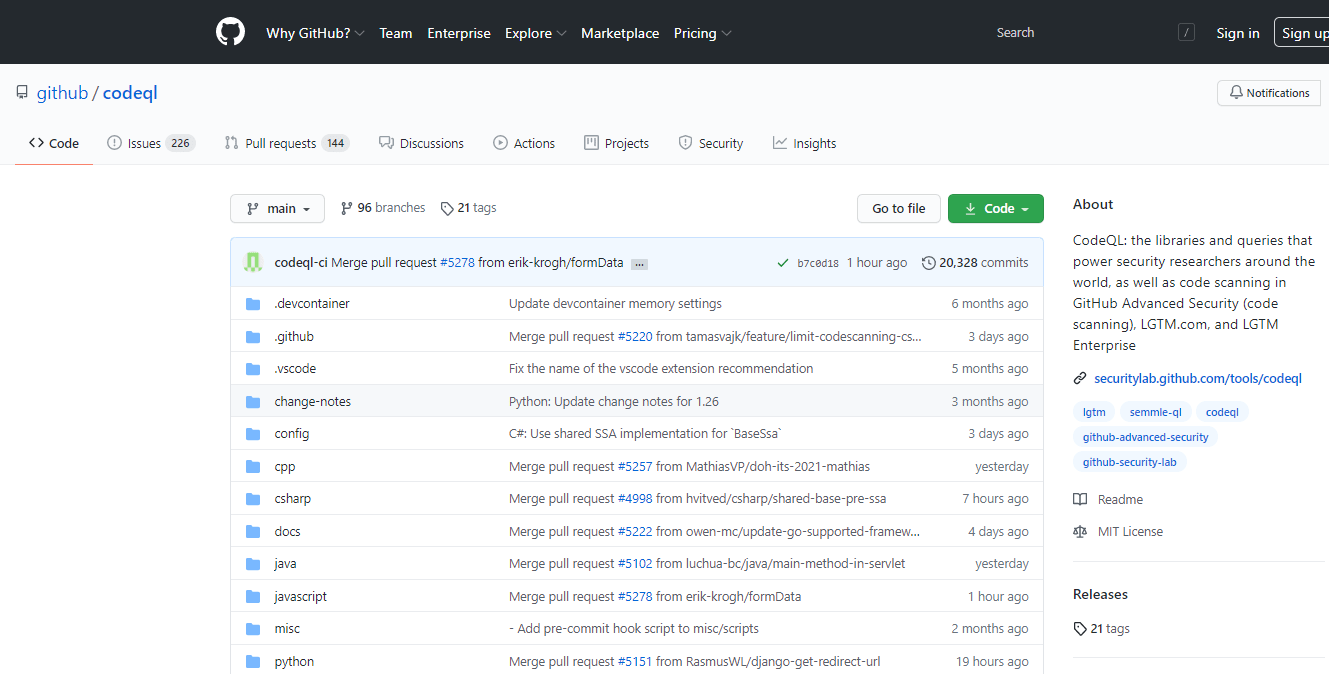

MICROSOFT HAS RELEASED A FREE TOOL TO REMOVE SOLORIGATE FROM INFECTED NETWORKS

The attack on the SolarWinds supply chain through the SolarWinds Orion tool has proven to be one of the most devastating hacking incidents of recent years, impacting thousands of public and private organizations worldwide. One of the main features of this attack is the distribution of binaries through legitimate updates, which allowed the theft of credentials, privilege escalation attacks and eventually theft of sensitive information.

Microsoft is one of the institutions that have invested the most resources in investigating this complex attack, which has enabled the detection of source code, engagement indicators, and behavior patterns associated with the hacking group responsible for the Solorigate malware operation.

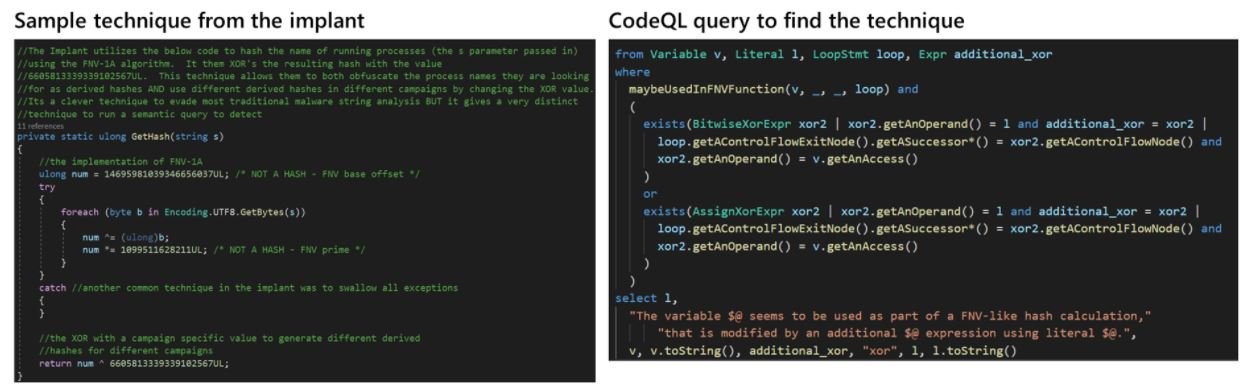

As a way to provide better defenses methods against such incidents, Microsoft decided to open source the CodeQL code, a queries set used during Solorigate’s investigation, so that other organizations can conduct similar analyses. Using these queries, researchers will be able to detect any source code that shares similarities with Solorigate, either in its basic elements or functionalities.

Using these queries to detect indicators of compromise is not a foolproof method (threat actors could restrict Solorigate’s analyzed functions); however, using this method as part of a comprehensive framework would best address this new cyber risk variant.

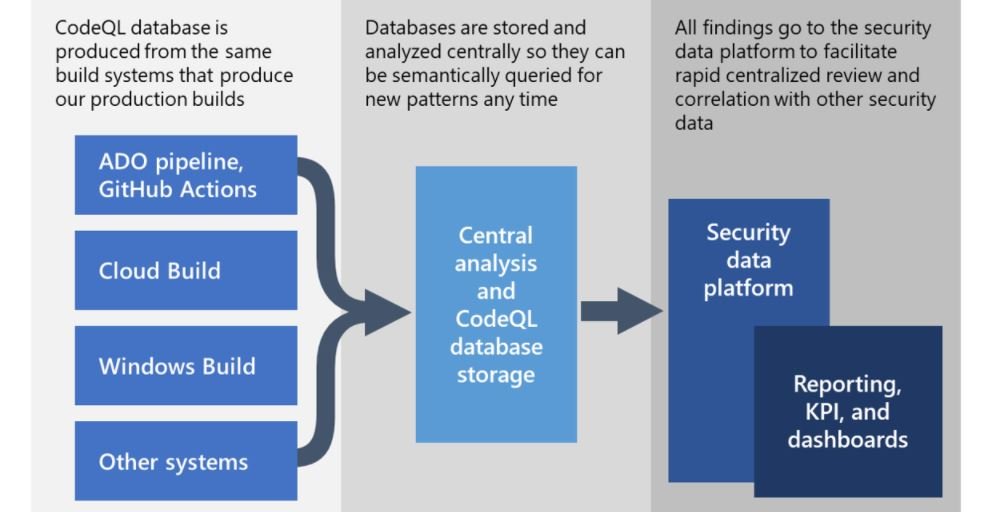

WHAT EXACTLY IS CODEQL?

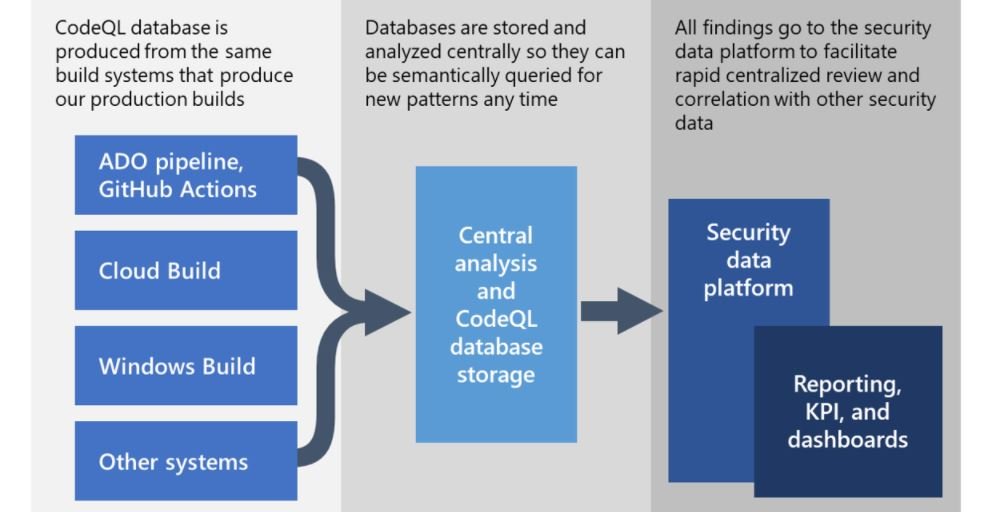

This is a semantic code analysis engine that is part of GitHub and works primarily in two stages; first, as part of compiling source code into binaries, CodeQL creates a database to capture the build code model, parsing the source code and creating its own build model.

Subsequently, this database is used to query in the same way as any other database, as the CodeQL language was specially designed by Microsoft to facilitate the selection of some complex code conditions. Its developers ensure that CodeQL is a useful resource as its two-stage approach unlocks multiple scenarios, including the ability to use static analysis for reactive code analysis over a complete network.

Using CodeQL databases will allow researchers to perform semantic searches on a multitude of different codes to find code conditions linkable to a specific malicious build. CodeQL will help analyze thousands of repositories for discovery repositories for some variant of failures potentially related to Solorigate.

These queries evaluate code-level compromise flags, which are also available in the GitHub repository for CodeQL. This platform hosts all the information required to detect a potential Solorigate attack, as well as guidance for other queries.

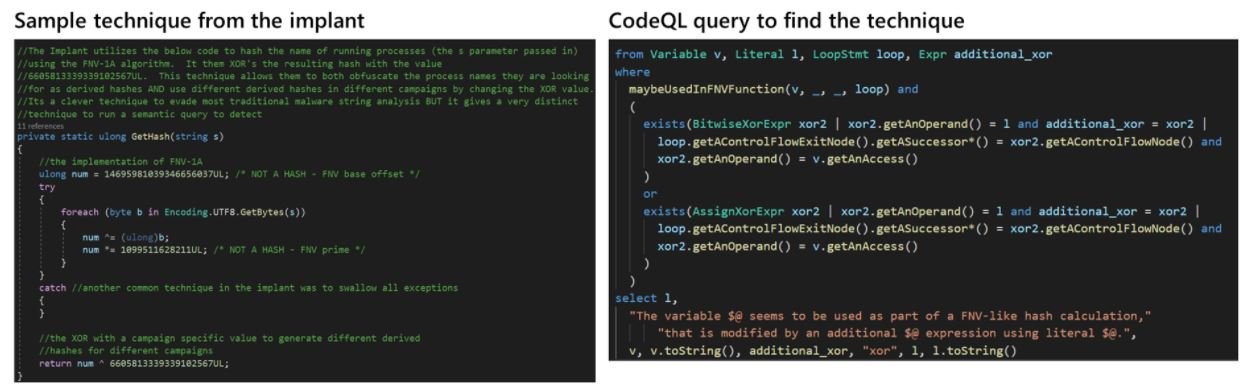

CODE-LEVEL THREAT DETECTION

In this research, Microsoft employed two main tactics for detecting indicators of compromise: the first approach is based on finding a particular syntax at the code level, while the latter is focused on the detection of general semantic patterns for techniques present in code-level indicators of compromise.

In addition, writing and executing syntactic queries is a relatively fast process and offers multiple advantages over finding searchable regular expressions. Semantic patterns look for general techniques, such as hashing process names, time delays before contacting C2 servers, among others. These are durable for substantial variations, but are more complicated to create and more compute-intensive when analyzing many code bases at once.

The combination of these two approaches allows detecting potentially malicious scenarios, although researchers should not forget that a threat actor could modify both syntax and its attack techniques, so CodeQL should only be considered an auxiliary tool in the context of a full security approach.

Although in its description this set of queries focuses on Solorigate code-level engagement indicators, CodeQL developers mention that the tool provides multiple options for backdoor querying and functionality and other evasion techniques. To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) website.

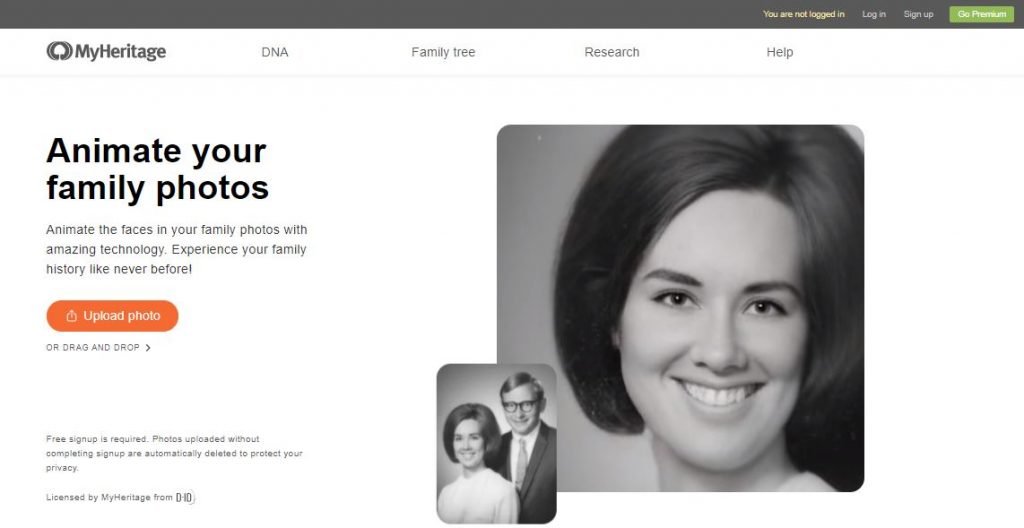

DEEPNOSTALGIA: BRINGING YOUR ANCESTORS BACK TO LIFE WITH THIS CREEPY DEPPFAKE APPLICATION

MyHeritage website operators announced the launching of a new deepfake-driven technology tool that can be used to edit faces in old photographs and in somehow bring the dead back to life. DeepNostalgia may seem like a scary technology application, although it will certainly be very attractive to many users.

A striking fact about the launch of this technology is that MyHeritage did not include a disclaimer on the use of deepfake, especially considering that the British authorities are considering legislating against this practice.

The Legal Commission recently announced its intention to take action against the malicious and non-consensual use of deepfake, so MyHeritage claims to have found a way to avoid these problems by encouraging users to just deepfake dead people: This feature was specially designed for nostalgic users looking to retouch photos of their parents, grandparents and more ancestors,” the platform says. MyHeritage recognizes that the feature can be regarded as disrespectful or even a very creepy way to remember our loved ones, although everything is at the discretion of users.

As you may remember, the term deepfake refers to videos generated by software programs with artificial intelligence from an existing photo or footage. On DeepNostalgia, this technology was developed by Israel-based D-ID, using artificial intelligence and complex machine learning algorithms.

It is true that a platform like DeepNostalgia is controversial, although the developers have already fulfilled their mission of not being indifferent to users. For a few days now the website has registered countless visitors willing to test the new technology with any old face, including personalities such as Queen Victoria, Abraham Lincoln, among others.

On the other hand, people have started posting their own videos on their social media profiles using DeepNostalgia with old family photographs. Unsurprisingly, some users consider the results to be amazing and realistic, while others are less enthusiastic, mainly due to the potential malicious use that can occur to deepfake technology. Last December 2020, a local TV channel created a deepfake Queen delivering a controversial Christmas message, as part of a warning campaign about how this technology could be used to spread fake news and other malicious goals.

What are your thoughts about this technology application? Is it useful? Are you willing to learn more about it? To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS).

LOS 5 MÉTODOS DE PAGO MÁS SEGUROS PARA PAGAR EN INTERNET

Internet ha transformado rápidamente el mundo en un mercado global. Las empresas no se han quedado atrás a la hora de sacar el máximo partido a Internet. Los clientes pueden ahora comprar todo tipo de productos y servicios desde cualquier parte del mundo, gracias a Internet y a los avanzados métodos de pago online existentes. Además del lado positivo y brillante de Internet y de los métodos de pago online, existe un lado oscuro: la violación de la seguridad de los usuarios.

Cada vez que se realiza un pago a través de Internet, existe un pequeño elemento de riesgo de que los hackers roben en secreto información bancaria. Esto puede ser arriesgado, si ocurre, ya que pueden utilizar la cuenta para realizar pagos fraudulentos a sus cuentas, comprar artículos o incluso obtener dinero en efectivo. Sin embargo, se puede luchar contra los pagos no autorizados utilizando las opciones de pago online más seguras de Internet. En este artículo, indicamos cuáles son los métodos de pago más recomendados y seguros.

TARJETAS DE CRÉDITO

Una tarjeta de crédito puede ser la mejor opción para las transacciones online, incluyendo las compras de productos o servicios. Las tarjetas de crédito ofrecen una forma cómoda de realizar los pagos, por no hablar de su carácter seguro. Además, el proceso de pago con tarjetas de crédito suele ser similar en todas las páginas web. Disponen de una fuerte protección contra el fraude. Es bastante sencillo revertir los fondos cuando se realiza una transacción errónea.

Cada vez que se realiza una transacción en Internet con una tarjeta de crédito, el dinero no se deduce inmediatamente de la cuenta bancaria. Más bien, el emisor de la tarjeta paga por los bienes o servicios y el dinero saldrá de tu cuenta después. Por eso, siempre que haya una posible actividad sospechosa, se puede avisar al emisor de la tarjeta para evitar más fraudes.

Para pagar de forma segura con una tarjeta de crédito, es importante asegurarse de que la página web es segura. Una recomendación es utilizar una VPN para que los datos no queden registrados, aunque también es importante fijarse en si el dominio empieza con las letras “https:” ya que eso confirmará que es un lugar verificado y seguro.

TARJETAS DE DÉBITO

Otra forma barata y segura de realizar pagos en Internet es utilizar tarjetas de débito. Al utilizar una tarjeta de débito para realizar pagos, los fondos se deducen directamente de la cuenta. Con una tarjeta de débito, no hay que preocuparse de acumular deudas como ocurre con las tarjetas de crédito. Una característica adicional de las tarjetas de débito que desbanca a las de crédito es la protección de “responsabilidad cero”.

Otra opción es utilizar una tarjeta de prepago para realizar los pagos. Los fondos se cargan en la tarjeta, lo que impide cualquier cobro en la cuenta corriente. Además, reduce el tiempo de uso de los datos para completar las transacciones en Internet. Las tarjetas de débito también son seguras para las transacciones online ya que sus emisores ofrecen servicios de vigilancia contra el fraude las 24 horas del día. Esto ayuda a detectar cualquier actividad sospechosa, si la hay, y a mitigarla de antemano.

SERVICIOS DE PAGO ALTERNATIVOS

Se trata de servicios de pago de terceros que han ido ganando terreno en las transacciones online. PayPal es probablemente el más popular, tanto por su fiabilidad como por su seguridad al ser utilizado en millones de negocios en todo el mundo. Por ejemplo, Ebay y Worten son tiendas que aceptan pagos a través de PayPal. Otros servicios de pago son Google Wallet, Payoneer y Skrill, aunque es más complicado encontrarlos en todo tipo de páginas. De hecho, Amazon solo permite pagos a través de una tarjeta de crédito o débito al cuidar mucho la seguridad de los clientes.

Lo que hace que estos métodos sean seguros para los pagos en Internet es que los usuarios no comparten ninguna información privada. Lo único que comparten con las webs es la dirección, por ejemplo, la dirección de correo electrónico de PayPal. Además, estos servicios de pago se consideran seguros porque tienen una función de “protección del comprador”. Esto hace que sean casi tan seguros como las tarjetas de crédito cuando el pago o el producto no llegan, con el objetivo de que la persona no sea estafada.

Sin embargo, existen otros métodos de pago alternativos realmente seguros como es el caso de Paysafecard, que se puede utilizar en plataformas de casino como Betway, al introducir un código que se compra en un establecimiento público y no compartir los datos personales de la persona con las páginas web. También es posible comprar videojuegos a través de Paysafecard en Steam, una de las plataformas de venta de videojuegos más popular del mundo.

HACKERS DE SOLARWINDS TAMBIÉN COMPROMETIERON LOS SISTEMAS DE LA NASA

Acorde a un informe publicado por The Washington Post, la Administración Nacional de Aeronáutica y Espacial (NASA) y la Administración Federal de Aviación de E.U. (FAA) también se vieron comprometidas durante el reciente ataque a la cadena de suministro de SolarWinds a través de la solución SolarWinds Orion. Aunque al inicio se consideraba como un ataque contra organizaciones privadas, esto demuestra que el incidente también afectó a un número considerable de instituciones públicas.

Las autoridades no se han pronunciado oficialmente al respecto, aunque los especialistas creen que el gobierno de E.U. ha estado al tanto de este incidente desde hace algunas semanas, cuando la asesora de seguridad nacional Anne Neuberger declaró que tenían conocimiento de al menos nueve agencias federales comprometidas durante este incidente.

Al respecto, el Departamento de Transporte emitió un comunicado en el que aseguran estar investigando el reporte. Por otra parte, un portavoz de la NASA menciona que un equipo la Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) está trabajando en una investigación detallada para encontrar cualquier posible rastro de actividad maliciosa.

Sobre el grupo responsable del ataque, los especialistas mencionan que esta campaña podría estar vinculada a un grupo identificado como StellarParticle, también conocido como UNC2452, SolarStorm o Dark Halo.

Microsoft es una de las compañías que más recursos ha invertido para la investigación de este incidente, lo que le ha permitido a sus equipos de seguridad elaborar una detallada línea de tiempo en referencia al ataque. Además de su descripción del contexto en el que ocurrió el hackeo de SolarWinds Orion, Microsoft asegura que entre las organizaciones afectadas se encuentran agencias públicas como:

- Departamento del Tesoro de EU

- Administración Nacional de Telecomunicaciones e Información (NTIA)

- Departamento de Estado

- Instituto Nacional de Salud (NIH)

- Departamento de Seguridad Nacional de EU (DHS)

- Departamento de Energía (DOE)

- Administración Nacional de Seguridad Nuclear (NNSA)

A inicios de 2021, la Oficina Administrativa de EU reveló una investigación que revelaba un posible compromiso de los sistemas informáticos operando en los tribunales federales de E.U., además de un posible ataque contra sus sistemas de almacenamiento. Por otra parte, Microsoft también informó que los hackers de SolarWinds también lograron descargar fragmentos del código fuente de desarrollos como Azure o Exchange.

Aunque se le considera ideológicamente opuesto al ex presidente Trump, la administración de Joe Biden también podría implementar algunas sanciones al gobierno de Rusia por su presunta participación en estas campañas, aunque no se ha emitido un pronunciamiento oficial. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

IMPORTANTE FABRICANTE DE AVIONES SUFRE INFECCIÓN DE RANSOMWARE Y BRECHA DE DATOS

La compañía fabricante de aviones comerciales Bombardier acaba de revelar que fue víctima de una brecha de datos como consecuencia de los operadores del ransomware Clop, que explotaron una vulnerabilidad día cero en sus sistemas para extraer información confidencial. Bombardier es una de las compañías más importantes en su ramo, con más de 16 mil empleados en todo el mundo.

Hace apenas unos días los operadores de Clop publicaron en su sitio web un conjunto de archivos presuntamente robados de los sistemas de Bombardier, incluyendo los planos de algunas aeronaves y reportes de pruebas de vuelo. Apenas unas horas después de este incidente, la compañía publicó un comunicado para confirmar que algunos datos confidenciales podrían haberse visto comprometidos debido al compromiso de una plataforma de transferencia de archivos.

“Después de una investigación inicial descubrimos que un actor no autorizado logró acceder a esta plataforma con el fin de extraer información gracias a la explotación de una vulnerabilidad; este sistema se encuentra aislado de nuestra red principal”, menciona el reporte de Bombardier. En un correo electrónico compartido con algunas firmas de seguridad, la compañía agrega que el servicio comprometido por los hackers es Accellion FTA, una aplicación de transferencia de archivos que ha sido objeto de múltiples ataques desde hace un par de meses.

Bombardier reconoce que los actores de amenazas lograron extraer información confidencial de empleados, clientes y proveedores: “El incidente ha afectado a algunos de nuestros colaboradores, principalmente en Costa Rica”. La compañía ha estado en contacto con todas las partes afectadas desde la detección del incidente, principalmente para asegurarles que los servidores de Accellion están aislados de las redes principales de la compañía.

ACCELLION, NUEVA VÍCTIMA FAVORITA DE LOS GRUPOS DE RANSOMWARE

Accellion FTA es un servicio de transferencia de archivos desarrollado hace 20 años y es ampliamente popular entre organizaciones públicas y privadas de todo el mundo. En diciembre de 2020 un grupo de hacking logró explotar una falla día cero en este protocolo para acceder a la información almacenada en los servidores de las compañías que usan Accellion.

Si bien se lanzaron las actualizaciones requeridas para corregir esta falla, los hackers ya habían logrado comprometer los servidores de un número no determinado de organizaciones vulnerables. Sobre el grupo de ransomware Clop, los expertos mencionan que estos hackers comenzaron a atacar implementaciones de Accellion FTA para cifrar sus sistemas y robar información confidencial. Entre las víctimas de este grupo de hacking se encuentran organziaciones como Singtel, Jones Day y ABS Group. Aún se desconoce si Clop es una plataforma de ransomware como servicio (RaaS) o si opera como grupo de hacking, aunque es un hecho que se han convertido en una de las amenazas de seguridad más relevantes de inicios de 2021.

FALLAS SEVERAS EN NGINX EXPONEN SITIOS WEB DE TODO EL MUNDO A PELIGROSOS CIBERATAQUES

Especialistas en ciberseguridad reportan el hallazgo de algunas configuraciones de middleware incorrectas en Nginx que podrían exponer las aplicaciones web comprometidas a severos ciberataques. Nginx es un servidor web modular, ligero y de código abierto, lo que la ha convertido en una de las más populares soluciones web a nivel mundial.

El reporte, elaborado por la firma de seguridad Detectify, menciona que el problema reside en la propia versatilidad de Nginx, considerada su principal atributo y que le ha servido para operar en uno de cada tres sitios web a nivel mundial: “A finales de 2020, analizamos casi 50 mil archivos de configuración para Nginx descargados desde GitHub con Google BigQuery, encontrando un conjunto de configuraciones posiblemente incorrectas que podrían permitir el lanzamiento de diversos ataques”, mencionan los expertos.

Entre los errores detectados en este análisis se encuentran la emisión de ubicación root, uso de variables inseguras y lectura de respuesta backend sin procesar.

Frans Rosen, investigador de Detectify, menciona que muchas de estas configuraciones erróneas son ampliamente utilizadas en escenarios reales: “”Actualmente muchas organizaciones recurren a la implementación de programas de recompensas para que los investigadores independientes actualicen sus sistemas de seguridad, lo que sin duda permitió identificar algunas de las fallas y desarrollar pruebas de concepto para demostrar un potencial escenario de explotación.”

Los investigadores también mencionan que se han detectado cada vez más hosts utilizando soluciones de proxy para contenido estático contra implementaciones de Google Cloud Storage y Amazon Web Services en ubicaciones como /media/, /images/, /sitemap/ y algunas ubicaciones similares con expresiones regulares débiles, permitiendo la división HTTP.

Otras configuraciones erróneas que permitirían controlar servidores proxy o acceder a controles internos de Nginx también fueron analizadas. El experto menciona que muchas de estas fallas no fueron detectadas por Gixy, el analizador estático para Nginx creado por la firma rusa Yandex, lo que plantea nuevas preguntas sobre la seguridad middleware y el uso de Nginx: “La versatilidad en el uso de esta solución y su gran popularidad entre administradores web de todo el mundo nos llevan a concluir que esta clase de errores siempre han ocurrido y seguirán ocurriendo”, agrega Rosen. “Es muy fácil caer en estos errores y no encontramos indicios de que algo ha ocurrido hasta que ya es demasiado tarde.”

Esta clase de reportes ayuda a los administradores de sistemas a adoptar las mejores medidas de seguridad y prevenir no solo los incidentes de hacking, sino también a reducir las posibilidades de cometer errores de configuración que pueden traer problemas a la postre. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

NUEVOS MÉTODOS PARA DAR SEGUIMIENTO A USUARIOS EN INTERNET

Una firma de seguridad con sede en Bélgica ha detallado el hallazgo de un conjunto de técnicas basadas en DNS para esquivar protecciones contra el rastreo en línea, las cuales se están convirtiendo en una de las principales tendencias entre los hackers a inicios de 2021. La investigación, elaborada por Yana Dimova, Lukasz Olejnik y Tom Ban Goethem, se enfoca en la implementación de técnicas para rastrear usuarios en Internet con CNAME, que usa registros DNS para eliminar la diferenciación entre contextos nativos y de terceros.

“El mecanismo de seguimiento que desarrollamos se basa en un registro CNAME en un subdominio, por lo que este es el mismo sitio web del host. Empleando este método es posible bloquear las protecciones contra las cookies de terceros”, mencionan los expertos.

Los mecanismos de rastreo en línea se basan en un proceso conocido como “política del mismo origen”. Los recursos alojados en un dominio tienen un mayor nivel de confianza que los recursos alojados en otro, por lo que los sitios web pueden configurar y acceder a sus propias cookies sin brindar acceso a terceros.

En este sentido, los anunciantes buscan permanentemente cualquier forma para esquivar estos mecanismos de protección y poder rastrear la actividad en línea de los usuarios con fines publicitarios. Uno de estos métodos es una técnica llamada delegación de DNS (o alias de DNS), revelada en 2007 y puesta en práctica activamente desde entonces. El ocultamiento de CNAME supone que el editor transfiere el control del subdominio, como trackyou.example.com, a un tercero que utiliza el registro CNAME de DNS. Esto hace que el rastreador de terceros asociado con el subdominio parezca que pertenece al dominio principal, cualquiera que este sea.

Los investigadores belgas examinaron el ecosistema de seguimiento basado en CNAME y encontraron 13 empresas diferentes que utilizaban la técnica. Según los investigadores, durante los últimos 22 meses, el uso de estos rastreadores ha crecido en un 21%, y actualmente los utiliza el 10% de los 10 mil sitios más populares en la actualidad. Sobre los usuarios, la principal preocupación sigue siendo en lo referente a su privacidad, por lo que cada vez más gente recurre a herramientas como redes privadas virtuales (VPN) y otras soluciones similares.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

BRECHA DE DATOS EXPONE INFORMACIÓN DE MONITORES DE BEBÉ

Los operadores de NurseryCam, un servicio de webcam empleado por decenas de guarderías en Reino Unido, decidieron interrumpir temporalmente sus operaciones después de confirmarse una brecha de datos que habría afectado hasta a 12 mil usuarios. El incidente habría ocurrido este viernes por la tarde, cuando un actor de amenazas abusó de una laguna ene l sistema para acceder a información confidencial.

El perpetrador de ataque habría lograr acceder a un gran conjunto de información confidencial, incluyendo nombres completos, nombres de usuario, direcciones email y contraseñas protegidas con hashing, que ahora se encuentran disponibles para su descarga en línea.

Al respecto, un representante de NurseyrCam menciona que no hay evidencia de que un actor no autorizado haya accedido a la transmisión de estas cámaras, además de mencionar que el perpetrador del ataque se puso en contacto con la compañía para informarles la situación: “El atacante asegura que no tenía la intención de causar daños, además menciona que solo quiere colaborar para mejorar nuestros estándares de seguridad.”

Este último incidente se produce después de que los usuarios y los profesionales de la ciberseguridad advirtieran en repetidas ocasiones a la empresa de que la seguridad de su sistema de Internet de las cosas (IoT) tenía graves fallas. Andrew Tierney, especialista en seguridad IoT, ha estado reportando múltiples informes de ciberseguridad sobre NurseryCam al menos desde 2015, cuando descubrió que las direcciones IP, nombres de usuario y contraseñas DVR de esta plataforma se filtraban a través de la fuente HTML al activar una cámara empleando ActiveX.

Hace apenas unas semanas Tierney informó que los nombres de usuario y las contraseñas entregadas a los padres para acceder a la transmisión de sus monitores de bebé son muy similares entre sí e incluso exactamente iguales en algunos casos. En otras palabras, un usuario de estas plataformas podría acceder a la cuenta de cualquier otra persona usando su propia contraseña, lo que demuestra una clara deficiencia en las prácticas de seguridad de la compañía.

En respuesta, los especialistas recomiendan modificar las contraseñas preestablecidas en sus respectivos monitores, además de habilitar mecanismos de autenticación multifactor en sus cuentas de NurseryCam cuando la plataforma habilite de nuevo sus operaciones.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

MILLONES DE RESULTADOS DE PRUEBAS COVID-19 EXPUESTOS EN LÍNEA

Debido a un error en la implementación de su sistema en línea, el Departamento de Salud y Bienestar de Bengala Occidental, India expuso la información de al menos 8 millones de pruebas de COVID-19 realizadas a su población. Este hallazgo fue reportado por el especialista en ciberseguridad Sourajeet Majumder, quien en el pasado reportó incidentes similares.

“Puedo confirmar que encontré un problema en un sitio web del gobierno de India, lo que habría resultado en la filtración de las pruebas COVID-19 de millones de personas en un territorio en particular”, menciona Majumder. El experto menciona que los informes expuestos contienen diversos registros confidenciales, incluyendo nombres, fechas de nacimiento, domicilios, entre otros.

El investigador detectó esta filtración al ver el contenido de un mensaje de texto enviado a un laboratorio de COVID-19: “Pude descubrir que la estructura de la URL que conduce a este sitio se compone de un número de identificación de informe codificado en base64.”

Esta información codificada en base64 podría ser descifrada a un formato más simple, lo que eventualmente llevaría a la exposición de estos registros médicos confidenciales. Además, ya que la codificación en base64 aplicada al identificador numérico era opcional, el experto no tuvo dificultad para eliminarlo para recuperar la información. De este modo Majumder demostró que un actor de amenazas podría recuperar los resultados de estas pruebas a través de un simple proceso de enumeración de URL, por ejemplo:

- https://cpms.wbhealth.gov%5B.%5Din:8003/Covid19.aspx?SRFID=1931XXXXXX1

- https://cpms.wbhealth.gov%5B.%5Din:8003/Covid19.aspx?SRFID=1931XXXXXX2

- https://cpms.wbhealth.gov%5B.%5Din:8003/Covid19.aspx?SRFID=1931XXXXXX3

Como se menciona anteriormente, cada informe contiene el nombre del paciente, edad, sexo, domicilio, resultado de la prueba COVID-19, fecha de aplicación, número de registro y nombre del laboratorio.

El Departamento de Salud y Bienestar recibió el reporte de y encomendó a su departamento de TI la corrección de estos problemas de seguridad. Si bien las autoridades no respondieron directamente al investigador que presentó el reporte, una rápida revisión a la plataforma afectada demuestra que las fallas han sido corregidas.

“Ahora, los endpoints que dirigían a estos informes confidenciales devuelven al usuario un mensaje 404 (NOT FOUND)”, menciona el investigador. Por otra parte el Doctor Sushant Roy, responsable del manejo de la pandemia en Bengala Occidental también habló sobre la filtración: “Sabemos que estos registros deben mantenerse de forma confidencial en beneficio de la privacidad de estos pacientes”, reconoce.

Desafortunadamente esta no es la primera ocasión que se exponen detalles de esta naturaleza. Hace un par de meses múltiples laboratorios independientes se vieron afectados por un incidente similar, exponiendo los resultados de pruebas COVID-19 debido a un error de configuración de URL. Los administradores de TI a cargo de estos registros deben adoptar un enfoque de protección a la privacidad de los pacientes, ya que la filtración de esta información podría generar consecuencias desastrosas.

FALLA DE EJECUCIÓN REMOTA DE CÓDIGO EN SISTEMAS WINDOWS; ACTUALICE AHORA

Los investigadores de Google Project Zero revelaron el hallazgo de una vulnerabilidad presente en los sistemas Windows que podría ser explotada para desplegar ataques de ejecución remota de código. Identificada como CVE-2021-24093, la vulnerabilidad fue corregida en el más reciente paquete de actualizaciones lanzado por Microsoft. Project Zero es un equipo de investigadores de seguridad formado por Google a cargo de analizar potenciales riesgos de seguridad y descubrir vulnerabilidades día cero.

La ejecución remota de código se refiere a la capacidad de un actor de amenazas para ejecutar comandos arbitrarios o inyectar código remoto en un sistema objetivo a distancia con el objetivo de desplegar tareas de hacking posteriores.

La falla recibió un puntaje de 8.8/10 acorde al Common Vulnerability Scoring System (CVSS), además de recibir una calificación “crítica” de Microsoft. Los sistemas operativos afectados incluyen Windows 10, Windows Server 2016 y Windows Server 2019. La compañía menciona que esta falla de seguridad reside en un componente gráfico de Windows y pueden ser explotadas a través de sitios web maliciosos.

Los investigadores de Google Project Zero informaron sobre esta falla de seguridad a Microsoft a finales de noviembre de 2020. El informe al respecto fue publicado este miércoles, apenas dos semanas después de que la compañía lanzara los parches necesarios para mitigar el riesgo de explotación.

Los expertos mencionan que CVE-2021-24093 es una falla de desbordamiento de búfer basado en el montón de DirectWrite y está directamente relacionada con el procesamiento de una fuente TrueType especialmente diseñada. Según el reporte, un actor de amenazas podría desencadenar una condición de corrupción de memoria para ejecutar código arbitrario en el contexto del cliente DirectWrite.

Cabe mencionar que DirectWrite es una API de Windows especialmente diseñada para le representación de texto en alta calidad.

Los expertos desarrollaron un exploit de prueba de concepto, comprometiendo los sistemas vulnerables de forma exitosa en una etapa de prueba. No obstante, debido a que se requieren algunas condiciones previas al ataque, Microsoft descarta la posibilidad de que la falla pueda ser explotada en escenarios reales.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

MICROSOFT LANZA HERRAMIENTA GRATUITA PARA ELIMINAR EL MALWARE SOLORIGATE DE LAS REDES INFECTADAS

El ataque a la cadena de suministro de SolarWinds a través de la herramienta SolarWinds Orion ha demostrado ser uno de los incidentes de hacking más devastadores de los últimos años, impactando a miles de organizaciones públicas y privadas a nivel mundial. Una de las principales características de este ataque es la distribución de binarios a través de actualizaciones legítimas, lo que permitió el robo de credenciales, ataques de escalada de privilegios y eventualmente el robo de información confidencial.

Microsoft es una de las instituciones que más recursos ha invertido en la investigación de este complejo ataque, lo que ha permitido la detección de un código fuente, indicadores de compromiso y patrones de conducta asociados al grupo de hacking responsable de la operación del malware Solorigate.

Como una forma de aportar mejores defensas contra esta clase de incidentes, Microsoft decidió liberar el código de CodeQL, las consultas utilizadas durante la investigación de Solorigate, de modo que otras organizaciones puedan realizar investigaciones similares. Usando estas consultas, los investigadores podrán detectar cualquier código fuente que comparta similitudes con Solorigate, ya sea en sus elementos básicos o funcionalidades.

El uso de estas consultas para detectar indicadores de compromiso no es un método infalible (los actores de amenazas podrían restringir las funciones analizadas de Solorigate), no obstante, el uso de este método como parte de un marco de trabajo integral permitiría abordar de la mejor manera esta nueva variante de riesgo cibernético.

¿QUÉ ES EXACTAMENTE CODEQL?

Este es un motor de análisis de código semántico que forma parte de GitHub y que trabaja principalmente en dos etapas; en primer lugar, como parte de la compilación del código fuente en binarios, CodeQL crea una base de datos para capturar el modelo del código de compilación, analizando el código fuente y creando su propio modelo de compilación.

Posteriormente, esta base de datos es utilizada para realizar consultas del mismo modo que con cualquier otra base de datos, ya que el lenguaje de CodeQL fue especialmente diseñado por Microsoft para facilitar la selección de algunas condiciones complejas de código. Sus desarrolladores aseguran que CodeQL es un recurso de gran utilidad ya que su enfoque en dos etapas desbloquea múltiples escenarios, incluyendo la posibilidad de usar análisis estático para el análisis del código reactivo en una red completa.

El uso de las bases de datos CodeQL permitirá a los investigadores realizar búsquedas semánticas en una multitud de códigos diferentes para encontrar condiciones de código vinculables con una compilación maliciosa en específico. CodeQL ayudará analizar miles de repositorios para la detección repositorios en busca de alguna variante de las fallas potencialmente relacionadas con Solorigate.

Estas consultas evalúan los indicadores de compromiso a nivel de código, que también están disponibles en el repositorio de GitHub para CodeQL. Esta plataforma aloja toda la información requerida para detectar un potencial ataque de Solorigate, además de orientación para realizar otras consultas.

DETECCIÓN DE AMENAZAS A NIVEL DE CÓDIGO

En esta investigación, Microsoft empleó dos tácticas principales para la detección de indicadores de compromiso: el primer enfoque se basa en la búsqueda de una sintaxis en particular a nivel de código, mientras que el segundo está enfocado en la detección de patrones semánticos generales para las técnicas presentes en los indicadores de compromiso a nivel código.

Además, la escritura y ejecución de las consultas sintácticas es un proceso relativamente rápido y que ofrece múltiples ventajas sobre la búsqueda de expresiones regulares comprobables. Los patrones semánticos buscan las técnicas generales, como el hash de los nombres de los procesos, los retrasos en el tiempo antes de contactar con los servidores C2, entre otros. Estos son duraderos para variaciones sustanciales, pero son más complicados de crear y más intensivos en computación al analizar muchas bases de código a la vez.

La combinación de estos dos enfoques permite detectar escenarios potencialmente maliciosos, aunque los investigadores no deben olvidar que un actor de amenazas podría modificar tanto la sintaxis como sus técnicas de ataque, por lo que CodeQL solo debe ser considerada una herramienta auxiliar en el contexto de un enfoque de seguridad completo.

Aunque en su descripción este conjunto de consultas se enfoca en los indicadores de compromiso a nivel de código de Solorigate, los desarrolladores de CodeQL mencionan que la herramienta proporciona múltiples opciones para la consulta y funcionalidad de backdoor y otras técnicas de evasión. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

HACKERS INFECTAN CON RANSOMWARE BANCOS E INSTITUCIONES DEL GOBIERNO DE ECUADOR

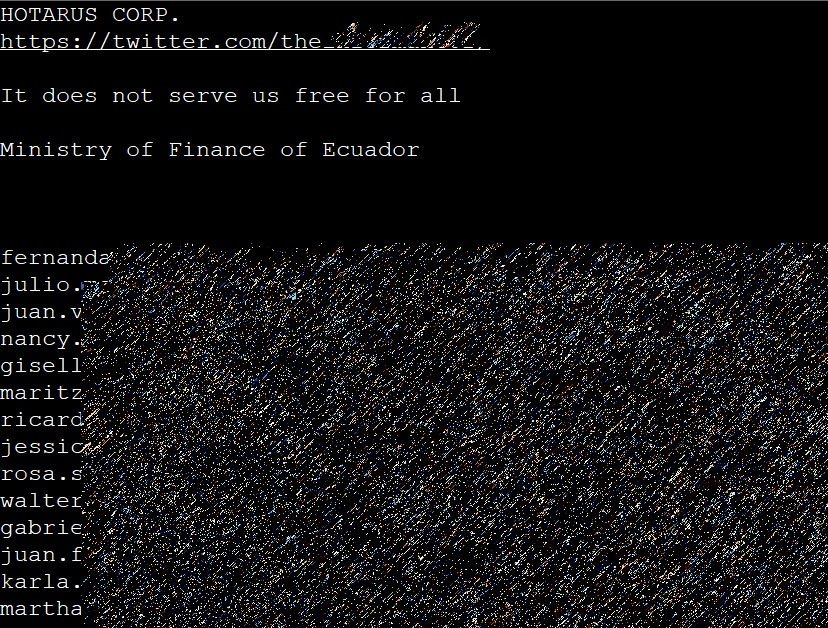

Expertos en ciberseguridad reportan que el grupo de hacking conocido como Hotarus Corp logró comprometer los sistemas del Ministerio de Finanzas de Ecuador, además de las redes del Banco Pichincha, una de las instituciones financieras más importantes del país. Este grupo de operadores de ransomware utilizó una variante de malware de cifrado basada en PHP para comprometer estos sistemas.

El investigador de seguridad Germán Fernández menciona que los actores de amenazas están utilizando un ransomware PHP básico llamado Ronggolawe (también conocido como AwesomeWare) para cifrar los sistemas afectados. Poco después del ataque, los cibercriminales publicaron un archivo de texto con alrededor de 6 mil 300 nombres de usuario y contraseñas.

En su sitio web, los actores de amenazas afirman haber robado toda clase de información confidencial del Ministerio, incluyendo direcciones email, datos de contacto de empleados y ciudadanos, contratos, entre otros detalles.

Por otra parte, un portavoz del Banco Pichincha reconoció el ataque a través de un comunicado: “Estamos al tanto de que, a través de un correo electrónico fraudulento, un atacante envió comunicaciones en nombre de Banco Pichincha a algunos clientes con el fin de obtener información necesaria para realizar transacciones ilegítimas. Recordamos a nuestros clientes que nunca solicitamos datos sensibles como: usuarios, contraseñas, datos de tarjeta o cuenta, a través del teléfono, correo electrónico, redes sociales o mensajes de texto”.

Banco Pichincha asegura que se están tomando las medidas necesarias para mitigar las consecuencias de este incidente, además de asegurarse de que ataques posteriores no se presentarán: “Entendemos y compartimos las preocupaciones de las personas cuya información ha sido expuesta, queremos asegurarles que tomaremos las precauciones necesarias en el futuro.”

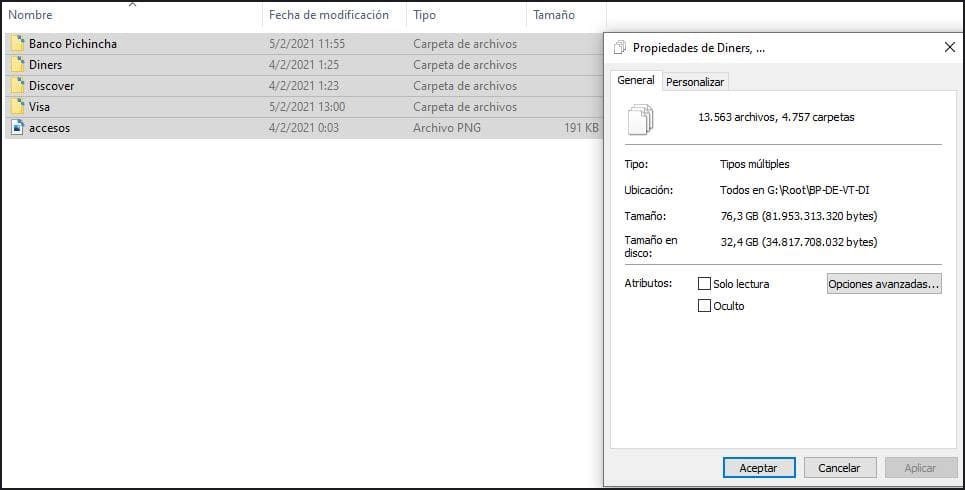

Un especialista en ciberseguridad logró contactar a los actores de amenazas responsables de este ataque, quienes mencionan que el incidente fue perpetrado a través del compromiso de una plataforma de marketing que trabaja con Banco Pichincha: “Todo comenzó con el ataque a una empresa de marketing y desarrollo web que trabaja para el banco; una falla de seguridad nos dio la oportunidad de acceder a sus sistemas, robar la información confidencial y cifrar las redes”, aseguran los supuestos atacantes.

Para demostrar la veracidad del ataque, los hackers compartieron algunas capturas de pantalla de la información comprometida:

Aunque se trata de un ataque de ransomware, ni las víctimas ni los atacantes hicieron mención alguna de un monto de rescate o detalles adicionales sobre el ataque, aunque esto podría cambiar en los próximos días.