Month: February 2022

ERRORS IN THE ENCRYPTION PROCESS ALLOW VICTIMS OF HIVE RANSOMWARE TO RECOVER THEIR INFORMATION WITHOUT PAYING A SINGLE DOLLAR TO HACKERS

A bug in the Hive ransomware encryption algorithm would allow victims to recover their information without having to negotiate with hackers. This is a ransomware-as-a-service (RaaS) operation that resorts to the double extortion method, encrypting information and demanding a ransom in exchange for not leaking this sensitive data.

This operation experienced an excessive growth in the first half of 2021, so the Federal Bureau of Investigation (FBI) published an alert detailing the characteristics of the Hive ransomware, its technical details and some recognizable indicators of compromise. A report by the security firm Chainalysis points out that this was one of the 10 most successful ransomware operations of 2021, using all kinds of resources at its disposal.

According to researchers at Kookmin University in South Korea, Hive uses a hybrid encryption scheme, employing its own symmetric encryption to block access to infected files, which made it possible to recover the master key and generate a decryption key independently. The researchers claimed that the infected files were successfully recovered using this method.

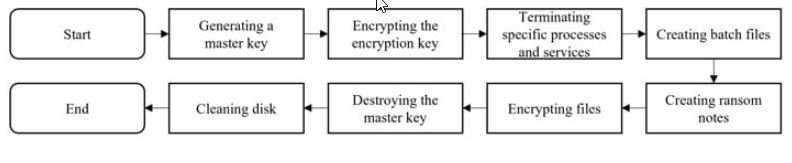

This is considered the first successful attempt to remove the encryption of the Hive ransomware registered so far, demonstrating a success rate of over 95%, a process described in the following diagram:

In more detail, the researchers mentioned that this ransomware variant generates 10MiB of random data to use as a master key, extracting from a segment of the master key 1MiB and 1KiB of data for each file to be encrypted and uses these pieces of information as a key stream.

These fragments of the master key are stored in the name assigned to each affected file, so it is possible to determine the rest of the master key and decrypt the compromised files.

Of all the keys recovered, approximately 72% of the files were decrypted, while the restored master key managed to decrypt approximately 82% of the infected files, which could prove incredibly beneficial for users who are still dealing with the attacks of this malware variant. It is true that the developers of Hive could correct this problem in the following versions of the ransomware, but in the meantime the researchers have made an important finding to impact their operations.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

BIG LOGISTICS AND FREIGHT FORWARDING COMPANY WITH 350 LOCATIONS AND 18,000 EMPLOYEES WORLDWIDE SHUTDOWNS OPERATION AFTER RANSOMWARE ATTACK

Expeditors International, a renowned U.S.-based logistics and transportation firm, became the victim of a critical cyberattack that forced the disruption of most of its operations around the world. This is one of the most important companies in its field, generating revenues of up to $10 billion USD per year and operating in 350 locations around the world.

While the company reserved details about the incident, an informant notified BleepingComputer researchers that the problems were caused by a ransomware attack.

At the moment Expedition has only mentioned that the failures are still being addressed: “The systems may not be available for a while; we will assess and stabilize the security of our global environment,” the company said.

The attack appears to have had a significant impact on the firm’s operations, as freight, customs and distribution activities continue to present disruptions. This situation will extend until the company can restore its systems from its backups.

The firm is also seeking solutions with its operators and suppliers in order to minimize the impact of the attack on end users, although the company has not mentioned any details about a tentative date for the restoration of its operations.

In a second statement, Expeditors only described the attack as a “significant event that could have impacted operations, business and revenue.” The company has committed to publishing subsequent reports.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

31 CRITICAL VULNERABILITIES IN VIM: UPDATE IMMEDIATELY

Cybersecurity specialists report the detection of multiple vulnerabilities in the popular Vim text editor. According to the report, successful exploitation of these flaws would allow threat actors to deploy multiple hacking tasks.

Below are brief descriptions of some of the reported vulnerabilities, in addition to their respective identification keys and scores assigned under the Common Vulnerability Scoring System (CVSS).

CVE-2022-0413: A use-after-free error would allow remote threat actors to use specially crafted files for arbitrary code execution on affected systems.

This is a highly severe vulnerability and received a CVSS score of 7.7/10.

CVE-2022-0156: A use-after-free error when processing lines within files would allow remote hackers to send specially crafted files in order to execute arbitrary code on victims’ systems.

This is a highly severe vulnerability and received a CVSS score of 7.7/10.

CVE-2022-0158: A boundary error when processing lines beginning with the “$” character would allow remote attackers to use specially crafted files to execute arbitrary code on victims’ systems.

This is a highly severe vulnerability and received a CVSS score of 7.7/10.

CVE-2022-0213: A boundary error when processing files would allow threat actors to trigger a heap-based buffer overflow to execute arbitrary code on the affected system.

This is a highly severe vulnerability and received a CVSS score of 7.7/10.

CVE-2022-0261: A boundary bug would allow threat actors to use specially crafted files to trigger a heap-based buffer overflow and execute arbitrary code on the affected system.

The flaw received a CVSS score of 7.7/10.

CVE-2022-0318: A boundary bug allows remote threat actors to trigger a heap-based buffer overflow and execute arbitrary code.

This flaw received a CVSS score of 7.7/10.

CVE-2022-0351: A boundary error when processing files would allow remote attackers to create a specially crafted file to execute arbitrary code on affected systems.

This is a highly severe vulnerability and received a CVSS score of 7.7/10.

CVE-2022-0359: A boundary error would allow a remote attacker to trigger a heap-based buffer overflow to execute arbitrary code.

This flaw received a CVSS score of 7.7/10.

CVE-2022-0696: A NULL pointer dereference error in Vim when switching tabs in the cmd line window would allow remote threat actors to perform a denial of service (DoS) attack.

The flaw received a CVSS score of 3.8/10.

CVE-2022-0685: Incorrect validation of inputs when processing multi-byte special characters would allow threat actors to use specially crafted files to block the application.

The flaw received a CVSS score of 3.8/10.

CVE-2022-0629: A boundary error when using many composition characters in the error message would allow unauthenticated remote threat actors to trigger a buffer overflow and execute arbitrary code on affected systems.

This is a highly severe vulnerability and received a CVSS score of 7.7/10.

CVE-2022-0572: A boundary error when repeatedly using the :retab function would allow remote threat actors to trigger a heap-based buffer overflow to execute arbitrary code on the affected system.

This flaw received a CVSS score of 7.7/10.

CVE-2022-0554: A boundary error when reading files would allow remote threat actors to use specially crafted files to crash the application.

The flaw received a CVSS score of 3.8/10.

CVE-2022-0443: A use-after-free error when using memory freed with :lopen and :bwipe would allow remote threat actors to execute arbitrary code on victims’ systems.

This is a highly severe vulnerability and received a CVSS score of 7.7/10.

CVE-2022-0417: A boundary error would allow remote threat actors to send specially crafted files to lock the affected application.

The flaw received a CVSS score of 3.8/10.

CVE-2022-0408: A boundary error when searching for grammatical suggestions would allow unauthenticated remote hackers to execute arbitrary code on victims’ systems using specially crafted files.

This flaw received a CVSS score of 7.7/10.

CVE-2022-0714: A boundary bug would allow remote attackers to trigger a heap-based buffer overflow for arbitrary code execution on the affected system.

This is a highly severe vulnerability and received a CVSS score of 7.7/10.

CVE-2021-4069: A use-after-free bug would allow remote attackers to execute arbitrary code on affected systems using specially crafted files.

This flaw received a CVSS score of 7.7/10.

CVE-2021-4166: A boundary condition would allow remote attackers to create specially crafted files to execute arbitrary code on affected systems.

This is a low-severity vulnerability and received a CVSS score of 2.7/10.

According to the report, the flaws reside in all versions of Vim prior to v8.2.4009.

While the flaws can be exploited by unauthenticated threat actors, so far no active exploitation attempts or any malware variant linked to this attack have been detected. Still, Vim users are advised to apply the necessary updates to fully mitigate the risk of exploitation.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

ADVANCE NSA BACKDOOR DETECTED IN 245 ORGANIZATIONS IN 45 COUNTRIES INCLUDING CHINA, INDIA AND MEXICO

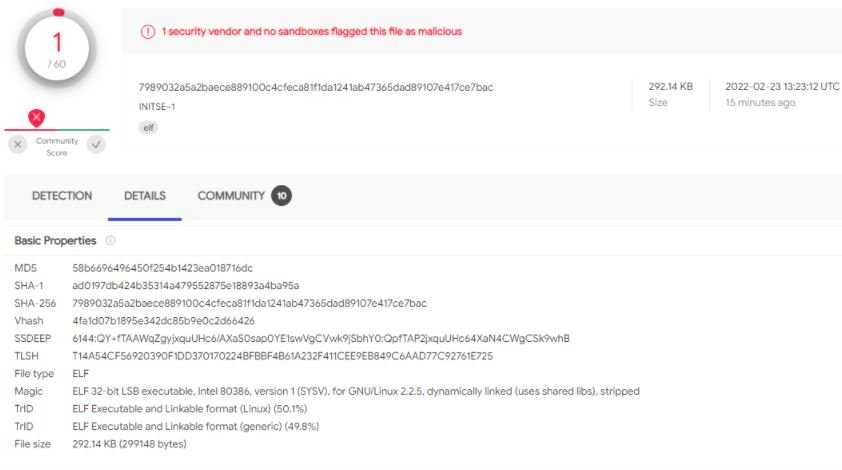

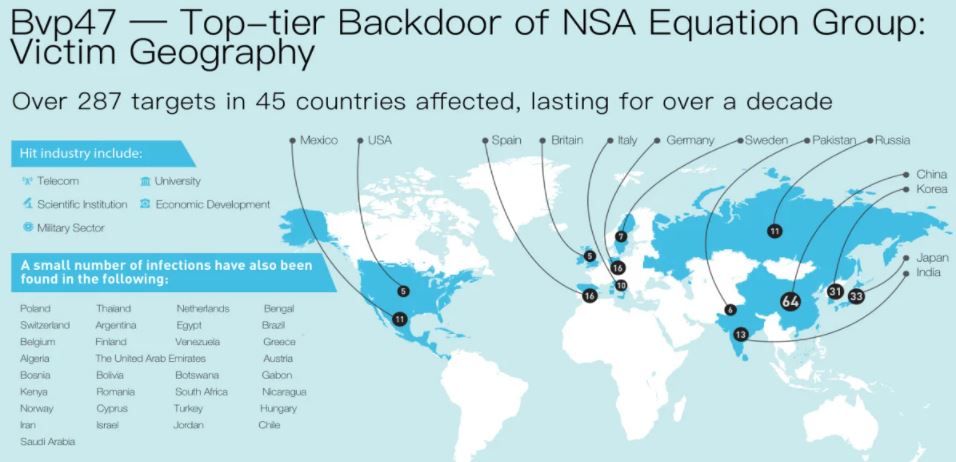

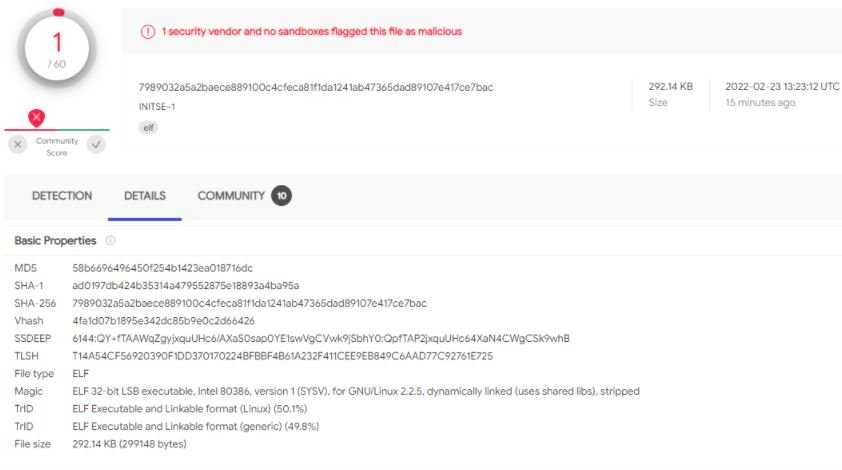

A recent report points to the detection of Bvp47, a backdoor for Linux systems developed by Equation Group, a group of threat actors allegedly linked to the U.S. National Security Agency (NSA). Although it was included in the VirusTotal database in 2013, this backdoor is still active and has remained hidden in countless deployments.

The first reports indicated that only an antivirus engine was able to detect a sample of Bvp47, although with the passage of the hours more indicators of compromise have been known, which will considerably improve the detection of this security threat.

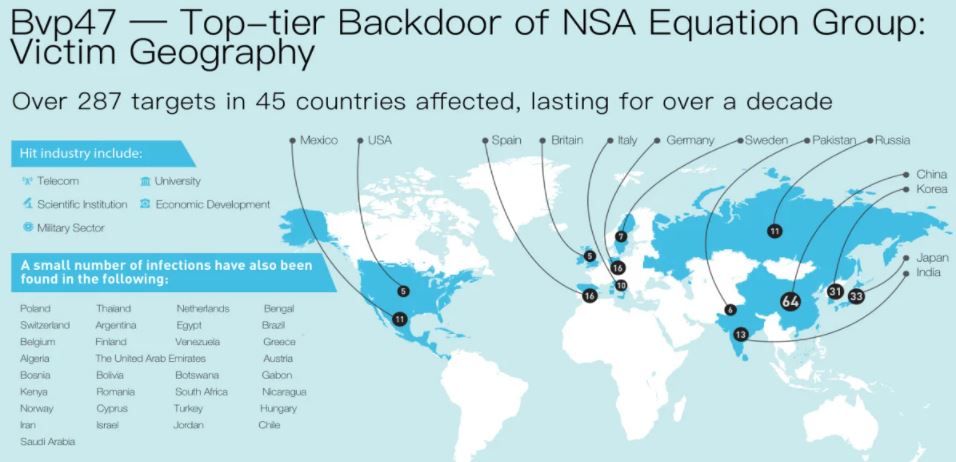

The backdoor was first identified by Chinese security firm Pangu Lab, describing it as an advanced development for Linux with remote access capabilities protected through an RSA asymmetric cryptography algorithm, which requires a private key for enablement. This malware would have impacted almost 300 organizations in 45 countries, going unnoticed for almost 10 years.

This private key was found in leaks published by Shadow Brokers hackers, in addition to other hacking tools and zero-day exploits used by Equation Group. The backdoor could also operate on major Linux distributions, including JunOS, FreeBSD, and Solaris.

A subsequent automated analysis seems to confirm the authorship of Bvp47, as it shares multiple features with another backdoor developed by Equation Group. According to Kaspersky experts, this backdoor shares 30% of the code strings with other malware identified in 2018 and available in virusTotal databases.

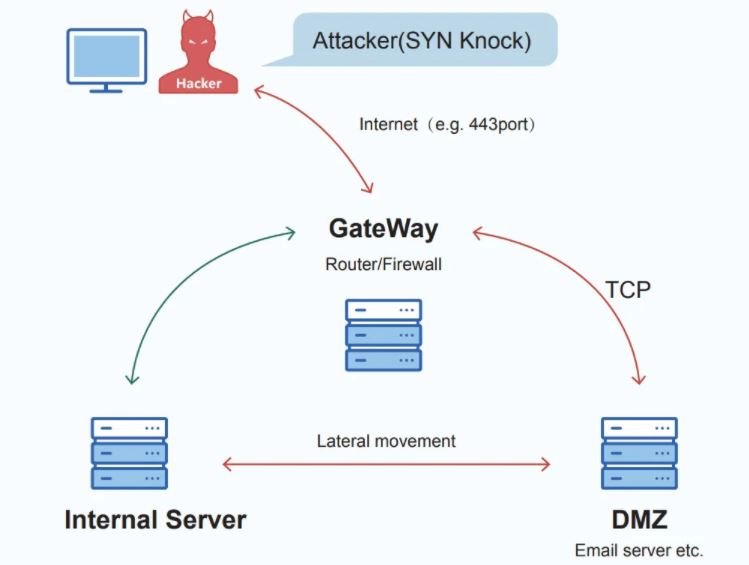

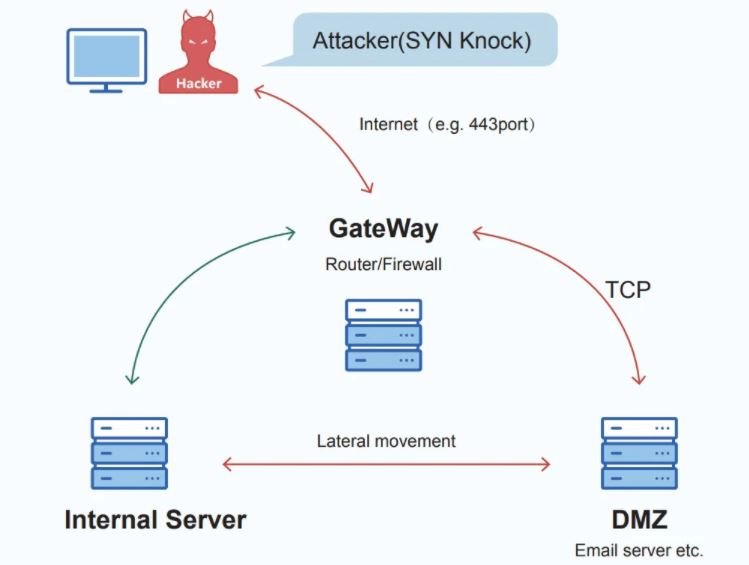

On the Bvp47 attack, the researchers point out that the threat actors control 3 servers, one responsible for the external attacks and two other internal machines in charge of an email server and a business server.

Attackers establish a connection between the external server and the email server via a TCP SYN packet with a payload of 264 bytes. The email server then connects to the commercial server’s SMB service to perform some sensitive operations, including running PowerShell scripts.

The trading server then connected to the email server for the download of additional files, including the Powershell script and the encrypted data from the second stage. The connection between the internal machines allows the transmission of encrypted data through a specialized protocol.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

A CRYPTO EXCHANGE EMPLOYEE DOWNLOADED A PIRATED MOVIE RESULTING IN ITS HACK: €7 MILLION LOSES

A Trojan malware hidden in a pirate movie was the point of entry to the IT systems of the cryptocurrency exchange platform 2gether, which suffered a hack and millionaire Bitcoin and Ethereum theft back in 2020.

In an official statement, Spanish Police reported that its team of the Cybercrime Department arrested 5 people allegedly related to the incident. Local media reported that it could be the first case of cryptocurrency theft solved by police in Spain.

The Madrid-based startup focused on the buying, selling and custody services of Bitcoin and other cryptocurrencies was the target of a cyber attack in late July 2020. Back then, its executives reported that the attackers stole a number of cryptocurrencies, mostly Bitcoin and Ethereum, worth up to $1.3 million Euros.

Through the implementation of Operation 3Coin, the police discovered that the attackers used a Remote Access Trojan (RAT) to access 2gether’s internal networks. The malicious payload reached the exchange’s system after an unsuspecting employee downloaded a pirated copy of a superhero movie and stored it in their work computer.

The attackers spent half a year spying on these networks to fully understand the operation of the exchange company as a preparation for the robbery. According to the official statement, “once they knew all the procedures, characteristics and structure of the company,” the hackers accessed the system using an interposed computer network to order the transfer of the compromised assets to a digital wallet under their control.

The investigation allowed authorities to identify and arrest the operator of the website from which the Trojan malware was downloaded. Subsequently, the researchers found the other 4 people involved in the electronic fraud scheme.

A sixth individual is being investigated by Spanish authorities, as he was allegedly “exercising control” over the leader of this hacking group “through the consumption of drugs linked to rituals such as the Bufo Toad” (alleged initiatory trip with a hallucinogen).

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

SE FILTRAN LOS DATOS DE LOS CLIENTES DEL BANCO CREDIT SUISSE. PUBLICAN NOMBRES DE POLÍTICOS CORRUPTOS Y DELINCUENTES

Una reciente filtración en el banco Credit Suisse ha evidenciado las cuentas ocultas de miles de clientes en todo el mundo, dedicados a toda clase de actividades ilícitas incluyendo lavado de dinero, tráfico de droga y otros delitos. Según un reporte, la filtración involucra detalles confidenciales de 30,000 clientes de Credit Suisse y ha puesto en evidencia la falta de compromiso de la institución bancaria por erradicar las cuentas vinculadas a actividades fraudulentas.

Con sede en Zurich, Credit Suisse cuenta con más de 3,500 representantes en todo el mundo, principalmente gente con grandes fortunas (seguramente obtenidas con métodos cuestionables) en busca de guardar su dinero en algún paraíso fiscal extranjero.

Estas cuentas pertenecen a toda clase de individuos y organizaciones cuyas actividades rayan en lo ilegal o bien son completamente ilegítimas; traficantes de personas, funcionarios bancarios y gubernamentales acusados de entregar sobornos, evasores de impuestos y políticos corruptos de todo el mundo se encuentran entre los clientes del banco.

La información fue revelada por un actor anónimo ante el periódico alemán Süddeutsche Zeitung, según menciona el informe publicado por The Guardian. El denunciante asegura que, bajo pretexto de proteger la privacidad de los clientes, los bancos suizos encubren toda clase de actividades cuestionables, dificultando la labor de las agencias de la ley.

Al respecto, Credit Suisse argumenta que las leyes de secreto bancario en el país impiden realizar comentarios relacionados con esta filtración, además de negar que el banco facilite la comisión de delitos: “Rechazamos enérgicamente las acusaciones sobre las supuestas prácticas comerciales del banco”, agregó un comunicado.

Credit Suisse también considera que estas acusaciones son producto del historial con el que operaron algunos bancos suizos anteriormente, prácticas que se remontan a una época en la que la legislación era completamente diferente.

Este reporte sin duda afectará la ya dañada reputación del banco, que se acababa de convertir en la primera institución financiera con sede en Suiza en enfrentar cargos penales relacionados con lavado de dinero, en supuesta complicidad con la mafia de un país europeo. Especialistas creen que esto podría desatar una crisis en el sistema bancario suizo, lo que incluso podría llevar a replantear las restrictivas leyes financieras del país, que lo vuelven muy atractivo para aquellos que desean mantener su dinero lejos de las autoridades.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

31 VULNERABILIDADES CRÍTICAS EN VIM. ACTUALICE INMEDIATAMENTE

Especialistas en ciberseguridad reportan la detección de múltiples vulnerabilidades en el popular editor de texto Vim. Según el reporte, la explotación exitosa de estas fallas permitiría a los actores de amenazas el despliegue de múltiples tareas de hacking.

A continuación se presentan breves descripciones de algunas de las vulnerabilidades reportadas, además de sus respectivas claves de identificación y puntajes asignados según el Common Vulnerability Scoring System (CVSS).

CVE-2022-0413: Un error use-after-free permitiría a los actores de amenazas remotos usar archivos especialmente diseñados para la ejecución de código arbitrario en los sistemas afectados.

Esta es una vulnerabilidad de alta severidad y recibió un puntaje CVSS de 7.7/10.

CVE-2022-0156: Un error use-after-free al procesar líneas dentro de archivos permitiría a los hackers remotos enviar archivos especialmente diseñados con el fin de ejecutar código arbitrario en los sistemas de las víctimas.

Esta es una vulnerabilidad de alta severidad y recibió un puntaje CVSS de 7.7/10.

CVE-2022-0158: Un error de límite al procesar líneas que comienzan con el carácter “$” permitiría a los atacantes remotos usar archivos especialmente diseñados para ejecutar código arbitrario en los sistemas de las víctimas.

Esta es una vulnerabilidad de alta severidad y recibió un puntaje CVSS de 7.7/10.

CVE-2022-0213: Un error de límite al procesar archivos permitiría a los actores de amenazas desencadenar un desbordamiento de búfer basado en montón para ejecutar código arbitrario en el sistema afectado.

Esta es una vulnerabilidad de alta severidad y recibió un puntaje CVSS de 7.7/10.

CVE-2022-0261: Un error de límite permitiría a los actores de amenazas usar archivos especialmente diseñados para desencadenar un desbordamiento de búfer basado en montón y ejecutar código arbitrario en el sistema afectado.

La falla recibió un puntaje CVSS de 7.7/10.

CVE-2022-0318: Un error de límite permite a los actores de amenazas remotos desencadenar un desbordamiento de búfer basado en montón y ejecutar código arbitrario.

Esta falla recibió una puntuación CVSS de 7.7/10.

CVE-2022-0351: Un error de límite al procesar archivos permitiría a los atacantes remotos crear un archivo especialmente diseñado para ejecutar código arbitrario en los sistemas afectados.

Esta es una vulnerabilidad de alta severidad y recibió un puntaje CVSS de 7.7/10.

CVE-2022-0359: Un error de límite permitiría a un atacante remoto desencadenar un desbordamiento de búfer basado en montón para ejecutar código arbitrario.

Esta falla recibió una puntuación CVSS de 7.7/10.

CVE-2022-0696: Un error de desreferencia de puntero NULL en Vim al cambiar de pestaña en la ventana de la línea de cmd permitiría a los actores de amenazas remotos realizar un ataque de denegación de servicio (DoS).

La falla recibió un puntaje CVSS de 3.8/10.

CVE-2022-0685: La validación incorrecta de entradas al procesar caracteres especiales de varios bytes permitiría a los actores de amenazas usar archivos especialmente diseñados para bloquear la aplicación.

La falla recibió una puntuación CVSS de 3.8/10.

CVE-2022-0629: Un error de límite al usar muchos caracteres de composición en el mensaje de error permitiría a los actores de amenazas remotos no autenticados desencadenar un desbordamiento de búfer y ejecutar código arbitrario en los sistemas afectados.

Esta es una vulnerabilidad de alta severidad y recibió un puntaje CVSS de 7.7/10.

CVE-2022-0572: Un error de límite al usar repetidamente la función :retab permitiría a los actores de amenazas remotos desencadenar un desbordamiento de búfer basado en montón para ejecutar código arbitrario en el sistema afectado.

Esta falla recibió una puntuación CVSS de 7.7/10.

CVE-2022-0554: Un error de límite al leer archivos permitiría a los actores de amenazas remotos usar archivos especialmente diseñados para bloquear la aplicación.

La falla recibió un puntaje CVSS de 3.8/10.

CVE-2022-0443: Un error use-after-free al usar memoria liberada con :lopen y :bwipe permitiría a los actores de amenazas remotos ejecutar código arbitrario en los sistemas de las víctimas.

Esta es una vulnerabilidad de alta severidad y recibió un puntaje CVSS de 7.7/10.

CVE-2022-0417: Un error de límite permitiría a los actores de amenazas remotos enviar archivos especialmente diseñados para bloquear la aplicación afectada.

La falla recibió una puntuación CVSS de 3.8/10.

CVE-2022-0408: Un error de límite al buscar sugerencias gramaticales permitiría a los hackers remotos no autenticados ejecutar código arbitrario en los sistemas de las víctimas usando archivos especialmente diseñados.

Esta falla recibió una puntuación CVSS de 7.7/10.

CVE-2022-0714: Un error de límite permitiría a los atacantes remotos desencadenar un desbordamiento de búfer basado en el montón para la ejecución de código arbitrario en el sistema afectado.

Esta es una vulnerabilidad de alta severidad y recibió un puntaje CVSS de 7.7/10.

CVE-2021-4069: Un error use-after-free permitiría a los atacantes remotos ejecutar código arbitrario en los sistemas afectados usando archivos especialmente diseñados.

Esta falla recibió una puntuación CVSS de 7.7/10.

CVE-2021-4166: Una condición de límite permitiría a los atacantes remotos crear archivos especialmente diseñados para ejecutar código arbitrario en los sistemas afectados.

Esta es una vulnerabilidad de baja severidad y recibió un puntaje CVSS de 2.7/10.

Según el reporte, las fallas residen en todas las versiones de Vim anteriores a v8.2.4009.

Si bien las fallas pueden ser explotadas por actores de amenazas no autenticados, hasta el momento no se han detectado intentos de explotación activa o alguna variante de malware vinculada a este ataque. Aún así, se recomienda a los usuarios de Vim aplicar las actualizaciones necesarias para mitigar completamente el riesgo de explotación.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

HACKEAN REDES DE RADIO Y TELEVISIÓN ESTATAL DE IRÁN; REDES COMPROMETIDAS CON MALWARE

Una reciente investigación confirmó que el ciberataque contra los sistemas de la televisión estatal de Irán ocurrido a finales de enero estuvo relacionado con una variante de malware de eliminación (wiper), en conjunto con diversos backdoors, scripts y archivos de configuración empleados para ataques posteriores.

Investigadores de la firma de seguridad Check Point reportan que los actores de amenazas usaron esta variante de wiper malware para interrumpir las redes de transmisión de la televisión iraní, interrumpiendo considerablemente las actividades normales de la institución. Los expertos reconocen que no fue posible encontrar evidencia de uso previo de estas herramientas de malware o determinar el origen de la actividad maliciosa.

Durante el ataque, los actores de amenazas transmitieron imágenes de los líderes de la Organización Mujahedin-e-Khalq (MKO), Maryam y Massoud Rajavi, junto con la imagen del ayatolá Khamenei tachada con líneas rojas y con el mensaje “Muerte a Khamenei”.

Al respecto, el subdirector de la televisión estatal Ali Dadi mencionó que el ataque es extremadamente complejo e involucra el uso de sofisticadas variantes de hacking: “Interrupciones similares ocurrieron en Koran Channel, Radio Javan y Radio Payam, otros canales de radio y televisión estatales”.

Los expertos descubrieron dos muestras de .NET idénticas llamadas msdskint.exe, empleadas para eliminar archivos, unidades y el MBR en los dispositivos infectados. El malware también tiene la capacidad de borrar los registros de eventos de Windows, eliminar copias de seguridad, eliminar procesos y cambiar las contraseñas de los usuarios.

Además del malware wiper, los actores de amenazas usaron cuatro variantes de backdoor diferentes:

- WinScreeny: Capaz de tomar capturas de pantalla de los sistemas afectados

- HttpCallbackService: Herramienta de administración remota (RAT)

- HttpService: Backdoor de escucha en puertos específicos

- ServerLaunch: Un dropper de malware

Poco después de la emisión de este reporte, el grupo de hacktivismo Predatory Sparrow se atribuyó la responsabilidad de este ataque, además de los recientes ataques contra el sistema ferroviario, el ministerio de transporte y las gasolineras de Irán. Este mensaje fue emitido a través de un canal de Telegram.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

LOS RIESGOS DE UTILIZAR UNA VPN GRATUITA: NO CONFÍES EN LO QUE DICEN

Las actividades que realizamos en línea son cada vez mayores, por lo que también son los riesgos que corremos a la hora de navegar en la web. Eso conlleva a que tomemos diversas medidas pensando en nuestra seguridad: protección antivirus, detectores de malware o conexiones VPN para respaldar nuestra privacidad. Ahora bien, ¿qué sucede cuando el remedio es peor que la enfermedad? En el siguiente artículo, nos centraremos en lo que puede ocurrir con las VPN gratuitas.

Sin lugar a dudas, una de las grandes tendencias de la actualidad es la utilización de VPN para conectarse en la web. Durante mucho tiempo, este tipo de herramienta estuvo asociado a expertos en computación o para aquellos que buscaban desbloquear un contenido no disponible en su país, siendo series o películas los casos más populares. Sin embargo, eso ha cambiado.

Hoy en día, los usuarios que se conectan a internet mediante una VPN son millones, ya que la educación informática se ha fortalecido, así como los cambios en ciertos patrones generales en la web. De acuerdo a la mirada de diversos especialistas en ciberseguridad, internet es un mundo cada vez más vigilado, en donde nuestro comportamiento e información personal es rastreado.

Así, recursos como Hola VPN se convirtieron en extremadamente populares ya que son gratuitos y sencillos de utilizar. Con millones de descargas en todo el mundo, muchas personas creen que con ese recurso, ya pueden dormir tranquilos y sentirse seguros, pero lamentablemente eso no es así.

Vivimos en un mundo en donde los hackeos son cada vez más frecuentes: nuestras redes sociales, WhatsApp, contraseñas de bancos, nuestras cuenta de mail, entre otros sitios en línea, se ven vulnerables ante la actualización de las amenazas online. Para ello, las empresas más serias cuentan con revisiones constantes que conllevan una modernización de sus sistemas de detección de amenazas, así como nuevas estrategias para evitar dejar una huella en línea.

Por lo general, las VPN gratuitas no ofrecen ese tipo de servicio, ya que su ganancia corre por otro lado. Por ejemplo, a la hora de pensar en Hola VPN opiniones encontramos que sus grandes fallas se encuentran en los aspectos de seguridad. De hecho, las denuncias ante este tipo de servicios se centran en que suelen dejar aún más expuestos a los usuarios a ataques maliciosos, ya que la información de ellos se encuentra más visible que antes.

A continuación, repasaremos cuáles son los riesgos de utilizar una VPN gratuita en general y por qué no hay que creer todo lo que nos dicen desde las empresas:

1) La cuestión de los permisos

Al iniciar sesión en un servicio VPN, el servicio ofrece aplicaciones para que se pueda utilizar en cualquier dispositivo de Android, iOs, Windows, entre otros. Si bien uno podría pensar que se cumplen los requisitos mínimos de la industria, por lo general es allí en donde encontraremos los inconvenientes. Estas aplicaciones suelen pedir muchos permisos para poder funcionar. Esos requerimientos suelen ser el primer paso para poder hacerse de datos personales valiosos como tarjetas de crédito, contraseñas o introducir una serie de publicidad molesta e invasiva: esa es la ganancia que tienen las VPN gratuitas por lo general.

La forma de frenar este riesgo es revisar atentamente los permisos que piden estas aplicaciones y cuáles les otorgamos. Otra manera, más efectiva y práctica aún, es revisar previamente si dicha empresa de VPN cuenta con buena reputación. Algunas de las firmas más prestigiosas pueden tener planes gratuitos, aunque con recursos limitados para el usuario como límites de velocidad o dispositivos, aunque sin descuidar la seguridad. En tanto, otros servicios muy populares pueden incluir dentro suyo un malware.

2 – Rastreo de las conexiones

Tal y como hemos destacado, una de las razones por las que se utiliza una conexión VPN es para lograr una mayor privacidad en línea, borrando nuestra huella digital en el camino. Sin embargo, en la mayoría de las VPN gratuitas –algunos estudios hablan de un 75% de ellas- suelen incorporar el rastreo de las conexiones para almacenarla en su base de datos.

Al igual que sucedía con el asunto de los permisos que le otorgábamos a las aplicaciones de estas VPN, este rastreo constante tiene como objetivo almacenarla para vender luego dicha información y ganar dinero con ello. A eso se le debe sumar, claro, el acceso a nuestros datos personales.

3 – Menor ancho de banda

En este punto encontramos un doble riesgo y uno de los problemas más frecuentes con las VPN gratuitas. Cuando se utilizan, es altamente probable que se comparta el ancho de banda sin que el usuario de su consentimiento. Si bien esto puede justificarse desde las empresas con el fin de asegurar que así se logra el anonimato de otros usuarios, eso puede ser un gran riesgo para la seguridad y privacidad personal.

Algunas VPN gratuitas fueron descubiertas realizando esa acción. Y es que además del riesgo que eso aplica, nuestra velocidad a la hora de navegar se verá altamente reducida. Así, a la hora de iniciar una cuenta, este es un punto que se debe considerar sí o sí, ya que nos permitirá ahorrarnos varios problemas molestos.

4 – Browser Hijacking: ¿de qué se trata?

Esta es una de las técnicas de engaño más populares que utilizan las VPN gratuitas. Se trata de que visites sitios que tú no has visitado. ¿Cómo es eso posible? Cada vez que estés navegando en la web, como puede ser revisando tus mails o leyendo tu portal informativo de cabecera, se te abrirán ventanas automáticas con sitios web que no conoces.

Esta es una de las formas más tradicionales de las VPN con mala reputación de poder monetizar su servicio, ya que es así como le venden publicidad a dichos sitios y les garantizan un tráfico determinado. Además de ser extremadamente molesto, también puede incluir otros problemas de seguridad.

5 – Fallos de seguridad básicos e inadmisibles

Por último, y no por ello menos importante, muchas VPN de dudosa reputación se han ganado esa fama por tener fallas de seguridad completamente inadmisibles para los estándares básicos del mundo de las VPN. Como hemos señalado, este tipo de servicios se utilizan para ganar anonimato en la web, bloqueando así la IP real con la que se navega y siendo imposible de rastrear.

Sin embargo, muchas veces esa IP queda expuesta en las VPN gratuitas, por lo que es un riesgo enorme para los usuarios, quedando expuestos y vulnerables no solo a los ataques malware que hemos señalado anteriormente, sino a rastreos, controles y bloqueos por parte de autoridades nacionales e internacionales. Internet, después de todo, se ha convertido en un sitio cada vez más vigilado.

Conclusión final

Así entonces, a la hora de pensar si un servicio como Hola VPN es seguro, la respuesta es no. Esto no quiere decir que todas las VPN gratuitas sean una amenaza, pero sí podemos afirmar que las empresas que basan su fama en ello seguramente tengan una fuente de ganancia alternativa que no valora nuestra seguridad y que hace dinero con ella.

Te recomendamos, entonces, que revises en las empresas líderes del sector sus versiones gratuitas o de prueba para sentirte protegido.

SOFISTICADO BACKDOOR DE LA NSA ES DETECTADO EN UNAS 245 ORGANIZACIONES EN 45 PAÍSES, INCLUYENDO CHINA, INDIA Y MÉXICO

Un reciente reporte señala la detección de Bvp47, un backdoor para sistemas Linux desarrollado por Equation Group, un grupo de actores de amenazas presuntamente vinculado a la Agencia de Seguridad Nacional de E.U. (NSA). Aunque fue incluido en la base de datos de VirusTotal en 2013, este backdoor sigue activo y ha permanecido oculto en incontables implementaciones.

Los primeros reportes indicaban que solo un motor antivirus era capaz de detectar una muestra de Bvp47, aunque con el paso de las horas se han conocido más indicadores de compromiso, lo que permitirá mejorar considerablemente la detección de esta amenaza de seguridad.

El backdoor fue identificado por primera vez por la firma de seguridad china Pangu Lab, describiéndolo como un desarrollo avanzado para Linux con capacidades de acceso remoto protegido a través de un algoritmo de criptografía asimétrica RSA, que requiere una clave privada para su habilitación. Este malware habría impactado en casi 300 organizaciones en 45 países, pasando desapercibido por casi 10 años.

Esta clave privada fue encontrada en las filtraciones publicadas por los hackers de Shadow Brokers, además de otras herramientas de hacking y exploits día cero usados por Equation Group. El backdoor también podría operar en las principales distribuciones de Linux, incluyendo JunOS, FreeBSD y Solaris.

Un análisis automatizado posterior parece confirmar la autoría de Bvp47, ya que comparte múltiples características con otro backdoor desarrollado por Equation Group. Acorde a los expertos de Kaspersky, este backdoor comparte un 30% de las cadenas de código con otro malware identificado en 2018 y disponible en las bases de datos de VirusTotal.

Sobre el ataque de Bvp47, los investigadores señalan que los actores de amenazas controlan 3 servidores, uno responsable de los ataques externos y otras dos máquinas internas a cargo de un servidor email y un servidor empresarial.

Los atacantes establecen una conexión entre el servidor externo y el servidor email a través de un paquete TCP SYN con una carga útil de 264 bytes. Posteriormente el servidor email se conecta al servicio SMB del servidor comercial para realizar algunas operaciones confidenciales, incluyendo la ejecución de scripts PowerShell.

Luego, el servidor comercial se conectó al servidor email para la descarga de archivos adicionales, incluido el script de Powershell y los datos cifrados de la segunda etapa. La conexión entre las máquinas internas permite la transmisión de datos cifrados a través de un protocolo especializado.

La amenaza sigue activa, por lo que se recomienda a los administradores de sistemas revisar el informe completo para estar al tanto de los indicadores de compromiso que evidencian una infección de Bvp47.

ZERO-DAY VULNERABILITIES IN ALL CHROME BROWSER VERSIONS AFFECT MILLIONS OF USERS

Google has issued an update for Chrome users on Windows, Linux and macOS operating systems in order to address a zero-day vulnerability that could have been actively exploited by malicious hackers, in addition to addressing other severe vulnerabilities affecting all versions of the popular browser.

While the company reserved technical details about the vulnerabilities due to the risk of active exploitation, some descriptions of the detected issues were published, including:

- CVE-2022-0603: Use-after-free flaw in Chrome File Manager

- CVE-2022-0604: Dynamic storage buffer overflow in tab groups

- CVE-2022-0605: Use-after-free flaw in Webstore API

- CVE-2022-0606: Use-after-free flaw in ANGLE

- CVE-2022-0607: Use-after-free flaw on GPU

- CVE-2022-0608: Integer overflow in Mojo

- CVE-2022-0609: Use-after-free flaw in Animation

- CVE-2022-0610: Inappropriate implementation in Gamepad API

For cybersecurity specialists, use-after-free errors remain the most frequent and efficient way to exploit flaws in Chrome browsers. Five of these vulnerabilities are use-after-free bugs, so 26 of these flaws have already been detected in Chrome during 2022 alone.

The term use-after-free refers to an error in a system’s memory when a program cannot clear the pointer to memory after releasing it. Another common threat to web browser users is buffer overflow errors, which can result in a critical scenario for critical data stored on vulnerable systems.

Web browser users should update to version 98.0.4758.102 to mitigate the risk of exploitation. This update will be issued in the coming days, so users should limit the exposure of their systems while patches are ready. Check the version of Chrome that your system is running in the browser Settings.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

THIS MEXICAN BUSINESSMAN WAS CHARGED FOR SELLING PHONE INTERCEPTION TOOLS AND SPYWARE TO COMPANIES AND GOVERNMENT AGENCIES IN LATIN AMERICA

The U.S. Department of Justice (DOJ) has reported that Mexican businessman Carlos Guerrero pleaded guilty to conspiracy to sell and use hacking tools while serving as director of a commercial consortium he also owned. Between 2014 and 2017, Guerrero negotiated the purchase of various hacking, espionage and geolocation tools developed by firms based in Italy and Israel to later resell them to other entrepreneurs and even to representatives of the Government of Mexico.

The defendant marketed all sorts of tools and software solutions, including WiFi blockers and interceptors, IMSI receivers, spyware and other tools to hack messaging services such as WhatsApp to sell to potential customers in Mexico and the United States. According to the DOJ, many of its clients were politically and financially motivated.

In addition to the sale of these solutions, the defendant himself used some of the tools he purchased to intercept phone calls and spy on the emails of a rival trade consortium from Baja California, Mexico, in a deal costing nearly $25,000 USD.

U.S. Attorney Randy Grossman said, “This guilty plea will help stop the proliferation of digital tools used to compromise the safety of U.S. and Mexican citizens.” The prosecutor also reiterated his commitment to the detection and interruption of any cybercriminal operation in collaboration with the rest of government agencies.

So far it is unknown which companies and government agencies bought the software sold by Guerrero and which are the companies that sold these tools to the defendant. More information could be revealed when the case is closed. Guerrero is still waiting to hear his sentence.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

CVE-2021-44521: CRITICAL CODE EXECUTION VULNERABILITY IN APACHE CASSANDRA (CVSS SCORE OF 8.4)

A full white paper was released this week on a recently fixed a critical remote code execution (RCE) vulnerability in Apache Cassandra, a distributed NoSQL database that offers high scalability very popular with companies like Cisco, Netflix, Reddit, Twitter, Urban Airship, OpenX, and more.

Tracked as CVE-2021-44521, the vulnerability only affects non-default database configurations, which could lead to complete compromise of the affected system. This vulnerability received a score of 8.4/10 according to the Common Vulnerability Scoring System (CVSS), according to Jfrog specialists.

The flaw only occurs if the functionality to create user-defined functions (UDFs) for custom data processing is enabled in Cassandra, and can only be abused if the attacker has sufficient permissions to create these UDFs. This is not a default setting and has been documented as insecure before.

The UDF function in Cassandra can be written in Java and JavaScript, and the latter uses the Nashorn engine, so it is not guaranteed to be secure when accepting code that is not trusted and it would be best to run it in a secure environment.

While Caszandra implements a sandbox to restrict UDF code, by enabling some optional settings threat actors could abuse the Nashorn engine to escape the secure environment and execute remote code on the affected system.

Cassandra deployments are vulnerable when configured to allow UDF scripts, but not UDF threads. By default, UDF threads are enabled, which means that each invoked UDF function runs on a separate thread. When UDFs are enabled, all users can create and run arbitrary UDFs, including those who logged on anonymously.

In its white paper on CVE-2021-44521, Jfrog detailed a process that allowed evading Cassandra’s sandbox environment, demonstrated in its proof of concept (PoC). The security firm also noted the identification of some other flaws, including denial-of-service (DoS) attacks and other RCE vulnerabilities.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

CSRF VULNERABILITY IN GRAFANA OPEN SOURCE TOOL ALLOWS HACKERS TO ELEVATE THEIR PRIVILEGES THROUGH CROSS-ORIGIN ATTACKS AGAINST ADMINISTRATORS

Two security researchers reported the detection of a critical vulnerability in the popular Grafana dashboard. Tracked as CVE-2022-21703, the flaw was described as a server-side request forgery (CSRF) that would allow threat actors to obtain administrator privileges on vulnerable systems.

According to the report, Grafana versions prior to 7.5.15 and 8.3.5 are vulnerable and their users need to apply the security patches that are already available at the time of writing.

The vulnerabilities, reported by security researchers/bug bounty hunters “jub0bs” and “abrahack”, could be exploited in security tests to allow embedding of authenticated dashboard boxes at increased risk of potential cross-origin attacks. There are no known workarounds to mitigate exploitation risk, so administrators of affected deployments are encouraged to upgrade as soon as possible.

The researchers report that the potential consequences of the vulnerability should be of concern to system administrators: “This attack would allow the deployment of XSS scenarios, privilege escalations, and server-side request forgery,” the report said.

Specialists believe that the vulnerability exists due to the combination of three security deficiencies: over-reliance on the SameSite cookie attribute, weak validation of the content type of requests, and incorrect assumptions about cross-origin resource sharing.

Some conditions must be met before exploiting the attack, although this does not reduce the risk of exploitation: “If threat actors target an instance of Grafana with a default configuration in grafana.example.com, an XSS attack or domain hijacking is needed,” the experts report.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

HOW SCAMMERS ARE USING DEEP FAKE TO IMPERSONATE CEO AND DIRECTORS DURING ZOOM CALLS TO EMPTY COMPANY BANK ACCOUNTS

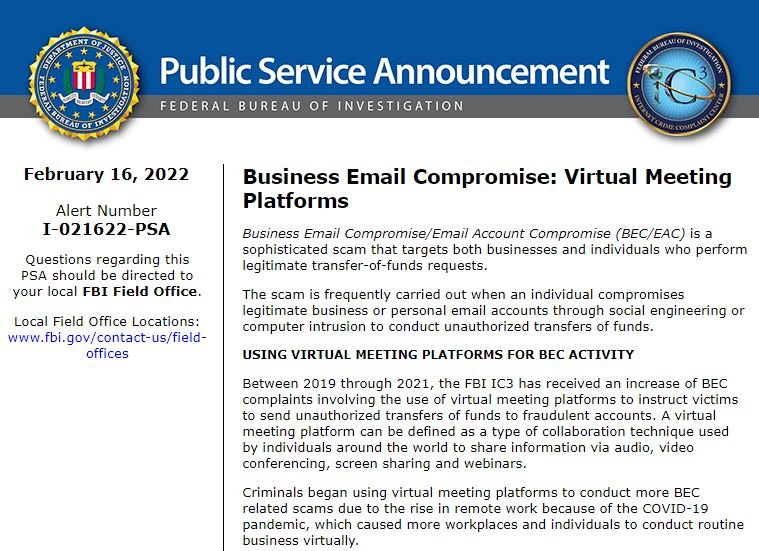

A security alert issued by the Federal Bureau of Investigation (FBI) signals the detection of a wave of the attack known as business email compromise (BEC) in which threat actors use social engineering, phishing and even artificial intelligence tools such as deepfake to intercept video call sessions such as Zoom and intercept bank transfers issued by affected organizations.

The Agency believes that the recent focus on videoconferencing platforms consists of a new attempt by threat actors to abuse the trend towards remote work due to the pandemic: “Between 2020 and 2021 we detected an increase in BEC complaints related to the use of videoconferencing platforms for malicious purposes,” the researchers note.

Threat actors have devised an attack by combining various malicious techniques focused specifically on video calling platforms, managing to deceive some members of organizations by posing as directors, owners or staff of financial areas for the purpose of collecting confidential financial information.

The FBI detailed some scenarios of this attack variant, including:

- Employing stolen images and deepfake audio, threat actors could pose as company directors, inviting employees to illegitimate virtual meetings to obtain transfers to hacker-controlled accounts

- Threat actors can pose as employees to simply intercept sensitive information of the affected company

- Using the stolen information, hackers can deploy phishing and social engineering campaigns for subsequent attacks

Through its Internet Crime Complaint Center (IC3), the FBI reports that these types of attacks proved very lucrative over the past two years, generating losses of approximately $1.8 billion USD, more than a quarter of the damages resulting from variant cybercrimes.

Of the nearly 800,000 complaints received by the IC3, 19,400 relate to BEC attacks, campaigns that primarily affect private organizations, although these attacks are not alien to government agencies.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

HACKER TOOK CONTROL OF US SCHOOL DISTRICT SYSTEMS AND MAILED EVERY STUDENT CANCELLING ALL CLASSES

Dozens of families in the Needham School District fell for what appears to be a bad joke after receiving an email notifying them that this week’s classes would be canceled.

According to the report, the email appeared legitimate and appeared to be sent from the school district’s official accounts. Specifically, the message claimed that Pollard Middle School officials had decided to suspend activities until further notice.

Melissa Stein, mother of a child registered at the school, mentioned that she noticed something strange when reading the message a couple of times. “That’s not how the director would have written a message; there are a lot of punctuation errors,” she said.

Daniel Gutekanst, superintendent of Needham County, sent an email early Tuesday to the families of Pollard Middle School providing the correct information and denying what was mentioned in the previous message. Separately, Police Department Representative Chris Baker confirmed that there is an ongoing investigation along with the school department.

More information on this is not known at the moment, although cybersecurity specialists believe that everything is related to a cyberattack. This could be confirmed in the following days.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

NEW LEGISLATION COULD PUNISH RANSOMWARE ATTACKS WITH UP TO 25 YEARS IN PRISON

Any hacking group could be sentenced to 25 years in prison for their cyberattack campaigns targeting critical infrastructure in Australia. Under the new local legislation, proposed in a recently announced bill, Australian authorities will also be able to investigate hacking groups operating from abroad and request their extradition, as well as being able to seize the physical and digital assets involved in the investigations.

In addition to these guidelines, the laws in force determine that among the new cybercrimes in Australia include the sale and theft of data, malware trafficking and other tasks related to cybercriminal hacking.

Another characteristic feature of the new regulatory framework is the establishment of a ransomware incident reporting system, whereby companies with profits above $10 million must forcibly notify if they are victims of ransomware attacks.

This legislation is part of the federal government’s attempt to create a ransomware-fighting scheme similar to that implemented by countries such as the United States. At the time of introducing the bill, Home Affairs Minister Karen Andrews mentioned that this is a “critical step” in trying to deter ransomware gangs, enabling a more effective police response and disrupting the attackers’ revenue stream.

If passed, this bill will allow law enforcement agencies to investigate and prosecute cybersecurity threats even overseas, as long as it is shown that the well-being of Australian citizens has been affected.

The legislation also includes a new statute to criminalize all forms of extortion in relation to a victim of a computer crime, regardless of the type of access or contact with the victim: “In this way, cybercriminal groups will be subject to responsibility even if they perform specific tasks and do not have direct contact with the victim,” adds the official.

This is undoubtedly an innovative legislation, which contemplates some of the most used hacking mechanisms today to seek that all variants of cyberattack can be considered punishable cybercriminal acts.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

6 CRITICAL VULNERABILITIES IN WESTERN DIGITAL MY CLOUD OS 5

Multiple vulnerabilities have been detected in My Cloud OS 5, the operating system of network-attached storage (NAS) solutions developed by Western Digital. According to the report, the successful exploitation of these flaws would lead to the compromise of the affected systems.

Below are brief descriptions of the reported flaws, in addition to their identification keys and scores assigned according to the Common Vulnerability Scoring System (CVSS).

CVE-2022-22993: Insufficient validation of user-provided inputs within the endpoint would allow cgi_api remote users to send specially crafted HTTP requests and trick the application into initiating requests to arbitrary systems.

The flaw received a CVSS score of 3.6/10.

CVE-2022-22994: The lack of proper authentication of data received over HTTP within the ConnectivityService would allow threat actors to pass specially crafted data to the application and execute arbitrary code on the affected system.

This is a flaw of medium severity and received a CVSS score of 7.7/10.

CVE-2022-22991: Incorrect input validation within the ConnectivityService service would allow remote hackers on the local network to pass specially crafted data to the application and execute arbitrary commands.

The flaw received a CVSS score of 7.7/10.

CVE-2022-22989: A limit error within the FTP service would allow threat actors on the local network to trigger a stack-based buffer overflow and execute arbitrary code on the affected system.

This is a medium severity vulnerability and received a CVSS score of 7.7/10.

CVE-2022-22992: Incorrect input validation would allow threat actors to pass specially crafted data to the application and execute arbitrary commands on the vulnerable system.

This is a high severity flaw and received a CVSS score of 8.5/10.

CVE-2022-22990: Incorrect string matching logic when accessing protected pages within the nasAdmin service would allow remote attackers on the local network to bypass the authentication process and gain unauthorized access to the vulnerable application.

The flaw received a CVSS score of 5.5/10.

According to the report, the flaw lies in the following implementations:

- My Cloud PR2100: All versions

- My Cloud PR4100: All versions

- My Cloud EX4100: All versions

- My Cloud EX2 Ultra: All versions

- My Cloud Mirror Gen 2: all versions

- My Cloud DL2100: all versions

- My Cloud DL4100: All versions

- My Cloud EX2100: All versions

- WD My Cloud: All versions

- My Cloud: All versions

- My Cloud OS 5: versions earlier than 5.19.117

While these flaws can be exploited by unauthenticated remote threat actors, no active exploitation attempts have been detected so far. Still, Western Digital recommends users of affected deployments upgrade as soon as possible.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

SECURE YOUR WORDPRESS BACKUPS. CRITICAL VULNERABILITY IN UPDRAFTPLUS PLUGIN AFFECTS MILLIONS OF WEBSITES

The developers of the popular UpdraftPlus plugin announced a series of updates to address a vulnerability that would allow any user who has logged into a WordPress website with this plugin to download the backups available on the systems, which could potentially lead to the leakage of sensitive information.

Wordfence researchers published a proof of concept (PoC) demonstrating that the attack depends on the existence of a backup, plus attackers would have to guess the proper timestamp for downloading the information. According to experts, there are some features that make the vulnerability more exploitable.

UpdraftPlus announced that the flaw was addressed with the release of version 1.22.3, asking users of affected versions to update as soon as possible: “UpdraftPlus is a backup plugin and as such is expected to allow you to download this information. One of its main features is the ability to send links for the download of these backups to a default email address; unfortunately, this functionality was implemented insecurely, allowing low-level authenticated users to create valid links to download backup files,” the developers added.

The error relates to the verification function UpdraftPlus_Options::admin_page() === $pagenow. A threat actor could evade this verification for the plugin to interpret the request as being for options-general.php, while WordPress still considers the request to be for an admin-post.php allowed endpoint.

Exploiting the vulnerability also requires hackers to control an active account on the affected system: “Due to its features, the attack is likely to only be used in targeted attacks,” the researchers add.

Wordfence concluded its report by recommending users upgrade to the latest version available: “We recommend WordPress website administrators using this plugin to update as soon as possible to mitigate the risk of sensitive data leakage.” The researchers also mentioned that so far no active exploitation attempts have been detected.

To learn more about information security risks, malware variants, vulnerabilities and information technologies, feel free to access the International Institute of Cyber Security (IICS) websites.

VULNERABILIDADES DÍA CERO EN TODAS LAS VERSIONES DEL NAVEGADOR CHROME AFECTAN A MILLONES DE USUARIOS

Google ha emitido una actualización para usuarios de Chrome en sistemas operativos Windows, Linux y macOS con el fin de abordar una vulnerabilidad día cero que podría haber sido explotado activamente por hackers maliciosos, además de abordar otras vulnerabilidades severas que afectan a todas las versiones del popular navegador.

Si bien la compañía se reservó los detalles técnicos sobre las vulnerabilidades debido al riesgo de explotación activa, se publicaron algunas descripciones de los problemas detectados, que incluyen:

- CVE-2022-0603: Error use-after-free en Chrome File Manager

- CVE-2022-0604: Desbordamiento de búfer de almacenamiento dinámico en grupos de pestañas

- CVE-2022-0605: Error use-after-free en la API de Webstore

- CVE-2022-0606: Error use-after-free en ANGLE

- CVE-2022-0607: Error use-after-free en GPU

- CVE-2022-0608: Desbordamiento de enteros en Mojo

- CVE-2022-0609: Error use-after-free en Animation

- CVE-2022-0610: Implementación inapropiada en Gamepad API

Para los especialistas en ciberseguridad, los errores use-after-free siguen siendo la forma más frecuente y eficiente para explotar fallas en navegadores Chrome. Cinco de estas vulnerabilidades son errores use-after-free, por lo que ya se han detectado 26 de estas fallas en Chrome solo durante 2022.

El término use-after-free se refiere a un error en la memoria de un sistema cuando un programa no puede borrar el puntero a la memoria después de liberarla. Otra amenaza común para los usuarios de navegadores web son los errores de desbordamiento de búfer, que puede resultar en un escenario crítico para los datos críticos almacenados en los sistemas vulnerables.

Los usuarios del navegador web deberán actualizar a la versión 98.0.4758.102 para mitigar el riesgo de explotación. Esta actualización será emitida en los próximos días, por lo que los usuarios deberán limitar la exposición de sus sistemas mientras los parches están listos. Verifique la versión de Chrome que está ejecutando su sistema en las Configuraciones del navegador.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).