Month: September 2016

12 HERRAMIENTAS GRATUITAS PARA ASEGURAR PÁGINAS WEB

Una de las conversaciones de tendencias en tecnologías de la información es la seguridad Web. ¿Sabías que el 96% de las aplicaciones probadas tienen vulnerabilidades? A menudo prestamos atención a la página web de diseño, SEO, contenidos y subestimamos el área de seguridad en páginas web. En un sitio web, la auditoría de seguridad informática debe tener una importancia más alta que cualquier otra cosa.

Uno de los elementos esenciales para la seguridad web consiste en vigilar por lo que recibirás una notificación cada vez que está este caído o hackeado. Mientras que las herramientas te ayudarán a escanear tu sitio web bajo demanda puede que sea mejor programarlos para una auditoria de seguridad informática automática según expertos de International Institute of Cyber Security IICS. Estas herramientas ayudarían implementar seguridad en páginas web. En este artículo, vamos a enumerar herramientas gratuitas para escanear tu sitio web en busca de vulnerabilidades de seguridad web y malware.

SCAN MY SERVER

Scan My Server proporciona uno de los informes más completos de las variedades de auditoría de seguridad informática como Inyección SQL, Cross Site Scripting, PHP Inyección, Source Disclosure, HTTP Header Inyección, Blind SQL Inyección y mucho más. El informe de análisis de seguridad web es notificado por correo electrónico con el resumen de vulnerabilidades.

SUCURI

Sucuri es el sitio web gratuito más popular para escáner malware y la seguridad en páginas web. Usted puede hacer una prueba rápida para malware, listas negras de sitios web, SPAM y desfiguraciones inyectadas. Sucuri limpia y la protege tu sitio web contra amenazas en línea y funciona en cualquier tipo de plataformas, incluyendo el sitio web de WordPress, Joomla, Magento, Drupal, php,etc.

SITE GUARDING

Site Guarding ayuda a escanear tu dominio en busca de malware, listas negras de sitios web, Spam inyectados, vulnerabilidades de seguridad web, desfiguración y mucho más. El escáner es compatible con WordPress, Joomla, Drupal, Magento, osCommerce, Bulletin y otra plataforma. SiteGuarding también te ayuda a eliminar el malware de tu sitio web por lo que si tu página web se ve afectada por virus, te será de utilidad para implementar seguridad en páginas web.

DETECTIFY

Detectify es un escáner de seguridad web basado en SaaS. Esto tiene más de 100 pruebas de seguridad automatizadas incluyendo OWASP Top 10, malware y mucho más. Detectify ofrece una prueba gratuita de 21 días y usted debe registrarse para poder realizar una auditoría de seguridad informática de tu página web.

ACUNETIX

Acunetix analiza tu página web completa para más de 500 vulnerabilidades de seguridad web incluyendo DNS y la infraestructura de red de los servidores de Acunetix. Proporcionan una prueba gratuita de 14 días y puedes registrar y validar tu dominio antes de la auditoría de seguridad informática.

WEB INSPECTOR

Web Inspector explora tu sitio web y proporciona informes, inclusive la lista negra, vulnerabilidades de seguridad web, phishing, malware, gusanos, puertas traseras, troyanos, marcos sospechosas, las conexiones sospechosas según expertos de International Institute of Cyber Security IICS. Por lo tanto, sigue adelante y realiza una auditoría de seguridad informática para saber si está seguro o no.

TINFOIL SECURITY

Tinfoil Security primero hace la auditoría de seguridad informática de tu sitio web en contra de las 10 principales vulnerabilidades de OWASP y luego otros orificios de seguridad web conocidos. Usted recibirá informes procesables y la opción de volver a escanear una vez que haya terminado con las correcciones necesarias. La configuración tomará alrededor de 5 minutos y se puede escanear incluso si tu sitio web está protegido.

QUTTERA

Quttera revisa la seguridad en páginas web para el malware y las vulnerabilidades de seguridad web. Escanea tu sitio web para archivos maliciosos, archivos potencialmente sospechosas, archivos sospechosos, PhishTank, Navegación segura (Google, Yandex) y la lista de dominios de malware.

QUALYS SSL LABS, QUALYSFREESCAN

SSL Labses una de las herramientas más usada para analizar servidores web SSL. Proporciona una auditoría de seguridad informática profunda de tu https URL incluyendo el día de vencimiento, calificación global, cifra, SSL / TLS versión, simulación de Handshake, detalles del protocolo y mucho más acuerdo a los expertos de iicybersecurity IICS. Si estás ejecutando un sitio web seguro (https), no se debes esperar más para hacer una prueba de seguridad en páginas web.

Esto pone a prueba el sitio web contra el top de riesgos OWASP y malwares, contra el índice de referencia de seguridad SCP y mucho más. Es necesario registrar una cuenta gratuita para poder realizar este escaneo.

NETSPARKER CLOUD

Netsparker Cloud es un escáner de seguridad web empresarial, que escanea más de 25 vulnerabilidades críticas acuerdo a los expertos de iicybersecurity IICS. Netsparker es libre para otro proyecto de código abierto que se puede solicitar para el ensayo de la auditoría de seguridad informática.

UPGUARD WEB SCAN

UpGuard Web Scanes herramienta de evaluación de riesgo externo que utiliza la información a disposición del público para calificar de varios factores, incluyendo SSL, ataque Clickjack, Cookie, DNSSEC, Headers, etc. Está todavía en fase beta, pero vale la pena probar la seguridad web.

ASAFA WEB

AsafaWeb proporciona resultados rápidos de la auditoría de seguridad informática que incluye de Tracing, Stack trace, Hash Dos Patch, EMLAH log, HTTP Only Cookies, Secure Cookies, Clickjacking y mucho más.

7 PASOS IMPORTANTES DURANTE UNA INVESTIGACIÓN DE ANÁLISIS FORENSE

A continuación se presenta un resumen de los pasos importantes que una empresa de seguridad informática deben cubrir durante una investigación de análisis forense. Cualquier diplomado de seguridad informática también debe enfocar sobre estos pasos.

VERIFICACIÓN

Normalmente la investigación de análisis forense se llevará a cabo como parte de un escenario de respuesta a incidentes según profesores de diplomado de seguridad informática, como el primer paso se debe verificar que un incidente ha pasado. Determinar la amplitud y el alcance del incidente, evaluar el caso.

¿Cuál es la situación, la naturaleza del caso y sus características específicas? Este paso es importante porque ayudará a una empresa de seguridad informática a determinar las características del incidente y definir el mejor enfoque para identificar, conservar y reunir evidencias. También podría ayudar a justificar a dueños del negocio de desconectar un sistema.

DESCRIPCIÓN DEL SISTEMA

Siguiente paso en análisis forense es donde una empresa de seguridad informática empezará a reunir información sobre el incidente específico. Comenzando por tomar notas y describir el sistema que se va a analizar, cuál sea el sistema que está siendo adquirido, ¿cuál es el papel del sistema en la organización y en la red? El esquema del sistema operativo y su configuración general, tales como formato de disco, la cantidad de RAM y la ubicación de las pruebas según profesores de diplomado de seguridad informática.

ADQUISICIÓN DE EVIDENCIA

Esto paso en análisis forense incluye Identificar las posibles fuentes de datos, adquirir datos volátiles y no volátiles, verificar la integridad de los datos y garantizar la cadena de custodia. Cuando tengas dudas de que colectar para estar en el lado seguro y es mejor recoger demasiado a que te falte. Durante esta etapa también es importante que la empresa de seguridad informática dé prioridad a colección de evidencias e involucra a los dueños del negocio para determinar la ejecución y el impacto en el negocio de las estrategias elegidas. Dado que los datos volátiles cambian con el tiempo, el orden en el que se recogen los datos es importante acuerdo a recomendaciones de diplomado de seguridad informática. Después de recoger estos datos volátiles vas a entrar en la siguiente etapa de recogida de datos no volátiles como el disco duro. Después de la adquisición de datos, garantiza y verifica su integridad. También debes ser capaz de describir claramente cómo se encontró la evidencia, la forma en que se manejó y todo lo que pasó con él, es decir la cadena de custodia.

ANÁLISIS DE LÍNEA DE TIEMPO

Después de la adquisición de evidencias una empresa de seguridad informática podrá empezar a hacer investigación y análisis en el laboratorio forense. Comienza por hacer un análisis de línea de tiempo. Este es un paso crucial y muy útil en análisis forense y cada diplomado de seguridad informática debe cubrir esto, ya que incluye información tal como cuando se modifican los archivos, acceso, cambios y creaciones en un formato legible por humanos. El plazo de presentación de artefactos de memoria también puede ser muy útil en la reconstrucción lo que sucedió según Mike Ross un experto de iicybersecurity IICS, una empresa de seguridad informática.

MEDIOS DE COMUNICACIÓN Y ANÁLISIS DE LOS ARTEFACTOS

En este paso de análisis forense tú vas a ser abrumado con la cantidad de información que tú podrías estar buscando. Un experto de empresa de seguridad informática debe ser capaz de responder a preguntas como, qué programas fueron ejecutados, que archivos fueron descargados, a qué archivos se les hizo clic, que directorios fueron abiertos, que archivos fueron borrados, dónde el usuario visito y muchas otras cosas más. Una técnica utilizada con el fin de reducir el conjunto de datos es identificar los archivos que sea conocen bien y los que se sabe que son malos. Cuidado con las técnicas anti-forenses como esteganografía o alteración y destrucción de datos, que tendrán impacto en análisis forense. Según profesores de diplomado de seguridad informática de International Institute of Cyber Security este paso es muy importante para cualquier experto de forense digital.

BÚSQUEDA DE BYTE O TEXTO

Esta etapa de análisis forense consistirá en el uso de herramientas que buscarán las imágenes en bruto de bajo nivel. Si usted sabe lo que está buscando, puede utilizar este método para encontrarlo. En este paso una empresa de seguridad informática utilizara las herramientas y técnicas que buscarán firmas de bytes de archivos conocidos. Las cadenas o firmas de bytes que vas a estar buscando son las que son relevantes para el caso de que estás tratando.

INFORME DE LOS RESULTADOS

La fase final consiste en informar sobre los resultados de los análisis forense, que pueden incluir la descripción de las acciones que se realizaron, la determinación de qué es necesario realizar , que otras acciones, y recomendar mejoras en las políticas, directrices, procedimientos, herramientas y otros aspectos del proceso forense .Informe de los resultados es una parte clave de cualquier investigación según expertos de empresa de seguridad informática.

Cualquier diplomado de seguridad informática debe enseñar estos pasos en detalle para que sean expertos en el área de análisis forense.

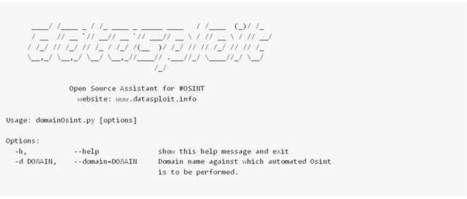

¿CÓMO HACER UN ATAQUE OSINT (ATAQUE DE INGENIERÍA SOCIAL) CON DATASPLOIT?

Independientemente de si usted está atacando un objetivo o a la defensa de uno, es necesario tener una idea clara del panorama de las amenazas de seguridad de la información antes de entrar. Aquí es donde DataSploit entra en juego. Utilizando de las diversas técnicas y herramientas de Open Source Intelligence (OSINT) que hemos encontrado que son efectivas, DataSploit trae a todos en un solo lugar según expertos de seguridad lógica y seguridad perimetral. DataSploit correlaciona los datos capturados y le da al atacante, toda la información relevante sobre el dominio / correo electrónico / teléfono / persona, etc. Esto le permite recoger la información relevante acerca de un objetivo lo cual puede ampliar su superficie de ataque / defensa muy rápidamente explican expertos de seguridad de la información de iicybersecurity IICS. Por supuesto, un atacante o consultor de seguridad lógica y seguridad perimetral puede escoger un solo trabajo pequeño (que no se correlaciona obviamente), o puede recoger la búsqueda matriz con lo cual lanzará un montón de consultas, llamadas a otros scripts requeridos de forma recursiva, correlacionar los datos y le dará toda la información directamente.

Creado usando Python, MongoDB y Django, DataSploit simplemente requiere que un mínimo de datos (como nombre de dominio, ID de correo electrónico, nombre de persona, etc.) antes de que salga en una búsqueda detallada. Una vez que se recogen los datos, en primer lugar se quita el ruido, después de lo cual los datos se correlacionan y después de múltiples iteraciones eso es almacenado localmente en una base de datos, lo cual podría ser visualizado fácilmente en UI proporcionada. Las fuentes que se han integrado están todas a mano y se sabe que están proporcionando información confiable. Según Raúl González, experto de seguridad de la información de International Institute of Cyber Security hemos utilizado anteriormente en diferentes tareas ofensivas, así como en enfrentamientos defensivos y nos parecieron útiles.

FUNCIONALIDADES

- Realizar OSINT automatizados en un dominio / correo electrónico / nombre de usuario / teléfono y encontrar información relevante a partir de diferentes fuentes.

- Útil para Pen-testers, Ciber investigadores, empresas de seguridad lógica, seguridad perimetral , los profesionales de seguridad de la información, etc.

- Trata de averiguar las credenciales, api-keys, fichas, subdominios, la historia del dominio, portales relacionados con el objetivo.

- Disponible como herramienta de consolidación individual, así como procesos independientes.

- Disponible tanto en GUI y línea de comandos.

INSTALACIÓN

Si se desea trabajar con web GUI, siga los pasos hasta el 7. De lo contrario, siga hasta el 5 y debería estar bien.

PASO 1 – DESCARGAR DATASPLOIT A TU SISTEMA.

Puede utilizar las herramientas de línea de comandos git con el siguiente comando:

git clone https://github.com/upgoingstar/datasploit.git

, O simplemente puede descargar el archivo zip y extraer la misma utilizando unzip.

unzip master.zip

PASO 2: INSTALAR LAS DEPENDENCIAS DE PYTHON

Entra en el directorio de la herramienta e instala todas las bibliotecas de Python usando el archivo requirements.txt. En caso de que encuentre “Permiso denegado” error, usa sudo.

cd master

pip install -r requirements.txt

PASO 3: CAMBIAR EL NOMBRE DE CONFIG_SAMPLE.PY A CONFIG.PY

Por favor asegúrate de que config.py se añade en el archivo de gitIgnore para que esto no se comprometa en ningún caso.

mv config_sample.py config.py

PASO 4: GENERAR API KEYS Y PEGAR EN EL INTERIOR DE CONFIG_SAMPLE.PY

Generar API Keys mediante la guia api Key Generation

Necesitamos seguir las claves API para ejecutar esta herramienta de manera eficiente – shodan_api – censysio_id – censysio_secret – zoomeyeuser – zoomeyepass – clearbit_apikey – emailhunter – fullcontact

E introduce los valores respectivos en archivo config.py dejando todo otros valores claves en blanco.

PASO 5: INSTALAR MONGODB

Datasploit utiliza MongoDB en el backend y por lo tanto requiere una instancia en ejecución de MongoDB con el fin de guardar y consultar datos. Instalar la base de datos MongoDB según las instrucciones que a continuación se mencionan con ayuda de los expertos de seguridad lógica, seguridad perimetral:

Crear un directorio para almacenar los archivos db, e iniciar el servicio MongoDB con esta ruta de la base de datos:

mkdir datasploitDb

mongod –dbpath datasploitDb

PASO 6: INSTALAR RABITMQ

Instalar RabbitMQ para que celery framework puede trabajar de manera eficiente.

PASO 7: INICIAR TODOS LOS SERVICIOS:

brew services restart mongodb

brew services restart rabbitmq

C_FORCE_ROOT=root celery -A core worker -l info –concurrency 20

python manage.py runserver 0.0.0.0:8000

Felicitaciones, usted es ahora listo para salir. Pueden a seguir adelante y ejecutar script automatizado para OSINT en un dominio.

python domainOsint.py <domain_name>

Pueden aprender más sobre OSINT durante el curso de seguridad de la información.

HERRAMIENTAS IMPORTANTES PARA INGENIERÍA INVERSA DE APLICACIONES ANDROID

Con la ayuda de profesores de curso de ciberseguridad y curso de seguridad informática de escuela de ciberseguridad, IICS hemos creado una lista de las diferentes herramientas para Ingeniería Inversa para sistema operativo de Android.

ANDBUG

AndBug es un depurador orientado hacia la máquina virtual Dalvik de la plataforma Android dirigido a ingenieros y desarrolladores inversos. Utiliza las mismas interfaces como Android’s Eclipse debugging plugin, Java Debug WireProtocol (JDWP) y DalvikDebug Monitor (DDM) según expertos de curso de seguridad informática.

A diferencia de sus propias herramientas de depuración de Google Android Software Development Kit, AndBug no requiere ni espera el código fuente. Lo hace, sin embargo, requiere que tengas un cierto nivel de comodidad con Python, ya que utiliza un concepto de puntos de corte con guión, llamado “Hooks”, para la mayoría de las tareas no triviales explica maestro de iicybersecurity IICS, una escuela de ciberseguridad.

APKTOOL

Es una herramienta para la ingeniería inversa de aplicaciones de terceros, cerrado binarias de Android. Según curso de ciberseguridad, puede decodificar los recursos de forma casi original y reconstruirlos después de hacer algunas modificaciones. También trabaja más fácil con una aplicación debido a la estructura de archivos y la automatización de algunas tareas repetitivas como la construcción de apk etc.

Caracteristicas:

- Desmontaje de los recursos de forma casi original,

- Reconstrucción decodifica de los recursos de regreso al binario APK / JAR

- La organización y el manejo de los archivos APKs que dependen de recursos estructurales

- Depuración smali

- Ayudando con tareas repetitivas

DARE

Dare es un proyecto que tiene por objetivo a ayudar en el análisis de aplicaciones Android. Muchos curso de seguridad informática cubren esta herramienta durante el curso.

La herramienta Dare vuelve a segmentar las aplicaciones de Android en .dex o de formato apk a archivos .class tradicionales. Estos archivos .class pueden ser procesados por las herramientas Java existentes, incluyendo descompiladores. Por lo tanto, las aplicaciones de Android se pueden analizar utilizando una amplia gama de técnicas desarrolladas para aplicaciones tradicionales de Java explican maestros de International Institute of Cyber Security IICS, una escuela de ciberseguridad.

DEDEXER

Dedexer es una herramienta desensambladora para archivos DEX. DEX es un formato introducido por los creadores de la plataforma Android. Dedexer es capaz de leer el formato DEX y se convierten en un “formato de ensamblaje similar”.

INDROID

El objetivo del proyecto es demostrar que una sencilla funcionalidad de depuración en sistemas *nix que es ptrace () puede ser objeto de abuso por el malware para inyectar código malicioso en los procesos remotos. Indroid proporciona CreateRemoteThread () equivalente para el dispositivo de *nix ARM basado acuerdo al curso de ciberseguridad de iicybersecurity.

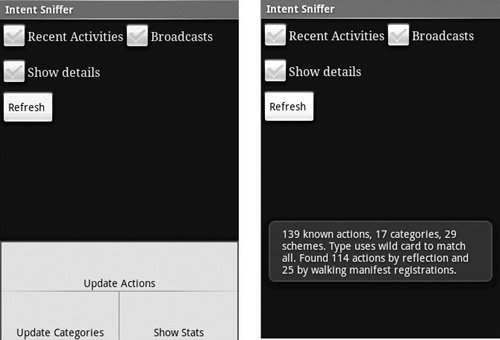

INTENT SNIFFER

Intent Sniffer es parte de muchos cursos de seguridad informática de teléfonos móviles. IntentSniffer es una herramienta que se puede utilizar en cualquier dispositivo con el sistema operativo de Google Android (OS). En el sistema operativo Android, Intent es la descripción de una acción a realizar, tales como StartService para iniciar un servicio. La herramienta IntentSniffer realiza el monitreo runtime routed broadcasts Intents. La herramienta también puede actualizar dinámicamente acciones y categorías.

BYTECODE VIEWER

Bytecode Viewer es una avanzada herramienta Lightweight Java Bytecode Viewer, GUI Java Decompiler, GUI Bytecode Editor, GUI Smali, GUI Baksmali, GUI APK Editor, GUI Dex Editor, GUI APK Decompiler, GUI DEX Decompiler, GUI Procyon Java Decompiler, GUI Krakatau, GUI CFR Java Decompiler, GUI FernFlower Java Decompiler, GUI DEX2Jar, GUI Jar2DEX, GUI Jar-Jar, Hex Viewer, Code Searcher, Debugger y más acuerdo a curso de ciberseguridad.

También existe un sistema de plugins que te permitirá interactuar con los archivos de clases cargadas, por ejemplo, se puede escribir un Deobfuscator, un buscador de códigos maliciosos, o cualquier otra cosa que te puedas imaginar. Podrías aprender más sobre Bytecode viewer en los cursos de escuela de ciberseguridad.

RADARE2

radare2 es una reescritura de radare con el fin de proporcionar un conjunto de bibliotecas y herramientas para trabajar con archivos binarios. Cualquier escuela de ciberseguridad debe cubrir Radar en sus cursos. Radare proyecto comenzó como una herramienta forense, una línea de comandos de secuencias de comandos editor hexadecimal capaz de abrir archivos de disco, pero más tarde se añadió soporte para revertir archivos APK, el análisis de los binarios, desmontaje código, depuración de programas, etc según los maestro de curso de seguridad informática.

JEB

JEB es una plataforma modular de ingeniería inversa para profesionales. Su naturaleza extensible permite a los ingenieros inversos realizar el desmontaje, descompilación, depuración y análisis de código y archivos de documentos, manualmente o como parte de un análisis de tuberías. JEB llega con módulos especializados de análisis de estática y dinámica de aplicaciones Android. Pueden aprender todo sobre JEB en curso de ciberseguridad.

10 VULNERABILIDADES IMPORTANTES QUE AFECTAN A LA SEGURIDAD DE BASE DE DATOS EMPRESARIALES

Las infraestructuras de las base de datos para empresas, que a menudo contienen las joyas de la corona de una organización, están sujetas a una amplia gama de ataques contra seguridad de base de datos.

Con ayuda de los expertos de seguridad web de Instituto Internacional de seguridad cibernética IICS hemos enumerado los más críticos de estos, seguido de recomendaciones para mitigar el riesgo de cada uno.

1.LOS PRIVILEGIOS EXCESIVOS

Cuando a los usuarios (o aplicaciones) se conceden privilegios de base de datos que exceden los requerimientos de su función de trabajo, estos privilegios se pueden utilizar para obtener acceso a información confidencial. Por ejemplo, un administrador de una universidad cuyo trabajo requiere acceso de sólo lectura a los archivos del estudiante puede beneficiarse de los derechos de actualización para cambiar las calificaciones explica experto de auditoría de base de datos yseguridad de base de datos.

La solución a este problema (además de buenas políticas de contratación) es el control de acceso a nivel de consulta. El control de acceso a nivel de consulta restringe los privilegios de las operaciones a solo utilizar los datos mínimos requeridos. La mayoría de las plataformas de seguridad de bases de datos nativas ofrecen algunas de estas capacidades (triggers, RLS, y así sucesivamente), pero el diseño de estas herramientas manuales las hacen impracticables en todo excepto en las implementaciones más limitados según experiencia de expertos de seguridad web.

2. ABUSO DE PRIVILEGIOS

Los usuarios pueden abusar de los privilegios de acceso de datos legítimos para fines no autorizados acuerdo a los expertos de auditoría de base de datos y seguridad web. Por ejemplo, un usuario con privilegios para ver los registros de pacientes individuales a través de una aplicación de la asistencia sanitaria personalizada puede abusar de ese privilegio para recuperar todos los registros de los pacientes a través de un cliente MS-Excel.

La solución está en la política de control de acceso que se aplican no sólo a lo que los datos son accesibles, pero ¿cómo se accede a los datos? Al hacer cumplir las políticas de seguridad web, sobre cosas como la ubicación, el tiempo, el cliente de aplicación y el volumen de los datos recuperados, es posible identificar a los usuarios que están abusando de los privilegios de acceso.

3. ELEVACIÓN DE PRIVILEGIOS NO AUTORIZADOS

Los atacantes pueden aprovechar las vulnerabilidades en el software de gestión en la base de datos para convertir los privilegios de acceso de bajo nivel de privilegios de acceso de alto nivel. Por ejemplo, sin seguridad de bases de datos, un atacante podría aprovechar una vulnerabilidad de desbordamiento de búfer de base de datos para obtener privilegios administrativos.

Exploits de elevación de privilegios pueden ser derrotados con una combinación de control de acceso a nivel de consulta, auditoría de base de datos y los sistemas de prevención de intrusiones (IPS) tradicionales. Control de acceso a nivel de consulta puede detectar un usuario que de repente utiliza una operación de SQL inusual, mientras que un IPS puede identificar una amenaza específica de seguridad web documentada dentro de la operación.

4. VULNERABILIDADES DE LA PLATAFORMA

Las vulnerabilidades en los sistemas operativos subyacentes pueden conducir al acceso no autorizado a datos y la corrupción.

Acuerdo a cursos de seguridad web de iicybersecurity IICS, herramientas de IPS son una buena manera de identificar y / o bloquear ataques diseñados para aprovechar las vulnerabilidades de la plataforma de base de datos.

5. INYECCIÓN DE SQL

Ataques de inyección SQL implican a un usuario que se aprovecha de vulnerabilidades en aplicaciones web y procedimientos almacenados para proceder a enviar consultas de bases de datos no autorizadas, a menudo con privilegios elevados.

Soluciones de seguridad de bases de datos, auditoría de base de datos, control de acceso a nivel de consulta detecta consultas no autorizadas inyectadas a través de aplicaciones web y / o procedimientos almacenados.

6. AUDITORÍA DÉBIL

Las políticas débiles de auditoría de base de datos representan riesgos en términos de cumplimiento, la disuasión, detección, análisis forense y recuperación.

Por desgracia, el sistema de gestión de base de datos nativa (DBMS) audita las capacidades que dan lugar a una degradación del rendimiento inaceptable y son vulnerables a los ataques relacionados con el privilegio– es decir, los desarrolladores o administradores de bases (DBA) puede desactivar la auditoría de base de datos.

La mayoría de las soluciones de auditoría de base de datos también carecen del detalle necesario. Por ejemplo, los productos DBMS rara vez se registran qué aplicación se utiliza para acceder a la base de datos, las direcciones IP de origen y falló de consultas.

Las soluciones de auditoría de base de datos basados en la red son una buena opción. Tales soluciones de auditoría de base de datos no deben tener ningún impacto en el rendimiento de base de datos, operan de forma independiente de todos los usuarios y ofrecen la recopilación de datos a detalle.

7. DENEGACIÓN DE SERVICIO

La denegación de servicio (DoS) puede ser invocada a través de muchas técnicas. Las técnicas más comunes de DOS incluyen desbordamientos de búfer, corrupción de datos, la inundación de la red y el consumo de recursos.

La prevención de DoS debería ocurrir en múltiples capas que incluyendo los de red, aplicaciones y bases de datos según recomendaciones de cursos de seguridad de bases de datos y seguridad web.

Recomendaciones sobre las bases de datos incluyen el despliegue de un IPS y controles de la velocidad de conexión. Al abrir rápidamente un gran número de conexiones, los controles de velocidad de conexión pueden impedir que los usuarios individuales usan los recursos del servidor de base de datos.

8. VULNERABILIDADES EN LOS PROTOCOLOS DE LAS BASES DE DATOS

Las vulnerabilidades en los protocolos de bases de datos pueden permitir el acceso no autorizado a datos, la corrupción o la disponibilidad. Por ejemplo, SQL Slammer worm se aprovechó de una vulnerabilidad de protocolo de Microsoft SQL Server para ejecutar código de ataque en los servidores de base de datos destino.

Los protocolos de ataques pueden ser derrotados mediante el análisis y validación de las comunicaciones de SQL para asegurarse de que no están malformados. Pueden aprender más sobre este ataque durante cursos de seguridad de bases de datos y seguridad web de iicybersecurity.

9. AUTENTICACIÓN DÉBIL

Los esquemas de autenticación débiles permiten a los atacantes asumir la identidad de los usuarios de bases de datos legítimos. Estrategias de ataque específicas incluyen ataques de fuerza bruta, la ingeniería social, y así sucesivamente.

La implementación de contraseñas o autenticación de dos factores es una necesidad. Para la escalabilidad y facilidad de uso, los mecanismos de autenticación deben integrarse con las infraestructuras del directorio / gestión de usuarios de la empresa y seguridad web.

10. LA EXPOSICIÓN DE LOS DATOS DE BACKUP

Algunos ataques recientes de alto perfil han involucrado el robo de cintas de backup de base de datos y discos duros.

Todas las copias de seguridad deben ser cifradas. De hecho, algunos proveedores han sugerido que los futuros productos DBMS no deberían admitir la creación de copias de seguridad sin cifrar. El cifrado de base de datos en línea es un pobre sustituto de controles granulares de privilegios acuerdo a expertos de seguridad de base de datos.

CONCLUSIÓN

Aunque las bases de datos y su contenido son vulnerables a una serie de amenazas internas y externas, es posible reducir los vectores de ataque casi hasta cero con ayuda de soluciones deseguridad web. Al abordar estas amenazas contra seguridad de base de datos conocerás los requisitos de las industrias más reguladas en el mundo.

¿CÓMO APRENDER LENGUAJE DE MÁQUINA PARA SER UN HACKER AVANZADO?

Con ayuda de los expertos de ethical hacking, la siguiente es una lista de los cursos gratuitos de lenguaje de máquina para principiantes en el área de programación.

1. MACHINE LEARNING

En primer lugar, podría decirse que el curso más popular en esta lista, Machine Learning ofrece una amplia introducción al aprendizaje automático, minería de datos, y el reconocimiento de patrones estadísticos según profesores de curso de ethical hacking de iicybersecurity IICS.

Los temas incluyen:

- Aprendizaje supervisado (parametric/non-parametric algorithms, support vector machines, kernels, neural networks).

- El aprendizaje no supervisado (clustering, dimensionality reduction, recommender systems, deep learning).

- Las mejores prácticas en el lenguaje de máquina y recomendaciones de los expertos de pruebas de penetración.

El curso también se basará en numerosos estudios de casos y aplicaciones, de modo que usted también aprenderá cómo aplicar algoritmos de aprendizaje para la construcción de robots inteligentes, comprensión del texto (búsqueda en la Web, anti-spam), la visión de computadora, la informática médica, audio, extracción de bases de datos, ethical hacking, pruebas de penetracióny otras áreas.

2. MACHINE LEARNING FOUNDATIONS: A CASE STUDY APPROACH

En Machine Learning Foundations: A Case Study Approach, obtendrás experiencia práctica con el lenguaje de máquina a partir de una serie de estudios de casos prácticos. A través de ejercicios prácticos con estos casos de uso, usted será capaz de aplicar los métodos de lenguaje de máquina en una amplia gama de dominios acuerdo a consultores de pruebas de penetración.

Para el final de este curso, usted será capaz de:

- Identificar las posibles aplicaciones de lenguaje de máquina en la práctica.

- Describir las diferencias fundamentales en los análisis habilitados por regresión, clasificación y agrupamiento.

- Seleccionar la tarea de lenguaje de máquina apropiada para una aplicación potencial.

- Aplicar regression, classification, clustering, retrieval, recommender systems y deep learning a ethical hacking y pruebas de penetración.

- Representar los datos como características para servir como entrada para modelos de lenguaje de máquina.

- Utilizar un conjunto de datos para ajustar un modelo de análisis los nuevos datos.

- Construir una aplicación de extremo a extremo que utilice la lenguaje de máquina en su núcleo que podrías usar durante práctica de ethical hacking.

- Poner en práctica estas técnicas en Python.

3. LEARNING FROM DATA

Learning From Data es un curso introductorio de lenguaje de máquina que cubrirá la teoría básica, algoritmos y aplicaciones.

Se equilibra la teoría y la práctica, y cubre las matemáticas, así como los aspectos heurísticos. Las clases teóricas se suceden de una manera similar a la historia acuerda a los profesores de curso de ethical hacking de international institute of cyber secrity:

- ¿Qué es el aprendizaje?

- ¿Puede una máquina aprender?

- ¿Cómo hacerlo?

- ¿Cómo hacerlo bien?

- Lecciones para llevar a casa.

Usted aprenderá a:

- Identificar los principios básicos teóricos, algoritmos y aplicaciones del aprendizaje automático

- Elaborar las conexiones entre la teoría y la práctica en lenguaje de máquina.

- Dominar los aspectos matemáticos y heurísticos de lenguaje de máquina y sus aplicaciones a situaciones del mundo real para hacer programas de ethical hacking, pruebas de penetración.

4. MACHINE LEARNING: CLASSIFICATION

En Machine Learning: Classification, va a crear clasificadores que proporcionan un rendimiento del estado técnico en una variedad de tareas. Usted se familiarizará con las técnicas más exitosas, que son los más ampliamente utilizadas en la práctica en el ámbito de ethical hacking y pruebas de penetración. Este curso es práctico, lleno de acción, y lleno de visualizaciones y ejemplos de cómo estas técnicas se comportarán en datos reales.

Para el final de este curso, usted será capaz de:

- Describir la entrada y salida de un modelo de clasificación

- Hacer frente a ambos problemas de clasificación binaria y multiclase

- Implementar un modelo de regresión logística para la clasificación a gran escala

- Mejorar el rendimiento de cualquier modelo utilizando boosting

- Escala sus métodos con stochastic gradient ascent

- Describir los límites de decisión que subyacen

- Analizar los datos financieros para predecir créditos incobrables

- Utilizar técnicas para el manejo de los datos faltantes para hacer pruebas de penetración

- Evaluar sus modelos usando las métricas de precision-recall

- Poner en práctica estas técnicas en

5. MACHINE LEARNING: CLUSTERING & RETRIEVAL

En Machine Learning: Clustering & Retrieval va a examinar algoritmos basados en la similitud para la recuperación.

Según curso de ethical hacking, para el final de este curso, usted será capaz de:

- Crear un sistema de recuperación de documentos

- Identificar las diferentes medidas de similitud para los datos de texto

- Comparar y contrastar supervisado, y tareas de aprendizaje sin supervisión

- Documentos de Cluster por tema utilizando k-means

- Examinar probabilistic clustering usando modelos de mezclas

- Describir los pasos de un muestreado de Gibbs y cómo utilizar su salida para sacar conclusiones

- Poner en práctica estas técnicas en Python

6. MACHINE LEARNING FOR DATA SCIENCE AND ANALYTICS

Machine Learningfor Data Science and Analytics es una introducción a los algoritmos de lenguaje de máquina. Va a desarrollar una comprensión básica de los principios del lenguaje de máquina y obtener soluciones prácticas utilizando el análisis predictivo. También examinamos las razones de porque los algoritmos juegan un papel esencial en el análisis de Big Data y pruebas de penetración avanzados.

En este curso, usted aprenderá:

- ¿Qué es lenguaje de máquina y cómo se relaciona con las estadísticas y análisis de datos?

- ¿Cómo se usa el lenguaje de máquina con algoritmos informáticos para buscar patrones en los datos durante ethical hacking?

- ¿Cómo utilizar los patrones de datos para tomar decisiones y predicciones con ejemplos del mundo real?

- ¿Cómo descubrir temas ocultos en grandes colecciones de documentos utilizando el modelado tema?

- Modo de preparación de datos, hacer frente a los datos faltantes y crear datos personalizados, soluciones de análisis para diferentes industrias y soluciones de pruebas de penetración.

- Las básicas y frecuente usadas técnicas algorítmicas que incluyen la clasificación, búsqueda, algoritmos codiciosos y programación dinámica

SOLUCIÓN GRATUITO DE SEGURIDAD PERIMETRAL PARA ASEGURAR DATOS EMPRESARIAL

EL pfSense es una distribución de firewall de red / router de código abierto que se basa en el sistema operativo FreeBSD. El software pfSense se utiliza para hacer firewalls / routers para seguridad perimetral y es considerado por su fiabilidad y ofrece muchas características que en su mayoría se encuentran en los firewalls comerciales. PfSense puede ser incluido con muchos paquetes de software libre de terceros para la funcionalidad adicional según International Institutue of Cyber Security IICS, una empresa de empresa de seguridad de la información.

Este artículo le guiará a través de las instrucciones básicas sobre cómo instalar y configurar pfSense versión 2.1.5 en una red de hogar / oficina para tener seguridad perimetral.

REQUISITOS DE HARDWARE

- Procesador Pentium, 256 MB de RAM, 1 GB de espacio de disco duro, CD-ROM.

- Tarjetas Ethernet ,pfSense archivo ISO.

INSTALACIÓN Y CONFIGURACIÓN DE PFSENSE

1.En primer lugar debe visitar la página de descarga pfSense y seleccionar la arquitectura de la computadora y la plataforma. Aquí he elegido “i368 (32 bits)” como arquitectura de ordenador y la plataforma como “LiveCD con instalador“, pero en su caso sería diferente, asegúrese de seleccionar y descargar la arquitectura correcta para su sistema menciona experto de empresa de seguridad de la información.

2. Después de la descarga completa, la imagen descargada debe ser quemada en un CD / DVD como una imagen ISO antes de empezar a usarla. En caso de, que no tengas una unidad de CD / DVD, puedes utilizar la herramienta Unetbootin para crear un dispositivo USB auto arrancable.

3. A medida que el pfSense se inicia el arranque, el símbolo se muestra con algunas opciones y un temporizador. En este mensaje, pulse 1 para instalar pfSense por defecto como solución de seguridad perimetral.

4. A continuación, pulse “I” para instalar una nueva copia de pfSense, Si tenemos que empezar una recuperación utiliza R, para seguir utilizando Live CD elige C dentro de los 20 segundos con los que se cuenta.

5. En la siguiente pantalla, se te pedirá que ‘Configure Console’, simplemente pulse ‘Acceptthesesettings’ para seguir adelante con el proceso de instalación.

6. Si eres nuevo en pfSense, elige la opción ‘Quick / EasyInstall ‘para tener las cosas más fáciles o selecciona’ Custom Install ‘para obtener opciones avanzados durante el proceso de instalación.

7. A continuación, seleccione el disco en el que desea instalar pfSense.

8. A continuación, se te pedirá que formatees el disco seleccionado, si es nuevo disco se debe formatear o si contiene cualquier dato importante deba tener copia de seguridad antes de formatear el disco según recomendaciones de experto de empresa de seguridad de la información.

9. Seleccione el tamaño del cilindro y la cabeza, aquí usamos la opción de configuración predeterminada ‘Use this Geometry’ para avanzar en la instalación.

10. En el siguiente paso, se le pedirá una advertencia sobre el formato del disco, si estás seguro de que el disco no tiene datos, sólo sigue hacia adelante con la selección.

11. Ahora es el momento de particiones en el disco.

12. A continuación, seleccione las particiones que desea tener en el disco e introduzca un tamaño primo en sectores, luego acepta y crea la partición con el tamaño especificado o puedes seguir adelante con las opciones predeterminadas.

13. Una vez que la partición se ha creado correctamente, es hora de instalar bootblocks para instalar el boot loader para pfSense, cortafuego para seguridad perimetral.

14. Seleccione una partición para instalar el pfSense, que también se llama como slice en BSD.

Se mostrará una alerta de advertencia, diciendo que durante la instalación de partición de pfSense será sobrescrito. Haga clic en el botón “Aceptar” para continuar.

15. A continuación, configura las sub particiones para crear la sub partición según recomendaciones de expertos de iicybersecurity IICS, una empresa de seguridad de la información.

16. Una vez que las sub particiones ha sido creadas, verás el proceso de instalación.

17. Por último para instalar el núcleo de seguridad perimetral, se puede elegir entre estas opciones.

18. Después de que el núcleo se ha sido instalado, reinicia la máquina y configura la conexión en red.

19. Después de reiniciar, obtendrás la siguiente pantalla con interfaces disponibles para configurar la red y seguridad perimetral.

20. Después de configurar las interfaces, obtendrás el menú pfSense como se muestra a continuación.

La dirección IP WAN será asignada desde DHCP. Podemos asignar una dirección IP estática.

La dirección IP de LAN será por defecto, 192.168.1.1, si deseas cambiar, selecciona la opción 2 y configurar las interfaces de dirección IP para seguridad perimetral.

21. A continuación, para la interfaz LAN, he elegido 192.168.0.15 como dirección LAN pfSense y para el equipo del cliente necesito asignar una dirección IP desde DHCP en el rango de 192.168.0.16 – 192.168.0.25.

22. Abre el enlace dado mediante el protocolo HTTP y escribe en el nombre de usuario “admin“y ‘pfSense ‘como contraseña.

23. Explica experto de empresa de seguridad de la información, Una vez que entras, una ventana con un asistente de configuración de que aparecerá te guiará a través de la configuración inicial de seguridad perimetral.

24. En esta pantalla, configura la interfaz WAN, si usted tiene una conexión PPOE o si necesita usar esta máquina pfSense como un router, tienes que elegir PPOE desde el menú desplegable.

25. A continuación, cambie la contraseña de administrador, que se utiliza para acceder a la de GUI Web y SSH.

26. Haga clic en el enlace, y le llevará a pfSense webconfigurator GUI Dashboard.

El pfSense puede utilizarse como router o firewall con muchas características avanzadas tales como la conformación de tráfico, solución de seguridad perimetral, el equilibrador de carga y mucho más. Según experiencia de empresa de seguridad de la información, puede ser utilizado en pequeña escala o en una empresa mediana o grande.