Month: August 2020

QBOT BANKING TROJAN COLLECTS EMAILS IN OUTLOOK TO EXTRACT USERS’ SENSITIVE DATA

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/08/28/qbot-banking-trojan-collects-emails-in-outlook-to-extract-users-sensitive-data/

Information security specialists consider the most dangerous security threats to be those that receive constant updates. An example of this is the Qbot banking Trojan (also known as Qakbot and Pinkslipbot), which has been wreaked havoc for more than ten years thanks to its developers continually updating it. Qbot has multiple malicious features, among which are:

- Theft of information from infected systems (email addresses, passwords, bank details, etc.)

- Installing other malware variants

- Connecting to malware drivers to bank transactions from the victim’s IP

- Hijacking legitimate email conversations to spread the infection to other users

Last March, Check Point Research specialists detected an attack campaign using Qbot that ran until June; as the experts anticipated, the operators of this campaign paused their activities (allegedly to carry out subsequent attacks), however, these hackers reappeared unexpectedly less than a month after the hiatus.

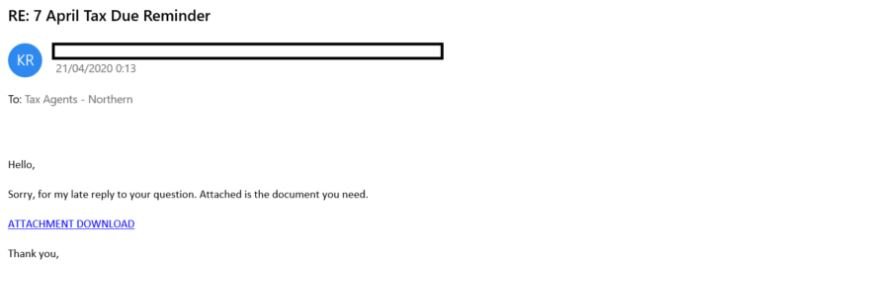

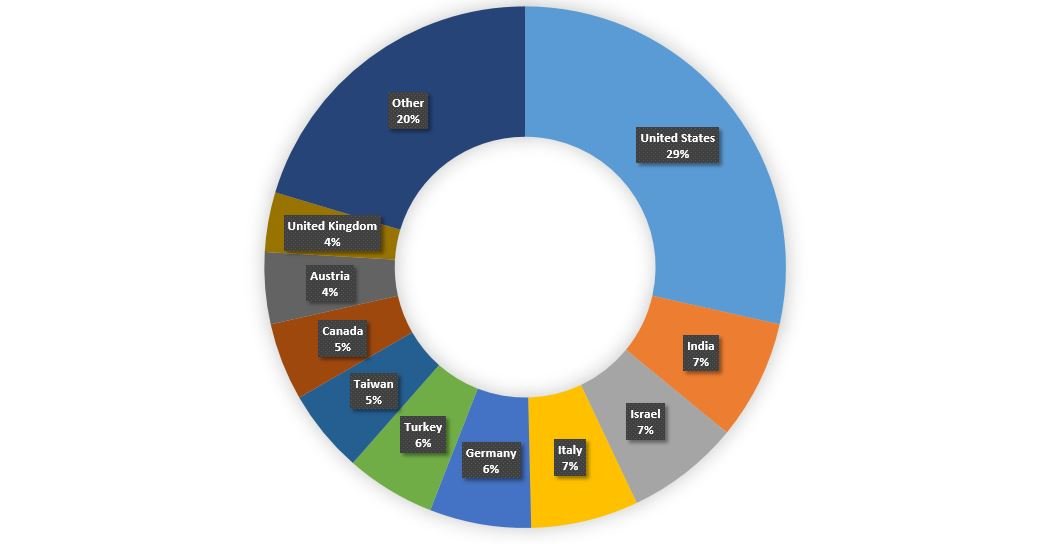

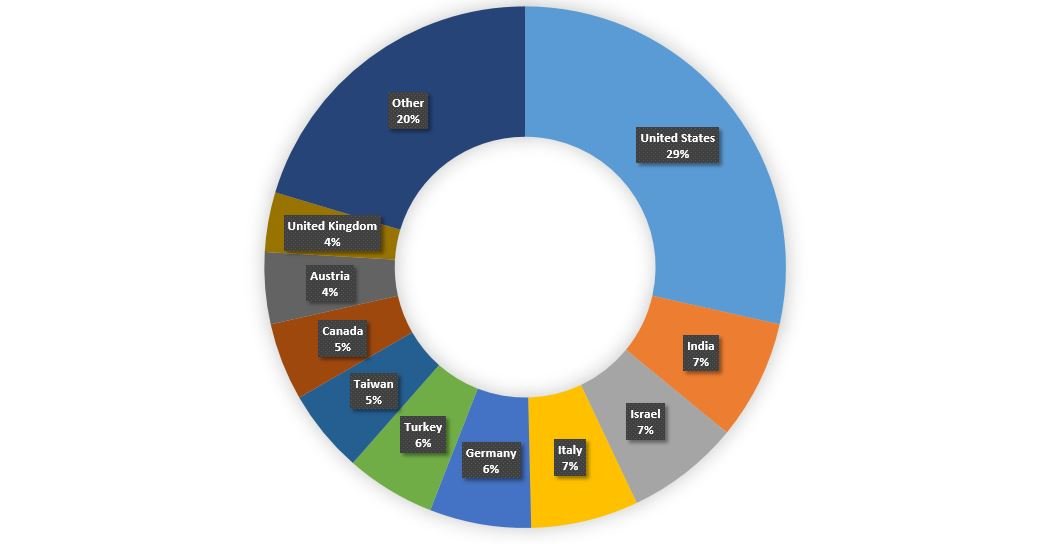

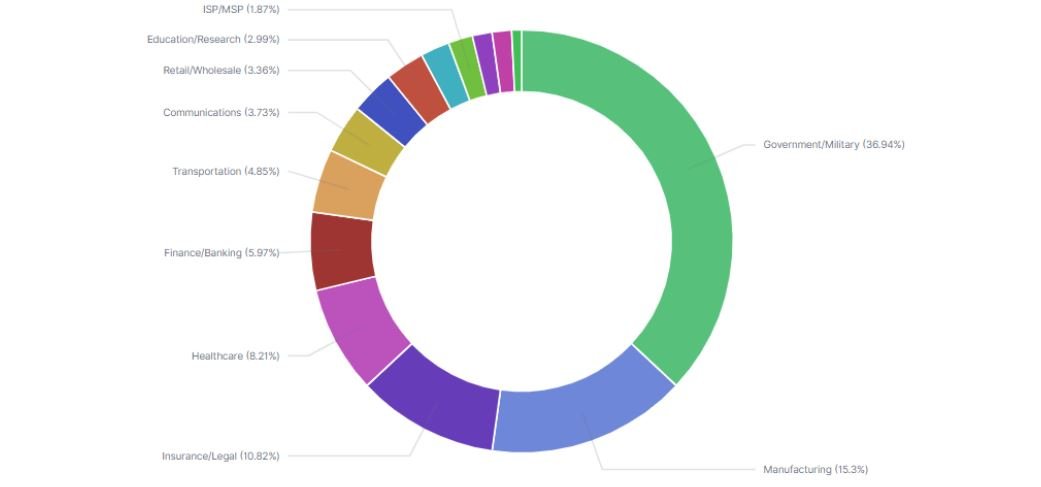

At the end of July, experts detected the return of Emotet, one of today’s most dangerous Trojans, with which they managed to infect about 5% of the companies worldwide. In some of these infections experts also detected an updated version of Qbot, which contained a new command and control infrastructure, as well as updated techniques for malware spreading. Most of these infections were detected in the United States and Europe, mainly affecting public organizations, militia, manufacturing, among others, mentioned Check Point Research experts.

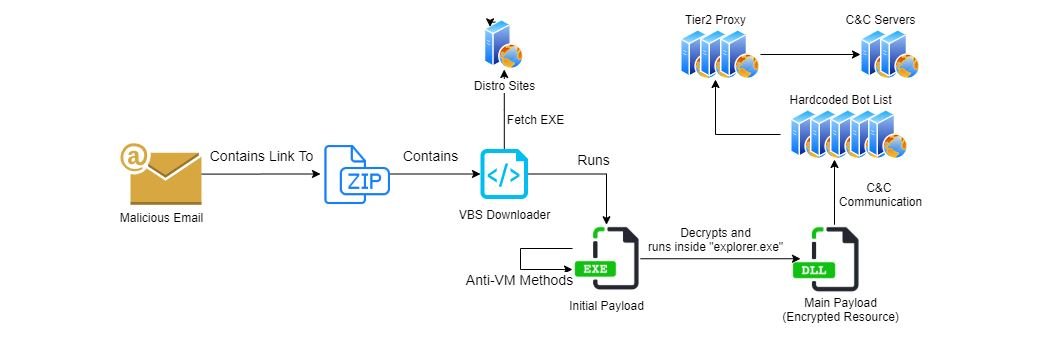

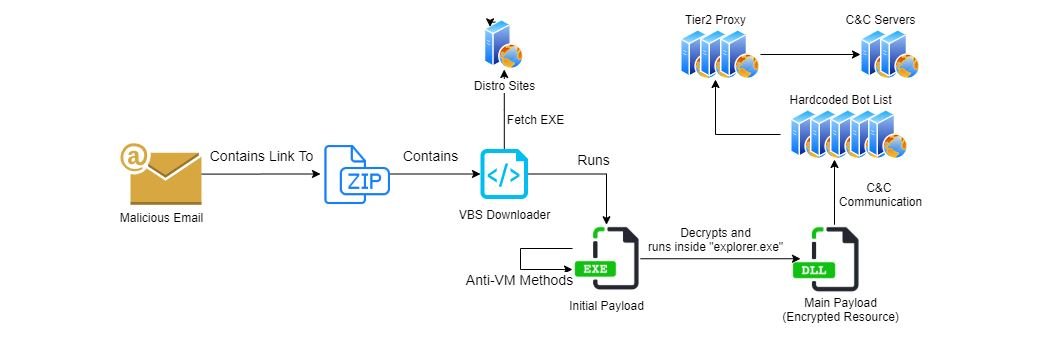

Despite the multiple updates received by this Trojan, specialists consider that the most important stage of the infection process remains the use of malicious emails. The following is a diagram describing the infection process detected on the new Qbot update:

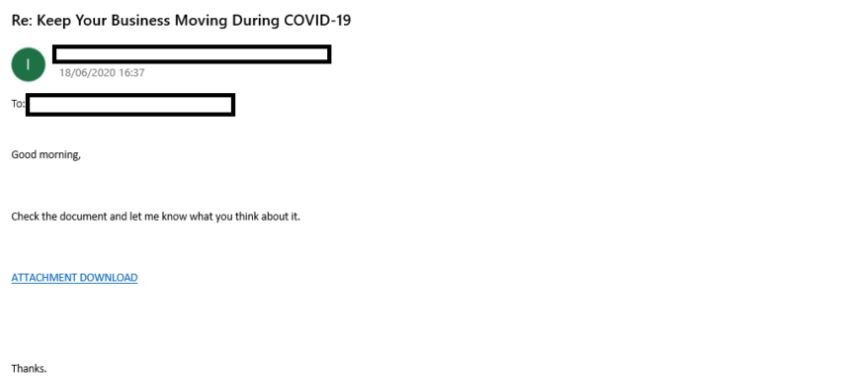

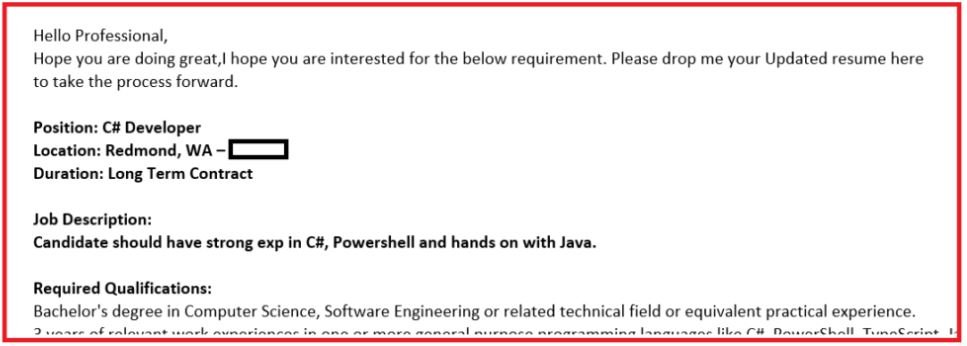

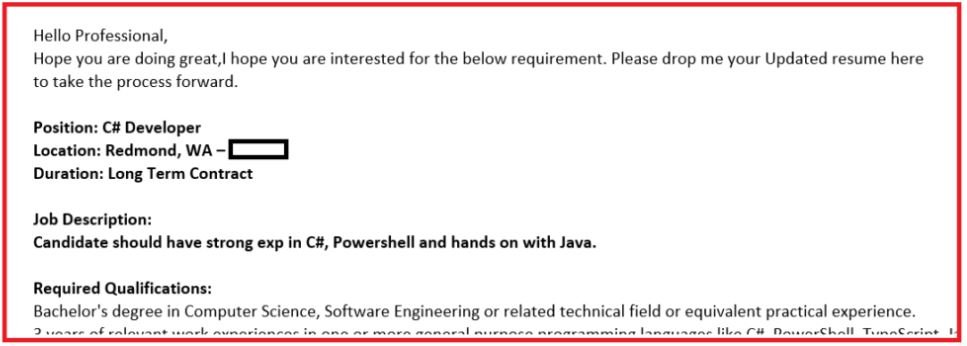

Although at first glance the use of malicious emails does not seem to show something innovative, experts detected that the operators of this campaign were able to hijack email conversations (as mentioned at the beginning). Apparently, conversations can be hijacked using “Email Collector“, a module recently added to Qbot. The following images show examples of malicious emails:

As you can see, these messages contain a URL that redirects users to a ZIP with a malicious Virtual Basics Script (VBS) file. Experts detected hundreds of different URLs used in this campaign, most of them redirecting to compromised WordPress sites or created specifically for these purposes.

Although it didn’t look like a sophisticated hacking campaign, the new version of Qbot has dangerous capabilities that could put any organization’s IT infrastructure at risk, so companies will have to remain alert to any attempted attack.

A CYBER CRIMINAL IS SELLING ACCESS TO 900 CITRIX SERVERS OF BIG COMPANIES WORLDWIDE

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/08/28/a-cyber-criminal-is-selling-access-to-900-citrix-servers-of-big-companies-worldwide/

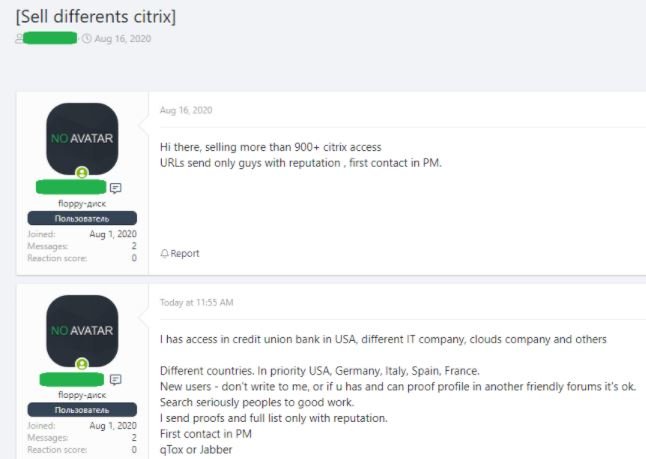

A new finding on dark web has put the security teams of hundreds of companies in alert. Specialists report that an unidentified user is selling access to more than 900 Citrix Systems deployments. Affected organizations include a U.S.-based cooperative bank, as well as government organizations, telecommunications and IT services companies around the world.

Citrix Systems is an American company dedicated to the development of software solutions for virtualization, computer network construction, and cloud computing services, including open source developer Xen. Today, more than 230,000 organizations around the world use some of Citrix’s solutions, mentioning the company’s latest reports. The following are some screenshots shared by the seller:

The company has yet to comment on this, although it is highly probable that this information will be confirmed in the coming days, in the same way that it has happened in similar incidents. Neither is known any detail about the vendor or about the method used to compromise the accesses of the affected organizations.

A few weeks ago, another user of hacking forums on darknet disclosed the sale of a database allegedly owned by Citrix that contained about 2 million records of the company’s customers. The database, identified as citrix_leads_vivo, was on sale for 2.15 Bitcoin (about $20,000 USD at the current exchange rate).

EL TROYANO BANCARIO QBOT RECOPILA MENSAJES DE CORREO ELECTRÓNICO EN OUTLOOK PARA OBTENER DATOS CONFIDENCIALES

CONTENIDO ORIGINAL: https://noticiasseguridad.com/malware-virus/el-troyano-bancario-qbot-recopila-mensajes-de-correo-electronico-en-outlook-para-obtener-datos-confidenciales/

Los especialistas en seguridad informática consideran que las amenazas de seguridad más peligrosas son aquellas que reciben actualizaciones constantes. Un ejemplo de ello es el troyano bancario Qbot (también conocido como Qakbot y Pinkslipbot), que lleva más de diez años causando estragos gracias a que sus desarrolladores lo actualizan continuamente. Qbot cuenta con múltiples características maliciosas, entre las que destacan:

- Robo de información de los sistemas infectados (direcciones email, contraseñas, detalles bancarios, etc.)

- Instalación de otras variantes de malware

- Conexión con los controladores del malware para realizar transacciones bancarias desde la IP de la víctima

- Secuestro de conversaciones vía email legítimas para propagar la infección a otros usuarios

En marzo pasado, los especialistas de Check Point Research detectaron una campaña de ataque empleando Qbot que se extendió hasta el mes de junio; tal como previeron los expertos, los operadores de esta campaña pausaron sus actividades (presuntamente para llevar a cabo ataques posteriores), no obstante, estos hackers volvieran a aparecer de forma imprevista menos de un mes después del hiato.

A finales de julio los expertos detectaron el regreso de Emotet, uno de los troyanos más peligrosos de la actualidad, con el que lograron infectar alrededor del 5% de las compañías a nivel mundial. En algunas de estas infecciones también se detectó una versión actualizada de Qbot, la cual contenía una nueva infraestructura de comando y control, además de técnicas actualizadas para la propagación del malware. La mayoría de estas infecciones fueron detectadas en Estados Unidos y Europa, afectando principalmente a organizaciones públicas, milicia, manufactura, entre otras, mencionaron los expertos de Check Point Research.

A pesar de las múltiples actualizaciones que recibió este troyano, los especialistas consideran que la etapa más importante del proceso de infección sigue siendo el uso de correos electrónicos maliciosos. A continuación se muestra un diagrama que describe el proceso de infección de esta nueva variante de Qbot:

Aunque a simple vista el uso de emails maliciosos no parece mostrar algo innovador, los expertos detectaron que los operadores de esta campaña eran capaces de secuestrar conversaciones de correo electrónico (como se menciona al inicio). Al parecer, las conversaciones pueden ser secuestradas usando “Email Collector“, un módulo recientemente añadido a Qbot. Las siguientes imágenes muestran ejemplos de los correos electrónicos maliciosos:

Como puede apreciarse, estos mensajes contienen una URL que redirige a los usuarios a un ZIP con un archivo de Virtual Basics Script (VBS) malicioso. Los expertos detectaron cientos de URLs diferentes usadas en esta campaña, la mayoría de ellas redirige a sitios de WordPress comprometidos o bien creados específicamente para estos fines.

A pesar de que no pareciera una campaña de hacking sofisticada, la nueva versión de Qbot cuenta con peligrosas capacidades que podrían poner en riesgo la infraestructura informática de cualquier organización, por lo que las compañías deberán permanecer alertas ante cualquier intento de ataque.

NUEVA ESTAFA: PERSONAS RECIBEN TARJETAS DE DÉBITO EN CASA AUNQUE NO LAS HAYAN SOLICITADO

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/nueva-estafa-personas-reciben-tarjetas-de-debito-en-casa-aunque-no-las-hayan-solicitado/

Especialistas en seguridad reportan la detección de una nueva variante de fraude bancario en la que las personas reciben en sus hogares tarjetas de débito no solicitadas. Aunque a simple vista esto parece ser solo un error, los expertos creen que esto es parte de un nuevo método de lavado de dinero.

Tony Novak narró cómo recibió en su hogar dos tarjetas de débito del U.S. Bank, cada una con una versión diferente del nombre de su esposa. Las tarjetas estaban listas para ser activadas y parecían provenir de uno de los programas de estímulos económicos que el gobierno de E.U. implementó para combatir el impacto de la pandemia del coronavirus.

Al respecto, Novak afirma que no encuentra explicación para que estas tarjetas hayan llegado a su domicilio, pues ni él ni su esposa solicitaron tal beneficio económico. A pesar de lo que se afirmaba en los documentos que recibieron, el señor Novak y su esposa fueron más listos que los hackers, por lo que en lugar de tratar de activar las tarjetas llamaron al banco, que canceló de inmediato los plásticos: “Pensé que esto era algo muy extraño, así que sería mejor comprobar la procedencia de la tarjeta”, mencionó el señor Novak.

El caso de la familia Novak es solo uno de tal vez cientos de personas que reciben tarjetas de débito sin haberlas solicitado. Los expertos creen que los actores de amenazas presentan solicitudes fraudulentas empleando los datos de personas al azar; una vez que las solicitudes son aprobadas, los criminales comienzan a rastrear las tarjetas y a los usuarios, haciéndose pasar por agentes gubernamentales y solicitando la devolución de las tarjetas, alegando un error. Si la tarjeta fue activada antes de que los usuarios reciban esta llamada, los actores de amenazas podrán cobrar el dinero.

Sobre esta campaña maliciosa, el Centro de Recurso de Robo de Identidad recomienda a los usuarios no activar la tarjeta y llamar de inmediato al banco para su cancelación: “No hay otra explicación, si recibe una tarjeta de débito no solicitada, tenga por seguro que se trata de un fraude”, menciona un funcionario del gobierno de E.U.

HACKERS CAN DUPLICATE YOUR HOUSE KEYS JUST BY LISTENING TO THEM WITH A SMARTPHONE

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/08/20/hackers-can-duplicate-your-house-keys-just-by-listening-to-them-with-a-smartphone/

Technological implementations can show security flaws that no one would expect, as mentioned by specialists from an ethical hacking course. An example of this is recent research that shows that it is possible to copy the key of a lock by simply listening to the sound it produces when inserting into the lock.

According to specialists, this only requires a smart doorbell (or failing that a smartphone) and a 3D printer.

Although this looks like a sci-fi story, hackers claim that it is possible to use signal processing software to capture the sounds produced by the key and determine its exact shape. Subsequently, using the 3D printer, it will be possible to create an identical key, mentioned by the specialists of the ethical hacking course.

After conducting research, Sounadrya Ramesh, a computer specialist at the National University of Singapore, and her team found a way to bring this to reality. The first thing that is required is to record the sound that produces a key when entering the lock. For obvious reasons, this requires being close to the target.

Once this sound is recorded the SpiKey interference software is used, which filters the signal to decipher each strong metal click as the key ridges hit with the lock mechanisms. According to the experts of the ethical hacking course, these clicks are essential to determine the shape of the lock, since the time spent between each of them allows the software to calculate the distances between the edges of the key, something known to the locksmiths as “bit depth”.

Using this information, SpiKey creates the three most likely key designs. It is worth mentioning that the initial combinations yield more than 300 thousand possible results, so this is highly efficient software. In a recently released video, Ramesh details this procedure.

This is another finding in a field where there has been no major research, although they represent a significant risk vector. For example, a high-speed video of plant top objects or fry bags can be used to extract vibrations and reconstruct the sound around these objects.

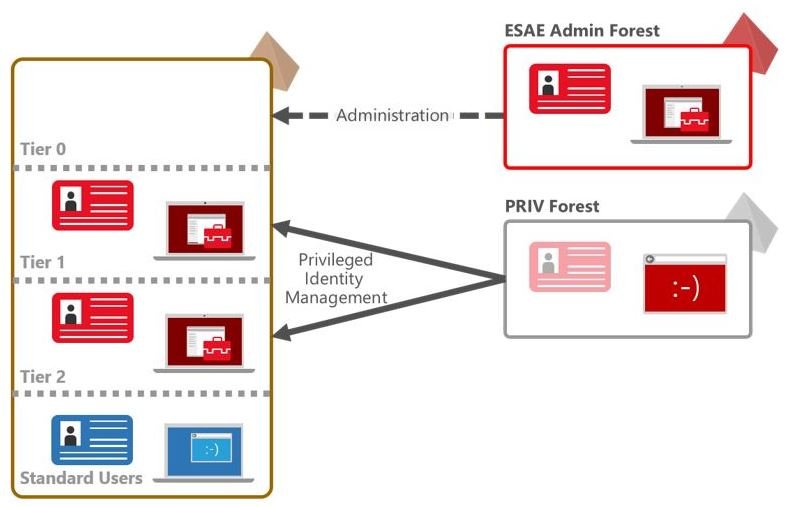

ACTIVE DIRECTORY (AD) DCSHADOW ATTACK PROTECTION

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/08/20/active-directory-ad-dcshadow-attack-protection/

The most dangerous malware variants are those that receive constant updates, improving their capabilities to compromise attacked systems, as mentioned by experts from a computer security course. Mimikatz is an open source post-exploit tool used in Windows credential-based attacks. A couple of years ago its developers included DCShadow, a feature of the lsadump module that allows threat actors to gain persistent privileged access in Windows Server Active Directory (AD), as well as cover traces of the attack.

AD attacks are very common, as AD controls security on most systems where it is deployed. When malicious hackers gain privileged access to AD, they can also compromise servers and devices joined to the AD domain.

When it comes to DCShadow attacks, any Windows device joined to the AD domain is registered as a domain controller (DC) by creating two new objects in the domain configuration partition. This attack can be performed from Windows 10 and, although Windows 10 cannot be a DC, DCShadow tricks the AD implementation into thinking that Windows 10 is actually a DC, the experts of the computer security course mention.

While these attacks are a growing trend in the cybercrime world, it is possible to implement some measures to prevent them. Security firm Petri researchers mention that the best way to prevent these attacks is to prevent malicious hackers from gaining privileged access to the target system, which is possible by some methods described below.

Workstations with privileged access

It is highly recommended that you use only domain administrator credentials (and other high-privileged accounts) on workstations with the necessary security measures. These Privileged Access Workstations (PAWs) are isolated from the public Internet.

Delegation of privileges for minor tasks

User and group management can be easily performed by other users besides the administrator; the best thing is that it is not necessary to grant privileged access to the domain, according to experts in the IT security course.

Protecting accounts with Windows tools

Credential Guard, a Windows Defender tool, provides additional protection for domain accounts, isolating credentials in an area that the system kernel cannot access. Other tools such as Credential Guard require a device to support virtualization-based security (VBS).

Privileged identity

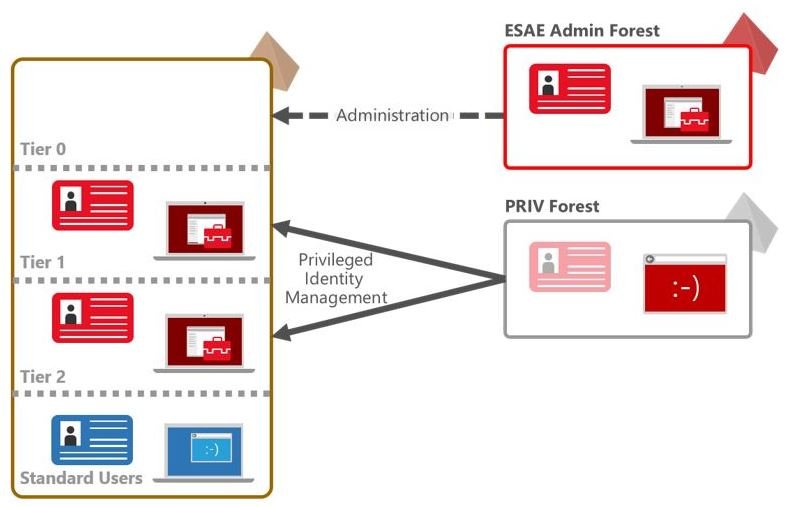

A privileged identity management (PIM) solution can help organizations monitor and control privileged access to AD. Windows Server 2016 Shadow Directors and short-lived AD groups help enterprises take control of Active Directory when used with a specially reinforced AD forest for management.

These mechanisms, in conjunction with activity logging and appropriate security monitoring, should allow domain administrators to mitigate the risk of attack.

IN 2020 HARD-CODED USERNAMES & PASSWORDS FOUND IN CISCO VIRTUAL WIDE AREA APPLICATION SERVICES (VWAAS). PATCH NOW

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/08/20/in-2020-hard-coded-usernames-passwords-found-in-cisco-virtual-wide-area-application-services-vwaas-patch-now/

Cloud security course specialists revealed the finding of a critical vulnerability in Cisco Virtual Wide Area Application Services (vWAAS), a virtual deployment for both enterprise and service provider, that accelerates commercial applications delivered from virtual and private private cloud infrastructure. According to the report, the successful exploitation of these flaws would allow threat actors to gain full control of the target system.

Below is a brief overview of the reported flaw, in addition to its identification key and score according to the Common Vulnerability Scoring System (CVSS).

CVE-2020-3446: The presence of hard-coded credentials in Virtual Wide Area Application Services (vWAAS) with Cisco Enterprise NFV Infrastructure Software (NFVIS) would allow unauthenticated remote malicious hackers to access the affected system.

According to cloud security course experts, successful exploitation of this flaw could compromise the vulnerable system altogether.

Vulnerable Cisco Wide Area Application Services versions are: 6.0(1), 6.1(1), 6.2(1), 6.2(3), 6.2 (3a), 6.2(3b), 6.2(3c), 6.2(3e) 31, 6.2(3e) 40, 6.3(1), 6.4(1), 6.4(3d). This vulnerability affects Cisco ENCS 5400-W and CSP 5000-W series devices if you are running Cisco vWAAS with versions 6.4.5 or 6.4.3d of images packaged with NFVIS and earlier.

This is considered a critical vulnerability and received a CVSS score of 8.5/10.

While cloud security course specialists mention that the flaw can be exploited by remote threat actors over the Internet, attempts to exploit actively or any malware related to the attack have not yet been detected. Updates are ready, so administrators of affected deployments are encouraged to update as soon as possible.

HOW A HACKER TOOK OVER A BUSINESS VIA CHANGING THE GOVERNMENT RECORDS OF THE COMPANY

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/08/20/how-a-hacker-took-over-a-business-via-changing-the-government-records-of-the-company/

The absence of authentication mechanisms on some online platforms can pose serious problems for your users. Experts from an ethical hacking course detail how an entrepreneur from Volusia County, Florida, was the victim of a fraud variant due to the few security measures on a government website.

Blair Burk, owner of Medical Facilities Construction Group, a company that builds and provides maintenance service to medical practices, claims that a hacker entered his company’s state records, modifying the information and removing his name from these records. “This man came in and said he was the president of my company. I can’t even understand what happened,” the victim says.

However, the company’s profile in the Florida Division of Corporations, in charge of the official registration of local companies, mentions that the owner is an individual named Nicolas Carioti, originally from South Florida. Apparently, someone hacked the official records, stored in Sunbiz.org: “I never thought anyone could just get into the system and change this information,” Burk adds.

This is itself a very serious thing, although experts from the ethical hacking course mention that the worst was missing. After consulting with the platform managers, Burk discovered that their information was not protected with passwords or some other authentication requirement, so any user could change their official corporate records: “It’s something that’s allowed, there’s nothing that can prevent it. If you ask those responsible, they say they’re sorry, but that only lawmakers can change the situation.”

Burk only received a government alert via his email informing him of the change in corporate records. The employer fears that the individual who modified this information will try to make a profit at the expense of his company, such as applying for a bank loan, drafting a contract, or some other variant of bank fraud.

Tommy Orndorf, expert in an ethical hacking course, analyzed what happened to Burk, mentioning that it is possible to make changes to these profiles without the use of passwords or any other form of verification: “These platforms must have some verification mechanism, not use only an email,” the specialist says.

Upon consultation, the Florida Division of Corporations mentioned that Burke’s complaint had already been addressed and the flaws on its website were corrected. However, the affected user is still afraid that someone might infiltrate these records: “It took me three days to fix this and I don’t want to go through a similar situation again,” Burke concludes.

2020’S TOP 25 MOST DANGEROUS SOFTWARE VULNERABILITIES

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/08/21/2020s-top-25-most-dangerous-software-vulnerabilities/

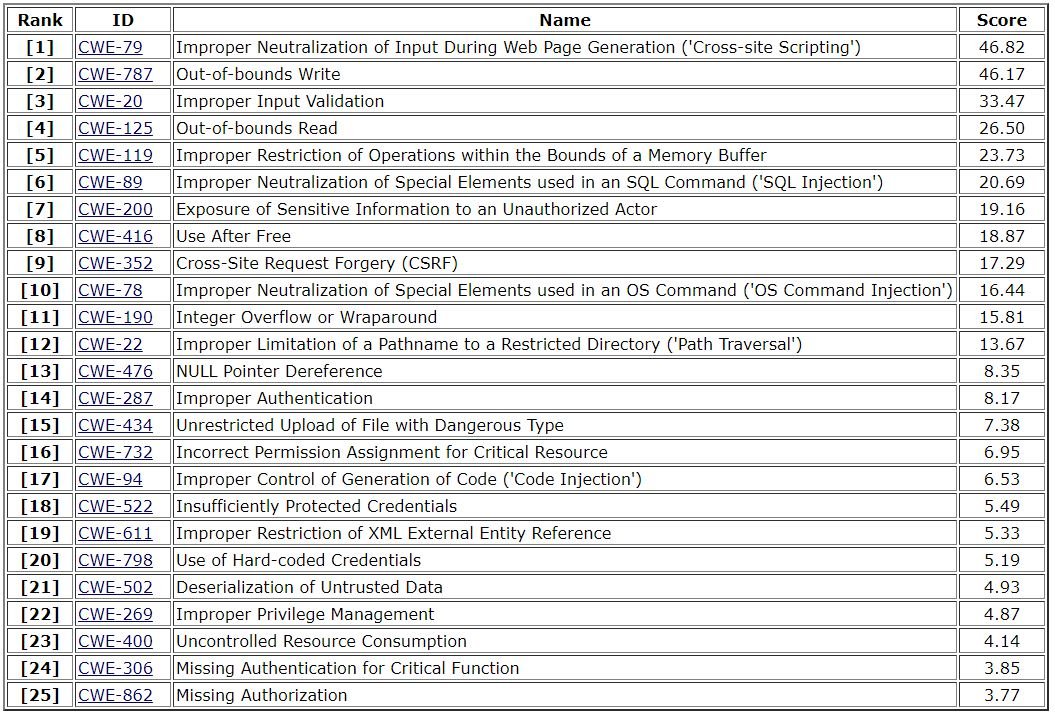

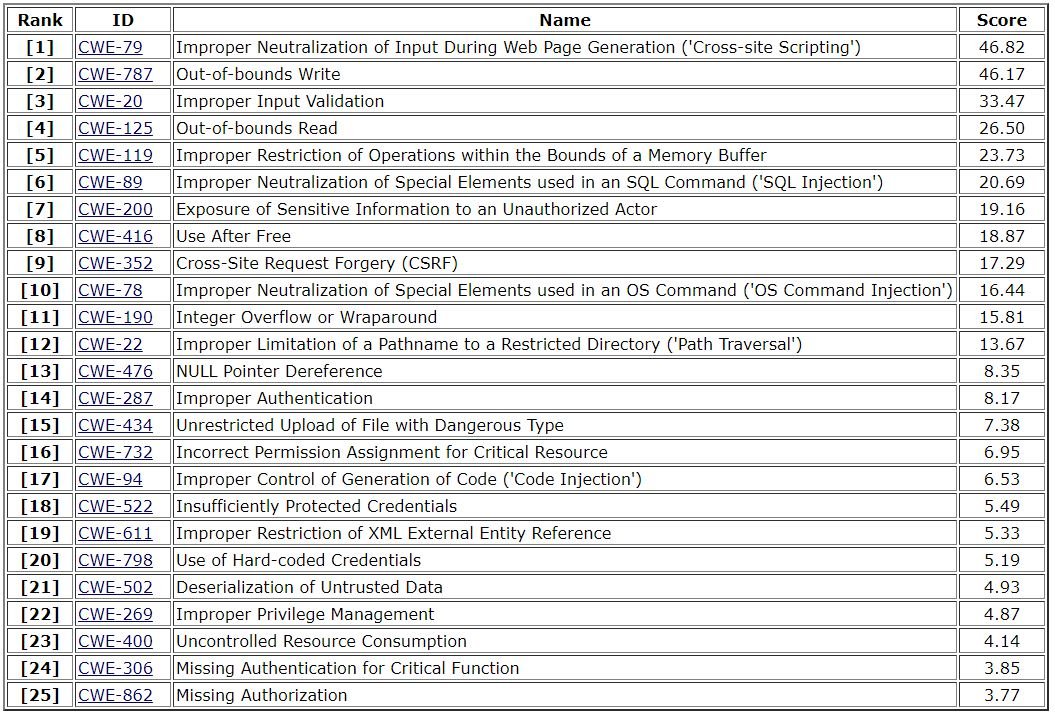

The Common Weakness Enumeration (CWE) vulnerability categorization system has released its TOP 25, where the most common and dangerous security flaws of the past two years meet. According to information security training specialists, CWE considers listed flaws to be highly dangerous due to their ease of operation, their ability to operate, and how often a related attack occurs.

For the creation of this list, CWE considered the information available on systems such as Common Vulnerabilities and Exposures (CVE), the Common Vulnerability Scoring System (CVSS), as well as the information available in the National Vulnerability Database (NVD).

Below is a brief description of the reported flaws, as mentioned by the information security training specialists:

Experts mention that the main difference between this TOP 25 and the previous one is the move to exploiting specific flaws instead of class-level flaws. Although these class-level flaws can still be seen in the list, their rankings dropped considerably. Specialists believe that this trend will continue in the near future.

In the list, flaws at class level CWE-119 (inadequate restriction of operations within buffer limits), CWE-20 (incorrect input validation), and CWE-200 (sensitive information exposure) lowered some points. On the other hand, specific errors such as CWE-79 (incorrect disable entry in the generation of web pages) have shown a noticeable increase, as mentioned by the specialists of the information security training.

The flaws that increased your scores the most in the most recent list are:

- CWE-522 (Inadequately Protected Credentials): from #27 to #18

- CWE-306 (Lack of Critical Function Authentication): from #36 to #24

- CWE-862 (Lack of authorization mechanisms): from #34 to #25

- CWE-863 (Incorrect Authorization): from #33 to #29

As you can see, these flaws reside in some of the most difficult areas to analyze in a computer system. On the other hand, specialists believe that the user community has improved their analytics and protection capabilities, significantly reducing the incidence of multiple security flaws.

The flaws that lowered your chart scores the most are:

- CWE-426 (Unreliable Search Path): from #22 to #26

- CWE-295 (Incorrect Certificate Validation): from #25 to #28

- CWE-835 (Loop with unreachable output condition): from #26 to #36

- CWE-704 (Wrong type conversion): from #28 to #37

This TOP 25 can be very useful for developers, researchers and users, as it represents an ideal report of the most consistently encountered flaws, in other words, it is a representation of cybercriminal trends.

PROTECCIÓN CONTRA ATAQUES DCSHADOW DE ACTIVE DIRECTORY

CONTENIDO ORIGINAL: https://noticiasseguridad.com/seguridad-informatica/proteccion-contra-ataques-dcshadow-de-active-directory/

Las variantes de malware más peligrosas son aquellas que reciben actualizaciones constantes, mejorando sus capacidades para comprometer los sistemas atacados, mencionan expertos de un curso de seguridad informática. Mimikatz es una herramienta de post explotación de código abierto empleada en ataques basados en credenciales de Windows. Hace un par de años sus desarrolladores incluyeron DCShadow, una característica del módulo lsadump que permite a los actores de amenazas obtener acceso privilegiado persistente en Windows Server Active Directory (AD), además de cubrir los rastros del ataque.

Los ataques contra AD son algo muy común, pues este controla la seguridad en la mayoría de los sistemas donde se implementa. Cuando los hackers maliciosos obtienen acceso privilegiado a AD, también pueden comprometer los servidores y dispositivos unidos al dominio AD.

Cuando se trata de ataques DCShadow, se registra cualquier dispositivo de Windows unido al dominio AD como controlador de dominio (DC) mediante la creación de dos nuevos objetos en la partición de configuración del dominio. Este ataque se puede realizar desde Windows 10 y, aunque Windows 10 no puede ser un DC, DCShadow engaña a la implementación de AD para que piense que Windows 10 es en realidad un DC, mencionan los expertos del curso de seguridad informática.

Si bien estos ataques son una tendencia creciente en el mundo del cibercrimen, es posible implementar algunas medidas para su prevención. Los investigadores de la firma de seguridad Petri mencionan que la mejor forma de evitar estos ataques es impedir que los hackers maliciosos obtengan acceso privilegiado al sistema objetivo, lo cual es posible mediante algunos métodos descritos a continuación.

Estaciones de trabajo con acceso privilegiado

Es altamente recomendable usar sólo credenciales de administrador de dominio (y otras cuentas con altos privilegios) en estaciones de trabajo con las medidas de seguridad necesarias. Estas estaciones de trabajo de acceso privilegiado (PAW) están aisladas del Internet público.

Delegación de privilegios para tareas menores

La administración de usuarios y grupos pueden ser fácilmente llevadas a cabo por otros usuarios además del administrador, lo mejor es que no es necesario otorgar acceso privilegiado al dominio, según los expertos del curso de seguridad informática.

Protección de cuentas con herramientas de Windows

Credential Guard, herramienta de Windows Defender, proporciona protección adicional para las cuentas de dominio, aislando las credenciales en una zona a la que el kernel del sistema no puede acceder. Otras herramientas como Credential Guard requieren que un dispositivo sea compatible con seguridad basada en virtualización (VBS).

Identidad privilegiada

Una solución de administración de identidades privilegiadas (PIM) puede ayudar a las organizaciones a monitorear y controlar el acceso privilegiado a AD. Los directores de sombra de Windows Server 2016 y los grupos de AD de corta duración ayudan a las empresas a tomar el control de Active Directory cuando se utilizan con un bosque de AD especialmente reforzado para la administración.

Estos mecanismos, en conjunto con el registro de actividad y un adecuado monitoreo de seguridad, deberán permitir a los administradores de dominio mitigar el riesgo de ataque.

EN PLENO 2020 SE ENCONTRARON NOMBRES DE USUARIO Y CONTRASEÑAS EN HARD-CODE PARA CISCO VIRTUAL WIDE AREA APPLICATION SERVICES (VWAAS). ACTUALICE AHORA

Especialistas en seguridad en la nube revelaron el hallazgo de una vulnerabilidad en Virtual Wide Area Application Services (vWAAS), de Cisco, una implementación virtual, tanto para empresas como para proveedores de servicios, que acelera las aplicaciones comerciales entregadas desde la infraestructura de nube privada virtual y privada. Según el reporte, la explotación exitosa de estas fallas permitiría a los actores de amenazas obtener control completo del sistema objetivo.

A continuación se presenta una breve reseña de la falla reportada, además de su clave de identificación y puntaje según el Common Vulnerability Scoring System (CVSS).

CVE-2020-3446: La presencia de credenciales codificadas de forma rígida (hard-code) en Virtual Wide Area Application Services (vWAAS) con Cisco Enterprise NFV Infrastructure Software (NFVIS) permitiría a los hackers maliciosos remotos no autenticados acceder al sistema afectado.

Acorde a los expertos en seguridad en la nube, la explotación exitosa de esta falla podría comprometer el sistema vulnerable por completo.

Las versiones de Cisco Wide Area Application Services vulnerables son: 6.0(1), 6.1(1), 6.2(1), 6.2(3), 6.2(3a), 6.2(3b), 6.2(3c), 6.2(3e)31, 6.2(3e)40, 6.3(1), 6.4(1), 6.4(3d). Esta vulnerabilidad afecta a los dispositivos de la serie Cisco ENCS 5400-W y CSP 5000-W si ejecutan Cisco vWAAS con las versiones 6.4.5 o 6.4.3d de imágenes empaquetadas con NFVIS y anteriores.

Esta es considerada una vulnerabilidad crítica y recibió un puntaje CVSS de 8.5/10.

Si bien los especialistas en seguridad en la nube mencionan que la falla puede ser explotada por actores de amenazas remotos a través de Internet, aún no se han detectado intentos de explotación activa o algún malware relacionado con el ataque. Las actualizaciones ya están listas, por lo que se recomienda a los administradores de implementaciones afectadas actualizar a la brevedad.

HACKER SE APODERA DE UNA EMPRESA AL CAMBIAR LOS REGISTROS GUBERNAMENTALES DEL AUTÉNTICO DUEÑO

CONTENIDO ORIGINAL: https://noticiasseguridad.com/hacking-incidentes/hacker-se-apodera-de-una-empresa-al-cambiar-los-registros-gubernamentales-del-autentico-dueno/

La ausencia de mecanismos de autenticación en algunas plataformas en línea puede representar serios problemas para sus usuarios. Expertos de un curso de hacking ético detallan cómo un empresario del condado de Volusia, Florida, fue víctima de una variante de fraude debido a las pocas medidas de seguridad en un sitio web gubernamental.

Blair Burk, propietario de Medical Facilities Construction Group, una compañía que construye y da servicio de mantenimiento a consultorios médicos, afirma que un hacker ingresó en los registros estatales de su empresa, modificando la información y eliminando su nombre de estos registros. “Este hombre entró y dijo que era el presidente de mi empresa. Ni siquiera puedo entender qué pasó”, menciona la víctima.

No obstante, el perfil de la empresa en la División de Corporaciones de Florida, encargada del registro oficial de compañías locales, menciona que el propietario es un individuo llamado Nicolas Carioti, originario del sur de Florida. Al parecer, alguien hackeó los registros oficiales, almacenados en Sunbiz.org: “Nunca pensé que alguien pudiera simplemente entrar al sistema y cambiar esta información”, agrega Burk.

Esto es en sí mismo algo muy grave, aunque los expertos del curso de hacking ético mencionan que faltaba lo peor. Después de consultar con los encargados de la plataforma, Burk descubrió que su información no estaba protegida con contraseñas o algún otro requerimiento de autenticación, por lo que cualquier usuario podría cambiar sus registros corporativos oficiales: “Es algo que está permitido, no hay nada que pueda evitarlo. Si le preguntas a los responsables dicen que lo lamentan, pero que sólo los legisladores pueden cambiar la situación”.

Burk sólo recibió una alerta del gobierno a través de su correo electrónico en la que se le informaba del cambio en los registros corporativos. El empresario teme que el individuo que modificó esta información trate de obtener un beneficio a costa de su compañía, como solicitar un préstamo bancario, redactar un contrato o alguna otra variante de fraude bancario.

Tommy Orndorf, experto de un curso de hacking ético, analizó lo ocurrido a Burk, mencionando que es posible realizar cambios en estos perfiles sin uso de contraseñas o cualquier otra forma de verificación: “Estas plataformas deben contar con algún mecanismo de verificación, no usar solo un correo electrónico”, menciona el especialista.

Al ser consultada al respecto, la División de Corporaciones de Florida mencionó que la queja de Burke ya había sido atendida y las fallas en su sitio web fueron corregidas. No obstante, el usuario afectado sigue temiendo la posibilidad de que alguien pueda infiltrarse en estos registros: “Tardé tres días en solucionar esto y no quiero volver a pasar por una situación similar”, concluye Burke.

LAS 25 VULNERABILIDADES DE SOFTWARE MÁS PELIGROSAS DE 2020

CONTENIDO ORIGINAL: https://noticiasseguridad.com/vulnerabilidades/las-25-vulnerabilidades-de-software-mas-peligrosas-de-2020/

El sistema de categorización de vulnerabilidades Common Weakness Enumeration (CWE) ha publicado su TOP 25, donde se reúnen las fallas de seguridad más comunes y peligrosas de los últimos dos años. Acorde a especialistas de un curso de seguridad informática, CWE considera que las fallas enlistadas son altamente peligrosas debido a su facilidad de explotación, su capacidad de disrupción y la frecuencia con la que se produce un ataque relacionado.

Para la creación de esta lista, CWE consideró la información disponible en sistemas como el Common Vulnerabilities and Exposures (CVE), el Common Vulnerability Scoring System (CVSS), así como la información disponible en National Vulnerability Database (NVD).

A continuación se muestra la lista de las debilidades elegidas por los especialistas del curso de seguridad informática:

Los expertos mencionan que la principal diferencia entre este TOP 25 y el anterior es el paso a la explotación de fallas específicas en vez de fallas a nivel clase. Aunque estas fallas a nivel de clase aún pueden verse en la lista, su clasificación bajó considerablemente. Los especialistas consideran que esta tendencia se mantenga en el futuro cercano.

En la lista, las fallas a nivel clase CWE-119 (restricción inadecuada de operaciones dentro de los límites del búfer), CWE-20 (validación de entrada incorrecta) y CWE-200 (exposición de información sensible) bajaron algunos puntos. Por otra parte, errores específicos como CWE-79 (incorrecta neutralización de entrada en la generación de páginas web) han mostrado un incremento notable, mencionan los especialistas del curso de seguridad informática.

Las fallas que más incrementaron sus puntajes en el más reciente listado son:

- CWE-522 (Credenciales protegidas de forma inadecuada): del #27 al #18

- CWE-306 (Falta autenticación en funciones crítica): de #36 a #24

- CWE-862 (Falta de mecanismos de autorización): del #34 al #25

- CWE-863 (Autorización incorrecta): del #33 al #29

Como puede notarse, estas fallas residen en algunas de las áreas más difíciles de analizar en un sistema informático. Por otra parte, los especialistas creen que la comunidad de usuarios ha mejorado sus capacidades de análisis y protección, lo que ha reducido considerablemente la incidencia de múltiples fallas de seguridad.

Las fallas que más bajaron sus puntajes en las listas son:

- CWE-426 (Ruta de búsqueda no confiable): del #22 al #26

- CWE-295 (Validación de certificado incorrecta): del #25 al #28

- CWE-835 (Bucle con condición de salida inalcanzable): de #26 a #36

- CWE-704 (Conversión de tipo incorrecta): de #28 a #37

Este TOP 25 puede ser de gran utilidad para los desarrolladores, investigadores y usuarios, pues representa un informe ideal de las fallas más constantemente encontradas, en otras palabras, es una representación de las tendencias cibercriminales.

TROYANO BANCARIO GRANDOREIRO SE HACE PASAR POR LA AGENCIA TRIBUTARIA DE ESPAÑA

CONTENIDO ORIGINAL: https://noticiasseguridad.com/malware-virus/troyano-bancario-grandoreiro-se-hace-pasar-por-la-agencia-tributaria-de-espana/

Los contribuyentes son uno de los grupos más expuestos a las actividades cibercriminales. Acorde a especialistas en seguridad en la nube, múltiples grupos de hackers maliciosos llevan meses operando campañas en las que tratan de hacerse pasar por agencias gubernamentales del gobierno español, especialmente la Agencia Tributaria, con el objetivo de engañar a los usuarios y conseguir dinero o acceso a su información confidencial.

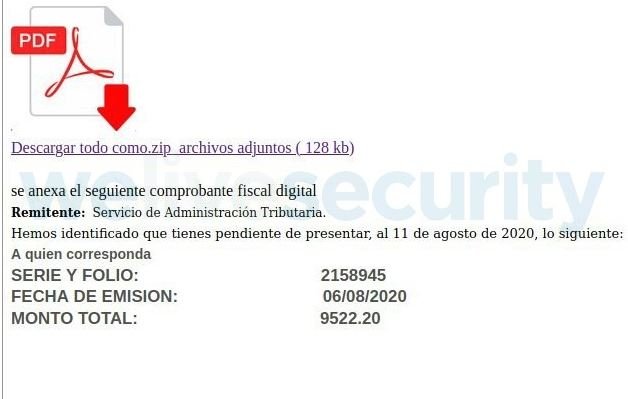

La mayoría de estas campañas se relacionan con el troyano bancario conocido como Grandoreiro, detectado en múltiples ciberataques, principalmente en países latinoamericanos. En el caso de España, los hackers maliciosos han estado enviando correos electrónicos supuestamente provenientes de la Agencia Tributaria.

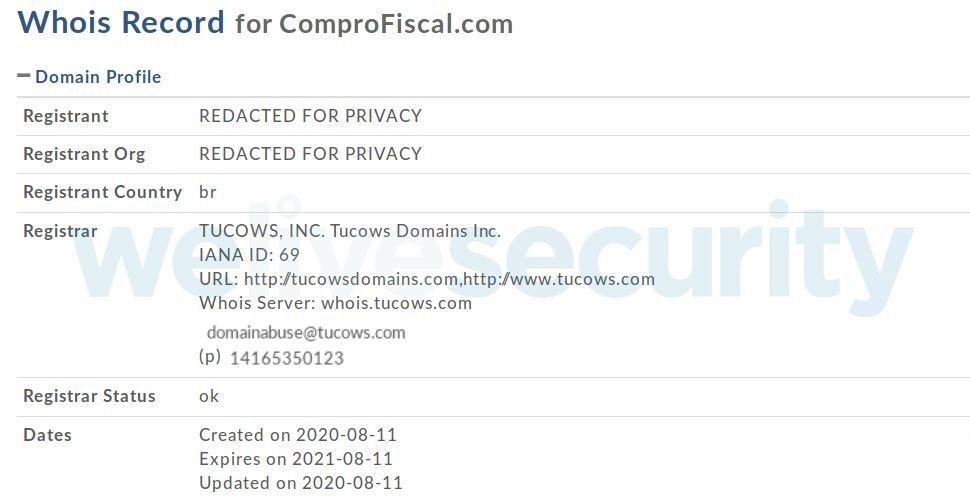

Esta campaña comenzó el 11 de agosto de 2020, cuando muchos ciudadanos españoles comenzaron a recibir correos enviados desde contato@acessofinanceiro[.]com. En el mensaje se pide a los usuarios que descarguen un archivo ZIP que contiene un supuesto recibo fiscal, haciendo énfasis en que resta un documento que debe ser presentado en conjunto con un monto a pagar.

El enlace adjunto redirige a los usuarios a un dominio registrado el mismo 11 de agosto. No obstante, la información enviada por el whois menciona que el país donde el registro se presentó es Brasil, un indicio de la identidad de los actores de amenazas.

En la investigación, llevada a cabo por los investigadores de ESET, también se ha identificado al troyano bancario Mekotio distribuido de forma similar.

EJECUCIÓN DEL MALWARE

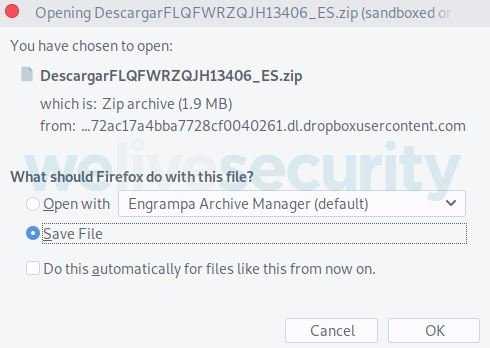

La cadena de infección es prácticamente idéntica a la de otros troyanos bancarios, mencionan los expertos en seguridad en la nube. Para comenzar, los hackers colocan el archivo malicioso en un dominio comprometido o usando servicios de almacenamiento como Dropbox.

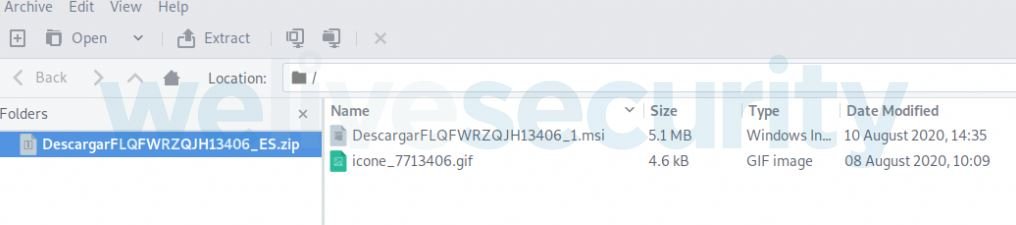

La carga útil ZIP contiene un archivo MSI y un GIF. También debe tenerse en cuenta que el nombre del archivo ZIP tiene el código de país “ES” al final.

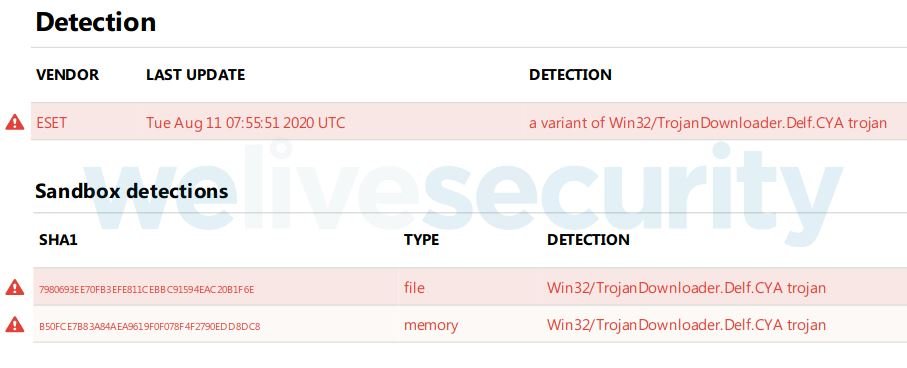

Las soluciones de seguridad de ESET detectan este archivo MSI como una variante de Win32/TrojanDownloader.Delf.CYA, un downloader malicioso responsable de introducir otras variantes de malware en el sistema objetivo.

Aquí, los especialistas en seguridad en la nube encontraron una nueva variante del troyano bancario Grandoreiro.

Es importante que los contribuyentes en España traten de permanecer alertas ante esta campaña maliciosa, pues es altamente probable que los actores de amenazas sigan enviando estos correos electrónicos de phishing. Aplicar filtros de correo electrónico y soluciones de seguridad siempre será buena opción para mitigar estos ataques.

PHILADELPHIA SEPTA TRANSPORT SYSTEM SUFFERS RANSOMWARE ATTACK

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/08/12/philadelphia-septa-transport-system-suffers-ransomware-attack/

The Southeastern Philadelphia Transportation Authority (SEPTA) has confirmed the detection of a malware attack on its servers. According to pentesting course specialists, the incident has prevented SEPTA from sharing relevant information about the trips since Monday. The report was published by The Philadelphia Inquirer.

Local authorities began an investigation after SEPTA reported some technical problems over the weekend, although they eventually had to turn to the Federal Bureau of Investigation (FBI) and outside cybersecurity experts. As an incident handling method, SEPTA shut down multiple systems that operate in real time, in addition to its payroll and remote timing systems.

SEPTA announced that SEPTA Key, the user’s card to enter the transport system, was not compromised during the incident: “We are doing our best to address this situation, we hope we will not have to close our systems again,” the authority says. Specialists from the pentesting course assure that SEPTA is not the only organization affected, although additional details have not been revealed.

How long the SEPTA systems will be affected is still unknown, as the variant of malware used by threat actors has not been disclosed, although specialists think it may be a ransomware attack. Users of the public transport system began to detect some failures on Monday morning, reporting the incidents on social networks, a situation that lasted until last Tuesday.

The recommendation for customers is to consult the printed schedules or request reports from the personnel at the affected stations until the information systems can be restored. This incident occurred at an inconvenient time, as people are returning to their daily activities after the period of isolation due to the pandemic, and any damage to public transport systems ends up affecting users.

According to pentesting course experts, last year, cybercriminals led SEPTA to close an online store that sold tickets and merchandise. Hundreds of customers are likely to have been victims.

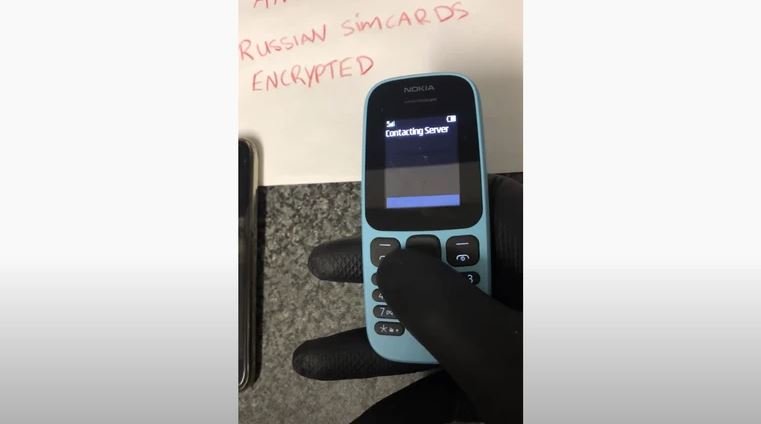

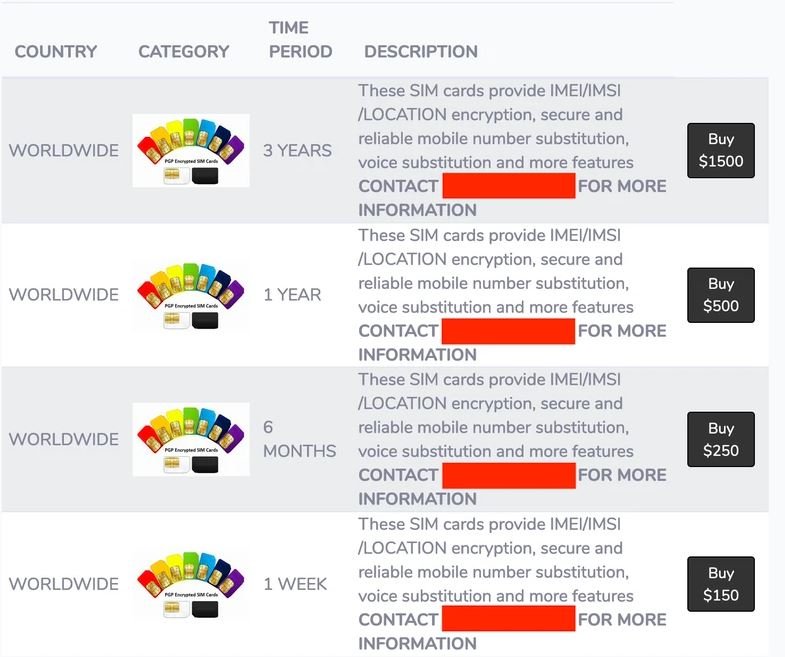

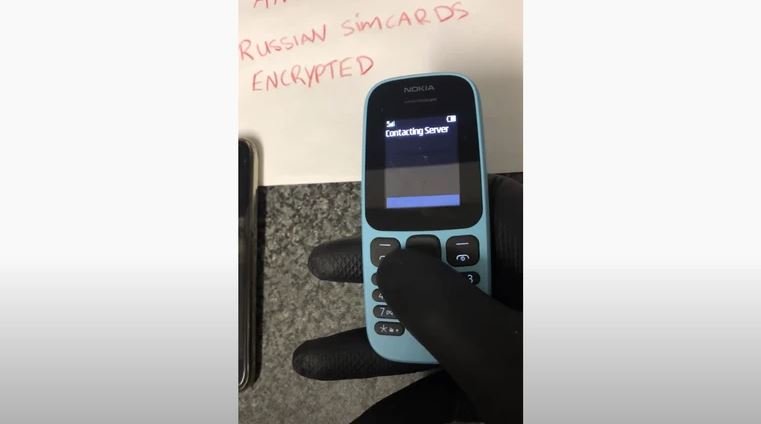

RUSSIAN SIM CARDS ALLOW SPOOFING ANY PHONE NUMBER IN THE WORLD

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/08/13/russian-sim-cards-allow-spoofing-any-phone-number-in-the-world/

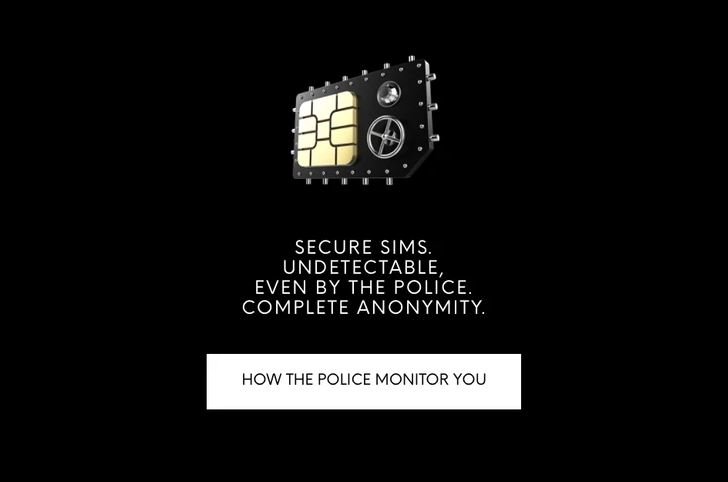

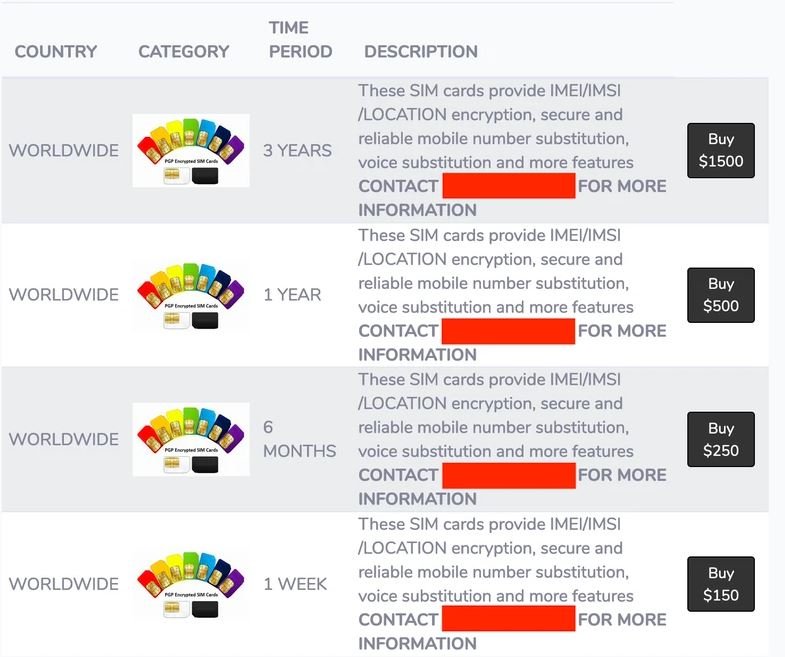

Phone fraud has more and more variants and more complex resources, specialists from a cyber security consulting company report. A few days ago a reporter recounted how he contacted a special SIM card seller, allegedly of Russian origin, used to impersonate any phone number without the target user being able to identify the fraud.

In the report, published by Motherboard, the researcher mentions that he managed to contact an individual who claims to control a website specialized in the sale of these SIM cards from Russia. The individual phoned the investigator using one of these cards, as mentioned above, this chip allowed him to forge any phone number: “It’s very easy to trick a user into pretending to call from a bank or simply to prevent the caller ID from recording the actual phone number,” the seller states.

These tools are known by various names among the cybercriminal community, whether “Russian SIM cards”, “encrypted chips”, “blank SIM card”, among other names, mention specialists of the cyber security consulting company. While the operation is the same, the researcher states that in some variants of the attack criminals also employ real-time voice manipulation methods or addition of background noise (street ambient sound, offices, among others). In addition, these SIM cards can be acquired in conjunction with data exposed in data breach incidents to deploy targeted attacks.

While these blank SIM cards are not illegal on their own, their use is clearly a crime, as the operators of these campaigns impersonate individuals and organizations, and they use information exposed in security incidents for malicious purposes. The National Crime Agency (NCA) recently reported the confiscation of multiple of these Russian SIM cards as evidence in an investigation.

According to specialists from the cyber security consulting company, encrypted phone vendors (whether legitimate firms or black market vendors) also offer these Russian SIM cards, so users of encrypted devices also have the ability to impersonate the phone numbers of any person or organization they want. According to motherboard researcher, these SIM cards work seamlessly in countries such as Colombia, the United Kingdom, Morocco, Mexico, and the United States.

In a video recently posted on YouTube, a seller showed how to forge phone numbers with these SIM cards. The seller wrote a series of digits on a phone, followed by an asterisk and the number to be impersonated. Soon after, a second phone showed the number impersonated.

The world’s most popular SIM card for cybercrime

Although many vendors mistakenly claim that these kinds of tools provide complete protection against government investigations, they are a widely used resource by cybercriminals in multiple parts of the world. On the other hand, Matt Horne, deputy director of investigations at the NCA, mentions: “Multiple organized crime groups try to evade justice through this kind of tools, which has become an extended and certainly useful practice.

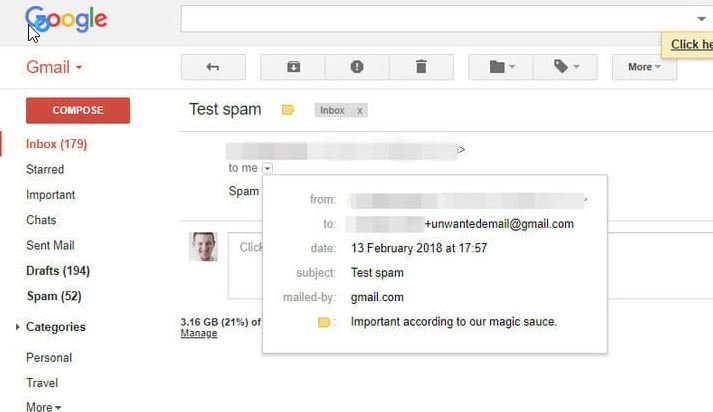

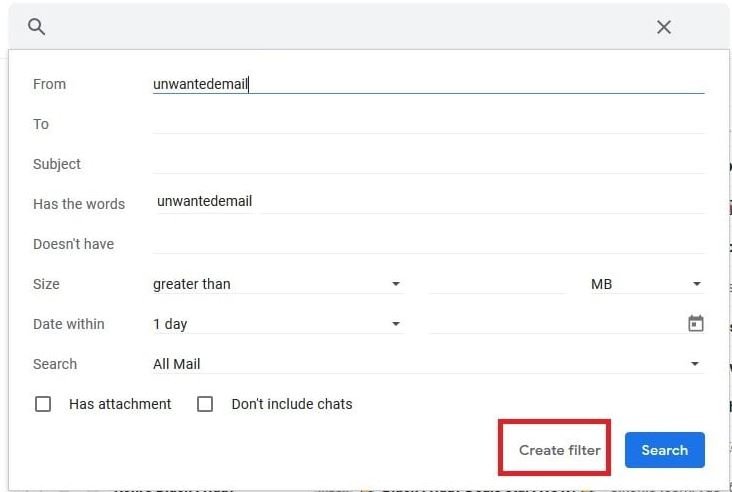

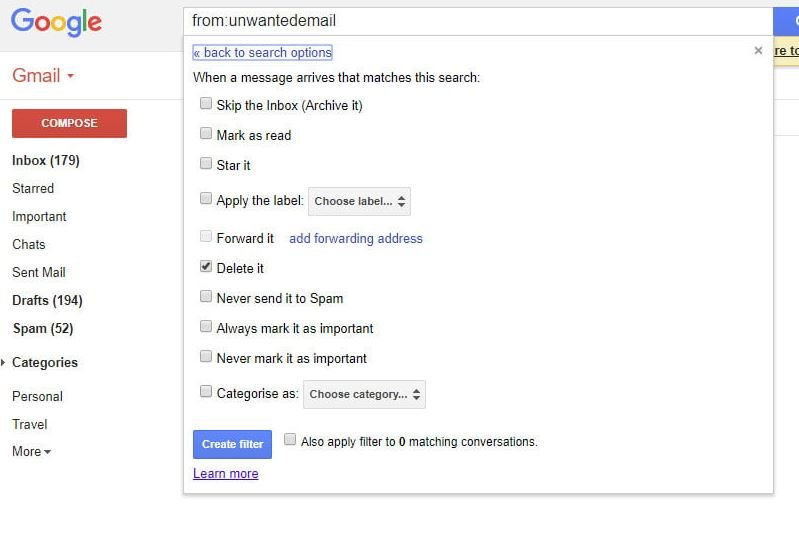

HOW TO GENERATE A TEMPORARY BURNER GMAIL ID TO AVOID SPAM?

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/08/13/how-to-generate-a-temporary-burner-gmail-id-to-avoid-spam/

Everyone agrees that spam is one of the most hated things by tech users. No matter how many times we empty the undesirable mail folder, it will be full again in a couple of hours later, the hard drive destruction service specialists mentioned.

There is really no way to avoid spam, although there are ways to deal effectively against this practice. Here’s how to create a disposable email address, which will significantly reduce the level of spam in your actual inbox. The best thing is that users won’t need to use unconventional tools, but you’ll only need to know a Gmail feature.

Google doesn’t have its own disposable email service, although Gmail users have the option to create a custom email address that can be discarded when it’s no longer needed. According to the specialists in hard drive destruction service, here are the steps to take to use this tool:

- When prompted to enter your email into a service with which you would prefer not to share information, write it as usual, but add a specific label. The following example uses the tag “+unwantedemail.gmail.com” (the sign ‘+’ is useful, but is not required). By enabling this feature, emails sent to that address will appear in your inbox along with everyone else, but with that specific tag at the end of the address, which will help get rid of spam more efficiently.

- After adding this tag, users can set up a Gmail filter so that any message that includes this tag is automatically deleted. To do this, type the label used at the top of the inbox and click the arrow on the right side. Then, enter the label in the “From” section in the e-mail form and click “Create Filter”.

- On the next page, select the Delete check box and click Create Filter. This way you will no longer find tagged mail in your inbox, mentioned specialists in hard drive destruction service.

It should be mentioned that it is also possible to use disposable email addresses, which are tools external to Google; however, enabling Gmail filters is the most recommended option for users who simply want to get rid of inappropriate or useless advertising.

BYPASS RESTRICTIONS ON PALO ALTO’S PAN-OS FIREWALL WITH THIS ZERO-DAY VULNERABILITY

ORIGINAL CONTENT: https://www.securitynewspaper.com/2020/08/13/bypass-restrictions-on-palo-altos-pan-os-firewall-with-this-zero-day-vulnerability/

Specialists from a pentesting course have revealed the finding of a critical flaw in PAN-OS, the operating system present in multiple Palo Alto Networks solutions. According to the report, the exploitation of this flaw would allow threat actors to evade security controls on the affected products.

Below are some details of the reported flaw, in addition to their respective score and identification key in the Common Vulnerability Scoring System (CVSS).

CVE-2020-2035: When Forward Proxy Decryption SSL/TLS mode is configured to decrypt web transactions, The PAN-OS URL filtering feature inspects the HTTP host and URL path headers for policy enforcement in decrypted HTTPS web transactions, but does not parse the Server Name Indication (SNI) field within the TLS Hello Client handshake, which would allow malicious hackers to bypass the security restrictions implemented.

According to the pentesting course specialists, the flaw allows a compromised host on a protected network to dodge any security policy that uses URL filtering on a firewall configured with SSL Decryption in Forward Proxy mode.

This is an average severity vulnerability that received a CVSS score of 5.4/10.

The following are the versions of Palo Alto PAN-OS affected by this flaw: 8.1, 8.1.0, 8.1.1, 8.1.2, 8.1.3, 8.1.4, 8.1.4-h2, 8.1.5, 8.1.6, 8.1.6.2, 8.1, 7, 8.1.8, 8.1.8-h4, 8.1.8-h5, 8.1.9, 8.1.9-h4, 8.1.1.10, 8.1.12, 8.1.13, 8.1.14, 8.1. 15, 9.0, 9.0.0, 9.0.1, 9.0.2, 9.0.2-h4, 9.0.3, 9.0.3-h2, 9.0.3-h3, 9.0.4, 9.0.5, 9.0.5- h3, 9.0.6, 9.0.7, 9.0.8, 9.0.9, 9.1, 9.1.0, 9.1.1, 9.1.2, 9.1.3, 9.2.0, 10.0.

While the flaw could be exploited by unauthenticated remote threat actors, pentesting course specialists have not detected attempts at active exploitation. It is important to remember that the vulnerability has not yet been fixed, so users should remain in the expectation of any new Palo Alto notice related to the flaw.

PINEPHONE: THE $200 USD SMARTPHONE WITH SWITCHES TO TURN OFF ITS CAMERA, MICROPHONE, WIFI AND GPS. A GOOD REPLACEMENT FOR ENCROCHAT

The Android operating system has been characterized by its almost unlimited capacity for customization, in large part thanks to its Linux kernel and its open source nature, mention specialists in a pentesting course. Despite these features, the restrictions recently imposed by Google affect the work of developers, who must look for other alternatives for experimentation on mobile operating systems.

According to a report by Android Police, one of the most eye-catching alternatives for researchers and enthusiasts who want to gain complete control of their mobile devices is PinePhone, a device developed by Pine64 and supported by the Linux user and developer community. While experts mention that this is a very limited smartphone compared to its conventional counterparts, it is an ideal choice for security researchers and users interested in controlling every aspect of their device.

What’s so special about this phone?

The PinePhone is a smartphone developed by Pine64, a company that sells ARM-based Linux products. Braveheart, the first version of the device, was released in January 2020 and has continued an accelerated development process ever since. For the last couple of months, the company has been selling with different Linux distributions pre-installed. The version analyzed by pentesting course specialists is UBports Edition, which includes Ubuntu Touch.

When analyzing the hardware experts found that PinePhone is a hybrid result of two smartphone designs released in 2020 and 2008, including some features to improve the user privacy experience. Other notable details are its USB Type-C charging port, 5MP camera and a cover similar to low-end smartphones.

By removing the cover you will be able to see the battery of the PinePhone, practically the same as that used by conventional devices (some models of Samsung Galaxy, for example). It is worth mentioning that the PinePhone uses a microSIM, unlike newer smartphones that use nanoSIM, so it will require using an adapter. The PinePhone also features a slot to insert a microSD card up to 2 TB.

The most striking thing about the rear of the PinePhone are its three switches to disable the hardware, which must be manipulated with a screwdriver. These small switches can turn the modem, WiFi/Bluetooth controller, microphone, rear or front camera and even the audio jack on or off.

All the power of Linux in the palm of your hand

These are very attractive features, although the best thing about PinePhone is its ability to operate as a computer with Linux operating system, mentioned by experts in the pentesting course. In addition to the Linux distributions available, specialists are working on developing 17 different operating systems for the PinePhone.

The weakest point on these devices may be the in-availability of applications, as the available developments depend on the UBports community.

Regarding the installation of an additional operating system to the preloaded, this process varies depending on the distribution. Some distros can only run on the internal memory, while others must be installed on the memory card. On the other hand, distributions such as GloDroid will need to run a configuration script on a PC to compile the necessary information.

This is definitely an ideal alternative, although it has a big problem: the performance of the phone leaves a lot to be desired. The Allwinner A64 SoC only has 4 CPU cores and 2 GB of RAM, insufficient resources for the operation of some distributions. In simple terms, the operation of the PinePhone resembles that of a low-end Android smartphone.

Lots of things to improve

Pentesting course specialists believe this is more of a prototype than a product ready for final sale; even the manufacturer company issued a warning about potential device failures. However, PinePhone accepts its mission of providing researchers and enthusiasts with a useful device for research and with a noticeably better privacy experience than on a conventional device.

Advances allow Pine64 to think about launching a much more powerful device with a greater number of apps available. While it would be unrealistic to think that a PinePhone can reach the power of a Linux machine, the advances made so far are really promising.

TARJETAS SIM RUSAS PERMITEN FALSIFICAR CUALQUIER NÚMERO DEL MUNDO

CONTENIDO ORIGINAL: https://noticiasseguridad.com/tecnologia/tarjetas-sim-rusas-permiten-falsificar-cualquier-numero-del-mundo/

El fraude telefónico cuenta con cada vez más variantes y recursos más complejos, reportan especialistas de una empresa de ciberseguridad. Hace unos días un reportero relató cómo contactó a un vendedor de tarjetas SIM especiales, supuestamente de origen ruso, empleadas para suplantar cualquier número de teléfono sin que el usuario objetivo pueda identificar el fraude.

En el reporte, publicado por Motherboard, el investigador menciona que logró contactar a un individuo que afirma controlar un sitio web especializado en la venta de estas tarjetas SIM de Rusia. El individuo llamó por teléfono al investigador empleando una de estas tarjetas, como se menciona arriba, este chip le permitió falsificar cualquier número de teléfono: “Es muy fácil engañar a un usuario fingiendo que llamamos de un banco o simplemente para evitar que el identificador de llamadas registre el número telefónico real”, afirma el vendedor.

Estas herramientas son conocidas por diversos nombres entre la comunidad cibercriminal, ya sean “tarjetas SIM rusas”, “chips cifrados”, “tarjeta SIM en blanco”, entre otros nombres, mencionan especialistas de la empresa de ciberseguridad. Si bien el funcionamiento es el mismo, el investigador de afirma que en algunas variantes del ataque los criminales también emplean métodos de manipulación de voz en tiempo real o adición de ruido de fondo (sonido ambiente de calle, oficinas, entre otros). Además, estas tarjetas SIM pueden ser adquiridas en conjunto con datos expuestos en incidentes de brechas de datos para desplegar ataques dirigidos.

Si bien estas tarjetas SIM en blanco no son ilegales por sí mismas, su uso es a todas luces un crimen, pues los operadores de estas campañas suplantan la identidad de individuos y organizaciones, además de que emplean información expuesta en incidentes de seguridad con fines maliciosos. La Agencia Nacional del Crimen (NCA) reportó recientemente la confiscación de múltiples de estas tarjetas SIM rusas como evidencia en una investigación.

Acorde a especialistas de la empresa de ciberseguridad, los vendedores de teléfonos cifrados (ya sean firmas legítimas o vendedores en el mercado negro) también ofrecen estas tarjetas SIM rusas, por lo que los usuarios de dispositivos cifrados también cuentan con la capacidad de suplantar los números telefónicos de cualquier persona u organización que deseen. Acorde al investigador de Motherboard, estas tarjetas SIM funcionan sin contratiempos en países como Colombia, Reino Unido, Marruecos, México, y Estados Unidos.

En un video publicado hace poco en YouTube, un vendedor mostró cómo falsificar números de teléfono con estas tarjetas SIM. El vendedor escribió una serie de dígitos en un teléfono, seguidos de un asterisco y el número a suplantar. Poco después, un segundo teléfono mostró el número suplantado.

La tarjeta SIM más popular del mundo del cibercrimen

Aunque muchos vendedores afirman, erróneamente, que esta clase de herramientas brindan completa protección contra las investigaciones gubernamentales, sí son un recurso ampliamente utilizado por los cibercriminales en múltiples partes del mundo. Por otra parte, Matt Horne, subdirector de investigaciones de la NCA, menciona: “Múltiples grupos del crimen organizado tratan de evadir a la justicia mediante esta clase de herramientas, lo que se ha convertido en una práctica extendida y ciertamente útil”.