Latest Event Updates

HOW BORED APE NFTS ARE BEING HACKED AGAIN AND AGAIN. 200 ETH STOLEN

Yuga Labs, creators of the popular non-fungible token (NFT) collection Bored Ape Yacht Club (BAYC), confirmed the detection of the second cyberattack that targeted its systems in less than a month, in an incident that generated losses of around 200 ETH or either $350,000.

The attack was first reported by Onchain analyst, OKHotshot, who posted on Twitter to alert what had happened. In a first tweet, the researcher mentioned that the BAYC and the OtherSide metaverse Discord accounts were compromised by threat actors.

Once the attackers gained access to these platforms, they posted a message targeting the NFT community offering purported exclusive giveaways for BAYC and Otherside token holders: “We are releasing another exclusive giveaway to all our holders listed above”, read the message, posted alongside a link to a phishing website.

As users may remember, phishing is an online identity theft technique in which scammers trick victims into revealing their confidential information using malicious websites. In the world of cryptocurrencies and NFTs, cybercriminals use these websites to gain access to victims’ online wallets and transfer the virtual assets to their own accounts.

Short after the researcher released the alert Yuga Labs acknowledged that its Discord servers were succesfully attacked: “The team caught the incident and quickly addressed it. It seems that about 200 ETH in NFT had been affected. We’re still investigating, but if you were affected, please email us”.

LOUSY BACKGROUND

As mentioned above, this is the second attack against Yuga Labs in just two months; the first incident was reported in mid-April, through the hacking of BAYC’s official Instagram account to post a malicious link that allowed the theft of 91 “apes”. The attackers responsible for this theft also used a link to a fake BAYC website promoting an alleged giveaway; once affected users entered their information, their virtual assets were transferred to addresses controlled by the hackers.

Feel free to access the International Institute of Cyber Security (IICS) websites to learn more about information security risks, malware variants, vulnerabilities, and information technologies.

MAJOR RUSSIAN LAW FIRM IS HACKED; TERABYTES OF STOLEN DATA

Anonymous hackers have claimed responsibility for a new cyberattack targeting a Russian organization. This time, the hacktivist collective claims to have stolen around 1 TB of information belonging to the important law firm Rustam Kurmaev and Partners (RKP Law). This announcement was disclosed just a couple of days after the group leaked information contained on Vyberi Radio’s servers.

Through two Twitter accounts identified as @DepaixPorteur and @B00daMooda, the attackers announced the leak of data belonging to RKP Law: “We have hacked RKPLaw (rkplawru) and leaked 1 TB of files, emails, court files, client files, backups and more. They have a very large and interesting customer list that I will post in the comments,” one of the tweets states.

Twitter accounts @YourAnonNews and @YourAnonTV, recognized as Anonymous’ official communication channels also reported the incident.

On the other hand, the journalist and co-founder of the non-profit initiative Distributed Denial of Secrets (DDoSecrets), Emma Best, confirmed that the information allegedly extracted from this legal firm would be available on DDoSecrets.

DDoSecrets reaffirmed the version of the alleged Anonymous hackers about the incident, stating that the leak of this data could critically impact the company, considering that much of their work has to do with important litigation at the national level and involving powerful industrial and government actors.

Considering these reports, cybersecurity specialists believe it is right to take this incident as part of #OpRussia, a cyberwarfare campaign against Russia deployed by members of Anonymous in retaliation for the military invasion of Ukrainian territory.

A PRESTIGIOUS FIRM

RKP Law specializes in handling legal disputes in the real estate, construction, and commercial sectors. This law firm also resolves disputes related to the criminal defense of companies and creates systematic defense strategies for corporate managers and senior management at the various stages of criminal proceedings, in addition to collaborating on anti-corruption issues in Russia.

RKP Law’s main clients include Volkswagen Group Russia, Ikea, Toyota, Jones Lang LaSalle, Mechel PJSC, ChTPZ PJSC, Abbott Laboratories, Baker Hughes, ING Bank, Yamaha Motor, Caterpillar, Panasonic, Mars, Gilette, 2×2 Channel, VimpelCom, Citibank and Sberbank.

Feel free to access the International Institute of Cyber Security (IICS) websites to learn more about information security risks, malware variants, vulnerabilities, and information technologies.

FREE DECRYPTION TOOL FOR TARRAK RANSOMWARE. HOW TO RECOVER YOUR INFECTED FILES?

Avast researchers developed a decryption tool for the TaRRaK ransomware, a malware variant detected in mid-2021 and characterized by multiple errors in its coding and encryption process. Thanks to this tool, victims will be able to recover their encrypted files without negotiating with TaRRaK operators.

Before learning about the decryption tool, let’s take a look at some details on the development of ransomware, in addition to its encryption process and mistakes made by its creators.

DEVELOPMENT & BEHAVIOR

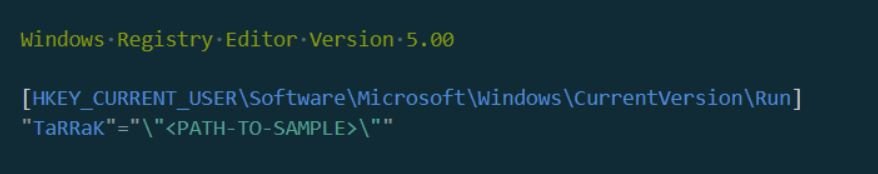

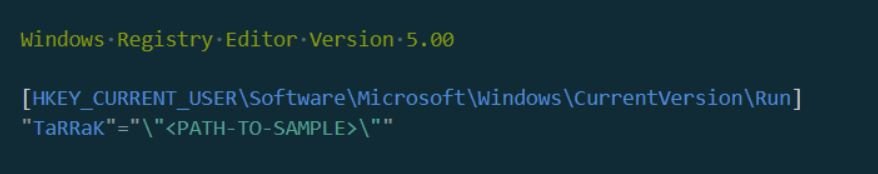

TaRRaK is written in .NET and its code is not protected with obfuscation or any other bypass method. When executed, the ransomware creates a mutex identified as TaRRaK to ensure that only one instance of the malware runs, in addition to creating an auto-start registry entry to run the ransomware on each login of the target system:

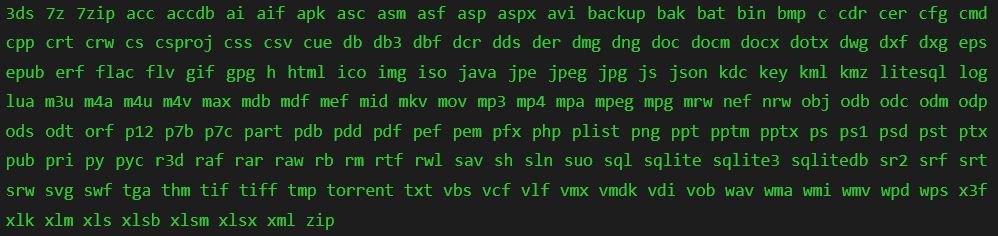

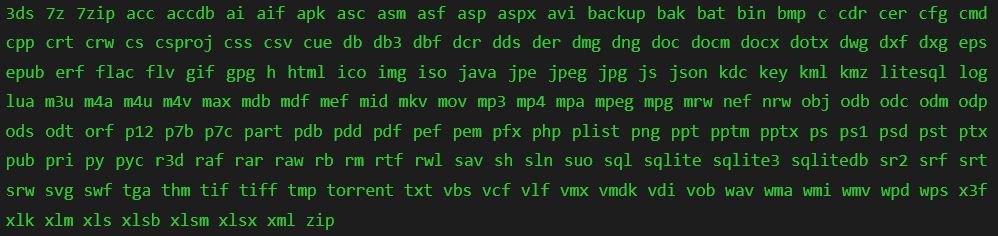

The ransomware contains a list of 178 file extensions:

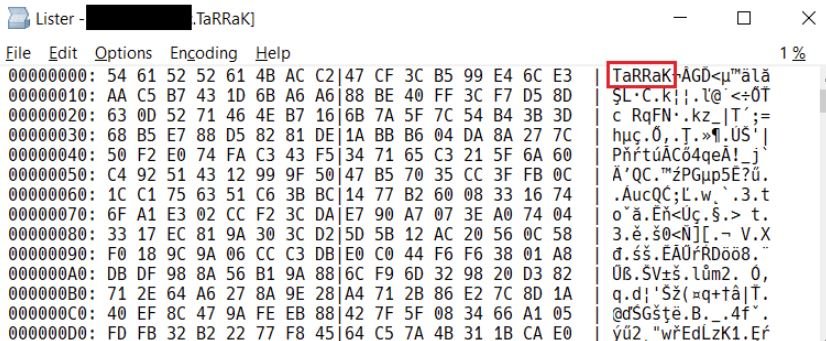

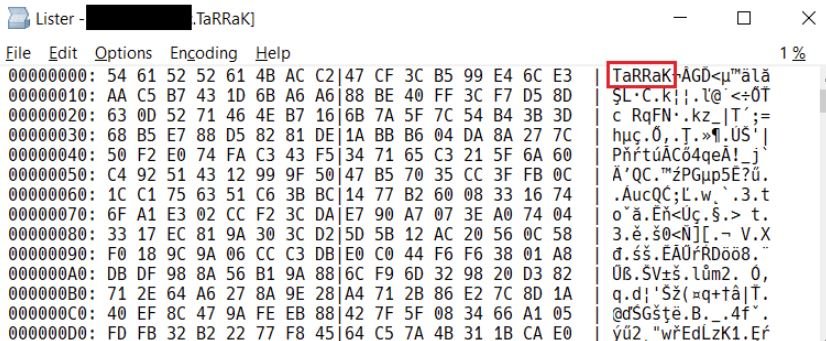

After avoiding folders with strings such as $Recycle.Bin, :\Windows, \Program Files, \Local\Microsoft\, and :\ProgramData\, the encrypted files receive the .TaRRaK file extension:

FLAWS AT ENCRYPTION

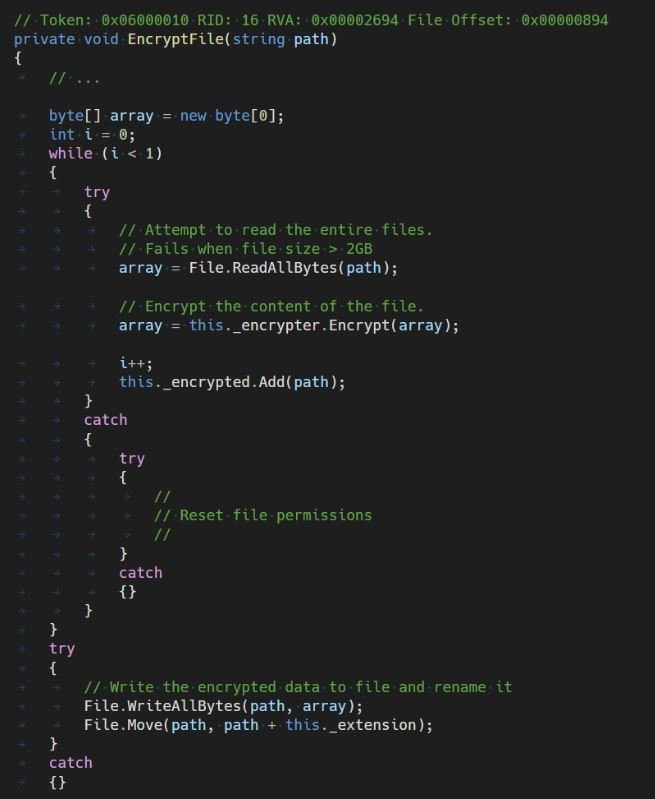

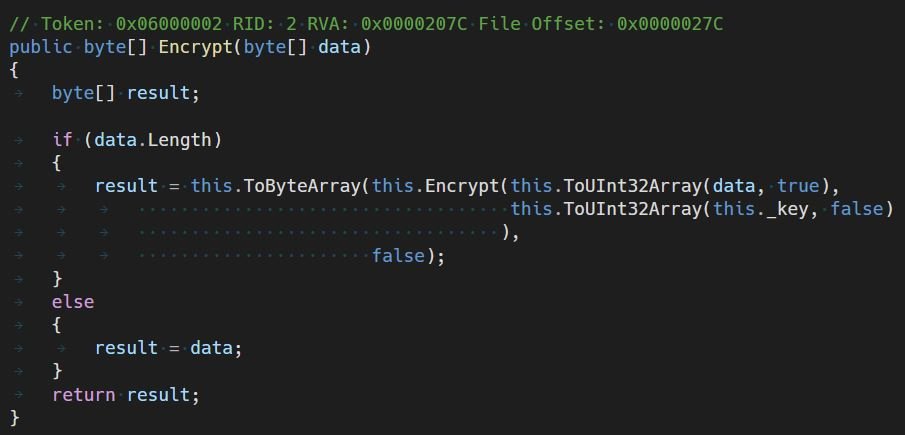

The source code and encryption process are riddled with bugs:

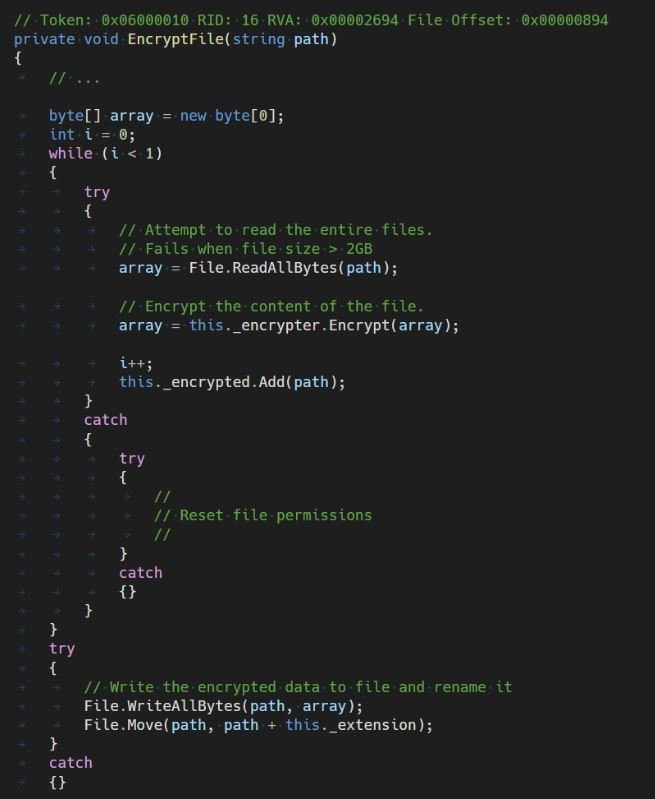

The malware sample attempts to read the entire file into memory using File.ReadAllBytes(). This feature has an internal limit that states that a maximum of 2 GB of data can be loaded; in case the file is larger, the function throws an exception, which is then handled by the try-catch block, which only handles a permission denied condition.

TaRRaK adds an ACL entry that grants full access to everyone and retrys the data read operation. In case any other error occurs, the exception is regenerated and the ransomware enters an infinite loop.

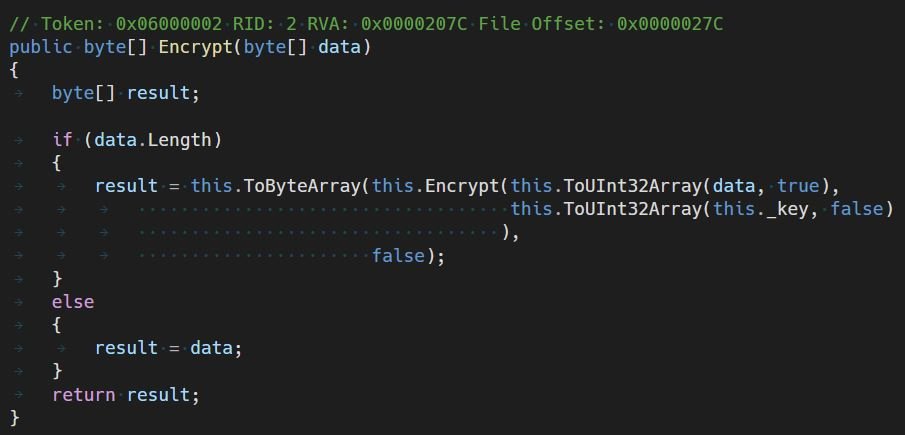

Even if the upload operation is successful and data from the file may enter memory, the Encrypt function converts the byte array to a 32-bit array of integers.

The malware allocates another block of memory with the same size as the file size and then performs an encryption operation, using a custom encryption algorithm. The encrypted Uint32 array is converted to another byte array and written to the file. Therefore, in addition to the memory allocation for the data in the original file, two additional blocks are allocated; if any of the memory allocations fail, it throws an exception and the ransomware loops again.

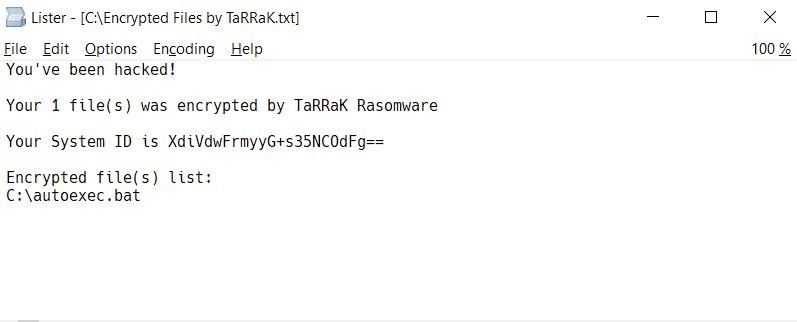

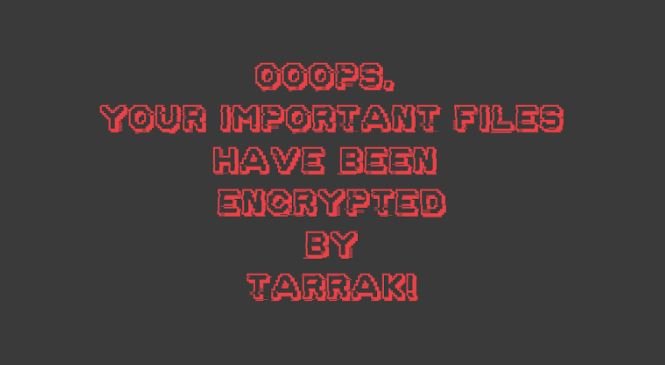

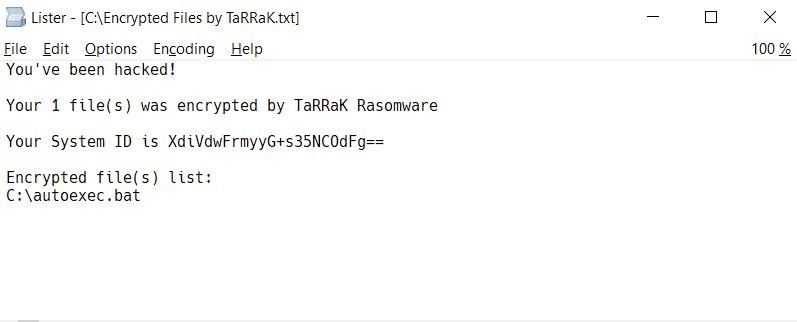

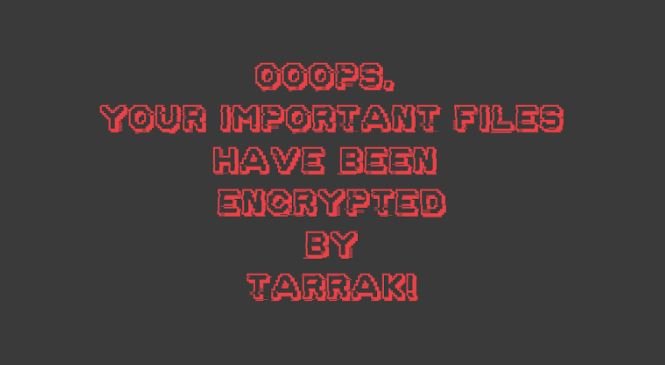

In the unusual scenarios where ransomware manages to complete the encryption process without errors, a ransom note will appear in the root folder of the compromised drives, in addition to displaying an advertisement on the user’s desktop:

DECRYPTION TOOL

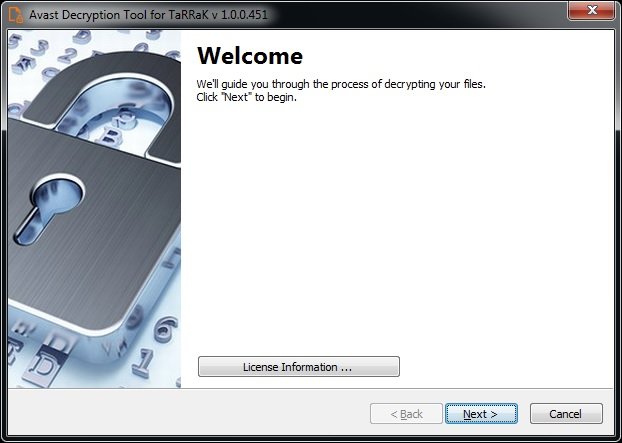

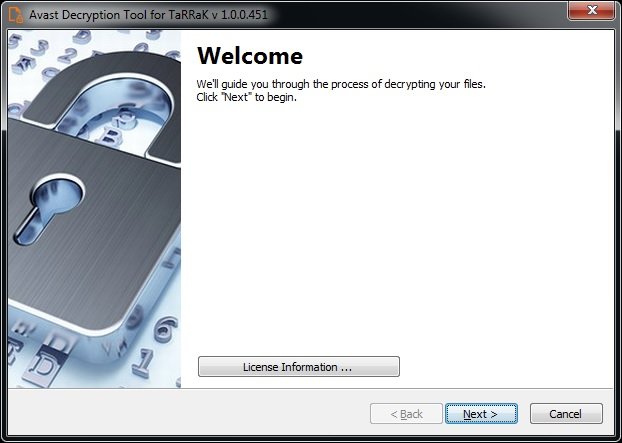

Avast specialists detailed the process to decrypt files infected with TaRRaK ransomware:

- Log in to the same account as the affected user

- Download the free Avast decryptor for Windows 32-bit or 64-bit

- Run the downloaded file

- On the home page, after reading the license information, click “Next”

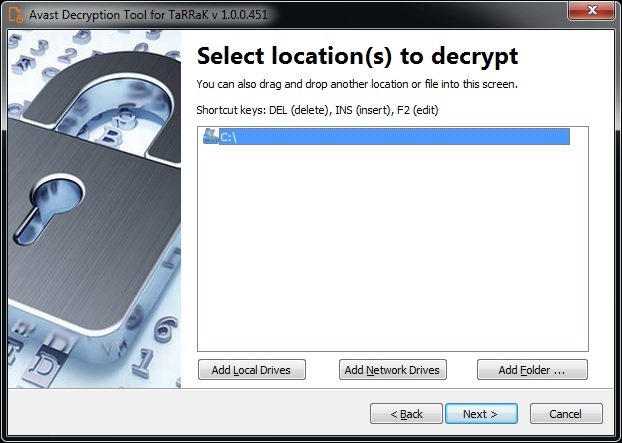

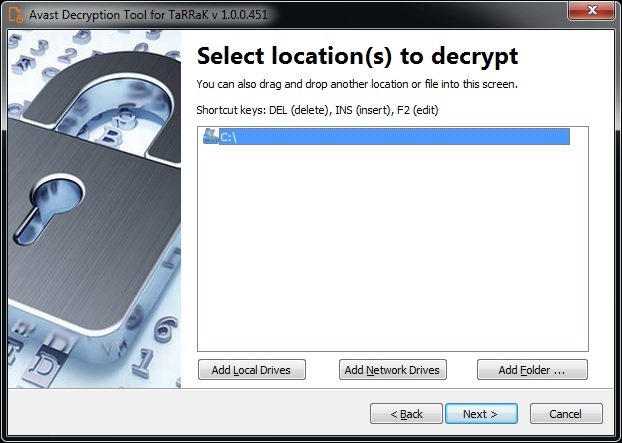

- On the next page, select the list of locations where you want to apply decryption. By default, the tool contains a list of all local drives:

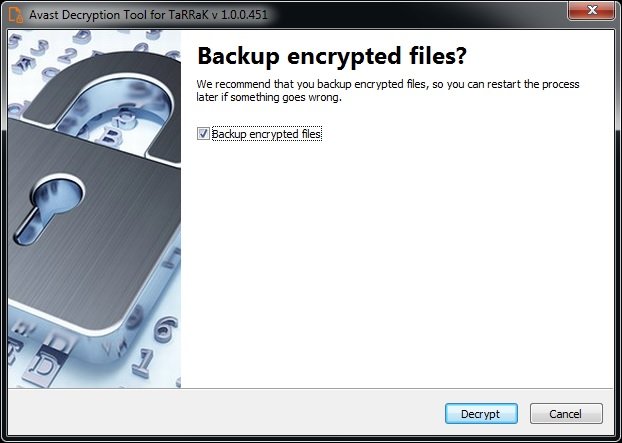

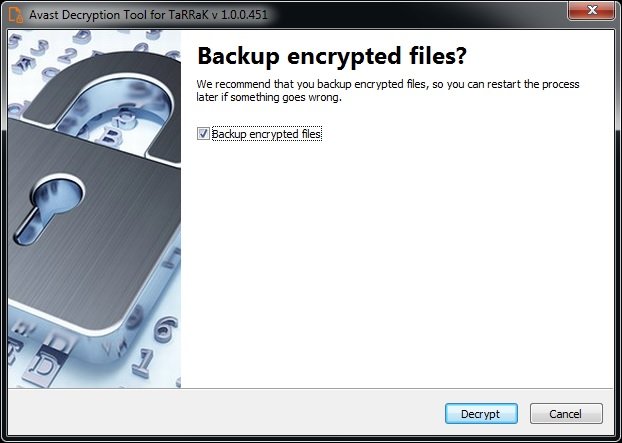

- You can choose to back up the encrypted files in case something goes wrong during the decryption process. Finally, click “Decrypt” to recover your information.

Feel free to access the International Institute of Cyber Security (IICS) websites to learn more about information security risks, malware variants, vulnerabilities, and information technologies.

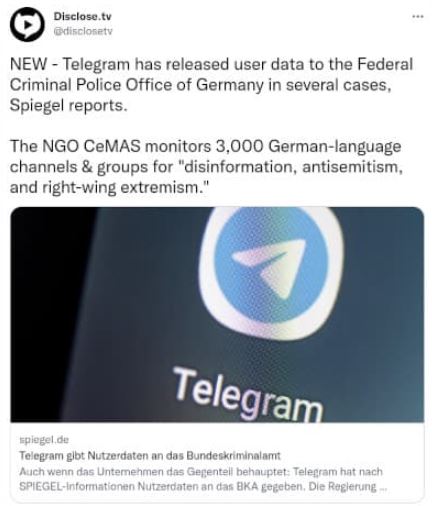

TELEGRAM IS PROVIDING POLICE WITH USER INFORMATION IN SEVERAL CASES, CONTRADICTING THE COMPANY’S PRIVACY POLICY. USE IT WITH A BURNER PHONE AND VPN

According to an investigation by German platform Spiegel, instant messaging platform Telegram has handed over information from its users to Germany’s Federal Criminal Police Office (BKA) in multiple cases involving terrorist activities and child abuse.

The report notes that, while it is still difficult to obtain access orders for this information, at least since 2018 Telegram has been adopting measures to comply with the legal provisions of some governments in the West, willing to share IP addresses and telephone numbers when required by a court.

These changes can even be seen in the application’s usage policies. In the section “WHO YOUR PERSONAL DATA MAY BE SHARED WITH”, Telegram shares some details about this possible scenario: “If Telegram receives a court order confirming that you are suspected of terrorism, we may disclose your IP address and phone number to the relevant authorities. So far, this has never happened. When it happens, we will include it in a semi-annual transparency report published in https://t.me/transparency.”

FREE INTERPRETATION

While this is a valid cause for the deployment of intelligence tasks, it is known that governments around the world have always used counterterrorism policies to validate the implementation of invasive measures.

The German government itself already carries out some surveillance tasks on opposition groups and civil interest groups. Recently, a German court had to order the state intelligence agency BfV to halt its investigations into the Alternative for Germany (AfD) party, a right-wing political group that opposes immigration, among other ultra-nationalist measures.

In addition, the governments of the United States and Canada have been deploying mass surveillance tasks for years under the pretext of combating terrorist activities.

PRIVACY STRUCTURE

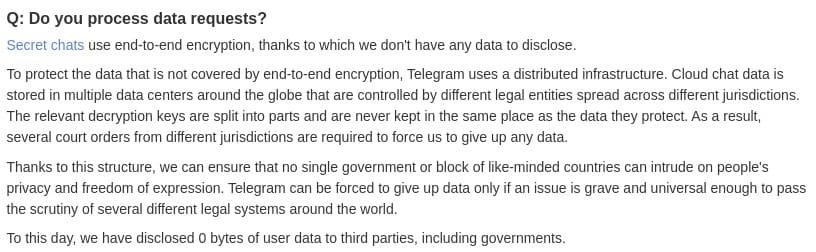

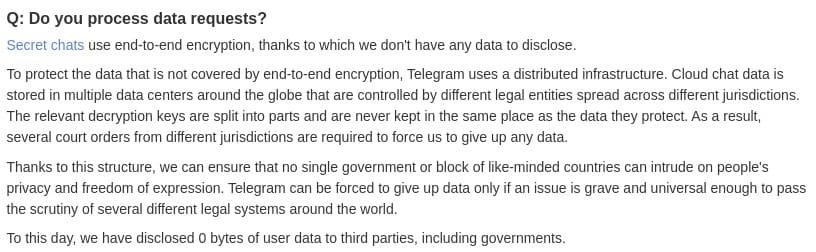

In this regard, Telegram published a message endorsing its commitment to protecting the confidential information and conversations of its users: “Secret chats on the platform use end-to-end encryption, so we do not have any data to reveal.” Still, it’s important to mention that Telegram doesn’t use end-to-end encryption by default.

To safeguard unprotected data with end-to-end encryption, Telegram uses a distributed infrastructure; Cloud chat data is stored in various data centers around the world that are controlled by different legal entities across multiple jurisdictions. The relevant decryption keys are divided into parts and never stored in the same place as the data, so interested parties would require several court orders to force Telegram to share this information.

Telegram considers that this structure simply makes it impossible for government agencies to access the confidential records of their users, although it has always been specified that the platform may be forced to hand over data only in sufficiently serious and relevant cases at the multinational level. Still, there are no known examples of what Telegram considers important enough to pass the scrutiny of the legal systems that safeguard its privacy structure.

IS TELEGRAM EVEN A GOOD CHOICE?

Although the idea of the general public is that Telegram represents a safer option than platforms such as WhatsApp or Facebook Messenger, this is not an idea shared by many experts. Moxie Marlinspike, the developer of the encrypted messaging service Signal, has become one of Telegram’s harshest critics: “I’m surprised that the media refers to Telegram as an encrypted messaging service; Telegram has a lot of attractive features, but there’s no worse option in terms of privacy and data collection.”

According to Marlinspike, Telegram stores on its servers all contacts, groups, media, and plain text messages that users have sent: “Almost everything we can see in the app, Telegram can see it too,” adds the developer.

For the expert, this false perception of privacy comes from a misinterpretation of the “secret chat” function, conversations that are protected with end-to-end encryption although with technology at least questionable. Other platforms like Facebook Messenger or Instagram chat also have secret chat features or expired messages, and they don’t store users’ files on their servers.

In conclusion, Telegram is a good choice in the world of instant messaging, although users should not assume that no one can access their conversations, photos, videos, and documents sent through this platform.

Feel free to access the International Institute of Cyber Security (IICS) websites to learn more about information security risks, malware variants, vulnerabilities, and information technologies.

FOLLINA, MICROSOFT OFFICE VULNERABILITY, ALSO AFFECTS FOXIT PDF READER; NO PATCHES AVAILABLE

A few days ago, a security researcher reported the detection of a zero-day vulnerability in Microsoft Office that could be exploited using apparently harmless Word documents capable of executing PowerShell commands through the Microsoft Support Diagnostic Tool (MSDT).

After the flaw, dubbed as Follina, was publicly disclosed and various exploits were released, Microsoft acknowledged the bug and assigned it the CVE-2022-30190 tracking key, describing it as a remote code execution (RCE) error.

Security specialist Kevin Beaumont explained that malicious documents use Word’s remote template feature to retrieve an HTML file from a remote web server, which in turn uses the MSProtocol ms-msdt URI scheme to load code and run PowerShell. Beaumont also explains that the Follina error can also be exploited using ms-search MSProtocol.

VULNERABLE PDF TOOLS

Although this was already a considerable security risk, things did not stop there, as it was recently confirmed that the vulnerability could also be activated in Foxit PDF Reader. Through their Twitter account, user @j00sean mentioned: “While testing PDF readers, I found a way to trigger error CVE-2022-30190, also known as #Follina, in Foxit PDF Reader. This doesn’t work in Adobe because of sandbox protections.”

The user shared a video of their proof of concept (PoC), showing that the tests were performed on Foxit PDF Reader v11.2.2.53575, the latest version of the tool. At the moment, the developers of the PDF reader have not released security updates to address the bug or issued security alerts about it.

The researcher also posted the payload to trigger the bug in Foxit, adding that successful exploitation requires the target user to allow connection in the pop-up window of a security warning.

KNOWN EXPLOITATION

Groups of allegedly Chinese threat actors have been actively exploiting this vulnerability. The reports specifically point to TA413, an advanced persistent threat (APT) group that launches ongoing hacking campaigns against the Tibetan community.

Finally, a Report by Proofpoint details how various officials in Europe and the United States have fallen victim to this campaign, receiving malicious documents through phishing emails allegedly sent by legitimate entities.

Feel free to access the International Institute of Cyber Security (IICS) websites to learn more about information security risks, malware variants, vulnerabilities, and information technologies.

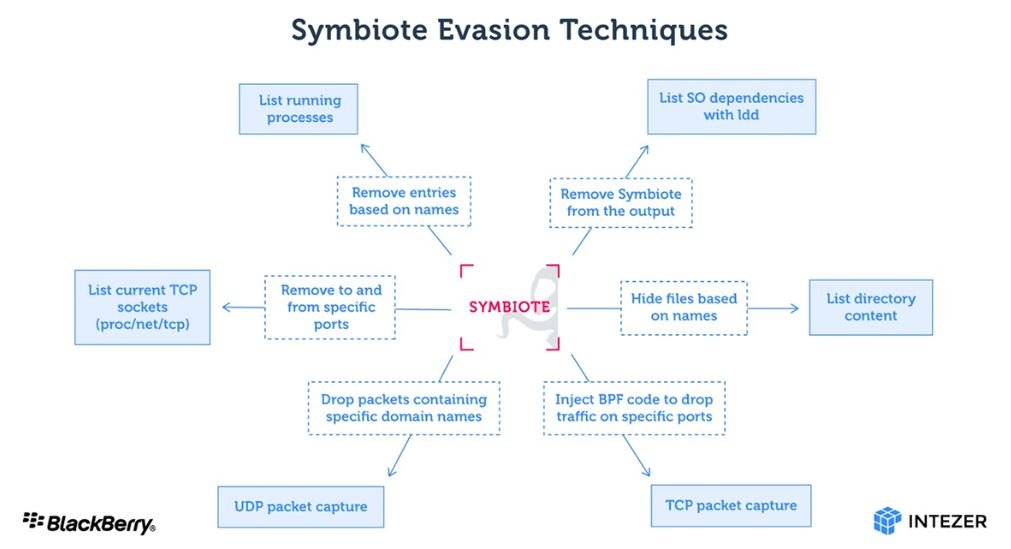

NEW ROOTKIT MALWARE FOR LINUX IS UNDETECTABLE AND IS QUICKLY SPREADING THROUGHOUT LATIN AMERICA. PROTECT YOUR SERVERS BEFORE IT’S TOO LATE

BlackBerry ThreatVector researchers detailed the detection of a new malware strain for Linux systems capable of living at the expense of compromised system resources. Dubbed Symbiote, experts say that this strain is highly sophisticated and has a parasitic behavior never seen before, advancing by leaps and bounds throughout Latin America.

The main feature of Symbiote is that it requires infecting other running processes to achieve a successful engagement. Instead of using an executable as any conventional malware variant would, hackers use a shared object (SO) library loaded into running processes through LD_PRELOAD, thus infecting vulnerable systems.

After infecting running processes on the system, Symbiote provides its operators with rootkit functionalities, in addition to remote access and credential collection capabilities.

ORIGINS

Researchers first detected the malware in November 2021, attributing its development to hacking groups against the financial sector in Latin America. By infecting a target system, Symbiote hides any hint of malicious activity, making infections virtually undetectable, even using forensic analysis techniques.

In addition to rootkit tactics, the malware also implants a backdoor in the system so that operators can log in like any user using an encrypted password and thus execute commands with high privileges.

Another interesting feature about Symbiote is its Berkely Packet Filter (BPF) hook functionality, employed by other malware variants to cover up your C&C communications. However, Symbiote uses BPF to hide malicious network traffic on infected systems.

If an administrator launches any packet capture tool on the affected Linux system, the BPF bytecode is injected into the kernel that defines which packets should be captured. In this process, Symbiote first adds its bytecode so that it can filter the network traffic it wants to hide.

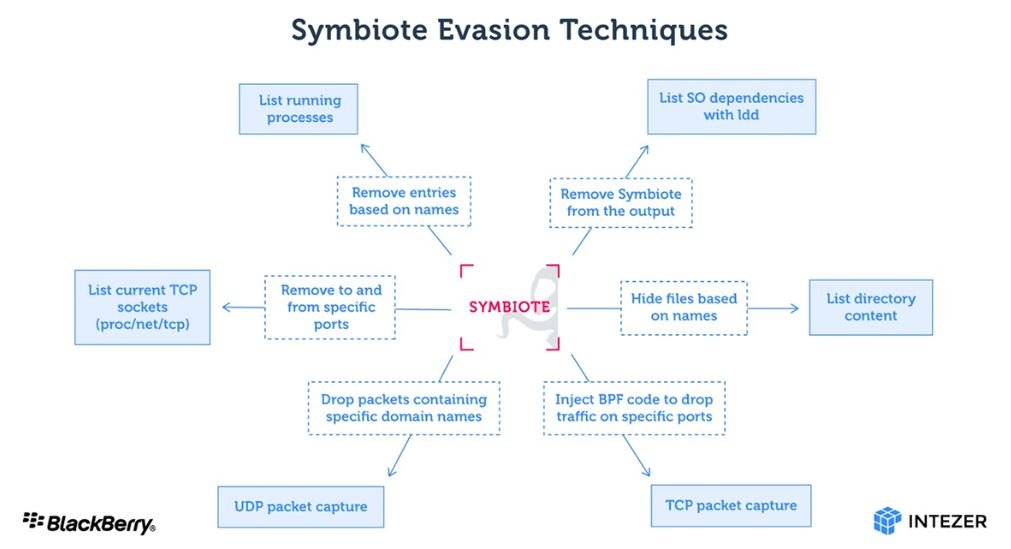

EVASION TACTICS

This malware is highly stealthy. According to experts, Symbiote is designed to be loaded through the LD_PRELOAD directive, allowing it to be loaded before any other shared object. Thanks to it loading first, it can hijack imports from other library files uploaded for the application.

Symbiote uses this to hide its presence on the machine by connecting the libc and libpcap functions. The following screenshot shows the various malware evasion tactics:

Because Symbiote works as a user-level rootkit, it can be difficult to detect an infection. Network telemetry can be used to detect anomalous DNS requests, and security tools such as antivirus must be statically linked to ensure that they are not “infected” by user rootkits. Infection vectors are still unknown, so Linux system administrators should remain vigilant for any hint of infection.

Feel free to access the International Institute of Cyber Security (IICS) websites to learn more about information security risks, malware variants, vulnerabilities, and information technologies.

EDUCATION AND TELECOMMUNICATION ORGANIZATIONS BASED IN SINGAPORE, HONG KONG, VIETNAM, CAMBODIA, AND AUSTRALIA WERE BEING SPIED ON SINCE 2013

Researchers at security firm SentinelLabs report the detection of a new Chinese-speaking hacking group identified as Aoqin Dragon and which has been active since 2013. According to experts, this group focuses on cyber espionage against the government, educational, and telecommunications companies in Australia, Hong Kong, Singapore, and Vietnam.

The main attack method, employed by this group between 2012 and 2015, involves Microsoft Office documents specially crafted for the exploitation of known vulnerabilities such as CVE-2012-0158 and CVE-2010-3333. This tactic was first detected in 2014, in a phishing campaign associated with the Advanced Persistent Threat (APT) operation known as Naikon.

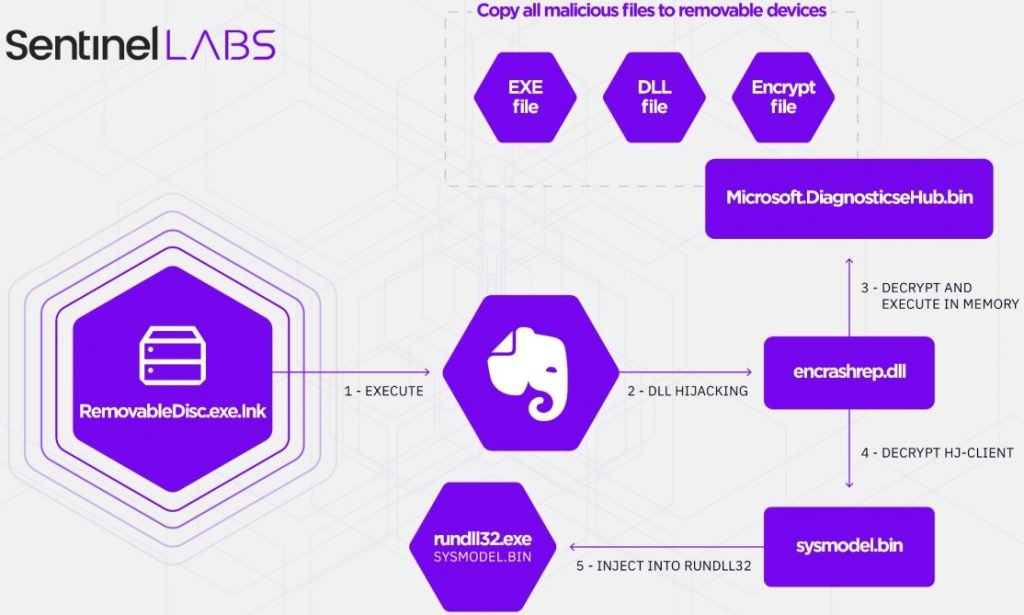

SentinelLabs identified a second hacking method associated with Aoqin Dragon, based on hiding malicious executables in icons of fake antivirus products. After execution, a malware sample was delivered to the affected systems.

Starting in 2018, hackers left these tactics behind to resort to using a removable disk shortcut file; clicking this icon triggers a DLL hijack and loads an encrypted payload to deliver a backdoor. This malware runs under the name “Evernote Tray Application” and is executed at system startup; if any removable drives are detected, a copy of the payload will be created to expand the infection.

At least two backdoor variants used by this group have been identified. Known as Mongall, the first backdoor is a DLL injected into memory, protected with encryption and in constant maintenance since its launch in 2013. This backdoor profiles the host and sends the details to the C&C using an encrypted channel.

Moreover, Heyoka is an open source exfiltration tool that uses spoofed DNS requests to create a two-way communication tunnel. Hackers employ Heyoka by copying files from compromised devices to prevent affected system administrators from detecting malicious activity in its early stages.

Aoqin Dragon is an unusual case, as it managed to go unnoticed for almost ten years. This has been possible due to the continuous evolution of its strategies and the periodic change of tactics, so it is highly likely that this cybercriminal group will change its behavior again in the near future.

Feel free to access the International Institute of Cyber Security (IICS) websites to learn more about information security risks, malware variants, vulnerabilities, and information technologies.

RANSOMWARE ATTACK TARGETING PUBLIC SCHOOLS IN NEW JERSEY FORCES CANCELLATION OF FINAL EXAMS

Administrators of the Tenafly Public Schools, Bergen County, New Jersey, confirmed that the cybersecurity issue detected Thursday morning is a ransomware infection that blocked access to some computers on its networks. This incident led to the cancellation of final exams for all high school students in the district, as Bergen County administrators keep trying to restore everything to normal.

Parents, students, and staff from schools in the school district were notified of the situation just a few hours ago, and have been receiving regular updates through The Tenafly Public Schools notification system, a structure independent of the affected systems.

So far, the ransomware variant used in this attack or the amount of the ransom demanded by cybercriminals is unknown. It is also not known whether local authorities plan to negotiate with the attackers or whether they will try to restore their systems on their own.

Unofficial sources had reported that the ransomware attack rendered dozens of computers useless in the county before which local authorities were being forced to pay a ransom in cryptocurrency.

The Bergen County Prosecutor’s Office and the New Jersey State Police’s CyberCrime Unit are already aware of the attack, and an investigation has been ordered by the Federal Bureau of Investigation (FBI), as Bergen authority believes this case is beyond its capabilities.

This is an increasingly common hacking variant. Just a few weeks ago, Somerset County suffered a cybersecurity breach that forced the temporary shutdown of all its electronic systems, while last year Hillsborough and Bernards Township school districts also had to disrupt their academic activities due to an encryption malware infection.

Feel free to access the International Institute of Cyber Security (IICS) websites to learn more about information security risks, malware variants, vulnerabilities, and information technologies.

BLUETOOTH SIGNALS ON SMARTPHONES ALLOW TRACKING ANY USER’S LOCATION BY EXPLOITING BLE

A group of researchers managed to show that Bluetooth signals emitted by electronic devices can be identified and tracked individually. Experts at the University of California say that only a proper tracking tool is required to carry out this follow-up.

Although the attack sounds simple, the researchers note that a threat actor would have to overcome multiple obstacles to replicate this scenario on a commonly used device: “By their nature, Bluetooth Low Energy (BLE) wireless tracking beacons could pose a significant risk to users’ privacy. For example, an adversary could track a device by placing BLE receivers near public places and then record the presence of the user’s beacons.”

Examples of this are the BLE beacons that Microsoft and Apple added to their operating systems for functions such as tracking lost devices, connecting smartphones to wireless devices such as headphones or wireless speakers, and allowing users to switch devices easily.

The devices transmit signals at a speed close to 500 beacon signals per minute. To address security and privacy issues, many BLE proximity apps use measures such as cryptographically anonymizing and periodically rotating the identity of a mobile device on their beacons. They will routinely re-encrypt the device’s MAC address, while apps rotate identifiers so receivers can’t link beacons from the same device.

Any user could evade these obstacles by taking the device’s logs on a lower layer. Previous studies have shown that wireless transmitters have small imperfections accidentally introduced during manufacturing that are unique to each device.

Experts found that similar imperfections in Bluetooth transmitters create distortions that can be used to create a unique fingerprint. These fingerprints can be used to track devices and therefore unsuspecting users.

As mentioned above, this is not a straightforward process. To begin with, threat actors would need to isolate the target to capture the log in wireless transmissions and find the unique features of the physical layer of the Bluetooth transmitter; subsequently, hackers would require a receiver in a place where a device might be and force passive detection of the target’s Bluetooth transmissions.

Feel free to access the International Institute of Cyber Security (IICS) websites to learn more about information security risks, malware variants, vulnerabilities, and information technologies.

TWO CRITICAL COMMAND INJECTION VULNERABILITIES IN FUJITSU CLOUD STORAGE SYSTEM ALLOW REMOTE ENCRYPTION OR DELETION OF FILES

Two bugs in the web interface of a Fujitsu cloud storage system would allow authenticated threat actors to read, write, and even destroy backed up files. According to the report, these flaws reside in the enterprise-grade Fujitsu Eternus CS800 V8.1 solution.

These problems were found by researchers at NCC Group, who mention that the flaws exist due to the lack of user input validation in two PHP scripts. Vulnerabilities include a command injection in grel.php and a command injection in hw_view.php, and their successful exploitation would allow actors to execute remote code threats without authentication.

Because there are no protections during inclusion, threat actors could activate the script without prior authentication by calling it directly. This would allow them to take control of the device as if they had logged in directly through a secure shell.

According to experts, successful exploitation allows hackers to obtain limited user privileges on the machine as a ‘www-data’ user; however, it should be noted that the Kernel on the system that NCC Group found is very outdated, allowing hackers to escalate their privileges to the system’s administrative root user.

Researchers at NCC Group discovered these problems while applying pentesting to a customer’s systems. These findings were reported to Fujitsu, which addressed the flaws shortly thereafter and notified its users that no active exploitation attempts had been detected, plus there do not appear to be proof-of-concept (PoC) exploits for these attacks.

Although hacking attempts are unlikely to occur, users are advised to upgrade to the latest version of the software to mitigate the risks related to these flaws.

Feel free to access the International Institute of Cyber Security (IICS) websites to learn more about information security risks, malware variants, vulnerabilities, and information technologies.

IMPORTANTE BUFETE DE ABOGADOS RUSO ES HACKEDO; TERABYTES DE DATOS ROBADOS

Los hackers de Anonymous se han atribuido un nuevo ciberataque contra una organización rusa. Esta vez, el colectivo hacktivista asegura haber robado alrededor de 1 TB de información perteneciente al importante bufete de abogados Rustam Kurmaev and Partners (RKP Law).El anuncio llega apenas un par de días después de que el grupo filtrara la información contenida en los servidores de Vyberi Radio.

A través de dos cuentas de Twitter identificadas como @DepaixPorteur y @B00daMooda, los atacantes anunciaron la filtración de los datos pertenecientes a RKP Law: “Hemos hackeado RKPLaw (rkplawru) y filtramos 1 TB de archivos, emails, archivos judiciales, archivos de clientes, copias de seguridad y más. Tienen una lista de clientes muy grande e interesante que publicaré en los comentarios”, señala uno de los tweets.

Las cuentas de Twitter @YourAnonNews y @YourAnonTV, reconocidas como canales de comunicación oficiales de Anonymous, también reportaron el incidente.

Por otra parte, la periodista y cofundadora de la iniciativa sin fines de lucro Distributed Denial of Secrets (DDoSecrets), Emma Best, confirmó que la información supuestamente extraída de esta firma legal estaría disponible en DDoSecrets.

DDoSecrets reafirmó la versión de los presuntos hackers de Anonymous sobre el incidente, afirmando que la filtración de estos datos podría impactar de forma crítica en la empresa, considerando que mucho de su trabajo tiene que ver con importantes litigios a nivel nacional y que involucran a poderosos actores industriales y gubernamentales.

Considerando estos reportes, especialistas en ciberseguridad creen correcto tomar este incidente como parte de #OpRussia, campaña de ciberguerra contra Rusia desplegada por miembros de Anonymous en represalia a la invasión militar en territorio ucraniano.

UNA FIRMA DE PRESTIGIO

RKP Law se especializa en llevar disputas legales en los sectores inmobiliario, de construcción, y comercial. Esta firma de abogados también resuelve disputas relacionadas con la defensa penal de empresas y crea estrategias de defensa sistemática para los gerentes corporativos y la alta dirección en las diversas etapas de los procesos penales, además de colaborar en temas anticorrupción en Rusia.

Entre los principales clientes de RKP Law destacan Volkswagen Group Russia, Ikea, Toyota, Jones Lang LaSalle, Mechel PJSC, ChTPZ PJSC, Abbott Laboratories, Baker Hughes, ING Bank, Yamaha Motor , Caterpillar, Panasonic, Mars, Gilette, 2×2 Channel, VimpelCom, Citibank y Sberbank.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

CIUDAD ITALIANA SUFRE INFECCIÓN MASIVA DE RANSOMWARE; SERVICIOS PÚBLICOS PARALIZADOS

La administración de la ciudad de Palermo, al sur de Italia, confirmó que fue víctima de un ciberataque ocurrido el viernes pasado, lo que habría impactado en múltiples operaciones y servicios gubernamentales a nivel local. Palermo es la quinta ciudad más poblada de Italia, con cerca de 1.5 millones de habitantes a los que se suman unos 2 millones de turistas al año.

A pesar de que los expertos en TI del gobierno local han estado tratando de restaurar los sistemas afectados desde el fin de semana, los servicios y sistemas públicos en línea de la ciudad siguen interrumpidos.

De forma preliminar, se sabe que los sistemas afectados incluyen la gestión de videovigilancia pública, el centro de operaciones de la policía municipal y todos los servicios públicos de la ciudad. Por el momento es imposible comunicarse o solicitar cualquier servicio que dependa de sistemas digitales, a menos que sea a través de fax, una tecnología considerada obsoleta.

El incidente también ha afectado a los turistas, que se han visto imposibilitados para adquirir entradas a teatros, museos y recintos deportivos, sin mencionar que es imposible adquirir tarjetas de zona de tráfico limitado, que autorizan a los turistas ingresar al centro histórico de la ciudad.

Desde hace días, Italia se convirtió en un objetivo de gran interés para Killnet, un grupo de hackers presuntamente afiliado al Kremlin y que ha desplegado múltiples ataques contra Ucrania y países miembros de la Unión Europea usando la técnica de denegación de servicio (DoS). Aunque la posibilidad de que Killnet esté detrás de este ataque sigue latente, especialistas en ciberseguridad consideran que, debido al tipo de interrupción generada, este ataque está relacionado con una variante de ransomware.

Aun así, si bien la hipótesis del ransomware parece encajar, el concejal de innovación local, Paolo Petralia, mencionó que los sistemas afectados fueron cerrados y aislados de la red, una medida que no parece propia de una infección con malware de cifrado.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

HERRAMIENTA DE DESCIFRADO GRATUITA PARA RANSOMWARE TARRAK. CÓMO RECUPERAR SU INFORMACIÓN INFECTADA

Investigadores de Avast desarrollaron una herramienta de descifrado para el ransomware TaRRaK, una variante de malware detectada a mediados de 2021 y caracterizada por los múltiples errores en su codificación. Gracias a esta herramienta, las víctimas podrán recuperar sus archivos cifrados sin tener que negociar con los operadores de TaRRaK.

Antes de conocer la herramienta de descifrado, veamos algunos detalles sobre el desarrollo del ransomware, además de su proceso de cifrado y errores cometidos por sus creadores.

CONDUCTA Y DESARROLLO

TaRRaK está escrito en .NET y su código no está protegido con ofuscación o cualquier otro método de evasión. Cuando se ejecuta, el ransomware crea un mutex identificado como TaRRaK para garantizar que solo se ejecute una instancia del malware, además de crear una entrada de registro de inicio automático para ejecutar el ransomware en cada inicio de sesión del sistema objetivo:

El ransomware contiene una lista de 178 extensiones de archivo:

Después de evitar carpetas con cadenas como $Recycle.Bin, :\Windows, \Program Files, \Local\Microsoft\, y :\ProgramData\, los archivos cifrados reciben la extensión TaRRaK:

CIFRADO DE ARCHIVOS Y ERRORES

El código fuente y el proceso de cifrado están plagados de errores:

La muestra de malware intenta leer el archivo completo en la memoria usando File.ReadAllBytes(). Esta función tiene un límite interno que establece que se puede cargar un máximo de 2 GB de datos; en caso de que el archivo sea más grande, la función lanza una excepción, que luego es manejada por el bloque try-catch, que solo maneja una condición de permiso denegado.

TaRRaK agrega una entrada de ACL que otorga acceso completo a todos y vuelve a intentar la operación de lectura de datos. En caso de que se presente cualquier otro error, la excepción se vuelve a generar y el ransomware entra en un loop infinito.

Aunque la operación de carga resulte exitosa y los datos del archivo puedan entrar en la memoria, la función Encrypt convierte la matriz de bytes en una matriz de enteros de 32 bits.

El malware asigna otro bloque de memoria con el mismo tamaño que el tamaño del archivo y luego realiza una operación de cifrado, utilizando un algoritmo de cifrado personalizado. La matriz Uint32 cifrada se convierte en otra matriz de bytes y se escribe en el archivo. Por lo tanto, además de la asignación de memoria para los datos del archivo original, se asignan dos bloques adicionales; si alguna de las asignaciones de memoria falla, genera una excepción y el ransomware vuelve a entrar en loop.

En los inusuales escenarios en que el ransomware logra completar el proceso de cifrado sin errores, aparecerá una nota de rescate en la carpeta root de las unidades comprometidas, además de mostrar un anuncio en el escritorio del usuario:

HERRAMIENTA DE DESCIFRADO

Los especialistas de Avast detallaron el proceso para descifrar los archivos infectados con el ransomware TaRRaK:

- Iniciar sesión en la misma cuenta del usuario afectado

- Descargar el descifrador de Avast gratuito para Windows de 32 o 64 bits

- Ejecutar el archivo descargado

- En la página inicial, después de leer la información de la licencia, haga clic en “Siguiente”

- En la página siguiente, seleccione la lista de ubicaciones en las que desea aplicar el descifrado. De forma predeterminada, la herramienta contiene una lista de todas las unidades locales:

- Puede optar por hacer una copia de seguridad de los archivos cifrados en caso de que algo salga mal durante el proceso de descifrado. Finalmente, haga clic en “Descifrar” para recuperar su información.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

TELEGRAM ENTREGA INFORMACIÓN DE SUS USUARIOS A LA POLICÍA, CONTRADICIENDO SU POLÍTICA DE PRIVACIDAD. ¿SERÁ MEJOR USAR TELEGRAM DESDE UNA VPN?

Según una investigación de la plataforma alemana Spiegel, la plataforma de mensajería instantánea Telegram ha entregado información de sus usuarios a la Oficina Federal de Policía Criminal de Alemania (BKA) en múltiples casos relacionados con actividades terroristas y abuso infantil.

El reporte señala que, si bien aún es difícil obtener órdenes de acceso a esta información, al menos desde 2018 Telegram ha estado adoptando medidas para el cumplimiento de las disposiciones legales de algunos gobiernos en occidente, mostrándose dispuesta a compartir direcciones IP y números telefónicos cuando así lo exigiera un tribunal.

Estos cambios incluso pueden apreciarse en las políticas de uso de la aplicación. En la sección “CON QUIÉN SE PUEDEN COMPARTIR SUS DATOS PERSONALES”, Telegram comparte algunos detalles sobre este posible escenario: “Si Telegram recibe una orden judicial que confirma que usted es sospechoso de terrorismo, podemos divulgar su dirección IP y número de teléfono a las autoridades pertinentes. Hasta ahora, esto nunca ha sucedido. Cuando ocurra, lo incluiremos en un informe de transparencia semestral publicado en https://t.me/transparency“.

LIBRE INTERPRETACIÓN

Si bien esta es una causa válida para el despliegue de tareas de inteligencia, es sabido que los gobiernos en todo el mundo siempre han usado las políticas antiterroristas para validar la implementación de medidas invasivas.

El propio gobierno alemán ya lleva a cabo algunas tareas de vigilancia sobre grupos opositores y agrupaciones civiles de interés. Hace poco, un tribunal alemán tuvo que ordenar a la agencia de inteligencia estatal BfV interrumpir sus investigaciones sobre el partido Alternativa para Alemania (AfD), una agrupación política de derecha que se opone a la inmigración, entre otras medidas ultra nacionalistas.

Además, los gobiernos de Estados Unidos y Canadá llevan años desplegando tareas de vigilancia masiva con el pretexto del combate a las actividades terroristas.

ESTRUCTURA DE PRIVACIDAD

Al respecto, Telegram publicó un mensaje refrendando su compromiso por proteger la información confidencial y las conversaciones de sus usuarios: “Los chats secretos en la plataforma usan cifrado de extremo a extremo, por lo que no tenemos ningún dato que revelar”. Aún así, es importante mencionar que Telegram no usa cifrado de extremo a extremo de forma predeterminada.

Para resguardar los datos no protegidos con cifrado de extremo a extremo, Telegram utiliza una infraestructura distribuida; los datos de chat en la nube se almacenan en diversos centros de datos en todo el mundo que están controlados por diferentes entidades legales a lo largo de múltiples jurisdicciones. Las claves de descifrado relevantes se dividen en partes y nunca se guardan en el mismo lugar que los datos, por lo que las partes interesadas requerirían varias órdenes judiciales para forzar a Telegram a compartir esta información.

Telegram considera que esta estructura hace simplemente imposible para las agencias gubernamentales acceder a los registros confidenciales de sus usuarios, aunque siempre se ha especificado que la plataforma puede verse obligada a entregar datos solo en los casos suficientemente graves y relevantes a nivel multinacional. Aún así, no se conocen ejemplos de lo que Telegram considera suficientemente importante para pasar el escrutinio de los sistemas legales que resguardan su estructura de privacidad.

¿TELEGRAM ES SIQUIERA UNA BUENA OPCIÓN?

Aunque la idea del público en general es que Telegram representa una opción más segura que plataformas como WhatsApp o Facebook Messenger, esta no es una idea compartida por muchos expertos. Moxie Marlinspike, desarrollador del servicio de mensajería cifrada Signal, se ha convertido en uno de los más severos críticos de Telegram: “Me sorprende que los medios se refieran a Telegram como un servicio de mensajería cifrada; Telegram tiene muchas funciones atractivas, pero no hay peor opción en términos de privacidad y recopilación de datos”.

Según Marlinspike, Telegram almacena en sus servidores todos los contactos, grupos, medios y mensajes en texto sin formato que hayan enviado los usuarios: “Casi todo lo que podemos ver en la app, Telegram puede verlo también”, agrega el desarrollador.

Para el experto, esta falsa percepción de privacidad viene de una interpretación errónea de la función de “chat secreto”, conversaciones que sí están protegidas con cifrado de extremo a extremo aunque con una tecnología cuando menos cuestionable. Otras plataformas como Facebook Messenger o el chat de Instagram también tienen funciones de chat secreto o mensajes con caducidad, y no almacenan los archivos de los usuarios en sus servidores.

En conclusión, Telegram es una buena opción en el mundo de la mensajería instantánea, aunque los usuarios no deberían dar por hecho que nadie puede acceder a sus conversaciones, fotos, videos y documentos enviados a través de esta plataforma.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

FOLLINA, VULNERABILIDAD DE MICROSOFT OFFICE, TAMBIÉN AFECTA A FOXIT PDF READER; SIN PARCHES DISPONIBLES

Hace unos días se reportó la detección de una vulnerabilidad día cero en Microsoft Office que podría ser explotada a través de simples documentos de Word capaces de ejecutar comandos PowerShell a través de Microsoft Support Diagnostic Tool (MSDT).

Después de que la falla, bautizada como Follina, fuera divulgada públicamente y se lanzaran diversos exploits, Microsoft reconoció el error y le asignó la claves de identificación CVE-2022-30190, describiéndola como un error de ejecución remota de código (RCE).

El especialista en seguridad Kevin Beaumont, explica que los documentos maliciosos usan la función de plantilla remota de Word para recuperar un archivo HTML de un servidor web remoto, que a su vez usa el esquema de URI ms-msdt MSProtocol para cargar código y ejecutar PowerShell. Beaumont también explica que el error Follina también se puede explotar utilizando ms-search MSProtocol.

FOXIT VULNERABLE

Aunque este ya era un riesgo de seguridad considerable, las cosas no se detuvieron ahí, pues recientemente se confirmó que la vulnerabilidad también podría ser activada en Foxit PDF Reader. A través de su cuenta de Twitter, el usuario @j00sean mencionó: “Mientras probaba lectores PDF, encontré una manera de activar el error CVE-2022-30190, también conocido como #Follina, en Foxit PDF Reader. Esto no funciona en Adobe debido a las protecciones sandbox”.

El usuario compartió un video de su prueba de concepto (PoC), mostrando que las pruebas fueron realizadas en Foxit PDF Reader v11.2.2.53575, la más reciente versión de la herramienta. Al momento, los desarrolladores del lector PDF no han lanzado actualizaciones de seguridad para abordar el error ni han emitido alertas de seguridad al respecto.

El investigador también publicó la carga útil para desencadenar el error en Foxit, agregando que la explotación exitosa requiere que el usuario objetivo permita la conexión en la ventana emergente de una advertencia de seguridad.

EXPLOTACIÓN CONOCIDA

Grupos de actores de amenazas presuntamente chinos han estado explotando activamente esta vulnerabilidad. Los reportes señalan específicamente a TA413, un grupo de amenazas persistentes avanzadas (APT) que lanza constantes campañas de hacking contra la comunidad tibetana.

Finalmente, un reporte de Proofpoint detalla cómo diversos funcionarios en Europa y Estados Unidos han sido víctimas de esta campaña, recibiendo documentos maliciosos a través de emails de phishing presuntamente enviados por entidades legítimas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

NUEVO MALWARE ROOTKIT PARA LINUX ES INDETECTABLE Y SE ESTÁ PROPAGANDO RÁPIDAMENTE POR TODA AMÉRICA LATINA. PROTEJA SUS SERVIDORES ANTES DE QUE SEA TARDE

Investigadores de BlackBerry ThreatVector detallaron la detección de una variante de malware para Linux capaz de vivir a costa de los recursos del sistema comprometido. Apodado como Symbiote, los expertos aseguran que esta cepa es altamente sofisticada y tiene un comportamiento parasitario nunca antes visto, avanzando a pasos agigantados por toda América Latina.

La principal característica de Symbiote es que requiere infectar otros procesos en ejecución para logar un compromiso exitoso. En lugar de usar un ejecutable como lo haría cualquier variante de malware convencional, los hackers usan una biblioteca de objetos compartidos (SO) cargada en los procesos en ejecución a través de LD_PRELOAD, infectando así los sistemas vulnerables.

Después de infectar los procesos en ejecución en el sistema, Symbiote proporciona a sus operadores funcionalidades de rootkit, además de capacidades de acceso remoto y recopilación de credenciales.

ORÍGENES

Los investigadores detectaron por primera vez el malware en noviembre de 2021, atribuyendo su desarrollo a grupos de hacking contra el sector financiero en América Latina. Al infectar un sistema objetivo, Symbiote oculta cualquier indicio de actividad maliciosa, lo que vuelve las infecciones prácticamente indetectables, incluso usando técnicas de análisis forense.

Además de las tácticas de rootkit, el malware también implanta un backdoor en el sistema para que los operadores puedan iniciar sesión como cualquier usuario empleando una contraseña codificada y así ejecutar comandos con altos privilegios.

Otra característica interesante sobre Symbiote es su funcionalidad de enganche Berkely Packet Filter (BPF), empleado por otras variantes de malware para encubrir sus comunicaciones C&C. No obstante, Symbiote usa BPF con el fin de ocultar el tráfico de red malicioso en los sistemas infectados.

Si un administrador inicia cualquier herramienta de captura de paquetes en el sistema Linux afectado, el código de bytes BPF se inyecta en el kernel que define qué paquetes deben capturarse. En este proceso, Symbiote agrega primero su propio código de bytes para poder filtrar el tráfico de red que desea ocultar.

TÁCTICAS DE EVASIÓN

Está claro que este malware es altamente sigiloso. Según los expertos, Symbiote está diseñado para ser cargado a través de la directiva LD_PRELOAD, permitiendo que se cargue antes que cualquier otro objeto compartido. Gracias a que se carga primero, puede secuestrar las importaciones de otros archivos de la biblioteca cargados para la aplicación.

Symbiote usa esto para ocultar su presencia en la máquina conectando las funciones libc y libpcap. La siguiente captura de pantalla muestra las distintas tácticas de evasión del malware:

Debido a que Symbiote funciona como un rootkit a nivel de usuario, puede ser difícil detectar una infección. La telemetría de red se puede utilizar para detectar solicitudes de DNS anómalas, y herramientas de seguridad como el antivirus deben vincularse estáticamente para garantizar que no estén “infectados” por rootkits de usuario. Los vectores de infección aún son desconocidos, por lo que los administradores de sistemas Linux deberán permanecer atentos ante cualquier mínimo indicio de infección.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

HACKERS ESTÁN EXPLOTANDO FOLLINA, VULNERABILIDAD DÍA CERO EN WINDOWS, PARA ENTREGAR TROYANO BANCARIO QBOT

Grupos de hacking han estado explotando una vulnerabilidad de día cero en Windows identificada como Follina para el despliegue de un troyano bancario ampliamente utilizado y con vínculos conocidos con otras operaciones cibercriminales. Como se ha venido reportando, CVE-2022-30190, se encuentra en Microsoft Support Diagnose Tool (MSDT), y ya ha sido explotada por grupos de hacking estatales.

A inicios de esta semana, los investigadores de Proofpoint compartieron evidencia que demuestra que el grupo de hacking identificado como TA570 está usando esta falla para entregar cargas maliciosas de Qbot en busca de robar información bancaria confidencial.

Para la distribución, los hackers usan adjuntos HTML que contienen una imagen con un documento de Word, un archivo de acceso directo y una DLL. Mientras el enlace ejecutará la DLL para iniciar Qbot, el documento carga y ejecuta un archivo HTML cargado con PowerShell capaz de explotar CVE-2022-30190, completando así la instalación del troyano.

Otros actores de la comunidad de la ciberseguridad, como la analista de amenazas cibernéticas Nicole Hoffman, corroboraron lo dicho por Proofpoint, mencionando que ya se han detectado múltiples intentos de entrega de Qbot a través de la explotación de Follina.

También conocido como QakBot, el troyano ha estado siempre asociado con diversas operaciones de ransomware, incluidos Conti y Black Basta: “Dada su capacidad para establecerse como un punto de apoyo persistente en las redes afectadas, probablemente sea cuestión de tiempo antes de que un grupo de ransomware pueda aprovecharse de esto”, agrega Hoffman.

POSIBLE ATAQUE GENERALIZADO

Investigadores de Sophos reportan haber detectado ataques explotando Follina para entregar otros tipos de cargas útiles, como Cobalt Strike, para la entrega de malware de segunda etapa. Andrew Brandt, principal investigador de la compañía, también se ha dicho preocupado por la posibilidad de que Follina pueda ser explotada para el despliegue de ataques de ransomware.

Por su parte, el Equipo de Respuesta a Emergencias Informáticas de Francia (CERT-FR), una división de la agencia de ciberseguridad local, también ha publicado reportes sobre la estrecha relación entre Qbot y operaciones de ransomware, así que Follina podría estar a poco tiempo de convertirse en una de las principales amenazas de seguridad, como ocurriera hace poco con las fallas en Log4j.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

ATAQUE DE RANSOMWARE CONTRA DISTRITO ESCOLAR PROVOCA CANCELACIÓN DE EXÁMENES FINALES

Los administradores del Distrito de Escuelas Públicas de Tenafly, Condado de Bergen, Nueva Jersey, confirmaron que el problema de ciberseguridad detectado este jueves por la mañana se trata de una infección de ransomware que bloqueó el acceso a algunas computadoras en sus redes. Este incidente provocó la cancelación de los exámenes finales para todos los estudiantes de secundaria en el distrito, pues los administradores del condado de Bergen siguen tratando de restablecer todo a la normalidad.

Padres de familia, estudiantes y personal de las escuelas en el distrito escolar fueron notificados sobre la situación apenas hace unas horas, y han estado recibiendo actualizaciones periódicas a través del sistema de notificaciones de las Escuelas Públicas de Tenafly, una estructura independiente de los sistemas afectados.

Hasta el momento, se desconoce la variante de ransomware empleada en este ataque o el monto del rescate exigido por los cibercriminales. Tampoco se sabe si las autoridades locales planean negociar con los atacantes o si tratarán de restablecer sus sistemas por sus propios medios.

Fuentes extraoficiales habían reportado que el ataque de ransomware volvió inútiles decenas de equipos de cómputo en el condado, ante lo que las autoridades locales estaban siendo obligadas a pagar un rescate en criptomoneda.

La Oficina del Fiscal del Condado de Bergen y la Unidad de Delitos Cibernéticos de la Policía Estatal de Nueva Jersey ya están al tanto del ataque, y se ha ordenado una investigación a cargo del Buró Federal de Investigaciones (FBI), ya que en Bergen consideran que este caso va más allá de sus capacidades.

Esta es una variante de hacking cada vez más común. Hace apenas unas semanas, el condado de Somerset sufrió una brecha de ciberseguridad que forzó el cierre temporal de todos sus sistemas electrónicos, mientras que el año pasado los distritos escolares de Hillsborough y Bernards Township también tuvieron que interrumpir sus actividades académicas debido a una infección de malware de cifrado.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

SEÑALES BLUETOOTH EN SMARTPHONES PERMITEN RASTREAR LA UBICACIÓN DE CUALQUIER PERSONA EXPLOTANDO BLE

Un grupo de investigadores logró demostrar que las señales Bluetooth emitidas por dispositivos electrónicos pueden ser identificadas y rastreadas individualmente. Los expertos de la Universidad de California aseguran que solo se requiere una herramienta de rastreo adecuada para llevar a cabo este seguimiento.

Aunque el ataque suena sencillo, los investigadores señalan que un actor de amenazas tendría que superar múltiples obstáculos para replicar este escenario en un dispositivo de uso común: “Por su naturaleza, las balizas de seguimiento inalámbricas Bluetooth Low Energy (BLE)podrían representar un riesgo significativo para la privacidad de los usuarios. Por ejemplo, un adversario podría rastrear un dispositivo colocando receptores BLE cerca de lugares públicos y luego registrar la presencia de las balizas del usuario”.

Ejemplo de esto son las balizas BLE que Microsoft y Apple agregaron a sus sistemas operativos para funciones como rastrear dispositivos perdidos, conectar smartphones a dispositivos inalámbricos como auriculares o altavoces inalámbricos y permitir a los usuarios cambiar de dispositivo de forma sencilla.

Los dispositivos transmiten señales a una velocidad cercana a las 500 señales de baliza por minuto. Para abordar problemas de seguridad y privacidad, muchas aplicaciones de proximidad BLE utilizan medidas como anonimizar criptográficamente y rotar periódicamente la identidad de un dispositivo móvil en sus balizas. De forma rutinaria, volverán a cifrar la dirección MAC del dispositivo, mientras que las aplicaciones rotan los identificadores para que los receptores no puedan vincular balizas desde el mismo dispositivo.

Cualquier usuario podría evadir estos obstáculos tomando los registros del dispositivo en una capa inferior. Estudios anteriores han demostrado que los transmisores inalámbricos tienen pequeñas imperfecciones introducidas accidentalmente durante la fabricación que son exclusivas de cada dispositivo.

Los expertos descubrieron que imperfecciones similares en los transmisores Bluetooth crean distorsiones que pueden usarse para crear un registro digital único. Estos registros se pueden usar para rastrear dispositivos y, por lo tanto, a los usuarios desprevenidos.

Como se menciona anteriormente, este no es un proceso sencillo. Para comenzar, los actores de amenazas requerirían aislar el objetivo para capturar el registro en las transmisiones inalámbricas y encontrar las características únicas de la capa física del transmisor Bluetooth; posteriormente, los hackers requerirían un receptor en un lugar donde podría estar un dispositivo y forzar la detección pasiva de las transmisiones Bluetooth del objetivo.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

HACKERS ATACAN ESTACIÓN DE RADIO RUSA PARA TRANSMITIR EL HIMNO NACIONAL UCRANIANO

La transmisión de estación de radio rusa Kommersant FM fue interrumpida inesperadamente este miércoles, reemplazando el boletín en línea que formaba parte de la programación habitual con una transmisión del himno ucraniano y algunas canciones con mensajes anti bélicos.

Esta transmisión no autorizada fue cortada poco después, con Kommersant FM publicando un mensaje en relación al incidente poco después para confirmar que todo se debió a un ciberataque: “La estación de radio ha sido hackeada. La transmisión de Internet pronto se restablecerá”.

Alexey Vorobyob, editor en jefe de Kommersant FM, mencionó que la transmisión en línea fue hackeada el pasado miércoles, lo que llevó a sus equipos de seguridad a averiguar el origen del ataque.

La irrupción indebida ocurrió mientras el staff de la estación de radio estaba en su hora de almuerzo, lo que facilitó el ataque. Francis Scarr, reportero de BBC, fue el primero en hacer notar que la estación de radio rusa estaba transmitiendo el himno de Ucrania. Además del himno, los responsables del ataque transmitieron una canción titulada “No necesitamos una guerra”, a cargo del grupo ruso Nogu Svelo.

El multimillonario uzbeko Alisher Usmanov es dueño de la estación de radio hackeada. Los gobiernos de Estados Unidos y la Unión Europea le sancionaron tras la invasión de Ucrania por su supuesto vínculo con el presidente ruso Vladimir Putin. Sin embargo, Usmanov ha impugnado las sanciones y se espera una decisión pronto, del mismo modo que otros oligarcas vinculados al Kremlin han hecho recientemente.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).